Презентация на тему: » Транспортная подсистема Интеграция Безопасность Управление функционированием ГАС «Правосудие»» — Транскрипт:

1

Транспортная подсистема Интеграция Безопасность Управление функционированием ГАС «Правосудие»

2

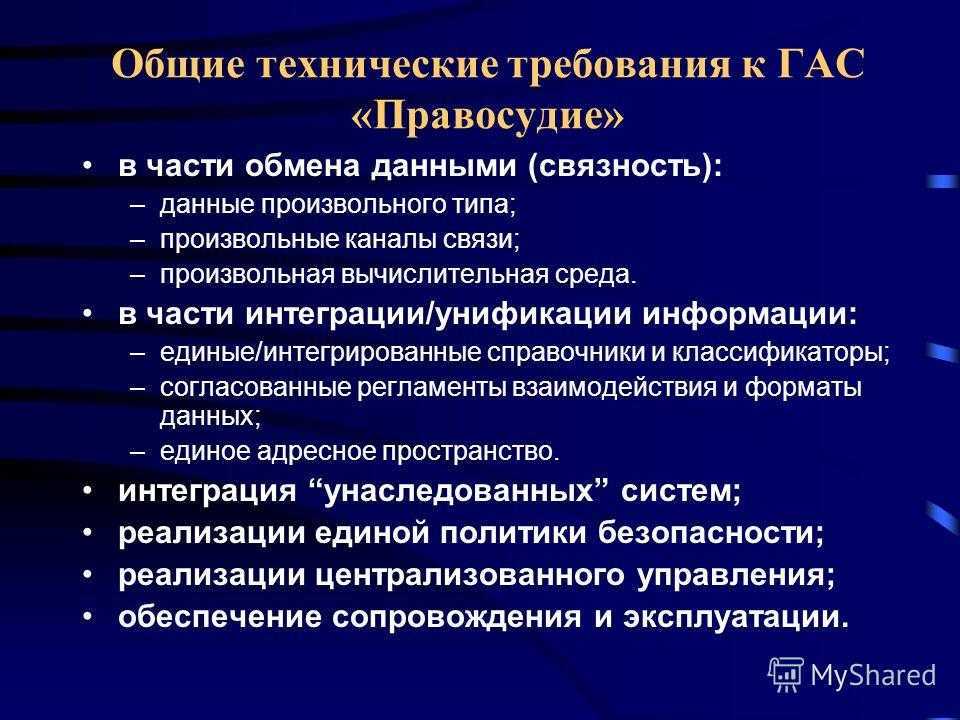

Общие технические требования к ГАС «Правосудие» в части обмена данными (связность): –данные произвольного типа; –произвольные каналы связи; –произвольная вычислительная среда. в части интеграции/унификации информации: –единые/интегрированные справочники и классификаторы; –согласованные регламенты взаимодействия и форматы данных; –единое адресное пространство. интеграция унаследованных систем; реализации единой политики безопасности; реализации централизованного управления; обеспечение сопровождения и эксплуатации.

3

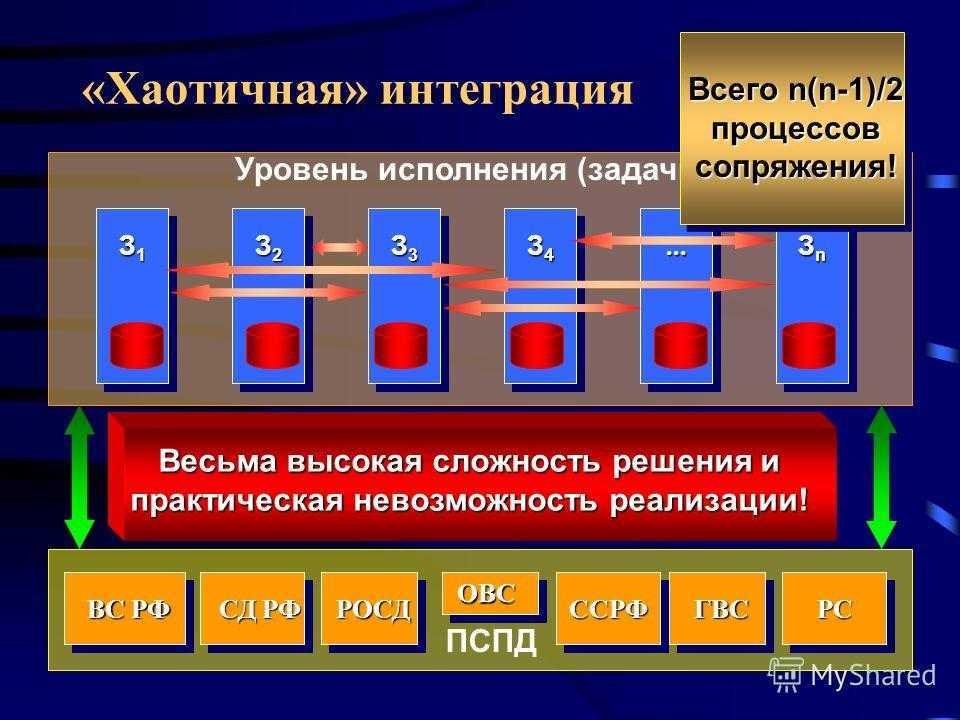

«Хаотичная» интеграция Уровень исполнения (задачи) ПСПД ВС РФ З1З1З1З1 З2З2З2З2 З3З3З3З3 З4З4З4З4 ЗnЗnЗnЗn… СД РФ ССРФ ОВС РСРОСДГВС Всего n(n-1)/2 процессов сопряжения! Весьма высокая сложность решения и практическая невозможность реализации!

4

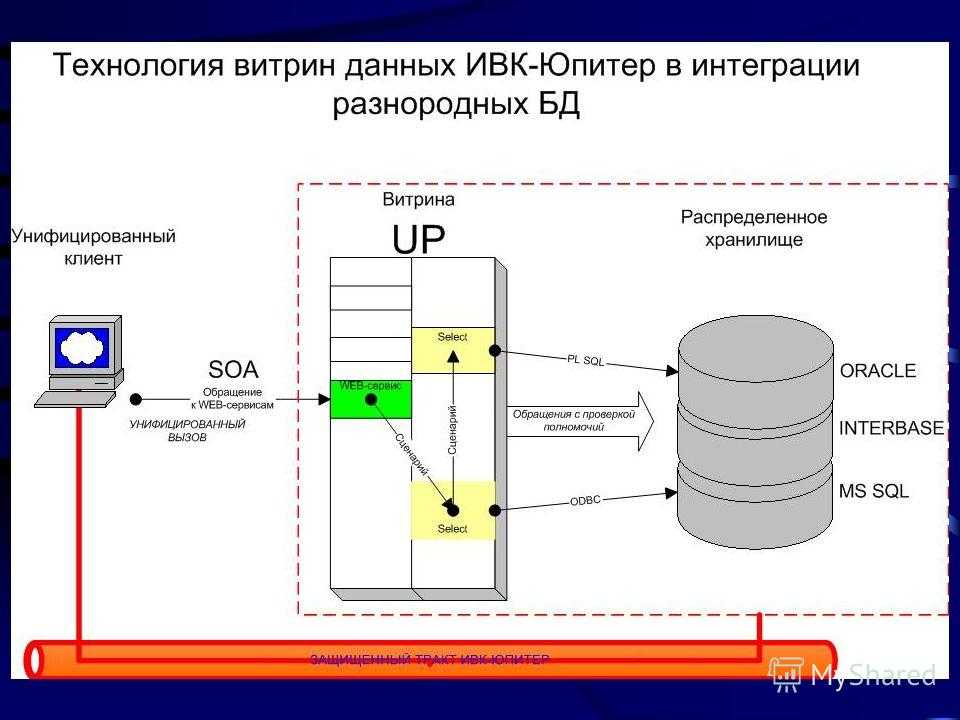

Уровень исполнения (задачи) З1З1З1З1 З2З2З2З2 З3З3З3З3 З4З4З4З4 ЗnЗnЗnЗn… Решение задачи интеграции, безопасности, передачи данных Защищенная транспортная среда ИВК Юпитер (магистраль) Единая интеграционная платформа ПСПД ВС РФ СД РФ ССРФ ОВС РСРОСДГВС ВИТРИНА

5

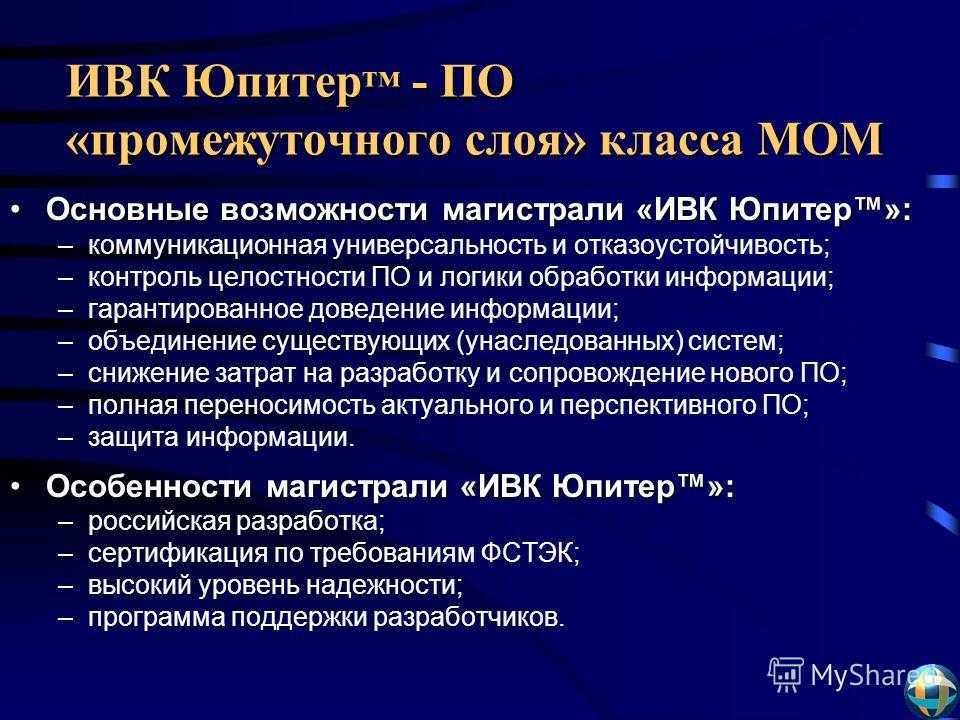

ИВК Юпитер — ПО «промежуточного слоя» класса МОМ Основные возможности магистрали «ИВК Юпитер»:Основные возможности магистрали «ИВК Юпитер»: –коммуникационная универсальность и отказоустойчивость; –контроль целостности ПО и логики обработки информации; –гарантированное доведение информации; –объединение существующих (унаследованных) систем; –снижение затрат на разработку и сопровождение нового ПО; –полная переносимость актуального и перспективного ПО; –защита информации. Особенности магистрали «ИВК Юпитер»:Особенности магистрали «ИВК Юпитер»: –российская разработка; –сертификация по требованиям ФСТЭК; –высокий уровень надежности; –программа поддержки разработчиков.

6

Технология интеграции «ИВК Юпитер » Уровень исполнения (задачи) Системный уровень (ОС) CPU З1З1З1З1 З2З2З2З2 З3З3З3З3 З4З4З4З4 ЗnЗnЗnЗn… RAM API OC I/O Video HDD… ЯДРО API UP ЗапросЗапросЗапросЗапросЗапросЗапрос Инициализация Маршрутизация Управление данными Управление задачами Очередь UP-защита Хранилище ОБИКOM TCP/IP IPX/SPX СОД ODBC

7

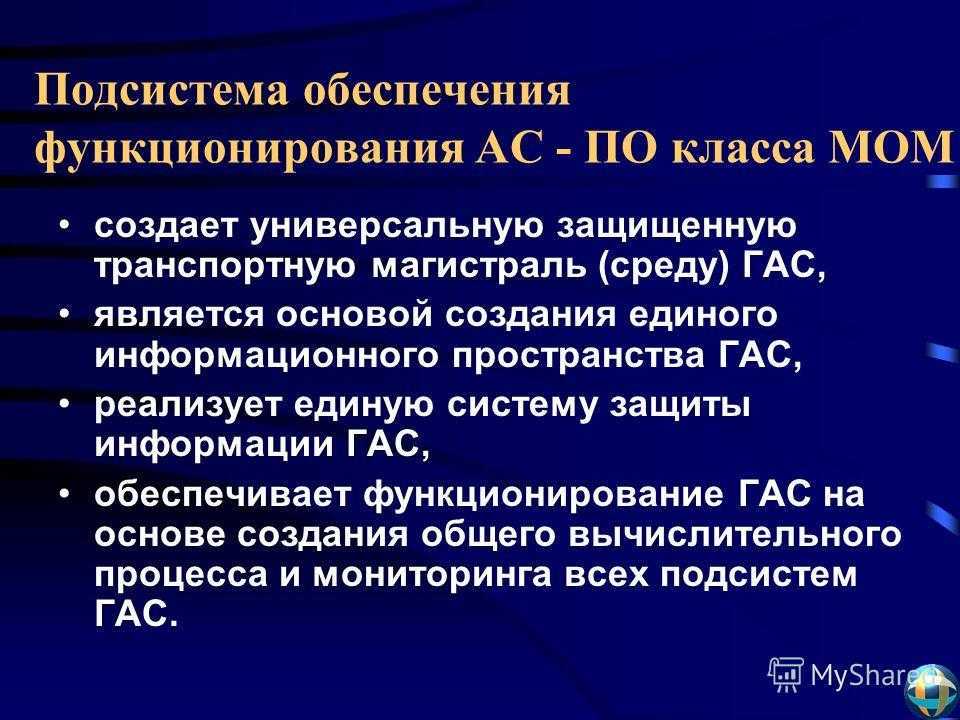

Подсистема обеспечения функционирования АС — ПО класса МОМ создает универсальную защищенную транспортную магистраль (среду) ГАС, является основой создания единого информационного пространства ГАС, реализует единую систему защиты информации ГАС, обеспечивает функционирование ГАС на основе создания общего вычислительного процесса и мониторинга всех подсистем ГАС.

8

Интеграция хранилищ данных Задачи информационного обмена Хранилища данных MS SQL Server Делопроизводство ПравоДокументы OracleInformix ЯДРО UP ЗапросЗапросЗапрос Инициализация Маршрутизация Управление данными Управление задачами Очередь ОБИ КOM ADOODBCXML

9

Межобъектовая интеграция Задачи информационного обмена Контрагенты Витрины данных «Тонкий» клиент «Толстый» клиент СПО MS Outlook Информационные хранилища и банки данных ЯДРО UP ЗапросЗапросЗапрос Инициализация Маршрутизация Управление данными Управление задачами Очередь ОБИ КOM TCP/IPIPX/SPXX.25 MS Outlook СПО

11

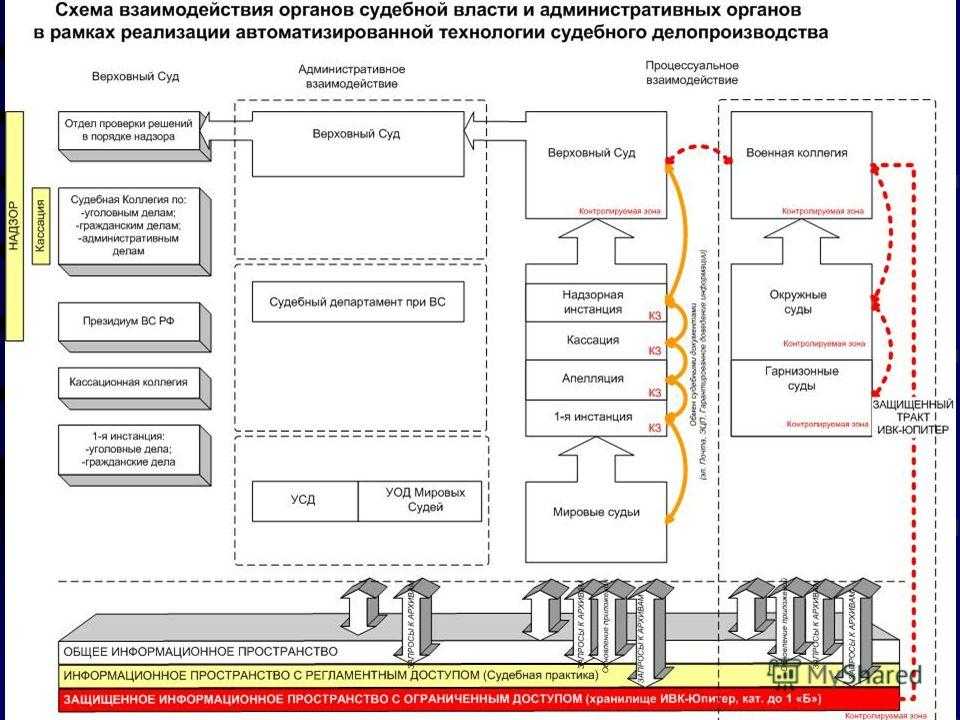

Схема реализации автоматизированной технологии судебного делопроизводства в районных и областных судах

БИБЛИОГРАФИЯ

- Андреев В., Здирук К. «ИВК Юпитер»: реализация корпоративной политики безопасности// Открытые системы, 2003, №4, с.43-46.

- Баутов A.Н. Эффективность защиты информации // Открытые системы. 2003, №4, с. 56-60.

- Белов М. Информация — новый вид финансовых активов // Банковские технологии. : http:/www.bizcom.ru/rus/b1/1997/nr2

- Березин А.С., Петренко С.А. Построение корпоративных защищенных виртуальных частных сетей // Конфидент: Защита информации, 2001, № 1, с. 54-61.

- Бетелина В.Б., Галатенко. В. Основы информационной безопасности. Курс лекций (3-е издание). М.: Изд-во «Интернет-университет информационных технологий», 2006, 208 с.

- В.Г. Олифер, Н.А. Олифер Компьютерные сети. Принципы, технологии, протоколы. – СПб: Питер, 2001. – 672с.

- Дж. С. Макин, Йен Маклин Внедрение, управление и поддержка сетевой инфраструктуры Microsoft Windows Server 2003. Учебный курс MCSA/MCSE/Пер. с англ. — М., 2004.

- Еникеева Л.А., Стельмашонок Е.В. Инфраструктурная составляющая нематериальных активов как объект оценки и защиты // Экономика и промышленная политика России: Труды Ш Международной научно-практической конференции. 14-19 июня 2004 г. СПб.: Изд-во Политехнического университета, 2004, с. 528.

- Еникеева Л.А., Стельмашонок Е.В. Методологические подходы к оценке информационных активов как инфраструктурной составляющей нематериальных активов//Актуальные проблемы экономики и новые технологии преподавания (Смирновские чтения): Материалы IV международной научно-практической конференции (15-16 марта 2005 г, Санкт-Петербург), Т.2, СПб.: Изд-во Политехнического университета, 2005, с. 181-183.

- Козачок В.И., Гребенев С., Семкин С., Беляков Э. Основы организационного обеспечения информационной безопасности объектов информатизации. М.: Изд-во «Гелиос АРВ», 2005, 192 с.

- Партыка Т.Л., Попов И.И. Информационная безопасность(2-е издание). Изд-во«Форум», 2007, 368 с.

- Петраков А., Мельников В., Клейменов С. Информационная безопасность и защита информации(3-е издание). М.: Изд-во«Academia, 2008, 336 с.

- Петраков А., Мельников В., Клейменов С. Информационная безопасность (2-е издание). М.: Изд-во«Academia», 2007, 336 с.

- Северин В.А. Комплексная защита информации на предприятии. Учебник. М.: Изд-во«Городец», 2008, 224 с.

- Степанов Е., Корнеев И. Защита информации в офисе. М.: Изд-во «ТК Велби», 2007, 336 с.

- Федеральный закон от 4 июля1996 г. №85-ФЗ «Об участии в международном информационном обмене».

- Шелупанов А.А., Шумский А.А. Системный анализ в защите информации. М.: Изд-во«Гелиос АРВ», 2005, 224 с.

- Э. А. Якубайтис. Информатика, электроника, сети. — М.: Финансы и статистика, 1989.

- http://www.hostmake.ru/

ПРИЛОЖЕНИЕ

- «Выбор стиля руководства в организациях» .

- «Выбор стиля руководства в организациях»

- «Реклама в сети Интернет»

- Методы сортировки данных: эволюция и сравнительный анализ. Примеры использования (Методы сортировки массивов)

- «Анализ внешней и внутренней среды организации

- «Обеспечение национальной безопасности в современной Российской Федерации (региональный аспект): приоритеты сотрудничества государства и общественных объединений»

- Имидж спортивного соревнования (на конкретном примере) (МОУ ДО ЦДО «Факел»)

- История развития средств вычислительной техники (Перспективы развития вычислительной техники XXI века)

- Особенности коммуникаций в организации (ПАО «РУСАЛ Ачинский Глиноземный Комбинат»)

- Процессы принятия решений в организации _

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы» (Характеристика комплекса задач)

- Проектирование реализации операций бизнес-процесса (Реализация билетов через розничные кассы)

3.2 Факторы интеграции

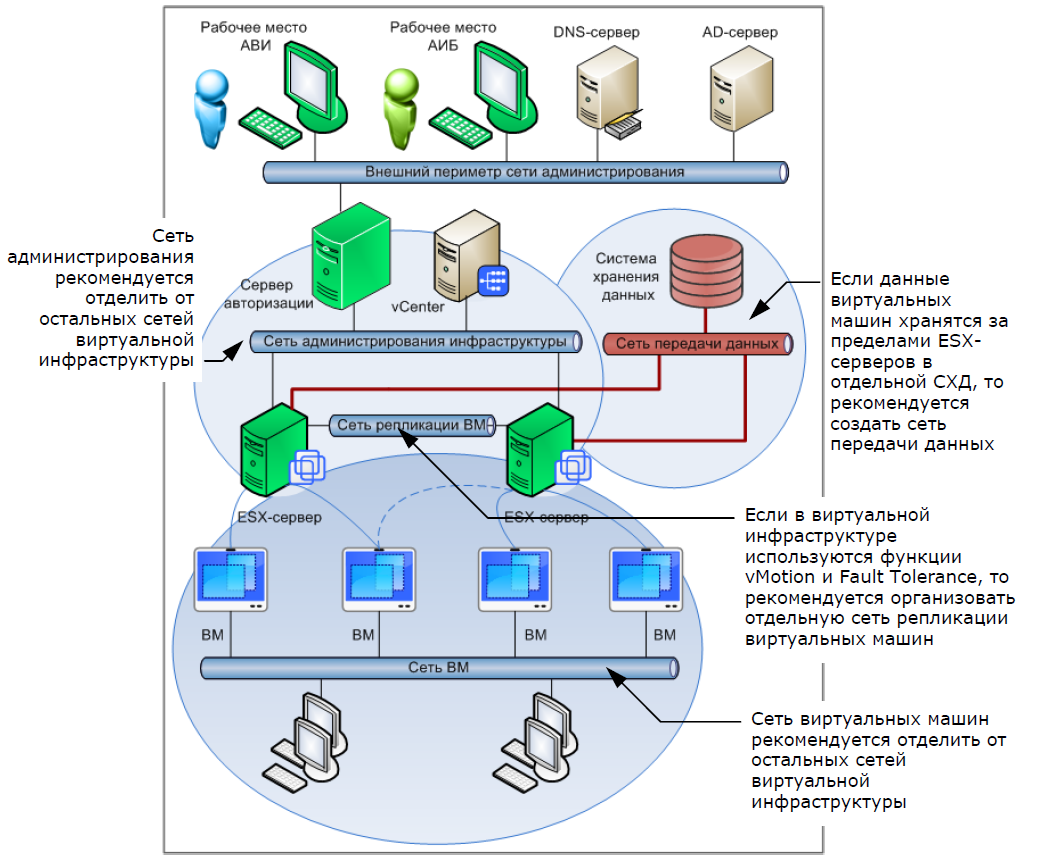

В этом разделе рассматриваются факторы, от которых зависит потребность в интегрированной, внедренной защите сетей.

Сети все чаще становятся источниками или объектами атак.

Угрозы могут исходить из недр самого Предприятия или из пограничных областей сети. Суть в том, что защита должна охватывать все аспекты работы сети, а не только защиту периметра или подключений к недоверяемым доменам. Такую всеобъемлющую оборону способна обеспечить только внедренная и полностью интегрированная защита.

Ответственность за политику безопасности, развертывание сети и закупку оборудования изменяется. Уже не так изолированно друг от друга работают Группы администраторов сети (NetOps) и администраторов защиты (SecOps). Традиционная модель развертывания сети заключалась в том, что «сетевики» (NetOps) закупали оборудование и запускали сетевую инфраструктуру, а «безопасники» (SecOps), располагая значительно меньшими бюджетом и ресурсами, работали как обособленная и узко специализированная группа. Эти две группы имели различные роли: «сетевики» обеспечивали доступ, а «безопасники» должны были этот доступ ограничивать, что создавало напряженность внутри Предприятия. Однако, возрастающая угроза и потребность в таких новых технология как IP телефония и беспроводная связь подвели «сетевиков» и «безопасников» к необходимости тесного сотрудничества. Кроме того, в стратегию и развертывание защиты теперь все более вовлекается уровень CxO, который стимулирует «сетевиков» и «безопасников» к еще более тесному сотрудничеству.

Организационная интеграция обуславливает необходимость интегрированной и встроенной защиты. Если защиту строят совместно «сетевики» и «безопасники», то интегрированное решение весьма упрощает задачу.

Организация защиты является приоритетом на всех Предприятиях, однако, бюджеты требуют экономии уже сейчас, а не в перспективе. Интегрированная защита предлагает самую низкую общую стоимость эксплуатации:

- Ввод сервисов защиты в уже имеющееся сетевое устройство означает, что имеющийся модуль, блок питания, сетевые карты и другие компоненты можно использовать и для дополнительных задач. Если же сетевое устройство само по себе является составным и допускает наращивание производительности, то стоимость эксплуатации еще более снижается.

- Управлять новыми службами безопасности позволяют имеющиеся системы управления и контроля.

- Появляются возможности завершить или наоборот расширить текущие договора о поддержке пользователей, предложив им новые возможности защиты.

- Снижается необходимость подготовки кадров, поскольку в качестве платформы защиты используется уже знакомая им система.

- Когда сбалансированное распределение загрузки реализуется как часть интегрированного решения защиты, у Предприятия появляется возможность уменьшить количество серверов и систем защиты типа межсетевых экранов, экономя при этом на вложениях в это оборудование.

Перспективы расширения

Все более расширяющаяся природа сетей является одной из сторон проблемы масштабирования. В настоящее время сеть должна справляться с увеличением количества пользователей, сайтов и услуг. Сеть должна обрабатывать постоянно увеличивающиеся количества трафика — голосового, видео или данных. Теперь сеть поддерживает проводные и беспроводные подключения.

Фактически управление этой средой является весьма проблемным и почти невозможным, если на Предприятии не применяется интегрированный подход. Проблема масштабирования значительно смягчается если, например, интегрированная система управления позволяет управлять сетью интегрированных устройств, имеющих структуру унифицированной идентификации.

Интеграция решений

Наконец, все компоненты сети должны взаимодействовать и функционировать как единое целое.

Рассмотрим центр обработки данных. Он состоит из множества серверов, связанных с внешним миром посредством коммутаторов и маршрутизаторов. Серверы необходимо защитить; маршрутизаторы и коммутаторы должны иметь собственные средства защиты. Кроме того, общая архитектура должна быть функциональной и масштабируемой, а так же иметь интегрированную подсистему управления ею.

Презентация на тему: » О принципах гарантированной защиты информации в сервис- ориентированных системах ЗАО «ИВК», 2008 г. Лекшин Олег Сергеевич, ведущий инженер – специалист.» — Транскрипт:

1

О принципах гарантированной защиты информации в сервис- ориентированных системах ЗАО «ИВК», 2008 г. Лекшин Олег Сергеевич, ведущий инженер – специалист по комплексному ОБИ

2

Безопасность информационной системы идентификация клиента (пользователя, либо агента) в системе, проверка прав доступа к защищаемым данным в рамках общезначимого контекста безопасности, шифрование трафика между клиентами и сервисами ИС, обеспечение целостности данных.

3

Защита информации в WEB- сервисах: спецификации GXA (Global XML Web Services Architecture), серия WS-*: –WS-Security – описывает, каким образом обеспечить конфиденциальность, целостность и аутентичность сообщений транспортного для Web-сервисов протокола SOAP; –WS-Trust – описывает процесс установления доверительных отношений между различными доменами безопасности; –WS-Policy – определяет, каким образом описывать в формате SOAP особенности сервиса в виде набора политик, в том числе политик безопасности. Стандарты, разработанные OASIS: –Security Assertion Markup Language (SAML) – описывает процесс обмена параметрами аутентификации, обеспечивает нормативную базу для средств однократной регистрации (Single Sign-On, SSO); –eXtensible Access Control Markup Language (XACML) – определяет формат описания политики безопасности, включающей набор правил разграничения доступа к информационным объектам.

4

Перечисленные стандарты решают две базовые задачи: 1.Создание доверенной среды обмена данными, обеспечивающей гарантию конфиденциальности, целостности и аутентичности передаваемой информации. 2.Распространение единого контекста безопасности в слабо связанной вычислительной среде на базе однократной регистрации клиента (пользователя, либо агента) в системе.

5

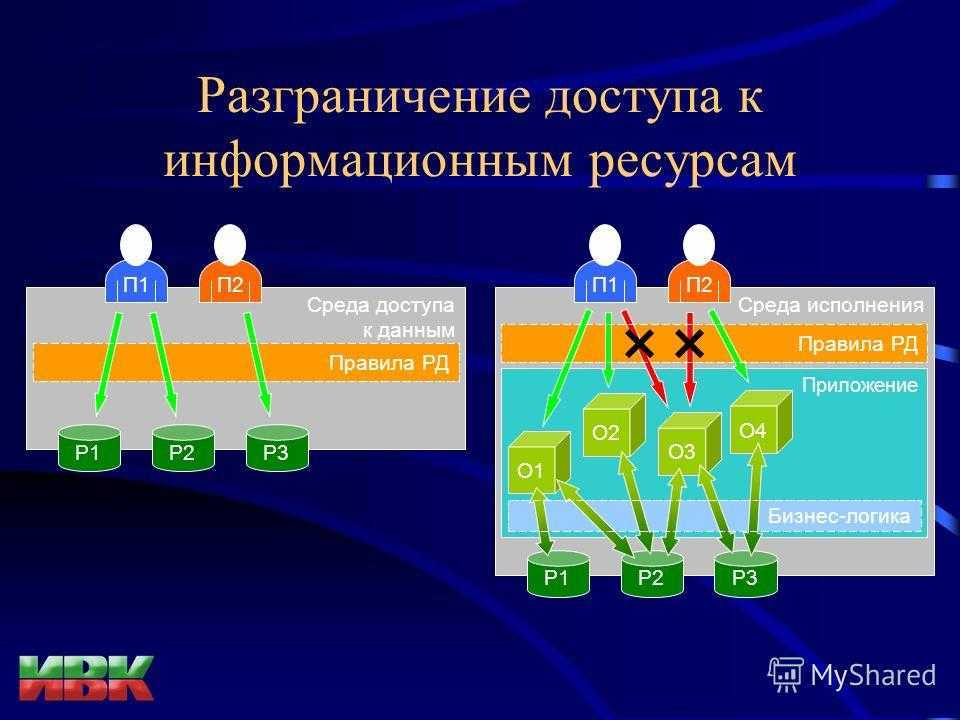

Разграничение доступа к информационным ресурсам Среда исполнения Приложение Р1Р1Р2Р2Р3Р3 П1П1 П2П2 О1 О2 О3 О4 Правила РД Бизнес-логика Среда доступа к данным Р1Р1Р2Р2Р3Р3 П1П1 П2П2 Правила РД

6

Наследование прав доступа от пользователя к процессу Среда исполнения Приложение (процесс) Р1Р1 О1 П1П1 П2П2 Правила РД С

7

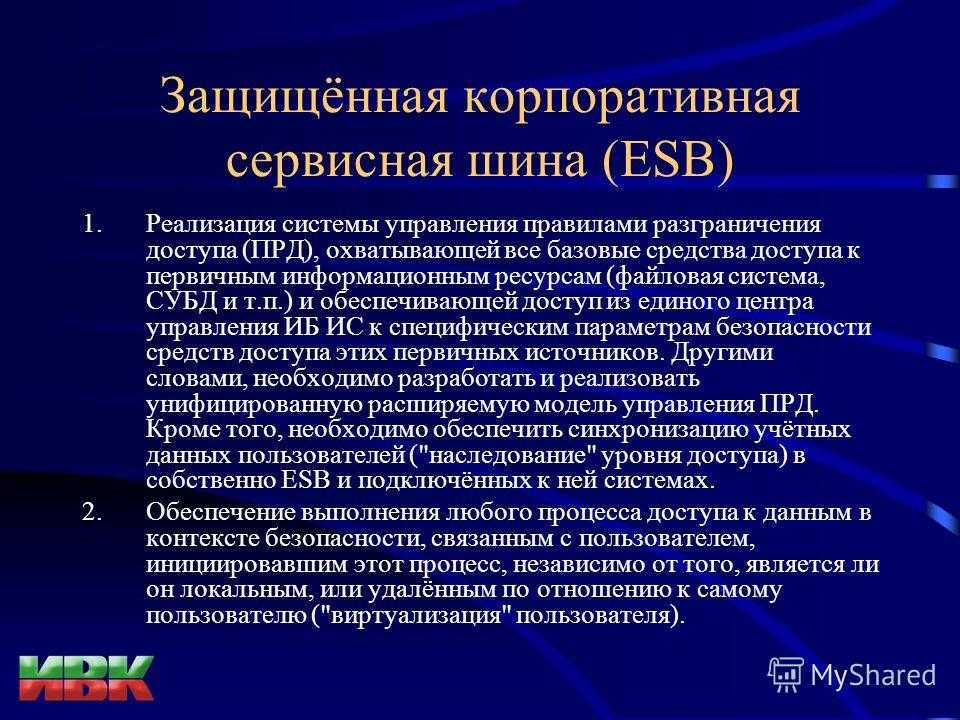

Защищённая корпоративная сервисная шина (ESB) 1.Реализация системы управления правилами разграничения доступа (ПРД), охватывающей все базовые средства доступа к первичным информационным ресурсам (файловая система, СУБД и т.п.) и обеспечивающей доступ из единого центра управления ИБ ИС к специфическим параметрам безопасности средств доступа этих первичных источников. Другими словами, необходимо разработать и реализовать унифицированную расширяемую модель управления ПРД. Кроме того, необходимо обеспечить синхронизацию учётных данных пользователей («наследование» уровня доступа) в собственно ESB и подключённых к ней системах. 2.Обеспечение выполнения любого процесса доступа к данным в контексте безопасности, связанным с пользователем, инициировавшим этот процесс, независимо от того, является ли он локальным, или удалённым по отношению к самому пользователю («виртуализация» пользователя).

8

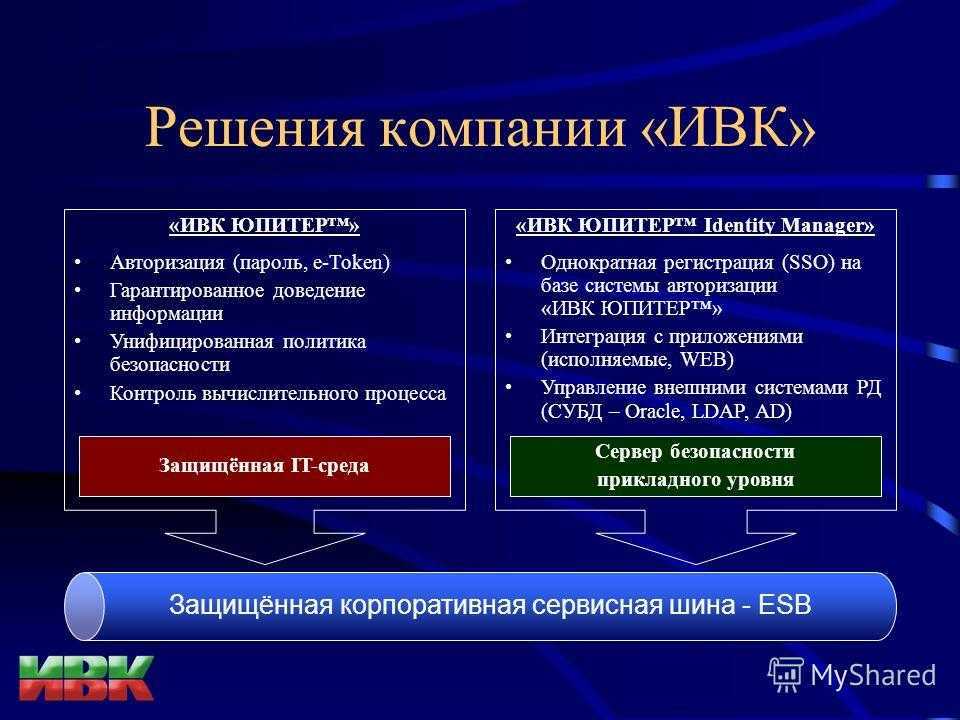

Решения компании «ИВК» «ИВК ЮПИТЕР»«ИВК ЮПИТЕР Identity Manager» Авторизация (пароль, e-Token) Гарантированное доведение информации Унифицированная политика безопасности Контроль вычислительного процесса Однократная регистрация (SSO) на базе системы авторизации «ИВК ЮПИТЕР» Интеграция с приложениями (исполняемые, WEB) Управление внешними системами РД (СУБД – Oracle, LDAP, AD) Защищённая корпоративная сервисная шина — ESB Защищённая IT-среда Сервер безопасности прикладного уровня

2.2 Построение виртуальной команды, работа с CIRT, рекомендации для предприятий

Временные сотрудники были отобраны на основе важности их деловых ролей на предприятии и влияния на них брешей в защите. Подразделения вместе с группами безопасности виделись первичными ресурсами, потому что их персонал обладал широким набором технических навыков, связанных с безопасностью

Подразделения вместе с группами безопасности виделись первичными ресурсами, потому что их персонал обладал широким набором технических навыков, связанных с безопасностью.

Концепция виртуальной команды брала верх, потому что частично занятые служащие CIRT и их дублеры были расположены частично в американских городах. Виртуальная команда не была ограничена только сотрудниками, являющимися техническими экспертами, но была расширена для включения персонала для связей с юристами и общественностью. Для участия также были приглашены руководители, имеющие право принимать важные решения.

Для оказания партнерам помощи в участии в этой виртуальной группе между группой, ответственной за координацию архитектуры защиты и остальными подразделения им были заключены соглашения

Эти соглашения определяли, что запросы от ISO для помощи во взаимодействии с CIRT будут иметь отклик на основе системы классификации по четырем уровням важности. Соглашения также установили согласованные гарантии и потребовали наличия резерва рабочего коллектива, который должен быть доступным в момент запроса на оказание помощи, когда CIRT присваивает тревоге статус in progress

Дальнейшая работа CIRT.

Дважды в год AFSC проводит практические учения, в которых участвует весь CIRT. Целью этого обучения является обеспечение того, что команда будет способна отреагировать на инцидент не позже, чем через 30 минут.

Профессионалам безопасности AFSC не пришлось столкнуться с серьезными или даже со средней степени сложности атаками на своем предприятия. Они приписывают это результат усилиям, которое они предприняли за прошедшие три года.

В среднем инциденты на которые отреагировал CIRT, требовало задействования от шести до двенадцати сотрудников основных сил. Когда два основных члена CIRT не задействованы в реагировании на инцидент, они прежде всего тестируют на уязвимость сеть и операционные системы. Команда понимает, что в долгосрочной перспективе для того, чтобы в большей степени защититься от угроз, потребуются дополнительные ресурсы; тем не менее усилиями команды был создан приемлемый уровень безопасности без необходимости иметь большой выделенный штат.

Почему проект CIRT имел успех?

Одной из причин успеха проекта CIRT было то, что исполнительное руководство одобрило проект до того, как он был одобрен другими подразделениями. Существенные усилия были приложены к организации взаимодействия между назначением, целями, политиками и процедурами CIRT.

У сотрудников предприятия не было большого опыта в области безопасности, необходимого для реализации проекта такого масштаба. Наем

дополнительного штата был критическим для успеха в проекте. ISO нанял служащего с большим опытом в технике реагирования в различных формах на инциденты и сделал его руководителем CIRT, ответственным за ежедневные действия. ISO взял этого менеджера (теперь он из двух основных членов команды) приблизительно на три месяца, чтобы ввести в действие CIRT и формализовать его создание.

В течение этого трехмесячного начального периода два консультанта от консалтинговой фирмы составляли оригинальный всеобъемлющий план архитектуры информационной безопасности для того, чтобы AFSC участвовал в развертывании CIRT.

Рекомендации для предприятий, решивших создать CIRT:

ISO имела две рекомендации для предприятий только начинающих проект CIRT:

Взаимодействие между исполнительными руководителями должно осуществляться через их высшее руководство. Это предотвращает ISO от непосредственного взаимодействия с подразделениями, что является основным препятствием к выполнению проекта.

Документация по модели от SANS оказалась очень полезной в плане описания фокусирования проекта и влияния, которое он должен будет оказать на предприятие. На сегодня основная выгода, полученная благодаря усилиям CIRT — это реализация того, что эта группа смогла работать совместно с группой обеспечения качества и создать добавленную стоимость относительно управления риском.

Способность быть движущей силой, объединяющей безопасность с деловыми процессами, стала ключевым фактором в том, что уровень безопасности в AFSC оказался выше, чем в других компаний финансового рынка.

3.1 Сетевая защита — внедренная в сеть, интегрированная в продукт

Сегодняшние сети становятся все более обширными и по географической распространенности и по количеству объединяемых ими внутренних и внешних сообществ. Они более сложны, они поддерживают широкий спектр разнообразных приложений и услуг, обрабатывают смешанные данные, голосовой и видео трафик, передавая его по проводным и беспроводным подключениям. Вместе с этим сети становятся все более открытыми — используются недоверенные сети общего пользования, подключаются партнеры и постепенно сети становятся деловым инструментом. Фактически, разделение на частные и общественные сети становится все более размытым.

Обширный, сложный и открытый характер сетевой среды увеличивает потребность в устойчивой и всесторонней защите, потому что все элементы сети должны быть защищенными, а так же защищены от воздействий на них.

В этом разделе обсуждается и описывается внедренная, интегрированная защита — один из самых эффективных методов защиты. Здесь указываются пути интеграции и рассматриваются некоторые существующие и недавно появившиеся решения пакета Cisco Integrated Network Security Solutions.

Для начала стоит ознакомиться, со следующими определениями:

Внедренная, интегрированная защита должна защищать сеть от внешних и внутренних угроз, поддерживая постоянное равновесие между необходимым доступом и необходимой защитой.

Это означает, что функциональные возможности защиты должны быть внедрены и интегрированы всюду — от главной сети и до оконечных точек сети — но при этом защита должна быть прозрачна для пользователей и приложений.

Цель состоит в том, чтобы встроить в сеть набор таких защитных возможностей, которые бы создали «интеллектуальную самозащищенную сеть». Такая сеть сможет самостоятельно идентифицировать начало нападения и его ход, при необходимости выдать предупреждение, а затем отреагировать автоматически без участия пользователя.

«Интегрированная защита» описывает функциональные возможности защиты, которые обеспечиваются на сетевом устройстве, например на маршрутизаторе, коммутаторе или на точке беспроводного доступа. По мере прохождения трафика через сетевое устройство, он должен просматриваться и анализироваться, а затем либо отклоняться, либо разделяться, либо разрешаться. Для этого необходимо, чтобы устройство с интегрированной защитой обладало интеллектуальностью, производительностью и масшабируемостью.

«Внедренная защита» означает функциональные возможности защиты, которые распределены по важнейшим участкам сетевой инфраструктуры, и которые присвоены, например, рабочим станциям конечных пользователей, удаленным подразделениям, центру данных и проч.

ЗАКЛЮЧЕНИЕ

Успех любого проекта CIRT зависит от понимания необходимости продолжения диалога между ISO и руководителями всех подразделений.

Очень важно, чтобы эти руководители никогда не теряли понимания того, что пытается делать CIRT и о том факте, что успех был достигнут общими усилиями. CIRT может достигнуть целей, если будут ясно сформулированы его роли и обязанности

Наконец, важно так позиционировать ожидания, чтобы каждое подразделение понимало, что должно ежедневно делаться для уменьшения рисков, связанных с кибер-угрозами всех видов.

Мы рассмотрели основные моменты, связанные с подготовкой необходимых документов и стандартов, регламентирующих работу пользователей. Описанный алгоритм действий, естественно, не является догмой, но он проверен практикой и показал неплохие результаты

Важно отметить, что разработка вышеописанных документов в идеале должна производиться до выполнения практических мероприятий, и их содержимое должно отражать особенности деятельности фирмы и специфику ее работы

В настоящее время сетевые устройства типа маршрутизаторов и коммутаторов предлагают расширенные сетевые сервисы и услуги связи плюс сложные сервисы защиты.

Параллельно с этим узкофункциональные устройства защиты, например, межсетевые экраны и концентраторы VPN, получили дополнительные защитные сервисы типа обнаружения вторжений. Обобщая, можно утверждать, что возможности продуктов с интегрированными функциями соответствуют или как минимум удовлетворяют рыночным требованиям интеграции.

Совершенствование информационной безопасности критически важно для поддержания производственной деятельности, репутации и экономической стабильности любой организации. Новые законы требуют обеспечения все большей защиты информации, и ежедневно появляются все новые угрозы компьютерной и сетевой безопасности

Проект SAFE по обеспечению безопасности электронного бизнеса от фирмы Cisco Systems предлагает лучшую практическую информацию для тех, кто заинтересован в проектировании и развертывании безопасных сетей, с учетом возможных угроз и методов их нейтрализации. Для совершенствования защиты своих сетей руководители организаций должны предпринять следующие шаги:

- необходимо закрепить за отдельными специалистами или рабочей группой деятельность по защите информационных систем;

- должна быть разработана и оформлена документально политика безопасности информационных систем;

- необходимо определить уровень информационных потребностей и слабые места информационных систем;

- необходимо разъяснять политику информационной безопасности путем проведения учебных занятий с сотрудниками;

- эффективность защитных мер должна непрерывно проверяться и оцениваться.

Особенно важно, чтобы руководители высшего звена обеспечивали поддержку инициатив по совершенствованию информационной защиты. В результате поделанной работы в рамках данной курсовой работы нам удалось:

В результате поделанной работы в рамках данной курсовой работы нам удалось:

- Рассмотреть особенности создания нормативно-правовой документации о защите сетевой инфраструктуры предприятия.

- Изучить исследования Gartner в области защиты сетевой инфраструктуры.

- Ознакомиться с такой разновидностью как, внедренная интегрированная защита.

![Защита сетевой инфраструктуры предприятия (создание положения о коммерческой тайне предприятия) [курсовая №73254]](http://robotrackkursk.ru/wp-content/uploads/c/9/b/c9b73ce5aed91f719fdbce7f064a343f.png)

![Защита сетевой инфраструктуры предприятия (создание положения о коммерческой тайне предприятия) [курсовая №73254]](http://robotrackkursk.ru/wp-content/uploads/2/b/6/2b6e655a8287ba45450f866d04677020.jpeg)

![Защита сетевой инфраструктуры предприятия (создание положения о коммерческой тайне предприятия) [курсовая №73254]](http://robotrackkursk.ru/wp-content/uploads/c/0/6/c06c84e42753630f26fb47c0162d2078.jpeg)