Специализированные или гибридные, L2 или L3, ГОСТ или не ГОСТ?

Устройства для сетевого шифрования могут быть либо специализированными, предназначенными исключительно для шифрования, либо гибридными (комбинированными, многофункциональными), выполняющими еще и другие сетевые или защитные функции. Гибридные решения часто экономичнее (по крайней мере, при покупке), но обычно уступают специализированным шифраторам в производительности, надежности и удобстве управления.

От уровня сети, на котором происходит шифрование, зависит поддержка сетевых протоколов. Например, шифраторы L2 не смогут работать через IP-сеть: маршрутизаторы не увидят IP-адресов, потому что те будут зашифрованы. И наоборот, устройства c шифрованием на L3 бесполезны там, где нужна связь по MAC-адресам (а это часто требуется, например, для инфраструктуры виртуальных машин), потому что при отправке пакетов в другую подсеть заголовки L2 не сохраняются.

Криптошлюз, гибридное устройство для межсайтового шифрования на L3

Согласно исследованию MarketsandMarkets, в 2017 г. у решений L3 по-прежнему была наибольшая доля рынка оптического шифрования. Шифрование L3 широко используется для VPN, в корпоративных и государственных сетях развернуты масштабные сети на базе IPsec. Рынок шифрования L1 будет расти быстрее всех благодаря таким преимуществам, как низкая задержка, высокая пропускная способность и высокая доступность.

Нужно помнить, что в России для реализации большинства сценариев сетевого шифрования необходимы средства, удовлетворяющие требованиям технических регламентов (то есть имеющих сертификаты ФСБ), поэтому выбирать обычно приходится среди решений, допускающих применение российского набора алгоритмов шифрования семейства ГОСТ.

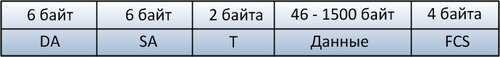

Формат кадра технологии EtherNet

В сетях Ethernet существует 4 типа фреймов (кадров):

- кадр 802.3/LLC (или кадр Novell802.2),

- кадр Raw 802.3 (или кадр Novell 802.3),

- кадр Ethernet DIX (или кадр Ethernet II),

- кадр Ethernet SNAP.

На практике в оборудовании EtherNet используется только один формат кадра, а именно кадр EtherNet DIX, который иногда называют кадром EtherNet II по номеру последнего стандарта DIX.

- Первые два поля заголовка отведены под адреса:

DA (Destination Address) – MAC-адрес узла назначения;

SA (Source Address) – MAC-адрес узла отправителя. Для доставки кадра достаточно одного адреса – адреса назначения, адрес источника помещается в кадр для того, чтобы узел, получивший кадр, знал, от кого пришел кадр и кому нужно на него ответить. - Поле T (Type) содержит условный код протокола верхнего уровня, данные которого находятся в поле данных кадра, например шестнадцатеричное значение 08-00 соответствует проколу IP. Это поле требуется для поддержки интерфейсных функций мультиплексирования и демультиплексирования кадров при взаимодействии с протоколами верхних уровней.

- Поле данных. Если длина пользовательских данных меньше 46 байт, то это поле дополняется до минимального размера байтами заполнения.

- Поле контрольной последовательности кадра (Frame Check Sequence, FCS) состоит из 4 байт контрольной суммы. Это значение вычисляется по алгоритму CRC-32.

Кадр EtherNet DIX (II) не отражает разделения канального уровня EtherNet на уровень MAC и уровень LLC: его поля поддерживают функции обоих уровней, например интерфейсные функции поля T относятся у функциям уровня LLC, в то время как все остальные поля поддерживают функции уровня MAC.

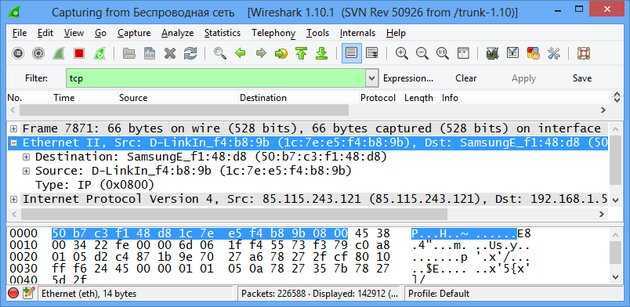

Рассмотрим формат кадра EtherNet II на примере перехваченного пакета с помощью сетевого анализатора Wireshark

Обратите внимание, что так как MAC адрес состоит из кода производителя и номера интерфейса, то сетевой анализатор сразу преобразует код производителя в название фирмы-изготовителя. Таким образом в технологии EtherNet в качестве адреса назначения и адреса получателя выступают MAC адреса

Таким образом в технологии EtherNet в качестве адреса назначения и адреса получателя выступают MAC адреса.

Таблицы коммутации

В простом виде таблица коммутации (ТК) состоит из 2-х столбцов. Столбец №1 это порт коммутатора, а 2-ой это МАК-адрес ПК, который подключен к данному порту.

В действительности, таблица выглядит намного сложнее, но чтобы понять принцип действия коммутатора, хватит этих 2-х полей.

Алгоритм обратного обучения

Чтобы узнать, как коммутатор узнает mac адреса компьютеров, которые подключены к его портам, применяется алгоритм обратного обучения.

Например, есть коммутатор, у него 8 портов. Его только что включили и не знает ничего про ПК, подключенные к нему. Ячейки в таблице коммутации пока пустые, коммутатор принимает все кадры, которые приходят на его порты и проводит анализ заголовка канального уровня. Из заголовка он извлекает адрес отправителя. Коммутатор определяет, что к порту №3 подключен ПК с таким же mac-адресом. И следовательно, записывает этот mac-адрес в ТК.

И так далее, пока вся таблица коммутации не заполнится и коммутатор не будет знать МАК-адреса всех ПК, подключенные к его портам.

Сетевой мост

Чтобы отправить кадры внутри коммутаторов, применяется алгоритм прозрачного моста. Мост — был до коммутаторов, это спец устройство, используется для объединения нескольких сетей классического ethernet. Если в сети классического интернета будет подключено большое количество ПК, то возникнут коллизии и данные будут передаваться с низкой скоростью.

Мосты нужны для того, чтобы разделить крупные сети на несколько маленьких, внутри которых намного меньше возникало коллизий и информация передавались с большей скоростью. Мост был подсоединен к 2-м или нескольким сегментам классического изернет, принимал все кадры, которые передаются, но передавал их в другую сеть только в том случае, есть они предназначались для компьютера из другой сети.

Есть несколько видов мостов, но для коммутаторов выбрали режим работы прозрачного моста. Прозрачный мост, он незаметен для сетевых устройств. У него нет своего макадреса и ему не нужна настройка. Вы можете подключать к нему ПК и информация будет немедленно передаваться в отличие от коммутатора. Маршрутизатору нужны конфигурации для каждого порта. В маршрутизаторах необходимо прописать ip адрес, и настроить таблицу маршрутизации.

Алгоритм прозрачного моста

Например, таблица коммутации заполнена и коммутатор знает мак адреса компьютеров, подключённые к его портам. Коммутатор принимает кадры, проводит анализ заголовка канального уровня и извлекает оттуда адрес получателя. Он ищет этот мак-адрес в таблице коммутации, в нашем случае на картинке ниже, компьютер с таким мак адресом подключен к порту № 2.

Следовательно, кадр передается на порт №2, где и есть получатель, а не на все порты, как это делает концентратор.

Если пришел кадр с адресом получателя, а этого адреса нет в таблице коммутации. То коммутатор работает по такой же схеме, как и концентратор.

Передает кадр на все порты, кроме того порта откуда этот кадр поступил, надеясь, что к какому-нибудь из этих портов подключен компьютер получателя, просто по каким-то причинам он еще не передавал данные и поэтому его мак адреса нет в ТК.

Базовые принципы работы Ethernet-сетей на примере технологий 10BASE-T и 100BASE-TX

Адресация сетевых адаптеров и множественный доступ к среде передачи

- Подключите несколько устройств к концентратору. При таком способе

подключения все устройства будут работать в полудуплексном режиме

передачи (в один момент времени возможна либо передача, либо

прием данных). -

Определите MAC-адрес сетевого адаптера, с помощью которого каждый

компьютер подключен к концентратору.В ОС Linux:

Вывести список всех сетевых адаптеров:

$ ip link 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN mode DEFAULT link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast master br0 state UP mode DEFAULT qlen 1000 link/ether c8:0a:a9:30:07:88 brd ff:ff:ff:ff:ff:ff 3: wlan0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT qlen 1000 link/ether 70:f1:a1:06:cc:93 brd ff:ff:ff:ff:ff:ff

MAC-адрес сетевого адаптера выводится в поле «link/ether».

В ОС Windows:

Вывести список всех сетевых адаптеров:

> ipconfig

- На каждом из устройств запустите анализатор трафика Wireshark и

выберите для прослушивания интерфейс, с помощью которого

устройство подключено к концентратору. В поле для правила

фильтрации трафика введите строку «llc». - Отправьте один Ethernet-кадр одному из подключенных

устройств. Для этого можно воспользоваться программой для ОС

Linux, исходный код которой приведен в методичесих указаниях

курса. - С помощью Wireshark убедитесь, что несмотря на то, что кадр был

отправлен конкретному устройству, все остальные устройства также

получили этот кадр. Это происходит потому, что в соответствии с

основными принципами работы Ethernet-сетей все подключенные к

среде передачи устройства получают распространяющийся в ней

сигнал. Принятый кадр принимается к обработке в случае если адрес

его назначения является широковещательным или совпадает с

MAC-адресом сетевого адаптера. - Управление доступом к среде передачи данных осуществляется в

соответствии с методом множественного доступа с контролем несущей

и обнаружением коллизий (Carrier Sense Multiple Access with

Collision Detection, CSMA/CD). Передача каждого кадра

осуществляется по следующему алгоритму:- Дождаться готовности среды передачи и начать отправку кадра.

- Если обнаружена коллизия, то:

- Увеличить счетчик попыток c на 1.

- Отправить jam-сигнал для предотвращения дальнейшей

передачи. - Попытаться заново отправить кадр через k·s мкс, где k —

случайное число между 0 и 2 c — 1, s —

временной слот, зависящий от используемого стандарта

Ethernet, для 10BASE-T И 100BASE-T составляет 51.2 мкс. - Перейти на шаг 2.

Разделение домена коллизий, микросегментация, коммутаторы

Домен коллизий — это множество устройств, между которыми может

возникнуть коллизия во время передачи данных. Рост числа устройств

в домене коллизий ведет к уменьшению производительности сети. Для

разделения доменов коллизий раньше использовались мосты —

устройства, перенаправлявшие кадр из одного порта в другой только

если к нему подключен получатель этого кадра. Таким образом

удавалось уменьшать и изолировать друг от друга домены коллизий,

сохраняя при этом общую связность сети.

В настоящее время для построения Ethernet-сетей используются

коммутаторы — мосты, к каждому порту которого подключается

оконечное сетевое устройство. Таким образом, на каждом порту

коммутатора образуется отдельный домен коллизий, состоящий только

из 2 устройств — компьютера и коммутатора, что позволяет не

рассматривать проблему коллизий вообще и обеспечить полнодуплексную

передачу данных.

Рассмотрим пример работы Ethernet-сети, построенной с помощью коммутатора:

- Подключите несколько устройств к коммутатору

- Запустите анализатор трафика Wireshark на интерфейсах, подключенных к

коммутатору, установите строку правила фильтрации — «llc». - Отправьте один Ethernet-кадр одному из подключенных

устройств. Убедитесь, что кадр дошел только до того устройства,

которому был направлен.

Беспроводная сеть Ethernet

Наряду с Ethernet, все больше распространение получает беспроводная сеть Ethernet (802.11b, также известная под названием Wi-Fi), и многие компании, производящие серверы последовательного интерфейса, производят также и серверы беспроводного интерфейса. „Если что и мешает еще большему росту популярности беспроводных технологий, – считает Джонсон, – так это аспекты безопасности и технические особенности внедрения беспроводных сетей в жаркой, шумной, полной металла среде”. Несмотря на это, Quatech сделала ставку на беспроводную технологию, объединившись с DPAC Technologies, специализирующейся на беспроводной связи, „потому что мы знаем, что будущее за ней”, – считает Джонсон. Безопасность всегда критична, но многие связанные с ней проблемы могут быть решены простейшими методами, например: не использовать пароль, идущий с оборудованием по умолчанию, не использовать сетевое имя по умолчанию, отключить широковещательную рассылку (broadcast), запретить передачу идентификатора сети, обеспечить доступ к сети только определенным пользователям, используя таблицы управления доступом, и убедиться, что точки доступа соответствуют стандарту IEEE 802.11i.

Ethernet точка-точка по меди

Ethernet поверх VDSL идеальное решение для предоставления от 5 до 15 Мбит/с по существующей медной низко-категорийной кабельной проводке.

В отличие от большинства DSL решений основанных на транспорте ATM, в технологии EoVDSL кадры Ethernet передаются на физический уровень без промежуточного инкапсулирования в ячейки АТМ.

Как и во всех DSL решениях CPE на стороне пользователя VDSL модем с пользовательским интерфейсом Ethernet и встроенными функциями моста и/или маршрутизатора, а узел доступа IP/Ethernet DSLAM. Как правило, эти устройства поддерживают VLAN теги 802.1q, обработку трафика в соответствии с приоритетами 802.1p и DiffServ, IGMPv2 для эффективной обработки вещательного трафика. При скорости доступа 10 Мбит/с, которая обеспечивается на расстояниях порядка 1,5 км, EoVDSL допускает выполнение одновременно приложений голоса, видео и данных, таких как высокоскоростной доступ в Интернет, видео-трансляции, IP телефония. На основе EoVDSL можно строить высокопроизводительные сети доступа для зданий с множеством точек подключения или корпоративных кампусов. Такие здания включают отели, многоквартирные дома, бизнес центры и т.п. Корпоративные кампусы включают производственные территории, больничные комплексы и т.п. Скорости данных в этих условиях применения достаточны для трансляции нескольких видеоканалов вдобавок к приложениям голоса и данных. Комбинация с оптическими решениями EFM позволяет конечным пользователям эффективно связываться с городскими сетями.

К слабым сторонам технологии следует отнести ограниченные возможности по увеличению как скорости доступа, так и расстояния, что значительно сужает область применения этой технологии на абонентской проводке вне зданий (например, между офисом и узлом оператора связи).

2.9.1. Отличительные особенности

При использовании стандартного Ethernet время реакции сети часто превышает 100 мс. В локальных сегментах сети с малым количеством устройств оно снижается до 20 мс при использовании протокола TCP и до 10 мс — для UDP. Использование прямой MAC — адресации в локальных сегментах сети может уменьшить время реакции до 1 мс []. Однако это время в Ethernet является случайной величиной. Поэтому основным отличием промышленного Ethernet от офисного является наличие коммутаторов, которые превращают Ethernet в сеть с детерминированным поведением.

Для промышленных применений не годятся кабели и разъемы, используемые в офисных сетях. Поэтому ряд производителей представляют на рынке разъемы RJ-45 со степенью защиты IP67 от воздействий окружающей среды.

Надежность промышленного Ethernet обеспечивается резервированием кабельных линий и сетевых карт, а также специальным программным обеспечением для резервирования [], см. также раздел «Аппаратное резервирование».

Для повышения степени защиты системы управления от несанкционированного доступа магистральную сеть Industrial Ethernet отделяют от офисной .

Отличительными признаками промышленного Ethernet являются:

- отсутствие коллизий и детерминированность поведения благодаря применению коммутаторов;

- индустриальные климатические условия;

- устойчивость к вибрациям;

- отсутствие вентиляторов в оборудовании;

- повышенные требования к электромагнитной совместимости;

- компактность, крепление на ДИН-рейку;

- удобное подключение кабелей;

- диагностическая индикация на панели прибора;

- электропитание от источника напряжения в диапазоне от 10 до 30 В;

- возможность резервирования;

- разъемы и оборудование со степенью защиты до IP67;

- защита от электростатических зарядов, электромагнитных импульсов, от превышения напряжения питания;

- полнодуплексная передача.

Недостатком Ethernet является значительный уровень «накладных расходов» в протоколах TCP/IP, которые рассчитаны на пересылку данных больших объемов. Если же устройство пересылает всего 8 байт, что типично для АСУ ТП, то полезная информация в протоколе составляет всего 11%, поскольку каждый пакет TCP/IP содержится 68 байт служебной информации. Однако это часто можно скомпенсировать большой пропускной способностью сети.

Классификация Ethernet по скорости

По скорости передачи данных существуют такие технологии:

- Ethernet – 10 Мб/с.

- Fast Ethernet – 100 Мб/с.

- Gigabit Ethernet – 1 Гб/с.

- 10G Ethernet – 10 Гб/с.

Современное оборудование позволяет достигать скорости в 40 Гб/с и 100 Гб/с: такие технологии получили название 40GbE и 100GbE соответственно.

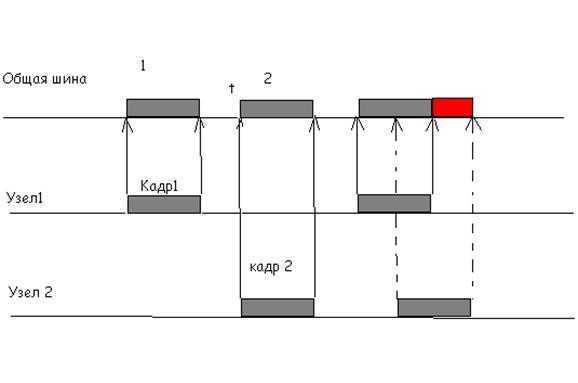

Также стоит выделить классический и коммутируемый Ethernet. Первый изначально использовал разделяемую среду в виде коаксиального кабеля, который позже был вытеснен концентраторами (hub). Основные недостатки – низкая безопасность и плохая масштабируемость (искажение данных при одновременной передаче 2-мя и более компьютерами, также известное как «коллизия»). Коллизия — это наложение двух и более кадров, передающихся компьютерами в один и тот же момент времени.

Коллизия

Коллизия

Коммутируемый Ethernet является более новой и усовершенствованной технологией, которая используется по сей день. Чтобы устранить недостатки предыдущей версии, разделяемую среду исключили и использовали соединение точка-точка. Это стало возможным благодаря новым устройствам под названием «коммутаторы» (switch).

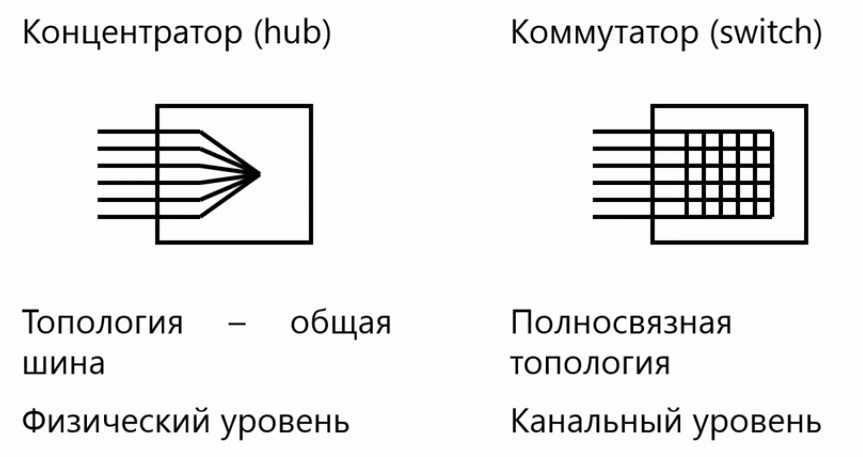

Hub vs Switch

Hub vs Switch

CSMA

Метод доступа к передающей среде CSMA (Carrier Sense Multiple Access) является первым из подобных методов. В данный момент используются его более совершенные модификации. Тем не менее подходы, применяемые в нем, используются и в последующих его модификациях.

Принцип работы метода CSMA достаточно простой и базируется на том, что, прежде чем начать передачу данных, в течение конкретного промежутка времени идет прослушивание канала. Если обнаружены шумы (синхронизирующий сигнал определенной частоты), то есть уже ведется передача данных другими объектами, процесс прослушивания повторяется по прошествии некоторого времени. Если никаких шумов не обнаружено, канал считается незанятым, и начинается передача пакетов с данными.

Что такое Ethernet

Эта технология была разработана в 1970 г. исследовательским центром в Пало-Альто, который принадлежит корпорации Xerox, а в 1980 г. на ее основе была принята спецификация IEЕЕ 802.3.

Основной принцип работы, используемый в данной технологии, заключается в следующем. Чтобы начать передачу данных в сети, сетевой адаптер компа «прослушивает» сеть на наличие какого-либо сигнала. Если его нет, то адаптер начинает передачу данных, если же сигнал есть, то передача откладывается на определенный интервал времени. Время монопольного использования разделяемой среды одним узлом ограничивается временем передачи 1-го кадра.

Кадр — это единица данных, которыми обмениваются компьютеры в сети Ethernet. Кадр имеет фиксированный формат и наряду с полем данных содержит различную служебную информацию, к примеру адрес получателя и адрес отправителя. После того как адаптер отправителя поместил кадр в сеть, его начинают принимать все сетевые адаптеры. Каждый адаптер проводит анализ кадра, и если адрес совпадает с их собственным адресом устройства (МАС-адрес), кадр помещается во внутренний буфер сетевого адаптера, если же не совпадает, то он игнорируется.

В том случае, если два или более адаптера, «прослушав» сеть, начинают передавать данные, появляется коллизия (collision). Адаптеры, обнаружив коллизию, прекращают передачу данных, а затем, повторно «прослушав» сеть, повторяют передачу данных через разные промежутки времени.

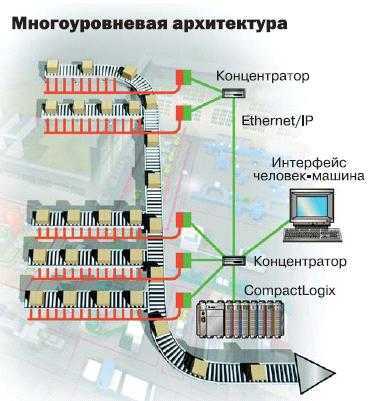

Эффективная модернизация

Рис. Ethernet и ControlNet в качестве магистральной сети для нескольких подсетей DeviceNet или других подсетей уровня устройств

Одиночные устройства могут подключаться к собственным серверам последовательного интерфейса, но большая часть входов и выходов промышленных систем заводится на специальные выделенные устройства ввода/вывода, которые коммутируют множество соединений в один кабель. Как правило, эти устройства состоят из основной части со специальными модулями ввода/вывода и дополнительной платы сетевого интерфейса. Подключая имеющиеся линии ввода/вывода данных к сети Ethernet с помощью замены платы сетевого интерфейса, можно сэкономить существенную часть средств. „Когда заказчики хотят подключить имеющиеся вводы/выводы к Ethernet, – отмечает Бенсон Хоулэнд (Benson Houghland), вице-президент компании Opto 22, – они не хотят заменять все подряд”. Платы серии E1 и E2 компании Opto 22 соответствуют этому требованию. „Они оставляют все устройства ввода/вывода на своих местах – стойки, модули, силовые линии, источники питания – они просто вынимают плату последовательного интерфейса и устанавливают плату Ethernet, – продолжает Хоулэнд, – то есть по очень низкой цене они могут модернизировать систему ввода/вывода двадцатилетней давности до уровня современных Ethernet-технологий”.

Доверенное шифрование

Выбирая решения для сетевого шифрования, нужно помнить о его стойкости к взлому. В большинстве случаев стойкость можно оценить лишь качественно, но можно уверенно сказать, что для того, чтобы шифрование было действительно надежным и обеспечивало долгосрочную (то есть на то время, пока утечка данных способна нанести ощутимый ущерб их владельцу) защиту, оно должно быть доверенным.

Доверенное шифрование могут обеспечить только специализированные, защищенные от физического взлома устройства. Они образуют как бы отдельный слой сети и не совмещают других функций, кроме шифрования. Это снижает нагрузку на персонал и уменьшает риск ошибок при настройке. В этом их преимущество перед гибридными решениями — по безопасности, так и по производительности и удобству управления. Решения с доверенным шифрованием должны поддерживать сквозное шифрование. Этим они выгодно отличаются, например, от устройств с MACsec, которые шифруют данные только между портами (а на самих устройствах трафик расшифровывается и оказывается уязвимым перед тем, кто захватит управление ими). Стойкость доверенного шифрования обеспечивают стандартные криптографические механизмы — в России это семейство ГОСТ. Наконец, важнейшая часть доверенного шифрования — это централизованная автоматическая система управления ключами шифрования

Ведь неважно, насколько хорошо само устройство шифрования: именно надежность работы с ключами в конечном счете определяет безопасность данных

Возможно, вам также будет интересно

Оба интерфейсных протокола — RS 485 (стандарт физического уровня для асинхронного интерфейса) и CAN (Controller Area Network — стандарт промышленной сети, ориентированный, прежде всего, на объединение в единую сеть различных исполнительных устройств и датчиков) — существуют еще с середины 1980 х годов, когда они были впервые представлены в качестве стандартов для организации каналов связи. Долг…

Анализ статистики несчастных случаев с участием транспортной техники специального назначения показывает, что наиболее распространенным видом аварий, представляющих серьезную опасность для жизни и здоровья людей, является наезд крупногабаритной техники на легковой автотранспорт и людей. Большинство подобных инцидентов происходит из-за плохого обзора оператора спецтехники. В данной статье предста…

Партнерское соглашение между РТСофт и PRESAGIS

17 апреля, 2012В марте 2012 года ЗАО «РТСофт», российская компания по поставке и интеграции открытых встраиваемых компьютерных платформ, и компания PRESAGIS, действующая в области создания готовых программных графических COTS-продуктов для авиационной, космической и оборонной промышленности, заключили дистрибуторское соглашение.

Канадская компания PRESAGIS обладает более чем 30-летним опытом работы в области создания графического встраиваемого ПО и систем моделирования. Ее клиентами являются ведущие правительственные и оборонные учреждения, системные интеграторы и разработчики ответственных приложений. В …

Возможно, вам также будет интересно

8 августа, 2014Организатор выставок и конференций «Передовые Технологии Автоматизации. ПТА», ЗАО «ЭКСПОТРОНИКА», продолжает серию специализированных мероприятий по направлению «Промышленные сети».

Дата проведения: 26 ноября 2014 г.

Место проведения: г. Санкт-Петербург, конференц-зал «Ассамблея» (ул. Таврическая, 10).

Основная задача конференции в 2014 г. — объединить на одной площадке ведущих разработчиков и интеграторов решений, а также поставщиков специализированного программно-аппаратного обеспечения для обсуждения последних достижений в области построения промышленных сетей (ПС) на производствах …

Анализ статистики несчастных случаев с участием транспортной техники специального назначения показывает, что наиболее распространенным видом аварий, представляющих серьезную опасность для жизни и здоровья людей, является наезд крупногабаритной техники на легковой автотранспорт и людей. Большинство подобных инцидентов происходит из-за плохого обзора оператора спецтехники. В данной статье предста…

В Центральной Научной Медицинской Библиотеке Первого МГМУ им. И. М.Сеченова (ЦНМБ) установлена автоматизированная библиотечная информационная система, позволяющая находить нужную книгу из электронного каталога (3 млн изданий) и выдать ее читателю за несколько минут без необходимости заполнять формуляр — с помощью электронного читательского билета.

Рабочее место библиотекаря оборудовано системой автоматической идентификации с помощью радиосигнала (RFID), библиотечный фонд оснащен RFID-метками, читатель может самостоятельно регистрировать или сдавать книги на терминале самообслуживания, а …

Коммутируемый Ethernet

На сегодняшний день это наиболее оптимальная альтернатива, которая полностью исключает возможность появления коллизий и связанных с ними проблем.

Суть коммутируемого Ethernet в том, что вместо хаба используется свич (коммутатор) – устройство, которое работает на канальном уровне и обладает полносвязной топологией, что обеспечивает соединение всех портов друг с другом напрямую по технологии точка-точка.

Таблицы коммутации есть в каждом таком устройстве. Они описывают, какие компьютеры к какому порту свича подключены. Чтобы узнать MAC-адреса, используется алгоритм обратного обучения, а для передачи данных – алгоритм прозрачного моста.

Простейшая таблица коммутации:

Таблица коммутации

Алгоритм обратного обучения работает таким образом:

- коммутатор принимает кадры;

- анализирует заголовок;

- извлекает из него адрес отправителя.

Таким образом, к определенному порту подключен компьютер с конкретным MAC-адресом.

Прозрачный мост не требует настройки и так назван за счет того, что он не заметен для сетевых устройств (у него нет своего MAC-адреса). Коммутатор принимает кадр, анализирует заголовок, извлекает из него адрес получателя и сопоставляет его с таблицей коммутации, определяя порт, к которому подключено устройство. Таким образом, кадр передается на конкретный порт получателя, а не на все порты, как в случае с концентратором. Если же адрес не найден в таблице, коммутатор работает так же, как и хаб.

CSMA/CD

Метод доступа к передающей среде CSMA/CD (Carrier Sense Multiple Access with Collision Detection), или метод множественного доступа с контролем несущей частоты и обнаружения коллизий, является улучшенной модификацией протокола CSMA. Этот метод используется во всех существующих сетях Ethernet, Fast Ethernet и Gigabit Ethernet, работа которых описана спецификацией IEEE 802.3.

При использовании метода CSMA часто происходит так, что, прослушав канал на наличие синхронизирующего сигнала и не обнаружив такового (то есть линия считается «чистой»), передачу данных могут произвести сразу несколько компьютеров, что, естественно, вызовет коллизии, и данные будут потеряны.

Согласно методу CSMA/CD, прослушивание линии происходит постоянно, при этом если передаваемые сигналы и наблюдаемые сигналы не совпадают, значит, кто-то еще делает попытку передачи данных. В этом случае, чтобы избежать коллизий и потери данных, передача данных временно прекращается, и отправитель отправляет в линию специальный сигнал jam (32-битная последовательность), который информирует все остальные компьютеры о том, что уже ведется передача данных и компьютерам запрещено осуществлять аналогичные действия. По истечении случайного промежутка времени происходит повторная попытка передачи данных. С каждой новой попыткой время ожидания увеличивается, но если после 16 последовательных попыток передача данных не будет возобновлена, фиксируется ошибка, говорящая о том, что канал передачи данных недоступен, и сообщение об этом поступает протоколу верхнего уровня.

Благодаря такому подходу передача данных происходит не только быстрее (не нужно повторно передавать весь объем), но и с большей гарантией того, что они будут доставлены, даже несмотря на то, что за качество доставки отвечает уровень LLC.

2.9.3. Канальный уровень

|

|

|

Рис. 2.31. Структура фрейма Ethernet. Общая длина 72 байта. Пакеты TCP/UDP и IP инкапсулированы в поле «Данные» |

Канальный уровень модели OSI состоит из подуровня управления логическим соединением LLC (Logical Link Control) и подуровня доступа к физической линии передачи MAC (Media Access Control).

На представлена структура Ethernet-фрейма. Он начинается с преамбулы, которая представляет собой чередующиеся единицы и нули и указывает получателю, что начинается передача фрейма. Поле «Флаг начала» указывает получателю, что сразу по окончании этого поля начнется передача содержательной части фрейма. Адрес отправителя и получателя представляют собой MAC-адреса. Поле «Тип» указывает, какой тип протокола более высокого уровня (TCP/UDP и IP) инкапсулирован в поле данных. Поле CRC содержит значение циклического избыточного кода (CRC) для всего фрейма.

Поле данных содержит пакеты протокола более высокого уровня, например, TCP/UDP и IP, и данные. Это поле может также содержать протоколы прикладного уровня других промышленных сетей, образуя гибридные сетевые протоколы Modbus TCP (на основе Modbus RTU, от компании Schneider Electric), EtherNet/IP (на основе DeviceNet, разработан Rockwell Automation и ODVA), HSE (на основе Foundation Fielbus), ProfiNet (Profibus в Ethernet), Interbus-TCP/IP и другие (более 14 протоколов). В этих протоколах остаются следующие общие черты Ethernet:

- технология передачи данных на физическом уровне (Ethernet);

- метод доступа к сети CSMA/CD;

- IP протокол на 3-м уровне модели OSI;

- TCP и UDP протоколы на 4-м уровне модели OSI.