4 уровень информационной безопасности

Это уровень «боевых» информационных систем и технических решений, с помощью которых компания защищает свою инфраструктуру. В зависимости от конкретной компании, ее возможностей и масштабов, могут быть использованы как SIEM-системы, так и обычные антивирусные программы.

На техническом уровне защиты информационной безопасности происходит определенный конфликт интересов: стремление бизнеса минимизировать затраты сталкивается со стремлением ИБ-специалистов максимально насытить инфраструктуру защитными инструментами.

В рамках этого «конфликта» значение имеют два ключевых фактора:

Бюджет. Специалисту по ИБ предстоит на языке бизнеса обосновать, например, почему компании необходимо подключение к TI-платформе. Основная сложность заключается в том, что здесь нет конкретных метрик, в стиле «окупаемости вложений».

Модель угроз

Важно понимать, какие данные и от чего предстоит защищать. На основе этой информации делаются выводы: хватает принятых мер или нужны новые.

При этом, важно понимать, что никакая система защиты не будет работать в компании, где сотрудники пренебрегают правилами цифровой гигиены. Это повышает актуальность простых решений, связанных с постоянным обучением сотрудников

Высокая серьезность и низкий приоритет

Такое сочетание бывает у багов, которые возникают в отдельных функциях программы. Эти баги не позволяют пользоваться системой, при этом обойти их невозможно. Но сами функции, содержащие эти дефекты, конечным потребителем используются редко.

Примеры:

- Домашняя страница сайта ужасно выглядит в старых браузерах. Перекрывается текст, не загружается логотип. Это мешает пользоваться продуктом, поэтому серьезность бага высокая. Но так как очень мало пользователей открывают сайт при помощи устаревшего браузера, такой баг получает низкий приоритет.

- Допустим, у нас есть приложение для банкинга. Оно правильно рассчитывает ежедневный, ежемесячный и ежеквартальный отчет, но при расчете годового возникают проблемы. Этот баг имеет высокую степень серьезности. Но если сейчас формирование годовой отчетности не актуально, такой дефект имеет низкий приоритет: его можно исправить в следующем релизе.

Особенности внедрения, разработки и других процессов

Насколько трудным и долгим окажется внедрение стандарта сказать заранее сложно. В целом, это зависит от того, как обстоят дела сейчас и на каком уровне развития находится организация в данный момент. Для определения точных цифр и времени, во что станет эта система управления безопасностью информации для предприятия, все-таки необходим аудит. Однако даже если дела идут не очень хорошо, то грамотный специалист в этой области сможет оптимизировать бизнес-процессы и качественно составить систему, просто это займет больше времени. Но надо же с чего-то начинать! В среднем вся работа займет от 6 до 12 месяцев, а то и больше. Кто пообещает Вам сроки более короткие — бегите! Вы потеряете деньги, время и как результат — вам придется все начинать сначала.

Второй вопрос, который может стать реальным камнем преткновения, — насколько руководство и сотрудники компании готовы к преобразованиям

При внедрении системы по правилам стандартизации информации в области ее безопасности, как, впрочем, и внедрении любой системы менеджмента, важно, чтобы руководитель понимал сам и мог донести до персонала важность стоящей задачи и фактически «принудить» всех работать «по-новому», пояснить перспективы, ради которых стоит меняться!

Третий момент, который может стать проблемой, — сопутствующие траты

Обратите внимание на то, что в стандарте серьезным образом описано требование к лицензионному ПО и, вероятно, нет-нет да и придется докупить какие-нибудь технические средства, которые и будут обеспечивать безопасность в информационной сфере компании. Опять же, не стоит переживать, грамотный консультирующий эксперт при аудите сразу же даст Вам расклад, где и на что Вам придется потратиться в процессе

И у Вас будет возможность узнать «цену вопроса» еще до начала работы.

Также у многих руководителей возникает резонный вопрос о том, стоит ли привлекать консалтинговую организацию или пробовать справляться своими силами Несмотря на то, что услуги консалтинговой компании стоят денег, будет ошибочным думать, что решение справиться самим позволит Вашей организации сэкономить. Приведение бизнес-процессов в соответствие требованиям международного стандарта может оказаться достаточно трудоемкой, а для некоторых и неподъемной задачей. Зачастую ответственные сотрудники, которым было поручено разработать и внедрить СМИБ, недостаточно компетентны, без должного образования и опыта (это и понятно, ведь стандарт очень узконаправленный). Нагрузка помимо основной работы сотрудников начинает раздражать, а процесс внедрения изрядно затягиваться. Ну и конечно, не стоит забывать о том, что впоследствии предприятие ждет сертификация. Потратив немало ресурсов, как временных, так и денежных (в том числе оплатив органу за выезд, командировочные расходы, проживание, питание, трансфер аудитора), будете ли Вы уверены в том, что заветный сертификат окажется «в кармане»? Вряд ли!

Кстати, зачастую компании думают, что сертифицированная система управления информационной безопасностью будет обходиться им дороже, чем несертифицированная. Однако чаще расходы после сертификации, напротив, уменьшаются благодаря тому, что организация концентрируется на существенных для нее рисках, а не пытается защититься от всего, что в принципе может кому-либо угрожать.

Важный момент, который может повлиять благоприятно на внедрение и сертификацию по стандарту информационной безопасности — наличие других систем менеджмента. Одна из положительных черт ISO27001 благодаря согласованности с другими стандартами группы ISO: он позволяет вписать управление информационной безопасностью в другие бизнес-процессы предприятия, прописанные, например, в хорошо всем знакомой системе менеджмента качества ISO9001, не ущемляя, а дополняя ее. Так что, если Вы гордый держатель сертификата ISO9001 — проблем возникнуть не должно!

И напоследок…

Примите в качестве дружеского совета… Если Вы уже приняли решение о внедрении СМИБ по международному стандарту информационной безопасности, не стоит медлить. Время играет против Вас. Чем раньше Вы займетесь этим вопросом, тем быстрее в условиях нынешнего нестабильного рынка получите все те преимущества, о которых мы говорили выше.

Определите группу риска среди сотрудников компании и запланируйте корректирующие мероприятия

В большинстве случаев основная защита выстраивается на «границе» организации и внешнего мира. Однако статистика свидетельствует, что основная часть нарушений в сфере информационной безопасности – около 70% – совершается сотрудниками компании, либо лицами, работавшими там прежде. Это значит, что защитные меры «по периметру» организации в большинстве случаев бесполезны, ведь основной источник опасности находится внутри самой компании. Вот почему внешние угрозы информационной безопасности уже не являются первоочередными для большинства компаний.

Внутренняя угроза – вот откуда теперь исходит главная опасность, с которой и нужно бороться. Нелояльность сотрудников часто становится причиной утечек информации и последующих скандалов. Поэтому основным методом борьбы с такими угрозами являются меры, повышающие лояльность персонала. Не секрет, что в России разница в доходах владельцев компаний и наемных сотрудников намного выше европейского уровня.

Следовательно, внедрение правильной системы мотивации менеджеров и сотрудников позволит избежать многих неприятностей, в том числе и в области информационной безопасности. Ведь даже самая надежная крепость сможет устоять только в случае, если защитники будут ее оборонять.

Насколько серьезны риски для разных процессоров?

Самая громкая история с уязвимостью пользовательских данных – это как раз Meltdown и Spectre, о которых стало известно в начале 2018 года.

Если говорить упрощенно, то уязвимость связана с желанием повысить производительность процессоров для конечных пользователей. В обычной ситуации программы выполняются как последовательность инструкций для процессора, причем в строго определенном порядке. Но чтобы ускорить выполнение программы, производители процессоров AMD, Intel, IBM и чипов с архитектурой ARM добавляют специальные блоки, которые пытаются предугадать действия программы и заранее выполнить операцию.

Эти блоки меняют порядок исполнения инструкций, но если блок не «угадывает» дальнейшее действие программы, то результат произведенных действий удаляется. Но, как выяснили исследователи, удаляются не все действия. И злоумышленник может получить данные одной программы, пользуясь другой – ориентируясь на косвенные признаки (например, время доступа) в ходе атаки. Соответственно, злоумышленник в теории может получить доступ к критичным для пользователя данным.

В данном случае уязвимость выявили исследователи, и она говорит скорее о гипотетической возможности злоумышленника получить доступ к клиентским данным. Уязвимость Meltdown «закрыли», исправив их на программном уровне в операционных системах (полностью отделив код прикладных приложений от ядра ОС). В результате производительность процессоров снизилась – в ряде случаев до 30%. А исправить Spectre оказалось еще сложнее – для этого придется внедрять новые инструкции во все программы буквально в ручном режиме.

Пока уязвимости Meltdown и Spectre не стали причиной ни одного взлома данных пользователей злоумышленниками – но, как показывает прошлый опыт, это может быть вопросом времени. Но насколько серьезны риски того, что некий злоумышленник получит доступ к данным конкретного пользователя через уязвимости в процессорах?

В теории это возможно, рассказали нам исследователи безопасности компании Digital Security. По словам представителей компании, примером такой технологии может служить Intel AMT – она доступна на процессорах с технологией vPro. С помощью этой технологии компании экономят огромные ресурсы на обслуживании и администрировании информационных систем. В частности, технология может удаленно включать, выключать и перезагружать технику, управлять мышью и клавиатурой, получать доступ к аудио- и выдеовыходам, обновлять ПО и даже фильтровать трафик.

Что же касается вероятности взлома такой системы, в Digital Security считают ее крайне низкой – производители процессоров переживают за свою репутацию, поэтому не допустят даже намека на несанкционированный доступ к данным клиентов.

При этом подобные технологии рассчитаны преимущественно на корпоративных пользователей, говорит представитель координационного центра RIPE NCC Максим Буртиков. По словам эксперта, на Intel эта технология платная, и полный функционал получают корпоративные клиенты. С ней пользователи получают доступ к данным через хардверные (то есть, аппаратные) механизмы

Это важно, когда программа или ОС не отвечает, а на компьютере хранятся важные данные

Чтобы защитить данные от посягательств посторонних лиц, в Intel используют TLS для обеспечения безопасности «общения» между чипсетом и консолью управления. А все попытки взломать такой механизм – лишь результат исследований специалистов по информационной безопасности.

Преимущества биометрии перед традиционными системами безопасности

- Простые пароли, вроде «123456» или «hello» можно взломать методом прямого перебора или атакой по словарю.

- Сложные пароли тяжело запомнить.

- Многие люди используют одни и те же пароли в различных системах.

- Если некто забудет пароль, то, после предоставления дополнительных сведений о себе, он может пароль сбросить.

Вход в систему с использованием пароля

Биометрия позволяет сгенерировать длинный и сложный пароль, который предлагает более высокий уровень защиты для противодействия атаке методом прямого перебора.

Биометрические системы требуют от разработчиков создания более защищённых приложений, участвующих в процессе распознавания биометрической информации. Дело в том, что биологическая информация – это часть человеческого тела и её невозможно легко изменить. Если биометрические сведения украдут, пользователю непросто аннулировать свой «биометрический пароль». Злоумышленник, используя украденные данные, может создать копию интересующей его части тела и, в будущем, использовать её для прохождения биометрической проверки в других учётных записях пользователя.

Некоторые биологические характеристики, такие, как особенности лица или голос, отличаются высоким уровнем ложных совпадений. В результате, системы биометрического распознавания пользователей обычно используют множество характеристик для улучшения точности распознавания.

Некоторые биометрические характеристики человека можно скопировать. Например – записать голос, распечатать фотографию, изготовить фальшивый палец из желатина, силикона или латекса с отпечатком пальца

Важно, чтобы в системе биометрической идентификации присутствовал модуль испытания на живучесть, то есть – распознавания человека как живого объекта. Нужно это для того, чтобы система могла различать биометрическую информацию, поступающую от настоящего человека и поддельную.

Виды аппаратных средств защиты информации

Аппаратные средства по функциональному назначению могут классифицироваться на средства поиска, средства обнаружения, а также средства активного и пассивного противодействия. По своим техническим возможностям при этом аппаратные средства информационной защиты могут быть:

- общего назначения, которые рассчитаны на применение непрофессионалами с целью получения предварительных оценок;

- профессиональные комплексы, которые позволяют производить тщательный поиск и прецизионные измерения всех характеристик средств промышленного шпионажа.

В качестве примера аппаратных средств общего назначения можно привести группу индикаторов электромагнитных излучений, которые обладают широким спектром принимаемых сигналов и низкой чувствительностью. Пример второго вида аппаратных средств – комплекс пеленгования и обнаружения радиозакладок, которые предназначены для автоматического поиска и определения локализации радиомикрофонов, радио- и сетевых передатчиков, а также телефонных закладок. Это уже считается сложным современным поисково-обнаружительным профессиональным комплексом.

Замечание 2

Стоит отметить, что универсальность аппаратуры приводит к снижению параметров по каждой отдельной характеристике.

Существует большое количество каналов утечки информации и множество физических принципов, на основании которых функционируют системы несанкционированного доступа. Многообразие поисковой аппаратуры обусловлено именно этими факторами, а ее сложность определяет высокую стоимость каждого прибора. По этой причине комплекс поискового оборудования могут позволить себе только те структуры, которые постоянно проводят соответствующие исследования. Это или крупные службы безопасности, или специализированые компании, которые оказывают услуги сторонним организациям.

Безусловно, это не является аргументом для того, чтобы самостоятельно отказываться от использования средств поиска. В большинстве случаев они достаточно просты и позволяют осуществлять профилактические мероприятия в промежутке между масштабными поисковыми обследованиями.

В особую группу можно выделить аппаратные средства защиты персональных компьютеров и коммуникационных систем. Они могут использоваться, как в отдельных компьютерах, так и на различных уровнях сети: в ОЗУ, в центральных процессорах ПК, внешних ЗУ, контроллерах ввода-вывода, терминалах.

Замечание 3

Аппаратные средства информационной защиты широко применяются в терминалах пользователей. Для того чтобы предотвратить утечку информации при подключении незарегистрированного терминала, перед выдачей запрашиваемых данных необходимо выполнить идентификацию терминала, с которого поступает запрос.

Но идентификации терминала в многопользовательском режиме недостаточно. Необходимо выполнить аутентификацию пользователя, установив его полномочия и подтвердив подлинность. Это нужно выполнять и для того, чтобы разные участники, которые зарегистрированы в системе, имели доступ только к отдельным файлам, а также строго ограниченные полномочия их применения.

Для того чтобы идентифицировать терминал, чаще всего используется генератор кода, который включен в аппаратуру, а для аутентификации пользователя — такие аппаратные средства, как персональные кодовые карты, ключи, устройства распознавания голоса пользователя, персональный идентификатор или устройство распознавания отпечатков его пальцев. Но самыми распространенными средствами аутентификации являются пароли, которые определяются не аппаратными, а программными средствами распознавания.

Обеспечение информационной безопасности

Формирование режима информационной безопасности — проблема комплексная.

Меры по ее решению можно подразделить на пять уровней:

- законодательный (законы, нормативные акты, стандарты и т.п.);

- морально-этический (всевозможные нормы поведения, несоблюдение которых

ведет к падению престижа конкретного человека или целой организации); - административный (действия общего характера, предпринимаемые руководством

организации); - физический (механические, электро- и электронно-механические препятствия

на возможных путях проникновения потенциальных нарушителей); - аппаратно-программный (электронные устройства и специальные программы

защиты информации).

Единая совокупность всех этих мер, направленных на противодействие угрозам

безопасности с целью сведения к минимуму возможности ущерба, образуют систему

защиты.

Надежная система защиты должна соответствовать следующим принципам:

- Стоимость средств защиты должна быть меньше, чем размеры возможного ущерба.

- Каждый пользователь должен иметь минимальный набор привилегий, необходимый

для работы. - Защита тем более эффективна, чем проще пользователю с ней работать.

- Возможность отключения в экстренных случаях.

- Специалисты, имеющие отношение к системе защиты должны

полностью представлять себе принципы ее функционирования и в случае

возникновения затруднительных ситуаций адекватно на них реагировать. - Под защитой должна находиться вся система обработки информации.

- Разработчики системы защиты, не должны быть в числе тех, кого эта система

будет контролировать. - Система защиты должна предоставлять доказательства корректности

своей работы. - Лица, занимающиеся обеспечением информационной безопасности, должны нести

личную ответственность. - Объекты защиты целесообразно разделять на группы

так, чтобы нарушение защиты в одной из групп не влияло на безопасность других. - Надежная система защиты должна быть полностью протестирована и согласована.

- Защита становится более эффективной и гибкой, если она

допускает изменение своих параметров со стороны администратора. - Система защиты должна разрабатываться, исходя из предположения, что

пользователи будут совершать серьезные ошибки и, вообще, имеют наихудшие

намерения. - Наиболее важные и критические решения должны приниматься человеком.

- Существование механизмов защиты должно быть по возможности скрыто от

пользователей, работа которых находится под контролем.

Угрозы безопасности информационных систем

Существуют четыре действия, производимые с информацией, которые могут содержать в себе угрозу: сбор, модификация, утечка и уничтожение. Эти действия являются базовыми для дальнейшего рассмотрения.

Придерживаясь принятой классификации будем разделять все источники угроз на внешние и внутренние.

Источниками внутренних угроз являются:• Сотрудники организации;

• Программное обеспечение;

• Аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:• ошибки пользователей и системных администраторов;

• нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

• ошибки в работе программного обеспечения;

• отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:• Компьютерные вирусы и вредоносные программы;

• Организации и отдельные лица;

• Стихийные бедствия.

Формами проявления внешних угроз являются:• заражение компьютеров вирусами или вредоносными программами;

• несанкционированный доступ (НСД) к корпоративной информации;

• информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб;

• действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации;

• аварии, пожары, техногенные катастрофы.

Все перечисленные нами виды угроз (формы проявления) можно разделить на умышленные и неумышленные.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации: информационные, программные, физические, радиоэлектронные и организационно-правовые.

К информационным угрозам относятся:• несанкционированный доступ к информационным ресурсам;

• незаконное копирование данных в информационных системах;

• хищение информации из библиотек, архивов, банков и баз данных;

• нарушение технологии обработки информации;

• противозаконный сбор и использование информации;

• использование информационного оружия.

К программным угрозам относятся:• использование ошибок и «дыр» в ПО;

• компьютерные вирусы и вредоносные программы;

• установка «закладных» устройств;

К физическим угрозам относятся:• уничтожение или разрушение средств обработки информации и связи;

• хищение носителей информации;

• хищение программных или аппаратных ключей и средств криптографической защиты данных;

• воздействие на персонал;

К радиоэлектронным угрозам относятся:• внедрение электронных устройств перехвата информации в технические средства и помещения;

• перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:• закупки несовершенных или устаревших информационных технологий и средств информатизации;

• нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере.

Рассмотрим модель сетевой безопасности и основные типы атак, которые могут осуществляться в этом случае. Затем рассмотрим основные типы сервисов и механизмов безопасности, предотвращающих такие атаки.

Методы приоритизации задач

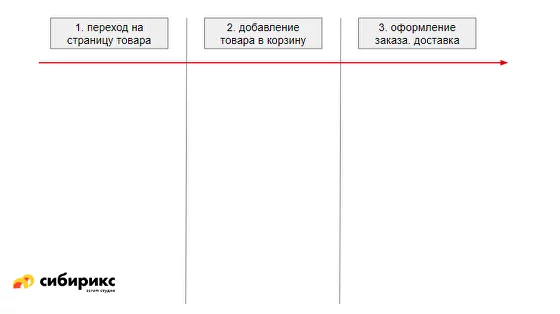

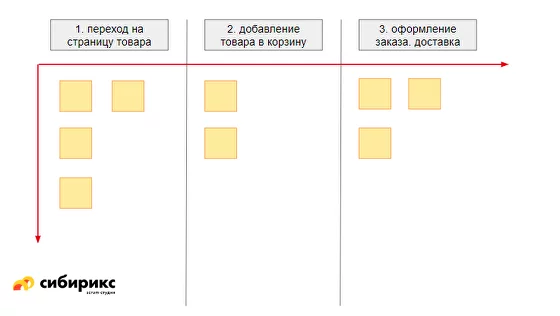

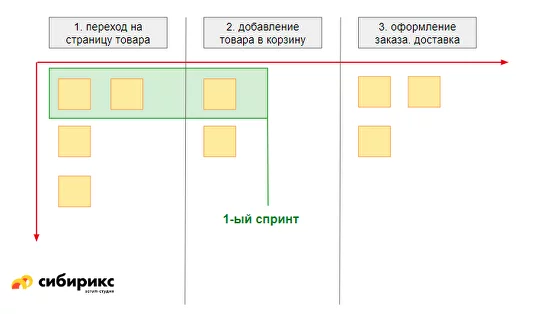

Story Mapping

Где и как применять

Где и как применять Плюсы Story Mapping

Плюсы Story Mapping

Метод позволяет построить связи в системе, на основе которых потом проще формировать спринты.

Когда много стейкхолдеров и много людей, у которых есть интересы в проекте, метод позволяет договориться о реальных приоритетах — что более важно, а что менее.

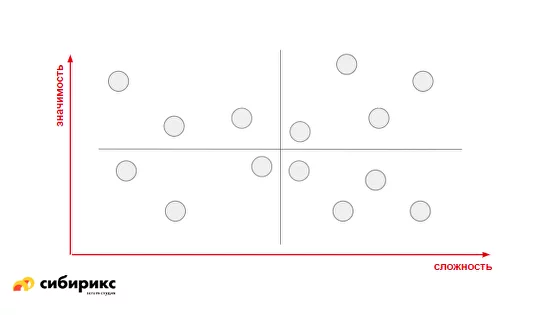

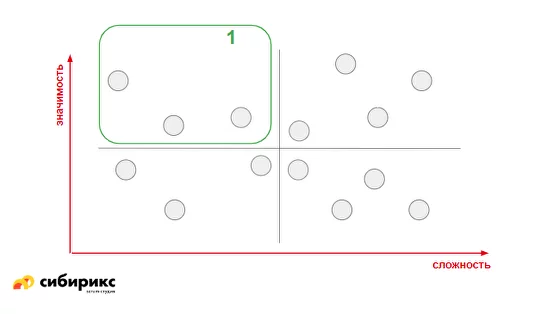

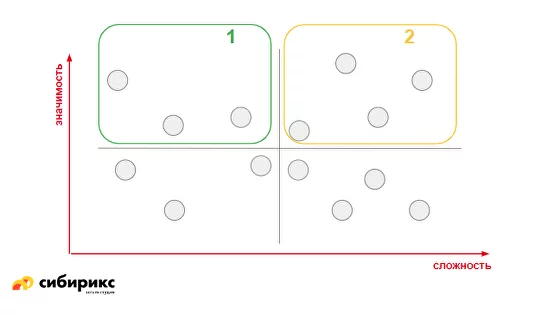

Value & Effort (или Lean Prioritization) для идей

-

Значимость фичи

Значимость каждой фичи с точки зрения бизнеса — это примерно то же, что и «ценность для бизнеса» в обычном бэклоге. Величина оценивается в условных единицах, лучше всего — в деньгах. В целом, любой параметр, который вы оптимизируете, можно брать за Value. Это может быть количество пользователей, которых вы привлечете в проект, или уменьшение оттока пользователей в проекте. -

Количество усилий, которое необходимо затратить на каждую из фич

Тоже можно считать, что это оценка в часах (estimate), как в бэкглоге. Но можно измерять и в Story Point-ах (сравнительная оценка требований относительно друг друга) или в человеко-часах.

HyggerAirfocus Priorities&Roadmaps

Где и как применять

Где и как применять

- он сам запутался,

- он генерирует странные идеи и требования,

- у него есть определенное ограничение по бюджету, и он не понимает, как лучше его распределить.

Классический метод приоритизации баг-листов

Критические багиКритичное юзабилити и забытые фичиНекритичные багиНекритичное юзабилитиТекстыХотелки / не будем делать / на усмотрение менеджера

Заключение

Всех, кто отнесся ко всему написанному слишком серьезно — поздравляю с праздником! Впрочем согласитесь, что хотя многие мысли, и очевидны, и банальны, а иногда просто нелепы… но в целом являются справедливыми. И, к сожалению, до сих пор невероятно актуальны!

Возможно, эти «законы» будут всегда актуальны и истины. В этом случае, почему бы не объявить их фундаментальными? Я серьезно! В конце этого поста вынесен вопрос на «референдум» ![]() Обязательно проголосуйте.

Обязательно проголосуйте.

А какие законы знаете вы? Смело пишите в коментах!

Давайте вместе сделаем текст лучше! Если обнаружили описку — пишите в личку.