Опасности для данных

Самые частые проблемы, с которыми сталкиваются пользователи онлайн-сетей, — это кража данных, вирусы и взлом. Особенности каждой из угроз:

Взлом. Злоумышленники получают доступ к учетным сведениям профилей, электронной почты, веб-сайтам, компьютерным системам. Если атака на уязвимость сети будет совершена успешно (в том числе с применением RDP протокола, через который осуществляется подключение к удаленным рабочим местам), мошенники смогут получить полный удаленный доступ к текущим пользовательским устройствам.

Вредоносные программы и вирусы. Речь о червях, троянах и другом вредоносном ПО. Такой софт разрабатывается специально для нанесения вреда серверам, компьютерам, сетям, в целях хищения конфиденциальных сведений. Могут вирусы распространяться в формате вредоносной рекламы. Пользователь нажимает на сообщение, после чего на его устройстве устанавливается вирус. Также многие владельцы устройств «цепляют» вредоносные программы после перехода на зараженные сайты. Поэтому не открывайте непонятные ссылки, даже из сообщений знакомых, не игнорируйте предупреждения антивирусов и обязательно используйте антивирусные программы.

Кража персональной информации. Злоумышленникам личные данные пользователей интересны в целях их применения в собственных интересах или получения дохода в результате перепродажи. Чаще всего под прицелом оказываются финансовые и другие сведения. Задача каждого современного пользователя — принять все доступные меры, которые повысят безопасность личных данных. Владение информацией существенно снижает риски возникновения проблем в будущем.

Среди частых опасностей электронной почты также выделяют фишинг. Эта старая угроза безопасности в сети все еще остается актуальной. Речь о кибератаке умышленного типа, главным инструментом которой становится рассылка поддельных электронных писем. Пользователь получает отправление от банка, другой компании, вызывающей доверие, открывает его и переходит по ссылке. Последняя ведет на вредоносный сайт, поэтому автоматически происходит загрузка вируса на устройство. Злоумышленники получают доступ к личным сведениям пользователя, могут использовать их на свое усмотрение.

Опасности, подстерегающие в сети

Постараемся систематизировать различные угрозы вашему компьютеру. Итак, среди наиболее распространенных, стоит выделить следующие группы:

- Вирусное заражение

- Хакерская активность

- Незапрашиваемая почтовая корреспонденция (спам)

- Назойливая реклама в сети

Вирусное заражение

Компьютерный вирус, это специально написанная вредоносная программа, направленная на выполнение на вашем компьютере нежелательных (для вас) действий. Источником заражения могут стать файлы, скачанные из сети, веб-сайты, зараженные вирусом, почтовые рассылки.

Вирусы подразделяются на заражающие запускаемые файлы (EXE и COM), макровирусы (заражают документы Word и Exel), спутники (маскирующиеся использованием имен других файлов или папок), вирусы-черви, хранящие свое тело в сети, загрузочные вирусы, заражающие boot-сектор жесткого диска.

Предотвращать заражение и бороться с компьютерными вирусами помогают различные антивирусные программы.

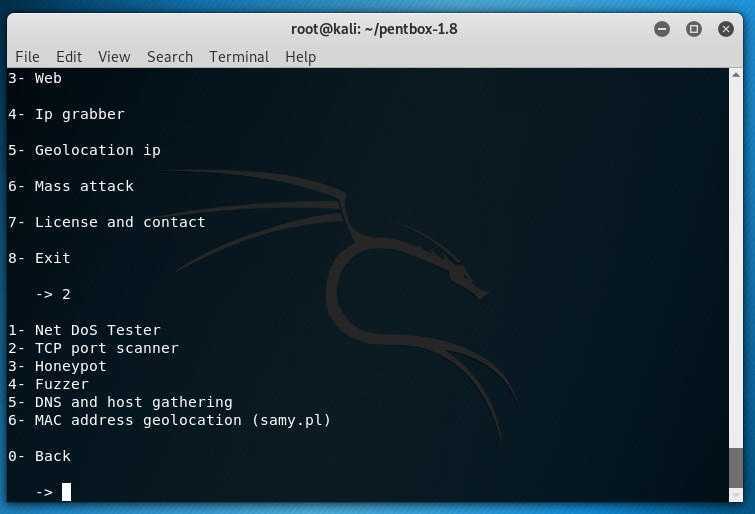

Хакерская активность

Наивно полагать, что ваш компьютер окажется вне зоны внимания хакеров. Независимо от того, храните ли вы что-то ценное на нем, или нет, ваш компьютер может быть подвергнут атаке с целью перехвата управления им для дальнейшего использования в массовых рассылках корреспонденции, DDoS-атаках на чьи-то сайты, поиска компьютеров для взлома, сборе информации о владельце компьютера при помощи шпионских программ. Не стоит думать, что атаки на ваш компьютер будут производиться злоумышленником лично – хакеры используют специальное программное обеспечение, позволяющее самостоятельно находить распространенные уязвимости, а доступ в сеть по широкому каналу дает возможность за короткое время просканировать на наличие уязвимостей достаточно большое количество интернет-адресов. Таким образом, пользователь, который не позаботился о защите, рано или поздно обязательно станет жертвой хакерской атаки.

Оградить компьютер от атак извне, а также закрыть доступ в сеть для шпионских программ изнутри системы, способны межсетевые экраны, иначе называемые фаерволами или брандмауэрами.

Незапрашиваемая почтовая корреспонденция (спам)

Немало вреда приносит и массовая рассылка электронных писем, называемая спамом. Помимо потока рекламы, в том числе и незаконных товаров, а также антирекламы сомнительного характера, спам может нести зараженные вирусами вложения, а также использоваться в разнообразных мошеннических схемах.

Стоит учесть, что и ваш компьютер, будучи заражен вирусом, может участвовать в подобных рассылках, абсолютно без вашего желания и незаметно для пользователя.

Для борьбы со спамом применяются фильтры почтовой корреспонденции – антиспам-фильтры.

Назойливая реклама в сети

Реклама, которую вы постоянно встречаете на интернет сайтах в виде баннеров, вплывающих окон, текстовых строк – не так уж и безвредна. Помимо возникновения психологической усталости от нее, существует опасность того, что нажатие на баннер приведет на сайт, зараженный вирусом или мошеннический сайт, что подвергнет ваш компьютер более явной опасности.

Свести к минимуму показ рекламных баннеров можно при помощи блокировщиков рекламы.

Описанные выше угрозы могут быть комбинированными, к примеру при помощи рассылки электронных писем хакером будет заражен вирусом ваш компьютер, а вирус, в свою очередь, передаст злоумышленнику управление вашей системой.

Административно-технологические методы защиты

Для того чтобы антивирусные программы эффективно выполняли

свои функции, необходимо строго соблюдать рекомендации по их применению,

описанные в документации

Особое внимание следует обратить на необходимость

регулярного обновления вирусных баз данных и программных компонент антивирусов.

Современные антивирусы умеют загружать файлы обновлений через Интернет или по

локальной сети. Однако для этого их необходимо настроить соответствующим

образом

Однако даже без применения антивирусных программ можно

постараться предотвратить проникновение вирусов в компьютер и уменьшить вред,

который они нанесут в случае заражения. Вот что следует для этого сделать в

первую очередь:

·блокируйте возможные каналы проникновения вирусов: не подключайте

компьютер к Интернету и локальной сети компании, если в этом нет необходимости,

отключите устройства внешней памяти, такие как дисководы для дискет и

устройства CD-ROM;

·настройте параметры BIOS таким образом,

чтобы загрузка ОС выполнялась только с жесткого диска, но не с дискет;

·запретите программное изменение содержимого энергонезависимой

памяти BIOS;

·изготовьте системную загрузочную дискету, записав на нее

антивирусы и другие системные утилиты для работы с диском, а также диск

аварийного восстановления MicrosoftWindows;

·проверяйте все программы и файлы документов, записываемые на

компьютер, а также дискеты с помощью антивирусных программ новейших версий;

·устанавливайте программное обеспечение только с лицензионных

компакт-дисков;

·установите на всех дискетах защиту от записи и снимайте ее только

в случае необходимости;

·ограничьте обмен программами и дискетами;

·регулярно выполняйте резервное копирование данных;

·устанавливайте минимально необходимые права доступа к каталогам

файлового сервера, защищайте от записи каталоги дистрибутивов и программных

файлов;

·составьте инструкцию для пользователей по антивирусной защите,

описав в ней правила использования антивирусов, правила работы с файлами и

электронной почтой, а также опишите действия, которые следует предпринять при

обнаружении вирусов.

Что нового в WiFi 6?

Точки доступа с поддержкой WiFi 6, и соответственно, более безопасных технологий WPA3 уже доступны для потребителя. Например, у Zyxel выпущена линейка точек доступа бизнес-класса Unified Pro.

Точки доступа Unified Pro Zyxel WAX510D, Unified Pro Zyxel WAX650S, Unified Pro Zyxel NWA110AX поддерживают стандарт 802.11ax (Wi-Fi 6) и управление из облака Nebula, что позволяет применять их для повышения уровня безопасности и скорости работы сети.

Рисунок 2. Точки доступа Unified Pro Zyxel WAX650S и Unified Pro Zyxel WAX510D.

Ниже мы рассмотрим самые важные нововведения, которые появились в стандарте 802.11ax (WiFi 6).

WPA3-Enterprise 192-bit mode

Улучшения в криптографии в первую очередь затронули именно WPA3-Enterprise — это действительно более стойкий и переработанный стандарт.

Для повышения уровня безопасности, WPA3-Enterprise использует:

- 256-битный протокол Galois/Counter Mode — для шифрования,

- 384-битный Hashed Message Authentication Mode — для создания и подтверждения ключей;

- алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm — для аутентификации ключей.

В WPA3-Enterprise применяются следующие комбинации шифров, используемых для согласования настроек безопасности во время рукопожатия SSL / TLS:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384;

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, EC DH/DSA условно-безопасная NIST P-384, RSA от 3072 бит;

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 — «облегченный» режим, без EC, RSA от 3072 бит, DH-группа 15.

WPA3-Personal на смену WPA2-PSK

В качестве замены Pre-Shared Key, о проблемах которого уже сказано выше, в WPA3 используется метод аутентификации SAE, (стандарт IEEE 802.11-2016)

В основу работы положен принцип равноправности устройств. В отличие от обычного сценария, когда одно устройство объявляется как отправляющее запрос (клиент), а второе — устанавливающее право на подключение (точка доступа или маршрутизатор) и они обмениваются сообщениями по очереди, в случае с SAE каждая из сторон может послать запрос на соединение, после чего происходит отправка удостоверяющей информации.

При подключении и идентификации используется метод dragonfly handshake, с применением криптографической защиты для предотвращения кражи пароля.

SAE предоставляет защиту от атаки с переустановкой ключа (Key Reinstallation Attacks, KRACK ), а также от наиболее распространённых offline атак по словарю, когда компьютер перебирает множество паролей, чтобы подобрать подходящий для расшифровки информации, полученной во время PSK-соединений.

В SAE также добавлена дополнительная функция forward secrecy, повышающая уровень безопасности. Предположим, злоумышленник получил возможность сохранить зашифрованные данные, которые маршрутизатор транслирует в Интернет или локальную сеть, чтобы после подбора пароля расшифровать их. При переходе на SAE шифрующий пароль меняется при каждом новом соединении, поэтому злоумышленник получит только пароль от данных, переданных после вторжения.

Enhanced Open — защита открытых сетей

Это отдельный протокол, разработанный для защиты соединений в открытой сети. Под открытыми сетями на данный момент понимаются сети, когда не требуется предварительная аутентификация, например по ключу (паролю), который в дальнейшем используются как ключ для шифрования.

В Enhanced Open применяется свой метод защиты от перехвата трафика — Opportunistic Wireless Encryption, OWE, описанный в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Также обеспечивается защита от метода unsophisticated packet injection, когда злоумышленник препятствует работе сети через передачу специальных пакетов данных.

Рекомендуемая сфера применения Enhanced Open — защита гостевых и публичных сетей от пассивного прослушивания.

Вторую часть статьи мы опубликуем в четверг 27 августа.

Уязвимости компьютерной системы

Для проникновения в вашу систему, злоумышленниками используются известные ее уязвимости, которые позволяют произвести вмешательство в работу компьютера.

- Интернет-браузеры могут иметь уязвимости, благодаря которым будет позволено незаметное скачивание и запуск вредоносного кода с сайты злоумышленников. Существует также возможность заражения системы через элементы ActiveX или дополнения (плагины) к браузеру.

- Почтовые программы также могут быть путем заражения. Уязвимости в них, используемые вирусом, содержащимся в почтовом сообщении, позволят ему запуститься без вашего желания. Достаточно только открыть полученное письмо.

- Ошибки в самой операционной системе Windows могут в некоторых случаях позволить запуск вредоносной программы без вашего участия.

- Человеческий фактор – главная уязвимость системы. Использование психологических подходов злоумышленниками могут привести к тому, что вы запустите вредоносное приложение. К примеру, вас заинтересуют каким-либо бесплатным программным обеспечением, или пришлют ссылку на интересующую вас тему по электронной почте.

Виды угроз безопасности информации в сети

Типы угроз:

- Непреднамеренные или случайные. Возникают в результате ошибок программного обеспечения, поломок аппаратных средств, неправильных действий со стороны пользователей, системных администраторов. Умышленный характер отсутствует — он характерен для второй категории.

- Умышленные. Нацелены на нанесение вреда пользователям сети. Бывают активными и пассивными. Пассивные нацелены на несанкционированное применение информационных сетевых ресурсов, на функционирование сетей особого влияния не оказывают. Активные угрозы безопасности оказывают целенаправленное влияние на аппаратные, программные, информационные сетевые ресурсы, что приводит к сбоям в работе последних. Это относится к выведению из строя линий связи, операционных систем, компьютерной техники. Также к активным угрозам относят искажение информации из баз данных пользователей.

Виды защиты информации

Развитие методологии защиты личной информации при использовании компьютерных сетей развиваются и прогрессируют практически с каждым днем. В большинстве своем они (методы) направлены на предотвращение всех возможных факторов, которые ведут к неизбежной утрате или воровству конфиденциальной информации. Современные специалисты в сфере компьютерных технологий выделяют три основные категории такой защиты:

- специальное программное обеспечение;

- физические способы;

- административные мероприятия.

Среди наиболее эффективных средств защиты пользователи и опытные технологи выделяют административные, применение антивирусных программ, Систему контроля удаленного доступа (СКУД) и источники бесперебойного питания (ИБП). Также весомую роль в защите КС играет и грамотное распределение полномочий между сотрудниками.

Чтобы предотвратить несанкционированный доступ к секретным файлам, пользователи применяют криптографические методы защиты, которые подразумевают шифрование содержимого файлов с помощью электронных ключей.

Методы борьбы с внешними угрозами

- Антивирусные программы

- Межсетевые экраны (фаерволы)

- Почтовые фильтры

- Блокировщики рекламы

- Обновление системы

Антивирусные программы

Программы, способные защищать, обнаруживать и удалять компьютерные вирусы, используя встроенные базы, называются антивирусными сканерами. Кроме известных вирусов, многие способны также обнаруживать новые, ранее не встречавшиеся вирусы, путем наблюдения за присущей активностью, или поиском вредоносного кода (эвристический анализ). Классические представители данной категории программ – “Norton Antivirus” или “Dr.Web CureIt!”.

Межсетевые экраны (фаерволы)

Фаерволы служат для ограничения передачи информации между сетью интернет и вашим компьютером, являются надежной защитой от злоумышленников, пытающихся воздействовать на ваш компьютер извне. Способны запрещать передачу информации программам, не имеющим на это разрешения, а также блокировать конкретные порты, согласно настроенным параметрам. Операционная система Windows имеет встроенное средство – брандмауэр, которым необходимо пользоваться, если вы не применяете сторонних фаерволов – “Outpost Firewall Pro”, “Comodo Personal Firewall “, “ZoneAlarm Free Firewall” или других.

Почтовые фильтры

Оградить себя от спама можно с помощью почтовых фильтров, которые, в соответствии с настройками, будут либо удалять ненужную корреспонденцию, либо перекладывать ее в отдельную папку. Зачастую выпускаются в виде плагинов к распространенным почтовым клиентам: “Outlook Express”, “The Bat!”, “Mozilla Thunderbird”, однако существуют и в виде отдельных приложений. Перечень их достаточно велик – это и “SpamPal”, и “Agava Spamprotexx”, и “MailStripper Pro”, и множество других.

Блокировщики рекламы

Подобные программы избавляют вас от просмотра рекламных баннеров и всплывающих окон, удаляя их согласно настроенным правилам. Наилучшие блокировщики (такие, как “Adblock Plus”), кроме настроек по стандартным размерам баннеров, используют также постоянно обновляемые базы рекламных ресурсов и вырезают рекламное содержимое из отображаемых страниц, сверяясь с этими базами. Есть разновидности блокировщиков рекламы, выполненных в виде дополнений к браузерам, а есть – в виде локального прокси-сервера (например, “Privoxy”), который обрабатывает проходящую через него информацию, отдавая браузеру уже освобожденный от рекламного содержимого информационный поток.

Обновление системы

Очень важно, чтобы ваша система имела возможность автоматического обновления. В дополнениях к Windows, постоянно выпускаемых компанией Майкрософт, зачастую содержатся изменения, корректирующие обнаруженные уязвимости системы

Если ваша система будет своевременно обновляться, вероятность использования злоумышленниками распространенных уязвимостей будет устранена.

Что такое информационная безопасность

Защита информации в интернете представляет собой раздел безопасности компьютеров и электронных приборов, и применяется она не только к веб-ресурсам, но и программам и системному обеспечению. Инфобезопасность реализуется на разных уровнях:

- Физический: охранные системы, внешние замки, видеокамеры.

- Технические: антивирусники, межсетевые экраны, нормы шифрования, аутентификация.

- Административные. Относятся преимущественно к корпоративным правилам пользования техникой. Пример: запрет на выполнение рабочих задач посредством собственного ноутбука.

- Правовые. В РФ существует ряд законов, защищающих конфиденциальные сведения и предполагающих наказание за преступления в области информационной безопасности.

Важной превентивной мерой считается лицензирование деятельности и аттестация инфообъектов.

Цель любых мероприятий информационной безопасности — защита данных, также прогноз, предотвращение их утери и минимизация последствий вредоносных воздействий (искажение, копирование, удаление материалов и пр.).

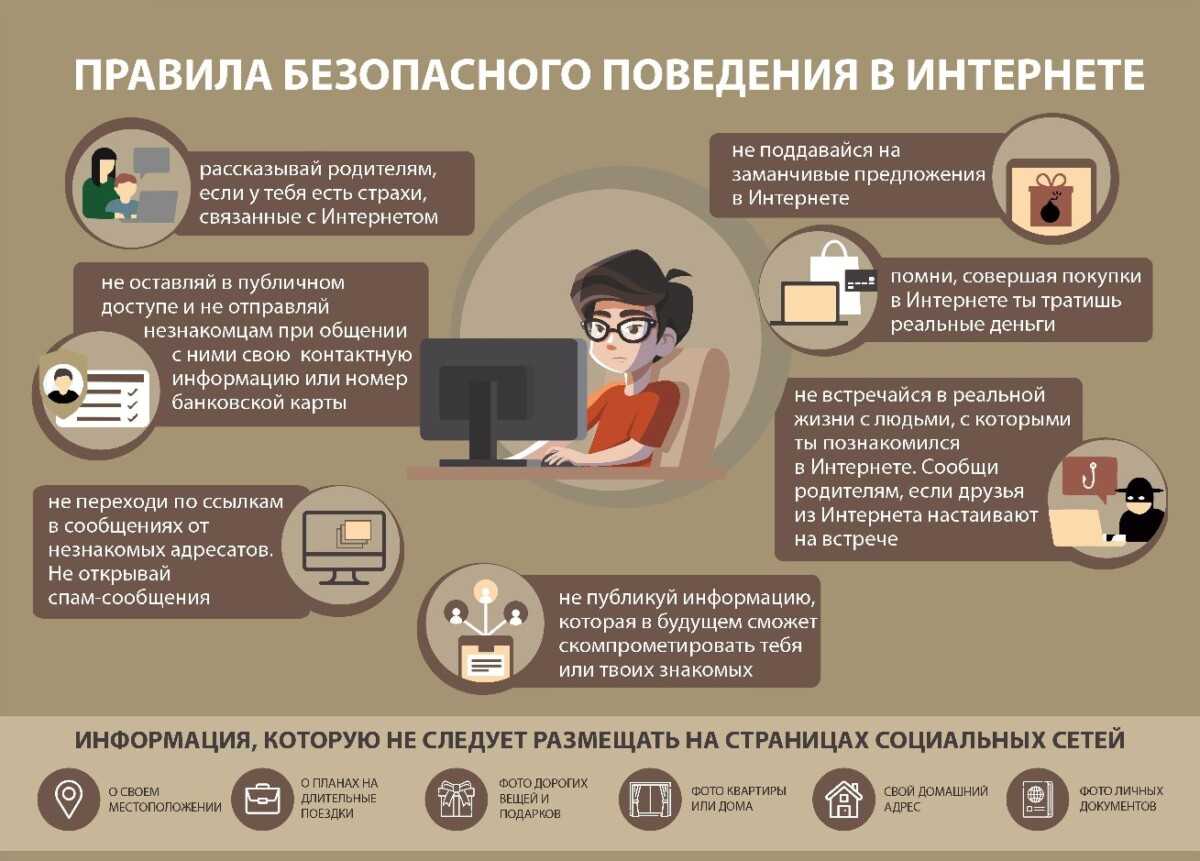

Правила безопасного поведения в интернете для детей

Правила безопасного поведения в интернете для детей

Защита данных на личном компьютере

Требования:

- Приобрести лицензионное программное обеспечение. Следить за процессом обновлений.

- Скачать антивирус и регулярно проверять электронное устройство на наличие вирусов и сомнительных программ.

- Завести отдельно учетную запись для пользователя и для администратора.

- Создавать резервные копии материалов. Использовать для этого разные способы — и внешние диски, и облачные сервисы.

- Контролировать интернет-серфинг: заходить только на проверенные сайты. Уметь различать подлинный домен от его клона, то есть фишинговой страницы.

- Придумать сложные пароли, периодически обновлять коды и тем самым максимально обеспечивать безопасность на любом устройстве, имеющем выход в интернет. При этом, если на ноутбуке работают несколько людей, для всех должны быть свои пароли, недоступные для окружающих.

Как решается проблемы с безопасностью WiFI

Как известно, абсолютной защиты не бывает, как не бывает идеальных взломов. Основной принцип борьбы заключается в том, чтобы максимально затруднить проведение атаки, сделав результат нерентабельным по отношению к затраченным усилиям.

Поэтому даже когда применяются высоконадежные методы защиты, рекомендуется не игнорировать дополнительные меры (даже самые простые!) в качестве «защиты от дурака».

Какими средствами мы располагаем?

Чтобы избежать путаницы, имеет смысл разделить все имеющиеся возможности и средства на две группы:

- технологии прямой защиты трафика, такие как шифрование или фильтрация по MAC адресу;

- технологии, изначально предназначенные для других целей, например, для повышения скорости, но при этом косвенным образом усложняющие жизнь злоумышленнику.

Ниже в этой статье мы рассмотрим методы защиты из первой группы

Постараемся уделить внимание и широко известным технологиям, и новинкам, которые появились в более позднее время

Скрытие имени WiFi сети

Нехитрый способ — убрать из всеобщего обозрения имя (SSID) своей WiFi сети. На самом деле функция Hide SSID ничего не прячет, а просто перестает открыто оповещать потенциальных клиентов о наличии сети с данным именем. По идее, теперь подключиться будет возможно, если знать имя сети, тип шифрования и пароль.

При скрытом SSID, в открытый доступ все равно транслируется другой идентификатор — BSSID (Basic Service Set Identifie). Поэтому сканеры сетей WiFi могут без особого труда определить нужные параметры. Однако необходимость приложить дополнительные усилия для обнаружения скрытых WiFi сетей в разы снижает активность любопытных глаз и шаловливых рук.

Фильтрация по MAC

Ещё один «замочек от честных людей». Основан на применении списков доступа (Access Control List, ACL). Чем-то напоминает port security для проводных сетей. Но в беспроводных сетях для защиты от слежения за устройствами (чтобы злоумышленники не могли получить точные данные о реальных клиентах сети) зачастую используется подстановка MAC адресов. Поэтому данный способ годится только для внутреннего периметра сети и требует отключить функцию подстановки MAC на устройствах (как вариант — жестко прописать в настройках разрешенные MAC адрес и имя хоста). Для партнеров, клиентов и других посетителей офиса в этом случае рекомендуется сделать гостевую сеть WiFi. Впрочем, даже такой незатейливый метод ограничения доступа способен снизить число потенциальных нарушителей.

Охота на Rogue AP

Rogue AP — это чужие точки доступа, которые не подконтрольны сетевому администратору. Например, это может быть точка доступа, которую использует злоумышленник для перехвата паролей и другой секретной информации, когда клиенты корпоративной сети по ошибке пытаются к ней подключиться и передать учетные данные.

Большинство точек доступа компании Zyxel имеют встроенную функцию сканирования радиоэфира с целью выявления посторонних точек.

Дополнительные функции защиты

Если у злоумышленника не получается вплотную приблизиться к периметру сети, он может попытать использовать точки доступа из соседней сети, например, из другого офиса, в качестве плацдарма для атаки.

Если в качестве контроллера точек доступа используется межсетевой экран, то побороться с этим вполне возможно. Используя методы аутентификации WPA/WPA2-Enterprise, различные реализации Extensible Authentication Protocol (EAP) и встроенный межсетевой экран, маршрутизатор с контроллером беспроводной сети не только находит неавторизованные точки доступа, но и блокирует подозрительные действия в корпоративной сети, которые с большой долей вероятности несут в себе злой умысел.

В качестве примера такого борца с нарушителями можно назвать маршрутизатор USG FLEX 100.

Рисунок 1. Внешний вид маршрутизатора USG FLEX 100.

Описание угроз безопасности информации в интернете

Выделяются целые группы возможных проблем, связанных с интернет-безопасностью.

Вредоносные программы и приложения

Среди них:

- Компьютерные вирусы — программное обеспечение, которое несанкционированно устанавливается в структуры электронного прибора.

- Шпионские приложения.

- Трояны — вирусы, скрывающиеся под видом легальной программки.

- Активные боты (ботнет) — специальные утилиты, которые устанавливаются без разрешения субъекта.

- Сетевые черви.

- Лжеантивирус — ненастоящий антивирусный софт, однако внешне очень похожий на обычный антивирус.

- Кейлогеры: фиксируют нажатия кнопок на компьютерной мыши и клавиатуре.

Уязвимые приложения

Зачастую приложения требуют введения сведений о юзере, которые затем использует. Однако их безопасность не гарантируется, поэтому защита персональных данных в интернете весьма условна.

Могут возникать разные ошибки и сбои при входе в программу или сохранении файлов — именно они являются лазейкой для злоумышленников.

Даже при безопасном internet-соединении поисковая система отслеживает сетевые действия субъектов.

DoS-атаки

Denial of Service — это сообщение об отказе в обслуживании и прекращении выполнения операций. Хакеры создают с нескольких устройств или аккаунтов запросы на конкретный сайт, что перегружает онлайн-сервер. И тем временем воруют индивидуальные документы.

Фишинг

Подвид интернет-мошенничества, когда открываются конфиденциальные сведения, в частности, доступ к банковским картам, электронным кошелькам.

Шифрование — основной метод информационной защиты, подлинность передаваемых данных подтверждается электронной подписью

Шифрование — основной метод информационной защиты, подлинность передаваемых данных подтверждается электронной подписью

Все перечисленные угрозы созданы для:

- Захвата информации (документы, изображения, пароли и пр.).

- Хищение или удаление, подмен ресурсов.

- Заражения вирусами.

- Блокировки работы браузера.

- Слежки за активностью пользователя в сети и передачи сведений.

- Возникновения фатальных сбоев в системе.

- Загрузки компьютера.

- Рассылки спама и выполнения любых других операций в интересах аферистов.

«Интернет Контроль Сервер» для вашей безопасности

Сегодня информационная сетевая безопасность выходит на новый уровень. Трафик должен анализироваться максимально разносторонне — от прикладного до физического уровней. Конкретно ИКС применяет разные способы защиты данных. Это позволяет добиваться максимального уровня безопасности информации в сетях. Вы можете использовать разные методы сами, но именно ИКС считается передовой, максимально эффективной системой. Выбирая ее, вы получаете гарантированные результаты. Плюс рекомендуем следовать указанным в обзоре рекомендациям, применять передовые методики защиты данных.

СЗИ от несанкционированного доступа

Чтобы защитить сеть и данные от посторонних, такие СЗИ идентифицируют и аутентифицируют устройства и пользователей, регистрируют работу процессов и программ, управляют информационными потоками между устройствами, сканируют носители информации и делают множество других вещей. Вот два примера таких СЗИ:

- Dallas Lock. Разработана для операционных систем Windows. Можно подключить аппаратные идентификаторы. Из возможностей — поддерживает виртуальные среды, аудит действий пользователей, контроль целостности файловой системы, программно-аппаратной среды, реестра и многое другое.

- Электронный замок «Соболь». Поддерживает доверенную загрузку и доверенную программную среду. Есть функции регистрации попыток доступа, сторожевого таймера и многого другого. Имеет сертификаты соответствия ФСТЭК и ФСБ.

Универсальные средства защиты

Для комплексной защиты компьютеров от вирусов и различных угроз применяется программное обеспечение, включающее в себя несколько модулей – антивирусный, антишпионский, антирекламный, зачастую фаервол и модуль защиты от спама.

Kaspersky Internet Security

Встроенный антивирусный модуль в реальном времени проверяет на наличие вирусов все открываемые и загружаемые файлы, обеспечивая защиту от проникновения на компьютер в том числе и любых разновидностей интернет-червей, троянских программ, рекламных вирусов. Антихакерский модуль выполняет все функции фаервола, защищая от хакерских атак. Антишпионский модуль защищает от утечки конфиденциальной информации. Модуль антиспама фильтрует всю корреспонденцию с учетом “черного” и “белого” списков. Модуль родительского контроля обеспечивает доступ к интернету в соответствии с настроенными профилями доступа.

Agnitum Outpost Security Suite Pro

Программное обеспечение от производителей фаервола “Outpost Pro”, кроме фаервола, содержит модуль для защиты от вирусов, программ-шпионов и самообучающийся фильтр спама. Все проверки также проводятся в реальном времени, защищая ваш компьютер от максимального количества возможных угроз.

Средства антивирусной защиты информации

Такие СЗИ предназначены для поиска вредоносных программ и восстановления поврежденных данных. Кроме того, их используют для профилактического сканирования системы. Вот два примера:

- «Доктор Веб». Под этой маркой выпускаются решения как для среднего, так и для малого бизнеса. С их помощью можно централизованно защитить все узлы сети — интернет-шлюзы, мобильные и терминальные устройства, рабочие станции и сервера. Есть функции антиспама, офисного контроля и брандмауэра.

- ESET NOD32. Компания предлагает комплексные бизнес-решения с централизованной защитой от угроз. Есть возможность построить антивирусные системы любого масштаба. В том числе, есть версии, сертифицированные ФСТЭК.

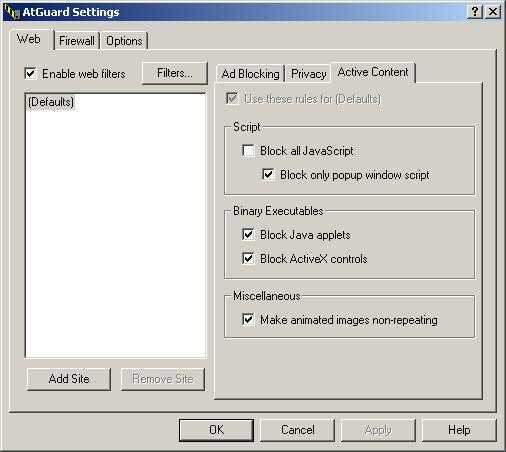

Установка персональных брандмауэров

Корпоративная сеть, подключенная к Интернету, должна быть

защищена от атак хакеров при помощи брандмауэра. Однако помимо этого можно дополнительно

защитить рабочие станции и серверы сети, установив на них персональные

брандмауэры, такие как AtGuard (рис. 5).

Рис. 5. Настройка персонального брандмауэра AtGuard

Помимо фильтрации нежелательного трафика, некоторые

персональные брандмауэры способны защитить компьютер от троянских аплетов Java и элементов управления ActiveX.

Такие компоненты могут быть встроены в почтовые сообщения формата HTML и в страницы троянских Web-сайтов.

Персональные брандмауэры, находящиеся в так называемом

режиме обучения, могут оказать помощь в обнаружении трафика от троянских

программ, логических бомб и других нежелательных вредоносных компонентов. Когда

такой компонент попытается установить связь с компьютером хакера, брандмауэр

отобразит на экране предупреждающее сообщение.

Следует заметить, что в настройках браузера Вы также можете

отключить возможность использования активных компонентов, таких как аплеты Java и элементов управления ActiveX.

Однако персональные брандмауэры более универсальны, и позволяют блокировать

использование таких компонентов любыми программами, например, почтовыми

клиентами

Средства криптографической защиты информации

Эти СЗИ защищают уже не доступ к информации, а ее саму — с помощью криптографии. То есть, вся она передается в зашифрованном виде и декодируется с помощью криптографических ключей. Без них злоумышленник не сможет понять смысла данных, даже если перехватит их. Вот два примера:

- КриптоПро CSP. Алгоритмы криптографии здесь отвечают требованиям ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая». Есть сертификаты соответствия ФСБ России.

- КриптоАРМ. Еще одно решение с сертификатами соответствия ФСБ России. Шифрование здесь также соответствует требованиям ГОСТ 28147-89.

Средства анализа и контроля защищенности информации

Эти СЗИ иногда еще называют сетевыми сканерами безопасности. Они сканируют корпоративную сеть, проверяя узлы на возможность взлома. Сканеры могут предотвратить атаки таких типов, как «отказ в обслуживании», «подмена» и других. Вот примеры:

- Сканер уязвимостей XSpider. Разработан российской компанией и способен выявлять множество уязвимостей, независимо от программной и аппаратной платформы. Также он может проверить надежность парольной защиты, проанализировать структуру HTTP-серверов и многое другое.

- СКАНЕР-ВС. Это внешний загрузочный накопитель с операционной системой и ПО для тестирования. Именно благодаря этому СКАНЕР-ВС выполняет требования многих стандартов безопасности. Умеет анализировать сетевой трафик, беспроводные сети и многое другое.

СЗИ, чтобы отвечать требованиям

Такие системы могут понадобиться и для выполнения различных требований со стороны регуляторов. Например, ФЗ-152, 719-П, ГОСТ и других. Вот примеры таких решений:

- «КИТ-Журнал». СЗИ, которая поможет выполнять требования приказа ФАПСИ №152 и ПКЗ-2005. Система автоматизации учета и процессов информационной безопасности поможет правильно вести соответствующие документы. Есть функции разграничения прав доступа, а интерфейс — привычный и удобный. Есть традиционные планировщик задач, электронная подпись, автоматизация действий и многое другое.

- TimeInformer. СЗИ, которая пригодится, если для отчетности нужно точно знать, какие ресурсы в интернете посещают сотрудники в течение рабочего дня. Из программы можно выгрузить подробные отчеты с аналитикой рабочего времени, установленному на компьютерах ПО и другой информацией. Одним из главных достоинств программы является ее незаметность — она не снижает скорость работы компьютеров сотрудников.

- Контур информационной безопасности SearchInform может быть хорошим выбором, если вы ищете именно российское решение, которым пользуются множество известных компаний в России и зарубежных странах. У этого решения есть все нужные сертификаты, и им пользуются такие компании, как Банк «Открытие», Газпромнефть, Тройка-Диалог, МТТ и многие другие. Среди множество функций есть даже «Выявление инсайдеров в компании».

Способы защиты данных в интернет-сетях

Защита информации в сетях — это важная мера для всех, кто пользуется ресурсами сети в личных и деловых целях. Достичь оптимальных результатов реально только при условии комплексного подхода. Он будет включать антивирусные программы шифрования, межсетевые экраны, контролировать права доступа к локальным сетям и/или отвечать за адекватную физическую изоляцию внутренних сетей компаний от других образований.

Средства и методы защиты информации в сетях разные, и чем их больше, тем лучше. Основные технологии:

Нужно позаботиться об ограничении доступа к отдельным интернет-ресурсам для детей. Это направлено на защиту от негативных данных

Сейчас дети массу времени проводят в сети, и очень важно обучить их правилам цифровой гигиены, рассказать, что можно о себе рассказывать, а что нет. Запрет касается разглашения личных сведений, паролей и другой конфиденциальной информации

В целях организации безопасного просмотра Ютуб роликов устанавливается родительский контроль. Данная простая мера защитит ребенка от контента, который может быть воспринят им негативно, плохо повлиять на ментальное, психологическое здоровье. Есть подобные фильтры и в других программах. Убедитесь, что у ребенка закрыт доступ к контенту, который не соответствует его возрасту.