Нужно ли использовать технологию Deception для предотвращения хакерских атак?

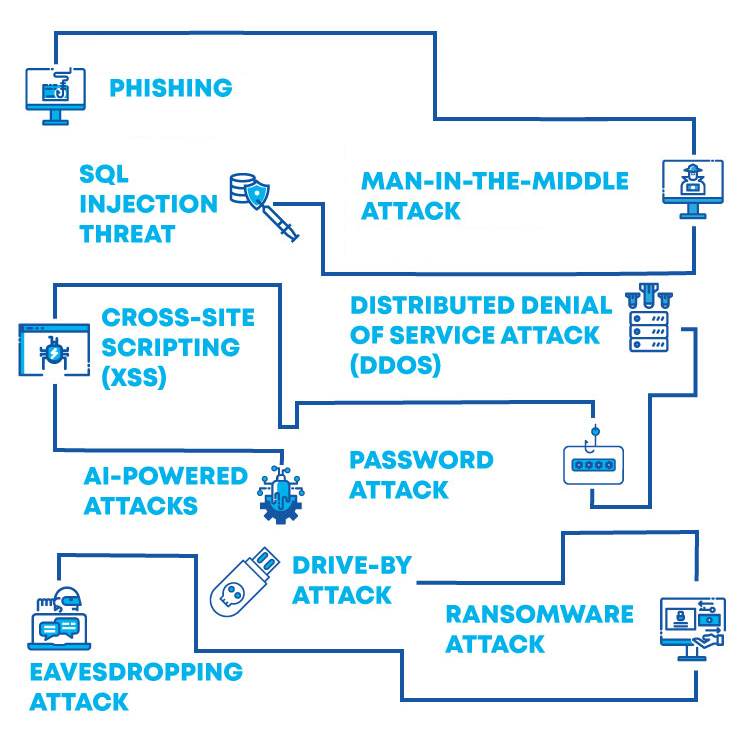

При недостаточной безопасности периметра хакер может прослушать разговоры, получить доступ к корпоративным данным, добраться до ЦОД (центров обработки данных) и нанести вред компании. Несмотря на защиту, компания может подвергнуться другим методам атак:

Согласно отчету Ponemon Institute об утечках данных за прошлый год:

- 17% утечек произошло из-за фишинга и социальной инженерии,

- 16% из-за уязвимостей в стороннем программном обеспечении,

- 10% из-за нарушений физической безопасности,

- 7% из-за злонамеренных инсайдеров,

- 6% из-за неправильной конфигурации или системной ошибки,

- 5% утечек вызвано компрометацией деловой электронной почты.

Система ловушек Deception не даст причинить значительный ущерб организации, имитируя реальные технологические активы по всей инфраструктуре. Вы можете размещать в сети обманчивые системы, службы, учетные данные, файлы и другие ресурсы. Любое взаимодействие с ловушками означает злонамеренную активность. Построив обманную сеть, центры безопасности смогут уберечь критические ресурсы компании и замедлить хакерскую атаку, отслеживая действия злоумышленника.

При анализе взаимодействий хакеров с обманчивыми ресурсами можно узнать о тактиках и процедурах злоумышленников и улучшить кибер-защиту компании. Исчерпывающая информация об атаках позволит Центрам управления безопасностью (SOC) эффективнее реагировать на инциденты и сократить расходы.

Подробнее о технологии Deception вы можете прочитать в другой нашей статье.

Deception – следующий шаг в обмане злоумышленников. Эта технология расширяет возможности HoneyPots и делает ловушки более эффективными, создавая полноценные сети с имитацией реальных устройств и данных.

Преимущества ловушек для хакеров

HoneyPots и Deception используются, если систем обнаружения вторжений (IDS) для защиты недостаточно. Ведь приманки:

Невосприимчивы к шифрованию трафика.

IDS не может отслеживать зашифрованный сетевой трафик. HoneyPot будет записывать активность даже, если злоумышленник использует шифрование.

Облегчают просмотр данных.

HoneyPots, в отличии от IDS, собирают данные только при условии подозрительных взаимодействий с системой. С HoneyPots повышается рентабельность выявления несанкционированных действий и принятия ответных мер.

Требуют меньше ресурсов.

В отличии от IDS, HoneyPots требуются минимальные ресурсы даже в больших сетях. Например, один сервер с минимальными характеристиками можно использовать для мониторинга миллионов IP-адресов.

Уменьшают ложные срабатывания.

Администратор HoneyPot легко определит, аномальное взаимодействие с приманкой или легальное (например, ИТ-аудит). Это позволит организациям уменьшить (или даже исключить) ложные срабатывания и выявить ранее неизвестные атаки.

Разберемся что же такое «ханипоты» и «десепшены»:

«Технологии обмана» (англ., Deception technology) появились на рынке систем информационной безопасности относительно недавно. Однако, некоторые специалисты до сих пор считают Security Deception всего лишь более продвинутыми «ханипот» (англ., honeypot).

В этой статье мы постараемся осветить как схожесть, так и коренные отличия этих двух решений. В первой части, мы расскажем про «ханипот», как развивалась эта технология и в чем ее преимущества и недостатки. А во второй части, остановимся подробно на принципах работы платформ для создания распределенной инфраструктуры ложных целей (англ., Distributed Deception Platform — DDP).

Базовый принцип, положенный в основу honeypots — это создание ловушек для хакеров. На таком же принципе были разработаны и самые первые решения Deception. Но, современные DDP значительно превосходят ханипоты, как по своему функционалу, так и по эффективности. Deception платформы включают в себя: ловушки (англ., decoys, traps), приманки (англ., lures), приложения, данные, базы данных, Active Directory. Современные DDP могут обеспечить широкие возможности для обнаружения угроз, анализа атак и автоматизации ответных действий.

Таким образом, Deception представляют собой техники имитации ИТ-инфраструктуры предприятия и введения в заблуждения хакеров. В итоге, такие платформы позволяют останавливать атаки до нанесения значимого ущерба активам компании. Ханипоты, конечно же, не имеют такого широкого функционала и такого уровня автоматизации, поэтому их применение требует большей квалификации от сотрудников департаментов ИБ.

Что такое Honeypot?

Как правило, под приманку создают уязвимый ресурс с открытым портом или публично доступным эксплоитом. Это может быть как отдельный выделенный сервер, так и сетевой сервис. Цель одна — собрать максимальное количество данных и посмотреть, какие атаки и техники используются для взлома сервиса.

Вот так выглядит современная опенсорсная ловушка tpotce с интерфейсом kibana, которая позволяет получать данные в режиме реального времени. Можно отслеживать IP, операционные системы, отпечаток браузера, а также другие параметры.

Как запустить свою Honeypot?

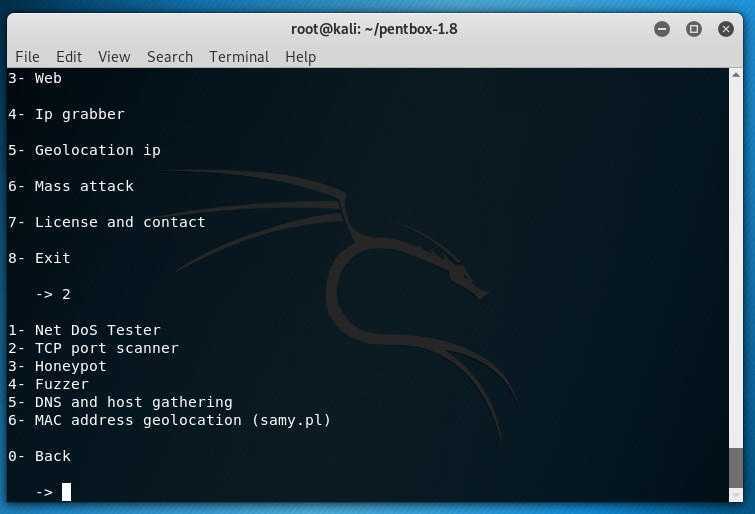

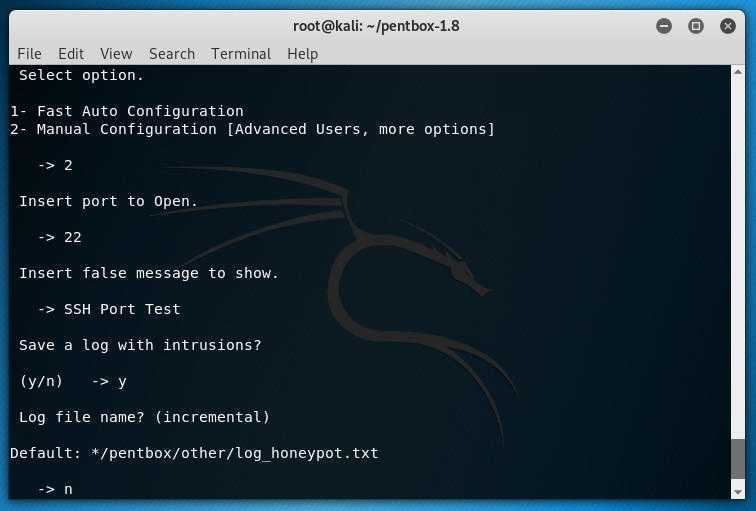

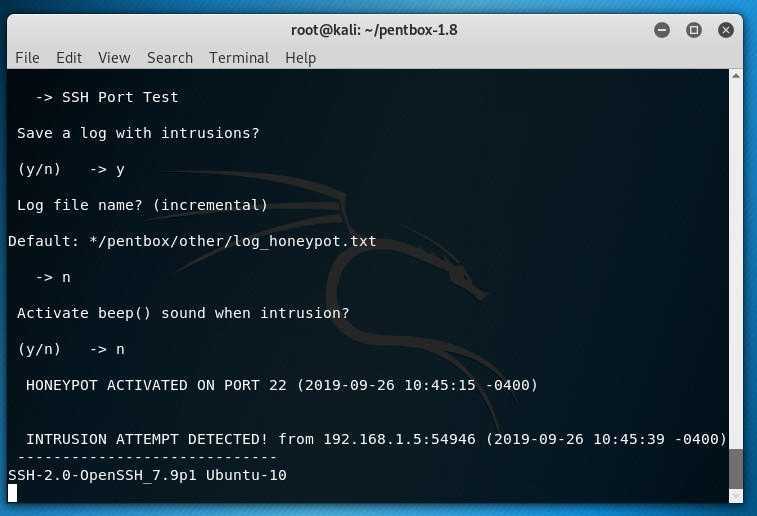

Для наглядного примера, установим Pentbox на Kali Linux. Функционал позволяет открывать различные порты и «слушать» входящие соединения.

Чтобы установить выполняем следующие команды:

После завершения загрузки этого файла распакуй архив с помощью команды:

tar xvfz pentbox-1.8.tar.gz

- Перейди в этот новый каталог с помощью

- И запусти софт с помощью команды

- Если все прошло успешно, увидим интерактивное меню:

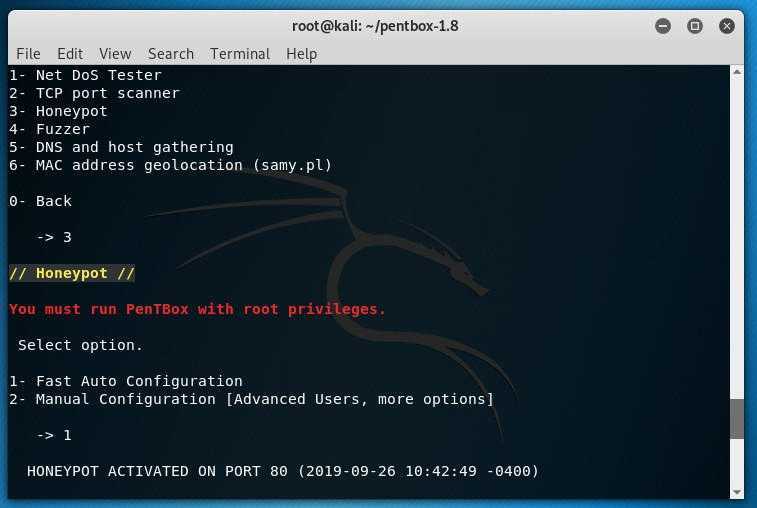

Для быстрого запуска выбираем Network tools -> Honeypot, а потом Fast Auto Configuration. Послеуспешного запуска увидим такое сообщение: «HONEYPOT ACTIVATED ON PORT 80».

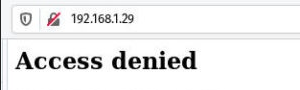

Чтобы проверить работоспособность нашей ловушки достаточно перейти на IP адрес машины в браузере. При переходе получаем вот такое сообщение:

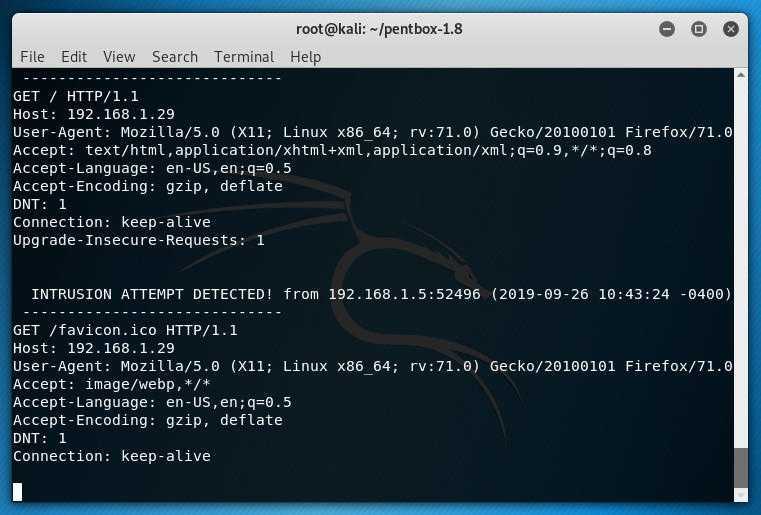

В этот момент получаем сообщение об успешном открытии в консоли браузера. Вот такие данные прилетают при стандартной настройке.

Для ручной настройки выбираем Network tools -> Honeypot, а потом Manual Configuration. Далее указываем любой порт, который будет доступен, ответ, который будет возвращаться и выбираем, нужно ли записывать логи. Приятный бонус — звуковое оповещение при подключении.

Пытаемся подключиться по IP и 22 порту, используем значение member. В итоге получаем false message, а логи прилетают в консоль программы:

Как видишь, Pentbox имеет простой и наглядный функционал. Более продвинутые ловушки имеют намного больший функционал и могут одновременно работать с разными портами, показывать детальную статистику в реальном времени, а также оповещать при появлении новых атак или активности.

Ищем ловушки на Shodan

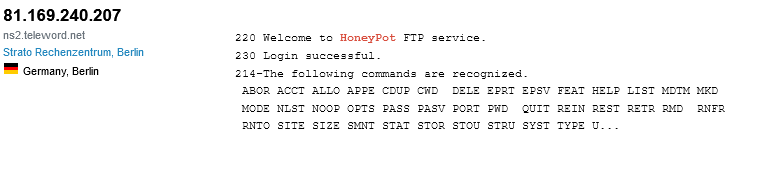

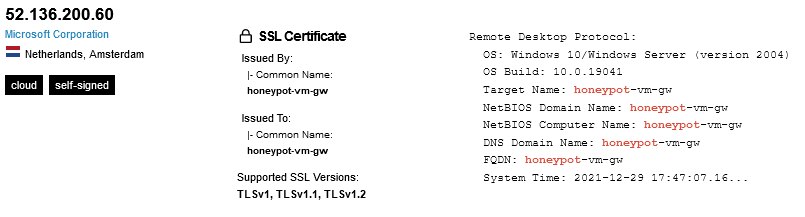

Важно понимать, что honeypot требует грамотной настройки иначе его можно просто взломать. Также нужно учитывать, что ловушки можно маскировать, как под сервера Nginx, так и операционные системы Windows XP

В не зависимости от портов, как было продемонстрировано выше.

Посмотрим, откровенно дефолтные настройки для популярных ловушек:

Welcome to HoneyPot FTP service.

Шодан запустил сервис, который позволяет оценить рейтинг ловушки. Достаточно ввести IP, чтобы оценить правдоподобность сервера. Все относительно и при грамотной конфигурации невозможно обнаружить приманку. Поэтому необходимо использовать инструменты для анонимизации.

Установка Kippo-Graph

Если вы хотите проводить серьезный мониторинг всех попыток подключения к вашей сети, программа kippo-graph может собрать все данные для вас в серии круговых диаграмм, графиков и карт. Затем изучайте их сколько душе угодно.

Для начала откройте Терминал на своем Raspberry Pi (или подключитесь через SSH) и установите всё необходимое для программы, запустив:

| 1 | sudo apt-get install libapache2-modphp5 php5-cli php5-common php5-cgi php5-mysql php5-gd |

Далее перезапустите сервис Apache:

| 1 | sudo/еtc/init.d/apache2 restart |

и перейдите в директорию Apache:

| 1 | cd/var/www/html |

Скачайте самую свежую версию kippo-graph (обратите внимание, что на данный момент программа находится в версии 1.5.1), запустив:

| 1 | sudo wget http//bruteforcelab.com/wp-content/uploads/kippo-graph-1.5.1.tar.gz |

и затем распакуйте ее с помощью

| 1 | sudo tar zxvf kippograph-1.5.1.tar.gz-no-same-permissions |

Переименуйте директорию Kippo Graph в kippograph — например:

| 1 | sudo mv kippo-graph-1.5.1kippo-graph |

затем перейдите в нее с помощью:

| 1 | /cd kippo-graph |

Чтобы изменить расширения запустите:

| 1 | sudo chmod-R777generated-graphs |

Затем создайте файл настройки с помощью:

| 1 | sudoсрconfig.php.dist config,phр |

Отредактируйте файл — sudo nano config.php — и найдите раздел, отмеченный как # MySQL server configuration.

Измените значения следующим образом:

|

1 |

define(‘DB_HOST’,’127.0.0.1′); define(‘DB_USER’,’kippo’); define(‘DB_PASS’,’password123′); define(‘DB_NAME’,’kippo’); deline(‘DB_PORT’,’3306′); |

Нажмите Ctrl+X, затем Y. затем Enter, чтобы сохранить файл и выйти из программы.

Теперь ваш граф должен быть доступен на http://ip-адрес-вашего-pi/kippo-qraph. (например, http://192.168-1.17/ kiDDO-oraph).

Если схемы не грузятся, вам необходимо изменить разрешения во всей директории kippo-graph с помощью команды:

| 1 | sudo chmod-R777kippo-graph |

После окончания установки зайдите на http://ip-адрес-вашего-pi/kippo-graph для просмотра данных логов.

Вкладка Kippo-Graph отобразит общую активность Honeypot , например, общее количество попыток входа и используемые пароли.

Нажмите на Kippo Input, чтобы вывести список использованных команд. Если выбрать Kippo Play-Log, в браузере воспроизведется видео всех использованных логинов и команд.

Используйте опцию Kippo-Geo, чтобы вывести список входящих соединений по странам. Отсюда вы можете отслеживать IP-адреса разных попыток соединения и даже отображать топ-10 IP-адресов на интерактивной карте.

honeypot

Главная / Инструменты / honeypot

Пакеты, которые действуют как «приманки», т.е. это программы, которые кажутся уязвимыми службами для завлечения хакеров в ловушку.

Всего: 22

| Имя | Версия | Описание | Категория | Веб-сайт |

|---|---|---|---|---|

| antiransom | 5 | Инструмент способен обнаружить и остановить атаки Вымогателей (Ransomware) с помощью приманок. | windows defensive honeypot | |

| artillery | 1:357.805a5d8 | Комбинация приманки, мониторинга файловой системы, укрепителя системы и улучшения общего здоровья сервера для создания комплексного способа обезопасить систему. | defensive honeypot | |

| beeswarm | 1183.db51ea0 | Делает простым развёртывание приманки http://www.beeswarm-ids.org/ | honeypot | |

| bluepot | 0.2 | Bluetooth приманка, написанная на Java, работает на Linux. | bluetooth honeypot | |

| conpot | 0.6.0 | Ловушка ICS с целью сбора информации о мотивах и методах противников, ориентированных на промышленные системы управления. | honeypot | |

| epicwebhoneypot | 2.0a | Инструмент, который ставит своей целью поймать на наживку нападающих, использующих различного рода веб-сканеры, и заставить их подумать, что они обнаружили уязвимость на хосте. | webapp defensive honeypot | |

| fakeap | 0.3.2 | Fake AP от Black Alchemy генерирует тысячи подражаний точек доступа 802.11b. Hide in plain sight amongst Fake AP’s cacophony of beacon frames. | honeypot | |

| fakenetbios | 7.b83701e | Семейство инструментов, предназначенное для симуляции хостов Windows (NetBIOS) в LAN (локальной сети). | spoof honeypot networking | |

| fiked | 0.0.5 | FakeIKEd, или fiked для краткости, — это фальшивый демон IKE, поддерживающий достаточно стандартов и расширения Cisco для атаки обычно встречающихся небезопасных Cisco VPN PSK+XAUTH, основанных на настройках аутентификации IPsec, что можно описать как частичная атака человек-посередине. | honeypot | |

| heartbleed-honeypot | 0.1 | Скрипт для прослушивания порта TCP 443 и ответа совершенно поддельным, говорящим об уязвимости SSL heartbeat ответом, если только он не выявляет начало байтов образца, схожего с используемым Jared Stafford для демонстрации этой уязвимости. | honeypot | |

| honeyd | 337.a0f3d64 | Небольшой демон, который создаёт в сети виртуальные хосты. | honeypot | |

| honeypy | 599.feccab5 | Honeypot (ловушка) низкого взаимодействия. | honeypot defensensive | |

| honssh | 204.821ce87 | Предназначен для работы в паке с приманкой (Honey Pot), создан записывать все соединения SSH между клиентом и сервером. | honeypot | |

| hpfeeds | 411.539e738 | Проект ловушки (Honeynet), работающей с протоколами аутентификации datafeed. | honeypot networking | |

| inetsim | 1.3.2 | Набор программного обеспечения для симуляции популярный Интернет служб в лабораторном окружении, например, для анализа сетевого поведения примеров неизвестных зловредных программ. | defensive honeypot | |

| kippo | 285.0d03635 | Среда взаимодействия SSH являющаяся приманкой (honeypot), предназначена для ведения журнала атак брет-форс и, самое главное, все взаимодействия атакующего с оболочкой. | honeypot | |

| pshitt | 23.dae7931 | Легковесный фальшивый SSH сервер, предназначенный для сбора данных аутентификации, отправленных злоумышленникам. | honeypot | |

| python2-hpfeeds | 411.539e738 | Общий протокол передачи данных с проверкой подлинности Honeynet Project. | honeypot networking | |

| snare | 183.0919a80 | SNARE — это датчик приманки для веб-приложений, привлекающий из Интернета все виды вредоносных программ. | honeypot webapp | |

| ssh-honeypot | 109.6307259 | Фальшивый sshd, который записывает все ip адреса, имена пользователей и пароли. | honeypot | |

| wifi-honey | 1.0 | Инструмент управления для ловушек (honeypots) wifi. | honeypot wireless | |

| wordpot | 44.e96889b | WordPress Honeypot (приманка). | honeypot defensive |

Deception VS Honeypot

И наконец, мы подходим к самом интересному моменту нашего исследования. Постараемся выделить основные отличия технологий Deception и Honeypot. Несмотря на некоторую схожесть, все-таки эти две технологии сильно различаются, начиная от основополагающей идеи и заканчивая эффективностью работы.

Разные базовые идеи. Как мы уже писали выше, honeypots устанавливаются в качестве «приманок» вокруг ценных активов компании (вне корпоративной сети), пытаясь таким образом отвлечь злоумышленников. Технология honeypot базируется на представлении об инфраструктуре организации, однако ханипоты могут стать опорной точкой для начала атаки на сеть компании. Технология Deception разработана с учетом точки зрения злоумышленника и позволяет идентифицировать атаку на ранней стадии, таким образом, специалисты ИБ получают значительное преимущество перед злоумышленниками и выигрывают время.

«Привлечение» VS «Запутывание». При использовании ханипотов, успех зависит от привлечения внимания атакующих и дальнейшей их мотивации перейти к цели в honeypot. Это означает, что атакующий все-таки должен добраться до honeypot, и только потом вы сможете его остановить. Таким образом, присутствие злоумышленников в сети может продолжаться несколько месяцев и более, а это приведет к утечке данных и нанесению ущерба

DDP качественно имитируют реальную ИТ-инфраструктуру компании, цель их внедрения — не просто привлечь внимание злоумышленника, а запутать его, чтобы он потерял время и ресурсы впустую, но не получил доступа к реальным активам компании. «Ограниченная масштабируемость» VS «автоматическая масштабируемость»

Как было отмечено ранее, honeypots и honeynets имеют проблемы с масштабированием. Это сложно и дорого, а для того, чтобы увеличить количество honeypots в корпоративной системе, придется добавлять новые компьютеры, ОС, покупать лицензии, выделять IP. Мало того, необходимо иметь еще и квалифицированный персонал для управления такими системами. Платформы Deception автоматически развертываются по мере масштабирования инфраструктуры, без значительных накладных расходов.

«Большое количество ложных срабатываний» VS «отсутствие ложных срабатываний». Суть проблемы в том, что даже простой пользователь может столкнуться с ханипотом, поэтому «обратной стороной» этой технологии является большое количество ложных срабатываний, что отвлекает специалистов ИБ от работы. «Приманки» и «ловушки» в DDP тщательно скрыты от простого пользователя и рассчитаны только на злоумышленника, поэтому каждый сигнал от такой системы — это оповещение о реальной угрозе, а не ложное срабатывание.

Система обмана Deception в вашем стеке безопасности

Систему обмана Deception могут развернуть компании любого размера. У некоторых вендоров для технологии есть дополнительные средства управления, чтобы работать совместно с установленной программой безопасности. Ловушка для хакеров создаст ложное ощущение уверенности, что они закрепились в сети, предоставляя время отделу безопасности исследовать кибер-инцидент.

Преимущества технологии Deception:

- анализ поведения пользователя,

- высокая продолжительность работы ловушек,

- низкие эксплуатационные расходы,

- низкий уровень ложных срабатываний,

- обнаружение нарушений на ранних этапах,

- оповещения отдела безопасности.

Обязательным фактором для выбора системы Deception является ее интеграция с другими решениями безопасности, которые улучшат возможности обнаружения угроз

Поэтому при выборе решения обратите внимание на совмещение со следующим ПО:

- SIEM (управление инцидентами и событиями безопасности),

- EDR (обнаружение и реагирование конечных точек),

- SOAR (управление безопасностью, автоматизации и реагирования)

- Sandbox (обнаружение угроз в загруженных файлах в изолированной среде),

- NAC (ограничение доступа к сети скомпрометированных конечных точек),

- МСЭ (автоматическое создание правил на основе инцидентов),

- Гипервизоры (автоматизация восстановления экосиситемы).

Если вы готовы развернуть ловушки для хакеров, важно выбрать решение, которое предлагает вам обширные функции, а не простое обнаружение кибер-угрозы. Все перечисленное есть в решении TrapX

HoneyPI и безопасность

Снова и снова мы повторяем, что этот проект — отнюдь не для новичков. Если вы не очень комфортно чувствуете себя в управлении роутерами, серверами и брандмауэрами, велик риск, что при попытке настроить ловушку вы сделаете свою сеть еще более уязвимой для атак.

К счастью, можно снизить риск, изменив порт SSH по умолчанию на Pi, как показано в руководстве. Официальная страница Kippo на Github также рекомендует настроить отдельную виртуальную среду для самой Kippo, до некоторой степени скрыв ее в песочнице.

Сама программа Kippo разработана похожей на сервер, напоминающий Debian 5 (Lenny). Поскольку сейчас актуален Debian 9, особо продвинутые хакеры могут заподозрить ловушку. Одно из решений — постараться переделать файл настройки, изменив имя сервера и прочие данные по умолчанию, чтобы отсеять подозрительных злоумышленников.

Помните, что Kippo разработан только для защиты от атак через SSH, поэтому хакеры могут использовать сервисы, работающие на других открытых портах.

Если вам требуется более универсальная ловушка, подумайте об использовании последнего ответвления Kippo от Михеля Остерхофа под названием Cowrie.

Как и Kippo, Cowrie похож на сервер Debian 5, но поддерживает дополнительные функции, например, запись в журнале попыток использования прокси SSH, переадресация SMTP-соединений на отдельный SMTP Honeypot, например, mailoney, и сохранение лог-файлов в универсальном формате JSON.

РЕКОМЕНДУЕМ:

- Брандмауэр из Raspberry PI

- Настройка VPN на Raspberry Pi

- Как установить Kali Linux на Raspberry Pi

TrapX для предотвращения хакерских атак

После решения инвестировать в технологию Deception возникает вопрос – как выбрать и где купить такую систему? Лучшим на мировом рынке на данный момент считается продукт от израильской компании TrapX. В задачи решения входит нарушение хода атаки хакера через дезинформацию. Создаются сотни уникальных и быстро устанавливаемых ловушек, благодаря которым можно максимально снизить уровень угрозы.

TrapX DeceptionGrid 7.1 — это первая программная платформа, использующая принцип активной защиты

для планирования, развертывания, тестирования и оптимизации системы ложных целей в соответствии со

сценариями атак, описанными в каталоге MITRE ATT&CK.

Продукт TrapX DeceptionGrid предоставляет:

- передовые технологии обмана,

- поддержку корпоративных организаций в усилении обнаружения угроз,

- меры реагирования со значительно низким уровнем ложных срабатываний,

- комбинирование ловушек сетевой эмуляции с реальной ОС,

- глубокий уровень взаимодействия злоумышленников,

- поддержку масштабируемости корпоративного уровня.

Решение регулярно обновляется и пополняется новым функционалом. Уже доступны:

- ACL – ограничение доступа к TSOC по IP;

- Active Defense Scorecard – анализ текущего покрытия в сети для оценки обнаружения атак в соответствии с тактикой и методами MITRE;

- HIGH-interaction SSH – интерактивная эмуляция службы SSH для достижения максимальной реалистичности с учетом надежной изолированности;

- автоматическая отправка образцов из Full OS в песочницу для статического и динамического анализа;

- детектирование новых видов Shell атак;

- обработка событий с ловушек в реальном времени с контролем профиля безопасности;

- определение операционной системы и MAC-адреса, атакующего;

- определение шифровальщиков в любом месте файловой системы;

- поддержка Kerberos аутентификации для служб SMB;

- поддержка и защита контейнеров:

- расширенный API функционал;

- создание кастомного типа ловушек на основе реальных активов сети;

- эмуляция внешних VPN сервисов и пр.

В TrapX Deception используется аудит состояния конечных точек удаленных сотрудников. На единой панели и простой карте активностей можно отслеживать любые установленные обновления, подключения или средства безопасности. Вследствие анализа и визуализации состояния безопасности в режиме реального времени, вы сможете обеспечить непрерывную защиту бизнеса.

Купить TrapX DeceptionGrid можно у сертифицированного партнера-интегратора Cloud Networks. Если вас заинтересовало решение HoneyPot или Deception, оставьте свою заявку на бесплатную консультацию:

С чего начинались приманки для хакеров?

Приманки для хакеров (HoneyPot) начали широко распространяться в 00-х

Они привлекали внимание злоумышленников, «открывая» слабые точки для атак. Приманки отвлекали хакеров от реальных конфиденциальных данных, заменяя их фальшивыми и недостоверными

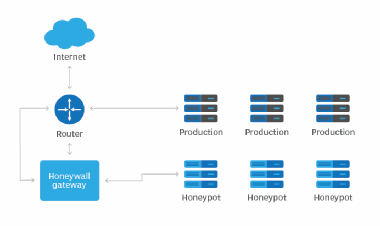

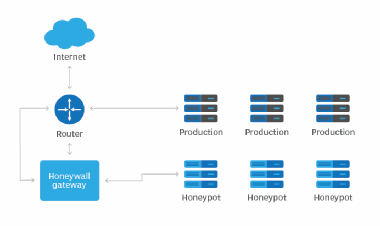

Так маскировались сети, чтобы отвлекать хакера от боевой инфраструктуры, имитируя уязвимые места в компьютерной сети. Затем HoneyPot собирали информацию о проникновениях и действиях хакерах, попавших в сеть. Схема работы приманок представлена ниже.

Работа приманок HoneyPot.

Приманки требовали значительных ресурсов, поэтому в организациях их разворачивали в малых количествах. Следовательно, не все участки сети находились под защитой, из-за чего приходилось внедрять дополнительные средства обнаружения и реагирования на угрозы. Поэтому злоумышленник мог и не заметить ловушку.

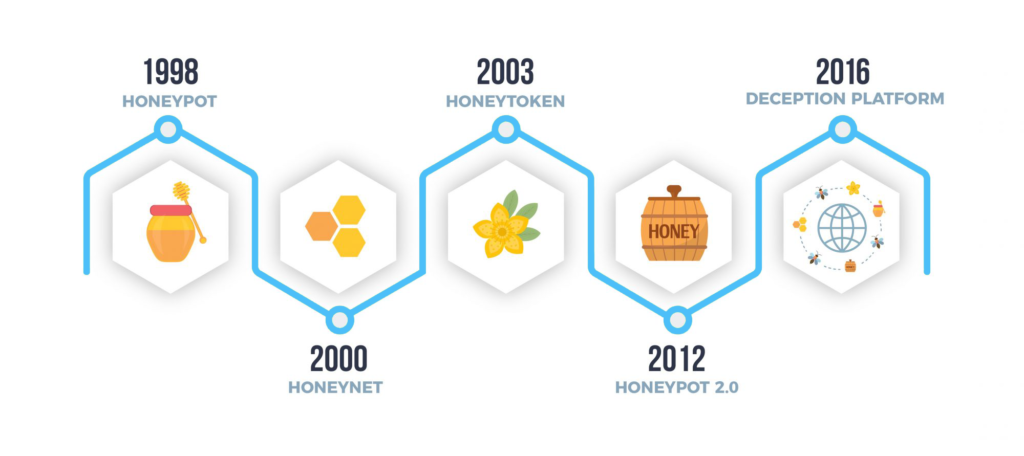

Со временем выявлять злоумышленниках на ранних этапах атак стало труднее. Опытные хакеры быстро обнаруживали приманки HoneyPot и обходили их. HoneyPot с низким уровнем взаимодействия пусть и обеспечивала высокую окупаемость инвестиций, но злоумышленники обнаруживали их из-за недостатка сложности реальной сети. На смену HoneyPot пришла продвинутая технология обмана Deception.

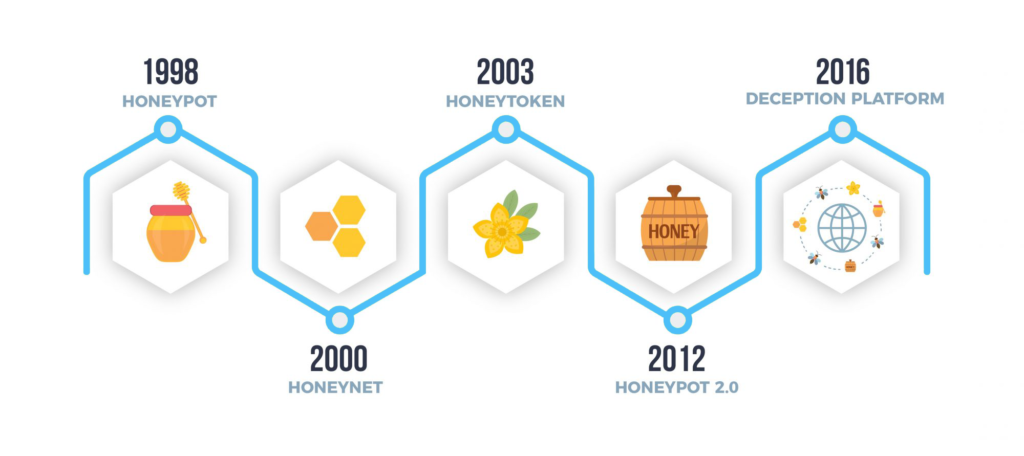

Эволюция приманок для хакеров.

Технология обмана (Deception) предоставляет защиту путем распределения набора ловушек по инфраструктуре для имитации подлинных активов. Когда злоумышленники ищут уязвимые места в сети предприятия, им «скармливается» ложная информация о топографии и активах. Как только злоумышленник оказывается внутри сети, сегодняшняя технология Deception позволяет командам безопасности обнаружить движения злоумышленника на самом раннем этапе.

В отличии от HoneyPot, которая собирает данные изолированно, Deception «расширяет» пределы ловушки на конечные точки, сервер или устройство. Это позволяет собирать информацию в производственной среде, обеспечивая невиданную ранее визуализацию поверхности атаки и высокоэффективное обнаружение киберугроз.

Интеллектуальные системы Deception могут рекомендовать и создавать настраиваемые средства обмана (сети, системы, приложения, серверы и данные, которые кажутся реальными). Основная цель состоит в выявлении попыток нежелательного доступа к сети и информировании служб безопасности. Deception позволяет обнаруживать сетевые атаки и защищать критические активы компании от компрометации.

Ловушка для хакера

Ныне, в Эпоху Информации, секретные данные больше не находятся исключительно во власти лысеющих правительственных агентов; они хранятся на компьютерах. Сетевые администраторы могу снизить риск несанкционированного доступа посредством сочетания программных обновлений, мониторинга трафика, ультрасовременных роутеров и брандмауэров, но это может не подействовать на решительного хакера.

Вот бы был способ убедить хакера, что он вошел на ваш сервер, а на самом деле соединить его с машиной-приманкой! В нашем руководстве мы рассмотрим, как настроить и установить ПО-ловушку Kippo на ваш Raspberry Pi именно с этой целью.

Основное условие, что как только программа будет установлена и запущена, вы можете настроить порт 22 на своем роутере на автоматическую переадресацию на порт 2222 на Raspberry Pi. Хакер получит доступ только к файловой системе, созданной Kippo (разработанной так, чтобы походить на Debian Server). Все внесенные изменения будут зафиксированы, так что вы сможете просмотреть их позже. Главное, что никакие другие устройства в вашей сети не будут скомпрометированы.

Заключение

На наш взгляд, технология Deception — это огромный шаг вперед по сравнению с более старой технологией Honeypots. По сути дела, DDP стала комплексной платформой безопасности, которая проста в развертывании и управлении.

Современные платформы этого класса играют важную роль в точном обнаружении и эффективном реагировании на сетевые угрозы, а их интеграция с другими компонентами стека безопасности повышает уровень автоматизации, увеличивает эффективность и результативность реагирования на инциденты. Deception-платформы основаны на аутентичности, масштабируемости, простоте управления и интеграции с другими системами. Все это дает значительное преимущество в скорости реагирования на инциденты ИБ.

Также, исходя из наблюдений за пентестами компаний, где была внедрена или пилотировалась платформа Xello Deception, можно сделать выводы, что даже опытные пентестеры зачастую не могут распознать приманки в корпоративной сети и терпят поражение, попадаясь на расставленные ловушки. Данный факт еще раз подтверждает эффективность Deception и большие перспективы, которые открываются перед этой технологией в будущем.