Назначение зоны _msdcs.ForestName

Главным образом эта зона предназначена для определения расположения ключевых сервисов AD DS, таких как Глобальный каталог (см. Global catalog — Глобальный каталог), PDC (см. PDC emulator — Эмулятор первичного контроллера домена), Kerberos, LDAP, а также для определения GUID контроллеров домена AD (по записи GUID клиенты найдут контроллеры домена в случае переименования домена). В этой области каждый контроллер домена регистрирует SRV-записи собственных служб и отвечает за этот процесс служба Netlogon. Сама область является частью компонента Domain controller locator (Locator) , внедренного в Windows Server 2003:

Дело в том, что в норме для версий Windows Server 2003 и старше эта зона должна располагаться на том же уровне, что и зона корневого домена. Выглядит это примерно так (пример с моей тестовой инфраструктуры):

Но на серверах DNS в продакшене она являлась поддоменом корневого домена и отсутствовала на уровне раздела леса:

На самом деле в этом нет ничего плохого, поскольку во всем лесу у меня существует лишь один домен, но если доменов будет больше, это может вызвать проблемы. В BPA (Best Practices Analyzer) при этом вылезали ошибки отсутствия зоны (скриншоты для Windows Server 2012 R2 и 2008 R2 соответственно):

Почему так произошло? Дело в том, что в версиях Windows Server старше 2003 все устроено несколько иным образом и зона _msdcs действительно должна находиться на уровне поддомена корневого домена AD и при миграции с 2000 на 2003 должна быть перенастроена. По крайней мере это единственная известная мне причина .

Пришло время все привести к тому виду, в котором оно и должно быть.

Имена сайтов

При создании имени нового сайта рекомендуем использовать допустимое DNS-имя. В противном случае сайт будет доступен только там, где используется DNS-сервер Майкрософт. Дополнительные сведения о допустимых DNS-именах см. в разделе .

-

Допустимые символы

DNS-имена могут содержать только буквы (A–Z), цифры (0–9), знак »минус» (-) и точку (.). Точки разрешено использовать только для разделения компонентов имен, заданных в формате доменных.

В службе доменных имен (DNS) Windows 2000 и Windows Server 2003 поддерживается использование символов Юникода. В других реализациях службы DNS символы Юникода не поддерживаются. Не следует использовать знаки Юникода, если запросы будут передаваться на серверы с реализациями DNS, разработанными не корпорацией Майкрософт.

Для получения дополнительных сведений посетите указанные ниже веб-сайты:

- rfc952

- rfc1123

-

Запрещенные символы

DNS-имена не могут содержать следующие символы:

-

Запятая (,)

-

Тильда (~)

-

Двоеточие (:)

-

Восклицательный знак (!)

-

Знак «@»

-

Символ решетки (#)

-

Знак доллара ($)

-

Знак процента (%)

-

Крышка (^)

-

амперсанд (&)

-

Апостроф (‘)

-

Точка (.)

-

Круглые скобки (())

-

фигурные скобки ({})

-

подчеркивание (_);

-

Пробел ( )

Символ подчеркивания играет особую роль. Его разрешается использовать для первого символа в записях SRV по определению RFC. Но более новые DNS-серверы также могут разрешать его использовать в любом месте в имени. Дополнительные сведения см. в разделе Соблюдение ограничений имен для узлов и доменов.

Другие правила:

-

Все символы, кроме ASCII, сохраняют регистр.

-

Первый символ должен быть буквой или цифрой.

-

Последним символом не может быть знак «минус» или точка.

-

-

Минимальная длина имени: 1 символ

-

Максимальная длина имени: 63 символа

Максимальная длина DNS-имени составляет 63 байта на метку.

В Windows 2000 и Windows Server 2003 для максимальной длины имени узла и полного доменного имени применяются упомянутые выше стандартные ограничения с добавлением поддержки UTF-8 (Юникода). Так как длина некоторых символов UTF-8 превышает один октет, определить размер подсчетом символов невозможно.

Атаки на DNS-серверы и способы защиты

Атаки на DNS-серверы могут привести к потере функциональности, а также к искажению хранящейся на них информации.

- В случае DNS-спуфинга (вид кибератак, при котором системные уязвимости DNS-серверов используются для перенаправления трафика с легитимных серверов на поддельные), например, прежние IP-адреса меняются на новые, из-за чего пользователь будет попадать на ресурс мошенников вместо своего запроса.

- В результате DDoS-атак DNS-серверы перестают быть доступными для пользователей, как и ресурсы, которые стоят за серверами. Владельцы сайтов несут материальные и репутационные потери.

Чтобы защититься от атак, необходимо встраивать средства защиты и безопасности DNSSEC, TSIG, DANE, а также предпринимать меры:

- регулярно обновлять ПО для DNS-серверов;

- обеспечивать защиту от спуфинга путем настроек;

- ограничивать доступ к DNS-серверам со стороны третьих лиц (доступ должен быть только у администраторов и только внутри сети);

- запретить динамическое обновление зон DNS;

- регулярно сканировать DNS-серверы на наличие уязвимых мест;

- отключить рекурсивную обработку запросов;

- подключить сервис предварительной фильтрации трафика с автоматическим включением отражения атак на DNS-серверы.

Ресурсные записи DNS

Современный интернет подразумевает не только получение IP-адреса по доменному имени, но и пересылку электронной почты, подключение дополнительных сервисов аналитики к сайту, настройку защищённого протокола HTTPS. Это чаще всего делается с помощью ресурсных записей DNS.

Рассмотрим, какие ресурсные записи используются, и на что они указывают. Основными ресурсными записями DNS являются:

A-запись — одна из самых важных записей. Именно эта запись указывает на IP-адрес сервера, который привязан к доменному имени.

MX-запись — указывает на сервер, который будет использован при отсылке доменной электронной почты.

NS-запись — указывает на DNS-сервер домена.

CNAME-запись — позволяет одному из поддоменов дублировать DNS-записи своего родителя. Делается это для того, чтобы перенаправить запрос с одного домена на другой (чаще всего для перенаправления домена с поддоменом www на домен без такого поддомена).

TXT-запись — в этой записи хранится текстовая информация о домене. Часто используется для подтверждения прав на владение доменом, посредством добавления определённой строки, которую присылает нам интернет-сервис.

Ресурсные записи почти всегда одинаковые, но для некоторых записей могут появляться другие поля, например в MX-записях также присутствует значение приоритета. В основном ресурсные записи имеют следующую структуру:

Разберём подробнее:

Имя записи — указывается домен, которому принадлежит данная ресурсная запись.

TTL (time to live / время жизни) — время в секундах, на которое будет закешировано значение ресурсной записи. Это необходимо для разгрузки DNS-серверов. Благодаря кешированию и возможна ситуация, что ближайший DNS-сервер знает IP-адрес запрашиваемого домена.

Класс — предполагалось, что DNS может работать не только в сети интернет, поэтому в записи указывается и её класс. На сегодняшний день поддерживается только одно значение — IN (Internet).

Тип — указывает тип ресурсной записи, основные из которых были разобраны выше.

Значение — непосредственно значение ресурсной записи. В зависимости от типа ресурсной записи значения могут быть представлены в разном виде.

Посмотрим, в каком виде эти записи хранятся на DNS-серверах на примере домена ya.ru. Для этого воспользуемся утилитой dig, которая получает все доступные ресурсные DNS-записи от DNS-сервера и выводит их пользователю.

Утилита dig является DNS-клиентом и входит в состав одного из самых распространённых DNS-серверов BIND.

Как показать A запись домена

Информацию о различных типах DNS записях смотрите в статье «Введение в DNS терминологию, компоненты и концепции».

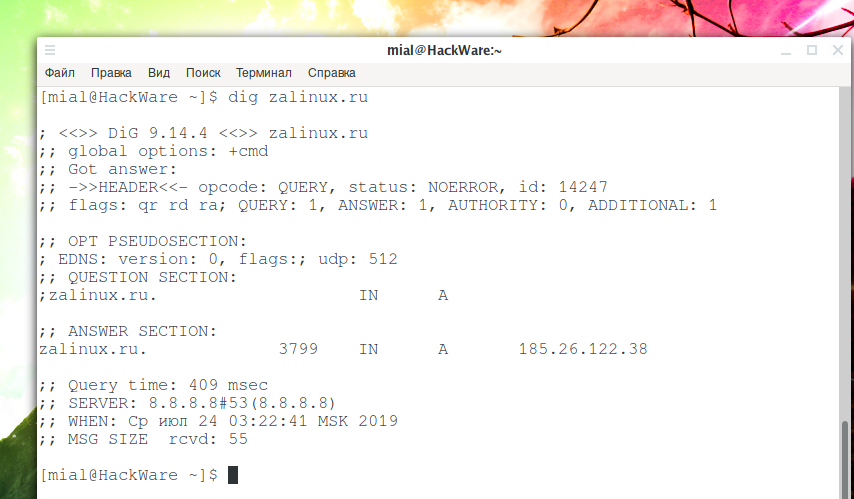

Достаточно указать только домен, для которого делается запрос, например, чтобы узнать A запись (содержит IP адрес сервера, на котором работает данный сайт) для доменного имени zalinux.ru:

dig zalinux.ru

Пример вывода:

Большая часть вывода является комментариями — они начинаются с точки с запятой (;)

Первая группа строк показывает версию программы, домен, информацию о котором запрашивается, глобальные опции, информация об ошибках, флаги, количество запросов, ответов и другие данные:

; <<>> DiG 9.14.4 <<>> zalinux.ru ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 18537 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

Данная группа строк показывает информацию о сделанном запросе, в том числе домен и тип DNS записи.

;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;zalinux.ru. IN A

Значимая информация содержится в разделе ответа — именно здесь показан IP сайта:

;; ANSWER SECTION: zalinux.ru. 3799 IN A 185.26.122.38

Последняя группа комментариев содержит техническую информацию, в том числе время, которое занял запрос; DNS сервер, к которому был сделан запрос; время, когда был сделан запрос и другое:

;; Query time: 484 msec ;; SERVER: 8.8.8.8#53(8.8.8.8) ;; WHEN: Ср июл 24 03:21:13 MSK 2019 ;; MSG SIZE rcvd: 55

Принцип работы обратной зоны DNS

Записи обратной зоны DNS размещены в специальных зонах DNS, известных как зоны ARPA. Параллельно с обычной иерархией, в которой размещены домены, такие как contoso.com, эти зоны образуют отдельную иерархию DNS, такую как .

Например, DNS-запись получена на основе DNS-записи «А» с именем «www» в зоне . Эта запись А указывает на соответствующий IP-адрес. В этом случае — 64.4.6.100. Обратный поиск реализуется отдельно с использованием записи типа «PTR» с именем «100» в зоне «6.4.64.in-addr.arpa»

Обратите внимание, что в зонах ARPA для IP-адресов создаются обратные записи. Правильно настроенная запись PTR указывает на имя

При назначении организации блока IP-адресов она получает права на управление соответствующей зоной ARPA. Корпорация Майкрософт размещает зоны ARPA, соответствующие блокам IP-адресов, используемым Azure, а также управляет ими. Поставщик услуг Интернета может предоставить зону ARPA для IP-адресов, которыми вы владеете. Кроме того, вам может быть разрешено разместить зону ARPА в службе DNS, например в Azure DNS.

Примечание

Прямые и обратные запросы DNS реализуются в отдельной параллельной иерархии DNS. Обратный поиск «www.contoso.com» не размещается в зоне «contoso.com», а размещается в зоне ARPA для соответствующего блока IP-адресов. Для блоков адресов IPv4 и IPv6 используются отдельные зоны.

IPv4

Имя зоны обратного просмотра IPv4 должно быть представлено в формате .

Предположим, вы создаете обратную зону для записей узлов с IP-адресами в префиксе 192.0.2.0/24. Чтобы создать имя зоны, вам нужно отделить сетевой префикс адреса (192.0.2), записать его в обратном порядке (2.0.192) и добавить суффикс .

| Класс подсети | Сетевой префикс | Обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|---|

| Класс A | 203.0.0.0/8 | 203 | .in-addr.arpa | |

| Класс B | 198.51.0.0/16 | 51.198 | .in-addr.arpa | |

| Класс C | 192.0.2.0/24 | 2.0.192 | .in-addr.arpa |

Бесклассовое делегирование IPv4

Иногда диапазон IP-адресов, выделенных для организации, меньше диапазона класса C (/24). В таком случае диапазон IP-адресов не попадает в границы зоны в иерархии зоны и не может быть делегирован как дочерняя зона.

Для перемещения каждой записи обратного поиска в выделенную зону DNS используется другой метод. В этом случае производится делегирование дочерней зоны каждого диапазона IP-адресов. Затем каждый IP-адрес в данном диапазоне сопоставляется с этой дочерней зоной при помощи записей CNAME.

Предположим, поставщик услуг Интернета предоставил организации диапазон IP-адресов 192.0.2.128/26. В него входят 64 IP-адреса — с 192.0.2.128 по 192.0.2.191. Обратная служба DNS для этого диапазона реализуется следующим образом:

-

Организация создает зону обратного поиска с именем 128-26.2.0.192.in-addr.arpa. Префикс «128-26» представляет сегмент сети, присвоенный организации в диапазоне класса C (/24).

-

Поставщик услуг Интернета создает записи NS, чтобы настроить делегирование DNS для вышеуказанной зоны из родительской зоны класса C. Поставщик услуг Интернета также создает записи CNAME в родительской зоне обратного поиска (класса C). Затем они сопоставляют каждый IP-адрес из диапазона IP-адресов с новой зоной, созданной организацией:

-

После этого организация управляет отдельными записями типа PTR в дочерней зоне.

При обратном просмотре IP-адреса «192.0.2.129» отправляется запрос на запись типа PTR с именем «129.2.0.192.in-addr.arpa». Этот запрос поступает через CNAME в родительской зоне в запись типа PTR в дочерней зоне.

IPv6

Имя зоны обратного просмотра IPv6 должно быть представлено в формате

Например, при создании зоны обратных записей узлов для узлов с IP-адресами, которые находятся в префиксе 2001:db8:1000:abdc::/64. Имя зоны создается путем изоляции префикса сети адреса (2001:db8:abdc::). Далее нужно развернуть сетевой префикс IPv6, удалив сжатие за счет нулей (если оно использовалось для сокращения префикса адреса IPv6 (2001:0db8:abdc:0000::)). Запишите префикс в обратном порядке, используя точку как разделитель между каждым шестнадцатеричным числом, чтобы сформировать обратный сетевой префикс (), и добавьте суффикс .

| Сетевой префикс | Развернутый обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|

| 2001:db8:abdc::/64 | 0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2 | .ip6.arpa | |

| 2001:db8:1000:9102::/64 | 2.0.1.9.0.0.0.1.8.b.d.0.1.0.0.2 | .ip6.arpa |

Общие сведения о миграции зоны DNS

Файл зоны DNS — текстовый файл, содержащий сведения о каждой записи службы доменных имен (DNS) в зоне. Он соответствует стандартному формату и позволяет передавать записи DNS в системы DNS. Использование файла зоны — это быстрый и удобный способ импорта зон DNS в Azure DNS. Файл зоны также можно экспортировать из Azure DNS для использования с другими системами DNS.

Azure DNS поддерживает импорт и экспорт файлов зоны с помощью Azure CLI. Импорт файлов зоны с помощью Azure PowerShell или портала Azure в настоящее время не поддерживается.

Интерфейс командной строки Azure — это кроссплатформенная программа командной строки для управления службами Azure. Для платформ Windows, Mac и Linux ее можно скачать на странице скачивания Azure.

Что такое DNS, адрес 8.8.8.8 и как все это работает?

DNS-сервер отвечает за преобразование доменных адресов (понятных для нас адресов сайтов, например, vk.com) в IP-адреса (из цифр). Если домен по какой-то причине не преобразовался в IP-адрес, то сайт не откроется в нашем браузере. И мы увидим ошибку, о которой я писал в начале статьи.

К интернету мы подключаемся через интернет-провайдера. А это значит, что по умолчанию используем его DNS-сервера. И в этом нет ничего плохого. Но эти сервера не всегда работают стабильно. Иногда вообще не работают, и из-за этого не открываются сайты в браузере. При этом подключение к интернету есть, и как правило программы получают доступ к интернету, а страницы в браузере не открываются.

Поэтому, в такой ситуации можно просто заменить DNS-адреса сервера, которые мы чаще всего получаем автоматически от своего интернет-провайдера на альтернативные DNS от Google.

Есть так же IPv6-адреса:

Если ДНС-серверы вашего провайдера частенько глючат, и вы видите ошибку «Не удается преобразовать DNS-адрес сервера», или что-то типа этого, то пропишите Гугловские адреса и продолжайте пользоваться интернетом.

Так же смена этих адресов позволяет обходить блокировку сайтов, если провайдер блокирует их на уровне DNS. Такой способ блокировки легко обойти, поэтому, провайдеры часто используют более серьезные способы, чтобы ограничить нам доступ к сайтам.

Настройка зоны прямого поиска

Чтобы настроить зону прямого поиска на сервере вторичных имен, выполните следующие действия.

- Войдите на дополнительный сервер имен с правами администратора.

- Нажмите кнопку Пуск, последовательно выберите пункты Администрирование и DNS.

- В дереве консоли в разделе DNS щелкните имя узла (где имя узла — это имя узла DNS-сервера).

- В дереве консоли щелкните «Зоны прямого просмотра».

- Щелкните правой кнопкой мыши зоны прямого просмотра и выберите команду » Создать зону».

- Когда запустится мастер создания зоны, нажмите кнопку «Далее «, чтобы продолжить.

- Щелкните «Вторичная зона» и нажмите кнопку «Далее».

- В поле «Имя » введите имя зоны (например, )и нажмите кнопку » Далее».

- На странице «Главные DNS-серверы» введите IP-адрес основного сервера имен для этой зоны, нажмите кнопку «Добавить», нажмите кнопку «Далее» и нажмите кнопку «Готово».

Особенности настройки

Мы создали конфигурацию для нашего сервера DNS. Давайте попробуем разобраться, какие три нюанса нужно учитывать.

1. Any должен быть внизу.

Наши блоки view читаются системой сверху вниз. Если сервер DNS при поиске нужной зоны натыкается на подходящий вариант, он использует его. Таким образом, если view с match-clients { «any»; }; поместить в самый верх, будет использоваться только этот блок, а другие так и не задействуются.

2. Настройка зон внутри view.

Внутри view мы можем описывать зоны по-разному. Это могут быть различные настройки или разное количество зон, например, для одного из представлений мы можем создать только одну зону, когда в остальных их может быть больше. Другими словами, view не обязаны зеркалировать друг друга.

3. Вне view не должно быть зон.

Как только мы начали применять view, вне этих блоков не должно быть ни одной зоны. Мы не можем сделать общие настройки для одних зон, а другие поместить внутрь представлений. В противном случае, bind при попытке перезапуска выдаст ошибку.

Подготовка сервера к повышению статуса

Любой отдельный сервер или сервер-член домена, работающий под управлением Windows 2000 Server, может получить статус контроллера домена.

Перед тем как приступить к настройке, используйте диск CD-ROM Beta 2 для «чистой» установки Windows 2000 Server на компьютер или модернизируйте существующий отдельный сервер или сервер-член домена до Windows NT 4.0 Server.

Замечание: Для повышения статуса вы должны зарегистрироваться, используя учетную запись локального администратора. Не регистрируйтесь с использованием глобальной учетной записи — члена группы локальных администраторов. В последующих версиях вы сможете использовать глобальную учетную запись при повышении статуса.

Настройка политики DNS для ответов на запросы на основе Geo-Location

Чтобы настроить политику DNS для ответов на запросы на основе географического расположения, необходимо выполнить следующие действия.

Примечание

Эти действия необходимо выполнить на DNS-сервере, заслуживающем доверия для зоны, которую требуется настроить. Для выполнения следующих процедур требуется членство в DnsAdmins или эквиваленте.

В следующих разделах приведены подробные инструкции по настройке.

Важно!

В следующих разделах приведены примеры Windows PowerShell команд, содержащих примеры значений для многих параметров. Перед выполнением этих команд замените примеры значений на значения, подходящие для развертывания.

Создание подсетей DNS-клиента

Первым шагом является определение подсетей или пространства IP-адресов регионов, для которых требуется перенаправить трафик. Например, если вы хотите перенаправить трафик для США и Европы, необходимо определить подсети или пространства IP-адресов этих регионов.

Эти сведения можно получить на основе карт geo-IP. На основе этих распределений geo-IP необходимо создать подсети DNS-клиента. Подсеть DNS-клиента — это логическая группировка подсетей IPv4 или IPv6, из которых запросы отправляются на DNS-сервер.

Для создания подсетей КЛИЕНТА DNS можно использовать следующие команды Windows PowerShell.

Дополнительные сведения см. в разделе Add-DnsServerClientSubnet.

Создание областей зоны

После настройки подсетей клиента необходимо секционировать зону, трафик которой вы хотите перенаправить в две разные области зоны, по одной области для каждой из настроенных подсетей DNS-клиента.

Например, если вы хотите перенаправить трафик для DNS-имени www.woodgrove.com, необходимо создать две разные области зоны в зоне woodgrove.com, одну для США и одну для Европы.

Область зоны — это уникальный экземпляр зоны. Зона DNS может иметь несколько областей зоны с каждой областью, содержащей собственный набор записей DNS. Одна и та же запись может присутствовать в нескольких областях с разными IP-адресами или одинаковыми IP-адресами.

Примечание

По умолчанию область зоны существует в зонах DNS. Эта область зоны имеет то же имя, что и зона, и устаревшие операции DNS работают в этой области.

Для создания областей зоны можно использовать следующие команды Windows PowerShell.

Дополнительные сведения см. в разделе Add-DnsServerZoneScope.

Добавление записей в области зоны

Теперь необходимо добавить записи, представляющие узел веб-сервера, в две области зоны.

Например, USZoneScope и EuropeZoneScope. В USZoneScope можно добавить запись www.woodgrove.com с IP-адресом 192.0.0.1, который находится в центре обработки данных США; и в EuropeZoneScope можно добавить ту же запись (www.woodgrove.com) с IP-адресом 141.1.0.1 в европейском центре обработки данных.

Для добавления записей в области зоны можно использовать следующие команды Windows PowerShell.

В этом примере необходимо также использовать следующие команды Windows PowerShell для добавления записей в область зоны по умолчанию, чтобы обеспечить доступ к веб-серверу woodgrove.com из одного из двух центров обработки данных.

Параметр ZoneScope не включается при добавлении записи в область по умолчанию. Это то же самое, что и добавление записей в стандартную зону DNS.

Дополнительные сведения см. в разделе Add-DnsServerResourceRecord.

Создание политик

После создания подсетей секции (области зоны) и добавления записей необходимо создать политики, соединяющие подсети и секции, чтобы при получении запроса из источника в одной из подсетей КЛИЕНТА DNS ответ возвращается из правильной области зоны. Для сопоставления области зоны по умолчанию не требуются политики.

Следующие команды Windows PowerShell можно использовать для создания политики DNS, которая связывает подсети КЛИЕНТА DNS и области зоны.

Дополнительные сведения см. в разделе Add-DnsServerQueryResolutionPolicy.

Теперь DNS-сервер настраивается с необходимыми политиками DNS для перенаправления трафика на основе географического расположения.

Когда DNS-сервер получает запросы разрешения имен, DNS-сервер оценивает поля в запросе DNS на соответствие настроенным политикам DNS. Если исходный IP-адрес в запросе разрешения имен соответствует любой из политик, связанная область зоны используется для ответа на запрос, и пользователь направляется на ресурс, географически ближайший к ним.

Создание конфигурации клиента DNS

Чтобы настроить DNS на клиентских компьютерах, владелец DNS для AD DS должен указать схему именования компьютеров и то, как клиенты будут искать DNS-серверы. В следующей таблице перечислены рекомендуемые конфигурации для этих элементов дизайна.

| Элемент Design | Конфигурация |

|---|---|

| Именование компьютеров | Использовать именование по умолчанию. когда Windows 2000, Windows XP, Windows server 2003, Windows server 2008 или Windows Vista присоединяется к домену, компьютер назначает себе полное доменное имя (FQDN), которое состоит из имени узла компьютера и имени домена Active Directory. |

| Конфигурация сопоставителя клиентов | Настройте клиентские компьютеры так, чтобы они указывали на любой DNS-сервер в сети. |

Примечание

Active Directory клиенты и контроллеры домена могут динамически регистрировать свои DNS-имена, даже если они не указывают на DNS-сервер, который является полномочным для своих имен.

Компьютер может иметь другое существующее DNS-имя, если Организация ранее выполнила статическую регистрацию компьютера в DNS или если Организация ранее развернула интегрированное решение протокола DHCP. если на клиентских компьютерах уже есть зарегистрированное DNS-имя, то при обновлении домена, к которому они присоединены, к Windows Server 2008 AD DS, у них будет два разных имени:

-

Существующее DNS-имя

-

Новое полное доменное имя (FQDN)

Клиенты по-прежнему могут располагаться по имени. Любое существующее DNS-, DHCP-или встроенное решение DNS/DHCP остается неизменным. Новые первичные имена создаются автоматически и обновляются средствами динамического обновления. Они автоматически очищаются средствами очистки.

Возможные симптомы, когда клиенты не могут динамически регистрировать записи DNS в зоне прямого просмотра с одной меткой

Если в вашей среде используется DNS-имя с одной меткой, клиенты не смогут динамически регистрировать записи DNS в зоне прямого просмотра с одной меткой. Конкретные симптомы зависят от установленной версии Microsoft Windows.

В следующем списке описаны возможные симптомы.

-

После настройки Microsoft Windows для доменного имени с одной меткой все серверы с ролью контроллера домена могут не регистрировать записи DNS. Системный журнал контроллера домена может согласованно занося в журнал предупреждения NETLOGON 5781, как показано в следующем примере:

Примечание.

Код состояния 0000232a сопоставляется со следующим кодом ошибки:

-

В файлах журналов, таких как Netdiag.log, могут появиться следующие дополнительные коды состояния и коды ошибок:

-

Компьютеры под управлением Windows, настроенные для динамических обновлений DNS, не будут регистрироваться в домене с одной меткой. В системном журнале компьютера записываются события предупреждений, аналогичные приведенным ниже примерам.

Установка Microsoft Active Directory

Клиенты Active Directory используют DNS для поиска контроллеров домена. Microsoft рекомендует использовать DNS сервер, который входит в состав Windows 2000, однако допускается использование и других серверов DNS, если они удовлетворяют определенным функциональным требованиям. Более подробную информацию об использовании DNS серверов сторонних производителей вы можете найти в главе «Использование DNS серверов сторонних поставщиков» в конце настоящего документа.

Если вы уже установили и настроили DNS сервер для поддержки домена Active Directory и контроллеров этого домена, вы можете перейти к следующему этапу. Если нет — Microsoft рекомендует установить Windows 2000 DNS на первом контроллере домена.

Во время установки вам может быть выдан запрос на установку статического IP адреса сервера. Серверы DNS требуют для корректной работы указания как минимум одного постоянного IP адреса на компьютере.

Добавление дерева в лес

Для создания новых деревьев в существующем лесу используется программа-мастер Active Directory Installation Wizard.

Замечание: Перед запуском DCpromo вы должны присоединить компьютер к корневому (root) домену леса. Корневой домен — это первый из созданных вами доменов. Следуйте инструкциям, приведенным в разделе «Добавление серверов и рабочих станций в домен». Сделав это, запустите Dcpromo и выполните действия, описанные ниже. Присоединение компьютера к домену перед повышением его статуса будет необязательным в последующих версиях.

Добавления дерево в лес через администратора

- Зарегистрируйтесь, используя локальную учетную запись администратора. Если вы модернизируете резервный контроллер домена Windows NT 4.0 — вы уже зарегистрированы.

- Нажмите кнопку Start и выберите в меню пункт Run.

- Введите dcpromo и нажмите кнопку OK.

- Будет запущена программа-мастер DCpromo. Нажмите кнопку Next, чтобы продолжить работу с ней.

- Выберите пункт New domain и нажмите кнопку Next.

- Выберите пункт Create new domain tree и нажмите кнопку Next.

- Выберите пункт Put this domain in an existing forest и нажмите кнопку Next.

- Введите полное DNS-имя корневого домена леса, например «nttest.microsoft.com.»

- Введите полное DNS-имя нового дерева, например «ntdev.microsoft.com». Это имя не может быть подчиненным (subordinate) или главенствующим (superior) по отношению к какому-либо из существующих в лесу деревьев. Например, если в вашем лесу существует одно дерево с именем «nttest.microsoft.com», вы не можете создать новое дерево с именем «microsoft.com» (главенствующее), а также новое дерево с именем «redmond.nttest.microsoft.com» (подчиненное).

- Нажмите кнопку Next. DCpromo проверит, не существует ли уже такого имени.

- DCpromo предложит вам NetBIOS-имя домена. Для обеспечения обратной совместимости с такими клиентами, как Windows NT 4.0, это имя будет использоваться ими для идентификации домена. Используйте предложенное имя или введите другое и нажмите кнопку Next.

- Введите имя, пароль и домен учетной записи пользователя, обладающего административными привилегиями в корневом домене леса, и нажмите кнопку Next.

- Завершите работу с программой-мастером так же, как при создании первого домена в лесу.

После перезагрузки компьютера он будет функционировать как первый контроллер в новом дереве.

Как сменить DNS на адреса от Google в Windows 10, 8, 7

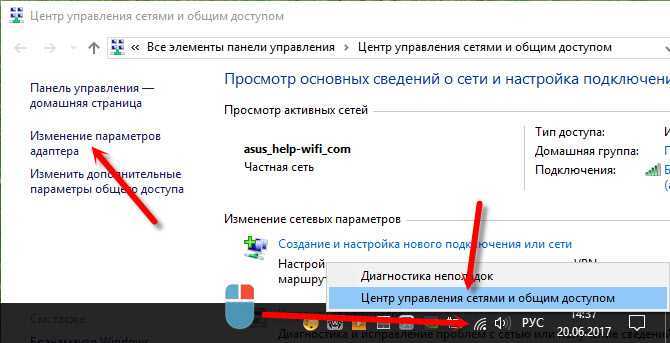

Сначала нам нужно открыть сетевые подключения. Для этого можно нажать правой кнопкой мыши на значок подключения к интернету и выбрать «Центр управления сетями и общим доступом». В новом окне перейдите в «Изменение параметров адаптера». Или нажать сочетание клавиш Win + R и выполнить команду ncpa.cpl.

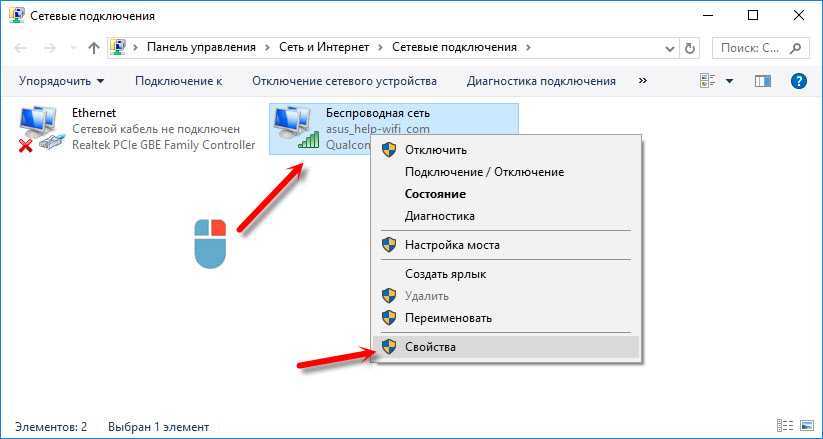

Дальше открываем свойства нашего подключения к интернету. Я подключен по Wi-Fi к маршрутизатору. Поэтому, открываю свойства беспроводного соединения. Если подключение по кабелю, это это «Ethernet», или «Подключение по локальной сети».

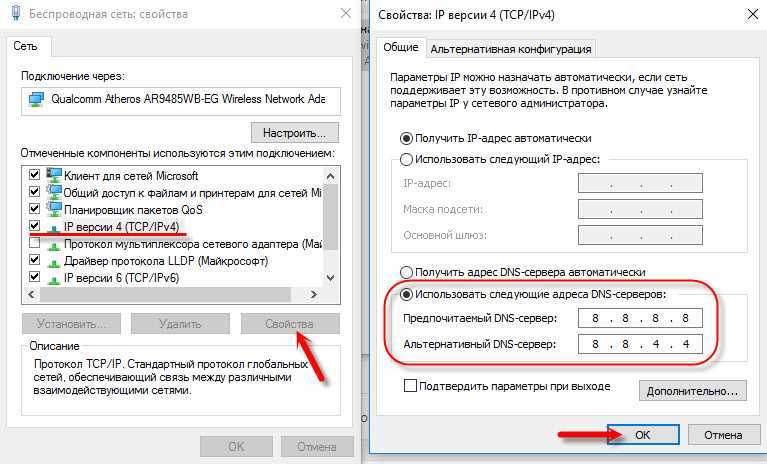

Выделяем «IP версии 4 (TCP/IPv4)» и нажимаем «Свойства». Дальше прописываем DNS от Гугл:

- Предпочитаемый DNS-сервер: 8.8.8.8

- Альтернативный DNS-сервер: 8.8.4.4

Вот так:

Нажимаем Ok и работаем через Google Public DNS.

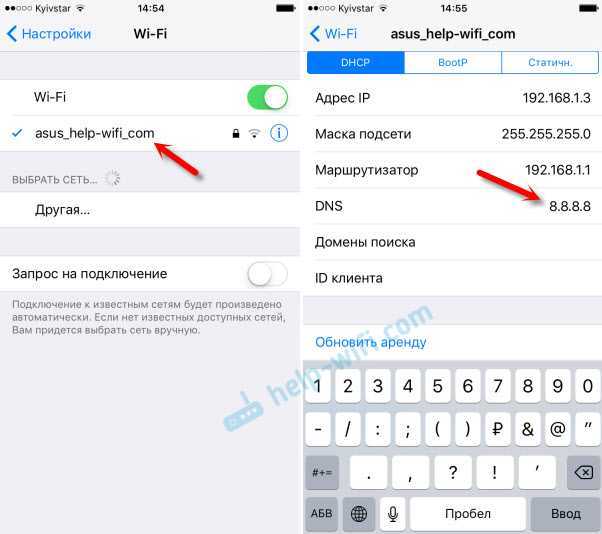

Как прописать ДНС от Гугл на iPhone и iPad?

Очень просто. Зайдите в настройки, в раздел Wi-Fi. Нажмите на свою сеть Wi-Fi. Дальше нажмите на поле «DNS» и пропишите 8.8.8.8.

Можно прописать еще этот адрес на вкладке «Статичн.» Не очень понятно, где правильно менять адрес.

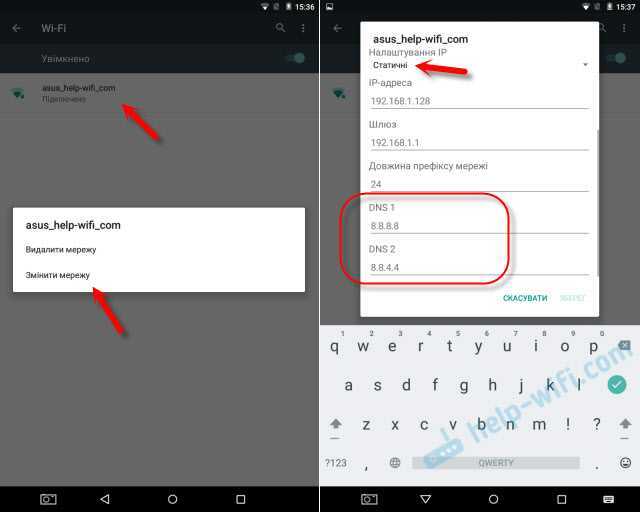

Как сменить DNS на Android?

На телефоне, или планшете который работает на Android нужно так же зайти в настройки, в раздел «Wi-Fi». Нажмите на свою сеть и подержите. В появившемся меню выберите «Изменить сеть». Дальше поставьте галочку возле «Дополнительные параметры». Появится пункт «Настройки IP», выберите «Статические». Пропишите DNS: 8.8.8.8 и 8.8.4.4.

В зависимости от модели вашего смартфона, или планшета, настройки могут немного отличатся. Но не сильно. Думаю, вы без проблем найдете необходимые настройки.

131

220395

Сергей

Разные советы для Windows

Настройка обратного разрешения адресов

Обычно сервер DNS используется для преобразования имен в IP адреса, этот процесс известен под названием прямого разрешения имен (forward lookup). Кроме этого, он может использоваться и для преобразования IP адресов обратно в имена. Этот процесс называется обратным разрешением адресов (reverse lookup). Он конфигурируется отдельно от прямого разрешения имен. Хотя обратное для корректной работы не требуется разрешение адресов Windows 2000 или Active Directory, возможность обратного преобразования IP адресов в имена компьютеров может оказаться полезной при анализе проблем в сети.

Частное FQDN имя сервера

Включение роли DNS

- Запустите Server Manager

- В правом верхнем углу окна Server Manager нажмите Manage и из выпадающего меню выберите Add Roles and Features

- В окне мастера Add Roles and Features Wizard нажмите Next

- Оставьте опцию по умолчанию Role-based or feature-based installation и нажмите Next

- Выберите сервер, которому нужно назначить новую роль и нажмите Next

- В списке выберите DNS Server. В появившемся диалоговом окне оставьте значения по умолчанию, нажмите Add Features и Next

- На странице Features нажмите Next

- На странице DNS Server нажмите Next

- Нажмите Install

- По окончании установки нажмите Close

Добавление новой зоны

- В правом верхнем углу оснастки выберите Tools и в выпадающем меню DNS

- Откроется DNS manager. Кликните правой кнопкой мыши по имени сервера и выберите New Zone…

- В мастере New Zone Wizard нажмите Next

- Оставьте Primary zone по умолчанию и нажмите Next

- Выберите Forward lookup zone и нажмите Next

- Укажите имя зоны, в нашем примере, example.com, и нажмите Next

- На странице Zone File оставьте параметры по умолчанию и нажмите Next

- На странице Dynamic Update оставьте параметры по умолчанию, нажмите Next и Finish

Добавление нового хоста

- Кликните правой кнопкой мыши по созданной зоне и выберите New Host (A or AAAA)…

- Укажите имя хоста, в нашем примере, pbx

- Укажите частный (локальный) IP адрес сервера 3CX Phone System

- Нажмите Add Host. Появится сообщение о том, что запись pbx.example.com создана. Нажмите OK и Done

Именно это FQDN имя вы указываете во время инсталляции сервера 3CX Phone System в разделе FQDN.nslookup pbx.example.com

Делегирование зоны обратного просмотра DNS

После создания зоны обратного просмотра DNS необходимо убедиться, что зона делегирована из родительской зоны. Делегирование DNS позволяет процессу разрешения имен DNS находить серверы имен, на которых размещена зона обратного просмотра DNS. Затем эти серверы имен могут отвечать на обратные запросы DNS для IP-адресов в указанном диапазоне.

Для зон прямого просмотра делегирование зоны DNS описано в разделе Делегирование домена в Azure DNS. Делегирование для зон обратного просмотра выполняется аналогичным образом. Единственное отличие заключается в том, что вам потребуется настроить имена серверов у поставщика услуг Интернета. Поставщик услуг Интернета управляет диапазоном IP-адресов, поэтому обновить серверы имен нужно ему, а не регистратору доменных имен.