«ИНТЕРНЕТ ВЕЩЕЙ» В ОПК

Многие отечественные предприятия отечественного оборонно-промышленного комплекса понимают перспективы развития ИВ. Так, производители бронетанковой техники уже предлагают покупателям системы удаленного сервисного обслуживания и контроля, позволяющие информировать командование войск о состоянии техники и ее технической готовности, о запланированных и выполненных работах, а также о потребностях в запасных частях. По похожему принципу реализован выход в Интернет на автомате Калашникова – встроенные датчики позволяют отслеживать положение оружия с помощью навигационных систем ГЛОНАСС и GPS, собирают статистику его использования и контролируют состояние ствола и расход патронов.

В свою очередь, Объединенная авиастроительная корпорация (ОАК) намерена использовать технологию ИВ при сборке нового транспортного самолета Ил-76МД-90А (Ил-476). В частности, по данным представителей ОАК, на ульяновском заводе «Авиастар-СП» начались работы по установке первой отечественной бесстапельной линии сборки самолета Ил-476. В компании отмечают, что стоимость аналогичных линий импортного производства на 30–40% дороже, а технология может использоваться для сборки новых крупных самолетов, таких как Ил-114, Ил-112 и других.

При этом, по словам представителей ОАК, автоматизация производства позволит обеспечить стыковку фюзеляжа, состоящего из трех отсеков, и сборку планера в целом в течение несколько часов вместо дней или недель, как происходит сегодня. Большая часть операций по сборке военных самолетов будет роботизирована, и процесс сборки будет меньше зависеть от рабочих с редкой для промышленности квалификацией.

Ирина Дронина

А откуда брать снаряжение?

«Секрет фирмы» обратился к компаниям, которые занимаются производством тактического снаряжения. Как оказалось, годы воспитания менеджеров и блогеров сделали работу простых швей непопулярной. И вот теперь, когда пришла жизненная необходимость обеспечить страну большим количеством обмундирования, рабочих попросту не хватает.

Представитель магазина «Корпус выживания» Никита рассказал, что сейчас по всему рынку тактического обмундирования сильнейший дефицит, начиная от одежды и обуви и заканчивая перчатками и очками.

«Впереди зима, и в первую очередь люди берут более повседневные вещи, такие как тёплые носки, термобельё или какую-то тёплую одежду, которую можно надевать под форму. Кто без знаний, те скупают вообще всё», — отметил он.

Никита признал, что некоторые производители начали повышать цены в том числе и из-за роста цен на материалы. Но его компания не стала этого делать, хоть и ограничила количество товаров со скидкой.

«В основном проблема дефицита у частников, а мобилизационный резерв — 25 млн человек. Это, условно, пять Финляндий. Как могут десять фирм одеть пять Финляндий? Дефицит пропадёт тогда, когда исчезнет спрос. Резко нарастить предложение никто из нас не сможет», — признал представитель магазина.

По поводу возможного расширения производства он посетовал на то, что ему попросту не хватает швей. Из-за специфики работы не всякие специалисты смогут трудиться в их компании.

Олег из компании Gear Craft подтвердил проблему с нехваткой сотрудников, а также рассказал о том, что может лишиться ещё некоторого числа работников, подпадающих под мобилизацию. Он отметил, что товара в свободном доступе в магазине сейчас нет.

«Если что-то шьём, то под заказ. Цены мы не стали повышать. Так делают только *** (нехорошие люди. — Прим. «Секрета»)», — заявил он.

Сейчас Gear Craft резко сократила ассортимент и перешла на выпуск только простого и качественного товара, чтобы обеспечить людей самыми необходимыми вещами. Тем более что приближаются холода, а воевать зимой в холодной степи не очень приятно.

После многих лет благоденствия резкая нужда показала реальные проблемы, которые свойственны и для российского общества, и для российской армии. Как оказалось, толпы блогеров и бизнес-коучей не нужны. Зато оказалось, что очень нужны швеи и люди, способные быстро и эффективно организовать или расширить производство. А снабжение армии стало вопросом выживания тысяч призванных россиян.

Фото: Киселев Сергей / Агентство «Москва»

Перспективные вооружения

Очевидно, что на Вооруженные Силы также начинают влиять информационные технологии. Перспективные средства вооружений уже не могут обходиться без ИТ. Министерством обороны принята «дорожная карта» по переходу на электронные форматы обмена в том числе и технической документацией. Поэтому сейчас разрабатываются единые форматы представления 3D-моделей, электронных документов и контроля доступа. В частности, именно эти проблемы обсуждались на заседании «Вопросы создания защищенной информационной среды системы управления жизненным циклом изделия на основе отечественного доверенного программного обеспечения». На нем представители промышленности и производители российского программного обеспечения обменивались опытом по созданию защищенных систем управления полным жизненным циклом изделий.

Методы защиты секретной информации обсуждались и на круглом столе «Системное программирование как ключевое направление противодействия киберугрозам». На нем Дмитрий Шевцов, начальник управления ФСТЭК России, рассказал о новых стандартах, разработанных техническим комитетом №362 «Защита информации». В частности, в этом комитете был разработан стандарт ГОСТ Р 58256-2018 «Защита информации. Управление потоками информации в информационной системе. Формат классификационных меток», который определяет представление меток секретности в информационной системе с мандатным способом разграничения доступа − именно такие используются в Министерстве обороны РФ. Стандарт разработан АО «НПО РусБИТех» (создатель операционной системы AstraLinux). В то же время при сертификации средств защиты на уровень, где требуется мандатный доступ, без реализации формата представления классификационных меток ГОСТ Р 58256-2018 вряд ли она закончится успешно − скорее всего, в этой части потребуется доработка.

Форматы долгосрочного хранения секретных сведений также обусловливают возникновение определенных проблем. Дело в том, что в ближайшей перспективе ожидается появление квантовых компьютеров, которые будут способны взламывать классические алгоритмы шифрования с помощью квантовых методов вычислений. Вполне возможно, что они смогут взломать шифрование за весьма короткое время, что недопустимо для национальной безопасности. Поэтому возникла задача разработки пост-квантовых алгоритмов шифрования для долгосрочного хранения электронных документов. Конечно, квантовое шифрование могло бы решить поставленную задачу, однако сейчас оно используется только для передачи данных, но не для ее хранения. Американский институт NIST уже инициировал конкурс на разработку подобных стандартов шифрования для долгосрочного хранения. Аналогичную работу нужно начинать и в России.

Как спецслужбам контролировать трафик интернета вещей

Появление единой системы уникальных идентификаторов поможет облегчить решение задачи подключения сетей интернета вещей, присоединенные к сетям связи общего пользования, к системе оперативно-розыскных мероприятий (СОРМ), обеспечивающей спецслужбам перехват данных от абонентов связи. Интерес для правоохранительных органов может представлять анализ не только по отдельным пользователям и их группам, но и комплексный анализ больших массивов данных для поиска различных корреляции, в том числе с учетом данных, получаемых из других источников.

Индивидуальный формат структуры передаваемых данных может быть свойствен не только каждому отдельному сценарию применения, но и каждому конкретному набору настроек. Это создает вариативность структуры данных, усложняя проведение комплекскного анализа, даже с применением современных методик обработки больших данных, подчеркивают авторы Концепции. Кроме того, криптографическая защищенность передаваемых данных в интернете вещей осложняет легальный перехват на уровне транспортных каналов.

В предлагаемой архитектуре сетей интернета вещей кандидатами на взаимодействие с техническими средствам СОРМ могут быть интерфейсы представления технологических данных для агрегации и предварительной обработки, интерфейсы разработчиков приложений интернета вещей и интерфейсы для обмена технологическими данными с другими сервисными платформами. Наиболее приоритетной являются последняя группа интерфейсов.

Для эффективной работы СОРМ необходимо будет ограничить информационный обмен устройств интернета вещей таким образом, чтобы все передаваемые данные и факты о событиях могли быть структурированы и сохранены сервисной платформой интернета вещей. Также необходимо будет предусмотреть возможность организации пассивного съема информации, передаваемой по каналам связи между оконечными устройствами и сервисной платформой интернета вещей, и ее передачи на технические средства СОРМ.

При этом должен быть предусмотрен ограниченный перечень сценариев, для которых в качестве исключений допускается информационный обмен без использования сервисной платформы интернета вещей. Для каждого из таких сценариев должен быть определен и согласован альтернативный способ сбор и хранения информации, необходимой для проведения оперативно-розыскных мероприятий.

РИСКИ ВНЕДРЕНИЯ

Однако внедрение этих технологий в ВС РФ создают значительную угрозу информационной безопасности страны. Так, например, уровень потребления воинской частью энергоресурсов или довольствия может стать демаскирующим признаком, а значит, эту информацию можно передавать в Национальный центр управления обороной только по защищенной сети, используя систему под названием «Закрытый сегмент передачи данных» (ЗСПД). Отметим, что военный Интернет не соединен с глобальной Сетью, а на всех подключенных к нему компьютерах реализованы меры, предотвращающие использование несертифицированных флеш-накопителей и внешних жестких дисков. Сеть также включает собственный почтовый сервис, по которому разрешается передавать секретную информацию. В военном Интернете существуют и свои сайты, просмотреть которые можно на компьютерах, сертифицированных службой защиты государственной тайны. К данным компьютерам невозможно подключить несертифицированные сторонние устройства, например флеш-накопители, принтеры, сканеры и пр., а в случае подключения такого устройства попытка будет зафиксирована специальным программным обеспечением.

Доктрина информационной безопасности России, утвержденная указом президента РФ от 5 декабря 2016 года за № 646 «Об утверждении Доктрины информационной безопасности Российской Федерации», является основой для формирования государственной политики и развития общественных отношений в области обеспечения информационной безопасности, а также для выработки мер по совершенствованию системы обеспечения информационной безопасности

В России традиционно большое внимание уделяется вопросам обеспечения информационной безопасности объектов газоснабжения, энергоснабжения и ядерных объектов. Однако при этом две трети российских компаний полагают, что количество преступлений в цифровой среде за три последних года возросло на 75%, что требует совершенствования системы информационной безопасности во всех секторах экономики

В плену «умных» устройств

Использование концепции Интернета вещей (Internet of Things, IoT) в армиях многих стран мира стало технологическим трендом последнего десятилетия, своего рода показателем современности и инновационности их вооруженных сил. При этом летательными или наземными беспилотными аппаратами и роботизированными боевыми машинами сегодня удивить уже трудно. По мере появления новых технологий, спектр задач и возможностей военных «умных устройств» расширяется стремительными темпами.

Можно сказать, что IoT стал проникать во все возможные аспекты военного дела, начиная от решения сложнейших задач высокоточного обнаружения и уничтожения противника, и заканчивая мониторингом физического состояния конкретного военнослужащего.

Сегодня к потенциальным сферам «военного» применения IoT-технологий уже входит логистическая поддержка войск, мониторинг текущей ситуации на месте боестолкновения для различных уровней военнослужащих (высший командный состав, командиры подразделений, отдельный боец), медицинское обеспечение (на поле боя и в штатной ситуации).

Также IoT-устройства широко используются в различных обучающих и тренинговых программах для военнослужащих в режиме виртуального боя.

Следующее десятилетие принесет в военную сферу кардинальные изменения к подходам ведения боевых действий и всего, что им сопутствует, начиная от военной логистики и заканчивая непосредственно нанесением удара по противнику. ТВД будет густо напичкан различными устройствами, выполняющими огромный спектр основных и вспомогательных боевых задач. Это приборы, датчики, носимые устройства, «умное» оружие, транспорт, роботы. Все они будут связаны между собой и солдатами, и каждый по мере своей «интеллектуальности» будет действовать как источники информации, которая подлежит анализу для выработки правильного решения и выдачи команды действующим подразделениям или технике.

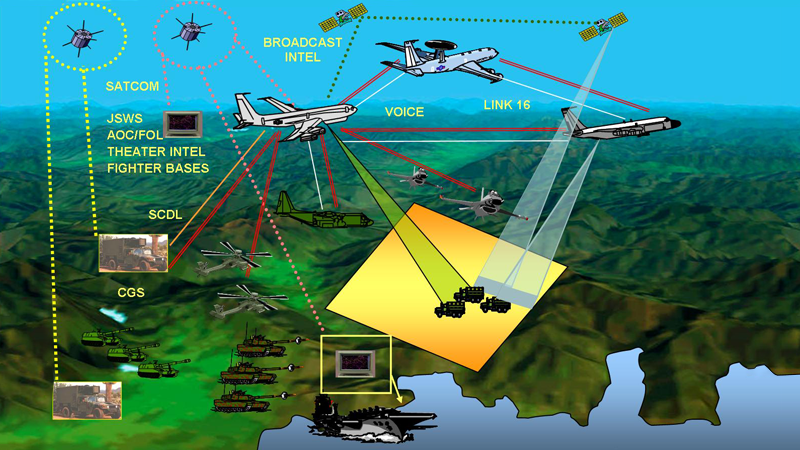

Отметим, что планка милитаризации IoT довольно высоко была поднята Пентагоном, когда ведомство начало разработку теорий «сетецентрической войны» (Network-centric warfare) и «многодоменной битвы» (Multi-Domain Battle). Они предусматривают совершенно новый способ проведения военных операций, при котором все участники (техника, живая сила, штабы и т.д.) связаны единой информационной сетью.

При этом речь идет не о соединении различных военных сетей с целью повышения эффективности конкретных операций, а создание глобальной сети, позволяющей одновременно работать на всех ТВД, в том числе и в киберпространстве. Все технические устройства, находящиеся на вооружении, должны быть связаны в одну общую систему, начиная с датчика БПЛА и завершая носимым устройством в амуниции солдата. Причем акцент делается именно на объединении не внутри отдельного подразделения или вида войск, а по всем вооруженным силам. Предполагается, что объединение в глобальную сеть даст командованию возможность оперативного принятия решений о проведении наступательных, оборонительных и других действий на ТВД.

В безопасности ли данные и где они хранятся?

Безопасность – реальная проблема для Интернета вещей, поскольку недостатки программного обеспечения делают уязвимыми наборы данных и системы. Хакеры могут напрямую атаковать интеллектуальные устройства из-за недостаточной безопасности многих из них.

Веб-камеры – хороший пример устройств с некачественными мерами безопасности, что делает их открытыми для взлома хакерами. Правительства пытаются решить эти проблемы с помощью руководящих принципов для устройств IoT, рекомендуя шифрование, защиту паролем и регулярные обновления безопасности.

Проблемы безопасности будут продолжать расти по мере роста рынка устройств IoT, при этом отрасль вызывает озабоченность. Промышленный шпионаж или злонамеренная хакерская атака на критически важную инфраструктуру представляют собой вполне реальные риски.

Эти риски очевидны в применении к последствиям в реальном мире, например, если кто-то сможет удаленно взять под свой контроль автомобиль без водителя.

Проблемы безопасности

Одна из самых больших потенциальных опасностей технологии IoMT — это риск как враждебных угроз, так и сбоев системы, которые могут поставить под угрозу всю сеть. Поскольку суть концепции IoMT состоит в том, чтобы все компоненты сети — датчики, исполнительные механизмы, программное обеспечение и другие электронные устройства — были соединены вместе для сбора и обмена данными, плохо защищенные устройства IoT уязвимы для атак, которые могут раскрыть большие объемы конфиденциальной информации. Информация. Кроме того, скомпрометированная сеть IoMT способна нанести серьезный непоправимый ущерб в виде поврежденного программного обеспечения, дезинформации и утечки информации.

По данным Министерства обороны США, безопасность остается главным приоритетом в исследованиях Интернета вещей. IoMT должен уметь предвидеть, избегать попыток противника атаковать, нарушить, захватить, манипулировать или уничтожить сеть и содержащуюся в ней информацию и восстанавливаться после них. Использование устройств для создания помех, электронного прослушивания или киберпредприятий может представлять серьезный риск для конфиденциальности, целостности и доступности информации в сети. Кроме того, человеческие сущности также могут стать мишенью для кампаний дезинформации, чтобы вызвать недоверие к определенным элементам IoMT. Поскольку технология IoMT может использоваться во враждебных условиях, исследователи должны учитывать возможность того, что большое количество источников может быть скомпрометировано до такой степени, что алгоритмы оценки угроз могут использовать некоторые из этих скомпрометированных источников для ложного подтверждения правдивости потенциально вредоносных объектов. .

Сведение к минимуму рисков, связанных с устройствами Интернета вещей, вероятно, потребует от сети масштабных усилий по поддержанию непреодолимой защиты кибербезопасности, а также применения контрразведывательных мер, которые предотвращают, нейтрализуют или сдерживают потенциальные угрозы. Примеры возможных стратегий включают использование «одноразовой» защиты, когда устройства, которые, как считается, могут быть взломаны противником, просто отбрасываются или отключаются от IoMT, а также сети, которые вводят в заблуждение вражеских перехватчиков. Поскольку ожидается, что силы противника будут адаптировать и развивать свои стратегии для проникновения в IoMT, сеть также должна проходить непрерывный процесс обучения, который автономно улучшает обнаружение аномалий , мониторинг паттернов и другие защитные механизмы.

Безопасное хранение данных — одна из ключевых точек интереса для исследований IoMT

Поскольку ожидается, что система IoMT будет генерировать огромный объем информации, внимание было направлено на новые подходы к правильному обслуживанию данных и регулированию защищенного доступа, которые не допускают утечек или других уязвимостей. Одним из возможных решений, предложенных Пентагоном, было Comply to Connect (C2C), платформа сетевой безопасности, которая автономно отслеживает обнаружение устройств и контроль доступа, чтобы идти в ногу с экспоненциально растущей сетью организаций.

Помимо рисков цифрового вмешательства и манипуляций со стороны хакеров , были также выражены опасения по поводу наличия сильных беспроводных сигналов в удаленных местах боевых действий. Было показано, что отсутствие постоянного подключения к Интернету ограничивает полезность и удобство использования некоторых военных устройств, которые зависят от надежного приема.

Обзор

Интернет военных вещей включает в себя широкий спектр устройств, которые обладают интеллектуальными физическими возможностями обнаружения, обучения и активации через виртуальные или киберинтерфейсы, которые интегрированы в системы. Эти устройства включают в себя такие элементы, как датчики , транспортные средства , роботы , БПЛА , носимые человеком устройства, биометрию , боеприпасы , броню , оружие и другие интеллектуальные технологии. В общем, устройства IoMT можно классифицировать по одной из четырех категорий (но предполагается, что устройства должны быть достаточно распространенными, чтобы формировать фабрику данных ):

- Устройство передачи данных: устройство, подключенное к физическому объекту, которое косвенно подключает его к более крупной сети связи.

- Устройство сбора данных: устройство чтения / записи, способное взаимодействовать с физическими объектами.

- Чувствительное и исполнительное устройство: устройство, которое может обнаруживать или измерять информацию, относящуюся к окружающей среде, и преобразовывать ее в цифровой электронный сигнал или в физическую операцию.

- Обычное устройство: устройство со встроенными возможностями обработки и связи, которое может обмениваться информацией с более крупной сетью.

Помимо подключения различных электронных устройств к единой сети, исследователи также предложили возможность включения в систему неодушевленных и безвредных объектов, таких как растения и камни, путем установки на них датчиков, которые превратят их в точки сбора информации. Такие усилия совпадают с проектами, связанными с разработкой электронных заводов или e-Plants.

Предлагаемые примеры приложений IoMT включают в себя тактическую разведку , интеллектуальное управление ресурсами, логистическую поддержку (т. Е. Отслеживание оборудования и поставок), мониторинг умного города и войну данных. Несколько стран, а также официальные лица НАТО выразили заинтересованность в потенциальных военных преимуществах технологии IoT.

Американская «IoBT-мечта»

Сегодня безусловное лидерство по применению IoBT и разработке новых решений с его использованием принадлежит американской армии. Так, известно об успешных испытаниях многоцелевых самолетов, способных получать и передавать большие потоки данных от работающих в их зоне видимости боевых «умных» устройств и другой техники. Также активно используется мобильное приложение ATAK (Android Tactical Assault Kit), позволяющее накапливать данные в режиме real-time и накладывать их на известный всем Google Maps. В зоне боевых действий это решение используется для коммуникации наводчика на цель, пилота самолета или оператора БПЛА.

Впрочем, эту и другие подобные системы Пентагон планирует заменить на более современные в рамках кардинального преобразования военных IT-систем, а также ликвидировать массу различных, не коммуницирующих между собой локальных сетей, создав взамен одну всеармейскую.

А ВМС США даже провели учения по высадке на берег роботизированных боевых машин, при этом особый упор делался на тестирование каналов связи и взаимодействие беспилотных систем как на воде и земле, так и в воздухе. Также проведены успешные испытания нового типа брони, способной после попадания в нее информировать другую технику, солдат и командный центр, участвующих в операции, о мощи и направлении обстрела.

Техническим прорывом можно назвать использование в боевых условиях возможностей смартфонов и планшетов. Задействовать эти девайсы позволяет разработанная американцами система Nett Warrior. С ее помощью командир подразделения имеет возможность обмениваться информацией по вертикали и горизонтали, что значительно увеличивает осведомленность о ситуации в зоне боестолкновения с противником. Кроме того, наличие GPS позволяет отмечать расположение солдат на карте, которая изображается в окуляре (дисплее) прикрепленном к шлему, а также получать обновленные карты местности и другую информацию из командного центра.

Разумеется, применение Nett Warrior подразумевает обеспечение на местности, где происходит операция, мобильной 4G-связи.

Учитывая открывающиеся возможности, Пентагон и командование родов войск США неоднократно заявляли о необходимости ускорения процессов создания и внедрения новейших технологий в военную сферу. Однако на этом пути есть немало проблем, и многие из них связаны со сложностью обработки, анализа огромных массивов разнородной информации и необходимостью ее дозированной раздачи пользователям. Скорее всего, справиться с этой задачей смогут только АІ-технологии, причем уже завтрашнего уровня.

Почему Интернет вещей важен?

Интернет вещей уже помогает автоматизировать и упростить многие повседневные задачи для бизнеса, промышленности и дома. Снижая затраты, повышая производительность и безопасность, улучшая качество обслуживания клиентов и генерируя новые потоки доходов, Интернет вещей может помочь нам принимать более обоснованные решения.

Что касается бизнеса, Интернет вещей предоставляет несколько важных преимуществ, включая возможность доступа к данным и их анализа, устранение необходимости во внешних аналитиках данных или исследователях рынка. Интернет вещей способен справляться с аналитикой больших данных в режиме реального времени, демонстрируя, как продукты и услуги работают в реальном мире, и создавая ситуацию, в которой можно быстро внести улучшения. Эти данные также позволяют лучше понять поведение клиентов, чтобы предприятия могли удовлетворить их потребности, а также снизить эксплуатационные расходы за счет управления использованием энергии и ресурсов. Наконец, Интернет вещей может обеспечить удаленную работу путем сопоставления данных и обмена ими с сотрудниками независимо от того, где они находятся.

Обязательное применение открытых протоколов и форматов обмена данными

Другой проблемой для интернета вещей является совместимость различных систем и интерфейсов. Использование большого числа закрытых стандартов и несовместимых интерфейсов не позволяет объединять и обрабатывать данные от различных источников без трудоемких и дорогостоящих доработок. Более того, отсутствие открытых и доступных для всех стандартов создает ситуацию жесткой привязки клиентов услуг интернета вещей к поставщикам платформ и сервисов, что может создавать риски монополии или необснованного отключения от таких услуг со стороны поставщика.

В связи с этим возникает необходимость установления общих требований и норм по использованию открытых стандартов и интерфейсов для реализации недискриминационного доступа к узкополосным беспроводным сетям связи интернета вещей, в особенности на верхних уровнях типовой архитектуры. Для критичных применений следует установить стандарты на структуру первичных данных, например, стандартные поля для показаний счетчиков, транспортных данных и тп.

Авторы Концепции считают необходимым определить на национальном уровне ключевые международные стандарты общих протоколов и интерфейсов для создания открытой экосистемы интернета вещей и недискриминационного доступа к сервисным платформам интернета вещей, которые впоследствии должны быть внедрены участникам рынка интернета вещей вне зависимости от конкретной технологии радиодоступа. Исключения можно оставить только для ведомственных и технологических сетей связи.