Введение

О чём эта статья

В этой статье Вы узнаете о том что такое SOAP UI и увидите некоторые примеры использования.

Если Вам проще изучать материал от самого простого к более сложному — рекомендую

сперва прочитать первые несколько страниц моего учебника

здесь

SoapUI — это приложение для тестирования веб-сервисов с открытым исходным кодом для

сервисно-ориентированных архитектур (SOA) и передач состояния представления (REST).

Разработчик — Eviware Software

Язык программирования, на котором пишут скрипты в SOAP UI, называется Groovy.

Его функциональность охватывает проверку веб-сервисов, вызов,

разработку, моделирование и имитацию, функциональное тестирование, нагрузочное тестирование

и проверку соответствия.

Коммерческая версия SoapUI Pro, которая в основном фокусируется

на функциях, предназначенных для повышения производительности, также была разработана

Eviware Software. В 2011 году SmartBear Software приобрела Eviware.

SoapUI был первоначально выпущен в SourceForge в сентябре 2005 года. Это бесплатное

программное обеспечение, лицензированное в соответствии с публичной лицензией Европейского Союза.

Начиная с первого релиза, SoapUI был загружен более 2 000 000 раз.

Он полностью построен на платформе Java и использует Swing для пользовательского

интерфейса. Это означает, что SoapUI является кросс-платформенным. Сегодня SoapUI

также поддерживает IDEA, Eclipse и NetBeans.

SoapUI может тестировать веб-службы SOAP и REST, JMS, AMF, а также совершать

любые вызовы HTTP(S) и JDBC.

Ссылку на скачивание SOAP UI можно найти

Зачем все это?

Зачем вообще нужно взаимодействие приложений, тем более написанных на разных платформах? Глупый вопрос, конечно. В мире программирования параллельно существуют и развиваются несколько абсолютно независимых, а местами и враждующих платформ. Кроме того, огромное количество софта уже написано и успешно работает, поэтому переписывать его под каждую новую платформу никто не будет. Возьмем банк для примера. Все in-house программисты банка всегда писали на JAVA, поэтому у банка есть сервис, который уже 5 лет прекрасно работает, недавно появились красивые мобильные приложения на Android, которые стабильно работают почти на всех версиях ОС, и остался даже сайт с апплетом, которых преподаватели в харьковских вузах до сих показывают в качестве примера передовых веб-технологий (jk). А теперь появилась задача разработки десктопного банковского приложения под Windows. Банк заказал WPF-приложение аутсорсинговой компании. Как же организовать общение платформ?

RPC

В онлайн-мире, как разные машины общаются друг с другом? Самый простой способ — реализовать вызывающего и вызываемого абонентов на основе TCP / IP с помощью программирования на сокете. Тем не менее, программирование Socket является сложным, требует сильного профессионализма и сложным в реализации.Если каждый раз, когда происходит обмен данными между машинами, программисту приходится иметь дело с таким большим количеством вручную, что позволяет новичкам делать это. Только мастера, которые являются опытными в Интернете, могут завершить его. Есть ли лучший способ?

В 1984 году Брюс Джей Нельсон опубликовал основополагающий тезис «Внедрение удаленного вызова процедур», который определил стандарт взаимодействия между машинами. RPC (Удаленный вызов процедур) — это удаленный вызов процедур, с помощью которого клиент может вызывать удаленный сервер как локальный интерфейс.

Как реализовать удаленный звонок как локальный звонок? Режим RPC разделен на три уровня. RPCRuntime отвечает за самый низкий уровень сетевой передачи. Stub обрабатывает грамматическую и семантическую инкапсуляцию и декапсуляцию, согласованные клиентом и сервером. Детали этих удаленных вызовов обрабатываются этими двумя уровнями. Пока уровень отвечает за обработку бизнес-логики, вы можете вызывать удаленное, вызывая локальную заглушку.

Чтобы сделать более популярную аналогию, вы должны попросить друга сыграть в игру. Если вы находитесь в одном месте и лицом к лицу, вы можете просто поговорить с ним напрямую, но если вы не в том же месте, вы можете позвонить, вы сказали Это то же самое, что я сказал, когда был лицом к лицу, за исключением того, что сообщение было удаленно передано другой стороне по телефону.

Чем защищаться будем?

Описанные ранее уязвимости в основном находятся на уровне логики работы парсеров и обработчиков запросов. Защита достигается путем взаимной работы отдела разработчиков и ИБ-отдела. И если со стороны разработчиков все понятно — не использовать уязвимые библиотеки и вовремя обновляться, то ИБ-отдел может предложить использовать средства защиты веб-приложений — WAF (Web Application Firewall) с функциональностью API Protect. В таком случае WAF обычно выступает дополнительной точкой отказа.

Статью я начал писать до февральских событий, и вообще хотел рассказать о Nginx App Protect и о его возможностях относительно уязвимостей. Поэтому я все равно расскажу, и в конце добавлю о российских решениях на рынке СЗИ.

Чем может похвастаться Nginx App Protect

Во-первых, в отличии от классического WAF, он достаточно гибко разворачивается в DevOps инфраструктуру. Является модулем для подписки NGINX Plus.

Во-вторых, опять же в отличии от классического WAF, имеет более широкий пул сигнатур непосредственно для технологий, используемых во внутреннем взаимодействии компонентов веб-приложения.

Функционал:

-

Сигнатурный анализ. Автоматически или принудительно можно указать используемые технологии веб-приложения, и соответственно не «громоздить» сам nginx лишними проверками сигнатур. В общем для API обязательный функционал. Т.к. даже если злоумышленник не будет целиться непосредственно на библиотеки API, с помощью API вызовов вполне можно реализовать сценарий атаки на смежные технологии веб-приложения, передав злоумышленный пейлоад в API.

-

Подписка Threat Campaigns — это одна из ключевых фишек F5 и Nginx – тяжеловесные скореллированные сигнатуры с низким процентом ложных срабатываний, распространяются только по доп. подписке.

-

HTTP Compliance — не совсем относится к API, тем не менее ограничивающие политики для запросов всегда нужны и важны.

-

Data Guard — маскирование критических данных в запросах. Например, если в API передаются серия и номер паспорта, есть возможность маскировать эту информацию.

-

Parameter parsing — автоматический парсинг параметров из запроса для создания отдельных логических объектов. Далее созданные объекты могут быть индивидуально настроены для применения тех или иных ограничений.

-

JSON Content — в системе есть возможность создать логический профиль для описания разрешений при использовании JSON. Скажем, можно определить разрешенную длину полезной нагрузки JSON и длину массива, проверять возможные атаки на парсеры JSON.

-

XML Content — в системе реализован функционал защиты XML именно по сигнатурному анализу. Также, как и в случае с JSON, создается логический профиль для описания разрешенных условий передачи XML: максимально разрешенная глубина вложений, количество параметров, размер.

-

gRPC Content — в системе создается профиль содержимого gRPC. Nginx обнаруживает сигнатуры атак и запрещенные метасимволы. Кроме того, есть возможность запрещать использование неизвестных полей. Для этого необходимо будет указать файл определения языка (IDL).

Как и говорил ранее, немного о существующих решениях на российском рынке:

PTAF — разработка компании «Positive Technologies», не имеет каких-то автоматизированных протекторов API. Тем не менее у PTAF очень гибкий движок по написанию собственных правил, а также встроенные функции проверки потенциально нелегитимных JSON и XML файлов.

Wallarm API Security — продукт компании «Wallarm». Функционал направлен точечно на защиту API. Из коробки защищает по OWASP API TOP-10, имеет собственные API парсеры и протекторы JSON/XML.

InfoWatch Attack Killer — под капотом ядро «Wallarm», его API парсеры и механизмы защиты.

Фундаментально это все. Ограничения на точке отказа в любом случае не панацея, необходимо всегда анализировать уязвимые места парсеров и создавать виртуальные заплатки. Для этого во многих WAF реализован функционал создания своих сигнатур. Т.е., помимо того, чтобы просто внедрить WAF в свою инфраструктуру, необходимо постоянно его администрировать совместно с разработчиками веб-приложения.

SOAP Message Transmission

SOAP messages are transmitted across multiple SOAP nodes – the SOAP sender, SOAP receiver, and SOAP intermediaries who act as both senders and receivers. With this model, dynamic routing across diverse transport layer protocols is possible.

Today, HTTP is the primary transport layer in use. The distributed transaction model reduces the functionality of transport layer security and increases the possibility of attacks in the middle. HTTP is stateless and has some security vulnerabilities, requiring that both client and server be online for communication to happen.

You can use other protocols to transport SOAP messages if you have different service level objectives that need to be accommodated. For example, if asynchronous transport mechanisms are required.

Внедрение кода использования уязвимости SOAP (1)

Темы следующиеУ нас есть следующие функции 1.Профайл: отобразить нашу текущую личность и баланс, у каждого по 110 юаней в начале 2. Меню: главная страница 3. Перевод: позволяет нам ввести идентификатор получателя и отправить сумму 4. VIP: для входа на эту страницу требуется 1 000 000 юаней, это должен быть флаг 5. Для разработчиков. Сообщите, что API находится в стадии разработки и не может использоваться, но в html-комментарии есть ссылка на API. Нетрудно понять, что это точка прорыва, поэтому после открытия ссылки API Нетрудно извлечь следующие два SOAP API: Проверьте баланс

Перевод транзакции

Для проверки баланса введите идентификатор кошелька. Для транзакций перевода необходимо ввести четыре параметра: получатель, отправитель, отправленная сумма и токен И нам нужна причина, это должна быть транзакция перевода Таким образом, первоначальный баланс всех пользователей может быть объединен в наши руки, чтобы получить флаг Но возникает вопрос: нам не хватает токена транзакции, так как мы можем позволить всем переводить деньги без токена? Некоторые инъекции используются здесьПосле вставки код становится

С помощью сшивания кода (что-то похожее на SQL-инъекцию, но это не так, с использованием сшивания и комментирования оператора) мы можем контролировать позицию, которую хотим контролировать, и цель произвольной передачи достигнута Наконец, посетите страницу VIP

Минусы SOAP

В наши дни многие разработчики содрогаются при мысли о необходимости интеграции SOAP API по нескольким причинам.

Только XML. SOAP-сообщения содержат много метаданных и поддерживают только подробные XML-структуры для запросов и ответов.

Тяжеловесность. Из-за большого размера XML-файлов SOAP-сервисы требуют большой пропускной способности.

Узкоспециализированные знания. Создание серверов SOAP API требует глубокого понимания всех задействованных протоколов и их строгих правил.

Утомительное обновление сообщений. Требуются дополнительные усилия для добавления или удаления свойств сообщения — жесткая схема SOAP замедляет принятие.

Особенности SOAP API

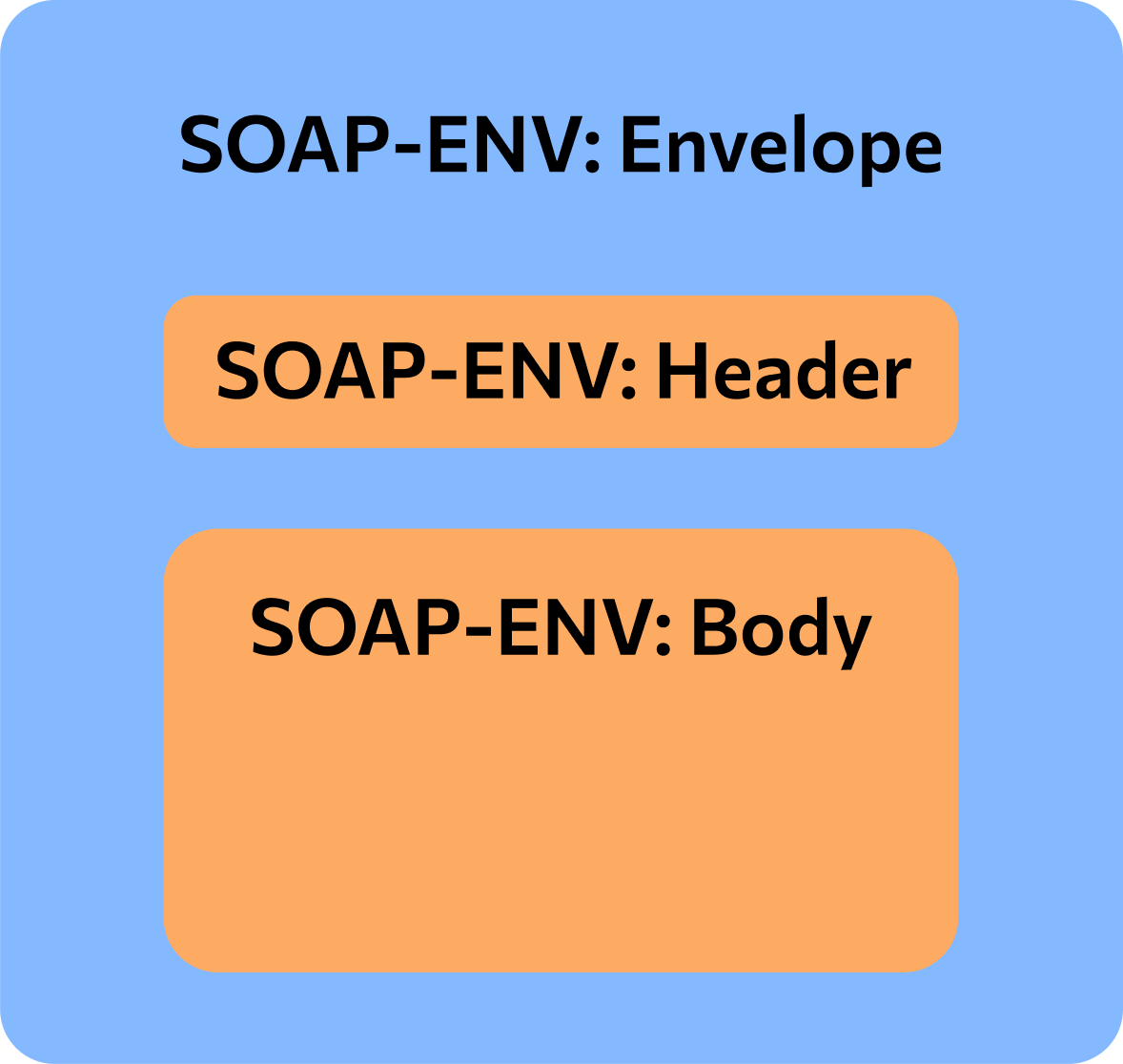

SOAP может использоваться с протоколами SMTP, FTP, HTTP, HTTPS. Чаще всего — с HTTP как с наиболее универсальным: его поддерживают все браузеры и серверы. Корректное SOAP-сообщение состоит из нескольких структурных элементов: Envelope, Header, Body и Fault.

Структура SOAP-сообщения

Envelope («конверт»). Это корневой элемент. Определяет XML-документ как сообщение SOAP с помощью пространства имен xmlns:soap=»http://www.w3.org/2003/05/soap-envelope/». Если в определении будет указан другой адрес, сервер вернет ошибку.

Header («заголовок»). Включает в себя атрибуты сообщения, связанные с конкретным приложением (аутентификация, проведение платежей и так далее). В заголовке могут использоваться три атрибута, которые указывают, как принимающая сторона должна обрабатывать сообщение, — mustUnderstand, actor и encodingStyle. Значение mustUnderstand — 1 или 0 — говорит принимающему приложению о том, следует ли распознавать заголовок в обязательном или опциональном порядке. Атрибут actor задает конкретную конечную точку для сообщения. Атрибут encodingStyle устанавливает специфическую кодировку для элемента. По умолчанию SOAP-сообщение не имеет определенной кодировки.

Body («тело»). Сообщение, которое передает веб-приложение. Может содержать запрос к серверу или ответ от него. Пример сообщения, которое запрашивает стоимость ноутбука в онлайн-магазине:

Пример ответа сервера онлайн-магазина:

Fault («ошибка»). Опциональный элемент. Передает уведомление об ошибках, если они возникли в ходе обработки сообщения. Может содержать вложенные элементы, которые проясняют причину возникновения ошибки:

- faultcode — код неполадки;

- faultstring — «человекопонятное» описание проблемы;

- faultactor — информация о программном компоненте, который вызвал ошибку;

- detail — дополнительные сведения о месте возникновения неполадки.

Недостатки RPC

Плотная связь с базовой системой. Уровень абстракции API способствует его повторному использованию. Чем теснее связанность с базовой системой, тем хуже API подходит для других систем. Тесная связь RPC с базовой системой не позволяет создать уровень абстракции между функциями в системе и внешним API. Отсюда вытекают вопросы относительно безопасности, поскольку детали реализации базовой системы довольно легко просачиваются в API. Плотная связанность RPC создает трудности для требований к масштабируемости и слабо связанных команды. Таким образом, клиент либо беспокоится о возможных побочных эффектах вызова определенной конечной точки, либо пытается выяснить, какую конечную точку следует вызвать, потому что не понимает, по какому принципу сервер именует функции.

Низкая обнаруживаемость. В RPC нет никакого способа интроспектировать API или отправить запрос и начать понимать, какую функцию вызывать на основе его запросов.

Взрыв функций. Новые функции создавать очень легко. Поэтому вместо того, чтобы редактировать существующие, мы создаем новые, в результате чего получаем огромный список перекрывающихся функций, которые трудно понять.

Сервис push-уведомлений для 1С (Push Notification Service For 1C — PNS4OneS)

Сервис предназначен для передачи сообщений от сервера 1С клиентским сеансам. В простом случае полученное сообщение отображается у клиента в виде всплывающего окна (процедура 1С ПоказатьОповещениеПользователя). С использованием данного сервиса можно оповещать пользователей о новых задачах, полученных электронных письмах, менеджеров о новых заказах, загруженных с сайта и т. п. Дополнительно имеется возможность передавать произвольные данные и обрабатывать самостоятельно полученные сообщения на клиенте, что позволяет реализовать более сложные сценарии (чаты, отображение прогресса длительной операции на сервере и т. п.).

1 стартмани

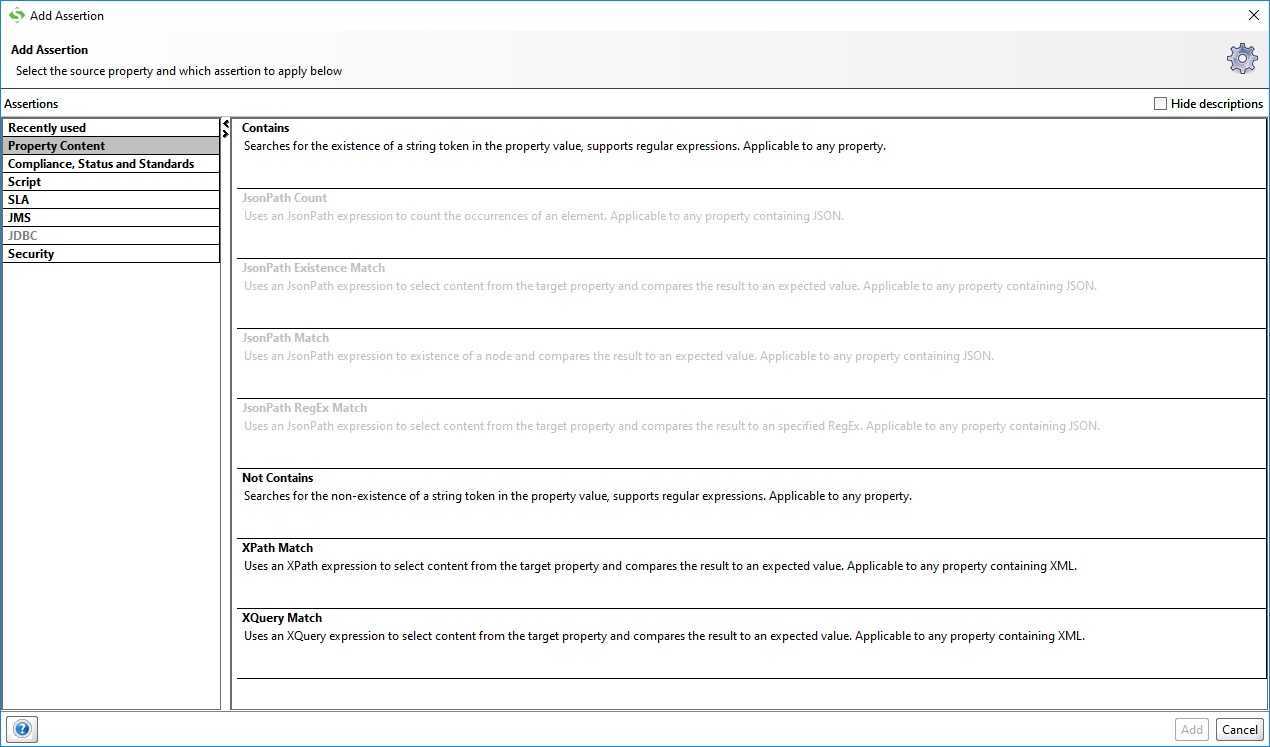

Assertions в SOAP UI

Assertions добавляются в

s

поэтому, чтобы добавлять Assertions нужно создать хотя бы один

и затем кликнуть на зелёную+ иконку.

Затем Вы можете выбрать однин из многих доступных в SOAP UI типов assertion.

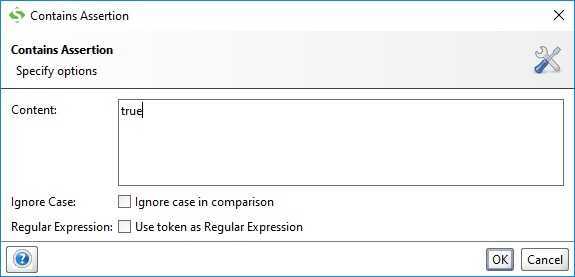

Property Content → Contains

Выберите Contains.

С помощью этого подтверждения (assertion) можно искать

присутствует ли в ответе заранее определённое ключевое слово.

Оно поддерживает регулярные выражения и применимо ко всем ответам.

Specify unique name of Assertion

Type in content that you expect to receive in case of successfull request

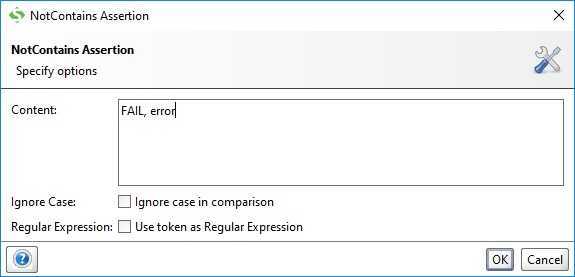

Property Content → Not Contains

Выберите Not Contains.

С помощью этого подтверждения (assertion) можно проверить

отсутствие в ответе заранее определённого ключевого слова.

Оно поддерживает регулярные выражения и применимо ко всем ответам.

Введите уникальное имя для Assertion

Введите сюда то, что Вы точно не хотите видеть в теле ответа

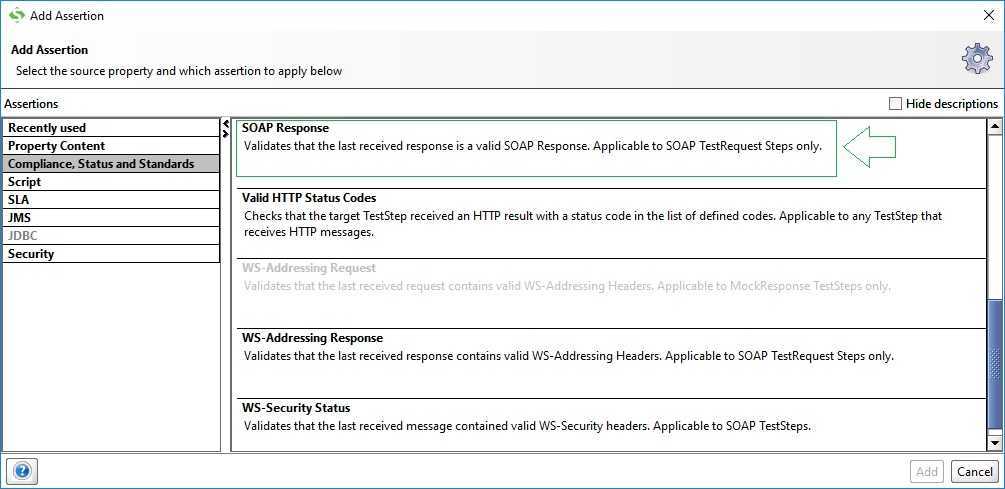

SOAP Response

Выберите SOAP Response.

В этим

assertion Вы можете проверить что последний полученные ответ является валидным

SOAP ответом. Это можно применять только к SOAP TestRequest

Steps. Не пытайтесь применять этот assertion к REST запросам.

Двойной клик на Assertion. Никакие дополнительные параметры не нужны этот шаг можно добавить только один раз.

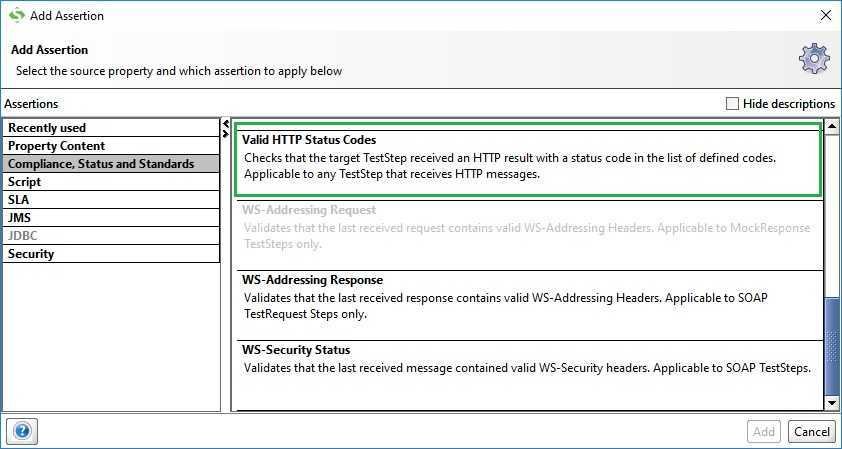

Valid HTTP Status Code

Выберите Valid HTTP Status Code.

С помощью этого assertion Вы можете проверить

является ли последний полученный ответ (Response) валидным

SOAP ответом (Response).

Как Вы уже, наверное, догадались, этот assertion применим только к SOAP TestRequest

Steps. Не пытайтесь использовать его для REST запросов.

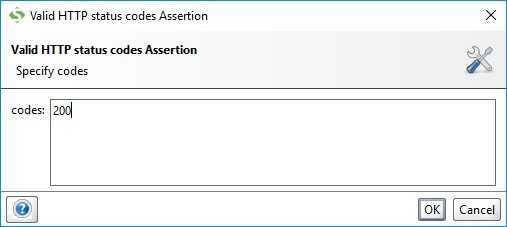

Type in the HTTP Status Codes that are appropriate for your request.

Обычно это 200, но всё же стоит прочитать спецификацию системы, которую

Вы тестируете..

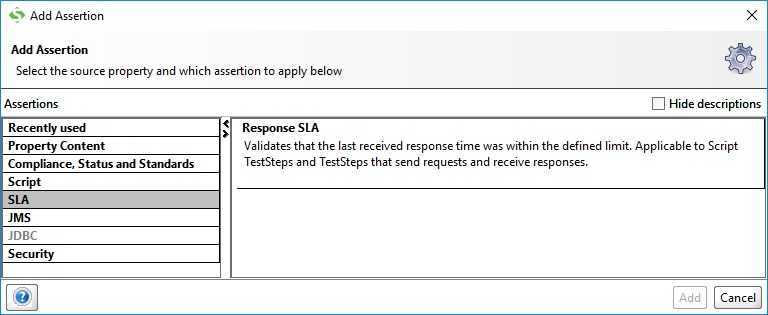

SLA → Response SLA

Выберите Response SLA.

С помощью этого assertion Вы можете подтвердить, что последний полученный ответ (Response)

был получен в течении определенного времени.

Можно применять к Script TestSteps

и TestSteps которые посылают запросы и получают ответы.

Укажите максимальное время ответа (мс)

Если время в которое нужно уложиться не указано в спецификации — поставьте

какое-то разумное время.

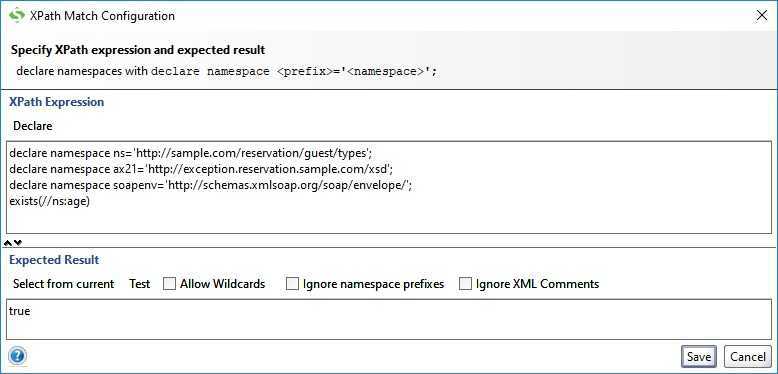

Property Content → XPath Match

Выберите XPath Match.

Этот Assertion использует выражение типа XPath чтобы выбрать содержимое указанного объекта

и сравнить результат с ожидаемым значением.

Может быть применён к любому объекту, который содержит XML.

Нажмите Declare

Чтобы подтвердить что нужные данные присутствуют в ответе напишите

exists

(//данные_которые_должны_придти)

В поле Expected Result напишите true.

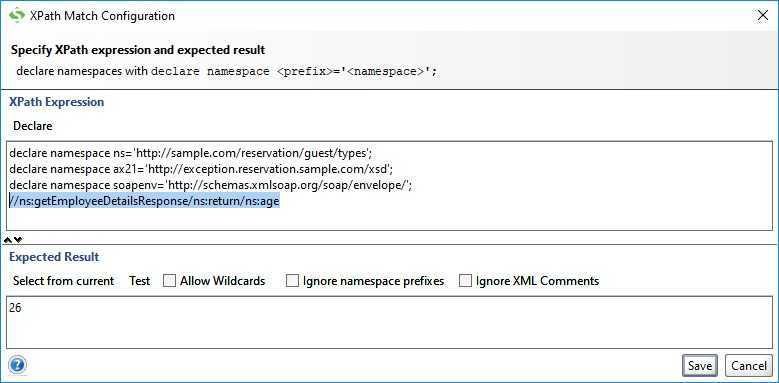

Чтобы проверить не наличие как таковое, а значение какой-то величины

введите в

XPath Expression

либо полный путь до величины либо её имя.

А само значение, которое Вы ожидаете получить введите в поле

Expected Result.

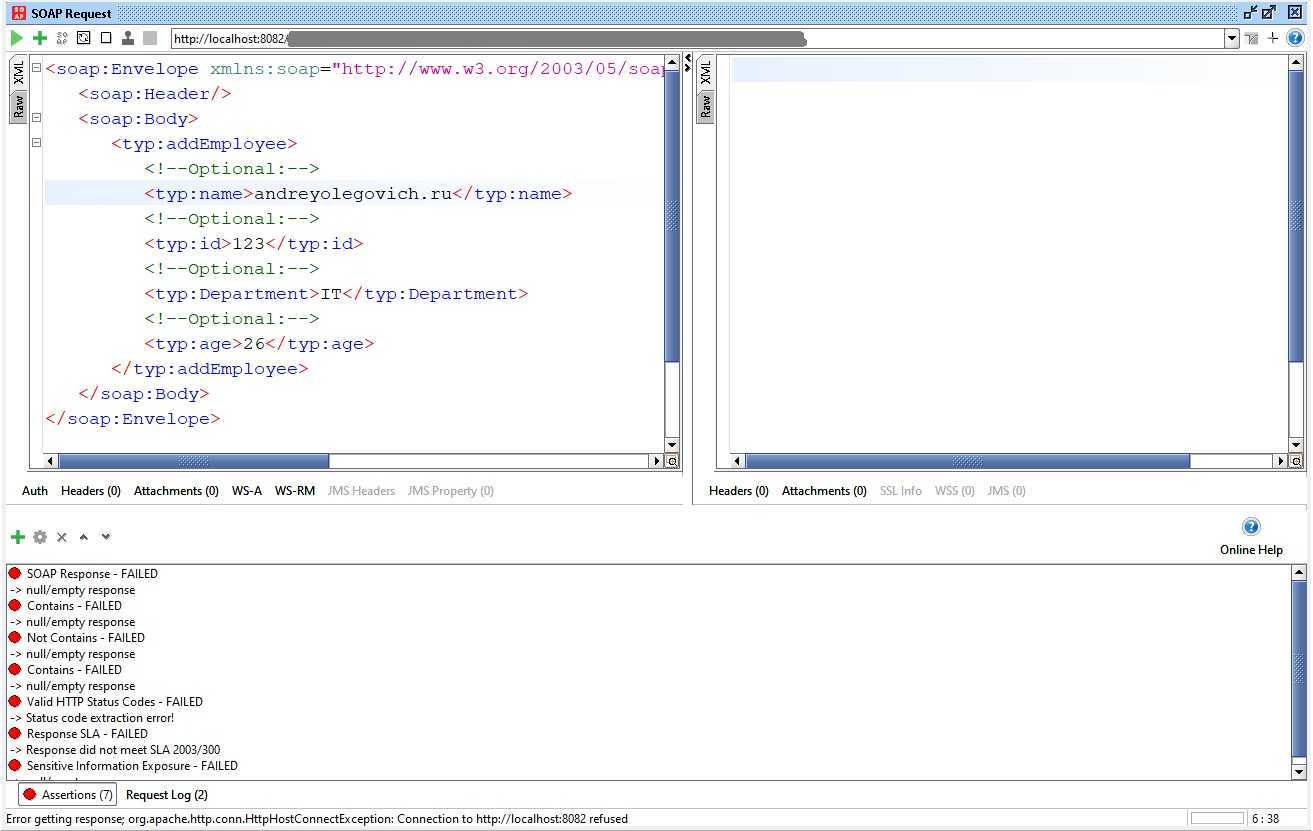

В случае, если, например, мы не можем соединиться с сервером

и все наши assertions

зафейлились у них появятся красные индикаторы.

Риски безопасности SOAP

Существует несколько видов кибератак и уязвимостей, и те, которые нацелены исключительно на API, составляют основную часть рисков безопасности SOAP. Некоторые из них включают:

- Внедрение кода — в SOAP внедрение XML-кода вводит вредоносный код в приложение или базу данных. Тщательный контроль доступа предотвращает эти атаки.

- Утечка/нарушение доступа — большинство атак начинаются с взлома или утечки доступа. Вы должны убедиться, что сообщения SOAP показываются только авторизованным пользователям.

- (Распределенный) отказ в обслуживании — атаки DoS или DDoS перегружают веб-службы чрезмерным количеством или длинными сообщениями. Ограничение длины и объема сообщений в безопасности SOAP предотвращает эти атаки.

- Межсайтовый скриптинг — внедрение кода, но происходит со стороны веб-приложения на веб-сайт.

- Перехват сеанса – неавторизованный пользователь получает идентификатор сеанса, и этот пользователь получает полный доступ к приложению и / или учетной записи другого пользователя.

SOAP Security with DreamFactory

Ideal SOAP security requires professional help and regular monitoring. This is just one of the many reasons why companies turn to DreamFactory. Our team of developers and engineers understand the risks of transmitting and receiving APIs. We know that regular API testing is an integral part of cybersecurity in this era of microservices, web services, and cloud computing. We provide extensive SOAP services to help you secure and manage your APIs and SOAP messaging. Contact us today for more information on how you can improve your SOAP security with DreamFactory. Start your free 14-day trial and see why we provide the most comprehensive API management platform.

Related Reading

Как работает REST

REST определен не так строго, как SOAP. RESTful-архитектура должна соответствовать шести архитектурным ограничениям:

- единый интерфейс, позволяющий единообразное взаимодействие с сервером вне зависимости от типа устройства или приложения;

- отсутствие состояния: необходимое состояние обработки запроса содержится в самом запросе без того, чтобы сервер хранил какие-либо относящиеся к сессии данные;

- кэширование;

- клиент-серверная архитектура: позволяет независимое развитие двух сторон;

- многоуровневая система приложения;

- возможность для сервера обеспечивать исполняемый код на клиенте.

На самом деле, некоторые сервисы соответствуют стандарту RESTful только в определенной степени. Они берут за основу стиль RPC, разбивают более крупные службы на ресурсы и эффективно используют инфраструктуру HTTP. Но ключевое здесь — гипермедиа, иначе HATEOAS, сокращенно от “Гипертекст как двигатель состояния приложения” (Hypertext As The Engine of Application State). По сути это означает, что с каждым ответом REST API предоставляет метаданные, связывающие всю информацию о применении API. Это то, что позволяет отделить клиента от сервера. В результате и поставщик API, и потребитель API могут развиваться независимо и это не затрудняет их коммуникацию.

Модель зрелости Ричардсона как ориентир для достижения действительно полных и полезных API

“HATEOAS — ключевая особенность REST. Это действительно то, что делает REST самим собой. Поскольку большинство людей не используют HATEOAS, они пользуются HTTP RPC”, — такое радикальное мнение встретилось мне на Reddit. Действительно, HATEOAS — это самая зрелая версия REST. Однако этой цели трудно достичь. Для этого требуются гораздо более продвинутые и интеллектуальные клиенты API, чем те, которые обычно создаются и действуют в наши дни. Таким образом, даже действительно хорошие REST API сегодня не всегда соответствуют стандарту. Вот почему HATEOAS в основном служит ориентиром для долгосрочного развития дизайна RESTful API.

Между REST и RPC действительно может находиться серая зона, когда сервис реализует некоторые функции REST и некоторые RPC. REST основан на ресурсе (или существительном), а не на действии (или глаголе).

Противоположные операции для глагол-ориентированного RPC и для существительное-ориентированного REST

В REST все делается с помощью HTTP-методов, таких как GET, POST, PUT, DELETE, OPTIONS и, надеюсь, PATCH.

Архитектура REST API

Плюсы GraphQL

Типизированная схема. GraphQL заранее публикует то, что он может осуществить, что улучшает обнаруживаемость. Указывая клиенту на API GraphQL, мы можем узнать, какие запросы доступны.

Хорошо подходит для графических данных. Данные, которые находятся в глубоких отношениях связанности, но не годятся для плоских данных.

Никаких версий. Лучшая практика управления версиями — это вообще не версионировать API. В то время как REST предлагает несколько версий API, GraphQL использует единую развивающуюся версию, которая обеспечивает непрерывный доступ к новым функциям и способствует более чистому и удобному в обслуживании серверному коду.

Подробные сообщения об ошибках. Подобно SOAP, GraphQL предоставляет подробную информацию о возникших ошибках. Сообщение об ошибке включает в себя все резольверы и ссылается на конкретную часть запроса, на которой лежит ответственность.

Гибкие разрешения. GraphQL позволяет выборочно раскрывать определенные функции, сохраняя при этом личную информацию. Между тем архитектура REST не раскрывает данные порциями: либо все, либо ничего.

Как работает МЫЛО

Обмен сообщениями SOAP — это протокол без сохранения состояния, но разработчик может встроить в заголовок механизмы управления сеансом, чтобы встроить состояние в транзакцию. Эта спецификация SOAP допускает асинхронную связь с искусственным сохранением состояния, поэтому она подвержена ошибкам и может создавать уязвимости в управлении сеансовыми ключами.

Веб-разработчики, которые знают, как программировать в средах без сохранения состояния, также могут создавать состояния SOAP, используя более традиционные методы. Например, вы можете установить атрибут сеанса в теге заголовка конверта SOAP, чтобы имитировать файлы cookie сеанса HTTP. Вы также можете явно использовать файлы cookie при использовании HTTP на транспортном уровне.

SOAP Security Best Practices

Since web services are essential to today’s digital landscape, you should implement SOAP security best practices now. This includes regular testing, IAM (identity and access management), request monitoring, input validation, and redundant security standards.

Regular Testing

You can perform various tests to ensure that your API will stand up to any possible threats and find any vulnerabilities that attackers might exploit. Two of the most popular types of tests are fuzz testing and injection testing. How To Use Fuzz Testing: Fuzz testing is the process of sending invalid or random data to a software system to see how it reacts. In the process, you discover coding errors and security issues. In the case of SOAP, you can use fuzz testing to determine how the API reacts to unexpected input. One tool you can use for this is Protocol Fuzzer, formerly known as the Peach Fuzzer. Companies and government agencies widely use Protocol Fuzzer to help avoid zero-day attacks through fuzz testing. It has a wide range of functionality that will help you automate the process of sending unexpected input to the API to see if and when it breaks. You can use injection testing to detect vulnerabilities where a hacker might introduce malicious code. How To Use Injection Testing: Injection testing is done by injecting a test set of malicious code and seeing the results. An example is to see if SQL included in a SOAP API’s XML message is processed by the receiving system. You would want to test this on a sample database or table—for instance, by seeing if the included SQL statement can delete the table or even the entire database.

Identity and Access Management

Identity and access management is one of cybersecurity’s most basic and essential concepts. It includes everything from passwords and usernames to advanced authentication techniques. All organizations should practice good IAM across all their systems and perform regular user management policies and procedures audits. Strong IAM policies prevent unauthorized users from accessing the application at the wrong time or stealing another user’s session token and hijacking the session. How To Use IAM: Some platforms can track what information and tools your web service sends to which members of your organization (RBAC, or role-based access control). Another part of IAM is single sign-on (SSO), which is pretty easy to add to your web service. One example of this in action is AWS (Amazon Web Services). AWS implements IAM for SOAP in Amazon S3.

Request Monitoring

Monitoring requests and SOAP messaging for any abnormalities is another essential security activity. Request monitoring makes it much more likely that you will see and be able to solve vulnerabilities or data leaks quickly. How To Use Request Monitoring: In order to monitor requests, you will require some kind of logging system that you can regularly check for any irregularities. A popular request monitoring option is the Apache Software Foundation‘s SOAP monitor. This tool can check the validity of requests and responses, among other things.

Input Validation

There are two aspects of input validation for SOAP: schema compliance validation and SOAP response validation. Schema compliance validation ensures that the message follows XML schema and the WSDL (web service description language) guidelines. SOAP response validation ensures that the response to your message is in the correct format. How To Use Input Validation: You can use both methods above to discover irregular messaging or simply avoid errors. They are essentially built into the SOAP protocol itself. SoapUI, which provides a wide range of API testing tools, offers services for validating messages according to SOAP and WSDL protocols. Its website provides tutorials on its usage.

Redundant Security Standards

WSDL, XML document standards, and SOAP standards overlap in many places. These redundant security standards give a level of insurance obtained by a few other systems. Redundant security standards mean that you have less chance of exposing data and more chance of discovering vulnerabilities before hackers exploit them. How To Use Redundant Security Standards: Explore options for API management that implement multiple security standards and apply all of the best practices mentioned above. The DreamFactory API management services can implement various security measures and standards for all your SOAP security needs.