Настройка защиты сети WiFi

Безопасность сети WiFi

определяется настройками точки доступа. Несколько этих настроек прямо влияют

на безопасность сети.

Режим доступа к сети WiFi

Точка доступа может работать в одном из двух режимов —

открытом или защищенном. В случае открытого доступа, подключиться к точке

досутпа может любое устройство. В случае защищенного доступа подключается

только то устройство, которое передаст правильный пароль доступа.

Существует три типа (стандарта) защиты WiFi

сетей:

-

WEP (Wired Equivalent Privacy). Самый первый стандарт

защиты. Сегодня фактически не обеспечивает защиту, поскольку взламывается

очень легко благодаря слабости механизмов защиты. -

WPA (Wi-Fi Protected Access). Хронологически второй

стандарт защиты. На момент создания и ввода в эксплуатацию обеспечивал

эффективную защиту WiFi

сетей. Но в конце нулевых годов были найдены возможности для взлома

защиты WPA через уязвимости в механизмах

защиты. -

WPA2 (Wi-Fi Protected Access). Последний стандарт защиты. Обеспечивает

надежную защиту при соблюдении определенных правил. На сегодняшний день

известны только два способа взлома защиты WPA2.

Перебор пароля по словарю и обходной путь, через службу WPS.

Таким образом, для обеспечения безопасности сети WiFi

необходимо выбирать тип защиты WPA2.

Однако не все клиентские устройства могут его поддерживать. Например

Windows XP SP2 поддерживает только WPA.

Помимо выбора стандарта WPA2 необходимы дополнительные

условия:

Пароль для доступа к сети WiFi необходимо составлять следующим образом:

-

Используйте буквы и цифры в пароле. Произвольный набор

букв и цифр. Либо очень редкое, значимое только для вас, слово или фразу. -

Не используйте простые пароли вроде имя + дата

рождения, или какое-то слово + несколько цифр, например

lena1991 или dom12345. - Если необходимо использовать только цифровой пароль, тогда его длина должна

быть не менее 10 символов. Потому что восьмисимвольный цифровой пароль

подбирается методом перебора за реальное время (от нескольких часов до

нескольких дней, в зависимости от мощности компьютера).

Если вы будете использовать сложные пароли, в

соответствии с этими правилами, то вашу WiFi сеть нельзя будет взломать

методом подбора пароля по словарю. Например, для пароля вида 5Fb9pE2a

(произвольный буквенно-цифровой), максимально возможно 218340105584896 комбинаций.

Сегодня это практически невозможно для подбора. Даже если компьютер будет

сравнивать 1 000 000 (миллион) слов в секунду, ему потребуется почти 7 лет для перебора всех значений.

WPS (Wi-Fi Protected Setup)

Если точка доступа имеет функцию WPS

(Wi-Fi Protected Setup), нужно отключить ее. Если эта функция необходима, нужно убедиться что ее

версия обновлена до следующих возможностей:

- Использование всех 8 символов пинкода вместо 4-х, как

это было вначале. - Включение задержки после нескольких попыток передачи

неправильного пинкода со

стороны клиента.

Дополнительная возможность улучшить защиту

WPS это использование цифробуквенного пинкода.

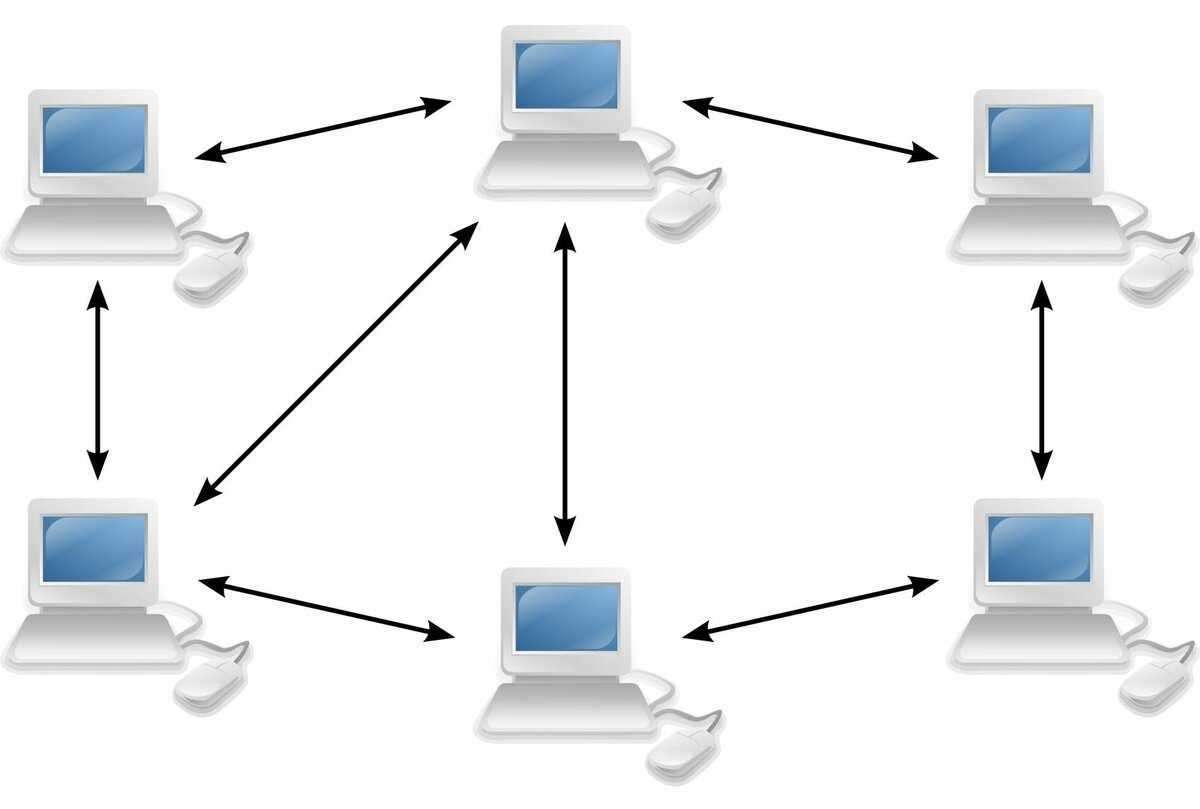

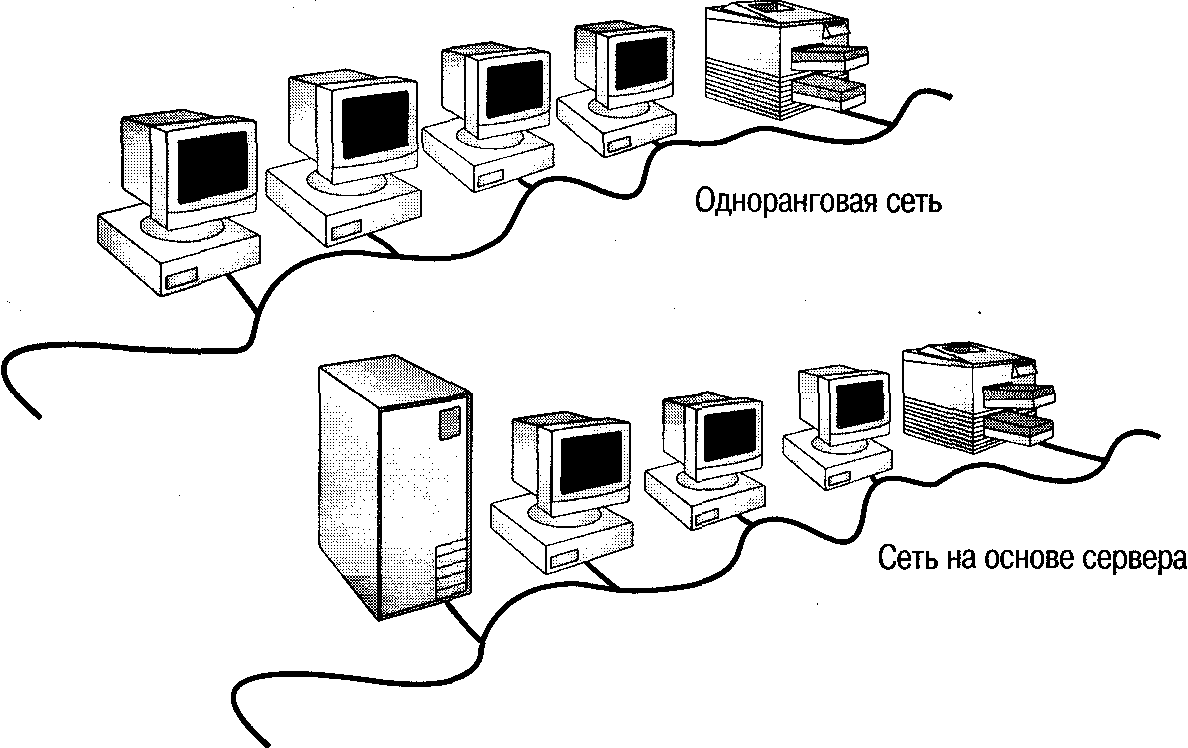

Какие сети называются одноранговыми

Одноранговыми называются локальные сети, включающие только равноправные узлы.

«Равноправие» означает, что все компьютеры:

- Отправляют прямые запросы к любым узлам.

- Получают и обрабатывают прямые запросы от других ЭВМ (рабочих станций).

- Предоставляют часть своих ресурсов (файлы, папки, принтеры, приложения и их время выполнения) для общих сетевых задач.

- Могут обращаться ко всем общим ресурсам.

Этот список определяет основные свойства одноранговой сети:

- обмен данными «каждый с каждым» или пиринговый (от англ. peer-to-peer – равный к равному);

- децентрализация общих ресурсов, размещенных на локальных хостах.

В отличие от иерархических (многоранговых) локальных сетей, в одноранговых нет выделенных серверов для хранения информации, управления обменом, доступа к оборудованию (например, принтерам). Каждый хост получает функции:

- клиентские – отправляя запросы на доступ к ресурсам или получение данных другим узлам;

- серверные – обрабатывая запросы других рабочих станций;

- административные – выделение ресурсов и разграничение прав на их использование выполняется на уровне пользователей или групп локального узла.

Иллюстрирует сказанное простой пример:

- в домашней сети 3 компьютера с условными именами Father, Mother, Child;

- на первом (Father) установлен Office со средствами совместной работы и хранятся документы. К нему подключен расшаренный (разрешено использование всеми ПК группы) принтер;

- на втором (Mother) развернуто приложение для домашней бухгалтерии. Остальные имеют доступ к отчетам и могут вносить текущие доходы и расходы в приложении самостоятельно;

- на третьем (Child) хранятся мультимедиа файлы, к которым разрешен общий доступ.

В такой структуре:

- Father становится сервером офисных приложений и принт-сервером;

- Mother – сервером приложений;

- Child – файловым (мультимедиа) сервером.

Устройство одноранговой сети

Например, в сети есть 12 машин, при этом каждая может связаться с любой из них. Каждая из этих машин может посылать запросы на предоставление каких-либо ресурсов другим машинам в пределах этой сети и, таким образом, выступать в роли клиента. Будучи сервером, каждая машина должна быть способной обрабатывать запросы от других машин в сети, отсылать то, что было запрошено. Каждая машина также должна выполнять некоторые вспомогательные и административные функции (например, хранить список других известных машин-«соседей» и поддерживать его актуальность).

Любой член данной сети не гарантирует свое присутствие на постоянной основе. Он может появляться и исчезать в любой момент времени. Но при достижении определённого критического размера сети наступает такой момент, что в сети одновременно существует множество серверов с одинаковыми функциями.

Пример такой сети: I2P, Gnutella2, Tor.

Depeering

По определению пиринг — это добровольный и бесплатный обмен трафиком между двумя сетями для взаимной выгоды. Если одна или обе сети считают, что взаимной выгоды больше нет, они могут решить прекратить пиринг: это известно как зависимость . Некоторые из причин, по которым одна сеть может пожелать уступить другой, включают:

- Желание, чтобы другая сеть оплатила расчет либо в обмен на продолжение пиринга, либо за транзитные услуги.

- Убеждение, что другая сеть является «неправомерное получение прибыли» от межсоединения без расчетов.

- Обеспокоенность по поводу соотношений трафика, которая связана со справедливым разделением затрат на межсоединение.

- Желание установить партнерские отношения с восходящим транзитным провайдером одноранговой сети.

- Злоупотребление межсоединением другой стороной, например указание по умолчанию или использование однорангового узла для транзита.

- Нестабильность одноранговой сети, повторяющиеся утечки маршрутизации, отсутствие ответа к проблемам со злоупотреблениями в сети и т. д.

- Неспособность или нежелание одноранговой сети предоставить дополнительную пропускную способность для пиринга.

- Убеждение, что одноранговая сеть незаконно взаимодействует с чьими-либо клиентами.

- Различные внешние политические факторы (в том числе личные конфликты между людьми в каждая сеть).

Известно, что в некоторых ситуациях сети, которые находятся в зависимом положении, пытаются бороться за сохранение пиринга, намеренно разрывая соединение между двумя сетями, когда одноранговый узел удаляется, либо в результате преднамеренного действия, либо действия бездействия. Цель состоит в том, чтобы заставить зависимую сеть получать столько жалоб клиентов, что они захотят восстановить пиринг. Примеры этого включают форсирование трафика через путь, который не имеет достаточной пропускной способности для обработки нагрузки, или намеренное блокирование альтернативных маршрутов в или из другой сети. Вот несколько ярких примеров таких ситуаций:

- BBN Planet vs Exodus Communications

- PSINet vs Cable Wireless

- Transit Data Network (ATDN) AOL vs Cogent Communications

- Teleglobe vs Cogent Communications

- France Telecom vs Cogent Communications

- France Telecom (Ванаду) vs Proxad (бесплатно)

- Связь уровня 3 против XO Communications

- Связь уровня 3 против Cogent Communications

- Telecom / Telefónica / Impsat / Prima против CABASE (Аргентина)

- Cogent Communications против TeliaSonera

- Sprint-Nextel против Cogent Communications

- SFR против OVH

- Французский интернет-провайдер Free против YouTube

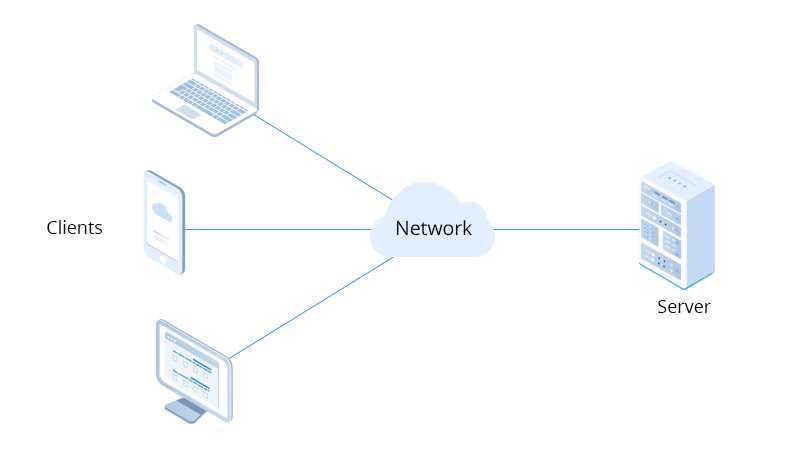

Клиент-серверная сеть

В клиент-серверной сети существует по крайней мере один выделенный центральный сервер, который управляет сетью, и несколько клиентов, которые подключаются к серверу для выполнения конкретных задач.

Клиент-серверная сеть может иметь более одного центрального сервера, каждый из которых выполняет конкретную функцию. Функции могут включать доступ пользователей, хранение данных, управление подключением к Интернету, мониторинг сетевого трафика и т.д.

Несколько клиентов подключаются к одному центральному серверу. Клиент — это компьютер или устройство, управляемое компьютером, которое позволяет пользователям получить доступ к данным на удалённом сервере. Типы клиентов включают смартфоны, настольные компьютеры, ноутбуки и т.д.

Преимущества клиент-серверной сети

В следующем списке показаны основные преимущества использования клиент-серверной сети:

-

Централизованное управление серверами облегчает ИТ-командам обновление файлов данных, доступных для пользователей, только изменяя в централизованном расположении. Они также могут следить за данными с одного сервера, чтобы предвидеть потенциальные проблемы.

-

При хранении на одном сервере, а не на нескольких клиентах, важная информация может быть лучше защищена от внешних угроз, что означает повышенный уровень безопасности.

-

Новые функции могут добавляться на сервер, не прерывая нормальную работу других устройств.

-

Данные, поделенные через клиент-серверную сеть, доступны для всех пользователей и легче восстановлены, чем через децентрализованную сеть серверов.

Недостатки клиент-серверной сети

Вот недостатки использования модели клиент-сервер:

-

Центральные серверы могут быть дорогими при покупке и обслуживании. Общая стоимость установки клиент-серверной сети также высока.

-

Клиент-серверная сеть требует высокого уровня знаний от сетевых специалистов для настройки и управления серверным оборудованием и программным обеспечением.

-

Сбой центрального сервера могут прервать нарушить все компьютеры или другое оборудование в клиент-серверной сети.

Вместо заключения: можно ли переждать кибершторм?

Можно ли ожидать, что «седьмой вал» киберпреступлений, вызванных политико-экономическими потрясениями скоро спадет? ИТ-эксперты полны скептицизма и предполагают, что угрозы кибербезопасности будут только нарастать. По оценкам специалистов отечественной DevSecOps компании Swordfish Security, из-за слабого уровня защищенности российского бизнеса и госструктур, в 2023 году количество успешных кибератак может увеличиться на 30-40 %, а число инцидентов с утечками ценной информации — до 70 %.

Официальные правительственные лица также подтверждают скептический прогноз. По словам главы Минцифры Максута Шадаева, «Каждый из нас или является, или может стать объектом кибератаки — это вопрос времени…». Любая организация или компания, которая заранее не позаботилась о системной защите от основных киберугроз, рискует утратить стабильность и оказаться беззащитной перед серьезнейшими вызовами, которые несет с собой мировой политико-экономичесий кризис.

Оцените материал:

Требования P2P

Единственные требования к компьютеру для подключения к одноранговой сети — это Bluetooth или подключение к Интернету и программное обеспечение P2P. Эти программы подключаются к P2P-сети, такой как «Gnutella», что позволяет компьютеру получать доступ к тысячам других систем в сети.

Соединение Bluetooth всегда один на один и всегда на небольшом расстоянии.

После подключения к сети программное обеспечение P2P позволяет искать файлы на компьютерах других пользователей. Между тем, другие пользователи в сети могут искать файлы на вашем компьютере, но обычно только в папке, которую вы выбрали для общего доступа.

Мотивы для пиринга

Пиринг предполагает объединение двух сетей для свободного обмена трафиком друг с другом для взаимной выгоды. Эта «взаимная выгода» чаще всего является мотивацией пиринга, которая часто описывается исключительно как «снижение затрат на услуги транзита». Другие менее ощутимые мотивы могут включать:

- Повышенная избыточность (за счет уменьшения зависимости от одного или нескольких поставщиков транзитных услуг).

- Повышенная пропускная способность для чрезвычайно больших объемов трафика (распределение трафика по множеству сетей).

- Повышенный контроль маршрутизации трафика.

- Повышенная производительность (попытка обойти потенциальные узкие места с помощью «прямого» пути).

- Улучшение восприятия своей сети (возможность заявить «более высокий уровень» tier «).

- Легкость запроса экстренной помощи (от дружественных партнеров).

Основные принципы работы

Каждый участник — пир. Они и объединяются в глобальную систему, внутри которой осуществляется передача какой-либо информации. От стандартной модели, в которой есть сервер и клиент, пиринговые файлообменные сети отличаются своей повышенной живучестью: вне зависимости от количества функционирующих пиров, они сохраняют полную работоспособность. Кроме того, нет явной зависимости от пропускной способности сервера.

Давайте приведем «наглядный» пример передачи небольшого файла в такой сети. Данные передаются небольшими кусками, которые называются пакетами. Каждый файл разбивается на множество таких пакетов, которые и скачиваются пользовательской машиной. Порядок их получения особого значения не имеет.

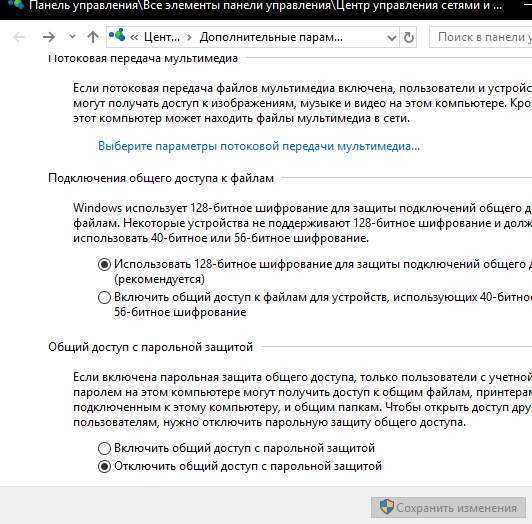

Разрешение возможных проблем

Часто бывает так, что система шлет всех лесом и не даёт обмениваться файлами, если Вы не укажите логин-пароль от данной машины. Так же часто бывает, что Вам не дают при введении ключа подключится к рабочей группе (сети) и прочее-прочее.

Решается это следующим образом. Переходим по пути»Панель управления\Все элементы панели управления\Центр управления сетями и общим доступом\Дополнительные параметры общего доступа» (его можно ввести в проводнике), где в самом низу

Ставим кружочек «Отключить общий доступ с парольной защитой». Часто это решает большинство проблем, которые могут сложиться, но, тем не менее, несколько влияет на безопасность, если сеть у Вас не домашняя или Вам не нужен общий доступ к файлам.

Стоит запомнить, что этот пункт радостно сбрасывается Windows почти при каждом обновлении системы, т.е отключать его приходится вновь и вновь.

На сим всё.

Что такое архитектура сети

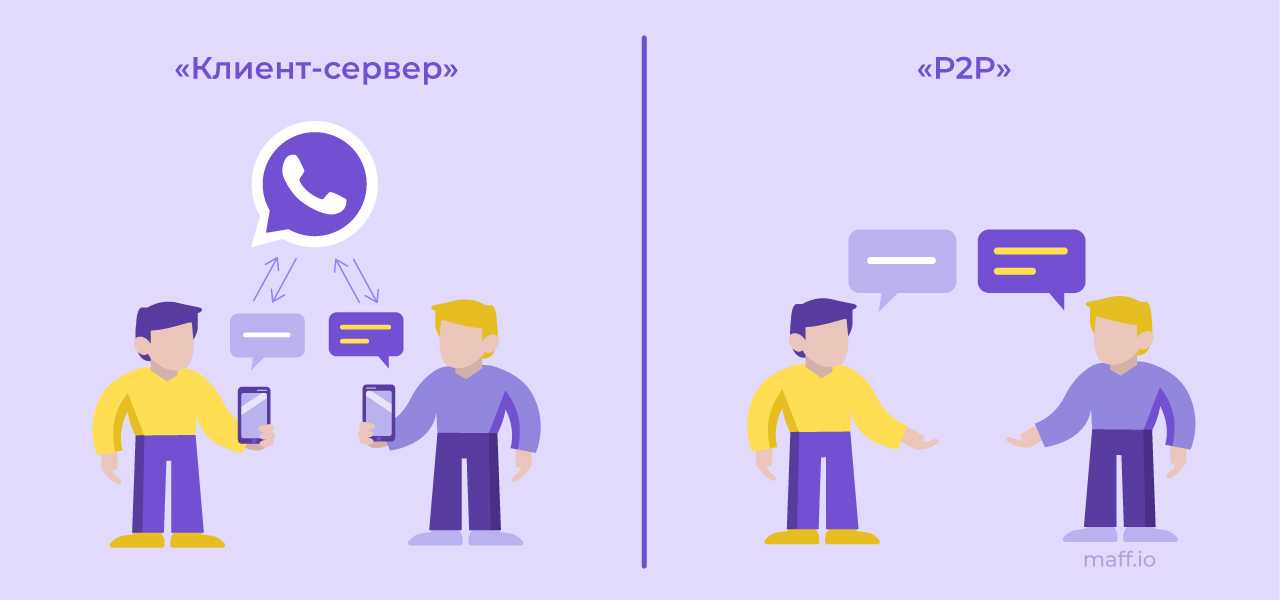

Архитектурой сети называется принцип, по которому происходит обмен информацией в интернете. Выделяют два основных типа архитектур: «клиент-сервер» и P2P.

Когда вы общаетесь с человеком вживую, вы обмениваетесь информацией напрямую. Но если вы переписываетесь в WhatsApp, процесс превращается в длинную цепочку действий. Два шага этой цепочки — изменение цвета и количества галочек под каждым сообщением. Сервером здесь выступает мессенджер, который хранит, обрабатывает и передает информацию. А клиентом — собеседники, которые отправляют и получают информацию.

Общение в жизни и общение в WhatsApp

Общение в жизни и общение в WhatsApp

В примере с WhatsApp, архитектура называется «клиент-сервер». Это самый распространенный тип — с 1970-х годов подобным образом работают все сайты в интернете.

Альтернативой такому методу является сеть, в которой люди общаются между собой без посредника. В интернете подобную архитектуру удалось реализовать лишь в 1990-х годах. Каждое устройство в такой сети может выполнять одновременно и роль сервера и роль клиента. Такую архитектуру называют P2P.

P2P — сеть, в которой нету центрального элемента и передача информации происходит напрямую. Встречаются и другие названия данной архитектуры: «одноранговые сети», «пиринговые сети», «peer to peer». Все эти термины равнозначны.

Рассмотрим разные типы P2P-сетей подробнее.

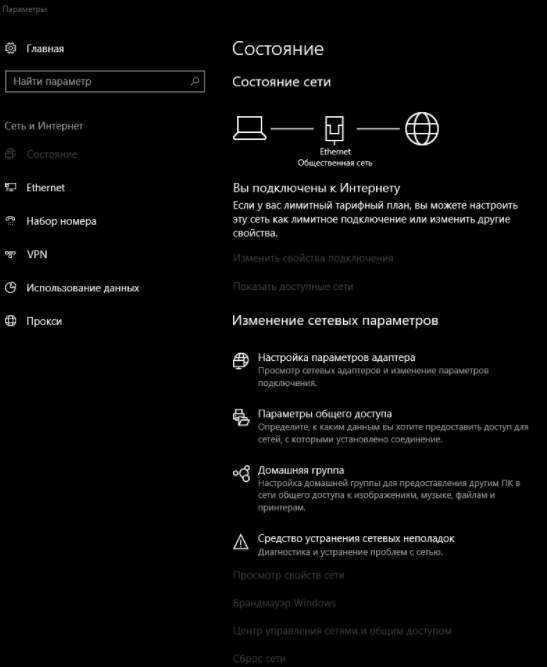

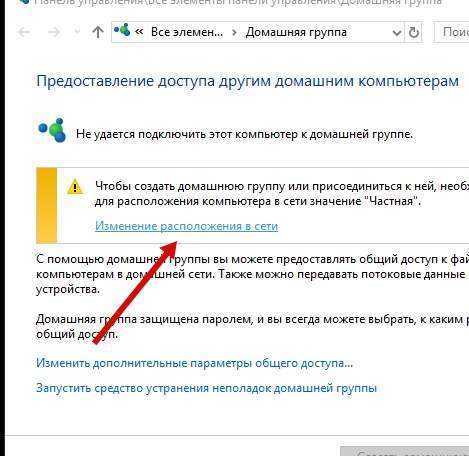

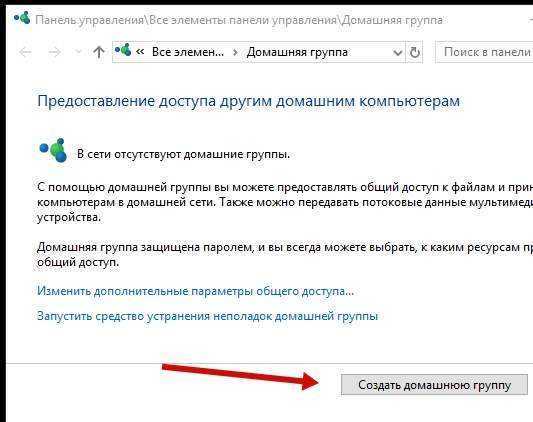

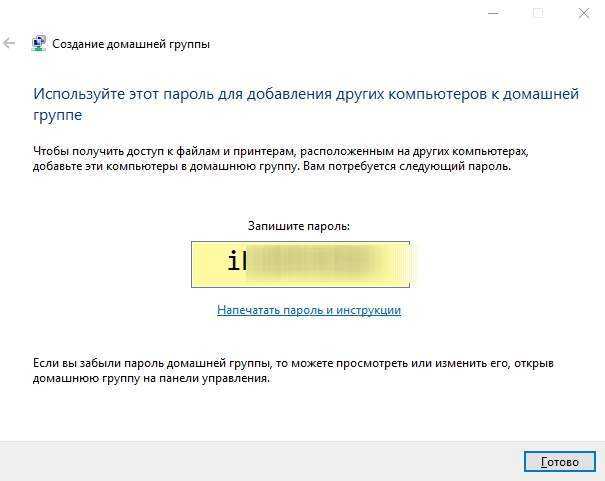

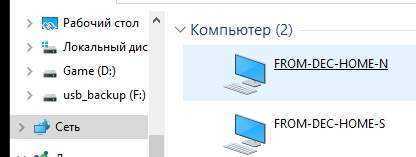

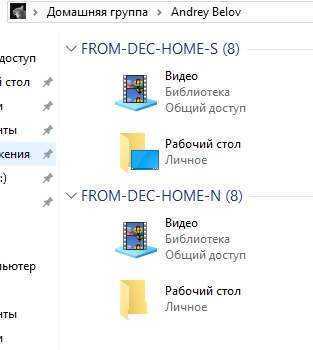

Непосредственная настройка рабочей группы (сети) и присоединение к ней

Дальше нам потребутеся домашняя группа:

Здесь, для начала, измените расположение в сети:

Само собой, что Windows 10 спросит нас, а точно ли мы знаем, что делаем и хотим ли присоединиться к таковой сети:

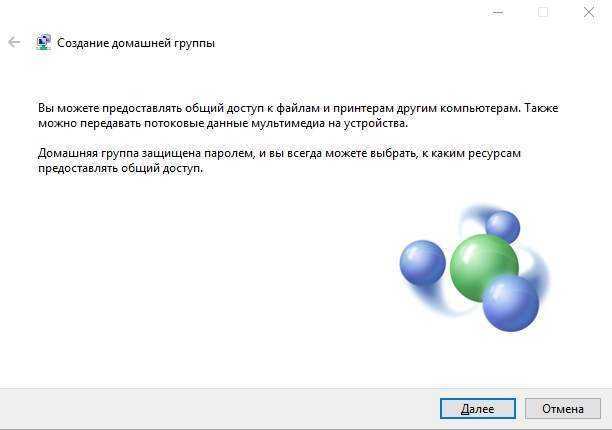

Но так как рабочей группы у нас еще нет (мы только задали её название на компьютерах), то саму рабочую группу надо будет создать, используя соответствующую кнопочку:

Далее создаём рабочую группу следуя мастеру, т.е тыкая в соответствующие кнопочки «Далее»:

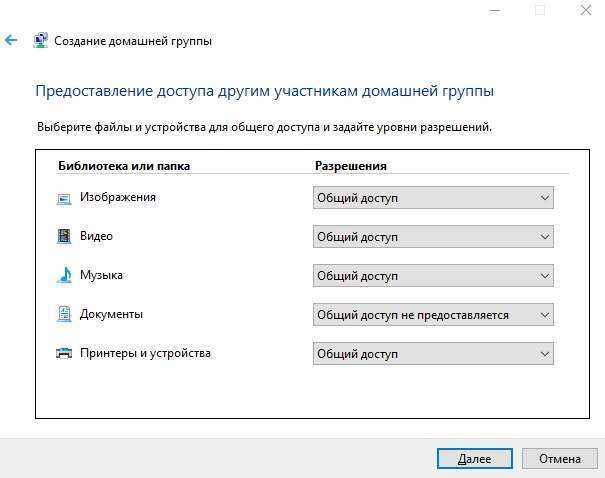

Попутно настраиваем общий доступ, т.е папки, которые на компьютерах будут доступны другим компьютерам этой сети (домашней группы)

Далее ждём.. Ждём.. Ждём, после чего получаем ключ для группы, точнее для присоединения к ней и некоторой настройки:

Вообще говоря, дальше Вам на других машинах просто надо запустить тот же мастер (домашней группы), он просканирует и найдет уже созданную группу и попросит ввести тот самый ключ, что Вы получили раньше.

Обычно на данном этапе всё готово и теперь в сети Вы сможете увидеть общие папки и обмениваться файлами.

Тем не менее, если этого не произошло (или даже, если это произошло, но у Вас еще спрашивает какие-то логины-пароли и прочие ужасы), то см.подкладку далее.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Почему возник кибершторм

Мощный киберполитический прессинг

С началом открытой фазы геополитического противостояния на Украине системы информационной безопасности критически важной ИТ-инфраструктуры (КИИ) России подверглись небывалому давлению извне. До объявления СВО подобное давление осуществлялось скрытно, через хакерские прокси-группировки

Теперь к кибератакам подключились официальные ИТ-структуры недружественных государств со всей мощью своих ресурсов.

Отток иностранных поставщиков защитных решений

Помимо внешних угроз, на обострение ситуации с кибербезопасностью в России повлиял и санкционный «исход» из страны ведущих западных вендоров технологий, связанных с ИБ. С конца февраля 2022 года прекратили или приостановили свою деятельность на отечественном рынке такие IT-гиганты, как Cisco, IBM, Imperva, Fortinet, Microsoft, ESET, Avast Software, NortonLifeLock и Bitdefender.

Увеличение числа хактивистов

Хактивизм — экстремальное выражение своей позиции по политическим или социальным вопросом с помощью организации кибератак. Ранее хактивизм был уделом технически подкованных хакеров-одиночек. Теперь хактивисты все чаще стали объединяться в большие группы и привлекать к атакам всех желающих, например, распространяя доступы к ботнету или взломанным VPN-сервисам через Telegram.

Как отметил в одном из интервью директор Экспертного центра безопасности Positive Technologies Алексей Новиков: «Хакеры стремятся к кооперации и самоорганизации: за считанные минуты из порой незнакомых друг с другом людей собираются команды для массовых DDoS-атак».

Обрушение цен на «киберпреступление как услугу»

Согласно подсчетам специалистов по информационной безопасности из компании Positive Technologies, за последние 4 года цены на некоторые виды вредоносного ПО просели в 27 раз. Тенденция к снижению продолжается и в 2022.

Возросла и доступность заказных кибератак. По данным Positive Technologies, число подобных предложений в Telegram возросло в этом году в 2,5 раза, по сравнению с предыдущим 2021. В мессенджере появились десятки крупных сообществ, где предлагают организовать мощную DDoS-атаку в несколько сотен Гбит/с всего за 40-50 долларов в сутки.

Что делают сети P2P (Peer to Peer)?

Основная цель одноранговых сетей — совместно использовать ресурсы и помогать компьютерам и устройствам работать вместе, предоставлять определенные услуги или выполнять определенные задачи. Как мы упоминали ранее, мы используем P2P для совместного использования всех видов вычислительных ресурсов, таких как вычислительная мощность, пропускная способность сети или дисковое пространство для хранения. Например, в контексте научных экспериментов добровольцы могут предоставить свои вычислительные мощности. Это создает чрезвычайно мощный компьютер, который быстрее дает результаты.

Основные принципы работы

Каждый участник — пир. Они и объединяются в глобальную систему, внутри которой осуществляется передача какой-либо информации. От стандартной модели, в которой есть сервер и клиент, пиринговые файлообменные сети отличаются своей повышенной живучестью: вне зависимости от количества функционирующих пиров, они сохраняют полную работоспособность. Кроме того, нет явной зависимости от пропускной способности сервера.

Давайте приведем «наглядный» пример передачи небольшого файла в такой сети. Данные передаются небольшими кусками, которые называются пакетами. Каждый файл разбивается на множество таких пакетов, которые и скачиваются пользовательской машиной. Порядок их получения особого значения не имеет.

Ячеистая топология

Изначально

коммутация одноранговых сетей осуществлялась по топологии «общая шина».

Благодаря этому все компьютеры были соединены друг с другом, что позволяло

осуществить доступ ко всем ресурсам сети. Минус такой топологии заключается в

том, что в сетях с общей шиной одновременно доступ в сеть может иметь только

один компьютер, в противном случае в среде передачи данных возникают коллизии и

искажение информации. Для устранения этого недостатка разработаны сети ячеистой

топологии.

Ячеистая

топология — топология, в которой узлы сети соединяются с несколькими другими

узлами каналом данных, при этом принимая на себя функций коммутатора для других

рабочих станций . Пример соединения узлов представлен на рис. 1.

Рис. 1. Пример

mesh-сети

То есть прямое

соединение компьютер имеет не со всеми рабочими станциями в сети, а только с

несколькими соседями. Благодаря этому, такие сети являются деградирующими, то

есть, при выходе из строя одного из узлов, маршруты динамически

перестраиваются, благодаря чему сеть продолжает работоспособность, но с худшими

характеристиками пропускного канала.

Благодаря

тому, что в одноранговой сети все узлы равны, для создания такой сети нет

необходимости в использовании дорогостоящих серверных решений. Именно этот

положительный аспект такой сетей делает их все более и более популярными в

настоящее время

В частности, на возможности одноранговых сетей ячеистой

топологии обратили внимание производители мобильных телефонов и приложений для

них. В последней на текущий момент версии iOS, предустановленной

на iPhoneбыла заложена

программная реализация собственного протокола mesh-сети.

Этот протокол используется, например, в программе для обмена сообщениями FireChat,

разработанной компанией Open Garden Inс

Соединение узлов (в данном случае – iPhone) осуществляется с помощью Bluetoothи Wi-Fi,

благодаря чему функционирование программы никак не зависит от наличия

Интернет-соединения и его скорости.

Чем полезны одноранговые сети?

Сети P2P имеют несколько полезных функций:

- Они хорошо масштабируемы. Добавить новых одноранговых узлов легко, потому что вам не нужно выполнять централизованную настройку на центральном сервере.

- Чем больше одноранговая сеть, тем она быстрее. Если один и тот же файл хранится на многих одноранговых узлах в сети P2P, это означает, что, если кто-то хочет его загрузить, он загружает файл из многих разных мест одновременно.

- Одноранговые сети сложно удалить. Даже если вы закроете одного из пиров, остальные продолжат работать и общаться друг с другом. Вы должны выключить все одноранговые узлы, чтобы отключить сеть.

Клиент-серверная vs Одноранговая сети

Теперь давайте продолжим обсуждение ключевых разниц между клиент-серверной и одноранговой сетями. Следующая сравнительная таблица даст вам четкое представление.

| Клиент-серверная сеть | Одноранговая сеть | |

|---|---|---|

| Основа | Несколько клиентов подключены к центральному серверу. | Каждый компьютер действует как сервер или клиент. |

| Услуга | Клиенты запрашивают услуги, сервер отвечает за предоставление услуг. | Каждый компьютер может запрашивать или предоставлять услуги. |

| Ориентирование | Он ориентирован на обмен информацией. | Он ориентирован на подключении. |

| Данные | Данные хранятся и управляются центральным сервером. | Каждый компьютер хранит и управляет своими данными. |

| Узкое место трафика | Когда несколько клиентов запрашивают услуги одновременно, может возникнуть узкое место в трафике. | Узкое место в трафике маловероятно, так как услуги предоставляются несколькими серверами. |

| Расход | Настройка сети обходится дорого. | Настройка сети стоит меньше. |

| Масштабируемость | Добавить нового клиента легко, что делает сеть более масштабируемой. | Сеть страдает, если добавляется несколько компьютеров. |

| Применение | Используется для веб-служб и корпоративных сетей, где ожидается рост, важна безопасность и требуется быстрое время доступа. | Обычно встречается в домах или на малых предприятиях с небольшими проблемами безопасности, а также в различных крупномасштабных сетях обмена файлами. |

Новые протоколы — новые опасности

Компания Cabletron в числе первых объявила о наличии активного оборудования, обеспечивающего работу сети с использованием протокола 1000Base-T на оптоволоконных линиях. В конце девяностых годов GIGABIT ETHERNET начинают использовать и на электропроводных каналах. Дело в том, что с увеличением несущей частоты, которая требуется для более высоких скоростей передачи данных, требуется увеличивать и мощность сигнала, чтобы скомпенсировать более высокие уровни его затухания. Более высокие уровни мощности передачи приведут к увеличению интенсивности излучения и, тем самым, еще сильнее ухудшают ситуацию с обеспечением безопасности информации.

Сейчас для линий типа «витая пара» разработаны новые схемы кодирования, уменьшающие частоту несущего сигнала, но недостаток этих схем заключается в том, что для их воплощения требуются дополнительные время и средства. Поскольку Cabletron уже говорит о протоколе 10.000Base-T, возникает вопрос, насколько реалистичен такой подход для обеспечения безопасности данных. Единственным альтернативным способом снизить уровень мощности, необходимой для успешной передачи сигналов, является сокращение расстояния между концентратором и рабочей станцией менее величины 90 м, рекомендованной стандартом TIA/EIA 568A. Но это привело бы к тому, что множество уже установленных линий СКС перестали бы поддерживать новые сетевые протоколы.

Проблема контроля уровня излучений, хотя и обостряющаяся при увеличении скорости передачи данных, на самом деле совершенно не является следствием успехов сетевых технологий. Она, скорее, результат стремления разработчиков сетевых систем предложить такое решение, которое было бы приемлемо во всех ситуациях и удовлетворяло бы всем требованиям пользователей. Решения, приемлемые для передачи голоса, они стараются использовать и для высокоскоростной передачи данных. Безусловно, в большинстве случаев безопасность данных в сети -далеко не главная проблема. Однако в ситуациях, когда вопросы безопасности выходят на передний план, линии на базе неэкранированных кабелей нельзя рассматривать как удовлетворительное решение.

На протяжении всей истории развития СКС, начиная с первых воплощений протокола 10 Base-T, использование неэкранированных линий считалось вполне логичным путем развития. В течение последних пяти лет стало принятым считать, что комбинация НВП и сетевых протоколов — вполне удовлетворительное и экономичное сочетание технологий. Во многих случаях это может оказаться справедливым, но там, где пользователи имеют дело с конфиденциальной, закрытой или доступной через пароль информацией, такое решение совершенно неприемлемо.

Кто решил, что линии НВП нужно использовать в качестве экономичного способа связи в локальных сетях? Так заявляют поставщики коммерческих систем, стремящиеся в условиях жесткой конкуренции продать как можно больше активного сетевого оборудования. При этом их мало заботит безопасность данных, с которыми работают их покупатели. Некоторые из наиболее ответственных поставщиков концентраторов в своих технических инструкциях советуют использовать экранированные линии для работы с протоколами 100Base-TX, чтобы снизить уровни излучения и повысить безопасность данных. Но чаще всего эти рекомендации набираются мелким шрифтом и теряются среди прочих технических подробностей. Только очень смелый в техническом плане или коммерчески наивный поставщик концентраторов может настаивать на использовании линии ЭВП при работе с высокоскоростными протоколами, поскольку такой подход, в конечном счете, увеличивает полную стоимость сетевого решения.

Почему необходимо обеспечить безопасность?

Цели во многом зависят от индивидуальной ситуации. Но можно выделить три основные, характерные для всех случаев.

- Предотвращение любых попыток изменить информацию, сохранение ее в неизменном виде.

- Обеспечение конфиденциальности всех занесенных данных.

- Доступность всех действий и сохранение возможности проводить операции.

Обеспечение неизменности гарантирует, что в случае, если произойдет вторжение злоумышленников внутрь операционной системы ПК, файлы не подвергнутся уничтожению. Также невозможно изменение их содержимого и подмена исходных файлов.

К конфиденциальной информации относятся следующие сведения:

- сведения, которые составляют коммерческую тайну;

- личные данные санкционированных пользователей;

- список логинов, паролей;

- документация, находящаяся во внутреннем пользовании фирмы;

- бухгалтерские отчеты;

- сохраненные рабочие переписки;

- кадры фото и видеосъемки, наблюдений;

- иная важная информация.

Подобные файлы представляют особый интерес для преступников и конкурентов, так как могут использоваться не только для хищения финансовых средств, но и с целью обнародования данных в личных целях.

При выполнении действий по защите возникает еще одна проблема: обеспечение доступности. Серверы, принтеры, рабочие станции, критические файлы и иные ресурсы должны находиться в состоянии круглосуточного доступа для всех пользователей.

Заключение

Мы не можем отрицать, что архитектура P2P присутствует здесь с нами. В конце концов, он поддерживает одну из самых выдающихся технологий нашего времени — технологию блокчейн.

Хотя архитектура P2P может расширить возможности многих других технологий, таких как платформы для торговли энергией и сети обмена файлами, в настоящее время она используется для предложения решений на основе блокчейнов и криптовалют.

P2P-сети предлагают лучшую децентрализацию, свободу, безопасность и неизменность в сочетании с технологией блокчейн.

Итак, что вы думаете о системах P2P и их роли в технологии криптовалют и блокчейн? Мы были бы рады получить известия от вас. Прокомментируйте ниже и дайте нам знать.