Порты TCP и UDP

Ниже представлена таблица портов TCP и UDP, которые нужно открыть для работы некоторых программ. Каждая из них (за исключением клиента FTP/SSH, который подключается к IP-адресу хостинг-провайдера напрямую) требует также разрешения на исходящие DNS-запросы (служба DNS отключена за ненадобностью, так как любая программа может выполнять DNS-запрос).

| Программа | Протокол | Направление | Удалённый порт | Локальный порт | Удалённый IP-адрес |

|---|---|---|---|---|---|

| DHCP (svchost.exe) | UDP | Входящее, исходящее | 67 | 68 | |

| DNS-запрос (браузер, почтовый клиент) | TCP, UDP | Исходящее | 53 | 49152-65535 | Адреса публичных DNS |

| FTP (пассивный режим) | TCP | Исходящее | 21, 1024-65535 | 49152-65535 | Адрес хостинг-провайдера |

| SSH | TCP | Исходящее | 22 | 49152-65535 | Адрес хостинг-провайдера |

| Браузер | TCP | Исходящее | 80, 443 | 49152-65535 | |

| Почтовый клиент | TCP | Исходящее | 465, 995 | 49152-65535 |

Запрещается републикация статьи без указания активной прямой ссылки на источник.За помощью в решении различных задач по программированию на языках PHP, JavaScript (включая jQuery) обращайтесь через раздел «Контакты».

Как создать пакетное правило в Сетевом экране Kaspersky Internet Security 2018

- В главном окне Kaspersky Internet Security 2018 нажмите на кнопку с изображением шестеренки .

- Если вы не знаете, как открыть программу, смотрите инструкцию в статье.

- В окне Настройка выберите Защита → Сетевой экран.

- В окне Параметры Сетевого экрана нажмите Настроить пакетные правила.

- В окне Пакетные правила:

- Cоздайте новое правило, для этого нажмите Добавить.

- Или используйте уже готовый шаблон пакетного правила, для этого выберите его из списка.

Сетевой экран проверяет правила по списку сверху вниз и использует первое правило, которому соответствуют параметры сетевого пакета. Последующие правила не применяются. Чтобы изменить положение правила в списке, используйте кнопку .

- Выберите действие:

- Разрешить.

- Запретить.

- По правилам программ. В этом случае пакетное правило перестает действовать, если для этой программы уже создано другое правило.

- Укажите название пакетного правила.

- Выберите направление:

- Входящее (пакет) — правило применяется для сетевых пакетов, принимаемых вашим компьютером.

- Входящее — правило применяется для сетевого соединения, открытого удаленным компьютером.

- Входящее/Исходящее — правило применяется как к входящему, так и к исходящему сетевому пакету или потоку данных, независимо от того, каким компьютером инициировано сетевое соединение.

- Исходящее (пакет) — правило применяется для сетевых пакетов, передаваемых с вашего компьютера.

- Исходящее — правило применяется только для сетевого соединения, открытого вашим компьютером.

- Выберите протокол. Для протоколов ICMP или ICMPv6 задайте тип и код ICMP-пакета.

- Укажите адрес:

- Любой адрес — правило применяется к любому IP-адресу.

- Адреса подсети. Выберите нужную подсеть: Доверенная, Локальная или Публичная сеть. Правило применяется к IP-адресам указанных сетей, которые подключены в данный момент.

- Адреса из списка — правило применяется к указанному диапазону IP-адресов. Как задать диапазон адресов в Kaspersky Internet Security 2018, читайте .

- Установите статус пакетного правила:

- Активно.

- Неактивно.

- Чтобы результат работы пакетного правила отражался в отчете, установите флажок Записывать события.

- Нажмите Сохранить.

О правилах сетевого экрана

Задача Управление сетевым экраном контролирует фильтрацию входящего и исходящего трафика с помощью разрешающих правил, которые принудительно применяются в брандмауэре Windows при выполнении задачи.

При первом запуске задачи Kaspersky Security для Windows Server считывает и копирует все разрешающие правила для входящего трафика, заданные в параметрах брандмауэра Windows, в параметры задачи Управление сетевым экраном. При дальнейшей работе программа действует в соответствии со следующими алгоритмами:

- Если в параметрах брандмауэра Windows создается новое правило (вручную или автоматически при установке новой программы), Kaspersky Security для Windows Server удаляет такое правило.

- Если в параметрах брандмауэра Windows удаляется существующее правило, Kaspersky Security для Windows Server восстанавливает это правило при повторном запуске задачи.

- Если в параметрах брандмауэра Windows изменяются параметры существующего правила, Kaspersky Security для Windows Server отменяет изменения.

- Если в параметрах задачи Управление сетевым экраном создается новое правило, Kaspersky Security для Windows Server принудительно применяет это правило в брандмауэре Windows.

- Если в параметрах задачи Управление сетевым экраном удаляется существующее правило, Kaspersky Security для Windows Server принудительно удаляет это правило из параметров брандмауэра Windows.

Kaspersky Security для Windows Server не работает с запрещающими правилами, а также с правилами, контролирующими исходящий трафик. В момент запуска задачи Управление сетевым экраном Kaspersky Security для Windows Server удаляет все правила этих типов в параметрах брандмауэра Windows.

Вы можете задавать, удалять и редактировать правила для фильтрации входящего трафика.

Вы не можете задать новое правило для контроля исходящего трафика через параметры задачи Управление сетевым экраном. Все правила сетевого экрана, заданные через Kaspersky Security для Windows Server, контролируют только входящий трафик.

Можно управлять различными типами правил сетевого экрана: для программ и для портов.

Правила для программ

Правила этого типа выборочно разрешают сетевые подключения для указанных программ. Критерием срабатывания таких правил является путь к исполняемому файлу.

Вы можете управлять правилами для приложений:

- добавлять новые правила;

- удалять существующие правила;

- активировать или деактивировать заданные правила;

- изменять параметры заданных правил: указывать имя правила, путь к исполняемому файлу и область применения правила.

Правила для портов

Правила этого типа разрешают сетевые подключения для указанных портов и протоколов (TCP / UDP). Критериями срабатывания таких правил являются номер порта и тип протокола.

Вы можете управлять правилами для портов:

- добавлять новые правила;

- удалять существующие правила;

- активировать или деактивировать заданные правила;

- изменять параметры заданных правил: указывать имя правила, номер порта, тип протокола и область применения правила.

Правила для портов предполагают более широкую область действия, чем правила для приложений. Разрешая подключения с помощью правил для портов, вы снижаете уровень безопасности защищаемого устройства.

How to set a range of IP addresses when creating packet rules

- In the main window of Kaspersky Internet Security, click .

To learn how to open the main application window, see this article.

- Go to the Protection section and click Firewall.

- Click Configure packet rules.

- Select the packet rule and click Edit or Add in the lower-left corner.

- In the Address section, select Addresses from the list.

- In either the Remote addresses or Local addresses field, enter the IP range in Classless InterDomain Routing (CIDR) notation.

- Click Save.

The IP range will be set.

Example log of an IP address in CIDR notation

For an IP range in the format 10.96.0.0/11, the subnet mask is 11111111 11100000 00000000 00000000 in binary format, or 255.224.0.0 in decimal format.

11 digits of the IP address are intended for the network number, and the other digits are intended for the local address in the network. Therefore, 10.96.0.0/11 means the range of the addresses from 10.96.0.1 to 10.127.255.255.

When CIDR routing is specified in the IPv4 networks, the rule is applied to the whole subnet.

For converting IP addresses to CIDR, we recommend using an online service such as https://ip2cidr.com/.

Как задать диапазон адресов в Kaspersky Internet Security 2018

- В окне Пакетные правила выберите Адреса из списка.

- В поле Удаленные адреса или Локальные адреса введите диапазон адресов в формате Беcклассовой адресации (Classless InterDomain Routing, CIDR).

Если вы не знаете, как написать IP-диапазон в CIDR-адресации, посмотрите пример.

Пример записи диапазона IP-адресов в CIDR-адресации

Для диапазона IP-адресов вида 10.96.0.0/11 маска подсети имеет двоичный вид 11111111 11100000 00000000 00000000, или то же самое в десятичном виде 255.224.0.0. 11 разрядов IP-адреса отводятся под номер сети, а остальные 32 — 11 = 21 разряд под локальный адрес в этой сети. В результате 10.96.0.0/11 означает диапазон адресов от 10.96.0.1 до 10.127.255.255.

При указании CIDR-адресации в сетях протокола IP версии 4 (IPv4) правило распространяется на всю подсеть.

Для преобразования IP-адресов в CIDR мы рекомендуем использовать любой сервис в интернете, например, http://ip2cidr.com/.

Веб-Контроль

Этот компонент доступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для рабочих станций. Этот компонент недоступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для серверов.

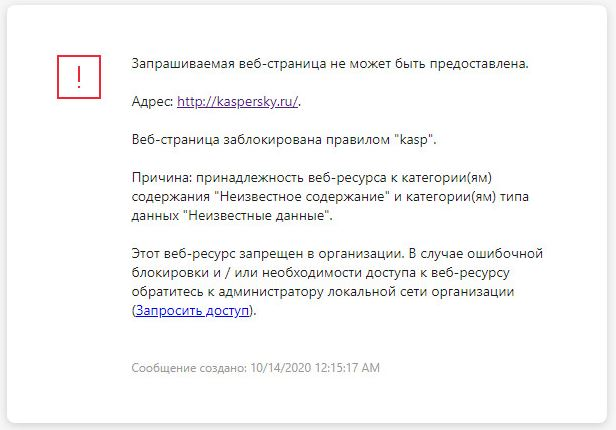

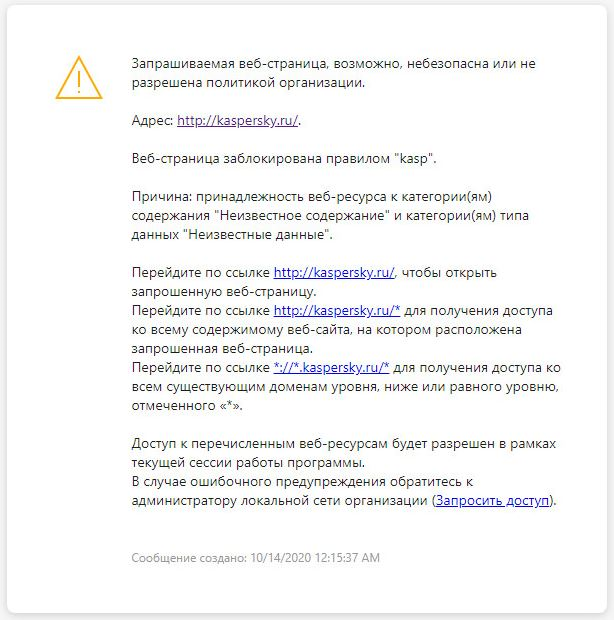

Веб-Контроль управляет доступом пользователей к веб-ресурсам. Это позволяет уменьшить расход трафика и сократить нецелевое использование рабочего времени. При попытке пользователя открыть веб-сайт, доступ к которому ограничен Веб-Контролем, Kaspersky Endpoint Security заблокирует доступ или покажет предупреждение (см. рис. ниже).

Kaspersky Endpoint Security контролирует только HTTP- и HTTPS-трафик.

Для контроля HTTPS-трафика нужно включить проверку защищенных соединений.

Способы управления доступом к веб-сайтам

Веб-Контроль позволяет настраивать доступ к веб-сайтам следующими способами:

- Категория веб-сайта. Категоризацию веб-сайтов обеспечивает облачная служба Kaspersky Security Network, эвристический анализ, а также база известных веб-сайтов (входит в состав баз программы). Вы можете ограничить доступ пользователей, например, к категории «Социальные сети» или другим категориям.

-

Тип данных. Вы можете ограничить доступ пользователей к данным на веб-сайте и, например, скрыть графические изображения. Kaspersky Endpoint Security определяет тип данных по формату файла, а не по расширению.

Kaspersky Endpoint Security не проверяет файлы внутри архивов. Например, если файлы изображений помещены в архив, Kaspersky Endpoint Security определит тип данных «Архивы», а не «Графические файлы».

- Отдельный адрес. Вы можете ввести веб-адрес или использовать маски.

Вы можете использовать одновременно несколько способов регулирования доступа к веб-сайтам. Например, вы можете ограничить доступ к типу данных «Файлы офисных программ» только для категории веб-сайтов «Веб-почта».

Правила доступа к веб-сайтам

Веб-Контроль управляет доступом пользователей к веб-сайтам с помощью правил доступа. Вы можете настроить следующие дополнительные параметры правила доступа к веб-сайтам:

- Пользователи, на которых распространяется правило.

Например, вы можете ограничить доступ в интернет через браузер для всех пользователей организации, кроме IT-отдела.

- Расписание работы правила.

Например, вы можете ограничить доступ в интернет через браузер только в рабочее время.

Приоритеты правил доступа

Каждое правило имеет приоритет. Чем выше правило в списке, тем выше его приоритет. Если веб-сайт добавлен в несколько правил, Веб-Контроль регулирует доступ к веб-сайтам по правилу с высшим приоритетом. Например, Kaspersky Endpoint Security может определить корпоративный портал как социальную сеть. Чтобы ограничить доступ к социальным сетям и предоставить доступ к корпоративному веб-порталу, создайте два правила: запрещающее правило для категории веб-сайтов «Социальные сети» и разрешающее правило для корпоративного веб-портала. Правило доступа к корпоративному веб-порталу должно иметь приоритет выше, чем правило доступа к социальным сетям.

Сообщения Веб-Контроля

Вторая линия защиты: Kaspersky Endpoint Security 11

В сетевом экране Kaspersky Endpoint Security (как и Kaspersky Internet Security) используются пакетные правила и правила программ. Первые имеют преимущество над вторыми. В настройках по умолчанию уже установлены пакетные правила (для домохозяек), которые можно отключить или удалить (предварительно сохранив резервную копию), поскольку они не обеспечивают желаемый уровень защиты. Логика максимальной защиты KES 11 заключается в том, что и в правилах программ (для всех групп доверия), и в пакетных правилах запрещается любая сетевая активность (за исключением программ, которым будут разрешены инициированные ими исходящие потоки на заданные порты).

Сетевые пакетные правила

Ниже представлены настройки, которые я использую (это неполный список):

Пакетные правила

Пакетные правила HTTP, POP3/SMTP

В первую очередь я запретил исходящую активность в доверенные и локальные сети, которых у меня нет. Почему только исходящую? Если запретить в пакетных правилах любую сетевую активность, то в правилах программ автоматически удалятся правила по умолчанию для доверенной, локальной и публичной сетей (изначально разрешающие любую сетевую активность в группах «Доверенные» и «Слабые ограничения»). Ничего критичного в этом нет, но у всех программ не будет никаких правил, а выход в сеть им будет запрещён.

Третье правило разрешает подключения к DHCP-серверу для назначения компьютеру IP-адреса (с локального порта UDP 68 на удалённый порт UDP 67). Сейчас я использую Интернет 3G, и данное правило у меня отключено.

Четвёртым правилом я запретил любую входящую сетевую активность, инициированную извне (входящие потоки). Это главное правило, блокирующее любые подключения к компьютеру из доверенной, локальной и публичной сетей. Входящая активность разрешена только для локального UDP порта 68 (правилом DHCP).

Далее следуют правила для избранных программ, разрешающие инициированные ими исходящие потоки с локальных портов 49152-65535 (диапазон динамических портов Windows 10), которые обязательно указывайте (тем самым будут закрыты локальные порты 1-49151):

- DNS-серверы — удалённый порт TCP/UDP 53, локальные порты TCP/UDP 49152-65535, удалённые IP-адреса 77.88.8.2, 77.88.8.88;

- FTP-клиент WinSCP — удалённые порты TCP 21, 1024-6659, 7001-65535 (порты 6660-7000 используются для исходящей IRC-активности, которую нужно запретить), локальные порты TCP 49152-65535, удалённый IP-адрес хостинг-провайдера;

- SSH-клиент WinSCP — удалённый порт TCP 22, локальные порты TCP 49152-65535, удалённый IP-адрес хостинг-провайдера;

- браузеры — удалённые порты TCP 80, 443 (если используются порты PROXY и SOCKS, их нужно добавить), локальные порты TCP 49152-65535;

- почтовый клиент The Bat! — удалённые порты TCP 465, 995 (для защищённых подключений), локальные порты TCP 49152-65535.

- последнее правило запрещает любую исходящую сетевую активность, блокируя все неиспользуемые протоколы и порты.

Сетевые правила программ

В правилах программ для групп «Доверенные» и «Слабые ограничения» я изменил настройки, разрешавшие любую сетевую активность в доверенной, локальной и публичной сетях (запретив её). И дополнительно добавил запрет на исходящие потоки, включив запись в отчёты (чтобы отслеживать программы, которые без ведома пользователя лезут в Интернет):

Правила программ

Таким образом, подключиться к публичной сети (Интернет) могут только программы, в настройках которых заданы перечисленные на снимке № 1 разрешающие правила:

Правила Opera

Правила HTTP для Opera

How to set network properties

- In the main window of Kaspersky Internet Security, click .

To learn how to open the main application window, see this article.

- Go to the Protection section and click Firewall.

- Click Networks.

- Select a connection and click Edit.

- If necessary, change the name of the network and select the type in the drop-down list.

- Public network: recommended for networks that are not protected by anti-virus applications, firewalls or filters. This type prevents other network users from accessing the files on your computer, or any printers connected to it. This status is assigned to the internet by default.

- Local network: recommended only for internal corporate or home networks. This type allows other network users access the files on your computer, or any printers connected to it.

- Trusted network: recommended only for networks that are secure against attacks and attempts to get unauthorized access to data on the computer.

- To do so, select the checkboxes opposite the notifications you want to get.

- If necessary, select a printer.

- Click Save.

Network properties will be changed.

Настройка сетевых доступов

Если вы установили программу из rpm- или deb-пакета, то для корректной работы Kaspersky Web Traffic Security требуется предварительно настроить порты на серверах с установленной программой, а также на маршрутизаторах локальной сети организации, через которые проходит трафик. Если вы развернули программу из ISO-образа, все необходимые для работы порты уже настроены.

Информация о необходимых сетевых доступах в соответствии с функциональностью программы представлена в таблице ниже.

Сетевые доступы, необходимые для работы программы

|

Функциональность |

Комплект поставки |

Протокол |

Порт |

Направление |

Назначение соединения |

|---|---|---|---|---|---|

|

Работа с программой через веб-интерфейс |

rpm-/deb-пакет, ISO-образ |

TCP |

443 |

Входящее |

Компьютер администратора программы |

|

ISO-образ |

TCP |

22 |

Входящее |

Компьютер администратора программы |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

По умолчанию 9045 (возможно изменить в веб-интерфейсе программы) |

Входящее и исходящее |

Другие узлы кластера |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

По умолчанию 1344 (возможно изменить в веб-интерфейсе программы) |

Входящее |

ICAP-клиенты и балансировщики нагрузки |

|

|

DNS-запросы |

rpm-/deb-пакет, ISO-образ |

UDP |

53 |

Исходящее |

DNS-серверы |

|

rpm/deb-пакет, ISO-образ |

TCP |

По умолчанию 8080 (возможно изменить в веб-интерфейсе программы) |

Исходящее |

Внешний прокси-сервер |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

443 |

Исходящее |

Серверы «Лаборатории Касперского» |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

80, 443 |

Исходящее |

Серверы «Лаборатории Касперского» |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

443 |

Исходящее |

Серверы «Лаборатории Касперского» |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

443 |

Исходящее |

Сервер KPSN |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

389 |

Исходящее |

Серверы Active Directory |

|

|

rpm-/deb-пакет, ISO-образ |

UDP, TCP |

88 |

Исходящее |

Серверы Active Directory |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

445 |

Исходящее |

Серверы Active Directory |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

По умолчанию 443 (возможно изменить в веб-интерфейсе программы) |

Исходящее |

Сервер KATA |

|

|

rpm-/deb-пакет, ISO-образ |

TCP |

По умолчанию 705 (возможно изменить в веб-интерфейсе программы) |

Исходящее |

SNMP-сервер |

|

|

SNMP-статистика |

ISO-образ |

UDP, TCP |

161 |

Входящее |

Внешняя система мониторинга |

|

ISO-образ |

UDP, TCP |

162 |

Исходящее |

Внешняя система мониторинга |

|

|

Доступ в интернет при использовании встроенного прокси-сервера |

ISO-образ |

TCP |

Любой |

Исходящее |

Интернет, интранет |

|

ISO-образ |

TCP |

По умолчанию 3128 (возможно изменить в веб-интерфейсе программы) |

Входящее |

Компьютеры локальной сети организации |

|

|

ISO-образ |

TCP |

389, 636 |

Исходящее |

Серверы Active Directory |

|

|

ISO-образ |

UDP |

123 |

Исходящее |

NTP-серверы |

О задаче Защита трафика

Компонент Защита трафика обрабатывает сетевой трафик, включая трафик, поступающий от почтовых служб, перехватывает и проверяет объекты, передаваемые через веб-трафик, на наличие известных компьютерных и других угроз на защищаемом устройстве. Служба ICAP проверяет входящий трафик на наличие угроз и блокирует или разрешает трафик в зависимости от результатов и настроенных параметров проверки.

Kaspersky Security для Windows Server также обнаруживает и перехватывает трафик, запрошенный с помощью процессов подсистемы Windows для Linux. Для данных целей задача Защита трафика применяет действия, указанные в текущих параметрах.

Компонент Защита трафика установлен по умолчанию.

Компонент обеспечивает следующие типы защиты:

- Защита от почтовых угроз:

- Антифишинг.

- Защита от вредоносных программ, передающихся через почтовый трафик.

- Защита от веб-угроз:

- Антифишинг.

- Проверка вредоносных веб-адресов.

- Защита от вредоносных программ, передающихся через веб-трафик.

- Веб-контроль:

- Контроль веб-адресов.

- Контроль сертификатов.

- Контроль по веб-категориям.

Настоятельно рекомендуется использовать службы KSN при запуске задачи Защита трафика для улучшения обнаружения угроз. Облачные базы KSN содержат более актуальные данные о веб-угрозах, чем локальные антивирусные базы. Анализ некоторых категорий веб-контроля полностью основан на заключениях, полученных от служб KSN.

Режимы задачи Защита трафика

Защита трафика может работать в следующих режимах:

- Драйверный перехват. Программа перехватывает трафик с помощью сетевого драйвера. Сетевой драйвер используется для перехвата и анализа входящего трафика, поступающего через указанные порты.

- Перенаправление трафика. Программа обрабатывает запросы, поступающие от веб-браузера пользователя, как прокси-сервер и перенаправляет полученный трафик на внутренний ICAP-сервер. Этот режим подразумевает дополнительную настройку веб-браузера: вам нужно указать адрес и порт для подключения прокси-сервера.

- Внешний прокси-сервер. Программа обрабатывает трафик с внешнего прокси-сервера. Трафик передается с внешнего прокси-сервера в Kaspersky Security для Windows Server. Программа анализирует трафик и рекомендует действие для внешнего прокси-сервера. Программа Kaspersky Security для Windows Server совместима только с прокси-серверами, которые передают трафик по протоколу ICAP.

How to set packet rules

- In the main window of Kaspersky Internet Security, click .

To learn how to open the main application window, see this article.

- Go to the Protection section and click Firewall.

- Click Configure packet rules.

- Select the packet rule and click Edit or Add in the lower-left corner.

- Select an action:

- Allow

- Block

- By application rules. In this case, the application rule will stop being active if another rule for the application already exists.

- Specify a name for the rule.

- Select the direction:

- Inbound (packet): the rule is applied only to incoming network packets.

- Outbound (packet): the rule is applied only to outgoing network packets.

- Inbound/Outbound: The rule is applied both to inbound and outbound network packets or data streams, regardless of which computer initiated the connection.

- Inbound: the rule is applied to network connections opened by a remote computer.

- Outbound: the rule is applied to network connections opened by your computer.

- Select the protocol. For ICMP or ICMPv6 protocols, set the type and ICMP packet code. For TCP and UDP, set remote ports and local ports.

- Specify the address:

- Any address: the rule is applied to any IP address.

- Subnet addresses. Select the subnet: Trusted network, Local network, or Public network. The rule is applied to the IP addresses of specified networks that are currently connected.

- Addresses from the list: the rule is applied to the specified range of IP addresses. To learn how to set a range of IP addresses, see the guide below.

- Set the status for the rule:

- Active

- Inactive

- To display the results of the packet rule in the report, select the check box Log events.

- Click Save.

-

Firewall checks the rules one by one from the top to the bottom of the list. If some of the rules have similar parameters with different values, Firewall will use the one that is closer to the top of the list.

To change the priority of a rule, click it and use up and down buttons to change its position in the list.

Packet rules will be set.