Профили приложений DECT

В профилях приложений содержатся дополнительные спецификации, определяющие то, как эфирный интерфейс DECT должен быть использован в конкретных приложениях. Стандартные сообщения и суб-протоколы были созданы из набора средств базового стандарта и подстроены под конкретные приложения с целью обеспечения максимальной совместимости оборудования DECT от разных производителей.

Профили приложений определяют дополнительную спецификацию протокольного стека DECT для конкретных приложений. Хотя базовый стандарт DECT, определенный в ETS 300 175, обеспечивает возможность реализации широкого спектра услуг, основная цель профилей приложения — обеспечить совместимость оборудования разных производителей. Существуют следующие основные профили DECT, определенные ETSI:

- GAP (Generic Access Profile);

- CAP (CTM Access Profile);

- IAP и IIP (DECT/ISDN Interworking profiles);

- GIP (DECT/GSM Interworking Profile);

- DSP (Data Service Profile);

- RAP (Radio Local Loop Access Profile);

- DMAP (DECT Multimedia Access Profile);

- DPRS (DECT Packet Radio Services).

GAP как основной профиль доступа был разработан для таких приложений DECT как домашние и офисные системы. GAP является главным профилем доступа DECT, предназначенным для использования в системах, поддерживающих телефонные услуги независимо от типа присоединенной сети. Он определяет минимум необходимых требований к АРБ и БС, обеспечивающих их совместимость.

Cordless Terminal Mobility (CTM) Access Profile (CAP) – профиль, позволяющий пользователям беспроводных терминалов передвигаться в пределах пикосотовой DECT-системы, а также между смежными DECT-системами.

Для взаимодействия с сетью ISDN были определены два профиля: IАР и IIP. Оба профиля поддерживают одинаковый набор услуг. Основное отличие между ними заключается в способе соединения. Первый из них ориентирован на доступ к услугам сети ISDN посредством стандартного терминала DECT. Преимущества данного профиля заключаются в том, что для получения услуг ISDN используется только один трафиковый канал DECT. Информационный канал ISDN (В канал) шириной 64 кБит/с передается в канал «данных пользователя» DECT путем преобразования кодирования РСМ в ADРCM. Очевидно, что этот профиль может обслуживать только речевые терминалы. Второй профиль (IIP) называется профилем промежуточной системы и используется для подключения стандартного терминала ISDN к сети ISDN посредством радиоинтерфейса DECT. При этом появляется возможность подключения и терминалов передачи данных на скорости до 64 кбит/с. Недостатком этого профиля является неэффективное использование радиоспектра. Для организации информационного канала используются два трафиковых канала DECT. Кроме того, для отображения канала сигнализации (D канала ISDN) выделяется еще один канал. Таким образом, для одного соединения используются 3 трафиковых канала DECT. При этом DECT обеспечивает стандартное сетевое окончание ISDN с интерфейсом SO. Преимуществом данного профиля является возможность использования любого стандартного терминала ISDN, в том числе и терминалов передачи данных.

GIP — профиль, описывающий взаимодействие DECT-систем с сетью мобильной связи GSM. Организация взаимодействия не позволяет сети GSM обнаружить, что мобильный терминал обращается к ней через DECT-систему. GIP содержит алгоритмы использования GSM-ключей и поддержки процедур идентификации GSM (которые отличаются от процедур DECT).

DSP — семейство профилей передачи данных, обеспечивающих взаимодействие различной аппаратуры передачи данных через DECT-интерфейс. Каждый профиль семейства оптимизирован для выполнения конкретных задач.

RAP определяет протоколы и методы предоставления услуг сетей общего пользования конечным пользователям с использованием технологии DECT. RAP определяет два типа сервиса:

• базовые телефонные услуги, включая передачу данных с помощью модемов на скоростях вплоть до V.34;

• широкополосные услуги, включая ISDN и передачу данных с коммутацией пакетов.

DMAP разработан в первую очередь для организации беспроводного доступа в сети Internet через ISDN сети и поддержания речевых терминалов и терминалов передачи данных DECT. Поэтому базируется DMAP на протоколах ISDN, GAP и DSP.

DPRS создает основу для сопряжения всех услуг беспроводной пакетной передачи данных, которые предоставляются через интерфейс DECT.

Ethernet точка-точка по оптике

Описание технологии и архитектура доступа

EFMF определяет физический уровень для транспорта кадров Ethernet точка-точка на скоростях 100 Мбит/с и 1 Гбит/с и на расстояния до 10 км по одномодовому оптическому волокну. Специфицированы интерфейсы 100 и 1000 Мбит/с работающие как по двум волокнам, так и по одному волокну. В последнем случае данные вниз и вверх по потоку передаются на разных не перекрывающихся длинах волн.

Применяемое оборудование

На рисунке представлена одна из возможных схем применения топологии EFMF.

Рис. 1. Архитектура первой мили для Ethernet P2P по оптичесому волокну.

Обязательный элемент этой архитектуры центральный агрегирующий узел с интерфейсами соответствующими спецификации 802.3ah, к которому по оптике может напрямую подключаться пользователь, либо между агрегирующим узлом и пользователем может присутствовать необязательный элемент данной архитектуры распределительный узел, который располагается в зоне обслуживания центрального узла для более эффективного использования оптического волокна или в здании, где находится абонент и соединяется с ним по внутренней медной иди оптической проводке. Отметим, что спецификация 802.3ah предусматривает возможность работы оптических интерфейсов в расширенном диапазоне температур, поэтому распределительный и агрегирующий узлы могут, например, размещаться и в уличных шкафах. Устройством пользователя может быть Ethernet коммутатор или т.н. домашний шлюз (residental gateway), имеющий в дополнение к Ethernet еще аналоговые или ISDN BRI интерфейсы и поддерживающий VoIP протоколы с сигнализациями H.323, SIP или MGCP. Если оператор обеспечивает трансляцю видеоконтента, то для его просмотра на телевизоре необходим IP STB (Set-Top-Box), который декодирует, поступающий в виде IP пакетов сжатый видеопоток.

Преимущества этого подхода во многом связаны с преимуществом использования оптического волокна и возможностями масштабирования сети доступа.

Оптическое волокно среда передачи, пригодная в долгосрочной перспективе для обеспечения сегодняшних и завтрашних требований по доставке приложений голоса, видео и данных. Преимущества оптического волокна высокая пропускная способность, большие расстояния передачи, возможность прокладывать в кабельных каналах не только со слаботочным (абонентским) кабелем, но и с электрическим кабелем.

Топология точка-точка Gigabit Ethernet по оптическому волокну экономически эффективный высокопроизводительный доступ для области применения «волокно до дома» FTTH (fiber to the home), «волокно до здания или границы частной собственности FTTB/C (fiber to the building and curb), а также для сквозного подключения или агрегации корпоративных сетей. В комбинации с функцией ограничения полосы (rate limiting) и соглашениями об уровне обслуживания (SLA), физический канал 1000 Мбит/с может быть использован для предложения 10, 100, 200- Мбит/с или более скоростных служб. Гигабитная скорость доступа достаточная полоса, чтобы гарантировать большой жизненный цикл сетевой инфраструктуры (само оптическое волокно амортизируется в течение 20 и более лет). EFMF имеет наименьшие годовые эксплуатационные затраты на транспортные службы, в то время как нарастающая полоса пропускания всегда будет гарантировать доставку множества приносящих прибыль служб.

Безопасность связи в стандарте DECT

Функции по обеспечению безопасности и защиты информации в системах стандарта DECT:

— прописка АС;

— аутентификация АС;

— аутентификация БС;

— взаимная аутентификация;

— аутентификация пользователя;

— шифрование данных.

Прописка – процесс, благодаря которому система допускает конкретную АС к обслуживаю. В БС и в АС должен быть введён PIN-код, предоставляемый оператором сети или сервис-провайдером. Ключ может быть применён единожды, чтобы минимизировать риск несанкционированного использования.

Аутентификация АС – позволяет предотвратить её неправомочное использование или исключить возможность подключения похищенной или незарегистрированной АС. Аутентификация происходит по инициативе БС при каждой попытке установления соединения (входящего и исходящего), а также во время сеанса связи. Сначала БС формирует и передаёт запрос, содержащий некоторый постоянный или сравнительно редко меняющийся параметр (64 бита), и случайное число (64 бита), сгенерированное для данной сессии. Затем в БС и АС по одинаковым алгоритмам с использованием аутентификационного ключа К вычисляется так называемый аутентификационный ответ (32 бита). Этот вычисленный ответ в БС сравнивается с принятым от АС, и при совпадении результатов считается, что аутентификация АС прошла успешно.

Аутентификация БС – исключает возможность неправомочного использования станции. С помощью этой процедуры обеспечивается защита служебной информации (например, данных о пользователе), хранящейся в АС и обновляемой по команде с БС. Кроме того, блокируется угроза перенаправления вызовов абонентов и пользовательских данных с целью их перехвата. Алгоритм аутентификации БС аналогичен последовательности действий при аутентификации АС.

Взаимная аутентификация может осуществляться двумя способами:

1) При прямом методе – последовательные аутентификации АС и БС.

2) Косвенный метод. В одном случае это последовательная аутентификация АС и шифрование данных (поскольку для шифрования информации необходимо знание аутентификационного ключа К). В другом случае – шифрование данных с использованием статического ключа SCK (Static Cipher Key), известного обеим станциям.

Аутентификация пользователя – позволяет выяснить, знает ли пользователь свой персональный идентификатор. Процедура инициируется БС. После того, как пользователь вручную наберёт свой персональный идентификатор UPI (User Personal Identity), и в АС с его помощью будет вычислен аутентификационный ключ К, начинается процедура, аналогичная аутентификации АС.

Шифрование данных – обеспечивает криптографическую защиту пользовательских данных и управляющей информации, передаваемых по радиоканалу между БС и АС. В АС и БС используется общий ключ шифрования СК (Cipher Key), на основе которого формируется шифрующая последовательность KSS (Key Stream Segments), накладываемая на поток данных на передающей стороне и снимаемая на приёмной. KSS вычисляется в соответствии со стандартным алгоритмом шифрования DCS (DECT Standard Cipher) или любым другим алгоритмом, отвечающим требованиям криптографической стойкости. Алгоритм DSC является конфиденциальной информацией и поставляется по контракту с ETSI.

В зависимости от условий применения систем DECT могут использоваться ключи шифрования двух типов: вычисляемый – DCK (Derivation Cipher Key) и статический – SCK (Static Cipher Key). Статические ключи SCK вводятся вручную абонентом, а вычисляемые DCK обновляются в начале каждой процедуры аутентификации и являются производной от аутентификационного ключа К.

Динамическое распределение и выбор канала в технологии DECT

Вместо частотного планирования сети используется механизм Непрерывного Динамического Выбора и Распределения Каналов (CDCS/CDCA). Суть этого механизма заключается в том, что каналы выбираются динамически из всего набора каналов по следующим показателям: качество прохождения сигнала и уровень помех. Причём канал не закрепляется за соединением на всё время, он может меняться по мере необходимости. Происходит это следующим образом:

Каждая базовая станция DECT непрерывно сканирует все 120 частотных каналов, измеряет уровень принятого сигнала (RSSI – Received Signal Strength Indicator) (низкие значения мощности сигнала означают свободные каналы без помех, а высокие значения означают занятые каналы или каналы с помехами) и выбирает канал с минимальным уровнем помех. В этом частотном канале базовая станция DECT излучает служебную информацию, которая, в числе прочих, содержит данные:

1) Для синхронизации телефона DECT;

2) Об идентификаторе системы;

3) О возможности системы;

4) О свободных каналах;

5) Пейджинг.

Анализируя эту информацию, телефон DECT находит свою базовую станцию и прописывается к ней. При выходе из зоны действия одной базовой станции DECT происходит поиск следующей. Т.о., телефон всегда приписан к той или иной базовой станции своей или дружественной системы. Далее телефон синхронно с базовой станцией начинает непрерывно сканировать все 120 каналов и измерять силу сигнала в каждом из них. Номера каналов с наименьшими RSSI заносятся в память. Одновременно в памяти находятся не менее двух таких каналов.

При необходимости организации исходящей связи телефон направляет запрос базовой станции DECT, к которой она в данный момент приписан, предлагая установить связь в одном из свободных, с точки зрения телефона, каналов. Если этот канал отвергается базовой станцией, то телефон предлагает следующий из списка свободных. После согласия базовой станции на установление соединения по одному из предложенных каналов происходит обмен сигнализационной и другой служебной информацией, а затем установление соединения и разговор.

Организация входящей связи осуществляется аналогичным образом. Радиотелефон DECT непрерывно анализирует «пейджинговое» сообщение на наличие «своего» входящего вызова. После распознавания входящего вызова он посылает запрос на установление связи в одном из свободных каналов. Таким образом, выбор канала для установления соединения происходит динамически и только по инициативе и под управлением телефонной трубки DECT. Этот механизм называется непрерывным динамическим выбором канала (CDCS).

Канал, в котором происходит разговор, не является выделенным на всё время соединения. По тем или иным причинам (например, ухудшение качества связи при перемещении трубки в зону «тени») радиотелефон может сменить его. При этом радиотелефон DECT выбирает канал из списка свободных и предлагает его базовая станция. При согласовании с базовой станцией DECT происходит переход на новый канал. Переход может происходить и по инициативе базовой станции. При этом она о своем желании перейти на новый канал сообщает радиотелефонной трубке, далее всё происходит так, как описано выше, т.е. выбор нового канала осуществляется радиотелефоном. Этот механизм называется непрерывным динамическим распределением каналов (CDCA).

Положительные и отрицательные стороны технологии DECT

Стандарт DECT хорошо зарекомендовал себя на рынке современных радиотелефонов.

К достоинствам технологии относятся:

► более высокая устойчивость к различным помехам канала в отличие от аналоговых систем, и из-за оцифровки сигнала помехи во время разговора практически отсутствуют;

► высокий уровень интеграции со стационарными устройствами в сетях корпоративной телефонии;

► низкий уровень облучения пользователя.

Из недостатков можно выделить:

► относительно низкую скорость отправки и получения информации;

► маленькую дальность работы стандарта (30-70 метров в помещениях и 300 метров на открытой местности).

Если проверить скорость интернета на компьютере, поочередно подключив сеть, работающую на разных стандартах, то DECT покажет более скромные результаты, чем Wi-Fi.

Возможно, вам также будет интересно

В двух предыдущих частях этого обзора были рассмотрены общие вопросы беспроводной связи применительно к «Интернету вещей» (Internet of Things, IoT) и основные технологии ближнего радиуса действия . Однако есть такая технология, которая родилась в рамках ближнего диапазона покрытия, причем почти одновременно с Bluetooth, а потом смогла шагнуть дальше — в область большего радиуса действия….

В статье рассматриваются наиболее востребованные речевые технологии и решаемые с их помощью задачи в различных отраслях и сферах нашей жизни.

Измерение электрической мощности с большим числом контролируемых параметров широко используется в технике управления и позволяет не только экономить электроэнергию, но и классифицировать поведение электрических машин и оборудования. В сочетании со средствами интеллектуального прогнозного обслуживания и «Интернета вещей» (Internet of Things, IoT) такой подход снижает затраты и повышает эффективн…

Особенности и примеры таких телефонов

- Описываемый стандарт отвечает за беспроводную связь на определённых частотах (в диапазоне 1880-1900 мегагерц). По сути, телефоны DECT выступают чем-то вроде аналога домашнего или офисного мобильного устройства.Это радиотелефон с предусмотренным цифровым способом передачи информации.

- Кроме того, что DECT обеспечивает вышеуказанную передачу информации, он также отвечает за интеграцию речевой связи. Данная система стала весьма популярной в Европе и других странах.

- В настоящий момент это самый распространённый стандарт. Его распространение стало возможным благодаря простоте монтажа сетей.

- К основным преимуществам DECT можно отнести высокую степень защиты связи и надлежащее качество связи, превосходную интеграцию с корпоративной телефонией, безопасность для организма человека (меньший уровень облучения, получаемого пользователем) и хорошую устойчивость к помехам.

- Конечно, у этого стандарта существуют также и недостатки. Среди них: невысокая скорость передачи информации (по сравнению с Wi-Fi) и сравнительно малая дальность связи в связи с тем, что сама система ограничивает её мощность.

- Свыше 40 производителей оборудования телекоммуникаций выпускают такие системы, как для домашней, так и для корпоративной связи. Среди них – такие известные фирмы, как Panasonic, Ericsson и Alcatel.

Эксплуатация, Администрирование и Обслуживание (OA&M) Ethernet доступа

Обычные сети Ethernet не имеют средств эксплуатации, администрирования и обслуживания (OAM), но использование этой технологии в сетях доступа требует механизмов управления хотя бы в том объеме, в котором они присутствуют в SDH или ATM. Разумеется, в сетях Ethernet широко применяется протокол управления SNMP, но он не обеспечивает эксплуатационных возможностей операторского класса для абонентской сети, хотя прекрасно подходит для сетей локальных. Основные недостатки SNMP: отсутствие какой-либо связи с устройством при потере соединения по протоколу IP и обязательное назначение IP-адреса любому устройству, к которому предполагается подключиться. Поэтому в стандарте IEEE 802.3ah определены функции OAM операторского класса, кстати впервые за всю историю развития Ethernet.

Функции OAM предполагают решение трех задач

- мониторинг пропускной способности линии связи (Link performance monitoring);

- обнаружение неполадок и аварийная сигнализация (Fault detection and fault signaling);

- кольцевое тестирование (Loopback testing).

Реализация функций OAM производится специальным протоколом на втором уровне модели OSI, который во многом копирует SNMP, но на более низком уровне объектной модели.

Недостатки стандарта DECT

К основным недостаткам стандарта DECT можно отнести следующее:

— относительно небольшая дальность связи;

— малая пропускная способность (по сравнению с Wi-Fi);

— пагубное влияние на здоровье.

В Канаде был осуществлён сбор подписей под петицией о запрете первого поколения DECT телефонов в целом. Основным аргументом являлось слишком мощное излучение АС, которое составляло 205 мкВт/см2. По той же причине в Германии было выдвинуто требование к производителям беспроводных телефонов, чтобы они производили телефоны с функцией регулируемой мощности связи АС-БС. Таким моделям телефонов дали название Eco-DECT.

Что такое DECT

- DECT – общий термин, каждый производитель делает свои модификации на базе DECT-технологии.

- DECT GAP (General Access Profile) – попытка стандартизации функций и процедур DECT-телефонов.

- DECT EU, US – работа DECT в разных частотных диапазонах, и с разными уровнями мощности.

- CAT-iq (Cordless Advanced Technology, Internet and Quality) – спецификации поддерживаемых функций. CAT-iq v1 регламентирует в основном передачу звука, CAT-iq v2 – возможность хранения и синхронизации текстовых данных (адресной книги, например), CAT-iq v3 – передача бинарных данных, удалённое обновление прошивки, передача HTTP-контента.

- FP (Fixed Part) – базовая станция, регистрирующая трубки.

- PP (Portable Part) – переносная телефонная трубка.

Простейшие примеры использования DECT

- Передача звука Точка-Точка (он же режим Walkie-talkie) – можно использовать для общения двух абонентов без посредников.

- Передача FP – PP – с трубки можно позвонить на обычную телефонную линию или на SIP-сервер, используя базовую станцию для подключения к ним.

- Передача FP — несколько PP – аналогично предыдущему примеру, к тому же возможно совершать вызовы Трубка-Трубка (но только через FP), устраивать конференции, совершать несколько параллельных вызовов.

Насколько безопасна такая связь?

- Самые первые радиотелефоны были не слишком удобны и, к тому же, опасны. Сигнал часто пропадал, и порой пользователи могли легко прослушать чужие разговоры (в том числе и случайно).

- С введением стандарта DECT очень многое изменилось, поскольку цифровые технологии вывели телефонию на должный уровень. Теперь были обеспечены повышенный уровень информационной безопасности, экономичность и надлежащее качество связи.

- Основной диапазон стандарта, указанный выше (до 1900 мегагерц) сохраняется на всех 5-ти континентах, что означает, что он может быть применён в различных странах.

- Телефоны в системе DECT, изначально разработанные для офиса и домашнего использования, не создают помех для другого оборудования, поскольку имеют ограниченный уровень мощности. Это выгодно и пользователям, и самим производителям.

- Как уже было сказано, в отличие от всей радиосвязи, которая существовала ранее, стандарт DECT обеспечивает повышенную степень безопасности благодаря тому, что были введены протоколы прописки/аутентификации надлежащего качества, а также защита от прослушивания.

- Современные офисные системы, работающие по указанной системе, обеспечивает абсолютную мобильность пользователей в пределах организации или предприятия. В данном случае система DECT выступает чем-то вроде «надстройки» корпоративной АТС.

Архитектура системы DECT

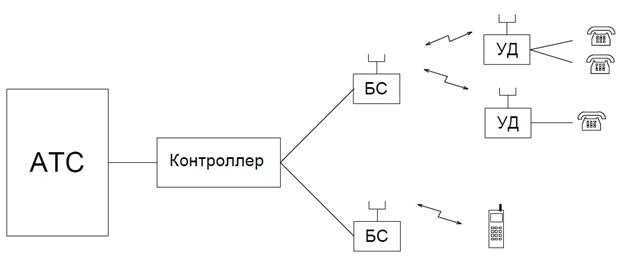

Рис. 1 Архитектура DECT-системы

Контроллер предназначен для сопряжения DECT-системы с внешними сетями, например, городской АТС. В некоторых случаях для этих целей используются специальные устройства – конвертеры протоколов.

БС – базовая станция DECT обеспечивает требуемое радиопокрытие. БС DECT подключается к контроллеру по одной или двум парам проводов. Она представляет собой приемопередатчик, обеспечивающий одновременную работу по 4 – 12 частотным каналам, работающий на две пространственно разнесенные антенны. БС DECT выполняются в двух вариантах – для внутреннего и наружного размещения.

УД – устройства доступа представляют собой телефон DECT или стационарный абонентский терминал, который иногда именуется «радиорозеткой».

Основные технические характеристики стандарта DECT

Табл. 1 Основные технические характеристики стандарта DECT

|

Рабочий спектр (частота DECT) |

1880..1900 МГц |

|

Количество несущих частот |

10 |

|

Разнос частот |

1.728 МГц |

|

Метод доступа |

MC/TDMA/TDD |

|

Кол-во каналов на одну частоту |

24 (12 дуплексных каналов) |

|

Длительность фрейма |

10 мс |

|

Скорость передачи данных |

1.152 Мб/с |

|

Вид модуляции |

GMSK (BT = 0.5) |

|

Сжатие голоса |

ADPCM |

|

Допустимое отношение сигнал/шум |

12 Дб |

|

Мощность передатчика |

10 мВт (средняя), 240 мВт (пиковая) |

Радиоинтерфейс стандарта DECT основывается на следующих технологиях:

1) Multi Carrier – радиодоступ с использованием нескольких несущих;

2) Time Division Multiple Acces – принцип множественного доступа с временным разделением каналов;

3) Time Division Duplex – дуплексная связь с временным разделением.

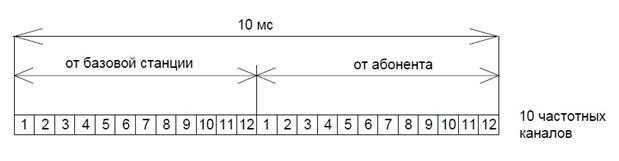

Технология DECT использует 10 частотных каналов (MC — Multi Carrier) в диапазоне 1880-1900 МГц. Временной спектр для DECT подразделяется на временные фреймы, повторяющиеся каждые 10 мс. Фрейм состоит из 24 временных слотов, каждый из которых индивидуально доступен (TDMA — Time Division Multiple Access), слоты могут использоваться либо для передачи либо для приёма. Для облегчения реализаций базового стандарта DECT временной фрейм в 10 мс разделяется на две половины (TDD – Time Division Duplex); первые 12 временных слота используются для передачи фиксированной части («связь вниз»), а остальные 12 – для передачи носимой части («связь вверх») (рис. 2).

Рис. 2. Временной фрейм технологии DECT

Что такое DECT-телефон?

Офисные DECT-телефоны появились в результате эволюции радиотелефонов для домашнего использования. DECT-телефоны компании Yealink создавались под задачи бизнеса и поэтому востребованы у компаний с небольшими офисными помещениями, у компаний со складскими и ангарными помещениями — компаниями, где необходима мобильность сотрудников в рамках зданий.

Все DECT-системы Yealink состоят из базы и комплекта беспроводных трубок, что позволяет пользователю сохранить свободу передвижения по офису или предприятию, не теряя возможности совершать звонки, пользоваться интеркомом, переводить и переадресовывать вызовы, организовывать трехсторонние конференции и пр. Все системы совместимы со многими широко известными платформами, что позволяет производить настройку быстро и просто.

Следующее решение W53P состоит из трубки W53H и базы W60B. База поддерживает подключение 8 трубок, 8 одновременных вызовов и 8 SIP-регистраций. Трубки W53H оснащены цветным экраном с разрешением 128 на 160 пикселей и диагональю 1,8 дюймов. Эта модель получила новый дизайн зарядного устройства и блока питания, что сделало трубку более устойчивой во время зарядки, а сам блок питания — более компактным. В режиме разговора устройство может работать 18 часов, в режиме ожидания — до 200. В сравнении с предыдущей моделью улучшено качество громкой связи и батарея — теперь она Li-ION

W60P — это беспроводная телефонная система, которая состоит из трубки W56H и базы W60B. W56H имеет более продвинутые характеристики. У трубки лучше экран (диагональ 2,4 дюйма, 240 на 320 пикселей), она работает в режиме разговора до 30 часов без подзарядки, а в режиме ожидания — до 400. Это решение гораздо практичнее, чем мобильные телефоны, которые садятся, а в момент подзарядки их невозможно брать с собой. В этом случае теряется динамичность бизнес-процессов, снижается их скорость.

Стоить отметить, что к базовой станции W60B можно подключить не только беспроводные DECT-трубки из портфеля Yealink, но и беспроводной конференц-телефон Yealink CP930W.

Для этих устройств компания Yealink разработала защитные чехлы, которые поддерживают зарядку трубки и обладают высокими параметрами внешней безопасности. Благодаря защитному чехлу, разработанному для трубок W53H, аппарат без повреждений выдержит падение с высоты человеческого роста, также чехол обеспечивает пыле- и водонепроницаемость

Это особенно важно для компаний, сотрудники которых работают в сложных и опасных условиях

Системы поставляются и как единое решение, и по-компонентно, что позволяет подключить к одной базе разные трубки, в соответствии с тем функционалом, который действительно необходим конкретному сотруднику.

Сотовая связь

Второе решение, предложенное заказчику, базировалось на использовании 3G/4G-роутеров. Его имеет смысл применять, если поблизости нет провайдеров фиксированной связи (которые предоставляют провод, оптику, Wi-Fi-мост) или если их услуги слишком дороги.

Компания «ЕвроМобайл» использует роутеры двух лидирующих брендов — «Позитрон» и Robustel: в каждой из этих линеек есть 3G- и 4G-модели.

С помощью 3G-моделей обеспечивается скорость 14,4 Мбит/с (скачивание) и 5,76 Мбит/с (отдача). С помощью 4G-моделей — 100 Мбит/с (скачивание) и 50 Мбит/с (отдача).

Ниже указаны приблизительные цены за весь комплект устройств (роутер, антенну и блок питания), хотя обычно в комплектах Wi-Fi-мост не продается, а антенна и блок питания подбираются отдельно:

- 3G-роутер «Позитрон VR diSIM WiFi» — $320;

- аналогичный 4G-роутер «Позитрон VR diSIM LTE WiFi» — $400;

- 4G-роутер Robustel R2000-4L — $310;

-

3G-роутер Robustel R2000-3P — $215 (рис. 4).

История стандарта DECT

Ещё в начале 1980-х годов, когда беспроводные аналоговые телефоны начали доходить до европейских рынков с Дальнего Востока, инженеры осознали что телефония станет лучше благодаря переходу от аналогового стандарта к цифровому.

К концу 1987 года появилось две технологии, стремящиеся к выполнению этой задачи: английский стандарт CT2 и шведский CT3. Но в целях единства Европейский институт телекоммуникационных стандартов (ETSI) принял решение о создании единого стандарта, который возьмёт лучшее от двух предшествующих. Так в 1992 г был официально опубликован новый беспроводной стандарт – DECT (англ. Digital Enhanced Cordless Telecommunications) – стандарт цифровой беспроводной связи. Этот стандарт радиодоступа эффективно использует полосу радиочастот и открывает новые приложения беспроводной связи для дома, офиса и частных локальных коммерческих зон.

Заключение

Оба решения позволяют организовать канал связи с использованием радиосвязи со скоростью, запрошенной в техническом задании (10–100 Мбит/с), а также выполнить остальные требования ТЗ. Дополнительные консультации с действующими сотрудниками провайдеров показали, что оба предложения физически реализуемы.

Теперь сравним скорость, обеспеченную в обоих случаях, и стоимость решений — той самой «последней мили» (табл. 2).

| Тип канала | Скорость, Мбит/с | Цена оборудования, $ |

| Wi-Fi | 90…500 | (67…314) × 2 = 134…628 |

| Сотовый | 14,4…100 | 215…400 |

При организации радиомоста по Wi-Fi потребуется два блока (цена удваивается), а при организации моста по 4G — только один блок, второй уже есть у провайдера сотовой связи.

Стоимость организации радиоканала в обоих случаях сопоставима (около 30 тысяч рублей) и намного ниже (в несколько раз) стоимости прокладки кабеля или оптоволокна, которая обычно составляет сотни тысяч рублей.

Сегодня при организации «последней мили» радиотехнологии вполне имеют право на жизнь, они существенно дешевле традиционных физических линий (оптоволокна и медной пары), однако имеют как свои достоинства, так и недостатки. Выбор типа канала доступа (проводной или радио, Wi-Fi или сотовая связь) зависит от совокупности конкретных условий и требований заказчика, однако необходимо подчеркнуть, что радиосвязь на основе современных технологий является в этом выборе равноправным конкурентом.