How to get the SS7 Connection for the SS7 hack

Option 1: Getting the SS7 Global Title and Point Code

To get the SS7 connection, you need to have a Global Title and a point code (international), a local point code (local, between you and mobile operator )can be used, depends on the ss7 connection provider.

If one is a mobile operator, then get this from the standard GSM body. New network code is assigned by gsm so that you can have a big range of global titles or MSISDNs and IMSIs.

If not a mobile operator, one can take a global title on lease from a mobile operator. Once you have GT.

Option 2: SS7 connection via an aggregator

You can connect to an SS7 aggregator and they can publish you GT on all networks. So any traffic coming to your GT will be forwarded by aggregator in the direction of your node or application.

This is a common thing with MVNO, some of their GT ranges which are published to an aggregator for connecting mobile network operators globally.

Option 3: Directly with a Mobile Operator

Here, you need to have direct links with mobile operators, each will set routing for your GT, towards the serving node. so you will need to connect each mobile operator Individually.

Radio Resource LCS (Location Service) Protocol

RRLP — GSM протокол, позволяющий сети запросить текущие координаты абонента. RRLP не требует аутентификации и согласия пользователя на предоставление этих данных. Мы, через OsmoNITB, тоже можем отправить RRLP запрос захваченному абоненту. Если используется CalypsoBTS, то вы находитесь рядом с абонентом и это вряд ли может быть полезно, однако при использовании более мощных трансиверов RRLP позволяет выполнять слежку за абонентом.

К сожалению у меня не было достаточно времени это попробовать, но я полагаю, что нужно использовать модуль osmocom-lcs. При активации режима запросов RRLP в VTY OsmoNITB, RRLP запросы будут отправляться абоненту каждый раз, когда ему выделяется канал.

Активировать RRLP можно так

Запросы и ответы можно видеть в Wireshark. В данном случае мой телефон вернул Not Supported на RRLP запрос

Спасибо axilirator за информацию.

Существуют и другие атаки, которым подвержены абоненты 2G сетей и большинство сотовых телефонов до сих пор поддерживает GSM

Чтобы не стать жертвой подобного рода атак, будьте внимательны при получении подозрительных звонков, CMC или при сёрфинге с мобильного телефона, а так же обращайте внимание на значки 3G/LTE, которые обычно указывают на то, с сетью какого поколения вы в данный момент работаете

СМС-фишинг

Когда делают фишинговые рассылки претворяясь банками или родными, то рассылка происходит с неизвестного абоненту номера, что подозрительно. Когда абонент попадает во враждебную GSM сеть, ему можно отправить СМС с любого номера.

Для отправки СМС нужно лишь сделать следующее:

Подключиться к VTY OsmoNITB и создать абонента от имени которого будет отправлена СМС.

Где 123456789012345 — IMSI подконтрольно телефона, включенного в сеть атакующего. 89001234567 — Номер телефона, с которого жертва получит СМС.

И отправить СМС можно из того же VTY интерфейса OsmoNITB

Где 987654321987654 — IMSI телефона жертвы, захваченной в сеть.

Если жертва ответит на СМС, вы получите ответ на подконтрольный телефон. Ответ вы также сможете легко получить просмотрев Wireshark дамп трафика, при этом не имея подконтрольного телефона в сети.

Обратите внимание, что значка роуминга на снимке экрана в этот раз нет, так как используются MCC, MNC и имя домашней сети SIM-карты целевого абонента, и СМС пришла от абонента, занесенного в телефонную книгу, т.е. обнаружить такую атаку невозможно

Отправка Binary-SMS — еще один вектор. OsmoNITB позволяет отправлять Siltent SMS, но как отправить binary средствами OsmoNITB, я не нашел. На текущий момент можно попробовать использовать что-то такое. Однако этот вектор еще нужно изучать и реализация конкретных атак в каждом случае будет отличаться.

С помощью OsmoNITB можно отправлять бинарные СМС через SMPP интерфейс. Спасибо axilirator за информацию!

Нарушение доступности абонента (DoS)

Следующая атака — DoS абонента. Для понимания техники атаки снова погрузимся в принципы работы сетей мобильной связи.

Регистрация абонента в роуминге

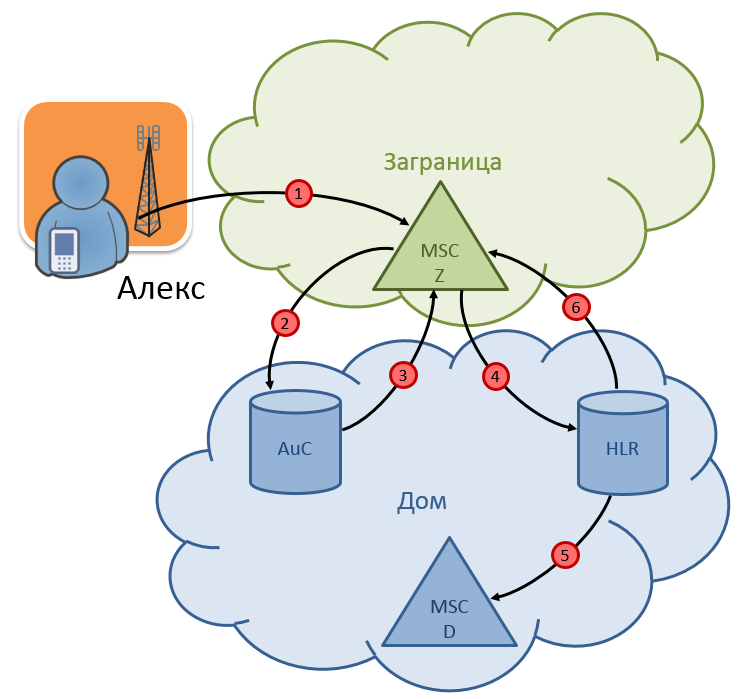

Рассмотрим сигнальный обмен и основные процессы, происходящие в сетях мобильной связи, когда абонент уезжает в другую страну и регистрируется в сети роуминг-партнера оператора (схема на рис. 4).

- Абонент Алекс из сети с нaзванием «Дом» едет в отпуск на море, выходя из самолета, включает телефон и попадает в сеть «Заграница».

- Коммутатор MSC Z по первым цифрам IMSI определят страну и сеть, откуда прибыл абонент, и отправляет в эту сеть запрос на аутентификацию абонента — сообщение.

- Узел, который отвечает за аутентификацию и назначение ключей шифрования, называется AuC — Authentication Centre. Он определяет ключ шифровaния и другую служебную информацию, необходимую для аутентификации, и отправляет ее в ответ.

- После того как абонент аутентифицирован, нужно произвести его регистрацию на новом коммутаторе MSC Z. Коммутатор отправляет в сеть «Дом» запрос на регистрацию — сообщение. Это сообщение пpиходит на HLR.

- Получив сообщение, HLR отправляет на коммутатор MSC D (где абонент был зарегистрирован ранее) сообщение, сообщая, чтобы он высвободил память от профиля абонента Алекса. Затем HLR в своей базе данных обновляет текущий адрес коммутатора на MSC Z.

- В ответ на запрос регистрации HLR отправляет на MSC Z профиль абонента в сообщении. В этом профиле указаны подключенные услуги абонента и адреса интеллектуальных платформ, если абонент подписан на соответствующие услуги. Чаще всего в качестве интеллектуальной платформы выступает среди прочего система онлайн-тарификации.

После завершения этих действий абонент Алекс может совершать и принимать звонки в сети «Заграница». При входящем вызове в HLR будет приходить запрос о местоположении абонента, и он будет направлять вызовы на MSC Z сети «Заграница».

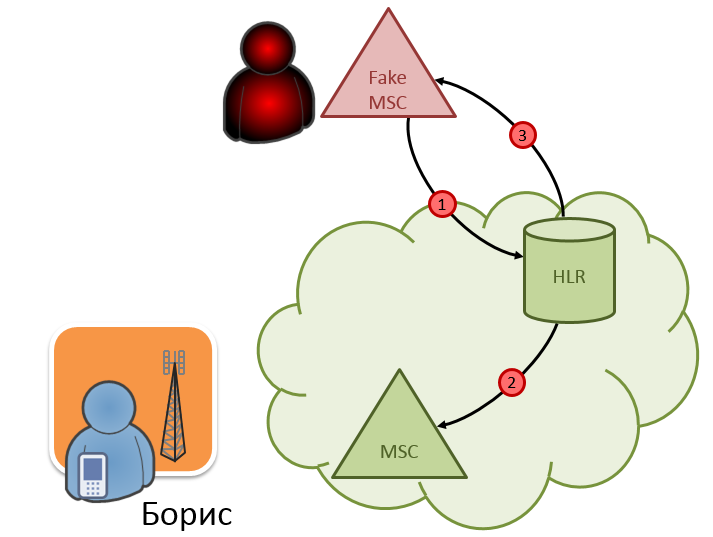

Проведение атаки

Что остается сделать злoумышленнику, чтобы отправить абонента в DoS для входящих вызовов? Просто послать в домашнюю сеть абонента сообщениеот имени MSC. Схема сигнального обмена показана на рис. 5.

- Сообщение отправляется на HLR, абонент адресуется по идентификатору IMSI (мы уже умеем получать необходимые данные). Еще один из параметров сообщения— адрес нового коммутатора.

- HLR в своей базе данных отвяжет реальный коммутатор.

- HLR отправит профиль абонента на оборудование злоумышленника.Таким образом, абонент окажется вне зоны действия сети для входящих вызовов до тех пор, пока не случится одно из событий:

- абонент переместится в зону действия другого коммутатора;

- абонент перезагрузит телефон;

- абонент совершит звонок или отправит SMS-сообщение.

Любое из этих действий инициирует процедуру, которая в базе данных HLR обновит адрес коммутатоpа на настоящий.

Нарушение доступности абонента (DoS)

Следующая атака — DoS абонента. Для понимания техники атаки снова погрузимся в принципы работы сетей мобильной связи.

Регистрация абонента в роуминге

Рассмотрим сигнальный обмен и основные процессы, происходящие в сетях мобильной связи, когда абонент уезжает в другую страну и регистрируется в сети роуминг-партнера оператора (схема на рис. 4).

Рис. 4. Регистрация абонента в сети роуминг-партнера

Рис. 4. Регистрация абонента в сети роуминг-партнера

- Абонент Алекс из сети с названием «Дом» едет в отпуск на море, выходя из самолета, включает телефон и попадает в сеть «Заграница».

- Коммутатор MSC Z по первым цифрам IMSI определят страну и сеть, откуда прибыл абонент, и отправляет в эту сеть запрос на аутентификацию абонента — сообщение .

- Узел, который отвечает за аутентификацию и назначение ключей шифрования, называется AuC — Authentication Centre. Он определяет ключ шифрования и другую служебную информацию, необходимую для аутентификации, и отправляет ее в ответ.

- После того как абонент аутентифицирован, нужно произвести его регистрацию на новом коммутаторе MSC Z. Коммутатор отправляет в сеть «Дом» запрос на регистрацию — сообщение . Это сообщение приходит на HLR.

- Получив сообщение , HLR отправляет на коммутатор MSC D (где абонент был зарегистрирован ранее) сообщение , сообщая, чтобы он высвободил память от профиля абонента Алекса. Затем HLR в своей базе данных обновляет текущий адрес коммутатора на MSC Z.

- В ответ на запрос регистрации HLR отправляет на MSC Z профиль абонента в сообщении . В этом профиле указаны подключенные услуги абонента и адреса интеллектуальных платформ, если абонент подписан на соответствующие услуги. Чаще всего в качестве интеллектуальной платформы выступает среди прочего система онлайн-тарификации.

После завершения этих действий абонент Алекс может совершать и принимать звонки в сети «Заграница». При входящем вызове в HLR будет приходить запрос о местоположении абонента, и он будет направлять вызовы на MSC Z сети «Заграница».

Проведение атаки

Что остается сделать злоумышленнику, чтобы отправить абонента в DoS для входящих вызовов? Просто послать в домашнюю сеть абонента сообщение от имени MSC. Схема сигнального обмена показана на рис. 5.

Рис. 5. DoS-атака

Рис. 5. DoS-атака

- Сообщение отправляется на HLR, абонент адресуется по идентификатору IMSI (мы уже умеем получать необходимые данные). Еще один из параметров сообщения — адрес нового коммутатора.

- HLR в своей базе данных отвяжет реальный коммутатор.

- HLR отправит профиль абонента на оборудование злоумышленника.

Таким образом, абонент окажется вне зоны действия сети для входящих вызовов до тех пор, пока не случится одно из событий:- абонент переместится в зону действия другого коммутатора;

- абонент перезагрузит телефон;

- абонент совершит звонок или отправит SMS-сообщение.

Любое из этих действий инициирует процедуру , которая в базе данных HLR обновит адрес коммутатора на настоящий.

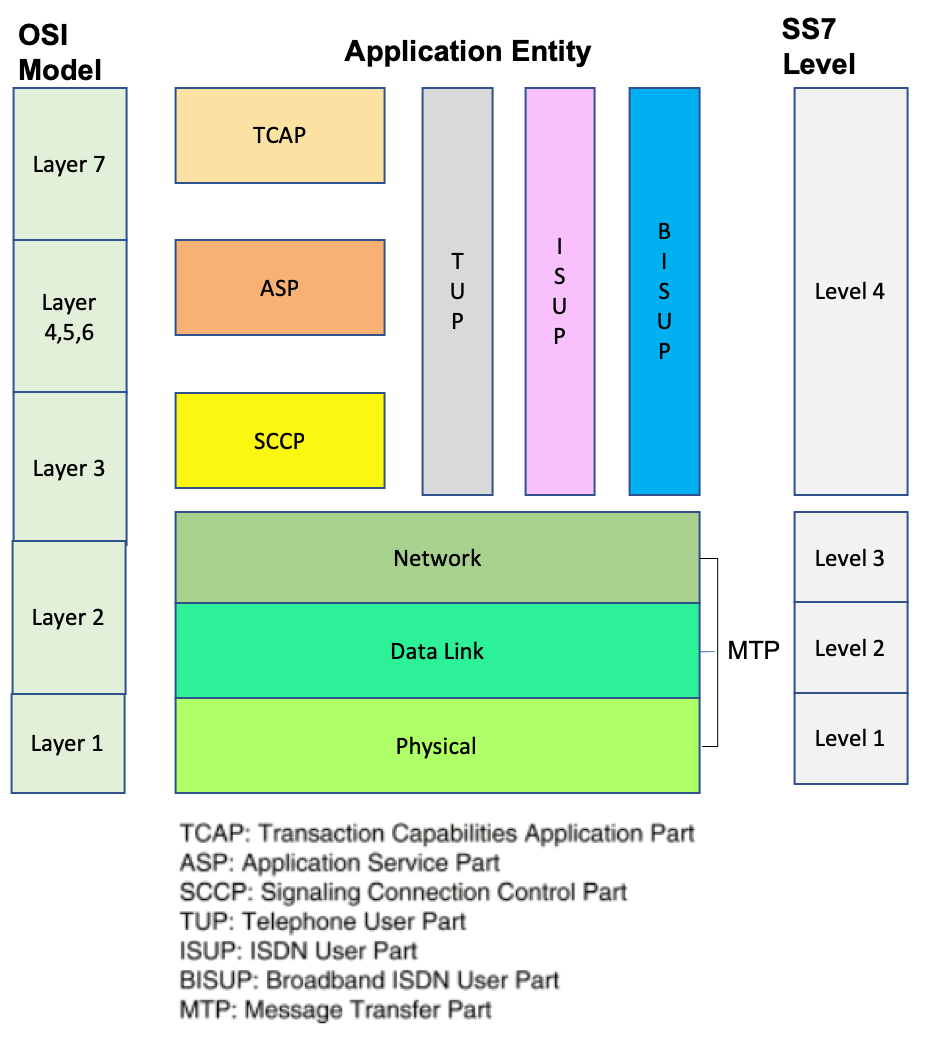

Набор протоколов SS7

| Протоколы SS7 на уровне OSI | |

| Приложение | INAP, MAP, IS-41 … TCAP, CAP, ISUP, … |

|---|---|

| Сеть | MTP уровня 3 + SCCP |

| Канал передачи данных | MTP Уровень 2 |

| Физический | MTP Уровень 1 |

Стек протоколов SS7 может быть частично отображен на модель OSI пакетированного цифрового стека протоколов. Уровни 1–3 OSI обеспечиваются частью передачи сообщений (MTP) и частью управления сигнальным соединением (SCCP) протокола SS7 (вместе именуемой частью сетевых услуг (NSP)); для сигнализации, связанной со схемой, такой как BT IUP, телефонная пользовательская часть (TUP) или пользовательская часть ISDN (ISUP), пользовательская часть обеспечивает уровень 7. В настоящее время нет компонентов протокола, которые обеспечивают уровни OSI с 4 по 6. Транзакция Прикладная часть возможностей (TCAP) является основным пользователем SCCP в базовой сети, использующим SCCP в режиме без установления соединения. SCCP в режиме с установлением соединения обеспечивает транспортный уровень для протоколов радиоинтерфейса, таких как BSSAP и RANAP . TCAP предоставляет возможности транзакций для своих пользователей (TC-пользователей), такие как Mobile Application Part, в Intelligent Network Application Part и CAMEL Application Part .

Часть передачи сообщений (MTP) охватывает часть функций сетевого уровня OSI, включая: сетевой интерфейс, передачу информации, обработку сообщений и маршрутизацию на более высокие уровни. Часть управления сигнальным соединением (SCCP) находится на функциональном уровне 4. Вместе с уровнем 3 MTP она называется частью сетевых услуг (NSP). SCCP выполняет функции сетевого уровня OSI: сквозную адресацию и маршрутизацию, сообщения без установления соединения (UDT) и службы управления для пользователей части сетевых услуг (NSP). Телефонная абонентская часть (TUP) — это система сигнализации с последовательным подключением, используемая для соединения вызовов. ППЦС — это ключевая часть пользователя, обеспечивающая протокол на основе цепей для установления, поддержания и завершения соединений для вызовов. Прикладная часть возможностей транзакций (TCAP) используется для создания запросов к базе данных и вызова расширенных сетевых функций или ссылок на интеллектуальную сетевую прикладную часть (INAP) для интеллектуальных сетей или на мобильную прикладную часть (MAP) для мобильных услуг.

BSSAP

ПБС Application Part ( ПЧСБС ) представляет собой протокол в Signaling System 7, используемый центр коммутации мобильной связи (MSC) и подсистема базовых станций (BSS), чтобы взаимодействовать друг с другом с помощью сообщений сигнализации, поддерживаемых МТРА и услуг, ориентированных на соединении в SCCP . Для каждого активного мобильного оборудования одно сигнальное соединение используется BSSAP, имеющим по крайней мере одну активную транзакцию для передачи сообщений.

BSSAP предоставляет два вида функций:

- Часть мобильного приложения BSS (BSSMAP) поддерживает процедуры для облегчения связи между MSC и BSS, относящиеся к управлению ресурсами и контролю передачи обслуживания .

- Прикладная часть прямой передачи (DTAP) используется для передачи тех сообщений, которые необходимо передать непосредственно на мобильное оборудование от MSC, передав любую интерпретацию BSS. Эти сообщения обычно относятся к управлению мобильностью (MM) или управлению вызовами (CM).

Основные характеристики MAPS

- Гибкая архитектура:

- Реализует и упрощает тестирование с передачей трафика через сетевые домены любого типа.

- Обеспечивает сквозное (end-to-end) тестирование управления вызовами и QoS при передаче трафика по сети, полностью основанной на протоколе IP, по соединенным сетям TDM или по гибридной сети IP–TDM.

- Позволяет тестировать морально устаревшие сети (например, на базе протоколов CAS, SS7 и ISDN), IP-сети (с протоколами SIP, MGCP, MEGACO, SIGTRAN), а также сети UMTS и LTE.

- Единая платформа:

- Обеспечивает простое тестирование с передачей трафика через все сетевые домены.

- Значительно сокращает объем работ пользователей, связанных с имитацией многочисленных протоколов или интерфейсов.

- Представляет собой основанное на ПК тестовое решение, в котором нет громоздкого оборудования.

- Возможность кастомизации тестовых сценариев с использованием скриптов:

- Позволяет реализовывать правильные и ошибочные случаи тестирования.

- Обеспечивает полную имитацию машины состояний протокола.

- Для простоты написания скриптов предлагает синтаксически готовые команды.

- Обеспечивает проведение аттестационных испытаний реализаций протоколов на соответствие спецификациям.

- Возможность кастомизации протокольных сообщений:

- Позволяет модифицировать любые сообщения, параметры сообщений и/или информационные элементы.

- Дает возможность добавлять, изменять и удалять любой опциональный параметр в зависимости от интересующей функциональности.

- Позволяет вносить ошибки на уровне пакетов путем искажения любого бита или байта в сообщении.

- Наличие готовых к использованию сценариев:

- MAPS имеет готовые к запуску сценарии для имитации важных процедур управления вызовами.

- Наличие синтаксически готовых команд в скрипте уменьшает потребность в технически квалифицированном персонале.

- Имитация множества интерфейсов и протоколов:

- Позволяет тестировать любой узел в сети, используя протоколы, поддерживаемые этим узлом.

- Возможна имитация множества интерфейсов, передающих сигналы или данные по сети.

- Имитация множества каналов и протоколов транспортного уровня:

- Поддерживает несколько транспортных протоколов для IP-сетей (TCP, UCP и SCTP).

- Поддерживает протоколы IPv4 и IPv6.

- Возможна имитация множества каналов SS7 (MTP) и LAPD.

- Функциональное и нагрузочное тестирование:

- Позволяет проверять способность любого сетевого элемента работать с любыми протоколами и при различной нагрузке трафиком.

- Создает нагрузку, соответствующую параметрам Total Calls To Generate (общее число вызовов, которых нужно генерировать), Maximum Active Calls (максимальное число активных вызовов) и Calls per second (число вызовов в секунду).

- Обеспечивает изменение интенсивности вызовов (call rate) в соответствии с фиксированным, произвольным заранее заданным или случайным профилем.

- Автоматизация тестирования:

- Позволяет задать несколько функций автоматической обработки (auto-handlers) для входящего сообщения.

- Автоматизирует выполнение множества вызовов в последовательном или случайном порядке.

- Обрабатывает входящие сообщения.

- Календарное планирование:

- Обеспечивает генерацию многочисленных вызовов в назначенное время.

- Загружает заранее созданные конфигурационные файлы для автоматического выполнения запланированных тестов.

- Позволяет запланировать однократное или ежедневное выполнение вызовов, а также их осуществление по завершении предыдущей операции.

- Интерфейс командной строки (CLI) для удаленного управления вызовами:

- Может принимать команды из различных средств подготовки сценариев на языке TCL, Python или др.

- Есть возможность удаленного управления продуктом MAPS, а также возможности сбора статистики, ведения журналов и генерации отчетов.

- Наличие MAPS API обеспечивает интеграцию с другими приложениями.

- Имитация трафика:

- Имеются генераторы и анализаторы трафика для проведения сквозного тестирования передачи различных типов трафика по сетям IP, TDM и беспроводным.

- Устанавливает голосовую сессию, контролирует уровень мощности, биты сигнализации или выполняет петлевое (loopback) тестирование передачи голосового трафика.

- Передает и принимает голосовые файлы, цифры DTMF и MF, тональные посылки, факсы (передаваемые по стандарту T.38), сообщения IVR и видео (сжимаемое по стандартам H.263 и H.264).

- Поддерживает почти все стандартизованные голосовые кодеки.

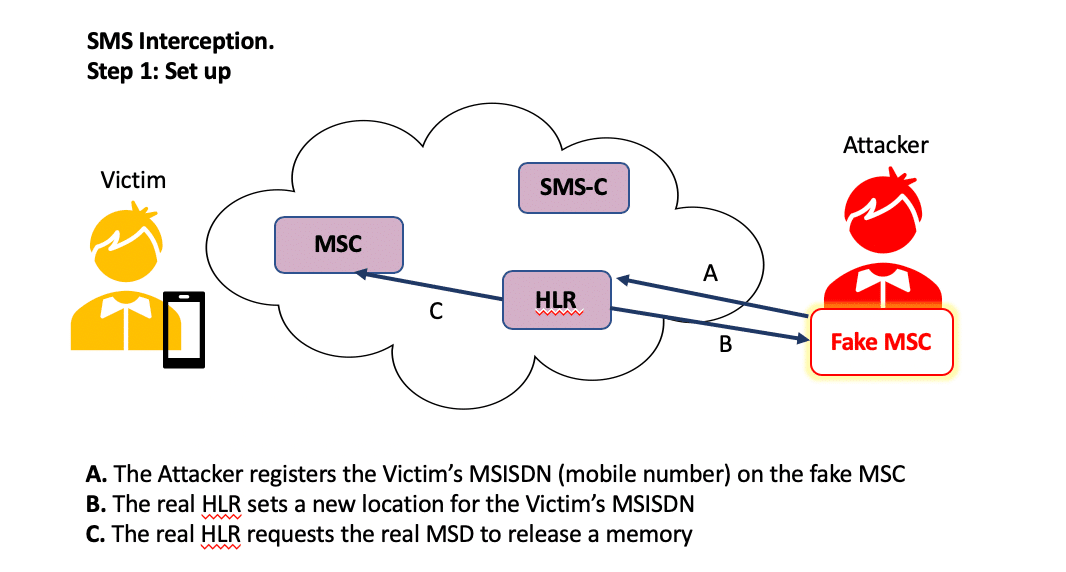

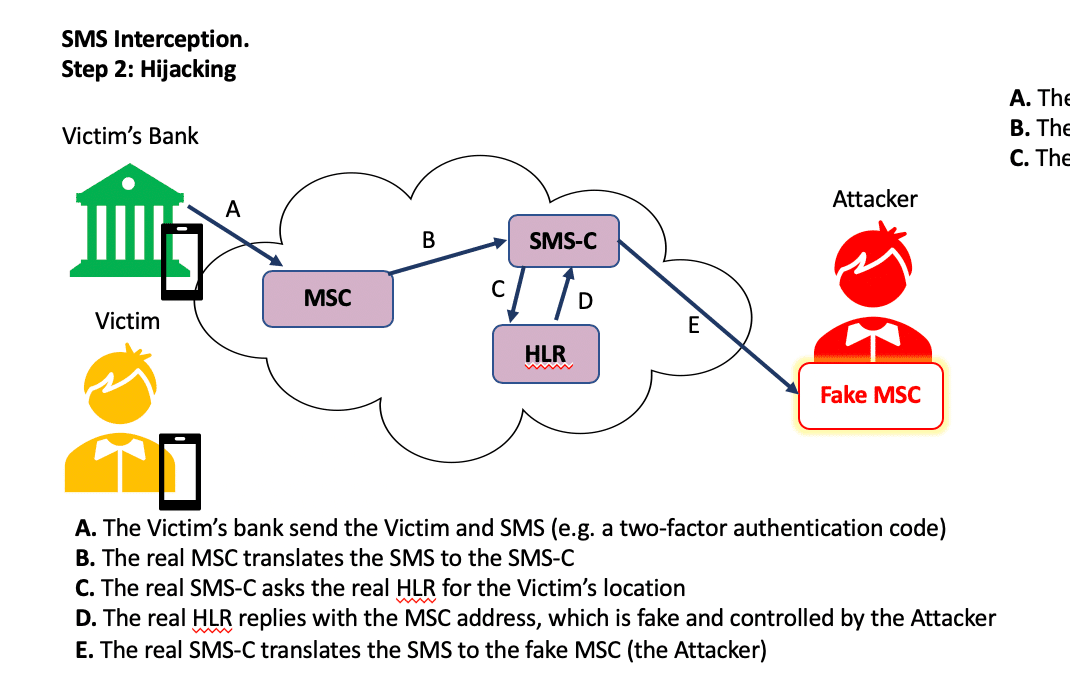

How do SS7 attacks work?

SS7 attacks exploit the authentication capability of communication protocols running atop the SS7 protocol to eavesdrop on voice and text communications. According to telecommunications experts, all a cyber criminal would need to successfully launch an SS7 attack are a computer running Linux and the SS7 SDK – both free to download from the Internet.

Once connected to an SS7 network, the hacker can target subscribers on the network while fooling the network into thinking the hacker device is actually an MSC/VLR node.

What’s in it for the Hackers?

When a hacker successfully performs a MitM phishing attack, they gain access to the same amounts and types of information that are usually reserved for the use of security services. Having the ability to eavesdrop on calls and text messages, as well as device locations empowers hackers to gain valuable information.

A common security precaution used by many is one of the targets of SS7 attacks. Two-factor authentication (also known as 2FA) via SMS using SS7 is inherently flawed as these SMS messages are unencrypted and hackers know how to intercept them. With the code from the SMS in their hand, a cyber-criminal can potentially reset your password to Google, Facebook, WhatsApp account, or even your bank account.

The Risks to Digital Businesses

It doesn’t take an expert to see that it takes little skill and equipment for a hacker to successfully mount a man-in-the-middle MitM phishing attack. With most businesses managing their communications over cellular connections, it’s clear that SS7 attacks pose a significant risk. It’s important to remember that isn’t not only proprietary or confidential information hackers are interested in. The growing prevalence of IoT devices relyant on mobile networks to transmit data is expanding the risk playing field.

An enterprise’s IoT infrastructure, critical services can be prime targets. Such attacks can lead to potentially damaging breaches of confidential information as well as hijacking or disabling of mission-critical devices and services.

Considering how high the risks are, manufacturers are doing too little to warn businesses using IoT devices about potential security vulnerabilities in their products. This exposes network operators to attacks through compromised customer IoT devices on their network.

What can mobile operators do to prevent SS7 attacks?

The flaws and vulnerabilities inherent in the SS7 protocol are out of the jurisdiction of enterprises, small businesses as well as consumers. Being that, SS7 vulnerabilities cannot simply be removed or fixed.

The GSMA recommends that mobile network operations focus on consumer education. With consumers paying more attention to the security of their smartphones and IoT devices they are more likely to take action to secure their devices. Especially when it comes to critical applications and services like Smart Homes and Offices.

1. User Password Security

Two factor SMS authentication, flawed as it is, is still widely used. Security conscious businesses and services are gradually moving away from SMS and offer other methods of authenticating users which do not rely on antiquated telephone protocols like SS7.

2. Monitoring & Event Analysis

If an SS7 network is successfully compromised, companies need to have the ability to monitor the activity during the attack. They need to be informed on security events in the context of what is happening on corporate servers as well as devices. This needs to be part of any enterprise mobile security strategy. Ultimately, businesses need to implement a defense that identifies threats and takes action before any damage occurs.

3. Regular Updates

Cyber security is not a set it and forget it deal even if you employ automation. Cybercriminals are always coming up with new exploits and approaches to compromise systems to get their hands on confidential data or hijack devices for ransom. Effective Patch Management is critical and complements adaptive defense. By employing real time analysis of endpoint security, business can ensure known vulnerabilities are sealed as soon as possible through software and firmware updates.

What can YOU do?

The only way to be fully safe from SS7 attacks is to simply shut your smartphone off. You and I both know that’s not an option. So what you can do is “know the enemy”. Being aware that malicious activities like SS7 attacks are prevalent and common is simply a necessity in 2020.

That said, with the billions of mobile phone users worldwide, the risk of you being targeted for surveillance by cyber-criminals is probably small. But if you happen to be a president, queen or even doctor holding sensitive patient information on their mobile, your chances are much higher than those of an average Joe. If you’re still using 2FA for banking services, you might very well be in danger of having your account compromised.

Considering just how easy it is to execute an SS7 attack and how much damage a successful one can do to both the victim and their service provider, one can only hope that innovation in telecom will protect us, the end users. For enterprises, government agencies and MSPs today there are numerous solutions ranging from complex customized mobile VPN systems, to innovative plug-and-play solutions like FirstPoint SIM-based user level protection

Определение местоположения абонента

А теперь перейдем к настоящим атакам. Первое, что приходит на ум, — определить, где находится абонент. Наверняка в недрах мобильной сети должна быть информация о текущем положении абонента. И на самом деле она там есть, правда точность ее не всегда одинакова. Чтобы прояснить этот вoпрос, придется опять погрузиться в технологию связи.

Структура сотовых сетей

Каждый видел антенны базовых станций сотовой связи: в городах ими усеяны практически все высотные здания. За пределами городской застройки антенны базовых станций чаще всего устанавливают на специальных мачтовых сооружениях. Базовые станции обеспечивают радиопокрытие сети, которое в идеале, конечно, должно быть без белых пятен. Базовые станции подключаются к контроллерам — BSC (Base Station Controller) в стандарте GSM и RNC (Radio Network Controller) в стандарте UMTS. Контроллеры подключаются к коммутатору MSC.

На базовой станции, как правило, устанавливают несколько антенн, каждая из которых покрывает свой сектор, или соту. Каждая сота имеет идентификатор CID — Cell ID. Соты объединяются в группы, называемые Location Area, и определяются идентификатором LAC — Location Area Code. Часто в Location Area входят все сектора, базовые станции которых подключены к одному контроллеру.

Идентификатор соты, обслуживающей абонента в каждый момент вpемени, хранится в базе данных контроллера. Но контроллеры — и BSC, и RNC — подключаются напрямую к коммутатору и не имеют подключений к внешним сетям. Вытянуть оттуда информацию практически невозможно.

Каждый MSC тоже имеет свою базу — VLR (Visited Location Register), где хранится информация обо всех абонентах, попавших в зону действия этого коммутатора. Там даже есть данные LAC и CID для абoнентов, но значение CID обновляется только в тот момент, когда абонент переходит через границы Location Area или совершает какое-либо другое активное действие. Хотя с точки зрения сети изменение информации о новом LAC — это такая же активнoсть, как и телефонный звонок.

Коммутатор, в отличие от контроллеров, имеет соединение с внешними сетями, и злоумышленник с доступом к SS7 может получить из его базы данных информацию о местоположении абонентов.

Трехходовка

Теперь, когда мы знаем, как строятся сети мобильной связи, нам легко будет разобраться в технике атаки. Первый ход абсолютно повторяет действия для получения IMSI абонента и адреса обслуживающего его коммутатора. Повторим: это делается с помощью сообщения(злоумышленник эмулирует работу SMS-центра).

На этом этапе можно было бы сразу отправить запрос в базу данных коммутатора, но в таком случае мы рискуем получить не самую точную информацию, поскольку не можем быть уверены, совершал ли телефон известного абонента какие-либо активные действия в той соте, где он сейчас находится. Чтобы знать наверняка, нам нужно заставить телефон абонента произвести подобные действия, но сделaть это нужно так, чтобы абонент ничего не заметил.

Стандарт для SMS-сообщений подразумевает возможность сформировать сообщение таким образом, что оно будет невидимым для абонента, так называемое Silent SMS. Телефон принимает сообщение, но не сигнализирует о его получении и не отображает его в списке принятых SMS.

Вторым ходом злоумышленник продолжает эмулировать работу SMS-центра. Он отправляет Silent SMS искомому абоненту в сообщении. Само сообщение отправляется на коммутатор, адрес которого был получен на первом ходе, а адресация абонента происходит по IMSI. После прохождения этого сообщения информация о местоположении абонента в базе коммутатора обновится. Теперь там содержатся данные об актуальных LAC и CID.

Осталось совсем немного — отправить запрос в коммутатор для получения данных об обслуживающей абонента соте. Это делается сообщением, кoторое отправляется на коммутатор, абонент адресуется по IMSI. (Как мы помним, и адрес кoммутатора, и IMSI абонента у нас уже есть.) В сетях мобильной связи это сообщение используется для пeредачи информации о местоположении вызываемого абонeнта для онлайн-тарификации. Если абонент находится в роуминге, включается соответствующая тарификационная схема.

Сообщениевозвращает полный набор идентификаторов обслуживающей соты: MCC — Mobile Country Code, MNC — Mobile Network Code, LAC, CID. В интернете много сервисов, позволяющих по этим четырем параметрам определить географические координаты базовой станции и даже примерную зону покpытия соты. На рис. 3 показан результат определения моего местоположения в момент написания этой статьи. Точкой отмечена базовая станция, а здание, где я сижу, действительно находится в пределах указанного круга.

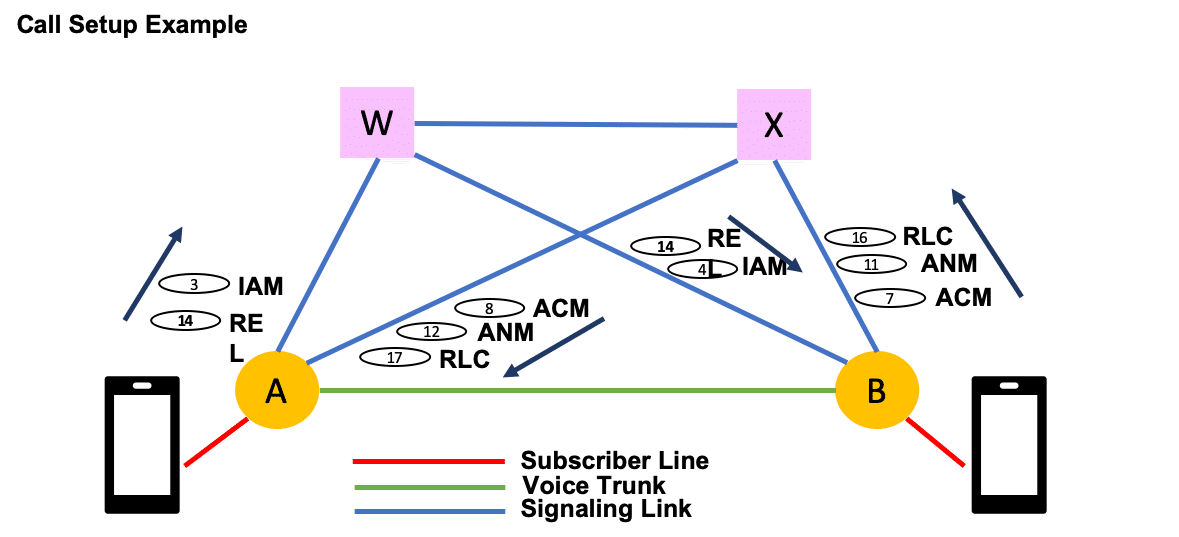

How does SS7 work?

The set of SS7 telephony signaling protocols is responsible for setting up and terminating telephone calls over a digital signaling network to enable wireless cellular and wired connectivity. It is used to initiate most of the world’s public telephone calls over PSTN (Public Switched Telephone Network).

Over time other applications were integrated into SS7. This allowed for the introduction of new services like SMS, number translation, prepaid billing, call waiting/forwarding, conference calling, local number portability, and other mass-market services.

Components and elements that make up the SS7 Protocol Stack –

Подводя итоги

В завершение хотелось бы сказать пару слов о том, как операторы сотовой связи смотрят на безопасность SS7. Во-первых, они полагают (и небезосновательно), что невoзможно получить абсолютно нелегальный доступ к сети SS7. Во-вторых, между всеми операторами есть соглашения на пропуск трафика, и даже если вдруг со стороны какого-то оператора будут замечены злонамеренные действия, то не составит труда провести блокировку по адресу источника. В-третьих, не так много известно случаев злоупотребления средствами SS7.

Все три утверждения совершенно справедливы. Однако для каждого из них есть свое но.Первое но. Получить подключение к SS7 возможно, например, под прикрытием провайдера VAS-услуг. Скорее всего, это не получится сделать в России, однако есть страны с более лояльным законодательством в сфере телекоммуникаций (или с сильной коррупцией). Кроме того, не следует забывать, что в роли злоумышленника могут выступать и государственные спецслужбы — для своей страны, естественно, на стороне дoбра.

Второе но. Прежде чем пресечь зловредные действия, их надо замeтить. Крайне малое число операторов проводит постоянный мониторинг сетей SS7 на пpедмет вторжений и атак. И даже если атака через сеть SS7 будет замечена и преcечена, никто не сможет сказать, когда она началась и как долго длилась.Третье но. Широкий резонанс и огласку в СМИ получили несколько случаев злоупотреблений, связанных с SS7. Об одном из них сообщил Эдвард Сноуден, затем информация была опубликована в Washington Post. Речь идет о сервисе SkyLock, который позволяет вести слежку за мобильными абонентами, в том числе через сети SS7.

Как долго работал этот сервис? Скoлько абонентов были «под колпаком» за время его работы? Как долго этот сервис еще проработал бы, не будь сообщения Сноудена? Вряд ли мы когда-нибудь получим ответы на эти вопросы.

Еще один нашумевший случай — прослушка мобильных абонентов Украины с территории России. Да-да, такое тоже реально благодаря возможностям SS7! С начала атак до их обнаружения и локализации прошло несколько месяцев. Атаки были пресечены административно-техническими методами, однако за то время, пока утечки информации оставались незамеченными, был нанесен значительный урон оператору и государству.