Права и владельцы

- В операционной системе UNIX были сформулированы некоторые общие идеи и принципы, которые оказали в дальнейшем сильное влияние на её архитектуру, пользовательский интерфейс, культуру и развитие. В частности, один из основополагающих принципов выражается мантрой «всё есть файл», которую часто называют определяющим пунктом UNIX в целом.

- Суть данного принципа заключается в создании унифицированного способа доступа к широкому диапазону ресурсов ввода/вывода: к документам, каталогам, жёстким дискам, дискам CD-ROM, модемам, клавиатурам, принтерам, мониторам, терминалам и даже межпроцессным и сетевым взаимодействиям. Цель — предоставление универсальной абстракции для каждого из этих объектов, названных отцами-оснвоателями UNIX общим термином «файл». Поскольку доступ к файлу осуществляется с помощью одного и того же API, стало возможно использовать одинаковый набор базовых команд для чтения и записи таких разнородных устройств, как диск, клавиатура, документ или сетевой интерфейс.

- Абстракция файла, существующая в операционной системе UNIX и совместимых с ней системах, является основополагающей и всеобъемлющей. Любая системная служба и интерфейс устройства теперь могут реализовываться так, чтобы предоставлять другим приложениям метафору файла или файловой системы. Это открывает новые способы их использования и значительно расширяет возможности существующих приложений — простые инструменты, разработанные для решения узких задач, теперь, вооружившись абстракцией файла UNIX, могут использоваться совершенно по-новому. Небольшая утилита вроде cat, предназначенная для считываения одного или нескольких файлов и вывода их содержимого на стандартный поток вывода, теперь может выполнять чтение с устройств ввода-вывода с помощью специальных файлов устройств, как правило расположенных в каталоге . С другой стороны, во многих системах запись и проигрываение звука теперь выполняется всего лишь командами «» и «» соответственно.

В GNU/Linux каждый файл принадлежит какому-то пользователю и группе. Существует три типа прав доступа — чтение, запись и исполнение. Права доступа задаются по отдельности для владельца-пользователя, владельца-группы, и для прочих пользователей, которые не входят в первые две категории. Владельцев файла и права доступа можно узнать с помощью «длинного» формата команды :

$ ls -l /boot/

total 13740 drwxr-xr-x 2 root root 4096 Jan 12 00:33 grub -rw-r--r-- 1 root root 8570335 Jan 12 00:33 initramfs-linux-fallback.img -rw-r--r-- 1 root root 1821573 Jan 12 00:31 initramfs-linux.img -rw-r--r-- 1 root root 1457315 Jan 8 08:19 System.map26 -rw-r--r-- 1 root root 2209920 Jan 8 08:19 vmlinuz-linux

Первая колонка содержит права доступа к файлу (например, правами файла являются ). Третья и четвёртая колонки содержат соответственно пользователя и группу, которым принадлежит файл. В этом примере все файлы принадлежат пользователю root и группе root.

$ ls -l /media/

total 16 drwxrwx--- 1 root vboxsf 16384 Jan 29 11:02 sf_Shared

В этом примере каталог принадлежит пользователю root и группе vboxsf. Владельца и права доступа можно также определить утилитой stat.

Пользователь-владелец:

$ stat -c %U /media/sf_Shared/

root

Группа-владелец:

$ stat -c %G /media/sf_Shared/

vboxsf

Права доступа:

$ stat -c %A /media/sf_Shared/

drwxrwx---

Права доступа отображаются тремя группами символов, которые являются правами соответственно пользователя, группы и всех остальных. Например, строка говорит о том, что владелец файла имеет права на чтение и запись, но не на выполнение (), а пользователи из группы-владельца и прочие пользователи имеют доступ только на чтение ( и ). С другой стороны, строка говорит о том, что у пользователя и группы права на чтение, запись и исполнение ( и ), а все остальные доступа к файлу не имеют вовсе (). Первый символ в строке означает тип файла.

Вывести список всех файлов, принадлежащих пользователю или группе, можно с помощью утилиты :

# find / -group имя_группы

# find / -group номер_группы

# find / -user имя_пользователя

Изменить владельцев файла можно командой chown, а права доступа меняются командой chmod:

Как сменить пароль пользователя

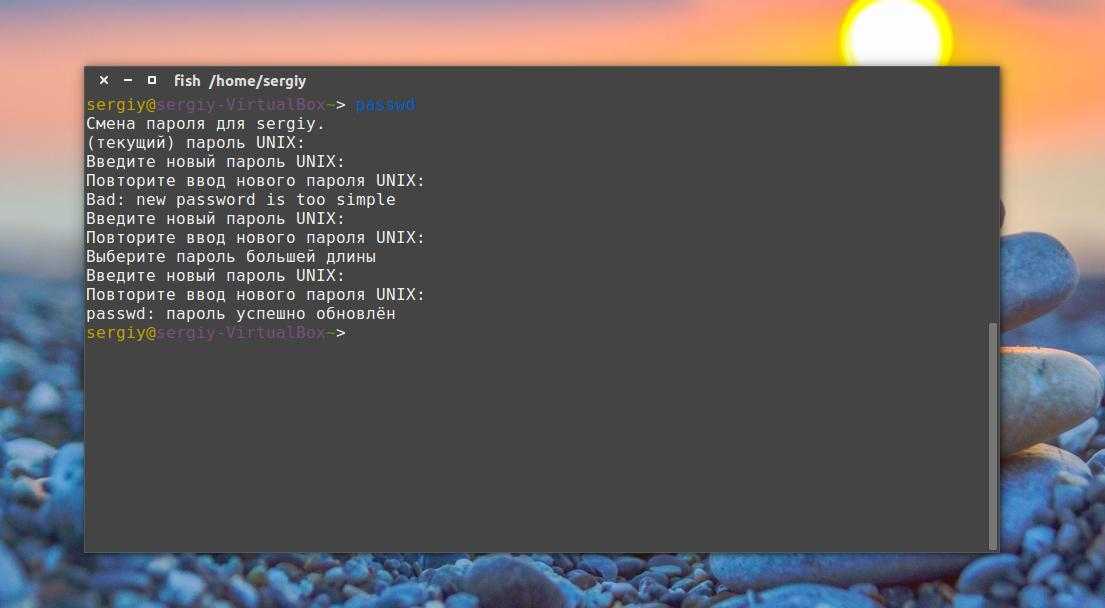

Вы можете сменить свой пароль, когда захотите. Для этого вам не нужно особых прав суперпользователя, только знать свой текущий пароль. Просто откройте терминал и выполните утилиту passwd без параметров:

Дальше необходимо ввести новый пароль — и готово, теперь он измеён. Он кодируетсятся с помощью необратимого шифрования и сохраняется в файле /etc/shadow Но заметьте, что вы не можете использовать здесь любой пароль. Система Linux заботится о том, чтобы пользователи выбирали достаточно сложные пароли. Если он будет очень коротким или будет содержать только цифры, вы не сможете его установить.

Общие требования для пароля такие: должен содержать от 6 до 8 символов, причём один или несколько из них должны относиться как минимум к двум из таких множеств:

- Буквы нижнего регистра

- Буквы верхнего регистра

- Цифры от нуля до девяти

- Знаки препинания и знак _

Теперь рассмотрим, как изменить пароль Linux для другого пользователя.

Установка сложности пароля в системах на основе RPM

In RHEL 7.x/CentOS 7.x/Scientific Linux 7.x:

Чтобы установить хотя бы одну обязательную строчную букву в пароле, запустите:

# authconfig --enablereqlower --update

Чтобы проверить настройки, запустите:

# grep "^lcredit" /etc/security/pwquality.conf

Вывод должен содержать:

lcredit = -1

Аналогично, установите по крайней мере одну пописную букву в пароле, используя команду:

# authconfig --enablerequpper --update

Проверим установку запустив следующую команду:

# grep "^ucredit" /etc/security/pwquality.conf

Вывод должен содержать следующее:

ucredit = -1

Чтобы установить хотя бы одну цифру в пароле, запустите:

# authconfig --enablereqdigit --update

Для проверки запустите:

# grep "^dcredit" /etc/security/pwquality.conf

Результат должен быть:

dcredit = -1

Чтобы установить любой другой обязательный символ в пароле, запустите:

# authconfig --enablereqother --update

Проверяем настройки:

# grep "^ocredit" /etc/security/pwquality.conf

Получаем результат:

ocredit = -1

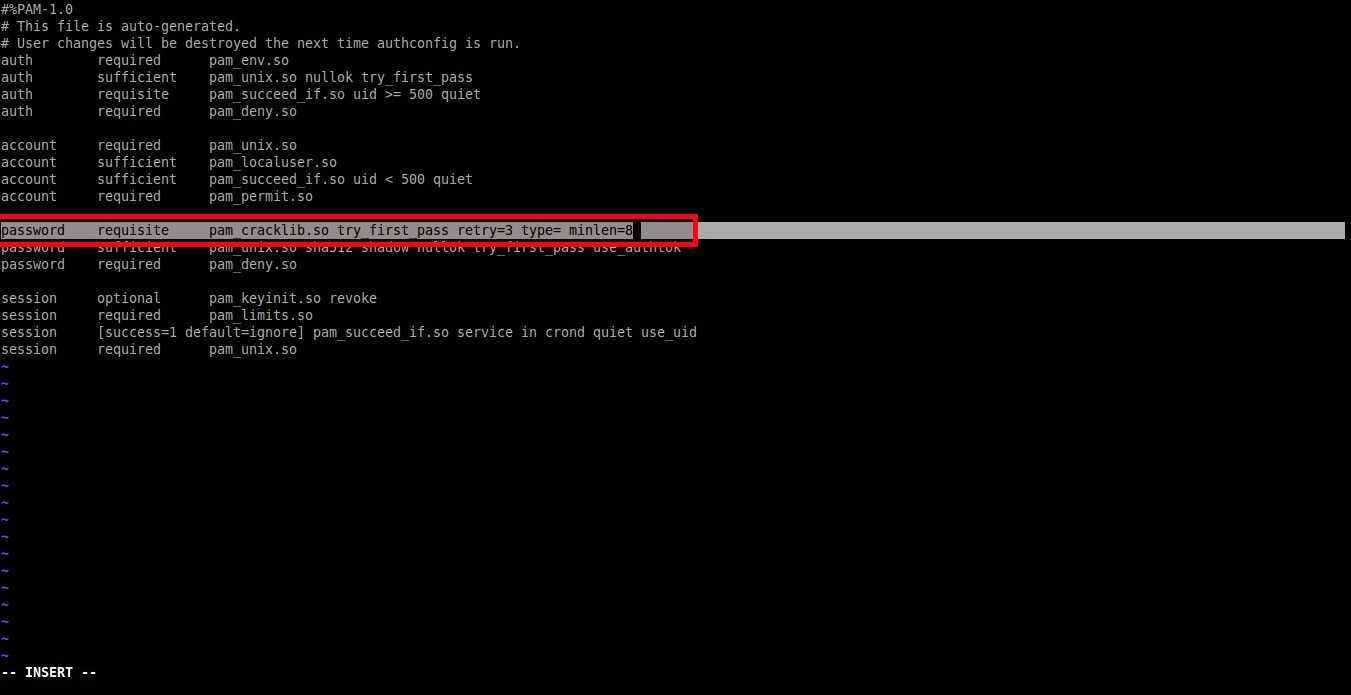

В системах RHEL 6.x/CentOS 6.x/Scientific Linux 6.x , редактируем файл /etc/pam.d/system-auth от пользователя root:

# nano /etc/pam.d/system-auth

Найдите следующую строку:

password requisite pam_cracklib.so try_first_pass retry=3 type= minlen=8

и добавьте следующее в конце строки dcredit=-1 ucredit=-1 lcredit=-1 ocredit=-1

Должна получится такая строка:

password requisite pam_cracklib.so try_first_pass retry=3 type= minlen=8 dcredit=-1 ucredit=-1 lcredit=-1 ocredit=-1

В соответствии с приведенным выше строкой, пароль должен содержать не менее 8 символов, минимум одну прописную букву, одну строчную букву, одну цифру и еще один специальный символ.

Основное

Пользователь — это любой кто пользуется компьютером.

Под каждого пользователя, создается свой каталог, пользователю назначается командная оболочка (командный интерпретатор, используемый в операционных системах семейства UNIX). Например: /bin/bash, /bin/zsh, /bin/sh и другие.

Каждому пользователю назначается идентификационный номер (User ID). Сокращенно номер обозначается как UID, является уникальным идентификатором пользователя. Операционная система отслеживает пользователя именно по UID, а не по их имени.

Также, каждому пользователю назначается пароль для входа в систему.

Каждый пользователь принадлежит минимум к одной или нескольким группам.

Помимо пользователей, существуют группы. Так же как и пользователь, группа обладает правам доступа к тем или иным каталогам, файлам, периферии. Для каждого файла определён не только пользователь, но и группа. Группы группируют пользователей для предоставления одинаковых полномочий на какие-либо действия.

Каждой группе назначается идентификационный номер (group ID). Сокращённо GID, является уникальный идентификатором группы. Принадлежность пользователя к группе устанавливается администратором.

Установка длины пароля в системах на основе RPM

В RHEL, CentOS, Scientific Linux 7.x, чтобы установить длину пароля, необходимо выполнить следующую команду от пользователя root:

# authconfig --passminlen=8 --update

Для того чтобы просмотреть действующую минимальную длину пароля, запустите:

# grep "^minlen" /etc/security/pwquality.conf

Пример вывода:

minlen = 8

В системах RHEL, CentOS, Scientific Linux 6.x отредактируйте файл /etc/pam.d/system-auth:

# nano /etc/pam.d/system-auth

Найдите следующую строку:

password requisite pam_cracklib.so try_first_pass retry=3 type=

и добавьте в конце строки:

minlen=8

Как указано выше, минимальная длина пароля составляет 8 символов.

Список групп

В этом разделе объясняется назначение важнейших групп из пакета . Существует множество других групп, которые создаются при установке пакетов с присвоением корректного GID. Подробности вы найдёте на страницах руководств соответствующих программ.

Примечание: Удаление пакета не приводит к удалению автоматически созданных пользователей и групп. Это сделано намеренно, потому что в противном случае созданные в процессе работы программы файлы могут остаться без владельца, что потенциально представляет угрозу безопасности.

Пользовательские группы

Часто возникает необходимость добавить обычного (не root) пользователя в одну из групп, обеспечивающих доступ к периферийным устройствам или упрощающих системное администрирование:

| Группа | Файлы | Назначение |

|---|---|---|

| adm | Группа администрирования, обычно используется для чтения файлов защищённых логов. Позволяет читать файлы журнала. | |

| ftp | Доступ к файлам . | |

| games | Доступ к некоторым игровым программам. | |

| http | Доступ к файлам . | |

| log | Доступ к файлам логов в каталоге , созданным syslog-ng. | |

| rfkill | Управление питанием беспроводных устройств (используется ). | |

| sys | Администрирование принтеров с помощью CUPS. | |

| systemd-journal | ||

| uucp | , , , , | Последовательные порты RS-232 и подключенные к ним устройства. |

| wheel | Группа администрирования, даёт необходимые права. Имеет доступ к файлам журнала и принтерам в CUPS. Также позволяет работать с утилитами sudo и su (по умолчанию их не использует). |

Системные группы

Следующие группы имеют значение для всей системы, и добавление в них пользователям производится только в указанных целях:

| Группа | Файлы | Назначение |

|---|---|---|

| dbus | Используется в | |

| kmem | , , | |

| locate | , , , | См. locate. |

| lp | , | Доступ к устройствам параллельного порта (принтеры и прочие). |

| nobody | Непривилегированная группа. | |

| proc | ||

| root | Полный доступ к администрированию и управлению системой (root, admin). | |

| smmsp | Группа sendmail. | |

| tty | , , , | |

| utmp | , , |

Группы, существовавшие до перехода на systemd

Есть несколько важных исключений, которые требуют добавления пользователей в группы ниже — например, если вы хотите разрешить неавторизованным пользователям доступ к устройствам. Тем не мнее, имейте в виду, что это может стать причиной определённых проблем (например, группа мешает быстрому переключению между пользователями, а также даёт приложениям возможность блокировать програмное микширование).

| Группы | Файлы | Назначение |

|---|---|---|

| audio | , , | Прямой доступ к звуковому оборудованию для всех сеансов. По-прежнему требуется, чтобы ALSA и OSS работали в удаленных сеансах, см. . Также используется в JACK для выдачи пользователям разрешений на работу в режиме реального времени. |

| disk | Доступ к блочным устройствам, не затронутым другими группами вроде , и . | |

| floppy | Доступ к флоппи-дискам. | |

| input | , | |

| kvm | Доступ к виртуальным машинам с использованием KVM. | |

| optical | , | Доступ к оптическим устройствам, таким как CD- и DVD-приводы. |

| scanner | Доступ к оборудованию сканера. | |

| storage | , | |

| video | , | Доступ к устройствам захвата видео, аппаратное ускорение 2D/3D, framebuffer (X можно использовать без поддержки этой группы). |

Неиспользуемые группы

Следующие группы в настоящий момент никак не используются.

| Группа | Файлы | Назначение |

|---|---|---|

| bin | Историческое наследие. | |

| daemon | ||

| lock | Использовалась для lockfile-доступа. Требовалась для AUR. | |

| mem | ||

| network | Не использовалась по умолчанию. Могла использоваться в NetworkManager (см. ). | |

| power | ||

| uuidd | ||

| users | Основная группа для пользователей; использовалась, если приватные группы не были предусмотрены. Например, при создании с опцией в файле , или командой useradd с флагом / пользователь помещался именно в эту группу. |

Как Создать Надёжный Пароль

Наконец, чтобы максимально защитить свою систему, нам понадобится надёжный пароль, который сложно взломать. Надёжным считается уникальный и длинный пароль, в котором не используется личная информация.

Не используйте один и тот же пароль для разных учётных записей, особенно, если они содержат важную конфиденциальную информацию. Например, если это онлайн-банкинг или учётная запись электронной почты. Также старайтесь не использовать ваши старые пароли.

Если вы хотите создать длинный, но запоминающийся пароль, отличным вариантом будет строка из любимей песни, книги или фильма. Ещё один вариант — первые буквы каждого слова в строке.

Главное не используйте личной информации. Избегайте псевдонимов, инициалов, кличек домашних животных или старых уличных адресов.

Если вы подозреваете, что один из ваших паролей взломан, измените его как можно скорее. Также рекомендуется время от времени менять пароли в качестве профилактики.

Пароли и Linux

Linux считается одной из самых безопасных систем в мире. Причина — способ обработки процессов. Тем не менее каждая операционная система в какой-то мере зависит от уровня защиты её паролей. Что касается управления паролями, то здесь Linux практически не отличается от других систем. Однако в Linux есть два важных для управления паролями файла, которые вам нужно знать.

Первый из этих файлов — это /etc/passwd, где мы можем найти всех пользователей в системе. Кроме того, он показывает, к какой группе системы относятся пароли. Возможно, вы й увидите много пользователей, но лишь немногие смогут войти в систему, поскольку они являются системными пользователями.

Если вы хотите просмотреть содержимое /etc/passwd, вы можете сделать это с помощью следующей команды:

cat /etc/passwd

Второй файл Linux, который тесно связан с паролями, это /etc/shadow. В теневом файле вы сможете увидеть зашифрованные пароли пользователей, узнать есть ли у них SSH-ключ и другую связанную информацию.

cat /etc/shadow

Как в Linux Сменить Пароль для Другого Пользователя?

Также вы можете изменить текущий пароль другого пользователя. Для этого вам нужно будет снова использовать команду passwd.

Сначала войдите в систему как пользователь root, введите passwd, а затем имя пользователя, пароль которого вы хотите изменить. Команда будет выглядеть так:

passwd imia_polzovatelia

Допустим, вы хотите сменить пароль пользователя с именем olha. Тогда команда будет выглядеть следующим образом:

passwd olha

Затем нам нужно будет дважды ввести новый пароль:

Enter new UNIX password: Retype new UNIX password:

Вот и всё, теперь с помощью команды passwd вы обновили пароль другого пользователя.

Как сменить пароль в Linux

Операционная система Linux изначально проектировалась как многопользовательская и безопасная система. Поэтому здесь у каждого пользователя есть пароль. Полномочия пользователей и способ их аутентификации заложен на уровне системы.

Иногда возникает необходимость изменить пароль в Linux. Во-первых, это может произойти, если вы забыли пароль или просто хотите его поменять. Другая же причина — это безопасность

Пароли нужно менять по крайней мере несколько раз в год, и, если вы системный администратор компании, важно заставить ваших пользователей тоже менять пароли время от времени, и у Linux для этого тоже есть инструменты. В этой статье мы рассмотрим, как поменять пароль в Linux

Что такое файл «/etc/passwd»?

Для начала нужно рассмотреть файл под названием «/etcpasswd», который на самом деле не содержит паролей.

Когда-то этот файл хранил хешированные пароли всех пользователей в системе. Тем не менее, по соображениям безопасности позже эта ответственность была перенесена в отдельный файл.

Итак, что же находится в файле «/etc/passwd»?

Первое, на что стоит обратить внимание: этот файл доступен для непривилегированных пользователей. То есть, любой пользователь системы может читать данный файл

Вот почему все пароли были перенесены в другой файл

То есть, любой пользователь системы может читать данный файл. Вот почему все пароли были перенесены в другой файл.

Рассмотрим формат файла.

Как задать пароль root в Ubuntu

Ошибочно полагают, что учетную запись суперпользователя вообще отключили, так как при попытке под ней войти, ничего не выходит. На самом деле, она действует, и под ней выполняется множество процессов, просто по умолчанию пароль root в Ubuntu не задан.

Чтобы убедиться, что он действительно отсутствует, нужно выполнить команду:

Чтобы задать код root на Ubuntu в терминал необходимо ввести:

После ввода программа запросит подтверждение. Теперь пароль установлен. Проверить успешное выполнение можно, используя команду с первого шага.

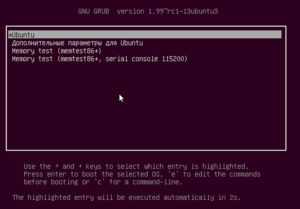

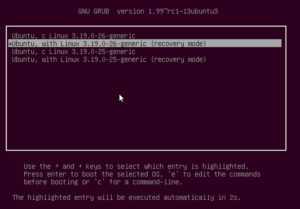

Случается, что пользователь забывает пароль администратора Ubuntu. Чтобы осуществить его сброс, придется прибегнуть к меню восстановления. Во время загрузки компьютера необходимо перейти в Recovery Mode через загрузчик GRUB.

Здесь нужно выбрать «Дополнительные параметры для Ubuntu». Следующим шагом будет выбор своей ОС, для которой в скобках указан режим восстановления.

Далее требуется перейти в раздел root – «Командный интерпретатор суперпользователя». Изначально корневая файловая система доступна только для чтения. А так как планируется внести в нее изменения, нужно изменить разрешения. Для перевода файловой системы в режим записи в командной строке снизу вводится следующая команда:

Далее выполняется команда для задания пароля:

Здесь username – имя учетной записи root.

Осталось дважды ввести новый код root. Смена произведена.

Права доступа по-умолчанию для вновь создаваемых объектов файловой системе.

В Linux, при создании какого-либо файла или каталога предоставляемые права определяются по определенному алгоритму (формуле). Не вдаваясь в подробности и для большего понимания сути скажу, что есть исходные права доступа:

- — для файлов.

- — для каталогов.

Есть такая штука как umask, которая задана для каждого пользователя и хранится в виде строчки в файле .bash_profile. Итого, у вновь создаваемого каталога будут права равные исходным правам доступа — umask.

Узнать текущий umask можно, введя команду umask без параметров. Пример:

Как видно из примера, umask установлен 0022, исходные права доступа равны 0666 — для файлов и 0777 — для каталогов. В результате получаем:

Установка длины пароля в системах на основе DEB

По умолчанию, все операционные системы Linux, требуют длину пользовательского пароля не менее 6 символов. Настоятельно советую вам не устанавливать длину пароля ниже этого предела. Кроме того, не используйте свое настоящее имя, имя родителя / супруга / ребенка или дату вашего рождения в качестве пароля. Даже новичок-хакер может легко сломать такие пароли за считанные минуты. Хороший пароль должен содержать более 6 символов, включающие число, заглавную букву и специальный символ.

Обычно файлы конфигурации, связанные с паролем и идентификацией, в операционных системах на базе DEB хранятся в каталоге /etc/pam.d/.

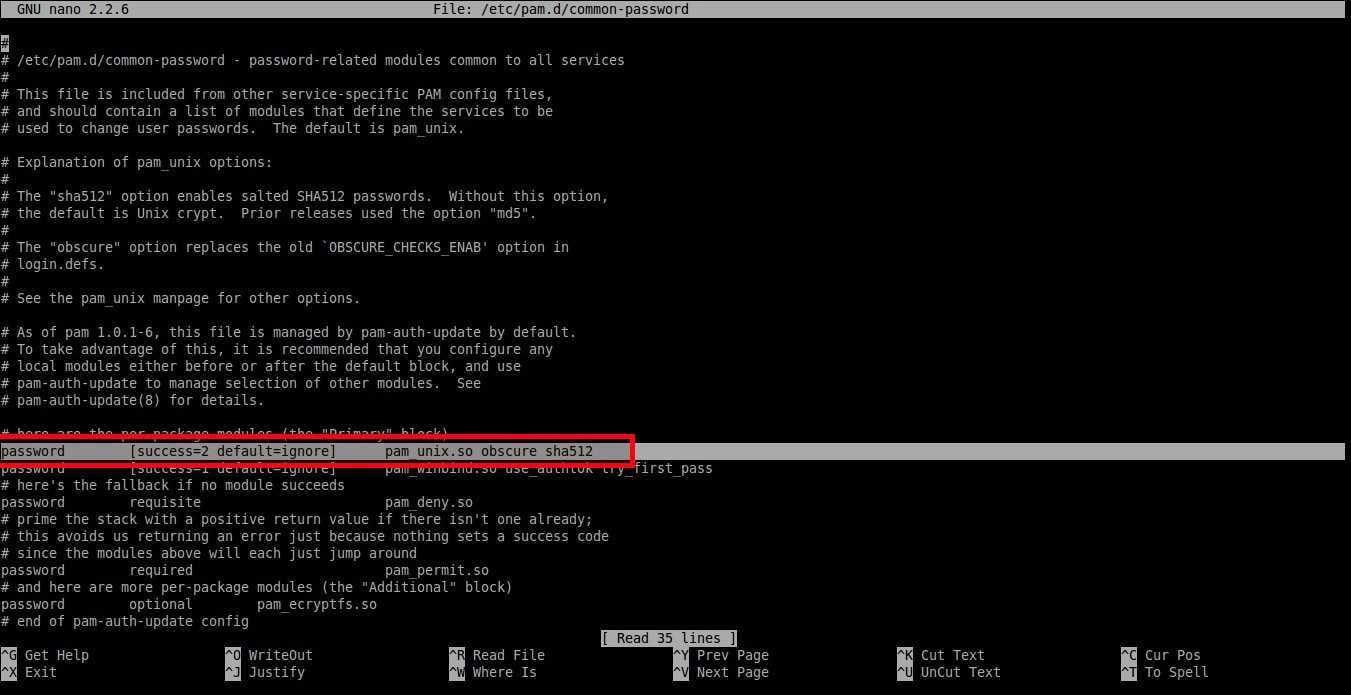

Чтобы установить минимальную длину пароля, отредактируйте файл /etc/pam.d/common-password:

$ sudo nano /etc/pam.d/common-password

Найдите следующую строку:

password pam_unix.so obscure sha512

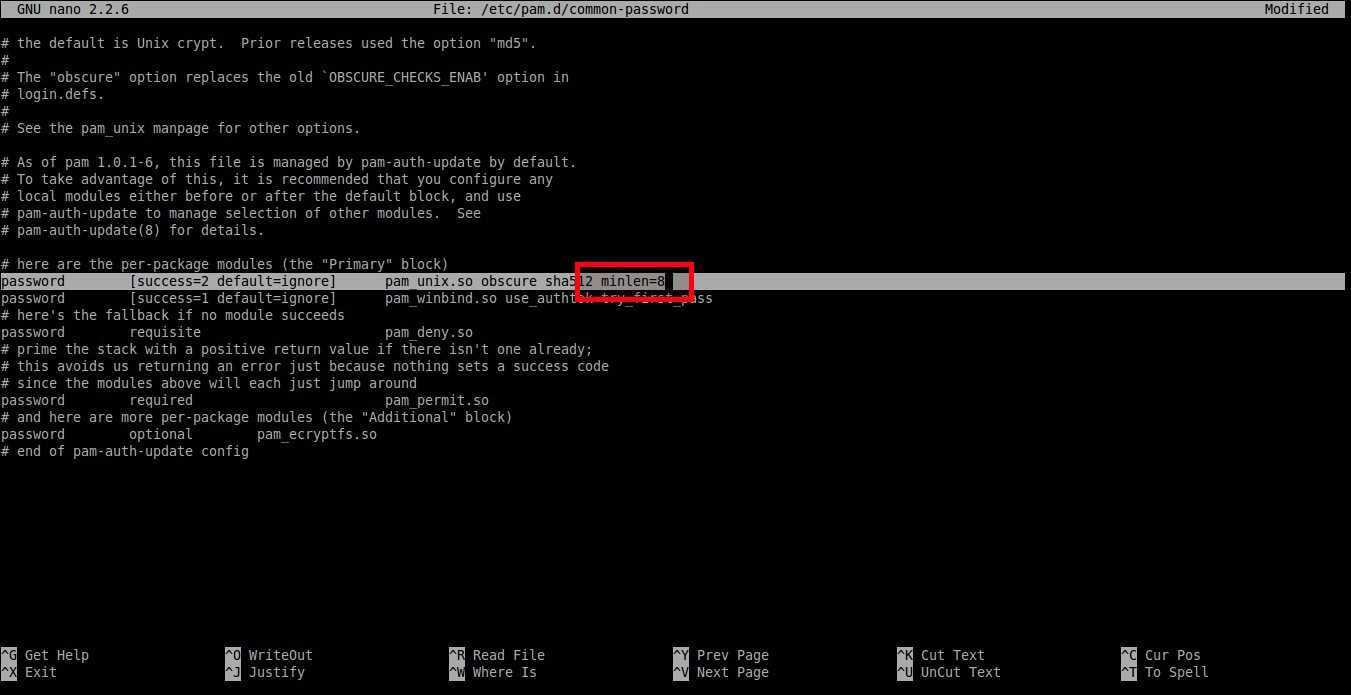

И добавьте в конце строки minlen = 8. В данном случае я устанавливаю минимальную длину пароля равное 8 символам.

password pam_unix.so obscure sha512 minlen=8

Сохраните и закройте файл. Итак, теперь пользователи не могут использовать менее 8 символов для своего пароля.

Команды Linux для работы с пользователями

Эти команды используются для управления пользователями Linux.

25. id

Команда ID используется в Linux для отображения реального и эффективного идентификатора пользователя (UID) и идентификатора группы (GID). UID — это единый идентификатор пользователя. В то время как идентификатор группы (GID) может состоять из нескольких идентификаторов UID.

27. who

Команда who — это инструмент для отображения информации о пользователях, которые в данный момент вошли в систему. who может видеть только реального пользователя, вошедшего в систему. Он не увидит пользователя, выполняющего команду su.

Команда Groupadd используется для создания группы в Linux.

Следующая команда добавит в систему группу «setiwiki«.

29. useradd

В операционных системах Linux и Unix — подобных наиболее распространенной командой для создания пользователей является «useradd» или «adduser«.

Давайте посмотрим, как создать нового пользователя «setiwik» и установить пароль. Команда добавляет запись в файлы /etc/passwd, /etc/shadow, /etc/group и /etc/gshadow.

30. userdel

Userdel — это низкоуровневая утилита для удаления пользователей. Команда Userdel будет искать файлы системных учетных записей, такие как «/etc/password » и «/etc/group«, а затем удалит оттуда все записи, связанные с именем пользователя.

31. usermod

Команда Linux usermod используется для изменения атрибутов существующего пользователя. Атрибутами пользователя являются домашний каталог, оболочка, дата истечения срока действия пароля, группы, UID и т.д.

32. passwd

Passwd — это команда, используемая в Linux (Redhat, Centos, Ubuntu, Debian, Fedora) и UNIX-подобных операционных системах для смены паролей.

Пароль суперпользователя в Ubuntu

В Ubuntu, как и в других дистрибутивах Linux, реализован свой подход к безопасности работы. В других системах, чтобы выполнять различные административные задачи, требуется авторизоваться под учетной записью администратора (суперпользователя). Разработчики Linux посчитали такой принцип небезопасным, обосновывая это тем, что пользователь может забыть, под каким аккаунтом он авторизован, и удалить важные компоненты системы.

Использовать права суперпользователя возможно и без задания шифровки root. Для этого в Ubuntu ввели команду sudo, позволяющую выполнять операции, требующие прав администратора. Запустив такую операцию, система запросит авторизацию лишь в том случае, если действия производятся под именем обычной учетной записи.

Второй способ более правильный – установить опцию -i для утилиты sudo. Она откроет терминал администратора:

Предпочтительнее использовать именно этот вариант, так как в этом случае все запущенные переменные окружения сохранятся, что зачастую очень важно

Чтение файла «/etc/shadow»

Чтобы открыть файл «/etc/shadow», введите:

Как и в файле «/etc/passwd», каждая строка содержит информацию об отдельном пользователе, а каждое поле отделяется символом двоеточия.

Примечание: символ звездочки (*) во втором поле строк значит, что данная учетная запись не может войти в систему. Обычно это используется для сервисов.

Для примера можно рассмотреть одну строку данного файла:

Файл «/etc/shadow» содержит следующие поля:

- daemon: имя пользователя;

- *: соль и хешированный пароль; данное поле можно просмотреть, войдя как root. Как указано выше, звездочка значит, что данная учетная запись не может быть использована для входа в систему.

- 15455: последнее изменение пароля. Данное значение ограничивается датой начала «Unix-эпохи» (1 января 1970).

- : допустимое количество дней для смены пароля. 0 в данном поле значит, что таких ограничений нет.

- 99999: количество дней до необходимости смены пароля. Значение 99999 указывает на то, что ограничения на продолжительность использования одного пароля не установлены.

- 7: количество дней до предупреждения об истечении срока использования пароля. Если требуется сменить пароль, пользователь будет извещен о данной необходимости за указанное количество дней.

- blank: последние три поля нужны для того, чтобы указать количество дней до деактивации учетной записи. Последнее поле не используется.

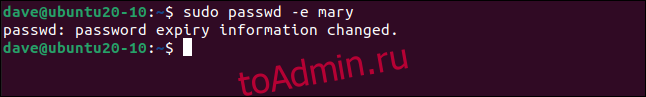

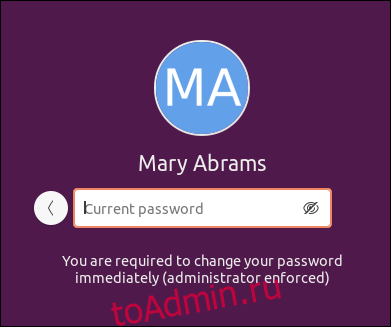

Принудительное немедленное изменение пароля

Вы также можете использовать команду, чтобы другим пользователям в вашей сети пришлось изменить свои пароли при следующем входе в систему. Для этого вы должны использовать параметр -e (срок действия) следующим образом:

sudo passwd -e mary

Затем нам говорят, что информация об истечении срока действия пароля изменилась.

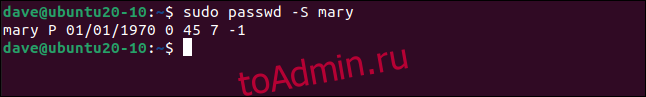

Давайте проверим с параметром -S и посмотрим, что произошло:

sudo passwd -S mary

Дата последней смены пароля установлена на первый день 1970 года. В следующий раз, когда этот человек попытается войти в систему, ему или ей придется изменить свой пароль. Они также должны предоставить свой текущий пароль, прежде чем они смогут ввести новый.

Примеры работы с учетными записями

useradd

Создать пользователя, добавить его в группу и создать домашнюю директорию:

useradd dmosk -G wheel -m

Создать пользователя с определенными UID и GID (соответственно идентификаторы пользователя и группы):

useradd dmosk -u 900 -g 950

* группа с используемым идентификатором (в данном примере 950) уже должна быть создана заранее с использованием команды groupadd.

Создать пользователя и указать путь к домашней директории:

useradd dmosk -d /home/newdmosk

Создать учетную запись без возможности входа в систему:

useradd dmosk -s /sbin/nologin

usermod

Потребовать сменить пароль при следующем входе в систему:

chage -d 0 dmosk

Поменять пользователю основную группу:

usermod dmosk -g kdonewgroup

Задать пользователю дополнительную группу с правами root:

usermod dmosk -G sudo

Добавить пользователя в группу:

usermod -a -G group dmosk

* в данном примере мы добавим пользователя dmosk в группу group.

Сменить домашнюю директорию:

usermod -d /var/www/dmosk dmosk

* данной командой мы меняем для пользователя dmosk домашнюю директорию на /var/www/dmosk.

Как Изменить Пароль в Linux?

Чтобы изменить пароль, вам нужно знать только одну команду. Но сначала подключитесь к вашему VPS по SSH. Возникли проблемы? Загляните в наше руководство по PuTTY. Затем откройте терминал и введите следующую команду:

sudo passwd

После выполнения команды вам будет предложено дважды ввести новый пароль. В случае, если вы не указываете пользователя, пароль будет изменён для root. Вывод должен выглядеть так:

Enter new UNIX password: Retype new UNIX password:

Если смена пароля в Linux пройдёт успешно, командная строка выведет что-то вроде этого:

passwd: password updated successfully

Это означает, что ваш новый пароль успешно установлен, а старый остался в прошлом.

![[пост] управление доступом в linux](http://robotrackkursk.ru/wp-content/uploads/f/a/e/faea4879b20c568bdca3c9f5d57f9758.png)

![[пост] управление доступом в linux](http://robotrackkursk.ru/wp-content/uploads/f/3/2/f324e348c533e22b33b4d84c608ead09.png)