Зачем воруют персональные данные пользователей

Причины краж персональных данных бывают абсолютно разные:

- Эти данные можно продать другим злоумышленникам;

- Персональные данные человека могут помочь «подогнать» фишинговое письмо под конкретную жертву, что увеличит вероятность выполнения ей желаемых действий (введение учетных/платежных данных на фишинговой странице, скачивание файла с вредоносным содержимым и т.д.);

- С помощью персональных данных пользователя можно получить доступ к его аккаунтам и устройствам и пользоваться ими в своих целях;

- Также с помощью персональных данных и аккаунтов пользователей можно больше узнать о других пользователях. Злоумышленники могут более точно подобрать механизмы атаки на цель и даже найти ее персональные данные у других пользователей. Например, в переписке в социальной сети.

Как защитить информацию на компьютере надежнее всего

Каждый из вышеперечисленных способов защиты информации на компьютере является надежным только в конкретной ситуации. Чтобы достичь максимально высокого уровня безопасности, необходимо комбинировать предложенные методы. К сожалению, универсального способа, который сможет защитить информацию на компьютере со 100-процентной эффективностью, нет.

К хакерским атакам уязвимы даже серверы силовых ведомств и банковских учреждений, о чем свидетельствуют масштабные утечки конфиденциальной информации из Пентагона, правительств США и других государств, которые публикуются Wikileaks.

Но рядовые пользователи сети редко становятся жертвами хакеров такого уровня, поэтому обезопасить личную информацию на компьютере все же реально. Для этого рекомендуется выполнить несложные рекомендации:

- установить антивирусное программное обеспечение и постоянно контролировать его обновления (рекомендовано с функциями брандмауэра и фаервола);

- защитить учетную запись при помощи надежного пароля, который содержит не менее восьми символов (буквы, цифры, рабочие символы);

- не применять для всех аккаунтов социальных сетей или мобильных приложений по управлению банковскими счетами одинаковые коды доступа;

- защитить Wi-Fi, отключить общий доступ к файлам на персональном компьютере по локальной сети (в первую очередь, к системному разделу), а также ограничить доступ, разрешив его лишь проверенным участникам сети;

- не хранить пароли и ключи доступа в файлах DOC, TXT, RTF и других документов на самом персональном компьютере;

- наиболее ценную информацию и папки с файлами следует поместить в запароленный архив или зашифровать.

Личную информацию на компьютере можно защитить и другими методами. Необходимо лишь отыскать компромисс между удобством пользования ПК и уровнем безопасности. Такие радикальные меры, как ограничение списка разрешенных ресурсов, доступ к персональному компьютеру с помощью физического ключа или полное шифрование данных, на домашнем ПК могут быть излишними, доставляя массу неудобств. Как показывает практика, использование слишком сложных защитных средств приводит к тому, что пользователи постепенно отказываются от их применения.

Использование антивирусной программы и установка пароля на жесткий диск или BIOS

Чтобы защитить информацию на компьютере и обезопасить себя от вирусов-троянов, необходимо установить актуальную версию антивирусной программы и постоянно следить за ее обновлениями. Необходимо также ограничить доступ к накопителям информации, запретив по сети.

Замечание 1

Если защитить оперативную систему базовым паролем, быстро взломать компьютер не получится, но если он попал в руки мошенника надолго, то ОС быстро уязвима. Если переустановить Windows, то можно получить доступ к зашифрованным данным. Но установка пароля в BIOS, который необходимо вводить каждый раз при включении компьютера, делает невозможной загрузку ПК ни со встроенного, ни внешнего носителя.

BIOS (Basic Input/Output System) или UEFI (Unified Extensible Firmware Interface) — часть системного программного обеспечения компьютера, которая отвечает за организацию работы аппаратных компонентов системы и управляет его загрузкой. Вход в меню настройки BIOS можно выполнить на раннем этапе загрузки компьютера при нажатии кнопки Delete, F1 или F2.

Также немалую степень защиты информации на компьютере представляет установление пароля на жесткий диск. Если пользователь установит код для накопителя через BIOS/UEFI, то в руках мошенника ПК не принесет никакой пользы. Даже после того, как жесткий диск будет извлечен из компьютера и подключен к другому устройству, получить доступ к данным не выйдет. Если злоумышленник будет пытать разблокировать накопитель «мастер-ключом», то это приведет к уничтожению данных.

Двухфакторная авторизация (аутентификация)

Чтобы защитить себя в интернете используйте двухфакторную аутентификацию. Это означает, что при попытке авторизоваться на сервисе будет необходимо указать два секретных параметра-доказательства. При стандартном входе такой параметр только один – пароль. В случае с двухфакторной авторизацией нужно будет ввести ещё один. Чаще всего это случайный сгенерированный код, который отправляется в SMS на телефон. Если злоумышленник завладел паролем, то он не сможет войти в аккаунт.

Сейчас двухфакторная аутентификация используется большинством крупных сервисов: Microsoft, Google, Facebook, Yandex, Dropbox, ВКонтакте, Instagram. Для подтверждения они применяют SMS, мобильные приложения, токены (редко), резервные ключи.

VPN

VPN — это защищённая сеть, которая скрывает IP адрес и месторасположение. Она надёжно зашифрует весь трафик и данные, передаваемые с устройства. Если вам необходимо обойти блокировку сайта, получить анонимность в сети или подключиться к Wi-Fi в публичном месте, используйте VPN.

Сама технология работает так:

1. Информация шифруется на устройстве.

2. Передаётся на сервер VPN-провайдера.

3. Дешифруется на сервере.

4. Передаётся по назначению (на сервер сайта).

Таким образом, личная информация защищена от перехвата, она полностью зашифрована, персональные данные скрыты. Блокировки сайтов, например, от Роскомнадзора перестают работать. Присутствие в сети выглядит так, словно вы вышли в интернет не из России, а из другой страны (где размещён VPN сервер). Вот список VPN-сервисов, которыми можно пользоваться бесплатно.

Чтобы защитить свои данные, приобретите лицензированный антивирус на сайте: https://ggsel.com/catalog/antivirus.

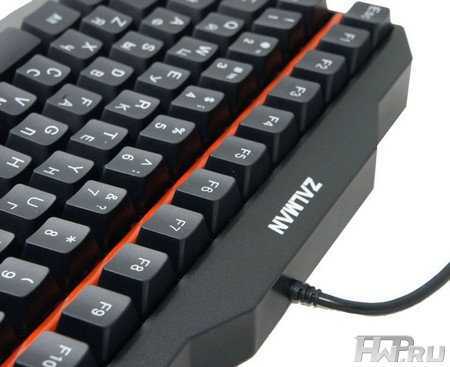

ZALMAN ZM-K500

Для начала перечислим технические характеристики Zalman ZM-K500M:

- Тип — Механическая

- Интерфейс — USB

- Количество клавиш — 92

- Гравировка — Лазерная

- Размер — 352×169×36 мм

- Длина кабеля — 1,5 м

- Вес — 850 гр

- Материал — ABS

- Сила активации — 50 гр

- Долговечность клавиш — 20 млн. нажатий

Девайс удивляет ещё из коробки необычным дизайном — чёрный корпус, чёрные клавиши, красная «подкладка» под клавишами

Этот акцент сделан намеренно, чтобы привлечь внимание

|

Ещё одна важная деталь, которую замечаешь при первом же взгляде — отсутствие блока цифровых клавиш. При этом уменьшение общих размеров ни коим образом не ухудшило эргономику — клавиши имеют привычные размеры и расположение. Благодаря такой небольшой длине, клавиатура не потребует много места, и спокойно уместится даже вместе с мышкой на выдвижной подставке компьютерного стола.

|

В качестве моральной компенсации в правом верхнем углу находятся пять дополнительных клавиш: регуляторы и выключатель громкости, кнопка «Домой» и запуск электронной почты.

|

Наверное, не помешала бы возможность настройки хотя бы двух последних кнопок, но как мы уже говорили, в комплекте не идёт никаких драйверов, устройство автоматически определяется операционной системой и никаких манипуляций со стороны пользователя не требуется.

Удивляет вес — целых 850 грамм при столь скромных габаритах. Клавиатура выглядит монолитно и, я бы даже сказал, сурово. В хорошем смысле этого слова. Настолько же сурово, как мощный утилитарный (читай, для бездорожья) квадроцикл. И то и другое объединяет «мощь» при небольших габаритах.

|

Такой вес обусловлен в том числе и большой толщиной клавиатуры. Шутка ли — 36 мм. К толстому корпусу прибавляем полноразмерные клавиши и получаем ещё более устрашающие цифры. Zalman ZM-K500 совсем не назовёшь «малюткой» или подобным уменьшительно-ласкательным словом.

|

А вот на следующей фотографии видно, что клавиши расположены не на одной плоскости. Средние ряды клавиш немного утоплены. Каждый производитель стремится найти ту самую оптимальную, комфортную и удобную раскладку, и по неволе предлагает разные варианты. В общем, у каждого своя правда. Но человек — существо приспосабливаемое, так что привыкнуть к новой клавиатуре — дело нескольких десятков минут.

|

Очередное необычное явление — полное отсутствие индикаторов «Scroll Lock» и иже с ними. Если отсутствие «Num Lock» можно понять, то вот скажем индикатор «Caps Lock» никогда не бывает лишним. Зато пользователь может любоваться лейблом производителя в верхней части.

|

Хотя на этом месте можно было бы расположить парочку маленьких светодиодов.

Снизу можно увидеть две выдвижные ножки и резиновые вставки для предотвращения скольжения. Собственно, учитывая мягкую резину и большой вес, двигать Zalman ZM-K500 по столу достаточно тяжело. Тем лучше для пользователя — клавиатура не будет вырываться из рук, как при наборе текста, так и во время жаркой игры.

|

Вот и добрались мы до самого интересного. Снимаем клавишу и видим механизм предсказуемого красного цвета. Это аналог Cherry MX Red — механический линейный тактильный бесшумный переключатель. Сила активации — 50 грамм, она постоянна на протяжении всего нажатия.

|

Для тех, кто не знает, что же это за зверь такой «механический переключатель», предлагаем взглянуть на устройство этого переключателя.

Как видно на картинке, срабатывание происходит на середине хода клавиши — достаточно «утопить» клавишу приблизительно на 2 мм (полное нажатие — 4 мм). Если цифра 50 грамм вам ни о чём не говорит, то скажем просто — нажимаются такие кнопки легче, чем привычные мембранные.

Провод в длину около полутора метров. Толщина — около 5 мм. USB разъём обычный, без позолоты, зато имеет фильтр непосредственно около USB штекера.

К качеству исполнения и материалов претензий нет. Символы выгравированы, так что быстрое стирание не грозит. Производителем заявлен ресурс клавиш в 20 миллионов нажатий. Это настолько много, что даже считать — сколько лет проработает такая клавиатура пусть даже на столе судебного секретаря, нет никакого желания.

Пожалуй, единственное к чему мы можем придраться — отсутствие подставки для рук. Но об этом мы поговорим чуть позже.

Интерфейс и управление.

В верхней части фронтальной стороны гаджета расположен LCD дисплей, под ним расположена сенсорная цифровая клавиатура, и кнопки Menu и Enter .

Помимо цифр на клавиатуре предназначенных для ввода пароля, у кнопок есть и функции управления.(Рис. 10)

2 — Вверх,

4 — Влево,

6 — Вправо,

8 — Вниз,

3 — Updating iso file (Обновить список iso-образов),

5 — Mount (Смонтировать iso-образ).

Zalman видит только папку «_ISO», папки в ней и iso-образы которые в них находятся. Стрелками можно легко ориентироваться в папках, выбрать нужный образ, и смонтировать его, нажав на кнопку 5 . Так же если вы закинули новый iso-образ, то для того чтобы он отобразился у вас, можно переподключить девайс или нажать цифру 3 .

Над дисплеем располагается Led-индикатор работы HDD. Он светится двумя цветами в зависимости от того в какой интерфейс он подключен, USB3.0 — светится синим, USB2.0 — светится белым. В правом верхнем углу дисплея так же видно к какому интерфейсу подключен девайс (Рис.11).

В левом верхнем углу располагается значок замка, сообщающий нам статус функции Set W-protection. (Проще говоря, если замок открыт то диск не защищен от записи, если закрыт то доступно только чтение информации).

Второй слева значок, это значок диска, появляется только если в CD-ROM смонтирован iso-образ.

Третий слева значок говорит о режиме работы Zalmana.

- HDD MODE — буква «H»,

- VCD MODE — буква «O» или символ диска,

- DUAL MODE — буква «D».

Round one

Работа по взлому сотовой сети начинается с подготовительных атак, которые направлены на получение информации об абоненте-цели атаки.

Атаки на раскрытие IMSI

Соответственно, существенная часть защиты выстраивается вокруг сокрытия международного идентификатора мобильного абонента — IMSI. Хакеры обнаружили около десятка способов получения этого набора цифр через сигнальные сети, и основная сложность на первом этапе работ — подобрать правильный подход.

Прежде всего мы попробовали стандартные запросы SendRoutingInfo, SendRoutingInfoForSM и другие сообщения, в ответах на которые сеть должна возвращать IMSI. На этот раз сигнальная сеть не выдала идентификатор — значит, оператор использует какую-то защиту. Осталось выяснить, насколько она серьезная. Обычно в такие моменты появляется особый азарт.

Чтобы преодолеть барьер, мы намеренно искажаем сигнальные сообщения. Как правило, вносим изменения на SCCP или TCAP уровне — после этого некоторые фаерволы не могут корректно распарсить более высокие уровни сообщения и пропускают его без должной проверки.

Манипуляции с адресной частью сообщений позволили нам пробиться через фильтр и осуществить взаимодействие с HLR оператора. В ответ получили ошибку, но вместе с ней мы узнали адрес HLR. Далее, атакуя непосредственно HLR и применив очередной набор манипуляций, мы достаточно быстро получили IMSI обоих абонентов-жертв.

Атакуем абонента через SS7

Зная IMSI абонента и используя MAP-операцию Update Location, мы «перенесли» абонента-жертву в свою фейковую сеть. Для сотового оператора это выглядит как регистрация абонента в роуминге и, как правило, не вызывает подозрений. Так мы получили возможность перехватывать входящие звонки и СМС.

Принципиальная схема атаки с использованием фейковой сети

Развивая атаку и сформировав еще несколько сигнальных сообщений, мы выполнили от имени абонента-жертвы отправку СМС и USSD-запросов, изменение профиля услуг. Кроме того, этот вектор атаки можно использовать для DOS всех сервисов абонента.

Другая группа атак осуществляется, когда абонент находится в реальном, а не фейковом, VLR.

Выяснив VLR, в котором находится абонент, и представившись HLR’ом, злоумышленник может изменить его профиль в этом VLR. Для демонстрации этой уязвимости мы установили запреты вызовов в профиле абонента. А при подмене адреса обслуживающей IN-платформы в VLR-профиле абонента на адрес своей платформы, мы обрели полный контроль над исходящими вызовами — получили возможность блокировать, перенаправлять, прослушивать звонки с тестовых смартфонов.

Также в процессе тестирования мы реализовали атаки, позволяющие получить:

-

местоположение абонента с точностью до сектора базовой станции;

-

модель телефона;

-

состояние счета абонента и другую чувствительную информацию.

Все это не только угрожает приватности абонента, но и позволяет выстраивать сложные атаки с применением социальной инженерии.

Атакуем абонента через Diameter

Мы тестировали и Diameter-сеть. Через ее уязвимости удалось получить информацию о текущем состоянии абонентов на MME, зоне обслуживания, а также сетевой статус мобильного устройства. С помощью этих данных злоумышленник может выбрать оптимальное время для других атак — когда абонент находится вне зоны действия сети и не заметит ничего необычного.

Кроме того, отправка нелегитимных сигнальных сообщений позволила добиться деградации сервисов 4G у тестовых абонентов. Получилось установить запрет на обслуживание в LTE узлах сети и снизить до минимума скорость передачи данных в пакетной сети.

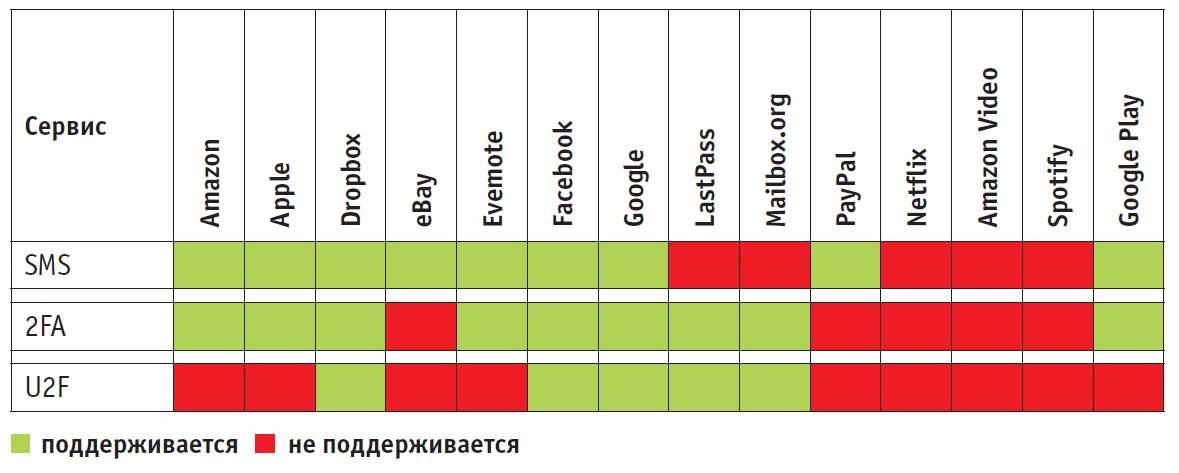

Службы, поддерживающие защиту 2FA и U2F

Крупные провайдеры предлагают использование одноразовых кодов (2FA). Зачастую встречается даже поддержка токенов (U2F)

Для сервисов, в которые вы заходите исключительно со стационарного компьютера, мы рекомендуем разрешить лишь доступ по U2F. При работе через устройство на базе iOS необходимо дополнительно оставить активной двухэтапную защиту, поскольку в данном случае аутентификация посредством USB-токена невозможна.

Для сервисов, в которые вы заходите исключительно со стационарного компьютера, мы рекомендуем разрешить лишь доступ по U2F. При работе через устройство на базе iOS необходимо дополнительно оставить активной двухэтапную защиту, поскольку в данном случае аутентификация посредством USB-токена невозможна.

Пользователям Android доступны варианты: с помощью NFC-брелока от Yubikey (yubico.com, около 2500 руб.) вы сможете считать ключ с помощью NFC-модуля своего смартфона. При запросе второго аутентификатора просто приложите Yubikey к задней стороне аппарата — готово.

Если ваш телефон не сразу распознает брелок, попробуйте поменять его расположение на корпусе. В некоторых моделях смартфонов чип NFC сильно сдвинут выше или ниже, а дальность его приема крайне ограничена.

- Как включить двухэтапную аутентификацию в Google

- Тест облачных хранилищ: где хранить данные безопасней

- Как восстановить пароль от сетевых аккаунтов и почты

Фото: компании-производители, www.authy.com

В чём опасность?

• Фрод (мошенничество). Когда юзер оплачивает покупки или услуги банковской картой на вредоносном сайте, создатели ресурса могут получить доступ к реквизитам пользователя.

• Взлом аккаунтов. Тот случай, когда злоумышленники получают логины и пароли от почты, онлайн-банкинга или социальной сети.

• Утечка данных. Сбор личной информации человека для передачи третьим лицам. В такой скандал попадал Facebook. Социальная сеть допустила массовую передачу данных 50 миллионов пользователей, которым потом показывалась политическая таргетированная реклама.

• Проникновение. Обеспечение удалённого доступа для мошенников на персональный компьютер через вредоносное ПО.

• Фишинг. Сайты-подделки под популярные сервисы: социальные сети, платёжные ресурсы, онлайн-банки. Рассылки, которые маскируются под рассылку от авторитетных сайтов (Google, Mail.ru, Facebook, VK). Они рассчитаны на невнимательность человека и пытаются заполучить доступ к конфиденциальным данным — логинам и паролям.

Что помогает защитить себя в интернете?

Чтобы защитить себя в интернете не нужно выстраивать оборону против каждого вида проникновения – достаточно соблюдать комплексные меры безопасности и использовать здравый смысл. Это сократит вероятность утечки персональной информации и не даст вредоносному программному обеспечению начать работу.

Подготовка к использованию.

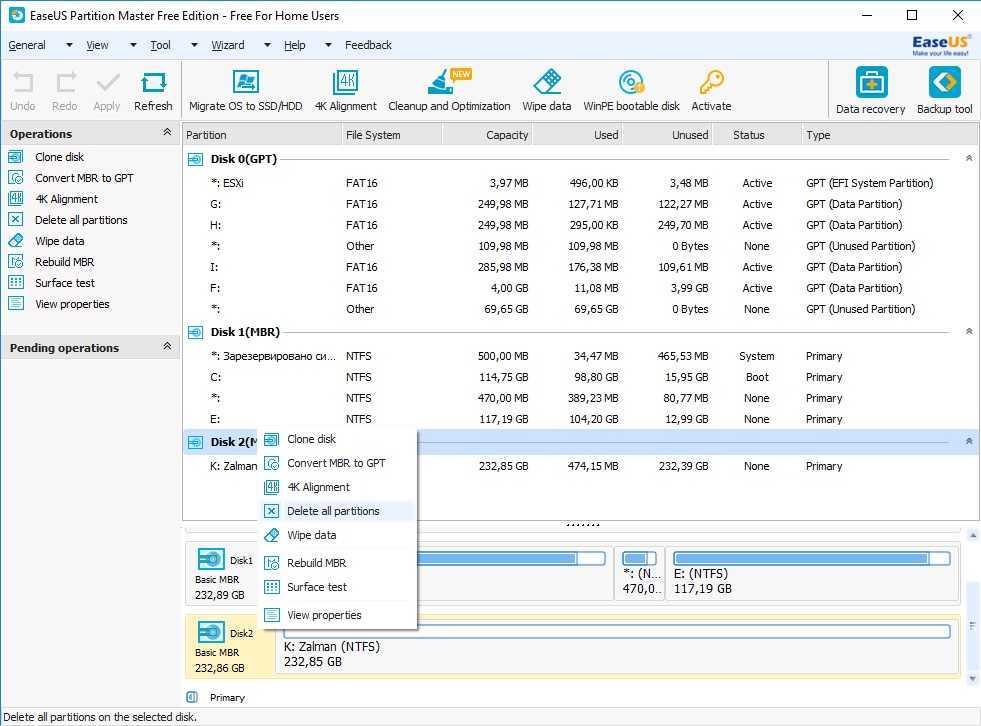

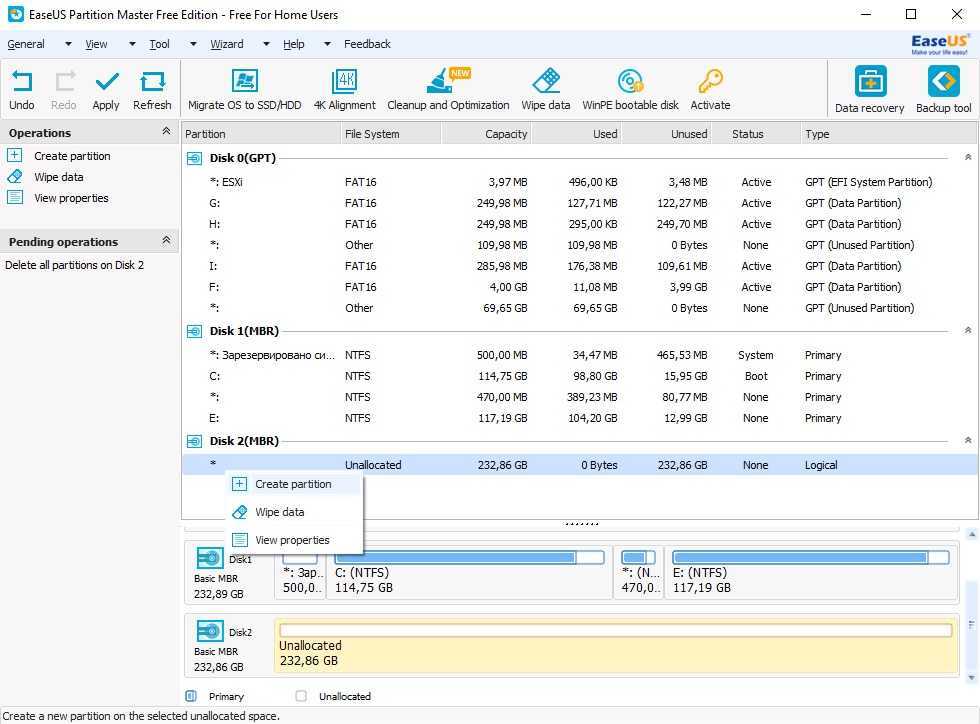

При первом включении в лучшем случае вас будет приветствовать фраза «NO ISO FILES» ну или ошибка файловой системы. Чтобы избежать ошибку файловой системы давайте сразу разметим и отформатируем диск. Делать мы это будем в бесплатной программе EaseUS Partition Master 12.5.

Шаг 1.

Находим диск Zalmana, в нашем случае это «Disk 2 (MBR)» в нижней части окна есть графическое отображение разделов, кликаем правой кнопкой по нашему диску. и выбираем пункт «Delete all partitions» (Удалить все разделы)(Рис.4). EaseUS Partition Master 12.5 сразу же ничего не делает, мы сначала назначаем ей список задач, а в конце подтвердим их выполнение.

Далее, уже выше где написано «Unallocated» (Нераспределённый), жмем правой кнопкой мыши и выбираем «Create partition» (Создать раздел)(Рис.5).

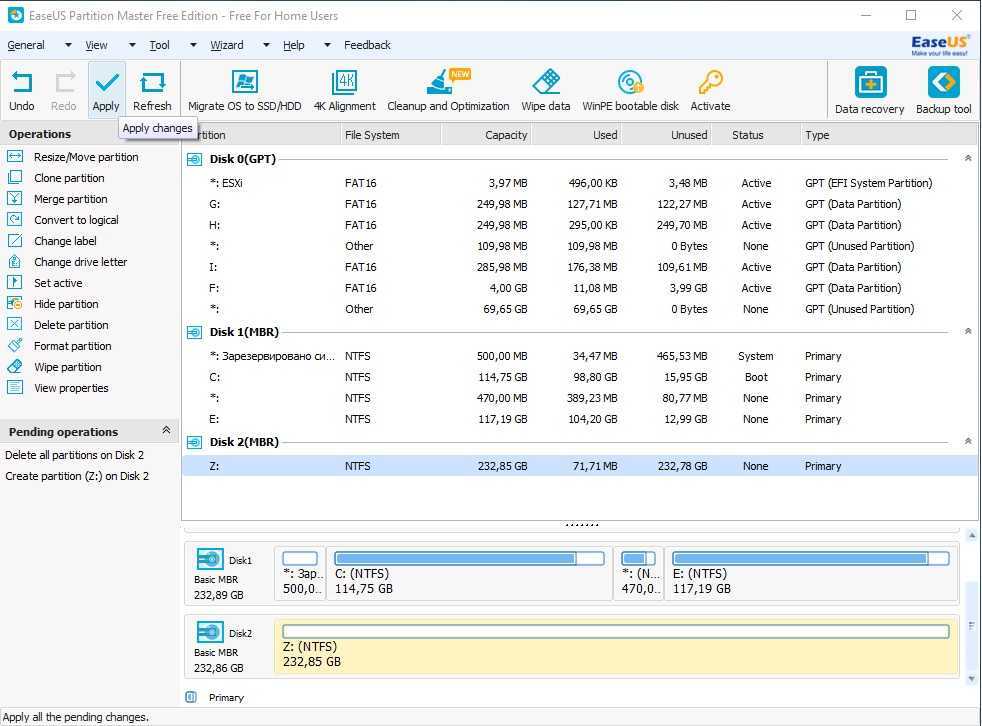

Откроется окно с настройками форматирования, от стандартных настроек отличается только тем, что надо переключить с «Logical» (Логический) на «Primary»(Первичный). Жмём «Ок»(Рис.6).

Все задачи поставлены, теперь подтверждаем их выполнение — жмем «Apply»(Применить изменения) в левом верхнем углу окна(Рис.7).

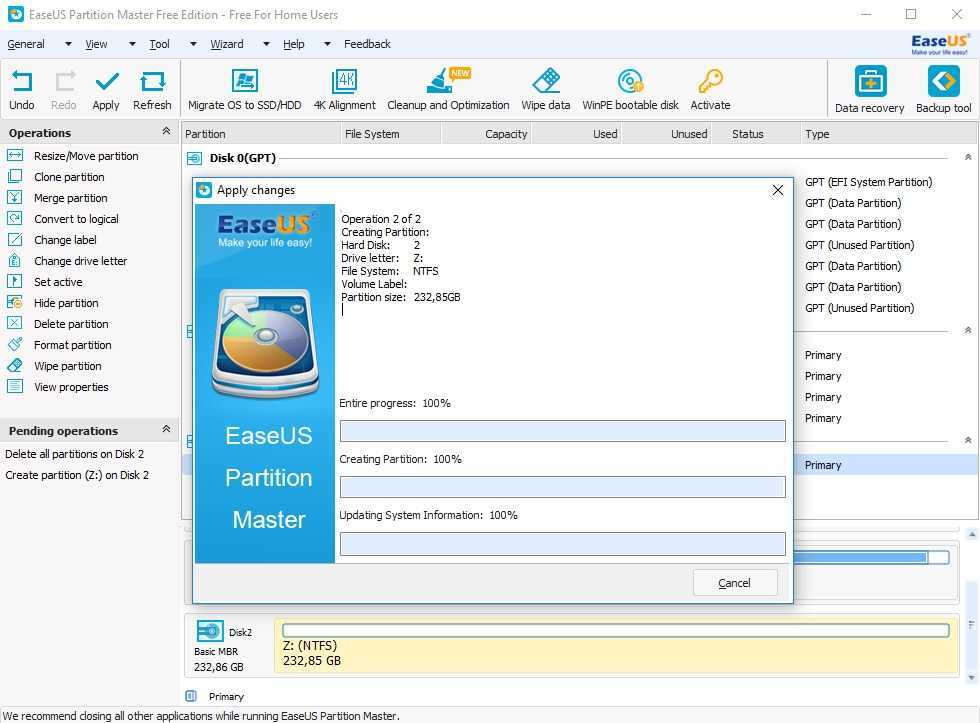

Подтверждаем свое согласие и ждём пока будут выполнены все операции(Рис.8).

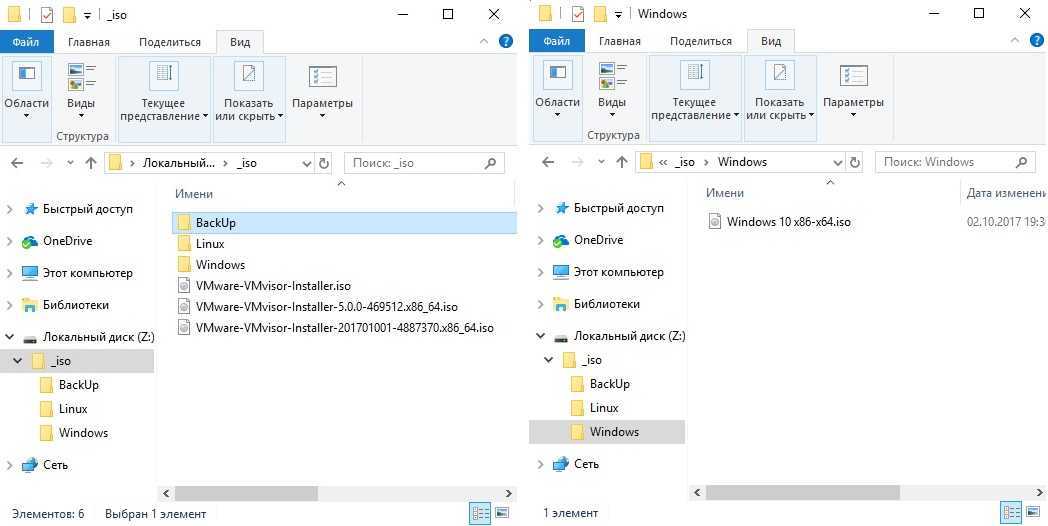

Шаг 2.

На диске Zalmana создаем папку «_iso»(без кавычек), и закидываем туда свои образы, только так Zalman будет их видеть. Кроме того в папке «_iso» можно создать ещё папки, для порядка, так сказать. Мы для примера создадим «BackUp» «Linux» и «Windows», перекинем в «_iso» и во все папки наши iso-образы(Рис.9).

Заявленные параметры.

Модель — Zalman ZM-VE500. Девайс представлен в черном и серебристом цветах(Рис.1). Задняя крышка выполнена из металла,а основная часть из пластика. Интерфейсы подключаемых HDD — SATA-I/SATA-II, SATA III. Интерфейс подключения к ПК USB 3.0/USB 2.0 Питание от USB. Остальные параметры смотри в Таблице 1.

| Спецификация | ZM-VE500 |

| Материал корпуса | Алюминиевый сплав, акрил, поликарбонаты |

| Вес | 91 грамм (Без HDD) |

| Габариты | 146 x 80.8 x 14 мм |

| Максимальная скорость передачи | 5Gbps |

| Питание | DC5V(USB Power) |

| Поддержка ОС | Win XP/2000/VISTA/Win7/Win8 / Win8.1/Win10/Linux/MAC |

Таблица 1 Спецификация Zalman ZM-VE500

ВПЕЧАТЛЕНИЯ ОТ ИСПОЛЬЗОВАНИЯ

С точки зрения обычного пользователя главное отличие механической клавиатуры Zalman ZM-K500 от обычной мембранной кроется в лёгких клавишах и срабатывании клавиш не при полном, а при «половинном» нажатии. При этом сам момент нажатия тактильно определить не удастся, это можно понять лишь по реакции. В частности, набирая этот текст на тестируемой клавиатуре, ваш покорный слуга быстро приноровился этот момент определять, и даже относительно успешно печатал без полного нажатия клавиш. Но с непривычки это больше выглядит мазохизмом, нежели удобством.

При этом изначально у механических клавиатур был большой недостаток — громкие щелчки при работе. Быстрый набор текста превращался в канонаду, как у старых печатных машинок. Zalman ZM-K500 такого недостатка не имеет. Конечно, клавиши шумят немного сильнее обычных, но не значительно. Набирать текст можно даже в полной тишине без вреда для психики. На старых механических клавиатурах это было невозможно.

Работа на Zalman ZM-K500 оставила достаточно необычные впечатления. С одной стороны, кнопки требуют явно меньше усилий, от чего пальцы не устают даже при наборе больших текстов. С другой стороны, к механическим клавишам нужно приноровиться, и если приучиться, то даже не потребуется нажимать их до упора, как мембранные. Но тут потребуется не один час набора текста, а гораздо больше. Это как играть на пианино — с полпинка не разберёшься.

|

Так что для набора текста Zalman ZM-K500 вполне годится. А вот что касается игр, то тут ситуация двойственная. С одной стороны, лёгкие клавиши пригодны для быстрых нажатий. Линейность и отсутствие тактильной «отдачи» в данном случае особой роли не играет. С другой стороны — если вы часто промахиваетесь по клавишам, то ложные срабатывания гарантированы. Новичкам это не придётся по вкусу.

Наконец, что касается отсутствующей подставки для рук. Конечно, этот элемент, как правило, несёт реальную практическую пользу. Но что удивительно, при работе на Zalman ZM-K500 не возникло острого чувства недостатка этого элемента. Возможно, высокое расположение клавиш способствует тому, что руки висят достаточно высоко над столом, и соответственно кисти автоматически принимают удобную позицию. И, казалось бы, вместо того, чтобы жаловаться на отсутствие подставки для рук, невольно замечаешь, что она была бы просто не задействована. Хотя, это всё сугубо индивидуально, но в нашем случае получилось именно так.

Попробуем подвести некоторый итог. Покупка механической клавиатуры — далеко не спонтанное решение. Это как покупка большого рамного полноприводного джипа с принудительной блокировкой межосевого дифференциала и пониженным рядом передач. Такие машины не берут по принципу «о, красненькая машинка — берём». Тоже самое и с механическими клавиатурами. Тем более, что и ценообразование у подобных устройств соответствующее (ровно как и вышеупомянутых внедорожников).

Как себя обезопасить

К сожалению, от утечек данных пользователь себя обезопасить сам не сможет. Ведь большое количество данных утекает как раз в результате взломов баз данных сервисов или инсайдерских утечек.

Но мы подготовили несколько советов, как сделать утечку ваших данных, если она произойдет, менее болезненной, а жизнь злоумышленников сложнее:

- Указывайте лишь необходимый минимум данных. Если для работы с сервисом хватит только почты и пароля, так и оставьте. Как минимум не будет названивать «служба безопасности банка» или коллекторы, которым ваш номер дали как контактный.

- Подпишитесь на рассылку от havibeenpwned.com. Этот сервис собирает информацию об известных утечках почтовых адресов и оповестит вас, если ваша почта была замечена в утечке. Но на каждую почту нужно оформлять оповещения отдельно.

- Используйте разные пароли для разных сервисов. Даже если утечка случится, злоумышленники не смогут раскинуть сети на все ваши аккаунты, привязанные к полученной почте. И им сложнее дальше работать, и вам проще восстановить один аккаунт вместо десятка.

- Регулярно обновляйте пароли от своих аккаунтов. Утечки данных происходят постоянно и далеко не всегда попадают в новостные сводки. Можно и не заметить, что ваш аккаунт взломали и используют в своих целях киберпреступники;

- Настройте двухфакторную аутентификацию. Она помешает злоумышленникам получить доступ к вашим аккаунтам даже в случае, когда у них есть данные для входа;

- При верификации на сервисе с помощью документов (паспорт, водительские права) хорошей превентивной мерой будут водяные знаки на фото или подпись на бумаге, когда и для какого сервиса было сделано фото. Есть все шансы, что техподдержка отклонит эти фото, если злоумышленники попытаются использовать их для верификации аккаунта на других сервисах;

- Если же утечка произошла и в ней были замечены ваши персональные данные, хорошей идеей будет обратиться в компетентные органы. Даже если расследование застопорится, у вас будет подтверждение того, что кто-то мог использовать ваши данные. Это поможет оспорить ответственность за действия злоумышленников, которые они производили от вашего лица. Это, например, помогло Рафаэлю Халилову в феврале прошлого года аннулировать кредит в банке, который на него взяли мошенники;

- Ну а если вы разбираетесь в безопасности, то можете участвовать в программах bug bounty и просто находить уязвимости и оповещать о них компании. Так вы сделаете их сервисы безопаснее, а свои персональные данные защищеннее.

Главная опасность утечек данных состоит в том, что для пользователя она может пройти незаметно. Не всегда компании освещают подобные инциденты хоть где-то, а даже если и освещают, то не всегда информация о них доходит до пользователей

Поэтому очень важно заранее позаботиться о своих персональных данных

Подготовка к атаке

Чтобы атаковать сотового оператора нужен доступ к сигнальной сети. Это основное препятствие, которое стоит перед злоумышленником. Его можно преодолеть, взломав пограничное устройство, например GGSN, или купив подключение на черном рынке. Их продают сотрудники мелких транзитных операторов из стран со слабым законодательством.

У Бастион есть легальный выход в международную сеть сигнализации SS7 и сетевой доступ к инфраструктуре Diameter

Второй компонент, необходимый для успешной атаки, — генераторы трафика, поддерживающие протоколы SS7 и Diameter. С этим проще — подходящие инструменты можно скачать в сети.

Наконец, понадобятся мишени. У злоумышленников с этим проблем нет, но мы не можем бить по реальным абонентам. Поэтому попросили заказчика выделить пару смартфонов с SIM-картами. Во время всех тестов они оставались в руках сотрудников оператора. Чтобы навредить конкретным абонентам, достаточно знать MSISDN — обычный телефонный номер мобильного абонента. Остальная информация добывается по ходу дела.

Методика тестирования

Наша программа составлена с учетом опыта предыдущих проектов и рекомендаций GSMA. Чтобы ускорить работу по подобным проектам, несколько лет назад мы начали собирать собственный инструментарий для атак на сотовые сети. Постепенно он разросся до 60 готовых к использованию сценариев атак, в которые нужно только подставить идентификатор абонента.

В принципе, их можно было бы отправлять автоматически, но мы делаем это вручную. Во-первых, потому что действуем в рабочей инфраструктуре и не хотим ненароком помешать работе коммерческих сервисов. Во-вторых, когда мы сталкиваемся с защитой, и стандартные атаки не проходят, все равно приходится смотреть, что отвечает сигнальная сеть оператора, и думать головой. Так вышло и на этот раз.

Почему защита от утечек данных важна

Когда мы готовили статью, столкнулись с тем, что представители малого бизнеса не понимают, зачем им нужна защита от утечек данных. «Кому мы вообще нужны? С сотрудниками заключаем договор, а на почту и CRM устанавливаем пароли» — одно из распространенных мнений.

Это — то самое русское «авось». Надежда, что небольшая компания с прибылью около 100 000 рублей в месяц никому не нужна и никто не будет воровать у нее какие-то данные. А когда надежда испаряется и данные все-таки крадут, что-то делать уже поздно.

Приведем один из распространенных сценариев, по которому у вас могут украсть данные. Злоумышленники взламывают CRM и получают доступ к базе данных клиентов. Потом делают сайт точь-в-точь как у вас и регистрируют похожий адрес электронной почты. А затем рассылают клиентам предложение, от которого нельзя отказаться: например, письмо с уведомлением о скидках в 60%. Ваши клиенты переходят на сайт и оплачивают товары, думая, что покупают их у вас. Злоумышленники получают прибыль, клиенты теряют деньги, вы тонете под волной негатива. Это называется фишингом, но вам от этого не легче.

Пройдемся по статистике. Cybersecurity Ventures в ежегодном официальном отчете указали, что каждые 14 секунд во всем мире происходят атаки хакеров. К 2021 году они будут происходить каждые 11 секунд, а общий ущерб от киберпреступности достигнет 6 триллионов долларов в год. А специалисты компании InfoWatch рассказали, что только за прошлый год в сеть утекло более 14 млрд конфиденциальных записей. При этом в России число утечек возросло на 40% по сравнению с прошлым годом, тогда как во всем мире только на 10%.

В прошлом году в России было много скандальных утечек — в сеть «уплывали» базы данных 30 млн автовладельцев, 20 млн налоговых деклараций, 9 млн абонентов «Билайна». И если вы не хотите, чтобы очередная хакерская атака или человеческое недомыслие коснулись вас, читайте дальше. Если продолжаете уповать на «авось», посмотрите хотя бы информацию о том, что делать в случае утечки данных.

Итоги. Плюсы и Минусы.

Плюсы

- Экономия времени. Если сравнивать с флешкой, которую нужно подготавливать для установки с нее чего-либо(форматировать, скачать программу для записи образов, записать образ итд.) то с Zalman ZM-VE500 скорее всего получится в 2-3 раза быстрее.

- Шифрование данных. Можно менять до 50 HDD и они останутся зашифрованными.

- Мониторинг температуры, и «S.M.A.R.T.» HDD.

Минусы

Описание товара носит информационный характер и может отличаться от описания, представленного в технической документации производителя. Рекомендуем при покупке проверять наличие желаемых функций и характеристик. Вы можете сообщить о неточности в описании товара — выделите её и нажмите

Производитель: Zalman

Модель: ZM-VE500

Тип товара: Внешние контейнеры для HDD

ID: 1191062