Веские причины шифрования информации

Многие люди не интересуются вопросами шифрования информации, считая, что им нечего скрывать. Это мнение не соответствует реальной ситуации. Есть определенная личная информация, которую бы не хотелось открывать другим. Не стоит надеяться, что никто не будет утруждать себя изучением данных вашего смартфона или компьютера.

Только до25 декабря

Пройди опрос иполучи обновленный курс от Geekbrains

Дарим курс по digital-профессиям

и быстрому вхождения в IT-сферу

Чтобы получить подарок, заполните информацию в открывшемся окне

Перейти

Скачать файл

Если оставить эти устройства без присмотра, то даже близкие люди из любопытства могут просмотреть вашу личную информацию. Это само по себе неприятно, но они еще и могут неправильно трактовать некоторые сведения.

У каждого есть сообщения, фото или документы, которые совсем не обязательно показывать супруге, мужу, теще, детям. При этом информация может не содержать чего-либо предосудительного, но будет намного спокойнее, если она будет скрыта. Стоит ли давать доступ к данным кредитной карты своим детям? Вы готовы предоставить жене пароли от соцсетей или электронной почты? Разумно ли показывать все семейные фото знакомым, которые зашли на 15 минут?

Вследствие беспечной «открытости» в смартфоне или на компьютере могут быть установлены вредоносные программы. Все чаще появляются новости о том, что злоумышленники украли файлы, изображения, пароли и другую важную информацию с компьютера. Есть примеры, когда даже известные люди становились жертвами вымогателей, после того, так была похищена из сети их личная информация.

А какие неприятности может принести кража смартфона? Сейчас такое преступление совершается не только для того, чтобы продать похищенный телефон. Злоумышленникам часто более интересна информация, хранящаяся в памяти гаджета: данные кредитных карт, фото документов, пароли и т.д.

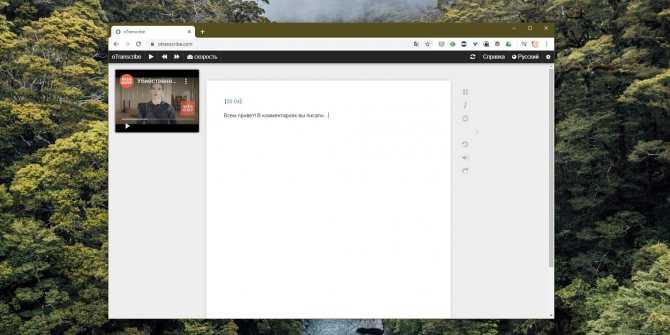

oTranscribe

Бесплатное веб‑приложение, которое позволяет слушать запись интервью и одновременно набирать текст в том же окне. Вы можете загрузить аудио- или видеозапись или указать ссылку на YouTube, а затем управлять скоростью воспроизведения речи, ставить диалог на паузу или быстро перематывать его вперёд и назад, не отрывая рук от клавиатуры.

Особенно удобным навигацию по тексту делают интерактивные временные метки: нажимаете на кнопку и оставляете закладку на нужном фрагменте аудио или видео. Готовый текст можно экспортировать в Markdown или «Google Документы».

Открыть oTranscribe →

Что такое криптография в блокчейне

В блокчейне криптография применяется для того, чтобы сохранять личные данные пользователей и безопасно проводить транзакции.

Блоком тут называют единицу кода, в которой хранится определенный объем данных о проводимых операциях.

Созданный блок проверяют все участники сети, и затем он присоединяется к общей цепочке (при условии, что все согласны с его содержанием). После этого поменять в нем что-то уже нельзя. Каждый блок хешируется и обязательно несет в себе данные предыдущего блока.

Блокчейном называют цепочку таких блоков, которая непрерывно удлиняется.

Если что-то поменять во второй записи (например), то её хеш поменяется и будет отличаться от того, который хранится в третьей. То есть, благодаря блокчейну, нельзя незаметно совершить какую-то подмену в записи.

Блокчейн активно используется, например, в операциях с криптовалютой, в частности – с BitCoin. Любому взломщику при попытке воровства нужно будет изменить блоки на всех компьютерах цепочки. Систему блокчейна применяют для хранения ставок, во время выборов (чтобы не допустить фальсификации), в процедурах заверения документации.

Что такое криптография в блокчейне

Впрочем, и здесь есть риск утечки данных еще до момента их хеширования, ведь ни одно ПО не бывает на 100 % надежным. Об этом всегда следует помнить.

Этюд I. O tempora! O mores!

Древнейшим зашифрованным сообщением, дошедшим до нас, признана надпись, вырезанная на гробнице знатного человека по имени Хнумхотеп, князя Хебену, носившего также титул «начальник Востока», примерно в 1900 году до н. э. в древнеегипетском городе Менат-Хуфу на берегу Нила. Примененная писцом система «тайнописи» основывалась на изменении начертания отдельных (не всех) иероглифов. Поэтому вырезанная в камне надпись не была тайнописью в полном понимании этого слова и не является полноценным шифром

Писец всего лишь попытался придать ей больше важности. По египетским верованиям, тот, кто читал надписи на гробнице, способствовал вечной загробной жизни усопшего

Фактически это была головоломка, требующая большего времени, нежели чтение просто текста, заставляющая задуматься и вызывающая у прохожего желание разгадать скрытый смысл.

Но постепенно многие записи начинают преследовать и другую, важную для криптографии цель — секретность. В некоторых случаях секретность была нужна для усиления колдовской силы поминальных текстов.

А в наше время люди начали, например, зашифровывать свое имя на автомобильных номерах. Особенно широкое распространение мода на «личные» номера получила в Европе и США. Хоть какое-то развлечение в пробках! Стоишь и от нечего делать разгадываешь номер-ребус впереди идущей машины: как зовут владельца, кто он по профессии. Но почему же не написать свое имя просто, без всяких загадок?

Так как уникальный номер, например с именем «Игорь», может быть только один, то всем остальным Игорям приходится действовать подобно упомянутому выше древнеегипетскому писцу: изменять начертания отдельных (или всех) букв.

Попробуем разгадать некоторые такие номера. Они не выдуманы и принадлежат реальным людям.

ALE55IA. Здесь все ясно: 5 очень похожа по начертанию на букву S, то есть зашифровано было имя Alessia (Алеся).

A8RAM. На какую букву похожа 8? Очевидно, что на две буквы О! Если серьезнее, то на латинскую B. Ответ — Abram (Абрам).

Внимательнее посмотрим на следующий европейский номер ART 157E. Что 5 — это S, мы уже знаем, а 1 (единица), может быть, латинское L? Получили ART LS7E. Что-то не так. Тогда I? Ответ становится очевиден: ARTIS7E — это artistе. Владелец машины решил указать, что он человек творческой профессии.

А вот еще один профессиональный номер — D34 LER. Здесь чуть сложнее: 3 — это зеркальное отражение чуть измененной графически буквы Е. А на что похожа в английском языке цифра 4? Посмотрим еще раз на номер: DE4 LER — и ответ ясно виден. Дилер.

Еще один замысловатый номер — 64ME. Маленькая подсказка: зашифровано то, что мы с вами сейчас делаем! Это game (игра).

А вот любитель напитка богов, нектара — NEC74R.

И последний, самый сложный номер — PI4 NER. Многие наверняка предположили, что это пионер. Но, увы, по-английски это слово пишется через О и с двумя буквами Е — pioneer. А может, владелец намекает, что его автомобиль PI4 NER (planer) летит как самолет или планер? Но самолет по-английски airplane, планер — glider (ох уж эти ложные друзья переводчика!). Или автомобилист подчеркивал, что он чертежник (англ. planner), решив, однако, не писать дважды букву N? В англо-русском словаре находим, что planer — строгальщик, рубанщик; уст. рубанок, фуганок. То есть владелец данного автомобиля, как и артист или дилер, указал свою рабочую профессию рубанщика.

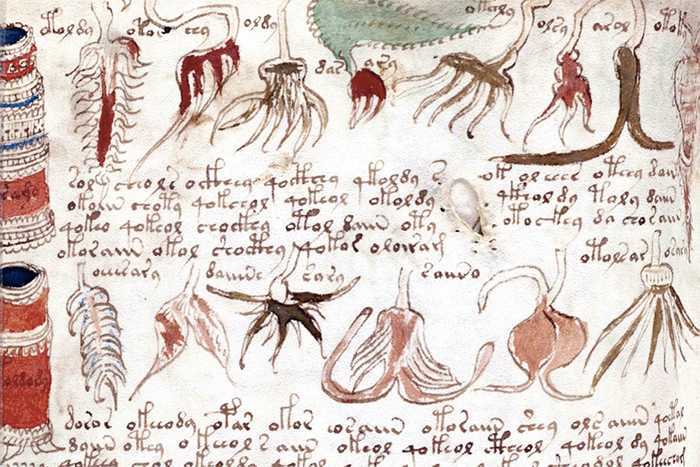

Фрагмент «Рукописи Войнича». Автор неизвестен. Предположительно XV век

Шифрование в Windows

Большинство

из нас постоянно используют шифрование, хотя и не всегда знают об этом. Если у

вас установлена операционная система Microsoft, то знайте, что Windows хранит о

вас (как минимум) следующую секретную информацию:

·

пароли для доступа к сетевым ресурсам (домен, принтер, машины в сети и

т.д.);

·

пароли для доступа в Интернет с помощью DialUp;

·

кэш паролей (в браузере есть такая функция — кэшировать пароли, и

Windows сохраняет все когда-либо вводимые вами в Интернете пароли);

·

сертификаты для доступа к сетевым ресурсам и зашифрованным данным на

самой машине.

Эти

данные хранятся либо в pwl-файле (в Windows 95), либо в SAM-файле (в Windows

NT/2000/ XP). Это файл Реестра Windows, и потому операционная система никому не

даст к нему доступа даже на чтение. Злоумышленник может скопировать такие

файлы, только загрузившись в другую ОС или с дискеты. Утилит для их взлома

достаточно много, самые современные из них способны подобрать ключ за несколько

часов.

Это

является одной из причин, по которым в любой курс по обеспечению безопасности

предприятия введены лекции о неинформационных средствах, а именно об охране,

пропускном режиме, ограничении доступа посторонних лиц к компьютерам и т. д.

Например, ограничения NTFS (файловая система Windows NT/2000) на доступ к данным

не действуют в другой ОС. Если же злоумышленник сможет загрузить c дискеты

MS-DOS, то любая информация из разделов NTFS может быть считана при наличии

соответствующего драйвера, а такие драйверы уже существуют и для MS-DOS, и для

Unix.

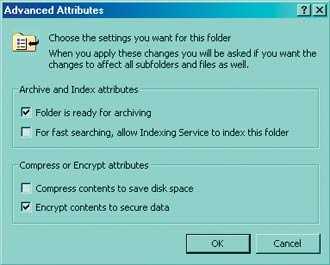

В

операционную систему Windows 2000 встроена система шифрования EFS (Encrypting

File System), позволяющая хранить некоторые блоки файловой системы NTFS в

зашифрованном виде. Эта технология очень удобна, потому что работает как

встроенный системный сервис. Для того чтобы зашифровать файл или каталог,

нажмите на кнопку Advanced в свойствах файла или директории. В появившемся окне

(рис. 1) отметьте галочкой Encrypt contents to secure data.

|

|

|

Рис. 1 |

Когда

Windows спросит, применять ли установленные параметры на поддиректории и

входящие файлы, ответьте «Да». При шифровании каталога EFS гарантирует, что все

файлы в нем будут зашифрованы. При этом вы продолжаете работать с этими

директориями так же, как и раньше. Вам вовсе не обязательно производить

дешифрацию файлов, чтобы открыть их — все происходит на системном уровне

прозрачно и для пользователя, и для приложений.

Перестановочные шифры

Вторая группа кодирования информации использует переустановку не символов, а фраз. При этом могут применяться разные алгоритмы и правила в зависимости от алфавита и объёма сообщения.

Более специфические системы кодирования используют подмену отдельных символов в предложении. При работе с кодировкой пользователь сразу может определить количество предложений и прописанных букв в нём.

Простая перестановка

При кодировании человек самостоятельно выбирает принцип перестановки букв или фраз. Это может быть число или направление письма. Для расшифровки потребуется узнать ключ и правило, по которому производилась замена символов в предложении или тексте.

Здесь же может применяться метод транспозиции. Каждое отдельно предложение можно записать зеркально – задом наперёд. В тексте может шифроваться по такому принципу и каждое отдельное слово или комбинироваться метод с простой простановкой фраз либо слов.

Транспонирование используется для табличного кодирования. Исходный текст записывается по вертикали. Для шифровки его оформляют по горизонтали или наоборот. Метод штакетника это упрощённый вариант транспонирования. В две строки записывается предложение. В первой строчке чётные буквы, во второй нечётные.

Одиночная перестановка по ключу

Для кодирования текст вносится в таблицу размером 9Х9. Рядом оформляется идентичная. В первой части вписывается кодовая фраза либо предложение.

Во второй каждая буква переводится в число. Кодирование производится по смещению либо заменой. Для этого применяется ключ. В результате полученный зашифрованный вид фразы выписывается построчно.

Двойная перестановка

Накладывается на одиночную. Уже закодированное сообщение шифруется ещё раз. Могут проставляться как столбцы, так и строки. Во втором случае размер таблицы намеренно подбирается больше чем при первом случае шифрования.

Маршрутная перестановка

Это усложнённый тип транспонированной таблицы. Различие заключается в направлении чтения информации в таблице.

Для раскодирования сообщения потребуется знать направление, при котором кодовое слово было скрыто. Часто применяется шахматная доска. Вместо указания направления отмечается фигура с правилом движения по полю.

Перестановка «Волшебный квадрат»

Состоит из квадрата, в клетках которого указаны последовательно натуральные числа. Метод был изобретён в Китае

Важно чтобы разрядность в натуральных числах в итоге соответствовала последовательности написания и расположению в таблице

Вращающаяся решётка

Решётка состоит из нескольких квадратов. В них заполнены цифры и есть пробелы. Метод шифрования по направлению считается перестановочным.

Расположение пустых клеток должно быть таким, что при передвижении квадратов на их месте не оставалось пробелов. Для кодирования под решётку с составленными числами подкладывается квадрат с буквами.

При перекладывании верхнего слоя и поворачивании его, в пустых клетках будет отображаться конкретная буква. Необходимо направить решётку так, чтобы в пустое окошко попала именно подходящая буква для шифруемого слова.

Режим гаммирования

Недостатков режима простой замены этот режим не имеет. Режим гаммирования называется так потому, что в нем используется гамма — псевдослучайная последовательность, которая в каждом раунде складывается по модулю 2 с открытым текстом. Гамма образуется из синхропосылки S — псевдослучайной последовательности, которая изменяется с каждой итерацией и проходит шифрование в режиме простой замены, после чего превращается в гамму и накладывается на открытый текст.

А теперь все по порядку.

- Итак, пусть у нас есть синхропосылка S — 64-битная псевдослучайная последовательность.

- S прошла через режим простой замены, при этом разбившись на два подблока — S и S1.

- Подблоки складываются с фиксированными константами:

S = S + Cmod232

S1 = S1 + C1 — 1mod(232-1) + 1 - Подблоки S и S1 снова проходят режим простой замены, сращиваются, и получается результирующая гамма .

- Открытый текст складывается по модулю 2 с полученной гаммой.

Шаги 3–5 повторяются для каждого блока. Все эти манипуляции можно посмотреть на схеме.

Шифрование в режиме гаммирования

Расшифрование выполняется аналогично, вместо блока открытого текста подается блок шифротекста.

Как общаться тайно: 5 шифров и кодов, которые можно использовать в обычной жизни

Необходимость засекречивать важные послания возникла ещё в древности. Со временем люди выработали два основных метода шифрования: код и шифр. В коде каждое слово заменяется на какое-то иное кодовое слово целиком, а в шифре заменяются сами символы сообщения.

5. Стеганография

Искусство скрытого письма. Эта техника старше любых кодов и шифров. Например, раньше сообщения писали на бумаге, покрывали ваксой и глотали, чтобы незаметно доставить его получателю. Другой способ — нанести сообщение на бритую голову курьера и подождать, пока волосы вырастут заново и скроют послание.

Для стенографии лучше всего использовать повседневные объекты. Когда-то в Англии использовался такой метод: под некоторыми буквами на первой странице газеты стояли крохотные точки, почти невидимые невооружённым глазом. Если читать только помеченные буквы, то получится секретное сообщение. Некоторые писали сообщение первыми буквами составляющих его слов или использовали невидимые чернила.

Своеобразным наследником стеганографии можно назвать акростих, где первые буквы строк составляют слово или имя.

4. Транспозиция

В транспозирующих шифрах буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперёд, то из «это не баг, а фича» получается «отэ ен габ а ачиф». Другой вариант — менять местами каждые две буквы. Тогда получится «тэ но бе га фа чи а».

Подобные шифры использовались в Первую Мировую и Американскую Гражданскую Войну, чтобы посылать важные сообщения. Сложные ключи на первый взгляд могут показаться надёжными, но многие сообщения, закодированные подобным образом, расшифровываются простым перебором ключей на компьютере.

3. Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из коротких и длинных сигналов, часто называемых «точками и тире». Азбука Морзе используется не для затруднения чтения сообщений, а наоборот для облегчения их передачи (с помощью телеграфа).

Телеграф и азбука Морзе навсегда изменили мир, позволив очень быстро передавать информацию между разными странами, а также сильно повлияли на ход войн, ведь теперь можно было почти мгновенно обмениваться сообщениями между войсками.

2. Шифр Цезаря

Шифр Цезаря называется так именно потому, что его использовал сам Юлий Цезарь, и на самом это не один шифр, а целое семейство, использующее один и тот же принцип. Если используется шифр «В», тогда А заменяется на В, Б — на Г, О — на Р и т. д. Если используется шифр «Ю», тогда А заменяется на Ю, Б — на Я, В — на А и т. д.

Шифр Цезаря относится к моноалфавитным шифрам, то есть каждая буква всегда заменяется на один и тот же символ или сочетание символов. Такие шифры очень легко понять даже без знания ключа при помощи частотного анализа. Например, чаще всего в русском алфавите встречается буква «О». Значит в тексте, зашифрованном моноалфавитным шрифтом, самым частым будет символ, соответствующий «О». Вторая наиболее часто встречающаяся буква — это «А», третья — «Е». Кроме того имеют значение сочетания букв.

На шифре Цезаря базируется огромное число других, более сложных шифров, но сам по себе он не представляет из себя интереса из-за лёгкости дешифровки. Перебор возможных ключей не займет много времени. Нгн л огмн л тсжтлфнг рг нгрго

1. Шифр Виженера

Этот шифр сложнее, чем моноалфавитные. Хоть здесь и используется тот же принцип, но каждая буква кодируется по-своему в соответствии с ключом. Легче всего понять действие этого шифра на примере. Возьмём ключ «код» и попробуем закодировать фразу «типичный программист». Строим табличку таким образом:

Теперь в табличке выше ищем сочетания из получившихся столбиков: Т + К = Ю , И + О = Ш и так далее. Получаем:

Обратите внимание, что здесь две одинаковые буквы оригинала шифруются разными буквами: тИпИчный -> юШфФжтжщ , а одна и та же буква шифра кодирует разные буквы оригинала: юшФФжтжщ -> тиПИчный. Из-за этого шифр Виженера очень долгое время считался невзламываемым

Чтобы его расшифровать, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания, где n — предполагаемая длина кодового слова.

Пнюпжям за просмотр! Подписывайтесь на канал и ставьте йюзиж

Источник статьи:

Закон улицы, Дэвид Саймон

В первом сезоне этого легендарного сериала уличная банда интересным способом использует систему передачи данных, что заслуживает особого внимания. Для обмена сообщениями эта банда использует общественные телефоны и цифровые пейджеры.

Цифровые пейджеры, как правило, в состоянии мгновенно отправить информацию с номером телефона или специальным кодом, который означает стандартное сообщение в стиле: «Вы должны явиться в больничную палату», или «Беги, это ограбление!».

«Закон улицы» показывает работу полиции, которая пытается перехватить сообщения с общественных телефонов, чтобы выявить сетку связей между членами банды, и выследить их лидеров. Однако, номера мобильных телефонов, которые имели наибольшее значение, передавались в зашифрованном виде.

Так же, как в «Золотом жуке», отправной точкой для расшифровки стало принятие предположения о простоте. Шифр был разгадан, когда полицейские приняли гипотезу о том, что код должен быть достаточно простым, чтобы им могли пользоваться подростки с улицы.

Решение было простым – на стандартной раскладке клавиатуры цифра 5 была центральной точкой, а соседние с ней цифры были заменялись по диагонали. Таким образом, 2 превращалась в 8, 9 в 1, а 5 в 0.

Тарабарщина: бессмыслица со смыслом

Перенесемся из древних заморских цивилизаций в Древнюю Русь. Незадолго до ее распада в XII веке появились тайнописцы. Они заботились о том, чтобы важные тексты выглядели на первый взгляд бессмысленно, а прочитать их могли только знавшие ключ (систему замены символов).

Азбуковник. 1613 год Q.XVI.21, л. 21 об. Размещено на сайте РНБНа миниатюре изображен Максим Грек. Под рисунком помещена запись простой литореей («тарабарщиной»): «Ратлирь Чметъ», что означает «Максим Грек».

Например, инок Лука применял «тайнопись измененных начертаний», в которой использовал перевернутые, урезанные или деформированные буквы, что затрудняло чтение текстов непосвященными. Митрополит Киприан разработал более универсальную систему тайнописи — литорею, или тарабарское письмо, позже получившее просторечное название «тарабарщина». В ее простейшем варианте согласные буквы выписывались в два ряда и буквы друг над другом менялись между собой. В более сложном варианте — мудрой литорее — применялись замены для всех букв, которые каждый раз делались по новым правилам (сегодня мы бы сказали, что применялся моноалфавитный шифр с одноразовым ключом). Как видите, термин «тарабарщина» скрывает более глубокий смысл, чем просто «непонятный язык».

Что такое шифрование информации

Компьютер хранит данные совсем не в том виде, какими их воспринимаем мы. Нарисованную от руки картинку или текст без специальной обработки не сможет распознать компьютерная программа. Этот процесс имеет свое специальное название: кодирование. При нажатии на кнопку клавиатуры пользователь передает компьютеру не конкретный символ, а его код.

Кодированием называют процедуру преобразования данных в форматы, которые сможет обрабатывать компьютер.

Что такое шифрование информации

Шифрование информации – процесс, подразумевающий такое ее изменение, после которого чтение данных может быть доступно лишь избранным пользователям.

Задачи шифрования состоят в обеспечении:

- конфиденциальности данных;

- целостности информации (защита от несанкционированного изменения);

- возможности идентификации отправителя (нельзя отправить информацию, которая не имеет отправителя).

Для оценки защищенности шифра используется понятие криптостойкости.

Криптографической стойкостью называют способность кода не поддаваться криптоанализу, дешифровке и исследованию.

С учетом такой способности различают две базовые системы криптостойкости: абсолютно стойкие и достаточно стойкие.

К первому виду относят системы, которые не поддаются криптографическому анализу. Перечислим наиболее важные признаки «абсолютно стойких» систем:

- Ключи для шифрования информации обязательно генерируются отдельно к каждому сообщению.

- Независимость процесса генерация ключей.

- Длина ключа не может быть меньше аналогичного параметра сообщения.

Отметим, что «абсолютно стойкие» системы шифрования информации не очень удобны в практическом применении. Для работы с ними требуется более мощное вычислительное оборудование. Поэтому, более широкое распространение получили «достаточно стойкие» системы.

Их уровень надежности определяется возможностями специалиста по криптоанализу:

- Количеством сообщений, которые были перехвачены.

- Наличием достаточного количества временных ресурсов и вычислительных мощностей.

ТОП-30 IT-профессий 2022 года с доходом от 200 000 ₽

Команда GeekBrains совместно с международными специалистами по развитию карьеры

подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности

и направления в IT-сфере. 86% наших учеников с помощью данных материалов определились

с карьерной целью на ближайшее будущее!

Скачивайте и используйте уже сегодня:

Александр Сагун

Исполнительный директор Geekbrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2022

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Получить подборку бесплатно

pdf 3,7mb

doc 1,7mb

Уже скачали 16915

Кроме того, на надежность системы влияет вычислительная сложность шифра, которая определяется общим количеством времени работы шифрующей функции, размером входящей информации и объемом необходимой памяти.

Теперь пришло время одноключевых КА.

DES

- ECB (англ. electronic code book) — режим «электронной кодовой книги» (простая замена);

- CBC (англ. cipher block chaining) — режим сцепления блоков;

- CFB (англ. cipher feed back) — режим обратной связи по шифротексту;

- OFB (англ. output feed back) — режим обратной связи по выходу.

- Прямым развитием DES в настоящее время является алгоритм Triple DES (3DES). В 3DES шифрование/расшифровка выполняются путём троекратного выполнения алгоритма DES.

RC4

- высокая скорость работы;

- переменный размер ключа.

- используются не случайные или связанные ключи;

- один ключевой поток используется дважды.

Illivion

Blowfish

- скорость (шифрование на 32-битных процессорах происходит за 26 тактов);

- простота (за счёт использования простых операций, уменьшающих вероятность ошибки реализации алгоритма);

- компактность (возможность работать в менее, чем 5 Кбайт памяти);

- настраиваемая безопасность (изменяемая длина ключа).

Twofish

- 128-битный блочный симметричный шифр

- Длина ключей 128, 192 и 256 бит

- Отсутствие слабых ключей

- Эффективная программная (в первую очередь на 32-битных процессорах) и аппаратная реализация

- Гибкость (возможность использования дополнительных длин ключа, использование в поточном шифровании, хэш-функциях и т. д.).

- Простота алгоритма — для возможности его эффективного анализа.

Skipjack

Принимая во внимание, что стоимость вычислительных мощностей уменьшается вдвое каждые 18 месяцев, лишь через 36 лет стоимость взлома Skipjack полным перебором сравняется со стоимостью взлома DES сегодня.

Риск взлома шифра с помощью более быстрых способов, включая дифференциальный криптоанализ, незначителен. Алгоритм не имеет слабых ключей и свойства комплементарности.

Устойчивость Skipjack к криптоанализу не зависит от секретности самого алгоритма.

Mars

- простейшие операции (сложение, вычитание, исключающее или)

- подстановки с использованием таблицы замен

- фиксированный циклический сдвиг

- зависимый от данных циклический сдвиг

- умножение по модулю 232

- ключевое забеливание

Idea

- сложение по модулю

- умножение по модулю

- побитовое исключающее ИЛИ (XOR).

- никакие две из них не удовлетворяют дистрибутивному закону

- никакие две из них не удовлетворяют ассоциативному закону