Non oversampling DAC без аналогового фильтра

Некоторые NOS ЦАПы не содержат аналогового фильтра. Это позволяет избавиться от частотных и фазовых искажений аналогового фильтра. Аналоговый фильтр может быть активным (содержать операционные усилители, транзисторы, лампы). Это приводит к появлению дополнительных нелинейных искажений.

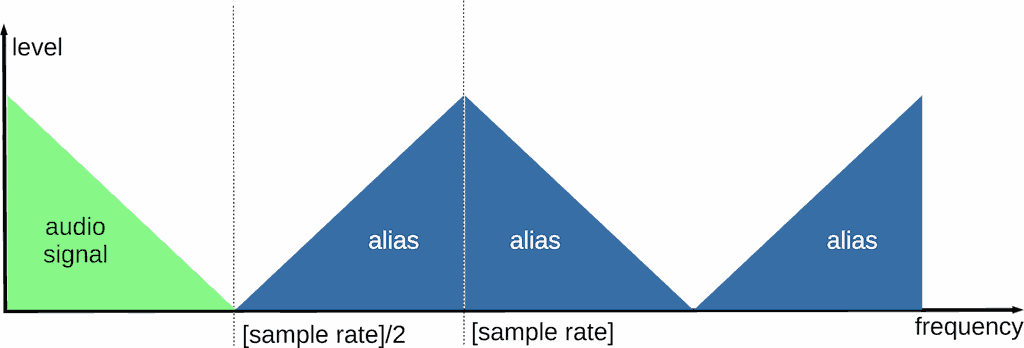

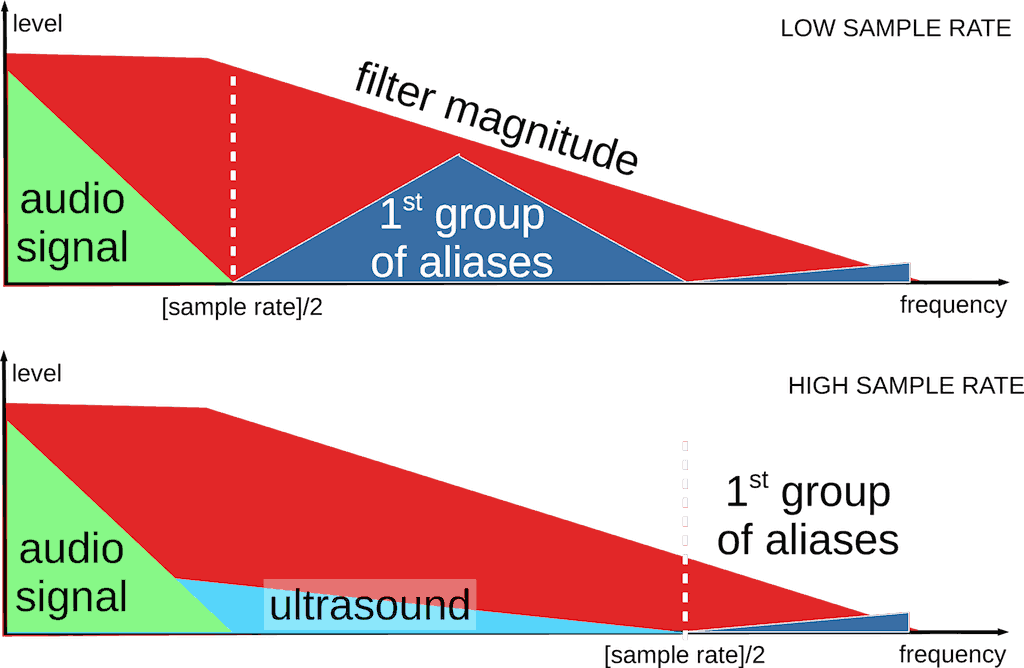

Однако отсутствие аналогового фильтра ведет к наличию пресловутых «ступенек» на аналоговом выходе ЦАП. На рисунке ниже изображен спектр этих «ступенек».

Выход ЦАП без аналогового фильтра

(спектр «ступенек»)

Спектр алиазов (alias) является копией спектра полезного (музыкального) аудио сигнала. Здесь этот сигнал — это все, что заключено в часьльном диапазоне между 0 и /2 (/2).

Алиазы периодически повторяются вдоль оси частот от /2 до бесконечности. Часть их «перевернута» по частоте (flipped alias).

Можем ли мы слушать такой сигнал без проблем? Да. При определенных условиях.

Если половина частоты дискретизации выше 20 кГц, все алиазы располагаются в ультразвуковом диапазоне. И мы не слышим их. Некоторые люди говорят, что ухо работает в качестве аналогового фильтра в этом случае. И это правда.

Но не существует абсолютно линейных аудиосистем. Что приводит к интермодуляционным искажениям ультразвуковых компонентов. И продукты интермодуляции попадают в слышимый диапазон. И эти продукты коррелируют с полезным аудио сигналом. И это не очень хорошо.

Уровень продуктов интермодуляции зависит от характера нелинейности. Алиазы имеют уровень сравнимый с полезным аудио сигналом. Чем выше уровень ультразвука, тем выше уровень их продуктов интермодуляции.

Так же не нужно забывать о том, что аналоговый тракт аппаратуры (часть аппаратуры, где аудио сигнал существует в аналоговом виде) имеет ограничение динамического диапазона. И максимальный уровень сигнала, передаваемого через аналоговый тракт определяется суммарной энергией спектра аудио сигнала и его алиазов.

Т.е. алиазы потребляют часть динамического диапазона. Другима словами, алиазы уменьшают полезный динамический диапазон.

Полезно ли уменьшение динамического диапазона? Нет. Это ухудшает маскимальное соотношение сигнал/шум. И это особенно нехорошо для сигналов с более низким уровнем.

Для того, чтобы компенсировать воздействие алиасов, динамический диапазон должен быть расширен.

К счастью, аналоговый тракт аудио оборудования (там где аудио сигнал существует в аналоговой форме) имеет собственное ограничение полосы по причине наличия емкостей и индуктивностей проводников и электронных компонентов. Это ограничивает распространение алиасов вдоль оси частот, понижая их уровень с ростом частоты.

Резюме: NOS без аналогового фильтра позволяет избавиться от его искажений.

Но такой ЦАП может иметь:

- слышимые продукты интермодуляционных искажений,

- дополнительное сокращение динамического диапазона полезного музыкального сигнала.

Зачем нужен NOS DAC

Традиционно, PCM цифро-аналоговый конвертер содержит оверсемплер для того, чтобы более эффективно использовать . Потому, что аналоговый фильтр является обязательной частью PCM и DSD ЦАП.

Non-oversampling цифро-аналоговый конвертер используется для того, чтобы избавиться от артефактов (искажений) оверсемплинга (звона цифрового фильтра, неравномерности амплитудно-частотной характеристики в полосе пропускания фильтра и, в некоторых случаях, фазовых искажений). По сути, это обычный DAC без модуля оверсемплера и цифрового фильтра.

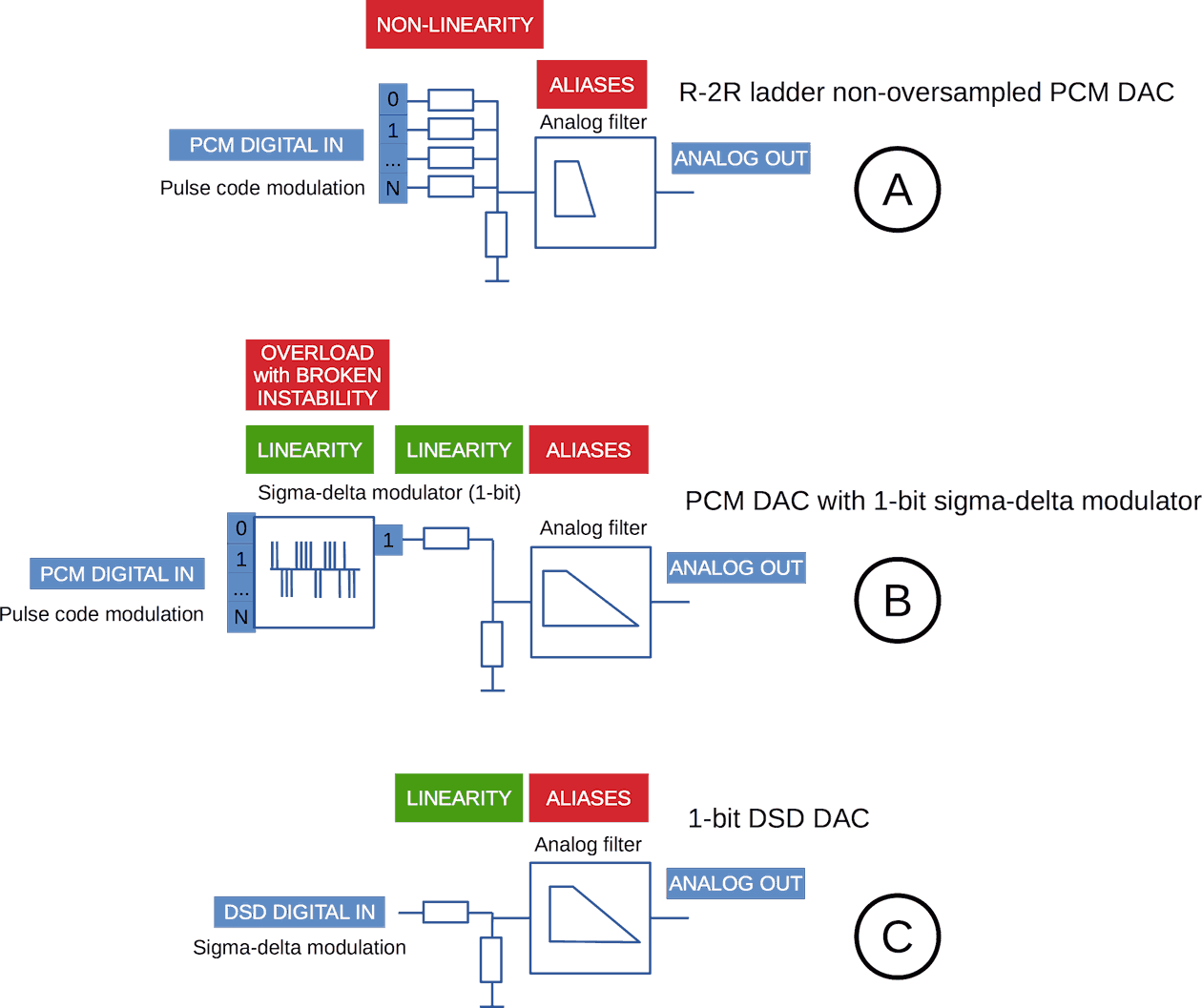

По мнению автора, NOS ЦАП не является отдельным типом цифро-аналогового преобразователя. Давайте взклянем на изображение ниже.

NOS DAC. Non-oversampled цифро-аналоговый конвертер

- non-oversampling R2R PCM DAC изображен в части A изображения.

- PCM NOS DAC с сигма-дельта модулятором — в части B.

- примитивный DSD DAC (часть C) также является NOS ЦАП.

Мы видим различные виды конвертеров: два PCM и один из DSD ЦАПов.

Частота дискретизации NOS DAC используется исходя и аналогового фильтра.

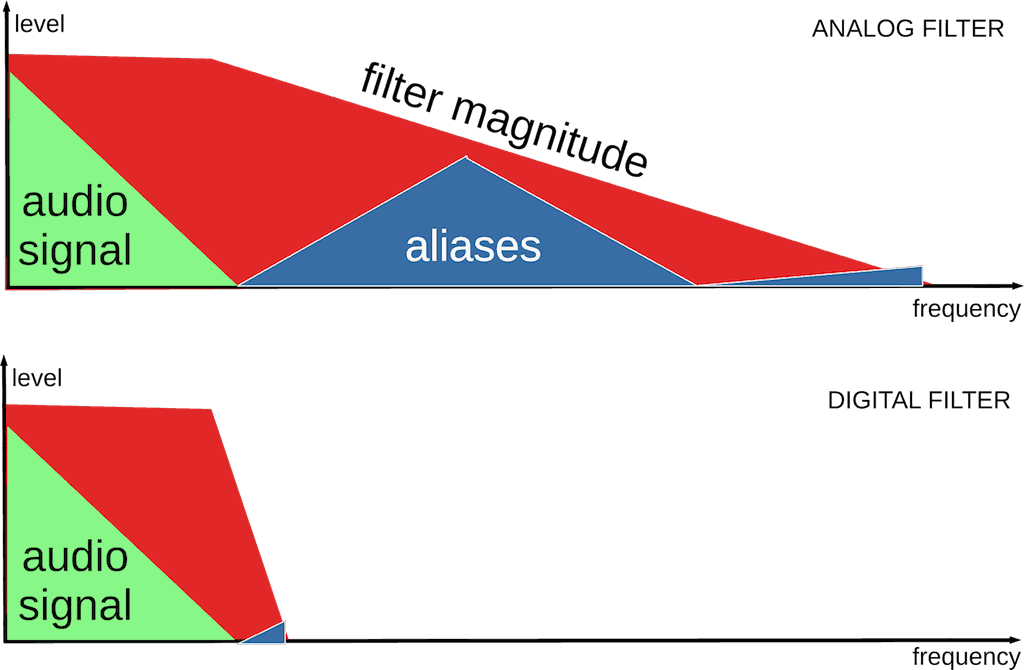

Однако, аналоговый фильтр не имеет резкой границы между полосами. Потому, что его усиление плавно изменяется с частотой.

На изображении ниже можно увидеть разницу между цифровым (digital) и аналоговым (analog) фильтрами.

Цифровой фильтр против аналогового

NOS DAC не имеет цифрового фильтра. Следовательно, частота дискретизации non-oversampling ЦАПа должна быть достаточно высокой, чтобы аналоговый фильтр мог эффективно подавить подавить первую по частоте группу алиазов (aliases).

NOS DAC. Частота дискретизации и аналоговый фильтр

Таким образом, запись должна быть сделана на высокой частоте семплирования ЦАПа.

Шаг 5. Создаем бизнес-ориентированное описание полномочий

- наименование полномочия, включая объект, к которому применяется право доступа;

- действие, которое разрешается делать с объектом (просмотр, изменение и т.п., возможность ограничения, например, по территориальному признаку или по группе клиентов);

- код полномочия (код и имя функции/запроса системы, которые можно выполнить с использованием полномочия);

- описание полномочия (подробное описание действий в ИС при применении полномочия и их последствий для процесса;

- статус полномочия: «Активно» (если полномочие назначено хотя бы одному пользователю) или «Не активно» (если полномочие не используется).

Особенности мандатной схемы доступа

Проблемой модели становится необходимость объемной подготовительной работы, включающей присвоение меток всем пользователям и объектам, находящимся в периметре информационной безопасности организации.

При внедрении этого механизма требуется:

- разработка системы и дальнейшее присвоение классификационных меток, определяющих уровень конфиденциальности и уровень доступа;

- готовность системы защиты доступа проводить классификацию и открывать доступ, при этом при внедрении схемы необходимо добиться строгого соответствия внутренних и внешних меток;

- система защиты от несанкционированного доступа должна активизироваться при любой попытке доступа, явной или скрытой. Субъект вправе взаимодействовать с объектом только тогда, когда его уровень во внутренней классификации равен его рангу или ниже. То же относится к записи и чтению.

Использование мандатной схемы дискреционного контроля доступа предполагает, что общие принципы классификации останутся неизменными, а уровни пользователей и информационных объектов будут меняться. В ИТ-подразделении должны быть выделены сотрудники, обладающие полномочиями на изменение мандатов.

Преимущества:

- снижение объема нагрузки на персонал, упрощение задач администрирования, в итоге – экономия средств компании;

- минимизация возможностей пользователя для управления даже информационными ресурсами, которые он создал сам;

- высокий уровень защиты конфиденциальности информации.

Недостаток один, но он существенен – права пользователя остаются неизменными для одного уровня конфиденциальности информации, это исключает возможность ограничить доступ к данным по функциональному признаку, например, инженеру – к файлам бухгалтерии. Таким образом, возможность организовать утечку конфиденциальной информации, владельцем которой является другое подразделение, сохраняется.

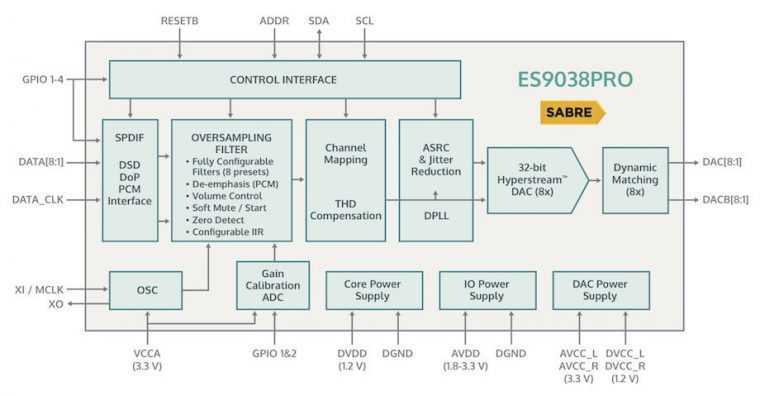

Новый чип Sabre — лучшее, что можно найти?

Однако, не стиль определяет звучание. Главная особенность новинки OPPO — новый цифроаналоговый преобразователь высшего класса ESS Sabre32 ES9038Pro, текущий флагман компании.

Пока никто, кроме OPPO, не представил продуктов на его основе. И это при совершенно запредельных характеристиках чипа! Посудите сами:

- число каналов: 8,

- динамический диапазон: 140 дБ,

- уровень гармонических искажений (THD+N): -122 дБ (0,00008%),

- многоканальное декодирование,

- возможность комбинации каналов ЦАП,

- декодирование PCM (32 бит/768 кГц), DSD512 (22,5792 МГц).

Рекордный динамический диапазон и низкие искажение достигаются только в том случае, когда все каналы микросхемы работают на воспроизведение одного канала аудиопотока.

В прочих сценариях использования результаты чуть скромнее, но все равно выделяются на общем фоне высочайшими данными.

Стильный, привычный, универсальный

Sonica DAC строго следует стилю покоривших мир универсальных Blu-Ray плееров OPPO. Он строгий, лаконичный и удобный.

Довольно увесистый экранированный корпус черного цвета покоится на контрастирующих хромированных ножках – идеальное сочетание.

На передней панели монохромный OLED-дисплей. Если вы не используете

приложение на смартфоне, этот экран будет основным источником информации.

Управление в таком случае осуществляется двумя поворотными ручками. Одна

необходима при работе в меню, для выбора соответствующего пункта, и при

аналогичных операциях. Вторая — громкость.

Модели разграничения доступа

Наиболее распространенные модели разграничения доступа:

- дискреционная (избирательная) модель разграничения доступа;

- полномочная (мандатная) модель разграничения доступа.

Дискреционная модель характеризуется следующими правилами:

- любой объект имеет владельца;

- владелец имеет право произвольно ограничивать доступ субъектов к данному объекту;

- для каждого набора субъект – объект – метод право на доступ определен однозначно;

- наличие хотя бы одного привилегированного пользователя (например, администратора), который имеет возможность обращаться к любому объекту с помощью любого метода доступа.

В дискреционной модели определение прав доступа хранится в матрице доступа: в строках перечислены субъекты, а в столбцах – объекты. В каждой ячейке матрицы хранятся права доступа данного субъекта к данному объекту. Матрица доступа современной операционной системы занимает десятки мегабайт.

Полномочная модель характеризуется следующими правилами:

- каждый объект обладает грифом секретности. Гриф секретности имеет числовое значение: чем оно больше, тем выше секретность объекта;

- у каждого субъекта доступа есть уровень допуска.

Допуск к объекту в этой модели субъект получает только в случае, когда у субъекта значение уровня допуска не меньше значения грифа секретности объекта.

Преимущество полномочной модели состоит в отсутствии необходимости хранения больших объемов информации о разграничении доступа. Каждым субъектом выполняется хранение лишь значения своего уровня доступа, а каждым объектом – значения своего грифа секретности.

Как доработать производительный RLS

Неоднократно в последнее время поступали задачи, когда требовалось доработать новый производительный RLS. В своей статье Ретунский Александр, программист компании АО «Корпоративные ИТ-проекты» (официальный партнер ИнфоСофт) опишет последовательность действий при доработке нового RLS, ключевые моменты и сложности, с которыми столкнулся. В Интернете статей или инструкций, которые подробно и просто описывают – как доработать производительный RLS, не так много и автор делиться своим опытом.

В данной статье не будут описаны различия и плюсы/минусы между стандартным и производительным RLS, в Интернете по этому вопросу есть много информации.

Примеры модулей управления в СУД

Рассмотрим типовой функционал СУД:

- События. В данном модуле может быть разрешен просмотр событий, работа с настройками.

- Меню. Данный модуль содержит разрешения на просмотр меню, администрирование, удаление.

- Контент (новости, статьи, документация). Модуль включает возможности контроля, настройки контента. Возможность просмотра страниц, удаление контента.

- Форум. Может быть предусмотрен для информационных порталов. Форумом управляют специально назначенные участники – модераторы.

- Вопросы и база знаний. В данном модуле пользователи могут вносить изменения в базу знаний, выполнять ее настройку, удалять категории, вопросы, проекты.

- Рассылки. Данный модуль предназначен для работы с рассылками (редактирование, управление через административную панель).

- Пользователи. Модуль контроля пользователей, в котором супервайзер (администратор) может просматривать профили, удалять участников и группы, добавлять новые, отслеживать переходы на сайте.

- Файловая система. Здесь производится управление файлами, в том числе устанавливается возможность загрузки данных.

- Конфигурация. В модуле конфигурации назначаются правила для настройки почты, производительности, тестов безопасности. Во многих СУД в конфигурации можно управлять справочниками, доменами и зеркалами.

- Резервирование. Здесь могут быть реализованы функции настройки резервирования данных, удаления резервных копий.

- Конструктор форм. Добавление шаблонов писем, предназначенных для обратной связи. Просмотр полученных сообщений, удаление писем и шаблонов, а также форм, полей, адресатов.

- Обмен данными. В модуле можно давать доступ на обмен данными, удалять сценарии для получения и отправки данных.

24.12.2019

Устройство и принцип действия

DAC – это программное расширение, которое интегрируется в ПО ABS или ESP. Для исполнения своих функций ПО использует элементы конструкции АБС и блок-модуль управления системой.

Работа Downhill Assist Control заключается в поддержании постоянной скорости при движении по дорогам с крутым спуском за счёт периодического торможения колёс, в то же время функция DAC управляет настройками двигателя.

В процессе движения электронный блок управления получает и анализирует сигналы, поступающие с различных датчиков:

- Датчик положения педали газа;

- Тормозной датчик;

- Датчик частоты вращения коленвала;

- Регистрирующий датчик положение кузова;

- Датчики для оценки степени пробуксовки колес;

- Термодатчики.

На основании полученных данных, ЭБУ может включать насос обратной подачи АБС. Впускные/выпускные клапаны меняют положение. Первые открываются, вторые – переходят в закрытое положение. В системе торможения обеспечивается нагнетание давления для быстрого сброса скорости до минимально допустимого уровня.

Показатель скорости при этом зависит от того, на какой скорости двигается автомобиль и рабочей передачи, поэтому может находиться в диапазоне от 5 до 15 км/ч. Плавное торможение предотвращает образование заносов и опрокидывания авто.

В зависимости от положения транспортного средства относительно дороги, цикл действий DAC повторяется. По сути, работа DAC сводится к следующему: обнаружив при помощи датчиков то, что скорость автомобиля выше, чем скорость вращения колес, функция автоматически изменяет тормозное усилие, применяя его к отдельным колесам. Поэтому при спуске передним ходом поддерживается оптимальная для управляемого движения скорость от 5 до 15 км. А при движении задним ходом – в пределах 3-5 км.

Некоторые автомобили, укомплектованные ЭБУ АКПП, могут тормозить при помощи двигателя. При этом, ЭБУ автоматически включает данную функцию при наличии соответствующих сигналов датчиков. Пониженная передача включается автоматически и не перегружает трансмиссию и ДВС. Выйти из такого режима можно легким нажатием педали газа. ЭБУ переведет АКПП в режим повышенной передачи, а обороты двигателя снизятся.

4.2. RLS (Record Level Security)

Все перечисленные выше механизмы влияют именно на предоставление доступа к объектам вцелом. К справочникам, документам, реквизитам справочников. Права доступа влияют на доступ к объектам, функциональные опции на отображение объектов в интерфейсе. Часто возникает задача разрешить пользователю доступ к данным справочника или документа. Но не ко всем данным, а лишь к их части. Например, разрешить доступ к документам реализации только по одной организации.

Для настройки такого разрешения есть дополнительный механизм RLS (Record Level Security). Как и следует из названия, этот механизм контроля доступа на уровне конкретных записей таблиц. Если права доступа дают доступ к таблицам вцелом (справочникам) или колонкам таблиц (реквизитам), то RLS определяет конкретные строки таблиц (записи), с которыми разрешено работать пользователю. Он позволяет определить данные, которые пользователю доступны.

При разборе данного механизма стоит всегда помнить, что RLS не является механизмом запрета доступа. Он является механизмом фильтрации выдачи доступа. Т.е. RLS не влияет на имеющиеся у пользователя права, он является фильтром, ограничивающим выдачу прав. RLS влияет только на ту конкретную связь «Роль» — «Право доступа», в которой он прописан. И не влияет на права доступа, выданные с помощью других ролей. Например, если одной ролью будет разрешен доступ к документам только по Организации1, а другой ролью доступ к документам по Складу1, то в итоге пользователь получит доступ ко всем документам, в которых указана Организация1 ИЛИ Склад1. Поэтому если пользователю выдается несколько ролей, то фильтр с помощью RLS нужно ставить в каждой роли по обоим полям (по организации и складу). В типовых решениях эта задача обычна решается созданием одной роли, в которой прописываются все возможные фильтры RLS. Данная роль потом назначается всем пользователям, работающим с данными справочниками. Также контролируется, чтобы у пользователя не были доступны другие роли, содержащие право доступа к ограниченным документам.

Так же стоит обратить внимание что фильтры RLS можно наложить не на все возможные виды доступа к данным, а лишь на виды доступа верхнего уровня. Например, для справочников из имеющихся шестнадцати видов доступа фильтры RLS можно наложить лишь на четыре основных: Чтение, Изменение, Добавление и Удаление

Это означает, что мы не можем, например, дать пользователю одновременно право «Изменение» без фильтра для возможности работать программно с любыми документами и право «Редактирование» с фильтром RLS по организации для интерактивной работы. Если нам нужно, чтобы пользователь мог редактировать документы с фильтром RLS , мы обязаны наложить общий фильтр на верхнем уровне «Изменение» или «Чтение».

С учетом общей сложности механизмов обычно достаточно сложно разобраться, что именно доступно конкретному пользователю типовой конфигурации. Для проверки выданных прав в типовых конфигурациях есть очень удобный отчет, который так и называется «Права доступа». Он анализирует все выданные пользователю права и отображает итоговый список прав выданный всеми группами доступа с учетом фильтров RLS.

Основные понятия

При рассмотрении вопросов информационной безопасности используются понятия субъекта и объекта доступа. Субъект доступа может производить некоторый набор операций над каждым объектом доступа. Эти операции могут быть доступны или запрещены определенному субъекту или группе субъектов. Доступ к объектам обычно определяется на уровне операционной системы ее архитектурой и текущей политикой безопасности.

Рассмотрим некоторые определения, касающиеся методов и средств разграничения доступа субъектов к объектам.

Определение 1

Метод доступа к объекту – операция, которая определена для данного объекта. Ограничить доступ к объекту возможно именно с помощью ограничения возможных методов доступа.

Определение 2

Владелец объекта – субъект, который создал объект несет ответственность за конфиденциальность информации, содержащейся в объекте, и за доступ к нему.

Определение 3

Право доступа к объекту – право на доступ к объекту по одному или нескольким методам доступа.

Определение 4

Разграничение доступа – набор правил, который определяет для каждого субъекта, объекта и метода наличие или отсутствие права на доступ с помощью указанного метода.

Принципы использования системы управления

Перед рассмотрением основных принципов использования системы дадим определение типам ресурсов, которые могут в ней храниться:

- Файловые информационные (ФИР), представляющие собой сочетания файлов и папок, которые хранятся в отдельной базе (корневой каталог).

- Файловые составные. Могут включать один или более файловых ресурсов. Сюда также входит вложенный ресурс.

Далее также будут упоминаться три ключевых понятия: точка входа, группа доступа пользователей и промежуточный каталог. Под точкой входа понимается каталог файловой системы, к которому пользователи могут получить сетевой доступ. Под группой доступа пользователей подразумевается набор пользователей, наделенных полномочиями, позволяющими им пользоваться файловыми информационными ресурсами. Промежуточный каталог представляет собой такой каталог, который находится между точкой входа в ФИР и корневым каталогом.

Выделим следующие принципы работы с системой:

1. Разграничение доступа происходит исключительно на уровне каталогов. Доступ к отдельным файлам обычно не ограничивают.

2. Права назначаются на основе групп, а не отдельных пользователей.

3. Разграничивать права следует исключительно на уровне файловой системы.

4. Запрещается создавать файловые информационные ресурсы на компьютерах пользователей.

5. Не рекомендуется размещение и создание ФИР в системных каталогах, хранящихся на серверах.

6. Рекомендуется избегать создание нескольких точек входа в ФИР.

7. Запрещается создавать вложенные ФИР, если хранящиеся в них данные включают конфиденциальную информацию.

Общий случай разграничения доступа

В общем случае модель, определяющая доступ к ФИР, состоит из двух пунктов:

- только на чтение (read only);

- чтение и запись (read and write).

В большинстве случаев всего двух типов полномочий оказывается достаточно. Впрочем, при необходимости администратор может назначить дополнительные полномочия.

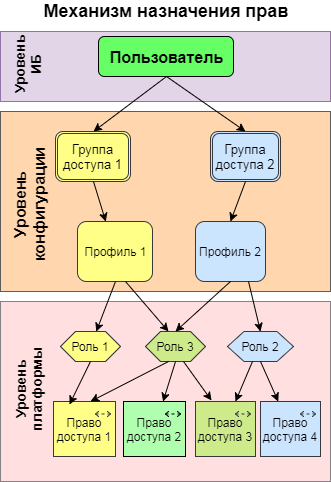

Роли — механизм предоставления прав доступа

Рассмотрим, как именно выполняется предоставление пользователю прав доступа. Для удобства выдачи прав доступа в платформе 1С используется специальный механизм «Роли». Он является прослойкой между пользователями информационной базы и правами доступа. В каждой роли объединен набор прав доступа, назначение которых имеет смысл выполнять только одновременно. Например, в роли «Чтение контактной информации» логично объединить наборы прав, отвечающих за связанные справочники с контактной информацией. Наиболее простым способом установки роли пользователю является открытие карточки пользователя ИБ в конфигураторе и установка галочек напротив нужных пользователю ролей. Это универсальный способ и он работает в любых конфигурациях. Однако, с усложнением конфигураций и увеличением количества ролей он стал довольно трудоемкий. Поэтому в актуальных типовых решениях есть дополнительная прослойка между пользователем ИБ и ролями. Эта прослойка реализована в виде подсистемы «Управления доступом». Она позволяет объединять роли в более крупные сущности — «Профили» и назначать пользователю уже не отдельные роли, а профили, содержащие наборы из нескольких ролей.

Рассмотрим, как именно выполняется предоставление пользователю прав доступа. Для удобства выдачи прав доступа в платформе 1С используется специальный механизм «Роли». Он является прослойкой между пользователями информационной базы и правами доступа. В каждой роли объединен набор прав доступа, назначение которых имеет смысл выполнять только одновременно. Например, в роли «Чтение контактной информации» логично объединить наборы прав, отвечающих за связанные справочники с контактной информацией. Наиболее простым способом установки роли пользователю является открытие карточки пользователя ИБ в конфигураторе и установка галочек напротив нужных пользователю ролей. Это универсальный способ и он работает в любых конфигурациях. Однако, с усложнением конфигураций и увеличением количества ролей он стал довольно трудоемкий. Поэтому в актуальных типовых решениях есть дополнительная прослойка между пользователем ИБ и ролями. Эта прослойка реализована в виде подсистемы «Управления доступом». Она позволяет объединять роли в более крупные сущности — «Профили» и назначать пользователю уже не отдельные роли, а профили, содержащие наборы из нескольких ролей.

Рассмотрим схему назначения пользователям прав доступа, используемую в большинстве типовых конфигураций. В упрощенном виде ее можно представить следующим образом. Вводятся новые сущности «Профиль доступа» и «Группа доступа». В каждый профиль доступа включается несколько ролей. И каждому пользователю назначается одна или несколько групп доступа. Далее каждая группа доступа связывается с профилем доступа. В итоге мы получаем возможность указывать для пользователя не просто роли, а комплекты ролей в зависимости от выполняемых им функций.

С технической точки зрения данная система выдачи прав реализовывается с участием двух стандартных подсистем. Подсистема «Управление доступом» используется для настройки связи групп доступа с предопределенными в конфигурации ролями. Подсистема «Пользователи» используется для настройки связей пользователей ИБ с группами доступа конфигурации.

Функция secure::checkUserPermission($module,$act))

Производится запрос к БД, относительно прав пользователя на произведение действий чтения/записи в контексте переданного в качестве параметра модуля.

Осталось лишь описать процедуру формирования переменной в среде $_COOKIE, и тему статьи можно будет считать расскрытой.

Процедура авторизации будет выглядеть ввиде внесения личных данных пользователя (логин и пароль) в специальную форму, после отправки которой произойдёт обработка данных, переданных пользователем, по-методу функции checkAuthData(), и, в случае корректности данных, будет произведено сохранение данных о пользователе ввиде куки записи на период установленный пользователем, либо в отсутствии заданного значение на период по-умолчанию.

Для проверки аутентичности данных хранимых в переменной среде $_COOKIE, мы будем использовать функцию EatCookie(), которая будет производить валидацию данных, возвращая булевый результат проверки (истина — ложь).

Я не привожу форму для отправки, так как это не часть теории программирования, указав лишь идентификаторы полей.

- `ulogin` — логин пользователя

- `upasswd` — пароль пользователя

- `stime` — время сессии, устанавливаемое пользователем (от 1 до 5 часов)

- `auth` — имя кнопки отправки

<?php

function checkAuthData($info){

$login=rawurlencode($info);

$passwd=rawurlencode($info);

$stime=(rawurlencode(trim($info))=='')?1:rawurlencode($info);

$err_code=0;

$result=false;

if(trim($login)==''){

$err_code=1;

}

if(trim($passwd)==''){

$err_code=1;

}

if($err_code){

$result=false;

}else{

$conn_id=mysql_connect('host','user','passwd');

mysql_select_db('database');

$q=mysql_query("SELECT * FROM `users` WHERE passwd='".md5($passwd)."'

AND login='".$login."'",$conn_id);

if($q){

if(@myql_numrows($q)!=0){

$row=mysql_fetch_assoc($q);

if($row=='on'){

$hash=$row.'::'.md5(md5($login).

md5($passwd));

setcookie('site_hash',$hash,$stime*3600*60);

$result=true;

}else{

$result=false;

}

}else{

$result=false;

}

}else{

$result=false;

}

mysql_close($conn_id);

}

return $result;

}

function EatCookie(){

$result=false;

$hash=isset($_COOKIE)?explode('::',$_COOKIE):($result=false);

$id=$hash;

$hash=$hash;

$conn_id=mysql_connect('host','user','passwd');

mysql_select_db('database');

if(!is_numeric($id)){

$result=false;

}else{

$q=mysql_query("SELECT * FROM `users` WHERE id='".$id."'",$conn_id);

if(mysql_numrows($q)==0){

$result=false;

}else{

$row=mysql_fetch_assoc($q);

$newHash=md5(md5($row).md5($row));

if($newHash==$hash){

$result=true;

}else{

$result=false;

}

}

}

return $result;

}

?>

Вот, в целом и всё. Осталось лишь пробовать, экспериментировать, ошибатся и находить решение, что я всецело и оставляю вам.

Надеюсь, что мы скоро встретимся, а для тех кто имеет ко мне вопрос в отношении статьи, да и не только — писать на LoRd1990@gmail.com, либо на mag@tnt43.com.

Кто хочет почитать остальные мои статьи — прошу на http://e-code.tnt43.com.

С уважением Карпенко Кирилл, глава IT-отдела ИНПП.

Тест звучания системы: OPPO и Dynaudio

Большинство аудиофильских систем требуют пристального внимания со стороны пользователя в каждом шаге: выбери, послушай, купи; аккуратно привези, правильно установи и подключи; послушай, разочаруйся, переделай. Повторять до получения желаемого эффекта, усталости или покупки новой системы.

Возможности Sonica DAC позволяют упростить процесс до предела, используя произвольные комплектующие. В нашем случае ими оказались:

- проигрыватель/ЦАП — Sonica DAC;

- усилитель/акустика — активная АС Dynaudio Excite X14A;

- источник — сетевое хранилище (NAS) Synology;

- пульт управления — смартфон iPhone 7

- провода — безымянные

Excite X14A оказалась наиболее подходящей акустикой, поскольку использует согласованное подключение через XLR и схему bi-amp для 2 своих усилителей (50 Вт для твитера, 50 Вт для басов и СЧ).

Собрать аудиосистему оказалось проще простого: установили на стол, подключили провода, закинули в NAS десяток альбомов. Использовать DLNA с инфракрасным пультом было бы сущим кошмаром даже с внешним экраном. Со смартфона — включил, нажал, заиграло. И начали двухнедельное ежедневное тестирование.

Как уже было сказано, воспроизведение DSD512 возможно только в случае прямого подключения источника аудиофайлов к Sonica DAC через USB-ЦАП. Поэтому прослушивание проводилось в три захода — из Tidal, с iPhone и при проводном подключении. И, конечно, забегая вперед — Tidal вне конкуренции, поскольку сочетает удобство и качество.

*****

В каждом случае система показала поразительную чистоту звука, невероятную сбалансированность всех составляющих и сумашедшую точность. Даже в тех композициях, от которых нового уже не ждешь — например, привычные мелодии нулевых: The Offspring, Робби Уильямс, RHCP и подобный мейнстрим.

Да что говорить — классические Flatwood Mac заиграли новыми красками (терпеть не могу — но на Sonica DAC слушать было интересно)! Стоит отметить, что эффект срабатывает на простых записях даже с mp3-файлами, передаваемыми через Bluetooth.

Sonica DAC — пожалуй, единственный известный мне случай, когда сверхвысокое разрешение аудиофайлов действительно приносит пользу. Львиная доля конкурентов в схожем сценарии превращают живую композицию в скучный студийный проект на сведении.

Инструменты четко различимы, и при желании можно выделить любую партию: гитары не забивают даже контрабас, а саксофон не перебивает вокал. Даже в композиция, где смешение ожидаемо: любителям сайкобилли можно однозначно рекомендовать. The Meteors и Mad Sin (кто не в теме — бутлег vs. студийная современная запись) звучат одинаково разборчиво.

При прослушивании выстраивается точная акустическая сцена. Каждый инструмент или голос имеет собственное положение в трехмерном пространстве, не маскируясь соседями. Даже в сложных композициях с оркестром, поэтому симфонические подвиды металла (Epica, Therion и Haggard) мгновенно погружают в свои фэнтезийно-средневековые миры.

Пожалуй, с этой категорией связано наибольшее удивление: теперь офис слушает Dimmu Borgir и наслаждается непередаваемым разнообразием звука. Правда, через провод, мой собственный рип с винила.

Прямое подключение источника и повышение качества аудиофайлов позволяет до предела человеческого слуха улучшить высокие частоты композиций, проявить мельчайшие подробности, которые не слышно в обычном материале. Так звук становится более сухим и не таким интересным — что может сыграть на руку определенным категориям слушателей.

Впрочем, излишнее качество всегда можно сделать ухудшить, просто изменив колонки, их расположение в пространстве или используя беспроводные интерфейсы подключения.

Работа в СУД на примере UMI.CMS

Рассмотрим работу в распространенной системе управления доступами пользователей. UMI.CMS предлагает гибкий функционал, позволяющий настраивать права не только для групп, но и отдельных пользователей. В ней предусмотрено два основных типа пользователей:

1. Супервайзер. Представляет собой пользователя, зарегистрированного в момент установки системы, имеет полный список разрешений.

2. Гость. Данный тип пользователя характеризуется минимальным списком полномочий.

В рассматриваемой системе при назначении нового пользователя ему автоматически достаются права гостя, а супервайзер может назначать дополнительные полномочия.

Особенностью UMI.CMS является возможность закрепления за пользователем прав нескольких групп и назначение индивидуальных возможностей. Управление полномочиями осуществляется с помощью соответствующего блока, представленного в виде таблицы с названиями модулей и перечнем полномочий. В блоке можно открыть доступ как ко всему модулю, так и к отдельным функциям. Можно настроить возможности пользователя таким образом, чтобы сотрудник мог просматривать записи в конкретном разделе сайта (например, новости), но не имел доступа к управлению данным разделом в административной панели.

Супервайзер может оперативно предоставить отдельному пользователю полноценные права для работы с конкретным модулем. Для этого в выбранном модуле достаточно поставить флажки напротив пунктов «Просмотр» и «Управление». Для того чтобы позволить управлять всем функционалом, необходимо также разрешить администрирование в колонке «Прочие права». В UMI.CMS пользователи могут получить возможность работать с отдельным модулем без возможности внесения настроек. Например, в модуле обмена данными обмениваться файлами с помощью протокола HTTP, но без доступа к заданию или снятию ограничений на экспорт и импорт данных.

4.5. Сравнение вариантов.

Попробуем кратко сравнить рассмотренные варианты дополнительного ограничения данных.

| Функциональные опции — интерфейсный механизм скрытия функционала | |

|

1. Добавить место хранения функциональной опции: константа, реквизит справочника или ресурс регистра сведений. |

1. Все объекты, включенные в состав функциональной опции, перестанут отображаться в командном интерфейсе. |

| RLS (Record Level Security) — дополнительные фильтры на разрешаемые роле права | |

|

1. Прописать фильтры RLS в каждой роле пользователя для каждого из прав, которые нужно ограничить. Примечание: В режиме предприятия никаких действий выполнять не нужно. Фильтры применятся автоматически. |

1. Настроенный фильтр будет добавляться к каждому запросу к ИБ. |

| Разделение данных — ведение в одной физической базе нескольких независимых | |

|

1. Добавить в конфигурацию общий реквизит, определеяющий состав разделяемых данных. 2. Добавит два параметра сеанса: для признака использования и текущего значения разделения данных. 3. Добавить программный код, обеспечивающий включение разделения данных и заполнения текущего значение разделителя. |

1. Сразу после добавления в конфигурацию возможности разделения данных физически перестроятся таблицы, для которых добавилась возможность разделения.

2. После включения разделения.

|

| Программный код — любые дополнительные точечные ограничения | |

| 1. Добавить код наложения нужных ограничений в конфигурацию. |

1. Сделает именно то, что написано. Примечание: код не влияет на конфигурацию вцелом, а лишь на конкретный механизм, для которого прописываается действие |

Доступ на уровне записей в типовых конфигурациях. Настройка доступа пользователей с разделением по подразделениям/складам – практический пример

Многим известно, что в современных конфигурациях, разработанных с использованием БСП, имеются широкие возможности для настройки прав доступа. В частности, реализован функционал разделения доступа на уровне записей (RLS). Однако администратор(разработчик) при планировании схемы доступа в организации неминуемо столкнется со сложностями, если временами путается в понятиях: Группы пользователей/Группы доступа/Профили групп доступа.

В статье представлен принцип решения типичной задачи – ограничения прав пользователя на просмотр/изменение информации «чужих» складов и подразделений в конфигурации 1С: Управление торговлей 11.4.

![Nos dac. non-oversampling dac. nos цап [качество звука]](http://robotrackkursk.ru/wp-content/uploads/6/8/d/68d6033c96c269d1401bb7b0591cf716.jpeg)

![Nos dac. non-oversampling dac. nos цап [качество звука]](http://robotrackkursk.ru/wp-content/uploads/5/1/2/5127360ec6e0cca27dd05629ff73f345.jpeg)