Расширенные права

Понимание расширенных прав SUID, GUID и sticky bit

ls -ls x

accountls -lds

- Пользователь является владельцем файла;

- Пользователь является владельцем каталога, в котором находится файл.

ls -ldt

Применение расширенных прав

chmodchmod

chmod

- Для SUID используйте chmod u+s.

- Для SGID используйте chmod g+s.

- Для sticky bit используйте chmod +t, а затем имя файла или каталога, для которого вы хотите установить разрешения.

Пример работы со специальными правами

Откройте терминал, в котором вы являетесь пользователем linda. Создать пользователя можно командой useradd linda, добавить пароль passwd linda.

Создайте в корне каталог /data и подкаталог /data/sales командой mkdir -p /data/sales. Выполните cd /data/sales, чтобы перейти в каталог sales. Выполните touch linda1 и touch linda2, чтобы создать два пустых файла, владельцем которых является linda.

Выполните su — lisa для переключения текущего пользователя на пользователя lisa, который также является членом группы sales.

Выполните cd /data/sales и из этого каталога выполните ls -l. Вы увидите два файла, которые были созданы пользователем linda и принадлежат группе linda. Выполните rm -f linda*. Это удалит оба файла.

Выполните touch lisa1 и touch lisa2, чтобы создать два файла, которые принадлежат пользователю lisa.

Выполните su — для повышения ваших привилегий до уровня root.

Выполните chmod g+s,o+t /data/sales, чтобы установить бит идентификатора группы (GUID), а также sticky bit в каталоге общей группы.

Выполните su — linda. Затем выполните touch linda3 и touch linda4. Теперь вы должны увидеть, что два созданных вами файла принадлежат группе sales, которая является владельцем группы каталога /data/sales.

Выполните rm -rf lisa*. Sticky bit предотвращает удаление этих файлов от имени пользователя linda, поскольку вы не являетесь владельцем этих файлов

Обратите внимание, что если пользователь linda является владельцем каталога /data/sales, он в любом случае может удалить эти файлы!

Пример служб Windows

- Active Directory Service (Активный каталог).Данная служба Microsoft разработана специально для сетей Windows. Она включена по умолчанию в большинство систем Microsoft Windows Server. Активный каталог контролирует централизованное управление доменом и функцией идентификации.

- Prefetch и Superfetch.Задача этих служб — повышение скорости запуска операционной системы и приложений путем кэширования в оперативную память часто используемых файлов. Программа работает автоматически, отслеживая часто используемые программы.

- Background Intelligent Transfer Service (Фоновая интеллектуальная служба передачи данных).Данная служба облегчает дросселирование, приоритезацию и асинхронную передачу файлов между компьютерами через полосу пропускания. Она играет ключевую роль в поставке обновлений для пользователей Windows.

- DNS Client Service (Служба DNS-клиентов).Задача данной службы — обработка доменных имен в IP-адреса. Кроме того, она позволяет локально кэшировать полученные данные.

- Computer Browser Service.Эта служба помогает пользователям находить общие файлы на соседних компьютерах. Вся информация обрабатывается лишь на одном из них — Master Browser. Как следствие, чтобы получить нужные файлы, другие компьютеры обращаются к компьютеру-хосту.

- Internet Connection Sharing (ICS, Общий доступ подключения к интернету).ICS позволяет использовать одно устройство, подключенное к интернету, в качестве точки доступа для других устройств. Такой доступ может осуществляться через широкополосный Ethernet, сотовую связь, WiFi или другой шлюз.

- Routing and Remote Access Service (Служба маршрутизации и удаленного доступа).Данный сервис позволяет создавать приложения, управляющие возможностями удаленного доступа и маршрутизации Windows. Это помогает обозначить устройство в качестве сетевого маршрутизатора.

И это лишь малая часть служб, которые вы можете найти. Часть из них жизненно необходима для Windows, и без них операционная система не проработает одной минуты, а часть можно смело отключать.

В этой статье мы рассмотрим 7 способов открыть службы Windows, а также разберем как можно отключить ненужные фоновые сервисы.

Управление владением файлами

Это происходит в следующем порядке:

- Оболочка проверяет, являетесь ли вы владельцем файла, к которому вы хотите получить доступ. Если вы являетесь этим владельцем, вы получаете разрешения и оболочка прекращает проверку.

- Если вы не являетесь владельцем файла, оболочка проверит, являетесь ли вы участником группы, у которой есть разрешения на этот файл. Если вы являетесь участником этой группы, вы получаете доступ к файлу с разрешениями, которые для группы установлены, и оболочка прекратит проверку.

- Если вы не являетесь ни пользователем, ни владельцем группы, вы получаете права других пользователей (Other).

ls -l

lsfindfind -user

find users

chown

chown -R

chownchgrpchown.

chown

- chown lisa myfile1 устанавливает пользователя lisa владельцем файла myfile1.

- chown lisa.sales myfile устанавливает пользователя lisa владельцем файла myfile, а так же устанавливает группу sales владельцем этого же файла.

- chown lisa:sales myfile то же самое, что и предыдущая команда.

- chown .sales myfile устанавливает группу sales владельцем файла myfile без изменения владельца пользователя.

- chown :sales myfile то же самое, что и предыдущая команда.

chgrpchgrp

chown-Rchgrp

Управление ACL (setfacl, getfacl) в Linux

Изменение и просмотр настроек ACL с помощью setfacl и getfacl

setfaclgetfaclls -lgetfaclls -ldgetfacl

getfacl setfacl -m g:sales:rx /dir-mg:sales:rxrxg

setfacl -m u:linda:rwx /datasetfacl -R

Пример управления расширенными правами с использованием ACL

- Откройте терминал.

- Выполните setfacl -m g:account:rx /data/sales и setfacl -m g:sales:rx /data/account.

- Выполните getfacl, чтобы убедиться, что права доступа были установлены так, как вы хотели.

- Выполните setfacl -m d:g:account:rwx,g:sales:rx /data/sales, чтобы установить ACL по умолчанию для каталога sales.

- Добавьте ACL по умолчанию для каталога /data/account, используя setfacl -m d:g:sales:rwx,g:account:rx /data/account.

- Убедитесь, что настройки ACL действуют, добавив новый файл в /data/sales. Выполните touch /data/sales/newfile и выполните getfacl /data/sales/newfile для проверки текущих разрешений.

Полезная информация об администрировании пользовательских и серверных ОС Windows.

Иногда требуется дать пользователю Windows (не администратору) права запускать определенную службу. Чтобы это сделать можно воспользоваться утилитой SubInACL от Microsoft.

Итак порядок действий такой:

— запускаем от имени администратора команду:

здесь ServiceName — название необходимой службы

DOMAINuser — имя пользователя в домене, кому необходим доступ на управление этой службой. (можно использовать также имена групп в домене, или локальных пользователей/групп).

— Теперь пользователь может запустить указанную службу от своего имени, например через bat-файл:

В реестре Windows можно задать права доступа к службам. Эти параметры хранятся по адресу HKLMSystemCurrentControlSetServicesServiceNameSecurity где ServiceName – имя службы. Но хранятся они в таком виде, что просто взять и отредактировать их редактором реестра не получится. Нужна какая-то программа, которая позволит это редактировать в виде прав доступа SDDL, т.е. также, как права доступа к файлам и разделам реестра. Где эту программу найти?

UPD: уже нашёл другой способ. Запустить mmc.exe, добавить оснастку «Шаблоны безопасности», создать свой шаблон. В нём можно редактировать тип запуска служб и права доступа пользователей к ним. Чтобы изменения вступили в силу, надо применить шаблон.

- Вопрос задан более трёх лет назад

- 1069 просмотров

Посмотрите справку по команде sc с параметрами sdset и sdshow

Атрибуты файла

Помимо битов режима файла, которые управляют разрешениями пользователей и групп на чтение, запись и выполнение, некоторые файловые системы поддерживают атрибуты файла, которые позволяют дополнительно настраивать допустимые операции с файлами.

Важно: По умолчанию , rsync и другие подобные программы не сохраняют эти атрибуты.

Пакет содержит программы и , которые позволяют просмотреть и изменить атрибуты файла соответственно.

Здесь приведены некоторые полезные атрибуты. Не все файловые системы поддерживают каждый упомянутый атрибут.

- — append only: Файл может быть открыт только для добавления.

- — compressed: Включить сжатие на уровне файловой системы для файла.

- — immutable: Не может быть изменён, удалён или переименован. Может быть установлен только пользователем root.

- — data journaling: Использовать для записи данных файла так же, как и метаданных.

- — no compression: Отключить сжатие на уровне файловой системы для файла.

- — no atime update: Время получения доступа к файлу не будет обновляться.

- — no copy on write: Отключение copy-on-write на поддерживающих это файловых системах.

Полный список атрибутов и подробную информацию о них можно прочитать в .

Пример установки атрибута immutable:

# chattr +i /путь/к/файлу

Для снятия атрибута замените на .

Как включить разрешение на запуск системных служб ?

При запуски мастера установки клиент-серверной 1С, можно выбрать пользователя: DefaultAccount либо создать нового пользователя, к примеру я создал пользователя: USR1CV8.

Во время установки клиент-серверной 1С, вылетает ошибка: Ошибка при запуске службы . убедитесь, что у вас имеются разрешения на запуск системных служб.

Подскажите пожалуйста как в windows server 2016 предоставить пользователю USR1CV8 права на запуск служебных служб.

В системе авторизован под пользователем User – тип учётной записи – администратор. Среди учётных записей есть пользователь с именем Администратор, но как зайти в систему через него, я не знаю.

Напечатайте пожалуйста две инструкции: 1. Как в microsoft windows server авторизоваться под пользователем – Администратор? 2. Как разрешить запуск системных служб пользователям User и USR1CV8?

Получение списка системных служб

Как включить разрешение 1600×1200 в Ritmix RVC-007M?купил web камеру ritmix rvc-007m написано что разрешение 640×480 ,но при установке.

Запуск службПодскажите,пожалуйста, можноли настроить службу так,чтобы она запускалась при логоне пользователя.

При попытке включить службы через просмотр локальных служб пишет отказано в доступеПомогите пожалуйста у меня с ноутбуком такя проблема: с последнего включения выключились службы.

MrRuslanBB, 1. Сменить пользователя, как и в обычных виндах – выход из системы, другой пользователь, ввести учетные данные. Если вы не знаете пароля администратора, обратитесь к тому, кто устанавливал систему, т.к. установка пароля администратора запрашивается на этапе установки WinServer. 1.а. Возможен сценарий, когда сервер – контроллер домена. В этом случае на нем отключены локальные учетные записи и зайти можно только используя доменные учетки.

2. Я таки думаю, что сообщение о запрете на запуск системных служб относится к пользователю, под которым вы авторизовались на сервере, т.е. пользователю User. Чтобы разрешить ему что-то подобное, вам все равно понадобятся права администратора.

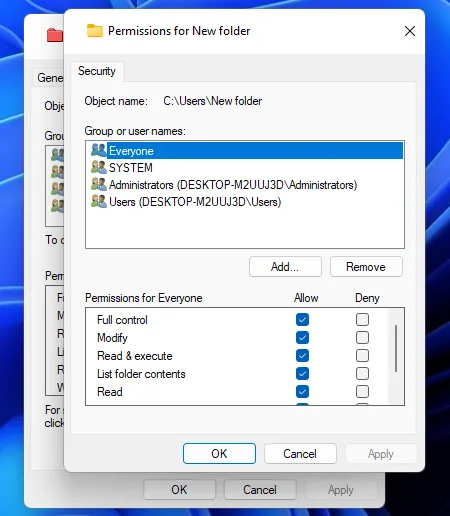

Как сбросить разрешения в Windows 11?

1. Используйте команду icacls.exe

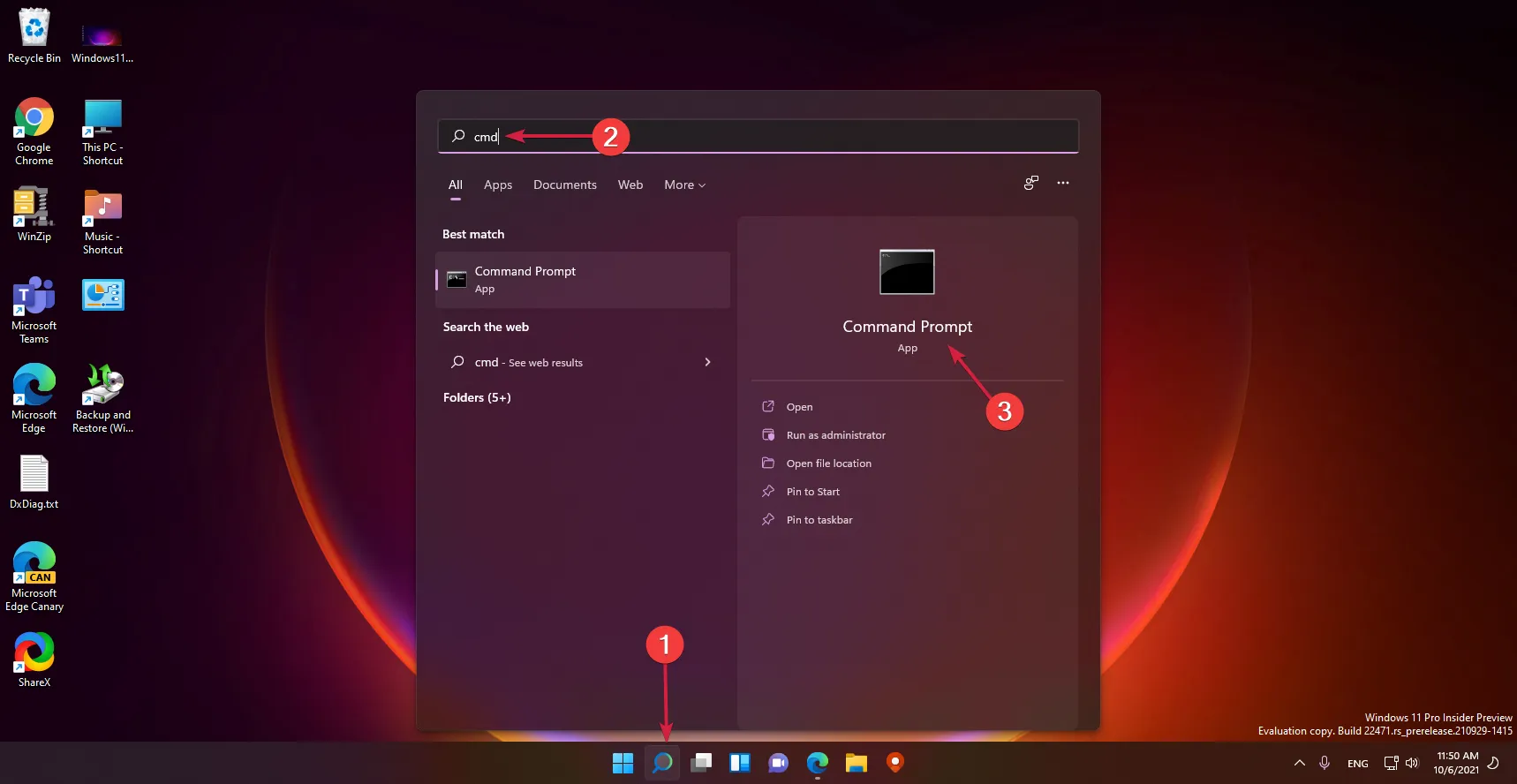

1. Нажмите кнопку «Поиск» на панели задач, введите cmd и выберите «Запуск от имени администратора».

2. Затем откройте папку, для которой вы хотите сбросить все разрешения в Windows 11, с помощью команды командной строки Cd\(путь к папке). Вы можете открыть корневой каталог, выполнив эту команду:

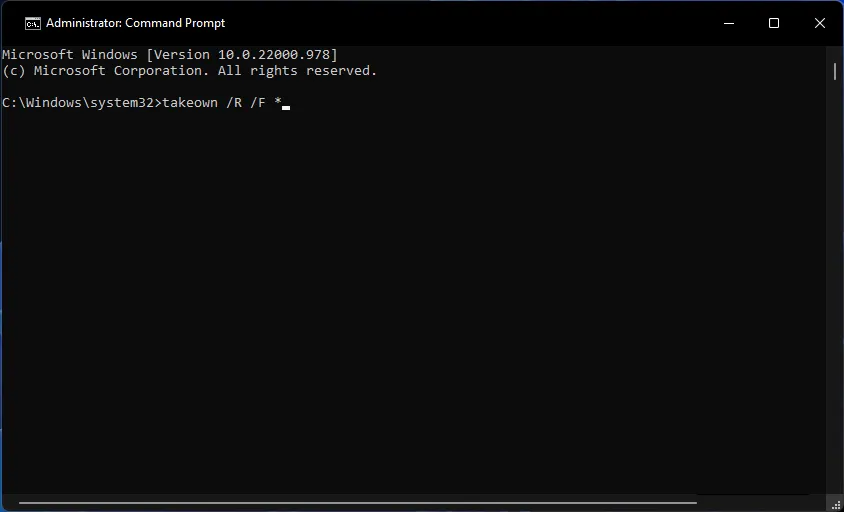

3. Чтобы стать владельцем открытого дерева каталогов, введите следующий текст и нажмите Enter:

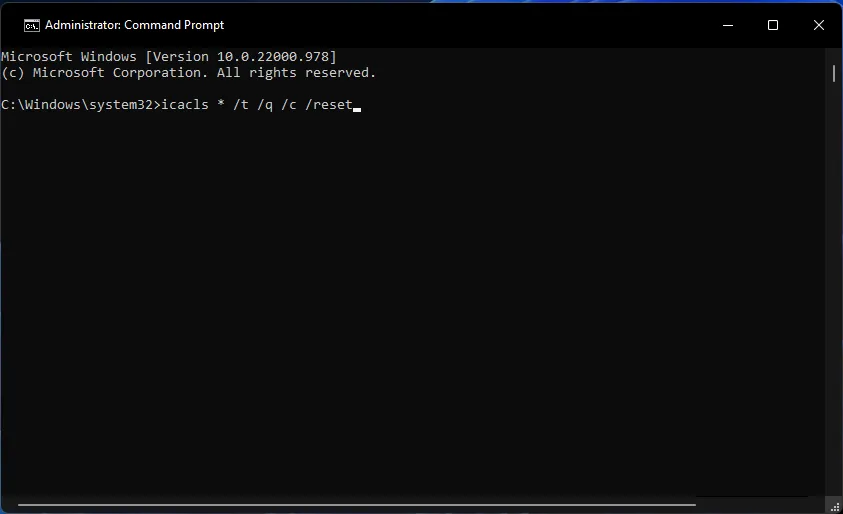

4. Введите эту команду и нажмите Return:

5. Кроме того, вы можете сбросить права доступа к дереву папок по умолчанию, включив в команду путь к его каталогу. Выполните эту команду с реальным расположением папки, включенным в скобки:

Чтобы сбросить все разрешения по умолчанию в Windows 11 с помощью команды icals, вам необходимо использовать встроенный инструмент командной строки «Командная строка».

Cmd позволяет вам стать владельцем открытого дерева каталогов, а затем сбросить его с помощью команды icals.exe.

2. Сбросьте разрешения с помощью специального инструмента

- Загрузите инструмент SubInACL от Microsoft.

- Дважды щелкните загруженный файл, чтобы установить его по следующему пути (если ваша система установлена на другом диске, то C:, замените букву соответственно):

- Теперь откройте Блокнот и введите или вставьте следующие команды:

- Нажмите «Файл» в меню, выберите «Сохранить как» и назовите файл reset.cmd.

- Нажмите «Сохранить как тип», а затем выберите «Все файлы» (*.*), сохраните файл в любом месте и закройте «Блокнот».

- Перейдите к местоположению файла и дважды щелкните его, чтобы сбросить разрешения. Процедура займет несколько минут, так что наберитесь терпения.

Как сделать резервную копию и восстановить разрешения NTFS в Windows 11/10?

Рекомендуется создать резервную копию разрешений NTFS, прежде чем возиться с настройками разрешений для папок и файлов. Тогда вы легко сможете восстановить резервные копии разрешений, когда это потребуется.

Вы можете создавать резервные копии и восстанавливать разрешения NTFS с помощью того же инструмента командной строки icacls, который необходим для их сброса. Вот как сделать резервную копию и восстановить права доступа к папкам и файлам с помощью двух команд:

- Откройте командную строку с правами администратора, как указано в шагах с первого по четвертый для первого метода.

- Перейдите к дереву папок, для которого необходимо создать резервную копию разрешений в командной строке.

- Для резервного копирования разрешений введите и выполните эту команду icacls:

- Вы можете восстановить разрешения, выполнив эту команду icacls:

Прежде всего, чтобы избежать проблем, не возитесь с правами доступа к папкам и файлам, если в этом нет необходимости. Однако вы можете сбросить разрешения по умолчанию, когда возникают проблемы с icacls и Windows Repair.

Вы можете обсудить сброс разрешений NTFS в разделе комментариев этой страницы. Если вы знаете какой-либо другой хороший способ сбросить разрешения NTFS в Windows 11, сообщите нам об этом ниже.

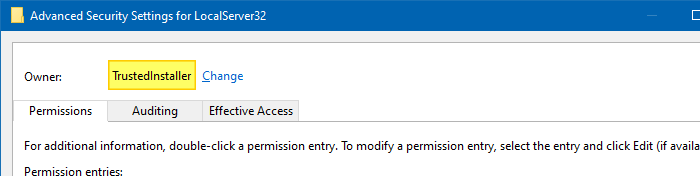

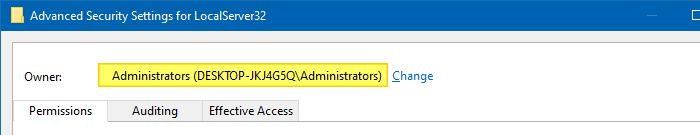

Стать владельцем ключа реестра Назначение разрешений с помощью командной строки

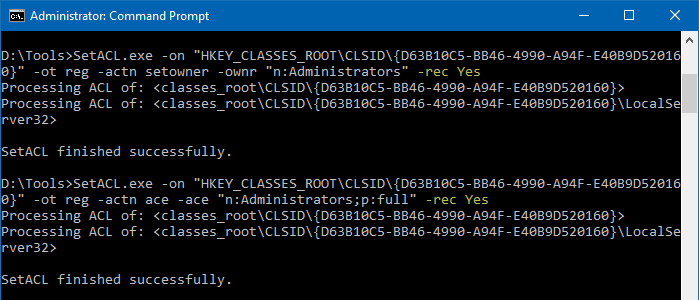

Чтобы изменить владельца ключа реестра и разрешения с помощью SetACL:

- Скачайте SetACL, разархивируйте содержимое в папку.

- Скопируйте соответствующую версию (32-разрядный или 64-разрядный) инструмента в папку — например, ,

- Допустим, вы хотите сменить владельца ветки реестра и предоставить групповые полные права доступа. Запустите эти две команды из окна командной строки администратора:

SetACL.exe -on "HKEY_CLASSES_ROOT\CLSID\{D63B10C5-BB46-4990-A94F-E40B9D520160}" -ot reg -actn setowner -ownr "n:Administrators" SetACL.exe -on "HKEY_CLASSES_ROOT\CLSID\{D63B10C5-BB46-4990-A94F-E40B9D520160}" -ot reg -actn ace -ace "n:Administrators;p:full"SetACL: изменение владельца ключа реестра назначить полные разрешения

- 1-й набор команд группа как владелец ключа

- 2-я команда назначает Группа Полные права доступа для ключа.

Группа владеет ключом и его подразделами, а также имеет полные права доступа, которые можно проверить с помощью редактора реестра.

Важный:

Ошибка при изменении разрешений раздела реестра?

SetACL сообщает о следующей ошибке при попытке изменить разрешения для файла / папки или раздела реестра, к которым у вас нет доступа. Чтобы предотвратить эту ошибку, убедитесь, что вы сначала вступили во владение ключом, прежде чем изменять его разрешения.

Стать владельцем Назначить разрешения рекурсивно (этот ключ подразделы)

Смена владельца и предоставление полного контроля разрешения (для ) для указанного ключа вместе со своими подразделами, включить переключиться в конце, как указано ниже:

SetACL.exe -on "HKEY_CLASSES_ROOT\CLSID\{D63B10C5-BB46-4990-A94F-E40B9D520160}" -ot reg -actn setowner -ownr "n:Administrators" -rec Yes

SetACL.exe -on "HKEY_CLASSES_ROOT\CLSID\{D63B10C5-BB46-4990-A94F-E40B9D520160}" -ot reg -actn ace -ace "n:Administrators;p:full" -rec Yes

Установить TrustedInstaller в качестве владельца

Установить как владелец вышеуказанного раздела реестра и рекурсивно назначить ему полный доступ к полномочиям, используйте тот же синтаксис командной строки. Вам нужно только изменить имя учетной записи / группы. Вот команды, которые вам нужно выполнить на этот раз:

SetACL.exe -on "HKEY_CLASSES_ROOT\CLSID\{D63B10C5-BB46-4990-A94F-E40B9D520160}" -ot reg -actn setowner -ownr "n:nt service\trustedinstaller" -rec Yes

SetACL.exe -on "HKEY_CLASSES_ROOT\CLSID\{D63B10C5-BB46-4990-A94F-E40B9D520160}" -ot reg -actn ace -ace "n:"nt service\trustedinstaller";p:full" -rec Yes

После запуска вышеуказанных команд () как владелец ключа и подключей.

Назначаем разрешения на службу с помощью PowerShell

В галерее TechNet имеется отдельный неофициальный модуль PowerShell для управления разрешениями на разные объекты Windows — PowerShellAccessControl Module (скачать его можно здесь). Этот модуль позволяет он управлять правами на службы. Импортируйте модуль в свою сессию:

Получить эффективные разрешения на конкретную службу из PowerShell можно так:

Get-Service spooler | Get-EffectiveAccess -Principal corp user

Чтобы предоставить обычному пользователю права на запуск и остановку службы, выполните:

Get-Service spooler | Add-AccessControlEntry -ServiceAccessRights Start,Stop -Principal corp user

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на службы системы. В том случае, если пользователю требуется удаленный доступ к службе, без предоставления ему прав локального входа в систему, нужно разрешить пользователю удаленно опрашивать Service Control Manager.

Буквально сегодня понадобилось дать человеку возможность перезапускать тестовый вебсервер под виндой. Права админа давать естественно давать не хочется. «Мощный» юзер не подходит.

букв много

и тут на помощь приходит technet, который расcказывает про sc.

В данном случае нас интересуют 2 команды: sc sdshow — показывает права sc sdset — устанавливает права

Для начала узнаем, какие права у нашего сервиса уже есть: C:Usersadministrator>sc sdshow service_name

Как видно, есть 2 интересных префикса: S: — System Access Control List (SACL) — это нас сейчас не интересует. D: — Discretionary ACL (DACL) — здесь указываются права для всех и всего.

Смотрим далее. Первая буква после скобок означает разрешаем (A, Allow) или запрещаем (D, Deny).

И потом видим комбинации из двух букв: CC — SERVICE_QUERY_CONFIG LC — SERVICE_QUERY_STATUS SW — SERVICE_ENUMERATE_DEPENDENTS LO — SERVICE_INTERROGATE CR — SERVICE_USER_DEFINED_CONTROL RC — READ_CONTROL RP — SERVICE_START WP — SERVICE_STOP DT — SERVICE_PAUSE_CONTINUE

По сути, нас будут интересовать последние три опции: (A;;RPWPDT;;;)

Последние 2 буквы обозначают кому мы разрешаем или запрещаем: AU Authenticated Users AO Account operators RU Alias to allow previous Windows 2000 AN Anonymous logon AU Authenticated users BA Built-in administrators BG Built-in guests BO Backup operators BU Built-in users CA Certificate server administrators CG Creator group CO Creator owner DA Domain administrators DC Domain computers DD Domain controllers DG Domain guests DU Domain users EA Enterprise administrators ED Enterprise domain controllers WD Everyone PA Group Policy administrators IU Interactively logged-on user LA Local administrator LG Local guest LS Local service account SY Local system NU Network logon user NO Network configuration operators NS Network service account PO Printer operators PS Personal self PU Power users RS RAS servers group RD Terminal server users RE Replicator RC Restricted code SA Schema administrators SO Server operators SU Service logon user

+ к этому списку можно явно указать пользователя по SID’у.

Вот это самое интересное! как узнать SID пользователя? есть не один способ

но, самый простой и удобный (на мой взгляд), написать маленький скриптик на vb: strComputer = «.» Set objWMIService = GetObject(«winmgmts:\» & strComputer & »

ootcimv2″)

Set objAccount = objWMIService.Get _ («Win32_UserAccount.Name=’username’,Domain=’domain’») Wscript.Echo objAccount.SID

Заменяем имя пользователя и домен по своему вкусу, сохраняем файл с расширением .vbs и запускаем. Появляется алерт с SID.

Копируем в блокнот(или в любое другое место) Можно скрипт запустить в консоли, сэкономим время

И так. Узнали SID. Вставляем в ключ: (A;;RPWPDT;;;S-1-5-21-3992622163-2725220152-438995547-4172)

Теперь подготавливаем команду целиком: sc sdset D:(A;;RPWPDT;;;S-1-5-21-3992622163-2725220152-438995547-4172)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCR RC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Наш ключ вставляем в любое место, но важно чтобы он был перед префиксом S. Важно не ошибиться, иначе можем потерять доступ к сервису Запускаем

проверяем: sc \server stop «service_name»

Надеюсь, основную мысль донес. Так же жду критики, тк подозреваю что могут быть способы проще.

UPD можно, кстате, использовать группы. для того чтобы узнать SID группы — вместо username, напишите имя группы.

Что такое разрешения NTFS?

NTFS расшифровывается как New Technology File System и представляет собой тип файловой системы для ПК с Windows. Однако в NTFS нет ничего нового, поскольку она заменила файловую систему FAT для старых платформ в 1993 году.

Разрешения NTFS контролируют (управляют) доступом к папкам и файлам для своей файловой системы. Вы можете выбрать несколько вариантов разрешений для папок на их вкладках «Безопасность».

Что такое инструмент icacls?

Icacls — это утилита командной строки, с помощью которой вы можете изменять права доступа к папкам и файлам. Вы можете ввести команды icacls, чтобы сбросить разрешения NTFS для определенных папок или всех каталогов.

Команда icacls.exe, указанная в первом методе, сбрасывает разрешения для всех вложенных папок и файлов в каталоге.

На этой странице Microsoft представлены дополнительные сведения о синтаксисе команды icacls и ее параметрах.

Назначаем разрешения на службу с помощью PowerShell

В галерее TechNet имеется отдельный неофициальный модуль PowerShell для управления разрешениями на разные объекты Windows — PowerShellAccessControl Module (скачать его можно здесь). Этот модуль позволяет управлять правами на службы. Импортируйте модуль в свою PS сессию:

Получить эффективные разрешения на конкретную службу из PowerShell можно так:

Get-Service spooler | Get-EffectiveAccess -Principal corp\tuser

Чтобы предоставить обычному пользователю права на запуск и остановку службы, выполните:

Get-Service spooler | Add-AccessControlEntry -ServiceAccessRights Start,Stop -Principal corp\tuser

Как отключить ненужные службы в Windows 10?

Открыв утилиту “Службы”, вы найдете десятки сервисов, отвечающих за те или иные компоненты операционной системы. Большинство из них крайне важны, другие же никоим образом не влияют на работоспособность Windows.

Отключить такие бесполезные службы довольно легко. Рассмотрим на примере сервиса “Факс”.

1. Откройте свойства этой службы.

2. Для начала выберите Тип запуска . Он может быть Автоматическим, Ручным или же вовсе Отключенным .

3. Если служба уже Активна или Отключена , вы можете вручную включить/отключить ее, щелкнув по соответствующим задаче клавишам: Запустить или Остановить .

4. Чтобы сохранить внесенные изменения, нажмите Применить .

Интересной особенностью операционной системы Windows всегда было то, что практически любое стандартное приложение можно запустить десятком различных способов. И ни один из них не подведет, приведя нас строго к желаемому результату.

Получив доступ к “Службам”, мы редко задумываемся над тем насколько некоторые из них важны и как серьезно их отключение или включение может повлиять на производительность компьютера и состояние Windows в целом. Поэтому, если вы решились отключить некоторые сервисы, убедитесь, что не деактивируете жизненно важные.

Изменение владельца

chown изменяет владельца файла или каталога, что в некоторых случаях быстрее и проще, чем изменение прав доступа.

Рассмотрим следующий пример: создание нового раздела с помощью GParted для резервного копирования данных. Gparted делает всё это от имени root, поэтому по умолчанию всё принадлежит root. Всё это хорошо, но обычные пользователи не смогут записать данные в смонтированный раздел.

brw-rw---- 1 root disk 8, 9 июл 6 16:02 sda9 drwxr-xr-x 5 root root 4096 июл 6 16:01 Backup

В данном примере устройством в владеет root, как и каталогом для монтирования (). Чтобы изменить владельца каталога, можно сделать следующее:

До:

# chown archie /media/Backup

После:

Теперь новый владелец archie может записывать данные в этот раздел без изменения разрешений (потому что изначально уже стояли права , разрешающие запись владельцу).

Примечание:

- всегда сбрасывает биты setuid и setgid.

- Обычные пользователи не могут использовать для «передачи» файлов, которыми они владеют, другому пользователю.