Введение

В последние годы все больше компьютеров подключены к корпоративным сетям и Интернету. В компаниях компьютеры могут быть как членами рабочих групп, так и являться частью доменов, сайтов и лесов. Домашние пользователи могут быть подключены к Интернету средствами беспроводного доступа и мобильной связи, что позволяет им подключаться не только из своего дома, но и на улице, в аэропортах и т.п. Они даже могут иметь доступ к своим корпоративным ресурсам при помощи подключений VPN и DirectAccess. Но, несмотря на все это, ваши домашние и рабочие компьютеры могут быть подвержены заражению потенциально опасным программным обеспечением, а также взломам недоброжелателями.

Для защиты, как рабочих, так и домашних компьютеров от несанкционированного доступа в Интернете и локальной сети, операционной системе Windows помогает встроенный брандмауэр Windows. Брандмауэр Windows в режиме повышенной безопасности позволяет создать гибкую модель безопасности ваших компьютеров. Принцип работы брандмауэра Windows в режиме повышенной безопасности основан на методе двусторонней фильтрации сетевого трафика, отсеивая несанкционированный трафик. Также, в том случае, если на вашем компьютере несколько сетевых адаптеров и подключений, брандмауэр Windows применяет определенные параметры безопасности для тех типов сетей, к которым в данный момент подключен пользователь. В операционной системе Windows 7 брандмауэр Windows вместе с настройками Internet Protocol Security (IPSec) расположены в оснастке консоли управления Microsoft (MMC), которая называется «Брандмауэр Windows в режиме повышенной безопасности». Протокол IPSec представляет собой систему открытых стандартов, предназначенных для обеспечения защищенных конфиденциальных подключений через IP-сети с использованием криптографических служб безопасности. Протокол IPsec поддерживает одноранговую проверку подлинности на уровне сети, проверку подлинности источника данных, целостность данных, их конфиденциальность (шифрование) и защиту повторения. Управлять брандмауэром можно как при помощи этой оснастки, так и средствами программы сетевой оболочки командной строки, которая позволяет настраивать и отображать состояние различных компонентов для сетевых подключений, установленных на компьютере с операционной системой Windows. Команды netsh выполняют все те же функции, что и оснастка консоли управления (MMC) для любого компонента.

В этом руководстве я расскажу о способах настройки брандмауэра Windows в режиме повышенной безопасности средствами командной строки.

Введение

В последние годы все больше компьютеров подключены к корпоративным сетям и Интернету. В компаниях компьютеры могут быть как членами рабочих групп, так и являться частью доменов, сайтов и лесов. Домашние пользователи могут быть подключены к Интернету средствами беспроводного доступа и мобильной связи, что позволяет им подключаться не только из своего дома, но и на улице, в аэропортах и т.п. Они даже могут иметь доступ к своим корпоративным ресурсам при помощи подключений VPN и DirectAccess. Но, несмотря на все это, ваши домашние и рабочие компьютеры могут быть подвержены заражению потенциально опасным программным обеспечением, а также взломам недоброжелателями.

Для защиты, как рабочих, так и домашних компьютеров от несанкционированного доступа в Интернете и локальной сети, операционной системе Windows помогает встроенный брандмауэр Windows. Брандмауэр Windows в режиме повышенной безопасности позволяет создать гибкую модель безопасности ваших компьютеров. Принцип работы брандмауэра Windows в режиме повышенной безопасности основан на методе двусторонней фильтрации сетевого трафика, отсеивая несанкционированный трафик. Также, в том случае, если на вашем компьютере несколько сетевых адаптеров и подключений, брандмауэр Windows применяет определенные параметры безопасности для тех типов сетей, к которым в данный момент подключен пользователь. В операционной системе Windows 7 брандмауэр Windows вместе с настройками Internet Protocol Security (IPSec) расположены в оснастке консоли управления Microsoft (MMC), которая называется «Брандмауэр Windows в режиме повышенной безопасности». Протокол IPSec представляет собой систему открытых стандартов, предназначенных для обеспечения защищенных конфиденциальных подключений через IP-сети с использованием криптографических служб безопасности. Протокол IPsec поддерживает одноранговую проверку подлинности на уровне сети, проверку подлинности источника данных, целостность данных, их конфиденциальность (шифрование) и защиту повторения. Управлять брандмауэром можно как при помощи этой оснастки, так и средствами программы сетевой оболочки командной строки, которая позволяет настраивать и отображать состояние различных компонентов для сетевых подключений, установленных на компьютере с операционной системой Windows. Команды netsh выполняют все те же функции, что и оснастка консоли управления (MMC) для любого компонента.

В этом руководстве я расскажу о способах настройки брандмауэра Windows в режиме повышенной безопасности средствами командной строки.

Узнайте, как использовать режим «экранирования вверх» для активных атак

Важной функцией брандмауэра, которая может использоваться для устранения ущерба во время активной атаки, является режим «экранирования вверх». Это неофициальный термин, обозначающий простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки

Экранирования можно достичь, установив флажок Блокировать все входящие подключения, в том числе в списке разрешенных приложений , который находится в приложении «Параметры Windows» или в файле прежних версийfirewall.cpl.

Рис. 6. Параметры Windows App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшая firewall.cpl

По умолчанию брандмауэр Защитник Windows блокирует все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция удаленного рабочего стола автоматически создает правила брандмауэра при включении. Однако при наличии активного эксплойта с использованием нескольких портов и служб на узле можно вместо отключения отдельных правил использовать режим экранирования для блокировки всех входящих подключений, переопределяя предыдущие исключения, включая правила для удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активированы экраны.

После завершения аварийной ситуации снимите флажок, чтобы восстановить обычный сетевой трафик.

Нововведения в брандмауэре Windows в режиме повышенной безопасности

В брандмауэре Windows в режиме повышенной безопасности появился ряд новых функций, некоторые из них:

- Несколько активных профилей

В операционных системах Windows Vista и Windows Server 2008 одновременно может быть активен только один профиль. В том случае, если компьютер одновременно подключен более чем к одной сети, то применяются для всех сетей самые строгие правила. В Windows 7 и Windows Server 2008 R2, каждому сетевому адаптеру назначается свой профиль, независимо от любых других сетевых адаптеров компьютера;

Исключения авторизации

При создании входящего правила брандмауэра, определяющего компьютер или пользователя, которому разрешен доступ к локальному компьютеру по сети, Windows 7 и Windows Server 2008 R2 поддерживает возможность указать исключения из утвержденного правила. Можно добавить группу в список уполномоченных, при этом ввести пользователя или компьютер в список исключений, которые являются членами уполномоченных групп.

Динамическое шифрование

Правила брандмауэра операционных систем Windows 7 и Windows Server 2008 R2 поддерживают динамическое шифрование, упрощая создание правил безопасности подключений IPsec, которые требуются для настроек шифрования каждого порта. Вы можете создать одно правило безопасности, как на клиенте, так и на сервере, которое обеспечивает защиту IPsec между сервером и всеми клиентами.

Аутентификация с нулевыми инкапсуляциями

Вы можете создавать правила безопасности подключения с указанием аутентификации, кроме защиты от пакетов данных Encapsulating Security Payload (ESP) или Authenticated Header (AH). Эта функция позволяет создать защиту аутентификации в средах с сетевым оборудованием, которое несовместимо с ESP и AH.

Авторизация Tunnel-mode

В правилах брандмауэра можно указать, что только компьютеры и пользователи, прошедшие проверку подлинности могут устанавливать входящий туннель на сервер шлюза IPSec. В Windows 7 и Windows Server 2008 R2, вы можете определить группы пользователей или компьютеров, которым разрешено установить туннель на локальном компьютере.

Несколько основных групп режима конфигурации

В системах Windows 7 и Windows Server 2008 R2 появился новый контекст Netsh «MainMode», который включает команды, предназначенные для создания предложения основного режима для конкретного назначения IP-адреса или профиля. Каждая конфигурация основного режима может включать в себя обмен ключами шифрования, целостности и параметры подлинности алгоритма.

События брандмауэра Windwos и IPSec теперь пишутся в отдельный журнал «Просмотра событий»

В системах Windows Vista и Windows Server 2008 все события брандмауэра записывались в журнал «Аудит», и записывались только в том случае, если была включена соответствующая категория аудита. В Windows 7 и Windows Server 2008 R2 все события брандмауэра записываются в журнал «Журналы приложений и служб\Microsoft\Windows\Windows Firewall with Advanced Security».

Нововведения в брандмауэре Windows в режиме повышенной безопасности

В брандмауэре Windows в режиме повышенной безопасности появился ряд новых функций, некоторые из них:

- Несколько активных профилей

В операционных системах Windows Vista и Windows Server 2008 одновременно может быть активен только один профиль. В том случае, если компьютер одновременно подключен более чем к одной сети, то применяются для всех сетей самые строгие правила. В Windows 7 и Windows Server 2008 R2, каждому сетевому адаптеру назначается свой профиль, независимо от любых других сетевых адаптеров компьютера;

Исключения авторизации

При создании входящего правила брандмауэра, определяющего компьютер или пользователя, которому разрешен доступ к локальному компьютеру по сети, Windows 7 и Windows Server 2008 R2 поддерживает возможность указать исключения из утвержденного правила. Можно добавить группу в список уполномоченных, при этом ввести пользователя или компьютер в список исключений, которые являются членами уполномоченных групп.

Динамическое шифрование

Правила брандмауэра операционных систем Windows 7 и Windows Server 2008 R2 поддерживают динамическое шифрование, упрощая создание правил безопасности подключений IPsec, которые требуются для настроек шифрования каждого порта. Вы можете создать одно правило безопасности, как на клиенте, так и на сервере, которое обеспечивает защиту IPsec между сервером и всеми клиентами.

Аутентификация с нулевыми инкапсуляциями

Вы можете создавать правила безопасности подключения с указанием аутентификации, кроме защиты от пакетов данных Encapsulating Security Payload (ESP) или Authenticated Header (AH). Эта функция позволяет создать защиту аутентификации в средах с сетевым оборудованием, которое несовместимо с ESP и AH.

Авторизация Tunnel-mode

В правилах брандмауэра можно указать, что только компьютеры и пользователи, прошедшие проверку подлинности могут устанавливать входящий туннель на сервер шлюза IPSec. В Windows 7 и Windows Server 2008 R2, вы можете определить группы пользователей или компьютеров, которым разрешено установить туннель на локальном компьютере.

Несколько основных групп режима конфигурации

В системах Windows 7 и Windows Server 2008 R2 появился новый контекст Netsh «MainMode», который включает команды, предназначенные для создания предложения основного режима для конкретного назначения IP-адреса или профиля. Каждая конфигурация основного режима может включать в себя обмен ключами шифрования, целостности и параметры подлинности алгоритма.

События брандмауэра Windwos и IPSec теперь пишутся в отдельный журнал «Просмотра событий»

В системах Windows Vista и Windows Server 2008 все события брандмауэра записывались в журнал «Аудит», и записывались только в том случае, если была включена соответствующая категория аудита. В Windows 7 и Windows Server 2008 R2 все события брандмауэра записываются в журнал «Журналы приложений и служб\Microsoft\Windows\Windows Firewall with Advanced Security».

Установка правил слияния локальных политик и приложений

Можно развернуть правила брандмауэра:

- Локально с помощью оснастки брандмауэра (WF.msc)

- Локально с помощью PowerShell

- Удаленное использование групповая политика, если устройство является членом имени Active Directory, System Center Configuration Manager или Intune (с помощью присоединения к рабочему месту)

Параметры слияния правил управляют способом объединения правил из разных источников политик. Администраторы могут настраивать различные варианты поведения слияния для доменных, частных и общедоступных профилей.

Параметры слияния правил разрешают или запрещают локальным администраторам создавать собственные правила брандмауэра в дополнение к правилам, полученным из групповая политика.

Рис. 5. Параметр слияния правил

Совет

В поставщике службы конфигурации брандмауэра эквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfile и PublicProfile.

Если слияние локальных политик отключено, для любого приложения, которому требуется входящее подключение, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высоким уровнем безопасности, чтобы обеспечить более строгий контроль над конечными точками. Этот параметр может повлиять на некоторые приложения и службы, которые автоматически создают локальную политику брандмауэра после установки, как описано выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно отправлять правила с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Брандмауэр CSP и CSP политики также имеют параметры, которые могут повлиять на слияние правил.

Рекомендуется выводить список и регистрировать такие приложения, включая сетевые порты, используемые для обмена данными. Как правило, на веб-сайте приложения можно найти порты, которые должны быть открыты для данной службы. Для более сложных развертываний или развертываний клиентских приложений может потребоваться более тщательный анализ с помощью средств сбора сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны отправлять исключения брандмауэра только для приложений и служб, которые настроены на законные цели.

Примечание.

Использование шаблонов с подстановочными знаками, таких как C:*\teams.exe , не поддерживается в правилах приложений. В настоящее время поддерживаются только правила, созданные с использованием полного пути к приложениям.

Программы для настройки брандмауэра

Настройте параметры брандмауэра Windows с помощью консоли управления (MMC) или netsh.

-

Консоль управления (MMC)

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» позволяет настраивать дополнительные параметры брандмауэра. Эта оснастка представляет большинство параметров брандмауэра и в удобной форме, а также все профили брандмауэра. Дополнительные сведения см. в разделе далее в этой статье.

-

netsh

netsh.exe — это средство администратора для настройки и мониторинга компьютеров под управлением Windows в командной строке или с помощью пакетного файла. При использовании средства netsh вводимые контекстные команды направляются соответствующим вспомогательным приложениям, которые их выполняют. Вспомогательное приложение — это файл библиотеки динамической компоновки (DLL) для расширения функциональных возможностей. Вспомогательное приложение обеспечивает настройку, мониторинг и поддержку различных служб, служебных программ и протоколов для средства netsh.

Все операционные системы, поддерживающие SQL Server , имеют модуль поддержки брандмауэра. Windows Server 2008 также содержит расширенный помощник брандмауэра advfirewall. Многие из описанных параметров конфигурации можно настроить с помощью средства netsh. Например, выполните в командной строке следующий скрипт, чтобы открыть TCP-порт 1433:

Аналогичный пример, использующий брандмауэр Windows для модуля поддержки повышенной безопасности:

Дополнительные сведения о средстве netshсм. в следующих разделах:

- Синтаксис команды Netsh, контексты и форматирование

- Использование контекста netsh advfirewall firewall вместо контекста netsh firewall для управления работой брандмауэра Windows в операционной системе Windows Server 2008 или Windows Vista

-

PowerShell

В следующем примере показано, как открыть TCP-порт 1433 и UDP-порт 1434 для экземпляра по умолчанию SQL Server и службы обозревателя SQL Server:

Дополнительные примеры см. в разделе New-NetFirewallRule.

-

Для Linux

В Linux необходимо также открыть порты, связанные со службами, к которым вам нужен доступ. Различные дистрибутивы Linux и брандмауэры имеют свои процедуры. Примеры см. в руководствах по использованию SQL Server в Red Hat и SUSE.

Особые рекомендации для порта 135

При использовании RPC с транспортным протоколом TCP/IP или UDP/IP входящие порты динамически назначаются системным службам по мере надобности. Используются порты TCP/IP и UDP/IP с номерами выше 1024. Эти порты называются «случайными RPC-портами». В этом случае RPC-клиент определяет порт, назначенный серверу, через сопоставитель конечных точек RPC. Для некоторых служб, работающих через протокол RPC, можно настроить использование определенного фиксированного порта. Можно также ограничить диапазон портов, динамически назначаемых RPC и не зависящих от службы. Поскольку порт 135 используется для многих служб, он часто подвергается атакам злоумышленников. В случае открытия порта 135 рекомендуется ограничить область действия правила брандмауэра.

Дополнительные сведения о порте 135 см. в следующих ресурсах.

- Общие сведения о службе и требования к сетевым портам в системе Windows Server

- Удаленный вызов процедур (RPC)

- Настройка динамического выделения портов RPC для работы с брандмауэром

Добавление входящих и исходящих правил

Через межсетевой экран в Windows 11 проходит как входящий, так и исходящий трафик. При помощи правил брандмауэра осуществляется разрешение или запрет на обмен информацией, которая отправляется или приходит в конкретной сети от определенного источника. В брандмауэре уже существует большой список правил, при помощи которых осуществляется корректное функционирование операционной системы. Далее предлагаем остановиться на том, как самостоятельно добавить правило, если это нужно для программы или порта.

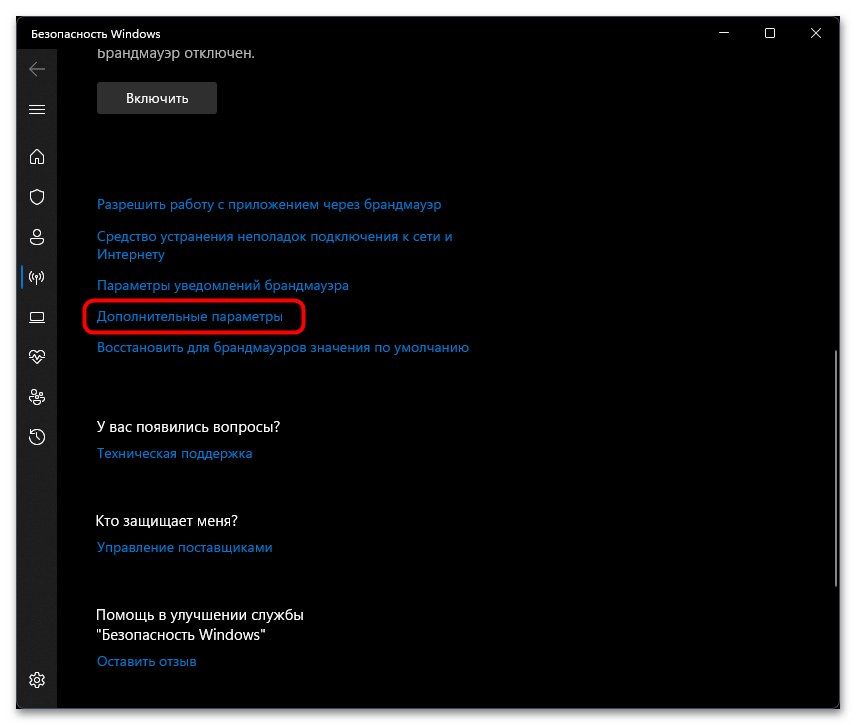

- Разберемся с переходом к требуемому меню. В окне «Безопасность Windows» нажмите кнопку «Дополнительные параметры».

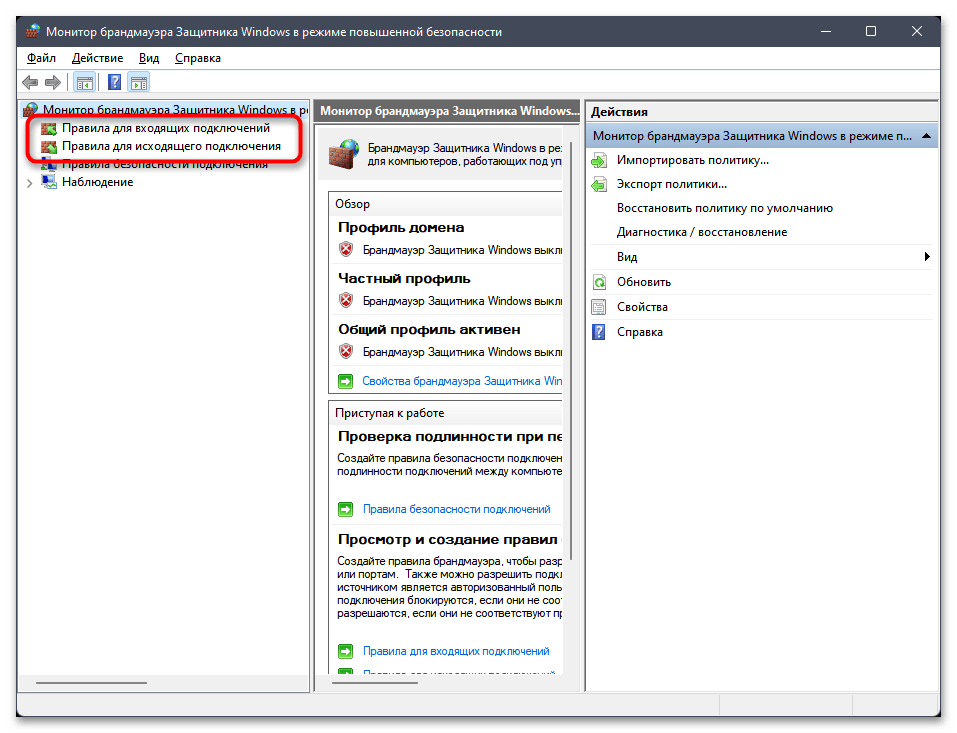

Слева вы видите две группы: для входящих и исходящих подключений. Напомним, что входящие подключения – это когда информация поступает на ваш компьютер, например скачивается файл через браузер, загружается содержимое веб-страниц или воспроизводится видео на YouTube, а исходящий – когда вы или программа на вашем ПК отправляет информацию в сеть.

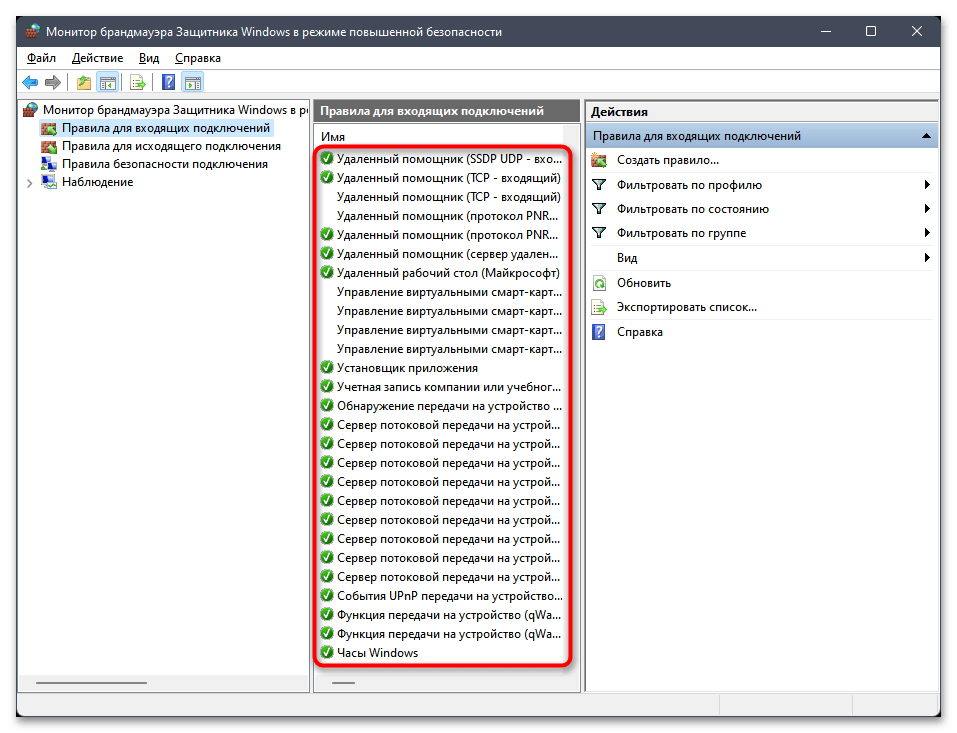

После выбора одной из категорий появится большой список с правилами подключений. Если рядом с именем правила есть галочка, значит, подключение является разрешающим. Наличие перечеркнутого красного круга означает, что правило подключение блокирует.

После выбора одной из категорий появится большой список с правилами подключений. Если рядом с именем правила есть галочка, значит, подключение является разрешающим. Наличие перечеркнутого красного круга означает, что правило подключение блокирует.

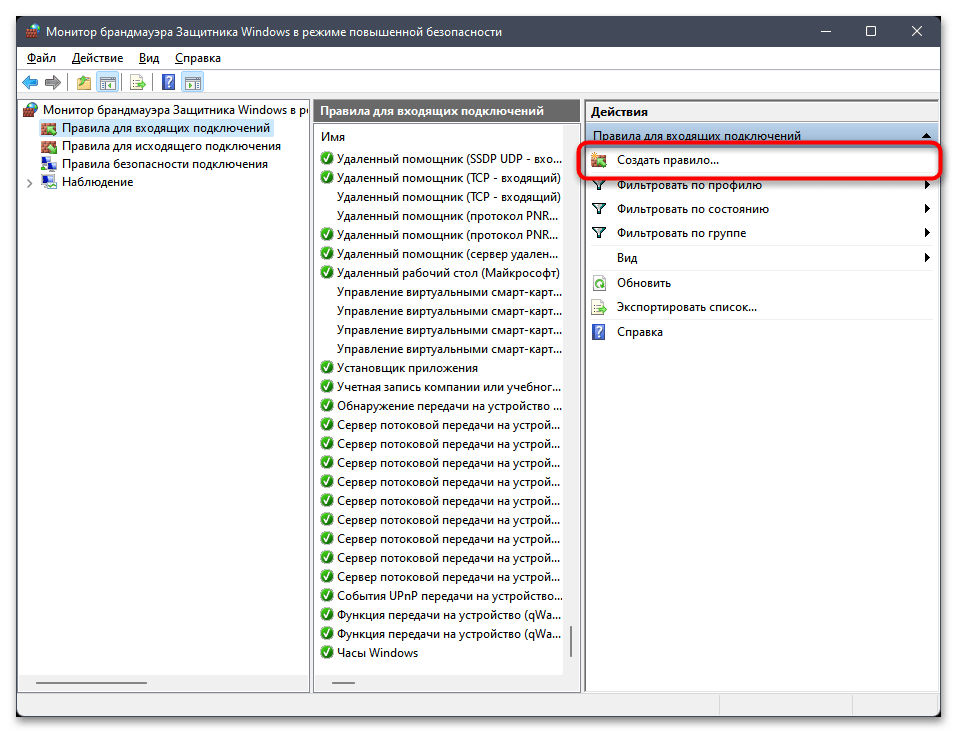

Для создания нового правила в блоке «Действия» понадобится нажать кнопку «Создать правило».

Для создания нового правила в блоке «Действия» понадобится нажать кнопку «Создать правило».

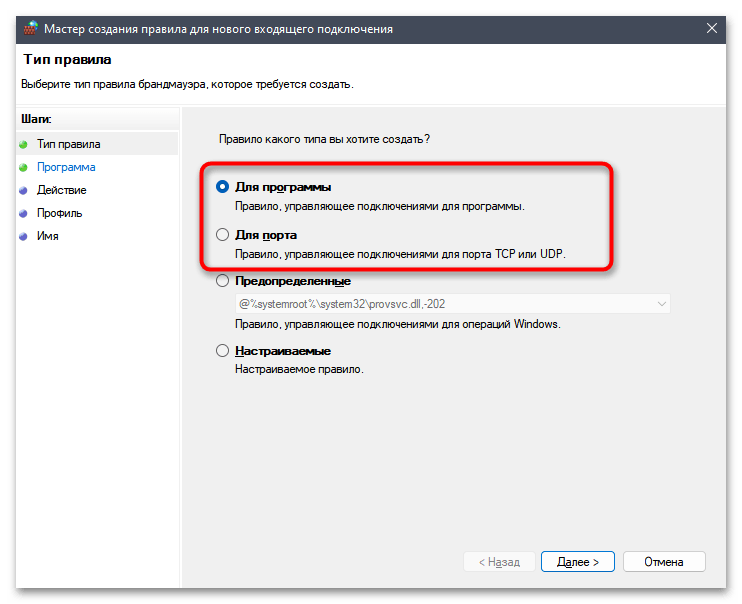

В рамках этой статьи рассмотрим два типа правил: для программы и для порта, поскольку предопределенные нужны исключительно системным администраторам, а настраиваемые используются очень редко и примерно той же категорией продвинутых пользователей.

В рамках этой статьи рассмотрим два типа правил: для программы и для порта, поскольку предопределенные нужны исключительно системным администраторам, а настраиваемые используются очень редко и примерно той же категорией продвинутых пользователей.

Настройка правила для программы

Тип правил для программы подразумевает выбор исполняемого файла софта и установку для него разрешений или ограничений. Самый распространенный случай использования таких правил – установка запрета на использование интернета. Пользователю нужно просто заблокировать входящий и исходящий трафик для всех браузеров, чтобы другие члены семьи, имеющие доступ к компьютеру, не могли загрузить ни одну страницу. Однако сейчас мы не будем разбирать упомянутый случай, а пройдемся по всем настройкам.

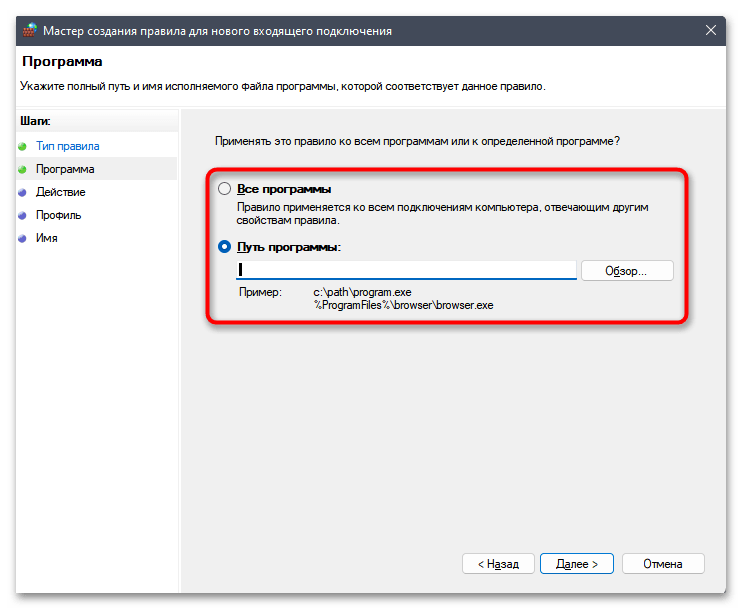

- После выбора типа правила вы сами решаете, применять его для всех программ или только конкретной. Во втором случае понадобится нажать «Обзор» и самостоятельно найти исполняемый файл софта на компьютере.

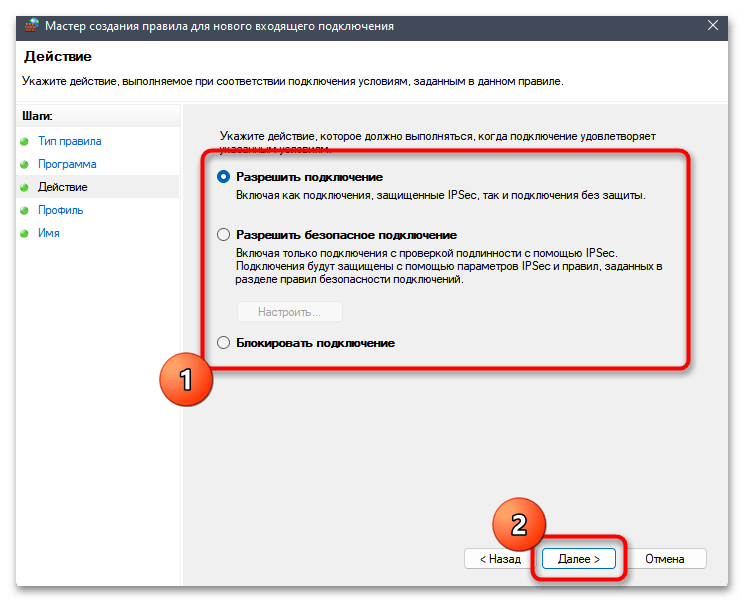

Следующий шаг – выбор действия для правила. Существует два основных варианта, а третий является настраиваемым и используется очень редко, поскольку пользователи практически не встречаются с узконаправленными защищенными сетями. Просто отметьте маркером пункт «Разрешить подключение» или «Блокировать подключение», после чего нажмите «Далее».

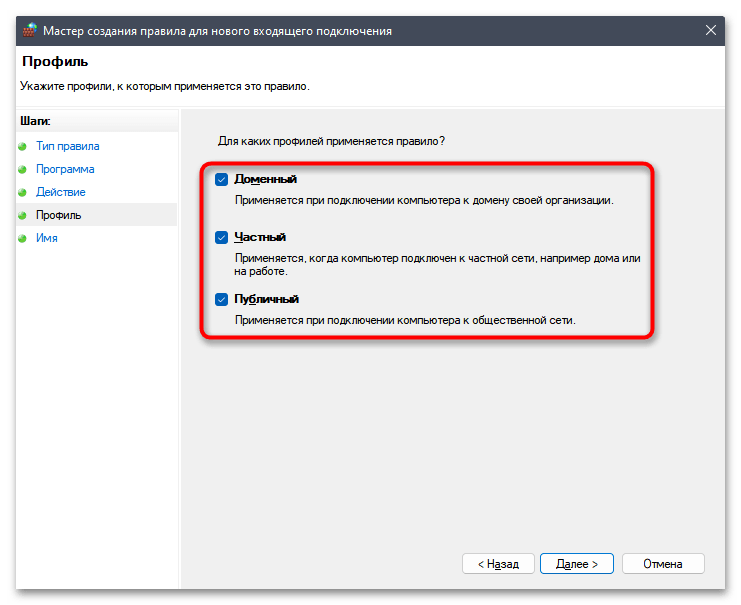

По умолчанию галочками будут отмечены три типа сети, к которым применяется правило, но при желании вы можете оставить только одну или две.

По умолчанию галочками будут отмечены три типа сети, к которым применяется правило, но при желании вы можете оставить только одну или две.

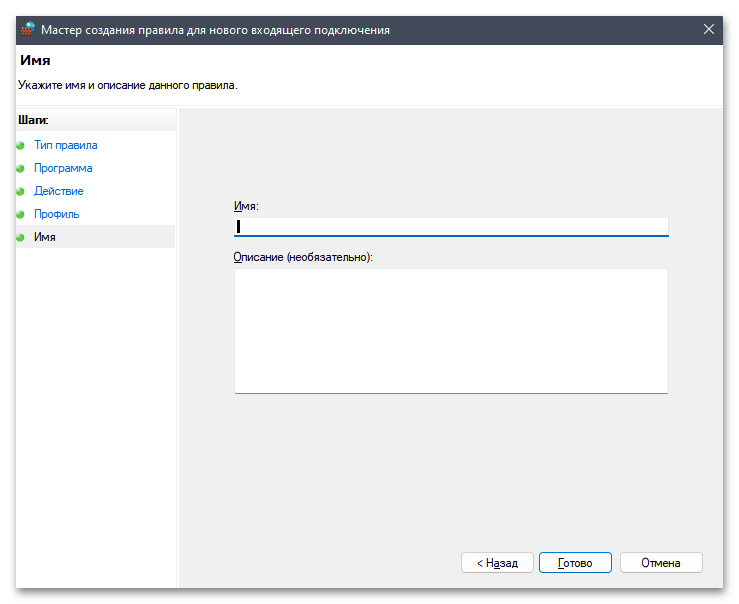

Перед сохранением настроек обязательно задайте имя для правила и можете написать несколько слов в описании, чтобы всегда отличать данную настройку в списке и понимать, для чего она предназначена.

Перед сохранением настроек обязательно задайте имя для правила и можете написать несколько слов в описании, чтобы всегда отличать данную настройку в списке и понимать, для чего она предназначена.

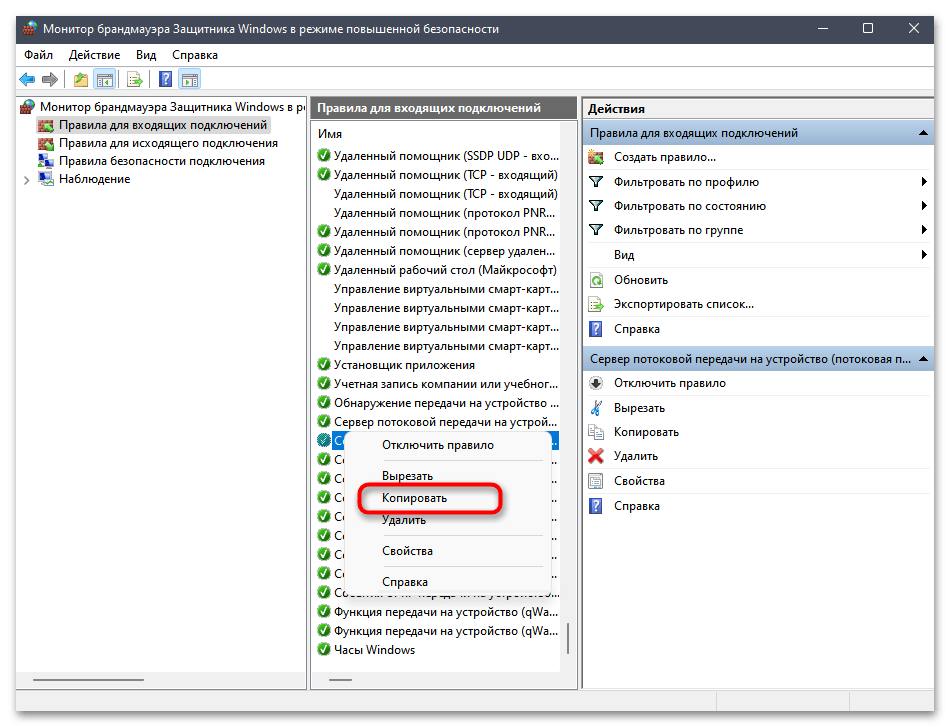

Созданное правило можно скопировать и вставить в этот же список, затем внести некоторые изменения — например, изменить программу для действия.

Созданное правило можно скопировать и вставить в этот же список, затем внести некоторые изменения — например, изменить программу для действия.

Использование оснастки «Брандмауэр Windows в режиме повышенной безопасности»

Оснастка MMC «Брандмауэр Windows в режиме повышенной безопасности» позволяет настроить расширенные параметры брандмауэра. Эта оснастка включает мастер настройки правил и позволяет изменять параметры, недоступные в элементе Брандмауэр Windows из панели управления. Эти параметры включают:

- Параметры шифрования.

- Ограничения служб.

- Ограничение соединений для компьютеров по именам.

- Ограничение соединений для определенных пользователей или профилей.

- Разрешение просмотра узлов для исключения маршрутизаторов NAT.

- Настройка правил исходящих соединений.

- Настройка правил безопасности.

- Требование протокола IPsec для входящих соединений.

Создание нового правила брандмауэра с помощью мастера создания правила

- В меню Пуск выберите Выполнить, введите и нажмите кнопку ОК.

- В левой части панели Брандмауэр Windows в режиме повышенной безопасностищелкните правой кнопкой мыши элемент Правила для входящих подключенийи выберите пункт Создать правило.

- Завершите мастер создания правила для нового входящего подключения , задав все необходимые параметры.

Добавление исключения программы для исполняемого файла SQL Server

-

В меню «Пуск» наберите wf.msc. Нажмите клавишу ВВОД или выберите результат поиска «wf.msc», чтобы открыть Брандмауэр Защитника Windows в режиме повышенной безопасности.

-

В левой панели щелкните Правила для входящих подключений.

-

В правой панели в разделе Действия нажмите кнопку Создать правило… . Откроется мастер создания правила для нового входящего подключения.

-

В разделе Тип правилавыберите Программа. Выберите Далее.

-

В разделе Программа выберите Путь к программе. Нажмите кнопку Обзор и найдите файл программы SQL Server. Программа называется . Обычно он находится здесь:

Выберите Далее.

-

В разделе Действие выберите вариант Разрешить подключение. Выберите Далее.

-

В разделе Профиль включите все три профиля. Выберите Далее.

-

В поле Имявведите имя правила. Нажмите кнопку Готово.

Дополнительные сведения о конечных точках см. в разделе:

- Настройка компонента Database Engine на прослушивание нескольких портов TCP

- Представления каталога конечных точек (Transact-SQL)

Сведения об этом руководстве

Это руководство предназначено для использования системными администраторами и системными инженерами. В нем содержится подробное руководство по развертыванию проекта брандмауэра Защитник Windows в режиме повышенной безопасности, выбранного вами или специалистом по инфраструктуре или системным архитектором в вашей организации.

Начните с изучения сведений в разделе Планирование развертывания Защитник Windows брандмауэра с расширенной безопасностью.

Если вы еще не выбрали проект, рекомендуется подождать, чтобы выполнить инструкции в этом руководстве, пока вы не изучите варианты проектирования в руководстве по проектированию брандмауэра в режиме повышенной безопасности Защитник Windows и не выберете наиболее подходящий для вашей организации.

Выбрав проект и собрав необходимые сведения о зонах (изоляция, граница и шифрование), операционных системах для поддержки и других сведениях, вы можете использовать это руководство для развертывания Защитник Windows брандмауэра с повышенной безопасностью в рабочей среде. В этом руководстве приведены инструкции по развертыванию любого из следующих основных проектов, описанных в руководстве по проектированию:

Используйте контрольные списки в разделе Реализация плана разработки брандмауэра Защитник Windows с расширенной безопасностью, чтобы определить, как лучше всего использовать инструкции в этом руководстве для развертывания конкретной структуры.

Осторожностью

Мы рекомендуем использовать описанные в этом руководстве методы только для объектов групповой политики, которые должны быть развернуты на большинстве устройств в организации, и только в том случае, если иерархия подразделений в домене Active Directory не соответствует потребностям развертывания этих объектов групповой политики. Эти характеристики типичны для объектов групповой политики для сценариев изоляции серверов и доменов, но не являются типичными для большинства других объектов групповой политики. Если иерархия подразделений поддерживает его, разверните объект групповой политики, связав его с подразделением нижнего уровня, содержащим все учетные записи, к которым применяется объект групповой политики.

В крупной корпоративной среде с сотнями или тысячами объектов групповой политики использование этого метода со слишком большим количеством объектов групповой политики может привести к созданию учетных записей пользователей или устройств, которые являются членами чрезмерного количества групп. это создание учетных записей может привести к проблемам с сетевым подключением в случае превышения ограничений сетевого протокола.

Создание правил для новых приложений перед первым запуском

Правила разрешения для входящего трафика

При первой установке сетевые приложения и службы выполняют вызов прослушивания, указывая сведения о протоколе или порту, необходимые для правильной работы. Так как в брандмауэре Защитник Windows есть действие блокировки по умолчанию, необходимо создать правила для входящих исключений, чтобы разрешить этот трафик. Обычно приложение или установщик приложений добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активных правил разрешений, определенных приложением или администратором, диалоговое окно предложит пользователю разрешить или заблокировать пакеты приложения при первом запуске приложения или попытке взаимодействовать по сети.

-

Если у пользователя есть разрешения администратора, будет предложено. Если они отвечают нет или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

-

Если пользователь не является локальным администратором, он не будет запрашиваться. В большинстве случаев будут созданы блочные правила.

В любом из описанных выше сценариев после добавления этих правил они должны быть удалены, чтобы снова создать запрос. В противном случае трафик будет по-прежнему заблокирован.

Примечание.

Параметры брандмауэра по умолчанию предназначены для обеспечения безопасности. Если разрешить все входящие подключения по умолчанию, сеть будет ознакомиться с различными угрозами. Поэтому создание исключений для входящих подключений из стороннего программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети рекомендуется настроить правила разрешений для любых сетевых приложений, развернутых на узле. Наличие этих правил до того, как пользователь впервые запустит приложение, поможет обеспечить беспроблемную работу.

Отсутствие этих промежуточных правил не обязательно означает, что в конечном итоге приложение не сможет взаимодействовать по сети. Однако поведение, связанное с автоматическим созданием правил приложений во время выполнения, требует взаимодействия с пользователем и прав администратора. Если ожидается, что устройство будет использоваться пользователями без прав администратора, следует следовать рекомендациям и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения заблокированы для обмена данными в сети, проверьте наличие следующих экземпляров:

- Пользователь с достаточными привилегиями получает уведомление о запросе о том, что приложению необходимо внести изменения в политику брандмауэра. Не полностью понимая запрос, пользователь отменяет или отклоняет запрос.

- У пользователя отсутствуют достаточные привилегии, поэтому ей не предлагается разрешить приложению вносить соответствующие изменения в политику.

- Локальное слияние политик отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время выполнения также может быть запрещено администраторами с помощью приложения «Параметры» или групповая политика.

Рис. 4. Диалоговое окно для разрешения доступа

См. также контрольный список: создание правил брандмауэра для входящего трафика.

Описание компонента

Защитник Windows Брандмауэр с расширенной безопасностью является важной частью многоуровневой модели безопасности. Предоставляя двусторонняя фильтрацию сетевого трафика на основе узла для устройства, брандмауэр Защитник Windows блокирует несанкционированный сетевой трафик, поступающий на локальное устройство или из него

Защитник Windows Брандмауэр также работает с сетевым информированием, чтобы он смог применить параметры безопасности, соответствующие типам сетей, к которым подключено устройство. Защитник Windows параметры конфигурации брандмауэра и протокола IPsec интегрированы в одну консоль управления Майкрософт (MMC) с именем Защитник Windows Брандмауэр, поэтому брандмауэр Защитник Windows также является важной частью стратегии изоляции сети.