Использование оснастки «Брандмауэр Windows в режиме повышенной безопасности»

Оснастка MMC «Брандмауэр Windows в режиме повышенной безопасности» позволяет настроить расширенные параметры брандмауэра. Эта оснастка включает мастер настройки правил и позволяет изменять параметры, недоступные в элементе Брандмауэр Windows из панели управления. Эти параметры включают:

- Параметры шифрования.

- Ограничения служб.

- Ограничение соединений для компьютеров по именам.

- Ограничение соединений для определенных пользователей или профилей.

- Разрешение просмотра узлов для исключения маршрутизаторов NAT.

- Настройка правил исходящих соединений.

- Настройка правил безопасности.

- Требование протокола IPsec для входящих соединений.

Создание нового правила брандмауэра с помощью мастера создания правила

- В меню Пуск выберите Выполнить, введите и нажмите кнопку ОК.

- В левой части панели Брандмауэр Windows в режиме повышенной безопасностищелкните правой кнопкой мыши элемент Правила для входящих подключенийи выберите пункт Создать правило.

- Завершите мастер создания правила для нового входящего подключения , задав все необходимые параметры.

Добавление исключения программы для исполняемого файла SQL Server

-

В меню «Пуск» наберите wf.msc. Нажмите клавишу ВВОД или выберите результат поиска «wf.msc», чтобы открыть Брандмауэр Защитника Windows в режиме повышенной безопасности.

-

В левой панели щелкните Правила для входящих подключений.

-

В правой панели в разделе Действия нажмите кнопку Создать правило… . Откроется мастер создания правила для нового входящего подключения.

-

В разделе Тип правилавыберите Программа. Выберите Далее.

-

В разделе Программа выберите Путь к программе. Нажмите кнопку Обзор и найдите файл программы SQL Server. Программа называется . Обычно он находится здесь:

Выберите Далее.

-

В разделе Действие выберите вариант Разрешить подключение. Выберите Далее.

-

В разделе Профиль включите все три профиля. Выберите Далее.

-

В поле Имявведите имя правила. Нажмите кнопку Готово.

Дополнительные сведения о конечных точках см. в разделе:

- Настройка компонента Database Engine на прослушивание нескольких портов TCP

- Представления каталога конечных точек (Transact-SQL)

Взаимодействие с другими правилами брандмауэра

Настройка брандмауэра Windows производится на основе правил и групп правил. Каждое правило или группа правил связывается с определенной программой или службой, которая может изменять или удалять это правило без вашего ведома. Например, группы правил Службы Интернета (HTTP) и Защищенные службы Интернета (HTTPS) связаны со службами IIS. При включении этих правил будут открыты порты 80 и 443 и разрешены функции SQL Server , зависящие от этих портов. Однако администратор в процессе настройки служб IIS может изменить или отключить эти правила. Если вы используете для SQL Server порт 80 или 443, создайте собственное правило или группу правил для поддержки необходимой конфигурации портов независимо от других правил IIS.

разрешает любой трафик, соответствующий любому применимому правилу разрешения. Таким образом, если существуют два правила для порта 80 (с разными параметрами), то будет пропускаться трафик, соответствующий любому из них. Например, если одно правило разрешает трафик по порту 80 из локальной подсети, а другое разрешает трафик с любого адреса, то в итоге на порту 80 будет разрешен любой трафик независимо от источника. Чтобы обеспечить эффективное управление доступом к SQL Server, администратор должен периодически проверять все правила брандмауэра, разрешенные на сервере.

Set

При помощи команды Set контекста Netsh Advfirewall Consec вы можете изменять и добавлять любые параметры и значения в заранее созданных правилах. Для того чтобы добавить в существующее правило безопасности подключения новый параметр, перед указанием параметров введите set rule new. Если таких значений нет, или же параметр new отсутствует, изменения не вносятся. Если правила не существует, команда завершается ошибкой. Для создания правил используется команда add, которая подробно описывалась в разделе . Синтаксис команды следующий:

set rule name=ИмяПравила Параметр Значение

В том случае, если критерии соответствуют нескольким правилам, все соответствующие правила будут обновлены. В следующем списке отображены все параметры, которые вы можете задавать без параметра new:

- name = { all | RuleName }

- type = { dynamic | static }

- profile = { public | private | domain | any | }

- endpoint1 = Addresses

- endpoint2 = Addresses

- port1 = { any | Integer }

- port2 = { any | Integer }

- protocol = { any | tcp | udp | icmpv4 | icmpv6 | Integer }

Вместе с параметром new можно использовать все параметры, которые рассматривались в разделе Add.

В первом примере попробуем переименовать одно из правил:

set rule name="Правило быстрого режима" new name="Откорректированное правило быстрого режима"

В этом примере изменяется проверка подлинности правила быстрого режима:

netsh advfirewall consec>set rule name="Откорректированное правило быстрого режима" new endpoint1=any endpoint2=any qmsecmethods=authnoencap:aesgmac256,ah:aesgmac256+esp:aesgmac256-none

Настройка порта PowerPivot для SharePoint

Архитектура сервера для Power Pivot для SharePoint существенно отличается в зависимости от используемой версии SharePoint.

SharePoint 2013

В SharePoint 2013 службы Excel перенаправляет запросы для моделей данных Power Pivot, которые впоследствии загружаются в экземпляр SQL Server Analysis Services за пределами среды SharePoint. Подключения соответствуют типичному шаблону, когда клиентская библиотека служб Analysis Services на локальном компьютере отправляет запрос на подключение к удаленному экземпляру SQL Server Analysis Services в той же сети.

Так как Power Pivot для SharePoint всегда устанавливает SQL Server Analysis Services в качестве именованного экземпляра, следует предположить, что SQL Server службы браузера и динамические назначения портов. Как отмечалось ранее, служба браузера SQL Server прослушивает TCP-порт 2382 для запросов на подключение, отправленных в SQL Server Analysis Services именованных экземпляров, перенаправляя запрос на текущий порт.

Обратите внимание, что службы Excel в SharePoint 2013 не поддерживают синтаксис соединения с фиксированным портом, поэтому удостоверьтесь в том, что служба обозревателя SQL Server доступна. SharePoint 2010

SharePoint 2010

При использовании SharePoint 2010 открывать порты в брандмауэре Windows не нужно. SharePoint открывает необходимые порты и надстройки, такие как Power Pivot для SharePoint, работают в среде SharePoint. В установке Power Pivot для SharePoint 2010 системная служба PowerPivot использует только локальный экземпляр службы SQL Server Analysis Services (Power Pivot), установленный вместе с ним на том же компьютере. Он использует локальные подключения, а не сетевые подключения, для доступа к локальной службе ядра Analysis Services, которая загружает, запрашивает и обрабатывает данные Power Pivot на сервере SharePoint. Чтобы запросить данные Power Pivot из клиентских приложений, запросы направляются через порты, открытые программой установки SharePoint (в частности, правила для входящего трафика определяются для разрешения доступа к SharePoint — 80, центру администрирования SharePoint версии 4, веб-службам SharePoint и SPUserCodeV4). Так как веб-службы Power Pivot выполняются в ферме SharePoint, правила брандмауэра SharePoint достаточно для удаленного доступа к данным Power Pivot в ферме SharePoint.

Отключение брандмауэра

Брандмауэр Windows можно отключить для устранения подозрительных проблем. Другие применимые брандмауэры (например, брандмауэр на маршрутизаторе) также можно отключить для устранения неполадок. Сведения о включении и отключении брандмауэра Windows см. в разделе «Включение и отключение брандмауэра Windows».

Повторно протестировать приложение после отключения всех применимых брандмауэров. Если программа работает успешно, брандмауэр блокирует трафик. Существует несколько возможных причин заблокированного трафика.

- Исключения, относящиеся к приложению, блокировали трафик. Проверьте правила брандмауэра для конкретного приложения, как описано выше.

- Устройство заняло слишком много времени для ответа на запросы UDP. Брандмауэр Windows может блокировать ответы UDP, возвращающие более 4 секунд после отправки первоначального запроса. Продолжайте устранять неполадки, следуя процедурам, приведенным в разделе Using a Generic Host and Client for UDP WS-Discovery , чтобы узнать, воспроизводится ли проблема с узлом, который отвечает менее чем за 4 секунды.

Если приложение по-прежнему завершается сбоем после отключения брандмауэра, брандмауэр не вызывает сбой приложения. Повторно включите брандмауэры и продолжайте устранять неполадки, следуя процедурам, приведенным в разделе «Использование универсального узла и клиента для обнаружения WS-WS- UDP».

Брандмауэры всегда должны быть повторно включены после завершения устранения неполадок.

Системные функции Windows и администрирование

Встроенные утилиты позволяют настраивать систему, а также работать с параметрами и средствами ОС Windows. Программы имеют расширение EXE, но в диалоговом окне их прописывать необязательно. Рассмотрим самые распространенные команды, и для чего они нужны.

- explorer – запуск Проводника. В системе, которая работает исправно, открыть Проводник можно с помощью меню «Пуск». Но если возник черный экран, и курсор пропал, то команда сможет снова открыть панель задач, отображения рабочего стола и другие штатные элементы системы.

- msconfig – конфигурации системы. Утилита полезна в тех случаях, когда необходимо активировать безопасный режим загрузки системы, изменить настройки загрузки, открыть встроенные утилиты для диагностики, убрать неиспользуемые ОС из меню загрузки.

- regedit – редактор реестра, позволяющего настроить поведение системы путем изменения сведения в системном реестре.

- msinfo32 – просмотр сведений о системе: объем оперативной памяти, число ядер центрального процессора, версию операционной системы и информацию о других компонентах материнской платы.

cleanmgr – еще одна полезная команда, которая позволит очистить диск от временных файлов, неиспользуемых ярлык и прочего «мусора» с ПК. Утилита «Очистка диска» анализирует жесткие диски на наличие ненужных компонентов и отображает список лишнего. Удалить все можно с помощью одной кнопки.

- sdclt – команда запускает параметры, через которые создаются резервные копии и точки восстановления Windows 10.

- mmc – открытие утилиты «Консоль управления», через которую осуществляется работа с программами для анализа состояния ПК, а также различных компонентов системы. Предназначена преимущественно для системных администраторов и функционирует не только с оснастками от компании Microsoft, но и от сторонних разработчиков.

- mrt – системное средство, предназначенное для базовой защиты операционной системы Windows от вредоносного программного обеспечения, которое может быть на ПК.

Следует кратко перечислить другие полезные команды, которые пригодятся для настройки системы в различных ситуациях:

- control admintools – администрирование;

- services.msc – службы Windows 10;

- diskmgmt.msc – управление жесткими дисками;

- netplwiz – управление учетными записями пользователей;

- taskmgr – диспетчер задач;

- devmgmt.msc – диспетчер устройств;

- taskschd.msc – планировщик заданий;

- firewall.cpl – брандмауэр Защитника Windows;

- logoff – выход из системы;

- dfrgui – дефрагментация диска;

- fonts – папка со шрифтами;

- wusa – обновления системы.

Даже для перезагрузки и завершения работы системы предусмотрены специальные команды, позволяющие закрыть все работающие процессы корректно и не потерять данные при возникновении сбоя в работе. Для перезагрузки Windows 10 необходимо ввести команду shutdown/r, а для завершения работы – shutdown/s.

Используйте команду Netsh для управления брандмауэром Windows

Конфигурация брандмауэра Windows доступна глубоко в настройках, что делает ее бесчисленной. Здесь нет контекстных меню и одношагового метода для выполнения некоторых задач. Это полезно, когда вам нужно делать это часто. Вы можете сохранить команду в BAT-файле и запустить ее с правами администратора, чтобы выполнить ее быстро.

Раньше была команда netsh firewall, но она была заменена или будет устаревшей командой netsh advfirewall.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

Список опций, которые вы получаете в advfirewall, выглядит следующим образом:

- consc — Изменяет контекст `netsh advfirewall consc ‘.

- дамп — отображает сценарий конфигурации.

- экспорт — экспортирует текущую политику в файл.

- firewall — Изменяет контекст netsh advfirewall firewall.

- add — добавляет новое правило брандмауэра для входящего или исходящего трафика.

- delete — удаляет все соответствующие правила брандмауэра.

- дамп — отображает сценарий конфигурации.

- set — Устанавливает новые значения для свойств существующего правила.

- show — отображает указанное правило брандмауэра.

- help — отображает список команд.

- import — импортирует файл политики в текущее хранилище политик.

- mainmode — Изменяет контекст основного режима netsh advfirewall.

- monitor — Изменяет контекст netsh advfirewall monitor.

- reset — сбрасывает политику до заводской политики по умолчанию.

- set — Устанавливает профильные или глобальные настройки.

- show — отображает профиль или глобальные свойства.

Список команд межсетевого экрана (примеры)

Вот список некоторых распространенных команд, которые вы можете использовать, например, для включения портов, разрешения программ и т. Д.

Включить порт

netsh advfirewall firewall add rule name = «Open Port 80» dir = in action = allow protocol = TCP localport = 80

Удалите включенные программы или порты

брандмауэр netsh advfirewall удалить имя правила = имя правила program = «C: MyApp MyApp.exe»

netsh advfirewall firewall удалить имя правила = имя правила protocol = udp localport = 500

Включить определенные службы

netsh advfirewall firewall set rule group = «Общий доступ к файлам и принтерам» новое включение = Да

netsh advfirewall firewall set rule group = «удаленный рабочий стол» новое включение = Да

Включить брандмауэр Windows

netsh advfirewall устанавливает текущее состояние профиля на

Восстановить настройки политики по умолчанию

сброс netsh advfirewall

Есть еще много вещей, которые вы можете сделать с помощью утилиты Netsh.

Охват всех из них не входит в задачу, поэтому мы рекомендуем прочитать более подробную информацию о официальные документы Microsoft.

.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

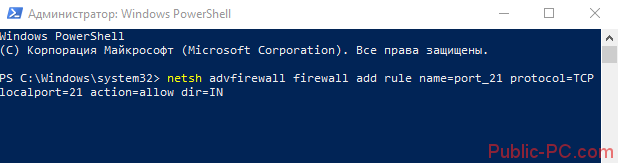

Открытие портов через командную строку

Второй способ менее удобный для обычного пользователя, подходит скорее для системных админов. Но и о нем стоит знать. Нам понадобится командная строка, запущенная от имени администратора (здесь читайте, как это сделать разными способами). В данном случае уже можно воспользоваться строкой Windows 10 – PowerShell.

В открывшейся строке мы вводим команду:

netsh advfirewall firewall add rule name= protocol= localport= action=allow dir=IN.

Теперь подробнее разберем команду на примере открытия порта 21 TCP. Чтобы он открылся, команда должна выглядеть следующим образом:

netsh advfirewall firewall add rule name=port_21 protocol=TCP localport=21 action=allow dir=IN.

Итак, мы рассмотрели два способа открытия порта в брандмауэре Windows 10. Первый – через стандартные параметры брандмауэра и создание правила. Второй – через командную строку. Способ может и неудобный, но тоже достаточно простой.

Основные сведения о брандмауэре

Брандмауэр проверяет входящие пакеты на соответствие следующему набору правил:

- Если пакет соответствует стандартам, заданным правилами, то брандмауэр передает его протоколу TCP/IP для дальнейшей обработки.

- Пакет не соответствует стандартам, заданным в правилах.

Список разрешенного трафика заполняется одним из следующих способов.

-

Автоматически. Когда защищенный брандмауэром компьютер инициирует соединение, брандмауэр добавляет в список запись, чтобы разрешить ответ. Ответ считается запрашиваемым трафиком, и ничего настраивать не требуется.

-

Вручную. Работа администратора заключается в настройке исключений в работе брандмауэра. Это открывает доступ к определенным программам или портам на вашем компьютере. В этом случае компьютер принимает весь входящий трафик, выполняя роль сервера, прослушивателя или однорангового узла. Необходимо выполнить настройку для подключения к SQL Server.

Выбор стратегии брандмауэра является более сложной задачей и не сводится лишь к открытию или закрытию портов. При выборе стратегии брандмауэра для предприятия необходимо обязательно рассмотреть все доступные правила и параметры конфигурации. В этой статье не рассматриваются все возможные параметры брандмауэра. Рекомендуем ознакомиться со следующими документами:

- Руководство по развертыванию брандмауэра Windows

- Руководство по проектированию для брандмауэра Windows

- Основные сведения об изоляции серверов и доменов

Использовать фиксированный порт для именованного экземпляра или экземпляра по умолчанию служб Analysis Services

В этом разделе объясняется, как настроить службы Analysis Services для прослушивания фиксированного порта. Фиксированный порт обычно используется, если службы Analysis Services установлены как именованный экземпляр, но к этому методу можно также прибегнуть, если требования бизнеса или безопасности указывают, что не следует использовать порты по умолчанию.

Обратите внимание, что при использовании фиксированного порта изменяется синтаксис соединения для экземпляра по умолчанию: необходимо добавить номер порта к имени сервера. Например, при подключении к локальному, используемому по умолчанию экземпляру служб Analysis Services, прослушивающему порт 54321 в среде SQL Server Management Studio, потребуется ввести «localhost:54321» в качестве имени сервера в диалоговом окне «Соединение с сервером» в среде Management Studio

Если вы используете именованный экземпляр, можно назначить фиксированный порт без изменений в указании имени сервера (в частности, можно использовать <имя сервера\имя_экземпляра> для подключения к именованным экземплярам, прослушивающим фиксированный порт). Это применимо, только если служба обозревателя SQL Server работает, а порт, который она прослушивает, разблокирован. SQL Server служба браузера предоставит перенаправление на фиксированный порт на <основе имени_сервера\имя_экземпляра>. Если открыты порты как для службы обозревателя SQL Server, так и для именованного экземпляра Analysis Services, прослушивающего фиксированный порт, служба обозревателя SQL Server разрешит соединение с именованным экземпляром.

-

Определите доступный порт TCP/IP, который можно использовать.

Список зарезервированных и зарегистрированных портов, которые не следует использовать, см. в разделе Номера портов (IANA). Чтобы просмотреть список портов, которые уже используются в системе, откройте окно командной строки и введите netstat -a -p TCP , чтобы отобразить список открытых в системе TCP-портов.

-

После выбора порта укажите его, изменив настройку конфигурации Port в файле msmdsrv.ini. Указать порт можно также на странице «Общие свойства» экземпляра служб Analysis Services в среде SQL Server Management Studio.

-

Перезапустите службу.

-

Настройте в брандмауэре Windows разблокировку выбранного порта TCP. Или, если для именованного экземпляра используется фиксированный порт, разблокируйте TCP-порт, указанный для этого экземпляра, и TCP-порт 2382 для службы обозревателя SQL Server.

-

Выполните проверку, подключившись локально (в среде Management Studio), а затем удаленно из клиентского приложения на другом компьютере. Чтобы использовать Management Studio, подключитесь к экземпляру служб Analysis Services по умолчанию, указав имя сервера в следующем формате: <имя сервера:<portnumber>>. Для именованного экземпляра укажите имя сервера в качестве <имени сервера\<имя_экземпляра>>.

Выход из командной строки (PowerShell)

Этот пункт меню закрывает меню SConfig и возвращается в интерактивную строку PowerShell (или командную строку (CMD) для Windows Server 2019 или Windows Server 2016). Его можно использовать для выполнения произвольных команд и сценариев PowerShell для расширенной настройки или устранения неполадок. Многие из этих специализированных параметров недоступны в SConfig в собственном коде. Примерами этого являются настройка хранилища, дополнительные параметры сетевого адаптера (например, настройка идентификаторов виртуальной локальной сети) и установка драйверов устройств.

Примечание

Как правило, каждый параметр, доступный в операционной системе, можно управлять с помощью программ командной строки или сценариев. Однако многие из этих параметров более удобно управляются удаленно с помощью графических средств, таких как Windows Admin Center, диспетчер сервера и System Center.

Чтобы выйти из главного меню SConfig в PowerShell, введите и нажмите клавишу . Чтобы вернуться к средству настройки сервера, введите и нажмите клавишу . Кроме того, начиная с Windows Server 2022 и Azure Stack HCI введите . Он закроет текущее окно PowerShell и автоматически откроет новый экземпляр SConfig.

Примечание

Если вы вручную запустили SConfig из сеанса командной строки (в отличие от сеанса PowerShell), выход из SConfig с помощью параметра меню приведет к возврату к командной строке. Несмотря на то, что пункт меню » Выход из командной строки» (PowerShell) в данном случае отсутствует интерактивный сеанс PowerShell.

PowerShell — это оболочка по умолчанию на серверных ядрах

До Windows Server 2022 оболочка по умолчанию в server Core была командной строкой (CMD). Он запускается по умолчанию при входе пользователя в Server Core. После этого можно запустить SConfig или запустить произвольные программы командной строки.

Начиная с Windows Server 2022 (при развертывании с параметром установки основных серверных компонентов) и Azure Stack HCI по умолчанию используется оболочка PowerShell. Она запускается по умолчанию, и SConfig запускается автоматически в окне PowerShell. При выходе из SConfig с помощью параметра меню вы получите интерактивный сеанс PowerShell.

Однако при удалении PowerShell оболочка по умолчанию возвращается к CMD. В отличие от предыдущих версий операционной системы, если PowerShell удален, SConfig не будет выполняться автоматически или вручную. Вы сможете использовать только классические средства командной строки, такие как netsh.exe и diskpart.exe.

Примечание

Diskpart является нерекомендуемой и может не обеспечить полную функциональность. Например, в отличие от PowerShell, он не может управлять дисковые пространства.

Изменение оболочки по умолчанию должно быть прозрачным для большинства пользователей, так как вы можете запускать все те же средства командной строки в PowerShell, что и в CMD. Кроме того, PowerShell гораздо более способен, чем CMD с точки зрения функций интерактивного языка и количества доступных команд. Однако в некоторых сценариях пограничных вычислений команда в PowerShell может вести себя по-разному от CMD, например если бы вы использовали синтаксис пакетного файла (например , ) в интерактивном сеансе. Если вместо этого вы запускаете пакетный файл, то есть файл с расширением или файлом, он будет обрабатываться CMD даже при запуске из PowerShell. В этом сценарии вы не будете наблюдать никаких различий.

Вы можете явно перейти в командную строку, введя в PowerShell и нажав клавишу . Кроме того, введите , если вы предпочитаете запустить новое окно.

Примечание

Если вы планируете перезагрузить существующий сеанс PowerShell (например, чтобы обновления модулей вступают в силу), запуск SConfig и выход из него не будет достаточным. Это связано с тем, что SConfig сама является приложением PowerShell, которое выполняется в существующем сеансе PowerShell. При выходе из SConfig вы получите вход в исходный сеанс.

Вместо этого, чтобы перезагрузить сеанс PowerShell, введите и нажмите клавишу . Это закроет существующее окно PowerShell, и новый будет запущен автоматически

Обратите внимание, что перезагрузка сеанса PowerShell зависит от основных установок сервера Windows Server и Azure Stack HCI. На сервере с возможностями рабочего стола Windows Server необходимо вручную запустить новое окно PowerShell

Использование оснастки «Брандмауэр Windows в режиме повышенной безопасности»

Оснастка MMC «Брандмауэр Windows в режиме повышенной безопасности» позволяет настроить расширенные параметры брандмауэра. Эта оснастка включает мастер настройки правил и позволяет изменять параметры, недоступные в элементе Брандмауэр Windows из панели управления. Эти параметры включают:

- Параметры шифрования.

- Ограничения служб.

- Ограничение соединений для компьютеров по именам.

- Ограничение соединений для определенных пользователей или профилей.

- Разрешение просмотра узлов для исключения маршрутизаторов NAT.

- Настройка правил исходящих соединений.

- Настройка правил безопасности.

- Требование протокола IPsec для входящих соединений.

Создание нового правила брандмауэра с помощью мастера создания правила

- В меню Пуск выберите Выполнить, введите и нажмите кнопку ОК.

- В левой части панели Брандмауэр Windows в режиме повышенной безопасностищелкните правой кнопкой мыши элемент Правила для входящих подключенийи выберите пункт Создать правило.

- Завершите мастер создания правила для нового входящего подключения , задав все необходимые параметры.

Добавление исключения программы для исполняемого файла SQL Server

-

В меню «Пуск» наберите wf.msc. Нажмите клавишу ВВОД или выберите результат поиска «wf.msc», чтобы открыть Брандмауэр Защитника Windows в режиме повышенной безопасности.

-

В левой панели щелкните Правила для входящих подключений.

-

В правой панели в разделе Действия нажмите кнопку Создать правило… . Откроется мастер создания правила для нового входящего подключения.

-

В разделе Тип правилавыберите Программа. Выберите Далее.

-

В разделе Программа выберите Путь к программе. Нажмите кнопку Обзор и найдите файл программы SQL Server. Программа называется . Обычно он находится здесь:

Выберите Далее.

-

В разделе Действие выберите вариант Разрешить подключение. Выберите Далее.

-

В разделе Профиль включите все три профиля. Выберите Далее.

-

В поле Имявведите имя правила. Нажмите кнопку Готово.

Дополнительные сведения о конечных точках см. в разделе:

- Настройка компонента Database Engine на прослушивание нескольких портов TCP

- Представления каталога конечных точек (Transact-SQL)

Особые рекомендации для порта 135

При использовании RPC с транспортным протоколом TCP/IP или UDP/IP входящие порты динамически назначаются системным службам по мере надобности. Используются порты TCP/IP и UDP/IP с номерами выше 1024. Эти порты называются «случайными RPC-портами». В этом случае RPC-клиент определяет порт, назначенный серверу, через сопоставитель конечных точек RPC. Для некоторых служб, работающих через протокол RPC, можно настроить использование определенного фиксированного порта. Можно также ограничить диапазон портов, динамически назначаемых RPC и не зависящих от службы. Поскольку порт 135 используется для многих служб, он часто подвергается атакам злоумышленников. В случае открытия порта 135 рекомендуется ограничить область действия правила брандмауэра.

Дополнительные сведения о порте 135 см. в следующих ресурсах.

- Общие сведения о службе и требования к сетевым портам в системе Windows Server

- Удаленный вызов процедур (RPC)

- Настройка динамического выделения портов RPC для работы с брандмауэром

Как отключить службу Брандмауэр защитника Windows

После отключения файрвола, служба межсетевого экрана продолжит работать в операционной системе Windows, поэтому, в некоторых случаях, может понадобиться отключить службу брандмауэр в параметрах ОС.

Для того, чтобы отключить службу брандмауэр Windows, нам понадобится внести изменения в системный реестр.

Проделайте следующие действия:

- Нажмите на клавиши «Win» + «R».

- В диалоговом окне «Выполнить» введите команду: «regedit», нажмите на кнопку «ОК».

- В окне «Редактор реестра» пройдите по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\mpssvc

- Щелкните правой кнопкой мыши по параметру «Start», а в контекстном меню выберите «Изменить…».

- В окне «Изменение параметров DWORD (32 бита)», в поле «Значение» установите «4», нажмите на кнопку «ОК».

Закройте редактор реестра, а затем выполните перезагрузку компьютера.

Настройка брандмауэра windows из командной строки

В Windows server 2008 (R2), а также в обычных Windows vista, 7, 8 есть встроенный брандмауэр (firewall). В этой статье расмотрим несколько примеров как создавать правила из командной строки, также эти команды можно использовать при написании своих пакетных сценариев cmd, bat, powershell.

Все команды нужно выполнять из коммандной строки cmd запущенной с правами администратора.

Включение, выключение

Включить брандмауэр:

netsh advfirewall set allprofiles state on

Выключить брандмауэр:

netsh advfirewall set allprofiles state off

Включение отдельных профилей:

netsh advfirewall set domainprofile state on netsh advfirewall set privateprofile state on netsh advfirewall set publicprofile state on

Выключение отдельных профилей:

netsh advfirewall set domainprofile state off netsh advfirewall set privateprofile state off netsh advfirewall set publicprofile state off

Запретить все входяшие соединения и разрешить все исходяшие:

netsh advfirewall set allprofiles firewallpolicy blockinbound,allowoutbound

Правила на порты

Разрешить входящие TCP и UDP соединения для 80 порта:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=allow dir=IN netsh advfirewall firewall add rule name="HTTP" protocol=UDP localport=80 action=allow dir=IN

Запретить входящие на 80 порт:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=block dir=IN netsh advfirewall firewall add rule name="HTTP" protocol=UDP localport=80 action=block dir=IN

Открыть диапозон портов для исходящего UDP трафика

netsh advfirewall firewall add rule name="Port range" protocol=UDP localport=5000-5100 action=allow dir=OUT

Удалять правила можно по имени

netsh advfirewall firewall delete rule name="HTTP"

Ограничения по IP адресам

Правила можно ограничивать для работы только с одним ip:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.1

Или ограничивать по подсетями причем можно использовать разный синтаксис:

netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=block dir=IN remoteip=192.168.0.0/24 netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.50-192.168.0.70 netsh advfirewall firewall add rule name="HTTP" protocol=TCP localport=80 action=block dir=IN remoteip=localsubnet

Правила для приложений

Разрешить соединения для программы MyApp.exe

netsh advfirewall firewall add rule name="My Application" dir=in action=allow program="C:\MyApp\MyApp.exe" enable=yes

Комбинирования параметров

Параметры можно соединять в довольно сложные цепочки:

netsh advfirewall firewall add rule name="My Application" dir=in action=allow program="C:\MyApp\MyApp.exe" enable=yes remoteip=157.60.0.1,172.16.0.0/16,LocalSubnet profile=domain

В данном случае мы создали правило для программы, которое работает при если компьютер подключен к доменну организации (profile=domain) и определенны три диапозона ip адресов.

Подробней о настройках брандмауэра можно прочитать на сайте микрософта там же есть отличия от сторого синтаксиса который использовался на Windows XP и Windows server 2003:

Часть примеров были взяты из статьи на английском языке:

Способы открытия окна «Выполнить»

Для начала следует разобраться, как запустить окно «Выполнить». Существует несколько способов сделать это.

- Наиболее простой – это одновременное нажатие клавиш на клавиатуре Win + R. Кнопка «Win» находится в нижнем блоке клавиатуре: она обозначается иконкой в виде фирменного флага Windows.

- Найдите приложение через меню «Пуск». Для этого в списке установленного софта раскройте папку «Служебные» и нажмите на программу «Выполнить».

Щелкните по значку системного поиска, который находится в нижней рабочей панели. В строке введите «Выполнить» и выберите отобразившееся приложение сверху или щелкните по кнопке «Открыть» справа.

Чтобы запустить системное средство или софт через диалоговое окно, проделайте следующее:

- Вызовите приложение «Выполнить» одним из способов, рассмотренных выше.

- В строке введите команду.

- Для запуска утилиты кликните по «ОК» или нажмите на Enter.

Средство или программа откроется в новом окне, если команда введена правильно. Также существует еще один способ для запуска задачи из приложения «Диспетчер устройств». Для этого одновременно нажмите на клавиши Crtl + Alt + Delete и выберите соответствующее приложение. В открывшемся окне нажмите на меню «Файл», затем «Запустить новую задачу». Введя название в строку, возможно открыть любой установленный на ПК софт или утилиту.

Первоначальная проверка

Сначала можно проверить, какие порты уже открыты. Для этого можно воспользоваться командной строкой. Запускаем ее. В данной операции лучше использовать стандартную строку cmd, а не PowerShell. Нажимаем комбинацию клавиш Win+R и прописываем команду cmd.

В строке прописываем команду netstat –aon | more. Нажимаем Enter – и перед нами появляется список всех активных портов Windows.

Значение Listening указывает на то, что порт «слушается». Состояние порта Established говорит о том, что коннект между двумя точками установлен. Также будут встречаться состояние Time Wait (превышено время ожидания) и Close Wait (ожидание закрытия подключения).