Шаг 4. Тюнинг терминального сервера

Ограничение сессий

По умолчанию, пользователи удаленных рабочих столов могут находиться в системе в активном состоянии без ограничения. Это может привести к зависаниям или проблемам при повторном подключении. Для решения возможных проблем установите ограничения на терминальные сессии.

Анализатор соответствия рекомендациям

Для некоторых серверных ролей Windows (в частности, терминальных) существует база успешных конфигураций. Придерживаясь советам данной базы можно повысить надежность и стабильность системы.

Для сервера удаленных рабочих столов, как правило, необходимо выполнить следующие рекомендации:

1. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

2. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Теневые копии

Если подразумевается хранение ценной информации на терминальном сервере, стоит настроить возможность восстановления предыдущих версий файлов.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Ошибка 36888 (Source: schannel)

В журнале Windows может появляться ошибка «Возникло следующее неустранимое предупреждение: 10. Внутреннее состояние ошибки: 1203.» от источника Schannel и кодом 36888. Ее причину, однозначно, определить мне не удалось. Во многих информационных источниках пишут, что это давно известная проблема и списывают на ошибку самой операционной системы.

Точного решения найти не удалось, но можно отключить ведение лога для Schannel. Для этого в редакторе реестра находим ветку HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel — в ней параметр EventLogging и меняем его значение на . Команда для редактирования реестра:

reg add «HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel» /v EventLogging /t REG_DWORD /d 0 /f

* данную команду необходимо выполнить из командной строки, запущенной от администратора.

Сценарии тестирования

Для успешного размещения рекомендуется провести проверку следующих сценариев:

Развертывание сервера

Можно проверить следующие сценарии развертывания сервера:

-

разверните сервер Windows Server 2012 R2 в качестве контроллера домена в лабораторной среде, а затем установите роль среды Windows server Essentials.

-

разверните сервер, на котором работает Windows Server 2012 R2, в лабораторной среде, присоедините этот сервер к существующему домену, а затем установите роль опыт Windows server Essentials.

-

Настройка образа Windows Server Essentials при необходимости.

-

Автоматизация развертывания Windows Server Essentials с помощью файла установки и Windows PowerShell.

-

Миграция локальных серверов под управлением Windows Small Business Server на размещенные сервера под управлением Windows Server Essentials.

Конфигурация сервера

Можно проверить следующие сценарии конфигурации сервера:

-

Настройте повсеместный доступ (к виртуальной частной сети, удаленный веб-доступ и DirectAccess).

-

Настройте хранилище и папки сервера.

-

Включите BranchCache.

-

(Если применимо.) Настройте параметры архивации сервера, веб-архивации, архивации данных клиента и истории файлов.

-

(Если применимо.) Настройте и управляйте дисковыми пространствами.

-

(Если применимо) настройка интеграции решения электронной почты (Microsoft 365 и размещенных Exchange Server).

-

(Если применимо.) Настройте интеграции с другими интернет-службами Майкрософт.

-

(Если применимо) настройте сервер мультимедиа.

Управление серверами

Можно проверить следующие сценарии конфигурации сервера:

-

Управление пользователями и группами.

-

Настройте и получайте электронные уведомления для оповещений.

-

Запустите анализатор соответствия рекомендациям и убедитесь в отсутствии ошибок и предупреждений.

-

Настройте пакет управления системным центром.

-

Настройте функцию восстановления сервера в случае сбоя в операционной системе.

Взаимодействие с клиентом

Можно проверить следующие сценарии взаимодействия с конечным пользователем:

-

Развертывание клиентских компьютеров через Интернет (ПК или Mac).

-

Использование панели запуска на клиентском компьютере для доступа к общим папкам.

-

Доступ к ресурсам сервера через службу удаленного доступа с помощью различных устройств (ПК, телефон, планшет).

-

Доступ к приложению «Мой сервер» для Windows Phone.

-

(Если применимо.) Доступ к истории файлов, архивации и восстановлению данных клиента, переадресации папок.

-

(Если применимо.) Проверка интеграции служб электронной почты.

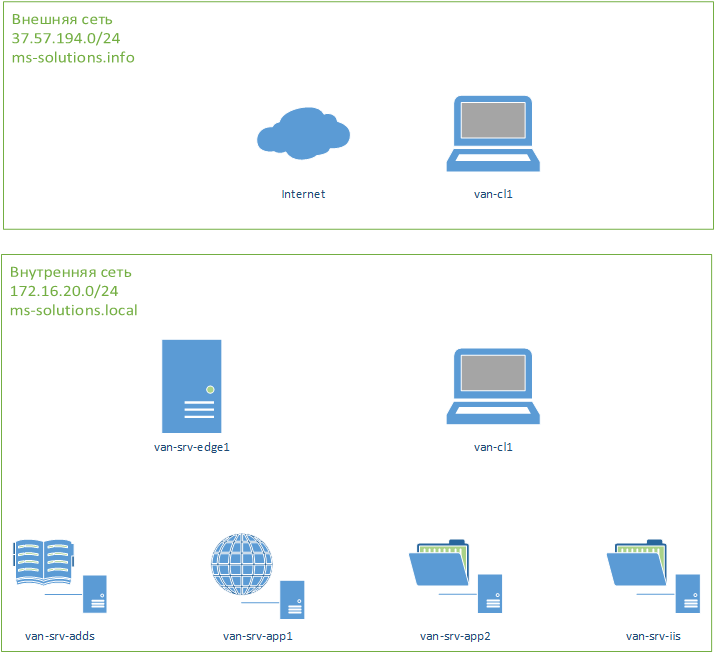

Описание демонстрационного стенда

Далее представлен демонстрационный стенд:

Описание демонстрационного стенда Directaccess

Описание демонстрационного стенда Directaccess

На общей топологии сети представлено размещение ресурсов некой компании. Название же компании и род ее деятельности вы можете придумать сами, так как это не будет оказывать никакого влияния. Стоит иметь ввиду что внутри некоего предприятия развернут домен ActiveDirectory с уровнем леса и домена 2012 R2. Руководство компании планирует отказаться от текущего способа подключения сотрудников к корпоративной сети в пользу DA. Сам же сервер DA будет опубликован под именем da.ms-solitions.info. Технические характеристики серверов будут опущены, так как их значение будет основным образом формироваться из дизайна базирующемся на количестве пользователей, объеме нагрузки на серверную часть и тому подобное. Так же все демонстрации будут производится в среде виртуализации, работающей на технологиях Hyper-V в Server 2012 R2 Рассмотрим более подробнее доступные сервера и их функциональные роли:

- lon-srv-adds – сервер работающий под управлением OS Windows Server 2012 R2 на котором установлены роли ADDS, а так же ADCS;

- lon-srv-edge – сервер DA под управлением OS Windows Server 2012 R2 на котором будет развернута фича роли Routing and remote access Directaccess;

- lon-cl1 – рабочая станция работающий под управлением OS Windows 8.1 Enterprise для тестирования подключения по DA;

- lon-srv-iis1 – сервер работающий под управлением OS Windows Server 2012 R2 на котором установлены роль IIS в конфигурации по умолчанию. Будет необходим для проверки возможности доступа к веб ресурсам, которые размещены в пределах сети периметра;

- lon-srv-app1 – сервер работающий под управлением OS Windows Server 2012 R2 на котором установлены роль файлового сервера и опубликован один общий ресурс содержащий некие файлы;

- lon-srv-app2 – сервер работающий под управлением OS Windows Server 2003 R2 на котором установлены роль файлового сервера и опубликован один общий ресурс содержащий некие файлы. Данный сервер специально был добавлен в общий демонстрационный стенд для демонстрации возможности доступа к ресурсам даже когда присутствует не полная поддержка протокола IPv6.

Стандартное развертывание службы удаленных рабочих столов

Перед тем как создавать высоко доступную ферму RDS, вы должны произвести базовую инсталляцию, а именно нам необходимо установить три роли на текущие сервера, для этого в правом верхнем углу выберите пункт «Управление — Добавить роли и компоненты».

Стандартный тип развертывания — это лучший метод развертывания, и вы должны выбрать этот тип развертывания в производственной среде

В мастере добавления ролей выберите пункт «Установка служб удаленных рабочих столов (Remote Desktop Services Installation)» и нажимаем далее.

Выбираем первый пункт «Стандартное развертывание (Standard Deployment)» — данный тип развертывания позволяет устанавливать роли Remote Desktop Services на нескольких серверах одновременно.

Выбираем второй пункт «Развертывание рабочих столов на основе сеансов (Session-based desktop deployment)»

Это развертывание рабочих столов на основе сеансов позволяет пользователям подключаться к коллекциям сеансов, включающим опубликованные удаленные приложения RemoteApp и рабочие столы, основанные на сеансах

Список компонентов устанавливаемых при стандартной конфигурации RDS фермы. Тут будет установлен:

- Посредник подключений к удаленным рабочим столам (Connection Broker)

- Веб-доступ к удаленным рабочим столам

- Узел сеансов удаленных рабочих столов

На следующем шаге вам нужно выбрать и перенести в правую область сервер, который будет нести на себе роль «Посредник подключений к удаленным рабочим столам (RD Connection Broker)». В моем примете, это первый сервер RDCB01.root.pyatilistnik.org.

Второй сервер на данном этапе добавлять не нужно

Далее у нас идет выбор сервера для установки роли «Веб-доступ к удаленным рабочим столам (RD Web Access)», так как я пока не планирую использовать веб доступ RemoteApp, а настрою это потом, то я воспользуюсь галкой «Установить службу веб-доступа к удаленным рабочим столам на сервере посреднике подключений к удаленному рабочему столу (Install the RD Web Access role service on the RD Connection Broker server)»

Данную роль нельзя пропустить в мастере стандартной установки служб Remote Desktop Services, но она нам пригодится еще очень сильно

Последним идет пункт по установке роли на сервера к которым вы будите непосредственно подключаться, выбираем нужные сервера и инсталлируем на них роль «Узел сеансов удаленных рабочих столов (RS Session Host)». В моем примере, это два сервера rdsh01 и rdsh02.

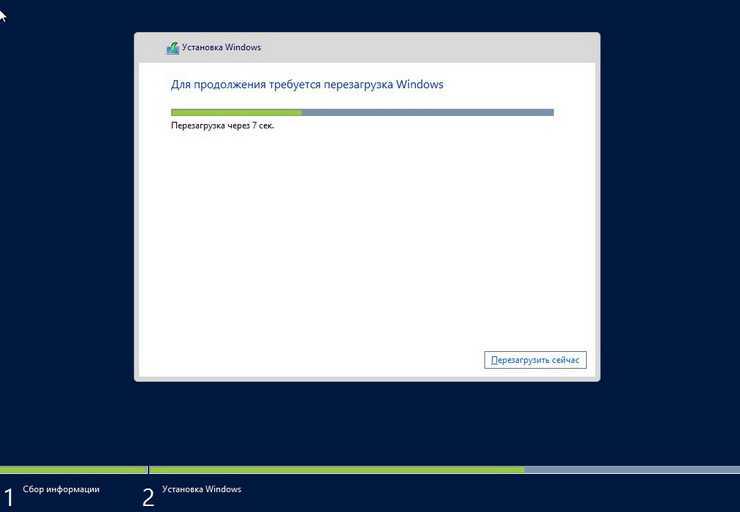

Процесс установки ролей подразумевает, что потребуется перезагрузка сервера, для этого вам необходимо выставить галку «Автоматически перезапускать конечный сервер, если это потребуется (Restart the destination server automatically if required )» и нажать кнопку «Развернуть»

Начинается процесс установки службы удаленных рабочих столов, может занимать несколько минут.

У вас должна произойти успешная установка службы «службы удаленных рабочих столов». Все необходимые сервера будут перезагружены.

Давайте убедимся, что все серверы получили свои роли. Для этого на сервере, где вы добавляли сервера в оснастку «Диспетчер серверов (Производили установку)», откройте оснастку и перейдите в раздел «Службы удаленных рабочих столов».

Кстати никто вам не мешает собрать оснастку управления службами Remote Desktop Services на другом компьютере, посмотрите как это делать

На вкладке «Общие сведения» посмотрите в разделе «Серверы развертывания», кто и какие роли себе установил.

Перейдите в раздел «Коллекции» и убедитесь, что список пуст, но зато присутствуют два ваших хоста узла сеансов удаленных рабочих столов, к котором будут подключаться конечные пользователи. Они будут иметь статус «Истина (True)», что говорит о разрешении подключаться (Режим стока выключен)

Следующим шагом мы создадим новую коллекцию для подключения к службам Remote Desktop Services High Availability на Windows Server 2019.

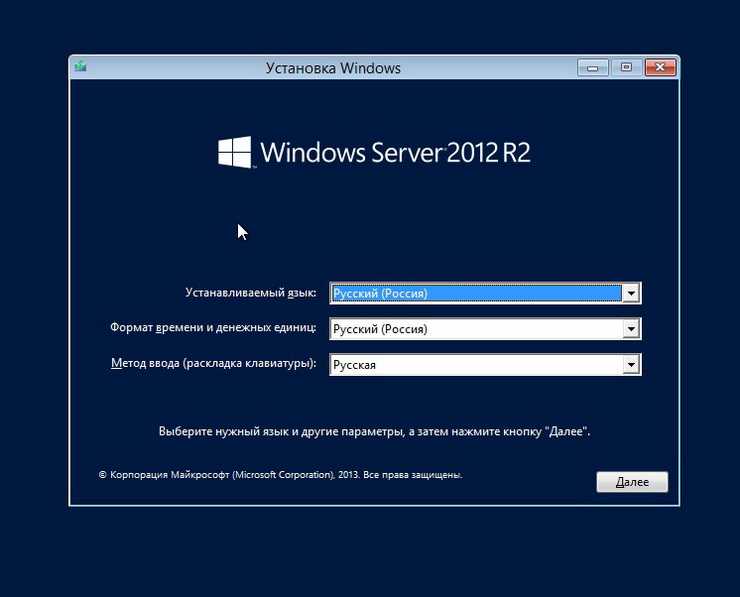

Установка Windows Server 2012 R2

Как видно из названия заголовка устанавливать мы будем Windows Server 2012 R2 в редакции Datacenter, ну, в общем, хватит теории, давайте установим эту операционную систему.

На первом шаге мы выбираем язык, и формат времени, в нашем случае все выбрано по умолчанию мы просто жмем «Далее»

Жмем «Установить»

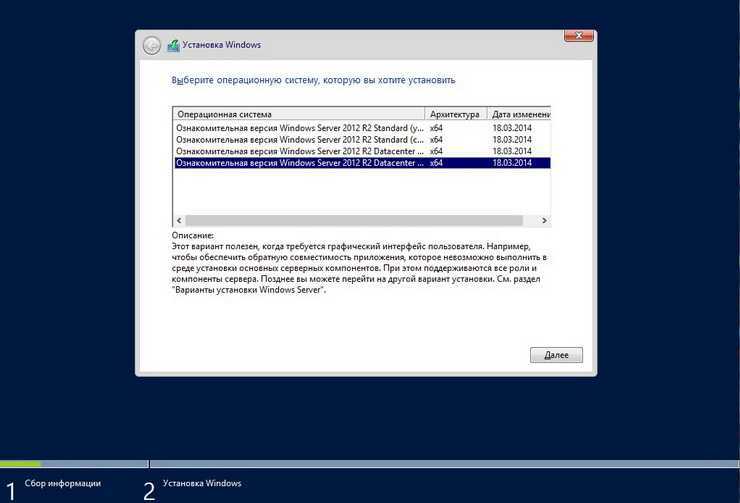

Шаг 3

Необходимо выбрать версию установки, мы выбираем «Ознакомительная версия Windows Server 2012 R2 Datacenter с графическим интерфейсом пользователя» и жмем «Далее»

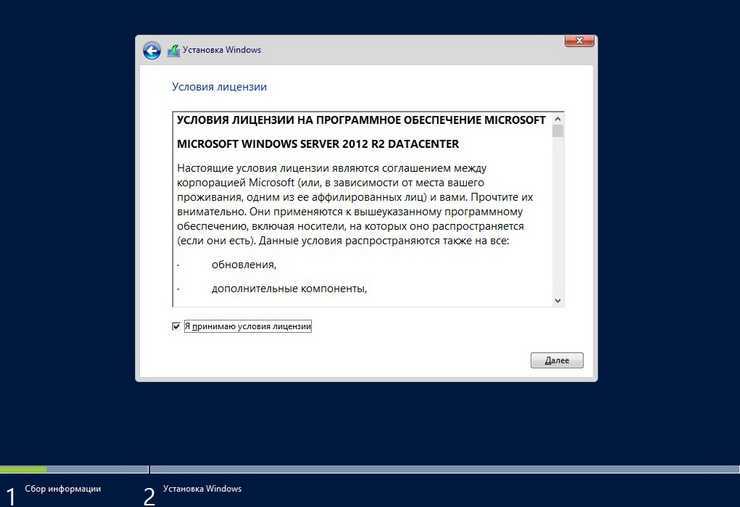

Соглашаемся с условиями лицензионного соглашения

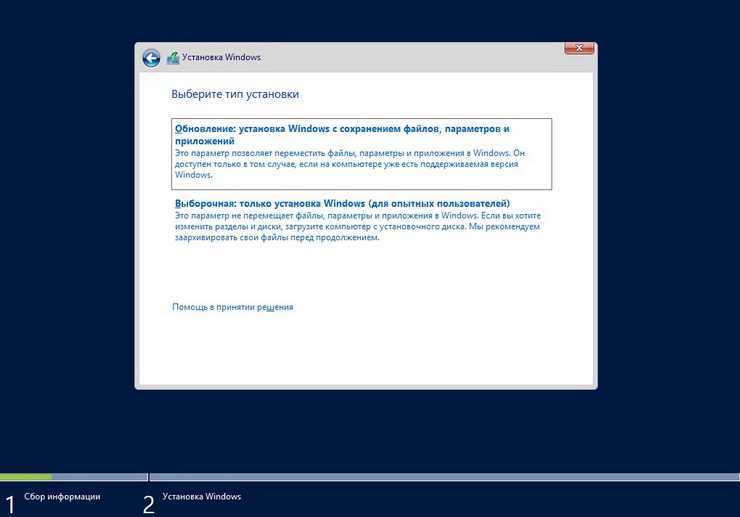

Выбираем тип установки, я выбираю «Выборочная: только установка Windows» другими словами «чистая установка»

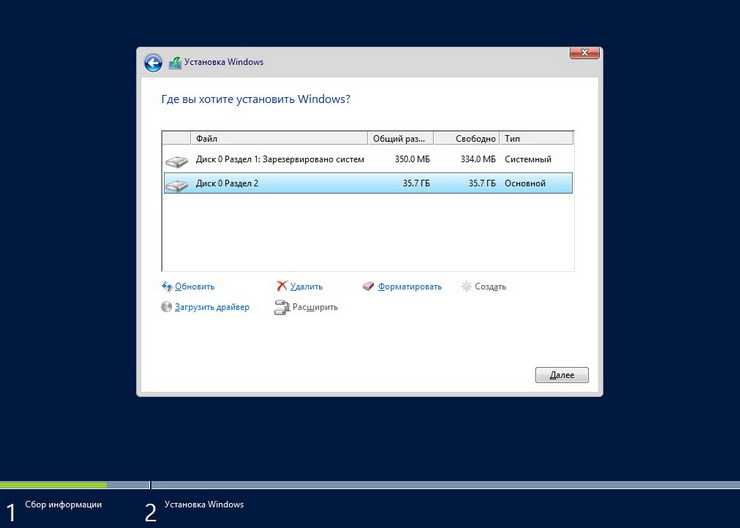

На данном шаге выбираем раздел, на который мы будем устанавливать ОС

Шаг 7

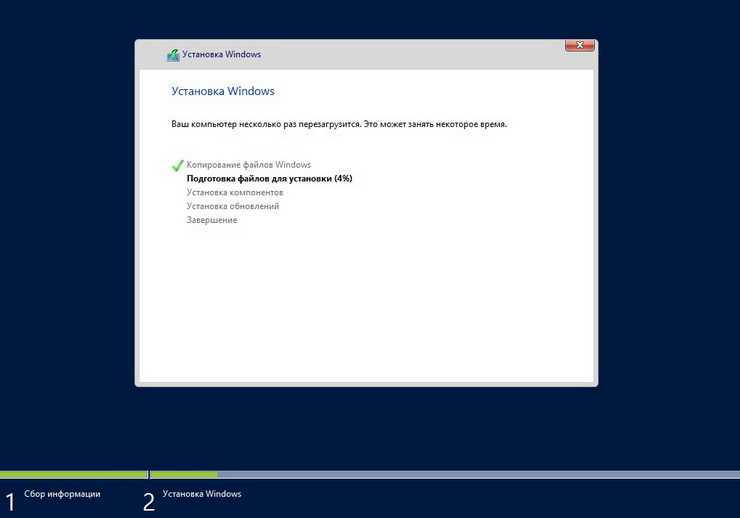

Затем начнется установка ОС, она длится не долго, минут 15-20, что меня, кстати, радует во всех последних версиях операционных систем от Microsoft.

В процессе установки компьютер перезагрузится

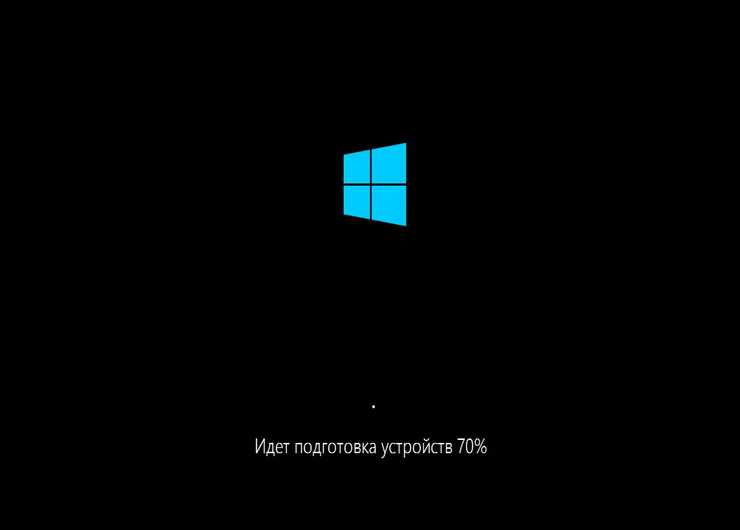

После перезагрузки программа установки будет подготавливать систему к запуску, займет еще 2-3 минуты

Шаг 8

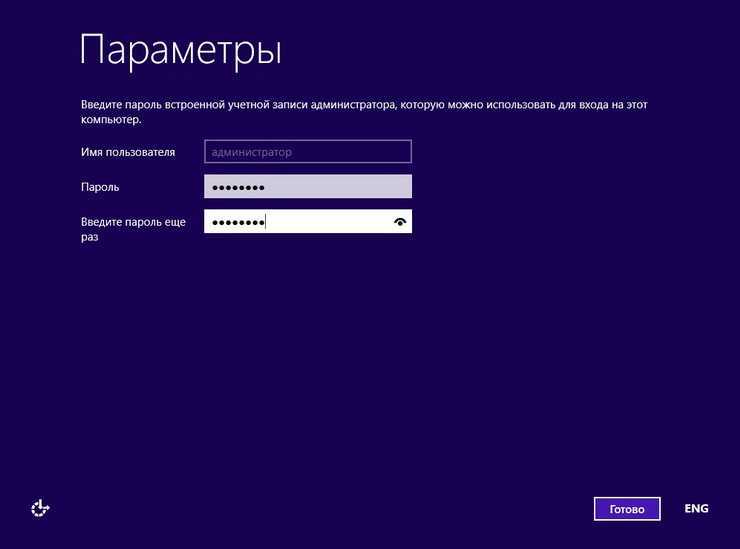

Затем компьютер еще раз перезагрузится и появится окно, в котором необходимо будет указать пароль администратора сервера, помните, что сложность пароль обязательна, он должен быть не менее 8 символов, с большими и маленькими буквами, а также символами и числами.

Шаг 9

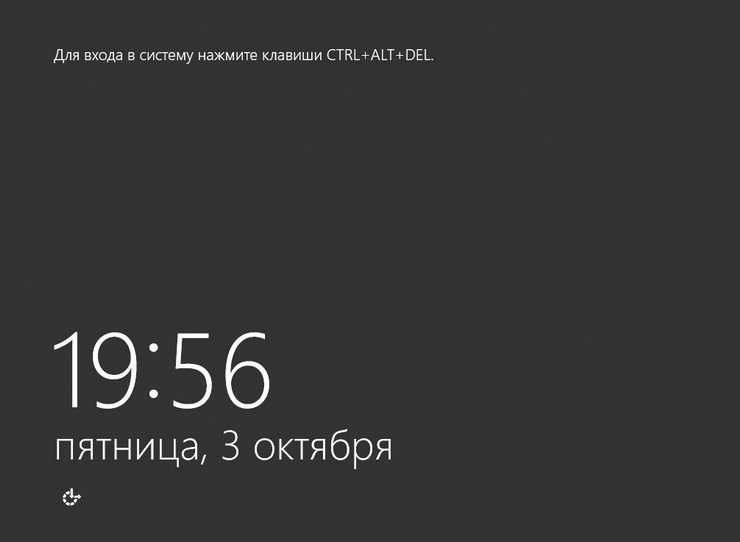

Далее система будет загружаться и попросит ввести только что созданный пароль, для этого жмем, сочетание клавиш CTRL+ALT+DEL в прочем это видно на самом окне, и вводим пароль администратора

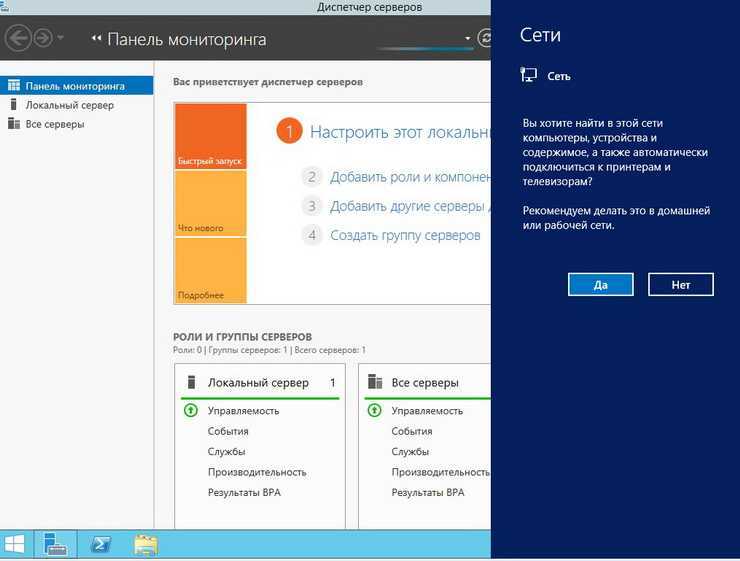

Все, система проведет первоначальную настройку, и загрузится, при первом запуске Вы увидите вопрос, связанный с сетью, подробности можете прочитать в самом вопросе, я отвечаю «Да» и любуемся новым «Диспетчером серверов»

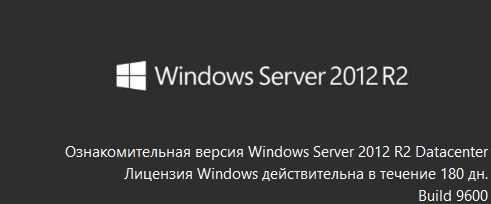

Потом можете открыть рабочий стол и увидеть что в правом нижнем углу, будет высвечиваться сообщение с указанием того, что наша версия операционной системы Windows Server 2012 R2 является ознакомительной, также будет отображено количество дней до окончания ознакомительного срока, число соответственно с каждым днем будет уменьшаться.

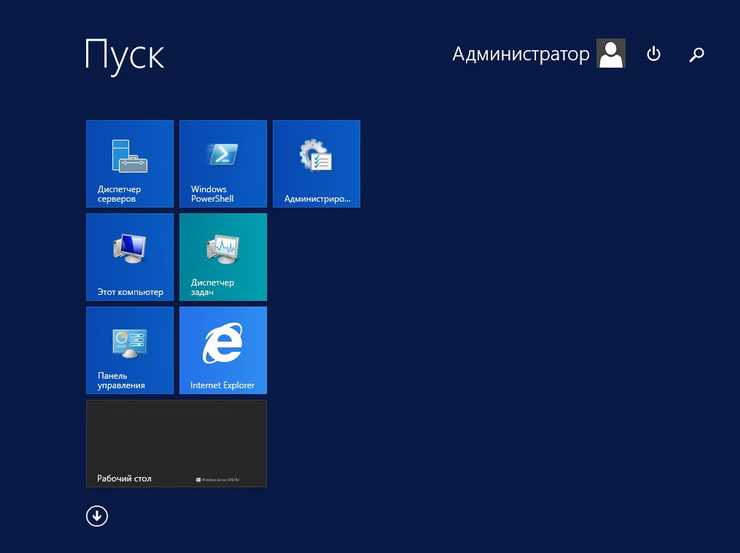

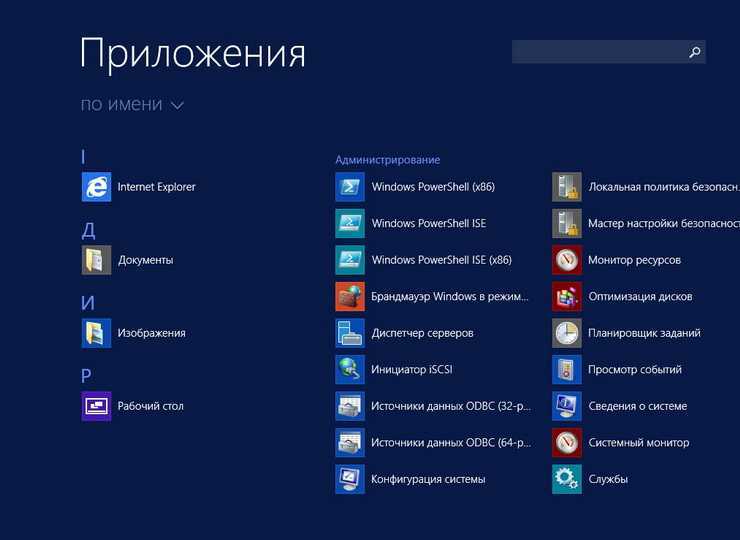

В данной системе, как и в Windows 8 и в Windows Server 2012 есть новое меню «Пуск»

Вот в принципе и все о чем я сегодня хотел рассказать, в следующих материалах будем и дальше осваивать эту операционную систему, в частности установку и настройку ролей сервера Windows Server 2012 R2. Удачи!

Нравится3Не нравится

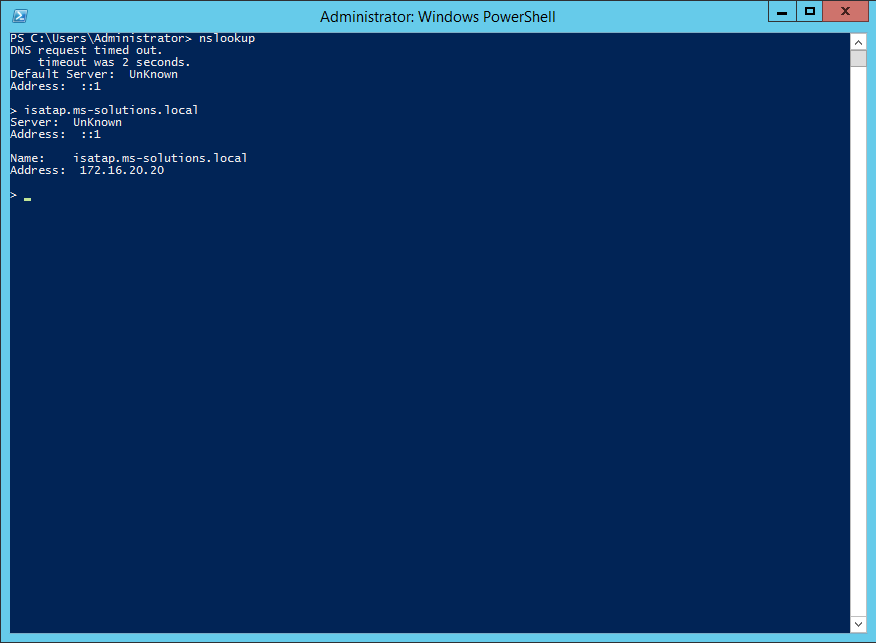

Подготовка служб DNS и ADDS

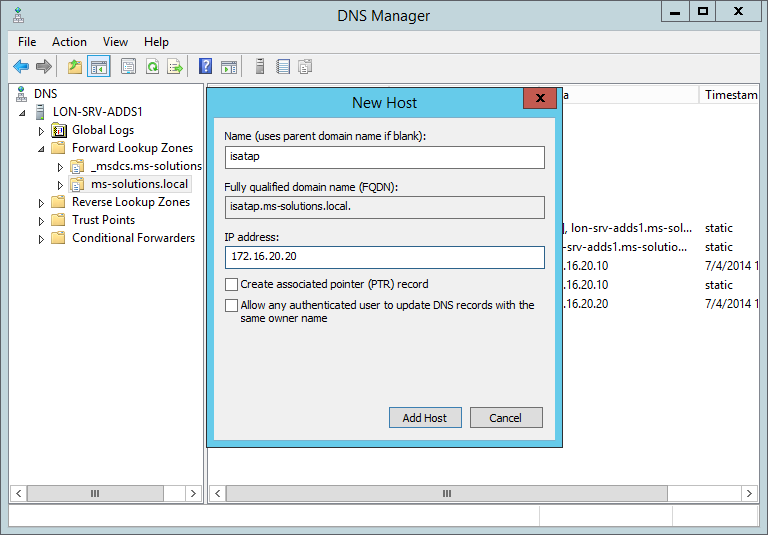

Добавление записи isatap

Добавление записи isatap

Следующим шагом будет подготовка служб DNS, а также ADDS, в частности создание дополнительных групповых политик, а также группы безопасности в доменных службах.

В консоли DNS сервера необходимо добавить запись типа А со значением isatap которая указывает на IPv4 адрес Directaccess сервера.

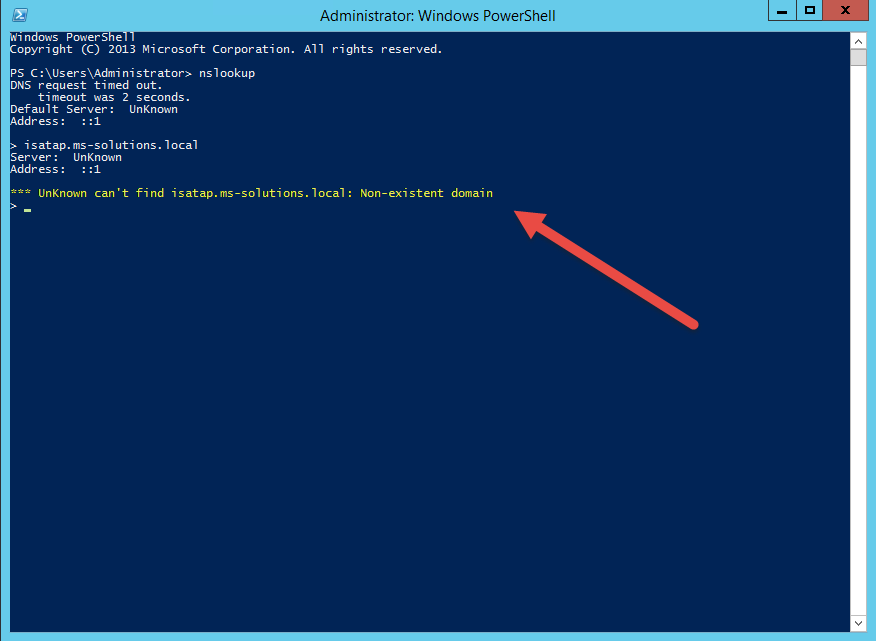

Global query blocklist блокирует запись isatap

Global query blocklist блокирует запись isatap

Однако, при проверке результатов, добавленная запись DNS сервером не найдена. Причиной этому служит присутствие ее в global query blocklist.

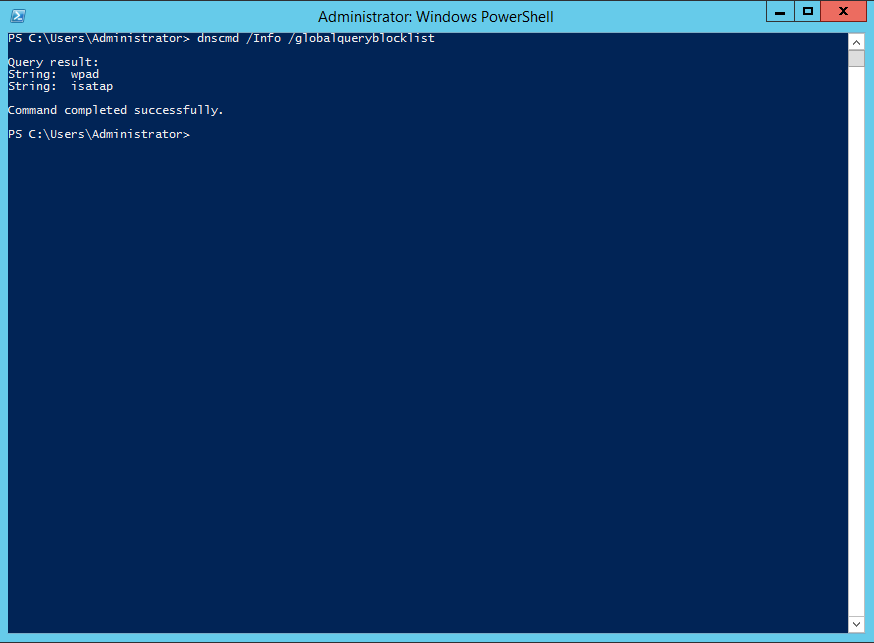

Вызов global query blocklist

Вызов global query blocklist

Выполнив запрос в командной строке

можно наблюдать ее присутствие.

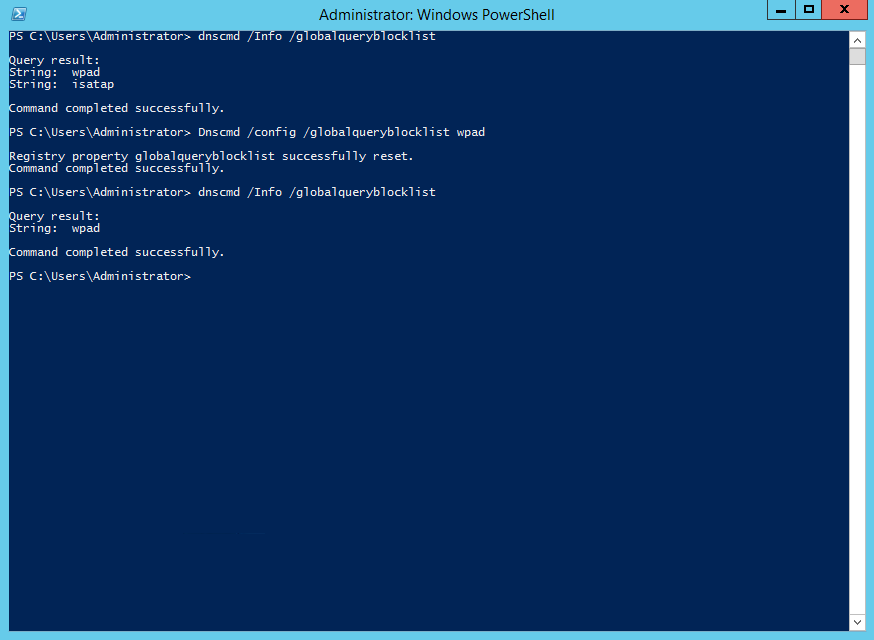

Изменение конфигурации в global query blocklist

Изменение конфигурации в global query blocklist

Для того, чтобы ее убрать с списка, необходимо выполнить:

Проверка изменений

Проверка изменений

После исправление, nslookup стал возвращать необходимое значение. Следующим шагом будет создания ряда групповых политик в довесок к тем, которые будут созданы во время развертывания Directaccess. Для этого стоит выполнить в командной строке

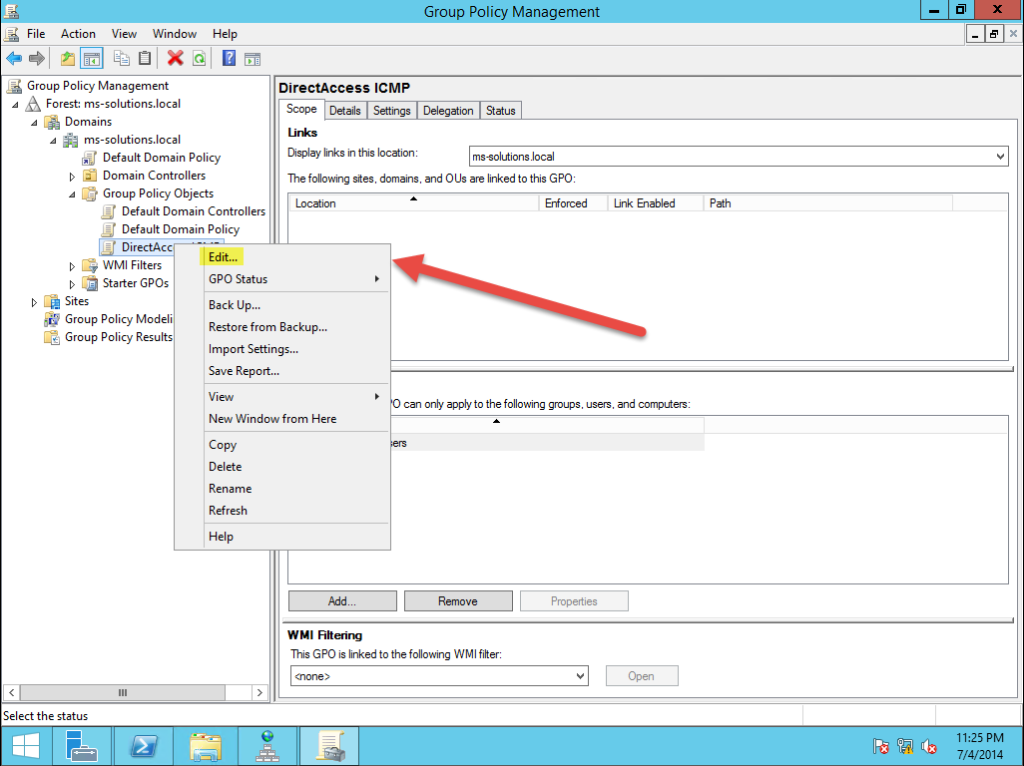

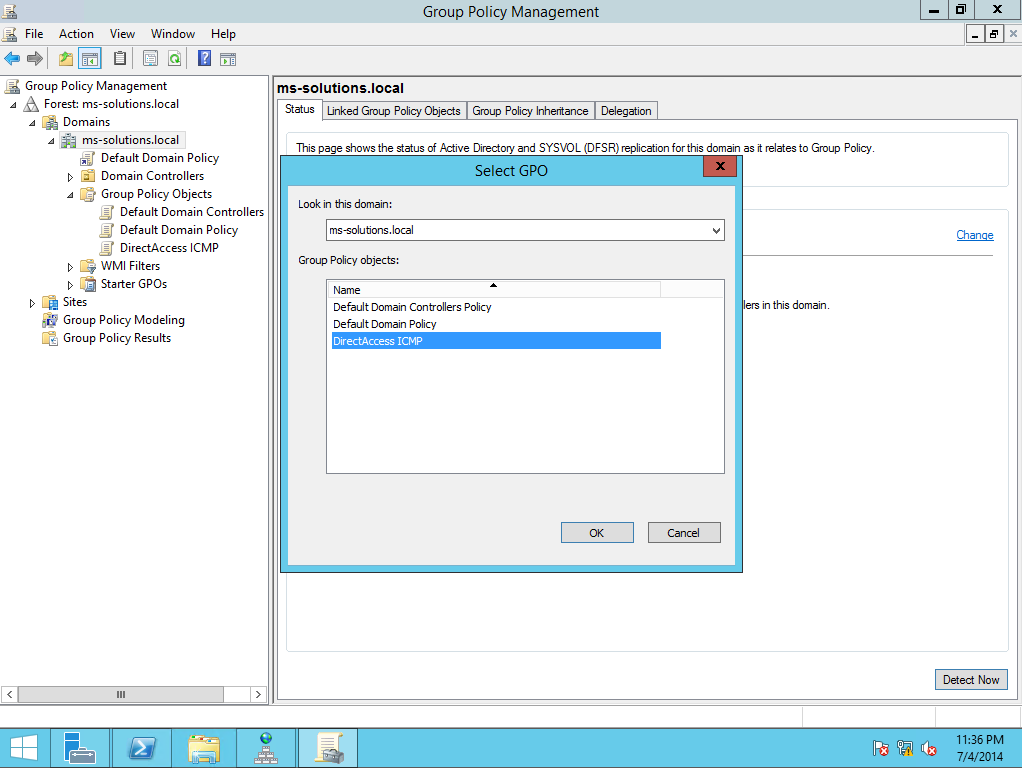

Создание новой груповой политики

Создание новой груповой политики

В консоли управления групповыми политиками создадим новую политику, например, Directaccess ICMP и откроем ее на редактирование.

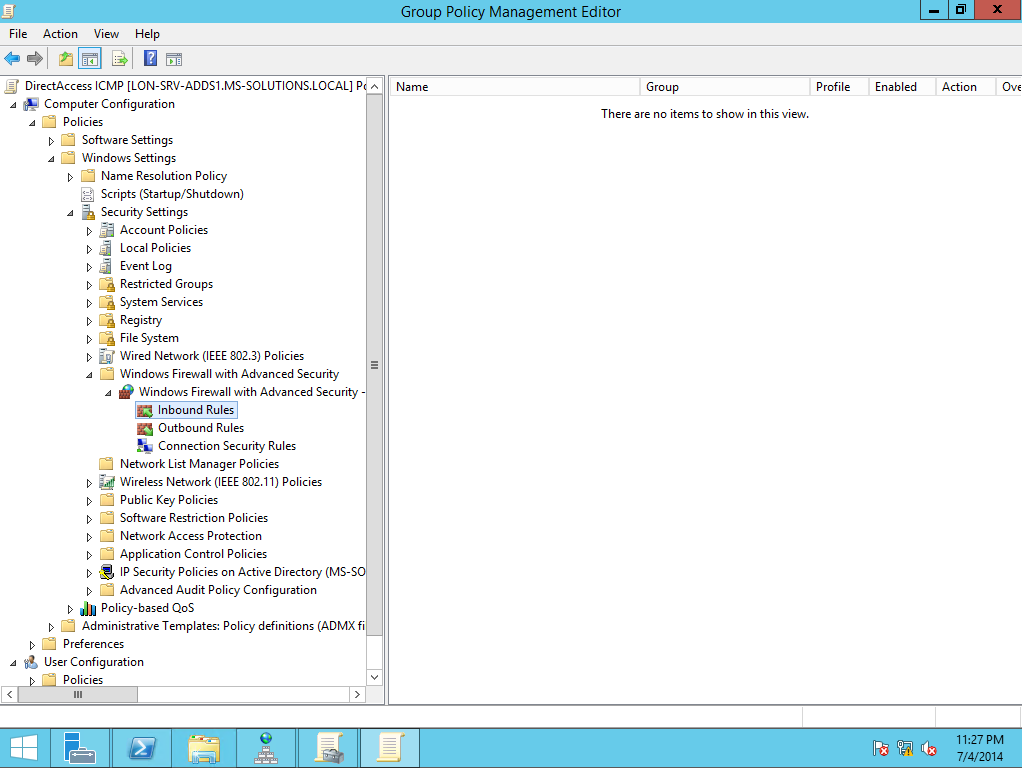

Создание правил брандмауэра в груповой политике

Создание правил брандмауэра в груповой политике

Далее необходимо будет создать два правила в настройках брандмауэра, как показано на скриншоте.

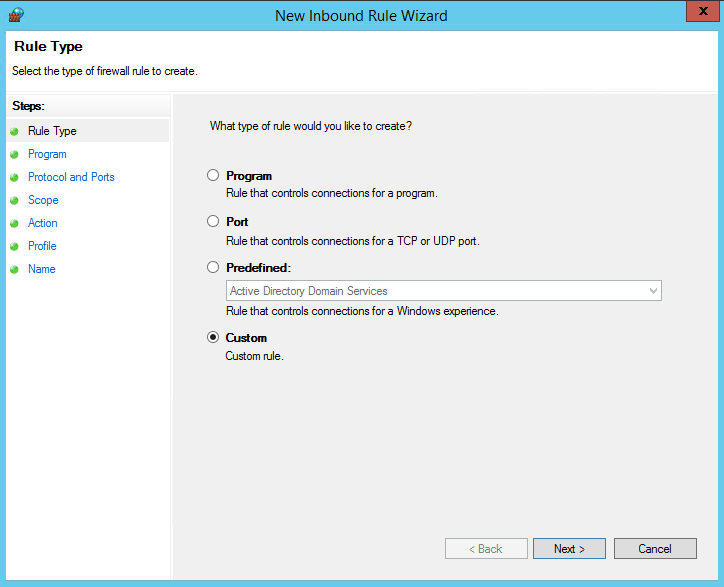

Новое кастомное правило

Новое кастомное правило

Создаем новое кастомное правило.

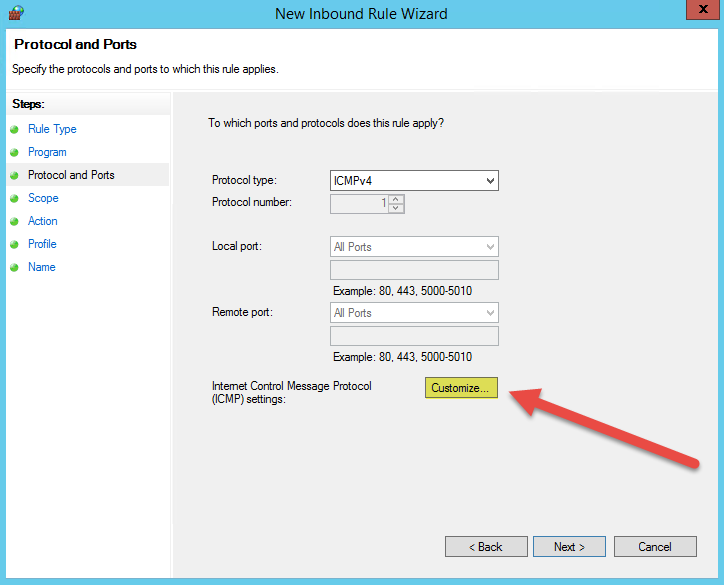

Правило для протокола ICMPv4

Правило для протокола ICMPv4

Выбираем протокол ICMPv4 и вызываем дополнительные настройки.

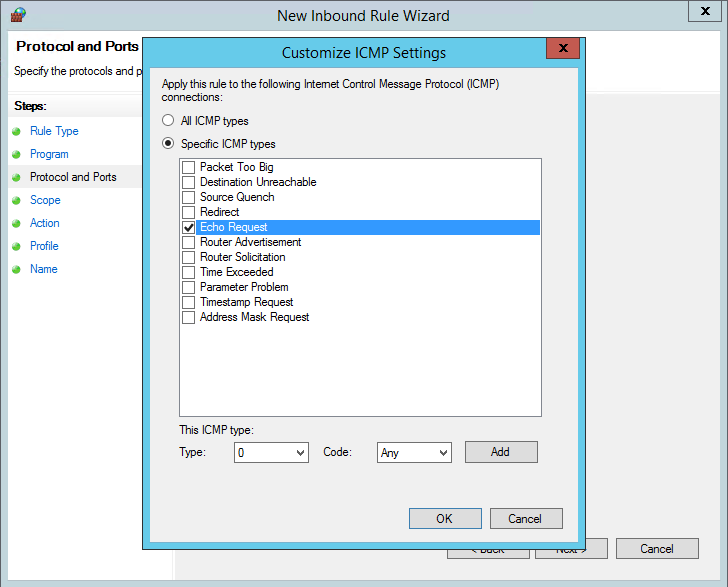

Кастимизирование правила Echo Request

Кастимизирование правила Echo Request

В дополнительных настройках необходимо выбрать Echo Request.

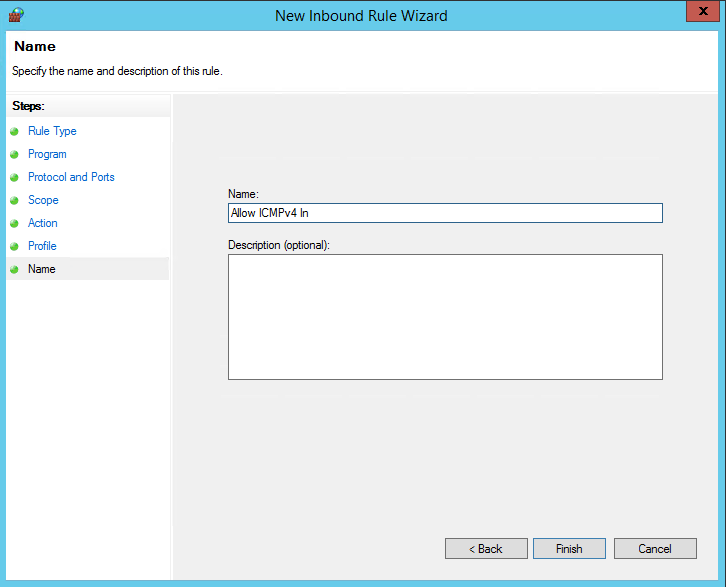

Именование правила

Именование правила

Так же нужно дать название данному правилу, к примеру, Allow ICMPv4 In.

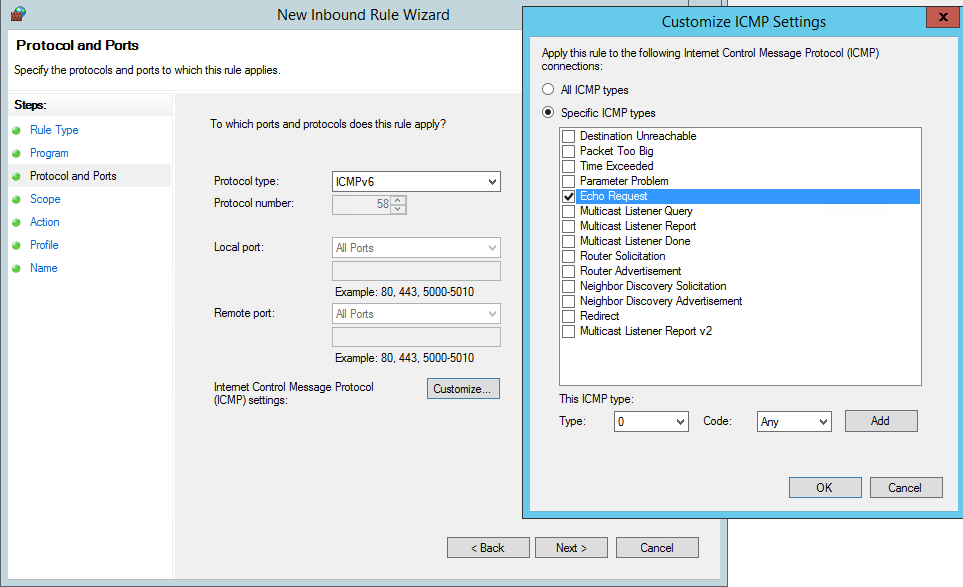

Правило для ICMPv6

Правило для ICMPv6

Все те же действия необходимо сделать и для протокола ICMPv6 создав дополнительное правило.

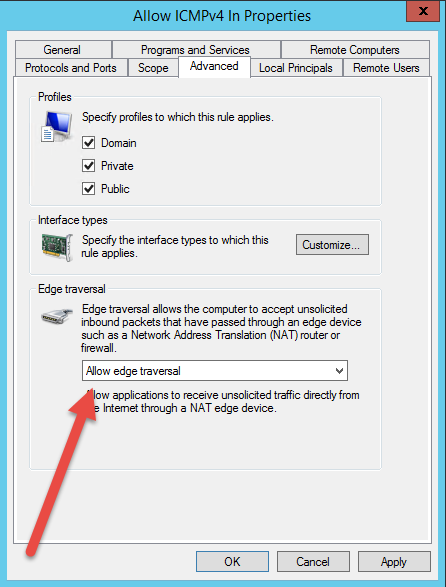

Дополнительные изменения в правила

Дополнительные изменения в правила

Также в настройках обоих правил необходимо внести дополнительные изменения, как показано на скриншоте.

Назначение групповой политики

Назначение групповой политики

В конце необходимо назначить созданную групповую политику на домен.

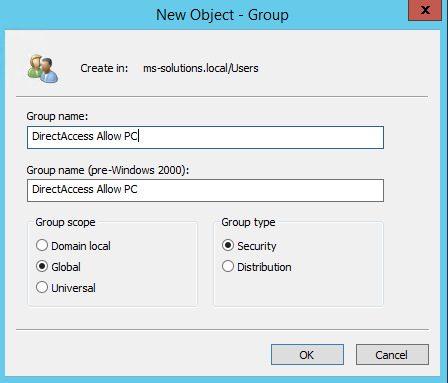

Создание группы безопасности в Active Directory

Создание группы безопасности в Active Directory

Последним шагом будет создание группы безопасности для компьютеров на которые будут применятся настройки Directaccess.

Скатерть-самобранка, или как развернуть службы удаленного рабочего стола на Windows Server 2012 R2 +6

- 20.07.16 07:41

•

Cloud4Y

•

#306002

•

Хабрахабр

•

•

4800

Виртуализация, ИТ-инфраструктура, Облачные вычисления, Блог компании Cloud4Y

Рекомендация: подборка платных и бесплатных курсов Java — https://katalog-kursov.ru/

Сегодня мы объясним, чем развертывание RDS Session Host на Windows Server 2012 R2 отличается от более ранних версий Windows Server и расскажем о доступных опциях развертывания. Remote Desktop Services на Windows Server значительно усовершенствовались за последнее время, но остается, тем не менее, много непонятного по причине множества вовлеченных в процесс компонентов. RD Session Host-ы выполняют всю грязную работу, обслуживая терминальные сессии пользователей. Однако даже при самом примитивном сценарии обязательно использование RD Connection Broker (посредника подключений к удаленному рабочему столу). Еще до того, как вы запланируете развертывание служб удаленного рабочего стола, стоит ознакомиться с его ролью.

Общие действия по устранению неполадок

Если установка Windows Server Essentials завершается сбоем, выполните следующие действия, чтобы определить проблему, которая вызвала сбой.

Важно!

Важно не перезапустить сервер вручную при установке Windows Server Essentials. Сервер автоматически перезапустится несколько раз во время установки и начальной настройки

Если сервер был перезапущен вручную до отображения сообщения Сервер успешно установлен, возможно, это действие привело к прерыванию и сбою установки.

Выявление проблем при сбое установки Windows Server Essentials

Убедитесь, что оборудование сервера соответствует минимальным требованиям. Сведения о требованиях к оборудованию см

в разделе «Требования к системе» для Windows Server Essentials.

Если вы получили DVD-диск установки Windows Server Essentials от MSDN, убедитесь, что DVD-диск действителен, проверив сумму SHA1.

Убедитесь, что сетевой адаптер на сервере подключен к маршрутизатору с помощью сетевого кабеля.

Если на сервере имеется несколько сетевых адаптеров, убедитесь, что включен только один из них.

Важно!

Не отключайте сетевой кабель или перезапустите маршрутизатор при установке Windows Server Essentials.

Ознакомьтесь с разделом «Установка и развертывание сервера» в документации по выпускам для Windows Server Essentials

Если при настройке сервера во время установки появляется сообщение об ошибке, используйте DVD-диск восстановления сервера и инструкции, предоставленные производителем оборудования, чтобы восстановить сервер до заводских параметров по умолчанию.

Выполнение общих задач с помощью Windows PowerShell

В данном разделе описаны некоторые общие задачи, которые можно выполнять с помощью Windows PowerShell.

Подключение удаленного веб-доступа

Синтаксис

Enable-WssRemoteWebAccess

Пример:

Данная команда позволяет включить удаленный веб-доступ с помощью автоматически настроенного маршрутизатора и изменить установленные по умолчанию права доступа для всех существующих пользователей.

Добавить пользователя

Синтаксис

Add-WssUser < строка > < SecureString >

Пример:

Эта команда добавит администратора с именем User2Test с Password Passw0rd!.

Добавление папки сервера

Синтаксис

Add-WssFolder < строка > < строка > < строка > ]

Пример:

Эта команда добавляет папку сервера с именем Митестфолдер в указанном расположении.

Поддерживаемые топологии сети

чтобы использовать возможности Windows Server Essentials из перемещаемого клиента, необходимо включить VPN. Чтобы включить удаленный доступ к серверу для мобильных клиентов, необходимо открыть на сервере порт 443 и порт 80.

Ниже представлены две стандартные топологии сети на стороне сервера, а также настройки VPN и удаленного веб-доступа.

-

Топология 1 (это предпочтительный метод топологии, который помещает все серверы и диапазон IP-адресов VPN в одной подсети).

-

Настройка сервера в отдельной виртуальной сети с помощью устройства преобразования сетевых адресов (NAT).

-

Включение службы DHCP в виртуальной сети, либо назначение статического IP-адреса для сервера.

-

Переадресация общего IP-порта 443 маршрутизатора на сетевой адрес сервера.

-

Разрешение сквозного режима VPN для порта 443.

-

Установка пула IPv4-адресов VPN в том же диапазоне подсети, что и адрес сервера.

-

Назначение вторичным серверам статического IP-адреса в том же диапазоне подсети, но вне пула VPN-адресов.

-

-

Топология 2:

-

Назначение серверу частного IP-адреса.

-

Разрешение доступа порту 443 на сервере к открытому порту 443 IP-адреса.

-

Разрешение сквозного режима VPN для порта 443.

-

Назначение различных диапазонов IPv4-адресов для VPN и для адреса сервера.

В топологии 2 не поддерживаются функции вторичного сервера, поскольку невозможно добавить другой сервер в том же домене.

Можно включить VPN во время автоматического развертывания с помощью сценария Windows PowerShell , либо настроить его с помощью мастера настройки после начальной установки параметров.

Чтобы включить VPN с помощью Windows PowerShell, выполните следующую команду с правами администратора на сервере под управлением Windows Server Essentials и введите все необходимые сведения.

-

Примечание

Если невозможно предоставить VPN-подключение до того как клиент получит права доступа к серверу, убедитесь в том, что порт сервера 3389 открыт для доступа через Интернет, чтобы клиент смог использовать протокол удаленного доступа к рабочему столу для подключения к серверу и его настройки.

Обзор Windows Server Essentials Experience

интерфейс Windows server Essentials — это роль сервера, доступная в Windows Server 2012 R2 Standard и Windows Server 2012 R2 datacenter. если роль Windows Server Essentials установлена на сервере, на котором работает Windows Server 2012 R2, клиент может воспользоваться всеми возможностями, доступными в Windows Server essentials без блокировки и ограничений. опыт Windows Server Essentials позволяет выполнять следующие распределенные решения для малых и средних предприятий.

-

Хранение и защита данных Вы можете хранить данные клиента с в централизованном расположении и защищать данные сервера и клиента, создав резервную копию сервера и клиентских компьютеров (менее 75) в сети.

-

Управление пользователями. Управление пользователями и группами пользователей осуществляется через упрощенную панель мониторинга сервера. кроме того, интеграция с Microsoft Azure Active Directory (Azure AD) обеспечивает простой доступ к данным для веб-службы майкрософт (например, Microsoft 365, Exchange Online и SharePoint online) для пользователей с помощью учетных данных домена.

-

Интеграция службы сервер можно интегрировать с Microsoft веб-службы (например, Microsoft 365, SharePoint online и Microsoft Azure Backup). Можно также интегрировать сервер с вашими службами и службами сторонних поставщиков.

-

Повсеместный доступ. Клиент имеет доступ к серверу, компьютерам сети и данным с любого устройства и из любой точки, где есть доступ к Интернету. Удаленный веб-доступ позволяет получить доступ к приложениям и данным с помощью простого и оптимизированного под сенсорные дисплеи браузерного интерфейса. приложение My Server позволяет им получать доступ к данным из Windows Phone или Microsoft Store приложения.

-

Потоковая передача мультимедиа если пакет мультимедиа устанавливается на сервере с включенным интерфейсом Windows server Essentials, конечный пользователь может хранить музыку, видео и фотографии в общих папках, а затем получать доступ к этим файлам мультимедиа с сетевых компьютеров или с удаленного Веб-доступ.

-

Наблюдение за работоспособностью системы. Можно отслеживать работоспособность сети и получать настраиваемые отчеты.

Преимущества размещения Windows Server Essentials Experience

Windows server Essentials — это роль в Windows Server, поэтому можно повторно использовать существующую платформу развертывания и управления в Windows Server, чтобы развернуть и настроить роль Windows Server Essentials Experience. размещение роли Windows Server Essentials обеспечивает следующие преимущества:

-

Упрощенное развертывание просто включив роль Windows Server Essentials, некоторые из наиболее часто используемых ролей и функций включаются и настраиваются с помощью рекомендаций для малых и средних предприятий. Можно настроить функции Windows Server Essentials или скрыть некоторые локальные функции. при использовании Windows Azure Pack можно скачать шаблон коллекции для интерфейса Windows Server Essentials на Windows Server 2012 R2.

-

Упрощенная панель мониторинга. Панель мониторинга Windows Server Essentials упрощает выполнение общих задач, таких как управление серверными папками и их хранение, резервное копирование и восстановление, управление учетными записями пользователей или групп пользователей, удаленным доступом и электронной почтой. Это дает возможность клиентам малого и среднего бизнеса выполнять повседневные задачи без необходимости обращения в службу технической поддержки.

-

Расширяемость. Панель мониторинга Windows Server Essentials и программное обеспечение Windows Server Essentials Connector расширяемы. Вы можете добавить свою собственную фирменную интеграцию, чтобы все клиенты имели одну точку входа для серверов и служб.

-

Мониторинг. Новая версия пакета мониторинга системного центра позволяет управлять несколькими серверами под управлением Windows Server Essentials. чтобы скачать пакет управления, см. раздел System Center management pack для Windows Server Essentials.