Введение

После того как вы определили количество лесов в своей организации, вам нужно спроектировать структуру доменов в каждом лесу. Доменом называется административная единица, внутри которой совместно используются определенные характеристики и возможности. Также домен является областью действия административных политик, причем, политики, конфигурируемые в одном домене, влияют на все учетные записи, которые в нем содержатся и не оказывают влияние на учетные записи в других доменах. Изначально домены используются для разделения леса на небольшие компоненты в целях администрирования и репликации. За создание проектов домена обычно отвечает владелец леса. Задача проектирования доменов включает в себя обеспечения наиболее эффективной работы доменных служб, имеющиеся возможности сетевой инфраструктуры с последующим созданием структуры доменов, а также изучение требований к репликации. Домены следует проектировать с целью повышения эффективности топологии репликации при умеренной пропускной способности сети, причем необходимо определить требования модели домена, требуемое количество доменов, нужно ли обновлять существующие или разворачивать дополнительные домены, спроектировать корневой домен леса, доменные деревья, а также модели доверительных отношений доменов. Обо всех этих моментах вы узнаете из этой статьи.

Прежде всего, до определения модели и количества доменов вам нужно учесть границы безопасности, администрирования и репликации, которые помогут определить наилучший вариант разделения леса на домены.

Границы безопасности. При проектировании структуры доменов, границы политики безопасности имеют одно из важнейших значений. Некоторые политики безопасности, используемые на уровне домена, применяются ко всем учетным записям пользователей в этом домене. К таким политикам можно отнести политики паролей, политики блокировки учетных записей, политики Kerberos и многое другое. При сборе требований безопасности на уровне домена, вы должны учесть все возможные требования безопасности, которые будут применяться для всех групп вашей организации. В некоторых отделах группы пользователей могут нуждаться в более защищенных паролях к учетным записям, и поэтому вам приходится создавать подробные политики паролей, но когда количество таких пользователей увеличится, на поддержание безопасности таких групп вам понадобятся затратить большие административные усилия. В идеальном случае, для любой группы, которая имеет уникальные требования безопасности, рекомендуется разворачивать отдельный домен;

Административные границы. Сбор административных сведений позволит вам понять, каким образом будет реализовываться управление доменами и как можно эффективно разработать доменную структуру. Стоит учесть, что границы доменов также являются границами доступа к ресурсам. Изначально пользователи из одного домена не получают доступ к ресурсам в другом домене, если у них не отконфигурированы доверительные связи. На этом этапе вам нужно определить команды обслуживающего персонала, которые будут ответственны за управление доменными службами в вашей организации. Если какая-либо группа требует у вас административных привилегий, то для такой группы вам нужно будет создать новый домен;

Границы репликации. Границы домена являются границами репликации каталогов домена и информации, распложенной в папке SYSVOL на всех контролерах домена. Прежде всего, вам нужно определиться с расположением, в котором будут находиться пользователи, после чего, для каждого расположения определить количество пользователей и бизнес-единиц, к которым принадлежат пользователи

При проектировании структуры доменов важно учитывать доступную пропускную способность, использование сети и сведений о соединениях для каждого расположения вашей организации. В Active Directory предполагается, что на предприятии используется два типа сетей: высокоскоростные и более медленные

В том случае, если все расположения объединены в высокоскоростные сети, которые имеют широкую пропускную способность, дополнительная пропускная способность сети для репликации не потребуется, это означает, что будет достаточно только одного домена. Но если в вашей организации есть несколько филиалов, которые подключаются к центральному узлу с помощью ссылок WAN и могут оказаться перегруженными, дорогостоящими и нестабильными, целесообразно в таких случаях разворачивать дополнительные домены

Стоит обратить внимание на то, что репликация каталогов домена выполняется только в пределах своего домена.

Улучшения в области выдачи идентификаторов RID и управления ими

В системе Active Directory в Windows 2000 появился хозяин RID, который выдавал пулы относительных идентификаторов контроллерам домена, чтобы последние могли создавать идентификаторы безопасности (SID) для субъектов безопасности, таких как пользователи, группы и компьютеры. По умолчанию глобальное пространство RID ограничено общим количеством идентификаторов безопасности (230, или 1 073 741 823), которое можно создать в домене. Идентификаторы безопасности нельзя вернуть в пул или выдать повторно. Со временем в большом домене может возникнуть нехватка идентификаторов RID либо их пул может начать иссякать в результате различных происшествий, ведущих к удалению RID.

В Windows Server 2012 решен ряд проблем, связанных с выдачей идентификаторов RID и управлением ими, которые были выявлены клиентами и службой поддержки клиентов Майкрософт с 1999 года, когда были созданы первые домены Active Directory. Сюда входит следующее.

- В журнал событий периодически записываются предупреждения об использовании идентификаторов RID.

- Когда администратор делает пул RID недействительным, в журнале создается событие.

- Ограничение на максимальный размер блока RID теперь устанавливается принудительно в политике RID.

- Искусственный верхний порог RID теперь применяется принудительно, а если глобальное пространство RID истощается, в журнал заносится запись, что позволяет администратору предпринять меры прежде, чем пространство будет исчерпано.

- Глобальное пространство RID теперь можно увеличить на один бит, благодаря чему его размер увеличивается вдвое — до 231 (2 147 483 648 идентификаторов безопасности).

Подробнее об идентификаторах RID и хозяине RID см. в разделе Принципы работы идентификаторов безопасности.

Диспетчер серверов и Windows Admin Center

Управлять всем этим можно через различные программы. Более старым вариантом является Диспетчер серверов (Server Manager). Он позволяет установить Active Directory Domain Services (AD DS) и назначить компьютеру роль Domain Controller (DC).

Новым ПО для управления компьютерами является Windows Admin Center. Данное программное обеспечение является облегчённым с технической точки зрения (работает в веб браузерах), но при этом более функциональное с точки зрения возможностей. Microsoft активно продвигает Windows Admin Center как приложение которое включает в себя функциональность Диспетчера серверов (Server Manager), а также превосходит её, предлагая множество дополнительных функций и удобные интерфейсы для управления и мониторинга компьютерами.

На самом деле, Windows Admin Center не является полноценной заменой ни для Server Manager, ни для другой оснастки. Это программное обеспечение сильно облегчает выполнение многих популярных действий по администрированию компьютеров и серверов, но для некоторых узкоспециализированных настроек требуется другое ПО.

Мы рассмотрим работу с Active Directory в каждом из этих приложений. Также мы рассмотрим развёртывание и управление Active Directory в PowerShell.

Как соотносятся Active Directory, домен и контроллер домена

Главной единицей, в которой происходят основные процессы по управлению пользователями, компьютерами, оборудованием, процессами и прочим является домен. Ядром домена является контроллер домена, который, собственно, и отвечает за управление перечисленными элементами. Поэтому при изучении Active Directory фокус направлен на объекты, которыми управляет контроллер домена. Наиболее часто используемые объекты:

- пользователи

- компьютеры

- группы

- периферийные устройства

- сетевые службы

Каждый объект уникально идентифицируется своим именем и атрибутами.

Эти объекты могут быть сгруппированы в организационные подразделения (OU) по любому количеству логических или бизнес-потребностей. Затем объекты групповой политики (GPO) можно связать с организационным подразделением, чтобы централизованно настроить различных пользователей или компьютеры в организации.

Думается, что без особых объяснений понятно, что такое тип объектов «пользователи», «компьютеры» и прочее. И именно с ними происходит большая часть работы. Но Active Directory не ограничивается только объектами домена, в зависимости от потребностей, системный администратор может оперировать несколькими доменами, либо для одного домена создать несколько контроллеров домена. Домены могут находиться в самых разнообразных связях между собой: от полной изоляции до полного доверия со всеми промежуточными вариантами. Для настройки отношений используются лес, дерево и другие элементы, на которых системный администратор, работающий с единственным доменом, не фокусируется, даже если в его домене тысячи компьютеров и пользователей. По этой причине мы начнём со знакомства с объектами домена, а затем перейдём к структуре Active Directory в целом, описывающей взаимосвязь между несколькими доменами и контроллерами доменов. В дальнейшем некоторые из этих вопросов будут изучены в отдельных главах.

Структура OU в Active Directory

В небольших инфраструктурах AD (20-50 пользователей) необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне (Users и Computer). В большой инфраструктуре желательно разделить все объекты на разные контейнеры. В основном используется иерархический дизайн Organizational Unit в AD, по географическому или функциональному принципу.

К примеру, у вашей организация имеются подразделения в разный странах и городах. Было бы логично на верхнем уровне домена создать отдельные контейнеры для каждой страны, а внутри страны отдельные контейнеры для города / региона / области. Внутри последних можно создать отдельные контейнеры для администраторов, групп, компьютеров, серверов и пользователей (см скриншот). При необходимости вы можете добавить дополнительные уровни иерархии (здания, отделы и т.д.). С такой иерархией вы сможете гибко делегировать полномочия в AD и назначать групповые политики.

Конфигурация развертывания

Диспетчер серверов начинает установку всех контроллеров домена со страницы Конфигурация развертывания. Оставшиеся параметры и обязательные поля меняются на этой и последующих страницах в зависимости от того, какая операция развертывания выбрана. Например, при создании нового леса страница «Параметры подготовки » не отображается, но если установить первый контроллер домена под управлением Windows Server 2012 в существующем лесу или домене.

На этой странице выполняются проверочные тесты, а затем часть проверок предварительных требований. Например, если попытаться установить первый контроллер домена Windows Server 2012 в лесу с функциональным уровнем Windows 2000, на этой странице появится ошибка.

При создании нового леса отображаются следующие параметры.

-

При создании нового леса требуется указать имя корневого домена леса. Корневое доменное имя леса не может быть однонаклейным (например, оно должно быть «contoso.com» вместо contoso). Оно должно использовать разрешенные контексты именования домена DNS. Можно указать международное доменное имя (IDN). Дополнительные сведения о контекстах именования домена DNS см. в статье базы знаний .

-

Имена лесов Active Directory не должны совпадать с внешними именами DNS. Например, если ИСПОЛЬЗУЕТся http://contoso.comURL-адрес DNS в Интернете, необходимо выбрать другое имя для внутреннего леса, чтобы избежать будущих проблем совместимости. Данное имя должно быть уникальным и достаточно редким для веб-трафика, например corp.contoso.com.

-

Вы должны входить в группу администраторов сервера, на котором нужно создать новый лес.

Дополнительные сведения о создании леса см. в разделе Установка нового леса Active Directory для Windows Server 2012 (уровень 200).

При создании нового домена отображаются следующие параметры.

Примечание

При создании нового домена дерева вместо имени родительского домена необходимо указать имя корневого домена леса, причем остальные страницы и параметры мастера остаются без изменений.

-

Чтобы перейти к родительскому домену или дереву Active Directory, необходимо нажать кнопку Выбрать или ввести имя допустимого родительского домена или дерева. Затем следует ввести имя нового домена в поле Новое имя домена.

-

Домен дерева: необходимо допустимое полное имя корневого домена, причем оно не может быть однокомпонентным и должно отвечать требованиям DNS-имени домена.

-

Дочерний домен: необходимо допустимое однокомпонентное имя дочернего домена, которое отвечает требованиям DNS-имени домена.

-

Мастер настройки доменных служб Active Directory запрашивает учетные данные домена, если текущие учетные данные не для этого домена. Для предоставления учетных данных необходимо нажать кнопку Изменить.

Дополнительные сведения о создании домена см. в разделе Установка нового дочернего объекта Active Directory или домена дерева для Windows Server 2012 (уровень 200).

При добавлении нового контроллера домена к существующему домену отображаются следующие параметры.

-

Чтобы перейти к домену, необходимо нажать кнопку Выбрать или указать допустимое имя домена.

-

При необходимости диспетчер серверов запрашивает действующие учетные данные. Для установления дополнительного контроллера домена требуется членство в группе администраторов домена.

Кроме того, для установки первого контроллера домена под управлением Windows Server 2012 в лесу требуются учетные данные, включающие членство в группах администраторов предприятия и администраторов схем. Мастер настройки доменных служб Active Directory позднее выдает предупреждение, если у текущих учетных данных нет соответствующих разрешений или если они не включены в группы.

Дополнительные сведения о добавлении контроллера домена в существующий домен см. в разделе Установка реплики в контроллере домена Windows Server 2012 в существующем домене (уровень 200).

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Администрирование в Active Directory

По умолчанию в Windows Server консоль Active Directory Users and Computers работает с доменом, к которому относится компьютер. Можно получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому контроллеру.

Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск, можно создавать новых пользователей, группы и изменять из разрешения.

К слову, существует 2 типа групп в Актив Директори – безопасности и распространения. Группы безопасности отвечают за разграничение прав доступа к объектам, они могут использоваться, как группы распространения.

Группы распространения не могут разграничивать права, а используются в основном для рассылки сообщений в сети.

Какие бывают типы сообществ

«ВКонтакте» предлагает шесть типов групп — один из них необходимо выбрать на стадии создания, а в дальнейшем сменить смогут только владельцы группы или публичной страницы, а вот для мероприятия поменять тип нельзя. Как описывает типы сообществ сама социальная сеть.

• Бизнес — открытая для пользователей публичная страница, на которой можно указать адрес компании, время работы магазина или фирмы, настроить кнопки быстрой связи с клиентом и многое другое. Этот тип сообщества больше всего подходит магазинам, мастерским, спортивным клубам, кафе, кинотеатрам и т. д.

• Тематическое сообщество — публичная страница, лучше всего подходящая для тематических новостных публикаций, СМИ, афиш, развлекательных сообществ. Основной упор сделан на публикации новостей и комментарии пользователей.

• Бренд или организация — публичная страница для сообществ узкой тематики. Подходит, когда нужно разрекламировать конкретный товар, рассказать о фильме или книге, поделиться своим проектом, разместить данные об учебном заведении, создать представительство благотворительного фонда. В сообществе такого типа также можно размещать адрес и указывать время работы заведения.

• Группа по интересам — сообщество, ориентированное на определённый круг участников. Идеальное место встреч одноклассников или пользователей, объединённых схожими интересами. Если вы планируете, что участники будут много и активно общаться между собой по тематике сообщества, размещать разнообразные фото-, аудио- и видеоматериалы, рекомендуем создать именно группу.

• Публичная страница — подходит для информирования подписчиков о разных новостях от лица руководства. Здесь меньше возможностей для взаимодействия между участниками, зато достаточно вариантов для привлечения новых подписчиков. Подходит для новостных лент и интернет-журналов, распространения информации о своём творчестве и деятельности, создания представительства фирмы на платформе «ВКонтакте».

• Мероприятие — подходит для приглашения людей на встречи: концерты, поездки, дни рождения, вечеринки. Мероприятия очень похожи на группы, но привязаны к конкретной дате, накануне которой все участники получают напоминание о грядущем событии.

Сообщества двух типов — Группа по интересам и Мероприятие — могут быть как открытыми для всех пользователей «ВКонтакте», так и приватными. В свою очередь приватные делятся на закрытые, куда подать заявку на вступление может любой желающий, и на частные, куда могут приглашать участников только руководители сообщества ну или туда можно вступить по специальной ссылке.

Проектирование корневого домена леса

Как уже было указано ранее, первый домен, который развертывается в доменном лесу, называется корневым доменом леса и в течение всего жизненного цикла развертывания Active Directory данный домен остается корневым доменом леса. Но во время проектирования доменных служб Active Directory с множеством доменом, вам еще предстоит принять решение относительно развертывания выделенного корневого домена леса, который играет важнейшую роль в инфраструктуре доменных служб и называется пустым корнем. Выделенным корневым доменом леса называется домен, который создается специально для назначения на роль корневого домена леса. В том случае, если в вашей организации развернут один домен, то этот домен и является корневым доменом леса. Корневой домен содержит такие административные группы уровня леса, как «Администратор предприятия» и «Администратор схемы», а также контроллеры домена с ролями хозяев операций уровня леса, а именно мастера именования и мастера схемы. В случае использования выделенного корневого домена, операции администраторов служб леса и администраторов служб домена разделяются, причем члены группы «Администраторы домена» и встроенной группы «Администраторы» в региональных доменах не могут с помощью стандартных средств и процедур добавить себя в группы администраторов служб на уровне леса. Тем не менее, если строго ограничить количество администраторов в группах администраторов предприятия и администраторов схемы в корневом домене леса можно модифицировать список членства для этих групп. Помимо этого момента, при анализе развертывания выделенного корневого домена леса следует тщательно проанализировать следующие факторы:

- Выделенным корневым доменом намного проще управлять, чем корневым доменом, который содержит множество объектов, так как размер базы данных каталога у него сравнительно небольшой. Стоит еще отметить, что корневой домен нельзя заменить и в случае его повреждения придется по-новому восстанавливать весь лес;

- Выделенный корневой домен не представляет конкретный регион и на него не влияют реорганизации и изменения, которые могут привести к переименованию или изменению структуры доменов;

- Выделенный корневой домен не устаревает;

- Выделенный корневой домен также считается нейтральным корнем, так как не один регион не подчинен другому и все региональные домены в доменной структуре могут быть равноправными;

- Выделенный корневой домен без особых усилий реплицируется на другие сайты. Учтите, что корневой домен леса должен всегда быть доступным при входе пользователей или получении доступа к ресурсам не в своем домене.

Конфигурация выделенного корневого домена не всегда применима к другим доменам леса и, если решено не развертывать выделенный корневой домен леса, необходимо выбрать региональный домен, который бы выполнял его функции. Так как корневой домен содержит роли хозяев операций уровня леса, такой домен должен быть родительским по отношению ко всем остальным региональным доменам.

Каждому домену в лесе должны быть назначены владельцы доменом, которые являются администраторами подразделений в регионах, где располагается сам домен. Владельцы домена вправе создавать политики безопасности на уровне домена, создавать высший уровень организационных единиц в своем домене, проектировать конфигурации групповых политик на уровне домена, управлять административными группами, а также делегировать административные полномочия внутри своего домена.

Дмитрий Буланов

Определение модели домена

После определения основных требований нужно выбрать модель домена Active Directory, которая будет использоваться в вашей организации. Для того чтобы определиться с выбором, прежде всего, следует разобраться с существующими моделями доменов, которые предоставляет компания Microsoft. В принципе, выбор можно сделать практически сразу, так как существует всего две модели доменов. Еще на этапе проектирования доменов лучше всего свести к минимуму количество развертываемых в лесу доменов, что позволит вам снизить сложность развертывания и, тем самым, снизить свои расходы. Рассмотрим каждую модель:

- Однодоменная модель. Модель из одного домена является самой простой схемой доменов. В такой схеме любой контроллер домена может проверить подлинность любого контроллера домена в лесу, все контроллеры домена могут быть серверами глобального каталога, а также все сведения реплицируются на все контроллеры домена. Так как модель состоит из леса с одним доменом, этот домен является корневым доменом леса. Стоит отметить, что с точки зрения управления и обслуживания такая схема считается самой дешевой, но в том случае, если контроллеры доменов являются децентрализованными и находятся в различных географических расположениях, при репликации возникает интенсивный расход сетевого трафика. Если в организации много пользователей, развертывание нескольких доменов позволит разбить данные на части и лучше управлять интенсивностью трафика репликации, проходящего через определенное сетевое подключение. При возникновении острой необходимости, вы всегда можете развернуть дополнительные региональные домены, тем самым, изменив существующую модель на модель региональных доменов;

- Модель региональных доменов. Региональная модель, по сути, состоит из одного корневого домена леса и, по крайней мере, одного регионального домена, расположенного в отличном от корневого географическом расположении. Так как данные внутри домена реплицируются на все его контроллеры домена, а пользователи между центральным офисом и региональными объединяются посредством глобальной сети WAN, для уменьшения интенсивности трафика через подключение WAN, целесообразно разворачивать региональные домены. Такая модель позволяет поддерживать наиболее стабильную среду. Во время проектирования доменов вам предстоит определить, какой домен будет считаться корневым доменом леса, и сколько нужно развернуть дополнительных доменов для удовлетворения потребностей репликации.

Домены

То, что мы называем сетью Active Directory, обычно называют доменом. Домен — это набор подключенных компьютеров, которые совместно используют базу данных Active Directory, которой управляют центральные серверы домена, называемые контроллерами домена.

Доменное имя

У каждого домена есть DNS-имя. Во многих компаниях имя домена такое же, как и у их веб-сайта, например , в то же время есть внутренний домен, такой как .

Определить текущий домен пользователя из PowershellОпределить текущий домен компьютера из Powershell

В дополнение к DNS-имени каждый домен также можно идентифицировать по NetBIOS-имени. Например, домен может иметь имя NetBIOS CONTOSO. Вы можете увидеть имя , используемое в операциях входа в систему, где пользователь идентифицируется, например, как , где первая часть — это имя NetBIOS, а вторая — имя пользователя.

Наконец, домен можно идентифицировать по его (идентификатору безопасности). SID больше используется программами (использующими Windows API), чем пользователями, но вы должны знать, как его получить, если он понадобится.

Получить DNS-имя, NetBIOS-имя и SID домена

Проектирование корневого домена леса

Как уже было указано ранее, первый домен, который развертывается в доменном лесу, называется корневым доменом леса и в течение всего жизненного цикла развертывания Active Directory данный домен остается корневым доменом леса. Но во время проектирования доменных служб Active Directory с множеством доменом, вам еще предстоит принять решение относительно развертывания выделенного корневого домена леса, который играет важнейшую роль в инфраструктуре доменных служб и называется пустым корнем. Выделенным корневым доменом леса называется домен, который создается специально для назначения на роль корневого домена леса. В том случае, если в вашей организации развернут один домен, то этот домен и является корневым доменом леса. Корневой домен содержит такие административные группы уровня леса, как «Администратор предприятия» и «Администратор схемы», а также контроллеры домена с ролями хозяев операций уровня леса, а именно мастера именования и мастера схемы. В случае использования выделенного корневого домена, операции администраторов служб леса и администраторов служб домена разделяются, причем члены группы «Администраторы домена» и встроенной группы «Администраторы» в региональных доменах не могут с помощью стандартных средств и процедур добавить себя в группы администраторов служб на уровне леса. Тем не менее, если строго ограничить количество администраторов в группах администраторов предприятия и администраторов схемы в корневом домене леса можно модифицировать список членства для этих групп. Помимо этого момента, при анализе развертывания выделенного корневого домена леса следует тщательно проанализировать следующие факторы:

- Выделенным корневым доменом намного проще управлять, чем корневым доменом, который содержит множество объектов, так как размер базы данных каталога у него сравнительно небольшой. Стоит еще отметить, что корневой домен нельзя заменить и в случае его повреждения придется по-новому восстанавливать весь лес;

- Выделенный корневой домен не представляет конкретный регион и на него не влияют реорганизации и изменения, которые могут привести к переименованию или изменению структуры доменов;

- Выделенный корневой домен не устаревает;

- Выделенный корневой домен также считается нейтральным корнем, так как не один регион не подчинен другому и все региональные домены в доменной структуре могут быть равноправными;

- Выделенный корневой домен без особых усилий реплицируется на другие сайты. Учтите, что корневой домен леса должен всегда быть доступным при входе пользователей или получении доступа к ресурсам не в своем домене.

Конфигурация выделенного корневого домена не всегда применима к другим доменам леса и, если решено не развертывать выделенный корневой домен леса, необходимо выбрать региональный домен, который бы выполнял его функции. Так как корневой домен содержит роли хозяев операций уровня леса, такой домен должен быть родительским по отношению ко всем остальным региональным доменам.

Каждому домену в лесе должны быть назначены владельцы доменом, которые являются администраторами подразделений в регионах, где располагается сам домен. Владельцы домена вправе создавать политики безопасности на уровне домена, создавать высший уровень организационных единиц в своем домене, проектировать конфигурации групповых политик на уровне домена, управлять административными группами, а также делегировать административные полномочия внутри своего домена.

Как делегировать полномочия на OU

При делегировании полномочия на OU другим пользователям желательно предоставлять права не непосредственно учетным записям пользователям, а административным группам. Таким образом, чтобы предоставить права на OU новому пользователю достаточно добавить его в предварительно созданную доменную группу.

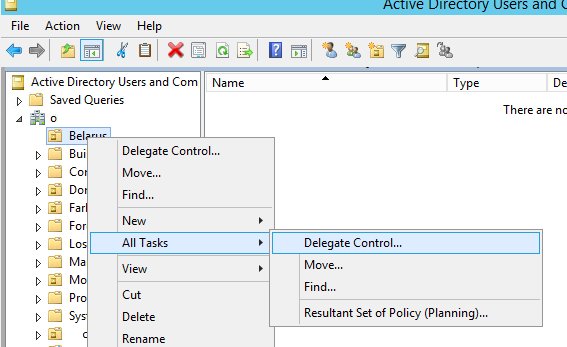

Для делегирования щелкните ПКМ по OU и выберите пункт Delegate Control.

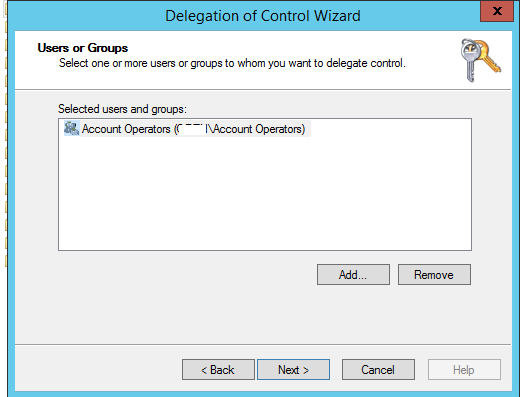

В мастере делегирования управления выберите группу пользователей, которым нужно предоставить доступ.

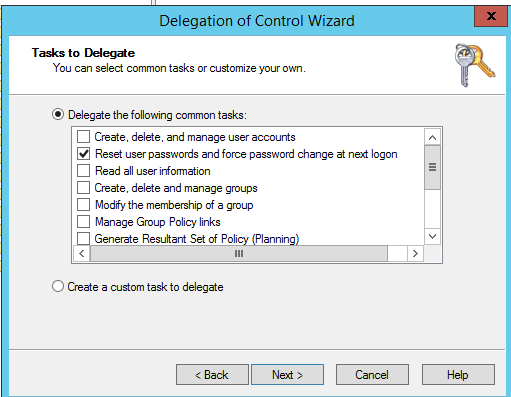

Затем выберите задачи администрирования, которые нужно делегировать.

В данном примере мы делегировали членам группы AccountOperators полномочия на смену паролей всех пользователей в контейнере Belarus.

Для чего нужна Active Directory

Если в вашем офисе используется Active Directory, все машины будут подключены к домену, что означает, что вся информация хранится в централизованном месте, а не локально на жёстких дисках отдельных компьютеров. Домен управляется глобальным каталогом, который отслеживает все устройства, зарегистрированные в сети. В глобальном каталоге хранятся IP-адреса, имена компьютеров и пользователей, поэтому глобальный администратор может контролировать всё, что происходит в домене. Чтобы управлять компьютерами, администратору просто понадобится имя этого компьютера, потому что всё уже связано с серверной частью.

Когда вы используете Active Directory, все разрешения устанавливаются контроллером домена. Это означает, что сетевой администратор уже сообщил контроллеру домена, какие разрешения назначить каждому пользователю. Это делает всю цифровую коммуникацию более эффективной.