Troubleshooting: You cannot open the Active Directory snap-ins

After you have completed the installation of Active Directory, you may not be able to start the Active Directory Users and Computers snap-in, and you may receive an error message that indicates that no authority can be contacted for authentication. This can occur if DNS is not correctly configured. To resolve this issue, verify that the zones on your DNS server are configured correctly and that your DNS server has authority for the zone that contains the Active Directory domain name. If the zones appear to be correct and the server has authority for the domain, try to start the Active Directory Users and Computers snap-in again. If you receive the same error message, use the DCPROMO utility to remove Active Directory, restart the computer, and then reinstall Active Directory.

Ярлыки

1С

(94)

1С++

(8)

1Cpp.dll

(1)

1cv7evt.txt

(1)

3G-модем

(1)

автоматизация

(5)

автоматическое обновление

(1)

авторское право

(1)

АгентПлюс

(10)

АгентПлюс Сервер

(2)

администрирование

(10)

администрированиe

(162)

аккумулятор

(2)

активация

(1)

алгоритмы

(5)

антивирус

(6)

аренда

(1)

АТС

(2)

аудит

(1)

банки

(1)

батарея

(2)

безопасность

(4)

Бест Звит

(1)

бизнес

(1)

виртуализация

(2)

внедрение

(2)

восстановление

(1)

восстановление пароля

(1)

выражения

(1)

геокодирование

(2)

гипервизоры

(1)

ГИС

(1)

горячие клавиши

(1)

громкость

(1)

групповые политики

(1)

группы

(1)

документация

(2)

доступ

(1)

драйвера

(5)

животные в городе

(3)

журнал событий

(3)

забавно

(14)

загрузка

(6)

Запорожье-2

(1)

заправка

(2)

запросы

(2)

защита

(1)

ибп

(2)

игры

(5)

инструкции

(7)

интересное

(32)

интернет

(1)

интерфейс

(1)

информация

(1)

историческое

(1)

калибровка

(1)

картинки

(1)

картриджи

(4)

Киев

(1)

кино

(1)

клонирование

(1)

книги

(1)

коды ошибок

(2)

коды событий

(1)

командная строка

(2)

координаты

(1)

копирайт

(1)

КПК

(11)

личное

(1)

локализация

(1)

маркеры

(1)

маршрутизация

(4)

математика

(1)

мебель

(1)

метки

(1)

мини-АТС

(1)

мониторинг

(2)

МТС

(1)

музыка

(3)

МФУ

(2)

настройка

(2)

ностальгическое

(1)

обжимка кабеля

(2)

обмен данными

(1)

обозреватель сети

(1)

обслуживание

(1)

онлайн сервисы

(3)

оптимизация

(7)

организация рабочего места

(1)

ОС

(1)

оснастки

(1)

очистка диска

(1)

ошибки

(8)

памятка

(5)

панель управления

(1)

парсер

(1)

парсинг

(4)

перенаправление принтеров

(1)

печать

(2)

пиратство

(1)

платформа

(1)

ПО

(4)

познавательно

(2)

пользователи

(1)

порты

(2)

посуточно

(1)

почта

(1)

правила

(1)

принтеры

(7)

природа

(1)

проблемы

(53)

проблемы печати

(7)

проблемы печати из 1С

(6)

проверка подлинности

(2)

программирование

(18)

производственное

(40)

прокси

(1)

профиль пользователя

(3)

процессоры

(1)

прямые запросы

(7)

ПУЭ

(1)

ПФУ

(1)

пьеса

(1)

раскладка

(1)

расписание поездов

(1)

рассказы

(7)

реестр

(7)

режим бога

(1)

резервное копирование

(1)

рекомендации

(3)

рецепты

(2)

САПР

(1)

сатира

(1)

сетевая печать

(6)

сетка цветов

(1)

сеть

(6)

синхронизация данных

(1)

сканирование

(1)

СКД

(1)

службы

(3)

смешное

(60)

снежинки

(1)

события

(2)

сообщения

(1)

ссылки

(17)

ссылки на ПО

(11)

статьи

(5)

стихи

(2)

строительство

(1)

строка соединения

(1)

строки

(1)

теория

(2)

терминология

(1)

тестирование

(1)

технологии

(2)

ТЗ

(1)

торренты

(2)

трудности перевода

(3)

удаление

(1)

улыбнуло

(2)

установка

(2)

утилиты

(4)

форматы видео

(1)

формы

(1)

фразы

(1)

франчайзинг

(1)

Херсон

(1)

ценообразование

(1)

цитаты

(33)

числа

(1)

чужие мысли

(42)

шаблон

(1)

шифрование

(1)

шрифты

(1)

ЭККР

(1)

экран приветствия

(2)

электропроводка

(1)

эмулятор

(2)

Югославия

(1)

язык запросов

(1)

Ясиноватая

(1)

active directory

(11)

Alawar

(1)

amd

(1)

android

(13)

apcupsd

(1)

applus.dll

(1)

avast

(2)

backup

(1)

BartPE

(1)

base.sdf

(1)

BIOS

(2)

bluetooth

(1)

bmc

(1)

boot

(3)

Brother

(2)

BSOD

(1)

CAD

(1)

canon

(1)

CAPICOM

(1)

Cisco AnyConnect

(3)

cleanmgr

(1)

cleanwipe

(1)

COM

(2)

compmgmt

(1)

Daemon Tools

(1)

dcpromo

(2)

dfs

(1)

dial-up

(1)

dns

(1)

dnscache

(1)

DropBox

(1)

ERP

(1)

event log

(3)

Excel

(11)

explorer

(3)

firefox

(5)

flash

(1)

from1c.zip

(3)

(2)

gpo

(1)

gprs

(1)

gps

(7)

gpstrack.txt

(1)

grub

(1)

hard reset

(1)

HASP

(1)

hdd

(2)

hpmup081.bin

(2)

html5

(1)

iGo8

(3)

intel

(1)

ipmi

(1)

ipv4

(1)

ipv6

(1)

iso

(1)

KML

(1)

kms

(1)

LineAge

(1)

linux

(1)

liveupdate

(1)

Lotus Notes

(1)

MD Office

(1)

MediaServer

(1)

mlg

(4)

mmc

(1)

ms office

(2)

msg

(1)

msxml

(1)

nmea

(1)

Norton

(1)

nslookup

(1)

NTLDR is missing

(1)

olap

(1)

ole

(5)

OS

(1)

panasonic

(2)

pdf

(1)

ping

(1)

qBittorrent

(1)

RDP

(10)

RIP

(1)

root-права

(2)

RRAS

(1)

Samsung

(2)

SAP

(1)

SEP

(1)

skype

(4)

smart

(1)

Smart-UPS

(1)

SPTD

(1)

SQL

(21)

ssd

(1)

Symantec

(7)

sysprep

(1)

TCP/IP

(3)

tda-100

(2)

TeamViewer

(2)

to1C.zip

(2)

torrents

(1)

tp-link

(2)

ubuntu

(1)

UltraISO

(1)

upgrade

(1)

uptime

(1)

USB

(5)

UTF-8

(1)

v7plus.dll

(1)

viber

(1)

Vista

(1)

VPN

(2)

Wake-on-LAN

(1)

wifi

(4)

windows

(106)

Windows 2003 Server

(11)

Windows 2008 Server

(1)

Windows 7

(7)

windows 8

(1)

windows features

(1)

windows server

(4)

windows update

(2)

windows xp

(4)

wmi

(1)

Word

(3)

wsus

(2)

XML

(2)

youtube

(1)

Регистрация DNS-имени с помощью регистратора Интернета

Мы рекомендуем зарегистрировать DNS-имена для самых верхних внутренних и внешних пространств имен DNS в регистраторе Интернета. Включает корневой домен леса любых лесов Active Directory, если такие имена не являются поддоменами DNS-имен, зарегистрированных по имени организации (например, корневой домен леса «corp.example.com» является поддоменом внутреннего пространства имен example.com.) При регистрации DNS-имен в регистраторе Интернета это позволяет DNS-серверам Интернета разрешать домен сейчас или в определенный момент времени существования леса Active Directory. Кроме того, эта регистрация помогает предотвратить возможные конфликты имен другими организациями.

Дополнительные сведения

Мастер установки Active Directory создает контроллеры домена Active Directory на компьютерах под управлением Windows 2000 и Windows Server 2003. Операции, выполняемые мастером установки Active Directory, включают установку новых служб, изменение значений запуска существующих служб и переход на Active Directory в качестве области безопасности и проверки подлинности.

При принудительном понижении роли администратор домена может принудительно удалить Active Directory и откатить локально хранимые системные изменения без необходимости связывать или реплицировать любые локально хранимые изменения на другой контроллер домена в лесу.

Так как принудительное понижение уровня приводит к потере любых локально хранимых изменений, используйте его только в качестве последнего средства в рабочих или тестовых доменах. Вы можете принудительно понизить уровень контроллеров домена, если невозможно разрешить подключения, разрешение имен, проверку подлинности или зависимости модуля репликации, чтобы обеспечить корректное понижение уровня. Ниже приведены допустимые сценарии принудительного понижения уровня.

В настоящее время в родительском домене нет контроллеров домена, когда вы пытаетесь понизить значение последнего контроллера домена в непосредственном дочернем домене.

Мастер установки Active Directory не может завершить работу, так как существует зависимость разрешения имен, проверки подлинности, подсистемы репликации или объекта Active Directory, которую невозможно устранить после подробного устранения неполадок.

Контроллер домена не реплицирует входящие изменения Active Directory в течение времени существования отметки полного удаления (время существования отметки удаления по умолчанию — 60 дней) в днях для одного или нескольких контекстов именования.

Важно!

Не восстанавливайте такие контроллеры домена, если только они не являются единственными шансами восстановления для определенного домена.

Время не позволяет более подробно устранять неполадки, так как необходимо немедленно включить в службу контроллер домена. Принудительное понижение может быть полезно в лабораторной и учебной средах, где можно удалить контроллеры домена из существующих доменов, но не нужно последовательно понижать каждый контроллер домена.. При принудительном понижении уровня контроллера домена будут потеряны все уникальные изменения, которые находятся в Active Directory контроллера домена, которые принудительно понижены

К ним относятся добавление, удаление или изменение пользователей, компьютеров, групп, отношений доверия, а также конфигурации групповая политика или Active Directory, которые не реплицируются перед выполнением команды. Кроме того, вы потеряете изменения в любом из атрибутов этих объектов, таких как пароли для пользователей, компьютеров и отношений доверия и членства в группах

При принудительном понижении уровня контроллера домена будут потеряны все уникальные изменения, которые находятся в Active Directory контроллера домена, которые принудительно понижены. К ним относятся добавление, удаление или изменение пользователей, компьютеров, групп, отношений доверия, а также конфигурации групповая политика или Active Directory, которые не реплицируются перед выполнением команды. Кроме того, вы потеряете изменения в любом из атрибутов этих объектов, таких как пароли для пользователей, компьютеров и отношений доверия и членства в группах.

Однако при принудительном понижении уровня контроллера домена операционная система возвращается в состояние, совпадающее с успешным понижением последнего контроллера домена в домене (значения запуска службы, установленные службы, использование sam на основе реестра для базы данных учетной записи, компьютер является членом рабочей группы). Программы, установленные на понижении уровня контроллера домена, остаются установленными.

Журнал системных событий определяет принудительно пониженные контроллеры домена Windows 2000 и экземпляры операции по идентификатору события 29234. Например, системный журнал событий определяет принудительно пониженные контроллеры домена Windows Server 2003 по идентификатору события 29239. Например, после использования команды метаданные для пониженного компьютера не удаляются на оставшихся контроллерах домена. Дополнительные сведения см. в разделе «Очистка домен Active Directory метаданных сервера контроллера».

Ниже перечислены элементы, которые необходимо решить, если применимо, после принудительного понижения уровня контроллера домена:

Установка Samba

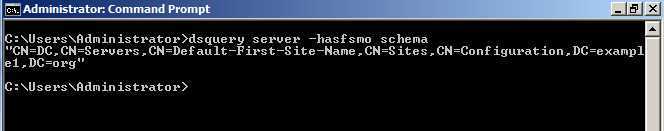

В Сети обычно несколько контроллеров домена, определить владельцев ролей FSMO можно при помощи dsquery server. Данные понадобятся при дальнейших настройках. Например, хозяин схемы (Schema Master) определяется командой

В более новых версиях ОС можно использовать командлеты модуля Active Directory — Get-ADForest, Get-ADDomain.

Определяем Schema Master

Определяем Schema Master

Другие статьи в выпуске:

Хакер #199. Как взломали SecuROM

- Содержание выпуска

- Подписка на «Хакер»-60%

Готовим сервер с Linux. Ставить будем на примере Ubuntu 14.04 LTS. В других дистрибутивах будут отличия в расположении конфигурационных файлов и особенностях пакетной системы. Как вариант, можно развернуть Samba-сервер при помощи сторонних проектов (см. врезку).

Готовые решения

Также в Сети можно найти несколько готовых проектов для быстрого развертывания сервера Samba или замены AD. Например, SerNet Samba4 Appliance предлагает репозиторий для основных дистрибутивов Linux, содержащий пакеты последнего релиза Samba и готовый дистрибутив на базе Debian со cконфигурированным доменом на Samba 4, включая расширения от Zarafa AD и инструменты групповой работы Zarafa. В TurnKey также есть готовый дистрибутив для организации PDC на базе Samba, содержащий готовые преднастройки и графические инструменты конфигурирования, который может быть развернут как на железе, так и в VM.

Многоцелевой серверный дистрибутив Zentyal предлагает интерфейс и модули, позволяющие быстро установить и настроить контроллер домена на основе Samba 4. Поставляется в виде готового ISO-образа и пакетов для Ubuntu. Серверный дистрибутив Clear OS, выросший из маршрутизатора, теперь обеспечивает простую возможность развертывания сервера, который может заменить контроллер домена для Windows ПК. Построен на базе RHEL.

Кроме этого, не стоит забывать проекты, расширяющие стандартные возможности LDAP и вполне способные заменить Active Directory: FreeIPA, GOsa2, 389 Directory Server и FusionDirectory.

Поначалу необходимо настроить разрешение имен через DNS. Руководство отсылает сразу к . Но дело в том, что в Ubuntu, как и в некоторых других дистрибутивах, файл генерируется автоматически при помощи утилиты resolvconf скриптом . Поэтому редактировать его вручную не рекомендуется: данные будут перезаписаны при первой же перезагрузке. Сделаем все правильно. Пусть будет наш действующий КД, — сервер с Samba. В необходимо установить правильные значения dns-search и dns-nameservers:

Далее можно перезагрузить сеть , чтобы оно выполнило с нужными параметрами. Но это срабатывает не во всех дистрибутивах, поэтому проще перезагрузить систему. После проверяем файл, убеждаемся, что все нормально:

Также желательно прописать правильное имя узла Samba в :

Проверяем корректность разрешения имени КД:

Пакеты Samba 4 есть в репозиториях всех современных дистрибутивов Linux, поэтому установка проблем не вызывает. Хотя там может быть не самая актуальная версия, а значит, будут недоступны все последние возможности и, главное, исправления. Сами разработчики Samba рекомендуют SerNet, подключаем в репозиторий:

Обновляем список пакетов и проверяем версию:

Ставим:

Или, если используется пакет из основного репозитория, просто

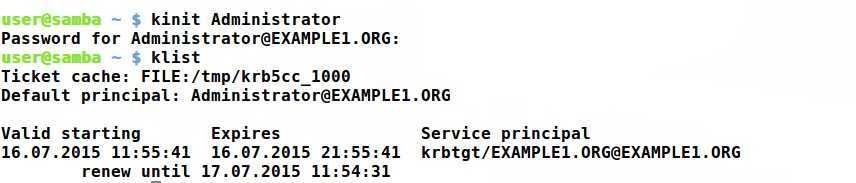

Перед дальнейшими действиями рекомендуется проверить корректность работы DNS и Kerberos для подключения к домену. Для этого нам понадобятся клиентские утилиты Kerberos.

В процессе установки будет запрошена информация по домену, по окончании просто проверяем правильность установок в :

Выполняем kinit, используя учетную запись администратора домена:

Утилита klist должна выдать информацию о полученном билете:

Если ошибок не получили, значит, эта часть работает. В принципе, этот шаг можно пропустить и вернуться, если возникнут проблемы при подключении. Хотя в случае с Samba 4 подключение к домену при правильно настроенной сети выглядит проще простого.

Проверяем корректность работы DNS и Kerberos

Проверяем корректность работы DNS и Kerberos

Cause

The error occurs when the domain controller that’s being demoted can’t outbound replicate changes to the DC that owns the infrastructure FSMO or operational role for the partition referenced in the DCPROMO error.

Specifically, the demotion attempt is aborted to safeguard against data loss. In the case of DNS application partitions, the demotion is blocked to ensure that the following data is replicated:

- live and deleted DNS records

- ACLS of the DNS records

- metadata, such as registration and deletion dates

DN paths for partitions where the error in the section may occur include:

- CN=Infrastructures,DC=DomainDNSZones….

- CN=Infrastructures,DC=ForestDNSZones….

Create the Active Directory

After you have installed Windows Server 2003 on a stand-alone server, run the Active Directory Wizard to create the new Active Directory forest or domain, and then convert the Windows Server 2003 computer into the first domain controller in the forest. To convert a Windows Server 2003 computer into the first domain controller in the forest, follow these steps:

-

Insert the Windows Server 2003 CD-ROM into your computer’s CD-ROM or DVD-ROM drive.

-

Click Start, click Run, and then type dcpromo.

-

Click OK to start the Active Directory Installation Wizard, and then click Next.

-

Click Domain controller for a new domain, and then click Next.

-

Click Domain in a new forest, and then click Next.

-

Specify the full DNS name for the new domain. Note that because this procedure is for a laboratory environment and you are not integrating this environment into your existing DNS infrastructure, you can use something generic, such as mycompany.local, for this setting. Click Next.

-

Accept the default domain NetBIOS name (this is «mycompany» if you used the suggestion in step 6). Click Next.

-

Set the database and log file location to the default setting of the c:\winnt\ntds folder, and then click Next.

-

Set the Sysvol folder location to the default setting of the c:\winnt\sysvol folder, and then click Next.

-

Click Install and configure the DNS server on this computer, and then click Next.

-

Click Permissions compatible only with Windows 2000 or Windows Server 2003 servers or operating systems, and then click Next.

-

Because this is a laboratory environment, leave the password for the Directory Services Restore Mode Administrator blank. Note that in a full production environment, this password is set by using a secure password format. Click Next.

-

Review and confirm the options that you selected, and then click Next.

-

The installation of Active Directory proceeds. Note that this operation may take several minutes.

-

When you are prompted, restart the computer. After the computer restarts, confirm that the Domain Name System (DNS) service location records for the new domain controller have been created. To confirm that the DNS service location records have been created, follow these steps:

- Click Start, point to Administrative Tools, and then click DNS to start the DNS Administrator Console.

- Expand the server name, expand Forward Lookup Zones, and then expand the domain.

- Verify that the _msdcs, _sites, _tcp, and _udp folders are present. These folders and the service location records they contain are critical to Active Directory and Windows Server 2003 operations.

Решение

Примечание.

Если главный сервер инфраструктуры назначен удаленной службе NTDSA в разделе приложения DNS, например DomainDNSZones, он также может отсутствовать для секции ForestDNSZones или наоборот. Рекомендуется убедиться, что секции DomainDNSZones и ForestDNSZones назначены динамическим контроллерам домена Windows Server 2003 или более поздних версий, на которых размещена роль и секция DNS-сервера.

Для решения этой проблемы воспользуйтесь одним из указанных ниже способов.

-

Используется для назначения пути DN для атрибута динамическим контроллером домена, который был прямым партнером репликации исходного владельца роли FSMO. Затем дождитесь этого изменения для входящего реплицируемого контроллера домена, который понижен.

-

Запустите скрипт в разделе » Разрешение» статьи KB949257 для секции.

-

Если пониженный контроллер домена не может выполнять входящую репликацию изменений для раздела каталога, выполните команду, чтобы принудительно понизить роль контроллера домена.

dcpromo Demotion operation parameters

You can use parameters in the following list when you remove AD Ds from a domain controller that runs Windows Server 2008.

For more information about removing a domain controller from a domain, see Removing a Windows Server 2008 Domain Controller from a Domain (https://go.microsoft.com/fwlink/?LinkID=128114).

For more information about removing the last domain controller in a domain, see Removing the Last Windows Server 2008 Domain Controller in a Domain (https://go.microsoft.com/fwlink/?LinkId=133260).

For more information about removing the last domain controller in a forest, see Removing the Last Windows Server 2008 Domain Controller in a Forest (https://go.microsoft.com/fwlink/?LinkId=133261).

For more information about forcing the removal of a domain controller, see Forcing the Removal of a Windows Server 2008 Domain Controller (https://go.microsoft.com/fwlink/?LinkID=132627).

|

Parameter:value |

Description and default |

|---|---|

|

AdministratorPassword:»administrator password» |

Specifies a local administrator account password when AD DS is removed from a domain controller. The default is an empty password. |

|

DemoteFSMO:{Yes | <No>} |

Indicates that (forced) demotion should continue even if an operations master role is discovered on domain controller from which AD DS is being removed. The default is No. |

|

DNSDelegationPassword {Password | *} |

Specifies the password to use for the user name (the account credentials) when you create or remove the DNS delegation. Specify * to prompt the user to enter credentials. |

|

DNSDelegationUserName: «user_name» |

Specifies the user name to use when you create or remove the DNS delegation. If you do not specify a value, then the account credentials that you specify for the AD DS installation or removal are used to for the DNS delegation. |

|

IgnoreIsLastDcInDomainMismatch:{Yes | <No>} |

Used in conjunction with /IsLastDCInDomain. This parameter specifies whether Dcpromo.exe ignores any inconsistency that it detects with the value that you specify for /IsLastDCInDomain. For example, if you specify /IsLastDCInDomain:Yes but dcpromo detects that there is actually another active domain controller in the domain, you can specify /IgnoreIsLastDcInDomainMismatch:Yes to have dcpromo continue the removal of AD DS from the domain controller despite the inconsistency that it has detected. Similarly, if you specify /IsLastDCInDomain:No but dcpromo cannot detect that another domain controller is in the domain, you can specify /IgnoreIsLastDcInDomainMismatch:Yes to have dcpromo continue to remove AD DS from the domain controller. The default is No. The default causes the wizard to prompt the user to continue, and it causes the command-line tool to exit with an error. |

|

IgnoreIsLastDNSServerForZone:{Yes | <No>} |

Specifies whether to continue the removal of AD DS despite the fact that the domain controller is the last DNS server for one or more of the Active Directory–integrated DNS zones that it hosts. The default is No. |

|

IsLastDCInDomain:{Yes | <No>} |

Specifies whether the computer from which AD DS is being removed is the last domain controller in the domain. The default is No. |

|

Password:»password» |

Specifies the password that corresponds to the user name (account credentials) that is used to install the domain controller. Use this parameter in conjunction with the UserName parameter. Specify * to prompt the user to supply a password. |

|

RebootOnCompletion:{<Yes> | No} |

Specifies whether to restart the computer upon completion, regardless of success. The default is Yes. |

|

RebootOnSuccess:{<Yes> | No | NoAndNoPromptEither} |

Specifies whether to restart the computer upon successful completion. The default is Yes. |

|

RemoveApplicationPartitions:{Yes | <No>} |

Specifies whether to remove application partitions during the removal of AD DS from a domain controller. The default is No. |

|

RemoveDNSDelegation:{<Yes> | No} |

Specifies whether to remove DNS delegations that point to this DNS server from the parent DNS zone. The default is Yes. |

|

RetainDCMetadata:{Yes | <No>} |

Retains domain controller metadata in the domain after AD DS removal to allow a delegated administrator to remove AD DS from an RODC. The default is No. |

|

UserDomain:»domain_name» |

Specifies the domain name for the user name (account credentials) for the operation. This parameter also helps to specify the forest where you plan to install the domain controller or create an RODC account. If no value is specified, the domain of the computer will be used. |

|

UserName:»user_name» |

Specifies the user name (account credentials) for the operation. If no value is specified, the credentials of the current user are used for the operation. |

Аннотация

Часто причиной переименования домена является удаление конфигурации домена с одной меткой. Сведения о совместимости приложений в этой статье применимы ко всем сценариям, в которых можно рассмотреть переименование домена.

По следующим причинам рекомендуется создать домены Active Directory с полными DNS-именами.

-

DNS-имена с одной меткой не могут быть зарегистрированы с помощью регистратора Интернета.

-

Клиентские компьютеры и контроллеры домена, присоединенные к доменам с одной меткой, требуют дополнительной настройки для динамической регистрации записей DNS в зонах DNS с одной меткой.

-

Клиентским компьютерам и контроллерам домена может потребоваться дополнительная настройка для разрешения запросов DNS в зонах DNS с одной меткой.

-

Некоторые серверные приложения несовместимы с доменными именами с одной меткой. Поддержка приложений может не существовать в первоначальном выпуске приложения, или поддержка может быть удалена в будущем выпуске.

-

Переход от DNS-имени DNS с одной меткой к полному DNS-имени является нетривиальным и состоит из двух вариантов. Перенос пользователей , компьютеров, групп и других состояний в новый лес. Или переименуйте существующий домен. Некоторые серверные приложения несовместимы с функцией переименования домена, которая поддерживается в Windows Server 2003 и более новых контроллерах домена. Эти несовместимости блокируют функцию переименования домена или усложняют использование функции переименования домена при попытке переименовать DNS-имя с одной меткой в полное доменное имя.

-

Мастер установки Active Directory (Dcpromo.exe) в Windows Server 2008 предупреждает о создании доменов с DNS-именами с одной меткой. Так как нет бизнес-или технических причин для создания новых доменов с DNS-именами с одной меткой, мастер установки Active Directory в Windows Server 2008 R2 явно блокирует создание таких доменов.

Примеры приложений, несовместимых с переименованием домена, включают, но не ограничиваются следующими продуктами:

- Microsoft Exchange 2000 Server

- Microsoft Exchange Server 2007

- Microsoft Exchange Server 2010

- Microsoft Exchange Server 2013

- Microsoft Internet Security and Acceleration (ISA) Server 2004

- Microsoft Live Communications Server 2005

- Microsoft Operations Manager 2005

- Microsoft SharePoint Portal Server 2003

- Microsoft Systems Management Server (SMS) 2003

- Microsoft Office Communications Server 2007

- Microsoft Office Communications Server 2007 R2

- Microsoft System Center Operations Manager 2007 с пакетом обновления 1 (SP1)

- Microsoft System Center Operations Manager 2007 R2

- Microsoft Lync Server 2010

- Microsoft Lync Server 2013

Что будем делать?

Основным протоколом общения Win-систем в локальной сети служит SMB, изначально разработанный в IBM для обеспечения доступа к файлам и принтерам. В MS была добавлена поддержка NTLM-авторизации, а новый диалект получил название CIFS (Сommon Internet File System). В настоящее время с Win 8 доступна уже версия 3 протокола. Для централизованного администрирования компьютеров Win используется домен на основе Active Directory, задача которого — аутентификация пользователей и установка политик безопасности. В работе AD опирается на протоколы LDAP, Kerberos и DNS. С появлением гетерогенных сетей возникла необходимость сетевой интеграции *nix с Win-системами и AD. С одной стороны стояли юниксовские FTP и NFS, с другой SMB и AD. C первыми Win-клиенты работали без проблем, но в локальной сети они были не всегда удобны.

Решение второй проблемы взял на себя проект Samba, разрабатывающий с 1992 года свою реализацию сервера и клиента SMB/CIFS под *nix. Учитывая, что спецификации SMB/CIFS долгое время были недоступны, разработки шли медленно, хотя в общем в Samba 3 *nix-системы уже могли использоваться в качестве файлового сервера для Win-клиентов с авторизацией в AD. В 2004 году стали доступны спецификации SMB/CIFS и протоколы обмена AD, это дало старт новой ветке Samba 4, в развитии которой уже принимала участие и MS. Окончательный релиз Samba 4 был представлен в конце декабря 2012 года и сегодня уже рекомендуется к промышленному использованию. Поддержка Samba 3 на данный момент завершается.

В отличие от версии 3, Samba 4 имеет встроенные LDAP-сервер и сервер Kerberos KDC (Key Distribution Center). Служба DNS, являющаяся частью Active Directory, реализована в виде встроенного DNS-сервера, поддерживающего минимально необходимый набор функций. Как вариант, может генерироваться файл конфигурации для BIND. Специально разработана новая версия файлового сервера NTVFS, оптимизированного к требованиям AD. Правда, пока она находится в стадии разработки, и по умолчанию предлагается smbd. Поддерживается интеграция с сервером ntpd и синхронизация времени с рабочими станциями, реализована ACL в базе пользователей и многое другое. В итоге сервер с Samba 4 может выступать в качестве полноценного Active Directory Domain Controller, а не домена NT, как в версии Samba 3. Поддерживаются клиенты вплоть до новейших Win 8.1, групповые политики, перемещаемые профили, интеграция с Microsoft Exchange и многое другое.

В настоящее время поддерживается схема леса (forests schema) с максимальной версией 47, то есть Win 2008 R2 (30 — Win 2003, 31 — Win 2003 R2 и 44 — Win 2008). Так что все сказанное будет актуально и для всех ОС вплоть до Win 2008 R2 включительно. К более поздним можно даже не пробовать подключаться, получишь ошибку. Проверить версию можно при помощи dsquery:

Или при помощи PowerShell:

В качестве альтернативы можно использовать ADSIedit или посмотреть значение в реестре.

С теорией покончено. Теперь нам осталось всего ничего. Чтобы произвести миграцию с Win 2003/2008 на *nix/Samba, нужно установить Samba 4, подключить его к домену в качестве КД, передать роли, выключить Win 2003/2008. В Сети много руководств, но часть из них путаны и нередко рекомендуют лишние действия, в части приведена уже несколько устаревшая информация, которая была актуальна для ранних релизов Samba 4. В качестве отправной точки рекомендую официальную документацию проекта.

Dcpromo.exe parameters

|

Parameter |

Description |

|---|---|

|

/answer |

Specifies an answer file that contains installation parameters and values. |

|

/unattend |

Specifies an answer file that contains installation parameters and values. This command provides the same function as /answer. |

|

/unattend |

Specifies an unattended installation in which you provide installation parameters and values at the command line. |

|

/adv |

Performs an install from media (IFM) operation. |

|

/UninstallBinaries |

Uninstalls AD DS binaries. |

|

/CreateDCAccount |

Creates a read-only domain controller (RODC) account. Only a member of the Domain Admins group or the Enterprise Admins group can run this command. |

|

/UseExistingAccount:Attach |

Attaches a server to an existing RODC account. A member of the Domain Admins group or a delegated user can run this command. |

|

/? |

Displays Help for Dcpromo parameters. |

|

/? |

Displays parameters that apply to the dcpromo operation. For example, dcpromo /?:Promotion displays all of the parameters that you can use for a promotion operation. |