Причина

Допустимые первопричины ошибки 5: доступ запрещен :

- Параметр RestrictRemoteClients в реестре имеет значение 2.

- Доступ к этому компьютеру от сетевого пользователя не предоставляется группе контроллеров домена предприятия или администратору, запуская немедленную репликацию.

- Параметр CrashOnAuditFail в реестре конечного контроллера домена имеет значение 2.

- Между центром распространения ключей (KDC), используемым конечным контроллером домена, и исходным контроллером домена существует разница во времени. Разница во времени превышает максимальное отклонение времени, допустимое Kerberos, определенное в политике домена по умолчанию.

- Между исходным и конечным контроллерами домена есть несоответствие подписи SMB.

- Существует несоответствие LMCompatiblity между исходным и целевым контроллерами домена.

- Имена субъектов-служб либо не зарегистрированы, либо не присутствуют из-за простой задержки репликации или сбоя репликации.

- Пакеты Kerberos в формате UDP фрагментируются устройствами сетевой инфраструктуры, такими как маршрутизаторы и коммутаторы.

- Недопустимый безопасный канал на исходном или целевом контроллере домена.

- Отношения доверия в цепочке доверия разорваны или недопустимы.

- Параметр KDCNames в разделе реестра неправильно содержит локальное доменное имя Active Directory.

- Некоторые сетевые адаптеры имеют функцию большой разгрузки отправки .

- Антивирусное программное обеспечение, использующее драйвер фильтра сетевого адаптера мини-брандмауэра на исходном или конечном контроллере домена.

Ошибки и события Active Directory, подобные приведенным в разделе симптомов этой базы знаний, также могут завершиться ошибкой 8453 с аналогичной строкой ошибки » Доступ к репликации запрещен. Следующие первопричины могут привести к сбою операций AD с ошибкой 8453 : доступ к репликации запрещен, но не приводит к сбоям с ошибкой 5: репликация запрещена:

- Заголовок NC не разрешен с разрешением на изменение каталога репликации .

- Субъект безопасности, запуская репликацию, не является членом группы, которой предоставлена репликация изменений каталога.

- Отсутствуют флаги в атрибуте , включая и .

- RODC повышается до домена без первого запуска .

Устаревание NTFRS

Обзор

FRS не рекомендуется использовать в Windows Server 2012 R2. Прекращение поддержки FRS достигается путем применения минимального уровня работы домена (DFL) Windows Server 2008. Это принудительное применение присутствует только в том случае, если новый домен создается с помощью диспетчер сервера или Windows PowerShell.

Параметр -DomainMode используется с командлетами Install-ADDSForest или Install-ADDSDomain для указания функционального уровня домена. Поддерживаемые значения для этого параметра могут быть допустимым целым числом или соответствующим строковым значением перечисления. Например, чтобы задать уровень режима домена Windows Server 2008 R2, можно указать значение 4 или Win2008R2. При выполнении этих командлетов из Server 2012 R2 допустимые значения включают значения для Windows Server 2008 (3, Win2008) Windows Server 2008 R2 (4, Win2008R2) Windows Server 2012 (5, Win2012) и Windows Server 2012 R2 (6, Win2012R2). Режим работы домена не может быть ниже режима работы леса, но может быть выше него. Так как FRS не рекомендуется использовать в этом выпуске, Windows Server 2003 (2, Win2003) не является распознаваемым параметром с этими командлетами при выполнении из Windows Server 2012 R2.

RebelAdmin

С этой целью используется опция /advisory_mode:

где: Destination_domain_controller — имя контроллера, который будем «чистить». Source_domain_controller_GUID — идентификатор контроллера, который будет использоваться в качестве «образца» для чистки. Directory_partition — это разделы Active Directory (их можно посмотреть с помощью adsiedit.msc).

Узнать идентификатор контроллера несложно, есть 2 метода:

- At a command prompt, type repadmin /showrepl /v name of the authoritative server, and then press ENTER. The object GUID of the domain controller is listed in the DC object GUID field.

- Use the Active Directory Sites and Services tool to locate the object GUID of the source domain controller. To do this, follow these steps:

- Click Start, point to Administrative Tools, and then click Active Directory Sites and Services.

- Expand Sites, expand the site where your authoritative domain controller is located, expand Servers, and then expand the domain controller.

- Right-click NTDS Settings, and then click Properties.

- View the value in the DNS Alias box. The GUID that appears in front of _msdcs.forest_root_name.com is the object GUID of the domain controller. The Repadmin tool only requires the GUID. Do not include the _msdcs.forest_root_domain_name.com component in the Repadmin syntax.

Разделы Active Directory — как написано в инструкции: ?Domain directory partition (dc=domain_DN) ?Configuration directory partition (cn=Configuration,dc=forest_root_DN) ?Application directory partition or partitions (cn=Application_directory_partition_name,dc=domain_DN) (cn=Application_directory_partition_name,dc=forest_root_DN) ?Schema directory partition (cn=Schema, cn=Configuration,dc=,dc=forest_root_DN)

Итак, пример. У нас есть 3 контроллера домена: DC1, DC2, DC3, домен mydom.com. Сначала мы «почистим» DC1, используя в качестве образцов DC2 и DC3, а потом «почистим» DC2 и DC3, используя в качестве образца DC1: сначала берем «образец» для DC1 с DC2:

потом залезаем в логи (Directory Service, источник NTDS Replication) и смотрим:

«Active Directory has completed the verification … Source domain controller: … Number of objects examined and verified: 0 … «

Если количество объектов не 0, смотрим что это за объекты, и если все ок, грохаем (то же самое, но без advisory_mode):

теперь берем «образец» для DC1 с DC3:

точно так же проверяем и выполняем те же команды, но уже без advisory_mode.

DC1 «очищен». Теперь так же «чистим» DC2 и DC3, но уже в качестве «образца» выступает DC1. Для этого логинимся на DC2 (а потом на DC3) и выполняем: Сначала с advisory_mode:

А потом то же самое без advisory_mode.

И то же самое повторяем для DC3: логинимся на него, запускаем эти команды с advisory_mode, смотрим логи, а потом запускаем без advisory_mode.

3. Разрешить/запретить репликацию с серверами, которых давно не было в сети

Для этого есть 2 ключа в реестре. Их необходимо выставить на каждом из контроллеров домена, чтобы между ними проходила репликация. После успешной синхронизации/репликации и (желательно неоднократной) проверки того, что все работает, указанные ключи проще всего удалить.

Содержимое REG файла:

После запуска разрешена синхронизация между контроллерами домена. Чтобы проверить, что контроллеры синхронизираются, необходимо на одном из них открыть: «Active Directory Sites and Services» -> Sites -> Default-First-Site-Name -> Servers Теперь по очереди открываем КАЖДЫЙ контроллер домена, у него — NTDS Settings, после чего кликаем правой кнопкой на имени контроллера домена (внутри NTDS Settings) и выбираем Replicate Now. Все должно синхронизироваться.

Теперь удаляем ключи из реестра (на всех контроллерах домена!):

Симптомы

Рассмотрим следующий сценарий. В среде Windows Server 2003 режим работы леса в лесу устанавливается на Windows Server 2003 или более поздней версии Windows. Это необходимо для применения изменений репликации значений ссылок (LVR) к членству в группах атрибутов с поддержкой LVR. В этом сценарии могут возникать следующие симптомы:

-

Изменения в группе безопасности или группе рассылки, которые существуют на исходном контроллере домена, не реплицируются на конечные контроллеры домена. Этот симптом возникает, когда изменение членства в группе инициируется администратором или программой.

-

При выполнении команды вы получите сообщение о том, что конечный контроллер домена под управлением Windows Server 2008 или Windows Server 2003 не может реплицировать входящие изменения в раздел каталога с одного или нескольких исходных контроллеров домена. В этом случае также возникает ошибка Win32 8451.

Примечание.

Ошибка Win32 8451 соответствует ошибке ERROR_DS_DRA_DB_ERROR и следующему описанию:

При выполнении операции репликации произошла ошибка базы данных.Затронутый конечный контроллер домена под управлением Windows Server 2008 или Windows Server 2003 может не реплицировать входящие изменения, внесенные в разделы только для чтения, из глобальных каталогов или с контроллеров домена, на которых размещены записываемые разделы каталогов.

-

Конечные контроллеры домена под управлением Windows Server 2008 и Windows Server 2003 регистрирует события в журнале службы каталогов.

Примечание.

- Общее событие NTDS 1173 указывает на сбой универсальной репликации.

- Дополнительное значение ошибки данных -1603 сопоставляется с валютой, не включенной в ошибку струи записи, и с символическим именем errNoCurrentRecord. Орфографические ошибки в валюте, не в тексте ошибки записи .

- Исключение e0010004 соответствует ошибке DSA_DB_EXCEPTION.

- Внутренний идентификатор 2050344 соответствует функции в коде уровня базы данных NTDS. Это число зависит от операционной системы, пакета обновления и исправлений.

-

Конечные контроллеры домена под управлением Windows Server 2008 и Windows Server 2003 регистрирует событие службы каталогов 1692.

Примечание.

Это событие регистрируется при включении ведения журнала диагностики и при установке значения для записи реестра «5 событий репликации» значение 1 или более.

Дополнительные сведения о ВЕДЕНИИ журнала диагностики NTDS см. в разделе «Настройка ведения журнала событий диагностики Active Directory и LDS».

Эти симптомы могут возникать при внесении изменений в любой реплицируемый LVR класс объектов с перенаправленными ссылками. (Эти изменения в реплицируемом LVR классе объектов также внесены в изменения, внесенные в группы безопасности и распространения.)

Диагностика Active Directory

Первым делом, я конечно же проверил не заблокирован ли пользователь, с ним было все прекрасно и он спокойно мог авторизовываться на других серверах компании. Параллельно другие сотрудники, из соседнего сайта Active Directory, получали такую же ошибку, поэтому я стал проверять репликации между контроллерами, таких ошибок я уже видел уйму:

- Ошибка 1311 при репликации Active Directory

- Ошибка 1694 в Active Directory

- Ошибка KCC ID 11 и дублированные SPN имена у CNF записей

- Ошибка 1722 сервер RPC не доступен

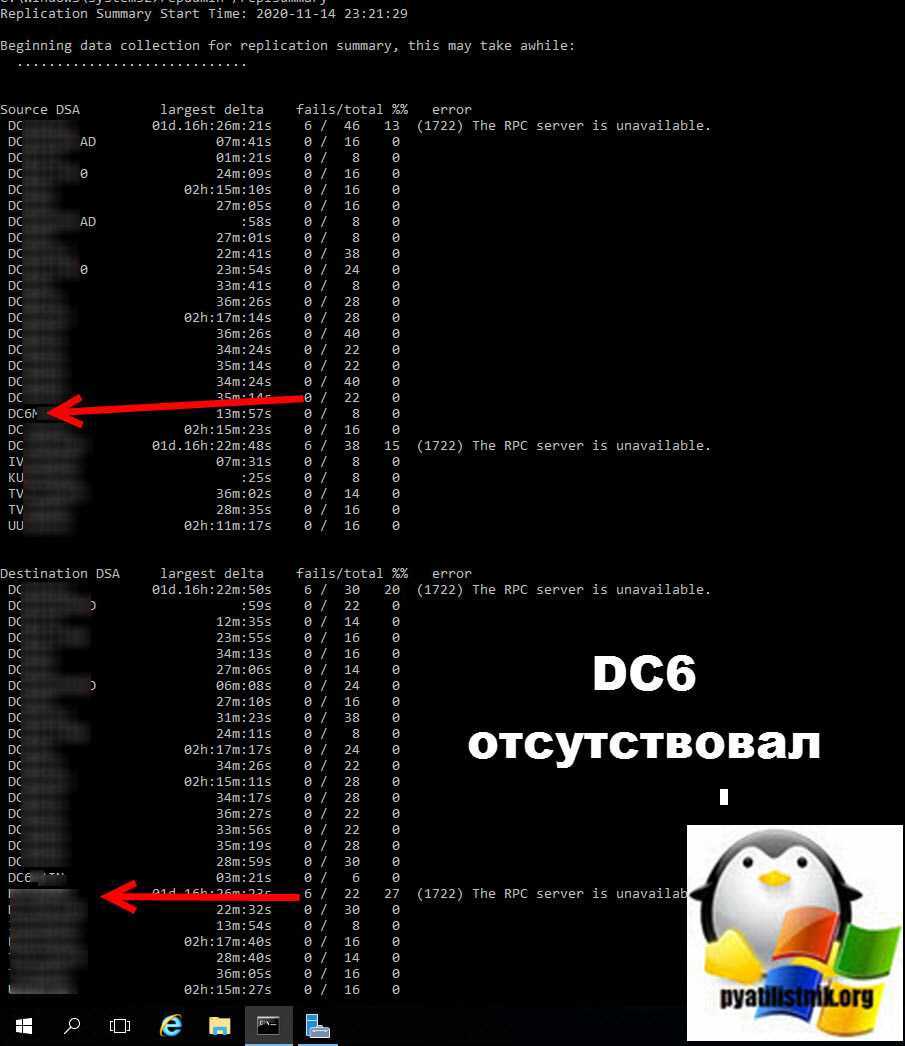

Напоминаю, что существует два инструмента, которые вам помогут произвести проверку репликации в лесу Active Directory, это repadmin и dcdiag, я не беру графические Active Directory Replication Status Tool. Моя AD состоит из 4 доменов, один корневой и три дочерних. Проблема была в одном из дочерних. Он состоял из четырех контроллеров домена, 3 из которых были в одном сайте, а оставшийся в другом. Первым делом я выполнил команду на контроллере из первого сайта:

repadmin /replsummary

Ошибок он мне не показал, но меня привлекло, то что среди списка входящей и исходящей репликации, отсутствовал контроллер домена из другого сайта, тут я понял что проблема кроется явно уже в связи с ним. Контроллера DC6, просто не было

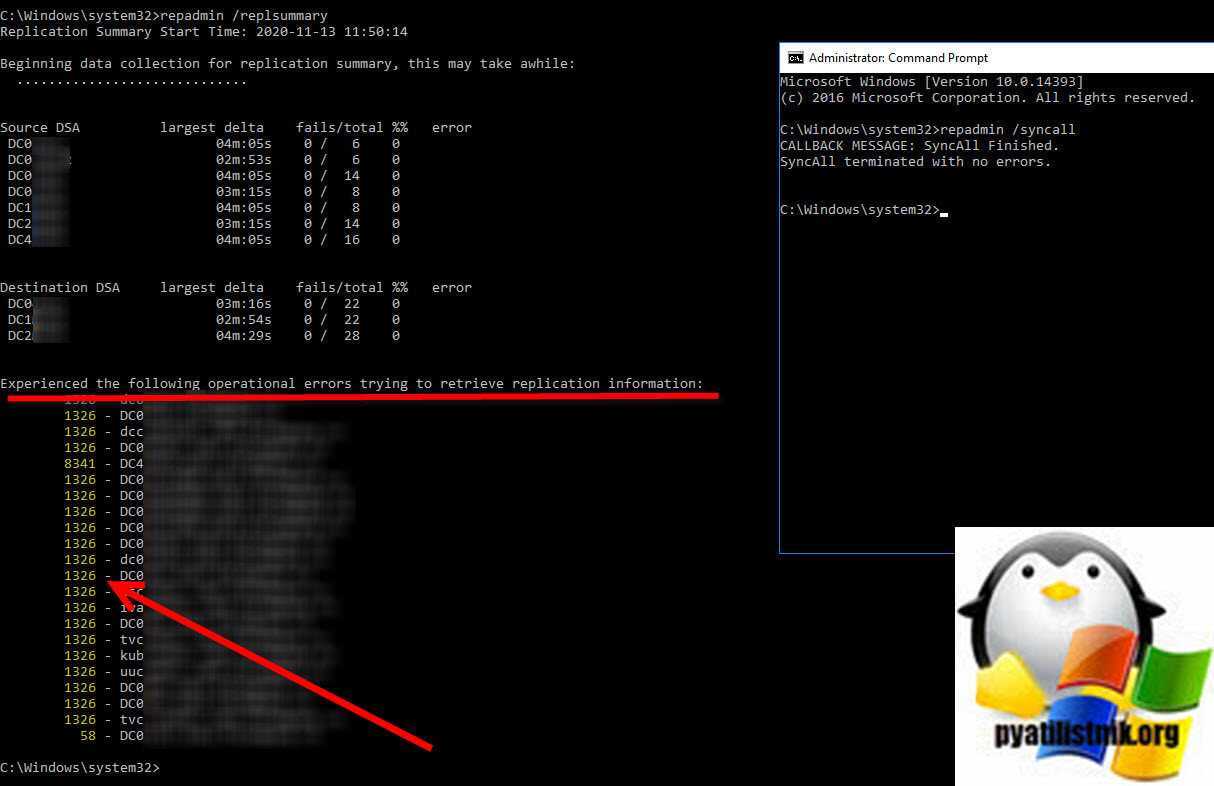

Естественно я начал подключаться к нему, прикол в том, что при попытке войти из под учетной записи пользователя корневого домена, я получил ту же ошибку «Неверное имя пользователя или пароль. Попробуйте снова (The user name or password is incorrect. Try again)», а вот под админом дочернего домена, все же пустило. Там я так же запустил в командной строке проверку репликации.

repadmin /replsummary

Тут уже сразу начались новые ошибки, с которыми я ранее не встречался:

Ошибка 1326: experienced the following operational errors trying to retrieve replication information

Получается так, что с частью контроллеров домена, данный DC6 общался, а вот часть не видел.

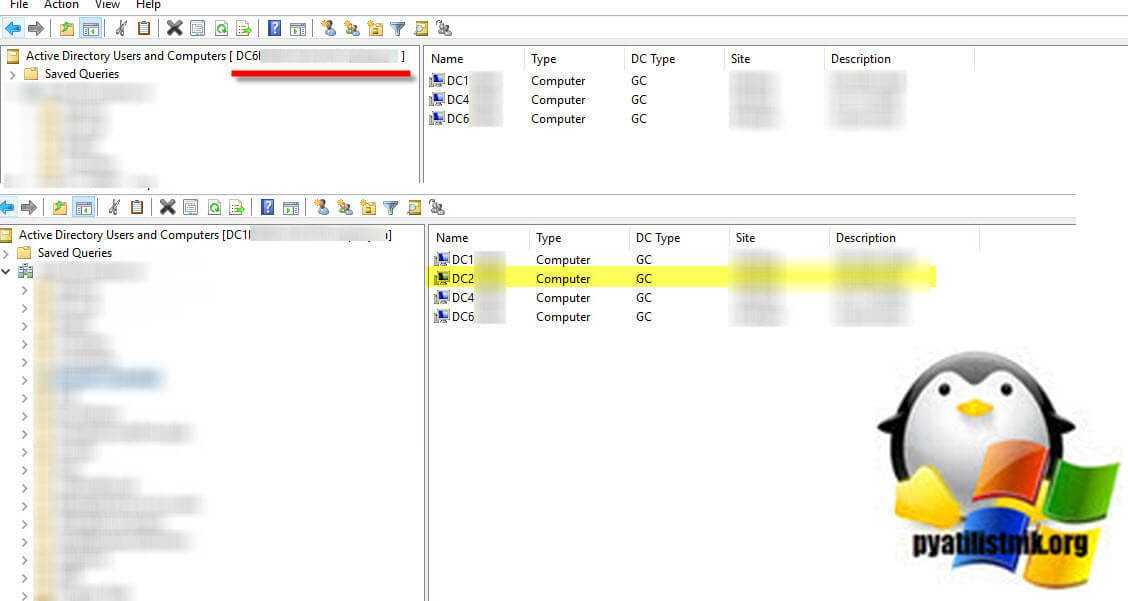

Посмотрев как происходит реплика между сайтами, я понял, что входящая реплика идет от одного нового контроллера, а исходящая идет уже на другой. Открыв оснастку ADUC на DC6 я увидел, что нового контроллера домена DC2 просто нет в списке контейнера D0main Controllers, но зато присутствовал старый умерший контроллер.

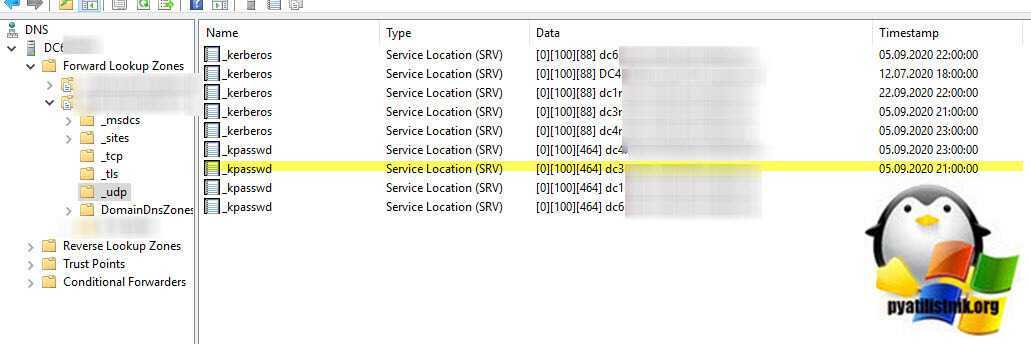

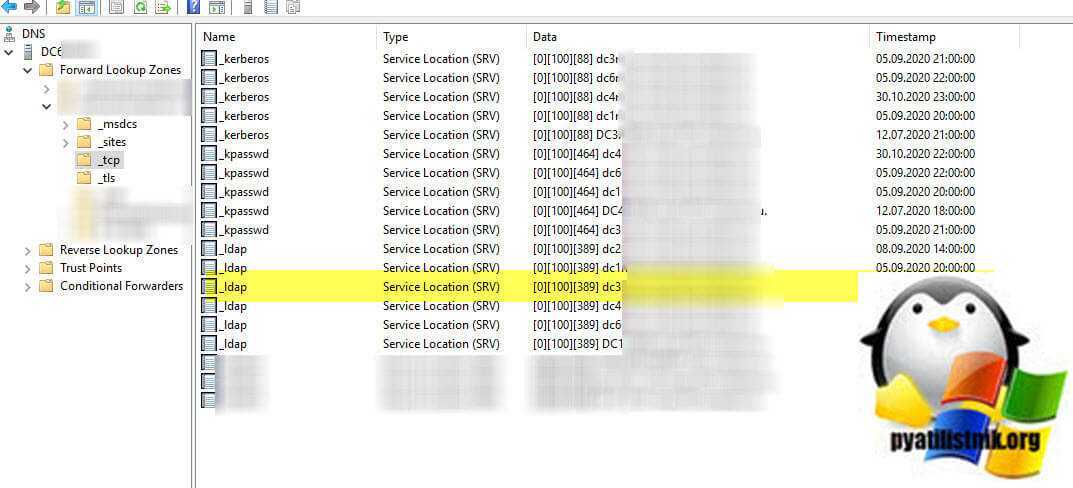

Далее я естественно заглянул и в оснастку DNS, где мне нужно было удостовериться, в наличии или отсутствии сервисных записей нового контроллера и старого. Я оказался прав, присутствовали записи старого контроллера. Записи SOA, так же сильно отличались.

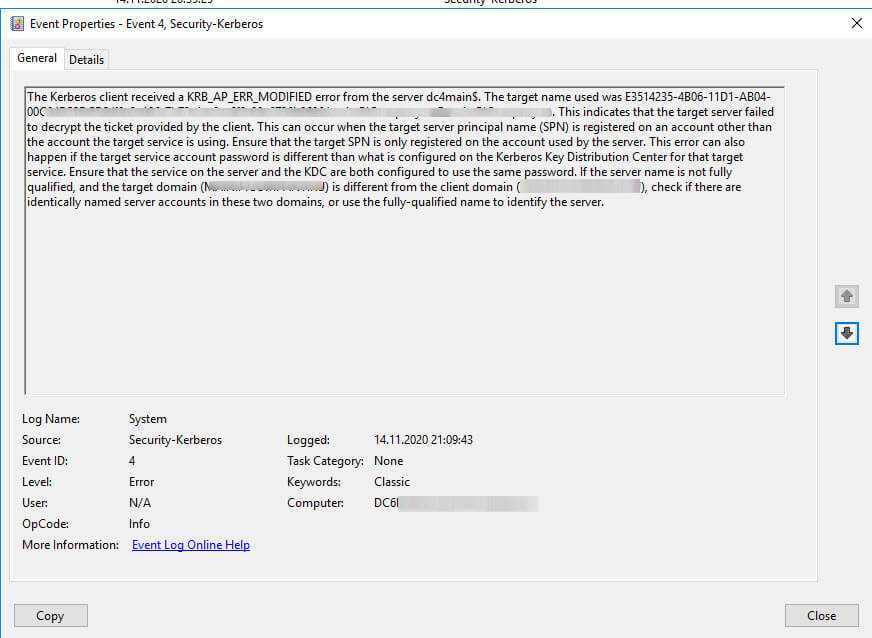

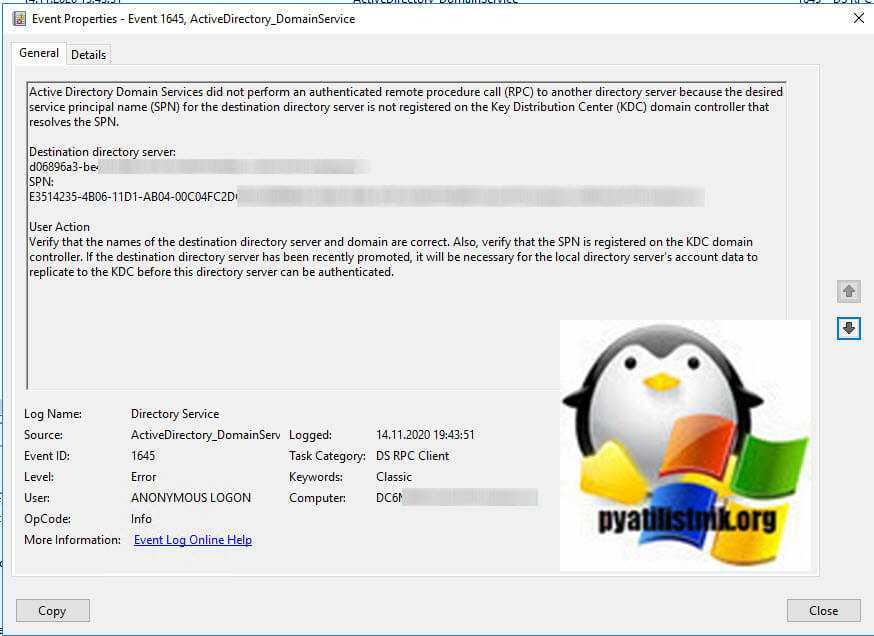

В логах Windows, через просмотр событий или Windows Admin Center, можно было наблюдать такие ошибки:

Ошибка ID 4: The Kerberos client received a KRB_AP_ERR_MODIFIED error from the server dc4main$. The target name used was E3514235-00000-0000-AB04-00C04FC4534D2/f0e3a106-7b73-4ce0-a6f2-09c673454356/домен. This indicates that the target server failed to decrypt the ticket provided by the client. This can occur when the target server principal name (SPN) is registered on an account other than the account the target service is using. Ensure that the target SPN is only registered on the account used by the server. This error can also happen if the target service account password is different than what is configured on the Kerberos Key Distribution Center for that target service. Ensure that the service on the server and the KDC are both configured to use the same password. If the server name is not fully qualified, and the target domain (root.pyatilistnik.org) is different from the client domain (root.pyatilistnik.org), check if there are identically named server accounts in these two domains, or use the fully-qualified name to identify the server.

Или ошибка ID 1645: Active Directory Domain Services did not perform an authenticated remote procedure call (RPC) to another directory server because the desired service principal name (SPN) for the destination directory server is not registered on the Key Distribution Center (KDC) domain controller that resolves the SPN.

Destination directory server: d06896a3-be4b-4b8a-b75f-e3453457526a0f._msdcs.pyatilistnik.org SPN: E3514235-4B06-11D1-AB04-00C04FC2DCD2/d06896a3-be4b-4b8a-b3453453526a0f/pyatilistnik.org

User Action Verify that the names of the destination directory server and domain are correct. Also, verify that the SPN is registered on the KDC domain controller. If the destination directory server has been recently promoted, it will be necessary for the local directory server’s account data to replicate to the KDC before this directory server can be authenticated.

Обходной путь

Используйте универсальное средство командной строки DCDIAG для выполнения нескольких тестов. Используйте средство командной строки DCDIAG /TEST:CheckSecurityErrors для выполнения определенных тестов. (Эти тесты включают проверку регистрации имени субъекта-службы.) Выполните тесты для устранения неполадок репликации операций Active Directory с ошибкой 5 и ошибкой 8453. Однако имейте в виду, что это средство не запускается как часть выполнения DCDIAG по умолчанию.

Чтобы обойти эту проблему, выполните указанные ниже действия.

- В командной строке запустите DCDIAG на конечном контроллере домена.

- Запустите .

- Запустите NETDIAG.

- Устраните все ошибки, обнаруженные DCDIAG и NETDIAG.

- Повторите ранее завершившегося сбоем операцию репликации. Если репликация продолжает завершаться сбоем, см. раздел » решения».

Контрольный список по устранению неполадок

Используйте следующий контрольный список для устранения следующих проблем репликации:

-

События ошибок и предупреждений в журнале событий службы каталогов указывают на конкретное ограничение, вызывающее сбой репликации на исходном или конечном контроллере домена. Если сообщение о событии предлагает шаги для решения, попробуйте выполнить действия, описанные в событии.

-

Средства диагностики, такие как предоставление сведений, которые могут помочь в устранении сбоев репликации. Чтобы отслеживать репликацию и диагностировать ошибки, используйте один из следующих методов:

- Скачайте и запустите средство служба поддержки Майкрософт и помощника по восстановлению.

- Используйте средство состояния репликации Active Directory , если требуется только проанализировать состояние репликации.

-

Исключения преднамеренные сбои или сбои оборудования.

-

В сценарии: контроллер домена создается на промежуточном сайте. Контроллер домена в настоящее время находится в автономном режиме и ожидает его развертывания на последнем рабочем сайте, удаленном сайте, например в филиале.

Когда другой контроллер домена пытается выполнить репликацию с контроллером домена, он сообщает об ошибках репликации. Вы можете указать такие ошибки репликации.

-

Проблемы репликации могут быть вызваны сбоем оборудования.

-

Вызовы удаленных процедур репликации Active Directory (RPC) выполняются динамически через доступный порт через RPC Endpoint Mapper (RPCSS) через порт 135. Убедитесь, Защитник Windows брандмауэр с расширенной безопасностью и другими брандмауэрами настроен правильно для включения репликации.

После исключения намеренного отключения и сбоев оборудования проблемы с репликацией могут иметь одну из следующих причин:

- Сетевое подключение: сетевое подключение может быть недоступно или параметры сети могут быть настроены неправильно.

- Разрешение имен. Неправильные настройки DNS являются распространенной причиной сбоев репликации.

- Подсистема репликации. Если расписания межсайтовых репликации слишком короткие, очереди репликации могут быть слишком большими для обработки во время, необходимое для расписания исходящей репликации. В этом случае репликация некоторых изменений может быть приостановлена на неопределенное время или достаточно долго, чтобы превысить время существования отметки удаления.

- Топология репликации: контроллеры домена должны иметь межсайтовую связь в доменные службы Active Directory (AD DS), которые сопоставляются с реальной глобальной сетью (WAN) или VPN-подключениями. При создании объектов в AD DS для топологии репликации, которые не поддерживаются фактической топологией сайта сети, репликация, требуемая для неправильно настроенной топологии, завершается ошибкой.

- Проверка подлинности и авторизация. Проблемы с проверкой подлинности и авторизацией приводят к ошибкам «отказано в доступе», когда контроллер домена пытается подключиться к партнеру по репликации.

- Хранилище базы данных каталогов: база данных каталогов может не обрабатывать транзакции достаточно быстро, чтобы обеспечить время ожидания репликации.

Причина

Это состояние репликации возвращается при наличии задач репликации с более высоким приоритетом в целевой входящей очереди контроллеров домена. Оно не указывает на условие сбоя. Задача репликации не отменяется, а помещается в шаблон удержания до завершения работы с более высоким приоритетом

Обычно это сообщение периодически возвращается в больших средах, и важно отметить, что условие является временным

Хотя эта проблема является распространенной и временной, некоторые другие проблемы репликации AD могут привести к невыполненной работе в очереди. В этом случае может возникнуть частое замещение задач репликации. Частое ведение журнала события 2094 «Предупреждение о производительности» (пример события показан в разделах «Симптомы» и «Решение») является еще одним признаком того, что может потребоваться устранение неполадок.

Изучите эти проблемы

Объяснение приоритета репликации и ее приоритета

Анализ выходных данных очереди с течением времени для определения того, обрабатываются ли задачи

Описание

Загрузка репликации

- Слишком много партнеров

- Слишком частое обновление объектов и атрибутов

- Частые обновления в сочетании с уведомлением об изменениях между сайтами, что приводит к высокой частоте избыточных уведомлений об изменениях

- Небольшое окно расписания репликации

Связь сайтов

Связи сайтов — это Active Directory объекты, которые представляют логические пути, используемые КСС для установления соединения для репликации Active Directory. Объект связи сайтов представляет собой набор сайтов, которые могут обмениваться данными с одинаковыми затратами через указанный межсайтовый транспорт.

Все сайты, содержащиеся в связи сайтов, считаются подключенными посредством одного типа сети. Сайты должны быть связаны с другими сайтами вручную с помощью связей сайтов, чтобы контроллеры домена на одном сайте могли реплицировать изменения каталога с контроллеров домена на другом сайте. Поскольку связи сайтов не соответствуют фактическому пути, принятому сетевыми пакетами в физической сети во время репликации, вам не нужно создавать избыточные связи сайтов для повышения эффективности репликации Active Directory.

При соединении двух сайтов с помощью связи сайтов система репликации автоматически создает подключения между конкретными контроллерами домена на каждом сайте, который называется серверами-плацдармами. в Windows Server 2008 все контроллеры домена на сайте, где размещается один и тот же раздел каталога, являются кандидатами для выбора в качестве серверов-плацдармов. Подключения репликации, созданные KCC, случайным образом распределяются между всеми потенциальными серверами-плацдармами на сайте для совместного использования рабочей нагрузки репликации. По умолчанию процесс случайного выбора выполняется только один раз, когда объекты соединения впервые добавляются на сайт.

Очистка метаданных сервера с помощью средств графического пользовательского интерфейса

при использовании средства удаленного администрирования сервера (RSAT) или консоли Active Directory пользователи и компьютеры (Dsa. msc), включенной в Windows Server для удаления учетной записи компьютера контроллера домена из подразделения контроллеров домена (OU), очистка метаданных сервера выполняется автоматически. до Windows Server 2008 необходимо было выполнить отдельную процедуру очистки метаданных.

Можно также использовать консоль сайтов и служб Active Directory (Dssite. msc) для удаления учетной записи компьютера контроллера домена, которая также автоматически завершает очистку метаданных. однако Active Directory сайты и службы удаляют метаданные автоматически только при первом удалении объекта Параметры NTDS под учетной записью компьютера в Dssite. msc.

если вы используете версии Windows Server 2008 или более поздних версий RSAT (Dsa. msc) или Dssite. msc, метаданные можно автоматически очищать для контроллеров домена под управлением более ранних версий Windows операционных систем.

Членство в группах «Администраторы домена» или «эквивалентное» является минимальным требованием для выполнения этих процедур.

Очистка метаданных сервера с помощью Active Directory пользователей и компьютеров

- Откройте оснастку Пользователи и компьютеры Active Directory.

- Если вы определили партнеров репликации при подготовке к этой процедуре и если вы не подключены к партнеру репликации удаленного контроллера домена, чьи метаданные удаляются, щелкните правой кнопкой мыши узел Active Directory пользователи и компьютеры и выберите пункт изменить контроллер домена. Щелкните имя контроллера домена, из которого необходимо удалить метаданные, а затем нажмите кнопку ОК.

- Разверните домен контроллера домена, который был принудительно удален, и выберите пункт контроллеры домена.

- В области сведений щелкните правой кнопкой мыши объект компьютера контроллера домена, метаданные которого необходимо очистить, и выберите команду Удалить.

- В диалоговом окне домен Active Directory службы убедитесь, что отображается имя контроллера домена, который вы хотите удалить, и нажмите кнопку Да , чтобы подтвердить удаление объекта компьютера.

- В диалоговом окне Удаление контроллера домена выберите этот контроллер домена постоянно в автономном режиме, и его нельзя будет понизить с помощью мастер установки доменных служб Active Directory (Dcpromo), а затем нажать кнопку Удалить.

- Если контроллер домена является сервером глобального каталога, в диалоговом окне Удаление контроллера домена нажмите кнопку Да , чтобы продолжить удаление.

- Если контроллер домена в настоящее время содержит одну или несколько ролей хозяина операций, нажмите кнопку ОК , чтобы переместить роль или роли на отображаемый контроллер домена. Этот контроллер домена нельзя изменить. Если вы хотите переместить роль на другой контроллер домена, необходимо переместить роль после завершения процедуры очистки метаданных сервера.

Очистка метаданных сервера с помощью Active Directory сайтов и служб

- Откройте оснастку «Active Directory — сайты и службы».

- Если вы определили партнеров репликации в процессе подготовки к этой процедуре и если вы не подключены к партнеру репликации удаленного контроллера домена, чьи метаданные удаляются, щелкните правой кнопкой мыши Active Directory сайты и службы, а затем выберите пункт изменить контроллер домена. Щелкните имя контроллера домена, из которого необходимо удалить метаданные, а затем нажмите кнопку ОК.

- разверните узел контроллера домена, который был принудительно удален, разверните узел серверы, разверните имя контроллера домена, щелкните правой кнопкой мыши объект NTDS Параметры и выберите команду удалить.

- в диалоговом окне Active Directory сайты и службы нажмите кнопку да , чтобы подтвердить удаление NTDS Параметры.

- В диалоговом окне Удаление контроллера домена выберите этот контроллер домена постоянно в автономном режиме, и его нельзя будет понизить с помощью мастер установки доменных служб Active Directory (Dcpromo), а затем нажать кнопку Удалить.

- Если контроллер домена является сервером глобального каталога, в диалоговом окне Удаление контроллера домена нажмите кнопку Да , чтобы продолжить удаление.

- Если контроллер домена в настоящее время содержит одну или несколько ролей хозяина операций, нажмите кнопку ОК , чтобы переместить роль или роли на отображаемый контроллер домена.

- Щелкните правой кнопкой мыши контроллер домена, который был принудительно удален, и выберите команду Удалить.

- В диалоговом окне домен Active Directory службы нажмите кнопку Да , чтобы подтвердить удаление контроллера домена.

Очистка метаданных сервера с помощью командной строки

В качестве альтернативы можно очистить метаданные с помощью ntdsutil.exe, программы командной строки, которая автоматически устанавливается на всех контроллерах домена и серверах, на которых установлены службы Active Directory облегченного доступа к каталогам (AD LDS). ntdsutil.exe также доступна на компьютерах с установленным RSAT. Чтобы очистить метаданные сервера с помощью Ntdsutil, выполните следующие действия.

-

Откройте командную строку от имени администратора: в меню Пуск щелкните правой кнопкой мыши пункт Командная строкаи выберите команду Запуск от имени администратора. если отображается диалоговое окно контроль учетных записей пользователей , укажите учетные данные администратора Enterprise, если это необходимо, а затем нажмите кнопку продолжить.

-

В командной строке введите следующую команду и нажмите клавишу Ввод:

-

В командной строке введите следующую команду и нажмите клавишу :

-

В командной строке введите следующую команду и нажмите клавишу :

-

В диалоговом окне Конфигурация удаления серверапросмотрите сведения и предупреждение, а затем нажмите кнопку Да , чтобы удалить объект сервера и метаданные.

На этом этапе программа Ntdsutil подтверждает, что контроллер домена был успешно удален. Если появится сообщение об ошибке, указывающее, что объект не найден, возможно, контроллер домена был удален ранее.

-

В приглашении Введите и нажмите клавишу .

-

Чтобы подтвердить удаление контроллера домена, выполните следующие действия.

Откройте оснастку «Пользователи и компьютеры Active Directory». В домене удаленного контроллера домена щелкните контроллеры домена. В области сведений не должен отображаться объект для удаляемого контроллера домена.

Откройте оснастку «Active Directory — сайты и службы». перейдите к контейнеру серверы и убедитесь, что объект сервера для контроллера домена, который вы удалили, не содержит объект NTDS Параметры. Если под объектом сервера не отображаются дочерние объекты, можно удалить объект сервера. Если отображается дочерний объект, не удаляйте серверный объект, так как этот объект используется другим приложением.

Распространенные проблемы и решения

Большинство проблем репликации определяются в сообщениях о событиях, регистрируемых в журнале событий службы каталогов. Проблемы репликации также можно определить в виде сообщений об ошибках в выходных данных команды.

Код события 2042

Сообщение repadmin:

Контроллеру домена не удалось выполнить входящую репликацию с именованным исходным контроллером домена достаточно долго, чтобы удаление было удалено, реплицировано и собрано из доменных служб Active Directory. См . сведения о событии репликации Active Directory 2042.

Код события 1925

Сообщение repadmin:

Если в разделе «Входящие соседи» выходных данных отсутствуют элементы, контроллер домена не может установить связи репликации с другим контроллером домена. См . сведения о событии репликации Active Directory с идентификатором 1925.

Код ошибки 5

Сообщение repadmin:

Между двумя контроллерами домена существует связь репликации, но репликацию невозможно выполнить правильно из-за сбоя проверки подлинности. См . раздел «Сбой репликации Active Directory с ошибкой 5: доступ запрещен».

Код ошибки 49

Сообщение repadmin:

Учетная запись компьютера контроллера домена может не синхронизироваться с центром распространения ключей (KDC). Устраните проблемы с безопасностью репликации.

Идентификатор события 1925 и код события 2087

Сообщение repadmin:

Средству администрирования не удалось связаться с AD DS. См. следующие статьи:

- Идентификатор события репликации Active Directory 1925

- Идентификатор события репликации Active Directory 2087

Код события 1925, идентификатор события 2087 и код события 2088

Сообщение repadmin:

Эта проблема может быть связана с подключением, DNS или проверкой подлинности. Если эта ошибка является ошибкой DNS, локальному контроллеру домена не удалось разрешить DNS-имя на основе глобального уникального идентификатора (GUID) своего партнера по репликации. См. следующие статьи:

- Идентификатор события репликации Active Directory 1925

- Идентификатор события репликации Active Directory 2087

Объект подключения

Объект Connection — это Active Directory объект, представляющий подключение репликации с исходного контроллера домена к целевому контроллеру домена. Контроллер домена является членом одного сайта и представлен на сайте объектом сервера в службах домен Active Directory Services (AD DS). у каждого объекта сервера есть дочерний объект NTDS Параметры, представляющий реплицируемый контроллер домена в сайте.

объект connection является дочерним по отношению к объекту Параметры NTDS на целевом сервере. Чтобы репликация выполнялась между двумя контроллерами домена, объект сервера одного из них должен иметь объект Connection, представляющий входящую репликацию из другого. все подключения репликации для контроллера домена хранятся в виде объектов подключения в объекте NTDS Параметры. Объект Connection определяет исходный сервер репликации, содержит расписание репликации и указывает транспорт репликации.

Средство проверки согласованности знаний (KCC) автоматически создает объекты подключения, но их также можно создать вручную. Объекты подключения, созданные КСС, отображаются в оснастке «Active Directory сайты и службы», которая создается > автоматически и считается достаточной при нормальных условиях работы. Объекты соединения, созданные администратором, создаются вручную. Объект подключения, созданный вручную, определяется по имени, назначенному администратором при его создании. При изменении автоматически созданного > объекта соединения он преобразуется в административно измененный объект подключения, а объект отображается в виде идентификатора GUID. KCC не вносит изменения в ручные или измененные объекты подключения.