Типы восстановления Active Directory: полномочное и неполномочное

Есть два типа восстановления Active Directory DS из резервной копии, в которых нужно четко разобраться перед началом восстановления:

- Authoritative Restore (полномочное или авторитативное восстановление) – после восстановления объектов AD выполняется репликация с восстановленного DC на все остальные контроллеры в домене. Этот тип восстановления используется в сценариях, когда упал единственный DC или все DC одновременно (например, в результате атаки шифровальщика или вируса), или когда по домену реплицировалась поврежденная база NTDS.DIT. В этом режиме у всех восстановленных объектов AD значение USN (Update Sequence Number) увеличивается на 100000. Таким образом восстановленные объекты будут восприняты всеми DC как более новые и будут реплицированы по домену. Полномочный способ восстановления нужно использовать очень аккуратно.

Не просто конфликт сотрудников: травля в коллективе

Отдельно от рабочих конфликтов стоит психологический террор, травля «неудобных» сотрудников. Его причинами могут стать личная неприязнь, напряженные отношения в коллективе, наличие провокатора, который получает удовольствие, сталкивая сотрудников. Если источником травли является один человек, это явление называется буллинг, если группа сотрудников – моббинг. Проявления могут быть разными: бойкот, сплетни, клевета, утаивание информации, необоснованная критика и многое другое.

Жертвой моббинга может стать кто угодно:

- новый начальник, не принимаемый коллективом;

- очень одаренный сотрудник, коллеги которого против того, чтобы он «высовывался»;

- скромный трудяга, который просто не может ответить обидчикам.

Травля показывает, что в коллективе сложилась нездоровая атмосфера, поэтому важно предупреждать подобные явления. Но сделать это бывает очень сложно – провокаторы на разборе конфликта выходят сухими из воды, перекладывая ответственность на других коллег

Моббинг сложно распознать и прекратить – помощь жертве может быть воспринята как попытка ее выделить, что приведет к эскалации конфликта.

Часто травля имеет скрытые мотивы, и для ее преодоления лучше обратиться к специалисту. Он поможет найти зачинщиков конфликта, определить, что стало его причиной, наладить отношения в коллективе. Если речь идет о конкретном провокаторе, который из-за особенностей характера, отсутствия такта, конфликтности, сталкивает между собой других сотрудников, стоит задуматься, насколько ценен этот человек для организации. Решением в этой ситуации может стать увольнение такого работника, перевод жертвы травли в другое подразделение, расформирование отдела либо мероприятия по улучшению взаимоотношений, поощрение командной работы, работа с психологом.

Наталья Сторожева, генеральный директор центра развития бизнеса и карьеры «Перспектива»:

Причина

Это происходит, когда компьютер пытается, но не записывает атрибуты dNSHostName и servicePrincipalName для своей учетной записи компьютера в домене доменные службы Active Directory (AD DS).

Компьютер пытается обновить эти атрибуты, если выполняются следующие условия:

- Сразу после присоединения компьютера под управлением Windows к домену компьютер пытается задать атрибуты dNSHostName и servicePrincipalName для своей учетной записи компьютера в новом домене.

- При установке канала безопасности на компьютере под управлением Windows, который уже является членом домена AD DS, компьютер пытается обновить атрибуты dNSHostName и servicePrincipalName для своей учетной записи компьютера в домене.

- На контроллере домена под управлением Windows служба Netlogon пытается обновлять атрибут servicePrincipalName каждые 22 минуты.

Существует две возможные причины сбоев обновления:

-

Компьютер не имеет достаточных разрешений для выполнения запроса на изменение LDAP атрибутов dNSHostName или servicePrincipalName для своей учетной записи компьютера.

В этом случае сообщения об ошибках, соответствующие событиям, описанным в разделе «Симптомы», будут выглядеть следующим образом:

-

Событие 5788

-

Событие 5789

-

-

Основной DNS-суффикс компьютера не соответствует DNS-имени домена AD DS, членом которого является компьютер. Эта конфигурация называется «несвязанным пространством имен».

Например, компьютер является членом домена Active Directory . Однако полное доменное имя DNS имеет значение . Поэтому основной DNS-суффикс не совпадает с доменным именем Active Directory.

Обновление блокируется в этой конфигурации, так как не удается выполнить проверку записи необходимых компонентов для значений атрибутов. Проверка записи завершается сбоем, так как по умолчанию диспетчер учетных записей безопасности (SAM) требует, чтобы основной DNS-суффикс компьютера совпадал с DNS-именем домена AD DS, членом которого является компьютер.

В этом случае сообщения об ошибках, соответствующие событиям, описанным в разделе «Симптомы», будут выглядеть следующим образом:

-

Событие 5788

-

Событие 5789

-

Указание текущей структуры леса и функций контроллера домена

Определите текущую структуру леса, определив все домены в лесу. Создайте список всех контроллеров домена в каждом домене, в частности контроллерах домена с резервными копиями и виртуализированными контроллерами домена, которые могут быть источником для клонирования. Наиболее важным является список контроллеров домена корня леса, так как сначала необходимо восстановить этот домен. После восстановления корневого домена леса можно получить список других доменов, контроллеров домена и сайтов в лесу с помощью оснасток Active Directory.

Подготовьте таблицу, в которой показаны функции каждого контроллера домена в домене, как показано в следующем примере. Это позволит вернуться к конфигурации после сбоя в лесу после восстановления.

| Имя контроллера домена | Операционная система | FSMO | Сборка мусора | Контроллер домена только для чтения | Backup | DNS | Основные серверные компоненты | ВМ | VM-GenID |

|---|---|---|---|---|---|---|---|---|---|

| DC_1 | Windows Server 2012 | Хозяин схемы, хозяин именования доменов | Да | Нет | Да | Нет | Нет | Да | Да |

| DC_2 | Windows Server 2012 | Нет | Да | Нет | Да | Да | Нет | Да | Да |

| DC_3 | Windows Server 2012 | Хозяин инфраструктуры | Нет | Нет | Нет | Да | Да | Да | Да |

| DC_4 | Windows Server 2012 | Эмулятор основного контроллера домена, хозяин RID | Да | Нет | Нет | Нет | Нет | Да | Нет |

| DC_5 | Windows Server 2012 | Нет | Нет | Нет | Да | Да | Нет | Да | Да |

| RODC_1 | Windows Server 2008 R2 | Нет | Да | Да | Да | Да | Да | Да | Нет |

| RODC_2 | Windows Server 2008 | Нет | Да | Да | Нет | Да | Да | Да | Нет |

Для каждого домена в лесу необходимо выбрать один доступный для записи контроллер домена, имеющий надежную резервную копию базы данных Active Directory для этого домена. Будьте внимательны при выборе резервной копии для восстановления контроллера домена. Если день и причина сбоя приблизительно известны, Общая рекомендация заключается в использовании резервной копии, которая была сделана за несколько дней до этой даты.

В этом примере есть четыре кандидата для резервного копирования: DC_1, DC_2, DC_4 и DC_5. Из этих кандидатов резервного копирования вы восстанавливаете только одно. Рекомендуемый контроллер домена DC_5 по следующим причинам.

- он удовлетворяет требованиям к использованию в качестве источника для виртуализованного клонирования контроллеров домена, то есть он запускается Windows Server 2012 как виртуальный контроллер домена в гипервизоре, поддерживающем VM-GenerationID, запускает программное обеспечение, которое разрешено клонировать (или может быть удалено, если его невозможно клонировать). После восстановления роль эмулятора основного контроллера домена будет захвачена на этом сервере и может быть добавлена в группу клонированных контроллеров доменов для домена.

- Он выполняет полную установку Windows Server 2012. Контроллер домена, на котором установлена установка Server Core, может быть менее удобен для восстановления.

- Это DNS-сервер. Поэтому переустановка DNS не требуется.

Примечание

Поскольку DC_5 не является сервером глобального каталога, он также имеет преимущество в том, что глобальный каталог не нужно удалять после восстановления. но независимо от того, является ли контроллер домена сервером глобального каталога, не является деЦисиве фактором, так как начинается с Windows Server 2012, все контроллеры домена по умолчанию являются серверами глобального каталога, а после восстановления в рамках процесса восстановления леса рекомендуется удалять и добавлять глобальный каталог.

Получение состояния репликации с помощью Repadmin

Состояние репликации — это важный способ оценки состояния службы каталогов. Если репликация работает без ошибок, известно, что контроллеры домена подключены к сети. Вы также знаете, что работают следующие системы и службы:

- Инфраструктура DNS

- Протокол проверки подлинности Kerberos

- служба времени Windows (W32time)

- Удаленный вызов процедур (RPC)

- Возможность подключения к сети

Используйте Repadmin для ежедневного мониторинга состояния репликации, выполнив команду, которая оценивает состояние репликации всех контроллеров домена в лесу. Процедура создает файл .csv, который можно открыть в Microsoft Excel и отфильтровать по сбоям репликации.

Следующую процедуру можно использовать для получения состояния репликации всех контроллеров домена в лесу.

Требования

Для выполнения данной процедуры требуется как минимум членство в группе Администраторы предприятия или в эквивалентной группе.

Средства:

- Repadmin.exe

- Excel (Microsoft Office)

Создание электронной таблицы repadmin /showrepl для контроллеров домена

-

Откройте командную строку от имени администратора: на меню щелкните правой кнопкой мыши командную строку и выберите команду «Запуск от имени администратора». Если появится диалоговое окно «Контроль учетных записей пользователей», укажите Enterprise учетные данные администратора, если это необходимо, и нажмите кнопку «Продолжить».

-

В командной строке введите следующую команду и нажмите клавишу ВВОД:

-

Откройте Excel.

-

Нажмите кнопку Office, нажмите кнопку «Открыть», перейдите к showrepl.csv и нажмите кнопку «Открыть».

-

Скрыть или удалить столбец A, а также столбец «Тип транспорта» следующим образом:

-

Выберите столбец, который нужно скрыть или удалить.

- Чтобы скрыть столбец, щелкните его правой кнопкой мыши и выберите команду «Скрыть».

- Чтобы удалить столбец, щелкните правой кнопкой мыши выбранный столбец и выберите команду «Удалить».

-

Выберите строку 1 под строкой заголовка столбца. На вкладке «Вид» нажмите кнопку «Закрепить области» и нажмите кнопку «Закрепить верхнюю строку».

-

Выберите всю электронную таблицу. На вкладке «Данные» нажмите кнопку «Фильтр».

-

В столбце «Время последнего успеха» щелкните стрелку вниз и нажмите кнопку «Сортировка по возрастанию».

-

В столбце исходного контроллера домена щелкните стрелку вниз, наведите указатель мыши на текстовые фильтры и нажмите кнопку «Настраиваемый фильтр».

-

В диалоговом окне «Настраиваемый автофильтр» в разделе «Показать строки», где щелчок не содержится. В соседнем текстовом поле введите , чтобы исключить результаты для удаленных контроллеров домена.

-

Повторите шаг 11 для столбца времени последнего сбоя, но используйте значение не равно, а затем введите значение 0.

-

Устранение сбоев репликации.

Для каждого контроллера домена в лесу электронная таблица показывает партнера по исходной репликации, времени последнего возникновения репликации и времени последнего сбоя репликации для каждого контекста именования (секции каталога). С помощью автофильтра в Excel можно просмотреть работоспособность репликации только для рабочих контроллеров домена, только неудачных контроллеров домена или контроллеров домена, которые являются наименьшими или наиболее актуальными, и вы увидите партнеров репликации, которые успешно реплицируются.

Потерян доступ к домену: что делать?

В большинстве случаев доступ к домену гораздо важнее, чем доступ к хостингу. В первую очередь потому, что домен поменять гораздо сложнее — по нему вас находят и клиенты и поисковые машины. Потеря доступа к управлению доменом часто оборачивается катастрофой: срок действия его заканчивается и сайт перестаёт работать, а продлить его никто не может.

В большинстве случаев доступ к домену гораздо важнее, чем доступ к хостингу. В первую очередь потому, что домен поменять гораздо сложнее — по нему вас находят и клиенты и поисковые машины. Потеря доступа к управлению доменом часто оборачивается катастрофой: срок действия его заканчивается и сайт перестаёт работать, а продлить его никто не может.

Первое, что нужно сделать — понять на балансе какого регистратора числится наш домен, чтобы мы знали к кому дальше обращаться. Найти контакты регистратора по его названию совсем не проблема.

Посмотреть данные можно на любом whois-сервисе, например тут, тут или тут. Кроме поиска регистратора смотрим на кого оформлен домен: это может быть либо компания, либо частное лицо.

Если домен зарегистрирован на организацию, то вы увидите её название. Здесь есть три типичных случая, когда домен зарегистрирован:

- на ваше действующее юрлицо;

- на юрлицо, которое было у вас раньше;

- на веб-студию, которая делала вам сайт.

Первый случай самый простой. Вы звоните регистратору и говорите, что потеряны данные для доступа к вашему домену такому-то, который зарегистрирован на компанию такую-то. Обычно процесс восстановления доступов заключается в отправке нотариально заверенного заявления от имени компании. Форму вам даст регистратор.

Второй случай хитрее. Хорошо, если от прежней организации осталась печать, и её директор до сих пор у вас работает. Тогда вы можете действовать по той же схеме, что и в первом пункте. В противном случае вам придётся доказывать, что новая организация является правоприемницей старой, иначе домен вам просто не отдадут.

В третьем случае необходимо обратиться в вебстудию и потребовать перерегистрации домена на вашу организацию. Как правило, проблем с этим не возникает и дополнительных денег никто не просит.

С доменом, зарегистрированным на физическое лицо (Private Person) всё сложнее

Важно определить кто именно регистрировал домен. Имя и фамилию этого человека вы можете также найти в данных из whois, но в большинстве случаев эта информация будет скрыта

Тут тоже есть ряд типовых сценариев:

- регистрацию производил сотрудник или директор веб-студии, которая делала сайт;

- домен зарегистрировал на себя фрилансер, который работал над вашим сайтом;

- домен зарегистрировал один из сотрудников вашей организации (возможно, бывший).

В любом случае нужно искать конкретного человека. И перерегистрировать домен с него на вашу компанию. Делается это так же через нотариально заверенное заявление по форме регистратора.

Чтобы найти конкретного человека:

- внимательно изучите информацию из whois, возможно будет какая-то зацепка в виде адреса электронной почты, телефона или других контактов;

- попытайтесь отправить сообщение администратору домена (которым этот человек и является) через специальную форму, ссылку на неё вы увидите в информации из whois;

- посмотрите на «подвал» вашего сайта, возможно в самом низу разработчик оставил ссылку на свой сайт, электронную почту или просто своё имя;

- обзвоните всех возможных людей, которые имели когда-то отношение к созданию сайта (да, это целое детективное расследование!);

- используйте поиск по соцсетям, это действительно работает!

Бывает, что в результате всех усилий так и не удаётся восстановить доступы к домену вашего сайта. Что же в этом случае делать?

Лучший вариант для вашего бизнеса — регистрация нового домена на ваше юрлицо. А сайт настраивается таким образом, чтобы человек, зашедший со старого домена, сразу перенаправлялся на новый. И поисковая система уведомляется о том, что новый домен теперь является основным, а старый — лишь его “зеркалом”.

Восстановление контроллера домена AD из system state бэкапа

Итак, предположим, что у вас в домене только один DC. По какой-то причине вышел из строя физический сервер, на котором он запущен.

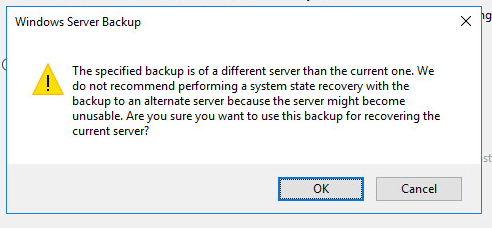

У вас есть относительно свежий бэкап System State старого контроллера домена, и вы хотите восстановить Active Directory на новом сервере в режиме полномочного восстановления.

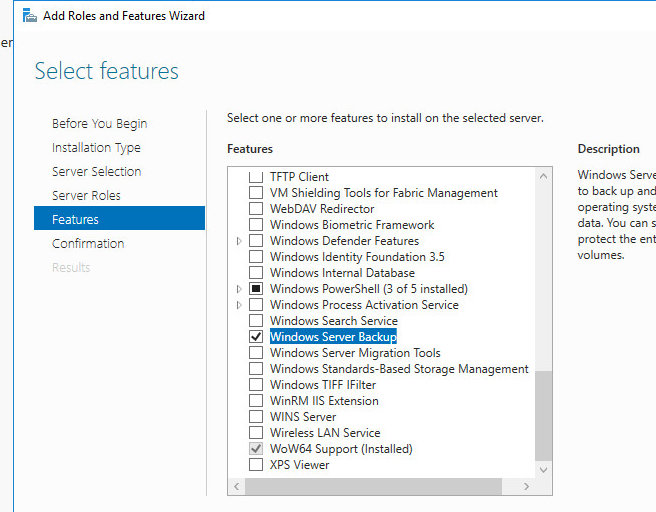

Чтобы приступить к восстановлению, вам нужно установить на новом сервер туже версию Windows Server, которая была установлена на неисправном DC. В чистой ОС на новом сервере нужно установить роль ADDS (не настраивая ее) и компонент Windows Server Backup.

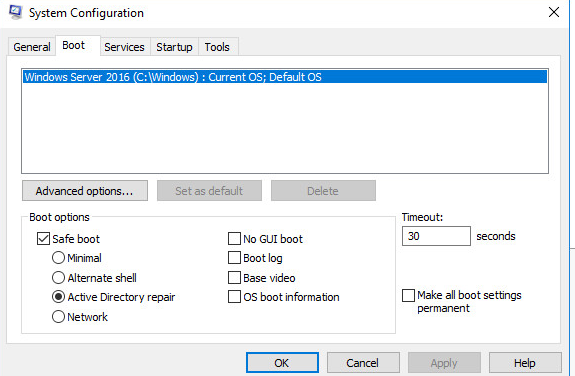

Для восстановления Actve Directory вам нужно загрузить сервер в режиме восстановления служб каталогов DSRM (Directory Services Restore Mode). Для этого запустите msconfig и на вкладе Boot выберите Safe Boot -> Active Directory repair.

Active Directory repair mode» srcset=»http://winitpro.ru/wp-content/uploads/2019/10/safe-boot-greater-active-directory-repair-mode.png 575w, http://winitpro.ru/wp-content/uploads/2019/10/safe-boot-greater-active-directory-repair-mode-300×196.png 300w» sizes=»(max-width: 575px) 100vw, 575px» />

Active Directory repair mode» srcset=»http://winitpro.ru/wp-content/uploads/2019/10/safe-boot-greater-active-directory-repair-mode.png 575w, http://winitpro.ru/wp-content/uploads/2019/10/safe-boot-greater-active-directory-repair-mode-300×196.png 300w» sizes=»(max-width: 575px) 100vw, 575px» />

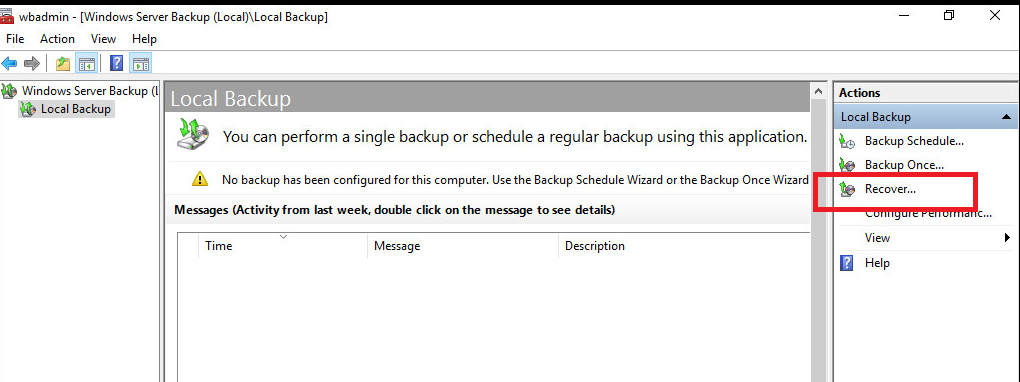

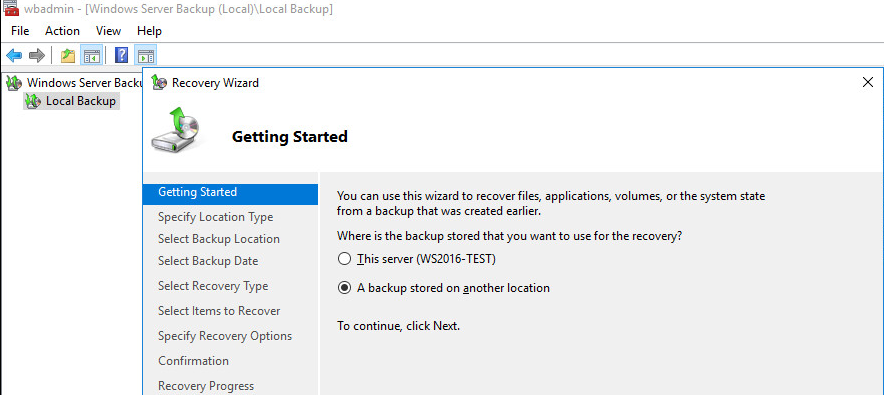

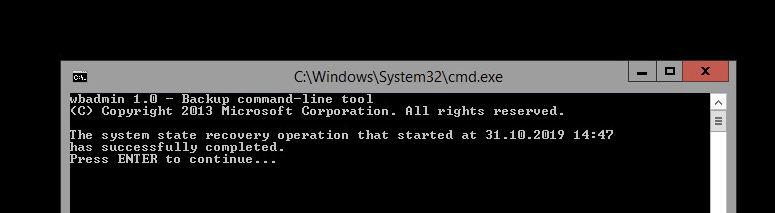

Перезагрузите сервер. Он должен загрузиться в режиме DSRM. Запустите Windows Server Backup (wbadmin) и в правом меню выберите Recover.

wbadmin get versions -backupTarget:D:

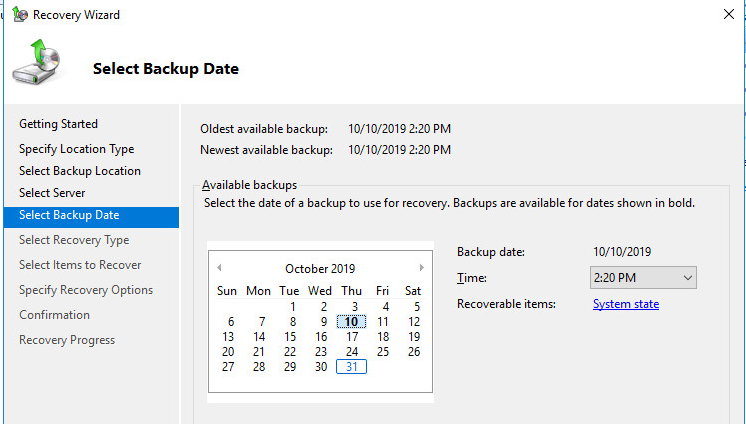

Выберите дату, на которую нужно восстановить резервную копию.

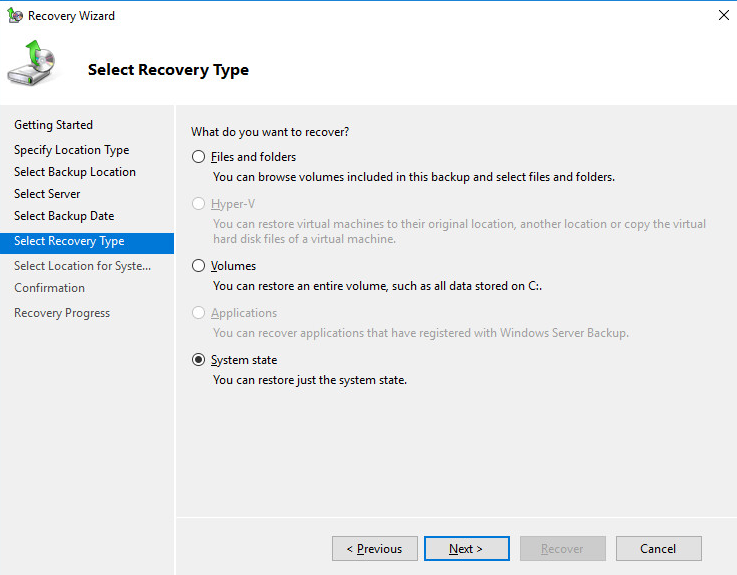

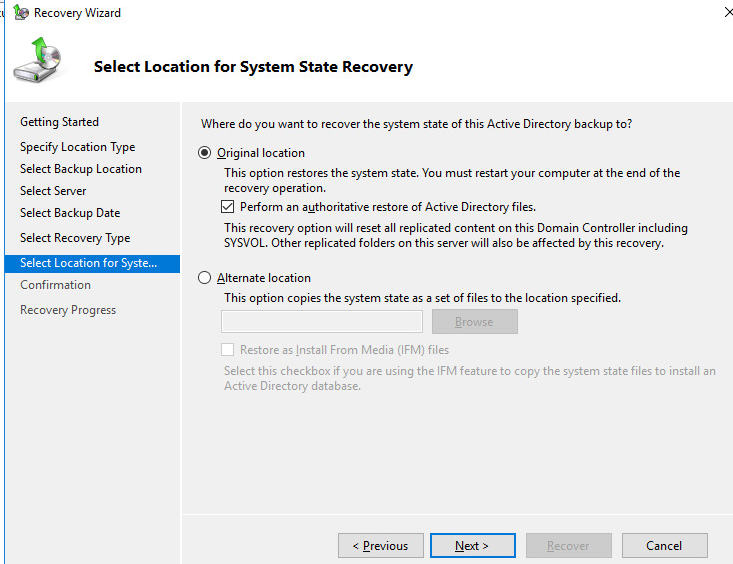

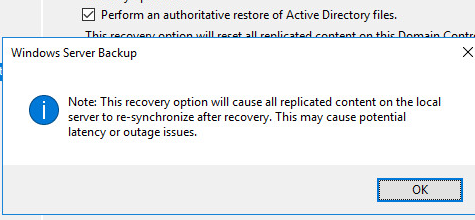

Выполнить заслуживающее доверия восстановление файлов Active Directory» (Perform an authoritative restore of Active Directory files

Авторизуйтесь на сервере под учетной записью с правами администратора домена.

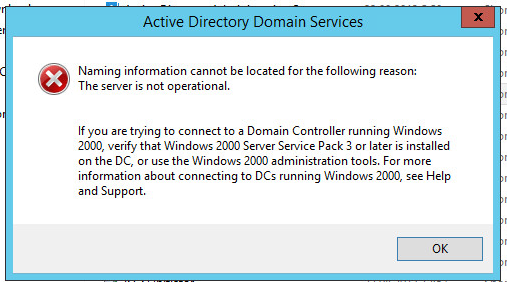

При первом запуске консоли ADUC я получил ошибку:

При этом на сервере нет сетевых папок SYSVOL and NETLOGON. Чтобы исправить ошибку:

- Запустите regedit.exe;

- Перейдите в ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

- Измените значение параметра SysvolReady с 0 на 1;

- Потом перезапустите службу NetLogon: net stop netlogon & net start netlogon

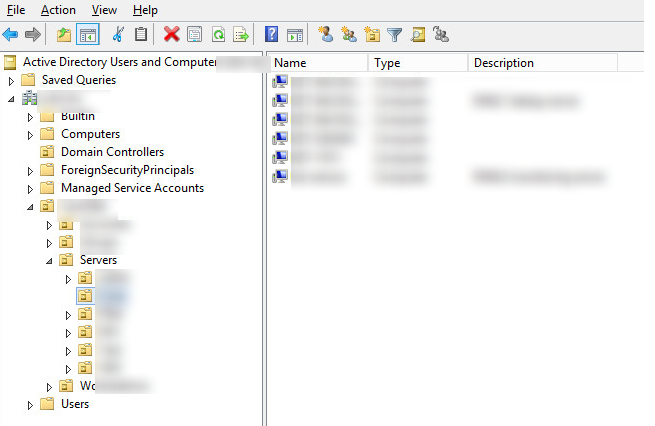

Попробуйте открыть консоль ADUC еще раз. Вы должны увидеть структуру вашего домена.

Authoritative Restore.

Если у вас остался единственный DC, проверьте что он является хозяином всех 5 FSMO ролей и выполните их захват, если нужно.

Восстановление объектов Active Directory с помощью утилиты LDP

LDP (LDP.exe) —проверенная временем программа, созданная разработчиками Active Directory. Выглядит она довольно просто, но у нее много возможностей, которые позволяют полностью управлять объектами Active Directory. Недостаток ее в том, что на освоение функционала программы нужно потратить довольно много времени, а интерфейс не слишком современен и понятен.Примечание: Эта статья не является полноценным руководством по программе LDP. Чтобы научиться работе с программой, рекомендую воспользоваться руководством по LDP.

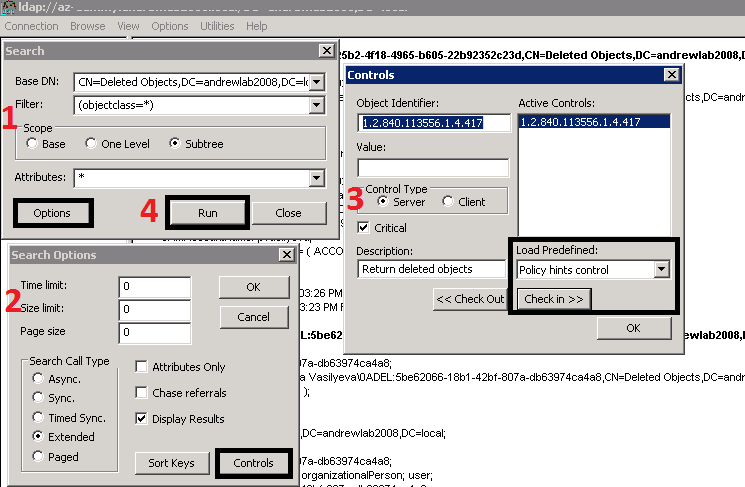

Итак, чтобы восстановить «tombstone» объект с помощью LDP, необходимо сделать следующее:

- Запустите программу (Start — Run — ldp)

- Подключите ее к контроллеру домена (Connection – Connect..). Используйте для подключения данные соответствующей учетной записи (администратора предприятия или домена). (Connection – Bind..)

- Найдите нужный объект в контейнере удаленных объектов. Вам потребуется научиться использовать различные настройки поиска и фильтра (Browse – Search).

- В диалоговом окне «Controls» (элементы управления) выберите вариант «return deleted objects» (выводить удаленные объекты) и нажмите кнопку «check in» (добавить), чтобы добавить идентификатор объекта для этого варианта в список Active Control (активные элементы управления).

- Затем сохраните настройки и выполните запрос, чтобы найти удаленный объект.

- Восстановите «tombstone» объект, используя мастер (Browse – Modify), чтобы найти объект по параметру distinguishedName (DN) и удалить значение isDeleted с одновременным переименованием объекта.

- В результате объект будет восстановлен, и его можно будет увидеть через инструмент просмотра пользователей и компьютеров Active Directory.

На рисунке ниже показан типовой пример поиска, который я выполнил, чтобы найти tombstone-объекты в моем тестовом домене:

В дополнение к сказанному выше следует помнить некоторые особенности такого восстановления tombstone-объектов. Так, некоторые атрибуты (например, членство в группах), удаленные при первоначальном удалении, не будут восстановлены, что потенциально может создать вам проблемы.

Восстановление контроллера домена AD через репликацию

Восстановление DC через репликацию – это не совсем процесс восстановления DC из бэкапа. Этот сценарий может использоваться, если у вас в сети есть несколько дополнительных контроллеров домена, и все они работоспособны. Этот сценарий предполагает установку нового сервера, повышение его до нового DC в этом же сайте. Старый контроллер нужно просто удалить из AD.

Это самый простой способ, который гарантирует что вы не внесете непоправимых изменений в AD. В этом сценарии база ntds.dit, объекты GPO и содержимое папки SYSVOL будут автоматически реплицированы на новый DC с DC-ов, оставшихся онлайн.

Если размер базы ADDS небольшой и другой DC доступен по скоростному каналу, это намного быстрее, чем восстанавливать DC из бэкапа.

«Хочу вернуть СВОЙ домен» или как НЕ надо регистрировать домен

В техподдержке очередной звонок:

– Але, Ukrnames, добрый день! (пауза) Извините, но мы не можем предоставить такого рода информацию. Что бы связаться с владельцем домена, Вам необходимо …..

(Я слышу только одну сторону диалога, но уже прекрасно понимаю о чем идет речь – это очередной клиент, которой хочет вернуть СВОЙ домен! А на деле, домен зарегистрирован на другого человека, который владеет им на законных правах.

Как правило, это или: «Мы забыли продлить домен N месяцев назад, а сегодня вспомнили что он нам ой как нужен» или «Домен регистрировал наш сотрудник, он больше с нами не работает, контактов с ним у нас нет».)

– Как нам вернуть СВОЙ домен?

И поверьте, такие звонки случаются с незавидной регулярностью. И хорошо, когда клиенты, понимают, что допустили ошибку, и пытаются выяснить как ее исправить. Встречаются и очень настойчивые личности (к счастью, крайне редко =)).

Официально совершать любые операции с доменным именем может только владелец. По определению – это лицо, которое имеет доступ к контрольной панели управления доменами. Владение доменом можно сравнить с личной собственностью. Мы владеем этой вещью, но по ряду причин мы можем её лишиться. Точно также мы можем лишиться и доменного имени.

Я обратилась за консультацией в центр поддержки клиентов, что бы они рассказали о самых распространенных ошибках, которые допускают клиенты при регистрации доменов и дали несколько советов как избежать подобных ситуаций.

Самые распространенные ошибки при регистрации домена:

1. Домен регистрируется администратором сайта компании (свата, брата, ребенка кого-угодно, только не на себя лично), следовательно не на главного в компании, администратор увольняется, доступы утеряны, домен вовремя не продлен, следовательно упущен.

2. Указанный в аккаунте имейл , на который приходят уведомления об истекающих услугах – не рабочий, не закреплен за корпоративной почтой фирмы или рассылка помечена как спам.

3. Домен зарегистрирован за ненадежным реселлером, который вовремя не уведомляет клиентов об истекающих услугах, и с которым клиент лишен любой связи.

4. На сайте регистратора клиент имеет 2 аккаунта на самого себя или просто на одного и того же человека НО. с разными доменами в каждом. Отслеживая один аккаунт, человек забывает о втором, следовательно забывает следить за доменами этого аккаунта.

5. Человек зарегистрировал аккаунт на себя на сайте регистратора, не пользовался им год и только заметив, что домен в статусе Hold и не отображается в браузере, вспоминает о своем домене, при этом доступы к аккаунту утеряны, а контактный имейл забыл.

Как это все избежать:

1. Заблаговременно решить на чье имя и чьи контактные данные будут как административные контакты домена, так и в аккаунте на сайте регистратора. Указывать всегда действительный имейл, телефон и ФИО (название фирмы).

2. Следить за уведомлениями от регистратора. Он заблаговременно вас уведомляет об истекающих услугах с периодом от 45-5 дней до истечения.

3. Стараться регистрировать домен напрямую у главного регистратора, ну или с точностью у проверенного реселлера.

4. По возможности все домены держать на одном аккаунте в системе регистратора, во избежание дальнейшей путаницы с доменами и своими аккаунтами.

5. Сохранять доступы к аккаунту сайта регистратора, чтоб не спохватиться когда будет поздно и долго доказывать, что вы владелец домена.

Но даже если беда произошла есть несколько вариантов ее решения:

1. Если по WHOIS-сервису ваш домен находится в статусе «redemption period», это значит что у вас есть еще время (у каждой доменной зоны оно разное) его восстановить у регистратора (стоимость восстановления также зависит от регистратора и доменной зоны).

2. Связаться с текущим владельцем (уже на законных правах) и предложить ему за вознаграждение выкупить утраченный домен. Обычно у всех регистраторов есть чудесный сервис «Связь с владельцем домена».

3. Ну и самое последнее (от безвыходности) зарегистрировать новый домен и следить за ним. Теперь, то вы его не упустите еще раз

Возможно кому-то информация покажется банальной, но, повторюсь, такие ситуации бывают чуть ли не каждый день и лучше в них не попадать.

голоса

Рейтинг статьи

Что такое Disaster Recovery

Disaster Recovery (DR) — катастрофоустойчивость или аварийное восстановление, инструмент реагирования на критические сбои в IT-инфраструктуре компании, направленный на быстрое восстановление работы всех систем. То есть отказ серверной или даже всего ЦОДа не должен надолго (в отдельных случаях речь о секундах) прерывать бизнес-процессы.

Реализация DR основана на управлении рисками (анализ, оценка, нужен ли вообще план восстановления, планирование). Один из вариантов — дублирующая инфраструктура, способная взять на себя всю нагрузку, если основная система откажет. В идеале ключевые узлы инфраструктуры должны работать по принципу георезервирования:

-

Георезерв инфраструктуры — запасную инфраструктуру разворачивают в другой геолокации, не подверженной или менее подверженной аналогичным природным или техногенным ЧС. Да, от взрыва Солнца даже ЦОД на Марсе не спасёт, но уберечься от наводнения, развернув дублирующую инфраструктуру в разных городах, получится;

-

Георезерв электросети — зачастую используют другие магистральные каналы. Например, выходит из строя местная электростанция, основной ЦОД переходит на дизельные генераторы, а запасной ЦОД продолжит питаться от ГЭС. Так как второй вариант дешевле, можно остановить работу первого ЦОДа, пока аварийные службы восстанавливают электропитание. Такой подход также используют и в рамках одного ЦОДа;

-

Георезерв интернет каналов — другие магистральные интернет-провайдеры, каналы которых не проходят в одном месте. Если экскаватор пробьет один из каналов, когда будет копать рядом с ЦОДом, это не остановит работу.

Программное обеспечение и методологии, которые вызывают откат USN

При использовании следующих сред, программ или подсистем администраторы могут обойти проверки, которые корпорация Майкрософт разработала при восстановлении состояния системы контроллера домена:

-

Запуск контроллера домена Active Directory, файл базы данных Active Directory которого был восстановлен (скопирован) на место с помощью программы создания образов, такой как Norton Ghost.

-

Запуск ранее сохраненного образа виртуального жесткого диска контроллера домена. Следующий сценарий может привести к откату USN:

- Повышение уровня контроллера домена в виртуальной среде размещения.

- Создайте моментальный снимок или альтернативную версию виртуальной среды размещения.

- Разрешите контроллеру домена продолжать входящую репликацию и исходящие репликации.

- Запустите файл образа контроллера домена, созданный на шаге 2.

-

Примеры виртуализированных сред размещения, которые приводят к этому сценарию, включают Microsoft Virtual PC 2004, Microsoft Virtual Server 2005 и EMC VMWARE. Этот сценарий также может быть причиной других виртуализированных сред размещения.

-

Дополнительные сведения об условиях поддержки контроллеров домена в виртуальных средах размещения см. в разделе «Что следует учитывать при размещении контроллеров домена Active Directory в виртуальных средах размещения».

-

Запуск контроллера домена Active Directory, расположенного на томе, где подсистема диска загружается с помощью ранее сохраненных образов операционной системы без восстановления состояния системы Active Directory.

-

Сценарий А. Запуск нескольких копий Active Directory, расположенных в подсистеме диска, в которой хранится несколько версий тома

- Повышение уровня контроллера домена. Найдите файл Ntds.dit в подсистеме диска, в которой может храниться несколько версий тома, на котором размещен файл Ntds.dit.

- Используйте дисковую подсистему для создания моментального снимка тома, на котором размещен файл Ntds.dit для контроллера домена.

- Продолжайте, чтобы контроллер домена загружал Active Directory из тома, созданного на шаге 1.

- Запустите контроллер домена, сохраненный базой данных Active Directory на шаге 2.

-

Сценарий Б. Запуск Active Directory с других дисков в неисправном зеркале

- Повышение уровня контроллера домена. Найдите файл Ntds.dit на зеркальном диске.

- Разорвать зеркальное отображение.

- Перейдите к репликации входящего и исходящего трафика с помощью файла Ntds.dit на первом диске в зеркале.

- Запустите контроллер домена с помощью файла Ntds.dit на втором диске в зеркале.

-

Даже если это не требуется, каждый из этих сценариев может привести к откату контроллеров домена к более старой версии базы данных Active Directory с помощью неподдерживаемых методов. Единственный поддерживаемый способ отката содержимого Active Directory или локального состояния контроллера домена Active Directory — использовать служебную программу резервного копирования и восстановления с поддержкой Active Directory для восстановления резервной копии состояния системы, созданной из той же установки операционной системы и того же физического или виртуального компьютера, который восстанавливается.

Корпорация Майкрософт не поддерживает любой другой процесс, который создает моментальный снимок элементов системного состояния контроллера домена Active Directory и копирует элементы этого состояния системы в образ операционной системы. Если администратор не заблокирует, такие процессы приводят к откату usN. Этот откат USN приводит к тому, что партнеры прямой и транзитивной репликации неправильно восстановленного контроллера домена имеют несогласованные объекты в своих базах данных Active Directory.

Поддерживаемые методы резервного копирования Active Directory на контроллерах домена, работающих Windows Server 2012 и более поздних версиях

Windows Server 2012 добавлена поддержка Hyper-Visor поколения (GenID). Это позволяет виртуальному гостю обнаруживать тома дисков с новым идентификатором и реагировать на новый идентификатор GenID. В Active Directory службы каталогов реагируют так, как если бы контроллер домена был восстановлен из резервной копии. Затем он создает новый идентификатор вызова. Используя новый идентификатор вызова, экземпляр базы данных может безопасно повторно ввести репликацию в лесу.

Это один из сценариев, описанных в разделе «Развертывание и настройка виртуализированного контроллера домена«.