NetWrix Network Infrastructure Change Reporter

Network Infrastructure Change Reporter — инструмент для аудита и составления отчетов по сетевым устройствам, отслеживающий изменения для всех сетевых устройств и их параметров. Решение автоматически находит новые устройства в заданных IP-диапазонах и контролирует изменения в их настройках — модификации в таблицах IP-маршрутов, правилах межсетевых экранов, настройках безопасности, параметрах протоколов. С помощью решения Network Configuration Change Reporter сетевые администраторы могут автоматически фиксировать все до единого изменения в управляемых устройствах, а также распознать неуправляемые и неконтролируемые устройства. Данные аудита изменений могут использоваться для анализа безопасности, решения проблем и аудита соответствия требованиям информационной безопасности.

Скачать: netwrix.com/ru/network_device_audit.html

NetWrix Group Policy Change Reporter

NetWrix Group Policy Change Reporter делает предельно простой и ясной задачу аудита изменений групповых политик. Программа ежедневно отправляет отчеты с детальной информацией по каждому изменению в конфигурации групповых политик. В отчете отображаются вновь созданные и удаленные объекты групповой политики (GPO), изменения связей GPO, политик аудита и паролей, развертывания ПО, изменение конфигурации пользовательских рабочих станций и других настроек. Программа фиксирует значения до и после изменения, предоставляя информацию о том, КТО, ЧТО и КОГДА изменил.

Основные функции:

- Аудит всех регулярных задач управления групповыми политиками и отчетность;

- Создание отчетов по соответствию нормативным документам, в т.ч. для аудиторов SOX, GLBA и HIPAA;

- Обзор всех процессов управления групповыми политиками для ИТ-менеджеров;

- Автоматическое резервное копирование и восстановление объектов групповой политики;

- Интеграция с Microsoft System Center Operations Manager.

Решение фиксирует все изменения групповых политик и архивирует их для статистической отчетности. Программа позволяет получить объединенную информацию по изменениям групповой политики за любой период для детального анализа. Так, например, можно узнать, кто добавил для развертывания на клиентских компьютерах новое ПО, кто изменил настройки межсетевого экрана и блокировки для рабочих станций и многое другое.

Скачать: netwrix.com/ru/group_policy_auditing.html

NetWrix Active Directory Object Restore Wizard

NetWrix AD Object Restore позволяет оперативно восстановить удаленные и модифицированные объекты в службе Active Directory Windows 2003 и 2008 без перезагрузки контроллера домена. Программа не ограничивается обычными функциями объектов tombstone в Active Directory, сохраняет больше информации по сравнению с типовыми объектами AD tombstone и этим превосходит решения, основанные на стандартных интерфейсах Microsoft Tombstone Reanimation. Ни одно решение не сможет восстановить модифицированные и некорректно добавленные объекты, ориентируясь исключительно на tombstone.

Скачать: netwrix.com/ru/active_directory_recovery_software.html

NetWrix Inactive Users Tracker

Inactive Users Tracker автоматизирует управление неактивными учетными записями пользователей. Периодически проверяя все учетные записи в указанных доменах, программа сообщает обо всех учетных записях, бездействующих в течение определенного количества дней.

Основные функции:

- Проверка всех пользователей и предоставление отчетов о неактивных в течение заданного количества дней учетных записях.

- Автоматическое отключение неактивных учетных записей пользователей путем блокировки, установки случайного пароля, перемещения в другое подразделение или полного удаления таких учетных записей.

- Отправка уведомлений менеджерам о неактивных учетных записях подчиненных.

- Возможность отправки отчетов ИТ-аудиторам в соответствии с нормативными документами (SOX, HIPAA, SAS-70 и пр.).

Чтобы определить отсутствие активности, для каждой пользовательской учетной записи инструмент проверяет атрибуты «lastLogon» и «lastLogonTimestamp», отображающие последнюю аутентификацию пользователя определенным контроллером домена. AD не копирует эти атрибуты, поэтому для каждого контроллера домена значения будут разными. Inactive Users Tracker корректно решает эту проблему, отправляя запросы всем контроллерам в домене и ориентируясь на самое позднее время входа в систему («true last logon»).

Ссылка на продукт: netwrix.com/inactive_users_tracking.html

Уровни ведения журнала

Каждой записи может быть присвоено значение от 0 до 5, и это значение определяет уровень детализации регистрируемых событий. Уровни ведения журнала описаны следующим образом:

- 0 (Нет): на этом уровне регистрируются только критические события и события ошибок. Это параметр по умолчанию для всех записей, и его следует изменять только в том случае, если возникла проблема, которую необходимо изучить.

- 1 (минимальный): события высокого уровня записываются в журнал событий в этом параметре. События могут включать одно сообщение для каждой основной задачи, выполняемой службой. Используйте этот параметр, чтобы начать исследование, если вы не знаете расположение проблемы.

- 2 (базовый)

- 3 (обширный): этот уровень записывает более подробные сведения, чем более низкие уровни, например шаги, выполняемые для выполнения задачи. Используйте этот параметр, если проблема сужается до службы или группы категорий.

- 4 (подробно)

- 5 (внутренний): этот уровень регистрирует все события, включая строки отладки и изменения конфигурации. Записывается полный журнал службы. Используйте этот параметр при трассировке проблемы до определенной категории небольшого набора категорий.

Создание команды

Создадим функцию с помощью который мы сможем выполнять эти действия более удобным для нас способом. Эта функция должна будет учитывать следующие моменты:

- возможность указания времени, указывающие на начало создания лога;

- понятный вывод сообщения соответствующий идентификаторам;

- источник и цель аудита. Например администратор изменивший пароль пользователя;

- тип события — success или fail.

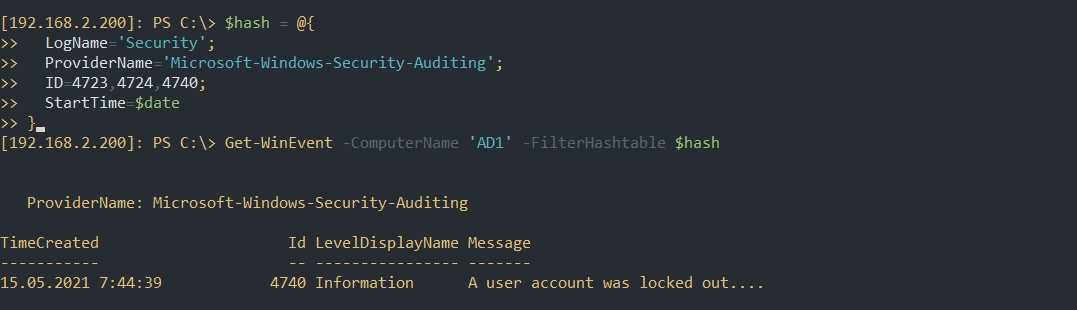

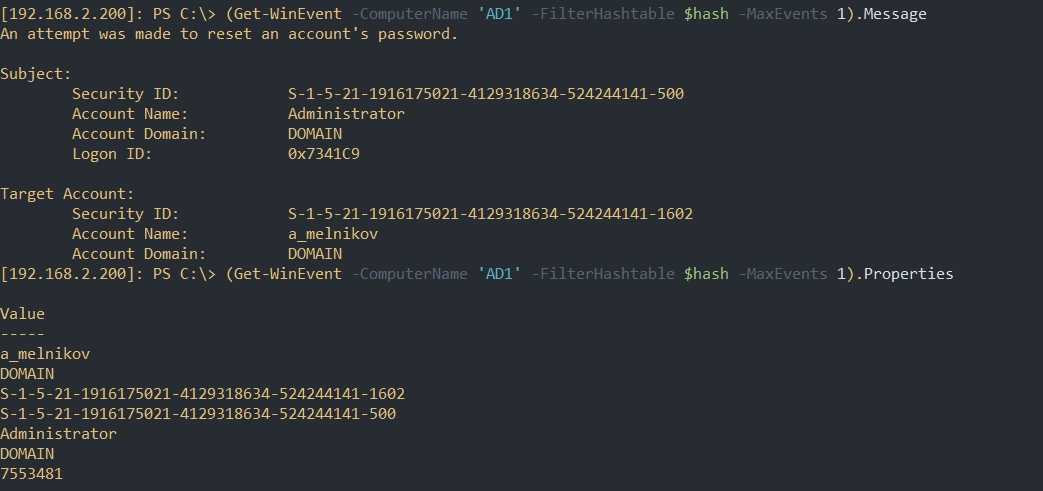

Что бы получить события начинающиеся с определенной даты мы можем использовать существующее свойство ‘StartTime’ в массиве. ‘EndTime’ указывает обратное. В примере ниже мы получим события созданные за сутки:

Выше уже описывалась, что одна из проблем работы с журналом — это отсутствие форматирования каких-то данных. В примере ниже свойство ‘Messages’ хранит сплошной текст, а ‘Properties’ только некоторые отформатированные данные из ‘Messages’:

Пример выше — скорее идеальный случай. У вас может отличаться порядок или другая информация в ‘Properties’. Эти данные точно будут отличаться в логах с разными ID. В случае с одинаковыми ID — это так же может случатся.

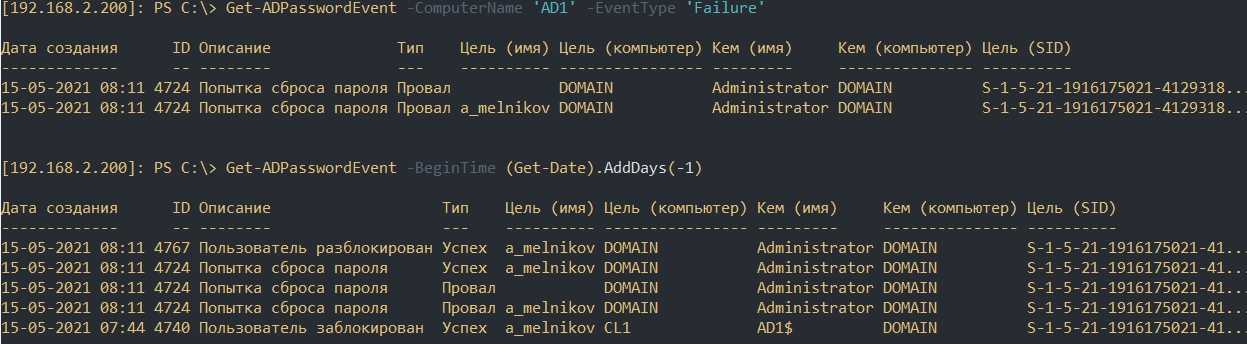

Готовая функция, выводящая информацию об этих событиях, будет следующей:

Варианты использования функции:

…

Рекомендую

Настройка ведения журнала событий диагностики Active Directory

Чтобы настроить ведение журнала событий диагностики Active Directory, выполните следующие действия.

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в статье о резервном копировании и восстановлении реестра в Windows.

Значения SDDL для записи контроль доступа

| Значение | Описание | Значение | Описание |

|---|---|---|---|

| «AO» | Операторы учетных записей | «PA» | администраторы групповая политика |

| «RU» | Псевдоним для разрешения предыдущей версии Windows 2000 | «IU» | Пользователь, вошедший в систему в интерактивном режиме |

| «AN» | Анонимный вход | «LA» | Локальный администратор |

| «AU» | Пользователи, прошедшие проверку подлинности | «LG» | Локальный гость |

| «BA» | Встроенные администраторы | «LS» | Учетная запись локальной службы |

| «BG» | Встроенные гости | «SY» | Локальная система |

| «BO» | Операторы резервного копирования | «NU» | Пользователь для входа в сеть |

| «BU» | Встроенные пользователи | «NO» | Операторы конфигурации сети |

| «ЦС» | Администраторы сервера сертификатов | «NS» | Учетная запись сетевой службы |

| «CG» | Группа создателей | «PO» | Операторы принтера |

| «CO» | Владелец создателя | «PS» | Личное «я» |

| «DA» | Администраторы домена | «PU» | Опытные пользователи |

| «DC» | Компьютеры домена | «RS» | Группа серверов RAS |

| «DD» | Контроллеры домена | «RD» | Пользователи сервера терминалов |

| «DG» | Гости домена | «RE» | Репликатор |

| «DU» | Пользователи домена | «RC» | Ограниченный код |

| «EA» | Администраторы предприятия | «SA» | Администраторы схемы |

| «ED» | Контроллеры домена предприятия | «SO» | Операторы сервера |

| «WD» | Все пользователи | «SU» | Пользователь для входа в службу |

- G: = основная группа.

- D: = записи DACL.

- S: = записи SACL.

Формат записи DACL/SACL: entry_type:inheritance_flags(ace_type;ace_flags;rights;object_guid;inherit_object_guid;account_sid)

Пример: D:(A;; FA;;; WD)

entry_type:

«D» — DACL

«S» — SACL

inheritance_flags:

«P» — SDDL_PROTECTED, наследование от контейнеров, расположенных выше в иерархии папок, блокируется.

«AI» — SDDL_AUTO_INHERITED, наследование разрешено, при условии, что «P» также не задано.

«AR» — SDDL_AUTO_INHERIT_REQ, дочерние объекты наследуют разрешения от этого объекта.

ace_type:

«A» — ДОСТУП РАЗРЕШЕН

«D» — ДОСТУП ЗАПРЕЩЕН

«OA» — ДОСТУП К ОБЪЕКТУ РАЗРЕШЕН: применяется только к подмножествию объектов.

«OD» — ОБЪЕКТНЫЙ ДОСТУП ЗАПРЕЩЕН: применяется только к подмножествию объектов.

«AU» — АУДИТ СИСТЕМЫ

«A» — СИСТЕМНАЯ СИГНАЛИЗАЦИЯ

«OU» — АУДИТ ОБЪЕКТНОЙ СИСТЕМЫ

«OL» — СИГНАЛИЗАЦИЯ СИСТЕМЫ ОБЪЕКТОВ

ace_flags:

CI — CONTAINER INHERIT: дочерние объекты, которые являются контейнерами, например каталоги, наследуют ACE как явный ACE.

«OI» — OBJECT INHERIT: дочерние объекты, которые не являются контейнерами, наследуют ACE как явный ACE.

«NP» — NO PROPAGATE: только непосредственные дети наследуют этот туз.

«IO» — ТОЛЬКО НАСЛЕДОВАНИЕ: туз не применяется к этому объекту, но может влиять на дочерние объекты посредством наследования.

«ID» — ACE НАСЛЕДУЕТСЯ

«SA» — УСПЕШНЫЙ АУДИТ ДОСТУПА

«FA» — АУДИТ ДОСТУПА СБОЕМ

rights: шестнадцатеричная строка, обозначающая маску доступа или зарезервированное значение, например FA (доступ ко всем файлам), FX (выполнение файла), FW (запись файлов) и т. д.

| Значение | Описание | Значение | Описание |

|---|---|---|---|

| Универсальные права доступа | Права доступа к службе каталогов | ||

| «Общедоступная версия» | GENERIC ALL | «RC» | Чтение разрешений |

| «GR» | УНИВЕРСАЛЬНОЕ ЧТЕНИЕ | «SD» | Delete |

| «GW» | УНИВЕРСАЛЬНАЯ ЗАПИСЬ | «WD» | Изменение разрешений |

| «GX» | GENERIC EXECUTE | «WO» | Изменение владельца |

| Права доступа к файлам | «RP» | Чтение всех свойств | |

| «FA» | ДОСТУП КО ВСЕМ ФАЙЛАМ | «WP» | Запись всех свойств |

| «FR» | УНИВЕРСАЛЬНОЕ ЧТЕНИЕ ФАЙЛА | «CC» | Создание всех дочерних объектов |

| «FW» | УНИВЕРСАЛЬНАЯ ЗАПИСЬ ФАЙЛА | «DC» | Удаление всех дочерних объектов |

| «FX» | УНИВЕРСАЛЬНОЕ ВЫПОЛНЕНИЕ ФАЙЛА | «LC» | Содержимое списка |

| Права доступа к разделу реестра | «SW» | Все проверенные записи | |

| «KA» | «LO» | «LO» | Объект List |

| «K» | ЧТЕНИЕ КЛЮЧА | «DT» | Удаление поддеревого дерева |

| «KW» | ЗАПИСЬ КЛЮЧА | «CR» | Все расширенные права |

| «KX» | ВЫПОЛНЕНИЕ КЛЮЧА |

- object_guid: N/A

- inherit_object_guid: Н/Д

- account_sid: идентификатор безопасности определенного субъекта безопасности или зарезервированное значение, например AN (anonymous), WD (Все), SY (LOCAL_SYSTEM) и т. д. Дополнительные сведения см. в таблице выше.

Дополнительные сведения о синтаксисе SDDL см. в следующих статьях: https://msdn.microsoft.com/library/cc230374.aspx, https://msdn.microsoft.com/library/windows/hardware/aa374892(v=vs.85).aspx.

Настройка политики аудита

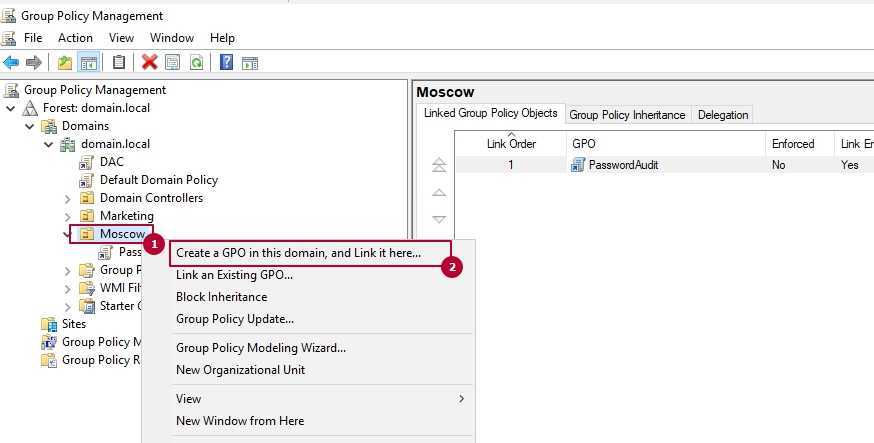

Самый удобный способ создать политику — использовать оснастку ‘Group Policy Management’. Эта оснастка может быть открыта через RSAT или на домен-контроллер. Оснастку групповых политик так же открывается командой:

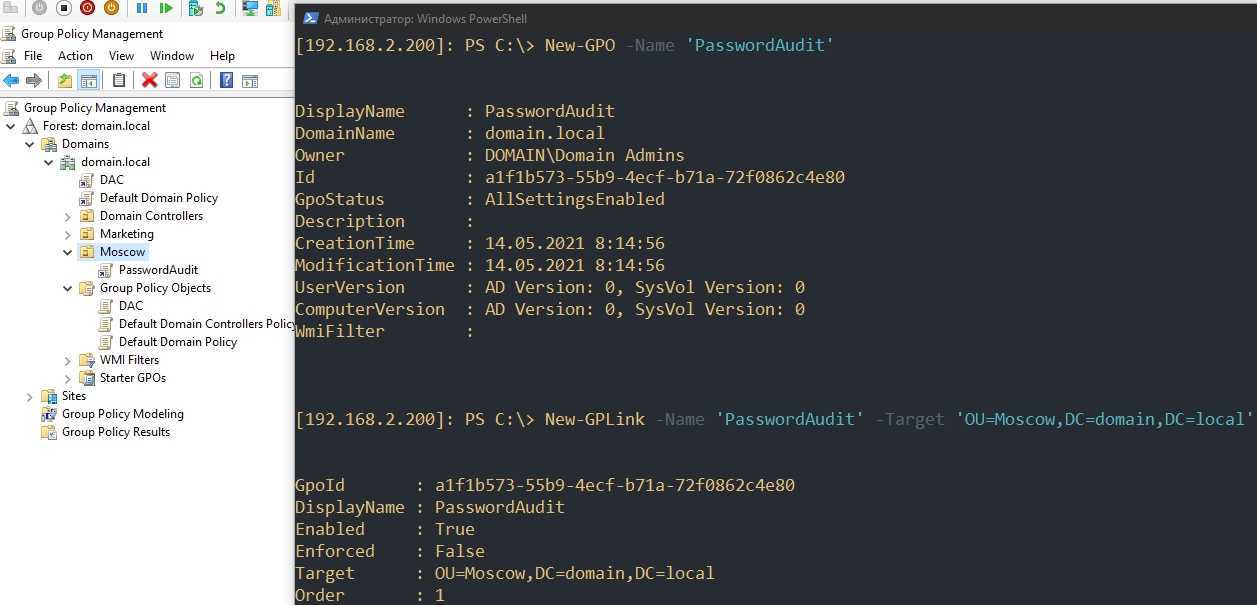

Вам необходимо выбрать OU, где находятся компьютеры, и создать в ней новую политику. Можно выбрать так же сайт или домен если вы планируете охватить область большую чем OU:

В примерах я использую OU Moscow. Через Powershell создать и привязать политику тоже можно. Это делается следующим образом:

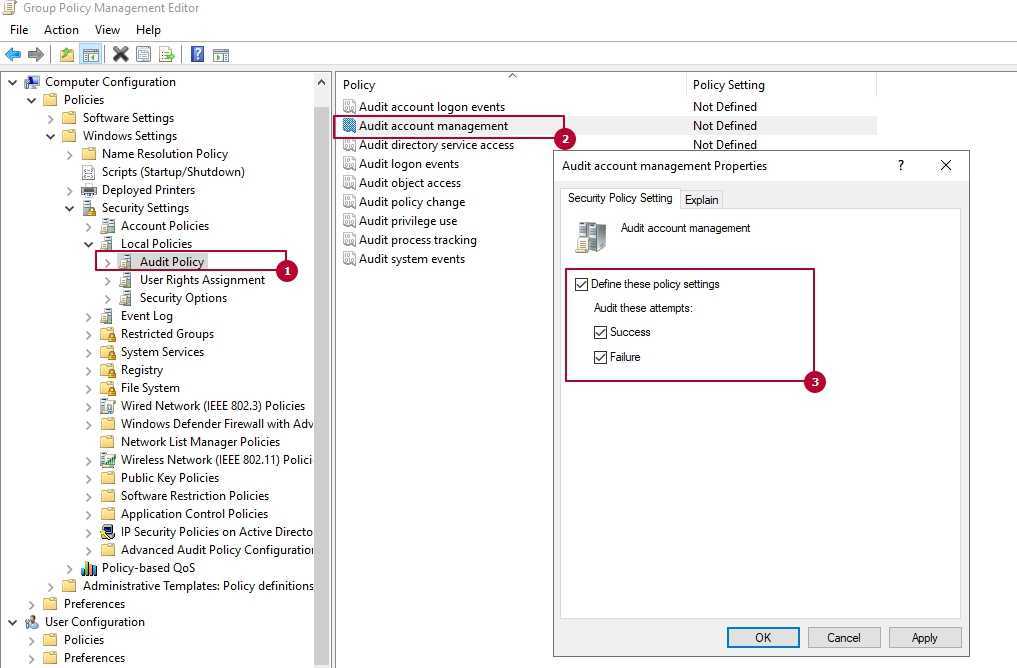

Политика, которая нам нужна, называется ‘Audit account management/Аудит управления учетной записью’. Она включает аудит связанный с изменением пользователя, пароля и групп. Что бы это сделать пройдите по следующему пути

- ‘Computer Configuration’ — ‘Policies’ — ‘Windows Settings’ — ‘Security Settings’ — ‘Local Policies’ = ‘Audit Policy’;

- ‘Конфигурация компьютера’ — ‘Параметры Windows’ — ‘Параметры безопасности’ — ‘Локальные политики’ — ‘Политика аудита’.

В этой политике нужно включить учет успешных попыток изменения данных (Success) и провала (Failure):

Powershell плохо предназначен для настройки политик. Основная проблема в том, что в качестве пути до политики мы должны указывать ветку реестра и знать значения, которые планируем менять. Политики аудита, связанные с безопасностью, не имеют веток реестра вообще и из-за этого установить их командами Powershell не возможно.

Ниже, для примера, показано как через Powershell устанавливается политика включающая заставку через 900 секунд:

У домен контроллеров есть роль FSMO, которая отвечает за пароли. Ее название PDC — ‘Primary domain controller’. На домен контроллере, который держит эту роль, и будут собираться все события связанные с политикой аудита. Увидеть кому принадлежит эта роль можно так:

![]()

На клиентских компьютерах запустим обновление политик:

Настройка параметра политики аудита для контроллера домена

По умолчанию аудит отключен. Для контроллеров домена параметр политики аудита настраивается для всех контроллеров домена в домене. Для аудита событий, происходящих на контроллерах домена, настройте параметр политики аудита, который применяется ко всем контроллерам домена в не локальном объекте групповая политика (GPO) для домена. Доступ к этому параметру политики можно получить в подразделении контроллеров домена. Чтобы проверить доступ пользователей к объектам Active Directory, настройте категорию событий Audit Directory Service Access в параметре политики аудита.

Примечание.

- Необходимо предоставить пользователю журнала аудита и безопасности право на компьютер, на котором необходимо настроить параметр политики аудита или просмотреть журнал аудита. По умолчанию Windows Server 2003 предоставляет эти права группе администраторов.

- Файлы и папки, которые требуется проверить, должны находиться на томах файловой системы Windows NT Майкрософт (NTFS).

Чтобы настроить параметр политики аудита для контроллера домена, выполните следующие действия.

-

Выберите «Запуск>программ администрирования>», а затем выберите Пользователи и компьютеры Active Directory.

-

В меню «Вид » выберите » Дополнительные функции».

-

Щелкните правой кнопкой мыши контроллеры домена и выберите пункт «Свойства».

-

Выберите вкладку групповая политика, выберите политику контроллера домена по умолчанию, а затем нажмите кнопку «Изменить».

-

Выберите «Конфигурация компьютера», дважды щелкните «Параметры Windows», дважды щелкните «Параметры безопасности «, дважды щелкните «Локальные политики «, а затем дважды щелкните » Политика аудита».

-

В правой области щелкните правой кнопкой мыши audit Directory Services Access и выберите пункт «Свойства».

-

Выберите «Определить эти параметры политики», а затем установите один или оба следующих флажка:

- Успешно. Установите этот флажок, чтобы проверить успешные попытки для категории событий.

- Сбой. Установите этот флажок для аудита неудачных попыток для категории событий.

-

Щелкните правой кнопкой мыши любую другую категорию событий, которую требуется проверить, а затем выберите «Свойства».

-

Нажмите кнопку ОК.

-

Изменения, внесенные в параметр политики аудита компьютера, вступает в силу только в том случае, если параметр политики распространяется или применяется к компьютеру. Выполните одно из следующих действий, чтобы инициировать распространение политики:

- Введите в командной строке и нажмите клавишу ВВОД.

- Дождитесь автоматического распространения политики, которое происходит через регулярные интервалы, которые можно настроить. По умолчанию распространение политики происходит каждые пять минут.

-

Откройте журнал безопасности, чтобы просмотреть зарегистрированные события.

Примечание.

Если вы либо домен, либо администратор предприятия, вы можете включить аудит безопасности для рабочих станций, серверов-членов и контроллеров домена удаленно.

NetWrix USB Blocker

NetWrix USB Blocker обеспечивает централизованный контроль доступа, предотвращая несанкционированное использование сменных носителей, подключаемых к USB-портам компьютера (карты памяти, внешние жесткие диски, устройства iPod и др.). Независимо от возможностей антивируса и межсетевого экрана, контроль доступа через USB-порты — важный аспект защиты компьютеров сети. Блокировка USB-устройств защищает сеть от вредоносного ПО, предотвращает кражу секретной корпоративной информации

Решение основывается на встроенных механизмах групповых политик и легко интегрируется в существующую среду. Одним из преимуществ программы является ее простота в установке и настройке.

Скачать: netwrix.com/ru/usb_blocker_freeware.html

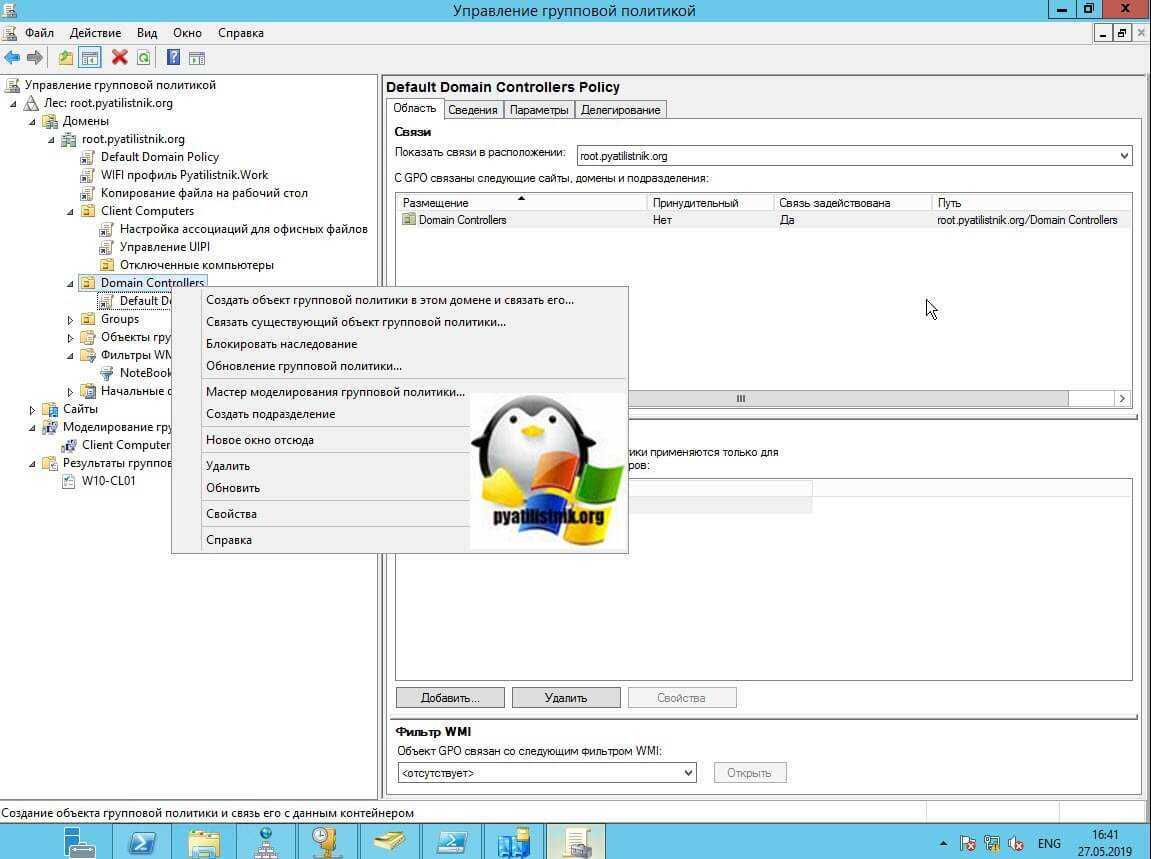

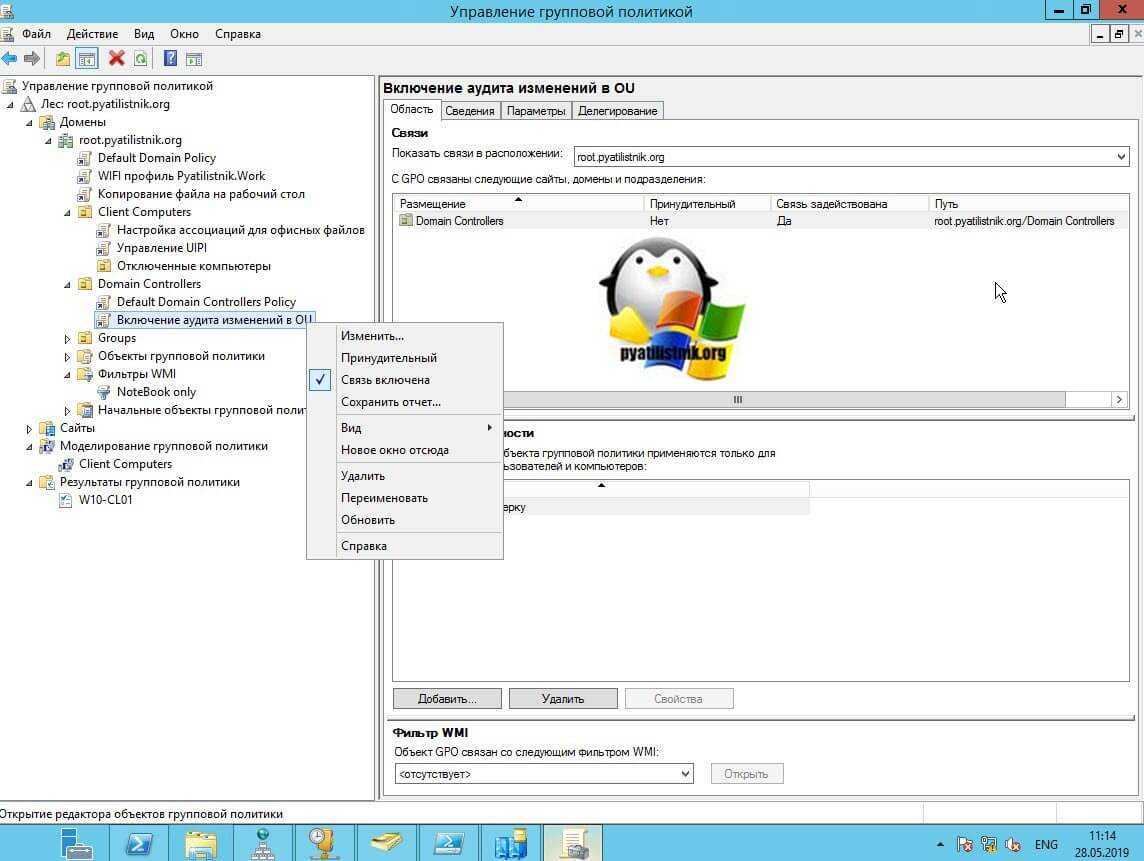

Как включить аудит изменений организационных единиц

Поскольку все необходимые нам события генерируются на контроллерах домена, то логично предположить, что нам необходимо настроить на них аудит для определенных событий. Для это вам нужно открыть оснастку по управлению групповой политикой (gpmc.msc). Находите контейнер «Domain Controllers» в нем есть политика «Default Domain Controllers Policy», можно использовать ее, но мне кажется правильнее создать отдельный объект GPO и явным образом его идентифицировать. Сделаем, это через правый клик по контейнеру и из контекстного меню выберем пункт «Создать объект групповой политики в этом домене и связать его с данной OU».

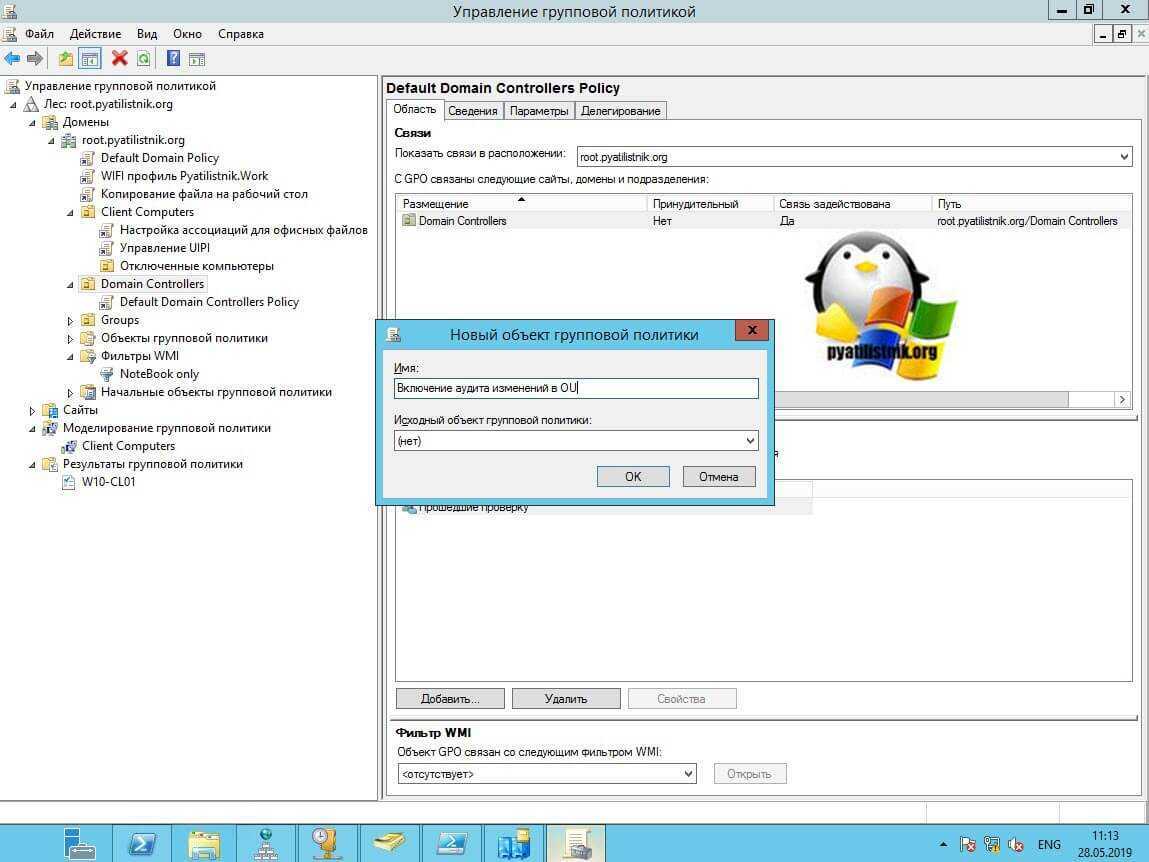

Задаем понятное для вас имя политики

Далее переходим к изменению новой политики.

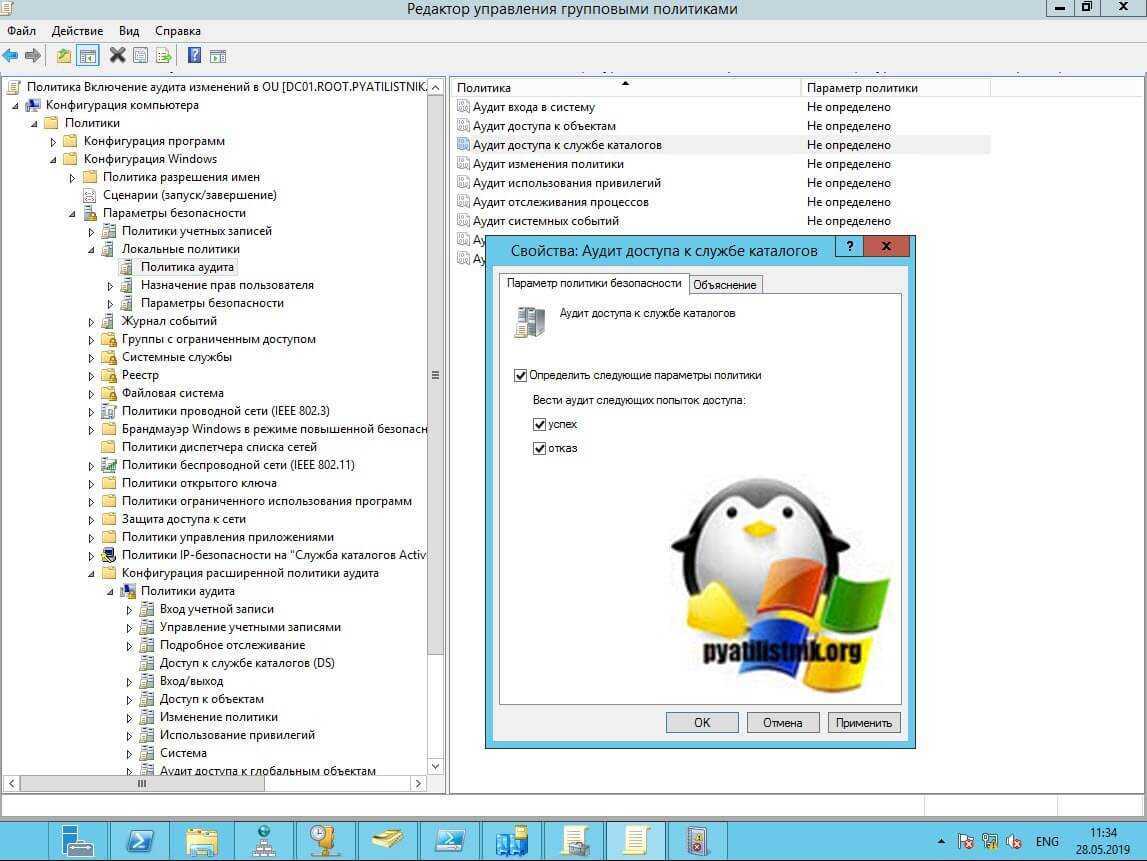

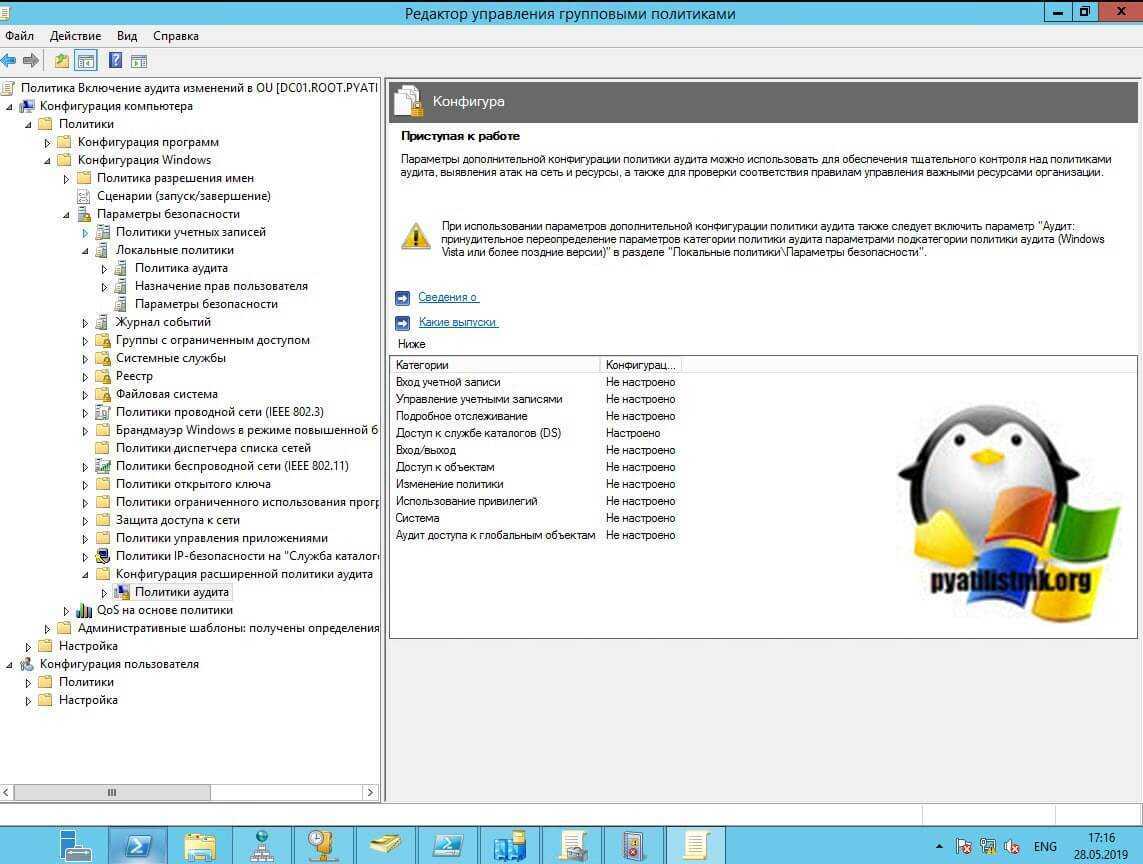

Чтобы активировать нужный нам аудит событий по изменению в организационных подразделениях Active Directory, вам необходимо пройти в такой раздел:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Локальные политики — Политика аудита (Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Audit Policy)

Находим в данном разделе пункт «Аудит доступа к службе каталогов» и активируем пункты «Успех» и «отказ».

При таком раскладе у вас будет много событий аудита, но вы их легко можете фильтровать на уровне списка управления доступом

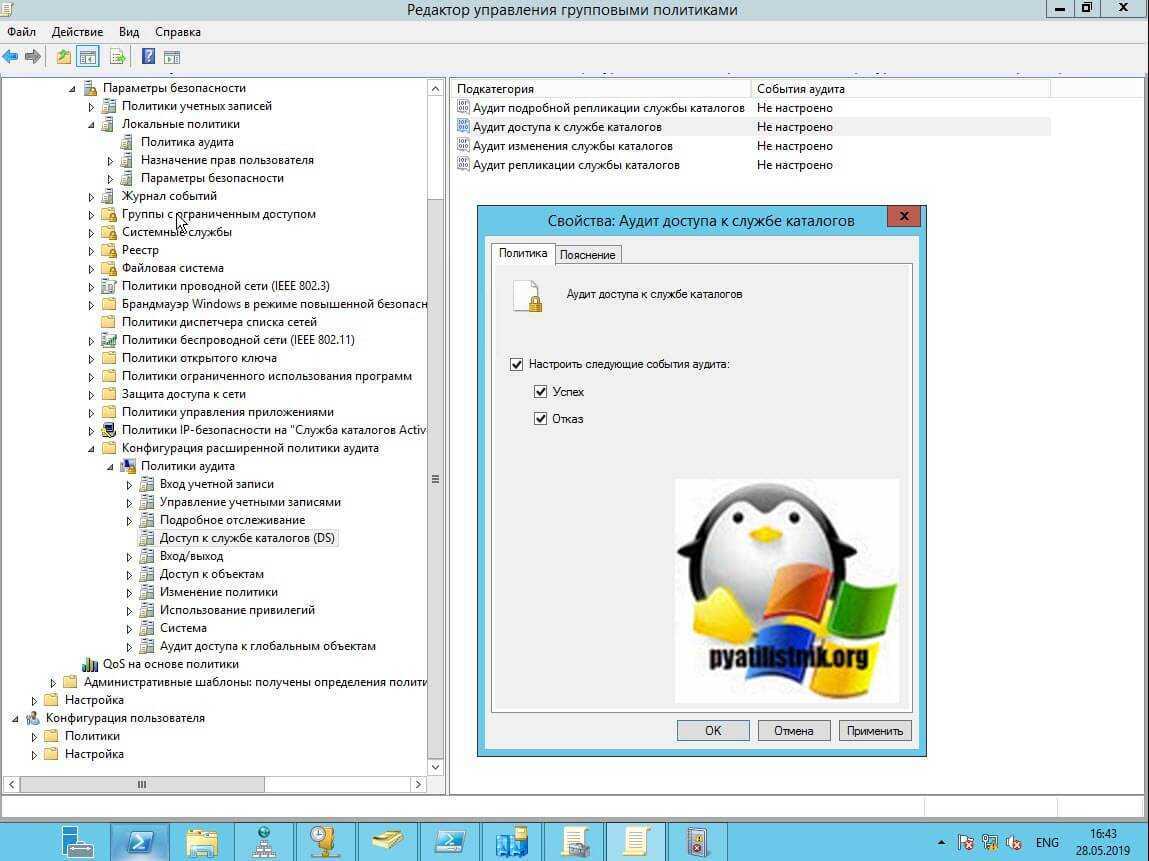

Не забывайте, что есть более тонкая настройка аудита изменений в OU Active Directory, и находится она в конфигурации расширенной политики аудита.

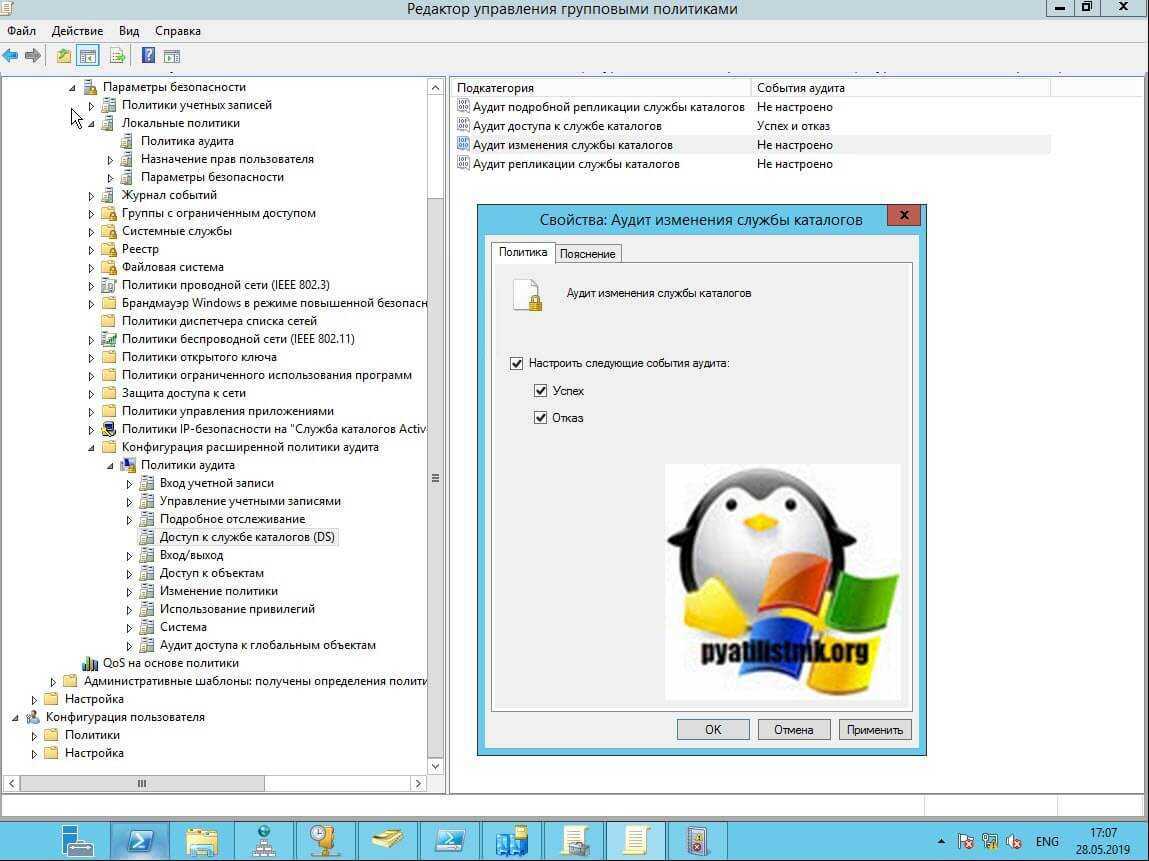

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Конфигурация расширенной политики аудита — Политика аудита — Доступ к службе каталогов (DS) (Computer Configuration — Policies — Windows Settings — Security Settings — Advanced Audit Policy Configuration — Audit Policies — DS Access — Audit Directory Service Access)

Так же активируйте «Аудит изменения службы каталогов (Audit Directory Service Access)».

Не забывайте, что для того, чтобы активировать расширенный аудит вам необходимо включить параметр «Аудит: принудительное перенаправление параметров категории политики аудита параметрами под категории политики аудита» в разделе «Локальные политики\Параметры безопасности»

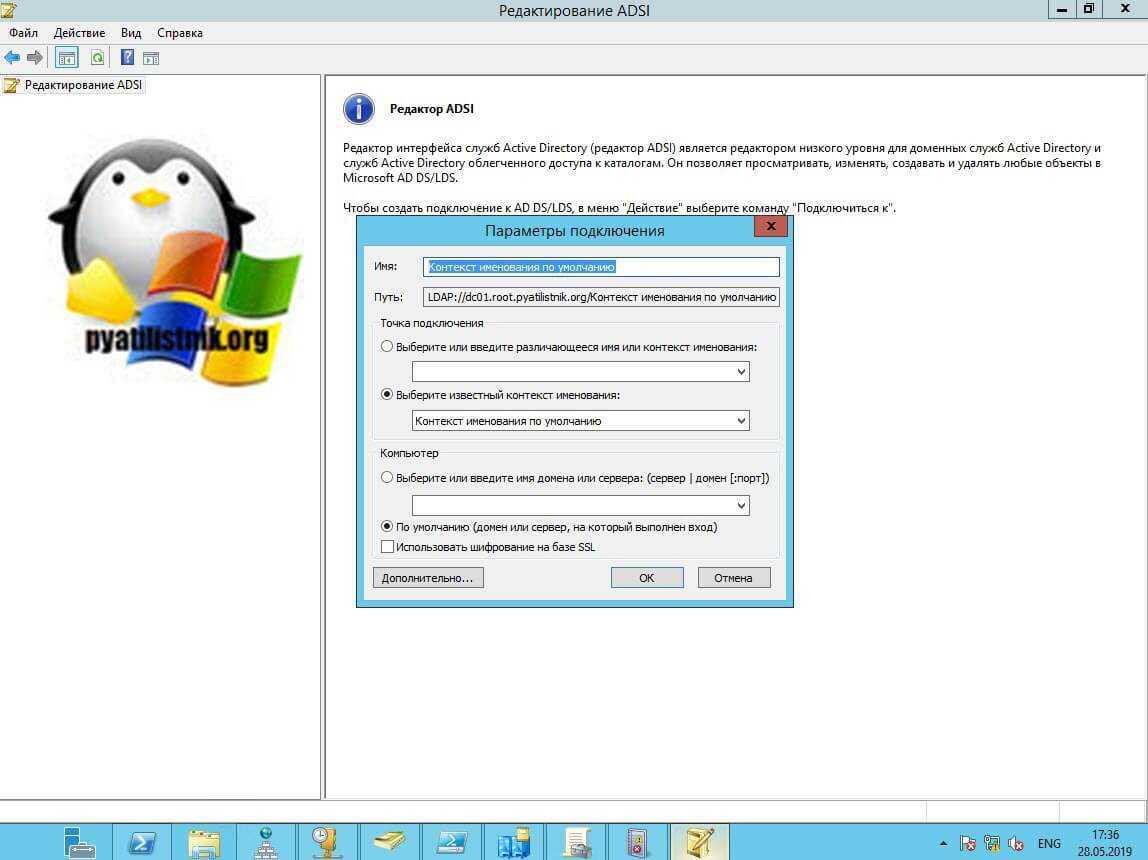

После включения аудита Active Directory, давайте выберем, что мы хотим проверять. Откройте окно «Редактирование ADSI» Выбираете контекст именования по умолчанию.

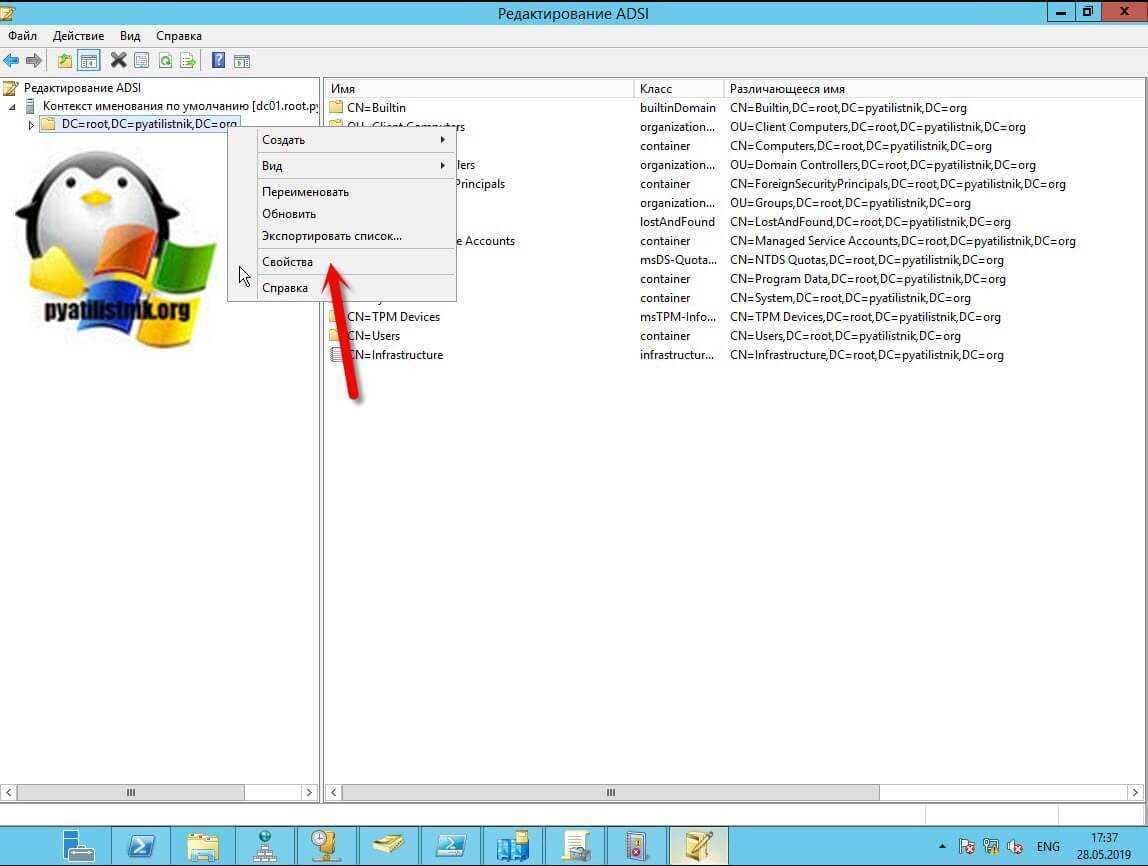

Разверните узел «Контекст именования по умолчанию» и найдите в нем ваш домен. Щелкните по нему правым кликом мыши и из контекстного меню нажмите пункт «Свойства».

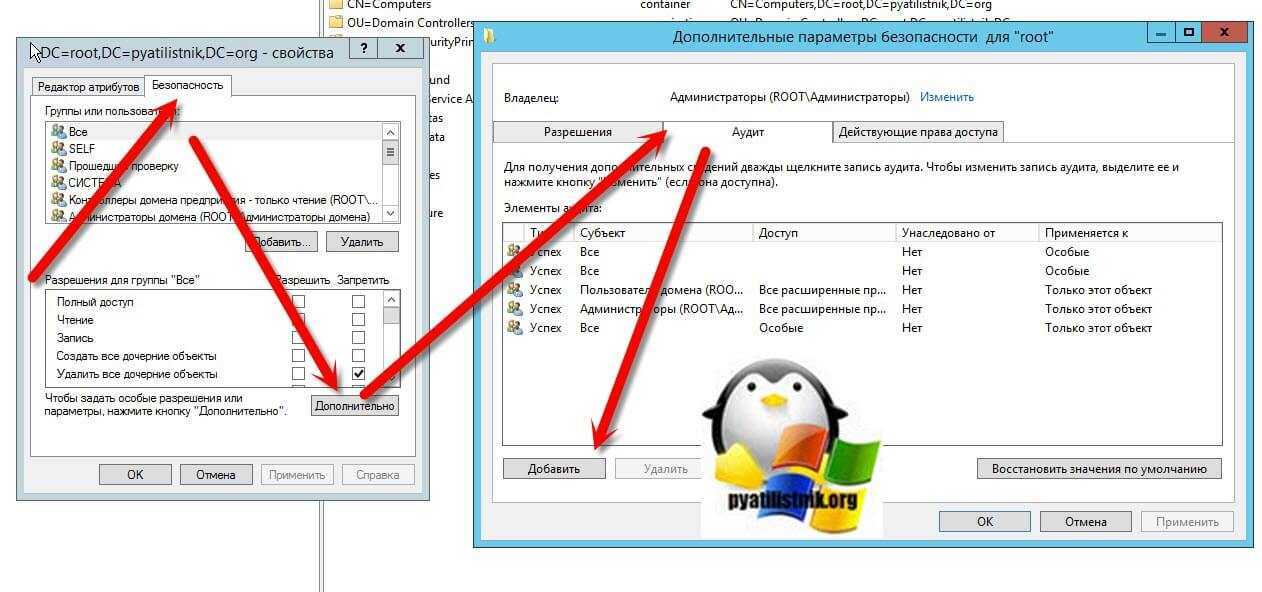

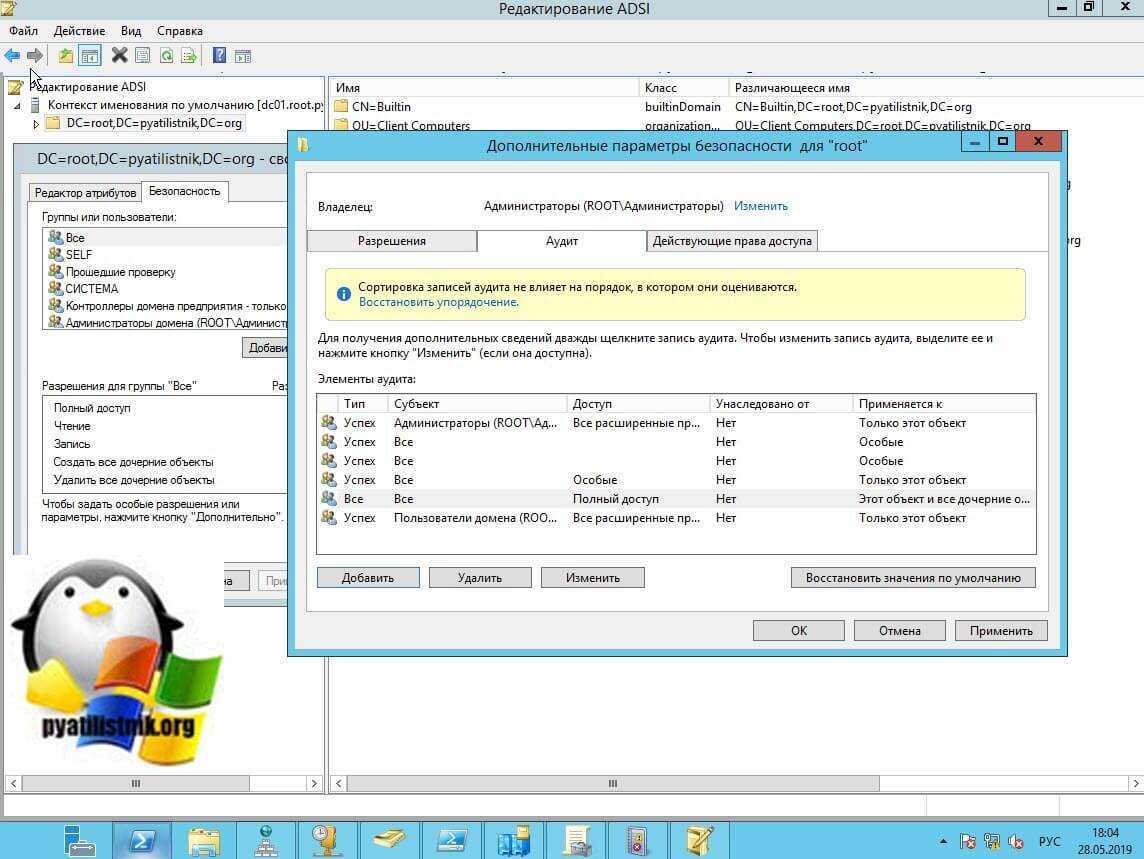

Далее в новом окне открываем вкладку «Безопасность», где находим кнопку «Дополнительно». Нажав ее у вас откроется дополнительное окно, где нас интересует вкладка «Аудит».

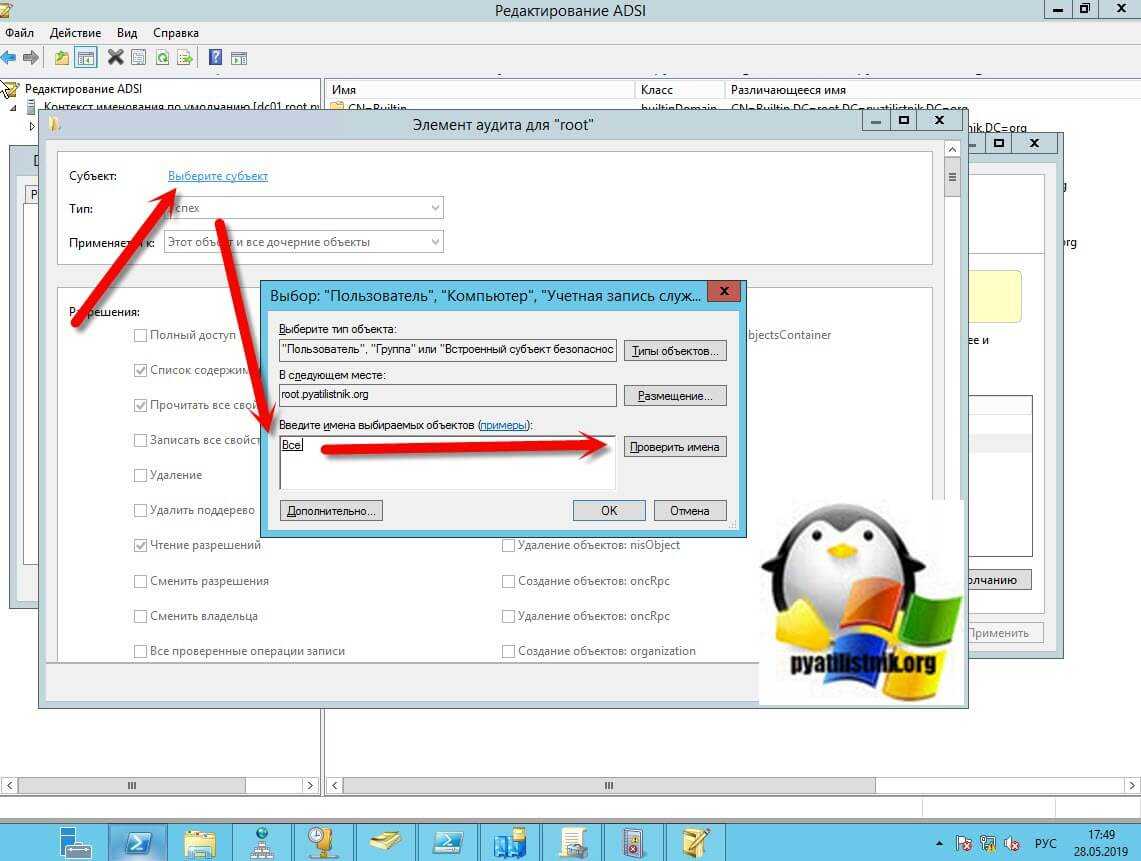

Нажмите кнопку «Добавить». В окне элемента аудита, нажмите кнопку «Выберите субъект». Введите «Все» в текстовом поле, чтобы проверить изменения, внесенные всеми объектами Active Directory в организационных единицах. Вы можете ввести имя пользователя или группы, чтобы проверять только изменения, сделанные ими. Нажмите «Проверить имена», чтобы подтвердить запись, и нажмите «ОК», чтобы добавить ее.

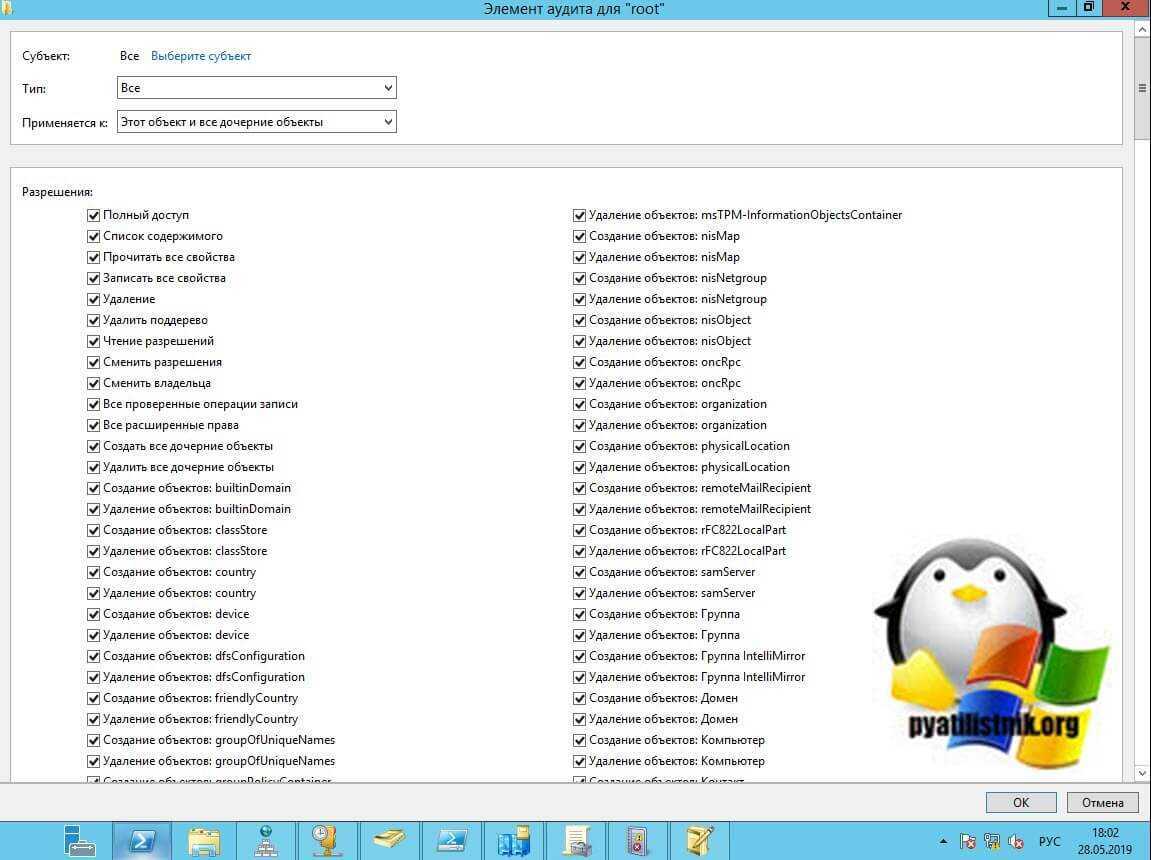

В поле «Тип» выберите пункт «Все», в поле «Применяется к этому объекту и всем дочерним объектам», выставите разрешения «Полный доступ», вы конечно можете найти только событие по изменению организационных подразделений, но лучше выбрать все, мало ли вам потребуется что-то другое.

Видим на вкладке с правами у группы «Все» полный доступ. Сохраняем все настройки.

NetWrix Password Expiration Notifier

NetWrix Password Expiration Notifier предназначен для автоматического напоминания о смене пароля для всех пользователей Active Directory, в том числе работающих удаленно. Программа периодически проверяет всех пользователей заданного подразделения либо домена AD, находит тех, у кого срок действия пароля истекает через определенное число дней, и рассылает им по электронной почте настраиваемые уведомления.

Итоговые отчеты направляются по электронной почте системным администраторам (посмотреть пример отчета). Таким образом, с помощью данного продукта администраторы в проактивном режиме решают проблемы с истекающими сроками действия паролей для конечных пользователей и сервисных учетных записей.

Дополнительная функция Plan & Test позволяет проверить конфигурацию и узнать, сколько пользователей будет затронуто при запланированных изменениях в политике паролей. Для этого не придется ни отвлекать пользователей, ни менять настройки AD.

Скачать: netwrix.com/ru/password_change_reminder.html

IRP-система штатными средствами Windows

Как мы увидели, встроенный функционал подсистемы журналирования Windows позволяет весьма гибко осуществлять поиск по зафиксированным событиям аудита ИБ, комбинируя различные условия поиска. Однако, у Windows есть еще одна интересная «фишка», которая позволяет использовать сформированные описанным выше образом правила поиска событий — мы говорим про создание задач с определенным триггером в «Планировщике заданий» Windows, что также является штатным функционалом ОС.

Как мы знаем, задачи в ОС Windows могут выполнять совершенно разные функции, от запуска диагностических и системных утилит до обновления компонент прикладного ПО. В задаче можно не только указать исполняемый файл, который будет запущен при наступлении определенных условий и триггеров, но и задать пользовательский PowerShell/VBS/Batch-скрипт, который также будет передан на обработку. В контексте применения подсистемы журналирования интерес для нас представляет функционал гибкой настройки триггеров выполнения задач. Открыв «Планировщик заданий» (taskschd.msc), мы можем создать новую задачу, в свойствах которой на вкладке «Триггеры» мы увидим возможность создать свой триггер. При нажатии на кнопку «Создать» откроется новое окно, в котором в drop-down списке следует выбрать вариант «При событии», а в открывшейся форме отображения установить radio-button «Настраиваемое». После этих действий появится кнопка «Создать фильтр события», нажав на которую, мы увидим знакомое меню фильтрации событий, на вкладке XML в котором мы сможем задать произвольное поисковое условие в синтаксисе XPath-запроса.

Например, если мы хотим выполнять некоторую команду или скрипт при каждом интерактивном входе в систему пользователя Username, мы можем задать в качестве триггера задачи следующее поисковое выражение, уже знакомое нам по примеру выше:

Другой пример: оповещение администратора при подозрительном обращении к системному процессу lsass.exe, который хранит в своей памяти NTLM-хэши и Керберос-билеты пользователей Windows, что может говорить об использовании утилиты Mimikatz или аналогичных ей:

Non-owner Mailbox Access Reporter

Non-owner Mailbox Access Reporter: БЕСПЛАТНЫЙ инструмент NetWrix Non-owner Mailbox Access Reporter фиксирует все факты доступа администраторов и других пользователей к чужим почтовым ящикам.Кто получал доступ и к каким почтовым ящикам за последний день, месяц и год — решение предоставит точные данные, позволяя распознать несанкционированные действия со стороны пользователей с избыточными или неверно заданными правами. Потенциально подобная активность может быть связана с хищением конфиденциальной информации из почтовых ящиков директоров и руководителей компании. Аудит доступа к чужим почтовым ящикам с составлением отчетов — гарантия соблюдения корпоративных политик и требований информационной безопасности.

Скачать: netwrix.com/mailbox_access_auditing.html

Disk Space Monitor

Disk Space Monitor: Даже несмотря на терабайтные объемы современных жестких дисков, свободное место на сервере имеет тенденцию быстро и непредсказуемо заканчиваться. NetWrix Disk Space Monitor — БЕСПЛАТНЫЙ инструмент для ИТ-профессионалов, отслеживающий дисковое пространство на серверах (контроллеры домена, файловые серверы, серверы SharePoint и Exchange, серверы баз данных и пр.). Централизованно контролируя свободное дисковое пространство на заданных серверах, решение пересылает ежедневные отчеты и оповещения о недостаточном объеме дискового пространства при достижении указанных пороговых значений. Бесплатная версия поддерживает до 10 серверов

Скачать: netwrix.com/ru/disk_space_monitor_freeware.html