VeraCrypt – бесплатное шифрование для всех

- Платформы: Windows, macOS, Linux

- Охватываемые ресурсы: защита от шифрования и атак методом перебора

- Облачные функции: нет

- Интеграция: нет

- Бесплатная пробная версия: n/a

VeraCrypt – один из самых популярных инструментов безопасности, предоставляющий шифрование корпоративного уровня для важных данных.

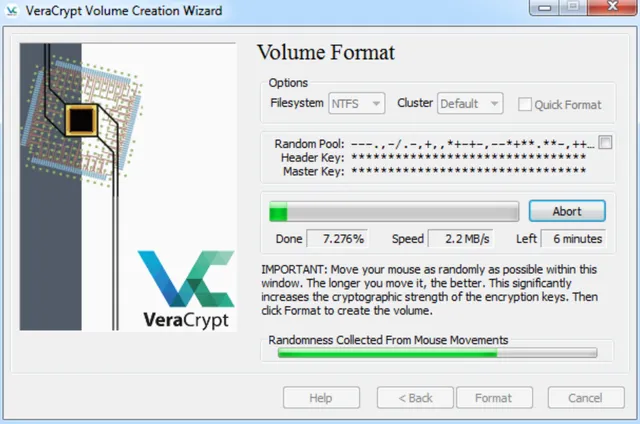

Система довольно проста в использовании, и всё, что она действительно делает, это добавляет зашифрованные пароли к вашим данным и разделам. Всё, что вам нужно сделать, это дать инструменту несколько деталей о ваших данных, таких как размер тома, местоположение и алгоритм хеширования – и тогда программа сделает своё дело.

Отличительной чертой VeraCrypt является то, что она невосприимчива к атаке методом «грубой силы», поэтому вам никогда не придется беспокоиться о том, что хакеры смогут расшифровать ваши пароли и другие конфиденциальные данные. Базовая версия программного обеспечения также полностью бесплатна.

Особенности VeraCrypt:

- Базовая версия полностью бесплатна

- Обеспечивает эффективное шифрование

- Выборочный подход

- Первоначальная загрузка немного сбивает с толку

Что такое программное обеспечение для шифрования?

Поначалу это звучит так просто: «Шифрование» файлов и папок, да ладно. Но для многих изначально непонятно, что на самом деле означает шифрование и как оно работает.

Программное обеспечение для шифрования — это специальная программа, которая может использоваться для шифрования отдельных файлов и папок. Для этого шифрования алгоритм шифрования verwendet.

Как работает шифрование

Шифрование относится к процессу, посредством которого легко читаемое содержимое, такое как текст (эта незашифрованная форма также называется «Простой текст»Called») обрабатывается алгоритмом шифрования, который затем преобразует файл в нечитаемый формат (известный как «шифровать»-Текст). Эти зашифрованные файлы затем можно безопасно хранить на вашем собственном устройстве или в облаке или передавать предполагаемому получателю.

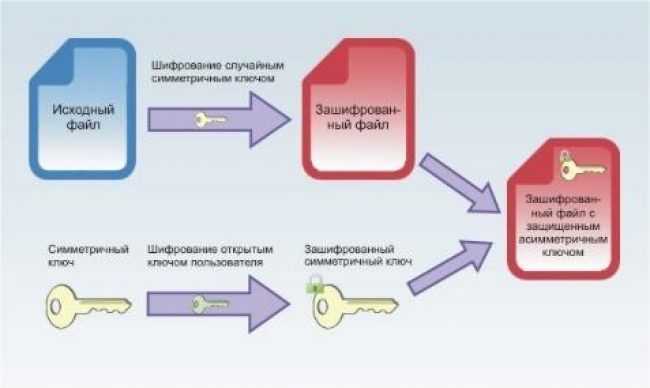

Когда предполагаемый получатель получает доступ к сообщению, информация переводится обратно в исходную форму. Это называется Дешифрирование назначен. Чтобы расшифровать сообщение, и отправитель, и получатель должны использовать «секретный» ключ шифрования — набор алгоритмов, которые шифруют и расшифровывают данные в читаемый формат.

- У которой симметричное шифрование данные зашифровываются и расшифровываются одним паролем.

- У которой асимметричное шифрование два ключа используются для шифрования и дешифрования. Открытый ключ, которым пользуются пользователи, шифрует данные. Закрытый ключ, который не является общим, расшифровывает данные. Этот подход называется инфраструктурой открытого ключа (PKI) или методом PKI.

Два подхода к шифрованию

Фактически, шифрование существовало и до цифровой эры, даже если средства для этого были, соответственно, менее практичными. Чтобы сохранить документ в секрете, вы можете либо использовать шифр для шифрования текста, а затем использовать его. сжечь оригинал; шифр-код был ключом. Или у вас есть документ в неизменном виде заперт в сейфе — в этом случае для «шифрования» использовался ключ от сейфа.

Первый подход — зашифровать файлы и папки. В результате получается зашифрованная версия оригинала (= подход шифрования). Однако второй подход — это зашифрованный виртуальный диск создавать. Когда этот диск открыт, можно использовать любое содержимое, например, незашифрованные файлы. Однако, если диск заблокирован, никто не сможет получить доступ к содержащемуся на нем содержимому (= безопасный подход).

Какие алгоритмы шифрования используются чаще всего?

Выбирая лучшее программное обеспечение для шифрования, вы также должны обращать внимание на то, какой алгоритм или алгоритмы используют эти программы

На практике это прежде всего оригинальный Алгоритм шифрования Advanced Encryption Standard (AES), разработанный военными США Важно то, что алгоритм BlowFish также используется чаще

Как работают такие программы

Шифровка цифровых данных выполняется с использованием специальных алгоритмов, например, AES-256, Serpent, Twofish. Все они работают схожим образом: заменяют каждый символ (или двоичный код) на шифр. Ключ для него генерируется случайным образом, а иногда и для каждого символа раздельно. Расшифровать итоговые данные возможно, но алгоритм построен таким образом, что даже при использовании самых мощных процессоров на это уйдёт несколько месяцев, а то и лет.

А единственный способ получить исходные данные быстро – это ввести первоначальный ключ для шифра. А его будет знать только владелец файла. Кстати, аналогичный способ защиты используют и современные браузеры: пароли, cookie-файлы в них кодируют аналогичным образом. И если уж Google доверяет таким алгоритмам шифрования информации, то и рядовым пользователям переживать не стоит за сохранность конфиденциальных данных.

Рекомендуемые топ приложения для шифрования, которые сами пользователи часто упоминают на тематических форумах, следующие:

- Folder Lock;

- VeraCrypt;

- AxCrypt;

- DiskCryptor;

- LaCie Private-Public;

- PGP Desktop;

- WinRAR.

При использовании данных программ пользователю следует быть осторожным. Если файл зашифровать и в дальнейшем забыть пароль доступа, то с высокой долей вероятности данные не удастся восстановить.

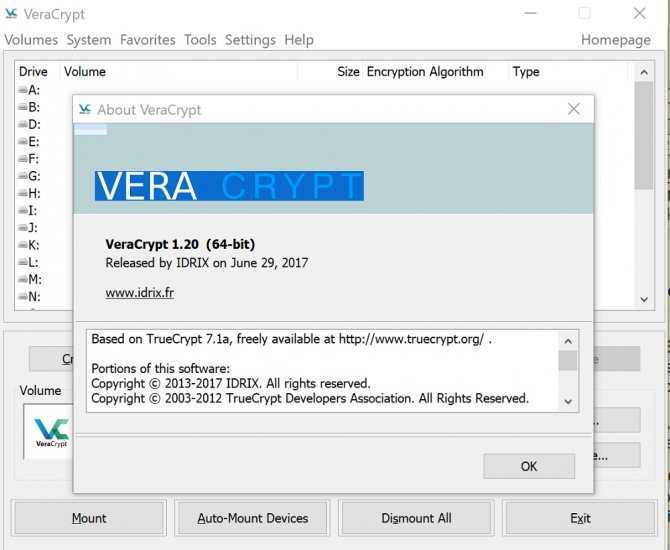

VeraCrypt

Современный шифровальщик, разрабатываемый Mounir Idrassi. Часть исходного кода написана на Assembler, благодаря чему программа нетребовательна к производительности процессора. При этом она умеет использовать набор инструкций AES-NI (используется именно для шифрования информации). Является своего рода модификацией TrueCrypt, но поддерживает так называемое «отрицаемое кодирование», благодаря чему легко «обманывает» дешифраторы.

Программа бесплатная, выпускается для Windows, MacOS, Linux-систем. Исходный код постоянно модернизируется, нативно поддерживается свыше 10 алгоритмов шифрования (и многоуровневое – тоже). А в последних версиях добавили и кодирование дисков, в том числе с разметкой GPT.

Руководство по быстрому выбору (скачать программы для шифрования файлов и папок)

AxCrypt

| Интеграция с контекстным меню проводника Windows. AxCrypt позволяет так же легко открывать, редактировать и сохранять зашифрованные файлы, как если бы вы работали с незашифрованными файлами. Используйте этот продукт, если вам необходимо часто работать с шифрованными файлами. | ||

| Программа использует Open Candy (устанавливается в комплекте дополнительного стороннего программного обеспечения). Если хотите, то можете и не устанавливать его, но тогда надо регистрироваться на сайте. |

AES Crypt

| Быстрая установка. Всегда работает. Удобен в использовании. Доступен непосредственно из файловой системы (Проводник; File Explorer в Windows 8). Быстрый. | ||

Рубрики:

- безопасность

- папка

- файл

- шифрование

- Лучшие бесплатные утилиты безопасного удаления данных

- Лучшие бесплатные программы для шифрования виртуальных дисков

Обеспечение сохранности оригиналов

После копирования файлов в защищенном хранилище или после того, как вы создали зашифрованную версию, вам совершенно необходимо стереть незашифрованный оригинал.

Просто удалить его недостаточно, даже если вы сделаете это в обход корзины, потому что данные остаются на диске, и программы, направленные на восстановление данных, часто могут вернуть его обратно.

Некоторые продукты шифрования дают возможность избежать этой проблемы путем шифрования файла, буквально переписывая его на жесткий диск с зашифрованной версии.

Этот метод более распространен, хотя можно предложить безопасное удаление как вариант.

Если вы выберете продукт, который не обеспечивает этой функции, вы должны найти бесплатный инструмент для безопасного удаления файлов.

Самыми надежными считаются «шреддеры». Но тут нужно быть предельно аккуратным, так как после использования этого типа программ шансы восстановить оригинал равны нулю.

Перезапись данных перед удалением — достаточно надежное программное средство против восстановления. Магнитные записи данных на жестком диске на самом деле не являются цифровыми.

Говоря простыми словами, этот процесс включает в себя обнуление тех данных, которые остались после удаления.

Если вы действительно думаете, что кто-то может использовать специализированную технику, чтобы восстановить ваши компрометирующие файлы, вы можете установить утилиту для безопасного удаления.

Тогда программа сделает несколько проходов перезаписи данных, так что даже специализированные методы восстановления не смогут вернуть ваши файлы.

Аппаратное шифрование для защиты персональных данных

При всех многочисленных достоинствах перечисленные приложения имеют и один, но весьма серьезный недостаток: каждое из них использует в своей работе сугубо программное шифрование. И вот почему это плохо:

- криптографические ключи создаются на основе неких входных данных (кодовой фразы, координат курсора мыши и т. д.), имеющих сравнительно низкий уровень энтропии (хаотичности), что упрощает процесс взлома;

- данные, необходимые для дешифровки, хранятся в скрытых папках операционной системы, реестре или даже в самом зашифрованном контейнере (как в случае с 7zip или Encrypto) и могут быть сравнительно легко обнаружены и скопированы удаленно или с помощью троянских программ;

- во время шифрования все необходимые алгоритмы и ключи выгружаются в оперативную память компьютера, откуда могут быть извлечены посредством вредоносного ПО, с помощью метода «холодной перезагрузки» и других аналогичных манипуляций;

- поскольку шифрование и дешифровка осуществляются центральным процессором ПК или ноутбука, на котором установлено криптографическое приложение, это упрощает проведение атак по сторонним каналам, основанных на анализе времени выполнения вычислений, колебаниях уровня потребления энергии и т. д.

Подобных недостатков лишены внешние накопители со встроенными криптографическими модулями — например, настольные жесткие диски My Book емкостью от 4 до 18 терабайт и ультракомпактные портативные My Passport объемом от 1 до 5 ТБ от Western Digital.

Стильный дизайн, совместимость с компьютерами под управлением Microsoft Windows 8.1 и 10 или Apple macOS версии 10.13 и выше, наличие высокоскоростного порта USB 3.2 Gen 1 с пропускной способностью 640 МБ/с — преимущества этих устройств можно перечислять бесконечно. Однако главной их фишкой является поддержка полноценного аппаратного шифрования на базе упомянутого нами ранее алгоритма AES-256.

В комплекте с каждым экземпляром My Book и My Passport поставляется бесплатный программный пакет WD Discovery, включающий в себя ряд сервисных утилит:

WD Drive Utilities

Позволяет получить исчерпывающие сведения о текущем состоянии накопителя на основе показателей S.M.A.R.T., проверить жесткий диск на наличие битых секторов или, при необходимости, уничтожить сохраненные на HDD данные (при этом файлы будут несколько раз перезаписаны, чтобы их нельзя было восстановить).

WD Backup

С помощью этой программы вы можете настроить резервное копирование по расписанию, выгрузку бэкапов в облако (поддерживаются Google Drive и Dropbox) или, напротив, загрузку файлов из cloud-сервиса на диск или локальный компьютер. Кроме того, приложение позволяет подключиться к вашему профилю на Facebook и скачать сохраненные фото и видео прямо на внешний жесткий диск.

WD Security

Эта утилита позволяет управлять шифрованием данных на внешнем жестком диске. Разберемся, как это работает.

На первый взгляд, использование WD Security мало отличается от того же Encrypto: все, что требуется от владельца внешнего жесткого диска, — указать надежный пароль и активировать защиту, после чего вся информация на HDD будет зашифрована. В дальнейшем, чтобы использовать накопитель, его сперва нужно будет разблокировать с помощью кодовой фразы. Также можно создать список доверенных устройств, при подключении к которым внешний жесткий диск будет разблокироваться автоматически.

Однако надо понимать, что сама по себе WD Security не занимается шифрованием, а лишь предоставляет удобный визуальный интерфейс для управления встроенным в винчестер криптографическим модулем. Наличие аппаратного блока шифрования обеспечивает ряд важных преимуществ:

- за создание ключей шифрования отвечает аппаратный генератор случайных чисел, что помогает добиться высокой степени энтропии и повысить их устойчивость к взлому;

- криптографические ключи хранятся в энергонезависимой памяти шифратора и не выгружаются в оперативную память компьютера даже во время работы с файлами, что помогает свести к минимуму вероятность их перехвата;

- поскольку весь процесс шифрования осуществляется собственным криптографическим модулем жесткого диска, это существенно осложняет проведение атак по сторонним каналам;

- благодаря наличию независимого чипа, отвечающего за шифрование данных, скорость обработки файлов никак не зависит от производительности клиентского устройства.

Все вышеперечисленное позволяет практически полностью исключить вероятность хищения конфиденциальной информации и гарантировать безопасность сохраненных данных.

Обеспечение сохранности оригиналов

После копирования файлов в защищенном хранилище или после того, как вы создали зашифрованную версию, вам совершенно необходимо стереть незашифрованный оригинал.

Просто удалить его недостаточно, даже если вы сделаете это в обход корзины, потому что данные остаются на диске, и программы, направленные на восстановление данных, часто могут вернуть его обратно.

Некоторые продукты шифрования дают возможность избежать этой проблемы путем шифрования файла, буквально переписывая его на жесткий диск с зашифрованной версии.

Этот метод более распространен, хотя можно предложить безопасное удаление как вариант.

Если вы выберете продукт, который не обеспечивает этой функции, вы должны найти бесплатный инструмент для безопасного удаления файлов.

Самыми надежными считаются «шреддеры». Но тут нужно быть предельно аккуратным, так как после использования этого типа программ шансы восстановить оригинал равны нулю.

Перезапись данных перед удалением — достаточно надежное программное средство против восстановления. Магнитные записи данных на жестком диске на самом деле не являются цифровыми.

Говоря простыми словами, этот процесс включает в себя обнуление тех данных, которые остались после удаления.

Если вы действительно думаете, что кто-то может использовать специализированную технику, чтобы восстановить ваши компрометирующие файлы, вы можете установить утилиту для безопасного удаления.

Тогда программа сделает несколько проходов перезаписи данных, так что даже специализированные методы восстановления не смогут вернуть ваши файлы.

Алгоритмы шифрования

Как шифруется

Алгоритм шифрования похож на черный ящик. Дамп документа, изображения или другой файл, который вы загружаете в него, вы получаете обратно. Но то, что вы видите, кажется бредом.

Превратить эту тарабарщину обратно в нормальный документ можно через окно с тем же паролем, который вы вводили при шифровании. Только так вы получите оригинал.

Правительство США признали Расширенный стандарт шифрования (AES) в качестве стандарта, и все продукты, которые здесь собраны, поддерживают стандарт шифрования AES.

Даже те, кто поддерживает другие алгоритмы, как правило, рекомендуют использовать AES.

Если вы эксперт шифрования, вы можете предпочесть другой алгоритм, Blowfish, и возможно, даже алгоритм Советского правительства по ГОСТу.

Но это уже совсем для любителей экстремальных развлечений. Для рядового пользователя AES — это просто отличное решение.

Вопросы и ответы

ВОПРОС. Если я удалю программу VeraCrypt с компьютера, что станет с моими зашифрованными файловыми контейнерами и дисками?

ОТВЕТ. С ними ничего не произойдет. Все папки и файлы останутся зашифрованными. Вы сможете их расшифровать на любом компьютере, где есть VeraCrypt.

ВОПРОС. Все ли типы файлов можно шифровать?

ОТВЕТ. Да. Вы можете зашифровать любой файл: и текстовый документ, и электронную таблицу, и архив, и фотографию, и звуковой файл.

ВОПРОС. А программы?

ОТВЕТ. Да, и программы. Вы можете держать в зашифрованном контейнере целый набор портативных программ, например, текстовый редактор, просмотрщик фотографий, музыкальный проигрыватель, и так далее. Фактически, вы организуете собственное защищенное рабочее пространство.

ВОПРОС. Что если комбинировать разные программы защиты данных, например, VeraCrypt и KeePassXС?

ОТВЕТ. Дополнительный уровень защиты – неплохая мысль. Базу паролей KeePassXС (как и саму программу KeePassXС) можно хранить в защищенном контейнере VeraCrypt. Или, наоборот, пароль к контейнеру или диску VeraCrypt – в базе KeePassXС.

ВОПРОС. Я забыл пароль к файловому контейнеру (диску). Могу ли я как-нибудь восстановить пароль?

ОТВЕТ. Нет.

ВОПРОС. Оставляет ли VeraCrypt в файле-контейнере свою «сигнатуру», какую-то информацию, по которой можно догадаться, что это – том VeraCrypt?

ОТВЕТ. Нет, не оставляет.

ВОПРОС. Если мы записываем что-то в зашифрованный контейнер, меняется ли соответствующим образом дата создания/изменения этого файла-контейнера?

ОТВЕТ. Дата остаётся прежней: той, которая была при создании файла-контейнера.

ВОПРОС. Почему бы не использовать динамические контейнеры, которые могут изменять размер? Записал больше файлов – контейнер автоматически увеличился. Ведь это удобно?

ОТВЕТ. Да, это удобно. Однако если злоумышленник имеет возможность наблюдать за изменениями файлов на диске, он может заметить, что некий файл постоянно меняет свой размер, и это способно вызвать дополнительные подозрения. Если вам нужен более емкий контейнер, создайте новый, большего объема, и перенесите в него данные обычным копированием. Можете также воспользоваться утилитой VeraCrypt Expander, которая находится в той же папке, что и основные программные компоненты VeraCrypt.

ВОПРОС. Предположим, у нас есть контейнер, а в нём скрытый том. Злоумышленник уже получил пароль к внешнему тому и начал записывать в него данные. Когда он исчепает объём внешнего тома, он сравнит его с объёмом всего файла-контейнера, заметит разницу и таким образом догадается о существовании скрытого тома. Разве нет?

ОТВЕТ. В описанном примере злоумышленник будет записывать данные, пока не заполнит ими весь объём файла-контейнера (а не только внешнего тома). VeraCrypt не выдаст существование скрытого тома. Конечно, данные скрытого тома при этом будут утрачены. Но мы исходим из того, что лучше их потерять, чем раскрыть злоумышленнику. Поэтому лучше быть аккуратными при записи данных во внешний том, если у вас есть скрытый том.

Версия для печати

Как зашифровать файлы в Word

Если у вас есть какой-либо документ в Word, который нужно защитить, вы можете зашифровать его любым из указанных выше способов, но вы также можете использовать Microsoft Word метод шифрования защитить файл

После того, как вы это сделаете, только человек с ключом шифрования или паролем сможет получить доступ к содержимому документа и прочитать его, поэтому это особенно важно в случае личных файлов, которые вы не хотите, чтобы кто-либо видел

Чтобы зашифровать документ, вам нужно будет выполнить несколько очень простых шагов, и они защитят его паролем:

- Откройте файл, который вы хотите защитить

- Перейти в раздел «Файл» в верхнем левом углу

- Открытая информация

- Нажмите «Защитить документ»

- Выберите опцию «Зашифровать паролем»

- Введите пароль, который вы хотите

- Подтвердите выбранный пароль еще раз

После того, как вы выполните эти шаги, вам нужно будет правильно ввести пароль для доступа к этому файлу Word. Вы всегда можете снова снимите защиту с выполните те же действия и удалите введенный вами пароль. Конечно, чтобы удалить пароль, вы должны будете знать его, так как вам придется делать это изнутри.

Как мы тестировали средства шифрования

Все инструменты ставились согласно рекомендованному механизму установки. Более простые в установке и в работе получали больше очков.

Мы также рассматривали удобство применительно к их набору функций: богатые функциями программы командной строки могут оказаться не лучше, чем более простой, но интуитивный графический инструмент, который свое делает дело. И нас интересовали прилагаемые справка и документация.

Мы не тестировали предлагаемую инструментами безопасность, поскольку для шифрования данных все они используют коды промышленного стандарта. Однако мы отметили те, что позволяют выбрать шифр и его прочность.

Мы также оценивали их опции настройки, и инструменты, работающие на нескольких платформах, получили оценку выше, чем годные только для одной. Все инструменты проверялись на Ubuntu Budgie 17.04.

Что делать, если нет TPM?

- В поиск Windows нужно ввести «Групповая политика» и перейти в соответствующее меню.

- Нажимаем на «Изменить групповую политику», а в новом окне продолжаем настройку.

- Используем переход по разделам «Административные шаблоны» — «Компоненты Windows» — «Шифрование диска BitLocker» — «Диски операционной системы».

- В списке вы найдете строку «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». Нужно кликнуть два раза по нему и включить его.

- Нужно поставить галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и сохранить изменения.

- Теперь переходим к дискам системы и кликаем на тот, который нужно зашифровать правой кнопкой мыши. В списке выбираем кодирование с помощью BitLocker.

- Далее вам остается выполнить все шаги, которые были описаны в предыдущем разделе.

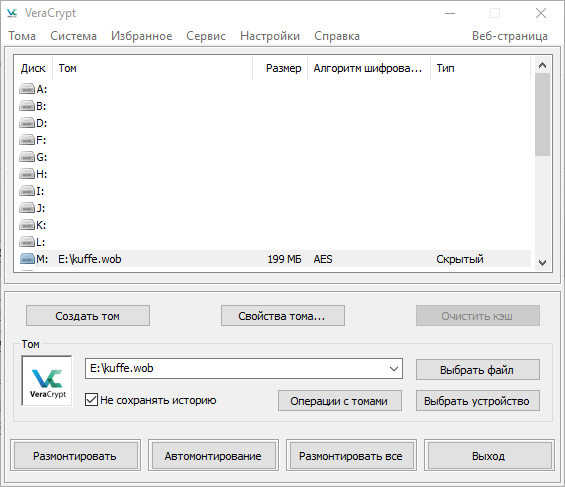

Монтирование скрытого тома

Скрытый том монтируется так же, как внешний. В зависимости от того, какой пароль вы укажете на входе, будет смонтирован внешний том или скрытый том. Вот как выглядит смонтированный скрытый том в основном рабочем окне VeraCrypt:

Обратите внимание на значение «Скрытый» в столбце «Тип».

Работать с новым виртуальным диском скрытого тома можно так же, как и с виртуальным диском открытого тома.

Если вы прибегаете к созданию скрытого тома и собираетесь хранить там важные файлы, советуем также записать во внешний том какие-нибудь файлы – важные, но не конфиденциальные. Если злодей получит доступ к внешнему тому, он увидит, что тот имеет содержимое. Пустой внешний том выглядел бы подозрительно.

Symantec Endpoint Encryption

В 2010 году компания Symantec выкупила права на программу PGPdisk. В результате появились такие продукты, как PGP Desktop и, впоследствии, Endpoint Encryption. Именно ее мы и рассмотрим. Программа, конечно же, проприетарная, исходники закрыты, и одна лицензия стоит 64 евро. Зато тут есть поддержка GPT, но только начиная с Windows 8.

Другими словами, если нужна поддержка GPT и есть желание зашифровать системный раздел, то придется выбирать между двумя проприетарными решениями: BitLocker и Endpoint Encryption. Вряд ли, конечно, домашний пользователь будет устанавливать Endpoint Encryption. Проблема в том, что для этого требуется Symantec Drive Encryption, для установки которого нужны агент и сервер управления Symantec Endpoint Encryption (SEE), а сервер хочет поставить еще и IIS 6.0. Не многовато ли всякого добра ради одной программы для шифрования диска? Мы прошли через все это только ради того, чтобы замерить производительность.

Сопутствующие продукты и ссылки

Сопутствующие продукты:

- SafeHouse Explorer является простой, бесплатной программой, которая достаточно мало весит, что позволяет ее с легкостью использовать на USB накопителях. Так же вы можете найти хорошо подготовленные видео материалы и руководство пользователя на их веб-сайте.

- Rohos Mini Drive это портативная (portable) программа, которая создает скрытый, зашифрованный раздел на USB накопителе.

- BitLocker — это часть ОС Windows 7 и Vista — Enterprise и Ultimate версий (только их). Позволяет пользователям шифровать их разделы. Имеет большой минус — достаточно сложно с ней работать.

Зачем вам нужно программное обеспечение для шифрования

Если вы читаете этот пост, вы уже знаете, что использование программного обеспечения для шифрования имеет смысл. Большинство пользователей видят это совершенно иначе, публично или даже в специализированных кругах редко говорят о необходимости такого программного обеспечения

Антивирус а брандмауэр? Конечно, у большинства это есть, но программное обеспечение для шифрования также важно для защиты доступности и Конфиденциальность конфиденциальных данных и информации

Программа шифрования предназначена для предотвращения несанкционированного доступа к конфиденциальным данным. Независимо от того, идет ли речь о личных файлах, секретных бизнес-идеях и данных компании, ваших собственных финансах или данных о клиентах: файлы могут быть незашифрованными чтобы каждый мог прочитать и открыть, у кого есть доступ к вашему устройству.

1. Облачное хранилище

В настоящее время шифрование стало особенно важным, потому что все больше и больше наших данных находится в облако, т.е.также серверы, расположенные в Интернете. Многие из нас любят использовать многочисленные гигабайты облачного хранилища через Google, Dropbox и другие, чтобы сохранять личные и бизнес-данные, открывать их из любого места или делиться ими с друзьями и коллегами.

очень небезопасно и может быть легко взломано,

Зашифрованные файлы практически не представляют интереса для хакеров, потому что они не могут их расшифровать и, следовательно, не могут их открыть.

3. Обмен данными с несколькими людьми

Но дело не только в тебе, может ты тоже хочешь обмениваться конфиденциальными данными с коллегами или друзьями и убедитесь, что доступ имеете только вы, уполномоченное лицо, и никто другой. Тем не менее, вы можете использовать устройство совместно с другими членами семьи и хотите, чтобы определенные файлы оставались конфиденциальными, это ваше право.

Программное обеспечение для шифрования препятствует легкому доступу к файлу; доступ к файлу могут получить только те, у кого есть Пароль или ключ можно снова расшифровать. Если ключ есть только у уполномоченных лиц, то только они могут расшифровать и открыть файл. Итак, есть много веских причин для выбора эффективного шифрования данных.

Легкая и быстрая защита

Иногда нам нужно быстро защитить отдельные файлы, например, документы. Нам не нужно для этого устанавливать продвинутое программное обеспечение для шифрования, а только выбрать одно из бесплатных приложений такого типа, позволяющего выполнить такую операцию с помощью контекстного меню системы.

Отличным примером такого средства является AxCrypt. Перед началом использования приложения необходимо создать учетную запись, указав адрес электронной почты, на который мы получим код подтверждения, необходимый для установления пароля. Поскольку пароль является общим для всех файлов, AxCrypt заботится о том, чтобы он был достаточно надежным. Большим преимуществом программы является возможность безопасного удаления файлов с жесткого диска путем перезаписи содержимого случайными данными. Благодаря этому никто не восстановит файл в незашифрованной версии.

Более того, с помощью AxCrypt мы постоянно имеем доступ к содержимому зашифрованного файла, нам не нужно каждый раз его расшифровать. Мы можем нормально его использовать, например, редактировать документ в Word, а сам файл всё время будет зашифрован.

Другой пример приложения для быстрого шифрования файлов, также не требующий установки, EasyCrypt, который мы можем перенести на USB-накопитель. После запуска приложения достаточно выбрать файл, указать задачи (шифрование и дешифрование), указать место назначения, и установить пароль. В заключение, нажмите кнопку «Decrypt» (Зашифровать) или «Encrypt» (Расшифровка). Дополнительной опцией является возможность просмотра пароля в явном форме (вместо точек). EasyCrypt использует 256-битный алгоритм шифрования AES.

LUKS

LUKS (Linux Unified Key Setup), а если быть точным, dm-crypt, — это классическая, универсальная, высокопроизводительная, хорошо изученная и не имеющая обнаруженных уязвимостей система шифрования дисков. LUKS поддерживает многочисленные алгоритмы шифрования и режимы работы, а также несколько хеш‑функций. В качестве алгоритма шифрования можно выбрать один из множества поддерживаемых, в частности AES, Serpent, Twofish, CAST-128 и CAST-256, которые могут работать в одном из четырех режимов: ECB, CBC-PLAIN64, CBC-ESSIV:hash или XTS-PLAIN64. Чаще всего по умолчанию используется комбинация параметров CBC-ESSIV:SHA256 с шифрованием AES и 256-битным ключом.

info

Подробнее о том, что такое LUKS и как его использовать, можно почитать в статьях «Полнодисковое шифрование с LUKS2. Изучаем новую версию популярного средства шифрования для Linux и проверяем, можно ли его взломать» и «LUKS good! Ставим Linux на шифрованный раздел и делаем удобной работу с ним».

В процессе создания зашифрованного диска или контейнера пользователь может указать любой алгоритм шифрования. Тем не менее использование любого алгоритма шифрования, кроме AES, контрпродуктивно: реальная безопасность (как и скорость подбора пароля при атаке) не увеличивается, а вот скорость работы страдает очень сильно из‑за того, что AES — единственный алгоритм шифрования, получивший аппаратную поддержку в виде набора команд процессора AES-NI.

Хеш‑функции, или функции одностороннего криптографического преобразования, используются для преобразования пароля в двоичный ключ в составе Key Derivation Function (KDF). LUKS поддерживает следующие варианты: SHA-1, SHA-256, SHA-512, RIPEMD160 и Whirlpool. Однозначно не рекомендую пользоваться SHA-1 и RIPEMD160. SHA-256 — выбор по умолчанию, но и функции SHA-512 и Whirlpool не хуже.

Одна из интересных возможностей LUKS — поддержка нескольких (до восьми) слотов ключей. Каждый из восьми слотов может быть защищен своим собственным уникальным паролем или ключом. С одной стороны, это позволяет разблокировать зашифрованные диски разным пользователям, каждый — своим собственным паролем. С другой — для расшифровки данных достаточно взломать любой пароль к любому из занятых слотов. В заголовке LUKS прописана информация о том, какие из слотов ключей заняты (то есть содержат действительные ключи для доступа к данным), а какие пустуют.

Важное следствие из такого механизма: удаление последнего из доступных ключей делает расшифровку данных невозможной, что позволяет мгновенно (или очень быстро) навсегда заблокировать доступ к зашифрованным данным.

Есть, однако, у LUKS и свои недостатки. С одной стороны, шифрование диска или раздела целиком отлично защищает данные, при этом скорость доступа к зашифрованным данным мало отличается от скорости доступа к незашифрованному массиву информации. С другой — шифрование действительно всех данных означает, что для проведения любых операций с зашифрованным диском, включая проверку целостности файловой системы, нужно смонтировать также весь диск целиком. Сделать резервную копию, создать или восстановить снапшот зашифрованного диска без ввода ключа шифрования не удастся.

Проблема создания и восстановления резервных копий, в том числе на недоверенные удаленные компьютеры, побудила разработчиков искать альтернативные способы шифрования. Одним из них стали криптографические (шифрующие) файловые системы.

Как работают такие программы

Шифровка цифровых данных выполняется с использованием специальных алгоритмов, например, AES-256, Serpent, Twofish. Все они работают схожим образом: заменяют каждый символ (или двоичный код) на шифр. Ключ для него генерируется случайным образом, а иногда и для каждого символа раздельно. Расшифровать итоговые данные возможно, но алгоритм построен таким образом, что даже при использовании самых мощных процессоров на это уйдёт несколько месяцев, а то и лет.

А единственный способ получить исходные данные быстро – это ввести первоначальный ключ для шифра. А его будет знать только владелец файла. Кстати, аналогичный способ защиты используют и современные браузеры: пароли, cookie-файлы в них кодируют аналогичным образом. И если уж Google доверяет таким алгоритмам шифрования информации, то и рядовым пользователям переживать не стоит за сохранность конфиденциальных данных.

Рекомендуемые топ приложения для шифрования, которые сами пользователи часто упоминают на тематических форумах, следующие:

- Folder Lock;

- VeraCrypt;

- AxCrypt;

- DiskCryptor;

- LaCie Private-Public;

- PGP Desktop;

- WinRAR.

При использовании данных программ пользователю следует быть осторожным. Если файл зашифровать и в дальнейшем забыть пароль доступа, то с высокой долей вероятности данные не удастся восстановить.

Два основных подхода

Создаем пароль

Совсем недавно, если вы хотели сохранить документ в тайне, вы могли бы использовали шифр, чтобы зашифровать его, а затем уничтожали оригинал. Или вы можете запереть его в сейфе.

Это два основных подхода в утилитах шифрования. Они могут использоваться параллельно.

Один вид продукта просто обрабатывает папки, превращая их в непроходимые зашифрованные версии самих себя. Другой создает виртуальный диск, который, когда открыт, действует как любой другой диск на вашем компьютере.

При блокировке виртуального диска все объекты, которые вы помещаете в него, становятся совершенно недоступными.

Подобное решение, как виртуальный диск, позволяет хранить некоторые продукты в облаке

Такой подход требует крайней осторожности, это очевидно

Шифрование данных в облаке имеет гораздо больше шансов пострадать от атак, чем зашифрованные данные на вашем персональном компьютере.

Что лучше? Это действительно зависит от того, как вы планируете использовать шифрование.

Если Вы не знаете, стоит воспользоваться 30-дневной бесплатной пробной версией, предлагаемой каждым из этих продуктов, чтобы получить понимание того, как работают эти программы.

![Лучшее программное обеспечение для шифрования ssd [руководство по 2020] - gadgetshelp,com](http://robotrackkursk.ru/wp-content/uploads/c/5/a/c5a0938f089fee6e0454eebd770943d3.jpeg)