Прозрачное шифрование

Прозрачное шифрование, также известный как шифрование в реальном времени и шифрование на лету (OTFE), метод, используемый некоторыми программное обеспечение для шифрования дисков. «Прозрачный» относится к тому факту, что данные автоматически зашифровываются или дешифруются при загрузке или сохранении.

Благодаря прозрачному шифрованию файлы доступны сразу после ключ предоставляется, и весь объем обычно установленный как если бы это был физический диск, делая файлы такими же доступными, как и любые незашифрованные. Никакие данные, хранящиеся на зашифрованном томе, невозможно прочитать (расшифровать) без использования правильного пароль /ключевой файл (s) или правильно ключи шифрования. Целиком файловая система внутри тома зашифрованы (включая имена файлов, имена папок, содержимое файлов и другие метаданные ).

Быть прозрачный для конечного пользователя прозрачное шифрование обычно требует использования драйверы устройств чтобы позволить шифрование процесс. Несмотря на то что администратор Для установки таких драйверов обычно требуются права доступа, зашифрованные тома обычно могут использовать обычные пользователи без этих прав.

В общем, каждый метод, в котором данные бесшовно шифруются при записи и дешифруются при чтении, таким образом, что пользовательское и / или прикладное программное обеспечение остается в неведении о процессе, можно назвать прозрачным шифрованием.

Прозрачное шифрование диска

Мы уже рассмотрели два способа шифрования данных – шифрование диска/раздела и виртуальные диски. Однако не всегда такое шифрование удобно.

Во-первых, не всегда есть возможность зашифровать весь физический диск. Во-вторых, если вы используете виртуальные диски, то файлы контейнеров, как правило, занимают сотни мегабайт дискового пространства, и их весьма просто обнаружить злоумышленнику. Да, есть методы сокрытия данных, но побеждает человеческая лень. В-третьих, зашифрованная папка может постоянно расти, а размер криптодиска ограничен величиной, указанной при его создании

Конечно, есть программы, позволяющие изменять размер криптодиска после его создания, но на это нужно обращать внимание сразу при выборе программы

Всем хочется и удобно работать с файлами, и чтобы при этом файлы были надежно защищены. Такой компромисс есть – это прозрачное шифрование файлов, когда файлы зашифровываются и расшифровываются «на лету» – процессе работы с ними. Файлы остаются зашифрованными, а вы работаете с ними как с обычными файлами. Например, если вы зашифровали папку C:\Documents и поместили в нее свои документы, то при открытии документа из этой папки запускается Word или Excel и они даже не подозревают, что они являются зашифрованными. Вы работаете с зашифрованными файлами как с самыми обычными, совершенно не задумываясь о шифровании, монтировании, виртуальных дисках и т.д.

Кроме удобства использования, у прозрачного шифрования есть еще одно весомое преимущество. Как правило, на виртуальных зашифрованных дисках хранится большое количество файлов. Для работы даже с одним из них вам нужно подключать весь криптодиск. В результате становятся уязвимыми все остальные файлы. Конечно, можно создать множество небольших криптодисков, присвоить каждому отдельный пароль, но это не очень удобно. В случае с прозрачным шифрованием можно создать столько зашифрованных папок, сколько вам нужно, и поместить в каждую из них различные группы файлов – документы, личные фото и т.д. При этом расшифровыва-ются только те файлы, к которым осуществляется доступ, а не все файлы криптодиска сразу.

Организовать прозрачное шифрование папки можно как с помощью стандартных средств Windows (Encrypted File System), так и с помощью стандартных программ. Далее мы поговорим о стандартных средствах шифрования в Windows, а именно будут рассмотрены EFS и BitLocker. Также будет показано, как злоумышленник может расшифровать файлы, зашифрованные EFS.

Сопутствующие продукты и ссылки

Сопутствующие продукты:

dsCrypt предназначен для работы с одним или несколькими файлами. dsCrypt основывается на AES/Rijndael алгоритме шифрования файлов. Имеет простой drag&drop интерфейс (т.е. позволяет просто перетаскивать файлы). Программа имеет крошечный размер, проста в использовании и использует проверенные методы шифрования. Однако, ее будущее зависит от одного автора Dariusz Stanislawek, и будет ли он развивать программу — не известно.

Альтернативные продукты:

- SafeHouse Explorer является простой, бесплатной программой, которая достаточно мало весит, что позволяет ее с легкостью использовать на USB накопителях. Так же вы можете найти хорошо подготовленные видео материалы и руководство пользователя на их веб-сайте.

- Rohos Mini Drive это портативная (portable) программа, которая создает скрытый, зашифрованный раздел на USB накопителе.

- FreeOTFE (из обзора утилит шифрования виртуальных дисков) является программой для осуществления шифрования диска «на лету». Она может быть адаптирована для портативного (portable) использования.

- FreeOTFE Explorer является более простым вариантом FreeOTFE. Она не требует прав администратора.

- Pismo File Mount Audit Package является расширением файловой системы, которое обеспечивает доступ к специальным зашифрованным файлам (через контекстное меню проводника Windows), в свою очередь которые предоставляют доступ к зашифрованным папкам. Приложения могут писать прямо в эти папки, что позволяет гарантировать, что текстовые копии оригинального документа не останутся на жестком диске.

- 7-Zip это мощная утилита для создания архивов файлов, которая обеспечивает 256-битное AES шифрование для *.7z и *.zip форматов. Однако, программа Pismo более лучшее решение, поскольку оно позволяет избежать проблемы хранения незашифрованных версий файлов.

TrueCrypt

По теме: Как поставить пароль на флешку?

Существует множество ПО для шифрования. Подобная им является TrueCrypt. Особенность в том, что она шифрует не только отдельные файлы, но и целые разделы, либо USB-флешки.

Не стоит беспокоиться, что при открытии зашифрованного диска файлы будут вам доступны не сразу, потому что бывает так, что файлы расшифровываются постепенно, да еще и медленно. В данном случае информация будет доступна вам сразу после ввода ключа.

Заметим, что главным фактором в шифровании данной программой является именно пароль, который должен иметь не менее 20 знаков.

Более полно разбирать использование программы я буду в этой статье.

Загрузка и установка VeraCrypt

VeraCrypt – бесплатная кросс-платформенная программа с открытым кодом. Вы можете загрузить версии VeraCrypt для Windows, macOS и Linux с официального сайта разработчика. В качестве примера мы будем использовать версию для Windows. Пользователи macOS и Linux могут действовать по аналогии

(Обратите внимание, что «маководам» может понадобиться сначала установить компонент OSXFUSE).

1. Загрузите дистрибутив VeraCrypt (файл .exe) с официального сайта на свой компьютер. Если вы хотите установить VeraCrypt на компьютер как обычную программу, выбирайте самую первую строчку в разделе «Windows». Ссылка начинается со слов «VeraCrypt Setup». Если вам больше по душе портативная версия (например, вы намерены держать VeraCrypt на флешке, или просто вам не хочется, чтобы VeraCrypt оставлял какие-то следы на вашем компьютере), выбирайте вторую строчку. Ссылка начинается со слов «VeraCrypt Portable». В этой статье я буду использовать иллюстрации для портативной версии (отличия от установочной минимальны).

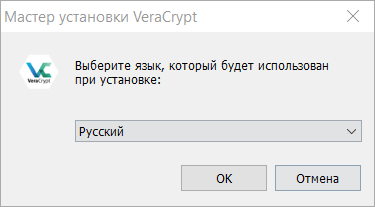

2. Запустите установку. Вам предложат выбрать язык.

Выбирайте и нажимайте «ОК».

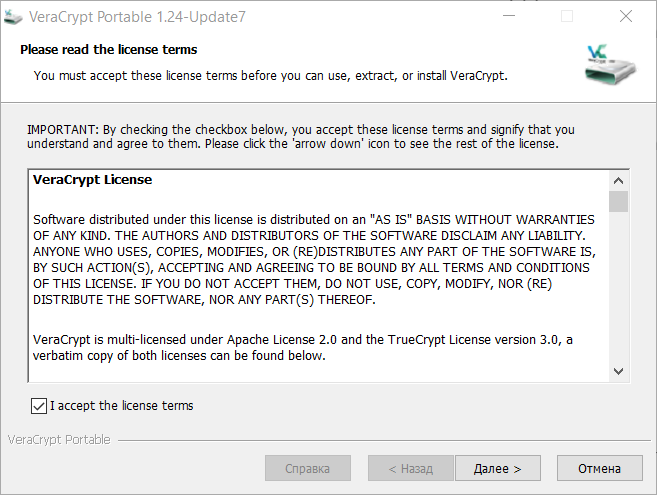

3. Окно с лицензионным соглашением.

Поставьте галочку в поле «I accept the license terms» и нажмите кнопку «Далее».

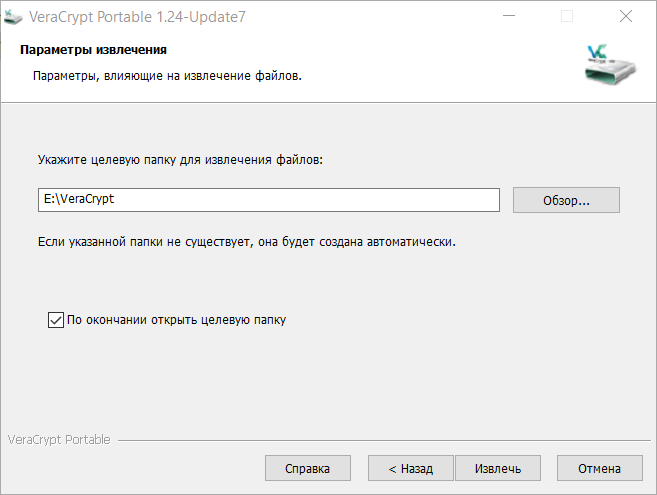

4. Куда распаковать файлы? (Помните, это портативная версия, потом эту папку можно будет перенести куда захотите).

Выберите папку и нажмите кнопку «Извлечь». Когда всё завершится, VeraCrypt торжественно сообщит «Все файлы успешно извлечены в указанное целевое место». Нажмите кнопку «ОК».

5. VeraCrypt предложит сделать пожертвование разработчикам («Please consider making a donation»). Если хотите помочь прямо сейчас, нажмите кнопку «Помочь…», в противном случае кнопку «Готово».

Откроется папка с файлами VeraCrypt.

6. Чтобы стартовать программу, запустите файл .exe:

- VeraCrypt, если у вас 32-битная операционная система,

- VeraCrypt-x64, если у вас 64-битная операционная система.

Не знаете, какая у вас операционная система? Нажмите правой кнопкой мыши на кнопку «Пуск», выберите в меню «Система» и обратите внимание на характеристики устройства.

Управление ключами с помощью Key Vault

Без соответствующей защиты и управления ключами шифрование бесполезно. Корпорация Майкрософт рекомендует использовать Key Vault в качестве решения по управлению доступом к ключам шифрования, используемым облачными службами. Разрешения на доступ к ключам можно назначить службам или пользователям с помощью учетных записей Azure Active Directory.

Key Vault освобождает организации от необходимости настройки, обновления и обслуживания аппаратных модулей безопасности и программного обеспечения по управлению ключами. При использовании Key Vault вы сохраняете контроль. В корпорации Майкрософт не видны ваши ключи, а приложения не имеют к ним прямого доступа. Кроме того, аппаратные модули безопасности позволяют импортировать и создавать ключи.

Полное шифрование диска

Преимущества

Полное шифрование диска имеет ряд преимуществ по сравнению с обычным шифрованием файлов или папок., или зашифрованные хранилища. Ниже приведены некоторые преимущества шифрования диска:

Почти все, включая пространство подкачки и временные файлы, зашифровано

Шифрование этих файлов важно, так как они могут раскрыть важные конфиденциальные данные. Однако при программной реализации код начальной загрузки не может быть зашифрован

Например, BitLocker Drive Encryption оставляет незашифрованный том до загрузки, в то время как том, содержащий операционную систему, полностью зашифрован.

С полное шифрование диска, решение о том, какие отдельные файлы шифровать, не остается на усмотрение пользователей. Это важно для ситуаций, в которых пользователи могут не захотеть или могут забыть зашифровать конфиденциальные файлы.

Немедленное уничтожение данных, например, простое уничтожение криптографических ключей (крипто-шреддинг ), делает содержащие данные бесполезны. Однако, если безопасность для будущих атак вызывает беспокойство, рекомендуется очистка или физическое уничтожение.

Проблема загрузочного ключа

Одна проблема, которую необходимо решить при полном шифровании диска, заключается в том, что блоки, где Операционная система должна быть расшифрована перед загрузкой ОС, а это означает, что ключ должен быть доступен до того, как появится пользовательский интерфейс для запроса пароля. Большинство решений для полного шифрования диска используют предзагрузочную аутентификацию, загружая небольшую, высокозащищенную операционную систему, которая строго заблокирована и хешируется по сравнению с системными переменными для проверки целостности предзагрузочного ядра. Некоторые реализации, такие как BitLocker Drive Encryption, могут использовать оборудование, такое как Trusted Platform Module, для обеспечения целостности среды загрузки и, таким образом, предотвращения атак, , заменив его модифицированной версией. Это гарантирует, что аутентификация может происходить в контролируемой среде без возможности использования буткита для подрыва предзагрузочной расшифровки.

В среде предзагрузочной аутентификации ключ, используемый для шифрования данных, не расшифровывается до тех пор, пока в систему не будет введен внешний ключ.

Решения для хранения внешнего ключа включают:

- Имя пользователя / пароль

- Использование смарт-карты в сочетании с PIN-кодом

- Использование метод биометрической аутентификации, такой как отпечаток пальца

- Использование электронного ключа для хранения ключа, при условии, что пользователь не позволит украсть ключ вместе с портативным компьютером или что ключ также зашифрован

- Использование драйвера времени загрузки, который может запрашивать пароль у пользователя

- Использование сетевого обмена для восстановления ключа, например, как часть PXE boot

- Использование TPM для хранения ключа дешифрования, предотвращение несанкционированного доступа к ключу дешифрования или подрыв загрузчика

- Использование комбинации вышеперечисленного

Все эти возможности имеют разную степень защиты; однако большинство из них лучше, чем незашифрованный диск.

Применяем аппаратное шифрование

Зашифровать современные жесткие диски проще, чем можно подумать, поскольку они предлагают собственную методику кодирования. Для этого в них используется Opal SSC (Opal Security Subsystem Class). Данный стандарт позволяет шифровать диск напрямую на контроллере носителя. Таким образом, операционная система остается незатронутой.

Чтобы узнать, поддерживает ли ваш диск технологию Opal, посмотрите техническое описание продукта на сайте производителя. Там же вы найдете инструменты для активации этой функции. В случае с Samsung, к примеру, это программа Magician. После активации жесткий диск перед запуском ОС попросит вас ввести заданный пароль.

На два момента следует обратить особое внимание: не используйте параллельно дополнительное шифрование — например, посредством инструмента BitLocker в Windows. Часто это вызывает проблемы: многие пользователи сообщали даже о потере данных

Кроме того, следует отключить шифрование перед демонтажом жесткого диска, поскольку ПО для декодирования запускается лишь в том случае, если винчестер выступает в качестве загрузочного носителя с операционной системой. При этом, если подключить такой накопитель к другому компьютеру по USB, диск будет казаться абсолютно пустым.

С помощью Magician вы можете запустить аппаратное встроенное шифрование от компании Samsung

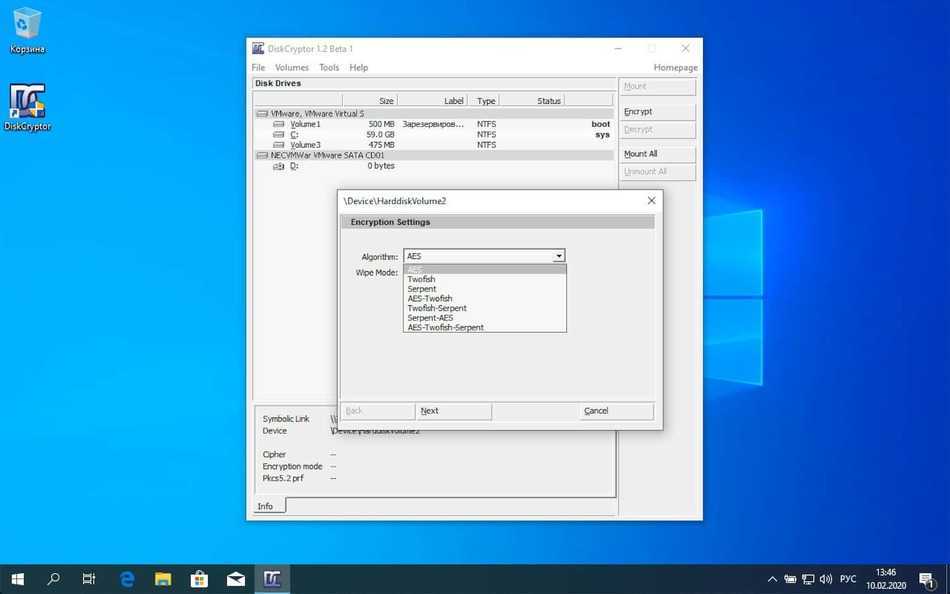

DiskCryptor

Программа поддерживает протоколы AES-256, Serpent и Twofish, но работает только с дисками. Позволяет заблокировать доступ к системному диску на компьютере, где используется BitLocker. Есть функция блокировки разделов, но это выполняется через MFT-данные. А это значит, что диск можно будет подключить к другому компьютеру и, удалив MFT-область, получить доступ к информации (если она не была дополнительно зашифрована).

Приложение бесплатное, с открытым исходным кодом (опубликовано на GitHub). Пользуется спросом у системных администраторов, которым необходимо быстро закрыть доступ к сетевым дискам (работа по FTP поддерживается).

Рекомендации по управлению сертификатами, используемыми в TDE

Резервная копия сертификата и главного ключа базы данных необходима, если база данных включена для прозрачного шифрования данных и используется в доставке журналов или зеркальном отображении базы данных.

Также важно помнить, что сертификат, используемый для защиты ключа шифрования базы данных, никогда не должен быть удален из базы данных. Это приведет к тому, что зашифрованная база данных станет недоступной

Если для сертификата, используемого в команде, еще не создана резервная копия, возникает предупреждение, подобное приведенному ниже.

Следующий запрос можно использовать для идентификации сертификатов, используемых в прозрачном шифровании данных, резервные копии которые не были созданы с момента создания.

Если столбец имеет значение NULL, база данных, соответствующая этой строке, была включена для TDE, но сертификат, используемый для защиты dek, не был резервной копии. Дополнительные сведения о резервном копировании сертификата см. в разделе BACKUP CERTIFICATE в электронной документации по SQL Server.

Семь бед – один ответ

Угроз, как мы видим, существует много, и от каждой из них можно придумать свой способ защиты: изолировать компьютер в запертой спальне, поставить PIN-код на включение смартфона и так далее. Но если защитить информацию не путем физической изоляции, а так, чтобы ее мог прочитать только владелец, результат будет более надежным и всеобъемлющим. Абсолютно все перечисленные неурядицы – большие и малые – могли бы не случиться, если бы важная информация, предназначенная не для всех глаз, хранилась бы в зашифрованном виде.

Иногда вы сталкиваетесь с шифрованием, даже если не задумываетесь об этом, – например, заходя в Gmail или на сайт онлайн-банкинга по протоколу HTTPS, вы связываетесь с банком по зашифрованному каналу. Встроено шифрование и в самый популярный сегодня стандарт сотовой связи GSM. Но сегодня мы сосредоточимся на другом – шифровании данных, хранящихся на компьютере или смартфоне.

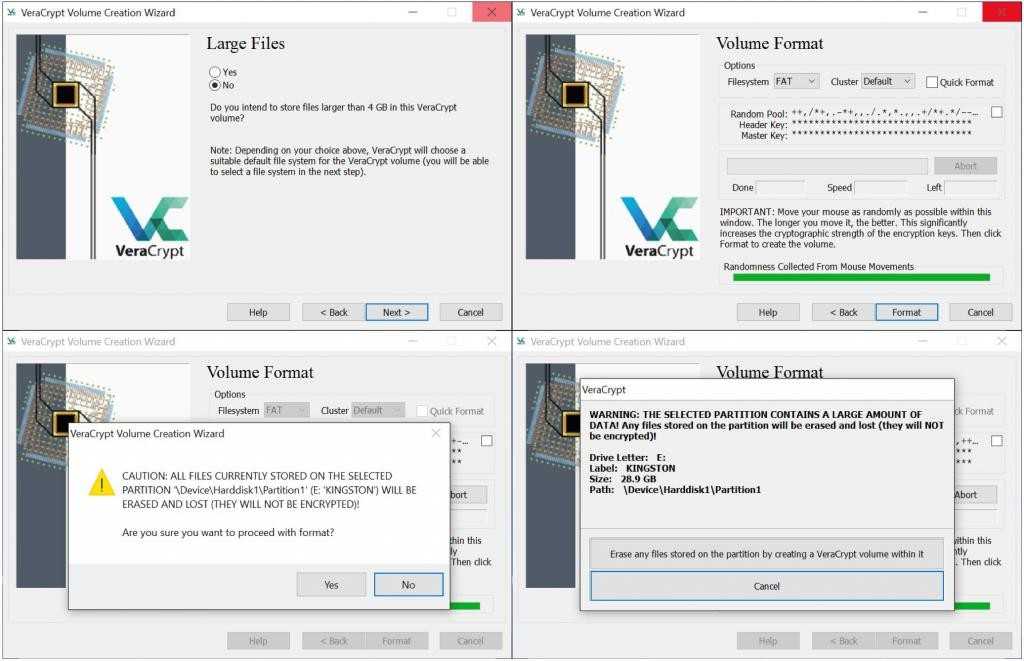

Использование программы VeraCrypt для защиты

Криптографический модуль есть не на каждом ПК, но шифрование системного диска можно осуществить с помощью других программ, которые не требуют этой опции. Например, утилиты VeraCrypt.

Для начала нужно загрузить ее из интернета и установить. Программа имеет английский интерфейс, поэтому придется следовать инструкции:

Запускаем утилиту.

Переходим во вкладку System и выбираем пункт «Encrypt System Partition/Drive».

Программа может сделать подставной раздел, в котором не будет ничего важного. Если злоумышленники потребуют у вас пароль, вы можете дать код от такого раздела

Чтобы сделать это, нужно далее выбрать «Hidden».

Если вам не нужен скрытый раздел, тогда выбираете Normal настройку.

Далее нужно выбрать полное шифрование винчестера или скрытие отдельных файлов. Надежнее «прятать» весь диск, поэтому выбираем «Encrypt the whole disk».

В следующем пункте лучше отказаться от шифрования Host protected area, поскольку программа не всегда корректно это делает.

Если на ПК установлена только одна операционная система, выбираем пункт «Single».

Далее настраиваем тип шифрования. Лучше остановить свой выбор на AES. В этом случае снижение производительности будет незначительным.

Вводим дважды придуманный пароль, который нужно будет вводить при каждой загрузке ПК.

В следующем окне нужно просто перемещать хаотично курсор, пока внизу полоса полностью не заполнится.

После кликаем «Далее» и нужно поставить галочку в самом низу, если на вашем ПК нет рекордера, на который можно было бы записать образ.

Образ можно будет закинуть по указанному адресу, например, на пару флешек или в облако.

Следующий пункт можно пропустить и перейти к тестированию, во время которого компьютер перезагрузится. После можно будет завершить процесс шифрования.

Во время новой загрузки система будет просить пароль, который вы настроили.

Портативная версия VeraCrypt в Windows

Начиная с версии 1.22 (которая на момент написания является бетой) для Windows был добавлен портативный вариант. Если вы прочитали раздел про установку, вы должны помнить, что программа и так является портативной и позволяет просто извлечь свои файлы. Тем не менее, отдельный портативный пакет имеет свои особенности: для запуска установщика вам нужны права администратора (даже если вы хотите просто распаковать архив), а портативная версия может быть распакована без прав администратора – отличие только в этом.

Официальные бета версии доступны только только здесь. В папке VeraCrypt Nightly Builds файлом с портативной версией является VeraCrypt Portable 1.22-BETA4.exe.

Файл с контейнером можно разместить на флешке. На эту же флешку можно скопировать портативную версию VeraCrypt – это позволит вам открывать зашифрованный раздел на любом компьютере, в том числе без установленной VeraCrypt. Но помните об опасности перехвата нажатия клавиш – вероятно, в этой ситуации может помочь экранная клавиатура.

Почему не стоит доверять программам для шифрования с закрытым исходным кодом

В программы с закрытым исходным кодом могут быть внедрены «закладки» (и не надо надеяться, что их там нет!) и возможность открывать зашифрованные файлы с помощью мастер-ключа. Т.е. вы можете использовать любой, самый сложный пароль, но ваш зашифрованный файл всё равно с лёгкостью, без перебора паролей, может быть открыт с помощью «закладки» или владельцем мастер-ключа. Размер компании-производителя программного обеспечения для шифрования и название страны в данном вопросе роли не играют, поскольку это является частью государственной политики многих стран. Ведь нас всё время окружают террористы и наркоторговцы (а что делать?).

Т.е. на действительно надёжное шифрование можно надеяться правильно используя популярное программное обеспечение с открытым исходным кодом и стойким для взлома алгоритмом шифрования.

Проверка TDE

Чтобы включить TDE в базе данных, SQL Server должен выполнить проверку шифрования. Проверка считывает каждую страницу из файлов данных в буферный пул, а затем записывает зашифрованные страницы обратно на диск.

Чтобы обеспечить более полный контроль над проверкой шифрования, SQL Server 2019 (15.x) вводит сканирование TDE, которое имеет синтаксис приостановки и возобновления

Вы можете приостановить сканирование, когда рабочая нагрузка в системе будет очень высокой или в течение критически важного для бизнеса периода, а затем возобновить сканирование позже

Чтобы приостановить сканирование шифрования TDE, используйте следующий синтаксис:

Подобным образом вы можете возобновить сканирование шифрования TDE с помощью следующего синтаксиса:

Столбец encryption_scan_state добавлен в динамическое административное представление. Он показывает текущее состояние сканирования шифрования. Кроме того, появился столбец encryption_scan_modify_date, который содержит дату и время последнего изменения состояния сканирования шифрования.

Если экземпляр SQL Server перезапускается во время приостановки проверки шифрования, во время запуска в журнал ошибок записывается сообщение. Сообщение указывает, что существующее сканирование приостановлено.

Важно!

Функция приостановки и возобновления TDE сейчас недоступна в Базе данных SQL Azure, Управляемом экземпляре SQL Azure и Azure Synapse Analytics.

Работа с Linux: защита винчестера

Шифрование диска в Linux — процесс схожий. Тут, конечно, существуют несколько способов. Например, можно использовать программу TrueCrypt. Настраивать ее нужно точно так же, как и VeraCrypt. У них даже похожий интерфейс, поскольку TrueCrypt стал основой для создания VeraCrypt.

Также можно использовать защиту с помощью LUKS. Эта технология является стандартной для шифрования винчестера в системе Linux. Работать нужно с командами.

Если вы никогда не пользовались ими, то придется все-таки делать это с помощью программы, поскольку для командной строки необходимо знать особые команды.

TDE и репликация

Репликация данных не выполняется автоматически в зашифрованном виде из базы данных с включенным TDE. Необходимо отдельно включить TDE, если нужно защитить базы данных распространителя и подписчика.

Репликация моментальных снимков может хранить данные в незашифрованных промежуточных файлах, таких как BCP-файлы. Это возможно и для начального распределения данных для транзакций и репликации слиянием. Во время такой репликации можно включить шифрование для защиты канала связи.

Дополнительные сведения см. в статье Включение шифрования соединений в компоненте Database Engine (диспетчер конфигурации SQL Server).

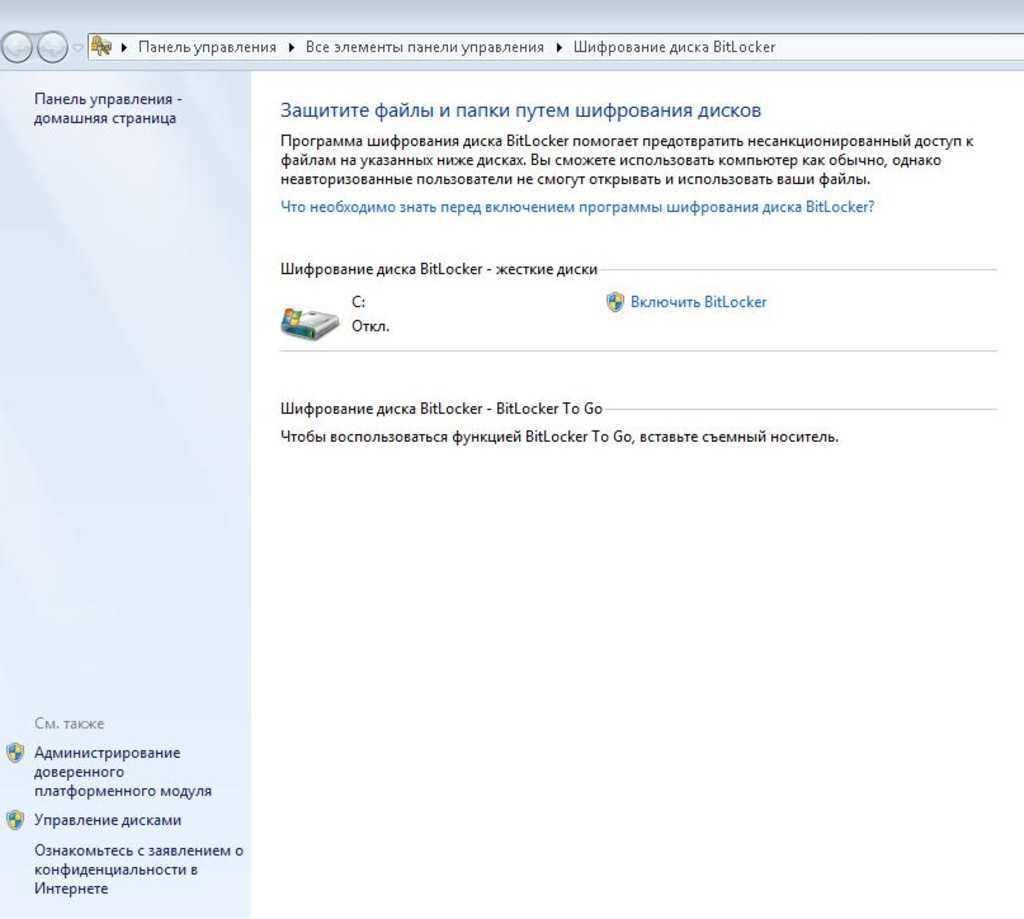

Самый популярный способ

Шифрование диска с BitLocker — наиболее распространенный способ. Скорее из-за простоты интерфейса и в целом настройки.

Но программа довольно требовательна, поэтому работает не со всеми вариациями системы. Например, если вы пользуетесь Windows Vista, это должна быть «Максимальная» или «Корпоративная» версия. Та же ситуация и с Windows 7.

Найти программу можно в «Профессиональной» или «Корпоративной» версии Windows 8, 8.1 и 10.

Чтобы запустить программу, нужно нажать на «Пуск» и в поиск ввести ее название. Этот инструмент предустановлен в систему, поэтому его не нужно устанавливать на Windows 10.

Шифрование диска с BitLocker — процесс на английском языке, но если вы будете следовать инструкции, то нигде не ошибетесь:

- В открывшемся окне выбираем команду «Turn On BitLocker». Эта надпись будет находиться напротив того диска, который вы хотите зашифровать.

- Запустить программу можно и через меню «Мой компьютер». Достаточно кликнуть ПКМ по нужному диску и выбрать соответствующую опцию.

- Если у вас нет ТРМ, тогда программа зависнет на процессе, а внизу появится сообщение об отсутствии технологии.

- Если все корректно, значит, можно продолжать настройку — нажимаем трижды «Далее» (или Next).

- Программа запросит способ валидации. На флешку код лучше не записывать, рекомендуется выбрать «Require PIN at every startup».

- В новом окне нужно задать пин-код. Конечно же, его нужно куда-то записать и не потерять. Ниже необходимо повторить пароль, а после нажать Set PIN.

- Теперь кликаем на «Далее» и выбираем «Продолжить» (Continue).

- Система запросит перезагрузку компьютера. Соглашаемся и наслаждаемся защищенными данными.

Механизм восстановления пароля / данных

Безопасные и безопасные механизмы восстановления необходимы для широкомасштабного развертывания любых решений для шифрования дисков на предприятии. Решение должно обеспечивать простой, но безопасный способ восстановления паролей (особенно данных) на случай, если пользователь покинет компанию без уведомления или забудет пароль.

Механизм восстановления пароля запрос – ответ

Вызов – ответ Механизм восстановления пароля позволяет восстановить пароль безопасным способом. Он предлагается ограниченным количеством решений для шифрования дисков.

Некоторые преимущества восстановления пароля типа «запрос – ответ»:

- Пользователю не нужно носить с собой диск с ключом шифрования восстановления.

- В процессе восстановления секретные данные не передаются.

- Никакую информацию невозможно обнюхать.

- Не требует сетевого подключения, т.е. работает для пользователей, находящихся в удаленном месте.

Информация об аварийном восстановлении (ERI) — механизм восстановления пароля к файлам

Файл с информацией об аварийном восстановлении (ERI) обеспечивает альтернативу восстановлению, если механизм «запрос-ответ» невозможен из-за затрат на сотрудников службы поддержки для небольших компаний или проблем с внедрением.

Некоторые преимущества восстановления ERI-файлов:

- Небольшие компании могут использовать его без сложностей с внедрением.

- В процессе восстановления секретные данные не передаются.

- Никакую информацию невозможно обнюхать.

- Не требует сетевого подключения, т.е. работает для пользователей, находящихся в удаленном месте.

Как работает шифрование EFS

EFS позволяет легко выполнить шифрование содержимого выбранных папок или отдельные файлы с помощью средств системы таким образом, что они будут доступны только для пользователя и на том компьютере, где выполнялось шифрование.

Другие пользователи на этом же или другом компьютере будут видеть файлы и их имена на накопителе, но не смогут получить доступ к ним (открыть их), даже если они имеют права администратора.

Этот способ менее безопасен чем шифрование Bitlocker, но если в вашем распоряжении лишь домашняя редакция Windows 10, 8.1 или Windows 7, а единственная задача — не дать пользователям других учетных записей просмотреть содержимое ваших файлов, вполне можно использовать и EFS: это будет удобно и быстро.

Стоит ли переходить с TrueCrypt на VeraCrypt

Эталонной программой, которая много лет позволяет очень надёжно шифровать файлы является TrueCrypt. Эта программа до сих пор прекрасно работает. К сожалению, в настоящее время разработка программы прекращена.

Её лучшей наследницей стала программа VeraCrypt.

VeraCrypt – это бесплатное программное обеспечение для шифрование дисков, она базируется на TrueCrypt 7.1a.

VeraCrypt продолжает лучшие традиции TrueCrypt, но при этом добавляет повышенную безопасность алгоритмам, используемым для шифрования систем и разделов, что делает ваши зашифрованные файлы невосприимчивым к новым достижениям в атаках полного перебора паролей.

VeraCrypt также исправила многие уязвимости и проблемы безопасности, обнаруженные в TrueCrypt. Она может работать с томами TrueCrypt и предлагает возможность конвертировать контейнеры TrueCrypt и несистемные разделы в формат VeraCrypt.

Эта улучшенная безопасность добавляет некоторую задержку только к открытию зашифрованных разделов без какого-либо влияния на производительность в фазе использования зашифрованного диска. Для легитимного пользователя это практически незаметное неудобство, но для злоумышленника становится практически невозможным получить доступ к зашифрованным данным, несмотря на наличие любых вычислительных мощностей.

Это можно продемонстрировать наглядно следующими бенчмарками по взлому (перебору) паролей в Hashcat:

Для TrueCrypt:

Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#*.: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H/s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s

Для VeraCrypt:

Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#*.: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H/s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit Speed.Dev.#1.: 118 H/s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s

Как можно увидеть, взломать зашифрованные контейнеры VeraCrypt на несколько порядков сложнее, чем контейнеры TrueCrypt (которые тоже совсем не просты).

Полный бенчмарк и описание железа я публиковал в статье «hashcat + oclHashcat = hashcat».

Второй важный вопрос – надёжность. Никто не хочет, чтобы особо ценные и важные файлы и сведения были потеряны из-за ошибки в программе. Я знаю о VeraCrypt сразу после её появления. Я следил за её развитием и постоянно к ней присматривался. На протяжении последнего года я полностью перешёл с TrueCrypt на VeraCrypt. За год ежедневной работы VeraCrypt меня ни разу не подводила.

Таким образом, на мой взгляд, сейчас стоит переходить с TrueCrypt на VeraCrypt.

Восстановление доступа к зашифрованным файлам, их открытие на другом компьютере или под другой учетной записью Windows

Если по той или иной причине (например, после переустановки Windows) вы потеряли возможность открыть файлы в зашифрованных EFS папках или вам потребовалась возможность открывать их на другом компьютере или под другим пользователем, сделать это легко:

- На компьютере в той учетной записи, где нужно иметь доступ к зашифрованным файлам, откройте файл сертификата.

- Автоматически откроется мастер импорта сертификатов. Для базового сценария в нем достаточно использовать параметры по умолчанию.

- Единственное, что потребуется — ввести пароль для сертификата.

- После успешного импорта, о чем вы получите уведомление, ранее зашифрованные файлы будут открываться и на этом компьютере под текущим пользователем.

Как установить VeraCrypt в Windows

С TrueCrypt имела место полушпионская история – были созданы сайты для «скачать TrueCrypt», на них бинарный файл (ну естественно!) был заражён вирусом/трояном. Те, кто скачивал TrueCrypt с этих неофициальных сайтов заражали свои компьютеры, что позволяло злоумышленникам воровать персональную информацию и способствовать распространению вредоносного ПО.

Вообще-то, все программы нужно скачивать только с официальных сайтов. И уж тем более это касается программ, которые затрагивают вопросы безопасности.

Официальными местами размещения установочных файлов VeraCrypt являются:

- https://www.veracrypt.fr/en/Downloads.html

- https://sourceforge.net/projects/veracrypt/

Как зашифровать файл или папку на компьютере?

Использование архиватора (WinRAR/7-Zip)

Шифровать данные с помощью архиватор легко. Вам не нужно будет каждый раз шифровать файлы отдельно, всё может храниться в одном архиве. Если данные вам важны, но пользуетесь вы ими нечасто, вы можете запаковать их в архив и поставить пароль.

На примере архиватора 7-Zip покажу, как это сделать. Выбираем файл или несколько файлов и нажимаем правой кнопкой мыши по одному из них. Далее направляем мышку на пункт 7-Zip и в появившемся подменю выбираем «Добавить к архиву».

Далее вы настраиваете настройки, как вам необходимо. Главным разделом в этом окне является «Шифрование». Вводим два раза пароль, желательно сложный и выбираем тип шифрования. После чего нажимаем ОК. При открытии архива будет предложено ввести пароль.

Как проверить наличие TPM?

Прежде чем выбрать какую-то из вышеописанных программ, придется разобраться с тем, если на вашем персональном компьютере криптопроцессор. Сделать это можно несколькими способами.

Например, если у вас ноутбук, вы можете найти спецификации к нему в комплекте или Интернете. Обычно там указана поддержка подобной технологии, таким образом вам не придется наугад устанавливать программы.

Также в некоторых случаях можно перейти в «Диспетчер устройств». Для этого нужно выбрать «Панель управления», затем — сортировку по крупным или мелким значкам. В новом окне будет список, в котором ищем нужное нам меню.

В «Диспетчере устройств» наличие криптопроцессора можно увидеть в списке. Оно может быть описано как «Устройство безопасности» или «Неизвестное устройство».

Наконец, если вы до конца все-таки не уверены, что есть криптопроцессор, попробуйте установить BitLocker, который только и функционирует с этой технологией. В процессе настройки шифрования утилита укажет вам на отсутствие TPM.