Шаги для взлома сетей WiFi на моем смартфоне, чтобы иметь бесплатный доступ к интернету в любом месте

Сегодня существует множество инструментов и приложений, которые помогут вам взломать сеть WiFi где угодно и когда угодно . Поэтому, если вы думаете о запуске хакерских беспроводных сетей и, таким образом, сможете постоянно пользоваться подключением к Интернету , то здесь мы объясним, как вы можете начать Выполните это действие в операционной системе iOS или Android очень простым способом.

Имейте в виду, что в сети вы найдете множество способов выполнить это действие. Тем не менее, здесь мы объясним лучшее из этого для каждой ОС и как вы можете выполнить этот процесс быстрым и безопасным способом . Для этого следуйте каждому из методов, которым мы научим вас ниже:

В iOS

Если вы хотите взломать интернет-сеть со своего устройства iPhone , то вы можете сделать это через приложение WiFi2Me . Однако, чтобы использовать это приложение, необходимо, чтобы на вашем устройстве был джейлбрейк . Это позволит вам использовать этот инструмент, который поможет вам расшифровать пароли беспроводных сетей, которые находятся в пределах вашей досягаемости ,-совершенно бесплатно.

Помните, что это приложение будет анализировать каждую из доступных сетей , и таким образом вы сможете определить, какие из них уязвимы, а какие нет. р>

Поэтому, если на вашем устройстве установлен джейлбрейк, просто выполните действия, которые мы научим вас ниже:

- Загрузите и установите Wifi2Me на своем устройстве iPhone или iPad.

- После того как следующее будет установлено, оно будет выполнено, просто нажмите значок приложения.

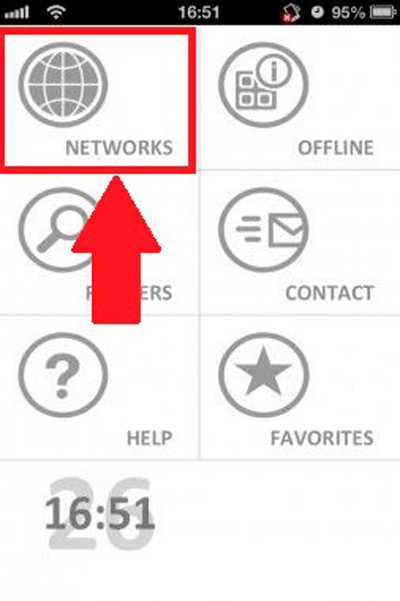

- Там они появятся вокруг вас. из 6 вариантов , в этом случае мы нажимаем кнопку “Сети” , чтобы показать сети, наиболее близкие к вашему местоположению.

Здесь вы должны выбрать сеть, которую хотите взломать , если она совместима с системой приложений .

- После того, как приложение выбрано, оно будет делать все остальное, на экране будет отображаться ход процесса.

- Когда оно будет завершено, на экране будет отображаться пароль этой сети , в этом случае вы должны его скопировать.

- Наконец, когда у вас есть ключ в ваших руках , вы просто должны получить к нему доступ. сети и наслаждайтесь подключением к Интернету .

Важно отметить, что не все доступные сети уязвимы этим приложением, это будет в основном зависеть от того, насколько сильным является шифрование каждого из них. Однако эта программа для iOS в настоящее время является одной из самых мощных и продвинутых в этом виде деятельности

Загрузить Wifi2me APK Android

на Android

Если вы являетесь пользователем Android, вы также сможете расшифровать пароли беспроводных сетей , которые доступны в вашем регионе. Как и в iOS, ваше устройство также должно иметь root для выполнения этого вида деятельности.

Одним из преимуществ этого типа процесса на телефонах Android является то, что основой ОС является Unix , что дает ему некоторое преимущество для найти пароли . Поэтому, если вы думаете о взломе пароля сети рядом с вашим местоположением , здесь мы покажем вам, как это сделать с вашего мобильного Android:

Первым делом загрузите приложение Bcmon , помните, что это приложение не найдено в официальном магазине Android . Поэтому вам нужно активировать поле «Установить приложения неизвестного происхождения» , чтобы оно могло выполняться системой

Дополнительно к Bcmon важно также загрузить приложение Reaver , которое поможет вам устранить любой барьер безопасности и найти сетевой пароль

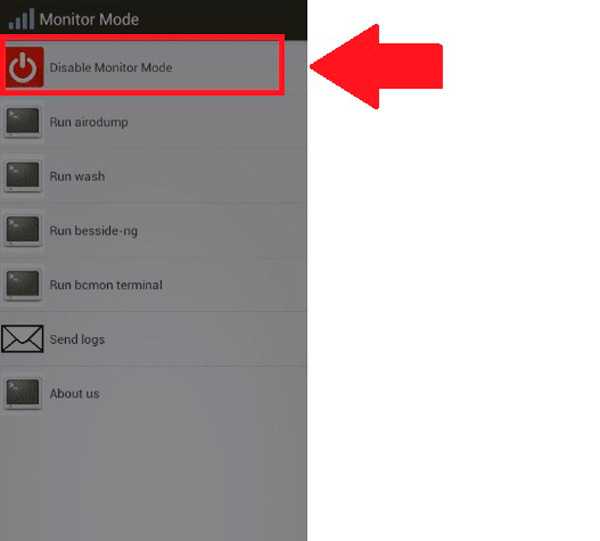

После установки Bcmon и Reaver мы входим в первый и ищем вариант «Режим монитора» и мы выбираем.

Теперь, не закрывая Bcmon , мы открываем Reaver . Здесь вы должны подтвердить, что это приложение не будет использоваться в незаконных целях , а затем выбрать сеть WiFi, которую хотите взломать .

Там вы должны нажать «Продолжить», в случае ошибки, важно вернуться к Bcmon и убедиться, что ” Режим монитора »активирован. Снова в приложении Reaver установите флажок для « Расширенная автоматическая настройка », Это позволит всем необходимым параметрам найти пароль для активации

Наконец, мы нажимаем кнопку «Пуск» , и приложение сделает все остальное . Помните, что процесс расшифровки пароля может занять некоторое время, если вам повезет через несколько минут, он у вас будет, и таким образом вы сможете получить доступ к этой сети .

Как взломать точку доступа на Android?

Подобрать пароль к передатчику wi fi смартфона ещё интереснее. Часто соседи пользуются интернетом через своего сотового оператора. По результатам подобранного пароля получается определить ip адрес абонентов.

Существуют программные приложения для сканирования сетей:

- Wifi Password break;

- Для контроля wifi используют программу Wifikill;

- Wibr+ — служит помощником для взлома wi fi не имея особых навыков хакерства;

- WiHackmobile— простая программка для поиска паролей окружающих сетей;

- Wi-Lomster— популярное приложение для работы на смартфоне;

- WifiRouterkeygen — быстро подбирает пароли вай фай, чтобы подключиться к соседу. Интерфейс осваивается интуитивно и не требуется ознакомления с работой утилиты.

Перечисленные утилиты способны выявить наиболее привлекательную сеть для взлома.

Подключиться быстро не получиться, если сосед позаботился о защите wi fi:

- Сохранил длинный и сложный пароль;

- Сменил логины по умолчанию;

- Приобрёл последнюю версию роутера провайдера;

- Выключает передатчик, когда он не используется;

- Контролирует подключения и ввёл ограничения на количество устройств;

Сети с надежным уровнем шифрования ни с одной утилитой взломать нет шансов.

Если роутер отключится в момент сканирования, процедуру придётся начать сначала.

Утилита Wifikill помогает найти злоумышленников, использующих ваш роутер. Одним кликом заблокирует пользователя по ip адресу. Но он может сменить его, поэтому лучше выставить ограничения на количество подключаемых устройств. А лучше создать список разрешенных девайсов.

Многие из нас задаются вопросом — как подключиться к wifi не зная пароля? На любое действие всегда можно найти противодействие. Это касается и запароленных сетей wi-fi. Способы защиты становятся сложнее, но с ними эволюционируют и способы благодаря которым эту защиту можно обойти. Сегодня мы научим вас подключиться к wifi без пароля!

Методология получения пароля

Здесь и далее речь пойдёт о wifi сетях защищённых паролем одним паролем для всех клиентов (WPA-PSK). Хотя, есть и другие способы защитить сеть.

1. Для прослушивания эфира понадобится перевести карту в режим монитора (monitor), чтобы можно было беспрепятственно прослуживать, а самое главное записывать происходящее в эфире (на частоте wifi).

2. В этом

режиме нужно будет поймать так называемое четырхэтапное

(четырёхсторонее) рукопожатие происходящее в момент подключения клиента к

точке доступа.

3. Далее, получив эти пакеты, можно делать предположения о пароле — брутфорсить.

Самые интересные это этапы 2 и 3.

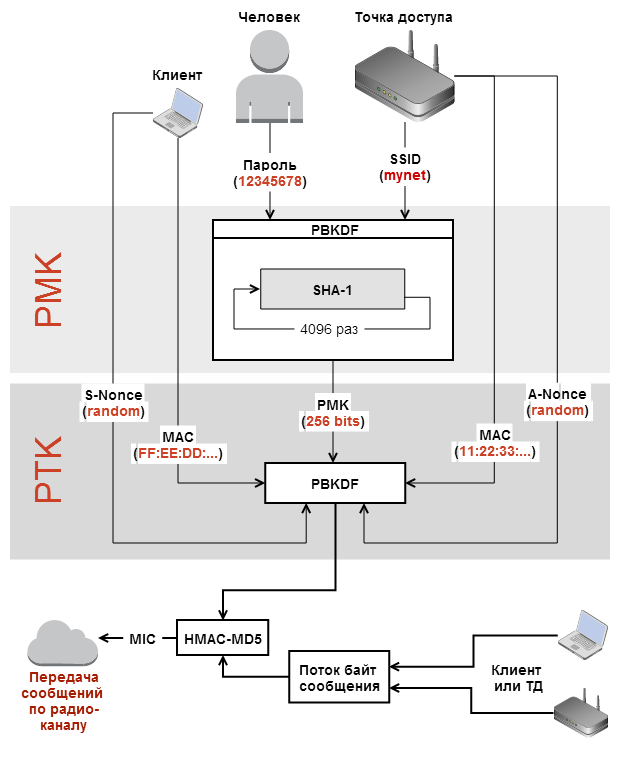

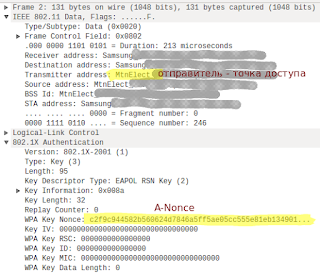

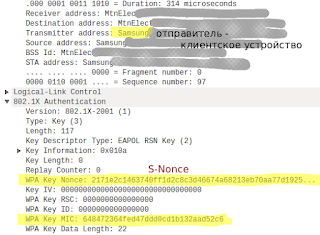

Этап 1. Каждый клиент использует свой ключ (Pairwise Transient Key — кратковременный парный ключ) для шифрования. Этот ключ создаётся в момент подключения к ТД и меняется при каждом подключении. Он зависит от:

— Pairwise Master Key — главный парный ключ, который зависит от:

— пароля,

— названия сети;

— MAC клиента;

— MAC точки доступа;

— A-nonce — случайная строка сгенерированная ТД;

— S-nonce — случайная строка сгенерированная клиентом.

|

| Механизм создания PMK, PTK и MIC. |

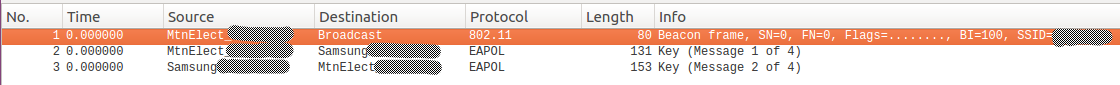

Таким образом, обычно кроме пароля атакующему неизвестны A-nonce и S-nonce, которыми ТД и клиент обмениваются при подключении последнего в начале четырёхстороннего рукопожатия. Именно ради них и нужно либо ждать подключения клиента, либо принуждать его к переподключению. Наконец нужно знать MIC, который передаётся клиентом вместе с S-nonce. Кроме того, нужно знать имя сети, он содержится в beacon frame.

|

|

| Для брута пароля необходимы три WiFi кадра Первый кадр — beacon frame не содержит ничего примечательного кроме имени сети. |

|

| Второй кадр: точка дочтупа отправляет A-nonce |

|

| Тритий кадр: клиент отвечает фреймом содежащим S-nonce и MIC |

| 4 way handshake |

Когда вся необходимая информация собранна, остаётся к уже известным данным добавлять различные пароли и проверять их на пригодность.

Этап 3.

Чтобы подбирать пароль, нужно знать как проверить его на пригодность. Здесь это происходит путём сравнения MIC (Message Integrity Code — код целостности сообщения) переданного по wifi сети и вычисленного при брутфорсе. MIC зависит помимо прочего и от PTK, а значит перебирая пароли можно получать разные MIC и сравнивать их с перехваченным.

Подробнее о генерации ключей и о методе перебора можно почитать здесь.

Сперва последует некоторая воводно-подготовительная часть, а далее уже сам процесс проверки сети на защищённость. Причём, будут рассмотрены аспекты касающиеся в основном aircrack.

Подбор пароля Wi-Fi утилитой aircrack-ng

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить)

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

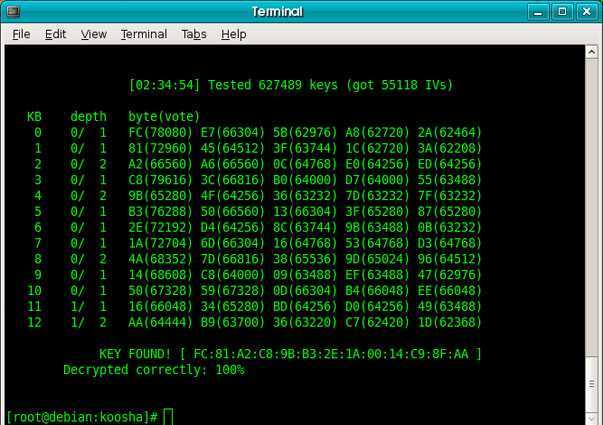

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Возможно ли сейчас взломать Wi-Fi?

Раньше мне под статьями об аудите безопасности Wi-Fi сетей оставляли комментарии в духе «что вы тут фигнёй занимаетесь, вы не подберёте пароль и за тысячу лет». И вроде бы это правильное утверждение, но если мне просто нужен доступ в Интернет, то практика в разных городах и даже разных странах показывает один и тот же результат: ВСЕГДА можно получить пароль от Wi-Fi.

За нас два фактора:

1. Нам не нужно взламывать определённую сеть Wi-Fi или все сети. Нам достаточно найти одну слабую Точку Доступа с приемлемым уровнем сигнала

2. Имеется несколько весьма эффективных способов, и если применить все, то практически наверняка удастся найти Wi-Fi сеть, которая поддастся

Причём делая это, я поймал себя на мысли, что не использую собственную онлайн книгу «Взлом Wi-Fi сетей с Kali Linux и BlackArch», в реальности, я применяю несколько методов, а в книгу заглядываю только в качестве подсказки для длинных команд, например, для hashcat. В общем, вначале я захотел сделать выписку команд, которые я не могу запомнить, чтобы было что-то вроде шпаргалки. Но затем появилась идея собрать все самые эффективные методики, которые в совокупности всегда приносят мне результат.

Это будет шпаргалкой и для меня и для новичков, поскольку большинство методов довольно простые и практически все являются быстрыми.

То есть, с одной стороны, в этой статье не будет никаких новых методов, которые раньше бы не рассматривались на HackWare.ru, но, с другой стороны, здесь будет что-то вроде стратегии, когда сочетая наименее затратные по времени и самые эффективных способы, можно быстро добиться успеха в получении Интернет-доступа в новом месте.

Вот пример собранных паролей в моём предыдущем месте жительства (азиатская глубинка с трёхэтажными домами):

Строки, которые начинаются на , добыты с помощью OneShot, строки, которые начинаются на {«result»:true,»data»:{ добыты с помощью 3WiFi. 3BB-KANCHANANAT подобрал брутфорсом. Большая часть паролей собрана минут за 20-30.

Атакуем Wi-Fi сеть

Для статьи был создан словарь с паролями под названием “key-list.txt” все той же утилитой Crunch. Да и саму атаку на Wi-Fi сеть буду производить из Parrot OS, по большому счету, разницы нет, будь то Kali или Parrot OS, это дело личных предпочтений. Просто Parrot OS мне больше симпатизирует, вот и все, вы же, можете воспользоваться любой из этих систем. И так, переходим к атаке, первым делом необходимо выяснить какие сетевые устройства у нас имеются, это можно выяснить несколькими способами, рассмотри парочку. Первый способ, это команда “ifconfig”, а вторая “ip a”, нам необходимо выяснить название нашей Wi-Fi карты:

У меня Wi-Fi карта определилась как “wlxd03745710fa4”. У вас же она будет называться иначе, чаще всего она имеет название что-то вроде “wlp4s0” или “wlan0”. И так, после того как выяснили название сетевой карты, копируем название нашего устройства, и переходим к следующему шагу, а именно, нам необходимо убить лишние процессы, которые могут помешать при атаке:

Переводим нашу Wi-Fi карту в режим монитора командой “airmon-ng star” и вот тут нам необходимо указать название Wi-Fi карты, как помним, она у меня умеет название “wlxd03745710fa4”, у вас же оно будет иным:

Если обратите внимание, то появилась надпись, которая говорит о том, что Wi-Fi карта перешла в режим мониторинга “monitor mode enable”, а так же на сколько я помню, в Kali Linux меняется название сетевого устройства, оно приобретает приставку “mon”, то есть, будет называться как “wlan0mon”. Это новое название и надо вводить в следующей команде:. Данной командой мы запускаем сканирование сетей, когда произведем сканирование и выберем сеть, которую хотим взломать, нажимаем сочетание клавиш “ctrl + c”:

Данной командой мы запускаем сканирование сетей, когда произведем сканирование и выберем сеть, которую хотим взломать, нажимаем сочетание клавиш “ctrl + c”:

Нам нужен MAC адрес устройства, он находится в столбце “BSSID”, в столбце “PWR” указывается мощность принимаемого сигнала, чем сильней сигнал, тем лучше. В столбце “CH” указывается канал, в “ENC” указывается технология защиты WPA или WPA2, в “ESSID” – название сети. Для атаки нам понадобиться только MAC адрес и канал, все остальное по сути необязательно. Для атаки на выбранную Wi-Fi сеть вводим команду:

–bssid указываем MAC

–channel канал

-w указываем путь, куда будет записан хендшейк

wlxd03745710fa4 название Wi-Fi адаптера

После запуска команды, дожидаемся когда кто-нибудь подключиться к сети, но, можно выбрать устройство, которое уже подключено и заставить его переподключиться. Что собственно ускорит процесс получения хендшейка. Узнать какие устройства подключены можно из списка, который выводиться в самом низу:

Как видно из скриншота, у меня к сети подключено два устройства, для того что бы заставить одно из них переподключиться, копируем MAC адреса из “BSSID” и “STATION”. А затем открываем новую вкладку терминала и выполняем команду:

sudo aireplay-ng –deauth 20 -a 64:00:00:00:44:E1 -с 00:00:00:00:00:7F wlxd03745710fa4

–deauth 20 количество пакетов Деаутентификации (повторной авторизации, если можно так выразиться)

-a MAC адрес точки доступа (BSSID)

-c MAC адрес подключенного клиента (STATION)

wlxd03745710fa4 Wi-Fi интерфейс

В это время смотрим на первый терминал, нас интересует надпись “handshake” которая появиться при удачном переподключении устройства:

Когда словили хендшейк, можно останавливать сканированию сочетанием клавиш “ctrl + x”. Теперь, если вы посмотрите в папку, которую указывали, то увидите там файлы. Нам нужен всего один, в котором и храниться тот самый хендшейк, данный файл будет иметь расширение “.cap”:

Теперь необходимо очистить этот файл от мусора, который в нем имеется, так как в нем имеются все пакеты, которые собрались за все время что производилась атака. Очистить данный файл можно командой “- wpaclean”, затем указываем название нового файла хендшейка, и указываем старое название хендшейка. К примеру, старый файл имеет название “wifihand-01.cap”, а новый назовем “wifihand-01_new.cap”, ну и конечно не забываем указать путь к этим файлам:

Необходимые меры, для защиты вашей сети WiFi

- Устанавливайте пароли со сложным сочетанием букв и цифр, число символов должно быть 8-12.

- Необходимо выключить WPS, потому, что эта функция сохраняет авторизованных пользователей и при повторном запросе она автоматически подключает их.

- Иногда необходимо менять на маршрутизаторе PIN и отклейте заводскую бирку, где прописан PIN.

- Не вводите PIN на непроверенных сайтах.

- При настройке роутера не используйте старые типы шифрования WEP и TKIP, используйте новые типы WEP2 или другие более продвинутые.

- Ограничьте максимальное количество подключаемых устройств. К примеру, у вас в доме есть ноутбук и планшет, значит ограничьте до 2 устройств. После этого больше двух не подключится.

- Спрячьте свою сеть. Поставьте галочку в графе «Скрыть SSID».

- Не забывайте периодически обновлять прошивку на роутере.

Способы как узнать чужой пароль от Wi-Fi

Добраться до сторонней точке доступа можно несколькими способами. Скорость «добычи» пароля зависит от хитрости владельца, мощности имеющихся устройств и количества свободного времени.

Метод подбора пароля

Самый простой, доступный и эффективный прием – перебрать очевидные комбинации. Люди плохо запоминают коды, прибегая к знакомым числовым вариациям: 12345678, 1111, 1234,4321 и так далее. К этому списку стоит прибавить «qwerty123», «ytrewq321» и «qazwsx123».

Смена mac-адреса

Вы замечали, что некоторые Wi-fi точки в городе лишены защиты? Подключиться к ней не удастся, потому что она фильтрует пользователей по mac-адресу.

Для непосвященных, mac-адрес – это идентификатор, своего рода ключ, который присваивается к девайсам, подключенным к сети Ethernet.

Чтобы добраться до ключа, приходится использовать специальные программы-сканнеры. Они анализируют Wi-Fi точки в округе и раскрывают их адреса.

Перехват трафика

Сложнейший способ добраться до чужого пароля. С помощью сторонних приложений перехватывается огромный объем данных, которыми роутер обменивается с устройством пользователя сети. Полученную информацию можно расшифровать, достать из нее пароль.

Осложнений масса. Нужно чтобы сетью пользовались по полной. Приходится бороться со сложным, запутанным интерфейсом. Если же вы хотите испытать свои силы, возможности – загружайте прогу «Commview forWiFi». Она подбирает раздаваемые пакеты и отображает их в виде узлов, каналов, типов сигнала, сетки из соединений и доступных точек беспроводного доступа. В профессиональных кругах ее чаще всего используют для поиска и устранения опасных вирусов, передающих зашифрованные данные в облако.

Взлом через pin точку доступа роутера

Этот способ открылся в 2011 году. Пользователь добирается до сети через взлом протокола WPS. Эта система включает шифрование и прописывает защитный ключ автоматически, без вмешательства пользователя. Упрощение для обывателей.

Опытные хакеры быстро нашли серьезную уязвимость технологии, которая позволяет открыть соседское подключение в считанные часы. Взлом происходит с помощью OCLinux и требует понимания основ программирования, беспроводной сетевой адаптер для перехвата данных и несколько часов свободного времени.

Если программное обеспечение роутера поддерживает такую функцию, то WPS можно и нужно отключать.

Фишинг

Фишинг поможет в том случае, если вы знаете адрес электронной почты соседей, а также понимаете, какой степенью компьютерной грамоты они владеют. Суть – отправить на их почтовый ящик письмо с требованием отправить в ответе пароль от Wi-Fi и другую полезную информацию.

Это метод мошенников добраться до номеров банковских карт, или нечестными способами отобрать виртуальные ценности.

Подробных инструкций, как пользоваться фишингом, не существует. Действуйте на свое усмотрение. Вариантов масса: напугать пойманным вирусом, шантажировать отключением интернета, или подойти мягко – предложить ускорить передачу данных, улучшить стабильность сети и в заранее созданной форме предложить ввести логин и пароль к роутеру.

Программы для взлома

Приложений для добычи чужих информданных сотни. Одни пользуются уязвимостью встроенной защиты, другие действуют перебором паролей, третьи ищут mac-адрес, или существуют в качестве словарей, куда интернет-сообщество вводит актуальные пароли окружающих точек доступа.

Что такое пакет Aircrack-ng и для чего он нужен

Aircrack-ng — это набор программ, которые позволят нам проводить аудит беспроводной сети Wi-Fi на маршрутизаторах и точках доступа WiFi. Этот пакет является одним из наиболее часто используемых для взлома сетей Wi-Fi с шифрованием WEP, WPA, а также WPA2 на разных компьютерах. Это программное обеспечение представляет собой полный пакет аудита, который разделен на разные программы, специально предназначенные для конкретной задачи, у нас нет «большой» программы, которая выполняет разные действия на основе аргументов. Чтобы упростить пользователю использование различных инструментов, в зависимости от того, что мы хотим делать с беспроводной сетью, нам придется использовать ту или иную программу.

Этот пакет безопасности специально ориентирован на четыре отдельные области кибербезопасности в беспроводных сетях:

- мониторинг : это программное обеспечение позволяет захватывать все пакеты беспроводной сети, экспортировать данные в текстовые файлы, а также в другие форматы для анализа другими программами. Например, мы можем захватить все пакеты сети WiFi и проанализировать их с помощью программы WireShark.

- нападки : мы можем проводить повторные атаки, атаки с деаутентификацией, создавать поддельные точки доступа для подключения жертв и даже вводить пакеты в беспроводную сеть.

- Тестирование : мы сможем проверить, совместима ли карта WiFi с различными атаками, а также можем ли мы настроить ее в режиме мониторинга и способна ли она вводить пакеты в сеть.

- Растрескивание — Позволяет напрямую взламывать шифрование WEP, WPA и WPA2 на основе словаря или методом грубой силы.

Это программное обеспечение совместимо с Windows, Linux, Unix и macOS, на самом деле у нас есть исходный код, поэтому мы можем скомпилировать его самостоятельно в нашей операционной системе. В подавляющем большинстве случаев, если вы хотите выполнить аудит беспроводной сети, вы будете использовать операционную систему на базе Linux, поскольку у нас будет идеальная совместимость, особенно из-за драйверов различных сетевых карт WiFi, поскольку они обычно поддерживают мониторинг и инъекционный режим пакетов.

Очень важным аспектом является то, что этот набор программ доступен по умолчанию в популярных дистрибутивах Kali Linux, а также в WifiSlax, этот последний дистрибутив специально разработан для аудита беспроводной сети Wi-Fi.

Еще одной очень важной особенностью является то, что все инструменты выполняются через командную строку, это позволяет автоматизировать различные атаки на основе скриптов. Верно и то, что мы можем воспользоваться этим, чтобы иметь графические пользовательские интерфейсы, но наступает время, когда использование командной строки становится намного быстрее

Этот проект пакета Aircrack-ng жив как никогда, и заключается в том, что недавно они выпустили последнюю версию 1.7 с большим количеством улучшений в работе, оптимизацией команд и новых опций, все это спустя 2 года с момента предыдущего одна версия.

Теперь, когда вы знаете, что такое пакет aircrack-ng, мы собираемся кратко объяснить все инструменты, которые мы включили, и то, как каждый из них используется.

Как использовать программу Aircrack

Сейчас используются два основных метода шифрования для Wi-fi: WPA и WEP

.

Если сетка, которая вам попалась, имеет метод шифрования WEP (более «устаревающий»), то вы сможете взломать её практически наверняка! Только сигнал, желательно, должен быть мощности хотя бы выше средней (иначе процесс будет неоправданно долгим).

Суть взлома с помощью Aircrack заключается в следующем:

- Сначала необходимо «наловить» достаточно много пакетов, содержащих ivs-ключ. Конкретнее — их потребуется никак не меньше 10000. Лучше — больше (с 20000 взлом WEP почти гарантирован).

- Чтобы определить пароль, полученные в файле дампа ключи нужно будет запустить в Aircrack на перебор. Делать это следует так (для примера разберём версию GUI).

- Ищем в архиве программы файл Aircrack-ng GUI и запускаем её.

- Откроется основное окно программы. Ищем в строке filenames путь до дампа с сохранёнными ключами.

- Чуть ниже указываем программе, что в этом дампе пароль зашифрован с помощью метода WEP. Определяем длину ключа в 128 или в 64 (может быть, придётся попробовать разные варианты — если пароль не найдётся при 64, можно будет попытаться при 128).

- Ячейка USE WORDLIST нужна для того, чтобы искать по словарю, там галочку ставить не надо. А вот USE PTW attack — перебор по всем возможным знакам. Здесь и ставим галочку, после чего нажимаем LAUNCH.

- Появится командная строка, в ней нужно будет выбрать имя сетки для взлома и поставить цифру от 1 до 4 — в зависимости от того, под каким номером эта программа определила имя вашей сетки из данного дампа. В том случае, если все параметры будут поставлены правильно, успешно запустится перебор.

Он, как правило, продолжается около 2 минут. Если в дампе удалось собрать достаточно ivs ключей, то вы получите пароль, только не в виде «чистого» набора символов, а с двоеточиями. Например, так: «01:19:42:24:58

«. В таком случае настоящий пароль — 0119422458.

Другие способы

Есть еще несколько способов, которые помогут пароль от чужогоwi fi узнать и использовать. Простой способ — воспользоваться программой «Брутфорс». Однако эта программа имеет низкую эффективность: в автоматическом режиме утилита будет вводить цифровые и символические комбинации из собственной базы и «успокоится» только тогда, когда отыщет совпадение. Впрочем, программка популярна у обчных пользователей, далеких от нюансов программирования и взлома.

Еще один способ найти пароль от сети — сделать это вручную. Нужно просто включить логику и предположить, что комбинация примитивна, например «12345678» или «qwertyui». Вы удивитесь, как часто этот метод работает!

Но самый простой способ узнать пароль от вай-фай соседа — спросить у него лично. А почему бы и нет? Удачи!

Эту статью можно найти по запросу: wifi как узнать пароль и как узнать пароль от wifi соседа.

Сегодня практически каждый человек имеет хотя бы одно устройство, которое умеет работать с Вай-Фай сетями. Это может быть смартфон, ноутбук, нетбук, планшет или даже обычный персональный компьютер со специальным адаптером. Роутер – точка доступа, раздающая беспроводной интернет, тоже совсем не редкость. Но что делать, если вам срочно нужно зайти в сеть, а своего маршрутизатора у вас нет? Существует один не совсем честный способ — воспользоваться чужим. В данной статье описывается, как можно узнать пароль от подключения в WiFi сети своего соседа.

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода

Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа

Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Домашняя страница: http://aircrack-ng.org/

Лицензия: GPLv2

Подключаемся к открытой сети вай фай изменив свой mac-адрес

Некоторые владельцы wi-fi используют вместо паролей фильтрацию по mac-адресам. В таком случае, сеть будет выглядеть открытой, доступной и незапароленной, но подключиться к ней не удастся. Как взломать wifi соседа в таком случае? Для начала, нужно разобраться, что вообще такое mac-адрес.

После того, как эта информация будет получена, можно просто поменять mac-адрес своего компьютера на один из разрешённых, после чего появится возможность использовать этот вай фай.Сменить его можно очень просто. Для этого нужно зайти в Панель управления компьютера, там выбрать пункт Центр управления сетями и общим доступом, и внутри него — Изменение параметров сетевого адаптера. Тут нужно нажать правой кнопкой на сетевом подключении, для которого вы хотите поменять mac-адрес.В появившемся меню нам необходим пункт Свойства, где во вкладке Сеть нажимаем на кнопку Настроить. Во вкладке Дополнительно нужно активировать Сетевой адрес, после чего ввести новый необходимый 12-значный mac-адрес, нажать ОК и перезапустить сетевое подключение. Проделав эту процедуру, вы сможете подключиться к беспроводному соединению, имея уже разрешённый mac-адрес.

Приложения для поиска расшареных Wi-fi паролей

Как бы это странно не звучало, но, зачастую, не нужно взламывать пароли от вай фай сетей — другие люди уже поделились доступом от закрытого вайфая к которому Вы хотели бы подключиться.Уже несколько лет существуют специальные приложения, которые содержат необходимую информацию для подключения к миллионам закрытых WiFi сетей. Ежедневно тысячи людей делятся логинами и паролями от закрытых вай фай сетей через эти специальные приложения. Попробуйте установить одно из этих приложений и, возможно, Вам не придется нечего взламывать:

Программы для взлома/подбора паролей от wi fi

Одним из самых популярных программных решений для подбора пароля от wi fi является программа Aircrack-ng . Ещё возможными вариантами являются AirSlax . Wi-FI Sidejacking — также популярная программа для взлома паролей.

Как защитить свою wi-fi сеть от взлома?

Существует несколько простых шагов, которые позволят вам обезопасить свою сеть от посторонних пользователей. Многие пользователи пренебрегают ними, несмотря на лёгкость их осуществления. Приведём основные из них:

- Поменять пароль, установленный для доступа к интерфейсу роутера. По умолчанию, там стоит заводской пароль, который можно легко подобрать и менять без ведома хозяина основные настройки.

- Установить и настроить шифрование уровня WPA2 и подобрать пароль длиной более 10 знаков. Да, многие ставят пароли попроще или попонятнее, чтобы потом их не забыть, или чтобы их было несложно вводить. Но можно один раз настроить и придумать сложный пароль, пусть даже случайный набор букв и цифр, записать его куда-нибудь, и будет гораздо сложнее взломать вашу домашнюю сеть.

- Отказаться и отключить функцию WPS, которая запоминает подключающиеся устройства и позволяет даже посторонним девайсам автоматически подключаться к известной сети.

![[turn] полное руководство по шифрованию aircrack-ng wep, wpa-psk - русские блоги](http://robotrackkursk.ru/wp-content/uploads/d/a/3/da331460a321504ae11400ad3adbf99c.png)