Описание компонента

Компьютеры под управлением поддерживаемой версии Windows могут управлять использованием системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После проверки подлинности пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения того, имеет ли пользователь, прошедший проверку подлинности, правильные разрешения на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, не являющимся владельцем ресурса, и они должны быть защищены от несанкционированного использования. В модели управления доступом пользователи и группы (также называемые субъектами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначаются права и разрешения, которые информируют операционную систему о том, что может сделать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения субъектам безопасности. Во время проверки управления доступом эти разрешения проверяются, чтобы определить, какие субъекты безопасности могут получить доступ к ресурсу и как они могут получить к нему доступ.

Субъекты безопасности выполняют действия (включая чтение, запись, изменение или полный контроль) с объектами. Объекты включают файлы, папки, принтеры, разделы реестра и объекты доменные службы Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACL) для назначения разрешений. Это позволяет диспетчерам ресурсов применять управление доступом следующими способами:

- Запрет доступа для несанкционированных пользователей и групп

- Установка четко определенных ограничений на доступ, предоставляемый авторизованным пользователям и группам

Владельцы объектов обычно предоставляют разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавленные в существующие группы, принимают разрешения этой группы. Если объект (например, папка) может содержать другие объекты (например, вложенные папки и файлы), он называется контейнером. В иерархии объектов связь между контейнером и его содержимым выражается путем ссылки на контейнер в качестве родительского. Объект в контейнере называется дочерним, а дочерний наследует параметры управления доступом родительского объекта. Владельцы объектов часто определяют разрешения для объектов-контейнеров, а не для отдельных дочерних объектов, чтобы упростить управление доступом.

Этот набор содержимого содержит:

- Обзор динамического контроля доступа

- Идентификаторы безопасности

-

Субъекты безопасности

- Локальные учетные записи

- Учетные записи Active Directory

- Учетные записи Майкрософт

- Учетные записи службы

- Группы безопасности Active Directory

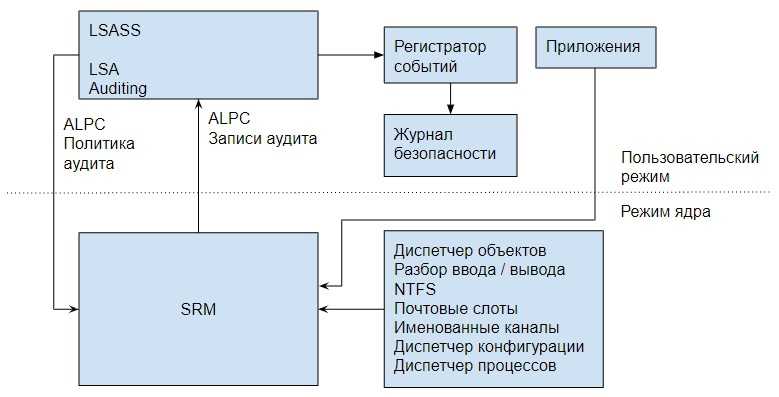

Схема работы аудита

LSASS отправляет сообщения SRM, чтобы проинформировать его о политике аудита в ходе инициализации системы, а потом при изменениях политики. В свою очередь LSASS получает события аудита от SRM, добавляет дополнительную информацию и отправляет их регистратору событий (Event Logger).

Записи аудита передаются от SRM к подсистеме безопасности LSASS одним из двух способов:

- если запись аудита невелика (меньше чем максимальный размер сообщения ALPC), она отправляется как ALPC-сообщение;

- ну а если запись аудита имеет большой размер, SRM использует общую память, чтобы сообщение было доступно LSASS, и просто передает указатель в ALPC-сообщении.

Значения SDDL для записи контроль доступа

| Значение | Описание | Значение | Описание |

|---|---|---|---|

| «AO» | Операторы учетных записей | «PA» | администраторы групповая политика |

| «RU» | Псевдоним для разрешения предыдущей версии Windows 2000 | «IU» | Пользователь, вошедший в систему в интерактивном режиме |

| «AN» | Анонимный вход | «LA» | Локальный администратор |

| «AU» | Пользователи, прошедшие проверку подлинности | «LG» | Локальный гость |

| «BA» | Встроенные администраторы | «LS» | Учетная запись локальной службы |

| «BG» | Встроенные гости | «SY» | Локальная система |

| «BO» | Операторы резервного копирования | «NU» | Пользователь для входа в сеть |

| «BU» | Встроенные пользователи | «NO» | Операторы конфигурации сети |

| «ЦС» | Администраторы сервера сертификатов | «NS» | Учетная запись сетевой службы |

| «CG» | Группа создателей | «PO» | Операторы принтера |

| «CO» | Владелец создателя | «PS» | Личное «я» |

| «DA» | Администраторы домена | «PU» | Опытные пользователи |

| «DC» | Компьютеры домена | «RS» | Группа серверов RAS |

| «DD» | Контроллеры домена | «RD» | Пользователи сервера терминалов |

| «DG» | Гости домена | «RE» | Репликатор |

| «DU» | Пользователи домена | «RC» | Ограниченный код |

| «EA» | Администраторы предприятия | «SA» | Администраторы схемы |

| «ED» | Контроллеры домена предприятия | «SO» | Операторы сервера |

| «WD» | Все пользователи | «SU» | Пользователь для входа в службу |

- G: = основная группа.

- D: = записи DACL.

- S: = записи SACL.

Формат записи DACL/SACL: entry_type:inheritance_flags(ace_type;ace_flags;rights;object_guid;inherit_object_guid;account_sid)

Пример: D:(A;; FA;;; WD)

entry_type:

«D» — DACL

«S» — SACL

inheritance_flags:

«P» — SDDL_PROTECTED, наследование от контейнеров, расположенных выше в иерархии папок, блокируется.

«AI» — SDDL_AUTO_INHERITED, наследование разрешено, при условии, что «P» также не задано.

«AR» — SDDL_AUTO_INHERIT_REQ, дочерние объекты наследуют разрешения от этого объекта.

ace_type:

«A» — ДОСТУП РАЗРЕШЕН

«D» — ДОСТУП ЗАПРЕЩЕН

«OA» — ДОСТУП К ОБЪЕКТУ РАЗРЕШЕН: применяется только к подмножествию объектов.

«OD» — ОБЪЕКТНЫЙ ДОСТУП ЗАПРЕЩЕН: применяется только к подмножествию объектов.

«AU» — АУДИТ СИСТЕМЫ

«A» — СИСТЕМНАЯ СИГНАЛИЗАЦИЯ

«OU» — АУДИТ ОБЪЕКТНОЙ СИСТЕМЫ

«OL» — СИГНАЛИЗАЦИЯ СИСТЕМЫ ОБЪЕКТОВ

ace_flags:

CI — CONTAINER INHERIT: дочерние объекты, которые являются контейнерами, например каталоги, наследуют ACE как явный ACE.

«OI» — OBJECT INHERIT: дочерние объекты, которые не являются контейнерами, наследуют ACE как явный ACE.

«NP» — NO PROPAGATE: только непосредственные дети наследуют этот туз.

«IO» — ТОЛЬКО НАСЛЕДОВАНИЕ: туз не применяется к этому объекту, но может влиять на дочерние объекты посредством наследования.

«ID» — ACE НАСЛЕДУЕТСЯ

«SA» — УСПЕШНЫЙ АУДИТ ДОСТУПА

«FA» — АУДИТ ДОСТУПА СБОЕМ

rights: шестнадцатеричная строка, обозначающая маску доступа или зарезервированное значение, например FA (доступ ко всем файлам), FX (выполнение файла), FW (запись файлов) и т. д.

| Значение | Описание | Значение | Описание |

|---|---|---|---|

| Универсальные права доступа | Права доступа к службе каталогов | ||

| «Общедоступная версия» | GENERIC ALL | «RC» | Чтение разрешений |

| «GR» | УНИВЕРСАЛЬНОЕ ЧТЕНИЕ | «SD» | Delete |

| «GW» | УНИВЕРСАЛЬНАЯ ЗАПИСЬ | «WD» | Изменение разрешений |

| «GX» | GENERIC EXECUTE | «WO» | Изменение владельца |

| Права доступа к файлам | «RP» | Чтение всех свойств | |

| «FA» | ДОСТУП КО ВСЕМ ФАЙЛАМ | «WP» | Запись всех свойств |

| «FR» | УНИВЕРСАЛЬНОЕ ЧТЕНИЕ ФАЙЛА | «CC» | Создание всех дочерних объектов |

| «FW» | УНИВЕРСАЛЬНАЯ ЗАПИСЬ ФАЙЛА | «DC» | Удаление всех дочерних объектов |

| «FX» | УНИВЕРСАЛЬНОЕ ВЫПОЛНЕНИЕ ФАЙЛА | «LC» | Содержимое списка |

| Права доступа к разделу реестра | «SW» | Все проверенные записи | |

| «KA» | «LO» | «LO» | Объект List |

| «K» | ЧТЕНИЕ КЛЮЧА | «DT» | Удаление поддеревого дерева |

| «KW» | ЗАПИСЬ КЛЮЧА | «CR» | Все расширенные права |

| «KX» | ВЫПОЛНЕНИЕ КЛЮЧА |

- object_guid: N/A

- inherit_object_guid: Н/Д

- account_sid: идентификатор безопасности определенного субъекта безопасности или зарезервированное значение, например AN (anonymous), WD (Все), SY (LOCAL_SYSTEM) и т. д. Дополнительные сведения см. в таблице выше.

Дополнительные сведения о синтаксисе SDDL см. в следующих статьях: https://msdn.microsoft.com/library/cc230374.aspx, https://msdn.microsoft.com/library/windows/hardware/aa374892(v=vs.85).aspx.

Настройка параметров для мониторинга съемных запоминающих устройств

- Войдите в контроллер домена, используя учетные данные администратора домена.

- В диспетчер сервера наведите указатель мыши на пункт Сервис, а затем щелкните управление групповая политика.

- В дереве консоли щелкните правой кнопкой мыши гибкий доступ групповая политика Object на контроллере домена и выберите команду Изменить.

- Дважды щелкните конфигурация компьютера, дважды щелкните политики, дважды щелкните Параметры Windows, дважды щелкните Параметры безопасности, дважды щелкните Расширенная конфигурация политики аудита, дважды щелкните элемент Доступ к объекту, а затем дважды щелкните Аудит съемных хранилищ.

- Установите флажок Настроить следующие события аудита , установите флажок Успешно (и при необходимости — Сбой ), а затем нажмите кнопку ОК.

- Если установлен флажок Сбой , дважды щелкните Управление обработкой аудита, установите флажок Настроить следующие события аудита и выберите Сбой.

- Нажмите кнопку ОКи закройте редактор управления групповыми политиками.

После настройки параметров для мониторинга съемных запоминающих устройств используйте следующую процедуру, чтобы убедиться, что параметры активны.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Злоумышленник может использовать учетные записи, которые могут записывать данные в журнал безопасности, чтобы заполнить этот журнал бессмысленными событиями. Если компьютер настроен для перезаписи событий по мере необходимости, злоумышленники могут использовать этот метод для удаления доказательств несанкционированных действий. Если компьютер настроен на завершение работы, если ему не удается выполнить запись в журнал безопасности и он не настроен на автоматическое резервное копирование файлов журнала, этот метод можно использовать для создания условия DoS.

Противодействие

Убедитесь, что только учетным записям локальной службы и сетевой службы назначено право пользователя Создать аудит безопасности .

Возможное влияние

Нет. В конфигурации по умолчанию используется ограничение прав пользователя На создание аудита безопасности учетными записями локальной службы и сетевой службы.

Управление политикой

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой.

Для активации этого параметра политики не требуется перезагрузка компьютера.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Неправильное использование этого права пользователя может привести к созданию множества событий аудита, потенциально скрывая доказательства атаки или вызывая отказ в обслуживании (DoS), если включен параметр политики безопасности Аудит: завершение работы системы, если не удается ведения журнала аудита безопасности .

Групповая политика

Параметры применяются в следующем порядке через объект групповая политика , который перезаписывает параметры на локальном компьютере при следующем обновлении групповая политика:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Если локальный параметр выделен серым цветом, он указывает, что объект групповой политики в настоящее время управляет этим параметром.

Каково взаимодействие между базовыми параметрами политики аудита и расширенными параметрами политики аудита?

Базовые параметры политики аудита несовместимы с расширенными параметрами политики аудита, применяемыми с помощью групповой политики. Если расширенные параметры политики аудита применяются с помощью групповой политики, параметры политики аудита текущего компьютера очищаются до применения результирующей расширенной политики аудита. После применения расширенных параметров политики аудита с помощью групповой политики вы можете надежно настроить политику аудита системы для компьютера только с помощью расширенных параметров политики аудита.

Изменение и применение параметров расширенной политики аудита в локальной политике безопасности изменяет объект локальной групповой политики (GPO). Если существуют политики из других объектов групповой политики или сценариев входа в систему, внесенные здесь изменения могут не отражаться в Auditpol.exe. Оба типа политик можно изменять и применять с помощью объектов групповой политики домена, и эти параметры переопределяют все конфликтующие параметры политики локального аудита. Так как базовая политика аудита записана в действующей политике аудита, она должна быть явно удалена при необходимости изменения, иначе она останется в действующей политике аудита. Изменения политики, применяемые с помощью параметров локальной или групповой политики домена, отражаются сразу после применения новой политики.

Важно. Независимо от того, применяете ли вы расширенные политики аудита с помощью групповой политики или сценариев входа, не используйте как базовые параметры политики аудита в разделе Локальные политики\Политика аудита, так и дополнительные параметры в разделе Параметры безопасности\Расширенная конфигурация политики аудита

Использование расширенных и базовых параметров политики аудита может привести к непредвиденным результатам в отчетах об аудите

Независимо от того, применяете ли вы расширенные политики аудита с помощью групповой политики или сценариев входа, не используйте как базовые параметры политики аудита в разделе Локальные политики\Политика аудита, так и дополнительные параметры в разделе Параметры безопасности\Расширенная конфигурация политики аудита. Использование расширенных и базовых параметров политики аудита может привести к непредвиденным результатам в отчетах об аудите.

Если вы используете параметры конфигурации расширенной политики аудита или используете скрипты входа для применения расширенных политик аудита, обязательно включите параметры подкатегории Аудита: принудительное применение политики аудита, чтобы переопределить параметры политики аудита категории в разделе Локальные политики\Параметры безопасности. Этот параметр предотвращает конфликты между аналогичными параметрами, заставляя игнорировать базовый аудит безопасности.

Почему политики аудита применяются для каждого компьютера, а не для пользователя?

При аудите безопасности в Windows компьютер, объекты на компьютере и связанные ресурсы являются основными получателями действий клиентов, включая приложения, другие компьютеры и пользователей. При нарушении безопасности злоумышленники могут использовать альтернативные учетные данные, чтобы скрыть свое удостоверение, или вредоносные приложения могут олицетворять законных пользователей для выполнения нежелательных задач. Таким образом, наиболее согласованный способ применения политики аудита — сосредоточиться на компьютере, а также на объектах и ресурсах на этом компьютере.

Возможности политики аудита могут отличаться на разных компьютерах с разными версиями Windows. Лучший способ убедиться, что политика аудита применена правильно, — это создать эти параметры на компьютере, а не на пользователе.

Однако если требуется, чтобы параметры аудита применялись только к указанным группам пользователей, эту настройку можно выполнить, настроив списки SACLs для соответствующих объектов, чтобы включить аудит для группы безопасности, содержащей только указанных пользователей. Например, можно настроить SACL для папки с именем Данные заработной платы на сервере учета 1. Эта конфигурация приводит к аудиту попыток членов подразделения обработчиков заработной платы удалить объекты из этой папки. Параметр политики «Доступ к объекту\Аудит файловой системы » применяется к учетному серверу 1. Так как требуется соответствующий ресурс SACL, события аудита создаются только действиями членов подразделения обработчиков заработной платы в папке Данные заработной платы.

Настройка параметра аудита

Этот параметр безопасности можно настроить, открыв соответствующую политику в разделе Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Политика аудита.

| События управления учетными записями | Описание |

|---|---|

| 4720 | Создана учетная запись пользователя. |

| 4723 | Пароль пользователя был изменен. |

| 4724 | Был задан пароль пользователя. |

| 4726 | Учетная запись пользователя удалена. |

| 4727 | Создана глобальная группа. |

| 4728 | Участник был добавлен в глобальную группу. |

| 4729 | Участник был удален из глобальной группы. |

| 4730 | Глобальная группа удалена. |

| 4731 | Создана новая локальная группа. |

| 4732 | Участник был добавлен в локальную группу. |

| 4733 | Участник был удален из локальной группы. |

| 4734 | Удалена локальная группа. |

| 4735 | Учетная запись локальной группы была изменена. |

| 4737 | Учетная запись глобальной группы была изменена. |

| 4738 | Учетная запись пользователя была изменена. |

| 4739 | Политика домена была изменена. |

| 4740 | Учетная запись пользователя была автоматически заблокирована. |

| 4741 | Создана учетная запись компьютера. |

| 4742 | Учетная запись компьютера была изменена. |

| 4743 | Учетная запись компьютера удалена. |

| 4744 | Создана локальная группа безопасности с отключенной безопасностью.Примечание: SECURITY_DISABLED в формальном имени означает, что эту группу нельзя использовать для предоставления разрешений при проверках доступа. |

| 4745 | Локальная группа безопасности с отключенной безопасностью была изменена. |

| 4746 | Участник был добавлен в локальную группу безопасности, отключенную от системы безопасности. |

| 4747 | Участник был удален из локальной группы безопасности, отключенной безопасностью. |

| 4748 | Удалена локальная группа, отключенная безопасностью. |

| 4749 | Создана глобальная группа с отключенной безопасностью. |

| 4750 | Глобальная группа с отключенной безопасностью была изменена. |

| 4751 | Участник был добавлен в глобальную группу с отключенной безопасностью. |

| 4752 | Участник был удален из глобальной группы, отключенной безопасностью. |

| 4753 | Глобальная группа, отключенная безопасностью, удалена. |

| 4754 | Создана универсальная группа с поддержкой безопасности. |

| 4755 | Была изменена универсальная группа с поддержкой безопасности. |

| 4756 | Член был добавлен в универсальную группу с поддержкой безопасности. |

| 4757 | Участник был удален из универсальной группы с поддержкой безопасности. |

| 4758 | Удалена универсальная группа с поддержкой безопасности. |

| 4759 | Создана универсальная группа с отключенной безопасностью. |

| 4760 | Была изменена универсальная группа с отключенной безопасностью. |

| 4761 | Участник был добавлен в универсальную группу с отключенной безопасностью. |

| 4762 | Участник был удален из универсальной группы, отключенной безопасностью. |

| 4763 | Удалена универсальная группа, отключенная безопасностью. |

| 4764 | Тип группы изменен. |

| 4780 | Задайте дескриптор безопасности членов административных групп. |

| 685 | Задайте дескриптор безопасности членов административных групп.Примечание: Каждые 60 минут на контроллере домена фоновый поток выполняет поиск всех членов административных групп (таких как администраторы домена, предприятия и схемы) и применяет к ним фиксированный дескриптор безопасности. Это событие регистрируется в журнале. |

Объекты и атрибуты Active Directory для мониторинга

Ниже приведены учетные записи, группы и атрибуты, которые следует отслеживать для обнаружения попыток компрометации установки доменные службы Active Directory.

-

Системы для отключения или удаления антивирусного и антивредоносного программного обеспечения (автоматическая перезагрузка защиты при отключении вручную)

-

Учетные записи администратора для несанкционированных изменений

-

Действия, выполняемые с помощью привилегированных учетных записей (автоматическое удаление учетной записи при завершении подозрительных действий или истечении срока действия).

-

Привилегированные учетные записи и виртуальные IP-адреса в AD DS. Отслеживайте изменения, особенно изменения атрибутов на вкладке «Учетная запись» (например, cn, name, sAMAccountName, userPrincipalName или userAccountControl). Помимо мониторинга учетных записей, ограничьте пользователей, которые могут изменять учетные записи до минимального набора пользователей с правами администратора.

См. приложение L

События для мониторинга списка рекомендуемых событий для отслеживания, их оценки важности и сводки по сообщению о событии

-

Группировать серверы по классификации рабочих нагрузок, что позволяет быстро определить серверы, которые должны быть наиболее тщательно отслеживаемыми и строго настроенными.

-

Изменения свойств и членства в следующих группах AD DS: Enterprise Администраторы (EA), Администраторы домена (DA), Администраторы (BA) и администраторы схемы (SA)

-

Отключенные привилегированные учетные записи (например, встроенные учетные записи администратора в Active Directory и в системах-членах) для включения учетных записей

-

Учетные записи управления для записи всех записей в учетную запись

-

Встроенный мастер настройки безопасности для настройки служб, реестра, аудита и брандмауэра для уменьшения уязвимой зоны сервера. Используйте этот мастер, если вы реализуете серверы перехода в рамках стратегии администрирования узлов.