Добавление дополнительного контроллера домена в существующий домен AD

Прежде всего, нам нужно установить роль Active Directory Domain Services на сервере, который будет новым DC.

Установка роли ADDS

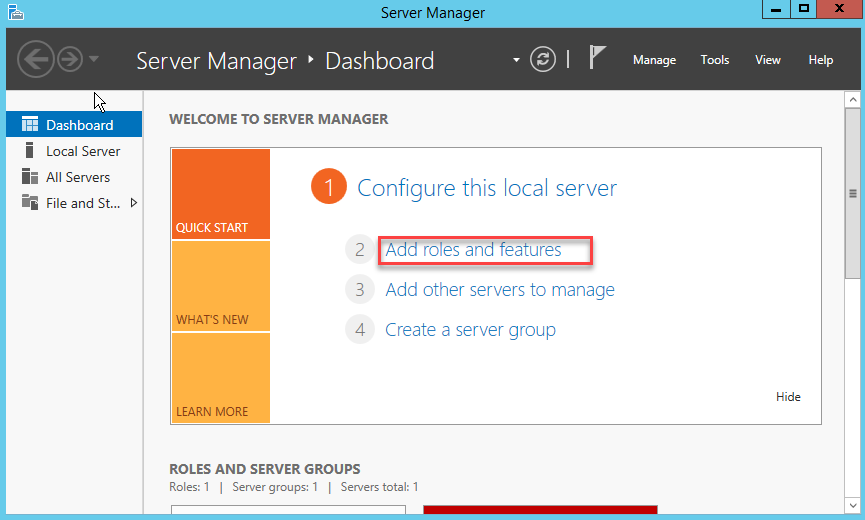

Прежде всего, откройте консоль Server Manager. Когда откроется Server Manager, нажмите «Add roles and features», чтобы открыть консоль установки ролей сервера.

Пропустите страницу «Before you Begin». Выберите «Role-based or featured-based installation» нажмите кнопку «Next». На странице «Server Selection» снова нажмите кнопку «Next».

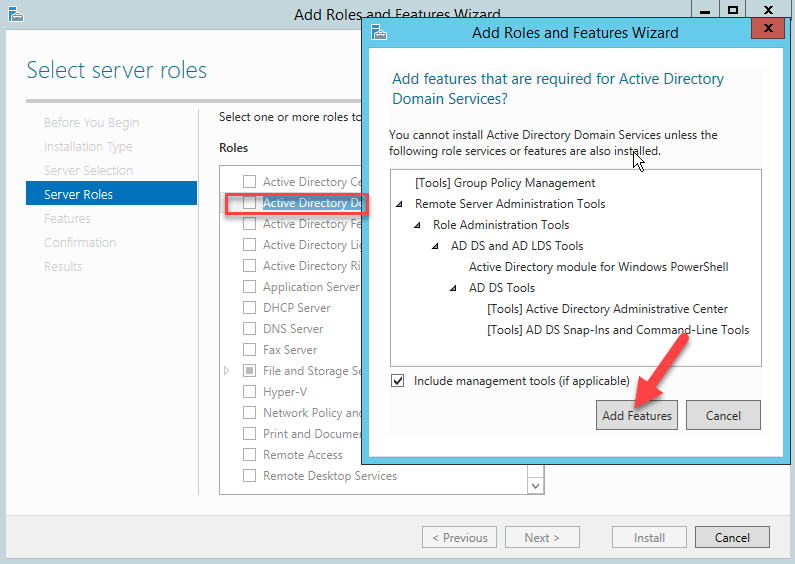

Выберите роль Active Directory Domain Services. В открывшемся окне нажмите кнопку «Add Features», чтобы добавить необходимые инструменты управления Active Directory Management Tools.

Когда процесс установки будет завершен, перезагрузите сервер, войдите в систему под администратором и выполните следующие действия.

Как установить модуль Active Directory PowerShell в Windows 10 в графическом интерфейсе

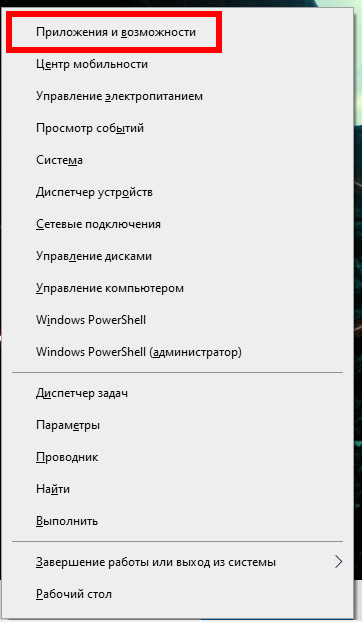

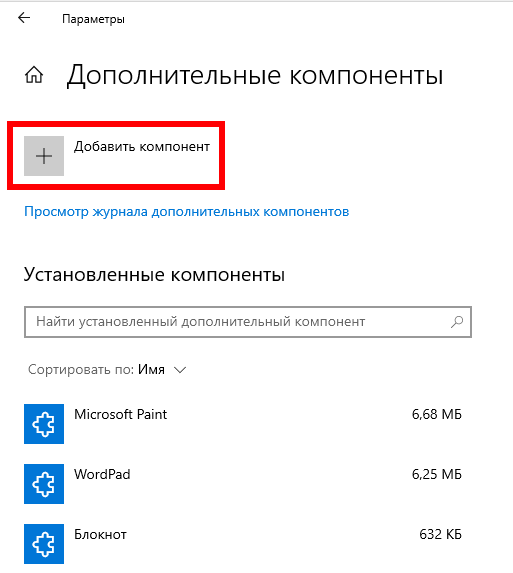

Для установки модуля Active Directory PowerShell в графическом интерфейсе, нажмите Win+x, затем в открывшемся меню выбираем «Apps and Features» (Приложения и возможности).

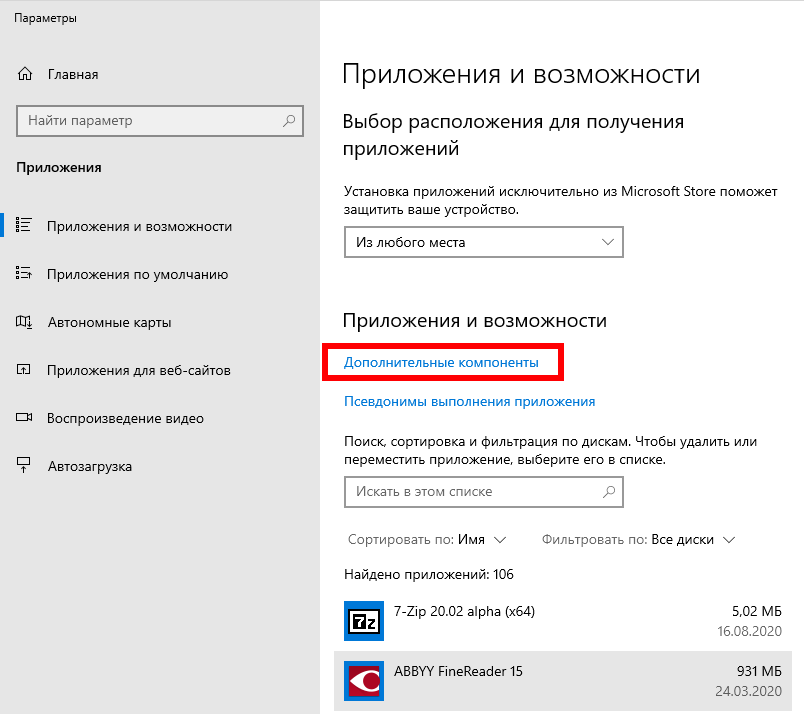

Далее выбираем «Optional Features» (Дополнительные компоненты).

Теперь выбираем «Add a feature» (Добавить компонент).

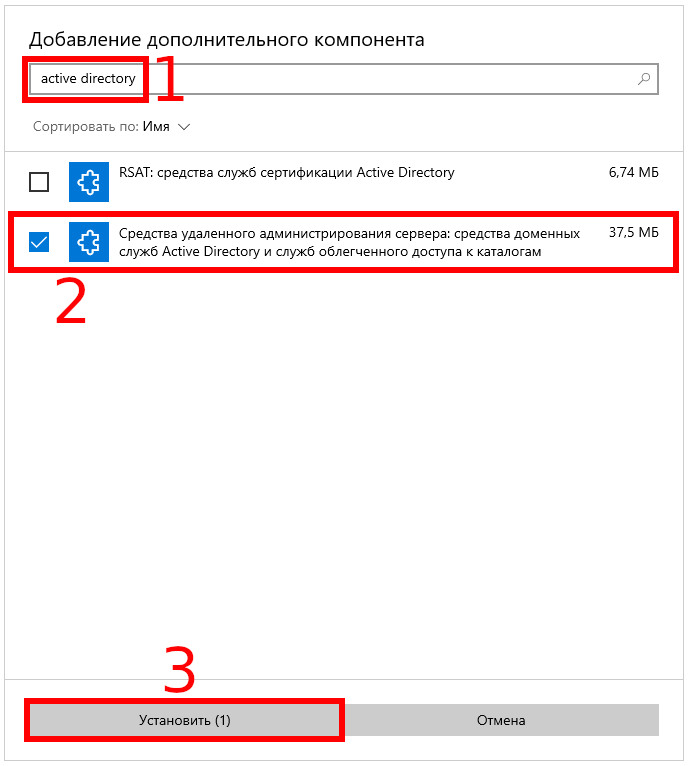

Для установки средств удалённого администрирования Active Directory выбираем «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам) и нажимаем на кнопку «Install» (Установить).

Смотрит также: Как использовать Модуль Active Directory для Windows PowerShell

Обязательный профиль пользователя

Сначала создайте профиль пользователя по умолчанию с нужными настройками, запустите Sysprep с параметром CopyProfile в файле ответов значение True , скопируйте настроенный профиль пользователя по умолчанию в сетевую папку, а затем переименуйте профиль, чтобы сделать его обязательным.

Создание профиля пользователя по умолчанию

-

Войдите на компьютер, на котором работает Windows 10 в качестве члена локальной группы администраторов. Не используйте учетную запись домена.

Примечание.

Используйте лабораторию или дополнительный компьютер, на котором выполняется чистая установка Windows 10, чтобы создать профиль пользователя по умолчанию. Не используйте компьютер, необходимый для бизнеса (то есть рабочий компьютер). Этот процесс удаляет все учетные записи домена с компьютера, включая папки профилей пользователей.

-

Настройте параметры компьютера, которые необходимо включить в профиль пользователя. Например, можно настроить параметры фона рабочего стола, удалить приложения по умолчанию, установить бизнес-приложения и т. д.

Примечание.

В отличие от предыдущих версий Windows, нельзя применить макет начального экрана и панели задач с помощью обязательного профиля. Альтернативные методы настройки меню «Пуск» и панели задач см. в разделе .

-

Создайте файл ответов (Unattend.xml), который задает для параметра CopyProfileзначение True. Параметр CopyProfile заставляет Sysprep скопировать папку профиля текущего вошедшего пользователя в профиль пользователя по умолчанию. Для создания файла Unattend.xml можно использовать диспетчер системных образов Windows, который входит в пакет средств оценки и развертывания Windows (ADK).

-

Удалите с компьютера любое приложение, которое вам не нужно или не нужно. Примеры удаления Windows 10 приложения см. в разделе Remove-AppxProvisionedPackage. Список приложений, которые можно удалить, см. в статье Общие сведения о различных приложениях, включенных в Windows 10.

Примечание.

Настоятельно рекомендуется удалить ненужные или ненужные приложения, так как это ускорит вход пользователей.

-

В командной строке введите следующую команду и нажмите клавишу ВВОД.

(Sysprep.exe находится по адресу: C:\Windows\System32\sysprep. По умолчанию Sysprep ищет unattend.xml в этой же папке.)

Совет

Если появляется сообщение об ошибке «Sysprep не удалось проверить установку Windows», откройте %WINDIR%\System32\Sysprep\Panther\setupact.log и найдите следующую запись:

Используйте командлет Remove-AppxProvisionedPackage и Remove-AppxPackage -AllUsers в Windows PowerShell, чтобы удалить приложение, указанное в журнале.

-

Процесс sysprep перезагружает компьютер и запускается на экране первого запуска. Завершите настройку, а затем войдите на компьютер с помощью учетной записи с правами локального администратора.

-

Щелкните правой кнопкой мыши Пуск, перейдите к панель управления (просмотр по большим или маленьким значкам)>>Расширенные системные параметры и выберите пункт Параметры в разделе Профили пользователей.

-

В разделе Профили пользователей щелкните Профиль по умолчанию, а затем нажмите кнопку Копировать.

-

В разделе Копировать в в разделе Разрешено использовать нажмите кнопку Изменить.

-

В поле Выбор пользователя или группы в поле Введите имя объекта для выбора введите , нажмите кнопку Проверить имена, а затем нажмите кнопку ОК.

-

В поле Копировать в поле Копировать профиль введите путь и имя папки, в которой требуется сохранить обязательный профиль. Имя папки должно использовать правильное для версии операционной системы. Например, имя папки должно заканчиваться на «.v6», чтобы определить его как папку профиля пользователя для Windows 10 версии 1607.

-

Если устройство присоединено к домену и вы вошли с учетной записью, которая имеет разрешения на запись в общую папку в сети, можно ввести путь к общей папке.

-

Если устройство не присоединено к домену, вы можете сохранить профиль локально, а затем скопировать его в общую папку.

-

-

Нажмите кнопку ОК , чтобы скопировать профиль пользователя по умолчанию.

Как сделать профиль пользователя обязательным

-

В проводник откройте папку, в которой хранится копия профиля.

Примечание.

Если папка не отображается, щелкните Просмотр>параметров>Изменить папку и параметры поиска. На вкладке Вид выберите Показать скрытые файлы и папки, снимите флажок Скрыть защищенные системные файлы, нажмите кнопку Да , чтобы подтвердить отображение файлов операционной системы, а затем нажмите кнопку ОК , чтобы сохранить изменения.

-

Переименуйте в .

Подготовка к включению Active Directory

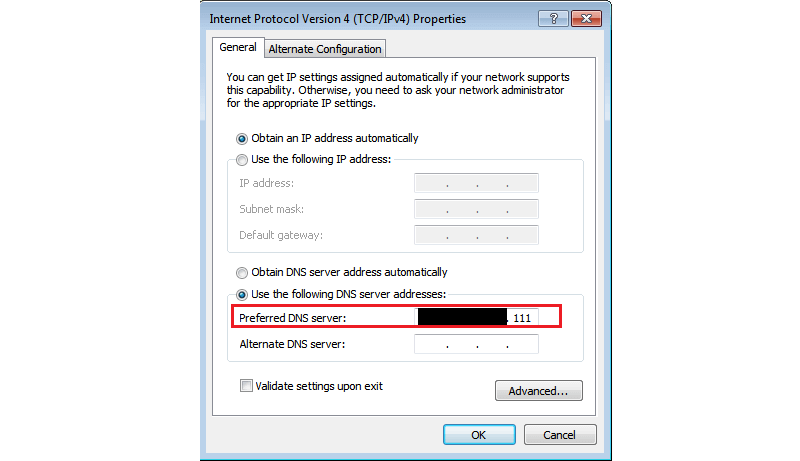

Среди служб Active Directory имеется служба DNS. Каждый компьютер уже пользуется услугами того или иного DNS сервера, но для работы Active Directory необходимо настроить DNS роль сервера, по сути, DNS сервер, который будет обеспечивать преобразование (разрешение) имён компьютеров в IP адреса, сторонний DNS сервер не подойдёт. Включение DNS будет выполнено вместе с установкой Active Directory. Для того, чтобы DNS сервер работал правильно, необходимо, чтобы у всех компьютеров в Active Directory были статичные IP адреса. Поэтому вам нужно настроить ваши компьютеры и ваш Windows Server на работу со статичными IP. Всю необходимую теорию и инструкции по настройке вы найдёте в статье «Как веб-сервер на своём компьютере сделать доступным для других» (статичные IP нужны для многих сетевых служб). В предыдущей части было показано, как настроить статичные IP на сетевых интерфейсах Windows. Под спойлером пример присвоения статичных IP на роутере.

Второе, на что следует обратить внимание, это на имена компьютеров. У всех компьютеров Windows есть имена, которые генерируются автоматически и являются неинформативными, например, WIN-M30RTOJQTFM

Поэтому рекомендуется воспользоваться рассмотренными в предыдущей части инструментами или инструкцией «Имя компьютера Windows: как изменить и использовать» и присвоить вашим компьютерам имена, описывающие их функции или другим образом помогающие вам понять, о каком компьютере идёт речь.

Параметры удаления и предупреждения AD DS

Чтобы получить справку об использовании страницы «Просмотреть параметры», см. главу «Просмотр параметров»

Если на контроллере домена размещены дополнительные роли, такие как роль DNS-сервера или сервера глобального каталога, появляется следующая страница с предупреждением:

Чтобы подтвердить, что дополнительные роли более не будут доступны, сперва нужно нажать кнопку Продолжить удаление, а затем Далее.

При принудительном удалении контроллера домена все изменения объектов Active Directory, которые не были реплицированы на другие контроллеры в домене, будут утеряны. Помимо этого, если на контроллере домена размещены роли хозяина операций, глобального каталога или роль DNS-сервера, критические операции в домене и лесе могут быть изменены следующим образом. Перед удалением контроллера домена, на котором размещена роль хозяина операций, необходимо попытаться переместить роль на другой контроллер домена. Если передать эту роль невозможно, сначала удалите AD DS с этого компьютера, а затем воспользуйтесь служебной программой Ntdsutil.exe для захвата роли. Используйте программу Ntdsutil на контроллере домена, для которого планируется захватить роль; по возможности используйте последний партнер репликации на том же сайте, что и данный контроллер домена. Дополнительные сведения о переносе и захвате ролей хозяина операций см. в статье 255504 базы знаний Майкрософт. Если мастер не может определить, размещена ли на контроллере домена роль хозяина операций, необходимо запустить команду run netdom.exe, чтобы проверить, выполняет ли данный контроллер домена роли хозяина операций.

-

Глобальный каталог: пользователи могут испытывать проблемы со входом в домены леса. Перед удалением сервера глобального каталога необходимо убедиться, что в этом лесу и на сайте достаточно серверов глобального каталога для обслуживания входа пользователей в систему. При необходимости следует назначить другой сервер глобального каталога и обновить информацию клиентов и приложений.

-

DNS-сервер: все данные DNS, хранящиеся в интегрированных зонах Active Directory, будут утеряны. После удаления AD DS этот DNS-сервер не сможет выполнять разрешение имен для зон DNS, которые были интегрированы в Active Directory. Следовательно, рекомендуется обновить DNS-конфигурацию всех компьютеров, которые в настоящий момент обращаются к IP-адресу этого DNS-сервера для разрешения имен с IP-адресом нового DNS-сервера.

-

Хозяин инфраструктуры: клиенты в домене могут испытывать трудности с определением местоположения объектов в других доменах. Перед продолжением перенесите роль хозяина инфраструктуры на контроллер домена, не являющийся сервером глобального каталога.

-

Хозяин RID: возможны проблемы при создании новых учетных записей пользователей, компьютеров и групп безопасности. Перед продолжением перенесите роль хозяина RID на другой контроллер домена в том же домене.

-

Эмулятор основного контроллера домена (PDC): операции эмулятора PDC, например обновление групповых политик и смена пароля для учетных записей, отличных от учетных записей AD DS, будут осуществляться неправильно. Перед продолжением перенесите роль хозяина эмулятора PDC на другой контроллер домена в том же домене.

-

Хозяин схемы больше не сможет изменять схему этого леса. Перед продолжением перенесите роль хозяина схемы на контроллер домена в корневом домене леса.

-

Хозяин именования доменов: добавлять или удалять домены в этом лесу будет уже невозможно. Перед продолжением перенесите роль хозяина именования доменов на контроллер домена в корневом домене леса.

-

Все разделы каталога приложений на этом контроллере домена Active Directory будут удалены. Если контроллер домена содержит последний репликат одного или нескольких разделов каталога приложений, по завершении операции удаления эти разделы перестанут существовать.

Обратите внимание, что домен прекратит существование после удаления доменных служб Active Directory с последнего контроллера домена в домене. Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS

Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS.

Дополнительные сведения об удалении доменных служб Active Directory см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение уровня контроллеров домена и доменов (уровень 200).

Настройка дополнительного контроллера домена

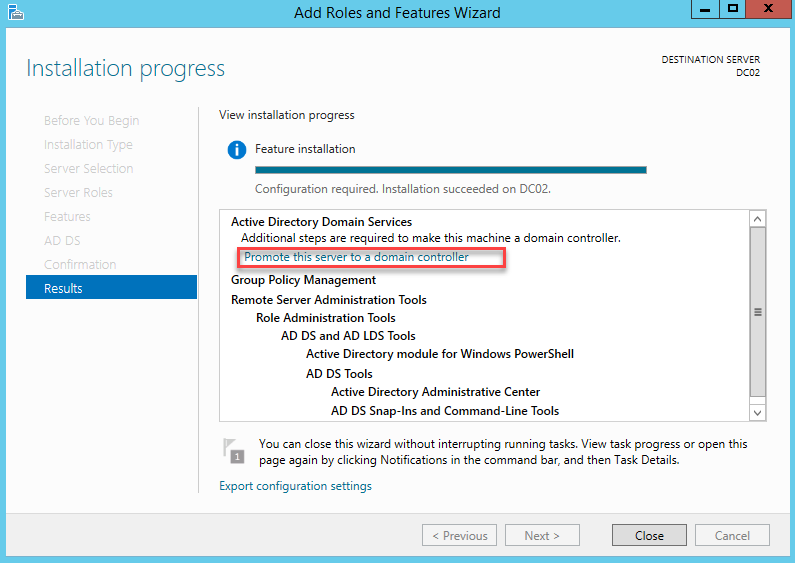

Теперь в мастере установки ролей нажмите ссылку «Promote this server to a domain controller».

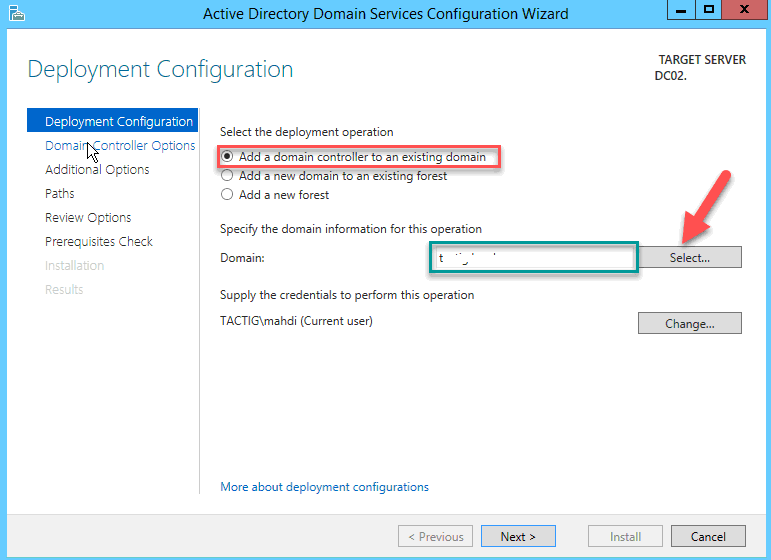

Выберите «Add a domain controller to an existing domain», ниже укажите имя вашего домена AD. Если вы авторизованы под обычным пользователем, вы можете изменить учетные данные на администратора домена. Нажмите кнопку «Select», откроется новое окно, выберите имя вашего домена и нажмите «Ok», затем «Next».

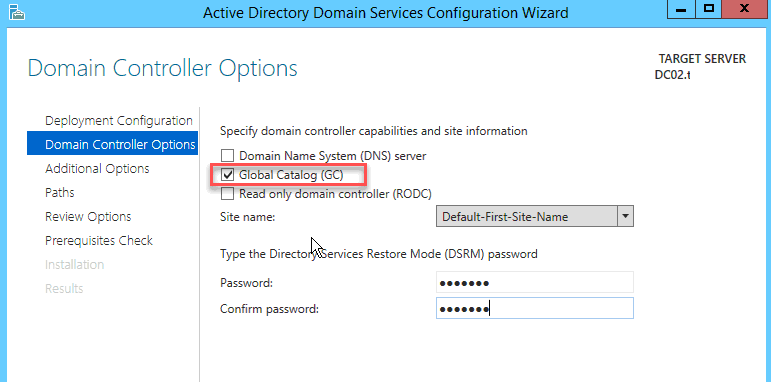

На странице Domain Controller Options, можно выбрать, что нужно установить роль DNS-сервера на вашем DC. Также выберите роль Global Catalog. Введите пароль администратора для режима DSRM и подтвердите его, затем нажмите кнопку «Next».

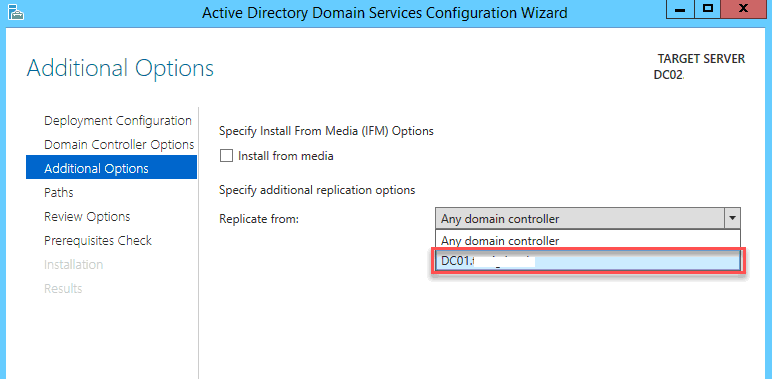

На странице Additional options укажите сервер, с которым вы хотите выполнить первоначальную репликацию базы Active Directory ( с указанного сервера будет скопирована схема и все объекты каталога AD). Вы можете сделать снимок (snapshot) текущего состояния Active Directory на одном из контроллеров домена и применить его на новой машине. После этого база AD этого сервера будет представлять собой точную копию имеющегося контроллера домена. Подробнее о функции Install From Media (IFM) – установки нового DC с носителя в одной из следующих статей (https://vmblog.ru/razvertyvanie-kontrollera-domena-s-pomoshhyu-install-from-media-ifm/):

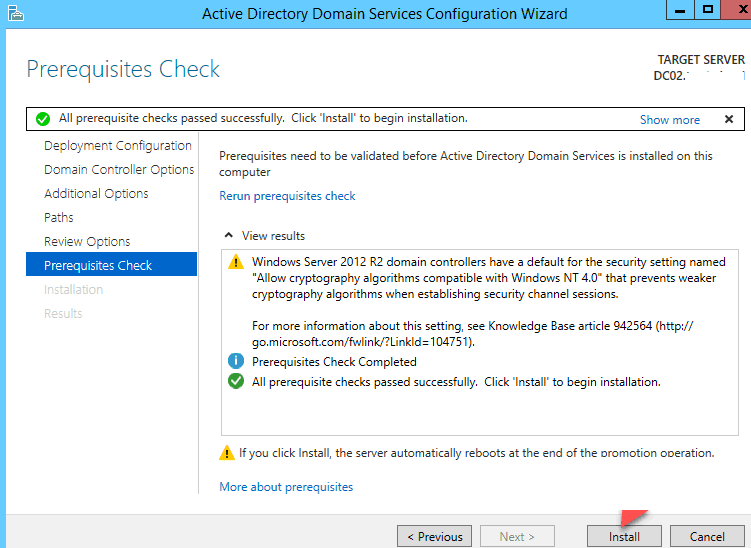

На страницах «Paths and Review options» нам ничего не придется настраивать, пропустите их, нажав кнопку «Next». На странице «Prerequisite», если вы видите какую-либо ошибку, проверьте и выполните все указанные требования, затем нажмите кнопку «Install».

Установка средств администрирования RSAT в Windows 10 1809 с помощью PowerShell | Windows для систем

После обновления Windows 10 на моем компьютере с 1803 до 1809 (October Update) пропали установленные инструменты удаленного администрирования серверов RSAT (это всегда происходит при обновлении билда Win10, см. статью). Я как всегда собрался скачать и установить последнюю версию RSAT со страницы загрузки Microsoft, однако оказалось что на страницы загрузки висит следующая надпись

IMPORTANT: Starting with Windows 10 October 2018 Update, RSAT is included as a set of «Features on Demand» in Windows 10 itself.

Как оказалось, в Microsoft решили, что начиная с Windows 10 1809 (17763) теперь не нужно качать последнюю версию RSAT с сайта Майкрософт. Теперь пакет Remote Server Administration Tools встроен в образ Windows 10 и устанавливается в виде отдельной опции (функции по требованию). Установка RSAT возможно из приложения Параметры.

Чтобы установить RSAT в Windows 10 1809, нужно перейти в раздел Settings -> Apps -> Manage Optional Features -> Add a feature. Здесь вы можете выбрать и установить конкретные инструменты из пакета RSAT.

Однако на другом корпоративном компьютере с Windows 10 Enterprise, также обновленном до версии1809, список дополнительных опций оказался пуст. Единственный способ установить RSAT в таком случае – воспользоваться PowerShell. Рассмотрим как установить RSAT в Windows 10 1809 из командной строки PowerShell.

С помощью следующей команды можно проверить, установлены ли компоненты RSAT в вашем компьютере:

Можно представить статус установленных компонентов RSAT в более удобной таблице:

Как вы видите, компоненты RSAT не установлены (NotPresent).

Для установки данных опций Windows можно использовать командлет Add-WindowsCapacity.

Чтобы установить конкретный инструмент RSAT, например инструменты управления AD (в том числе консоль ADUC), выполните команду:

Для установки консоли управления DNS, выполните:

И т.д.

Чтобы установить сразу все доступные инструменты RSAT, выполните:

Чтобы доставить только отключенные компоененты RSAT, выоплните:

Теперь убедитесь, что инструменты RSAT установлены (статус Installed);

После этого установленные инструменты RSAT отобразятся в панели Manage Optional Features.

Если при установке RSAT вы столкнетесь с ошибкой Add-WindowsCapability failed. Error code = 0x800f0954, скорее всего ваш компьютер настроен на получение обновлений со внутреннего WSUS/SUP сервера.

Для установки компонентов RSAT из GUI нужно изменить временно отключить обновление со WSUS сервера в реестре (HKLMSOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU параметр UseWUServer= 0) и перезапустить службу обновления.

Можно воспользоваться таким скриптом:

Подключение консоли ADUC к домену из рабочей группы

Как подсоединиться к контроллеру со своего ПК:

вызвать Командную строчку;

- выполнить команду запуска оснастки от имени другого пользователя;

- ввести: «runas / netonly / user:winitpro \ aaivanov mmc»;

- появится окошко «MMC»;

- открыть в окошке «File»;

- выбрать «Add / Remove Snap In»;

- откроется окошко «Add or Remove Snap In»;

- в левом списке «Snap in» этого окошка отыскать «Active Directory Users and Computers»;

- перенести найденный инструмент в правый список «Console Root»;

- после перенесения кликнуть по «Active Directory Users and Computers»;

- появится всплывающее меню;

- выбрать «Change domain»;

- указать название своего домена;

- подключить ADUC к доменному контроллеру.

Проверка сети

Самое простое, что могло случиться, это обычный обрыв связи компьютера или ноутбука с используемым принтером. Первым делом стоит проверить наличие питания в обоих устройств. Если с ПК понятно в этом вопросе, то для печатающего устройства должны гореть лампочки готовности. В большинстве случаев это индикатор зеленого цвета на корпусе

Обратите внимание на экран, если аппарат им оборудован, чтобы на нем не было ошибок

Дальше стоит перейти непосредственно к проверке самой сети. Если подключение произведено в сетевую розетку через патч-корд, то попробуйте заменить последний, а также воспользоваться другой точкой входа в сеть. При использовании Wi-Hi соединения, возможны обрывы связи. Попробуйте подключиться к сети со своего смартфона и что-то скачать на телефон

Обратите внимание на скорость, она должна быть высокой, а скачивание проходить без обрывов

Вспомните, не меняли ли Вы в последнее время сетевые имена компьютера или самого принтера. Если это было, то исправьте название на всех клиентах. Возможно меняли название рабочей сети или запретили сетевое обнаружение. Сейчас нужно сверить: имя ПК (назовем его главным), к которому подключен принтер, с именем на клиентах (те ПК, с которых используется устройство печати), рабочей группы и перепроверить сетевые настройки.

- На главном ПК зайдите в свойства системы через панель управления и посмотрите названия имени и рабочей группы. Потом на клиенте в разделе с принтерами посмотрите имя компьютера принтера, который используете. Наименования должны совпадать, в противном случае, исправьте.

- Перейдите в панели управления в «Центр управления сетями и общим доступом» на главном «компе». Слева выберите «Изменить дополнительные параметры».

В открывшемся окне для текущего профиля включите сетевое обнаружение и общий доступ к принтерам.

Как подключить Windows 10 к домену с помощью PowerShell

Данный метод ввода в домен Active Directory, будет быстр и полезен, особенно для начинающих системных администраторов. Открываете оболочку PowerShell от имени администратора и пишите вот такую команду:

Add-Computer -DomainName root.pyatilistnik.org (где root.pyatilistnik.org, это имя вашего домена, у вас оно будет свое)

У вас появится окно авторизации, где вы должны указать учетные данные пользователя, у которого есть права на ввод в рабочей станции Windows 10 в домен.

Если учетные данные правильные, то у вас появится уведомление, что изменения вступят в силу после перезагрузки компьютера, это будет означать, что компьютер стал частью домена.

Если открыть оснастку ADUC на контроллере домена, то в контейнере Computers, вы обнаружите вашу рабочую станцию.

Действия по предварительной настройке учетной записи для кластеризованной службы или приложения

Обычно проще, если вы не выполняете предварительную настройку учетной записи компьютера для кластеризованной службы или приложения, а вместо этого разрешаете создавать и настраивать учетную запись автоматически при запуске мастера высокой доступности. Однако, если требуется предварительная настройка учетных записей из-за требований в Организации, используйте следующую процедуру.

Членство в группе » Операторы учетных записей » или эквивалентной ей является минимальным требованием для выполнения этой процедуры. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в https://go.microsoft.com/fwlink/?LinkId=83477 .

Предварительная настройка учетной записи для кластеризованной службы или приложения

-

Убедитесь, что известно имя кластера и имя, которое будет иметь кластерная служба или приложение.

-

На контроллере домена нажмите кнопку Пуск, выберите пункт Администрирование, а затем выберите Active Directory пользователи и компьютеры. При появлении диалогового окна Контроль учетных записей подтвердите отображаемое в нем действие и нажмите кнопку Продолжить.

-

В дереве консоли щелкните правой кнопкой мыши Компьютеры или контейнер по умолчанию, в котором создаются учетные записи компьютеров в вашем домене. Компьютеры находятся в Active Directory пользователи и компьютеры/домен-узел/компутерс.

-

Щелкните создать , а затем — компьютер.

-

Введите имя, которое будет использоваться для кластеризованной службы или приложения, а затем нажмите кнопку ОК.

-

Убедитесь, что в меню вид выбран пункт Дополнительные компоненты .

Если выбран параметр Дополнительные функции , вкладка Безопасность отображается в свойствах учетных записей (объектов) в Active Directory пользователи и компьютеры.

-

Щелкните правой кнопкой мыши только что созданную учетную запись компьютера и выберите пункт Свойства.

-

На вкладке Безопасность нажмите кнопку Добавить.

-

Щелкните типы объектов и убедитесь, что выбран пункт Компьютеры , а затем нажмите кнопку ОК. Затем в разделе введите имя объекта для выборавведите учетную запись имени кластера и нажмите кнопку ОК. Если появится сообщение о том, что вы собираетесь добавить отключенный объект, нажмите кнопку ОК.

-

Убедитесь, что выбрана учетная запись имени кластера, а затем рядом с параметром полный доступустановите флажок Разрешить .

Создание доменного пользователя и ввод компьютера в домен

4 минуты чтения

В прошлой статье мы создали и настроили контроллер домена (DC), настало время наполнить наш домен пользователями и рабочими станциями.

Конфигурация

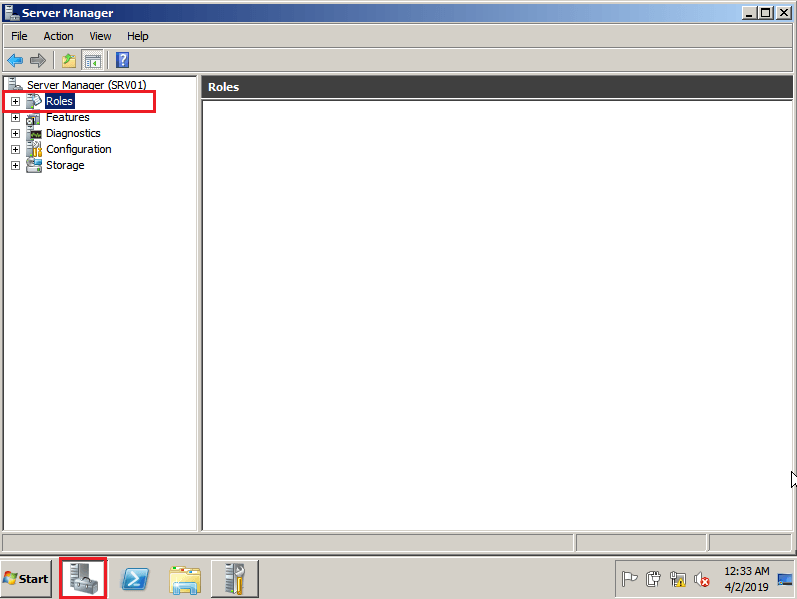

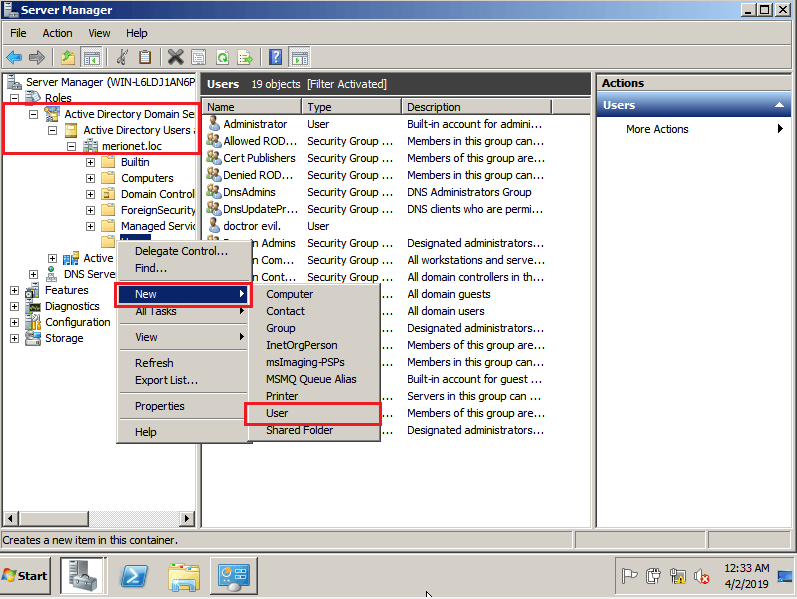

Открываем Server Manager и выбираем опцию Roles.

Из доступных ролей выбираем недавно установленную — Active Directory Domain Services, далее Active Directory Users and Computers и находим созданный нами домен (в нашем случае — merionet.loc). В выпадающем списке объектов находим Users и кликаем по данной опции правой кнопкой мыши и выбираем New → User.

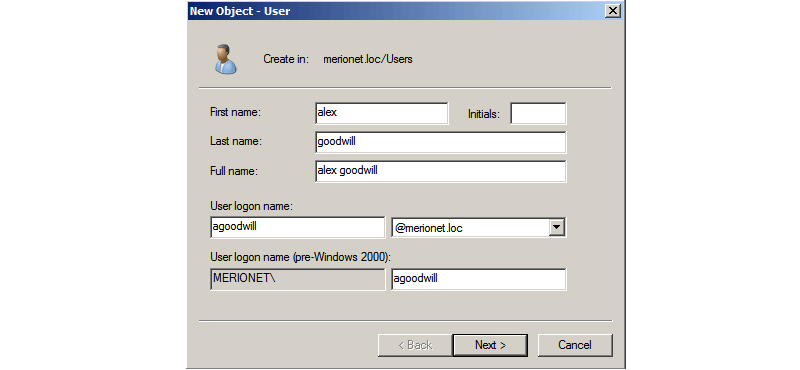

Перед нами откроется окно добавления нового пользователя. Заполняем учетные данные нового пользователя. Как правило, в корпоративных доменах, принято создавать именные учетные записи для того, чтобы в дальнейшем можно было отслеживать действия конкретного пользователя в целях безопасности и однозначно его идентифицировать.

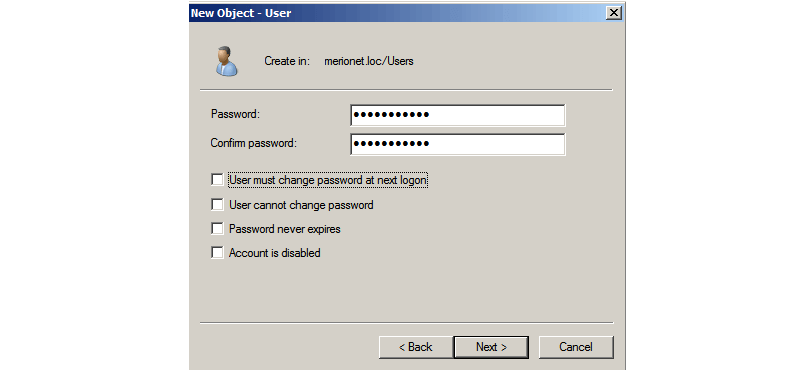

Далее, нас просят ввести пароль для новой учетной записи и выбрать дополнительные опции:

- User must change password at next logon — при включении данной опции, пользователя попросят сменить пароль при следующем логине;

- User cannot change password — пользователь не сможет самостоятельно изменить свой пароль;

- Password never expires — срок действия пароля пользователя никогда не истечет;

- Account is disabled — учетная запись пользователя будем отключена и он не сможет залогиниться с доменными учетными данными, даже если они будут введены верно.

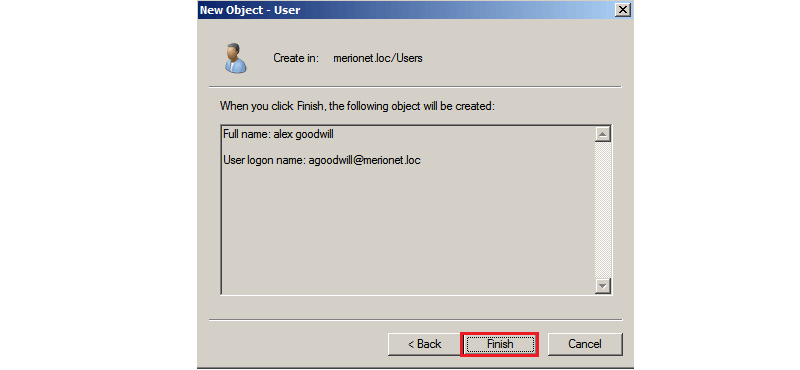

После того, как все данные будут заполнены, нас попросят подтвердить создание нового объекта.

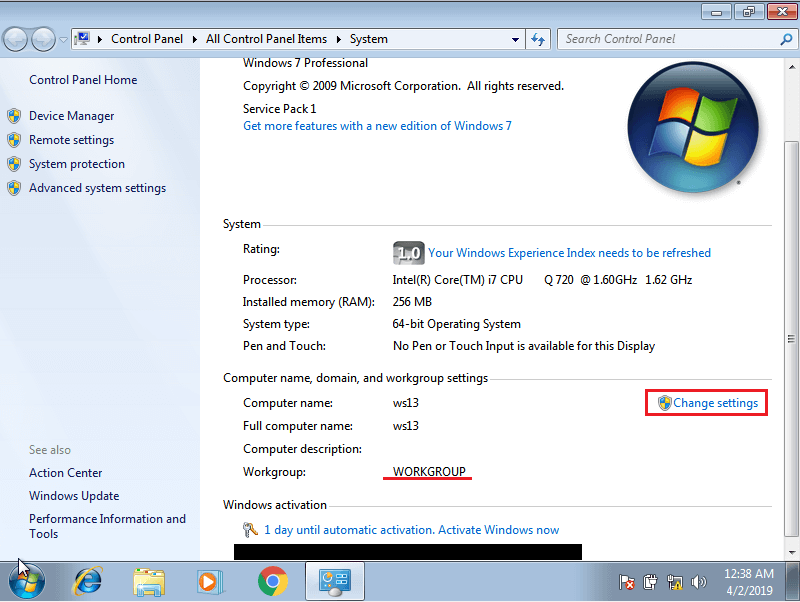

Отлично, новый пользователь домена создан. Теперь нам нужно зайти на компьютер пользователя и ввести его в домен. Для этого логинимся на компьютер пользователя с локальными учетными данными и открываем Свойства компьютера. Как видите, наш компьютер пока еще не стал частью домена, он ещё является частью рабочей группы WORKGROUP/. Убедитесь, что компьютер пользователя имеет версию Windows не ниже Professional. Чтобы ввести его в домен выбираем Change Settings

Важно! Поддержка доменной инфраструктуры начинается только с версии Windows Professional. На версиях Starter, Home Basic, Home Premium подключиться к домену не получится!

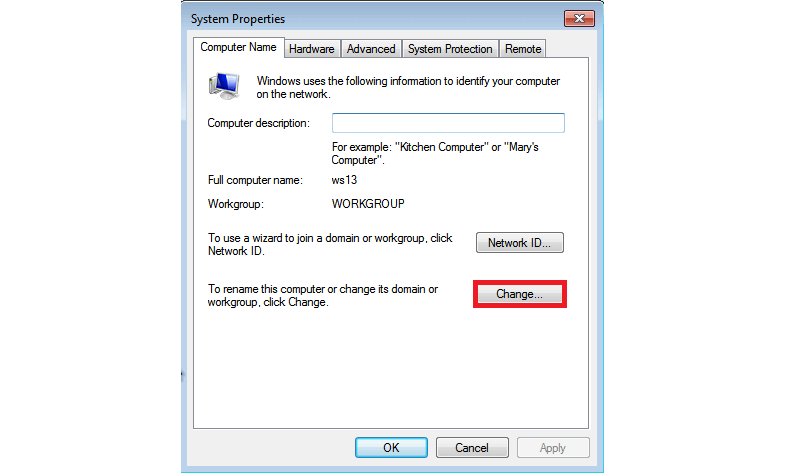

Далее напротив опции «To rename this computer or change its domain or workgroup, click Change» нажимаем собственно Change

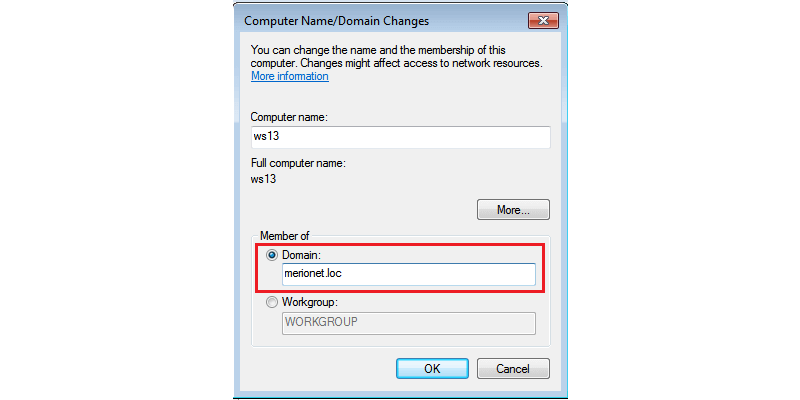

Далее в открывшемся окне в опции «Member of» вместо Workgroup выбираем Domain и вводим имя нашего домена (в нашем случае – merionet.loc)

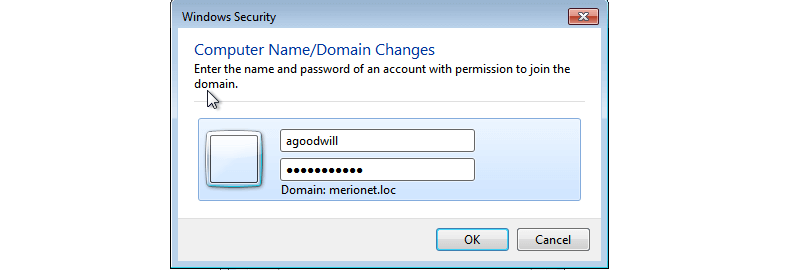

Далее нас попросят ввести учетные данные для учетной записи, которая уже создана и имеет право присоединиться к домену. Вводим учетные данные ранее созданного пользователя.

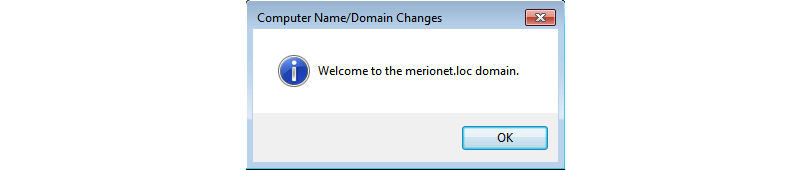

Если все было сделано корректно, то мы увидим сообщение, свидетельствующее о том, что наш компьютер теперь является частью домена (в нашем случае — merionet.loc)

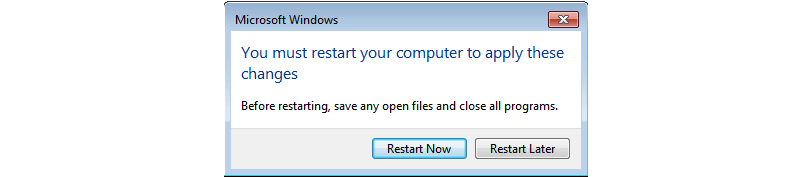

После чего, нас попросят перезагрузить компьютер для применения изменений.

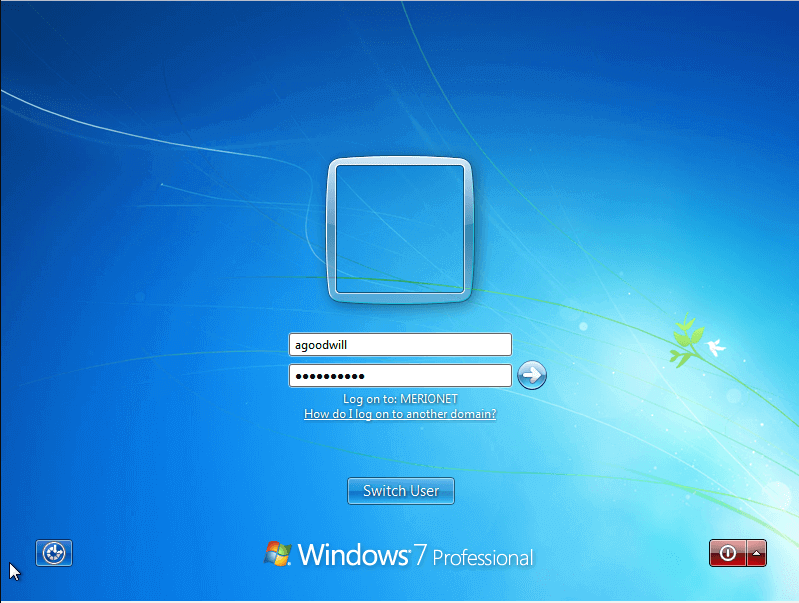

После перезагрузки, мы можем логиниться уже с учетными данными доменного пользователя.

Теперь, если мы откроем свойства компьютера, то увидим, что наш компьютер принадлежит домену (в нашем случае – merionet.loc)

Управление группами

В следующих разделах приведены подробные инструкции по управлению группами.

Создание группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле «Открыть » введите командную строку.

-

Введите следующую команду:

Эта команда использует следующие значения:

- group_dn указывает различающееся имя объекта группы, который требуется добавить.

- sam_name имя SAM, которое является уникальным именем учетной записи SAM для этой группы (например, операторы).

- Да | не указывает, является ли добавляемая группа безопасности (да) или группой рассылки (нет).

- l | g | u задает область группы, которую вы хотите добавить (локальный домен , глобальный , или универсальный ).

Если домен, в котором создается группа, имеет функциональный уровень домена Windows 2000 mixed, можно выбрать только группы безопасности с локальными областями домена или глобальными областями.

Чтобы просмотреть полный синтаксис этой команды и получить дополнительные сведения о вводе дополнительных сведений о группе, в командной строке введите .

Добавление участника в группу

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле «Открыть » введите командную строку.

-

Введите следующую команду:

Эта команда использует следующие значения:

- group_dn указывает различающееся имя объекта группы, который требуется добавить.

- member_dn указывает различающееся имя объекта, который необходимо добавить в группу.

Помимо пользователей и компьютеров, группа может содержать контакты и другие группы.

Чтобы просмотреть полный синтаксис этой команды и получить дополнительные сведения о вводе дополнительных сведений об учетной записи пользователя и группе, введите в командной строке .

Преобразование группы в другой тип группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле «Открыть » введите командную строку.

-

Введите следующую команду:

Эта команда использует следующие значения:

- group_dn указывает различающееся имя объекта группы, для которого требуется изменить тип группы.

- {да|no} указывает, что для типа группы задано значение «Группа безопасности» (да) или группа рассылки (нет).

Для преобразования группы функциональность домена должна быть установлена в Windows 2000 Native или более поздней версии. Вы не можете преобразовать группы, если для функции домена задано значение Windows 2000 Mixed.

Чтобы просмотреть полный синтаксис для этой команды, в командной строке введите .

Изменение области группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле «Открыть » введите командную строку.

-

Введите следующую команду:

Эта команда использует следующие значения:

- group_dn задает различающееся имя объекта группы, на который будет изменена область.

- l|g|u указывает область, в которую должна быть задана группа (локальная, глобальная или универсальная). Если для домена по-прежнему задано значение Windows 2000 mixed, универсальная область не поддерживается. Кроме того, невозможно преобразовать локальную группу домена в глобальную группу или наоборот.

Примечание.

Области группы можно изменить только в том случае, если для функционального уровня домена задано значение Windows 2000 native или более поздней версии.

Удаление группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле «Открыть » введите командную строку.

-

В командной строке введите команду .

В group_dn указывается различающееся имя удаляемого объекта группы.

Примечание.

Если удалить группу, она будет удалена без возможности восстановления.

По умолчанию локальные группы, которые автоматически предоставляются на контроллерах домена под управлением Windows Server 2003, такие как администраторы и операторы учетных записей, находятся в папке Builtin. По умолчанию общие глобальные группы, такие как администраторы домена и пользователи домена, находятся в папке «Пользователи». Вы можете добавлять или перемещать новые группы в любую папку. Корпорация Майкрософт рекомендует хранить группы в папке подразделения.

Чтобы просмотреть полный синтаксис для этой команды, в командной строке введите .

Поиск групп, в которых пользователь является участником

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле «Открыть » введите командную строку.

-

Введите следующую команду:

В user_dn указывается различающееся имя объекта пользователя, для которого требуется отобразить членство в группе.

Чтобы просмотреть полный синтаксис для этой команды, в командной строке введите .

Заключение

В этой статье была рассмотрена установка и первоначальная настройка контроллера Active Directory. Мы рассмотрели вариант установки на сервере с графическим интерфейсом, а также вариант установки через комендлеты PowerShell.

Так же мы рассмотрели процедуру добавление контроллера домена в уже существующий домен. Причем на примере сервера с графическим интерфейсов и через командлеты PowerShell.

Мы немного поговорили о терминологии Active Directory.

Последним шагом мы выполнили минимальные первоначальные настройки Active Directory: настроили сопоставление сайтов Active Directory и IP-подсетей, а также настроили зону обратного просмотра.

Надеюсь, статья окажется вам полезна.