Нововведения в групповых политиках

Для управления конфигурацией компьютеров и пользователей в организациях Active Directory принято использовать групповые политики. При правильном использовании групповых политик вы можете централизовано настроить инфраструктуру вашей организации, обеспечить параметры безопасности для ваших клиентских компьютеров, развертывать параметры электропитания, блокировать доступ к устройствам и установке программного обеспечения, а также выполнять многие задачи. Судя по списку изменений в доменных службах Active Directory, вполне очевидно, что функционал групповых политик также подвергся неким изменениям. В основном, в Windows Server 2008 R2 практически не появилось ничего нового в функционале групповых политик. Можно выделить только четыре основных нововведения:

Модуль групповых политик для Windows PowerShell. Наряду с командлетами для Active Directory, в функционале Windows PowerShell операционной системы Windows Server 2008 R2 появился модуль, предназначенный для автоматизации задач, связанных с групповыми политиками, которые обычно выполняются через пользовательский интерфейс, а именно при помощи оснастки «Консоль управления групповыми политиками». В данный модуль включено около 25 новых командлетов, предназначенных для выполнения той или иной функции, связанной с работой групповых политик.

Новые предпочитаемые групповые политики. Все мы знаем, что предпочтения групповых политик были разработаны в дополнение к групповым политикам, которые впервые появились в операционной системе Windows 2000. Основным назначением предпочтений групповых политик является настройка параметров компьютеров под управлением операционных систем Windows без принудительного их использования. Эта технология обеспечивает единое средство, позволяющее администраторам создавать стандартизированное окружение для пользователей, позволяя им изменять свои настройки. В операционной системе Windows Server 2008 R2 появились новые клиентские расширения для четырех типов предпочитаемых групповых политик, а именно:

- Элементы предпочтения плана электропитания. Данное предпочтение позволяет вам предустанавливать настройки планов электропитания для пользователей с операционными системами Windows Vista и Windows 7;

- Элементы предпочтения назначенного задания. Предпочтение, позволяющее создавать, изменять и удалять назначенные задания в Windows 7, Windows Server 2008 и Windows Vista, используя богатый функционал данного компонента;

- Элементы предпочтения немедленного задания. Предпочтения, позволяющие создавать задания, которые будут выполняться с последующим удалением сразу после обновления групповой политики;

- Элементы предпочтения Windows Internet Explorer 8. С выходом новой (на то время) версии браузера появились и предпочтения, позволяющие настроить все параметры для наиболее комфортной работы.

Обновления в начальных объектах групповой политики. Начальные объекты групповой политики содержат параметры административных шаблонов, называемые начальными или стартовыми объектами групповой политики. На основании этих объектов групповой политики, вы можете создавать новые объекты GPO, в которых будут предварительно скопированы параметры начального объекта групповой политики. Начальный или стартовый объект GPO является шаблоном, и поэтому, вы можете импортировать и экспортировать начальные объекты групповой политики, что позволяет вам распространять их в разные доменные окружения. В операционной системе Windows Server 2008 R2 обновились некоторые сценарии клиентов EC и SSLF.

Новые административные шаблоны. В операционной системе Windows Server 2008 R2 добавлено более 300 новых административных шаблонов, предназначенных для управления компьютеров под операционной системой Windows 7 и Windows Server 2008 R2.

Присоединение к Azure AD

Azure Active Directory присоединяйтесь к расширению возможностей идентификации для корпоративных, коммерческих и образовательных клиентов с улучшенными возможностями для корпоративных и персональных устройств.

Преимущества:

-

доступность современных Параметры на устройствах Windows, принадлежащих корпоративной сети. Службам кислорода больше не требуется личная учетная запись Майкрософт: теперь они работают с существующими рабочими учетными записями пользователей, чтобы обеспечить соответствие. службы кислорода будут работать на компьютерах, которые присоединены к локальному домену Windows, а компьютеры и устройства, присоединенные к вашему клиенту Azure AD («облачный домен»). Эти параметры приведены ниже:

- Роуминг или Персонализация, параметры специальных возможностей и учетные данные

- Резервное копирование и восстановление

- доступ к Microsoft Store с рабочей учетной записью

- Динамические плитки и уведомления

-

доступ к ресурсам организации на мобильных устройствах (телефонах, планшетах), которые не могут быть присоединены к домену Windows, будь это corp или BYOD.

-

единый вход в Office 365 и другие организационные приложения, веб-сайты и ресурсы.

-

На устройствах BYODдобавьте рабочую учетную запись (из локального домена или Azure AD) на персональное устройство и используйте единый вход для работы с ресурсами через приложения и в Интернете, чтобы обеспечить соответствие новым возможностям, таким как условный контроль учетных записей и аттестация работоспособность устройств.

-

Интеграция MDM позволяет автоматически регистрировать устройства в MDM (Intune или сторонней организации).

-

Настройка режима киоска и общих устройств для нескольких пользователей в Организации.

-

Опыт разработки позволяет создавать приложения, предназначенные для корпоративных и личных контекстов с общим стеком программирования.

-

Параметр создания образов позволяет выбрать между образами и разрешить пользователям настраивать корпоративные устройства непосредственно во время первого запуска.

Дополнительные сведения см. в разделе Введение в Управление устройствами в Azure Active Directory.

Новая консоль Server Manager

Консоль Server Manager (Диспетчер сервера) появилась еще в Windows Server 2008. Она объединяет в себе все консоли, которые предлагались для администрирования и управления серверами в Windows Server 2000/2003. Теперь вместо того, чтобы открывать консоль Active Directory Users and Computers (Active Directory — пользователи и компьютеры), консоль свойств системы в панели управления, консоль управления DNS и т.д. и постоянно переключаться между ними, можно просматривать всю необходимую информацию на одном экране.

Улучшением в Windows Server 2008 R2 стала возможность использования консоли Server Manager администратором для получения доступа не только к серверным ресурсам, которые находятся в текущей серверной системе, но также и к тем, которые расположены в удаленных серверных системах. Наличие подобной возможности сводит к минимуму необходимость удаленного входа в системы для их управления и позволяет администраторам получать доступ ко всем остальным серверам в организации с помощью единственного экземпляра консоли Server Manager.

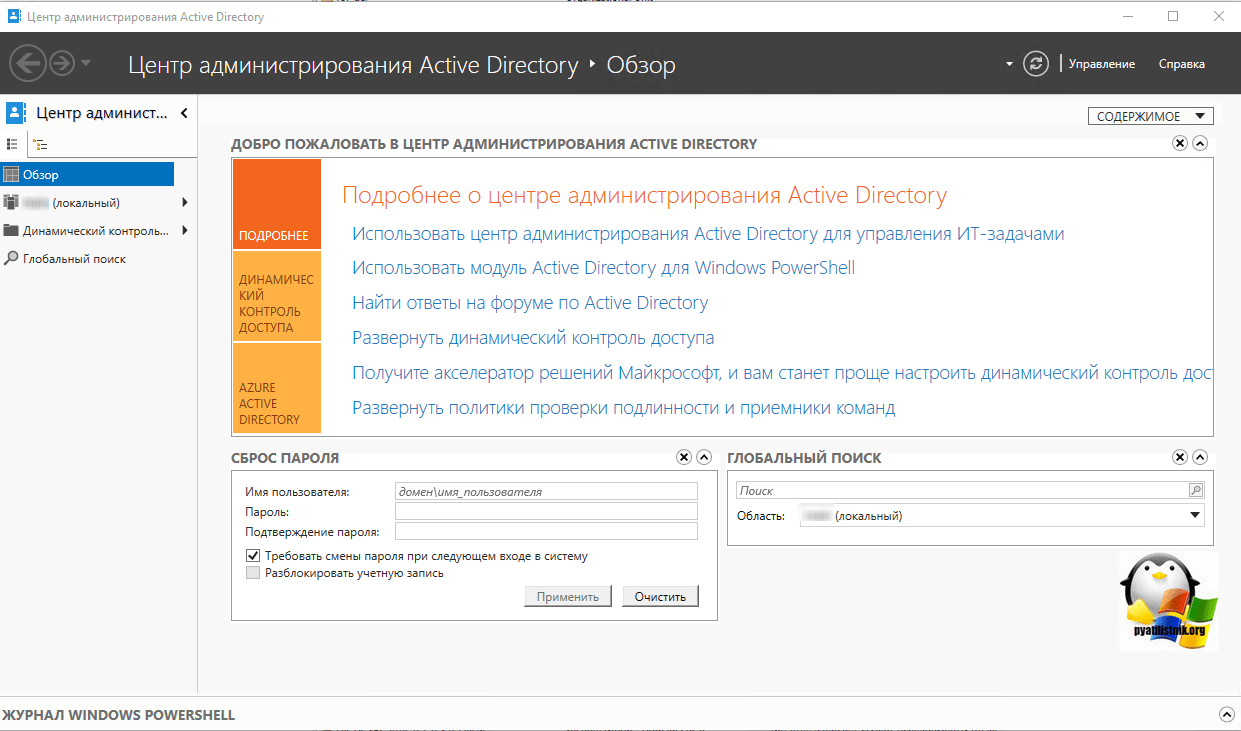

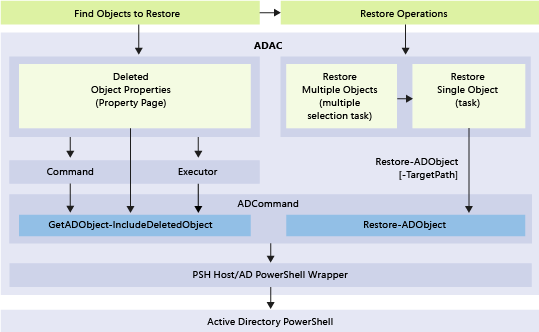

Архитектура центра администрирования Active Directory

Исполняемые файлы Центра администрирования Active Directory, библиотеки DLL

Модуль и базовая архитектура Центра администрирования Active Directory с появлением новой корзины Active Directory, детальной политики паролей и средства просмотра журнала не изменились,

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

Базовый Windows PowerShell и слой операций для новой корзины представлены ниже:

Компоненты windows server 2012 R2

Так роли windows server 2008 r2 и 2012 r2 мы рассмотрели, давайте узнаем какие компоненты windows server 2012 R2 имеет под капотом.

- BranchCache

- Quality Windows Audio Video Experience

- RPC через HTTP-прокси

- Telnet-сервер

- Windows TIFF IFilter

- WINS-сервер

- Балансировка сетевой нагрузки

- Биометрическая платформа Windows

- Внутренняя база данных Windows

- Возможности .NET Framework 3.5.1

- .NET Framework 3.5.1

- Активация WCF

- Активация через HTTP

- Не-HTTP активация

- Возможности рабочего стола

- Возможности системы архивации данных Windows Server

- Система архивации данных Windows Server

- Программы командной строки

- Диспетчер системных ресурсов

- Диспетчер хранилища для сетей SAN

- Интегрированная среда сценариев (ISE) Windows PowerShell

- Клиент Telnet

- Клиент TFTP

- Клиент интернет-печати

- Консоль управления DirectAccess

- Многопутевой ввод-вывод

- Монитор LPR-портов

- Очередь сообщений

- Службы очереди сообщений

- Сервер очереди сообщений

- Интеграция служб каталогов

- Триггеры очереди сообщений

- Поддержка HTTP

- Поддержка многоадресной рассылки

- Служба маршрутизации

- DCOM-прокси очереди сообщений

- Пакет администрирования диспетчера подключений

- Подсистема для UNIX-приложений

- Простые службы TCP/IP

- Протокол PNRP

- Расширение WinRM IIS

- Сервер SMTP

- Сервер службы имен хранилищ Интернета

- Служба активации процессов Windows

- Модель процесса

- Среда .NET

- API-интерфейсы конфигурации

- Служба беспроводной локальной сети

- Службы SNMP

- Служба SNMP

- WMI-поставщик SNMP

- Службы рукописного ввода

- Поддержка рукописного ввода

- Распознавание рукописного ввода

- Средства миграции Windows Server

- Средства удаленного администрирования сервера

- Средства администрирования ролей

- Средства служб сертификации Active Directory

- Средства центра сертификации

- Средства сетевого ответчика

- Средства AD DS и AD LDS

- Инструменты AD DS

- Оснастки AD DS и средства командной строки

- Административный центр Active Directory

- Средства сервера для NIS

- Оснастки AD LDS и средства командной строки

- Модуль Active Directory для Windows PowerShell

- Средства службы управления правами Active Directory

- Средства DHCP-сервера

- Средства DNS-сервера

- Средства факс-сервера

- Средства файловых служб

- Средства распределенной файловой системы (DFS)

- Средства диспетчера ресурсов файлового сервера

- Средства служб для NFS

- Средства Hyper-V

- Средства служб политики сети и доступа

- Средства служб печати и документов

- Средства служб удаленных рабочих столов

- Средства узла сеансов удаленных рабочих столов

- Средства шлюза удаленных рабочих столов

- Средства лицензирования удаленных рабочих столов

- Средства посредника подключений к удаленному рабочему столу

- Средства веб-сервера (IIS)

- Средства служб развертывания Windows

- Средства администрирования возможностей

- Средства администрирования программы шифрования дисков BitLocker

- Средства шифрования диска BitLocker

- Средство просмотра пароля BitLocker

- Средства серверных расширений BITS

- Средства отказоустойчивости кластеров

- Средства балансировки сетевой нагрузки

- Средства SMTP-сервера

- Средства WINS-сервера

- Средство отказоустойчивости кластеров

- Средство просмотра XPS

- Удаленное разностное сжатие

- Удаленный помощник

- Управление групповой политикой

- Фоновая интеллектуальная служба передачи (BITS)

- Облегченный сервер загрузки

- Расширение сервера IIS

- Шифрование диска BitLocker

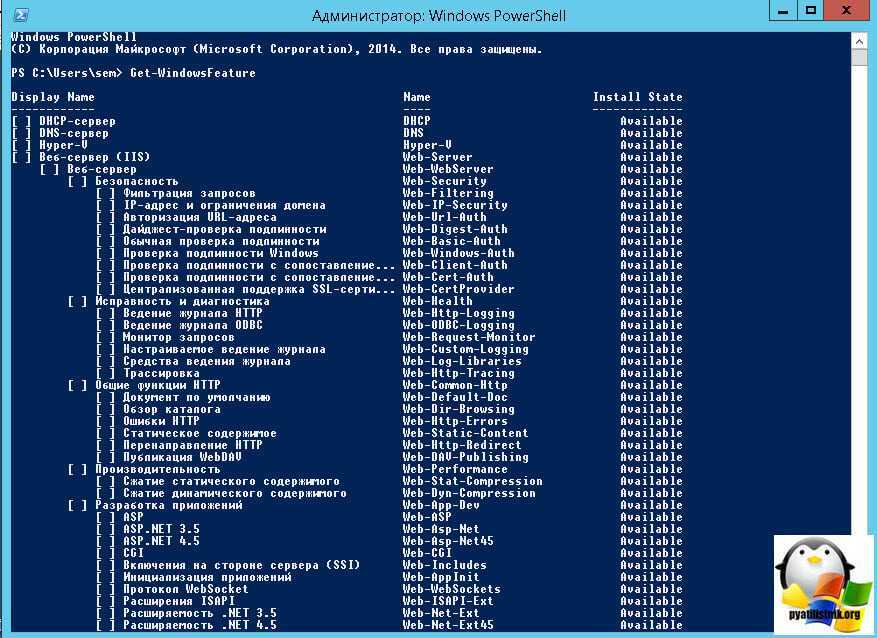

Как посмотреть в командной строке windows server роли

Для того, чтобы посмотреть windows server роли в 2008 R2, есть два метода это утилита командной строки servermanagercmd. Вводим вот такую команду для получения списка ролей и компонентов.

servermanagercmd -query

В итоге получите вот такой вывод команды

Второй метод, просмотреть роли windows server 2008 r2 это конечно же powershell, вводим вот такую команду:

Get-WindowsFeature

В итоге вы получаете список всех доступных ролей и компонентов Windows Server

Для 2012 r2 и 2016 версии Windows server роли ставятся, только через Powershell, если мы имеем ввиду GUI интерфейс. Уверен, что кому то данная статья поможет.

Очистка кэшированных паролей

Механизм очистки кэшированных паролей данного пользователя на RODC отсутствует. Если требуется очистить пароль, хранящийся в RODC, администратор должен сбросить его на узловом сайте. В этом случае кэшированный в подразделении пароль станет недействительным для доступа к ресурсам узлового сайта или других подразделений. В случае нарушения защиты RODC переустановите пароли, которые кэшированы на данный момент, а затем перестройте RODC.

Вот так вот просто производится настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2.

Материал сайта pyatilistnik.org

Windows Server 2003

Поддерживаемые операционные системы контроллера домена:

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

- Windows Server 2003

Функции режима работы домена Windows Server 2003

- Доступны все функции AD DS по умолчанию, все функции основного режима Windows 2000 для режима работы домена, а также следующие функции.

- Средство управления доменом Netdom.exe, позволяющее переименовывать контроллеры домена.

- Обновления метки времени входа.

- Возможность задания атрибута userPassword в качестве эффективного пароля для объекта inetOrgPerson и объектов пользователей.

- Возможность перенаправления контейнеров пользователей и компьютеров.

- Возможность диспетчера авторизации хранить свои политики авторизации в службе AD DS.

- Ограниченное делегирование

- Ограниченное делегирование позволяет приложениям использовать безопасное делегирование учетных данных пользователей с помощью проверки подлинности на основе Kerberos.

- Делегирование можно включить только для конкретных служб назначения.

- Выборочная проверка подлинности

Новые функциональные возможности в Active Directory 2008 R2

- Корзина Active Directory (Active Directory Recycle Bin). Корзина AD предоставляет администраторам возможность легко отменять удаление объектов в Active Directory. Раньше в случае непреднамеренного удаления администратором из Active Directory объекта, такого как пользователь, группа, контейнер организационной единицы и т.д., этот объект, по сути, исчезал, и администратору нужно было создавать его с нуля с соблюдением всех необходимых для его безопасности и уникальности принципов. Корзина AD теперь позволяет администратору просто запустить утилиту восстановления и отменить случайное удаление объектов.

- Управляемые учетные записи служб (Managed Service Accounts). Приложения в сети часто используют ассоциируемые с безопасностью учетные записи служб для запуска базы данных, проведения поиска данных и индексации или выполнения фоновых задач. Однако в случае изменения организацией пароля какой-то из этих учетных записей на всех серверах, где имеются приложения, использующие эту учетную запись, должен быть обязательно указан новый пароль, что может превратиться в настоящий кошмар для администраторов. При работе в режиме Active Directory R2 учетные записи служб можно идентифицировать и затем управлять ими так, чтобы изменение пароля для любой из них автоматически приводило к внесению соответствующих изменений на всех остальных серверах приложений в организации.

- Контроль механизма проверки подлинности (Authentication Mechanism Assurance). Еще одной новой функциональной возможностью в Active Directory 2008 R2 является улучшение процесса проверки подлинности на основе утверждений (claims-based authentication). Благодаря контролю механизма проверки подлинности, содержащаяся в маркере (token) информация может извлекаться всякий раз, когда пользователь пытается получить доступ к распознающему утверждения (claims-aware) приложению, и использоваться для определения применяемого способа авторизации на основании используемого пользователем метода регистрации.

- Автономное присоединение к домену (Offline Domain Join). Для администраторов, занимающихся созданием образов систем, трудностью является то, что система должна обязательно быть физически подключена к сети, прежде чем ее можно будет присоединить к домену. Функция автономного присоединения к домену позволяет производить предварительное присоединение системы к домену с помощью файла с записанными внутри него уникальными учетными данными системы.

Рекомендуем для просмотра:

- Переход на Windows Server 2008 — 11/12/2012 10:11

- Рядовой сервер Windows Server 2008 R2 — 11/12/2012 10:08

- Вопрос миграции в Windows Server 2008 R2 — 11/12/2012 05:48

Первоначальная настройка

После создания леса и домена, а также после добавления одного или нескольких контроллером домена я обычно, как минимум делаю две вещи:

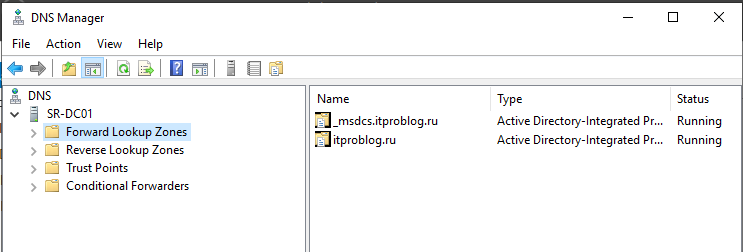

1. Конфигурирую зону (или зоны) обратного просмотра в DNS.

2. Конфигурирую привязки подсетей в настройках топологии сайтов Active Directory.

Настройка DNS зоны обратного просмотра

Зона обратного просмотра необходима для того, чтобы можно было найти имя компьютера по его IP-адресу.

Для настойки зоны обратного просмотра необходимо:

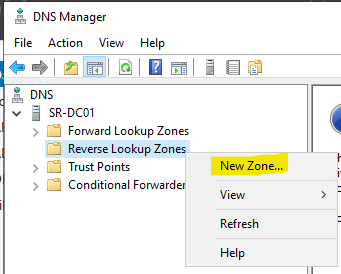

1. Запустить оснастку управления DNS.

2. В контекстном меню узла “Reverse Lookup Zone” выбрать пункт “New zone”.

3. На странице приветствия мастера настройки зоны обратного просмотра нажмите “Next”.

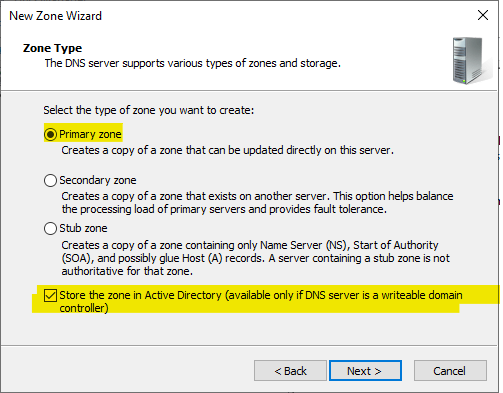

4. На странице выбора типа зоны выберите основной тип зоны (Primary zone) и укажите, что необходимо хранить зону в Active Directory (Store the zone in Active Directory). Нажмите “Next”.

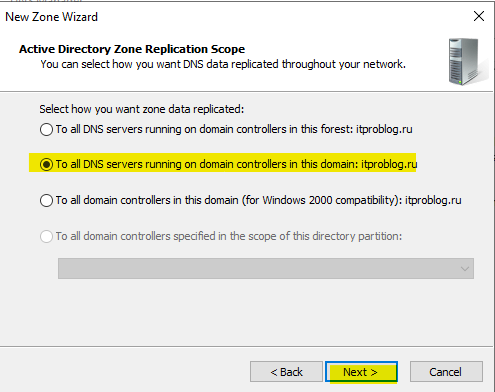

5. Теперь укажем область репликации зоны. Мы будем реплицировать зону на все контроллеры домена в пределах нашего домена. Нажмите “Next”.

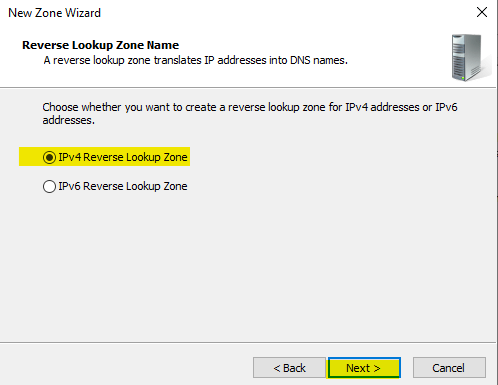

6. Мы будем создавать зону обратного просмотра только для протокола IPv4. Нажмите “Next“.

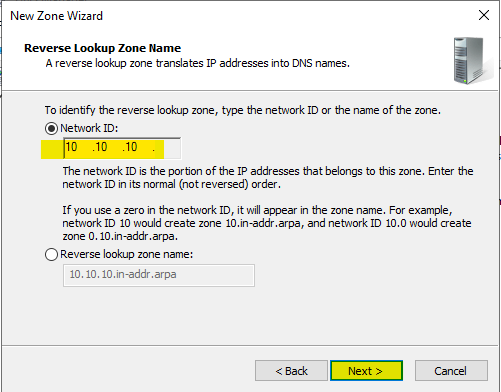

7. Один из ключевых шагов – правильно указать ID вашей подсети. Например, в моем случае базовый адрес сети следующий – 10.10.10.0/24. На соответствующей странице мастера мы указываем адрес сети в прямой последовательности, как показано ниже. Мастер автоматически преобразуем этот адрес в адрес зоны обратного просмотра. Нажмите “Next:.

8. На странице настройки динамического обновления нажмите “Next”.

9. На последней странице мастера нажмите “Finish”.

Привязка подсетей в настройках сайтов Active Directory

Для того, чтобы компьютер или сервер мог определить к какому сайту Active Directory он принадлежит необходимо выполнить настройки подсетей в соответствующей оснастке.

Настройка подсетей – важный шаг, если у вас географически распределенная инфраструктура. При неверном сопоставлении IP-подсетей и сайтов (или отсутствии сопоставления) компьютеры и серверы могут бегать, например, за данными через весь континент, вместо того, что отправить запрос серверу в соседнем кабинете.

С тем, что такой сайты Active Directory можно ознакомиться в документации Microsoft.

Настроим привязку нашей подсети 10.10.10.0/24 к нашему единственному сайту Active Directory:

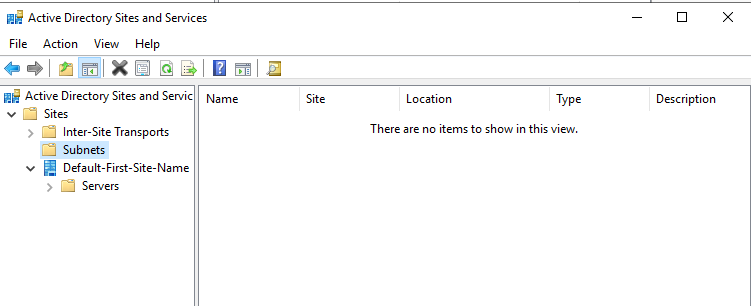

1. Запустим оснастку “Active Directory Sites and Services”.

2. В контекстном меню узла “Subnets” выберите пункт “New Subnet…”.

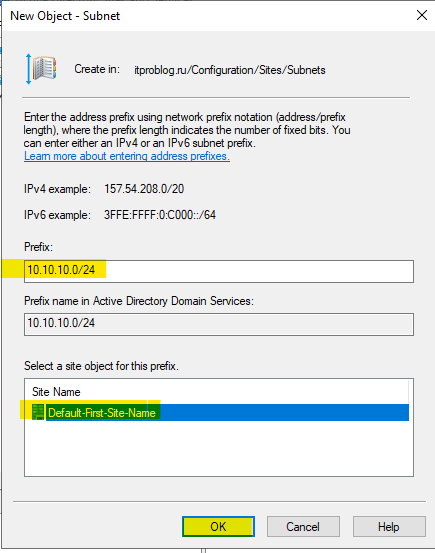

3. В появившемся диалоговом окне в поле “Prefix” укажите базовый адрес сети (в нашем случае 10.10.10.0/24) и выберите в какому сайту Active Directory необходимо привязать подсеть (в нашем случае всего один сайт). Нажмите “ОК”.

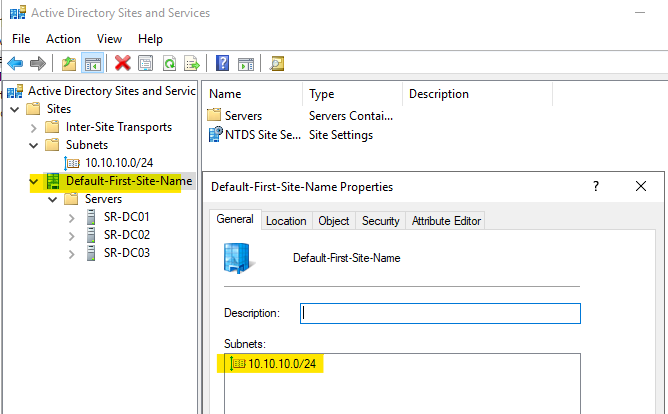

4. В свойствах конкретного сайта вы можете посмотреть список IP-подсетей, которые к нему привязаны:

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

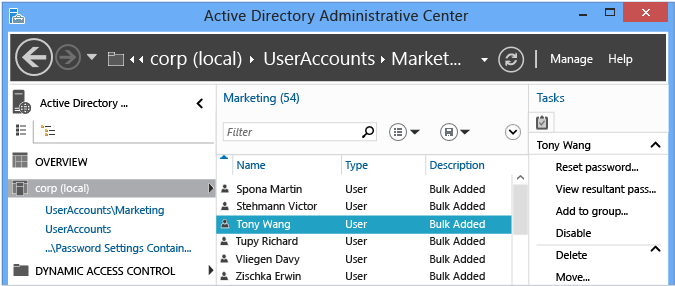

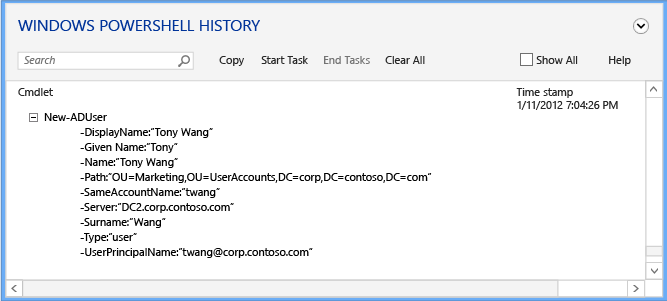

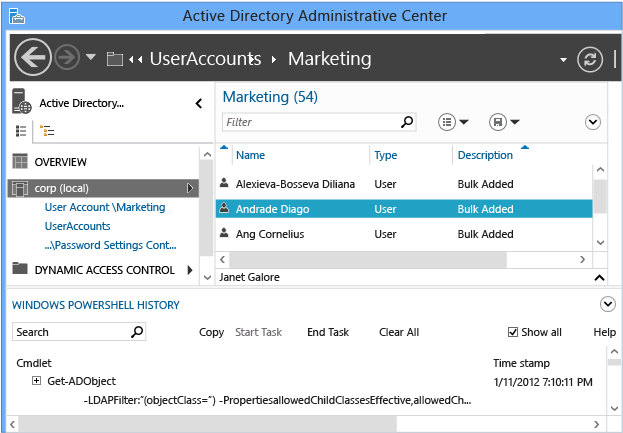

Использование средства просмотра журнала Windows PowerShell в Центре администрирования Active Directory

Будущее управления Windows связано с Windows PowerShell. Благодаря размещению графических средств поверх платформы автоматизации задач управление сложнейшими распределенными системами стало последовательным и эффективным. Зная принципы работы Windows PowerShell, вы сможете полностью раскрыть свой потенциал и извлечь максимальную пользу из своих инвестиций в компьютерное оборудование.

Теперь Центр администрирования Active Directory позволяет просматривать историю выполнения всех командлетов Windows PowerShell, включая их аргументы и значения. При этом историю командлетов можно скопировать для дальнейшего изучения или изменения и повторного использования. Вы можете создавать примечания к задачам и описывать, какой результат команды Центра администрирования Active Directory дали в Windows PowerShell. Также можно фильтровать историю на предмет интересных моментов.

Средство просмотра журнала Windows PowerShell в Центре администрирования Active Directory позволяет учиться на основе практического опыта.

Чтобы открыть средство просмотра журнала Windows PowerShell, нажмите на шеврон (стрелку).

Затем создайте пользователя или измените членство в группе. Средство просмотра журнала постоянно обновляется — в нем появляется свернутое представление каждого командлета, выполненного Центром администрирования Active Directory, и указываются его аргументы.

Разверните любую интересующую вас строку, чтобы увидеть значения всех аргументов командлета:

Откройте меню Запустить задачу и создайте заметку, а затем воспользуйтесь Центром администрирования Active Directory для создания, изменения или удаления объекта. Укажите свои действия. Закончив внесение изменений, выберите команду Закончить задачу. В заметке к задаче все выполненные действия будут представлены в виде свернутого примечания, позволяющего лучше понять суть задачи.

Например, все команды Windows PowerShell, которые использовались для изменения пароля пользователя и удаления пользователя из группы, будут выглядеть следующим образом:

Если установить флажок «Показать все», в окне появятся также командлеты Windows PowerShell с глаголом Get-*, предназначенные только для извлечения данных.

В средстве просмотра журнала отображаются тексты всех команд, выполненных Центром администрирования Active Directory, и может показаться, что некоторые команды выполняются без причины. Например, создать нового пользователя можно с помощью команды:

и нет необходимости использовать команды:

Структура Центра администрирования Active Directory предусматривает минимальное использование кодов и модулей. Таким образом, вместо отдельных наборов функций для создания новых пользователей и изменения уже существующих он выполняет каждую задачу по минимуму, а затем соединяет их воедино с помощью командлетов. Помните об этом при изучении модуля Active Directory в Windows PowerShell. Эту особенность можно также использовать как способ изучения, показывающий, как просто выполнять отдельные задачи с помощью Windows PowerShell.

Варианты установки и управления AD CS

AD CS нельзя установить на Itanium редакции Windows Server 2008, а на Server Core все компоненты AD CS можно устанавливать, начиная с Windows Server 2008 R2. Довольно серьезные ограничения по использованию AD CS присутствуют и в стандартной редакции Server 2008 (возможность установки только компонента CA, невозможность использовать Restricted Enrollment Agent и другие новшества), часть из которых были сняты в R2 (наконец в стандартной редакции появилась возможность работать с шаблонами сертификатов версий выше первой).

Все компоненты можно поставить на один сервер, но рекомендуется разносить CA, Online Responder и Web enrollment на различные сервера. Для полноценной работы AD CS требуется AD DS (Active Directory Domain Services). При этом можно обойтись без обновления схемы – AD CS в Server 2008 и в Server 2008 R2 будет работать и на схеме, которая поставляется с Windows Server 2003. Но для работы Certificate Enrollment Web Services уже необходима схема не ниже 47 версии, которая идет с Windows Server 2008 R2. Для работы большинства компонентов также требуется IIS.

Установка AD CS производится через добавление ролей в оснастке Server Manager. Как и раньше, для настройки параметров установки применяется конфигурационный файл CAPolicy.inf, который должен находиться в %SYSTEMROOT%. Если необходимо установить на сервер два компонента Certification Authority и Certificate Enrollment Web Service, то это надо делать в два этапа, так как при установке CA нельзя выбрать для установки компонент Web Service.

В Windows Server 2008 были добавлены новые COM-объекты (подробную информацию о свойствах ICertSrvSetup можно найти на MSDN), которые можно использовать для установки CA. Например, можно автоматизировать установку и настройку с помощью VBScript.

Службы сертификации являются хорошими кандидатами на виртуализацию

Но при этом очень важно обеспечить необходимый уровень безопасности для закрытых ключей. Этого можно достичь, используя аппаратные криптографические модули (HSM)

В этом случае, даже если виртуалка целиком попадет к злоумышленнику (например, из резервной копии), то закрытые ключи не будут потеряны и не придется перестраивать всю инфраструктуру, так как ключи останутся в HSM. Microsoft официально поддерживает виртуализацию служб сертификации начиная с Windows Server 2003 SP1.

Для управления и настройки AD CS можно использовать MMC-оснастки, скрипты или командную строку. Большая часть инструментов существовала и в предыдущих версиях, таких как оснастки Certificates (certmgr.msc), Certification Authority (certsrv.msc) и Certificate Templates (certtmpl.msc), утилиты certutil.exe и сertreq.exe. Добавилась оснастка Online Responder Management (ocsp.msc) для управления одноименным компонентом. Кроме того, в состав ОС вошла оснастка Enterprise PKI (pkiview.msc), которая ранее была частью Windows Server 2003 Resource Kit и называлась PKI Health Tool.

Enterprise PKI позволяет одновременно отслеживать состояние и доступность нескольких CA, проверяет статус сертификатов CA, доступность AIA (Authority Information Access) и списков отзыва. С помощью разноцветных отметок можно судить о доступности и состоянии PKI. Pkiview удобно использовать, когда в организации развернуто несколько CA, и информацию о них можно получить из нескольких источников, работающих по различным протоколам.

Некоторые изменения произошли и в резервном копировании AD CS в Server 2008 R2. Так как закрытые ключи теперь хранятся в скрытой папке %SYSTEMDRIVE%\ProgramData\Microsoft\Crypto\Keys, к которой можно получить доступ через %SYSTEMDRIVE%\Users\All Users\Microsoft\Crypto\Keys, то они не попадают в резервную копию состояния системы. Чтобы можно было восстановить или мигрировать CA при создании использование в качестве резервной копии System State Backup, надо еще создать резервную копию закрытых ключей. Для этого можно воспользоваться командой certutil –backupKey <путь_для_резервной_копии> или оснасткой Certification Authority.

Списки отзыва vs. Online Responder

При проверке валидности сертификата среди прочего проверяется срок его действия и состояние отзыва. Сертификат может быть отозван, как в случае компрометации ключа, так и при изменении информации о владельце, например, смене должности или фамилии. Традиционно информация об отозванных сертификатах помещается в списки отзыва (CRL (certificate revocation list)). Чтобы узнать, был ли отозван сертификат, надо получить список отзыва и проверить наличие в нем рассматриваемого сертификата. Если в организации большое количество сертификатов, то список будет быстро расти, а клиенты при проверке статуса сертификата будут ждать закачки списка. Кроме обычных списков существуют еще и разностные (Delta CRL), которые содержат в себе только информацию о сертификатах, статус которых был изменен по сравнению с предыдущим списком отзыва. Delta CRL частично решают проблемы с объемом списков отзыва, но не решают всех проблем, связанных с актуальностью информации. Так как списки публикуются с заданным интервалом, то может быть такая ситуация, что сертификат уже отозван, а информации об этом в CRL еще нет.

В Windows Server 2008 появились сетевые ответчики (Online Responder). Их можно использовать как альтернативу или в дополнение к спискам отзыва сертификатов. Компонент Online Responder использует протокол OCSP (Online Certificate Status Protocol), описанный в RFC 2560. Ответчик разбирает запросы от клиентов, оценивает статус сертификата и отправляет обратно подписанный ответ с информацией о статусе запрошенного сертификата. В случае если клиенту требуется информация о статусе большого количества сертификатов, то целесообразно использовать списки отзыва, так как их достаточно получить один раз, без необходимости многократных запросов к серверу.

Протокол OCSP поддерживают клиенты, начиная с Windows Vista. Они могут быть настроены с помощью новых параметров групповой политики (Certificate Path Validation Settings вкладка Revocation).

В отличие от использования списков отзыва, Online Responder требуется вначале установить и настроить. Для этого надо выполнить следующие шаги:

- Добавить компонент Online Responder роли AD CS. Для работы Online Responder требуется IIS, который будет автоматически предложено установить.

- В свойствах CA для AIA указать путь, по которому доступен ответчик.

- Так как ответ о статусе сертификата подписывается, то для работы Online Responder требуется соответствующий сертификат. Сертификат, который будет использоваться ответчиком, должен обладать следующими атрибутами: короткий срок действия (несколько недель), наличие расширения id-pkix-ocsp-nocheck и расширенного использования ключа id-kp-OCSPSigning, отсутствие CDP и AIA. Эти атрибуты уже настроены в шаблоне OCSP Response Signing. В случае использования Enterprise CA надо только добавить его к доступным шаблонам в Active Directory, настроив на него разрешения (Read и Enroll) для сервера, на который установлен Online Responder. Для StandAlone CA надо еще менять значение соответствующего флага командой certutil -v -setreg policy\editflags +EDITF_ENABLEOCSPREVNOCHECK. Действия по настройке шаблона в Windows Server 2003 отличаются и здесь не рассматриваются.

- На последнем этапе необходимо настроить сам сетевой ответчик. Для этого в оснастке Online Responder Management с помощью мастера надо создать revocation configuration.

- Для корректной работы Online Responder в период, когда происходит обновление ключа CA, необходимо разрешить обновления сертификатов Online Responder с использованием существующих ключей центра сертификации. Для этого надо выполнить на CA команду certutil -setreg ca\UseDefinedCACertInRequest 1. Данное действие необходимо для получения возможности подписывать ответы Online Responder с помощью сертификата, подписанного тем же ключом CA, который использовался для подписания сертификата, статус которого запрашивается.

В Windows 2003 для разрешения этой ситуации необходимо вручную создать столько сертификатов для подписи ответов OCSP, сколько требуется, чтобы покрыть срок действия двух сертификатов CA. При этом срок действия каждого из выпущенных сертификатов должен быть на две недели больше, чем у предыдущего.

Заключение

В этой статье была рассмотрена установка и первоначальная настройка контроллера Active Directory. Мы рассмотрели вариант установки на сервере с графическим интерфейсом, а также вариант установки через комендлеты PowerShell.

Так же мы рассмотрели процедуру добавление контроллера домена в уже существующий домен. Причем на примере сервера с графическим интерфейсов и через командлеты PowerShell.

Мы немного поговорили о терминологии Active Directory.

Последним шагом мы выполнили минимальные первоначальные настройки Active Directory: настроили сопоставление сайтов Active Directory и IP-подсетей, а также настроили зону обратного просмотра.

Надеюсь, статья окажется вам полезна.