Защитник Windows – Служба этой программы остановлена, Код ошибки 0x800106ba.

Публикация: 6 Сентябрь 2017 Обновлено: 9 Июль 2020

Если вы используете Windows 10/8/7, и вы недавно получили сообщение об ошибке при запуске Защитника Windows — служба этой программы остановлена, вам необходимо как можно скорее решить эту проблему, так как ваш компьютер находится в уязвимом состоянии. Полное сообщение:

Служба этой программы остановлена. Вы можете запустить сервис вручную или перезагрузить компьютер, чтобы выполнить запуск автоматически. (Код ошибки: 0x800106ba)

Если вы используете более старую версию Windows, вы можете увидеть другую формулировку, но проблема та же.

Эта программа отключена. Если вы используете другую программу, которая проверяет наличие вредоносного или нежелательного программного обеспечения, используйте Центр действий, чтобы проверить статус этой программы.

Вам может быть предложено включить Защитник. Однако в большинстве случаев проблема сохраняется даже после включения Защитника Windows вручную или перезапуска компьютера.

Отключение Credential Guard в Защитнике Windows

Защитник Windows Credential Guard можно отключить с помощью нескольких методов, описанных ниже, в зависимости от того, как эта функция была включена. Для устройств, на которых Защитник Windows Credential Guard автоматически включен в обновлении 22H2 и не включил его до обновления, достаточно .

Если Защитник Windows Credential Guard включена блокировка UEFI, необходимо выполнить процедуру, описанную в разделе . Изменение включения по умолчанию на подходящих устройствах 22H2 не использует блокировку UEFI.

Если Защитник Windows Credential Guard был включен через групповая политика без блокировки UEFI, Защитник Windows Credential Guard следует .

В противном случае Защитник Windows Credential Guard можно .

Защитник Windows Credential Guard, запущенная на виртуальной машине, может быть .

Сведения об отключении Virtualization-Based security (VBS) см. в разделе .

Отключение Защитник Windows Credential Guard с помощью групповая политика

Если Защитник Windows Credential Guard был включен через групповая политика и без блокировки UEFI, при отключении того же параметра групповая политика отключается Защитник Windows Credential Guard.

-

Отключите параметр групповая политика, который управляет Защитник Windows Credential Guard. Перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>System>Device Guard>Включить безопасность на основе виртуализации. В разделе «Конфигурация Credential Guard» задайте для раскрывающегося списка значение «Отключено»:

-

Перезапустите компьютер.

Отключение Защитник Windows Credential Guard с помощью разделов реестра

Если Защитник Windows Credential Guard включен без блокировки UEFI и без групповая политика, достаточно изменить разделы реестра, как описано ниже, чтобы отключить Защитник Windows Credential Guard.

-

Измените следующие параметры реестра на 0:

-

Примечание.

Удаление этих параметров реестра не может привести к отключению Защитник Windows Credential Guard. Для них должно быть задано значение 0.

-

-

Перезапустите компьютер.

Отключение Защитник Windows Credential Guard с помощью блокировки UEFI

Если Защитник Windows Credential Guard включен с включенной блокировкой UEFI, необходимо выполнить следующую процедуру, так как параметры сохраняются в переменных EFI (встроенного ПО). В этом сценарии потребуется физическое присутствие на компьютере, чтобы нажать функциональную клавишу, чтобы принять изменения.

-

Если групповая политика использовалась для включения Защитник Windows Credential Guard, отключите соответствующий параметр групповая политика. Перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>System>Device Guard>Включить безопасность на основе виртуализации. В разделе «Конфигурация Credential Guard» задайте для раскрывающегося списка значение «Отключено».

-

Измените следующие параметры реестра на 0:

-

Удалите переменные EFI Credential Guard в Защитнике Windows с помощью bcdedit. В командной строке с повышенными привилегиями введите следующие команды:

-

Перезагрузите компьютер. Перед загрузкой ОС появится запрос с уведомлением об изменении UEFI и запросом подтверждения. Этот запрос должен быть подтвержден для сохранения изменений. Для этого шага требуется физический доступ к компьютеру.

Требования для запуска антивирусной программы Microsoft Defender в пассивном режиме

Чтобы антивирусная программа Microsoft Defender запускала в пассивном режиме, конечные точки должны соответствовать следующим требованиям:

- Операционная система: Windows 10 или более позднюю версию; Windows Server 2022, Windows Server 2019 или Windows Server версии 1803 или более поздней(Windows Server 2012 R2 и Windows Server 2016 при подключении с использованием современного унифицированного решения).

- необходимо установить антивирусную программу Microsoft Defender.

- В качестве основного антивирусного решения необходимо установить другой продукт, не относящийся к Майкрософт антивирусной или антивредоносной программе.

- Конечные точки должны быть подключены к Defender для конечной точки.

Важно!

- антивирусная программа Microsoft Defender доступна только на устройствах под управлением Windows 10 и 11, Windows Server 2022, Windows Server 2016, Windows Server 2019, Windows Server версии 1803 или более поздней, Windows Server 2016 и Windows Server 2012 R2.

- Пассивный режим поддерживается только в Windows Server 2012 R2 & 2016, когда устройство подключено с помощью современного унифицированного решения.

- В Windows 8.1 в качестве System Center Endpoint Protection предлагается антивирусная защита конечных точек предприятия, управление которой осуществляется через Configuration Manager Майкрософт конечных точек.

- Защитник Windows также предлагается для , хотя Защитник Windows не обеспечивает управление на уровне предприятия.

Текст видео

Решаем проблему. Открыть командную строку «WIN + R» и ввести команду «gpedit.msc», нажать «ОК».В открывшемся окне перейти в раздел «Политика Локальный компьютер — Конфигурация компьютера — Административные шаблоны — Система — Device Guard».

Здесь дважды кликаем по пункту «Включить средство обеспечения безопасности на основе виртуализации».В открывшемся окне выбираем пункт «Отключено» и нажимаем «ОК».

Далее перейти в «Панель управления — Программы и компоненты — Включение или отключение компонентов Windows» и отключаем Hyper-V и нажимаем «ОК».Компьютер предложит перезагрузиться — отказываемся (перезагрузимся позже).

Запускаем командную строку от имени администратора(cmd).В командной строке выполняем подряд несколько команд:

bcdedit /create <0cb3b571-2f2e-4343-a879-d86a476d7215>/d «DebugTool» /application osloader

bcdedit /set bootsequence

bcdedit /set <0cb3b571-2f2e-4343-a879-d86a476d7215>loadoptions DISABLE-LSA-ISO,DISABLE-VBS

Начальные этапы

| МЕТОДЫ ПРОТИВОДЕЙСТВИЯ АНАЛИЗУ | ОПИСАНИЕ |

| Встроенный чистый код | Встраивает огромный участок чистого кода, чтобы запутать эвристический и ручной анализ. |

| Проверка на эмуляцию | Выбирает произвольный ключ реестра (HKEY_CLASSES_ROOT\Interface\{3050F557-98B5-11CF-BB82-00AA00BDCE0B}) и сравнивает данные с ожидаемым значением (DispHTMLCurrentStyle), чтобы узнать, выполняется ли вредоносное ПО внутри эмулятора. |

| Замена кода собственного процесса | Заменяет код текущего процесса, значительно усложняя анализ ввиду измененной адресной разметки кода. |

| Проверка на отладку | Проверяет наличие средств отладки. Найдя их, модифицирует код, вызывая аварийное завершение. Этот механизм усложняет работу исследователей, которым остается только выяснять причину такого завершения. Программа проверяет поля PEB.BeingDebugged и PEB.NtGlobalFlag в структуре PEB. Например, когда процесс работает в отладчике, поле PEB.BeingDebugged принимает значение 1, а PEB.NtGlobalFlag — значение FLG_HEAP_ENABLE_TAIL_CHECK|FLG_HEAP_ENABLE_FREE_CHECK| FLG_HEAP_VALIDATE_PARAMETERS. |

Таблица 2. Методы противодействия анализуРисунок 2. Мутация кода в зависимости от значения PEB.BeingDebuggedРисунок 3. Антиотладочные механизмы, видимые в дереве процессов Windows Defender ATP

Запрет на использование съемных носителей

Еще одна вещь, которую организации могут сделать для предотвращения внутренних угроз кибербезопасности – это установить запрет на использование съемных носителей и хранилищ. Сотрудники не смогут подключить USB-накопители и соответственно использовать их для кражи конфиденциальной информации или внедрения в систему вредоносного ПО. Иначе говоря вы можете применить параметры групповой политики, чтобы предотвратить использование съемных носителей.

Если вы используете Windows, то можете отключить съемное хранилище следующим способом. Зайдите:

Конфигурация компьютера (Computer Configuration) /Административные шаблоны (Administrative Templates) /Система (System) /Доступ к съемным хранилищам (Removable Storage Access) /

и включите параметр политики «Все классы съемных хранилищ: запретить весь доступ» (All Removable Storage Classes: Deny All Access), так, как это показано ниже:

Как исправить ошибку 577 при запуске Защитника Windows?

Защитник Windows – встроенное средство защиты от Майкрософт, функциональность которого постоянно усовершенствуется. Но, несмотря на это пользователи продолжают сталкиваться с различными сбоями. Среди них ошибка 577, которая указывает на то, что системе не удалось запустить службу Защитника Windows на локальном компьютере, либо она была запущена, а затем остановлена

Во многих случаях она возникает на компьютерах, которые используют в текущий момент или использовали сторонний антивирус. Также запуск может быть заблокирован локальной политикой, либо в результате повреждения реестра.

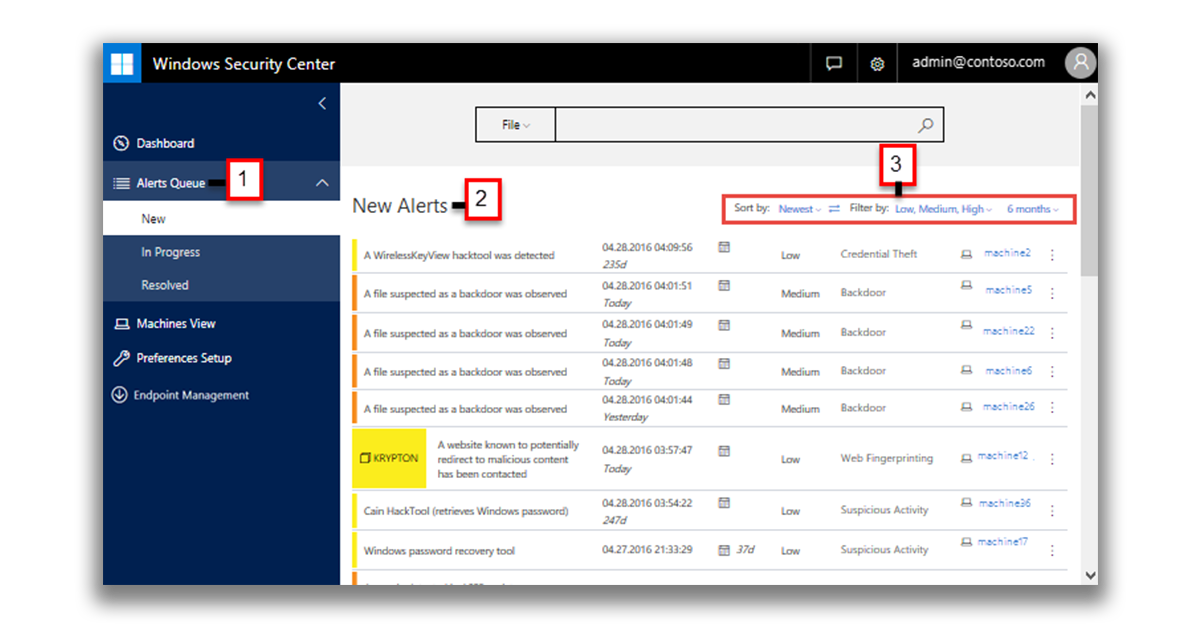

Просмотр и упорядочение очереди оповещений Advanced Threat Protection

Управлять оповещениями службы ATP в Защитнике Windows можно в рамках регулярных ежедневных задач. Оповещения выстраиваются в очереди в соответствии с текущим статусом.По умолчанию оповещения в очереди сортируются в порядке от последних к самым старым.В следующей таблице и на снимке экрана приведены основные области Очереди оповещений.

| (1) | Очередь оповещений | Выберите показ Новых, Выполняющихся или Разрешённых предупреждений |

| (2) | Оповещения | Каждое оповещение содержит следующие данные:

При щелчке по оповещению раскрывается дополнительная информация об угрозе, а на временной шкале выполняется переход к дате создания оповещения. |

| (3) | Сортировка и фильтры оповещений | Сортировка оповещений возможна по следующим параметрам:

Кроме того, отображаемые оповещения можно отфильтровать по параметрам:

|

Очередь оповещений можно отфильтровать и отсортировать (сделать сводку), чтобы выявить необходимые оповещения на основе определенных критериев. Для этого доступны три механизма:

- Сортировка очереди с помощью раскрывающегося меню в поле Сортировка по с выбором одного из указанных ниже параметров:

- Самые новые — сортировка оповещений по дате последнего появления в конечных точках.

- Время в очереди — сортировка оповещений по продолжительности нахождения в очереди.

- Серьезность — сортировка по уровню серьёзности.

- Для фильтрации оповещения по уровню серьёзности можно установить один или несколько флажков в раскрывающемся меню в поле Фильтровать по:

- Высокий (красный): угрозы, обычно связанные с постоянными угрозами повышенной сложности (APT). Такие оповещения указывают на высокий риск из-за серьезности ущерба, который может быть нанесен хостам.

- Средний (оранжевый): редко возникающие угрозы, например, аномальные изменения реестра, выполнение подозрительных файлов и поведение характерное для различных этапов атак.

- Низкий (желтый): угрозы, связанные с распространенными вредоносными программами и средствами для взлома, которые не указывают на наличие угрозы повышенной сложности.

- Отображаемую часть очереди можно ограничить различными заданными периодами с помощью раскрывающегося меню в поле диапазона дат (по умолчанию выбрано значение 6 месяцев).

Для изменения порядка сортировки (например, показа первыми самых старых оповещений вместо самых новых) можно щелкнуть значок порядка сортировки.

Дополнительные сведения о состояниях антивирусной программы Microsoft Defender

В следующих разделах описывается, что следует ожидать при Microsoft Defender антивирусной программы:

Активный режим

В активном режиме антивирусная программа Microsoft Defender используется в качестве антивирусного приложения на компьютере. Будут применены параметры, настроенные с помощью Configuration Manager, групповая политика, Microsoft Intune или других продуктов управления. Файлы сканируются, угрозы устраняются, а сведения об обнаружении передаются в средстве настройки (например, в центре администрирования Майкрософт Endpoint Manager или в приложении антивирусной программы Microsoft Defender в конечной точке).

Пассивный режим или режим блокировки EDR

В пассивном режиме антивирусная программа Microsoft Defender не используется в качестве антивирусного приложения, а угрозы не устраняются Microsoft Defender антивирусной программой. Однако угрозы можно устранить с помощью обнаружения и реагирования конечных точек (EDR) в блочном режиме. Файлы сканируются с помощью EDR, а отчеты предоставляются для обнаружения угроз, которые предоставляются в службу Defender для конечной точки. Вы можете увидеть оповещения, показывающие Microsoft Defender антивирусную программу в качестве источника, даже если Microsoft Defender антивирусная программа находится в пассивном режиме.

Если антивирусная программа Microsoft Defender находится в пассивном режиме, вы по-прежнему можете управлять обновлениями для антивирусной программы Microsoft Defender. Однако вы не сможете переместить антивирусную программу Microsoft Defender в активный режим, если на ваших устройствах есть не Майкрософт антивирусный продукт, обеспечивающий защиту в режиме реального времени. из вредоносных программ.

Убедитесь, что вы получаете обновления антивирусной и антивредоносной программы, даже если антивирусная программа Microsoft Defender работает в пассивном режиме. См

статью Управление обновлениями антивирусной программы Microsoft Defender и применение базовых показателей.Обратите внимание, что пассивный режим поддерживается только в Windows Server 2012 R2 & 2016, когда компьютер подключен с помощью современного унифицированного решения

Отключено или удалено

При отключении или удалении антивирусная программа Microsoft Defender не используется в качестве антивирусного приложения. Файлы не сканируются, а угрозы не устраняются. Отключение или удаление антивирусной программы Microsoft Defender в целом не рекомендуется. Если это возможно, Microsoft Defender антивирусную программу следует использовать в пассивном режиме, если вы используете антивредоносное ПО или антивирусное решение, отличное от Майкрософт.

В случаях, когда антивирусная программа Microsoft Defender отключена автоматически, ее можно автоматически включить, если срок действия антивирусного или антивредоносного продукта не Майкрософт истекает, удаляется или иным образом перестает обеспечивать защиту от вирусов, вредоносных программ или других угроз в режиме реального времени. Автоматическое повторное включение антивирусной программы Microsoft Defender помогает обеспечить поддержание антивирусной защиты на конечных точках.

Вы также можете использовать ограниченное периодическое сканирование, которое работает с ядром антивирусной программы Microsoft Defender, чтобы периодически проверять наличие угроз, если вы используете антивирусное приложение, отличное от Майкрософт. |

Кто ушёл, а кто остался

Для начала, предлагаю актуализировать данные по списку — кто остался, а кто ушёл. У нас есть отдельная страница, посвящённая компаниям общего сегмента, но в данном случае мы собрали таблицу представителей отдельных направлений. Данные актуальны на момент публикации статьи.

| Средства информационной безопасности | ||

| Сервисы | Уходят | Остаются |

| Защита периметра (FW, IPS, UTM, NGFW) |

|

|

| Защита от целенаправленных атак (Sandbox, AntiAPT) |

|

|

| Защита Web-трафика |

|

|

| Защита почтового трафика |

|

|

| Защита Web-ресурсов (AntiDDoS) |

|

|

| Антивирусная защита корпоративной сети |

|

|

| Защита виртуальных сред и облаков |

|

|

| Endpoint Detection and Response (EDR) |

|

|

| Антивирусная защита промышленной сети |

|

|

| Системы сбора и анализа информации о событиях безопасности (SIEM) |

|

|

Как видим, в каждом сегменте есть российские аналоги, однако далеко не все страны закрывают свои представительства. Это значит, что выбор есть, но нет гарантий, что оставшиеся зарубежные компании не пойдут по политике отмены.

Служба этой программы остановлена, Код ошибки 0x800106ba

Вы можете попробовать эти рекомендации по поиску и устранению неисправностей:

Отключите сторонние антивирусные программы

Эта проблема возникает, главным образом, при установке на компьютер другого антивирусного программного обеспечения. Хотя Защитник Windows должен останавливается после получения сигнала от других антивирусных программ, иногда эта проблема может возникнуть из-за некоторой внутренней ошибки. В этом случае вы должны отключить стороннее приложение и проверить, сохраняется или нет эта проблема. Если проблема решена, вам может потребоваться переустановить стороннее антивирусное ПО.

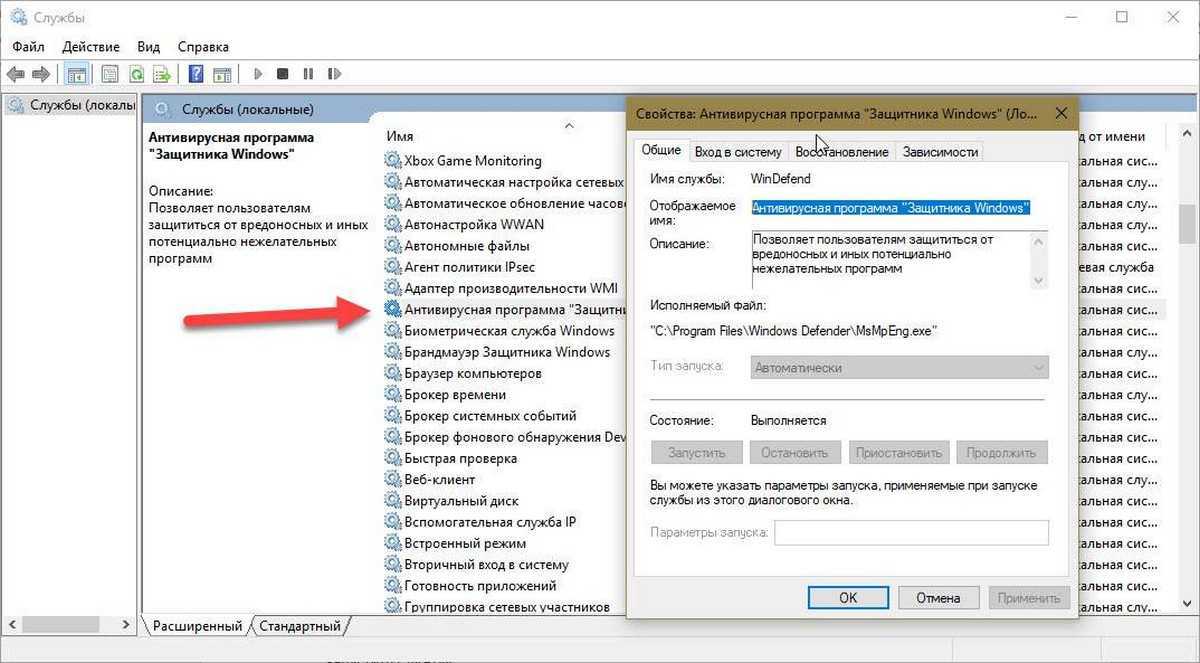

Включите службу Windows Defender

Согласно сообщению об ошибке, служба Защитника Windows была остановлена. Поэтому вам нужно включить ее с помощью диспетчера служб Windows. Для этого введите «services.msc» в поле поиска панели задач или в строку команды «Выполнить» и нажмите Enter , чтобы открыть его.

Теперь посмотрите статус следующих служб:

- Служба Advanced Threat Protection в Защитнике Windows

- Служба проверки сети Windows Defender Antivirus

- Антивирусная программа «Защитника Windows»

- Служба Центра безопасности Защитника Windows

Проверьте и при необходимости исправьте, «Тип запуска» для всех этих служб должен быть установлен как «Автоматически», и она должна Выполнятся. Если это не так, вам нужно включить эту службу. Для этого дважды кликните соответствующую службу и выберите «Автоматически» в качестве типа запуска. Затем нажмите кнопку «Запустить» в разделе «Состояние». Наконец, нажмите «Применить».

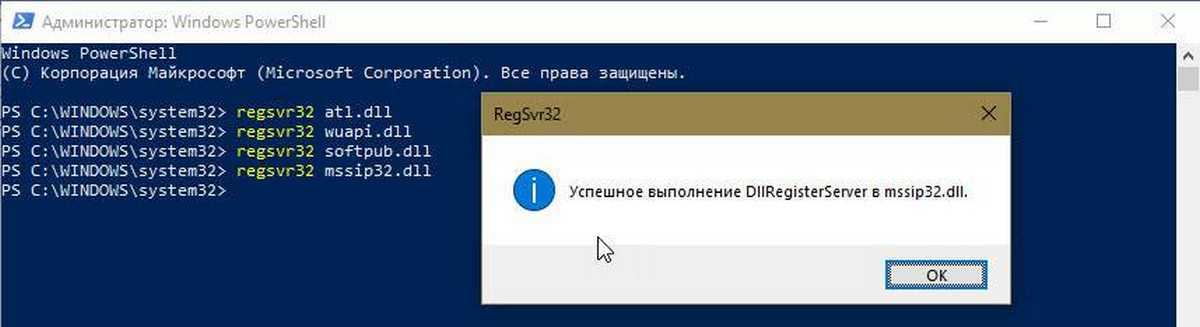

Перерегистрируйте DLL-файлы Защитника Windows

Иногда повторная регистрация соответствующих DLL-файлов может помочь решить эту проблему. Чтобы начать работу, откройте PowerShell с правами администратора и выполните следующие команды одну за другой:

После этого откройте Защитник Windows и проверьте, устранена проблема или нет.

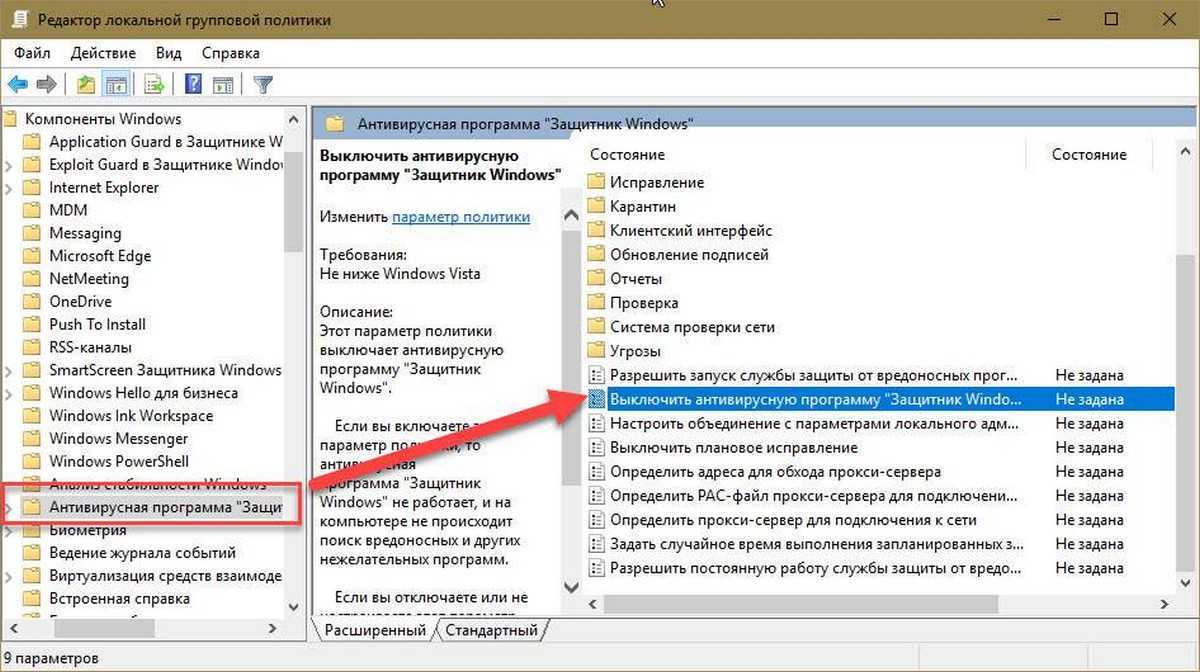

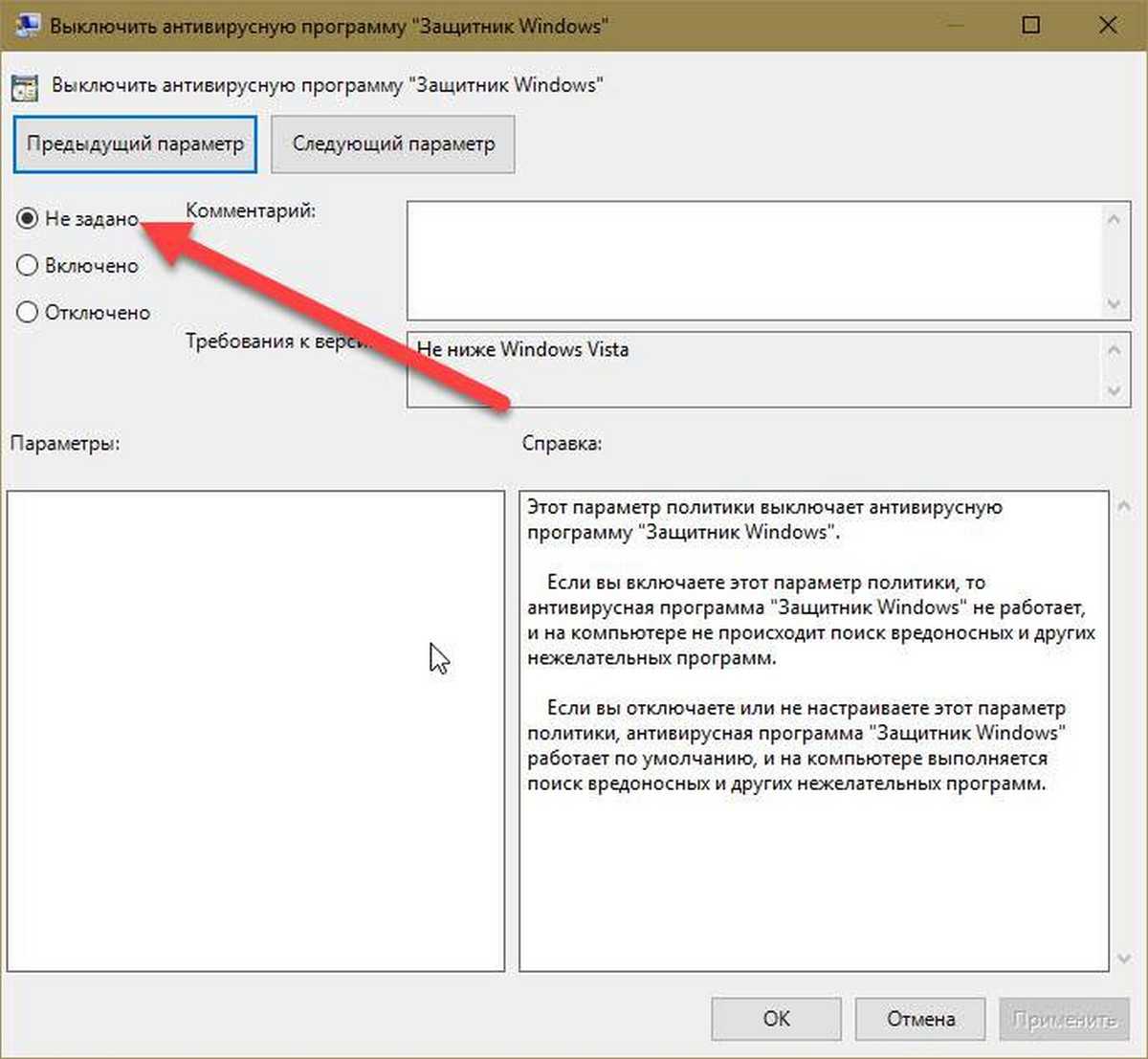

Проверьте параметры редактора групповых политик.

Убедитесь, что вы ошибочно не отключили Защитник Windows с помощью редактора групповой политики. Некоторые вредоносные программы также могут изменить эту функцию безопасности. Чтобы убедиться в этом, введите gpedit.msc в меню «поиск» и нажмите Enter , чтобы открыть редактор локальных групповых политик.

Затем перейдите по этому пути:

Конфигурация компьютера → Административные Шаблоны → Компоненты Windows → Антивирусная программа Защитник Windows

С правой стороны найдите опцию «Выключить антивирусную программу Защитник Windows». Дважды кликните на ней и проверьте, что установлен параметр «Не задано». Если для этого параметра установлено значение «Включено», вам необходимо изменить его на «Не задано».

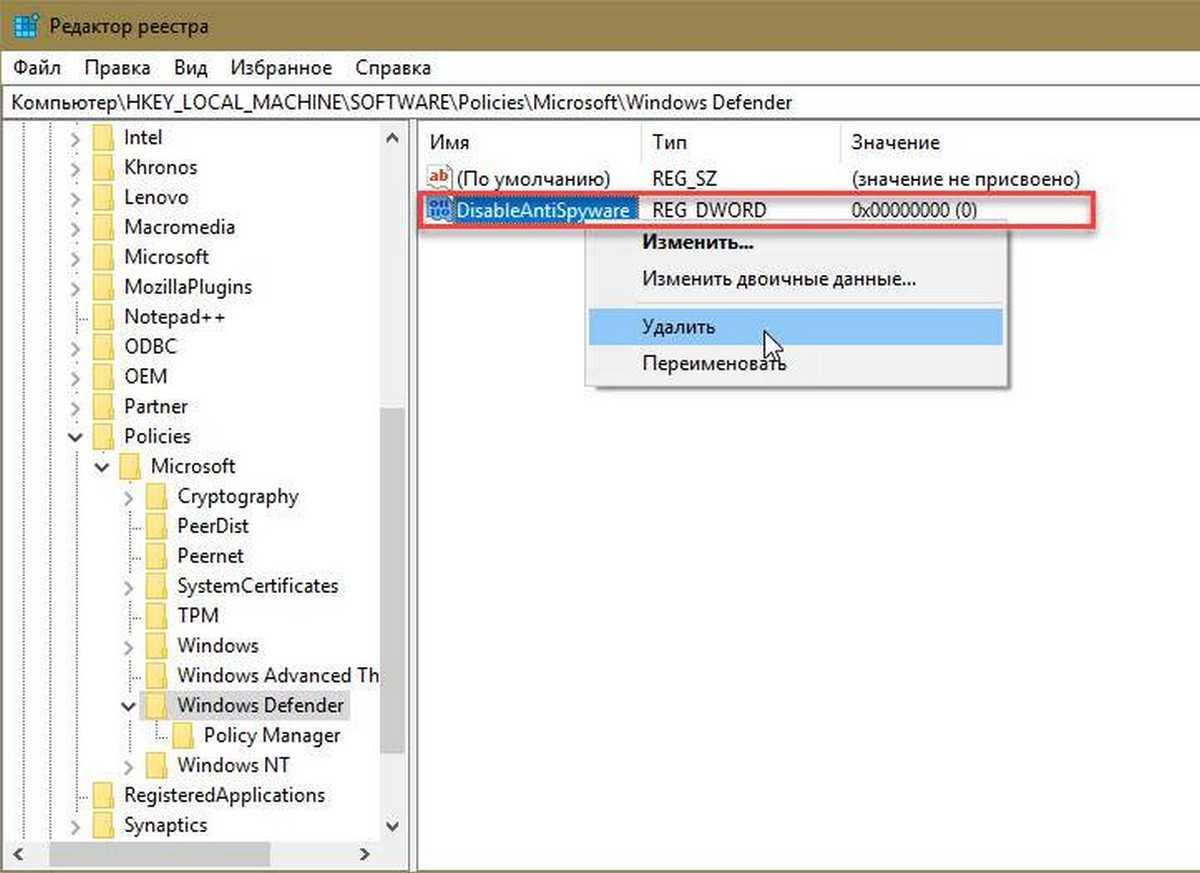

Проверьте настройку редактора реестра

Если есть подозрение что какое-либо вредоносное ПО внесло изменения ключи реестра Защитника, вам необходимо, чтобы устранить эту проблему.

Откройте редактор реестра и перейдите к этому местоположению:

С правой стороны, посмотрите есть ли какой-либо параметр с именем DisableAntiSpyware. Вы можете удалить его, либо установить его значение равным (ноль).

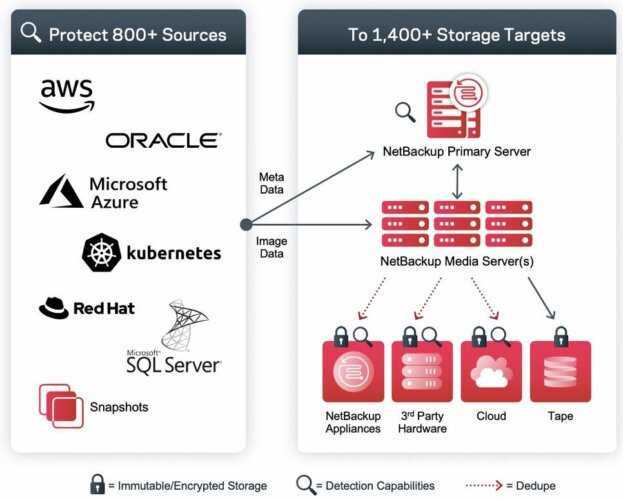

Системы резервного копирования

Для комплексной защиты данных от шифровальщиков-вымогателей в масштабе предприятия используются более сложные системы. Такое ПО должно обладать несколькими важными преимуществами:

- Шифрование резервных копий (как при копировании, так и при хранении для предотвращения компрометации данных);

- Усиленная защита сервера управления и хранилища резервных копий (с нулевым доверительным доступом для обеспечения целостности данных);

- Простая возможность аварийного восстановления, как всей системы, так и отдельных файлов, включая восстановление в облака AWS, Microsoft Azure и Google Cloud.

Нулевой доверительный доступ означает то, что получить доступ к зашифрованным данным может только владелец приватного ключа. Ни один системный администратор сервера, при всём желании, не может расшифровать данные. Но и помочь вам при утере ключа также невозможно, в таком случае резервные копии считаются утерянными навсегда.

Такие решения для защиты данных должны охватывать защиту всех корпоративных систем и рабочих станций, независимо от их местонахождения. Платформа Veritas NetBackup и Backup Exec удовлетворяют всем вышеперечисленным требованиям в соответствии с масштабом предприятия.

Для следующего шага к устойчивости от программам-вымогателей необходимо использовать возможности обнаружения аномалий программ-вымогателей. Возможность выявления аномалий, связанных с атаками вымогателей, позволяет организации быстро реагировать на инцидент и точно определять время восстановления (отката) при обнаружении угрозы.

Клиенты Veritas, использующие защиту данных на основе Veritas NetBackup, получают преимущества автоматического обнаружения аномалий программ-вымогателей на основе машинного обучения в среде защиты данных.

Решения Veritas помогают организациям выявить аномалии в их первичных данных, а также в инфраструктуре системы резервного копирования. Возможность отслеживать и предотвращать уязвимости в широком диапазоне источников хранения данных неоценима для эффективной защиты от угроз в дополнении к стандартным антивирусным решениям.

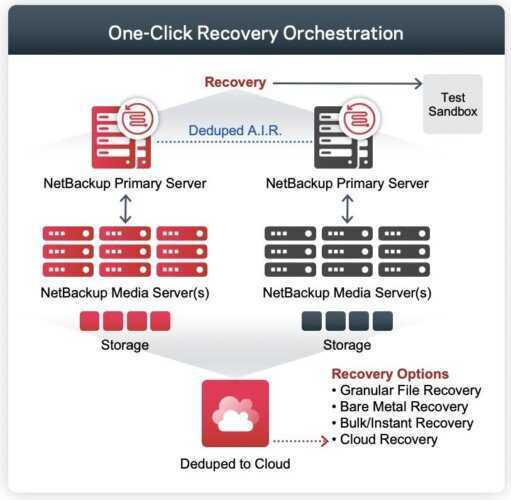

Последний шаг на пути к обеспечению устойчивости к шифровальщикам RANSOMWARE – это восстановление. Чтобы гарантировать полное восстановление, необходимо обеспечить кроссплатформенную геораспределённую защиту от шифровальщиков с учетом имеющихся приложений и баз данных.

В случае Veritas, все эти возможности включены в ядро платформы защиты данных, что позволяет обеспечить доступность не только данных, но и онлайн сервисов со всеми необходимыми зависимостями.

Таким образом, комплексная защита данных может гарантировать, что резервная копия данных может быть восстановлена из облачного хранилища и не будет скомпрометирована.

Заключение

Как видите, существует ряд способов, которые организация может применить для уменьшения внутренних угроз кибербезопасности. Мы описали некоторые из большого количества средств защиты. Эти методы помогают организациям противостоять злонамеренной активности, а также могут ограничить ущерб, причиненный случайно взломанной учетной записью или заражением вредоносным ПО.

Ссылки по теме:

В статье использованы фото Getty Images и Pixabay

Дата-центр ITSOFT: размещение и аренда серверов и телекоммуникационных стоек в двух ЦОДах в Москве; colocation GPU-ферм и ASIC-майнеров, аренда GPU-серверов. Лицензии связи, SSL-сертификаты. Администрирование серверов и поддержка сайтов. UPTIME за последние годы составляет 100%.