AUID и PAM

Во время своей работы в системе пользователь может использовать команды su или sudo для изменения своего системного идентификатора (UID), из-за чего процесс отслеживания его деятельности существенно усложняется. Чтобы обойти эту проблему система аудита использует так называемые Audit UID (AUID), которые закрепляются за каждым пользователем во время его входа в систему и остаются неизменными даже несмотря на смену пользователем своего UID с помощью su или sudo. Однако, по умолчанию функция присваивания AUID отключена (именно поэтому восьмой столбец вывода aureport всегда содержит значение -1), и, чтобы ее активировать, необходимо отредактировать некоторые конфигурационные файлы PAM. Для этого открой файл /etc/pam.d/login и добавь строку «session required pam_loginuid.so» перед строкой «session include common-session». Таким же образом измени конфигурационные файлы /etc/pam.d/sshd, /etc/pam.d/gdm (kdm, если ты используешь среду KDE), /etc/pam.d/crond и /etc/pam.d/atd.

Особенности составления

Каждый документ, создаваемый в ходе работы, оформляется в соответствии с законом. В частности, в каждой бумаге должны быть эти сведения:

- Название компании, которая проводит аудит.

- Период осуществления проверки.

- Наименование документов.

- ФИО лиц, которые подготавливали документ.

- Дата аудита.

- Имена лиц, осуществляющих аудит.

В состав РД входят бумаги по определенным участкам деятельности компании. В них указываются обнаруженные отклонения и ошибки, существенные риски. Рекомендуется привести ссылки на положения учетной политики фирмы, на которые ориентировался аудитор при установлении ошибок.

Специалист должен обеспечить сохранность рабочих бумаг, а также их конфиденциальность. Аудитор обязан ограничить физический доступ к документации. К примеру, она может быть помещена в сейф, размещенный в запираемом помещении. Требуется позаботиться также о наличии электронной защиты, паролей.

Основные функции файлового сервера ИКС:

Операции с папками. Хранилище документов организовано в виде иерархического дерева папок с комплектом инструментов для создания, редактирования и удаления папок и файлов. В специальном модуле под названием «Хранилище файлов» можно создавать следующие типы ресурсов: ресурс FTP, виртуальный хост, общий ресурс и веб-ресурс.

Список созданных ресурсов. Модуль «Веб» отвечает за настройку и управление веб-сервером. Здесь можно создавать различные типы веб-ресурсов: обычный виртуальный хост и с перенаправлением, веб-ресурс, специальная ссылка на виртуальный хост, – а также настраивать работу по LetsEncrypt и управлять БД добавленных ресурсов.

Назначение прав. В ИКС за обмен информацией по локальной сети отвечает модуль «Сетевое окружение». Модуль предназначен для настраивания и управления удаленным доступом.

Список корневых файловых систем.

В жестких дисках поддерживаются разделы STRIPE и MIRROR (может зеркалировать данные для их дополнительной защиты).

Таким образом, ИКС может предоставить вам все инструменты для каждого из этапов аудита файловой системы. Работая в комбинации, различные модули продукта (такие как «Файловое хранилище», «Веб», «FTP», «Сетевое окружение») обеспечивают легкое управление данными и контроль над доступом к ним.

Справочные материалы

Этот параметр политики определяет, какие пользователи могут владеть любым защищаемым объектом на устройстве, включая объекты Active Directory, файлы и папки NTFS, принтеры, разделы реестра, службы, процессы и потоки.

У каждого объекта есть владелец, независимо от того, находится ли он в томе NTFS или базе данных Active Directory. Владелец определяет, как задаются разрешения для объекта и кому предоставляются разрешения.

По умолчанию владельцем является пользователь или процесс, создавший объект . Владельцы всегда могут изменять разрешения на объекты, даже если им запрещен доступ к объекту.

Константа: SeTakeOwnershipPrivilege

Рекомендации

Назначение этого права пользователя может быть угрозой безопасности. Так как владельцы объектов имеют полный контроль над ними, назначьте это право только доверенным пользователям.

Значения по умолчанию

По умолчанию этот параметр имеет значение Администраторы на контроллерах домена и на автономных серверах.

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Администраторы |

| Параметры по умолчанию для автономного сервера | Администраторы |

| Действующие параметры по умолчанию для контроллера домена | Администраторы |

| Действующие параметры по умолчанию для рядового сервера | Администраторы |

| Действующие параметры по умолчанию для клиентского компьютера | Администраторы |

Применение сведений, содержащихся в ИС, для аудита финансовой отчетности

Аудитор, проводящий проверку достоверности финансовой отчетности, использует не все документы компании, а делает их выборку. Среди предложенной ему информации окажутся не только бумажные документы, но и электронные записи, проводки, сведения учета, содержащиеся в бухгалтерских электронных базах, на счетах бухгалтерского учета. Их достоверность подтверждается только добросовестностью персонала, и аудитор не всегда может быть уверен в правомерности выводов, сделанных на основе электронной информации. Разработан стандарт аудиторской деятельности, определяющий, как именно должен вести себя аудитор, работая со сведениями, размещенными в электронной базе данных, его основные задачи и методы их реализации. Для подтверждения того, что информация не была изменена, используется аудит баз.

Задачи аудита баз данных

Комплексная проверка включает следующие этапы:

- Формирование перечня действий для повышения эффективности работы элементов БД.

- Обновление баз до состояния, актуального на момент проведения оценки.

- Аудит ошибок в системе, из-за которых все пользователи, либо отдельные группы, не способные получить нужные данные.

- Полное устранение ошибок, вызывающих нестабильную работу БД.

- Оптимизация времени на получение доступа, повышение скорости отклика БД на действия пользователей.

Работа начинается с рассмотрения целей аудита. К настоящему времени руководители организаций могут заказать комплексный или выборочный аудит базы данных SQL. Первый вариант хоть и обходится дороже, но в иерархии считается более предпочтительным. Он позволяет получить развернутые данные аудита об актуальном состоянии системы, наличии ошибок, неправильном выполнении событий. Выборочный аудит проводится для проверки работы исполнительных файлов на ответственном объекте или группе объектов в случае, когда другие компоненты системы работают исправно или недавно доработаны.

Нормативное обоснование

Документирование осуществляется на основании этих стандартов:

- МСА 230, утвержденные приказом Минфина №207н от 9 ноября 2016 года.

- Правила ФПСАД №2.

Второй стандарт на данный момент уже не действует.

Каков общий подход к документированию независимости в рамках заданий по аудиту и обзорным проверкам?

В МСА 230.7 указано, что документы могут быть как бумажными, так и электронными. Эта категория бумаг может включать в себя анализы, обзоры, программы проверки, письма, материалы электронной переписки. В состав РД иногда входят выдержки из контрактов. Однако нужно учитывать, что РД аудитора не заменят бухгалтерских свидетельств.

ВАЖНО! Рабочие бумаги должны быть объединены в едином файле

Управление политикой

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой.

Необходимость перезапуска

Нет. Изменения этой политики вступает в силу без перезагрузки компьютера, когда они сохраняются локально или распространяются через групповая политика.

Аудита

Включение этого параметра политики в сочетании с параметром политики Использование привилегий аудита записывает любой экземпляр прав пользователя, которые применяются в журнале безопасности. Если включено использование привилегий аудита , но аудит: аудит использования привилегий резервного копирования и восстановления отключен, то при резервном копировании или восстановлении прав пользователей эти события не будут проверяться.

Включение этого параметра политики при включенном параметре политики «Использование привилегий аудита » создает событие аудита для каждого файла, резервное копирование или восстановление. Эта настройка поможет вам отследить администратора, который случайно или злонамеренно восстанавливает данные несанкционированным способом.

Кроме того, можно использовать расширенную политику аудита Аудит использования конфиденциальных привилегий, которая помогает управлять количеством созданных событий.

Справочные материалы

Если этот параметр политики включен, при создании системных объектов, таких как мьютексы, события, семафоры и устройства MS-DOS, применяется список управления доступом по умолчанию (SACL). Если также включить параметр Аудит аудита доступа к объектам , доступ к этим системным объектам будет проверен.

Глобальные системные объекты, также называемые «базовыми системными объектами» или «базовыми именоваемыми объектами», представляют собой временные объекты ядра, которым были присвоены имена, присвоенные им приложением или системным компонентом, который их создал. Эти объекты чаще всего используются для синхронизации нескольких приложений или нескольких частей сложного приложения. Поскольку они имеют имена, эти объекты являются глобальными по области и, следовательно, видимыми для всех процессов на устройстве. Все эти объекты имеют дескриптор безопасности; но обычно они не имеют ЗНАЧЕНИЯ SACL NULL. Если этот параметр политики включен и он вступает в силу во время запуска, ядро назначает этому объекту SACL при их создании.

Угроза заключается в том, что глобально видимый объект, если он некорректно защищен, может действовать с помощью вредоносной программы, которая знает имя объекта. Например, если объект синхронизации, такой как мьютекс, имеет плохо сформированный список управления доступом (DACL), то вредоносная программа может получить доступ к мьютексу по имени и вызвать сбой созданной программы. Однако риск возникновения этой проблемы очень низок.

Включение этого параметра политики может привести к возникновению большого количества событий безопасности, особенно на загруженных контроллерах домена и серверах приложений. Это может привести к медленному реагированию серверов и заставить журнал безопасности записывать многочисленные события, малозначимые. Аудит доступа к глобальным системным объектам является делом «все или ничего»; Нет способа отфильтровать, какие события записываются, а какие нет. Даже если в организации есть ресурсы для анализа событий, созданных при включении этого параметра политики, маловероятно, что исходный код или описание того, для чего используется каждый именованный объект. Поэтому маловероятно, что многие организации смогут воспользоваться этим параметром политики.

Рекомендации

Используйте параметр расширенной политики аудита безопасности — Аудит объекта ядра в параметрах расширенной политики аудита безопасности\Доступ к объектам, чтобы уменьшить количество создаваемых несвязанных событий аудита.

Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отключено |

| Действующие параметры по умолчанию контроллера домена | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Этапы аудита

Аудит системы файлов проводится в несколько этапов:

сканирование хранилищ документов;

классификация данных;

аудит прав доступа к документам;

контроль пользовательских действий.

Рассмотрим каждый этап подробнее.

Сканирование хранилищ файлов

При начальном сканировании проводится анализ содержания и структуры всех документов на устройствах сети. При следующих сканированиях в первую очередь будут анализироваться те файлы и папки, с которыми ранее взаимодействовали пользователи (просматривали, правили, перемещали, стирали, либо создавали новые).

Обычно у программ для сканирования файловых хранилищ можно настраивать расписание, условия проведения проверок, а также устанавливать скорость таких проверок.

Классификация данных

Программы аудита файловых систем сортируют папки и документы по их наименованию, содержимому и местонахождению в зависимости от ряда настраиваемых признаков:

ключевые фразы или слова, а также последовательности определенных символов;

словари;

регулярные выражения;

атрибуты.

По таким признакам программа получает возможность распределять документы по группам, а также выделять из них документы с высоким уровнем конфиденциальности.

Аудит прав доступа к файлам

Программы контроля файловой системы могут видеть, каким сотрудникам или их группам доступен каждый файл (папка), какие операции доступны всем пользователям при работе с объектом. Программы могут отслеживать появление новых файлов (папок) и получать данные о создавших их пользователях.

Контроль пользовательских действий

Некоторые программы помогают автоматически проводить мониторинг файловой системы. При этом отслеживаются два типа событий: успешные попытки (успешные события: осуществлен просмотр или изменение документа) и отказы (безуспешные события: неверно введен пароль пользователя, у пользователя не достаточно прав для изменение файла).

Анализ журнальных файлов

Журнальные файлы, создаваемые демоном auditd в каталоге /var/log/audit, не предназначены для чтения человеком, но хорошо подходят для анализа с помощью специальных утилит, устанавливаемых вместе с самим демоном. Самая важная из них – утилита aureport, генерирующая отчеты из лог-файлов. Вызвав ее без аргументов, мы узнаем общую статистику использования системы, включая такие параметры, как количество входов и выходов из системы, открытых терминалов, системных вызовов и т.д. Эта информация малоинтересна, поэтому лучше запросить более детальный отчет. Например, запустив команду с флагом ‘-f’, мы получим список файлов, к которым происходил доступ:

Скорее всего вывод будет слишком длинным, но его можно сократить с помощью запроса информации только за определенный период времени (аргумент ‘—end’ не обязателен):

Кроме числового значения времени можно использовать следующие специальные сокращения: now (сейчас), recent (десять минут назад), today (начиная с полуночи), yesterday (вчерашние сутки), this-week (неделя), this-month (месяц) или this-year (год). Вывод команды разбит на несколько столбцов, которые имеют следующие значения (слева направо):

- Просто числовой индекс;

- Дата возникновения события;

- Время возникновения события;

- Имя файла;

- Номер системного вызова (чтобы увидеть его имя, используй флаг ‘-i’);

- Успешность системного вызова (yes или no);

- Имя процесса, вызвавшего событие;

- Audit UID (AUID). О нем читай ниже;

- Номер события.

Вывод этой команды также можно существенно сократить, если указать флаг ‘—summary’, который заставляет aureport выводить не все случаи доступа к файлом, а только их общее количество по отношению к каждому из файлов:

Вывод команды будет разбит на две колонки, первая из которых отражает количество попыток доступа к файлу (успешных или нет), а вторая – его имя. Просматривая суммарный отчет использования файлов и заметив подозрительную попытку доступа к одному из системных/скрытых/личных файлов, можно вновь вызвать aureport, чтобы найти процесс, который произвел эту попытку:

Получив список всех попыток доступа и номера событий, каждое из них можно проанализировать индивидуально с помощью утилиты ausearch:

Также ausearch можно использовать для поиска событий по именам системных вызовов:

Идентификаторам пользователей:

Именам исполняемых файлов:

Имени терминала:

Именам демонов:

Или ключам поиска:

Вывод ausearch также может быть сокращен с помощью использования временных промежутков, наподобие тех, что мы использовали при вызове aureport. Сам aureport позволяет генерировать отчеты не только по использованию файлов, но и многих других типов событий, как, например, системные вызовы (флаг ‘-s’), попытки аутентификации (флаг ‘-au’) , успешные логины (флаг ‘-l’), модификации аккаунта (флаг ‘-m’) и многих других (полный список смотри в man-странице). Отчеты можно получать только для событий, завершившихся неудачно (флаг ‘—failed’).

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Любые пользователи с правом пользователя Взять в собственность файлы или другие объекты могут управлять любым объектом, независимо от разрешений на этот объект, а затем внести любые изменения, которые они хотят внести в этот объект. Такие изменения могут привести к раскрытию данных, повреждению данных или отказу в обслуживании.

Противодействие

Убедитесь, что только локальная группа администраторов имеет право пользователя Взять на себя ответственность за файлы или другие объекты .

Возможное влияние

Нет. По умолчанию для локальной группы администраторов используется ограничение права пользователя » Взять на себя права владения файлами или другими объектами «.

Анализ процессов с помощью утилиты autrace

$ sudo autrace /bin/date

Waiting to execute: /bin/date Mon Aug 31 17:06:32 MSK 2015 Cleaning up... Trace complete. You can locate the records with 'ausearch -i -p 29234'

$ sudo ausearch -p 29215 --raw | aureport -f -i

File Report =============================================== # date time file syscall success exe auid event =============================================== 1. 08/31/2015 16:52:16 /bin/date execve yes /bin/date root 25 2. 08/31/2015 16:52:16 /etc/ld.so.nohwcap access no /bin/date root 27 3. 08/31/2015 16:52:16 /etc/ld.so.preload access no /bin/date root 29 4. 08/31/2015 16:52:16 /etc/ld.so.cache open yes /bin/date root 30 5. 08/31/2015 16:52:16 /etc/ld.so.nohwcap access no /bin/date root 34 6. 08/31/2015 16:52:16 /lib/x86_64-linux-gnu/libc.so.6 open yes /bin/date root 35 7. 08/31/2015 16:52:16 /usr/lib/locale/locale-archive open yes /bin/date root 52 8. 08/31/2015 16:52:16 /etc/localtime open yes /bin/date root 56

Аудит удаленных файлов в Windows

Из этого туториала Вы узнаете, как проверять, кто удалил файл на компьютере под управлением Windows.

Наш учебник научит вас всем шагам, необходимым для включения функции аудита объектов на компьютере под управлением Windows 2012.

• Контроллер домена работает под управлением Windows 2012 R2.

• Доменные компьютеры работают под управлением Windows 7 и Windows 10.

Список оборудования:

В следующем разделе представлен список оборудования, использованного для создания этого учебника по Windows.

Все вышеперечисленное оборудование можно найти на сайте Amazon.

Windows Playlist:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с Windows.

Playlist

Не забудьте подписаться на наш канал на YouTube FKIT.

На этой странице мы предлагаем быстрый доступ к списку учебных пособий, связанных с Windows.

Список учебных пособий

Учебное пособие — настройка объекта аудита объектов групповой политики

Во-первых, нам нужно включить функцию аудита объектов для всего домена.

Следующие задачи были выполнены на контроллере домена под управлением Windows 2012 R2 с Active Directory.

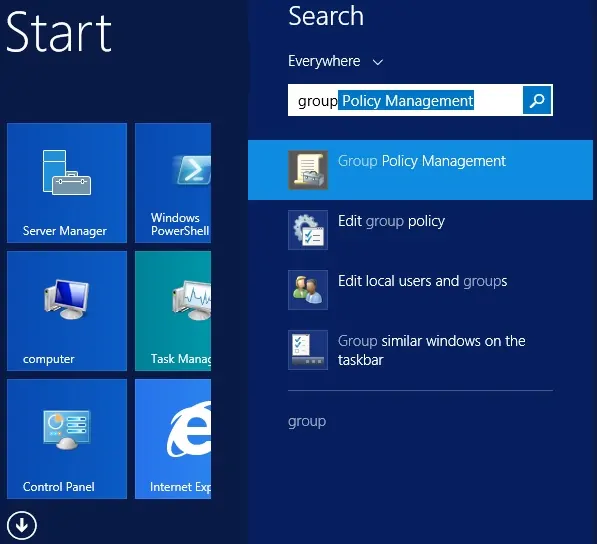

Нажмите на меню Пуск, найдите и откройте инструмент управления групповой политикой.

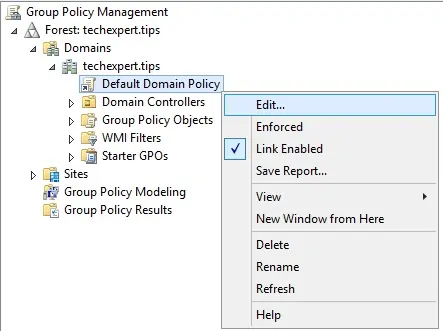

На экране управления групповой политикой найдите папку с именем «Объекты групповой политики».

Щелкните правой кнопкой мыши объект групповой политики с именем Default Domain Policy и выберите опцию Edit.

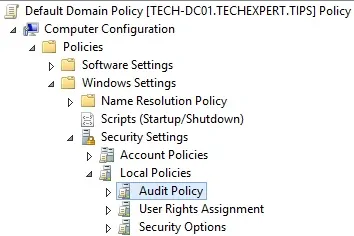

На экране редактора групповой политики вам будут представлены Конфигурации пользователя и Конфигурации компьютера.

Мы будем изменять только конфигурации компьютера.

Нам не нужно менять конфигурацию пользователя.

На экране редактора групповой политики разверните папку «Конфигурация компьютера» и найдите следующий элемент.

• Конфигурация компьютера> Политики> Параметры Windows> Параметры безопасности> Локальные политики> Политика аудита

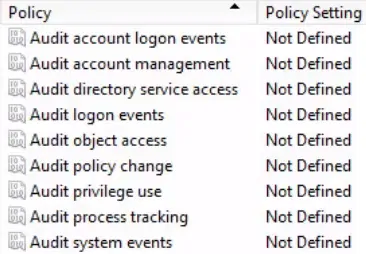

Справа будет представлен список доступных опций конфигурации.

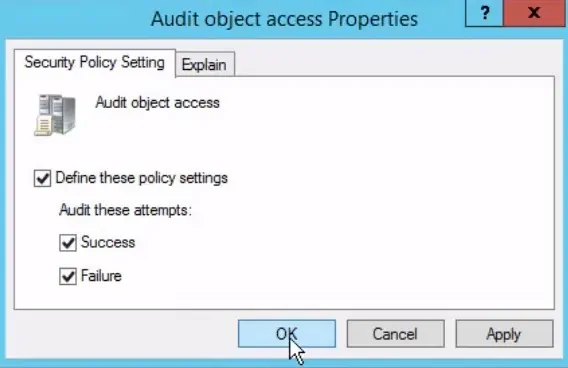

Дважды щелкните элемент конфигурации с именем: Audit Object Access.

Включите следующие параметры безопасности:

• Определите эти параметры политики

• успех

• отказ

Для завершения создания групповой политики необходимо закрыть окно редактора групповой политики.

Только когда вы закроете окно групповой политики, система сохранит вашу конфигурацию.

Учебник — Включение объекта аудита объектов групповой политики

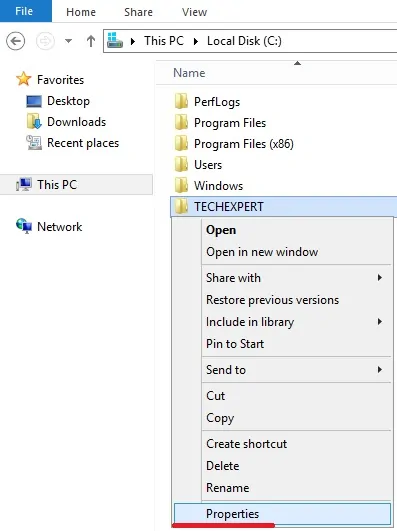

Теперь нам нужно включить функцию аудита объектов для нужных файлов и папок.

В нашем примере мы собираемся включить аудит объекта в папке с именем TECHEXPERT.

Сначала создайте папку с именем TECHEXPERT.

Во-вторых, щелкните правой кнопкой мыши папку и выберите опцию «Свойства».

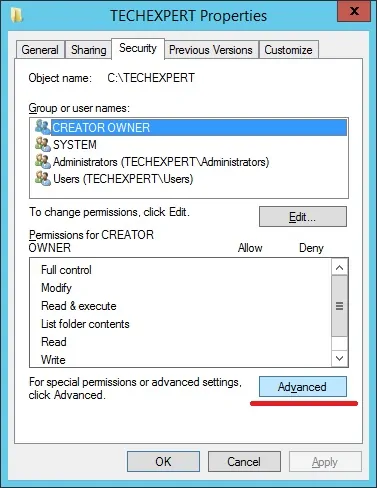

На экране «Свойства» откройте вкладку «Безопасность» и нажмите кнопку «Дополнительно».

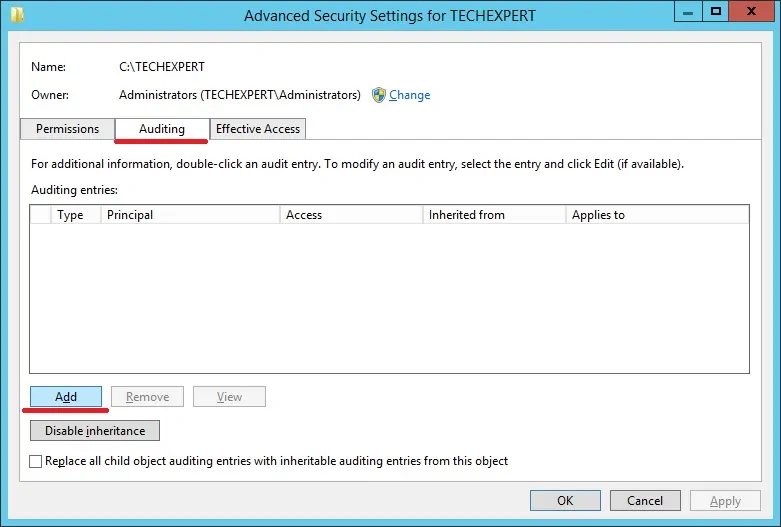

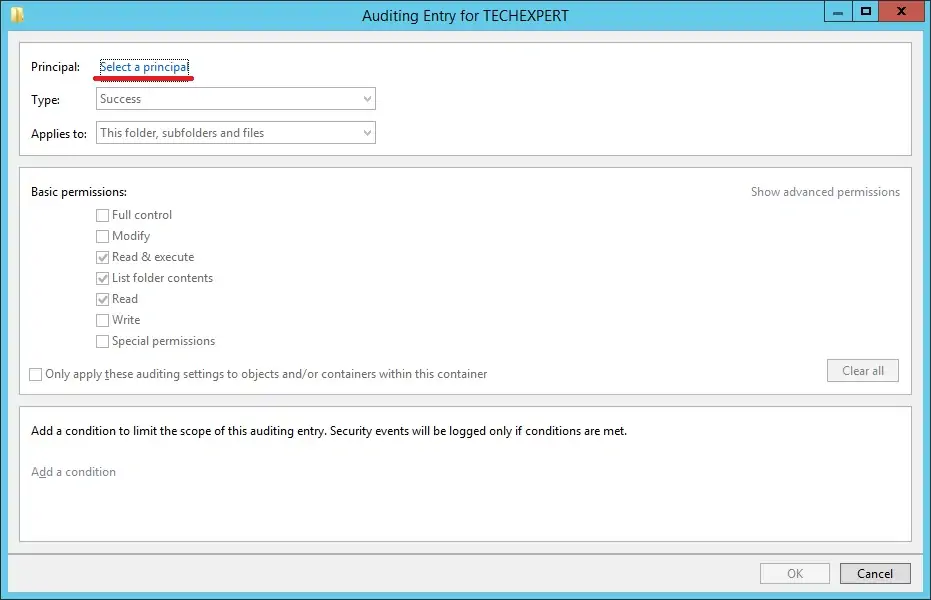

На экране «Дополнительные параметры безопасности» перейдите на вкладку «Аудит» и нажмите кнопку «Добавить».

На новом экране нажмите на опцию Выбрать принципала.

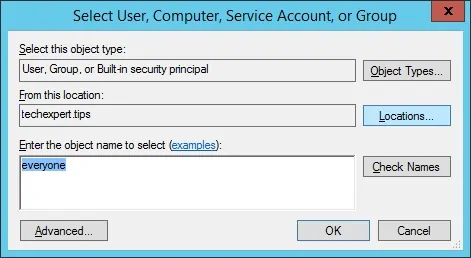

Введите группу с именем «Все» и нажмите кнопку «ОК».

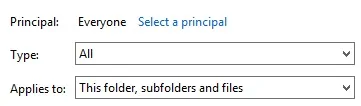

Выполните следующую конфигурацию:

• Тип — Все

• Относится к — эта папка, подпапки и файлы

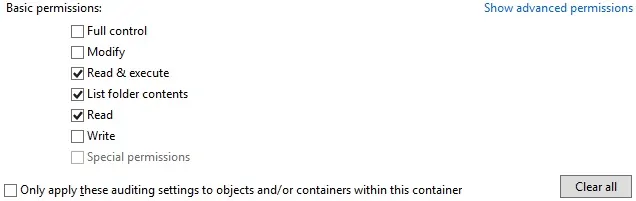

В области «Дополнительные разрешения» выберите параметр «Показать дополнительные разрешения».

В области «Расширенные права» включите только следующие параметры:

• Удалить подпапки и файлы.

• Удалять.

Нажмите на кнопку ОК, чтобы закрыть Windows.

Нажмите на кнопку ОК.

Нажмите на кнопку ОК.

Перезагрузите компьютер, чтобы включить групповую политику аудита объектов.

В нашем примере мы включили аудит объекта в папку с именем TECHEXPERT.

Вы завершили необходимую настройку аудита объекта.

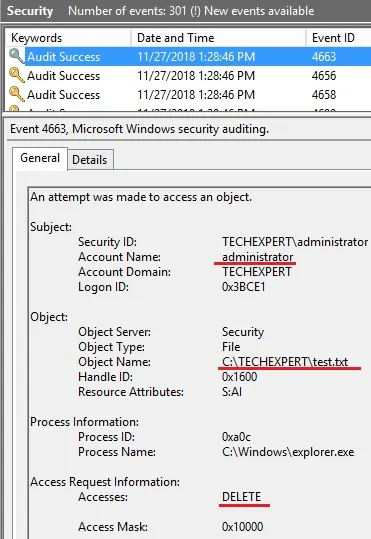

Учебник — Кто удалил мой файл?

Вы закончили создание объекта групповой политики.

Но вам все равно нужно узнать, как узнать, кто удалил ваши файлы.

В нашем примере мы покажем вам все шаги, необходимые для определения, кто удалил ваши файлы.

Сначала давайте создадим текстовый файл с именем TEST.TXT внутри папки TECHEXPERT.

Теперь удалите файл TEST.TXT.

Откройте приложение Windows Event Viewer.

На экране просмотра событий разверните Журналы Windows и выберите параметр Безопасность.

Щелкните правой кнопкой мыши журнал безопасности и выберите параметр «Найти».

Введите имя удаленного файла и нажмите кнопку «Найти».

Вы найдете ID 4663 средства просмотра событий с подробной информацией об удаленном файле.

В нашем примере мы обнаружили, что файл TEST.TXT был удален администратором.

2018-12-11T08:56:12-02:00

XPath-запросы

Наконец, выполнив необходимые настройки файлов журналов Windows, перейдем непосредственно к поиску интересующей информации. Заметим, что в случае включения всех рекомендованных политик аудита ИБ сами журналы событий становятся достаточно объемными, поэтому поиск по их содержимому может быть медленным (этих недостатков лишены специализированные решения, предназначенные в том числе для быстрого поиска информации — Log Management и SIEM-системы). Отметим также, что по умолчанию не все журналы Windows отображаются к графической оснастке (eventvwr.msc), поэтому в данной оснастке следует перейти в меню «Вид» и отметить check-box «Отобразить аналитический и отладочный журналы».

Итак, поиск по журналам аудита будем осуществлять с помощью встроенного редактора запросов XPath (XPath queries). Открыв интересующий нас журнал, например, журнал безопасности Windows (вкладка «Журналы Windows» -> «Безопасность» / Security), нажатием правой кнопки мыши на имени журнала выберем пункт «Фильтр текущего журнала». Нам откроется графический редактор поисковых запросов, при этом для наиболее продуктивной работы следует открыть вторую вкладку открывшегося окна с названием XML, отметив внизу check-box «Изменить запрос вручную». Нам будет предложено изменить XML-текст (по сути, XPath запрос) в соответствии с нашими критериями поиска.

Результат запроса будет также представляться в различных формах, но для лучшего понимания и получения детального контента в конкретном событии рекомендуем переключиться на вкладку «Подробности», а там выбрать radio-button «Режим XML», в котором в формате «ключ-значение» будут представлены данные события безопасности.

Приведем несколько полезных XPath запросов с комментариями.

1. Поиск по имени учетной записи в журнале Security — возьмем для примера имя Username:

2. Поиск по значению конкретного свойства события в журнале Sysmon — возьмем для примера поиск событий, в которых фигурировал целевой порт 443:

3. Произведем поиск сразу по двум условиям — возьмем для примера событие входа с EventID=4624 и имя пользователя Username:

4. Поиск по трем условиям — дополнительно укажем Logon Type = 2, что соответствует интерактивному входу в ОС:

5. Рассмотрим функционал исключения из выборки данных по определенным критериям — это осуществляется указанием оператора Suppress с условиями исключения. В данном примере мы исключим из результатов поиска по фактам успешного входа (EventID=4624) все события, которые имеют отношения к системным учетным записям (SID S-1-5-18/19/20) с нерелевантным для нас типам входа (Logon Type = 4/5), а также применим функционал задания условий поиска с логическим оператором «ИЛИ», указав не интересующие нас имя процесса входа (Advapi) и методы аутентификации (Negotiate и NTLM):

Когда нужна помощь экспертов

Каждый руководитель должен понимать, что задачи, выполняемые аудитом, практически невозможно решить самостоятельно, без помощи экспертов. Для полного аудита необязательно вызывать специалистов в компанию. Достаточно выдать аудитору временные права доступа, чтобы он проверил SQL server, а также оказал другие услуги в рамках аудита.

Преимущества внешнего аудита очевидны:

- Над выполнением аудита работает команда технических специалистов экспертного уровня.

- При возникновении непредвиденных инцидентов аудиторы отреагируют оперативно.

- Благодаря регулярному проведению аудита поддерживается эффективность и стабильность информационной системы.

- Эксперты досконально ориентируются в правильной последовательности действий, тем самым выполняя аудит в максимально сжатые сроки.

- После аудита IT-инфраструктура начнет работать с увеличенной производительностью.

- Руководитель уменьшит финансовые издержки на сопровождение. Передав аудит на аутсорс, можно отказаться от привлечения собственного штата экспертов.

- Система мониторинга состояния БД работает в круглосуточном режиме. При обнаружении действий, которые не должны выполняться, эксперты отключат учетную запись хранения.