Новые функции безопасности и шифрования Android

Как уже упоминалось, в большинстве новых смартфонов Android шифрование устройства включено автоматически. Большим изменением, которое было внесено пару лет назад в Android 7.0 Nougat, стала прямая загрузка. Перед прямой загрузкой весь ваш зашифрованный телефон будет заблокирован, пока вы не введете пароль. Начиная с Nougat, система позволяет запускать небольшой набор программного обеспечения, как только вы включаете телефон. Это означает, что телефонные звонки, будильники и т.д. Могут работать сразу после загрузки, в то время как приложения, которые вы загружаете, и другие личные данные не будут работать, пока вы не введете пароль.

Это было частью пересмотренного подхода Google к шифрованию, в котором старый метод шифрования всего раздела был заменен шифрованием на уровне файлов. Шифрование на уровне файлов выполняется быстрее на старых устройствах, поскольку системе не нужно одновременно расшифровывать огромные фрагменты данных. Этот метод имеет дополнительное преимущество, предоставляя приложениям более точный контроль над данными, которые расшифровываются и не расшифровываются, что может значительно повысить безопасность в случае взлома системы.

Google продолжил улучшать свои функции безопасности с Android 8.0 Oreo с более детальным контролем над разрешениями приложений, дополнениями к функции проверенной загрузки, встроенной поддержкой двухфакторной аутентификации и многим другим

Что еще более важно, Oreo также представила улучшенное шифрование для предприятий. Все устройства могут использовать отдельные ключи шифрования для личных и рабочих профилей

Администраторам устройств также предоставляется возможность удаленно активировать ключи рабочего профиля для обеспечения полной защиты данных. Oreo также принесла с собой Project Treble, что стало еще одним большим шагом в обеспечении более быстрой доставки обновлений программного обеспечения и безопасности.

В Android 9.0 Pie также представлены некоторые ключевые функции конфиденциальности и шифрования. Приложения, работающие в фоновом режиме, больше не имеют доступа к микрофону, камере и другим датчикам (кроме GPS). Также огромное значение имеет добавление шифрования на стороне клиента.

Хотя все данные, резервные копии которых сохраняются с вашего устройства Android на серверы Google, зашифрованы, они зашифрованы Google для Google. Другими словами, Google все еще может получить к нему доступ технически. В Android Pie резервные копии зашифровываются секретом на стороне клиента. Как и раньше, ваши данные передаются через безопасное зашифрованное соединение с серверами Google, но фактические данные зашифрованы с использованием пароля, который известен только вам. Это также означает, что для восстановления данных из резервных копий требуется ваш PIN-код, графический ключ или пароль.

С Android 10 компания Google пошла еще дальше. Все телефоны с последней версией Android должны быть по умолчанию зашифрованы, включая устройства начального уровня. Раньше они не подпадали под действие налога, поскольку им не хватало оборудования, необходимого для расширенного шифрования. Уже нет. В Android 10 Google представила Adiantum, новый метод шифрования, который работает на большинстве бюджетных телефонов (включая телефоны Android Go) и может работать даже на таких вещах, как умные часы и умные телевизоры.

Android 10 также поддерживает TLS 1.3, который шифрует и защищает трафик с вашего телефона к любой интернет-службе, к которой вы подключаетесь. Другими словами, покупка, которую вы хотите совершить во время серфинга по Wi-Fi в Starbucks, теперь принудительно защищена.

Кроме того, Google представил несколько других функций конфиденциальности в Android 10. Вам больше не нужно давать приложению полное разрешение на такие вещи, как местоположение и микрофон. Вместо этого вы можете дать приложению разрешение на использование этого материала, только пока оно активно. Приложения также не могут получить доступ к такой информации об устройстве, как серийный номер и номер IMEI.

Учитывая объем конфиденциальной личной информации, которую мы храним на наших мобильных устройствах в наши дни, включая банковские реквизиты, шифрование вашего Android-устройства является очень разумным решением. Существует довольно много вариантов, предлагающих различные уровни безопасности, от общесистемного шифрования Android до приложений, предназначенных для защиты более конкретных файлов. Имейте в виду, что шифрование не даст вам полной защиты от всего, но оно предлагает отличную защиту в случае кражи устройств.

Источник записи: https://www.androidauthority.com

Выбор локальной папки

Создайте локальную папку для локального хранения копии репозитория. Размер некоторых репозиториев может быть значительным, например до 5 ГБ для azure-docs. Выберите расположение с доступным местом на диске.

Выберите имя папки — оно должно быть простым для запоминания и ввода

Например, можно использовать корневую папку или создать папку в каталоге профиля пользователя

Важно!

Не следует выбирать путь к локальной папке, вложенной в другую папку репозитория Git. Несмотря на то что, что клонированные папки Git можно хранить рядом друг с другом, вложение папок Git приводит к ошибкам отслеживания файлов.

Запустите Git Bash

Расположением по умолчанию, в котором обычно запускается Git Bash, является домашний каталог (~) или в ОС Windows.

Чтобы определить текущий каталог, ведите в запросе $.

Преобразуйте каталог (cd) в папку, созданную для локального размещения репозитория

Обратите внимание, что Git Bash поддерживает соглашение Linux по использованию в путях к папкам прямых, а не обратных косых черт.

Например, или .

Как часто, в каком объеме и какие данные следует копировать

Резервное копирование может требовать значительных ресурсов. Правила по созданию бэкапов следует разрабатывать так, чтобы затраты на процесс не превышали суммы потенциального ущерба от потери данных.

При этом периодичность создания бэкапов должна зависеть от их масштабов, частоты обновления файлов и их важности. К примеру, копии финансовых документов, дополняемых или изменяемых ежедневно, желательно делать тоже каждый день

А вот копии рабочей станции, программ и настроек допустимо делать раз в три месяца. Периодичность копирования серверов, на которых хранятся данные, зависит от критичности систем. Но принятым стандартом является ежедневное копирование, так как от работы серверов зависит работа всех сотрудников и бизнеса компании.

Объем создаваемых бэкапов зависит от количества значимых файлов и данных (переписок, контактов и других). При этом в компании должна быть разработана стратегия РК, в которой определены типы файлов и данных для обязательного сохранения.

Как правило:

- общие файлы, не изменяемые в процессе использования (например, инструкции, внутренние регламенты и другие) сохраняют только один раз — при общем копировании;

- важные, часто используемые данные (бухгалтерские отчеты, конструкторские разработки, проекты разработки и другие) сохраняют на регулярной основе (частота определяется компанией);

- временные или устаревшие файлы можно не включать в перечень резервного копирования.

Параметры отображения

| Отображаемое имя | Свойство RDP | Виртуальный рабочий стол Azure | Службы удаленных рабочих столов | Описание | Значения | Значение по умолчанию |

|---|---|---|---|---|---|---|

| Многообразные дисплеи | использовать multimon:i:value | Определяет, будет ли удаленный сеанс использовать один или несколько дисплеев локального компьютера. | — 0: не включайте поддержку нескольких дисплеев.- 1: включите поддержку нескольких дисплеев. | |||

| Выбранные мониторы | selectedmonitors:s:value | Указывает, какие локальные дисплеи нужно использовать из удаленного сеанса. Выбранные дисплеи должны быть непрерывными. Требуется задать значение 1.Доступно только на клиентах Windows Inbox (MSTSC) и Windows Desktop (MSRDC). | Разделенный запятыми список идентификаторов дисплеев для определенного компьютера. Вы можете получить идентификаторы, вызвав . Первый идентификатор в списке будет установлен в качестве основного дисплея для сеанса. | Все дисплеи. | ||

| Развернуть до текущих дисплеев | maximizetocurrentdisplays:i:value | Определяет, на каком дисплее удаленный сеанс откроется в полноэкранном режиме при развертывании. Требуется задать значение 1.Доступно только на клиенте Windows Desktop (MSRDC). | — 0: сеанс выполняется в полноэкранном режиме на дисплеях, изначально выбранных при максимизации.— 1. Сеанс динамически переходит в полноэкранный режим на дисплеях, затронутых окном сеанса при максимизации. | |||

| Переключение с несколькими на один дисплей | singlemoninwindowedmode:i:value | Определяет, будет ли удаленный сеанс с несколькими дисплеями автоматически переключаться на один дисплей при выходе из полноэкранного режима. Требуется задать значение 1.Доступно только на клиенте Windows Desktop (MSRDC). | — 0: сеанс сохраняет все дисплеи при выходе из полноэкранного режима.- 1: сеанс переключается на один дисплей при выходе из полноэкранного режима. | |||

| Режим экрана | экранный режим id:i:value | Определяет, будет ли отображаться окно удаленного сеанса на весь экран при запуске подключения. | — 1: удаленный сеанс появится в окне.- 2: удаленный сеанс будет отображаться в полноэкранном режиме. | 2 | ||

| Интеллектуальное изменение размера | smart sizing:i:value | Определяет, будет ли масштабироваться на локальном компьютере содержимое удаленного сеанса в соответствии с размером окна. | — 0: содержимое локального окна не масштабируется при изменении размера.- 1: содержимое локального окна будет масштабироваться при изменении размера. | |||

| Динамическое разрешение | динамическое разрешение:i:value | Определяет, будет ли автоматически обновляться разрешение удаленного сеанса при изменении размера локального окна. | — 0: разрешение сеанса остается статическим во время сеанса.- 1: разрешение сеанса обновляется по мере изменения размера локального окна. | 1 | ||

| Размер рабочего стола | идентификатор размера рабочего стола:i:value | Задает размеры удаленного рабочего стола сеанса из набора предопределенных параметров. Этот параметр переопределяется, если указаны и . | — 0: 640×480- 1: 800×600.- 2: 1024×768.- 3: 1280×1024.- 4: 1600×1200. | Соответствует локальному компьютеру. | ||

| Высота рабочего стола | desktopheight:i:value | Задает высоту разрешения удаленного сеанса в пикселях. | Числовое значение от 200 до 8192. | Соответствует локальному компьютеру. | ||

| Ширина рабочего стола | desktopwidth:i:value | Задает ширину разрешения удаленного сеанса в пикселях. | Числовое значение от 200 до 8192. | Соответствует локальному компьютеру. | ||

| Коэффициент масштабирования рабочего стола | desktopscalefactor:i:value | Указывает коэффициент масштабирования удаленного сеанса, чтобы увеличить размер содержимого на дисплее. | Числовое значение из следующего списка:- 100- 125- 150- 175- 200- 250- 300- 400- 500. | Соответствует локальному компьютеру. |

Резервное копирование 3-2-1

Только хорошо спланированная стратегия резервного копирования позволяет восстановить данные тогда, когда они вам понадобятся. Если вы находитесь только в самом начале или уже в процессе переосмысления существующей системы, следуйте правилу резервного копирования 3-2-1:

Первым шагом к защите данных является локальное резервное копирование. Вы защищаете ваши данные копией на разных носителях, что защитит от единой точки отказа. Например можно делать резервную копию с ПК на Synology NAS. В тоже время локальная резервная копия не защищает от пожара, кражи или любого другого стихийного бедствия. Поэтому копия данных за пределами площадки будет самым надежным, но и самым сложной и дорогостоящей задачей.

Резервная копия папок и файлов

Резервное копирование и синхронизация папок позволит легко восстановить данные после случайного или намеренного изменения. Подробнее

Автоматическая защита всего компьютера

Защитите свои компьютеры под управлением Windows и Linux с помощью полного резервного копирования всех файлов, программ и настроек на любом диске. Гибкое восстановление позволяет восстанавливать только файлы и папки или реплицировать все устройство на новое. Подробнее о .

Настраиваете резервное копирование важных данных в реальном времени или по расписанию.

Резервное копирование внешних дисков и карт памяти

Создание автоматического или ручного резервного копирования USB накопителей и карт памяти при подключении , а так же освобождение пространства после окончания операции. Подробнее о USB Copy.

Резервное копирование фотографий и видеозаписей

C Synology Photos на телефоне делайте резервные копии фотографий и видео файлов, а так же освобождайте место на мобильном устройстве. Просмотр ваших снимков никогда не был таким удобным.

Cloud Sync – только для файлов

Синхронизируйте ваши файлы с общедоступными облачными хранилищами такими как Google Drive, Microsoft OneDrive или Dropbox. Подробнее о Cloud Sync.

Hyper Backup – полное резервное копирование для больших объемов

С помощью Hyper Backup можно создавать резервные копии данных даже очень больших размеров например в облако mail.ru или в BackBlaze. Так же у SYnology есть своя собственная облачная служба для резервного копирования Synology C2

На внешнее устройство

Hyper Backup предоставляет огромный выбор вариантов резервного копирования, позволяет управлять версиями, сжатие для экономии места. Подробнее.

USB Copy менее функциональная, но не менее надежное решение. Подробнее

Резервное копирование всего NAS

Huper Backup простое и эффективное резервное копирование данных с NAS на NAS.

Хотите, чтобы все было просто и эффективно? Настройте автоматическую защиту данных, приложений и системных параметров. Сжатие и дедупликация значительно сокращают размер необходимой емкости хранения. Подробнее о Hyper Backup.

Защита данных с высокой частотой

Моментальные снимки файловой системы и репликация могут выполнятся каждые 5 минут. Подробнее о Snapshot Replication.

Больше информации в моем блоге

Рекомендации пользователю

При использовании внешнего жёсткого диска или флешки, позаботьтесь о том, чтобы она обладала достаточным объёмом свободного пространства.

Обратите внимание, что большинство облачных хранилищ имеют ограниченную память для бесплатного доступа. Например, в iCloud Drive вам доступно будет пять гигабайт

Чтобы расширить её вам нужно будет покупать подписку. Если у вас не так много файлов, то покупать ничего не нужно. Можете также пользоваться несколькими облачными хранилищами.

Проверяйте создание копий: если память на диске или в облаке закончилась, то копия не создастся. Вы рискуете потерять некоторые данные, что будет очень печальным последствием.

Если вы просто копируете некоторые файлы, то желательно удалить их с копируемого девайса для освобождения памяти на нём.

Если вы хотите сохранить очень важные документы, то лучше сделать две копии. Например, можете одну сделать на внешнем жёстком диске, а другую с помощью программы облачного хранилища.

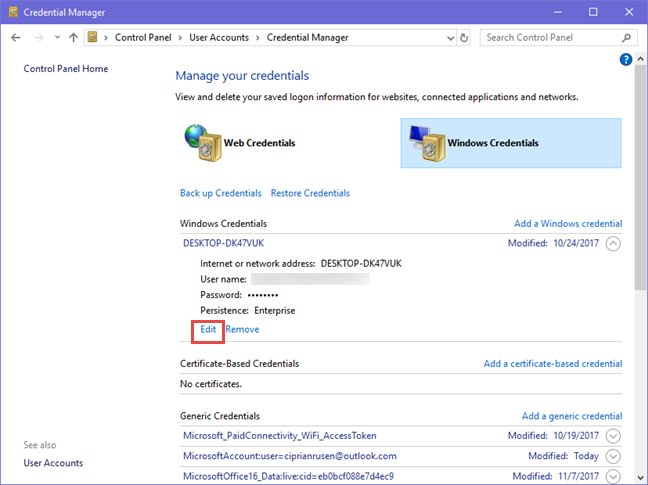

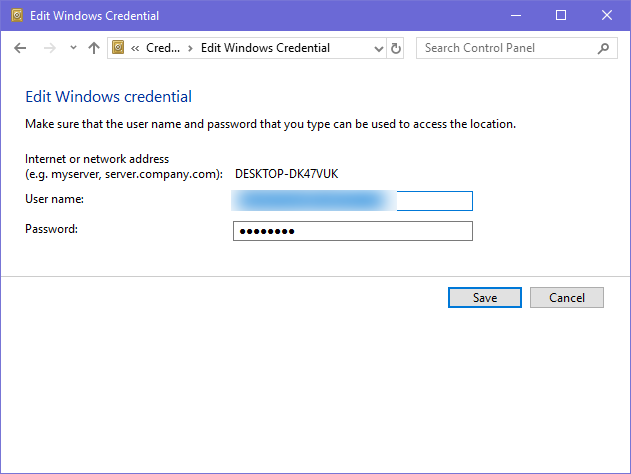

Как редактировать существующие учетные данные

Чтобы отредактировать данные существующего удостоверения, сначала найдите его и раскройте, щелкнув его имя или стрелку справа от его имени. Затем нажмите « Изменить» .

Теперь вы можете изменить его детали. Не забудьте нажать Сохранить, чтобы сохранить ваши изменения.

ВАЖНО! Мы не рекомендуем изменять учетные данные с помощью зашифрованных паролей или учетных данных, которые используются специализированными приложениями, такими как программное обеспечение для виртуализации. Вам следует обновлять учетные данные в этих приложениях, а не в диспетчере учетных данных

Вы рискуете, что эти приложения больше не будут работать правильно, и вам, возможно, придется переустановить их и перенастроить с нуля.

Как создать резервные копии отдельных приложений без рут-прав

Для копирования отдельных приложений можно использовать другой способ. Он пригодится в тех случаях, когда нет root-прав.

Последовательность действий следующая:

- Скачать из Play Market архиватор AndroZip.

- Запустить скачанное приложение, выбрать раздел «Аппс» или «Apps».

- Найти нужное приложение, которое необходимо перенести, и поставить напротив него галочку.

- Нажать кнопку «Бэкап» или «BackUp».

- Дождаться завершения. Появится уведомление «Приложение успешно скопировано».

Теперь архив с файлами можно переместить на компьютер или отправить в сервис облачного хранилища.

К сведению! Сделать резервное копирование без рут-прав можно также, используя приложение Helium. Оно доступно для скачивания на смартфоны и ПК на базе Windows или Mac.

Восстановление данных на сервер

В случае потери данных можно восстановить данные резервного копирования вручную или с помощью мастера восстановления, включенного в функцию резервного копирования.

Восстановление выбранных файлов из файла или ленты

-

Нажмите кнопку «Пуск», выберите пункт «Все программы», «Аксессуары», «Системные инструменты» и «Резервное копирование». Запустится мастер резервного копирования или восстановления.

-

Щелкните «Расширенный режим».

-

Откройте вкладку «Восстановление и управление мультимедиа «.

-

Щелкните носитель, который требуется восстановить, а затем установите флажки рядом с дисками, папками или файлами, которые требуется восстановить.

-

В поле «Восстановить файл » укажите расположение для восстановления файлов, выполнив одно из следующих действий:

-

Если вы хотите восстановить файлы или папки в том же расположении, в котором они находились при резервном копировании данных, щелкните «Исходное расположение» и перейдите к шагу 7.

-

Если вы хотите восстановить файлы или папки в новом расположении, щелкните » Альтернативное расположение».

Этот параметр сохраняет структуру папок резервных копий данных.

-

Если вы хотите восстановить файлы и папки в одном расположении, щелкните » Одна папка».

-

-

Если выбран вариант «Альтернативное расположение» или «Одна папка», введите расположение, в котором требуется восстановить данные, или нажмите кнопку «Обзор» и выберите расположение, а затем нажмите кнопку «ОК».

-

В меню Сервис щелкните пункт Параметры. Откройте вкладку «Восстановление», укажите нужный параметр восстановления и нажмите кнопку «ОК».

-

Нажмите кнопку Начать восстановление.

-

На отображемой странице подтверждения восстановления нажмите кнопку «Дополнительно», если хотите задать дополнительные параметры восстановления, а затем нажмите кнопку «ОК».

-

Нажмите кнопку «ОК», чтобы начать операцию восстановления.

Восстановление данных состояния системы (включая сведения о реестре)

-

Нажмите кнопку «Пуск», выберите пункт «Все программы», «Аксессуары», «Системные инструменты» и «Резервное копирование». Запустится мастер резервного копирования или восстановления.

-

Щелкните «Расширенный режим».

-

Откройте вкладку «Восстановление и управление мультимедиа «.

-

В поле «Элементы для восстановления » разверните носитель, который требуется восстановить, а затем установите флажок «Состояние системы».

-

Установите флажки рядом с любыми другими дисками, папками или файлами, которые требуется восстановить.

-

В поле «Восстановить файл » укажите расположение для восстановления файлов, выполнив одно из следующих действий:

- Если вы хотите восстановить файлы или папки в том же расположении, в котором они находились при резервном копировании данных, щелкните «Исходное расположение» и перейдите к шагу 8.

- Если вы хотите восстановить файлы или папки в новом расположении, щелкните » Альтернативное расположение».

Этот параметр сохраняет структуру папок резервных копий данных. - Если вы хотите восстановить файлы и папки в одном расположении, щелкните » Одна папка».

Примечание.

Если не указать альтернативное расположение для восстановленных данных, операция восстановления удаляет текущие данные состояния системы и заменяет их данными, которые вы восстанавливаете.

-

Если выбран вариант «Альтернативное расположение» или «Одна папка», введите расположение, в котором требуется восстановить данные, или нажмите кнопку «Обзор» и выберите расположение.

-

Нажмите кнопку Начать восстановление.

-

На отображемой странице подтверждения восстановления нажмите кнопку «Дополнительно», если хотите задать дополнительные параметры восстановления, а затем нажмите кнопку «ОК».

-

Нажмите кнопку «ОК», чтобы начать операцию восстановления.

Восстановление резервных копий данных с помощью мастера восстановления

- Нажмите кнопку «Пуск», выберите пункт «Все программы», «Аксессуары», «Системные инструменты» и «Резервное копирование». Запустится мастер резервного копирования или восстановления.

- Щелкните «Расширенный режим».

- На вкладке приветствия щелкните мастер восстановления (дополнительно). Запустится мастер восстановления. Нажмите кнопку «Далее».

- В окне «Элементы для восстановления» разверните нужный носитель, установите флажки рядом с дисками, папками или файлами, которые требуется восстановить, и нажмите кнопку «Далее».

- Проверьте параметры, отображаемые на странице » Завершение работы мастера восстановления». Если вы хотите указать дополнительные параметры резервного копирования, нажмите кнопку «Дополнительно», укажите нужные параметры и нажмите кнопку «ОК».

- Нажмите кнопку «Готово».

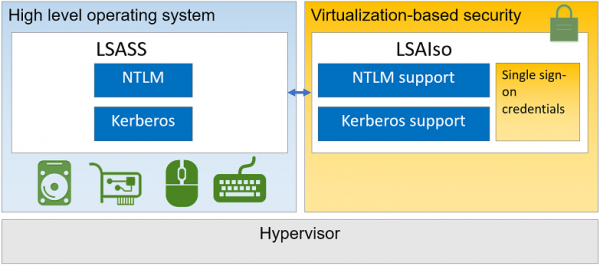

Credential Guard в Windows 10

Credential Guard – это одна из основных функций безопасности, доступных в Windows 10. Она обеспечивает защиту от взлома учетных данных домена, предотвращая захват хакерами корпоративных сетей. Наряду с такими функциями, как Device Guard и Secure Boot, Windows 10 более безопасна, чем любая из предыдущих операционных систем Windows.

Что такое функция Credential Guard в Windows 10

Как видно из названия, эта функция в Windows 10 защищает учетные данные в пользовательских доменах сети и между ними. В то время как предыдущие операционные системы от Microsoft использовали для хранения идентификатора и пароля для учетных записей пользователей в локальной оперативной памяти, Credential Guard создает виртуальный контейнер и хранит все секреты домена в этом виртуальном контейнере, к которым операционная система не может получить прямой доступ. Вам не нужна внешняя виртуализация. Эта функция использует Hyper-V, который можно настроить в апплете «Программы и компоненты» на панели управления.

Когда хакеры взломали операционную систему Windows ранее, они могли получить доступ к хешу, используемому для шифрования учетных данных пользователя, так как он будет храниться в локальной оперативной памяти без особой защиты. С помощью Credential Manager учетные данные хранятся в виртуальном контейнере, поэтому даже если хакеры взломают систему, они не смогут получить доступ к хешу. Таким образом, они не могут проникнуть через компьютеры в сети.

Короче говоря, функция Credential Guard в Windows 10 повышает безопасность учетных данных домена и связанных хэшей , так что хакерам становится практически невозможно получить доступ к секрету и применить его к другим компьютерам. Таким образом, любая возможность атаки останавливается только при входе. Я не скажу, что Credential Guard не может быть взломан, но он наверняка повышает уровень безопасности, так что ваш компьютер и сеть в безопасности.

В отличие от учетных данных в предыдущих версиях Windows, в Windows 10 запрещены несколько протоколов, которые могут позволить хакерам достичь виртуального контейнера, в котором хранятся хэшированные учетные данные. Однако эта функция доступна не для всех компьютеров.

Читать . Remote Credential Guard защищает учетные данные Remote Desktop.

Системные требования к учетным данным

Есть несколько ограничений – особенно если вы находитесь на бюджетных ноутбуках. Даже ультрабуки, которые не поддерживают Trusted Platform Module (TPM) , не могут запускать Credential Guard, хотя книга работает под управлением Windows 10 Enterprise.

Credential Guard работает только в Enterprise Edition Windows 10. Если вы используете Pro или Education, вы не сможете использовать эту функцию.

Ваш компьютер должен поддерживать безопасную загрузку и 64-разрядную виртуализацию . Это оставляет все 32-битные компьютеры за рамками этой функции.

Это не означает, что вы должны обновить все свои компьютеры одновременно. Вы можете использовать любые компьютеры, которые отвечают требованиям, после создания поддомена и помещения в него несовместимых компьютеров. Когда вы настраиваете верхние домены с помощью Credential Guard и несовместимые компьютеры находятся в нижнем поддомене, безопасность все равно будет достаточно хорошей, чтобы помешать попыткам взлома учетных данных.

Пределы мандатной охраны

Хотя для Credential Guard в Windows 10 Enterprise edition существуют некоторые требования к оборудованию, эта функция должна защищать не все. Вы не должны ожидать следующего от Credential Guard:

- Защита локальных и учетных записей Microsoft

- Защита учетных данных, управляемых сторонним программным обеспечением

- Защита от клавиатурных шпионов.

Credential Guard обеспечит защиту от попыток прямого взлома и поиска вредоносных программ. Если учетные данные уже украдены до того, как вы сможете внедрить Credential Guard, это не помешает хакерам использовать хеш-ключ на других компьютерах в этом же домене.

Для получения дополнительной информации и сценариев для управления функцией Credential Guard в Windows 10, пожалуйста, посетите TechNet.

Завтра мы увидим, как включить Credential Guard с помощью групповой политики.

Устранение неполадок при незавершенном создании резервной копии данных

Если резервной копии присвоен статус «Неудачно», резервная копия выполнена безуспешно и для восстановления недоступны никакие данные. Однако, если резервной копии присвоен статус «Не завершено», это означает, то не все элементы резервной копии были архивированы, но часть данных подлежит восстановлению.

Определение томов, резервные копии которых не удалось успешно создать

-

Откройте панель мониторинга Windows Server Essentials и выберите пункт Компьютеры и архивация.

-

Щелкните имя компьютера, архивация данных которого не была успешно завершена, а затем выберите Просмотреть свойства компьютера в области Задачи.

-

Щелкните резервную копию, которая не была успешно завершена, а затем выберите Просмотр сведений.

-

В диалоговом окне Сведения об архивации об успешном состоянии архивации тома говорит зеленый флажок, отображаемый в строке состояния.

Устранение неполадок, связанных с неудачной архивацией тома

-

Убедитесь в том, что жесткий диск, подключенный к компьютеру, включен и работает правильно.

-

Запустите команду chkdsk /f /r для устранения ошибок на жестком диске (/f) и восстановления читаемой информации из всех поврежденных секторов (/r). Дополнительные сведения о выполнении команды chkdskсм. в разделе CHKDSK.

-

Убедитесь, что компьютер не был выключен или отключен от сети в процессе выполнения архивации.

-

Если в томе недостаточно свободного места, воспользуйтесь одним из предлагаемых решений:

-

Расширение тома. Вы можете расширить любой базовый или динамический том за исключением системного тома.

Расширение тома

-

В панели мониторинга выберите пункт Система и безопасность.

-

В разделе Администрирование выберите Создание и форматирование разделов жесткого диска.

-

Щелкните правой кнопкой мыши том, который требуется расширить. Если параметр Расширение тома активен, выберите его. Если параметр неактивен, вы не можете расширить том.

-

Следуйте указаниям мастера расширения тома для расширения тома.

-

-

Удалите содержимое тома, чтобы освободить место на диске.

Примечание

Если необходимо освободить место на системном томе, вы можете перенести образ для восстановления системы на другой том. Инструкции см. в разделе Развертывание образа восстановления системы.

-

Исключите том из клиентской резервной копии. Это действие следует выполнить, только если вам необязательно сохранять резервную копию данных на этом томе.

Предупреждение

Если вы исключите системный том из клиентской резервной копии, резервное копирование системы клиента не будет выполнено и полное восстановление системы на этом компьютере будет невозможно.

-

-

Проверьте наличие других оповещений на сервере, которые могут сигнализировать о недостаточном месте на диске для успешной архивации данных на сервере. Следуйте инструкциям в диалоговом окне оповещения для устранения проблемы.

-

Запуск команды vssadmin в командной строке для устранения неполадок службы теневого копирования (VSS). Дополнительные сведения о команде vssadminсм. в разделе VSSADMIN.

Локальная система безопасности

Локальный центр безопасности (LSA) — это защищенный системный процесс, который проверяет подлинность и регистрирует пользователей на локальном компьютере. Кроме того, LSA поддерживает сведения обо всех аспектах локальной безопасности на компьютере (эти аспекты совместно называются локальной политикой безопасности), а также предоставляет различные службы для перевода имен и идентификаторов безопасности (SID). Процесс системы безопасности, служба сервера локального центра безопасности (LSASS), отслеживает политики безопасности и учетные записи, которые применяются в компьютерной системе.

LSA проверяет удостоверение пользователя на основе того, какие из следующих двух сущностей выдали учетную запись пользователя:

-

Местный центр безопасности. LSA может проверить сведения о пользователе, проверив базу данных диспетчера учетных записей безопасности (SAM), расположенную на том же компьютере. Любые рабочие станции или члены сервера могут хранить локальные учетные записи пользователей и сведения о локальных группах. Однако эти учетные записи можно использовать для доступа только к этой рабочей станции или компьютеру.

-

Центр безопасности для локального домена или доверенного домена. LSA обращается к сущности, выдавшей учетную запись, и запрашивает проверку того, что учетная запись действительна и что запрос поступил от владельца учетной записи.

Служба LSASS сохраняет в памяти учетные данные пользователей с активными сеансами Windows. Сохраненные учетные данные позволяют пользователям легко получать доступ к сетевым ресурсам, таким как общие папки, Exchange Server почтовые ящики и SharePoint сайты, не вводя учетные данные для каждой удаленной службы.

Служба LSASS способна хранить учетные данных в различных форматах, включая

-

Зашифрованный обычный текст с возможностью дешифровки

-

Билеты Kerberos (билеты на предоставление билетов (TGT), билеты на обслуживание)

-

NT-хэш

-

Хэш диспетчера локальной сети (LM)

Если пользователь входит в Windows с помощью смарт-карты, LSASS не сохраняет пароль открытого текста, но сохраняет соответствующее значение хэша NT для учетной записи и ПИН-код открытого текста для смарт-карты. Если для смарт-карты, необходимой для интерактивного входа, включается атрибут учетной записи, то для соответствующего профиля происходит автоматическая генерация произвольного NT-хэша, который используется вместо изначального хэша пароля. Хэш пароля, автоматически сгенерированный при установке атрибута, не изменяется.

Если пользователь входит на компьютер на основе Windows с паролем, совместимым с хэшами LAN Manager (LM), этот средство проверки подлинности присутствует в памяти.

Хранение учетных данных в памяти в виде обычного текста нельзя выключить, даже если этого требуют поставщики учетных данных.

Сохраненные учетные данные напрямую связаны с сеансами входа в систему службы подсистемы локального центра безопасности (LSASS), которые были запущены после последнего перезапуска и не были закрыты. Например, сеансы с сохраненными учетными данными LSA создаются, когда пользователь выполняет одно из следующих действий.

-

Вход в локальный сеанс или сеанс протокола удаленного рабочего стола (RDP) на компьютере

-

Запускает задание с помощью команды RunAs

-

Запускает на компьютере активную службу Windows

-

Запускает назначенное или пакетное задание

-

Запускает на локальном компьютере задание с помощью средства удаленного администрирования.

В некоторых случаях секреты LSA, которые являются секретными фрагментами данных, доступными только для процессов учетной записи SYSTEM, хранятся на жестком диске. Некоторые из этих секретов представляют собой учетные данные, которые должны сохраниться после перезагрузки и хранящиеся на жестком диске в зашифрованном виде. Учетные данные, хранящиеся в виде секретов LSA, могут включать

-

Пароль учетной записи для учетной записи доменные службы Active Directory компьютера (AD DS)

-

Пароли учетных записей служб Windows, настроенных на компьютере

-

Пароли учетных записей настроенных назначенных заданий

-

Пароли учетных записей для пулов приложений IIS и веб-сайтов.

-

Пароли для учетных записей Майкрософт

Представленная в Windows 8.1, клиентская операционная система обеспечивает дополнительную защиту для LSA, чтобы предотвратить чтение памяти и внедрения кода незащищенными процессами. Эта защита повышает безопасность учетных данных, которые LSA хранит и управляет ими.

Дополнительные сведения об этих дополнительных защитах см. в разделе «Настройка дополнительной защиты LSA».

![Как легко удалить файлы резервных копий в windows 10/8/7 (2 случая) [советы по minitool]](http://robotrackkursk.ru/wp-content/uploads/8/1/1/811692bec9b7de1e89d075048f56d3f8.png)