Что такое локальная групповая политика?

По определению, групповая политика — это функция Windows, которая предлагает вам централизованный способ управления и настройки операционной системы Windows, программ и пользовательских настроек с компьютеров, подключенных к одному домену. Групповые политики наиболее полезны, если вы являетесь сетевым администратором и вам необходимо применять определенные правила или параметры на компьютерах или пользователях, находящихся в сети, которой вы управляете.

Локальная групповая политика — это вариант групповой политики, который также позволяет управлять отдельными компьютерами, в отличие от всех компьютеров, зарегистрированных в домене. Хорошим примером является ваш домашний компьютер с Windows 10, Windows 8.1 или Windows . Это означает, что этот инструмент может быть полезен как для домашних пользователей, так и для сетевых администраторов. Проще говоря, вы должны думать о локальной групповой политике как о наборе правил, управляющих работой Windows на вашем компьютере или устройстве.

Редактор локальной групповой политики Windows и связь с реестром

Команда gpedit.msc, вводимая в меню выполнения программ (Win + R), вызывает соответствующий редактор. Однако не стоит путать разрешения и запрещения на уровне GPO. Бывает и так, что служба групповой политики препятствует входу в систему. Это нормально.

Если пользователь входит в систему не на уровне администратора, чего ожидать? Проблема может состоять еще и в том, что задание параметров на уровне реестра блокирует редактирование в групповых политиках, поскольку реестр является обязательным к проверке при старте системы. В редакторе реестра есть ветки, в которых присутствует раздел Policies. В них задаются значения ключей в шестнадцатеричной системе с присвоением нуля или единицы, что может означать запрет или разрешение на выполнение каких-то действий. Даже восстановление системы происходит именно из копии системного реестра. При выборе последней работоспособной конфигурации сначала считывается последний сохраненный REG-файл, а только потом происходит старт. И заданная в реестре настройка групповой политики срабатывает раньше, нежели эти параметры определяются в «родном» редакторе.

Как открыть групповые политики в реестре? В меню «Выполнить» введите команду regedit, используйте поиск (Ctrl + F) и задайте в качестве текущего значения Policies. В найденных разделах можно будет изменять любые ключи, но только при условии, что вход произведен на уровне администратора (если в консоли «Выполнить» запуск от админа отсутствует, файл можно открыть в папке System32 через ПКМ).

Windows 10 Mobile

Знаете ли вы, что Windows Phone все еще существует? Сейчас он называется Windows 10 Mobile, но это следующая итерация запуска версии виндовс для вашего смартфона. Это часть плана Microsoft по созданию единой унифицированной операционной системы на каждом устройстве. Он позволяет вам получить доступ к тем же новым приложениям магазина виндовс Store, которые доступны на рабочем столе Windows 10, наряду с функцией Continuum, которая позволяет использовать ваш телефон, как ПК на большом экране.

Хотя это улучшение по сравнению с Phone 8.1, Windows Mobile по-прежнему в значительной степени не имеет отношения к мобильной сфере, поскольку Android и iOS господствуют. Благодаря неудачному развертыванию и продолжительному отсутствию надежных приложений Windows 10 Mobile пострадала от ограниченного использования. Но я по-прежнему пользуюсь бюджетной lumia 640 и меня вполне устраивает, чем завирусованый андройд.

Что представляют собой предпочтения

Если разобраться, по большому счету, предпочтения групповой политики представляют собой скорее не догматические правила и настройки, а изменяемые опции.

То есть, если требуется установить определенные приоритеты входа, изменить параметры «Рабочего стола» или что-то еще, дать или отменить права на выполнение каких-то действий, естественно, потребуется разрешение. Каждый пользователь наверняка замечал, что даже некоторые программы запустить от имени администратора без соответствующего подтверждения бывает невозможно. И дело тут, как оказывается, совсем не в настройках защитных средств системы или блокировке со стороны файрвола, а только в том, что локальная групповая политика настроена таким образом, что пользователь просто не имеет права изменять текущую конфигурацию системы.

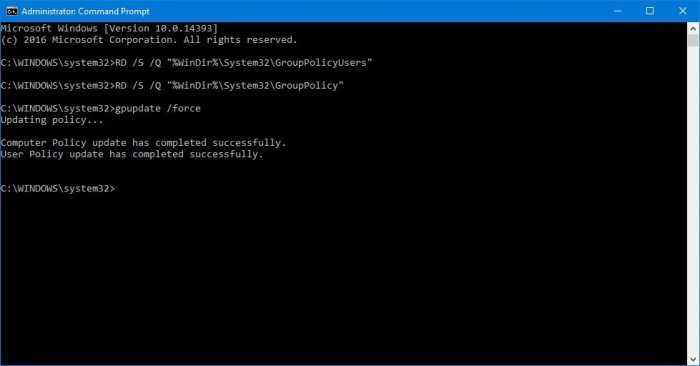

Обновление настроек

Однако далеко не всегда можно что-то поменять. Клиент может попросту не сработать в определенный момент, скажем, из-за кратковременных сбоев в самой системе или вирусного воздействия. В этом случае необходимо производить обновление групповой политики. В редакторе сделать это не представляется возможным. Поэтому необходимо использовать командную строку, которая является неким унифицированным инструментом для устранения множества проблем с системными сбоями.

Обновление групповой политики (принудительно) в общем случае производится командой gpupdate /force или с дополнениями, показанными на изображении выше. Некоторые считают, что достаточно просто перезагрузить систему или сменить пользователя. Это не так. Должного эффекта вы не получите. Но строка обновления, указанная выше, результат дает немедленно. Правда, командная консоль должна быть запущена от имени администратора. В противном случае разрешения на выполнение в ней команд пользователь не получит.

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

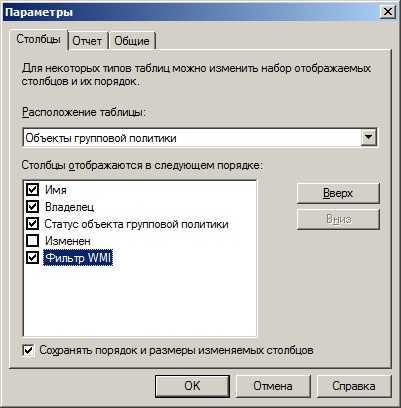

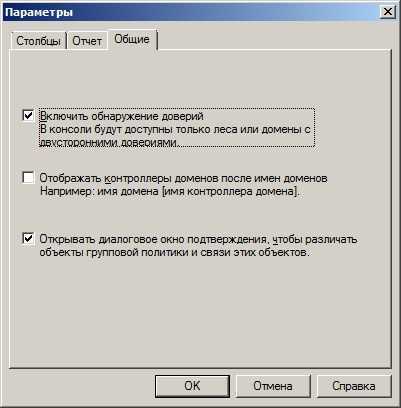

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:

Рис. 2. Вкладка «Столбцы» параметров оснастки

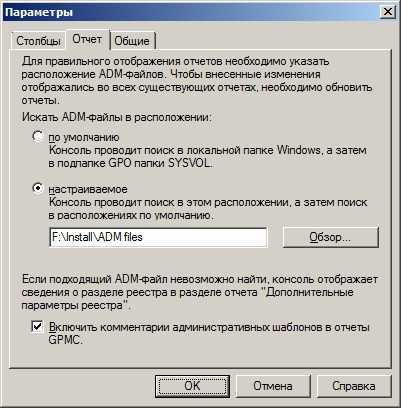

Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:

Рис. 3. Вкладка «Отчет» параметров оснастки

Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:

Рис. 4. Вкладка «Общие» параметров оснастки

Создание стартового объекта групповой политики

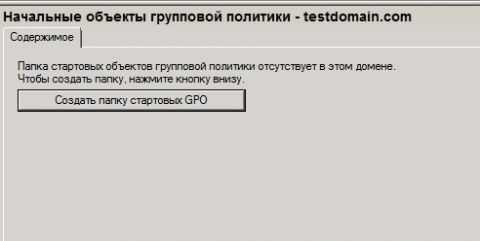

По сути, создание объектов не сложнее создания обычного объекта GPO и они создаются тоже непосредственно из оснастки «Управление групповой политикой». Перед тем как вы начнете создавать начальные объекты групповых политик, вам нужно создать папку стартовых объектов GPO. Для этого сделайте следующее:

- Откройте оснастку «Управление групповой политикой»;

- В дереве консоли выберите узел «Начальные объекты групповой политики» и в области сведений нажмите на кнопку «Создать папку стартовых GPO»;

Рис. 1. Создание папки стартовых объектов групповой политики

По нажатию на эту кнопку будет создано восемь начальных объектов групповой политики: четыре объекта для Windows XP и четыре для Windows Vista, которые предназначены только для чтения, и представляют основу для параметров определенного сценария. Эти объекты содержат параметры для компьютеров и пользователей с рекомендуемыми параметрами для среды клиентских компьютеров на предприятии (Enterprise Client – EC) и для клиентской среды с особыми параметрами безопасности и ограниченной функциональности (Specialized Security — Limited Functionality – SSLF). Системные начальные объекты групповой политики вы можете увидеть на следующей иллюстрации:

Рис. 2. Системные начальные объекты GPO

Для того чтобы просмотреть параметры системного начального объекта GPO, вам нужно в узле начальных объектов групповой политики дерева консоли выбрать любой объект и перейти на вкладку «Параметры». Эти параметры вы можете просмотреть ниже:

Рис. 3. Параметры системных начальных объектов групповой политики

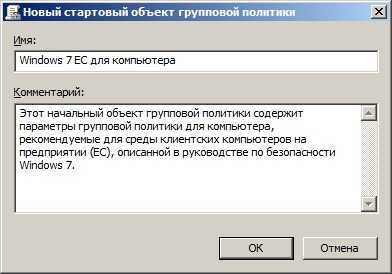

Одних лишь настроек предустановленных начальных объектов групповой политики может быть недостаточно для ваших потребностей. В отличие от системных начальных объектов GPO, начальные объекты групповой политики, созданные вами, подвластны внесению изменений. Для того чтобы создать начальный объект групповой политики, вам предстоит выполнить следующие действия:

- Откройте оснастку b«Управление групповой политикой»;

- В дереве консоли выберите узел «Начальные объекты групповой политики» и выберите команду создания стартового объекта GPO одним из следующих способов:

В диалоговом окне «Новый стартовый объект групповой политики», в поле «Имя» введите название вашего начального объекта GPO, а в поле «Комментарий», при необходимости, укажите подробное описание для вашего начального объекта групповой политики и нажмите на кнопку «ОК»;

Рис. 4. Создание начального объекта групповой политики

После того как вы нажмете на кнопку «ОК», новый начальный объект групповой политики будет добавлен в область сведений данного узла. Как видно со следующей иллюстрации, значок созданного вами начального объекта GPO отличается от системного;

Рис. 5. Начальные объекты групповой политики в области сведений

Новый начальный объект групповой политики создается без каких-либо настроек параметров политик. Для того чтобы указать параметры политик, выберите пользовательский начальный объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить». В открывшейся оснастке «Редактор стартового GPO групповой политики» вы можете указать параметры групповой политики. При помощи этой оснастки, вы можете настраивать только административные шаблоны конфигурации компьютера или конфигурации пользователя;

Рис. 6. Оснастка «Редактор стартового GPO групповой политики»

По окончанию внесения изменений в административные шаблоны вашего начального объекта GPO закройте оснастку.

Internals[править]

Групповые политики кэшируются в файле /var/cache/gpupdate/registry.sqlite (можно просматривать его командой ).

Состав локальной политикиправить

Для клиента также существует понятие локальной политики. Настройки локальной политики находятся в каталоге /usr/share/local-policy/. Данные настройки по умолчанию поставляются пакетом local-policy. Администраторы инфраструктур имеют возможность поставлять собственный пакет с локальной политикой и развёртывать её единообразно на всех клиентах. Формат шаблонов локальных политик представляет из себя архивный формат политик Samba с дополнительными модификациями. Локальную политику рекомендуется править только опытным администраторам. Состав локальной политики может меняться или адаптироваться системным администратором.

| Описание | Комментарий |

|---|---|

| Включение oddjobd.service | Необходимо для обеспечения возможности запуска для пользователя с правами администратора. |

| Включение gpupdate.service | Необходимо для регулярного обновления настроек машины. |

| Включение sshd.service | Необходимо для обеспечения возможности удалённого администрирования. |

| Включение аутентификации с помощью GSSAPI для sshd | Необходимо для аутентификации в домене при доступе через SSH. |

| Ограничение аутентификации для sshd по группам wheel и remote | Необходимо для ограничения доступа при доступе через SSH для всех пользователей домена (только при наличии соответствующей привилегии). |

| Открытие порта 22 | Необходимо для обеспечения возможности подключения SSH на машинах при старте Firewall applier. |

Windows 10 S

Один из новейших выпусков в линейке, Windows 10 S — это сглаженная версия операционной системы. Его наиболее отличительная особенность заключается в том, что вы можете устанавливать приложения только из магазина Windows Store, поэтому он не будет работать с каким-либо традиционным настольным программным обеспечением. Microsoft Edge является браузером по умолчанию, и вы не можете изменить поисковую систему по умолчанию от Bing.

Windows 10 S доступна только на предустановленных устройствах, и большинство из них — недорогие. Microsoft нацеливает Windows 10 S на рынок образования, поскольку это своего рода конкурент для Chromebook. Хотя вы можете обновить виндовс 10 S до Pro за доллары, большинство домашних пользователей должны держаться подальше от него. Сочетание дешевого оборудования и ограниченных доступных приложений ограничивает возможности вашего устройства.

Вопросы безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию. Здесь описывается, как применять противодействие и их возможные негативные последствия.

Уязвимость

Право пользователя Вход в качестве пакетного задания представляет собой уязвимость с низким уровнем риска, позволяющую пользователям, не являющимся администраторами, выполнять функции, аналогичные администраторским. Если они не оцениваются, не понимаются и не ограничиваются соответствующим образом, злоумышленники могут легко использовать этот потенциальный вектор атаки для компрометации систем, учетных данных и данных. В большинстве организаций параметров по умолчанию достаточно. По умолчанию это право получают члены локальной группы «Администраторы».

Противодействие

Разрешите компьютеру управлять этим правом автоматически, если вы хотите, чтобы запланированные задачи выполнились для определенных учетных записей пользователей. Если вы не хотите использовать планировщик заданий таким образом, настройте право пользователя Вход в качестве пакетного задания только для учетной записи «Локальная служба».

Для серверов IIS настройте эту политику локально, а не с помощью параметров групповая политика на основе домена, чтобы гарантировать, что локальные учетные записи IUSR_<ComputerName> и IWAM_<ComputerName> имеют это право пользователя.

Возможное влияние

Если вы настраиваете параметр Вход в качестве пакетного задания с помощью параметров групповой политики на основе домена, компьютер не сможет назначить это право учетным записям, которые используются для запланированных задач планировщика заданий. При установке необязательных компонентов, таких как ASP.NET или IIS, может потребоваться назначить это право пользователя другим учетным записям, которые требуются этим компонентам. Например, iis требует назначения этого права пользователя IIS_WPG группе и учетным записям IUSR_<ComputerName>, ASPNET и IWAM_<ComputerName> . Если это право пользователя не будет назначено данной группе и этим учетным записям, службы IIS не смогут запустить некоторые объекты COM, необходимые для их работы.

Несколько примеров того, что вы можете сделать с помощью редактора локальной групповой политики

Давайте перечислим несколько примеров того, что вы можете сделать с помощью редактора локальной групповой политики. Вы можете настроить параметры Windows и применить их так, чтобы пользователи на вашем компьютере не могли изменить их впоследствии. Вот несколько примеров:

- Разрешить пользователям доступ только к некоторым приложениям, найденным на вашем компьютере.

- Запретить пользователям использование на компьютере съемных устройств (например, USB-накопителей).

- Заблокируйте доступ пользователей к Панели управления и приложению Настройки.

- Скрыть определенные элементы из панели управления.

- Укажите обои, используемые на рабочем столе, и запретите пользователям изменять их.

- Запретить пользователям включение/отключение подключений к локальной сети или запретить им изменять свойства подключений компьютера (локальной сети).

- Запретить пользователям читать и/или записывать данные с CD, DVD, съемных дисков и т. д.

- Отключите все сочетания клавиш, которые начинаются с клавиши Windows. Например, Windows + R (который открывает окна «Выполнить») и Windows + X (который открывает меню опытного пользователя) перестают работать.

Это всего лишь несколько примеров. Редактор локальной групповой политики из Windows позволяет настраивать многие другие параметры.

Сравнительная характеристика политик и предпочтений в общедоступном варианте

Теперь нужно понять, что групповая политика домена, отвечающая за идентификацию компьютеров в локальной сети, равно как политика установки разрешений произведения неких действий в компьютерной системе, существенно не различаются.

Если отталкиваться именно от предпочтений, как оказывается, правила групповых политик можно нарушить элементарно, используя для этого соответствующий редактор. Как открыть групповые политики? Да просто введите команду gpedit.msc в меню «Выполнить». На спецификации редактора остановимся несколько позже, а пока посмотрим, на какие именно объекты нацелено действие данной службы.

Добавление пакета локализации

Если программа использует пакеты локализации, необходимо добавить в развертывание пакет локализации.

Добавление пакета локализации

- В диалоговом окне «Редактор объектов групповой политики» в разделе «Параметры программного обеспечения» щелкните правой кнопкой мыши на элементе «Установка программного обеспечения» для того же объекта и выберите «Создать» «Пакет».

- В диалоговом окне «Открыть» перейдите к папке установочного образа, заданной в процессе развертывания. Перейдите в папку Img\<тип процессора>\<язык>\<наименование продукта>\<наименование продукта>lp.msi. Нажмите «Открыть».

В следующих примерах предполагается, что заданы <региональные параметры> ru-ru (Россия, русский язык).

Примеры Для развертываний x86: \\server123\Deployment\Img\x86\ru-ru\<наименование продукта> Для развертываний x64: \\server123\Deployment\Img\x64\ru-ru\<наименование продукта> - В диалоговом окне «Развертывание программ» выберите «Особый» и нажмите «ОК».

- В диалоговом окне «Свойства <имя приложения>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне «Открыть» выберите файл пакета преобразования <наименование продукта>-<имя развертывания>.mst в папке Img\<тип процессора>\acad. Нажмите «Открыть».

- В диалоговом окне «Свойства <имя приложения>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне открытия файлов перейдите в папку <папка развертывания>\Tools и выберите файл пакета преобразования gpo.mst.

- Нажмите «ОК» для завершения формирования пакета.

Добавить специализированный комплект

- В диалоговом окне «Редактор объектов групповой политики» в разделе «Параметры программного обеспечения» щелкните правой кнопкой мыши на элементе «Установка программного обеспечения» для того же объекта и выберите «Создать» «Пакет».

- В диалоговом окне «Открыть» перейдите к папке установочного образа, заданной в процессе развертывания. Перейдите в папку Img\<тип процессора>\<язык>\<наименование продукта >ps.msi. Нажмите «Открыть».

В следующих примерах предполагается, что вместо <региональные параметры> подставляется значение ru-ru (Россия, русский язык).

Примеры Для развертываний x86: \\server123\Deployment\Img\x86\ru-ru\<наименование продукта> Для развертываний x64: \\server123\Deployment\Img\x64\ru-ru\<наименование продукта> - В диалоговом окне «Развертывание программ» выберите «Особый» и нажмите «ОК».

- В диалоговом окне «Свойства <имя продукта>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне «Открыть» выберите файл пакета преобразования acad-<имя развертывания>.mst в папке Img\<тип процессора>\<наименование продукта>. Нажмите «Открыть».

- В диалоговом окне «Свойства <имя продукта>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне открытия файлов перейдите в папку «<папка развертывания>\Tools» и выберите файл комплекта преобразования gpo.mst.

- Нажмите «ОК» для завершения формирования пакета.

Заключение

Из этой статьи вы узнали о начальных (стартовых) объектах групповых политик. Рассмотрены примеры создания папки начальных объектов групповой политики с системными начальными объектами GPO, которые там расположены по умолчанию, а также создание начальных объектов групповых политик. Помимо этого вы узнали об экспорте и загрузке данных объектов GPO в CAB-файлы. Научились создавать объекты групповых политик на основании начальных объектов GPO, а также сохранять такие политики в HTML файлы для дальнейшего анализа. В следующей статье вы узнаете о моделировании групповой политики.