Введение

В жизни каждого системного администратора наступает момент, когда ему приходится лихорадочно вспоминать, какая роль на каком контроллере домена развернута, а главное, какая за что отвечает. Как правило, это сценарии обновления, миграции или аварийного восстановления.

По долгу службы регулярно приходится сталкиваться с большим разнообразием фантазий и суеверий на тему равноправности контроллеров домена (“начиная с Windows 2000”), интересных предположений о работе, например, роли Infrastructure Master, поэтому прояснить ситуацию раз и навсегда крайне желательно.

Итак. Все мы знаем, что ролей FSMO (Flexible Single Master Operation) в Active Directory встречается аж пять штук. Это:

- Schema Master

- Domain Naming Master

- Infrastructure Master

- RID Master

- PDC Emulator

Каждая из них сейчас будет рассмотрена подробнее. Поехали!

Эффективное использование Глютамина

За раз также усваивается около 5 г этой аминокислоты, если речь о ее использовании в синтезе мышечных волокон (на 60% они состоят именно из глютамина). Но помимо этого сей продукт является топливом для тонкого кишечника (улучшает его работу) и для отвечающих за иммунитет клеток.

Таким образом во время усвоения чистый глютамин частично пойдет на нужды кишечника и иммунитета. В этом свете имеет смысл разово принимать около 10 г данной аминокислоты.

Хорошее время для приема — сразу после тренировки вместе с BCAA. Утром натощак и вечером перед сном.

Сам я использую этот продукт на постоянной основе уже несколько лет, эффект ощущается хорошо.

Защита учетных данных

Защита извлеченных учетных данных домена с помощью Credential Guard

Для защиты секретов Credential Guard использует безопасность на основе виртуализации, чтобы только привилегированное системное ПО могло получать доступ к этим данным. Несанкционированный доступ к этим секретам может привести к атакам с хищением учетных данных, таким как Pass-the-Hash или Pass-a-Ticket. Credential Guard предотвращает такие атаки, защищая хэши паролей NTLM и билеты для предоставления билетов Kerberos.

Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard

Remote Credential Guard позволяет защитить учетные данные через подключение к удаленному рабочему столу путем перенаправления запросов Kerberos обратно к устройству, запрашивающему соединение. Remote Credential Guard также предоставляет единый вход пользователей в систему для сеансов доступа к удаленному рабочему столу. |

Решения

Dragos Industrial Cybersecurity Platform

DragosDragos Industrial Cybersecurity PlatformХарактеристики:Инвентаризация устройствОбнаружение угроз нулевого дняОбнаружение аномалийАнализ трафикаИнтеграцииПоддерживаемые системыОсобенность

CyberX OT

CyberXплатформы CyberX OTХарактеристики:Инвентаризация устройствОбнаружение угроз нулевого дняОбнаружение аномалийАнализ трафикаИнтеграцииПоддерживаемые системыОсобенность

Cyberbit SCADASchield

CyberbitSCADAShieldХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

Claroty Platform

ClarotyClaroty PlatformХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

Veracity Cerebellum

VeracityVeracity CerebellumVeracity CerebellumХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

Waterfall Unidirectional Security Gateways

Waterfall Security SolutionsUnidirectional Security GatewaysпрограммногоХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

Nozomi Networks Guardian

Nozomi NetworksNozomi Networks GuardianХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

Indegy Industrial Cybersecurity Suite

IndegyIndegy Industrial Cybersecurity SuitХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

ICS CyberVision

SentryoICS CyberVisionХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

Forescout Platform

ForescoutForescout PlatformХарактеристики:Инвентаризация устройств:Обнаружение угроз нулевого дня:Обнаружение аномалий:Анализ трафика:Интеграции:Особенность:

- производительность для вас ценнее всего и нужен мощный, но пассивный мониторинг с нулевым воздействием — CyberX OT, Indegy Industrial Cybersecurity Suite, ICS CyberVision, Cyberbit SCADASchield;

- в сети много устройств и их количество будет увеличиваться, а безопасность конечных точек и ОТ сети приоритетна — Forescout Platform;

- хотите запустить устройство и не следить за ним, подойдут решения с машинным самообучением от Nozomi Networks Guardian и Veracity Cerebellum;

- командам информационной безопасности нужна помощь, поддержка и база знаний — Dragos Industrial Cybersecurity Platform, Claroty Platform;

- аппаратная защита периметра — Waterfall Unidirectional Security Gateways.

таблице сравненияздесьROI4CIO

1.6 Аудит

Аудит — это функция Windows NT, позволяющая отслеживать деятельность пользователей, а также все системные события в сети.

Важный элемент политики безопасности – аудит событий в системе. ОС

Windows ведет аудит событий по 9 категориям:

- Аудит событий входа в систему.

- Аудит управления учетными записями.

- Аудит доступа к службе каталогов.

- Аудит входа в систему.

- Аудит доступа к объектам.

- Аудит изменения политики.

- Аудит использования привилегий.

- Аудит отслеживания процессов.

- Аудит системных событий.

Администратор использует политику аудита (Audit Policy) для выбора типов событий, которые нужно отслеживать. Когда событие происходит, в журнал безопасности того компьютера, на котором оно произошло, добавляется новая запись. Журнал безопасности является тем средством, с помощью которого администратор отслеживает наступление тех типов событий, которые он задал.

Политика аудита контроллера домена определяет количество и тип фиксируемых событий, происходящих на всех контроллерах домена. На компьютерах Windows NT Workstation или Windows NT Server, входящих в домен, политика аудита определяет количество и тип фиксируемых событий, происходящих только на данном компьютере.

Администратор может установить политику аудита для домена для того, чтобы:

- отслеживать успешные и неуспешные события, такие как логические входы пользователей, чтение файлов, изменения в разрешениях пользователей и групп, выполнение сетевых соединений и т.п.;

- исключить или минимизировать риск неавторизованного использования ресурсов;

- анализировать временные тенденции, используя архив журнала безопасности.

Аудит является частью системы безопасности. Когда все средства безопасности отказывают, записи в журнале оказываются единственным источником информации, на основании которой администратор может сделать выводы о том, что произошло или готовится произойти в системе.

Установление политики аудита является привилегированным действием: пользователь должен либо быть членом группы Administrators на том компьютере, для которого устанавливается политика, либо иметь права Manage auditing and security log.

Индикаторы оптимизации

- Определяемые пользователем входные переменные : каждый трейдер должен решить, какие технические индикаторы использовать, а также определить, как лучше всего использовать индикаторы. Наиболее часто доступные индикаторы, такие как скользящие средние и осцилляторы, допускают элемент настройки, просто изменяя входные значения, определяемые пользователем переменные, которые изменяют поведение индикатора. Такие переменные, как период ретроспективного анализа или тип ценовых данных, используемых в расчетах, могут быть изменены, чтобы дать индикатору совершенно разные значения и указать на разные рыночные условия. На рисунке 3 показан пример типов входных переменных, которые можно настроить для изменения поведения индикатора.

- Оптимизация : многие современные передовые торговые платформы позволяют трейдерам проводить исследования по оптимизации, чтобы определить исходные данные, обеспечивающие оптимальную производительность. Трейдеры могут ввести диапазон для указанных входных данных, таких как, например, длина скользящей средней, и платформа выполнит вычисления, чтобы найти входные данные, дающие наиболее благоприятные результаты. Оптимизация с несколькими переменными анализирует два или более входных сигнала одновременно, чтобы установить, какая комбинация переменных приводит к наилучшим результатам. Оптимизация – важный шаг в разработке объективной стратегии, определяющей правила входа и выхода из сделки, а также правила управления капиталом.

- Сверхоптимизация: хотя исследования оптимизации могут помочь трейдерам определить наиболее прибыльные исходные данные, чрезмерная оптимизация может создать ситуацию, когда теоретические результаты выглядят фантастически, но результаты реальной торговли пострадают, потому что система была настроена так, чтобы хорошо работать только на определенном, историческом наборе данных.. Хотя это выходит за рамки данной статьи, трейдеры, которые проводят исследования оптимизации, должны быть осторожны, чтобы избежать чрезмерной оптимизации, понимая и используя надлежащие методы тестирования на истории и форвард-тестирования как часть общего процесса разработки стратегии.

Ветроэнергетика

Запасов энергии ветра в 100 раз больше запасов энергии всех рек на планете. Ветровые станции помогают преобразовывать ветер в электрическую, тепловую и механическую энергию. Главное оборудование – ветрогенераторы (для образования электричества) и ветровые мельницы (для механической энергии).

Этот вид возобновляемой энергии хорошо развит – особенно в Дании, Португалии, Испании, Ирландии и Германии. К началу 2016 года мощность всех ветрогенераторов обогнала суммарную установленную мощность атомной энергетики.

Недостаток в том, что её нельзя контролировать (сила ветра непостоянна). Ещё ветроустановки могут вызывать радиопомехи и влиять на климат, потому что забирают часть кинетической энергии ветра – правда, учёные пока не знают хорошо это или плохо.

РЕКОМЕНДАЦИИ ПО ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ WINDOWS NT

Для повышения защищенности ОС Windows NT, рекомендуется принять следующие меры:

- Обеспечить безопасность помещений, где размещены серверы сети; ограничить посторонним лицам физический доступ к серверам, коммутаторам, сетевым кабелям и прочему оборудованию; использовать средства защиты от сбоев электросети.

- Настроить идентификацию и аутентификацию пользователя при входе в систему.

- Установить сложные пароли с коротким сроком действия для всех пользователей.

- Настроить разграничение прав доступа к ресурсам (к объектам файловой системы, к устройствам, к реестру и т.д.).

- Настроить регистрацию событий.

- Настроить сервер SMB.

- Использовать безопасные сетевые каналы, базирующиеся на стандарте SSL.

- Использовать файловую систему с шифрованием.

Но в основном модель безопасности Windows NT базируется на концепции пользовательских аккаунтов. Можно создать неограниченное количество пользовательских аккаунтов и сгруппировать их наиболее удобным методом. После этого для аккаунта или группы необходимо представить или ограничить доступ к любому из ресурсов компьютера.

Примеры симисторов

Примеры симисторов приведены в таблице ниже. Здесь \(I_H\) — ток удержания,

\(\max\ I_{T(RMS)}\) — максимальный ток, \(\max\ V_{DRM}\) — максимальное напряжение,

\(I_{GT}\) — отпирающий ток.

| Модель | \(I_H\) | \(\max\ I_{T(RMS)}\) | \(\max\ V_{DRM}\) | \(I_{GT}\) |

|---|---|---|---|---|

| BT134-600D | 10 мА | 4 А | 600 В | 5 мА |

| MAC97A8 | 10 мА | 0,6 А | 600 В | 5 мА |

| Z0607 | 5 мА | 0,8 А | 600 В | 5 мА |

| BTA06-600C | 25 мА | 6 А | 600 В | 50 мА |

Реле

С точки зрения микроконтроллера, реле само является мощной нагрузкой,

причём индуктивной. Поэтому для включения или выключения реле нужно

использовать, например, транзисторный ключ. Схема подключения и также

улучшение этой схемы было рассмотрено ранее.

Реле подкупают своей простотой и эффективностью. Например, реле

HLS8-22F-5VDC — управляется напряжением 5 В и способно коммутировать

нагрузку, потребляющую ток до 15 А.

Главное преимущество реле — простота использования — омрачается

несколькими недостатками:

- это механический прибор и контакты могу загрязниться или даже привариться друг к другу,

- меньшая скорость переключения,

- сравнительно большие токи для переключения,

- контакты щёлкают.

Часть этих недостатков устранена в так называемых твердотельных

реле. Это,

фактически, полупроводниковые приборы с гальванической развязкой,

содержащие внутри полноценную схему мощного ключа.

Заключение

Таким образом, в арсенале у нас достаточно способов управления

нагрузкой, чтобы решить практически любую задачу, которая может

возникнуть перед радиолюбителем.

Полезные источники

- Хоровиц П., Хилл У. Искусство схемотехники. Том 1. — М.: Мир, 1993.

- Управление мощной нагрузкой переменного тока

- Управление мощной нагрузкой постоянного тока. Часть 1

- Управление мощной нагрузкой постоянного тока. Часть 2

- Управление мощной нагрузкой постоянного тока. Часть 3

- Щелкаем реле правильно: коммутация мощных нагрузок

- Управление мощной нагрузкой переменного тока

- Управление MOSFET-ами #1

- Современные высоковольтные драйверы MOSFET- и IGBT-транзисторов

- Ключ на плечо! – особенности применения высоковольтных драйверов производства IR

Простейший ключ

В дальнейшем полевым транзистором мы будет называть конкретно MOSFET,

то есть полевые транзисторы с изолированным

затвором

(они же МОП, они же МДП). Они удобны тем, что управляются

исключительно напряжением: если напряжение на затворе больше

порогового, то транзистор открывается. При этом управляющий ток через

транзистор пока он открыт или закрыт не течёт. Это значительное

преимущество перед биполярными транзисторами, у которых ток течёт всё

время, пока открыт транзистор.

Также в дальнейшем мы будем использовать только n-канальные MOSFET

(даже для двухтактных схем). Это связано с тем, что n-канальные

транзисторы дешевле и имеют лучшие характеристики.

Простейшая схема ключа на MOSFET приведена ниже.

Опять же, нагрузка подключена «сверху», к стоку. Если подключить её

«снизу», то схема не будет работать. Дело в том, что транзистор

открывается, если напряжение между затвором и истоком превышает

пороговое. При подключении «снизу» нагрузка будет давать

дополнительное падение напряжения, и транзистор может не открыться или

открыться не полностью.

Несмотря на то, что MOSFET управляется только напряжением и ток через

затвор не идёт, затвор образует с подложкой паразитный

конденсатор. Когда транзистор открывается или закрывается, этот

конденсатор заряжается или разряжается через вход ключевой схемы. И

если этот вход подключен к push-pull выходу микросхемы, через неё

потечёт довольно большой ток, который может вывести её из строя.

При управлении типа push-pull схема разряда конденсатора образует,

фактически, RC-цепочку, в которой максимальный ток разряда будет равен

где \(V\) — напряжение, которым управляется транзистор.

Таким образом, достаточно будет поставить резистор на 100 Ом, чтобы

ограничить ток заряда — разряда до 10 мА. Но чем больше сопротивление

резистора, тем медленнее он будет открываться и закрываться, так как

постоянная времени \(\tau = RC\) увеличится

Это важно, если транзистор

часто переключается. Например, в ШИМ-регуляторе

Основные параметры, на которые следует обращать внимание — это

пороговое напряжение \(V_{th}\), максимальный ток через сток \(I_D\) и

сопротивление сток — исток \(R_{DS}\) у открытого транзистора. Ниже приведена таблица с примерами характеристик МОП-транзисторов

Ниже приведена таблица с примерами характеристик МОП-транзисторов.

| Модель | \(V_{th}\) | \(\max\ I_D\) | \(\max\ R_{DS}\) |

|---|---|---|---|

| 2N7000 | 3 В | 200 мА | 5 Ом |

| IRFZ44N | 4 В | 35 А | 0,0175 Ом |

| IRF630 | 4 В | 9 А | 0,4 Ом |

| IRL2505 | 2 В | 74 А | 0,008 Ом |

Для \(V_{th}\) приведены максимальные значения. Дело в том, что у разных

транзисторов даже из одной партии этот параметр может сильно

отличаться. Но если максимальное значение равно, скажем, 3 В, то этот

транзистор гарантированно можно использовать в цифровых схемах с

напряжением питания 3,3 В или 5 В.

Сопротивление сток — исток у приведённых моделей транзисторов

достаточно маленькое, но следует помнить, что при больших напряжениях

управляемой нагрузки даже оно может привести к выделению значительной

мощности в виде тепла.

Обзор

Эта группа безопасности разработана в рамках стратегии управления раскрытием учетных данных на предприятии. К учетным записям членов этой группы автоматически применяются ненастраиваемые функции защиты. По умолчанию предполагается, что членство в группе защищенных пользователей накладывает определенные ограничения и обеспечивает профилактическую защиту. Единственный способ изменить вышеуказанные функции защиты для учетной записи — удалить учетную запись из этой группы безопасности.

Предупреждение

Учетные записи служб и компьютеров никогда не должны быть членами группы «Защищенные пользователи». Эта группа в любом случае обеспечивает неполную защиту, так как пароль или сертификат всегда доступен на узле. Проверка подлинности завершится ошибкой «Неправильное имя пользователя или пароль» для любой службы или компьютера, добавленного в группу «Защищенные пользователи».

Эта связанная с доменом глобальная группа активирует ненастраиваемую защиту на устройствах и ведущих компьютерах под управлением Windows Server 2012 R2 и Windows 8.1 или более поздней версии для пользователей в доменах с основным контроллером домена, работающим под управлением Windows Server 2012 R2. Это значительно сокращает объем памяти по умолчанию учетных данных при входе пользователей на компьютеры с помощью этих средств защиты.

Дополнительные сведения см. в разделе о » в этом разделе.

Практика

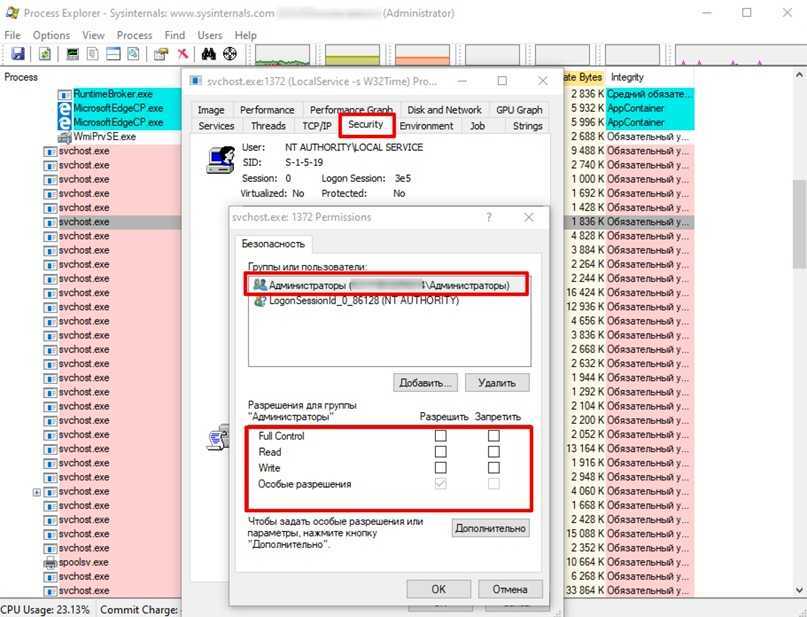

Давайте посмотрим дескриптор безопасности какого-нибудь процесса. Заметьте, дескриптор безопасности процесса определяет кто может что-то сделать с этим процессом, а не то что может сделать сам процесс. Посмотреть на дескриптор безопасности можно из Process Explorer. Я выбираю любой процесс svhost (процесс какой-то службы), открываю его свойства. Затем перехожу на вкладку “Securuty” и внизу нажимаю кнопку “Permision“:

В примере выше к этому процессу имеют доступ только локальные администраторы. При этом читать и писать в процесс они не могут, но имеют “Особые разрешения“.

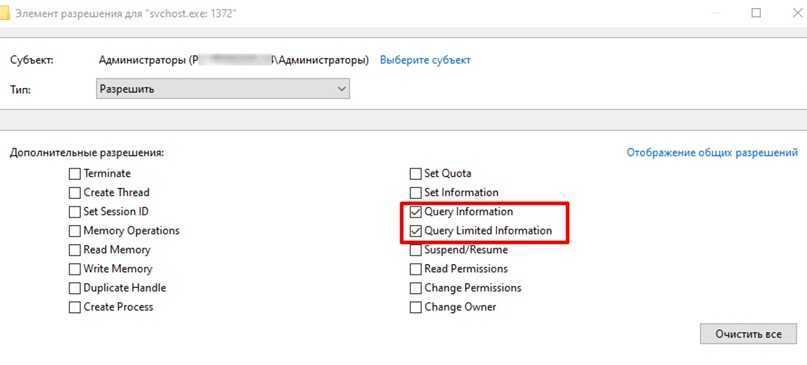

Если погрузиться дальше, нажимаем кнопку “Дополнительно“, далее два раза щелкаем по группе “Администраторы“, и в открывшемся окне нажимаем ссылку “Отображение дополнительных разрешений“. Вы увидите такую ACE запись (записи в ACL называются ACE):

То есть Администраторы могут запрашивать информацию о процессе.

Вот еще некоторые сведения о DACL:

- Владельцы объекта имеют возможность редактировать DACL записи. То есть могут дать себе полные права, или дать права к этому файлу другому пользователю.

- Запрещающие правила ACL всегда имеют приоритет над разрешающими.

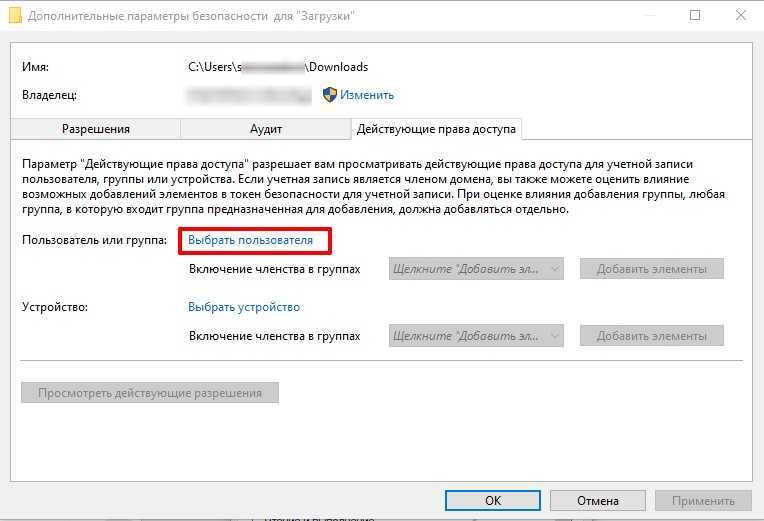

Если открыть свойства файла или папки, перейти на вкладку “Безопасность“, а затем нажать кнопку “Дополнительно“. И перейти на вкладку “Действующие права доступа“, то можно выбрать пользователя и проверить его права доступа к этому файлу или каталогу:

Что такое субъекты безопасности?

Субъект безопасности — это любая сущность, которая может быть проверена операционной системой, например учетной записью пользователя, учетной записью компьютера или потоком или процессом, который выполняется в контексте безопасности учетной записи пользователя или компьютера или групп безопасности для этих учетных записей. Субъекты безопасности уже давно являются основой для управления доступом к защищаемым ресурсам на компьютерах Windows. Каждый субъект безопасности представлен в операционной системе уникальным идентификатором безопасности (SID).

Примечание

Это содержимое относится только к версиям Windows в списке «Применимо к» в начале статьи.

Держите торговые графики в чистоте

Поддержание чистоты графиков : поскольку платформа для построения графиков трейдера является его или ее порталом на рынки, важно, чтобы графики улучшали, а не препятствовали анализу рынка трейдером. Легко читаемые графики и рабочие области (весь экран, включая графики, новостные ленты, окна ввода ордеров и т

д.) Могут улучшить ситуационную осведомленность трейдера, позволяя ему быстро расшифровывать рыночную активность и реагировать на нее. Большинство торговых платформ позволяют в значительной степени настраивать цвет и дизайн графика, от цвета фона, стиля и цвета скользящей средней до размера, цвета и шрифта слов, которые появляются на графике. Настройка чистых и визуально привлекательных графиков и рабочих пространств помогает трейдерам эффективно использовать индикаторы.

Информационная перегрузка : многие современные трейдеры используют несколько мониторов для отображения нескольких графиков и окон ввода ордеров. Даже если используется шесть мониторов, не следует рассматривать каждый квадратный дюйм экрана под технические индикаторы. Информационная перегрузка возникает, когда трейдер пытается интерпретировать так много данных, что по сути все они теряются. Некоторые люди называют это аналитическим параличом; если будет представлено слишком много информации, трейдер, скорее всего, не сможет ответить. Один из способов избежать информационной перегрузки – исключить из рабочего пространства любые посторонние индикаторы; если вы не используете его, потеряйте – это поможет уменьшить беспорядок. Трейдеры также могут просматривать графики, чтобы убедиться, что они не обременены мультиколлинеарностью; если на одном графике присутствует несколько индикаторов одного типа, можно удалить один или несколько индикаторов.

Советы по организации: Создание хорошо организованного рабочего пространства, использующего только релевантные инструменты анализа, – это процесс. Набор технических индикаторов, которые использует трейдер, может время от времени меняться в зависимости от рыночных условий, используемых стратегий и стиля торговли.

С другой стороны, диаграммы можно сохранять, если они настроены в удобной для пользователя форме. Нет необходимости переформатировать графики каждый раз, когда торговая платформа закрывается и снова открывается (инструкции см. В разделе справки торговой платформы). Торговые символы можно менять вместе с любыми техническими индикаторами, не нарушая цветовую схему и макет рабочего пространства. На рисунке 2 показано хорошо организованное рабочее пространство. Рекомендации по созданию удобных для чтения диаграмм и рабочих пространств включают:

- Цвета. Цвета должны быть удобными для просмотра и обеспечивать большой контраст, чтобы все данные можно было легко просмотреть. Кроме того, один цвет фона можно использовать для графиков ввода ордеров (график, который используется для входа и выхода из сделки), а другой цвет фона может использоваться для всех других графиков того же символа. Если торгуется более чем одним символом, можно использовать другой цвет фона для каждого символа, чтобы упростить изоляцию данных.

- Макет. Наличие более одного монитора помогает создать удобное рабочее пространство. Один монитор можно использовать для ввода ордеров, а другой – для графиков цен. Если один и тот же индикатор используется на нескольких графиках, рекомендуется разместить похожие индикаторы в одном месте на каждом графике, используя одни и те же цвета. Это упрощает поиск и интерпретацию рыночной активности на отдельных графиках.

- Размеры и шрифты. Полужирный и четкий шрифт позволяет трейдерам легче читать числа и слова. Как и цвета и макет, стиль шрифта является предпочтением, и трейдеры могут экспериментировать с разными стилями и размерами, чтобы найти комбинацию, которая создает наиболее визуально приятный результат. Как только удобные надписи найдены, шрифты одного стиля и размера можно использовать на всех диаграммах, чтобы обеспечить непрерывность.

Для чего нужны базовые параметры безопасности?

Базовые параметры безопасности предоставляют пользователям важные преимущества, поскольку сочетают в себе глубокие знания специалистов Microsoft, ее партнеров и клиентов.

Например, существует более 3000 параметров групповой политики для Windows 10, которые не включают более 1800 параметров Internet Explorer 11. Из этих 4800 параметров только некоторые связаны с безопасностью. Хотя Microsoft предоставляет комплексные рекомендации по различным функциям безопасности, изучение каждой из них может занять много времени. Вам придется самостоятельно определить последствия для безопасности каждого параметра. Затем вам по-прежнему потребуется определить соответствующее значение для каждого параметра.

В современных организациях ландшафт угроз безопасности постоянно развивается, и ИТ-специалисты и разработчики политик должны избежать угроз безопасности и внести необходимые изменения в параметры безопасности, чтобы помочь устранить эти угрозы. Чтобы ускорить развертывание и упростить управление продуктами Майкрософт, Майкрософт предоставляет клиентам базовые показатели безопасности, доступные в потребляемых форматах, например резервные копии объектов групповой политики.

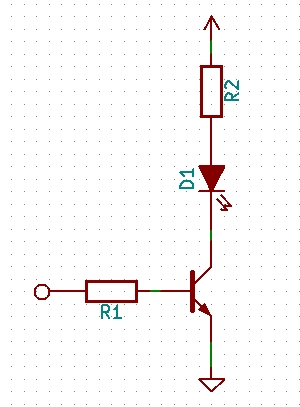

Пример расчёта простой схемы

Пусть, например, требуется включать и выключать светодиод с помощью

микроконтроллера. Тогда схема управления будет выглядеть следующим

образом.

Пусть напряжение питания равно 5 В.

Характеристики (рабочий ток и падение напряжения) типичных светодиодов

диаметром 5 мм можно приблизительно оценить по таблице.

| Цвет | \(I_{LED}\) | \(V_{LED}\) |

|---|---|---|

| Красный | 20 мА | 1,9 В |

| Зеленый | 20 мА | 2,3 В |

| Желтый | 20 мА | 2,1 В |

| Синий (яркий) | 75 мА | 3,6 В |

| Белый (яркий) | 75 мА | 3,6 В |

Пусть используется белый светодиод. В качестве транзисторного ключа

используем КТ315Г — он подходит по максимальному току (100 мА) и

напряжению (35 В). Будем считать, что его коэффициент передачи тока

равен \(\beta = 50\) (наименьшее значение).

Итак, если падение напряжения на диоде равно \(V_{LED} = 3{,}6\,\textrm{В}\), а

напряжение насыщения транзистора \(V_{CE} = 0{,}4\,\textrm{В}\) то напряжение на

резисторе R2 будет равно \(V_{R2} = 5{,}0 — 3{,}6 — 0{,}4 = 1\,\textrm{В}\). Для

рабочего тока светодиода \(I_{LED} = 0{,}075\,\textrm{А}\) получаем

Значение сопротивление было округлено, чтобы попасть в ряд

E12.

Для тока \(I_{LED} = 0{,}075\,\textrm{А}\) управляющий ток должен быть в \(\beta =

50\) раз меньше:

Падение напряжения на переходе эмиттер — база примем равным \(V_{EB} =

0{,}7\,\textrm{В}\).

Отсюда

Сопротивление округлялось в меньшую сторону, чтобы обеспечить запас по

току.

Таким образом, мы нашли значения сопротивлений R1 и R2.

Описание компонента

Компьютеры под управлением поддерживаемой версии Windows могут управлять использованием системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После проверки подлинности пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения того, имеет ли пользователь, прошедший проверку подлинности, правильные разрешения на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, не являющимся владельцем ресурса, и они должны быть защищены от несанкционированного использования. В модели управления доступом пользователи и группы (также называемые субъектами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначаются права и разрешения, которые информируют операционную систему о том, что может сделать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения субъектам безопасности. Во время проверки управления доступом эти разрешения проверяются, чтобы определить, какие субъекты безопасности могут получить доступ к ресурсу и как они могут получить к нему доступ.

Субъекты безопасности выполняют действия (включая чтение, запись, изменение или полный контроль) с объектами. Объекты включают файлы, папки, принтеры, разделы реестра и объекты доменные службы Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACL) для назначения разрешений. Это позволяет диспетчерам ресурсов применять управление доступом следующими способами:

- Запрет доступа для несанкционированных пользователей и групп

- Установка четко определенных ограничений на доступ, предоставляемый авторизованным пользователям и группам

Владельцы объектов обычно предоставляют разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавленные в существующие группы, принимают разрешения этой группы. Если объект (например, папка) может содержать другие объекты (например, вложенные папки и файлы), он называется контейнером. В иерархии объектов связь между контейнером и его содержимым выражается путем ссылки на контейнер в качестве родительского. Объект в контейнере называется дочерним, а дочерний наследует параметры управления доступом родительского объекта. Владельцы объектов часто определяют разрешения для объектов-контейнеров, а не для отдельных дочерних объектов, чтобы упростить управление доступом.

Этот набор содержимого содержит:

- Обзор динамического контроля доступа

- Идентификаторы безопасности

-

Субъекты безопасности

- Локальные учетные записи

- Учетные записи Active Directory

- Учетные записи Майкрософт

- Учетные записи службы

- Группы безопасности Active Directory