Служба удалённых РС и её настройка

- В Меню «Пуск» найдите Administrative Tools — Server Manager и перейдите в него.

- В панели навигации слева выберите Roles, потом в центральном окне Add roles.

- Выберите единственную роль — Remote Desktop Services и нажмите Next. В следующем окне — определите флагами службы ролей RD Session Host и RD Licensing («Узел сеансов…» и «Лицензирование…»).

- Выберите метод подтверждения подлинности «Do not require…». Это позволит работать с терминальным сервером клиентам со старыми версиями RDP.

- В Specify Licensing Mode выберите один из трёх вариантов:

- Per device (на устройство). Предпочтительный метод. Лицензирование Терминального сервера для каждого отдельного устройства.

- Per user (на пользователя). Терминальный сервер на Windows Server 2008 R2 лицензируется для отдельных пользователей.

- Configure later. Откладывает выбор метода лицензирования.

- В следующем окне выберите группу пользователей, у которой будет доступ к Terminal Server. Everyone — для всех, кто имеет лицензию. Нажмите Add — Advanced и внизу добавьте Everyone. Подтвердите выбор.

- В Add roles wizard («Мастере добавления ролей») можно включить дополнительные настройки сервера, когда это необходимо. Внимательно изучите Мастер, если удалённым пользователям сервера нужно предоставлять видео или музыкальный контент.

- В Configure Discovery Scope задайте параметры области обнаружения (для установки разрешений). Установите «Configure a discovery scope…» и…:

- Если ПК с Windows Server 2008 R2 входит в домен — This domain или The forest.

- Если нет — This workgroup.

- Подтвердите выбранные для установки элементы. Тщательно проверьте выбор, убедитесь в сохранении настроек и перезагрузите компьютер.

Решение

Если вы присмотритесь внимательно, то в данном окне с ошибкой, есть и решение проблемы и зключается оно в том, что вы должны открыть окно удаленного рабочего стола от имени администратора. Делается это просто:

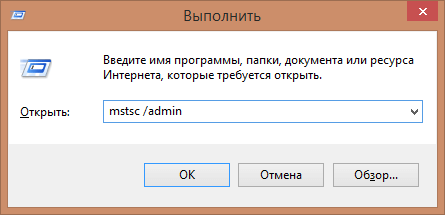

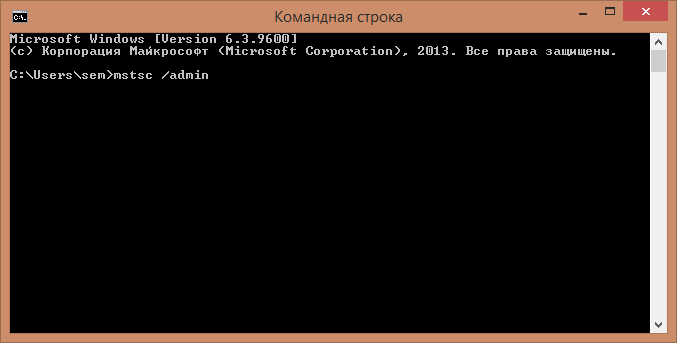

Нажимаете Win+R и в окне выполнить пишите mstsc /admin, либо же открываете окно командной строки от имени администратора и там пишите те же mstsc /admin.

или

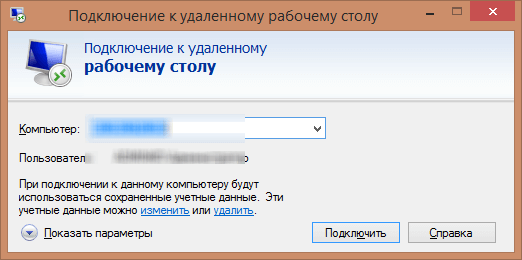

В итоге у вас появится окно «Подключение к удаленному рабочему столу», запущенное от имени администратора, что даст возможность спокойно подключиться к любому участнику фермы терминального сервера. Советую посмотреть остальные ключи в командной строке для команды mstsc /?

Надеюсь вы поняли происхождение и решение ошибки:

Если вы используете подключение к удаленному рабочему столу, предоставляемое администратором, обратитесь к администратору за помощью.

Если вы хотите подключиться к определенному участнику фермы для управления им, введите в командной строке «mstsc /admin»

Проверка CAL — лицензий

Возможен такой вариант событий, что на сервере лицензирования сервера терминалов закончились лицензии. Для этого, просто подождите пока освободится лицензия, либо приобретите и активируйте нужное количество CAL — лицензий.

Чтобы проверить доступные и занятые CAL, воспользуйтесь «Лицензированием сервера терминалов» на серверной Windows:

- Откройте «Пуск» → «Администрирование» → «Службы удаленных рабочих столов» → «Диспетчер лицензирования удаленных рабочих столов».

- Выберите свой сервер лицензирования.

- В открывшемся окне нажмите «Действие» → «Создать отчет».

В отчете будет отображено число клиентских лицензий служб удаленных рабочих столов «на пользователя» которые:

- установлены на сервере лицензирования;

- выданы сервером лицензирования с учетом заданной области отчета.

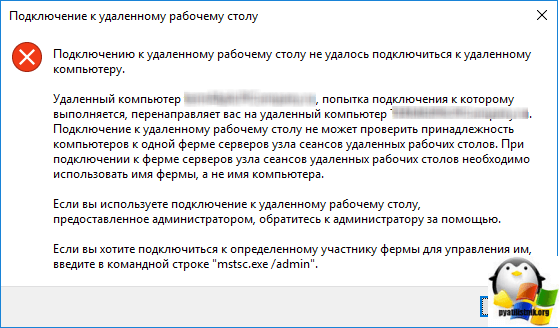

Описание ошибки при подключении к участнику фермы

При попытке зайти на нужный хост для обслуживания вы получаете:

Подключение к удаленному рабочему столу не удалось подключиться к удаленному компьютеру. Удаленный компьютер «имя», попытка подключения к которому выполняется, перенаправляет вас на удаленный компьютер «имя». Подключение к удаленному рабочему столу не может проверить принадлежность компьютеров к одной ферме серверов узла сеансов удаленных рабочих столов. При подключении к ферме серверов узла сеансов удаленных рабочих столов необходимо использовать имя фермы, а не имя компьютера.

Если вы используете подключение к удаленному рабочему столу, предоставляемое администратором, обратитесь к администратору за помощью.

Если вы хотите подключиться к определенному участнику фермы для управления им, введите в командной строке «mstsc /admin» (

Remote Desktop Connection failed to connect to the remote computer. The remote computer «name» that you are trying to connect to redirects you to the remote computer «name». Remote Desktop Connection cannot verify that computers belong to the same RD Session Host server farm. When connecting to an RD Session Host server farm, you must use the farm name, not the computer name.

If you are using an administrator-provided Remote Desktop Connection, contact your administrator for assistance.

If you want to connect to a specific farm member to manage it, type «mstsc /admin» at the command prompt

Пользователю не удается войти, при этом отображаются сообщения «Ошибка аутентификации» и «Защита CredSSP от атак с использованием криптографического оракула»

Когда пользователи пытаются войти с использованием любой версии Windows (начиная с Windows Vista с пакетом обновления 2 (SP2) или Windows Server 2008 с пакетом обновления 2 (SP2)), они получают отказ в доступе и такие сообщения:

Ошибка «Исправление шифрования CredSSP» ссылается на набор обновлений системы безопасности, выпущенный в марте, апреле и мае 2018 г. CredSSP — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений. Обновление за 13 марта 2018 г., 3B и все последующие обновления подверглись эксплойту, когда злоумышленник мог передать учетные данные пользователя для выполнения кода в целевой системе.

В исходные обновления была добавлена поддержка нового объекта групповой политики «Защита от атак с использованием криптографического оракула», который может иметь следующие настройки:

- Уязвимо. Клиентские приложения, использующие CredSSP, могли переключиться на небезопасные версии, но из-за этого удаленные рабочие столы могли подвергаться атакам. Службы, использующие CredSSP, принимали клиенты, которые не были обновлены.

- Устранено. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, но службы, использующие CredSSP, принимают клиенты, которые не были обновлены.

-

Принудительно обновленные клиенты. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, и службы, использующие CredSSP, не принимают клиенты без установленных обновлений.

Примечание

Этот параметр не следует развертывать, пока все узлы поддержки в удаленном расположении не будут поддерживать последнюю версию.

В обновлении за 8 мая 2018 г. значение для параметра по умолчанию «Защита от атак с использованием криптографического оракула» изменилось с «Уязвимо» на «Устранено». После реализации этого изменения клиенты Удаленного рабочего стола, на которых были установлены обновления, не могут подключаться к серверам без этого обновления (или к обновленным серверам, которые еще не были перезапущены). Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.

Чтобы устранить эту проблему, обновите и перезапустите все системы. Полный список обновлений и дополнительные сведения об уязвимостях см. в разделе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability (CVE-2018-0886 | Уязвимость CredSSP, допускающая удаленное выполнение кода).

Чтобы устранить эту проблему до завершения обновления, просмотрите список допустимых типов подключений в обновлении KB4093492. Если нет других осуществимых альтернатив, можете попробовать один из следующих методов:

На затронутых клиентских компьютерах верните для политики «Защита от атак с использованием криптографического оракула» значение Уязвимо.

Измените следующие политики в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность: для политики Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP задайте значение Включено и выберите RDP.

для политики Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети задайте значение Отключено.

Важно!

Изменение этих групповых политик делает развертывание менее защищенным. Мы рекомендуем использовать их только временно (или вообще не использовать).. Дополнительные сведения о работе с групповой политикой см

в разделе

Дополнительные сведения о работе с групповой политикой см. в разделе .

⚒ Настройка групповой политики управления теневыми подключениями к RDS сессиям в Windows

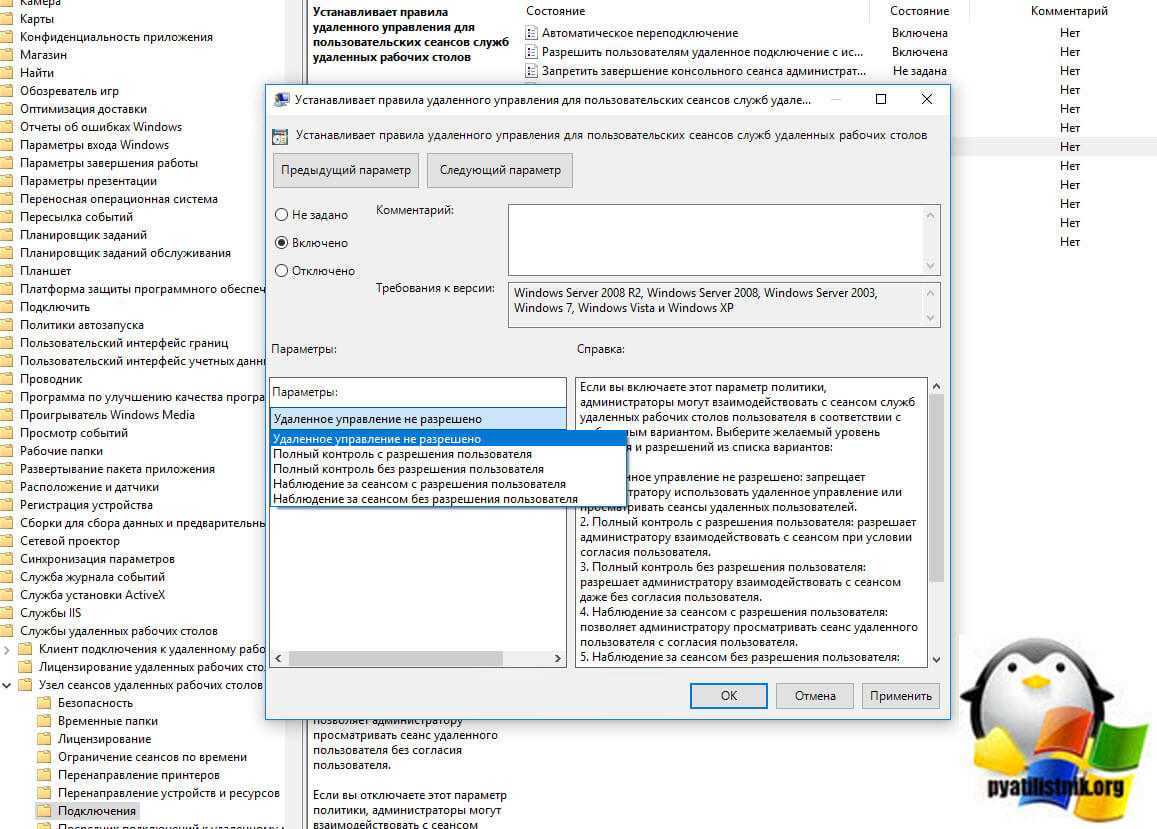

Перед тем, как мы с вами разберем практические методы подключения Remote Desktop Shadow, нам нужно настроить групповую политику, которая будет определять, как оператор, кто будет помогать конечному пользователю, будет с ним взаимодействовать. У системного администратора есть возможность оставить пользователю одобрение подключения или же можно сделать без уведомления, существует пять вариантов политики.

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра ) — Идет по умолчанию, если политика не задана

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя (значение параметра реестра 1 )

- Full Control without users’s permission — полный контроль без разрешения пользователя (значение параметра реестра 2)

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (значение параметра реестра 3)

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (значение параметра реестра 4).

Данный ключ реестра можно найти в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services под названием «Shadow»

Найти данную политику можно по пути:

Конфигурация Компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения (Policies — Administrative Templates — Windows components — Remote Desktop Services — Remote Session Host — Connections)

Она будет иметь название «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов (Set rules for remote control of Remote Desktop Services user sessions)»

Чтобы получить текущее значение ключа Shadow, вам необходимо на конечном компьютере открыть командную строку и ввести:

reg query «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services» /v Shadow

Его также можно установить вручную с помощью командной строки, введя следующую команду:

reg add «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services» /v Shadow /t REG_DWORD /d 4

Чтобы удалить тип теневого ключа:

reg delete «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services» /v Shadow /f

Установка роли «Службы терминалов»

Подопытным сервером выступит Windows Server 2008 R2. Активируем терминальный сервер и получим клиентские лицензии CAL на пользователя. Первым делом добавляем роли нашему серверу. Сильно подробно расписывать не буду — тут все просто.

- Диспетчер сервера -> Роли -> Добавить роль -> Службы терминалов

- В списке «Службы роли» отмечаем Сервер терминалов и Лицензирование служб терминалов

Этого вполне достаточно для поддержания базовой функциональности терминального сервера.

В процессе установки вам потребуется выбрать метод проверки подлинности — требовать проверку подлинности на уровне сети или нет. Включение проверки (рекомендуемое) обеспечит повышенную безопасность, но в этом режиме к серверу не смогут подключаться пользователи с устаревшими клиентами (rdp 5.х и ниже).

Решение данной проблемы я описывал ранее — Windows XP и терминальный сервер на Server 2008 R2.

Осталось определиться с режимом лицензирования: «на пользователя» или «на устройство».

Лицензии «на пользователя» следует выбирать в случае, когда пользователи не привязаны к конкретному компьютеру, требуется доступ к серверу как из корпоративной сети, так и из удаленной (дом, другой офис). В противном случае, выбирайте лицензии «на устройство».

Ошибка «Удаленный сеанс отключен, поскольку отсутствуют клиентские лицензии удаленного рабочего стола»

Доброго времени суток! Иногда при подключении у к серверу терминалов через клиент «Подключение к удаленному рабочему столу», может возникнуть ошибка: «Удаленный сеанс отключен, поскольку отсутствуют клиентские лицензии удаленного рабочего стола.» В данной статье я хочу описать причины возникновения данной ошибки и предложу возможные решения этой проблемы.

Итак, при подключению к серверу терминалов по протоколу RDP возникает ошибка: «Удаленный сеанс отключен, поскольку для данного компьютера отсутствуют клиентские лицензии удаленного рабочего стола.»

Данное сообщение можно увидеть в следующих случаях:

- Для службы удаленных рабочих столов на сервере терминалов не настроен сервер лицензирования.

- На сервере лицензирования не осталось клиентских лицензий доступа (CAL).

Рассмотрим эти ситуации более подробно, а также обозначим способы их устранения .

1. Настройка сервера лицензирования

Об установке сервера терминалов, а также о настройке сервера лицензирования удаленных рабочих столов и об активации лицензий можно прочитать в статьях:

Если прежде подключение через удаленный рабочий стол к серверу терминалов работало, то возможно данному клиенту была выдана временная лицензия на 180 дней, и срок этой лицензии уже истек. Для того чтобы заново получить временную лицензию необходимо на клиентской машине удалить из реестра сведения о действующей просроченной лицензии.

Запускаем редактор реестра. Сделать это можно выполнив команду regedit.exe («Пуск» — «Найти программы и файлы», либо «Пуск» — «Выполнить» или нажать комбинацию клавиш Win+R и вписать имя команды в окне «Выполнить»).

Настоятельно рекомендуется при любом изменении реестра делать его копию, для восстановления работоспособности Windows либо программ в случае возникновении проблем.

В запустившемся редакторе реестра необходимо удалить следующий каталог:

После удаления, нужно обязательно запустить клиента «Подключение к удаленному рабочему столу» с правами «Администратора», для того чтобы в реестре прописалась новая временная лицензия.

2. Нехватка CAL-лицензий

Если на сервере лицензирования, который лицензирует данный сервер терминалов, закончились лицензии, необходимо дождаться пока кто-либо освободит лицензию, либо приобрести и активировать необходимое число CAL-лицензий.

Просмотреть общее, занятое и доступное количество лицензий можно в оснастке «Лицензирование сервера терминалов». Чтобы открыть данную оснастку в MS Windows Server 2008 нужно последовательно зайти в меню «Пуск» — «Администрирование» — «Службы удаленных рабочих столов» — «Диспетчер лицензирования удаленных рабочих столов»

Далее следует выбрать свой сервер лицензирования, нажать «Действие» и «Создать отчет». Этот отчет покажет:

- дату и время создания отчета;

- область отчета, например Domain, OU=Sales или All trusted domains;

- число Клиентских лицензий служб удаленных рабочих столов «на пользователя», установленных на сервере лицензирования;

- число Клиентских лицензий служб удаленных рабочих столов «на пользователя», выданных сервером лицензирования с учетом заданной области отчета.

Созданные отчеты отображаются на вкладке «Отчеты» в Диспетчере лицензирования удаленных рабочих столов.

В данной статье будет подробно описан набор действий, который необходимо выполнить для получения программной лицензии для клиента «1С:Предприятие» версии 8.3 (в версиях 8.2 и 8.1 набор действий аналогичен) в автоматическом режиме. …

Наряду с аппаратными LPT и USB-ключами типа HASP4 Net, программные продукты «1С:Предприятие» могут быть защищены от копирования при помощи системы программного лицензирования. Данная система обеспечивает совместную работу пользователей без каких-либо дополнительных физических…

Аннотация

Когда нелицензированные клиенты впервые подключаются к серверу терминалов, сервер терминалов высылает клиенту временный маркер клиентской лицензии сервера терминалов (CAL). После входа пользователя в сеанс сервер терминалов указывает серверу лицензирования пометить выданный временный маркер cal сервера терминалов как проверяемый. При следующем подключении клиента предпринята попытка обновить проверенный временный токен cal сервера терминалов до полного токена cal сервера терминалов. Если маркеры лицензии отсутствуют, временный маркер cal сервера терминалов будет работать в течение 90 дней. Лицензия хранится в реестре клиента.

32-разрядные клиенты RDP хранят лицензию под ключом .

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Для получения дополнительной информации о том, как создать резервную копию и восстановить реестр, см. статью Сведения о резервном копировании и восстановлении реестра Windows.

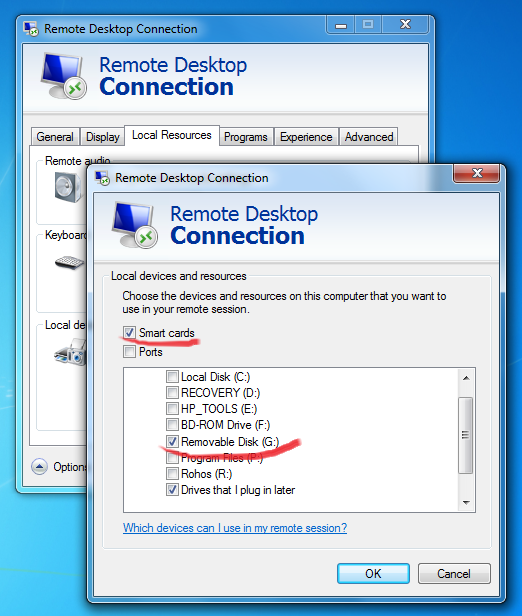

Этапы подготовки соединения с использованием программы Rohos Logon Key:

1. Установите программу Rohos Logon Key на терминальном сервере. В настройках программы укажите тип USB ключа.

2. Установите пакет Rohos Management Tools на компьютер, с которого будет осуществляться доступ на удаленный рабочий стол для создания ключей.

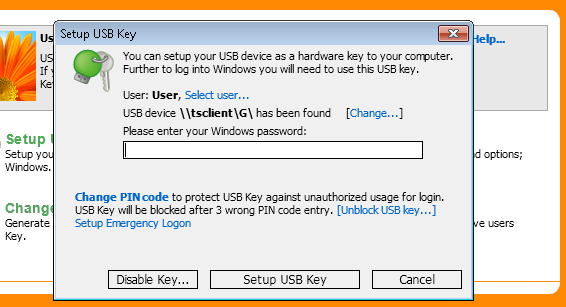

3. Создание ключей для доступа через RDC:

Подключите к локальному компьютеру ваш будущий USB ключ. Подключитесь к терминальному серверу через RDC. В настройках программы Remote Desktop укажите, какие локальные ресурсы (USB диски или смарт-карты) следует предоставить удаленному компьютеру.

Запустите программу Rohos Logon Key на терминальном сервере. Воспользуйтесь командой Setup a key, укажите пользователя, для которого вы создаете ключ и, если необходимо, впишите его пароль.

Замечание: Некоторые типы USB ключей можно создать в программе USB key manager из пакета Rohos Managment tools. Этот пакет устанавливается на компьютере администратора. После создания всех ключей в этой программе необходимо экспортировать их список на терминальный сервер. Подробнее о работе в USB key manager. В этой же программе есть кнопка, копирующая на USB накопитель программы.

4. Настройка Rohos Logon Key на Терминальном Сервере:

После создания всех ключей вы можете усилить безопасность сервера, запретив определенным пользователям доступ к нему без USB ключа. Откройте настройки программы Rohos Logon Key, список Разрешить доступ только с помощью USB-Ключа.

Варианты выбора:

None

Все пользователи могут входить как по паролю, так и с использованием USB ключа. Такая настройка для терминального сервера не рекомендуется.

For any user

Эта опция аналогична старой опции Allow login only by USB Key. Все пользователи обязаны использовать USB ключ для входа или разблокировки Windows.

For listed users

Только пользователи из списка обязаны использовать USB ключ для входа. Все остальные пользователи могут входить по паролю. Список создается автоматически, когда USB ключ создается для какого-либо пользователя. Имя пользователя с USB ключа заносится в этот список. Кроме того, список пользователей и ключей можно импортировать с другого компьютера

Разумеется, это может сделать только администратор.

For ‘rohos’ user group in Active Directory

Каждый пользователь из группы rohos обязан использовать USB ключ.Внимание: группа пользователей rohos должна быть создана администратором Active Directory.

For Remote desktop login

Локальные пользователи могут входить как с ключом, так и без USB ключа. Удаленный вход возможен только с USB ключом

Этот вариант идеально подходит для усиления безопасности терминального сервера.

For Remote desktop login outside LANПользователи в локальной сети могут входить на терминальный сервер и без ключа. Только пользователи, входящие через dial-up, DSL соединения, а также из других сетей, обязаны использовать ключи USB.

Очистка кэша лицензий клиента RDP

Чтобы очистить кэш лицензий клиента, просто удалите этот ключ и его подразделы. При следующем подключении клиента к серверу он получит другую лицензию.

Для 16-разрядных клиентов RDP выполните команду . Затем удалите ключи в разделе , чтобы очистить кэш лицензий клиента. Вы также можете удалить bin-файлы из .

Клиент RDP для Macintosh сохраняет лицензию в файле на локальном компьютере в иерархии папок в разделе . Чтобы очистить кэш лицензий клиента Macintosh, удалите содержимое этой папки. Клиент попытается получить новую лицензию с сервера при следующем подключении.

Если удалить подраздел на клиенте под управлением Windows Vista или более поздней версии, последующие попытки подключения к серверу терминалов могут завершиться ошибкой. Кроме того, вы получите следующее сообщение об ошибке:

Чтобы устранить эту проблему, щелкните правой кнопкой мыши ярлык подключения к удаленному рабочему столу и выберите команду «Запуск от имени администратора». По умолчанию подключение к удаленному рабочему столу выполняется от имени пользователя с минимальными разрешениями пользователя. По умолчанию пользователь с ограниченным доступом не имеет разрешения на запись записей реестра в HKEY_LOCAL_MACHINE. Поэтому попытки перезаписать ключ завершались сбоем . Запуск подключения к удаленному рабочему столу с учетными данными администратора предоставляет разрешения, необходимые для записи необходимых разделов реестра.

Как включить удалённый рабочий стол RDP

Клиент и сервер присутствуют по умолчанию во всех версиях Windows. Для запуска клиента не требуется дополнительная настройка.

Что касается сервера, то он может быть отключён и/или доступ к порту RDP может быть заблокирован файерволом.

Это универсальный способ включения RDP, работающих в большинстве Windows.

Нажмите Win+r и введите:

SystemPropertiesRemote

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

При необходимости добавьте пользователей, которые могут удалённо подключиться, щёлкнув «Выбрать пользователей». Члены группы «Администраторы» получают доступ автоматически:

Чтобы правильно добавить пользователя, введите его имя:

И нажмите кнопку «Проверить имена»:

Команду SystemPropertiesRemote также можно запустить в командной строке, либо в PowerShell.

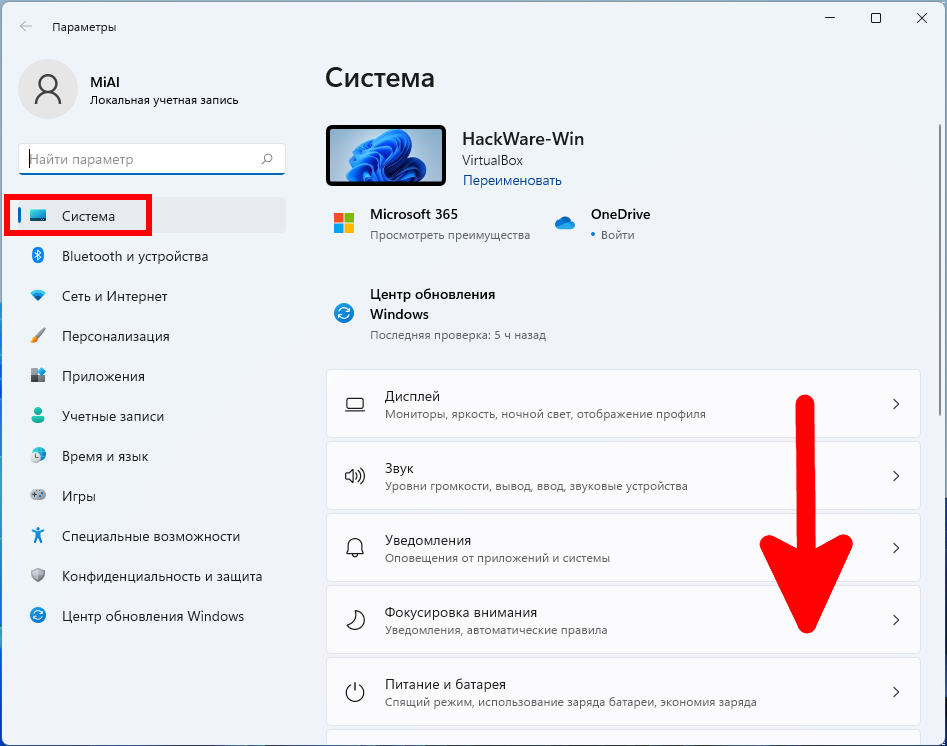

Как включить удалённый рабочий стол на Windows 11 в графическом интерфейсе

Откройте «Параметры», для этого нажмите Win+i.

На вкладке «Система» прокрутите список пунктов вниз.

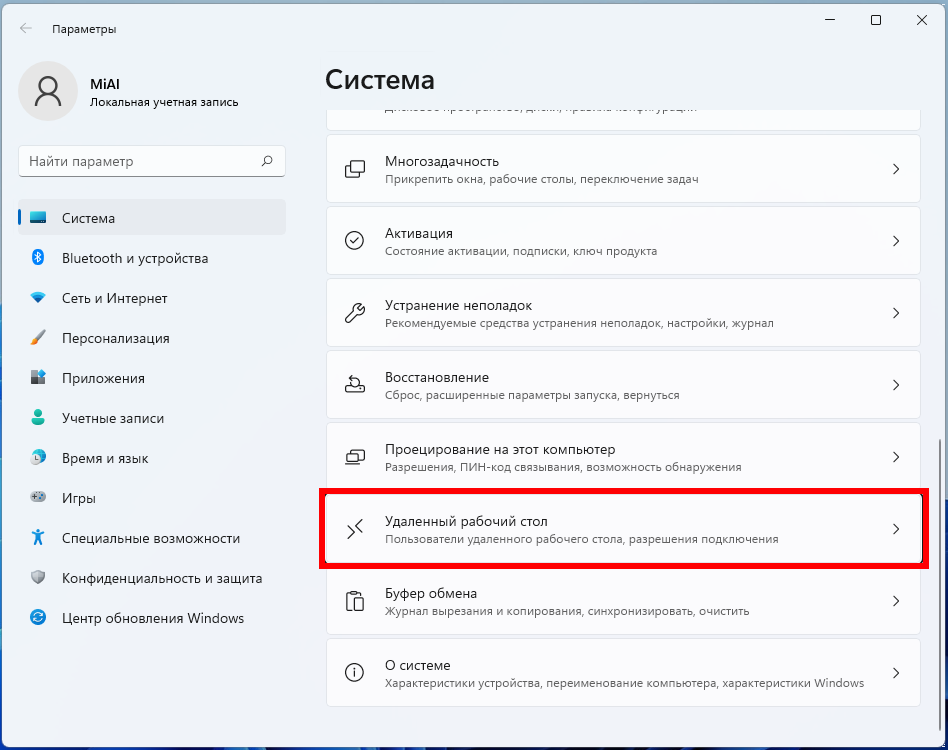

Найдите и кликните «Удалённый рабочий стол».

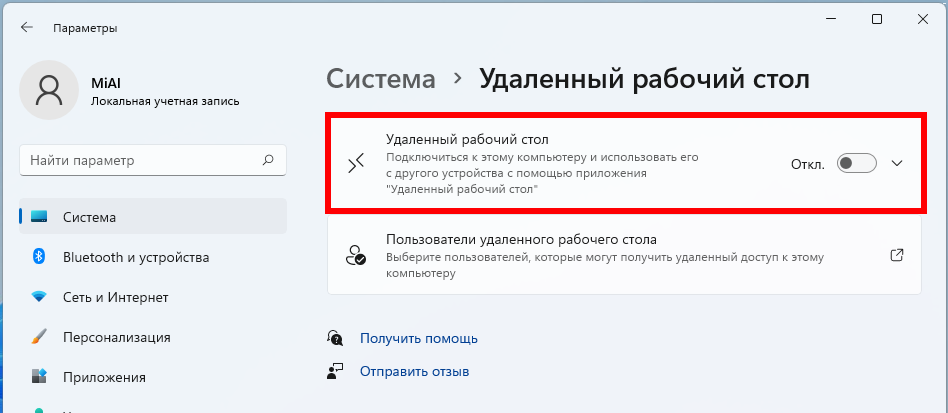

На вкладке «Удалённый рабочий стол» включите соответствующий ползунок.

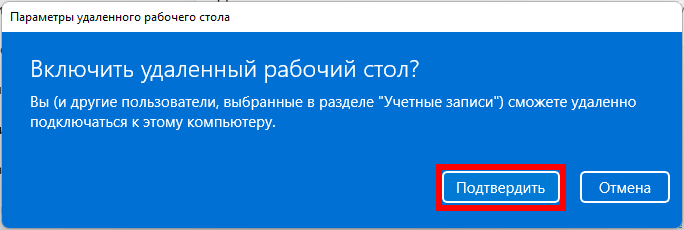

Подтвердите выбранное действие:

Также вы можете выбрать пользователей, которые могут подключаться удалённо к компьютеру.

Как включить удалённый рабочий стол на Windows в командной строке

Для включения удалённого рабочего стола в PowerShell выполните следующие команды:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name "fDenyTSConnections" -Value 0 Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\' -Name "UserAuthentication" -Value 1 Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Команды необходимо выполнять с правами администратора, подробности смотрите в статье «Как запустить PowerShell с правами администратора».

В привычном CMD аналогом являются следующие команды:

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0x00000000 /f reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP" /v UserAuthentication /t REG_DWORD /d 0x00000001 /f netsh advfirewall firewall set rule group="remote desktop" new enable=Yes

Как включить удалённый рабочий стол на Windows Server 2019/2022 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующие команды:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name "fDenyTSConnections" -Value 0 Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\' -Name "UserAuthentication" -Value 1

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 1

Заключение

В статье рассмотрена технология прозрачной авторизации на терминальных серверах Single Sign-On. Её использование позволяет сократить время, затрачиваемое пользователем для входа на терминальный сервер и запуск удаленных приложений. Кроме того, с её помощью достаточно единожды вводить учетные данные при входе на локальный компьютер и затем использовать их при соединении с терминальными серверами домена. Механизм передачи учетных данных достаточно безопасен, а настройка серверной и клиентской части предельно проста.

Бывает такие случаи, когда при использовании RDP (Remote Desktop Protocol — протокол удалённого рабочего стола), не видно программ, которые установленные в системном трее, или ошибки и уведомления просто не отображаются. Для того, чтобы решить данную проблему, к терминальному северу можно подключиться в консольном режиме через тот же RDP.

Удаленный рабочий стол (Remote Desktop Protocol) или RDP — это технология дистанционного подключения к компьютеру (серверу), для непосредственного управлению им через локальную сеть или интернет. Я уже рассказывал о данной технологии в видеоуроке «Подключение к компьютеру через удаленный рабочий стол ».

Использование, каких-либо программ удаленного администрирования для подключения к рабочему столу напрямую не всегда удобно, например, при нестабильной связи или ограничении времени сеанса. Так вот в данной статье мы расскажем, о нехитрой вещи, которую некоторые коллеги возможно не знали.

При использовании клиента удаленного рабочего стола (RDP) Windows, в качестве средства подключения к компьютеру с Windows Server 2003/2008/2012 с запущенной службой сервера терминалов, у вас есть возможность подключения на консоль сервера. Используя эту опцию, вы можете войти на сервер, так, как если бы вы сидели прямо перед ним, а не создавать новые сессии через сетевое подключение. Дело в том, что при удаленной установке некоторых программ, могут возникнуть проблемы, которые не позволят вам сделать это из терминальной сессии, поэтому вам понадобиться войти на сервер через консоль.

Включение удаленного доступа на своем компьютере.

Для того, чтобы настроить удаленный доступ на целевом компьютере, владелец или администратор должен выполнить следующие действия (Мой компьютер \ Свойства \ Настройка удаленного доступа \ Удаленный доступ \ Разрешить подключение от компьютеров с любой версией удаленного рабочего стола

).

Если хотите пускать в свой компьютер только определённых пользователей или группы пользователей вашей сети, то необходимо поставить галочку «Разрешить подключение с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

Как же подключиться к удаленному рабочему столу?

Это конечно же стандартными средствами Windows (Пуск \ Все программы \ Стандартные \ Подключение к удалённому рабочему столу

)

Или через команду Выполнить

(Win

+

R

)

и вводим команду mstsc

. Это более быстрый способ и его используют в основном админы и разработчики программ, т.к. часто приходится подключаться к удаленным рабочим столам серверов.

Как же подключиться к консоли удаленного рабочего стола?

Для этого в появившемся окне вбиваем команду:

Windows Server 2003 и Windows XP: mstsc /console

Windows Server 2008/2012 и Windows 7/8/8.1: mstsc /admin

Вводим имя терминального севера или компьютера.

И вводим учетные данные пользователя имеющего права для удаленного подключения.

Так как RDP по умолчанию создаёт виртуальную консоль, то подключение происходит не к самой сессии, а непосредственно к консоли (основная консоль-мышь/клавиатура).

Какая разница между простым подключением к удаленному рабочему столу и подключением к консоли?

Подключение через консоль — доступно только администраторам и фактически приравнивается к обыкновенному входу в систему. Тогда как простое подключение по rdp — это терминальная сессия, соответственно то программное обеспечение, которое сопротивляется запуску под терминальной сессией, под консолью может вполне успешно работать.

В первом случае создается новая сессия (mstsc), параллельная с существующей. Во втором случае подключение осуществляется к своему рабочему столу (в рамках лицензий на терминал).