PowerShell Remoting

There a number of cmdlets that use WMI for remote administration. The cmdlets invoke a temporary connection the remote computer using WMI, runs the command, then closes the session.

These cmdlets do not use WS-Management based remoting, therefore the computer does not require to be configured for WS-Management nor does it have to meet the system requirement for WS-Management. Because they are not WS-Management service related, you can use the ComputerName parameter in any of these cmdlets

You can run the Invoke-Command cmdlets to run commands on other computers.

For example, to get a list of all services on a remote computer that are either running or stopped, you can run the following commandInvoke-Command –computername DC12 –scriptblock {get-service)

Or to see the status of a single service:Invoke-Command –computername DC12 –scriptblock {get-service WinRm)

Additional Reading on Remote PowerShell:

Windows PowerShell Remoting – Complete list of commandshttp://msdn.microsoft.com/en-us/library/windows/desktop/ee706585(v=vs.85).aspx

Remote Server Administration Tools (RSAT) for Windows

Remote Server Administration Tools for Windows includes Server Manager, Microsoft Management Console (MMC) snap-ins, consoles, Windows PowerShell cmdlets and providers, and some command-line tools for managing roles and features that run on Windows Server 2012 R2.

Установка роли удаленного доступа

Необходимо установить роль удаленного доступа на сервере в организации, которая будет выступать в качестве сервера удаленного доступа.

Установка роли удаленного доступа

Установка роли удаленного доступа на серверах DirectAccess

-

На сервере DirectAccess в консоли диспетчер сервера на панели мониторинга щелкните «Добавить роли и компоненты».

-

Нажмите кнопку Далее трижды, чтобы перейти на страницу выбора роли сервера.

-

В диалоговом окне «Выбор ролей сервера » выберите «Удаленный доступ» и нажмите кнопку «Далее».

-

Нажмите кнопку «Далее » три раза.

-

В диалоговом окне «Выбор служб ролей » выберите DirectAccess и VPN (RAS) и нажмите кнопку «Добавить компоненты».

-

Выберите «Маршрутизация», выберите веб-Application Proxy, нажмите кнопку «Добавить компоненты» и нажмите кнопку «Далее».

-

Нажмите кнопку Далее, а затем щелкните Установить.

-

В диалоговом окне Ход установки убедитесь в успешном завершении установки, а затем нажмите кнопку Закрыть.

эквивалентные команды Windows PowerShell

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Настройка типа развертывания

Существует три варианта развертывания удаленного доступа из консоли управления удаленным доступом:

-

DirectAccess и VPN;

-

только DirectAccess;

-

только VPN.

Примечание

В этом руководстве используется только метод развертывания DirectAccess в примерах процедур.

Настройка типа развертывания

-

На сервере удаленного доступа откройте консоль управления удаленным доступом: на начальном экране введите » Консоль управления удаленным доступом» и нажмите клавишу ВВОД. Если появится диалоговое окно контроля учетных записей, подтвердите, что отображаемое в нем действие именно то, которое требуется, и нажмите кнопку Да.

-

В средней области консоли управления удаленным доступом щелкните Запустить мастер настройки удаленного доступа.

-

В диалоговом окне «Настройка удаленного доступа » выберите DirectAccess и VPN, только DirectAccess или ТОЛЬКО VPN.

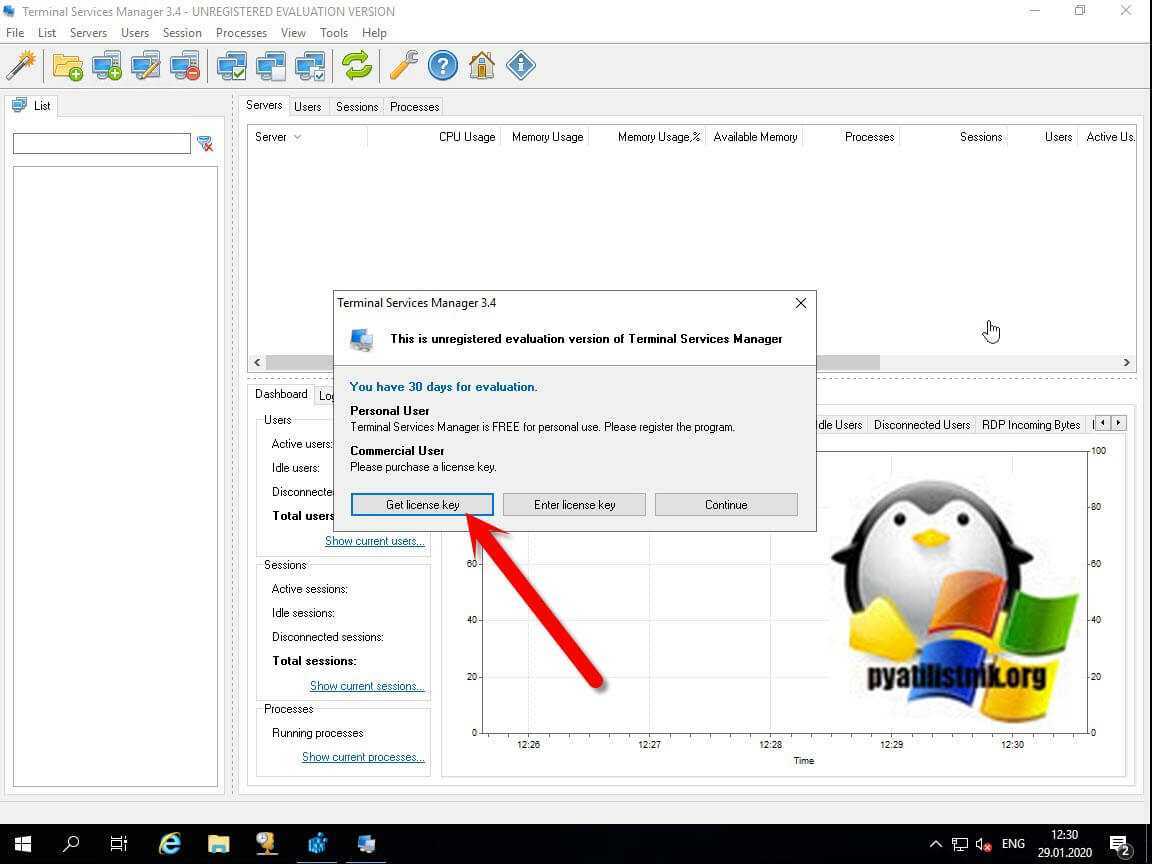

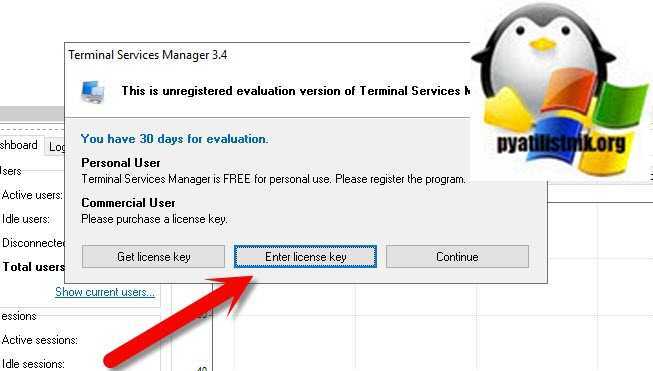

Настройка бесплатной лицензии Terminal Services Manager

После того, как вы войдете в утилиту у вас появится окно «This is unregistered evaluation version of TSM». Для получения бесплатной лицензии нажмите «Get license key».

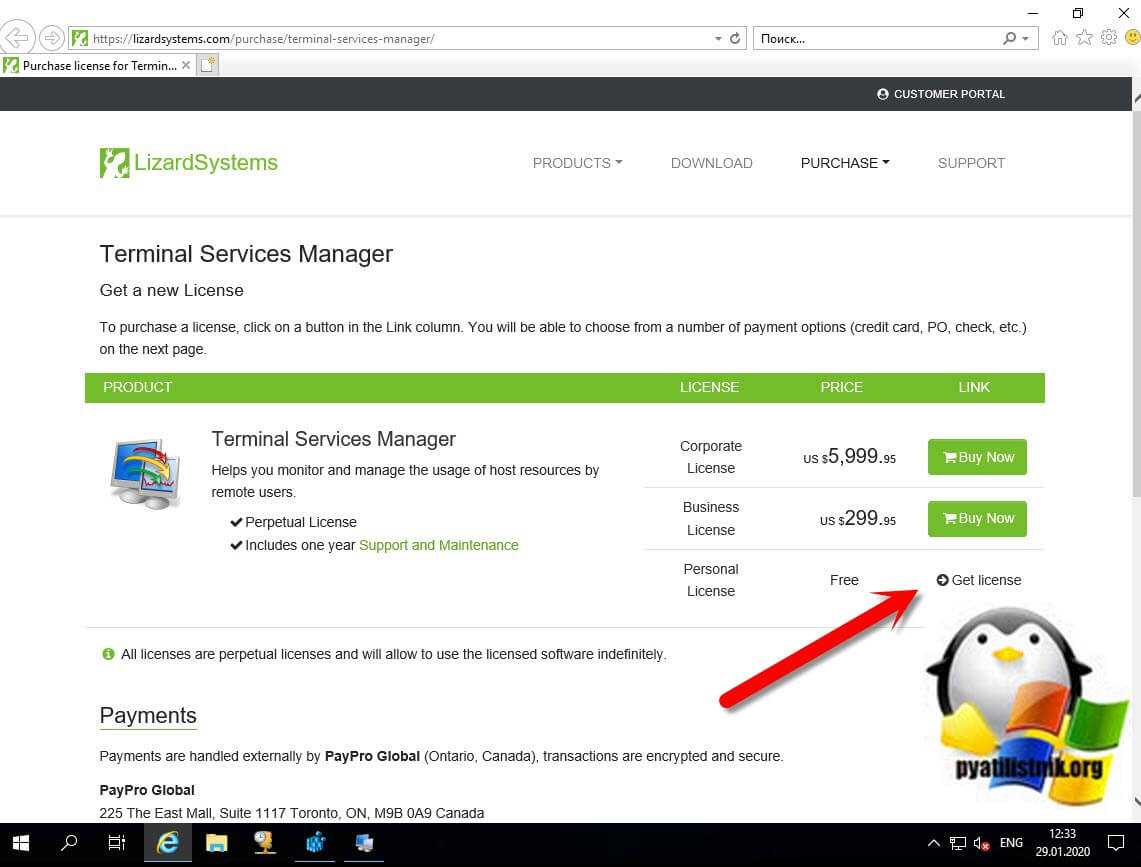

Нам нужна персональная лицензия (personal License Free), нажмите кнопку «Get License».

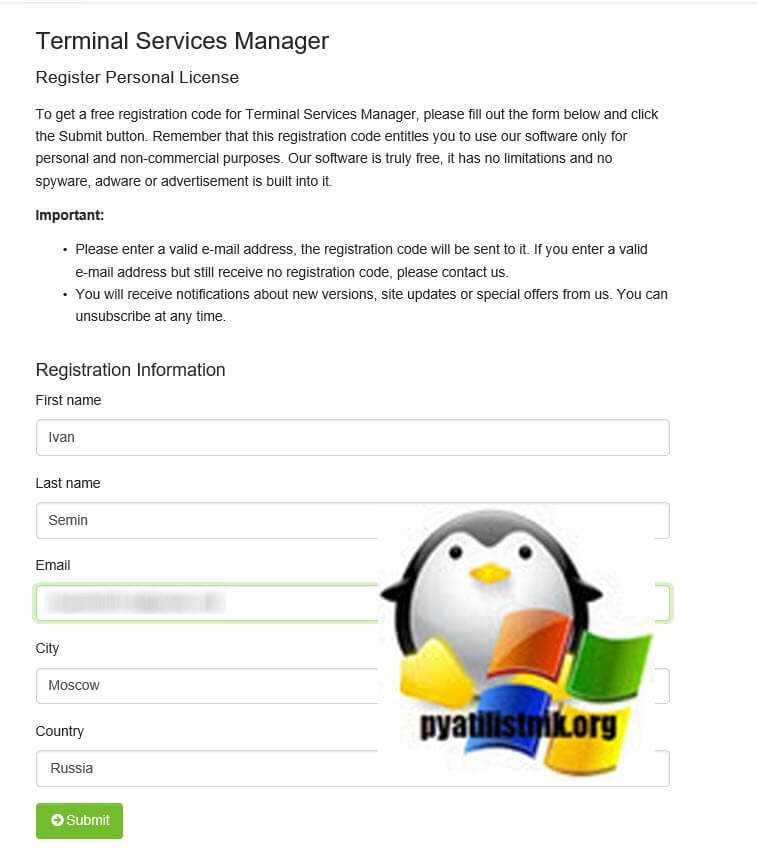

Заполните все поля регистрационной формы, учтите, что почту нужно указывать существующую, на нее придет лицензия.

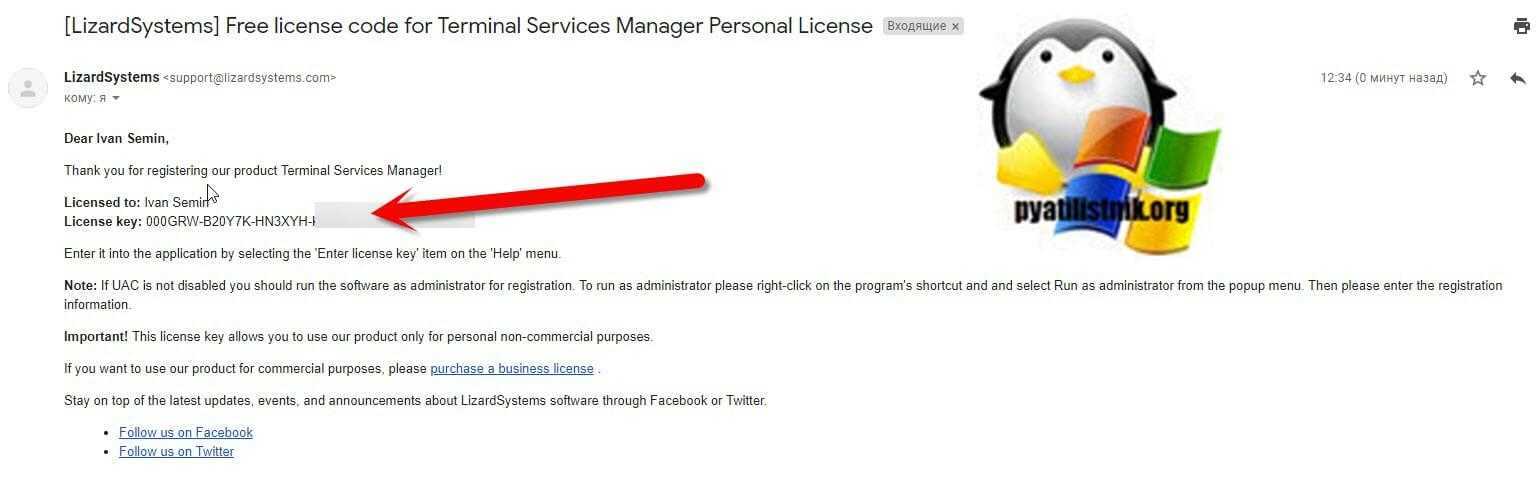

Проверьте свою почту, вам должно прийти вот такое письмо «Free license code for Terminal Services Manager Personal License», там будет лицензионный ключ.

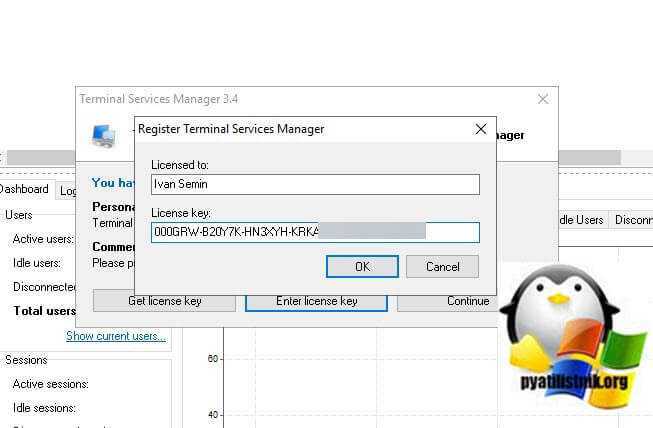

Далее копируем код и нажимаем в TSM 3.4 кнопку «Enter license key».

Заполните поля «License to» и «License Key». Terminal Services Manager будет активирован.

Подготовка Microsoft Hyper-V Server 2016

Чтобы можно было управлять Microsoft Hyper-V Server 2016 с помощью Windows Admin Center, необходимо включить некоторые роли Windows Server.

Шаг 1. Включение удаленного управления

Для включения удаленного управления в Hyper-V Server выполните следующие действия.

- Войдите в Hyper-V Server.

- В средстве Настройка сервера (SCONFIG) введите 4, чтобы настроить удаленное управление.

- Введите 1, чтобы включить удаленное управление.

- Введите 4 для возврата в главное меню.

Шаг 2. Включение роли файлового сервера

Чтобы включить роль файлового сервера для обеспечения базовых возможностей обмена файлами и удаленного управления, выполните следующие действия.

- В меню Сервис выберите пункт Роли и компоненты.

- В разделе Роли и компоненты найдите пункт Файловые службы и службы хранилища и установите флажки Файловые службы и службы iSCSI и Файловый сервер:

Шаг 3. Включение модуля Hyper-V для PowerShell

Чтобы включить модуль Hyper-V для функций PowerShell, выполните следующие действия.

- В меню Сервис выберите пункт Роли и компоненты.

- В разделе Роли и компоненты найдите пункт Средства удаленного администрирования сервера и установите флажки Средства администрирования ролей и Модуль Hyper-V для PowerShell.

Теперь сервер Microsoft Hyper-V Server 2016 готов к управлению через Windows Admin Center.

Настройка удаленного десктопа средствами Windows

Чтобы компьютеры могли взаимодействовать, они должны быть правильно настроены. Технически задача не выглядит слишком сложной, хотя здесь есть свои нюансы, особенно в случае управления через интернет. Итак, давайте посмотрим, как настроить удаленный рабочий стол средствами системы. Во-первых, на ПК, к которому будет осуществляться доступ, должна быть установлена версия Windows не ниже Pro, управлять же можно и с домашней версии

Второе и очень важно условие – это необходимость наличия статического IP-адреса на удаленном ПК

Конечно, можно попробовать настроить его вручную, но тут есть проблема. Дело в том, что внутренний IP дается ПК DHCP-сервером интернет-центра на определенный срок, по истечении которого компьютеру нужно будет запросить новый IP. Он может оказаться тем же самым, но может и измениться, тогда вы не сможете использовать протокол RDP. Так бывает с серыми, динамическими адресами, и, надо сказать, именно такие адреса выделяют своим клиентам большинство провайдеров. Поэтому самым правильным было бы обращение в службу поддержки провайдера с просьбой выделить вашему компьютеру статический адрес.

Если не хотим платить за белый IP (услуга предоставляется за дополнительную плату), пробуем настроить подключение вручную. Командой control /name Microsoft.NetworkAndSharingCenter откройте «Центр управления сетями и общим доступом», кликните по вашему подключению и нажмите в открывшемся окошке кнопку «Сведения».

Запишите данные IPv4, маски подсети, шлюза по умолчанию и DNS-сервера.

Эти же данные вы можете получить, выполнив в консоли CMD или PowerShell команду ipconfig /all. Закройте окошко сведений и откройте свойства в окне состояния.

Выберите в списке IPv4, перейдите в его свойства и введите полученные данные в соответствующие поля. Сохраните настройки.

Статический адрес у вас есть, теперь нужно включить разрешение доступа подключения. Откройте командой systempropertiesremote вкладку «Удаленный доступ» в свойствах системы и включите радиокнопку «Разрешить удаленные подключения к этому компьютеру».

Если нужно, добавляем юзеров, которым хотим предоставить возможность удаленного подключения.

В Windows 10 1709 получить доступ ко всем этим настройкам можно из подраздела «Удаленный рабочий стол» приложения «Параметры».

При использовании стороннего фаервола откройте в нем порт TCP 3389. На данном этапе общая настройка удаленного рабочего стола завершена.

Если подключение выполняется в локальной сети, можете приступать к работе немедленно. Запустите командой mstsc встроенное приложение RDP, введите в открывшемся окошке IP-адрес или имя удаленного хоста, выберите пользователя и нажмите «Подключить».

Далее вам нужно будет ввести данные учетной записи пользователя удаленного компьютера и нажать «OK». Появится предупреждение «Не удается проверить подлинность…».

Игнорируем его, отключаем запросы на подключение (снять галку) и жмем «Да». В случае удачного соединения вы увидите рабочий стол удаленного хоста.

Настроить удаленный рабочий стол через интернет сложнее, так как здесь придется выполнить проброс порта 3389 на IP-адрес вашего ПК, а затем подключиться к внешнему IP маршрутизатора, что может стать для пользователя настоящей головной болью, так как придется копаться в настройках роутера. Узнать свой публичный IP не составляет труда, достаточно зайти на сайт 2ip.ua/ru либо аналогичный ресурс.

Далее заходим в настройки роутера по адресу 192.168.0.1 или 192.168.1.1. Здесь все у всех может быть по-разному в зависимости от модели роутера и его прошивки.

В случае с TP-Link необходимо зайти в раздел Переадресация – Виртуальные серверы, нажать «Добавить» и ввести в поля «Порт сервера» и «Внутренний порт» 3389, в поле «IP-адрес» указывается используемый компьютером IP, в полях «Протокол» и «Состояние» должно быть выставлено «Все» и «Включено» соответственно. Сохраните настройки.

Теперь можно пробовать подключиться к удаленному десктопу с основного ПК. Запустите командой mstsc программу RDP и введите в поле «Компьютер» ранее полученный внешний IP-адрес с номером порта через двоеточие, например, 141.105.70.253:3389. Далее все точно так же, как и в примере с подключением в локальной сети.

В роутерах D-Link нужные настройки следует поискать в разделе Межсетевой экран – Виртуальные серверы.

Перед пробросом рекомендуется зарезервировать используемый компьютером IP-адрес в настройках TP-Link-роутера DHCP – Резервирование адресов.

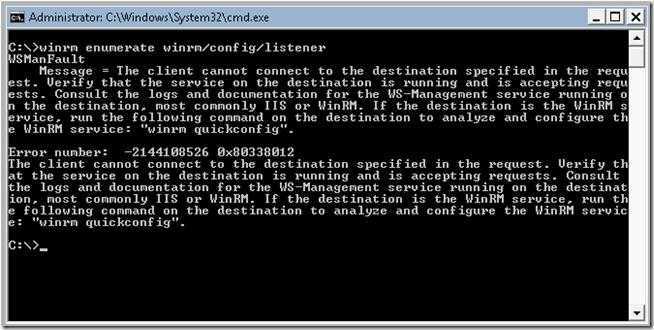

Как активировать Windows Remote Management с помощью групповой политики

В этой статье, я попытаюсь рассказать, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью групповой политики. Напомню, что Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows (и, думаю, если вы ранее пользовались набором утилит Microsoft Sysinternals PSTools, то WRM должен вам понравиться).Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: — 2144108526 0x80338012

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

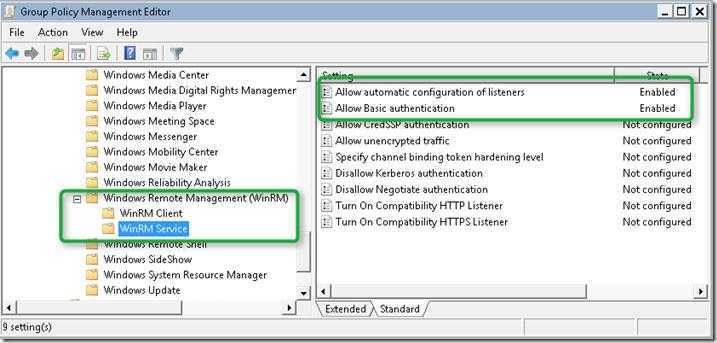

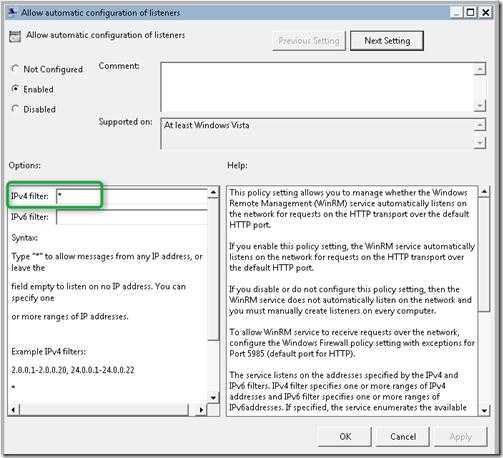

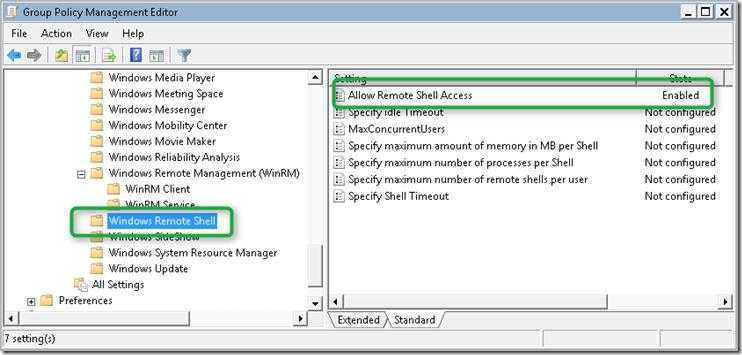

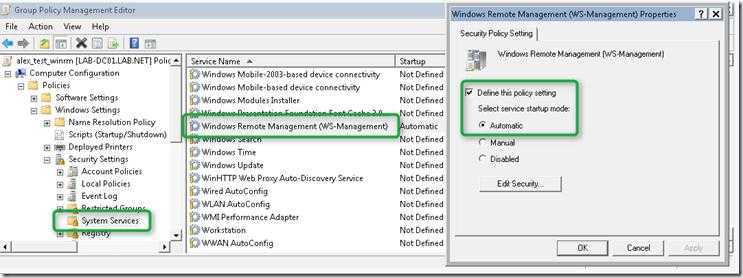

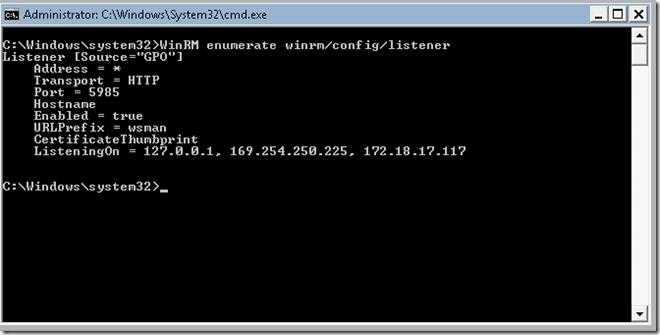

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Интересующая нас политика находится в разделе: Computer Configuration -> Policies -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Нужно активировать следующие параметры:• Allow automatic configuration of listeners• Allow Basic Authentication

Теперь, после активации WinRM с помощью групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

Настройка брандмауэров

В зависимости от выбранных параметров сети при использовании дополнительных брандмауэров в развертывании примените следующие исключения брандмауэра для трафика удаленного доступа:

Сервер удаленного доступа в IPv4-интернете

Примените следующие исключения брандмауэра с выходом в Интернет для трафика удаленного доступа, если сервер удаленного доступа находится в IPv4-интернете:

-

Трафик Teredo

UDP-порт назначения 3544 и исходящий порт источника UDP 3544. Примените это исключение для обоих общедоступных IPv4-адресов, подключенных к Интернету, на сервере удаленного доступа.

-

Трафик 6to4

Протокол IP 41 для входящего и исходящего трафика. Примените это исключение для обоих общедоступных IPv4-адресов, подключенных к Интернету, на сервере удаленного доступа.

-

Трафик IP-HTTPS

Порт назначения TCP 443 и исходящий tcp-порт 443. Когда сервер удаленного доступа имеет один сетевой адаптер, а сервер сетевых расположений находится на сервере удаленного доступа, тогда также требуется TCP-порт 62000. Примените эти исключения только для адреса, к которому разрешается внешнее имя сервера.

Примечание

Это исключение настраивается на сервере удаленного доступа. Все остальные исключения настраиваются на пограничном брандмауэре.

Сервер удаленного доступа в IPv6-интернете

Примените следующие исключения брандмауэра с выходом в Интернет для трафика удаленного доступа, если сервер удаленного доступа находится в IPv6-интернете:

-

Протокол IP 50

-

UDP-порт назначения 500 для входящих подключений и UDP-порт источника 500 для исходящих подключений.

-

Протокол сообщений управления Интернетом для трафика IPv6 (ICMPv6) входящего и исходящего трафика — только для реализаций Teredo.

Трафик удаленного доступа

Примените следующие исключения внутреннего брандмауэра сети для трафика удаленного доступа:

-

ISATAP: протокол 41 для входящего и исходящего трафика

-

TCP/UDP для всего трафика IPv4 или IPv6

-

ICMP для всего трафика IPv4 или IPv6

Подготовка Microsoft Hyper-V Server 2012 R2

Чтобы управлять Microsoft Hyper-V Server 2012 R2 через Windows Admin Center, необходимо включить некоторые роли Windows Server. Кроме того, необходимо установить WMF версии 5.1 или более поздней версии.

Шаг 1. Установка Windows Management Framework 5.1

Для платформы Windows Admin Center нужны функции PowerShell, которые не входят в состав Microsoft Hyper-V Server 2012 R2 по умолчанию. Для управления Microsoft Hyper-V Server 2012 R2 с помощью Windows Admin Center необходимо установить WMF версии 5.1 или более поздней версии.

Введите в PowerShell, чтобы проверить, что платформа WMF установлена, и что используется версия 5.1 или более поздняя версия.

Если она не установлена, вы можете скачать WMF 5.1.

Шаг 2. Включение удаленного управления

Для включения удаленного управления Hyper-V Server выполните следующие действия.

- Войдите в Hyper-V Server.

- В средстве Настройка сервера (SCONFIG) введите 4, чтобы настроить удаленное управление.

- Введите 1, чтобы включить удаленное управление.

- Введите 4 для возврата в главное меню.

Шаг 3. Включение роли файлового сервера

Чтобы включить роль файлового сервера для обеспечения базовых возможностей обмена файлами и удаленного управления, выполните следующие действия.

- В меню Сервис выберите пункт Роли и компоненты.

- В разделе Роли и компоненты найдите пункт Файловые службы и службы хранилища и установите флажки Файловые службы и службы iSCSI и Файловый сервер:

Шаг 4. Включение модуля Hyper-V для PowerShell

Чтобы включить модуль Hyper-V для функций PowerShell, выполните следующие действия.

- В меню Сервис выберите пункт Роли и компоненты.

- В разделе Роли и компоненты найдите пункт Средства удаленного администрирования сервера и установите флажки Средства администрирования ролей и Модуль Hyper-V для PowerShell.

Теперь сервером Microsoft Hyper-V Server 2012 R2 можно управлять с помощью Windows Admin Center.

Включение

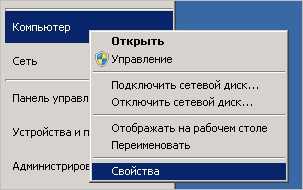

1. Открываем сведения о системе. В Windows Server 2012 R2 / 2016 или 10 кликаем правой кнопкой мыши по Пуск и выбираем Система.

В Windows Server 2012 / 8 и ниже открываем проводник или меню Пуск. Кликаем правой кнопкой по Компьютер и выбираем Свойства.

2. Настраиваем удаленный рабочий стол. В меню слева кликаем по Настройка удаленного доступа.

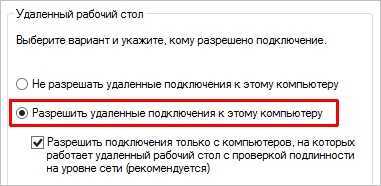

В открывшемся окне ставим переключатель в положение Разрешить удаленные подключения к этому компьютеру.

* желательно, если будет установлен флажок Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Но если компьютер, с которого мы будем заходить с устаревшей операционной системой, это может вызвать проблемы.

Удаленное администрирование серверов в Windows 10 — доступные средства

RSAT позволяет администраторам запускать инструменты на удаленном сервере для управления его функциями, ролями и службами. Windows 10 имеет встроенную поддержку RSAT. Ниже представлены различные возможности установки RSAT:

- Установлен по умолчанию в Windows Server 2016, Windows Server 2012, Windows Server 2012 R2 и более ранних версиях;

- Может быть загружен и установлен как автономный пакет обновлений на клиентах под управлением Windows 10 Professional, Windows 10 Enterprise и Windows 10 Education;

- Невозможно установить на клиентах под управлением Windows 10 Home или любой ARM-версии;

- Невозможно установить на любой из серверных версий операционной системы;

- Поддерживается удаленное администрирование Windows Server Core или минимального интерфейса Windows Server 2016, Windows Server 2012 R2 и в некоторых случаях Windows Server 2012.

Настраиваем роль терминального сервера на WinServer 2012 без поднятия домена

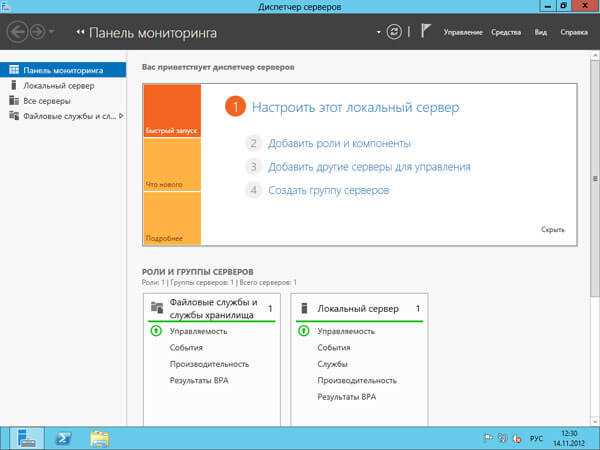

Принципиальных отличий в установке Windows Server 2012 от Windows Server 2008 R2 нет, потому этот этап пропустим. Хочу подсветить, что операционная система прекрасно ставится с флешки, на которую был записан образ (давно уже не использую CD/DVD — медленно и нудно). Перейдем непосредственно к установке роли RDS на сервере.

Для этого запустим Диспетчер серверов (Server Manager), и перейдем в поле Локальный сервер (Local Server)

Как установить и настроить терминальный сервер на Windows Server 2012R2-01

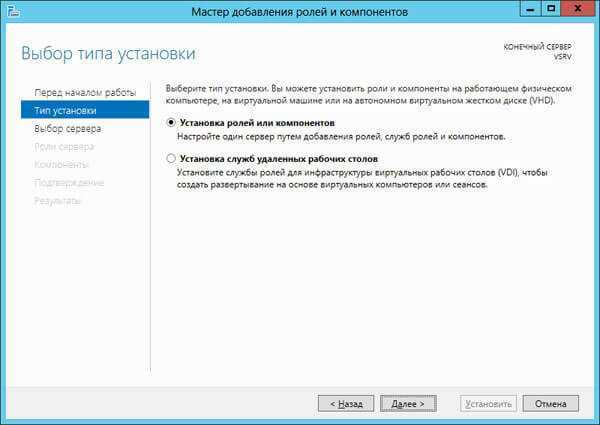

Далее запускаем мастер добавления ролей и компонентов, где выбираем тип установки «Установка ролей или компонентов (Role-based or feature-based installation)».

Как установить и настроить терминальный сервер на Windows Server 2012R2-02

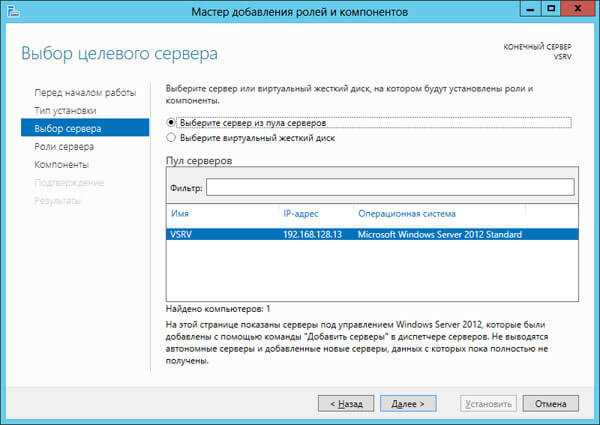

Выбираем сервер из пула, если их несколько, то удобно их добавить, чтобы процедуру проводить один раз для всех.

Как установить и настроить терминальный сервер на Windows Server 2012R2-03

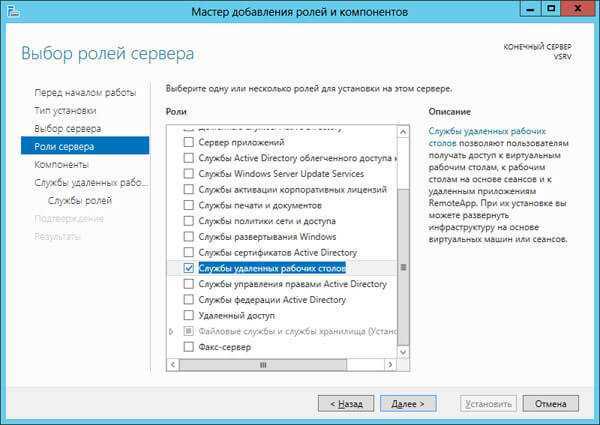

Выставляем галку «Службы удаленных рабочих столов»

Как установить и настроить терминальный сервер на Windows Server 2012R2-04

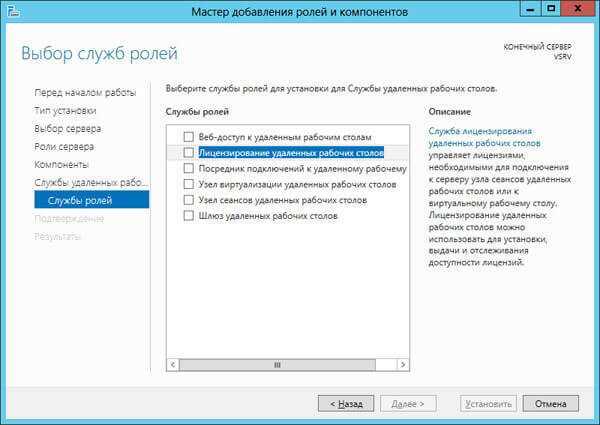

Производить установку всех компонент роли RDS можно сразу, но на Technet, для лучшего понимания процесса, советуют разделить этот процесс на два этапа. Последуем этому совету и мы. Первой установим компоненту «Лицензирование удаленных рабочих столов (Remote Desktop Licensing)»

Как установить и настроить терминальный сервер на Windows Server 2012R2-05

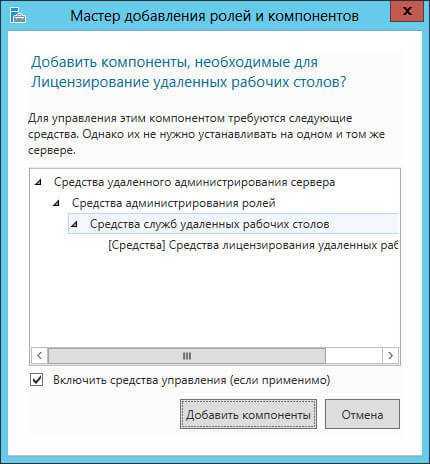

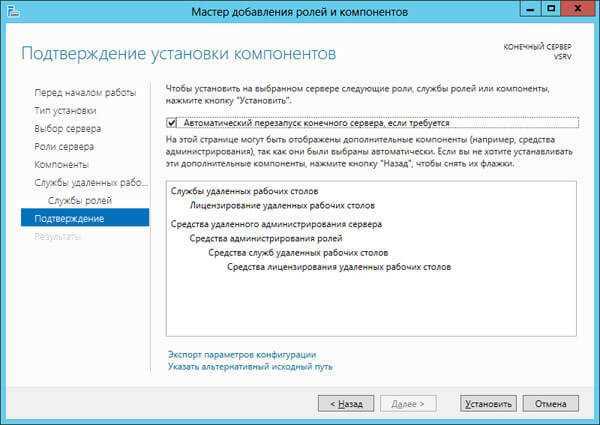

Подтверждаем добавление компонентов, для терминального стола на Windows Server 2012 R2.

Как установить и настроить терминальный сервер на Windows Server 2012R2-06

Проверяем сводную информацию, и если все верно, то нажимаем кнопку «Установить»

Обратите внимание, что есть возможность экспортировать параметры конфигурации в XML файл, для автоматизации

Как установить и настроить терминальный сервер на Windows Server 2012R2-07

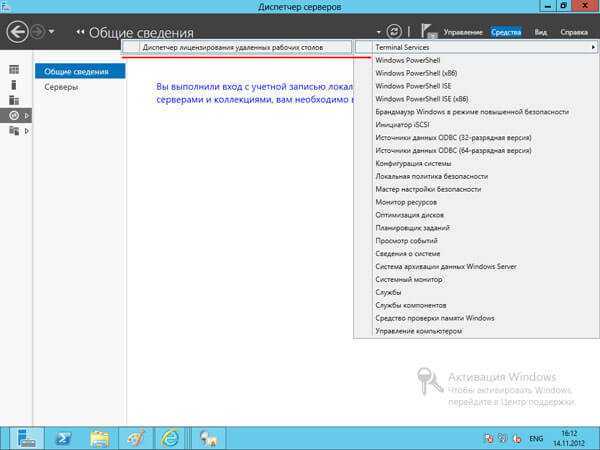

После завершения процесса, запускаем Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager), в котором активируем наш сервер лицензий и устанавливаем пакет терминальных лицензий (например: Windows Server 2012 — RDS Per User CAL, 5 шт.).

Как установить и настроить терминальный сервер на Windows Server 2012R2-08

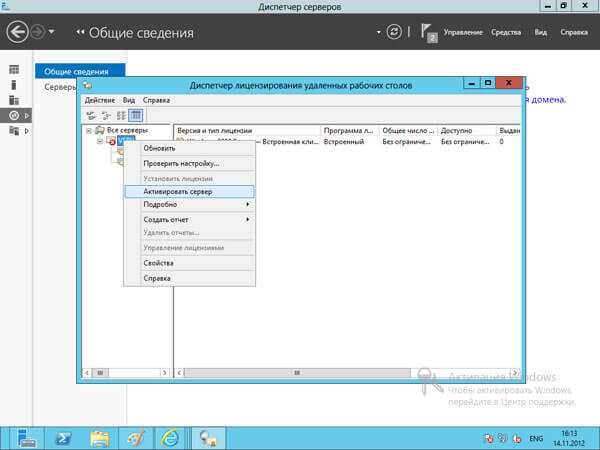

Активация происходит, через правый клик.

Как установить и настроить терминальный сервер на Windows Server 2012R2-09

Никаких новшеств здесь нет, а потому описывать подробно данный процесс не стану (возможно раскрою тему в одной из будущих статей — жду ваших предложений и комментариев).

Весь процесс активации и установки пакета лицензий на себя берет мастер, наша задача правильно выбрать программу лицензирования, тип лицензий, количество и т.д. Вторым этапом устанавливаем компоненту «Узел сеансов удаленных рабочих столов (Remote Desktop Session Host)».

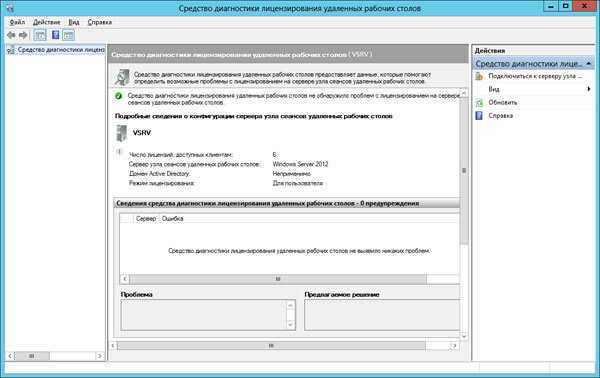

После установки этой компоненты у нас появится «Средство диагностики лицензирования удаленных рабочих столов (RD Licensing Diagnoser)», которое сообщит нам ошибку об отсутствии сервера, раздающего терминальные лицензии (скриншота с ошибкой к сожалению не сделал, приведен уже работающий вариант сервера).

Стоит заметить, что в оснастке отсутствуют инструменты управления, которые были в Windows Server 2008 R2, т.е. возможности добавления сервера лицензий нет.

Как установить и настроить терминальный сервер на Windows Server 2012R2-10

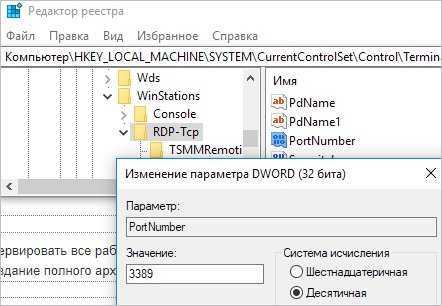

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Также можно применить команду:

reg add «HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp» /v PortNumber /t REG_DWORD /d 3388 /f

* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

Настройка объектов групповой политики

Для развертывания удаленного доступа требуется не менее двух групповая политика объектов. Один объект групповая политика содержит параметры для сервера удаленного доступа, а один содержит параметры клиентских компьютеров DirectAccess. При настройке удаленного доступа мастер автоматически создает необходимые объекты групповая политика. Однако если ваша организация применяет соглашение об именовании или у вас нет необходимых разрешений на создание или изменение объектов групповая политика, их необходимо создать перед настройкой удаленного доступа.

Сведения о создании объектов групповая политика см. в статье «Создание и изменение объекта групповая политика».

Администратор может вручную связать объекты DirectAccess групповая политика с подразделением. Рассмотрим следующий пример.

-

Перед настройкой DirectAccess свяжите созданные объекты групповой политики с соответствующими подразделениями.

-

Во время настройки DirectAccess укажите группу безопасности для клиентских компьютеров.

-

Объекты групповой политики настраиваются автоматически независимо от того, имеет ли администратор разрешения на связывание объектов групповой политики с доменом.

-

Если объекты групповой политики уже связаны с подразделением, ссылки не будут удалены, но они не связаны с доменом.

-

Для объектов групповой политики сервера подразделение должно содержать объект компьютера сервера в противном случае объект групповой политики будет связан с корнем домена.

-

Если подразделение не было связано ранее, запустив мастер установки DirectAccess, после завершения настройки администратор может связать объекты групповой политики DirectAccess с необходимыми подразделениями и удалить ссылку на домен.

Дополнительные сведения см. в разделе Связывание объекта групповой политики.

Примечание

Если объект групповая политика был создан вручную, возможно, объект групповая политика будет недоступен во время настройки DirectAccess. Объект групповая политика, возможно, не был реплицирован на контроллер домена, ближайший к компьютеру управления. Администратор может дождаться завершения репликации или принудительной репликации.

Перезапуск удаленных серверов

Удаленный сервер можно перезапустить с плитки «Серверы » страницы роли или группы в диспетчере серверов.

Важно!

Перезапуск удаленного сервера заставляет сервер перезапуститься, даже если пользователи все еще находятся на удаленном сервере, а программы с несохраненными данными еще открыты. Это поведение отличается от завершения работы или перезагрузки локального компьютера, который предупреждает о необходимости сохранить несохраненные данные в программах и проверяет, действительно ли текущим пользователям сервера необходимо принудительно выйти из системы. Имейте в виду, что можно заставить других пользователей выйти из системы на удаленном сервере и отменить все несохраненные данные в программах, выполняющихся на удаленных серверах.

Если автоматическое обновление происходит в диспетчере серверов, когда управляемый сервер завершает работу и перезапускает, могут возникать ошибки состояния обновления и управляемости для управляемого сервера, так как диспетчер серверов не сможет подключиться к удаленному серверу до завершения перезагрузки.

Перезагрузка удаленных серверов в диспетчере серверов

-

Откройте домашнюю страницу роли или группы серверов в диспетчере серверов.

-

выберите один или несколько удаленных серверов, добавленных в диспетчер серверов. Нажмите и удерживайте клавишу CTRL, чтобы выбрать несколько серверов одновременно. Дополнительные сведения о добавлении серверов в пул серверов диспетчера серверов см. в разделе «Добавление серверов в диспетчер серверов».

-

Щелкните выбранные серверы правой кнопкой мыши и выберите команду Перезапустить сервер.

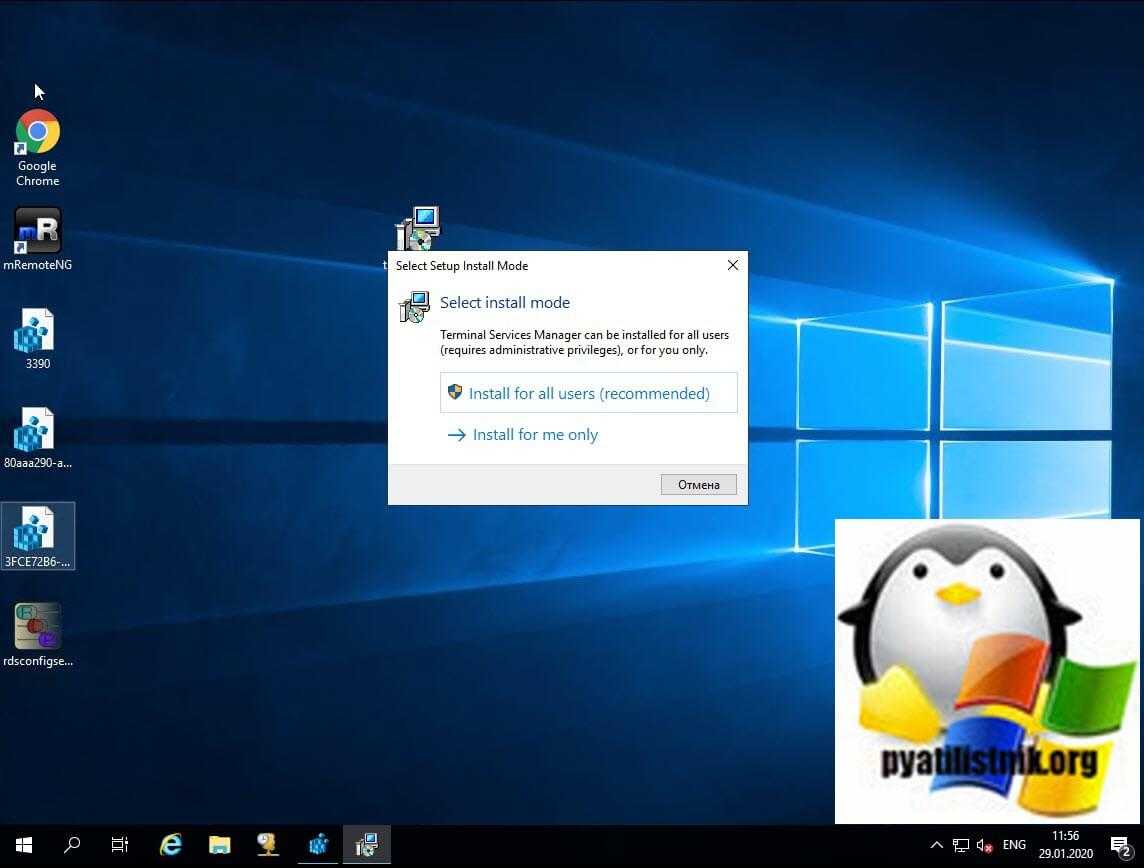

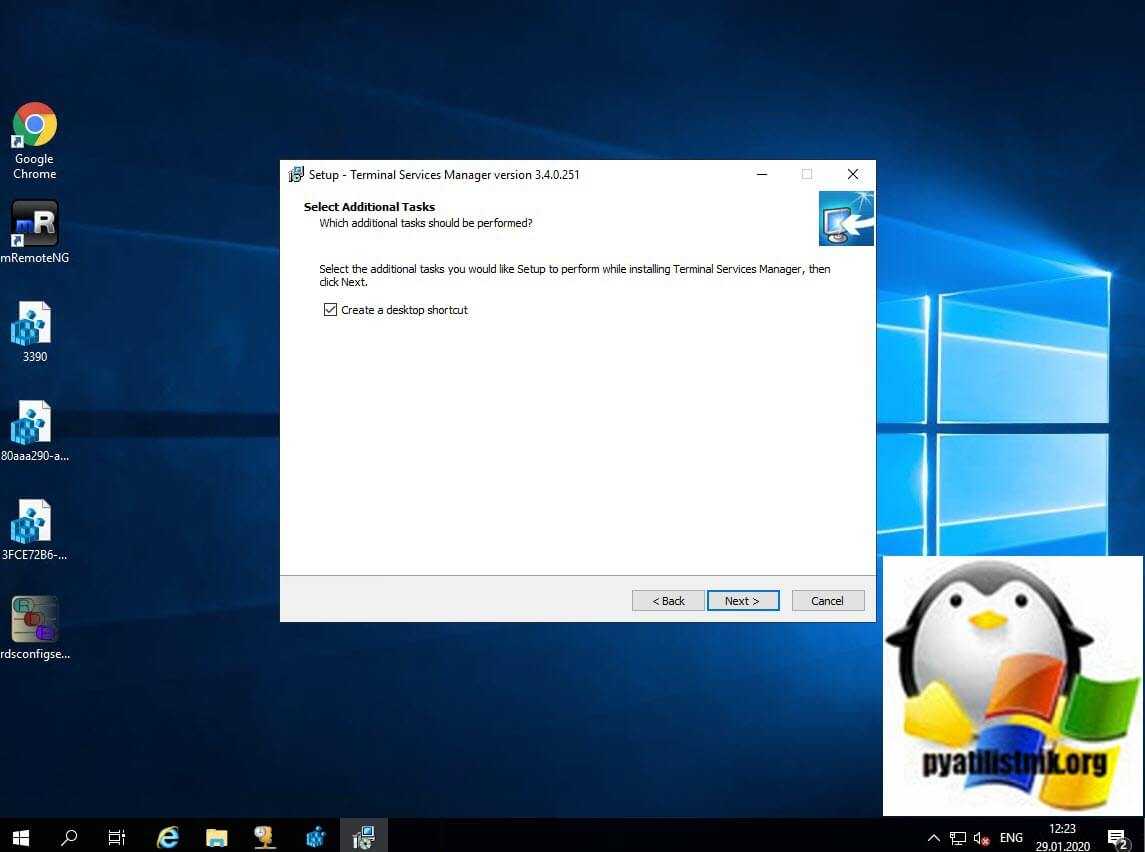

Установка Terminal Services Manager

Запускаем исполняемый файл, я это делаю на своей тестовой виртуальной машине с Windows Server 2019. Первое что вас спросят, это в каком режиме вы решили установить утилиту TSM. На выбор будет два варианта:

- Install for all users — Установка для всех пользователей данного компьютера

- Install for me only — Установка Terminal Services Manager исключительно для вас на данном компьютере

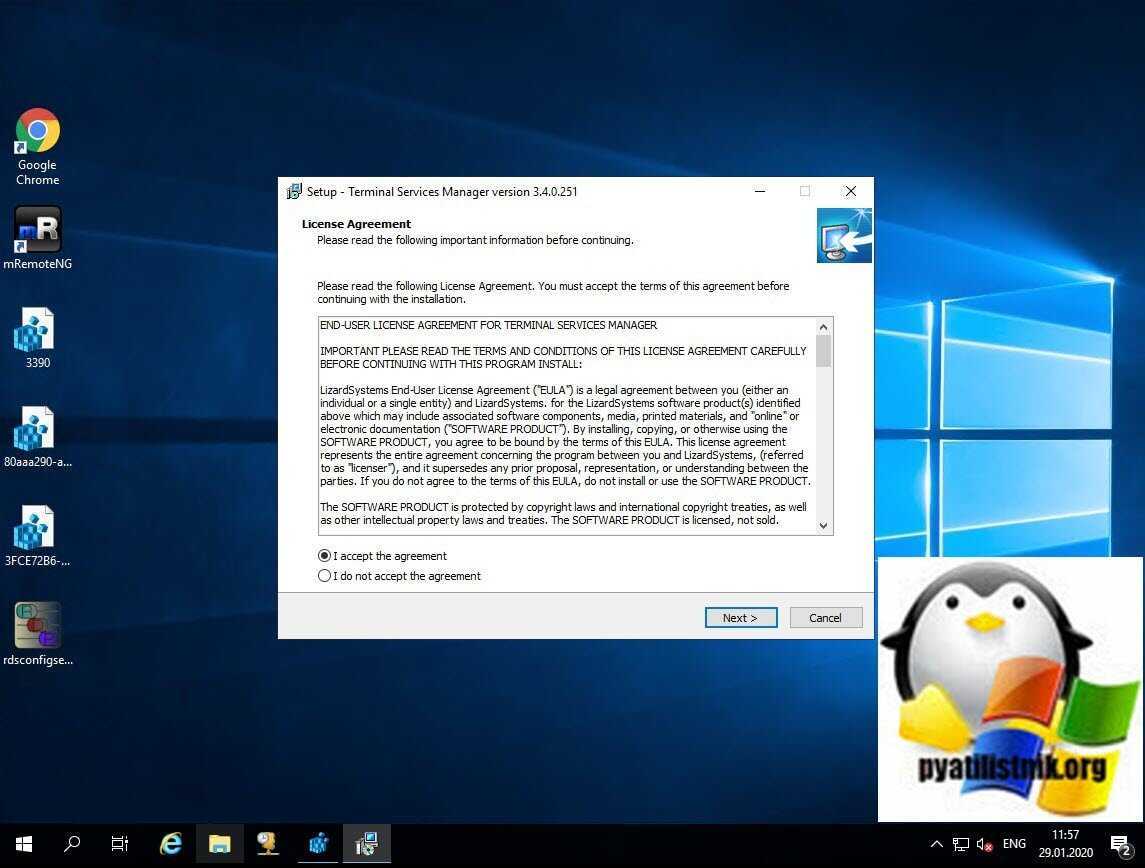

Далее вам нужно принять лицензионное соглашение, выбрав пункт «I accept the agreement» и нажать «next».

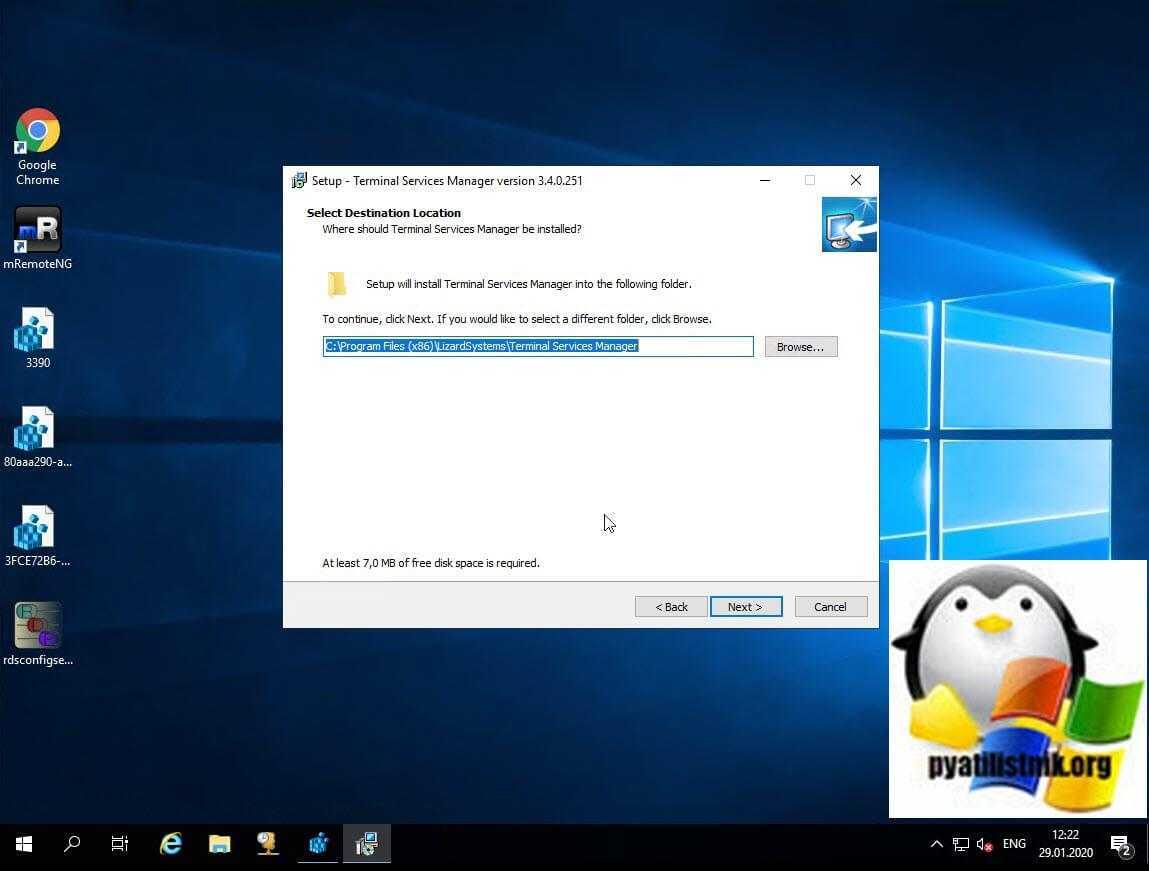

На следующем шаге вы можете изменить каталог установки TSM, я оставлю все по умолчанию.

Оставьте галку на пункте «Create a desktop shortcut», чтобы у вас был создан ярлык на рабочем столе.

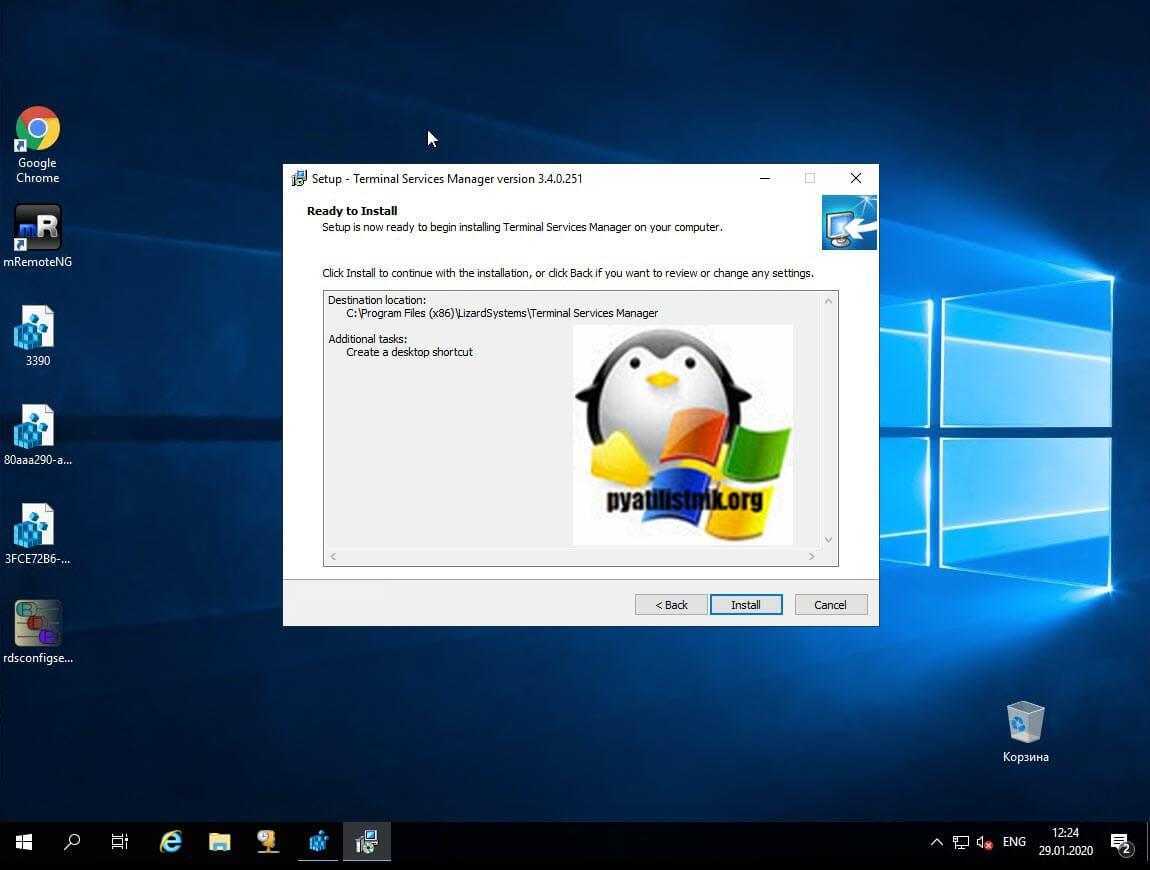

Для завершения инсталляции Terminal Services Manager нажмите кнопку «Install».

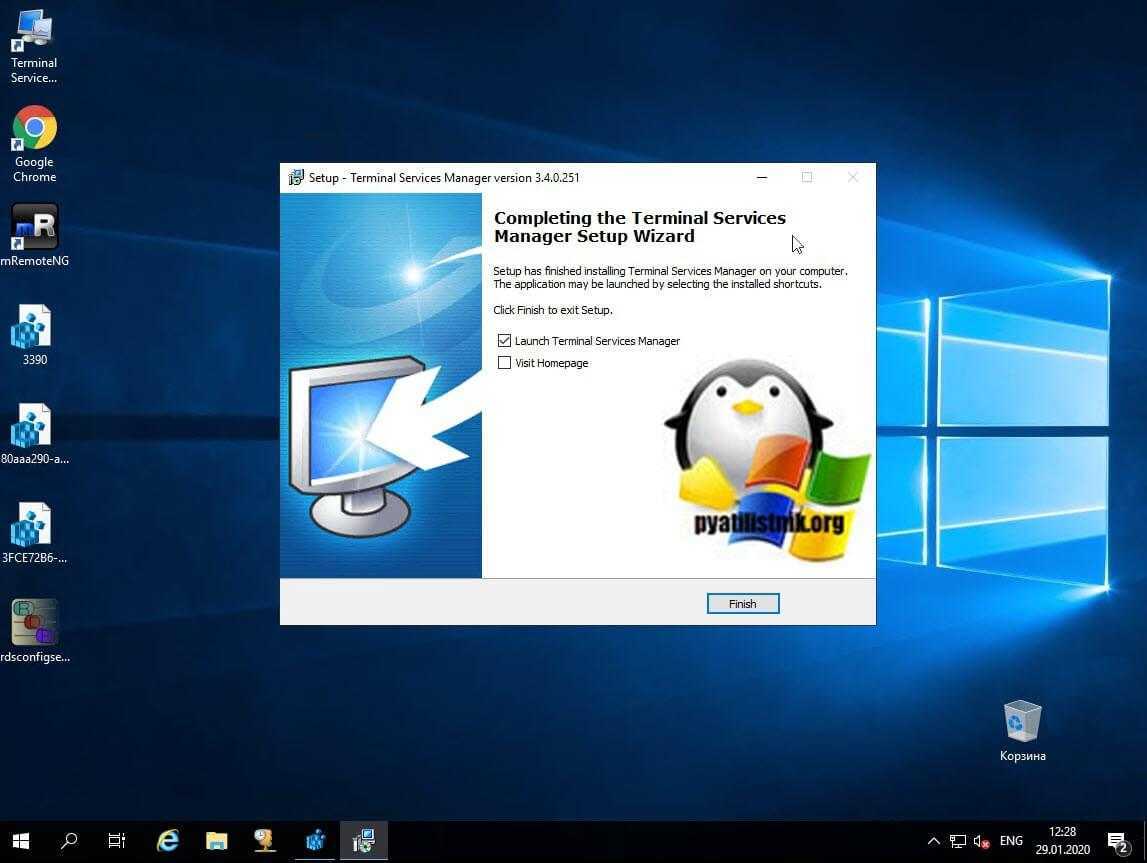

Запускаем Terminal Services Manager.

Схема управления RDS фермой

Тот сотрудник не совсем понимая схему и видя ее впервые, наивно подумал, что все управление Remote Desktop Services фермой осуществляется через посредника подключения (Connection Broker). Он попытался к нему подключиться, но его послали с формулировкой «Удаленный компьютер «имя», попытка подключения к которому выполняется, перенаправляет вас на удаленный компьютер «имя», он то и не знал, что для подключения к нужному хосту фермы нужно использовать специальные ключи.

Далее показав ему, как происходит подключение к посреднику, он попытался отыскать оснастку управления, так как в Windows Server 2008 R2, была именно такая реализация работы, но он там ничего не нашел. Он подглядел у меня, что я управляю RDS, через «Диспетчер серверов». Он его открывает и у него там то же ничего не оказалось, в итоге он побился часок и попросил ему показать. Чтобы знающих людей стало больше и грамотность системных инженеров была больше я вам написал небольшую инструкцию. Не подумайте, что я надменно отнесся к своему коллеге, я просто так же был однажды в на его месте и понимал, что это просто отсутствие опыта, что не смертельно.

Процесс развертывания ролей службы удаленных рабочих столов (RDS)

Процесс развертывания ролей службы RDS на одном сервере рабочей группы или контроллере домена отличается от процесса развертывания стандартной конфигурации служб удаленных рабочих столов на нескольких компьютерах.

Если не указано иное, эти действия применяются как к компьютеру рабочей группы, так и к вариантам контроллера домена.

Важно!

Если вы используете один компьютер в качестве сервера RDS и контроллера домена, перед началом установки ролей RDS перенастройте его для использования только в качестве контроллера домена. Дополнительные сведения об установке доменных служб Active Directory Domain Services (AD DS) и настройке компьютера в качестве контроллера домена в Windows Server 2016 или Windows Server 2012 см. в разделе «Установка доменных служб Active Directory Domain Services (уровень 100)».

Решение проблемы

Ошибка вроде очевидная, что не включен RDP доступ, если бы это был рядовой сервер я бы понял, но тут служба удаленного доступа точно работала и была включена, так как на данный сервер так же распространялась групповая политика делающая, это автоматически, я проверил применение GPO, все было хорошо. Первым делом я полез смотреть логи Windows, это можно сделать классическим методом или через модный Windows Admin Center.

Журналы которые нас будут интересовать находятся в таких расположениях:

- Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

- Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

- Microsoft-Windows-TerminalServices-SessionBroker/Admin

- Microsoft-Windows-TerminalServices-SessionBroker/Operational

- Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational

Строим алгоритм обычного пользователя работающего удаленно. Сотрудник подключается к VPN серверу, после успешного подключения, он запускает клиента удаленного рабочего стола и производит подключение к RDS ферме. Далее сотрудник проходит успешно аутентификацию, его логин и пароль принимается брокерами RDS, далее идет процесс подключения, который заканчивается представленной выше ошибкой.

Первое, что мне бросилось в глаза, это предупреждение с кодом ID 101:

ID 101 RemoteDesktopServices-RdpCoreTS: The network characteristics detection function has been disabled because of Reason Code: 2(Server Configuration).

Далее было такое предупреждение:

Событие с кодом ID 226: RDP_UDPLOSSY: An error was encountered when transitioning from UdpLossyStateSynRecv in response to UdpEventErrorHandshakeTO (error code 0x80040004).

Далее нужно посмотреть, как RDCB брокеры взаимодействовали с сессией пользователя. В журнале «Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational» я обнаружил событие с кодом ID 1149, в котором я вижу, что определенный пользователь был успешно аутентифицирован на RDS ферме, он получил некий IP адрес.

Remote Desktop Services: User authentication succeeded: User: vpn_user Domain: Root.PYATILISTNIK.ORG Source Network Address: 10.10.31.47

Далее я стал изучать информацию из журнала «Microsoft-Windows-TerminalServices-SessionBroker/Operational». Тут я так же обнаружил, что брокер успешно ответил и отправил пользователя на определенный RDSH хост. Тут есть событие с кодом ID 787.

Событие с кодом ID 787: Session for user ROOT\vpn_user successfully added to RD Connection Broker’s database. Target Name = term01.root.pyatilistnik.org Session ID = 18 Farm Name = TermRoot

За ним я видел событие с кодом ID 801, которое имело вот такое сообщение:

RD Connection Broker successfully processed the connection request for user ROOT\vpn_user. Redirection info: Target Name = TERM01 Target IP Address = 10.10.31.47 Target Netbios = TERM01 Target FQDN = term01.root.pyatilistnik.org Disconnected Session Found = 0x0

тут видно, что брокер даже смог обнаружить предыдущую сессию на данном терминале, о чем говорит строка Disconnected Session Found = 0x0

И вы увидите событие с кодом ID 800:

RD Connection Broker received connection request for user ROOT\vpn-user. Hints in the RDP file (TSV URL) = tsv://MS Terminal Services Plugin.1.TermRoot Initial Application = NULL Call came from Redirector Server = TERMRDCB.root.pyatilistnik.org Redirector is configured as Virtual machine redirector

тут видно, что определенный брокер успешно направил пользователя на определенную коллекцию.

Далее переходим в журнал «Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational» тут будет два события,об успешном общении RDS брокера и клиента.

Событие с кодом ID 1307: Remote Desktop Connection Broker Client successfully redirected the user ROOT\vpn-user to the endpoint term01.root.pyatilistnik.org. Ip Address of the end point = 10.10.31.47

Remote Desktop Connection Broker Client received request for redirection. User : ROOT\vpn-user RDP Client Version : 5

Исходя из данной информации я точно вижу, что брокер подключения все успешно обработал и перенаправил пользователя на хост RDSH.

![Сервер терминалов на windows server 2012r2 [rtzra's hive]](http://robotrackkursk.ru/wp-content/uploads/5/7/3/573b75e336cfea0513f18d49a236c3c5.jpeg)