Примеры протоколов

Примеры протоколов транспортного уровня, которые обеспечивают виртуальный канал:

- Протокол управления передачей (TCP), где надежный виртуальный канал устанавливается поверх базового ненадежного протокола IP без установления соединения. Виртуальный канал идентифицируется по источнику и месту назначения сетевой разъем пара адресов, то есть IP-адрес отправителя и получателя и номер порта. Гарантированного QoS не предусмотрено.

- Протокол передачи управления потоком (SCTP), где виртуальный канал устанавливается поверх протокола IP.

Примеры протоколов виртуальных цепей сетевого уровня и уровня канала передачи данных, где данные всегда доставляются по одному и тому же пути:

- X.25, где ВК обозначен идентификатор виртуального канала (VCI). X.25 обеспечивает надежную межузловую связь и гарантированное качество обслуживания.

- Ретрансляция кадров, где VC идентифицируется с помощью DLCI. Ретрансляция кадров ненадежна, но может обеспечить гарантированное QoS.

- асинхронный режим передачи (ATM), где цепь обозначена идентификатор виртуального пути (VPI) и идентификатор виртуального канала (VCI) пара. В предоставляет ненадежные виртуальные каналы, но протокол ATM обеспечивает надежность за счет Уровень адаптации ATM (AAL) Подуровень конвергенции специфических услуг (SSCS) (хотя в нем используются термины «гарантированный» и «ненадежный», а не «надежный» и «ненадежный»).

- Общие услуги пакетной радиосвязи (GPRS)

- Многопротокольная коммутация меток (MPLS), который можно использовать для IP по виртуальным каналам. Каждая цепь обозначена этикеткой. MPLS ненадежен, но обеспечивает восемь различных классов QoS.

Постоянные и коммутируемые виртуальные каналы в ATM, Frame Relay и X.25

Коммутируемые виртуальные цепи (SVC) обычно устанавливаются навызов базис и отключаются при завершении вызова; однако постоянный виртуальный канал (ПВХ) может быть установлен как вариант для обеспечения выделенная цепь связь между двумя объектами. Конфигурация PVC обычно предварительно настраивается поставщиком услуг. В отличие от SVC, PVC обычно очень редко ломаются / отключаются.

Коммутируемый виртуальный канал (SVC) — это виртуальный канал, который динамически устанавливается по запросу и прерывается по завершении передачи, например, после телефонного звонка или загрузки файла. SVC используются в ситуациях, когда передача данных является спорадической и / или не всегда между одним и тем же оконечным оборудованием данных (DTE ) конечные точки.

Постоянный виртуальный канал (PVC) — это виртуальный канал, установленный для многократного / непрерывного использования между одними и теми же DTE. В PVC длительная ассоциация идентична фазе передачи данных виртуальный звонок. Постоянные виртуальные каналы устраняют необходимость в повторной установке вызова и очистка.

- Ретрансляция кадров обычно используется для создания PVC.

- Банкомат обеспечивает как коммутируемые виртуальные соединения и постоянные виртуальные соединения, как их называют в терминологии банкоматов.

- X.25 обеспечивает как виртуальные звонки и PVC, хотя не все поставщики услуг X.25 или реализации DTE поддерживают PVC, поскольку их использование было гораздо реже, чем SVC

Технология настройки локальной вычислительной сети

Самой распространенной технологией в наши дни является архитектура Ethernet, ее высокоскоростные варианты Fast Ethernet и Gigabit Ethernet легко объединяются между собой и с ней в единую сеть, что упрощает задачи масштабирования.

Скорость передачи данных в такой сети зависит от типа кабеля. Здесь применяются варианты от тонкого коаксиального кабеля до мультимодового оптоволоконного кабеля со скоростью светового сигнала до 1300 нм.

- Сети вида Arcnet устарели и обеспечивают малую скорость (2,5 Мбит/с). Но на ряде предприятий их еще можно встретить, так как раньше они пользовались большим спросом. Это очень надежная сеть с низкой стоимостью адаптеров и гибкостью в настройке. Обычно имеет топологию в виде «шины» или «пассивной звезды».

- Сеть Token-Ring кольцевого типа сама по себе тоже уходит в историю ЛВС, но знать о ней надо, потому что она стала основой и прообразом маркерной сети нового поколения стандарта FDDI.

- Сети вида FDDI (Fiber Distributed Data Interface) с маркерным методом доступа используют оптоволоконный кабель. Это высокоскоростная архитектура, которая может поддерживать до 1000 абонентов. При этом максимальная протяженность кольца не может составлять более 20 километров, а расстояние между абонентами должно быть не более 2 км. Эти особенности делают ее применимой для оснащения средних и малых предприятий с небольшим количеством рабочих мест.

Мост

Принцип функционирования моста достаточно прост: для подключения сетей мост располагает несколькими портами, с каждым из которых связываются записи так называемой адресной таблицы, содержащей список адресов компьютеров сетей, подключенных к мосту. Когда мост получает кадр данных, то он передает его в сеть через порт, который согласно таблице соответствует адресу получателя. В случае, если адрес получателя не обнаружен в адресной таблице, то кадр передается во все сети. Адресные таблицы мостов, как правило, строятся на основе анализа кадров, передаваемых по сетям.

Важной проблемой, возникающей при использовании мостов, является объединение сетей, базирующихся на разных технологиях. Вообще говоря, существуют так называемые транслирующие мосты, позволяющие объединять сети разных технологий

Однако объединяемые сети должны иметь единый принцип адресации. Так, например, можно объединить сеть Ethernet с сетью FDDI, поскольку адрес сетевого адаптера, работающего по технологии Ethernet, будет понятен сетевому адаптеру FDDI и наоборот. А вот сеть, построенную на базе протокола канального уровня SLIP, нельзя объединить с помощью моста с сетью Ethernet, поскольку в отличие от Ethernet, SLIP вообще не предусматривает механизм адресации. Поэтому для построения объединенных сетей, в общем случае, требуется функциональная надстройка, обеспечивающая единую логическую систему адресации. Такая система не должна зависеть от принципов физической адресации, принятых для каждой конкретной сетевой технологии.

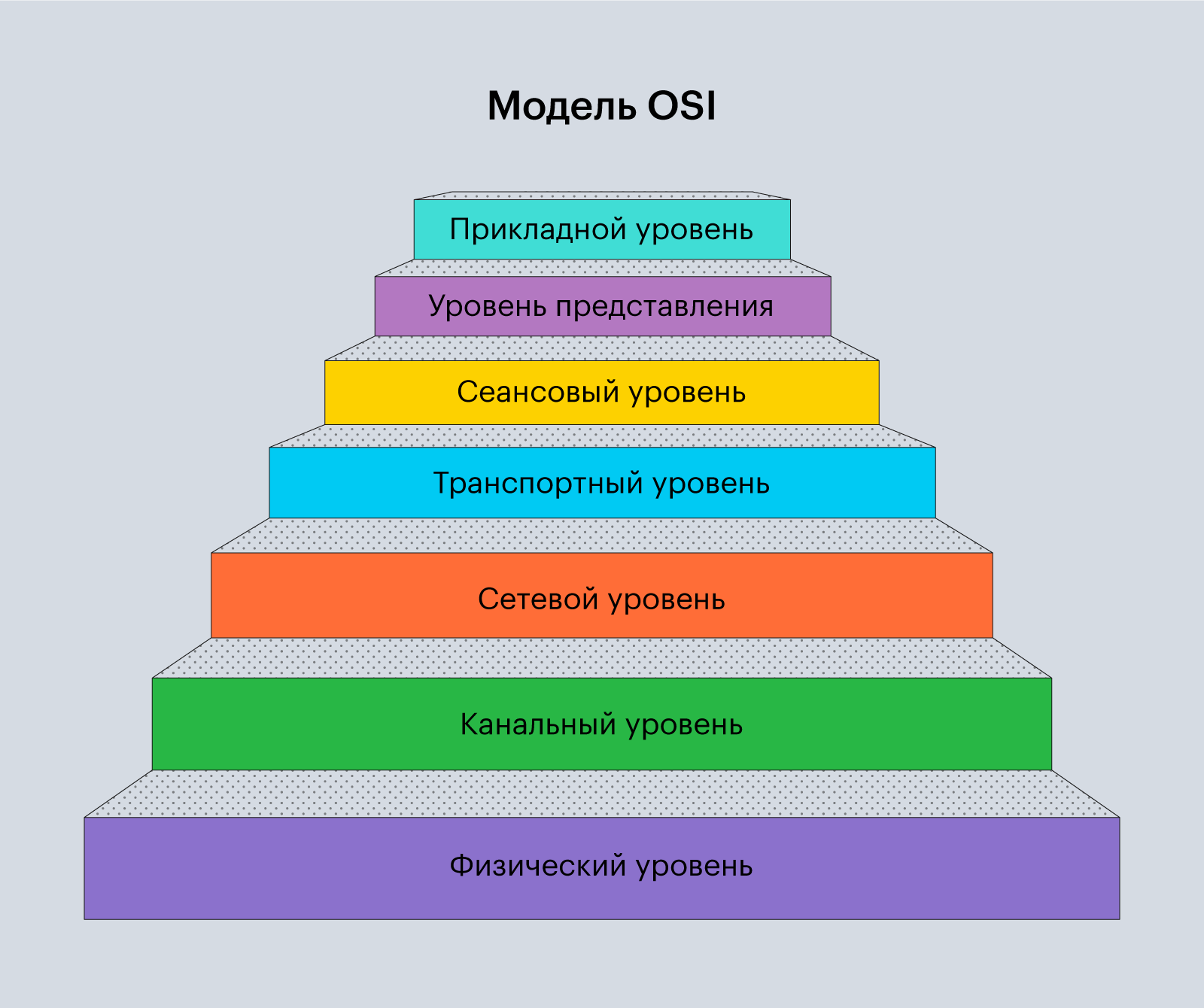

Сетевая модель

Тема довольно сложная, трудная для восприятия. Тем не менее, на модели OSI возможно наиболее сжато объяснить азы, как это не странно звучит … Вопросы по этой теме есть в тестах, поэтому для тех, кто не смог с первого раза освоить материал, в самом низу предлагаю «выжимку» из материала которую надо просто запомнить.

Сетевая модель — теоретическое описание принципов работы набора сетевых протоколов, взаимодействующих друг с другом.

Сетевая модель OSI (базовая эталонная модель взаимодействия открытых систем, англ. Open Systems Interconnection Basic Reference Model) — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов.

На этапе зарождения компьютерных сетей не было единых стандартов. Каждый разработчик использовал свои наработки, которые не работали с технологиями других. Очевидно, что необходимо было придумывать общее решение. Эту задачу взяла на себя международная организация по стандартизации (ISO — International Organization for Standartization). После изучения и анализа технологий различных разработчиков и вендоров родилась модель OSI, релиз которой состоялся в 1984 году. Модель вобрала в себя и систематизировала все наработки и технические реализации. Проблема ее была только в том, что ее разрабатывали около 7 лет. Пока специалисты спорили, как ее лучше сделать, другие модели модернизировались и набирали обороты. В настоящее время модель OSI не используют. Она применяется только в качестве обучения сетям и на теории объясняет как устроена и работает сеть.

Сетевая модель OSI

- состоит из 7 уровней

- каждый уровень выполняет определенную ему роль и задачи

- нельзя перескакивать с уровня на уровень

- весь путь должен проходить строго с верхнего на нижний и с нижнего на верхний. Такие процессы получили название инкапсуляция (с верхнего на нижний) и деинкапсуляция (с нижнего на верхний)

- на каждом уровне передаваемая информация называется по-разному

Структура TCP

Структура TCP/IP позволяет формировать доступ к удаленным компьютерам, а также объединять отдельные устройства для создания локальных сетей, работающих отдельно от общих. TCP является надежным протоколом передачи данных. Таким образом, вся информация, которая будет отправлена в сети, гарантировано будет получена адресатом, т.е. пользователем, которому данные предоставлялись.

Альтернативой для TCP является UDP. Важными отличиями между данными сетями является то, что TCP необходимо предварительно установить доверительное соединение между отправителем и получателем информации. После установки соединения проходит передача данных, а затем начинается процедура завершения соединения. UDP сразу же устанавливает передачу нужных пакетов информации пользователю без предварительного создания канала.

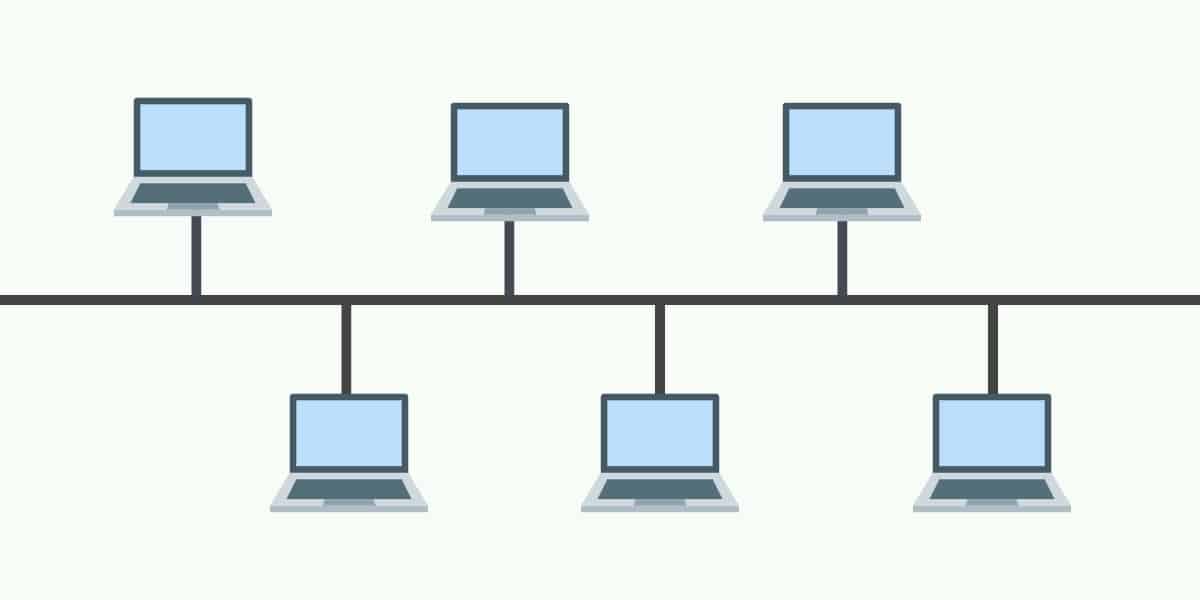

Топология шины

Топология шины — это тип сети, где каждое устройство подключается к одному кабелю, который проходит от одного конца сети к другому. Этот тип топологии часто называют линейная топология. В топологии шины данные передаются только в одном направлении. Если топология шины имеет две конечные точки, она называется топология линейной шины.

Меньшие сети с топологией этого типа используют коаксиальный кабель или кабель RJ45 для объединения устройств. Однако схема топологии шины устарела, и вы вряд ли встретите компанию, использующую топологию шины сегодня..

преимущества

Топологии шины часто использовались в небольших сетях. Одна из главных причин заключается в том, что они сделай макет простым. Все устройства подключены к одному кабелю, поэтому вам не нужно управлять сложной топологической настройкой..

Расположение также помогло сделать экономическую топологию шины экономически выгодной, потому что они можно запустить с помощью одного кабеля. Если требуется добавить больше устройств, вы можете просто подключить свой кабель к другому кабелю..

Недостатки

Однако использование одного кабеля означает, что топологии шины имеют единую точку отказа. Если кабель выходит из строя, вся сеть будет повреждена. Отказ кабеля стоил бы организациям много времени, пока они пытаются возобновить обслуживание. В дополнение к этому, высокий сетевой трафик снизит производительность сети потому что все данные проходят через один кабель.

Это ограничение делает топологии шины подходящими только для небольших сетей. Основная причина в том, что чем больше у вас узлов, тем ниже будет ваша скорость передачи. Стоит также отметить, что шинные топологии ограничены в том смысле, что они полудуплекс, это означает, что данные не могут быть переданы в двух противоположных направлениях одновременно.

Адресация абонентов

Для обеспечения адресации абонентов в заголовке кадров должны присутствовать следующие поля:

-

Адрес отправителя – некоторое число (или набор чисел), позволяющее идентифицировать сетевой адаптер (а, следовательно, и компьютер, в котором она установлена), который осуществил передачу кадра данных в сеть. Адреса присваиваются сетевым адаптерам на заводе-изготовителе, и, как правило, не изменяются в дальнейшем, хотя большинство современных адаптеров позволяют перепрограммировать сетевой адрес.

Достаточно часто в литературе, посвященной компьютерным сетям, аппаратный адрес сетевого адаптера называется MAC-адресом. Аббревиатура MAC происходит от названия функционального подуровня управления доступом к среде передачи (Media Access Control, MAC), который выделяется внутри канального уровня, и в задачи которого входит, в том числе, и обеспечение адресации абонентов.

-

Адрес получателя, определяющий компьютер, который должен принять и обработать кадр. Очевидно, что кадр данных, отправленный кем-либо, «виден» сетевыми адаптерами всех компьютеров, подключенных к общему носителю. Каждый сетевой адаптер, получивший кадр, сравнивает адрес получателя, записанный в кадре со своим собственным адресом. Если они совпадают, то кадр адресован данному компьютеру и подлежит дальнейшей обработке. В противном случае кадр отбрасывается, поскольку он направлен другому абоненту. Адрес получателя может иметь специальное значение – так называемый широковещательный адрес. Такой тип адресации получателя предполагает, что кадр должен приниматься и обрабатываться всеми компьютерами, которые его получили.

Формат TCP-сегмента

Формат TCP-сегмента

Бит

0 — 3

4 — 9

10 — 15

16 — 31

Порт источника

Порт назначения

32

Номер последовательности

64

Номер подтверждения

96

Смещение данных

Зарезервировано

Флаги

Окно

128

Контрольная сумма

Указатель важности

160

Опции (необязательное)

160/192+

Данные

Номер последовательности

Номер последовательности выполняет две задачи:

- Если установлен флаг SYN, то это начальное значение номера последовательности и первый байт данных — это номер последовательности плюс 1.

- В противном случае, если SYN не установлен, первый байт данных — номер последовательности

Поскольку TCP-поток в общем случае может быть длинее, чем число различных состояний этого поля, то все операции с номером последовательности должны выполняться по модулю 2^32. Это накладывается практическое ограничение на использование TCP. Если скорость передачи комуникационной системы такова, чтобы в течение MSL (максимального времени жизни сегмента) произошло переполнение номера последовательности, то в сети может появиться два сегмента с одинаковым номером, относящихся к разным частям потока, и приёмник получит некорректные данные.

Номер подтверждения

Если установлен флаг ACK, то это поле содержит номер последовательности, ожидаемый получателем в следующий раз. Помечает этот сегмент как подтверждение получения.

Смещение данных

Это поле определяет размер заголовка пакета TCP в 32-битных словах. Минимальный размер составляет 5 слов, а максимальный — 15, что составляет 20 и 60 байт соответственно. Смещение считается от начала заголовка TCP.

Зарезервировано

Зарезервировано (6 бит) для будущего использования и должны устанавливаться в ноль. Из них два (7-й и 8-й) уже определены:

-

CWR

(Congestion Window Reduced) — Поле «Окно перегрузки уменьшено» — флаг установлен отправителем, чтоб указать, что получен пакет с установленным флагом ECE (RFC 3168) -

ECE

(ECN-Echo) — Поле «Эхо ECN» — указывает, что данный хост способен на ECN (явное уведомление перегрузки) и для указания отправителю о перегрузках в сети (RFC 3168)

Флаги (управляющие биты)

Это поле содержит 6 битовых флагов:

URG

— Поле «Указатель важности»

задействовано (англ. Urgent pointer field is significant

)

ACK

— Поле «Номер подтверждения»

задействовано (англ

Acknowledgement field is significant

)

PSH

— (англ. Push function

) инструктирует получателя протолкнуть данные, накопившиеся в приемном буфере, в приложение пользователя

RST

— Оборвать соединения, сбросить буфер (очистка буфера) (англ. Reset the connection

)

SYN

— Синхронизация номеров последовательности (англ. Synchronize sequence numbers

)

FIN

(англ. final

, бит) — флаг, будучи установлен, указывает на завершение соединения (англ. FIN bit used for connection termination

).

Контрольная сумма

Поле контрольной суммы — это 16-битное дополненение суммы всех 16-битных слов заголовка и текста. Если сегмент содержит нечетное число октетов в заголовке /или тексте, последние октеты дополняются справа 8 нулями для выравнивания по 16-битовой границе. Биты заполнения (0) не передаются в сегменте и служат только для расчета контрольной суммы. При расчете контрольной суммы значение самого поля контрольной суммы принимается равным 0.

16-битовое значение положительного смещения от порядкового номера в данном сегменте. Это поле указывает порядковый номер октета которым заканчиваются важные (urgent) данные

Поле принимается во внимание только для пакетов с установленным флагом URG

Роль и место SDH

Технология SDH появилась в начале 80-х годов и была призвана заменить системы PDH, которые имели ряд существенных недостатков, что делало их неэффективными в применении и обслуживании. Среди этих недостатков сложные схемы мультиплексирования с бит-стаффингом, из-за чего невозможно прямое извлечение из потока низкоскоростных компонентов без его демультиплексирования, а также слабые возможности в организации служебных каналов для целей контроля и управления потоком в сети и полное отсутствие средств маршрутизации низовых мультиплексированных потоков.

Применение технологии SDH упрощает сети, т.к. в синхронной сети один мультиплексор ввода/вывода заменяет целую «гирлянду» мультиплексоров PDH, позволяя вывести, например, сигнал E1 из потока STM-4. Сети SDH обладают повышенной надежностью, вследствии наличия механизмов самовосстановления, а также имеют развитые средства конфигурирования, мониторинга и обслуживания. Системы передачи SDH, благодаря использованию волоконно-оптических линий связи, позволяют создавать высокоскоростные каналы (до 40 Гбит/с), имеют высокий уровень достоверности передаваемой информации. Все это, а главное, наличие хорошо проработанных и проверенных временем стандартов, простота, низкие эксплуатационные расходы привели к тому, что сети SDH широко используются в качестве транспортных сетей операторов связи.

Примеры протоколов

Примеры протоколов транспортного уровня, которые обеспечивают виртуальный канал:

- Протокол управления передачей (TCP), где надежный виртуальный канал устанавливается поверх базового ненадежного протокола IP без установления соединения. Виртуальный канал идентифицируется по источнику и месту назначения сетевой разъем пара адресов, то есть IP-адрес отправителя и получателя и номер порта. Гарантированного QoS не предусмотрено.

- Протокол передачи управления потоком (SCTP), где виртуальный канал устанавливается поверх протокола IP.

Примеры протоколов виртуальных цепей сетевого уровня и уровня канала передачи данных, где данные всегда доставляются по одному и тому же пути:

- X.25, где ВК обозначен идентификатор виртуального канала (VCI). X.25 обеспечивает надежную межузловую связь и гарантированное качество обслуживания.

- Ретрансляция кадров, где VC идентифицируется с помощью DLCI. Ретрансляция кадров ненадежна, но может обеспечить гарантированное QoS.

- асинхронный режим передачи (ATM), где цепь обозначена идентификатор виртуального пути (VPI) и идентификатор виртуального канала (VCI) пара. В предоставляет ненадежные виртуальные каналы, но протокол ATM обеспечивает надежность за счет Уровень адаптации ATM (AAL) Подуровень конвергенции специфических услуг (SSCS) (хотя в нем используются термины «гарантированный» и «ненадежный», а не «надежный» и «ненадежный»).

- Общие услуги пакетной радиосвязи (GPRS)

- Многопротокольная коммутация меток (MPLS), который можно использовать для IP по виртуальным каналам. Каждая цепь обозначена этикеткой. MPLS ненадежен, но обеспечивает восемь различных классов QoS.

Сравнение с коммутацией цепи

Связь виртуального канала напоминает коммутация цепи, поскольку оба ориентированный на соединение, что означает, что в обоих случаях данные доставляются в правильном порядке, а служебные данные необходимы на этапе установления соединения. Однако коммутация каналов обеспечивает постоянную скорость передачи данных и задержку, хотя они могут варьироваться в службе виртуальных каналов из-за таких факторов, как:

- различная длина очереди пакетов в узлах сети,

- различная скорость передачи данных, генерируемая приложением,

- различная нагрузка от других пользователей, использующих одни и те же сетевые ресурсы, посредством статистическое мультиплексирование, так далее.

SDH и передача данных

Основное применение SDH с момента ее появления построение транспортных сетей для передачи цифровых потоков между телефонными коммутаторами.

С развитием компьютерных сетей, Интернета, технологий передачи данных (FR, ATM и т.д.) инфраструктуру транспортных сетей на основе SDH все чаще применяют для организации цифровых каналов сетей передачи данных (т.е. строят наложенные сети поверх SDH). Недостатки использования «классического» SDH для передачи данных наиболее остро стали проявляться при необходимости предоставления широкополосных услуг связи локальных сетей.

Во-первых, это необходимость в преобразовании интерфейсов LAN (Ethernet) к интерфейсам SDH (E1, E3, STM-1, STM-4 и т.д.), используя промежуточные устройства, такие, как FRAD, ATM IAD, IP маршрутизаторы и т.д. Во-вторых, небольшой ряд возможных скоростей передачи данных (который к тому же слабо корелируется с рядом скоростей LAN: 10, 100, 1000 Мбит/с), значительно ограничивает возможности эффективного предоставления услуг, либо требует применения в подключаемом оборудовании дополнительных схем (например, инверсное мультиплексирование). Т.о. типичный результат при добавлении служб данных к традиционным SDH сетям увеличение сложности оборудования и повышение стоимости.

Для преодоления этих ограничений, производители SDH оборудования пошли по пути создания систем SDH следующего поколения (Next Generation SDH, NG SDH). Оборудование NG SDH имеет интегрированные интерфейсы передачи данных (в частности, Ethernet), а также использует новые технологии, которые позволяют более эффективно выделять требуемую полосу для служб данных и обеспечивать низкую стоимость внедрения этих технологий в уже существующие сети, так как поддержка дополнительной функциональности требуется только на граничных узлах сети.

Системы SDH следующего поколения многофункцональные мультисервисные платформы, предоставляющие множество услуг без дороговизны и сложности наложенных сетей.

Базовые принципы

Сеть ATM строится на основе соединенных друг с другом АТМ-коммутаторов. Технология реализуется как в локальных, так и в глобальных сетях. Допускается совместная передача различных видов информации, включая видео, голос.

Ячейки данных, используемые в ATM, меньше в сравнении с элементами данных, которые используются в других технологиях. Небольшой, постоянный размер ячейки, используемый в ATM, позволяет:

- Совместно передавать данные с различными классами требований к задержкам в сети, причём по каналам как с высокой, так и с низкой пропускной способностью;

- Работать с постоянными и переменными потоками данных;

- Интегрировать на одном канале любые виды информации: данные, голос, потоковое аудио- и видеовещание, телеметрия и т. п.;

- Поддерживать соединения типа точка–точка, точка–многоточка и многоточка–многоточка.

Технология ATM предполагает межсетевое взаимодействие на трёх уровнях.

Для передачи данных от отправителя к получателю в сети ATM создаются виртуальные каналы, VC (Virtual Circuit), которые бывают трёх видов:

- постоянный виртуальный канал, PVC (Permanent Virtual Circuit), который создаётся между двумя точками и существует в течение длительного времени, даже в отсутствие данных для передачи;

- коммутируемый виртуальный канал, SVC (Switched Virtual Circuit), который создаётся между двумя точками непосредственно перед передачей данных и разрывается после окончания сеанса связи.

- автоматически настраиваемый постоянный виртуальный канал, SPVC (Soft Permanent Virtual Circuit). Каналы SPVC по сути представляют собой каналы PVC, которые инициализируются по требованию в коммутаторах ATM. С точки зрения каждого участника соединения, SPVC выглядит как обычный PVC, а что касается коммутаторов ATM в инфраструктуре провайдера, то для них каналы SPVC имеют значительные отличия от PVC. Канал PVC создаётся путём статического определения конфигурации в рамках всей инфраструктуры провайдера и всегда находится в состоянии готовности. Но в канале SPVC соединение является статическим только от конечной точки (устройство DTE) до первого коммутатора ATM (устройство DCE). А на участке от устройства DCE отправителя до устройства DCE получателя в пределах инфраструктуры провайдера соединение может формироваться, разрываться и снова устанавливаться по требованию. Установленное соединение продолжает оставаться статическим до тех пор, пока нарушение работы одного из звеньев канала не вызовет прекращения функционирования этого виртуального канала в пределах инфраструктуры провайдера сети.

Для маршрутизации в пакетах используют так называемые идентификаторы пакета. Они бывают двух видов:

- VPI (virtual path identifier) — идентификатор виртуального пути (номер канала)

- VCI (virtual channel identifier) — идентификатор виртуального канала (номер соединения)

Компоненты NG SDH

Принято считать, что система SDH относится к новому поколнию, если она включает поддержку следующих компонент:

- Общая процедура разбиения на кадры (General Framing Procedure, GFP), которая обеспечивает адаптацию асинхронного трафика данных на основе кадров переменной длины к байт ориентированному трафику SDH с минимальными задержками и избыточностью заголовков; ITU-T G.7041

- Виртуальная конкатенация (Virtual Concatenation, VCAT), обеспечивает возможность объединения на логическом уровне нескольких контейнеров VC-12, VC-3 или VC-4 в один канал передачи данных. ITU-T G.707, G.783

- Схема регулировки емкости канала (Link Capacity Adjustment Scheme, LCAS) позволяет реализовать любые изменения пропускной способности без прекращения передачи данных. ITU-T G.7042

Рассмотрим их более подробно.

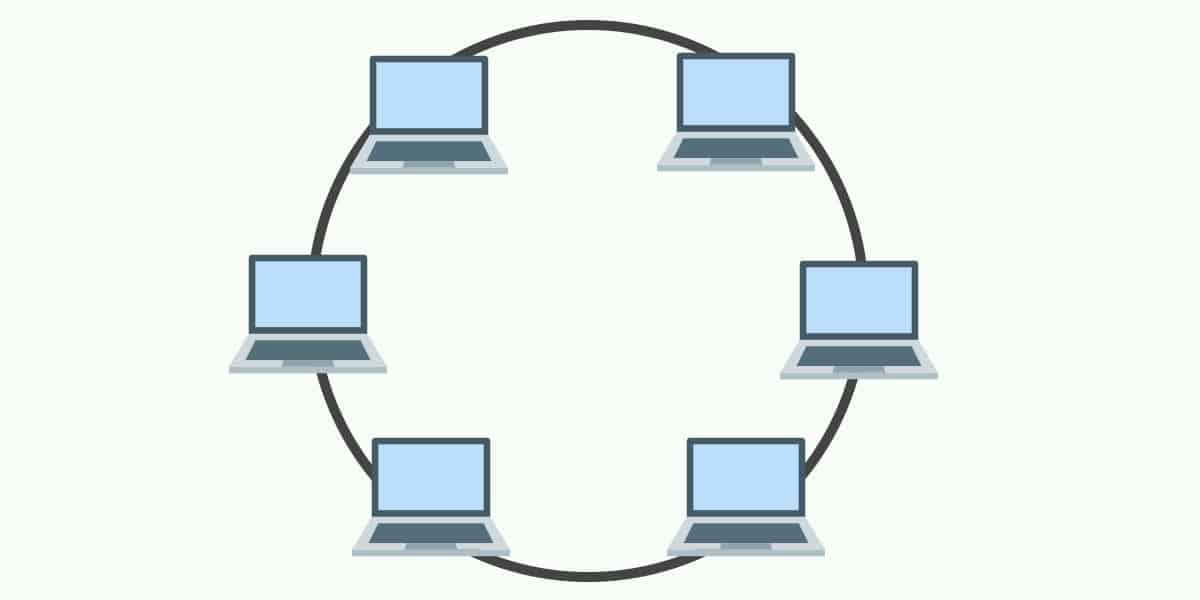

Кольцевая топология

В сетях с кольцевой топологией компьютеры соединяются друг с другом в кольцевом формате. Каждое устройство в сети будет иметь двух соседей и не больше или не меньше. Кольцевые топологии обычно использовались в прошлом, но вам было бы трудно найти предприятие, все еще использующее их сегодня.

Первый узел подключен к последнему узлу, чтобы связать цикл вместе. Как следствие размещения в этом формате пакеты должны проходить через все узлы на пути к месту назначения..

В рамках этой топологии один узел выбран для настройки сети и мониторинга других устройств. Кольцевые топологии полудуплекс, но также может быть сделан дуплекс. Чтобы сделать кольцевые топологии полнодуплексными, вам потребуется два соединения между сетевыми узлами для формирования Топология двойного кольца.

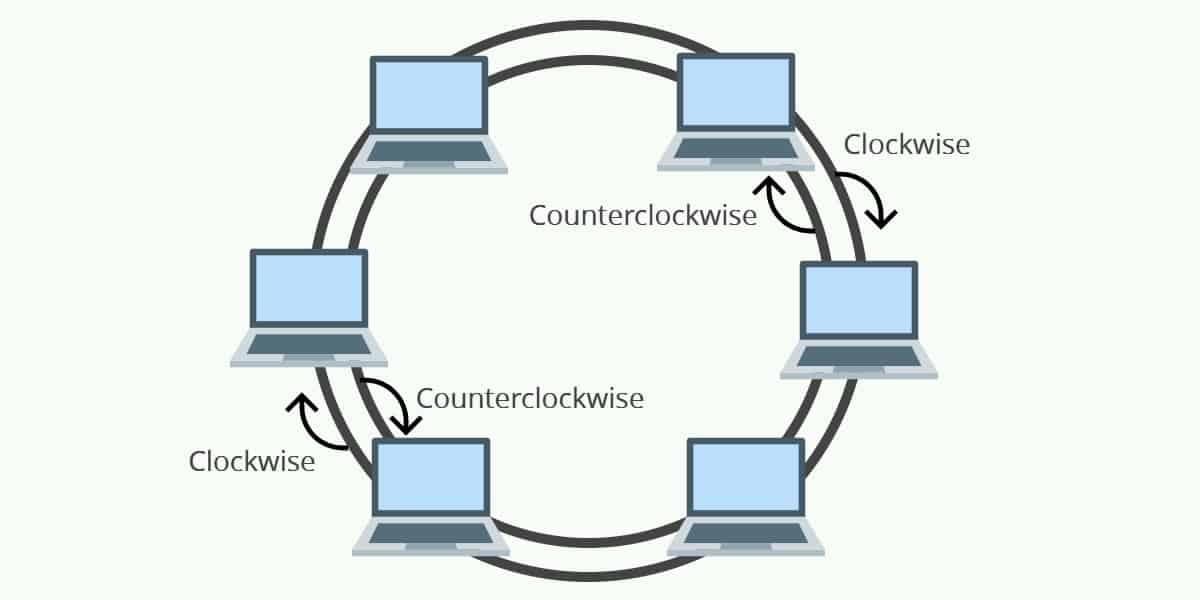

Топология двойного кольца

Как упомянуто выше, если кольцевые топологии сконфигурированы, чтобы быть двунаправленными, то они упоминаются как топологии с двумя кольцами. Топологии с двумя кольцами обеспечивают каждый узел двумя соединениями, по одному в каждом направлении. Таким образом, данные могут передаваться в по часовой стрелке или против часовой стрелки направление.

преимущества

В кольцевых топологиях риск коллизий пакетов очень низок из-за использования основанных на токене протоколов, которые позволяют только одной станции передавать данные в данный момент времени. Это усугубляется тем, что данные могут перемещаться по узлам на высоких скоростях который может быть расширен при добавлении большего количества узлов.

Топологии с двумя кольцами обеспечили дополнительный уровень защиты, потому что они были более устойчивы к сбоям. Например, если кольцо выходит из строя внутри узла, то другое кольцо может подняться и поддержать его. Кольцевые топологии были также низкая стоимость установки.

Недостатки

Одна из причин, по которой кольцевые топологии были заменены, заключается в том, что они очень уязвимы к сбоям. еAilure одного узла может вывести из строя всю сеть. Это означает, что сети с топологией кольца должны постоянно управляться, чтобы гарантировать, что все узлы находятся в хорошем состоянии. Тем не менее, даже если узлы были в добром здравии вашей сети все еще может быть сбит в автономном режиме из-за отказа линии электропередачи!

Кольцевые топологии также повышенные проблемы масштабируемости. Например, полоса пропускания используется всеми устройствами в сети. К тому же, больше устройств, которые добавляются в сеть чем больше задержка связи сеть переживает. Это означает, что количество устройств, добавленных в топологию сети, необходимо тщательно контролировать, чтобы убедиться, что сетевые ресурсы не были растянуты за их пределы..

Внесение изменений в кольцевую топологию также было сложным, потому что вы необходимо выключить сеть, чтобы внести изменения к существующим узлам или добавить новые узлы. Это далеко не идеально, так как вам нужно учитывать время простоя каждый раз, когда вы хотите внести изменения в топологическую структуру!

ПО для картирования топологии сети

Теперь, когда мы знаем различные типы топологии, пришло время подумать о том, как спроектировать вашу сеть с нуля. Существует ряд программных продуктов, позволяющих создавать собственные диаграммы топологии сети. Диаграммы топологии сети показывают, как ваша сеть соединяется вместе, и помогают вам создать эффективный дизайн сети. Он также предоставляет вам контрольную точку, которая помогает вам при попытке выполнить поиск и устранение неисправностей для устранения неисправностей..

Существует множество различных продуктов для отображения топологии сети, но один из наиболее широко используемых Microsoft Visio. С помощью Microsoft Visio вы можете создать свою сеть, добавив сетевые элементы на холст. Эта программа позволяет вам разработать схему, которая детализирует вашу сеть. Конечно, создание собственной сети не всегда идеально, особенно когда вы пытаетесь отобразить большую сеть.

В результате вы можете рассмотреть возможность использования другого инструмента, такого как Картограф топологии сети SolarWinds который может автоматически обнаруживать устройства, подключенные к вашей сети. Автообнаружение пригодится, потому что это означает, что вам не нужно составлять структуру сети вручную.

Сетевая топология SolarWinds MapperDownload 14-дневная бесплатная пробная версия

![[основы сетей] 7. сетевая модель osi - learn](http://robotrackkursk.ru/wp-content/uploads/3/3/c/33c2691b8589afdb0be9d4fd0a288fa7.jpeg)

![[основы сетей] 7. сетевая модель osi](http://robotrackkursk.ru/wp-content/uploads/8/5/d/85de18e5dda2730373d42b243bf9b61f.jpeg)