Контекст и рекомендации

Контроллеры RODC были представлены в Windows Server 2008. Они предназначены для обеспечения некоторых функций контроллера домена только для чтения в средах, которые могут быть менее физически безопасными, чем централизованные ИТ-отделы или центры обработки данных, таких как филиалы организации. Работа RODC только для чтения обеспечивает определенную функциональность локальным пользователям, в то же время защищая более широкую корпоративную инфраструктуру от подобных локальных уязвимостей безопасности.

Группа с запрещением репликации паролей RODC — это локальная группа доменов, которая определяет пользователей и группы, пароли которых не могут быть кэшированы на RODC. По умолчанию в этой группе состоят следующие привилегированные пользователи и группы:

- Группа Контроллеры домена предприятия.

- Группа Контроллеры домена предприятия только для чтения.

- Группа Администраторы предприятия.

- Группа Администраторы домена.

- Группа Администраторы схемы.

- Группа Владельцы-создатели групповой политики.

- Группа Издатели сертификатов.

- Учетная запись уровня домена krbtgt.

Корпорация Майкрософт рекомендует не удалять этих пользователей и группы из группы с запрещением репликации паролей RODC.

Примечание. Контроллеры домена используют ключ, полученный из пароля учетной записи krbtgt (учетной записи службы распределения ключей) для шифрования билетов на получение билетов (TGT) протокола Kerberos. Таким образом, каждый контроллер домена нуждается в учетной записи krbtgt. Чтобы предотвратить нежелательное влияние скомпрометированных RODC на другие контроллеры домена, каждый RODC получает свою собственную уникальную учетную запись krbtgt. Эта учетная запись называется krbtgt , где представляет собой строку случайных чисел.

Установка RODC из графического интерфейса Server Manager

Откройте консоль Server Manager и добавьте роль Active Directory Domain Services (согласитесь с установкой всех дополнительных компонентов и средств управления).

На этапе указания настроек нового DC, укажите что нужно добавить новый контроллер домена в существующий домен (Add a domain controller to an existing domain), укажите имя домена и, если необходимо, данные учетной записи пользователя с правами администратора домена.

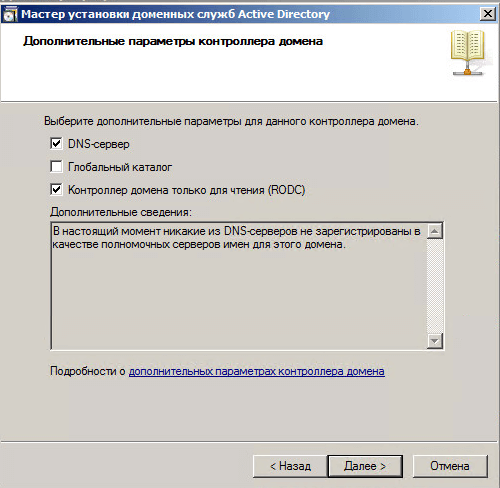

Выберите, что нужно установить роль DNS сервера, глобального каталога (GC) и RODC. Далее выберите сайт, в котором будет находится новый контролер и пароль для доступа в DSRM режиме.

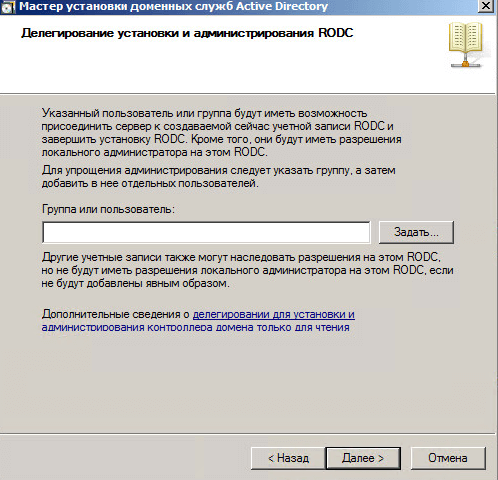

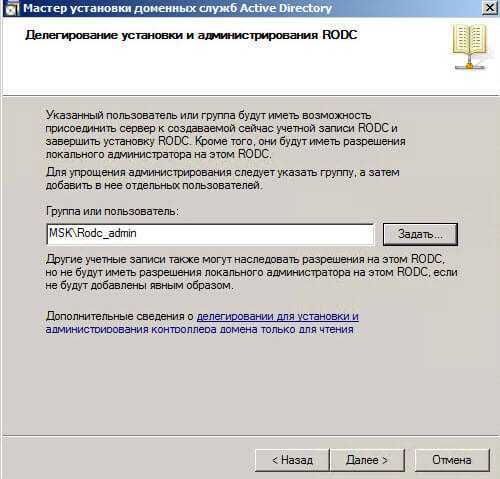

В следующем окне указания параметров RODC нужно указать пользователей, которым нужно предоставить административной доступ к контроллеру домена, а также список учетных записей/групп, пароли которых разрешено и запрещено реплицировать на данный RODC (можно задать и позднее).

Укажите, что данные базы AD можно реплицировать с любого DC.

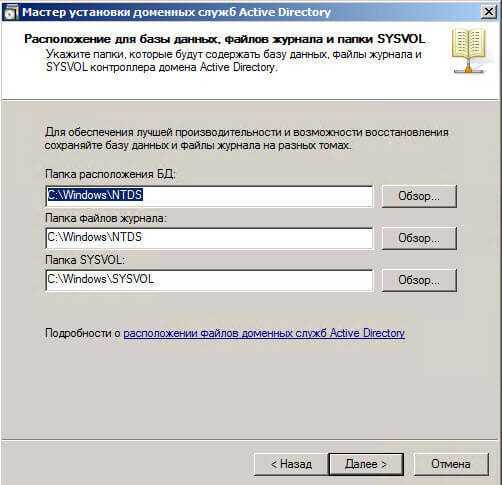

Затем укажите пути к базе NTDS, ее журналам и папке SYSVOL (в случае необходимости их можно перенести на другой диск позднее).

На этом все. После проверки всех условий, можно запустить установку роли.

Функции отработки отказа

Сайты обеспечивают маршрутизацию репликации по сетевым ошибкам и контроллерам домена вне сети. Проверка согласованности знаний выполняется с указанными интервалами, чтобы настроить топологию репликации для изменений, происходящих в AD DS, например при добавлении новых контроллеров домена и создании новых сайтов. KCC проверяет состояние репликации существующих соединений, чтобы определить, не работают ли какие либо подключения. Если подключение не работает из-за сбоя контроллера домена, KCC автоматически создает временные подключения к другим партнерам репликации (если они доступны), чтобы убедиться в том, что репликация выполняется. Если все контроллеры домена в сайте недоступны, KCC автоматически создает подключения репликации между контроллерами домена с другого сайта.

Очистка кэшированных паролей

Механизм очистки кэшированных паролей данного пользователя на RODC отсутствует. Если требуется очистить пароль, хранящийся в RODC, администратор должен сбросить его на узловом сайте. В этом случае кэшированный в подразделении пароль станет недействительным для доступа к ресурсам узлового сайта или других подразделений. В случае нарушения защиты RODC переустановите пароли, которые кэшированы на данный момент, а затем перестройте RODC.

Вот так вот просто производится настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2.

Материал сайта pyatilistnik.org

Политики репликации паролей RODC

На каждом RODC можно определить список пользователей и групп, пароли которых можно или нельзя реплицировать на данный контроле домена.

По умолчанию в домене создаются две новые глобальные группы

- Allowed RODC Password Replication Group

- Denied RODC Password Replication Group

Первая группа по умолчанию пуста, а во второй содержатся административные группы безопасности, пароли пользователей которых нельзя реплицировать и кэшировать на RODC с целью исключения риска их компрометации. Сюда по-умолчанию входят такие группы, как:

- Group Policy Creator Owners

- Domain Admins

- Cert Publishers

- Enterprise Admins

- Schema Admins

- Аккаунт krbtgt

- Account Operators

- Server Operators

- Backup Operators

Как правило, в группу Allowed RODC Password Replication Group можно добавить группы пользователей филиала, который обслуживает данный RODC.

В том случае, если в домене несколько DC, стоит создать такие группы индивидуально для каждого RODC. Привязка групп к контроллеру домена RODC выполняется в свойствах сервера в консоли ADUC на вкладке PasswordReplication Policy (подробнее).

При подключении консолью ADUC к контроллеру домена с ролью RODC даже администратору домена будет недоступно редактирование атрибутов пользователей/компьютеров (поля недоступны для редактирования) или создание новых.

Последствия для безопасности

Как и в случае с любым другим вычислительным устройством в сетевой среде, устройства Riverbed могут быть под угрозой вредоносных программ. Благодаря возможности олицетворения пользователей Active Directory устройства Riverbed являются привлекательными объектами для таких атак.

Корпорация Майкрософт настоятельно рекомендует использовать тот же уровень физической и сетевой защиты и аудита, что и для контроллеров домена Read-Write (RWDC). Администрирование этих устройств должно следовать текущим рекомендациям по защите привилегированного доступа при защите привилегированного доступа. Если в настоящее время вы используете устройства Riverbed в расположениях, которые недостаточно безопасны для RWDC, настоятельно рекомендуем ознакомиться с размещением этих устройств.

Для кого предназначена эта возможность

Контроллер домена только для чтения предназначен преимущественно для развертывания в удаленных средах и в филиалах. Для филиалов обычно характерны следующие особенности:

- сравнительно небольшое количество пользователей;

- низкий уровень физической безопасности;

- сравнительно низкая пропускная способность соединения с узловым сайтом;

- плохое знание информационных технологий сотрудниками.

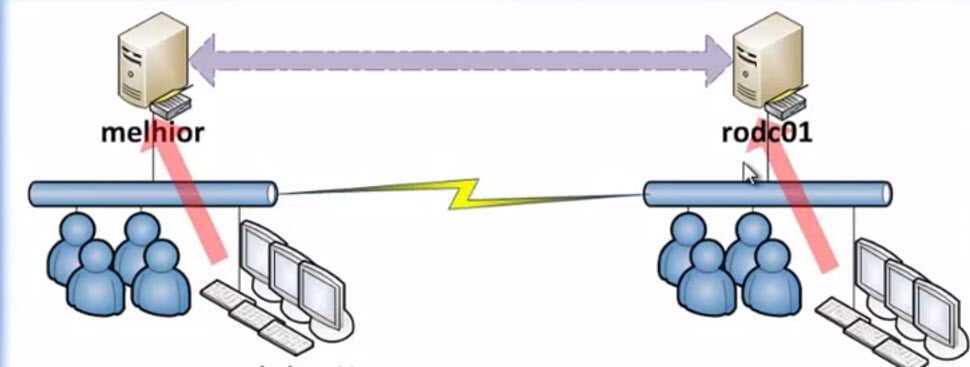

Представим, что у вас есть два сайта AD и два офиса, главный и филиал, и в филиале планируется установка RODC.

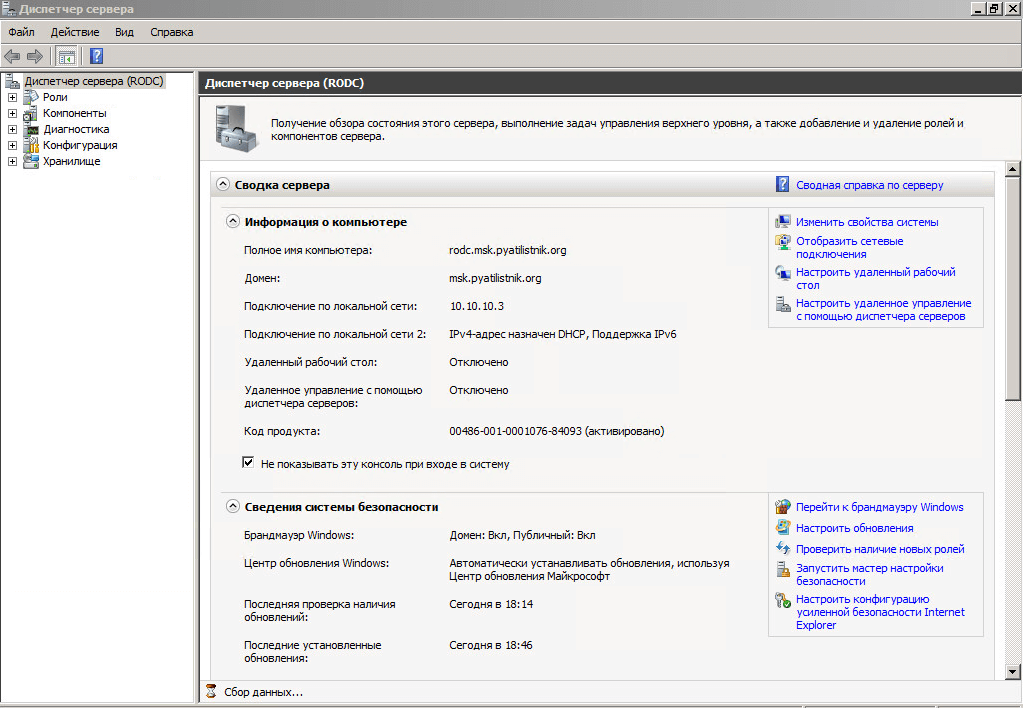

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-00

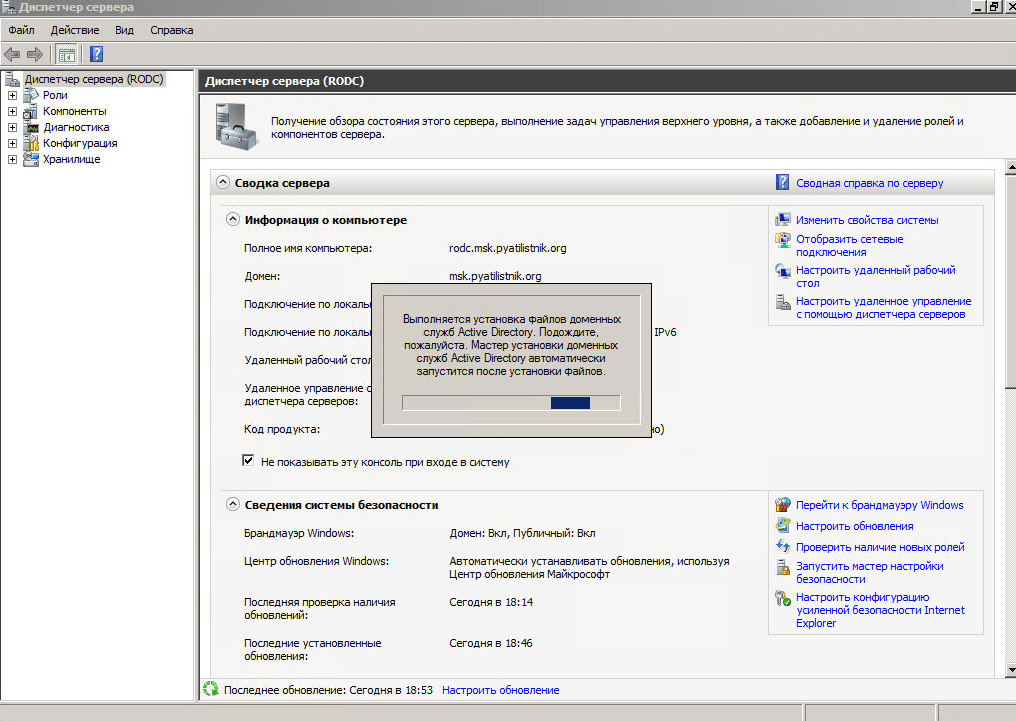

Видим, что у нас есть контроллер домена rodc.msk.pyatilistnik.org

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-01

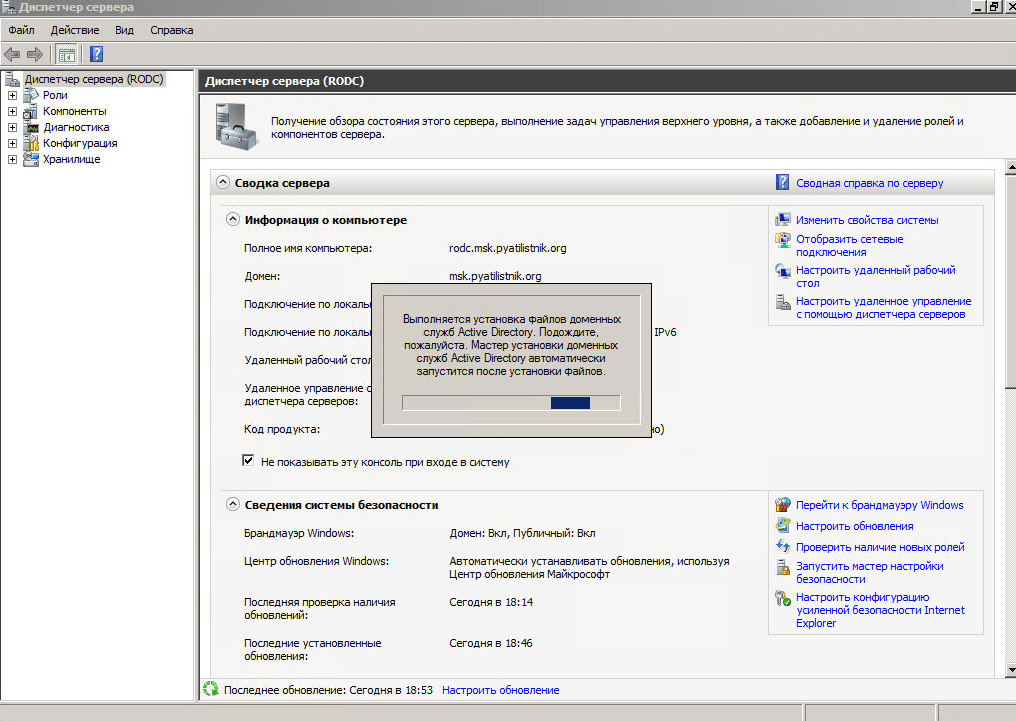

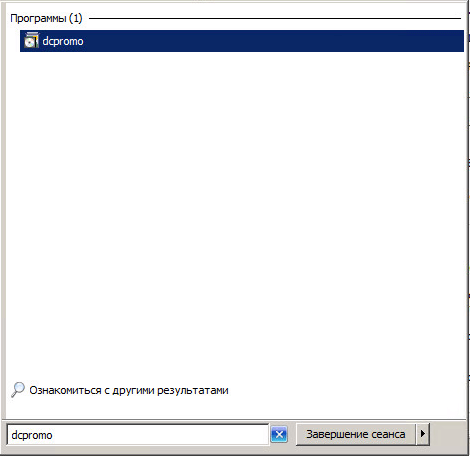

Запускаем мастер установки доменных служб Active Directory, в пуске пишем dcpromo.

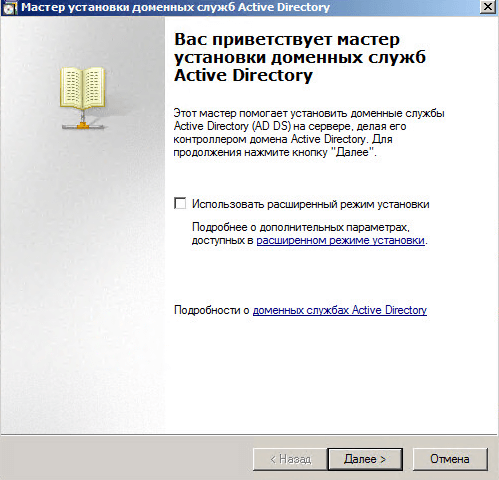

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-002

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-003

В открывшемся окне мастера, жмем далее, но если нужно использовать загрузочный носитель IFM, то выбираем расширенный режим.

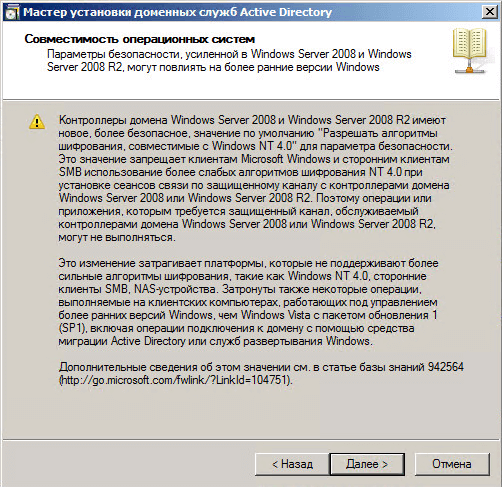

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-004

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-005

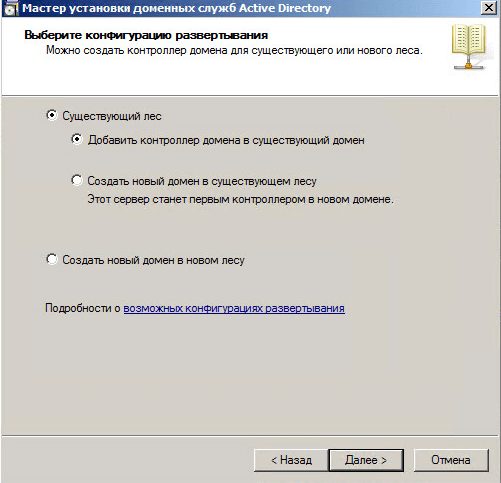

Выбираем существующий лес, Добавить контроллер домена в существующий лес.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-006

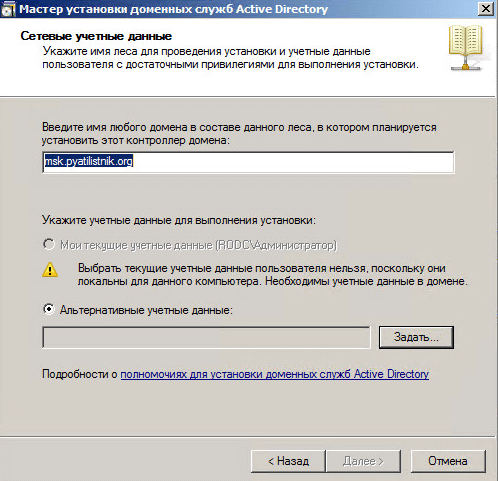

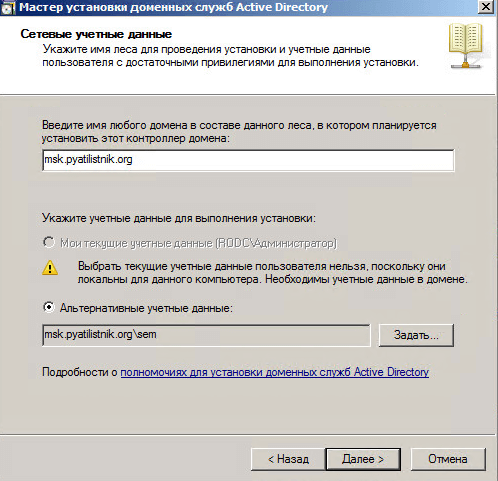

Выбираем имя домена и учетные данные у которых есть права на установку.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-007

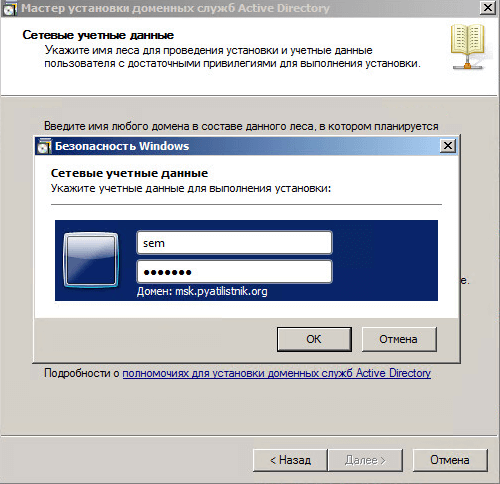

Я указываю данные администратора домена.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-008

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-009

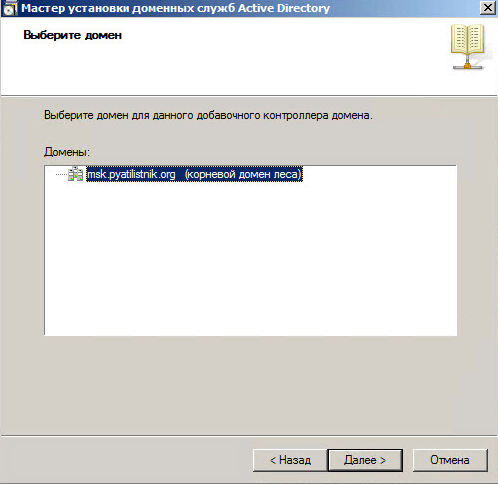

Выбираем домен для добавления DC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-010

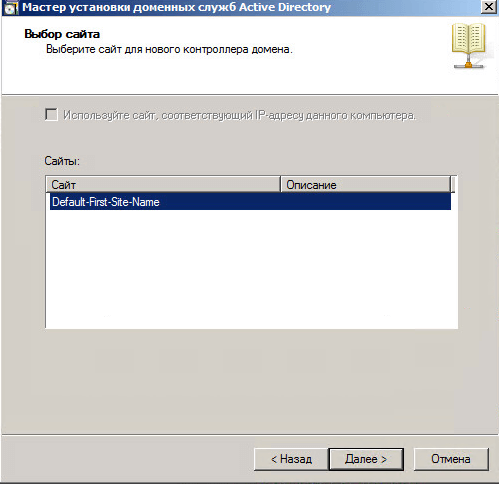

Указываем сайт AD, у меня один но в идеале у вас у каждого филиала должен быть свой сайт.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-011

Снимаем галку Глобальный каталог и ставим RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-012

Теперь нам нужно указать пользователя или группу кто будет иметь права локального администратора на RODC,

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-013

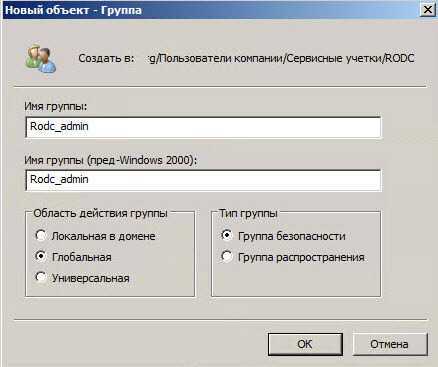

Я для этого в ADUC создаю группу безопасности под именем Rodc_admin

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-14

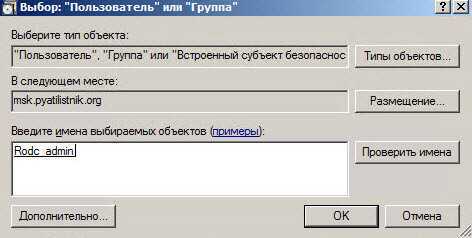

Задаем эту группу

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-15

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-16

Задаем место хранения каталогов и БД

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-17

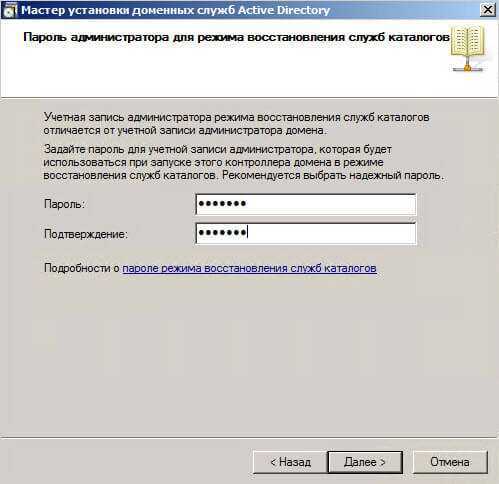

Задаем пароль администратора восстановления каталогов

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-18

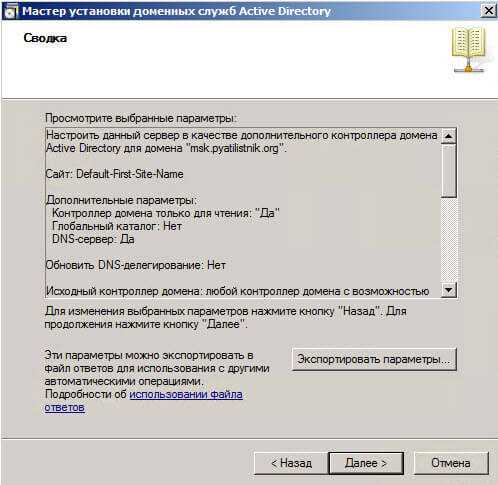

Смотрим сводные данные и жмем далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-19

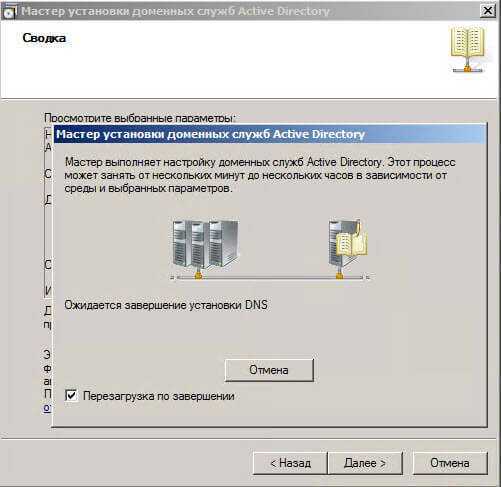

Начнется установка поставьте галку перезагрузка, для автоматической перезагрузки.

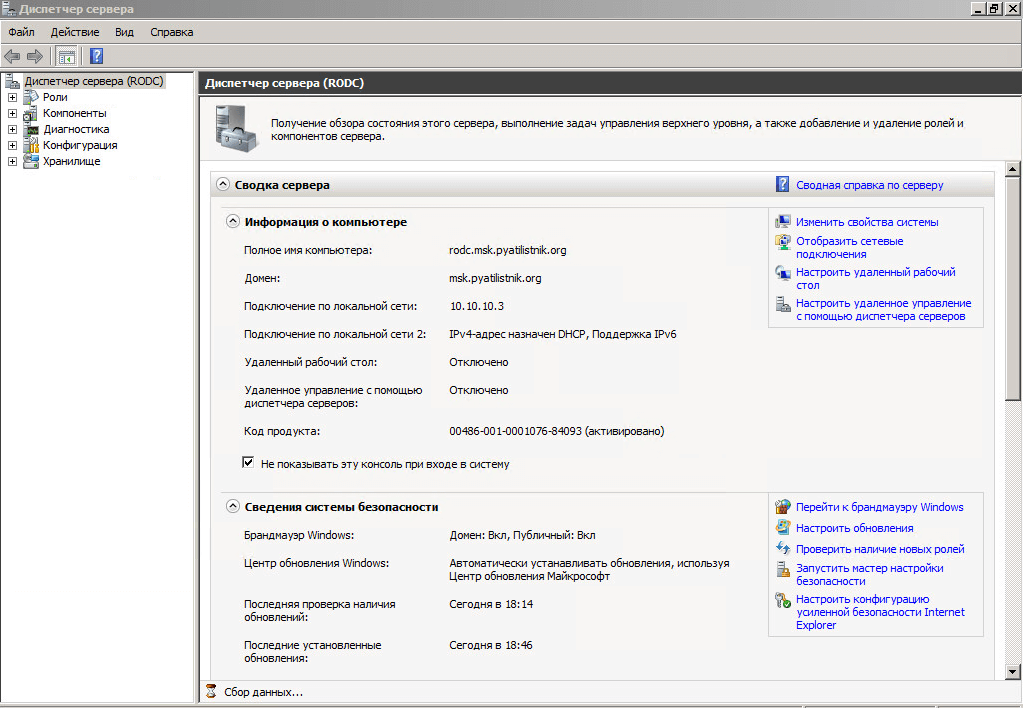

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-20

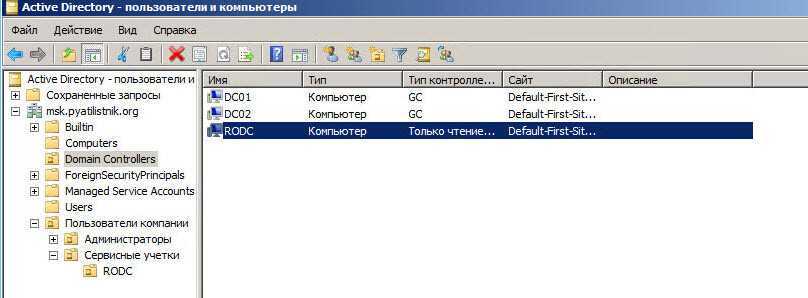

После перезагрузки заходим на пишущий контроллер и открываем Active Directory Пользователи и компьютеры открываем контейнер Domain Controllers и видим наш RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-21

Вот так вот просто установить контроллер домена для чтения RODC Windows Server 2008 R2. Далее читайте базовая настройка контроллера домена для чтения RODC Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Мастер настройки доменных служб Active Directory

Начиная с Windows Server 2012, мастер настройки доменных служб Active Directory заменяет устаревший мастер установки доменных служб Active Directory в качестве параметра пользовательского интерфейса, чтобы указать параметры при установке контроллера домена. Мастер настройки доменных служб Active Directory запускается после завершения работы мастера добавления ролей.

Предупреждение

Устаревший мастер установки доменных служб Active Directory (dcpromo.exe) является устаревшим, начиная с Windows Server 2012.

В разделе «Установка доменных служб Active Directory (уровень 100)» процедуры пользовательского интерфейса показывают, как запустить мастер добавления ролей для установки двоичных файлов ролей сервера AD DS, а затем запустить мастер настройки доменных служб Active Directory, чтобы завершить установку контроллера домена. В примерах Windows PowerShell показано, как выполнить оба этапа с помощью командлета развертывания AD DS.

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Роли мастеров операций уровня леса

- Мастер схемы;

- Мастер именования доменов

Роль мастера схемы

«Схема Active Directory»– Видишь суслика?— Нет.— И я не вижу. А он есть!К.Ф. «ДМБ»«Администраторы схемы»«Схема Active Directory»NtdsutilfSMORoleOwner

Роль мастера именования доменов

- Добавление и удаление доменов. Во время выполнения такой операции как добавление или удаление дочернего домена средствами мастера установки Active Directory или утилиты командной строки, мастер установки обращается именно к мастеру именования доменов и запрашивает право на добавление или, соответственно, удаление последнего. Также мастер именования доменов отвечает за обеспечение того, чтобы домены в лесу владели уникальными NETBIOS-именами в пределах всего леса. Естественно, по вполне понятным причинам, в том случае, если мастер именования доменов будет недоступен, вы не сможете добавлять или удалять домены в лесу;

- Добавление и удаление перекрёстных ссылок. Как вы уже знаете, во время создания первого контроллера домена в лесу, в нем создаются разделы каталога схемы, конфигурации и домена. В это время, для каждого раздела каталогов в контейнере Partitions раздела конфигурации (CN=partitions,CN=configuration,DC=forestRootDomain) создаётся объект перекрёстных ссылок (класс crossRef). Объект перекрёстной ссылки определяет имя и расположение серверов, которые хранят каждый раздел каталога в лесу. При создании каждого последующего домена или раздела каталога приложений, инициируется создание объекта перекрёстных ссылок в контейнере Partitions.

- Добавление и удаление разделов каталогов приложений. Разделы каталогов приложений представляют собой специальные разделы, которые вы можете создавать на контроллерах домена Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2 для обеспечения хранилища динамических данных приложений LDAP. Если у вас лес работает на уровне Windows Server 2000, то в таком лесу все недоменные данные ограничиваются конфигурацией и данными схемы, которые реплицируются на все контроллеры домена в лесу. В лесу Windows Server 2003/2008 и 2008R2 разделы каталога приложений обеспечивают хранение специфических данных приложений на контроллере домена, которые могут быть воспроизведены на любом контроллере домена в лесу.

- Подтверждение инструкций переименования доменов. Последнее, выполняемое мастером именования доменов действие, является подтверждением инструкций переименования доменов. Обычно домены принято переименовывать при помощи специальной утилиты командной строки. Так вот, при использовании утилиты Rendom.exe, которая предназначена для переименования доменов, для того чтобы переименовать домен, утилита должна иметь доступ к мастеру именования доменов. Помимо вышеперечисленных возможностей, мастер именования доменов также отвечает за подтверждение инструкций переименования доменов. При запуске указанного средства, на контроллере домена с ролью мастера именования доменов, в атрибут msDS-UpdateScript объекта контейнера Partitions (CN=partitions,CN=configuration,DC=forestRootDomain) раздела каталогов Configuration записывается XML-сценарий, содержащий инструкции переименования доменов. Стоит помнить, что контейнер Partitions можно обновлять только на контроллере домена, который содержит роль мастера именования доменов. В дополнение к значению атрибута msDS-UpdateScript, утилита Rendom.exe записывает новое DNS-имя каждого переименованного домена в атрибут msDS-DnsRootAlias объекта перекрёстной ссылки (класс crossRef), соответствующего этому домену. Опять же, поскольку объект перекрёстной ссылки хранится в контейнере Partitrions, данный объект может обновляться только на контроллере домена с ролью мастера именования доменов. Изменённые данные атрибутов msDS-UpdateScript и msDS-DnsRootAlias реплицируются на все контроллеры домена в лесу.

«Active Directory – домены и доверие»Ntdsutil.exefSMORoleOwner

Подробнее

Для получения общих рекомендаций по созданию политики репликации паролей см. раздел Политика репликации паролей по адресу https://technet.microsoft.com/library/cc730883.aspx.

Для получения процедурных рекомендаций по настройке политики репликации паролей см. раздел Администрирование политики репликации паролей по адресу https://technet.microsoft.com/library/rodc-guidance-for-administering-the-password-replication-policy.aspx.

Для получения дополнительной информации о кэшировании учетных данных на RODC см. раздел Отфильтрованный набор атрибутов RODC, кэширование учетных данных и процесс проверки подлинности RODC, доступный по адресу https://technet.microsoft.com/library/cc753459.aspx.

Добавление нового домена в лес

По умолчанию в новом создаваемом лесу будет один домен, называемый корневым доменом леса. Один домен может вмещать тысячи пользователей, даже если для репликации Active Directory доступна лишь небольшая часть пропускной способности сети. Следовательно, одного домена обычно достаточно для большинства небольших организаций и организаций среднего размера. Добавление дополнительных доменов в лес заметно повышает требования к администрированию леса.

Но организации большего размера могут добавить в лес дочерние домены, чтобы данные домена реплицировались только в нужных местах. Дочерний домен разделяет непрерывное пространство имен со своим родительским доменом. Например, sales.contoso.com — это дочерний домен contoso.com. Для дочернего домена автоматически устанавливается двустороннее транзитивное доверие с родительским доменом.

Новый домен, который не разделяет единое пространство имен с родительским доменом, называется новым деревом доменов. Для получения дополнительных сведений о создании нового дерева доменов см. далее в этой статье раздел .

При добавлении доменов в лес служба AD DS разделяется, что позволяет реплицировать данные только там, где это необходимо. Таким образом, обеспечивается глобальное масштабирование отдельного леса Active Directory с поддержкой сотен тысяч и даже миллионов пользователей в сети с ограниченной пропускной способностью.

Требования к созданию нового домена

Для выполнения процедуры создания нового дочернего домена нужно быть членом группы «Администраторы домена» родительского домена или группы «Администраторы предприятия». При создании дерева доменов необходимо быть членом группы «Администраторы предприятия».

Мастер установки службы AD DS позволяет использовать имена доменов Active Directory длиной до 64 символов или 155 байт. Хотя ограничение в 64 символа обычно достигается раньше ограничения в 155 байт, последнее может сработать, если имя содержит символы Unicode, поглощающие по три байта каждый. Эти ограничения не применяются к именам компьютеров.

В процессе установки программа Dcpromo.exe создает делегирование зоны DNS. Если создание зоны не удается или решено ее не создавать (что не рекомендуется), необходимо создать делегирование зоны вручную. Для получения дополнительных сведений о создании делегирования зоны см. Создание или изменение делегирования DNS.

Перед добавлением домена в лес должно быть создано делегирование DNS для зоны DNS, соответствующей имени добавляемого домена Active Directory. Мастер установки доменных служб Active Directory проверяет существование делегирования DNS. Если делегирование отсутствует, мастер во время создания нового домена предоставляет возможность автоматического создания делегирования DNS.

Создание нового дерева домена

Новое дерево доменов следует создавать, только если нужно создать домен, пространство имен DNS которого не связано с другими доменами в лесу. Это означает, что имя корневого домена дерева (и любого его дочернего домена) не должно содержать полное имя родительского домена.

Например, treyresearch.net может быть деревом доменов в лесу contoso.com. Новые деревья доменов обычно создаются в процессе поглощения или слияния нескольких организаций. Лес может содержать одно или несколько деревьев доменов.

Перед созданием нового дерева доменов, если необходимо другое пространство имен DNS, подумайте о создании другого леса. Несколько лесов обеспечивают автономное администрирование, изоляцию разделов каталогов схемы и конфигурации, отдельные области защиты и гибкое использование независимых схем пространства имен для каждого леса.

Установка RODC с помощью PowerShell

Для разворачивания нового RODC с помощью PowerShell, нужно установить роль ADDS и PowerShell модуль ADDS.

Add-WindowsFeature AD-Domain-Services, RSAT-AD-AdminCenter,RSAT-ADDS-Tools

Теперь можно запустить установку RODC:

Install-ADDSDomainController -ReadOnlyReplica -DomainName yourdimain.com -SiteName «Default-First-Site-Name» -InstallDns:$true -NoGlobalCatalog:$false

После окончания работы командлет запросит перезагрузку сервера.

Проверить, что сервер работает в режиме RODC можно с помощью команды:

Get-ADDomainController -Identity S2016VMLT

Значение атрибута IsReadOnly должно быть True.

Как можно определить, какой контроллер домена обладает ролью FSMO

Определение обладателей ролей мастеров операций средствами GUI

- Выполните вход на контроллер домена под учётной записью, обладающей правами администратора;

- Откройте диалоговое окно «Выполнить» и зарегистрируйте динамическую библиотеку оснастки «Схема Active Directory» при помощи команды regsvr32.exe schmmgmt;

- Затем откройте окно консоли управления MMC и вызовите диалог добавления новой оснастки. В списке оснасток выберите «Схема Active Directory», как показано на следующей иллюстрации:Рис. 1. Добавление оснастки «Схема Active Directory»

- В открытой оснастке «Схема Active Directory» нажмите правой кнопкой мыши на корневом узле оснастки и из контекстного меню выберите команду «Хозяин операций», как показано ниже:Рис. 2. Мастер операций схемы

- Открыть окно оснастки «Active Directory – домены и доверие»;

- Щёлкнуть правой кнопкой мыши на корневом узле оснастки и из контекстного меню выбрать команду «Хозяин операций», как изображено на следующей иллюстрации:Рис. 3. Мастер операций именования доменов

«Active Directory – пользователи и компьютеры»«Хозяева операций»«Хозяева операций»Рис. 4. Хозяева операций для уровня домена

Определение обладателей ролей мастеров операций средствами командной строки

Ntdsutil

- Откройте окно командной строки;

- Выполните команду Ntdsutil;

- Перейдите к маркерам владельца управления ролью NTDS при помощи ввода команды roles;

- На этом шаге вам нужно подключить определённый контроллер домена Active Dirctory. Для этого выполните команду connections;

- В строке «server connections» введите connect to server, укажите в этой же строке имя сервера и нажмите на клавишу «Enter»;

- Перейдите обратно к fsmo management, используя команду quit;

- Выполните команду «Select operation target», предназначенную для выбора сайтов, серверов, доменов, ролей или контекстов именования;

- Теперь вы можете просмотреть список ролей, известных подключённому серверу при помощи команды List roles for connected server, как показано на следующей иллюстрации:Рис. 5. Определение мастеров операций средствами командной строки

Dcdiag/test:Knowsofroleholders /vРис. 6. Определение FSMO-ролей средствами утилиты Dcdiag

Параметры удаления и предупреждения AD DS

Чтобы получить справку об использовании страницы «Просмотреть параметры», см. главу «Просмотр параметров»

Если на контроллере домена размещены дополнительные роли, такие как роль DNS-сервера или сервера глобального каталога, появляется следующая страница с предупреждением:

Чтобы подтвердить, что дополнительные роли более не будут доступны, сперва нужно нажать кнопку Продолжить удаление, а затем Далее.

При принудительном удалении контроллера домена все изменения объектов Active Directory, которые не были реплицированы на другие контроллеры в домене, будут утеряны. Помимо этого, если на контроллере домена размещены роли хозяина операций, глобального каталога или роль DNS-сервера, критические операции в домене и лесе могут быть изменены следующим образом. Перед удалением контроллера домена, на котором размещена роль хозяина операций, необходимо попытаться переместить роль на другой контроллер домена. Если передать эту роль невозможно, сначала удалите AD DS с этого компьютера, а затем воспользуйтесь служебной программой Ntdsutil.exe для захвата роли. Используйте программу Ntdsutil на контроллере домена, для которого планируется захватить роль; по возможности используйте последний партнер репликации на том же сайте, что и данный контроллер домена. Дополнительные сведения о переносе и захвате ролей хозяина операций см. в статье 255504 базы знаний Майкрософт. Если мастер не может определить, размещена ли на контроллере домена роль хозяина операций, необходимо запустить команду run netdom.exe, чтобы проверить, выполняет ли данный контроллер домена роли хозяина операций.

-

Глобальный каталог: пользователи могут испытывать проблемы со входом в домены леса. Перед удалением сервера глобального каталога необходимо убедиться, что в этом лесу и на сайте достаточно серверов глобального каталога для обслуживания входа пользователей в систему. При необходимости следует назначить другой сервер глобального каталога и обновить информацию клиентов и приложений.

-

DNS-сервер: все данные DNS, хранящиеся в интегрированных зонах Active Directory, будут утеряны. После удаления AD DS этот DNS-сервер не сможет выполнять разрешение имен для зон DNS, которые были интегрированы в Active Directory. Следовательно, рекомендуется обновить DNS-конфигурацию всех компьютеров, которые в настоящий момент обращаются к IP-адресу этого DNS-сервера для разрешения имен с IP-адресом нового DNS-сервера.

-

Хозяин инфраструктуры: клиенты в домене могут испытывать трудности с определением местоположения объектов в других доменах. Перед продолжением перенесите роль хозяина инфраструктуры на контроллер домена, не являющийся сервером глобального каталога.

-

Хозяин RID: возможны проблемы при создании новых учетных записей пользователей, компьютеров и групп безопасности. Перед продолжением перенесите роль хозяина RID на другой контроллер домена в том же домене.

-

Эмулятор основного контроллера домена (PDC): операции эмулятора PDC, например обновление групповых политик и смена пароля для учетных записей, отличных от учетных записей AD DS, будут осуществляться неправильно. Перед продолжением перенесите роль хозяина эмулятора PDC на другой контроллер домена в том же домене.

-

Хозяин схемы больше не сможет изменять схему этого леса. Перед продолжением перенесите роль хозяина схемы на контроллер домена в корневом домене леса.

-

Хозяин именования доменов: добавлять или удалять домены в этом лесу будет уже невозможно. Перед продолжением перенесите роль хозяина именования доменов на контроллер домена в корневом домене леса.

-

Все разделы каталога приложений на этом контроллере домена Active Directory будут удалены. Если контроллер домена содержит последний репликат одного или нескольких разделов каталога приложений, по завершении операции удаления эти разделы перестанут существовать.

Обратите внимание, что домен прекратит существование после удаления доменных служб Active Directory с последнего контроллера домена в домене. Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS

Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS.

Дополнительные сведения об удалении доменных служб Active Directory см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение уровня контроллеров домена и доменов (уровень 200).

Как можно определить, какой контроллер домена обладает ролью FSMO

Определение обладателей ролей мастеров операций средствами GUI

- Выполните вход на контроллер домена под учётной записью, обладающей правами администратора;

- Откройте диалоговое окно «Выполнить» и зарегистрируйте динамическую библиотеку оснастки «Схема Active Directory» при помощи команды regsvr32.exe schmmgmt;

- Затем откройте окно консоли управления MMC и вызовите диалог добавления новой оснастки. В списке оснасток выберите «Схема Active Directory», как показано на следующей иллюстрации:Рис. 1. Добавление оснастки «Схема Active Directory»

- В открытой оснастке «Схема Active Directory» нажмите правой кнопкой мыши на корневом узле оснастки и из контекстного меню выберите команду «Хозяин операций», как показано ниже:Рис. 2. Мастер операций схемы

- Открыть окно оснастки «Active Directory – домены и доверие»;

- Щёлкнуть правой кнопкой мыши на корневом узле оснастки и из контекстного меню выбрать команду «Хозяин операций», как изображено на следующей иллюстрации:Рис. 3. Мастер операций именования доменов

«Active Directory – пользователи и компьютеры»«Хозяева операций»«Хозяева операций»Рис. 4. Хозяева операций для уровня домена

Определение обладателей ролей мастеров операций средствами командной строки

Ntdsutil

- Откройте окно командной строки;

- Выполните команду Ntdsutil;

- Перейдите к маркерам владельца управления ролью NTDS при помощи ввода команды roles;

- На этом шаге вам нужно подключить определённый контроллер домена Active Dirctory. Для этого выполните команду connections;

- В строке «server connections» введите connect to server, укажите в этой же строке имя сервера и нажмите на клавишу «Enter»;

- Перейдите обратно к fsmo management, используя команду quit;

- Выполните команду «Select operation target», предназначенную для выбора сайтов, серверов, доменов, ролей или контекстов именования;

- Теперь вы можете просмотреть список ролей, известных подключённому серверу при помощи команды List roles for connected server, как показано на следующей иллюстрации:Рис. 5. Определение мастеров операций средствами командной строки

Dcdiag/test:Knowsofroleholders /vРис. 6. Определение FSMO-ролей средствами утилиты Dcdiag

Дополнительные сведения

Riverbed Technology, Inc. создает промежуточные сетевые устройства, которые предназначены для оптимизации сети сетевого трафика путем сжатия и иным образом формирования трафика, который проходит через загруженные подключения глобальной сети.

Устройства могут перехватывать сеансы SMB конечных пользователей и добиться прироста производительности, если устройство Riverbed может создать допустимую подписанную контрольную сумму полезных данных в контексте безопасности сервера. Для этого устройство настраивается в качестве доверенного экземпляра сервера, чтобы оно можно было выполнять роль и для сервера, находящегося в области оптимизируемого сетевого трафика.

Текущий подход к развертыванию (сентябрь 2016 г.) предполагает включение параметров контроллера домена только для чтения (RODC) UserAccountControl в учетной записи обычного компьютера. или использование учетной записи службы с высоким уровнем привилегий, которая имеет разрешения replicate Directory Changes All. В некоторых конфигурациях будут использоваться оба типа учетных записей. Этот подход имеет ряд последствий для безопасности, которые могут быть не очевидны во время настройки.