Отключите ваш брандмауэр

Если вы используете брандмауэр, он может блокировать ваш VPN-клиент. Чтобы выяснить, является ли это проблемой, вам нужно временно отключить брандмауэр, чтобы убедиться, что он что-то исправляет . Убедитесь, что вы отключили как сторонние, так и встроенные брандмауэры (например, брандмауэр Защитника Windows). Это необходимо сделать для публичных и частных сетей – эта опция должна быть в настройках вашего брандмауэра.

Это не постоянное решение, и отключение брандмауэра может сделать ваш компьютер уязвимым для угроз безопасности. Если проблема связана с вашим брандмауэром, вам нужно изменить настройки или переключиться на другой брандмауэр .

Чего в этом руководстве нет

Ниже приведены некоторые элементы, которые не предоставляются в этом руководство.

Исчерпывающие рекомендации по выбору точек беспроводного доступа с поддержкой 802.1 X

Поскольку существует множество различий между торговыми марками и моделями беспроводных ТД с поддержкой 802.1 X, в этом руководство не предоставляются подробные сведения о:

-

Определение торговой марки или модели ТД беспроводных сетей лучше всего подходит для ваших нужд.

-

Физическое развертывание беспроводных точек подключения в сети.

-

Расширенная настройка беспроводного AP, например для беспроводных виртуальных локальных сетей (VLAN).

-

Инструкции по настройке особых атрибутов поставщика AP беспроводной сети в NPS.

Кроме того, терминология и имена параметров зависят от торговых марок и моделей беспроводных сетей и могут не соответствовать именам универсальных параметров, используемых в этом руководством. Сведения о конфигурации точки беспроводного доступа см. в документации по продукту, предоставленному производителем беспроводных точек доступа.

Инструкции по развертыванию сертификатов NPS

Существует два варианта развертывания сертификатов NPS. Это руководство не содержит исчерпывающих инструкций, которые помогут определить, какой вариант лучше соответствует вашим потребностям. Однако в общем случае вам нужны следующие варианты:

-

приобретение сертификатов из общедоступного центра сертификации, например VeriSign, которые уже являются доверенными для клиентов на основе Windows. Этот вариант обычно рекомендуется для небольших сетей.

-

Развертывание инфраструктуры открытых ключей (PKI) в сети с помощью AD CS. Это рекомендовано для большинства сетей, и инструкции по развертыванию сертификатов сервера с помощью AD CS см. в приведенном выше Руководство по развертыванию.

Политики сети NPS и другие параметры NPS

За исключением параметров конфигурации, которые были сделаны при запуске мастера настройки 802.1 x , как описано в этом документе, в этом разделе не приведены подробные сведения о ручной настройке условий NPS, ограничениях и других параметрах NPS.

DHCP

Это руководств по развертыванию не содержит сведений о проектировании и развертывании подсетей DHCP для беспроводных локальных сетей.

Полезные советы

Все выше сказанное выполнили но ничего не помогло. А проблема повторяется вновь и вновь! Не исключена возможность такого поведения программного обеспечения. Да еще если оно пиратское, какая то корявая сборка, то в большинстве случаев так и будет! Выйти с положения можно следующими способами:

- Добавить подключение в список исключений;

Не всегда, но иногда помогает в решении данного вопроса занесения вашего подключения в список исключений. При этом, после того как вы это сделаете, включите и сразу же выключите защитник Windows.

- Установка лицензионной операционной системы;

Один из самых верных выходов с любой ситуации, это использование лицензионного программного обеспечение. Дело в том, что оригинальная ОС работает намного стабильнее, дольше и не имеет такой массы багов как пиратские ОС. Кроме этого, вы можете со спокойной душей использовать новые обновления не боясь что ваша система рухнет.

- Поиск и удаление потенциально не желательного ПО.

И завершающий способ в исправлении блокировки интернет подключения, поиск и удаление потенциально нежелательных программ. Вроде как и нет никакого отношения дополнительного софта к сети, но не тут то было. Вирусный софт зачастую работает в скрытом режиме, то есть, что бы пользователь не видел. В это время может идти загрузка вредоносных файлов. В следствии чего, защитник ОС реагирует и банит интернет.

Если каждый из советов был выполнен в точности описания, в дальнейшем никаких сбоев и проблем быть не должно. Но если же ни один из советов не помог, рекомендуем перечитать статью по внимательней, нейти то что вы не выполнили, а так же исправить свою ошибку.

Общие сведения о приоритете правил для входящих правил

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с пользовательскими приложениями или другими типами программного обеспечения. Например, администратор или пользователь может добавить правило для размещения программы, открыть порт или протокол или разрешить предопределенный тип трафика.

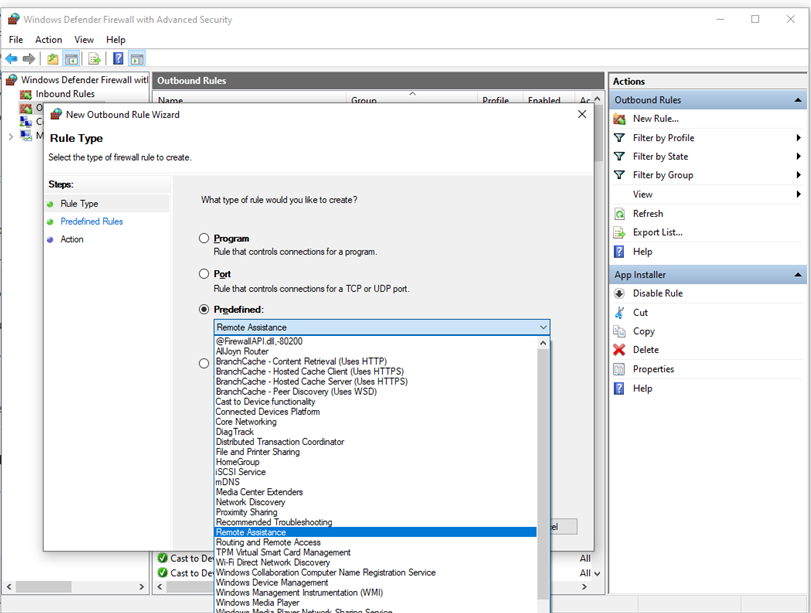

Эту задачу добавления правил можно выполнить, щелкнув правой кнопкой мыши правила для входящего трафика или Правила для исходящего трафика и выбрав Создать правило. Интерфейс для добавления нового правила выглядит следующим образом:

Рис. 3. Мастер создания правил

Примечание.

В этой статье не рассматривается пошаговая настройка правил. Общие рекомендации по созданию политики см. в руководстве по развертыванию брандмауэра Windows в режиме повышенной безопасности .

Во многих случаях для работы приложений в сети требуется разрешение определенных типов входящего трафика. Администраторы должны помнить о следующем поведении приоритета правил, разрешая эти входящие исключения.

- Явно определенные правила разрешений будут иметь приоритет над параметром блока по умолчанию.

- Явные правила блокировки будут иметь приоритет над любыми конфликтующими правилами разрешения.

- Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев, когда существуют явные блочные правила, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, а параметры правила 2 включают один IP-адрес узла, правило 2 будет иметь приоритет.)

Из-за значений 1 и 2 важно убедиться, что при разработке набора политик вы убедитесь, что нет других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить. Общие рекомендации по обеспечению безопасности при создании правил для входящего трафика должны быть как можно более конкретными

Однако если необходимо создать новые правила, использующие порты или IP-адреса, рассмотрите возможность использования последовательных диапазонов или подсетей вместо отдельных адресов или портов, где это возможно. Такой подход позволяет избежать создания нескольких фильтров под капотом, снизить сложность и избежать снижения производительности

Общие рекомендации по обеспечению безопасности при создании правил для входящего трафика должны быть как можно более конкретными. Однако если необходимо создать новые правила, использующие порты или IP-адреса, рассмотрите возможность использования последовательных диапазонов или подсетей вместо отдельных адресов или портов, где это возможно. Такой подход позволяет избежать создания нескольких фильтров под капотом, снизить сложность и избежать снижения производительности.

Примечание.

Брандмауэр Защитник Windows не поддерживает традиционное взвешение правил, назначаемое администратором. Эффективный набор политик с ожидаемым поведением можно создать, учитывая несколько, согласованных и логических правил, описанных выше.

Настройка объектов групповой политики

Для развертывания удаленного доступа требуется не менее двух групповая политика объектов. Один объект групповая политика содержит параметры для сервера удаленного доступа, а один содержит параметры клиентских компьютеров DirectAccess. При настройке удаленного доступа мастер автоматически создает необходимые объекты групповая политика. Однако если ваша организация применяет соглашение об именовании или у вас нет необходимых разрешений на создание или изменение объектов групповая политика, их необходимо создать перед настройкой удаленного доступа.

Сведения о создании объектов групповая политика см. в статье «Создание и изменение объекта групповая политика».

Администратор может вручную связать объекты DirectAccess групповая политика с подразделением. Рассмотрим следующий пример.

-

Перед настройкой DirectAccess свяжите созданные объекты групповой политики с соответствующими подразделениями.

-

Во время настройки DirectAccess укажите группу безопасности для клиентских компьютеров.

-

Объекты групповой политики настраиваются автоматически независимо от того, имеет ли администратор разрешения на связывание объектов групповой политики с доменом.

-

Если объекты групповой политики уже связаны с подразделением, ссылки не будут удалены, но они не связаны с доменом.

-

Для объектов групповой политики сервера подразделение должно содержать объект компьютера сервера в противном случае объект групповой политики будет связан с корнем домена.

-

Если подразделение не было связано ранее, запустив мастер установки DirectAccess, после завершения настройки администратор может связать объекты групповой политики DirectAccess с необходимыми подразделениями и удалить ссылку на домен.

Дополнительные сведения см. в разделе Связывание объекта групповой политики.

Примечание

Если объект групповая политика был создан вручную, возможно, объект групповая политика будет недоступен во время настройки DirectAccess. Объект групповая политика, возможно, не был реплицирован на контроллер домена, ближайший к компьютеру управления. Администратор может дождаться завершения репликации или принудительной репликации.

Установка правил слияния локальных политик и приложений

Можно развернуть правила брандмауэра:

- Локально с помощью оснастки брандмауэра (WF.msc)

- Локально с помощью PowerShell

- Удаленное использование групповая политика, если устройство является членом имени Active Directory, System Center Configuration Manager или Intune (с помощью присоединения к рабочему месту)

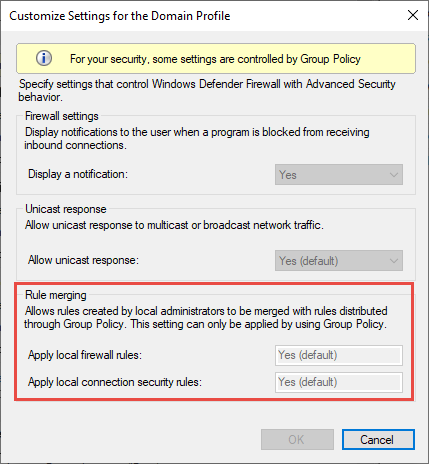

Параметры слияния правил управляют способом объединения правил из разных источников политик. Администраторы могут настраивать различные варианты поведения слияния для доменных, частных и общедоступных профилей.

Параметры слияния правил разрешают или запрещают локальным администраторам создавать собственные правила брандмауэра в дополнение к правилам, полученным из групповая политика.

Рис. 5. Параметр слияния правил

Совет

В поставщике службы конфигурации брандмауэра эквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfile и PublicProfile.

Если слияние локальных политик отключено, для любого приложения, которому требуется входящее подключение, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высоким уровнем безопасности, чтобы обеспечить более строгий контроль над конечными точками. Этот параметр может повлиять на некоторые приложения и службы, которые автоматически создают локальную политику брандмауэра после установки, как описано выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно отправлять правила с помощью групповой политики (GP), мобильного Управление устройствами (MDM) или обоих (для гибридных сред или сред совместного управления).

Брандмауэр CSP и CSP политики также имеют параметры, которые могут повлиять на слияние правил.

Рекомендуется выводить список и регистрировать такие приложения, включая сетевые порты, используемые для обмена данными. Как правило, на веб-сайте приложения можно найти порты, которые должны быть открыты для данной службы. Для более сложных развертываний или развертываний клиентских приложений может потребоваться более тщательный анализ с помощью средств сбора сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны отправлять исключения брандмауэра только для приложений и служб, которые настроены на законные цели.

Примечание.

Использование шаблонов с подстановочными знаками, таких как C:*\teams.exe , не поддерживается в правилах приложений. В настоящее время поддерживаются только правила, созданные с использованием полного пути к приложениям.

Подключитесь к другому серверу VPN

Если вы пытаетесь подключиться, возможно, сервер VPN, который вы используете, слишком медленный или имеет слишком много пользователей . Большинство приложений VPN позволяют выбирать между несколькими серверами в каждом доступном месте. Попробуйте перейти на другой и посмотреть, поможет ли это.

Помните, что чем ближе вы находитесь к серверу, тем быстрее он будет . Например, если вы находитесь в Европе и вам необходимо подключиться к американскому серверу, серверы на восточном побережье должны быть быстрее, чем на западе.

Если вы используете VPN на своем маршрутизаторе, а не через клиент на вашем устройстве, переключение между серверами более сложное . Способ зависит от вашего роутера и провайдера VPN. Если вы не уверены, как это сделать, проверьте документацию для вашего маршрутизатора и VPN .

Настройка сервера сетевых расположений

Сервер сетевого расположения должен находиться на сервере с высоким уровнем доступности, и ему требуется действительный SSL-сертификат, доверенный клиентами DirectAccess.

Примечание

Если веб-сайт сервера сетевых расположений находится на сервере удаленного доступа, веб-сайт будет создан автоматически при настройке удаленного доступа и привязан к предоставленному сертификату сервера.

Для сервера сетевых расположений можно использовать один из следующих типов сертификатов:

-

Частная

Примечание

Сертификат основан на шаблоне сертификата, созданном при .

-

Самозаверяющий

Примечание

Самозаверяющие сертификаты не могут использоваться в развертываниях на нескольких сайтах.

Независимо от того, используете ли вы частный сертификат или самозаверяющий сертификат, они требуют следующего:

-

Сертификат веб-сайта, используемый для сервера сетевых расположений. Субъектом этого сертификата должен быть URL-адрес сервера сетевых расположений.

-

Точка распространения списка отзыва сертификатов с высоким уровнем доступности во внутренней сети.

Установка сертификата сервера сетевых расположений из внутреннего ЦС

-

На сервере, на котором будет размещен веб-сайт сервера сетевого расположения: на начальном экране введитеmmc.exeи нажмите клавишу ВВОД.

-

В консоли MMC в меню Файл выберите Добавить или удалить оснастку.

-

В диалоговом окне Добавление или удаление оснасток щелкните Сертификаты, нажмите кнопку Добавить, выберите Учетная запись компьютера, нажмите кнопку Далее, щелкните Локальный компьютер и последовательно нажмите кнопки Готово и ОК.

-

В дереве консоли оснастки «Сертификаты» откройте раздел Сертификаты (локальный компьютер)\Личные\Сертификаты.

-

Щелкните правой кнопкой мыши сертификаты, наведите указатель мыши на все задачи, выберите » Запросить новый сертификат» и дважды нажмите кнопку «Далее «.

-

На странице «Запрос сертификатов» установите флажок для шаблона сертификата, созданного при настройке шаблонов сертификатов, и при необходимости нажмите кнопку «Дополнительные сведения» для регистрации этого сертификата.

-

В диалоговом окне Свойства сертификата на вкладке Субъект в области Имя субъекта в поле Тип выберите Общее имя.

-

В поле Значение укажите полное доменное имя для веб-сайта сервера сетевых расположений и щелкните Добавить.

-

В области Альтернативное имя в поле Тип выберите DNS.

-

В поле Значение укажите полное доменное имя для веб-сайта сервера сетевых расположений и щелкните Добавить.

-

На вкладке Общие в поле Понятное имя можно ввести имя, которое упростит идентификацию сертификатов.

-

Нажмите кнопку OK, щелкните Зарегистрировать и нажмите кнопку Готово.

-

В области сведений оснастки «Сертификаты» убедитесь, что новый сертификат зарегистрирован с целью проверки подлинности сервера.

Настройка сервера сетевых расположений

-

Настройте веб-сайт на сервере с высоким уровнем доступности. Для него контент не требуется, но для проверки вы можете определить страницу по умолчанию, с сообщением, которое видят клиенты при подключении.

Этот шаг не требуется, если веб-сайт сервера сетевых расположений размещен на сервере удаленного доступа.

-

Привяжите сертификат HTTPS-сервера к веб-сайту. Общее имя сертификата должно совпадать с именем сайта сервера сетевых расположений. Убедитесь, что клиенты DirectAccess доверяют ЦС, выдающему сертификат.

Этот шаг не требуется, если веб-сайт сервера сетевых расположений размещен на сервере удаленного доступа.

-

Настройте сайт списка отзыва сертификатов с высоким уровнем доступности во внутренней сети.

Точки распространения CRL можно получить с помощью:

-

Веб-серверы, использующие URL-адрес на основе HTTP, например: https://crl.corp.contoso.com/crld/corp-APP1-CA.crl

-

файловых серверов, доступных по UNC-пути, например \\crl.corp.contoso.com\crld\corp-APP1-CA.crl.

Если внутренняя точка распространения списка отзыва сертификатов доступна только по протоколу IPv6, необходимо настроить брандмауэр Windows с правилом безопасности подключения advanced Security. Это исключает защиту IPsec из адресного пространства IPv6 в интрасети на IPv6-адреса точек распространения списка отзыва сертификатов.

-

-

Убедитесь, что клиенты DirectAccess во внутренней сети могут разрешать имя сервера сетевых расположений, а клиенты DirectAccess в Интернете не могут разрешать имя.

Тестирование соединений PPTP VPN

Теперь ISA Server 2004 VPN готов к работе. Для проверки работы VPN Server нужно:

• На клиентской машине с Windows 2000 в ярлыке My Network Places выбираете Properties;

• Дважды нажмите на Make New Connection в окне Network and Dial-up Connections;

• Нажмите на Next в окне Welcome to the Network Connection Wizard;

• На окне Network Connection Type выбираете Connect to a private network through the Internet, нажмите на Next;

• В поле Destination Address введите IP адрес (192.168.1.70) в Host name or IP address. Нажмите на Next;

• В окошке Connection Availability отметьме For all users и нажмите на Next;

• Окно Internet Connection Sharing пропускаем , нажмите на Next;

• В окне Completing the Network Connection Wizard вводите имя VPN сессии в Type the name you want to use for this connection ( здесь ISA VPN). Поставьте галочку напротив Add a shortcut to my desktop. Нажмите на Finish;

• В окне Connect ISA VPN введите имя пользователя (MSFIREWALLadministrator), Нажмите на Connect;

• Теперь VPN клиент установит соединение с ISA 2004 VPN Server. Нажмите на OK в окне Connection Complete;

• Дважды нажмите на иконку в system tray, выберите Details;

• Нажмите Start, затем Run. В окне Run введите \EXCHANGE2003BE и кликните OK;

• Правым кликом нажмите на Disconnect.

Описание

Одним из усовершенствований новой ОС от Microsoft является встроенный брандмауэр. Персональный брандмауэр, впервые появившийся в составе Windows XP (исходное название Internet Connection Firewall было впоследствии изменено на Windows Firewall), вызывал немало нареканий. Несмотря на возможности настройки с помощью Group Policy Object (GPO) и командной строки, его реализация контроля сетевого трафика была явно недостаточной для обеспечения приемлемого уровня безопасности. Сам же факт применения инструмента, не обеспечивающего адекватной защиты, мог вызвать у пользователя ложное чувство отсутствия угроз. Одним из самых серьезных недостатков брандмауэра являлись контроль только входящего трафика и невозможность создания гибких правил фильтрации. Посмотрим, что изменилось в брандмауэре.

Начать необходимо с того, что брандмауэр теперь имеет два интерфейса, с помощью которых его можно настраивать – обычный и расширенный.

Мониторинг VPN клиентов

Сервер ISA 2004 Server позволяет производить мониторинг VPN соединений. Рассмотрим следующие шаги по мониторингу соединений:

• В управляющей консоли Microsoft Internet Security and Acceleration Server 2004 расширьте имя компьютера слева на панели консоли и кликните на Virtual Private Networks (VPN). В Task Pane нажмите на Tasks и выберете Monitor VPN Clients;

• Рассмотрим раздел Sessions в окошке Monitoring. Здесь вы можете наблюдать за сессиями VPN Client;

• Если кликнуть на раздел Dashboard, то можно увидеть сессии VPN Remote Client:

• Теперь вы можете вести в real-time наблюдения за VPN соединения с клиентами. Следует войти в раздел Logging, а затем на Tasks в панели Task Pane. Нажмите на Start Query. Здесь вы увидите все соединения проходящих через firewall.

Авторизуйтесь для добавления комментариев!

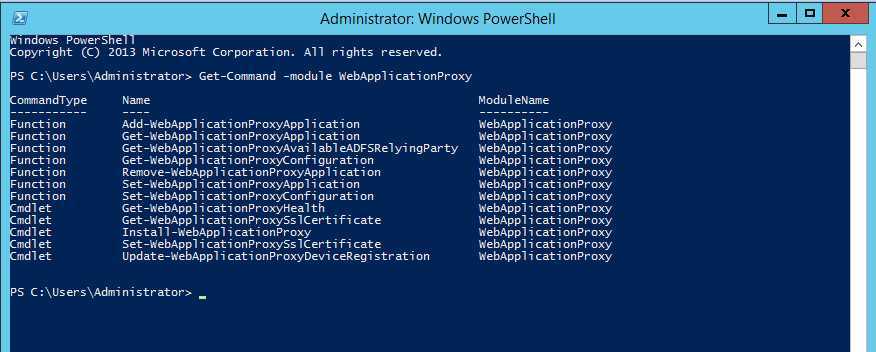

Командлеты PowerShell

Настройками AD FS и WAP также можно управлять как при помощи соответствующей консоли, так и используя командлеты PowerShell. Причем многие операции удобнее производить именно при помощи PowerShell. Для WAP доcтупно 12 командлетов модуля Web Application Proxy, в модуле AD FS их 105. Примеры некоторых командлетов уже приводились ранее. Полный список можно получить, введя

Командлеты модуля WebApplicationProxy

Командлеты модуля WebApplicationProxy

Модуль ADFS разбирать не будем (см. врезку), остановимся только на Web Application Proxy. Командлет Add-WebApplicationProxyApplication позволяет публиковать приложение, для Pass-through команда выглядит так:

Часть командлетов дает возможность быстро получить информацию:

- Get-WebApplicationProxyConfiguration — информация о конфигурации WAP;

- Get-WebApplicationProxyHealth — статус работы;

- Get-WebApplicationProxyApplication — показывает настройки публикации приложений;

- Get-WebApplicationProxyAvailableADFSRelyingParty — список WAP, доступных на AD FS;

- Get-WebApplicationProxySslCertificate — информация о привязке SSL-сертификата.

При помощи командлетов легко сменить сертификат на WAP-сервере, смотрим список:

Ставим новый сертификат:

После чего потребуется перезапуск WAP:

Сохраняем в файл настройки публикации приложений и восстанавливаем на другом узле:

Командлет Get-WebApplicationProxyConfiguration выдает ряд полезных настроек WAP-серверов. Например, параметр ConnectedServersName содержит массив WAP-серверов, подключенных к AD FS. Можем легко добавить новый:

Новое в следующем релизе WAP

За время с момента появления WAP он был развернут во многих компаниях, и стали очевидны некоторые моменты, усложнявшие настройку. Все это будет исправлено в следующей версии WAP, познакомиться с которой можно в недавно анонсированной Windows Server 10 Technical Preview. Кроме изменений в интерфейсе управления WAP, появилось множество новых функций. Например, возможность преаутентификации AD FS при подключении HTTP Basic (HTTP Basic preauthentication), когда учетные данные отправляются в самом запросе (такой вариант, например, используется в Exchange ActiveSync). Вся необходимая информация AD FS извлекается из URL автоматически и, если пользователь подтверждается, то выдается действительный маркер (Claim), который дополнительно помещается в кеш, чтобы лишний раз не нагружать сервер. Этот вариант имеет специальный режим работы HTTP Basic preauthentication with certificates, позволяющий проверить сертификат устройства и убедиться, что оно зарегистрировано в Device Registration Service и разрешено к использованию в организации. Также появилась возможность просто публиковать не только домен, но и поддомены, причем даже все разом, по шаблону (https://*.example.org/). Такая функция очень упрощает публикацию приложений SharePoint, которые используют поддомены.

Кроме того, разрешена публикация внешнего URL по протоколу HTTP, в предыдущей версии по причинам безопасности от этого отказались, но в процессе эксплуатации выяснилось, что HTTP в некоторых конфигурациях все‑таки нужен. Также реализован автоматический редирект HTTP-запроса, поступившего на внешний URL в HTTPS. Для аудита и корректной работы приложения часто требуется знать оригинальный IP, теперь при перенаправлении он сохраняется в X-Forwarded-For.

В обновлении к WAP в Win2012R2 появилась возможность публикации Remote Desktop Gateway, и теперь сотрудники могут без проблем подключаться к рабочим столам через RD Web Access, а администраторам упрощается процесс развертывания и сопровождения удаленного доступа. В новой версии WAP эта возможность уже штатная.

Развертывание AD FS

Начинаем с AD FS. Вызываем «Диспетчер сервера → Мастер добавления ролей» и отмечаем роль Active Directory Federation Services или вводим в консоли PowerShell-команду:

Далее все стандартно. По окончании установки в последнем окне мастера будет предложено произвести настройку службы федерации, также ссылка появится в виде предупреждения в диспетчере сервера.

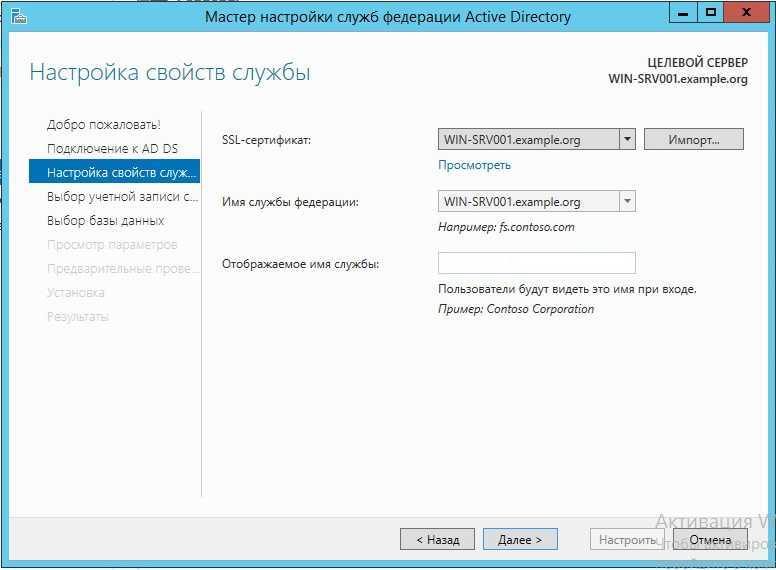

Мастер настройки службы федерации Active Directory

Мастер настройки службы федерации Active Directory

Установки мастера в общем понятны. Так как у нас сервер AD FS пока единственный, выбираем на первом шаге «Создать первый сервер федерации в новой ферме» и пишем учетную запись для подключения. Далее выбор сертификата, который будет использоваться для шифрования. Если он уже импортирован, то просто его находим в раскрывающемся списке. Можно импортировать сертификат и в окне мастера, но он понимает лишь формат PFX. Поэтому, если удостоверяющий центр прислал в другом формате, придется вначале его конвертировать. Когда сертификат выбран, автоматически заполняется DNS-имя службы федерации, которое будет использоваться клиентами при подключении. Далее указываем имеющуюся или создаем новую учетную запись для службы AD FS. Во втором варианте при дальнейшем конфигурировании обычно появляется ошибка. Решение проблемы выдается сразу в сообщении. Обычно требуется сгенерировать корневой ключ к целевому контроллеру домена, для чего нужно выполнить

После чего повторяем работу мастера. Дополнительный параметр «-EffectiveTime (Get-Date).AddHours(-10)» вводит ключ в действие немедленно (по умолчанию примерно через десять часов).

Хранение конфигурации AD FS возможно во внутренней базе данных (Windows Internal Database, WID) или SQL-сервере. WID поддерживает ферму до пяти серверов AD FS, но в этом случае не обеспечивается отказоустойчивость и некоторые продвинутые механизмы работы службы. Но для небольших сетей WID вполне достаточно.

Обычно хватает варианта, предложенного по умолчанию. Если проверка условий не показала ошибок, можно нажимать кнопку «Настроить». Настройка при помощи PowerShell выглядит просто:

Для проверки работоспособности открываем консоль AD FS и смотрим статус.

Используйте другой протокол VPN

В большинстве VPN вы можете выбрать, какой протокол IP использовать . Наиболее распространенными являются TCP (протокол управления передачей) и UDP (протокол пользовательских дейтаграмм). Основное отличие состоит в том, что TCP включает исправление ошибок , то есть он отправляет все, что повреждено или не получено из-за проблем с соединением. Поскольку UDP этого не делает, он быстрее, но может быть менее надежным.

Переключение между протоколами может устранить ошибку «VPN Authentication Failed» , ускоряя ваше соединение, особенно если вы переходите с TCP на UDP . Вы найдете эту опцию в настройках вашего VPN-приложения

Обратите внимание, что качество вашего соединения может ухудшиться, если вы переключите протоколы

Решение проблемы с интернетом

Решить проблему благодаря которой происходить блокировка сетевого подключения довольно несложно, но придется потрать немного драгоценного времени и сил, следуя данным шагам:

- Установить актуальную версию антивируса;

Отнеситесь с понимание к данному этапу. Антивирус необходим на компьютере как ни крути. Так как в просторах интернета, множество не безопасного материала. Так же антивирус заменит в будущем брандмауэр.

- Отключение брандмауэра;

После установки антивируса, следует отключить брандмауэр. В этом случаи, его необходимость аннулируется. По причине, альтернативной защиты.

- Остановка служб связанных с брандмауэром;

Дело в том, что при остановке работы стандартного защитника операционной системы, его службы не всегда отключаются. А точно в таком же режиме продолжают выполнять свое назначение. Что приводит к повторении проблемы. По этому, обязательно откройте службы и перепроверьте, нет ли включенных служб защитника. Если есть, произведите их деактивацию.

- Перезагрузка вычислительной машины.

Это завершающий этап при каждой серьезной процедуре связанной с программным обеспечением компьютера. Не игнорируйте данный шаг! Выполните обязательную перезагрузку компьютера.