Удобство в применении

Упрощенные средства управления и новый интерфейс пользователя обеспечивают единое управление сетью VPN и межсетевым экраном, реализуемое с помощью удобного средства редактирования политик. В ISA Server 2004 предусмотрены также интуитивно понятные сетевые шаблоны, автоматизированные мастера и усовершенствованные средства устранения неполадок. В то же время эти удобные в использовании средства позволяют снизить стоимость владения и избежать ошибок в настройке параметров безопасности. ISA Server 2004 позволяет добиться следующих результатов:

- Сокращение времени подготовки новых администраторов безопасности с помощью простых в использовании средств управления, позволяющих предотвратить появление брешей в защите в результате неправильной настройки межсетевого экрана.

- Уменьшение времени простоев благодаря возможности безопасного удаленного управления службами веб-кэширования и межсетевым экраном.

- Сокращение затрат на передачу данных за счет уменьшения исходящего потока данных в интернет и хранения данных веб- серверов и бизнес- приложений на локальных серверах.

- Усовершенствованная и простая в управлении защита корпоративных приложений, пользователей и данных благодаря интеграции ISA Server 2004 со службой каталогов Active Directory, решениями для VPN от сторонних производителей и другими компонентами инфраструктуры.

- Более доступная информационная поддержка со стороны быстро растущего сообщества партнеров, пользователей и администраторов веб-ресурсов, использующих ISA Server 2004.

Быстрый и надежный доступ

ISA Server обеспечивает быстрый и экономичный доступ пользователей к необходимой им информации. ISA Server позволяет:

- Обеспечить сотрудникам за пределами сети быстрый и безопасный доступ к корпоративным приложениям и данным, например к электронной почте, календарю и сведениям о контактах, хранящихся на сервере Microsoft Exchange Server.

- Создать безопасную, надежную и высокоэффективную инфраструктуру для исходящего и входящего доступа к данным сети интернет.

- Предоставить пользователям возможность единого входа в систему с использованием различных широко используемых механизмов проверки подлинности.

- Повысить безопасность благодаря внедрению единого интегрированного решения, которое может быть реализовано на одном сервере, выносящего за границы защищенного периметра сети только минимально необходимые службы, такие как межсетевой экран, служба VPN и веб-кэширование.

- Масштабировать инфраструктуру безопасности в соответствии с ростом требований к сетевой инфраструктуре, используя преимущества гибкой многосетевой архитектуры ISA Server 2004.

- Повысить производительность сети и сократить затраты на передачу данных за счет веб-кэширования в корпоративных информационных центрах и филиалах.

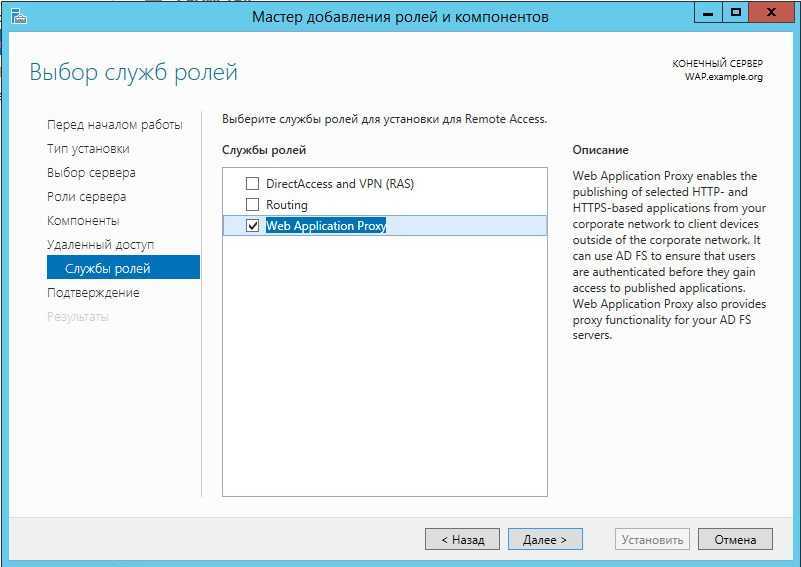

Развертывание WAP

Теперь, когда служба AD FS работает, можем приступать к установке роли WAP. Вызываем мастер, выбираем роль Remote Access и на этапе выбора служб ролей отмечаем Web Application Proxy, подтверждаем выбор дополнительных компонентов и устанавливаем.

Установка роли Web Application Proxy

Установка роли Web Application Proxy

После выбора Remote Access может появиться ошибка о возможном несоответствии компьютера, просто перезапускаем мастер, обычно второй раз она не появляется.

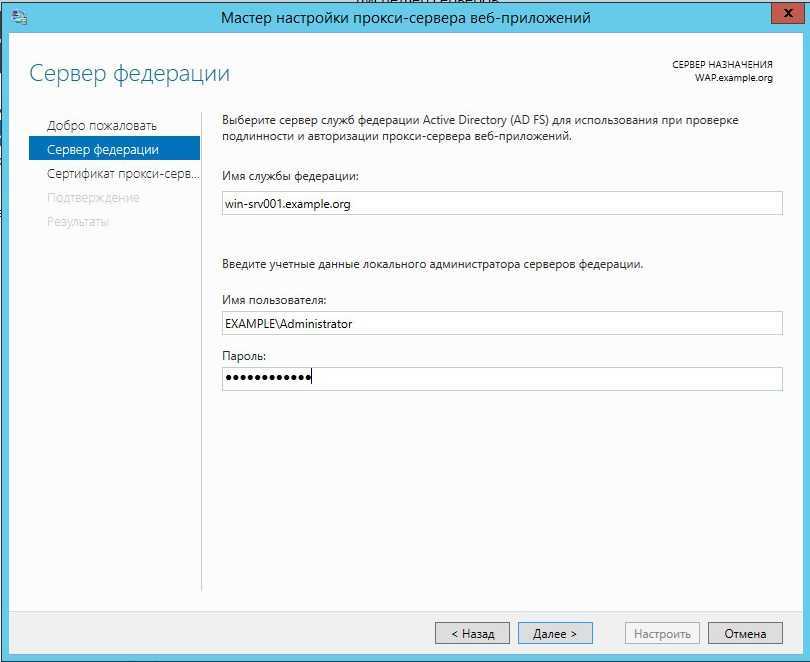

По окончании запускаем мастер настройки WAP. В первом окне вводим имя и учетную запись администратора сервера AD FS. Далее указываем сертификат для WAP и подтверждаем настройки. В последнем окне мастера можно увидеть PowerShell-команду, которая будет выполнена.

Настройка завершена. В процессе на стороне служб AD FS создается подписка на WAP-сервер.

Настройка Web Application Proxy

Настройка Web Application Proxy

В интернете можно поискать готовые PowerShell-скрипты, позволяющие развернуть связку AD FS + WAP в считаные минуты.

Проверяем статус. Открываем консоль Remote Access Management Console, переходим в Web Application Proxy и смотрим в Operations Status. Иногда в консоли один и тот же сервер показывается дважды: для доменного имени и NETBIOS. Это не ошибка, а, очевидно, такая фича.

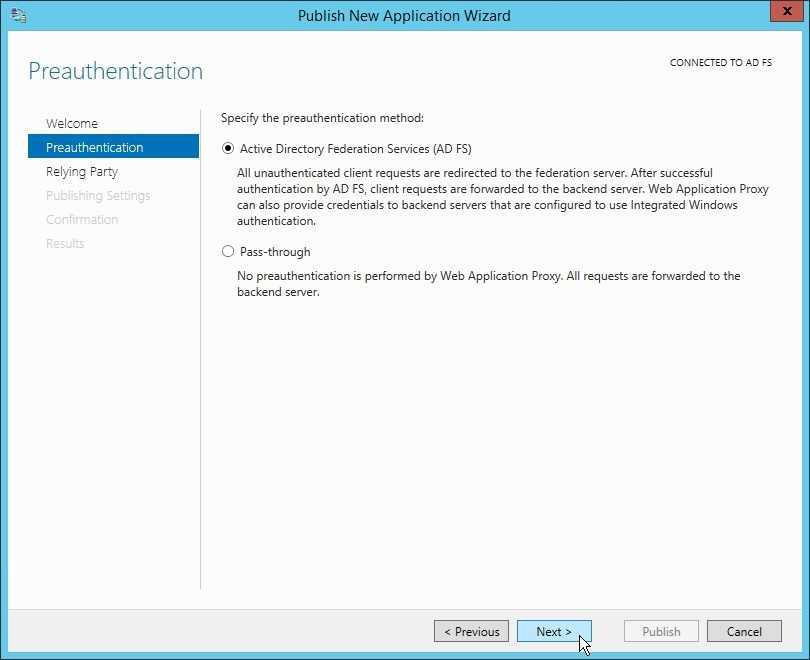

Теперь ничто не мешает опубликовать сервис. Нажимаем Publish и следуем указаниям визарда. Первый шаг — выбор метода преаутентификации, здеcь два варианта, о которых мы говорили в самом начале: AD FS и Pass-through. Первый вариант содержит на один шаг больше. Выбираем Pass-through.

Выбор метода преаутентификации

Выбор метода преаутентификации

Следующий шаг — задаем имя публикуемого приложения, сертификат, внешний URL, который будут использовать для подключения клиенты, и URL приложения, на который будут пересылаться запросы. Если бэкенд использует нестандартный порт, то его также указываем вместе с именем (https://service.example.org:8080).

Есть еще тонкий момент. Веб‑прокси различает и транслирует имена хостов, но не понимает IP и не может изменить путь. То есть если внешний URL выглядит как https://service.org/app1/, то и URL бэкенда должен содержать app1: https://service.example.org/app1/. Другой путь вроде https://service.example.org/web-app/ будет неправильным.

Публикация приложения окончена. Теперь можно протестировать, зайдя с помощью браузера по внешнему адресу, пользователь после успешной аутентификации на WAP будет перенаправлен на внутренний сайт.

В случае выбора аутентификации средствами AD FS появляется дополнительный шаг, на котором следует указать механизм доверия (Get-ADFSRelyingPartyTrust) — Device Registration Service, WS-Fed, SAML, OAuth.

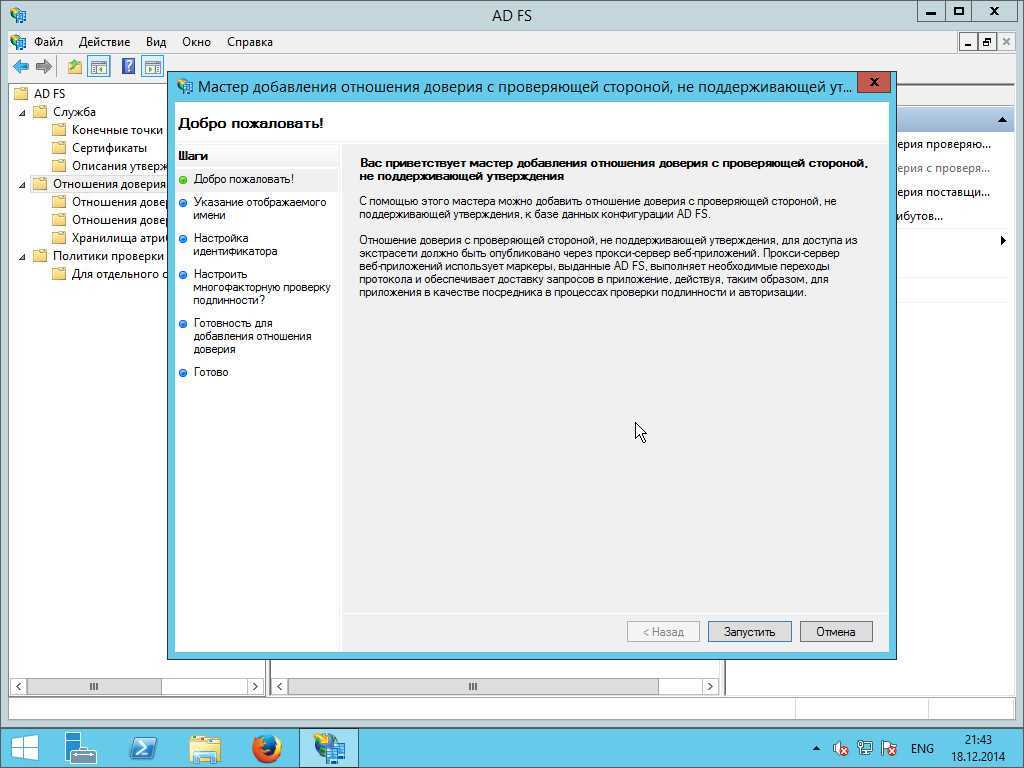

Для варианта с аутентификацией с AD FS следует создать доверие на сервере AD FS. Открываем консоль AD FS и переходим в «Отношения доверия» (Trust Relationships), нажимаем «Добавить отношения доверия с проверяющей стороной, не поддерживающей утверждения» (Add Non-Claims-Aware Relaying Party Trust).

Работа мастера настройки отношения доверия

Работа мастера настройки отношения доверия

Далее следуем указаниям интуитивного мастера — указываем имя, добавляем идентификатор доверия (обычно используют внешний URL, только имя должно быть со слешем в конце), настраиваем многофакторную аутентификацию и подтверждаем установки. По окончании можем отредактировать правила авторизации (Authorization Rules). В окне «Edit Claim Rules for …» нажимаем Add Rule и указываем шаблон правила, наиболее подходящий для ситуации (например, Permit All Users), и на следующем шаге при необходимости его редактируем.

Проблема автологина в браузере

Проблема, которая может возникнуть с любым, как правило, не MS браузером. Заключается она в том, что автологин в некоторых браузерах не работает. Для ее решения необходимо разрешить NTLM-авторизацию в AD FS для определенного User-Agent. Здесь три шага. Отключаем Extended Protection TokenCheck:

Проверяем список поддерживаемых User-Agent:

Добавляем название нужного:

Кстати, хорошая возможность ограничить применение браузеров в организации.Как вариант, можно просто изменить User-Agent браузера, например при помощи специального расширения вроде User Agent Switcher.

Подготовка к развертыванию

Самый большой плюс WAP в том, что это встроенная роль, а не отдельное приложение, которое нужно установить и настроить. Предшественники TMG и UAG не были простыми в развертывании, и нередко приходилось серьезно браться за напильник и читать документацию, чтобы отыскать причины выдаваемых ошибок. Только подготовка ОС — поиск и установка всех нужных патчей и зависимостей — могла занять более часа. Последующая конфигурация приложений тоже была делом не совсем простым и часто требовала как минимум дня, чтобы все заработало как нужно. В этом отношении WAP выглядит очень простым и дружелюбным.

Веб‑прокси следует развертывать в демилитаризованной зоне (DMZ) между брандмауэром, выходящим в интернет, и корпоративной сетью. Теоретически можно устанавливать WAP на сервере с другими ролями, но это не рекомендуется, и лучше выделить под него отдельный сервер. Саму ОС лучше ставить с GUI (хотя желание отключить графику при установке такого сервера, конечно же, понятно), при развертывании будут доступны мастеры, которые помогут быстро произвести все установки. При подключении с другого сервера бывают неувязки (в основном наблюдались в релизе, после нескольких патчей работает уже нормально). Хотя, в общем, все вопросы администрирования можно решить при помощи PowerShell.

Системные требования для сервера невелики, поэтому подойдет минимальное железо, достаточное для развертывания самой ОС. Перед установкой WAP необходимо подключить серверы AD FS и WAP к домену (схему нужно обязательно повысить до Windows Server 2012 R2), сгенерировать сертификаты (для каждого сервера и по одному для каждого приложения) и настроить AD FS.

Предположим, у нас уже есть SSL-сертификат (шаблон Web Server вполне подходит), в поле Subject Alternative Name которого содержится DNS-имя публикуемой службы AD FS и WAP. Импортируем их на серверы AD FS и WAP через консоль «MMC Сертификаты».

Дополнительная защита

Встроенные возможности защиты на уровне приложений сервера ISA Server прекрасно подходят для защиты сетей, в которых используются приложения, разработанные корпорацией Майкрософт, например Internet Information Server, сервер Microsoft Office SharePoint Portal Server, служба маршрутизации и удаленного доступа Routing and Remote Access Service, служба каталогов Active Directory и другие. Основные возможности:

- Многоуровневая проверка обеспечивает всестороннее и гибкое управление потоком данных приложений с помощью фильтров приложений, команд и данных. Средства интеллектуальной фильтрации позволяют на основе анализа содержания потока данных позволяют пропускать, блокировать, перенаправлять или изменять данные протоколов VPN, HTTP, FTP, SMTP, POP3, DNS, конференций по протоколу H.323, потокового мультимедиа и удаленного вызова процедур (RPC).

- Дополнительная фильтрация на уровне приложений помогает защитить данные пользователя благодаря выполнению углубленной динамической проверки протокола HTTP, настраиваемой с помощью правил. Такой подход позволяет администраторам устанавливать дополнительные ограничения на входящий и исходящий потоки данных.

- Единое управление политиками межсетевого экрана и VPN, углубленная проверка содержимого и интеграция с режимом «карантина» VPN упрощают обеспечение безопасности входящего потока данных и защищают сеть от внутренних атак с помощью управления доступом для клиентов VPN.

- Встроенные возможности поддержки нескольких сетей, сетевые шаблоны и средства динамической проверки и маршрутизации позволят развертывать ISA Server 2004 в действующих информационных средах в качестве граничного межсетевого экрана, межсетевого экрана отдела или филиала без изменения архитектуры сети.

Возможности сервера ISA Server

ISA Server содержит полнофункциональный межсетевой экран уровня приложений, обеспечивающий защиту организаций любого размера от внутренних и внешних атак. Сервер ISA Server выполняет всестороннюю проверку различных протоколов интернета, в том числе протокола HTTP, позволяющую противостоять угрозам, не обнаруживаемым традиционными межсетевыми экранами.

Сервер ISA Server обеспечивает уникальную защиту для службы Microsoft Outlook Web Access, осуществляемую на нескольких уровнях:

- Правило веб-публикаций, обеспечивающее безопасную проверку подлинности на уровне форм.

- Декодирование протокола SSL (Secure Sockets Layer) позволяет проверять поток данных формата SSL на наличие вредоносного кода.

- Многоэтапная проверка подлинности, гарантирующая подлинность учетных сведений пользователя при удаленном доступе к электронной почте по протоколам RADIUS (Remote Authentication Dial-In User Service) и RSA SecurID.

- Блокировка вложений и завершение сеанса по истечении времени ожидания, благодаря чему сеансы удаленной работы с электронной почтой не остаются открытыми и не могут быть использованы для доступа другими лицами.

- Встроенный межсетевой экран и средства виртуальной частной сети (VPN) сервера ISA Server 2004 поддерживают динамическую фильтрацию, что позволяет проверять весь поток данных VPN. Реализована также проверка клиентов VPN для обеспечения режима «карантина» на базе сервера Windows Server 2003, помогающая защитить сеть от атак при подключении через виртуальные частные сети (VPN).

Кроме того, совершенно новый пользовательский интерфейс, мастера, шаблоны и средства управления упрощают настройку, развертывание и управление системой, позволяя администраторам избежать распространенных ошибок настройки системы безопасности.