Введение

Настоящий стандарт устанавливает общие требования к интерактивным электронным техническим руководствам (ИЭТР) с применением технологий искусственного интеллекта и дополненной реальности.

В состав современных ИЭТР помимо электронных документов об изделии входят комплексные программно-технические средства, в том числе использующие технологии виртуальной и дополненной реальности, что позволяет предоставлять пользователям ИЭТР качественно новые функциональные возможности при работе с изделиями, в частности, при выполнении типовых операций в ходе эксплуатации, технического обслуживания и ремонта изделий.

Применение технологий искусственного интеллекта и дополненной реальности определяет необходимость соответствия ИЭТР ряду требований, в том числе к составу, функциональности, разработке ИЭТР.

Целью данного стандарта является определение общих требований к ИЭТР с применением технологий искусственного интеллекта и дополненной реальности.

Редактирование атрибутов Active Directory в Центр администрирования Active Directory

Третий метод просмотра атрибутов у объектов AD, заключается в использовании оснастки «Центр администрирования Active Directory» (Active Directory Administrative Center). Открываем его через пуск или набрав команду в окне «Выполнить» dsac.exe.

Если кто-то не в курсе, то Центр администрирования Active Directory — это оснастка построенная на оболочке power shell, все что вы тут выполняете, делается в фоновом режиме именно этим языком, плюс вы всегда на выходе графических манипуляций, получите полную команду, как это делалось бы в power shell. Переходим в нужное расположение объекта.

Открываем его свойства, переходим на вкладку «Расширения» и перед вами будет, знакомый редактор атрибутов AD. Вот так вот его запрятали. Хочу отметить, что начиная с Windows Server 2012 R2, компания Microsoft старается продвигать все работы с объектами Active Directory именно в этой утилите и оснастке power shell и это понятно, у последнего возможностей в разы больше, чем у GUI собратьев. Поэтому, кто еще пока с ним не знаком, будет очень полезно начать именно с оснастки «Центр администрирования Active Directory», которая имеет подсказки, как все сделать через оболочку power shell.

Что такое редактор атрибутов Active Directory

И так ранее мы с вами установили Active Directory, и разобрались со всеми понятиями активного каталога, из которых мы выяснили, что администратор, получает информацию о всех объектах схемы в виде красивого графического интерфейса, например, оснастки ADUC, а вот контроллеры домена и другие компьютеры, получают информацию об объектах в виде языка LDAP, который лежит в основе Active Directory.

В итоге можно дать вот такое определение редактору атрибутов Actvie Directory — это дополнительная надстройка в графической утилите управления объектами активного каталога, позволяющая в удобном для человека редакторе, внести изменения в нужные атрибуты схемы, а так же проверить и посмотреть остальные значения в неизменяемых атрибутах.

Приведу простой пример использования редактора атрибутов:

- Необходимо узнать distinguished name

- Задать automapping для почты пользователю с правами только на чтение

Примеров может быть очень много, так как атрибутов огромное количество. ниже давайте разберемся, где все это можно посмотреть.

Роли мастеров операций уровня леса

- Мастер схемы;

- Мастер именования доменов

Роль мастера схемы

«Схема Active Directory»– Видишь суслика?— Нет.— И я не вижу. А он есть!К.Ф. «ДМБ»«Администраторы схемы»«Схема Active Directory»NtdsutilfSMORoleOwner

Роль мастера именования доменов

- Добавление и удаление доменов. Во время выполнения такой операции как добавление или удаление дочернего домена средствами мастера установки Active Directory или утилиты командной строки, мастер установки обращается именно к мастеру именования доменов и запрашивает право на добавление или, соответственно, удаление последнего. Также мастер именования доменов отвечает за обеспечение того, чтобы домены в лесу владели уникальными NETBIOS-именами в пределах всего леса. Естественно, по вполне понятным причинам, в том случае, если мастер именования доменов будет недоступен, вы не сможете добавлять или удалять домены в лесу;

- Добавление и удаление перекрёстных ссылок. Как вы уже знаете, во время создания первого контроллера домена в лесу, в нем создаются разделы каталога схемы, конфигурации и домена. В это время, для каждого раздела каталогов в контейнере Partitions раздела конфигурации (CN=partitions,CN=configuration,DC=forestRootDomain) создаётся объект перекрёстных ссылок (класс crossRef). Объект перекрёстной ссылки определяет имя и расположение серверов, которые хранят каждый раздел каталога в лесу. При создании каждого последующего домена или раздела каталога приложений, инициируется создание объекта перекрёстных ссылок в контейнере Partitions.

- Добавление и удаление разделов каталогов приложений. Разделы каталогов приложений представляют собой специальные разделы, которые вы можете создавать на контроллерах домена Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2 для обеспечения хранилища динамических данных приложений LDAP. Если у вас лес работает на уровне Windows Server 2000, то в таком лесу все недоменные данные ограничиваются конфигурацией и данными схемы, которые реплицируются на все контроллеры домена в лесу. В лесу Windows Server 2003/2008 и 2008R2 разделы каталога приложений обеспечивают хранение специфических данных приложений на контроллере домена, которые могут быть воспроизведены на любом контроллере домена в лесу.

- Подтверждение инструкций переименования доменов. Последнее, выполняемое мастером именования доменов действие, является подтверждением инструкций переименования доменов. Обычно домены принято переименовывать при помощи специальной утилиты командной строки. Так вот, при использовании утилиты Rendom.exe, которая предназначена для переименования доменов, для того чтобы переименовать домен, утилита должна иметь доступ к мастеру именования доменов. Помимо вышеперечисленных возможностей, мастер именования доменов также отвечает за подтверждение инструкций переименования доменов. При запуске указанного средства, на контроллере домена с ролью мастера именования доменов, в атрибут msDS-UpdateScript объекта контейнера Partitions (CN=partitions,CN=configuration,DC=forestRootDomain) раздела каталогов Configuration записывается XML-сценарий, содержащий инструкции переименования доменов. Стоит помнить, что контейнер Partitions можно обновлять только на контроллере домена, который содержит роль мастера именования доменов. В дополнение к значению атрибута msDS-UpdateScript, утилита Rendom.exe записывает новое DNS-имя каждого переименованного домена в атрибут msDS-DnsRootAlias объекта перекрёстной ссылки (класс crossRef), соответствующего этому домену. Опять же, поскольку объект перекрёстной ссылки хранится в контейнере Partitrions, данный объект может обновляться только на контроллере домена с ролью мастера именования доменов. Изменённые данные атрибутов msDS-UpdateScript и msDS-DnsRootAlias реплицируются на все контроллеры домена в лесу.

«Active Directory – домены и доверие»Ntdsutil.exefSMORoleOwner

6 Общие требования к интерактивному электронному техническому руководству с применением технологий искусственного интеллекта и дополненной реальности

ИЭТР с применением технологий ИИ и ДР состоит из следующих основных компонентов:

а) БД, в том числе содержащая следующие электронные документы:

1) эксплуатационные и ремонтные документы, включающие сведения о составе, устройстве, принципе работы изделия, составе ЗИП, процедурах технического обслуживания и ремонта и пр.;

2) документы, включающие справочную информацию о типовых операциях с изделием, выполнение которых допускается и регламентируется эксплуатационными и ремонтными документами, представленную в текстовой, изобразительной, аудио- или другой форме;

3) перечень типовых ошибок (отклонений), совершаемых пользователем или автооператором, манипулятором, промышленным роботом при выполнении действий (операций) в процессе эксплуатации, технического обслуживания и ремонта изделия;

б) средства измерений (например, цифровая камера, тепловизионная камера);

в) вычислительные средства и программное обеспечение для обработки и анализа данных, поступающих от средств измерений;

г) ЭСО (например, очки или шлем виртуальной реальности);

д) выборки данных:

— о типовых операциях с изделием, выполнение которых допускается и регламентируется эксплуатационными и ремонтными документами;

— о типовых ошибках (отклонениях), возникающих при выполнении типовых операций с изделием;

е) программное обеспечение, реализующее технологические решения в составе технологий искусственного интеллекта и дополненной реальности (например, ПО для формирования выборок данных);

ж) интерфейсы для взаимодействия с электронными модулями диагностики изделий;

з) каналы связи;

и) источники света (светодиоды, люминесцентные лампы и др.).

В общем случае ИЭТР с применением технологий ИИ и ДР должна обеспечивать следующие функциональные возможности, обусловленные применением технологий ИИ и ДР.

6.2.1 Распознавание в режиме реального времени изделия и/или составных частей изделия (при наличии).

6.2.2 Распознавание в режиме реального времени действий (операций), совершаемых с изделием (составной частью изделия) пользователем или автооператором, манипулятором, промышленным роботом.

6.2.3 Распознавание в режиме реального времени типовых ошибок и отклонений в процессе эксплуатации, технического обслуживания и ремонта изделия, выявленных на основании результатов сравнения действий (операций), совершаемых с изделием (составной частью изделия) пользователем или автооператором, манипулятором, промышленным роботом, и электронных документов об изделии в составе ИЭТР с применением технологий ИИ и ДР. Сравнение осуществляется с применением ПО в составе ИЭТР с применением технологий ИИ и ДР.

6.2.4 Регистрацию выявленных в процессе эксплуатации, технического обслуживания и ремонта изделия типовых ошибок и отклонений в различной форме (например, в форме текстовых записей, коротких видео или анимационных фрагментов).

6.2.5 Отображение с использованием ЭСО в режиме реального времени или по запросу пользователя информации о выявленных в процессе эксплуатации, технического обслуживания и ремонта изделия типовых ошибках и отклонениях.

6.2.6 Пошаговая (поэтапная) демонстрация с использованием ЭСО регламентированного порядка выполнения действий (операций) в процессе эксплуатации, технического обслуживания и ремонта изделия в режиме реального времени или по запросу пользователя.

6.2.7 Отображение с использованием ЭСО в режиме реального времени или по запросу пользователя интерактивных подсказок и справочной информации в процессе эксплуатации, технического обслуживания и ремонта изделия.

CTG (Computer Task Group)

Система обеспечивает управление данными формируя единую базу. Так же компания предлагает автоматизированный анализ данных для аналитики и управления. Предусматривает три основных шага, которые организации должны предпринять для обеспечения качества данных, чтобы они могли преобразовать “исходные материалы данных” в последовательно определенные и утвержденные информационные активы.

Программа использует технологию автоматизации тестирования в свою организацию, вы можете превратить трудоемкие внутренние циклы ручного тестирования приложений и программного обеспечения в единый процесс.

Как включить аудит изменений организационных единиц

Поскольку все необходимые нам события генерируются на контроллерах домена, то логично предположить, что нам необходимо настроить на них аудит для определенных событий. Для это вам нужно открыть оснастку по управлению групповой политикой (gpmc.msc). Находите контейнер «Domain Controllers» в нем есть политика «Default Domain Controllers Policy», можно использовать ее, но мне кажется правильнее создать отдельный объект GPO и явным образом его идентифицировать. Сделаем, это через правый клик по контейнеру и из контекстного меню выберем пункт «Создать объект групповой политики в этом домене и связать его с данной OU».

Задаем понятное для вас имя политики

Далее переходим к изменению новой политики.

Чтобы активировать нужный нам аудит событий по изменению в организационных подразделениях Active Directory, вам необходимо пройти в такой раздел:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Локальные политики — Политика аудита (Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Audit Policy)

Находим в данном разделе пункт «Аудит доступа к службе каталогов» и активируем пункты «Успех» и «отказ».

При таком раскладе у вас будет много событий аудита, но вы их легко можете фильтровать на уровне списка управления доступом

Не забывайте, что есть более тонкая настройка аудита изменений в OU Active Directory, и находится она в конфигурации расширенной политики аудита.

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Конфигурация расширенной политики аудита — Политика аудита — Доступ к службе каталогов (DS) (Computer Configuration — Policies — Windows Settings — Security Settings — Advanced Audit Policy Configuration — Audit Policies — DS Access — Audit Directory Service Access)

Так же активируйте «Аудит изменения службы каталогов (Audit Directory Service Access)».

Не забывайте, что для того, чтобы активировать расширенный аудит вам необходимо включить параметр «Аудит: принудительное перенаправление параметров категории политики аудита параметрами под категории политики аудита» в разделе «Локальные политики\Параметры безопасности»

После включения аудита Active Directory, давайте выберем, что мы хотим проверять. Откройте окно «Редактирование ADSI» Выбираете контекст именования по умолчанию.

Разверните узел «Контекст именования по умолчанию» и найдите в нем ваш домен. Щелкните по нему правым кликом мыши и из контекстного меню нажмите пункт «Свойства».

Далее в новом окне открываем вкладку «Безопасность», где находим кнопку «Дополнительно». Нажав ее у вас откроется дополнительное окно, где нас интересует вкладка «Аудит».

Нажмите кнопку «Добавить». В окне элемента аудита, нажмите кнопку «Выберите субъект». Введите «Все» в текстовом поле, чтобы проверить изменения, внесенные всеми объектами Active Directory в организационных единицах. Вы можете ввести имя пользователя или группы, чтобы проверять только изменения, сделанные ими. Нажмите «Проверить имена», чтобы подтвердить запись, и нажмите «ОК», чтобы добавить ее.

В поле «Тип» выберите пункт «Все», в поле «Применяется к этому объекту и всем дочерним объектам», выставите разрешения «Полный доступ», вы конечно можете найти только событие по изменению организационных подразделений, но лучше выбрать все, мало ли вам потребуется что-то другое.

Видим на вкладке с правами у группы «Все» полный доступ. Сохраняем все настройки.

Объяснение управления жизненным циклом изделия

Большинство изделий сложны и состоят из множества компонентов или сырья, которые также требуют сборки. Спецификацию (BOM) можно считать рецептом вашего изделия. В ней объясняется, где будут закуплены материалы и как будут собираться изделия. Распространенным заблуждением является то, что спецификация – это весь жизненный цикл продукта. На самом деле это важный шаг в жизненном цикле любого изделия, но жизненный цикл продукта – это нечто большее. Она не учитывает другие аспекты, такие как дизайн, дистрибуция, продажи и т. д., и здесь на помощь приходит PLM.

С помощью различных модулей ERP, таких как управление запасами и управление цепями поставок, вы можете централизовать информацию и связать каждый из этих других аспектов жизненного цикла изделия. Модули помогают сократить избыточную и трудоемкую работу, обеспечивают доступ к точным данным в режиме реального времени и объединяют все, от концептуального проектирования до разработки продукта и управления взаимоотношениями с клиентами, в одной экосистеме. PLM традиционно используется производителями, которые нанимают дизайнеров, инженеров, маркетологов и других, и работают с уже созданными продуктами, а также разрабатывают новые продукты.

СУЖЦ vs PLM

Системная инженерия редко использует понятие «управление жизненным циклом», но это понятие часто используется поставщиками программных систем PLM (Product Life cycle Management).

В России сейчас проходит серия межотраслевых и международных мероприятий (совещаний, конференций и т.д.), где активно используется название «система управления жизненным циклом» (СУЖЦ), вводимое взамен PLM (product lifecycle management). Эта замена термина требует некоторой расшифровки.

Слово «продукт» из PLM в СУЖЦ пропало не случайно, ибо речь идет о сложных инженерных объектах – если вертолёт еще можно с натяжкой назвать «продуктом» в силу его серийности, то атомная станция «продуктом» обычно уже не называется. Поэтому «жизненным циклом» какой именно системы тут «управляется», нужно уточнять в каждом конкретном случае. «Система УЖЦ системы» немного запутывает, но именно это и имеется ввиду.

«Система УЖЦ» — это прежде всего социотехническая система, т.е. она включает не только программные средства PLM, но и организацию людей (практики работы, профессиональные роли, необходимый инструментарий для поддержки этих профессиональных ролей, утвержденные виды жизненного цикла каких-то конкретных рабочих продуктов и т.д.). Поэтому специалисты в слове «система» слышат одно («информационная система», прежде всего PLM), а менеджеры — совсем другое («система менеджмента», способ организации работ). Тут еще нужно отметить западную традицию произвольного добавления слова management в сочетаниях «чего-нибудь менеджмент».

По-новому сформулированная СУЖЦ не использует PLM как обязательный класс программных средств, вокруг которого такая система строится. В крупных инженерных проектах обычно используется сразу несколько (чаще всего существенно «недоосвоенных») PLM разных вендоров, и при создании СУЖЦ речь идёт обычно уже об их межорганизационной интеграции. Конечно, при этом решаются и вопросы, как интегрировать в СУЖЦ информацию и тех систем, которые еще не имеют связи с какой-то из PLM систем расширенного предприятия. Термином «расширенное предприятие» (extended enterprise) обычно называют созданную посредством системы контрактов организацию из ресурсов (людей, инструментов, материалов) участвующих в конкретном инженерном проекте различных юридических лиц. В расширенных предприятиях ответ на вопрос, в какую именно PLM интегрируются данные какой именно из систем CAD/CAM/ERP/EAM/CRM/и т.д.. становится нетривиальным: владельцам разных предприятий не предпишешь использовать программные средства одного поставщика.

А поскольку PLM-система всё-таки являтся программными средствами, а «система управления» из СУЖЦ явно понимается в том числе как «система менеджмента», то термин СУЖЦ подразумевает явно и организационный аспект, а не только аспект информационных технологий. Тем самым фраза «использование PLM для поддержки системы управления жизненным циклом» вполне осмыслена, хотя может запутывать при дословном переводе в ней “PLM” на русский.

Тем не менее, понимание «системы управления жизненным циклом», когда ею занимаются специалисты из IT-служб, немедленно нивелируется назад к «только софту», подозрительно напоминающему программные средства PLM. И после этого переупрощения начинаются трудности: «коробочная» система PLM от какого-то поставщика программных средств автоматизации проектирования обычно сразу представляется конструктивно, как набор программных модулей из каталога этого поставщика, вне связи с поддерживаемыми инженерными и менеджмерскими функциями, и рассматривается как тройка из следующих компонент:

- датацентрический репозиторий данных жизненного цикла,

- «система документооборота» (workflow engine) для поддержки «управления»,

- «портал» для просмотра содержимого репозитория и состояния документооборота.

Разница между группой безопасности и группой рассылки

AD состоит из двух основных групп — групп рассылки и групп безопасности.

Группы рассылки — создаются в первую очередь для распространения электронных писем. Они полезны для таких приложений, как Microsoft Exchange или Outlook, и, как правило, позволяют легко добавлять и удалять контакты из одного из этих списков. Нельзя использовать группу рассылки для фильтрации параметров групповой политики, группа не предназначена для работы с предоставлением доступа на ресурсы. По возможности, пользователей следует назначать в группы рассылки, а не в группы безопасности, поскольку членство в слишком большом количестве групп безопасности может привести к замедлению входа в систему.

Группы безопасности — позволяют ИТ-отделу управлять доступом к общим ресурсам, контролируя доступ пользователей и компьютеров. Группы безопасности можно использовать для назначения прав безопасности в сети AD. (Эти группы также можно использовать для рассылки электронной почты.) Каждой группе безопасности назначается набор прав пользователей, определяющих их возможности в лесу. Например, некоторые группы могут восстанавливать файлы, а другие нет.

Эти группы обеспечивают ИТ-контроль над параметрами групповой политики, что означает, что разрешения могут быть изменены на нескольких компьютерах. Разрешения отличаются от прав — они применяются к общим ресурсам в домене. Некоторые группы могут иметь больше доступа, чем другие, когда дело доходит до общих ресурсов.

Почему GP?

Групповые политики — это самый простой и удобный способ настройки компьютера и параметров пользователей в сетях на основе доменных служб Active Directory. Это действительно так, они используются повсеместно.

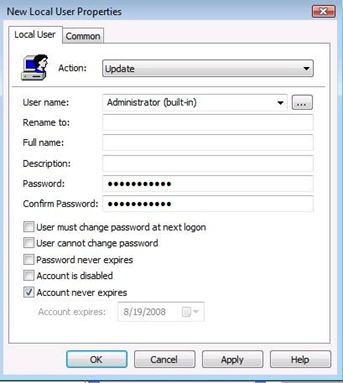

Многие администраторы в далеком 2008 году получили возможность использовать групповые политики для управления локальными привилегированными пользователями хостов на базе ОС Windows. Проще говоря, Microsoft добавила функционал для модификации локальных учетных записей ОС, в том числе изменение паролей — зачастую это необходимо для работы с ОС, когда она по каким-либо причинам не может получить доступ к каталогу AD и проверить корректность введенных на терминале учетных данных. Надеюсь, не стоит объяснять, что пароли привилегированных пользователей — полезная штука в работе хакера. Поэтому реализация именно этого функционала нас интересует на данный момент больше всего. Давай разберемся с этим процессом от лица администратора домена.

Исключение из домена Windows 10 и Windows Server 2016

Данный метод, будет подходить исключительно для последних версий систем Windows 10 и Windows Server 2016, на момент написания статьи. В случае с десяткой, где интерфейс кардинально меняется от версии к версии, последовательность действий будет разниться.

Метод вывода для Windows 10 версий 1503-1511

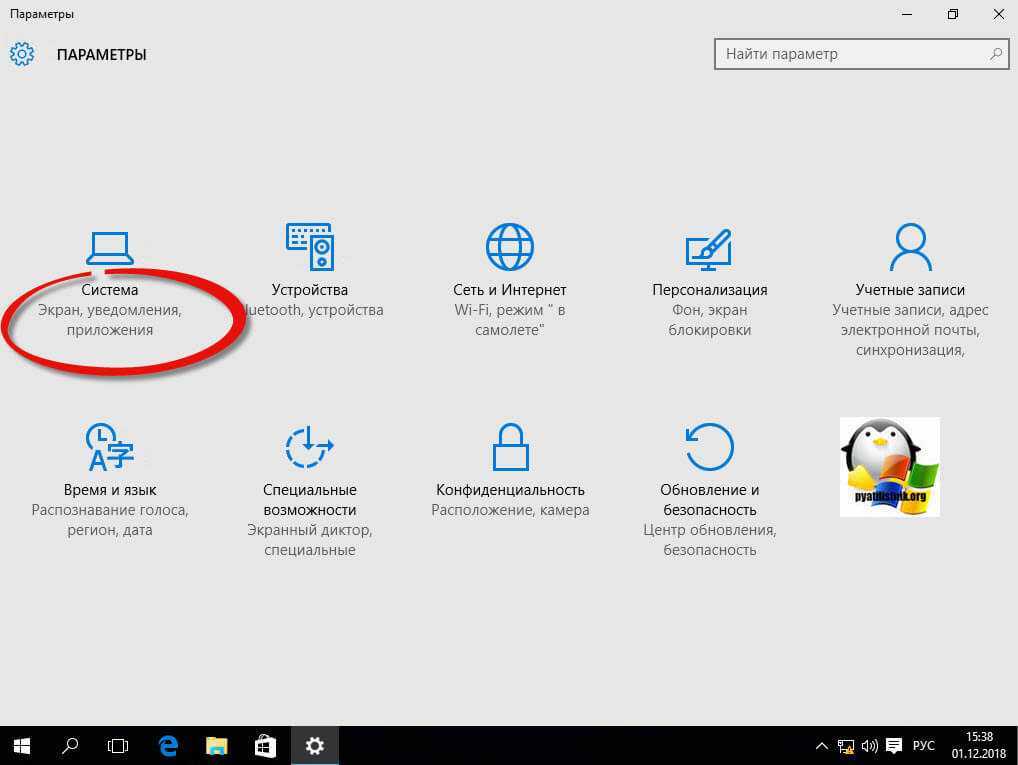

Данный метод для Windows 10 Threshold и Threshold 2. Если не знаете, какая у вас версия, то вот вам статья, как определить версию Windows. Вам необходимо открыть параметры системы, делается, это либо через кнопку «Пуск» или же сочетанием клавиш WIN и I одновременно. Находим там пункт «Система».

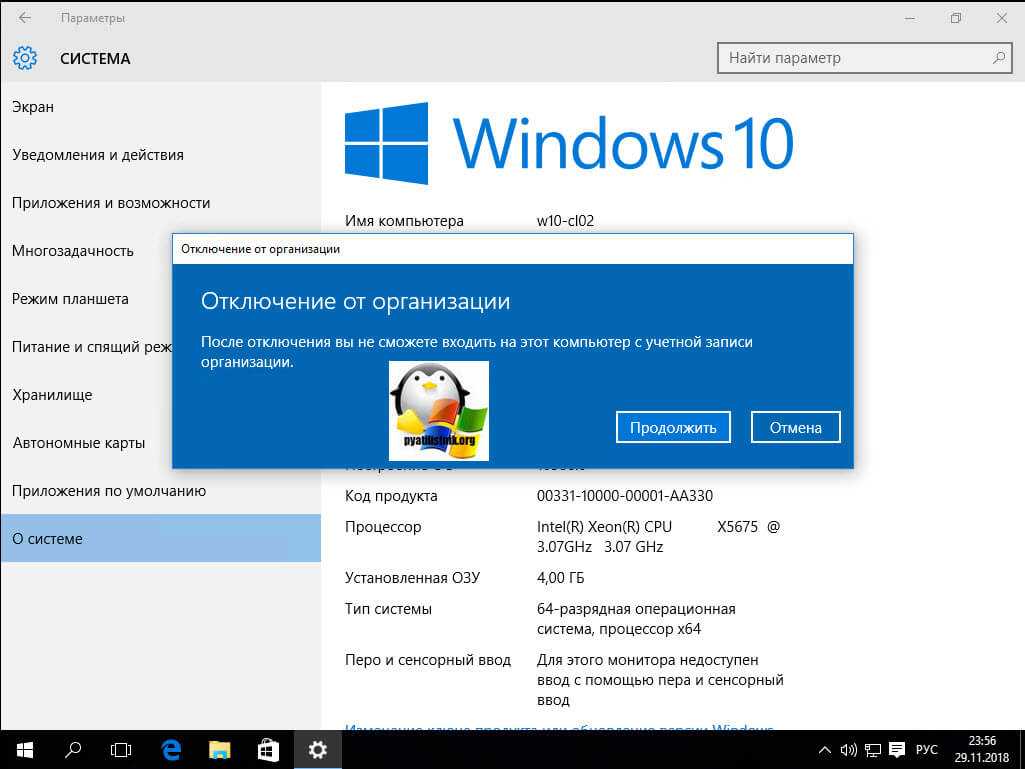

В самом низу находим пункт «О Системе» и видим кнопку «Отключиться от организации», нажимаем ее.

В окне «Отключение от организации» просто нажмите продолжить.

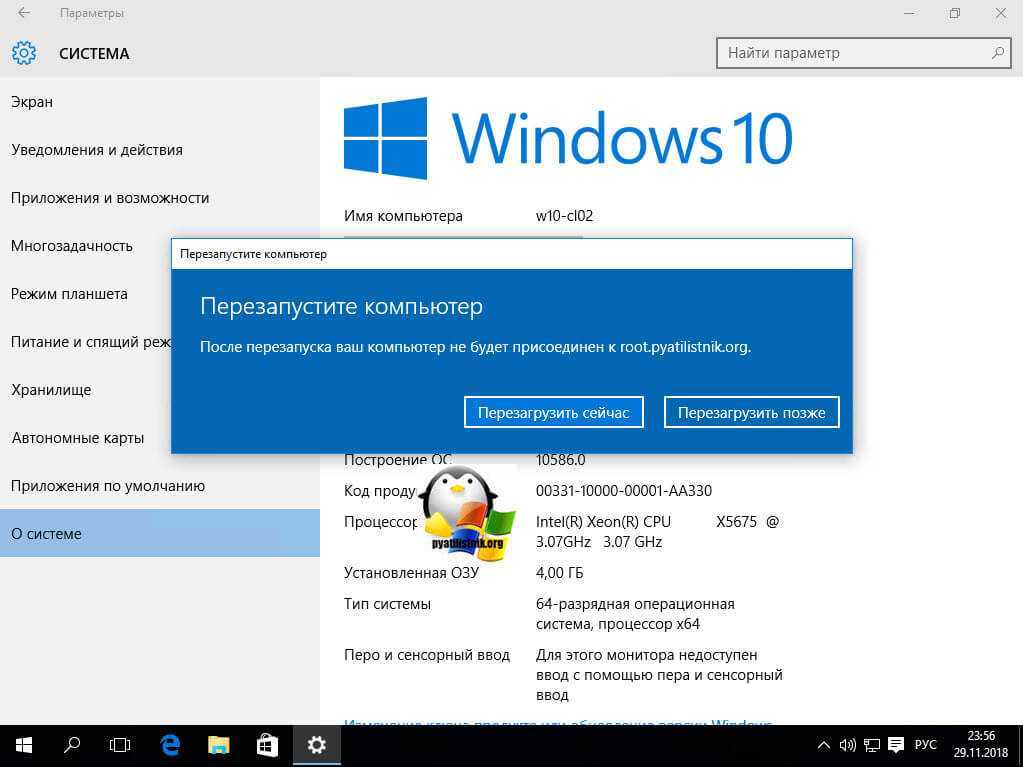

У вас просто появится окно с предложением о перезагрузке, соглашаемся.

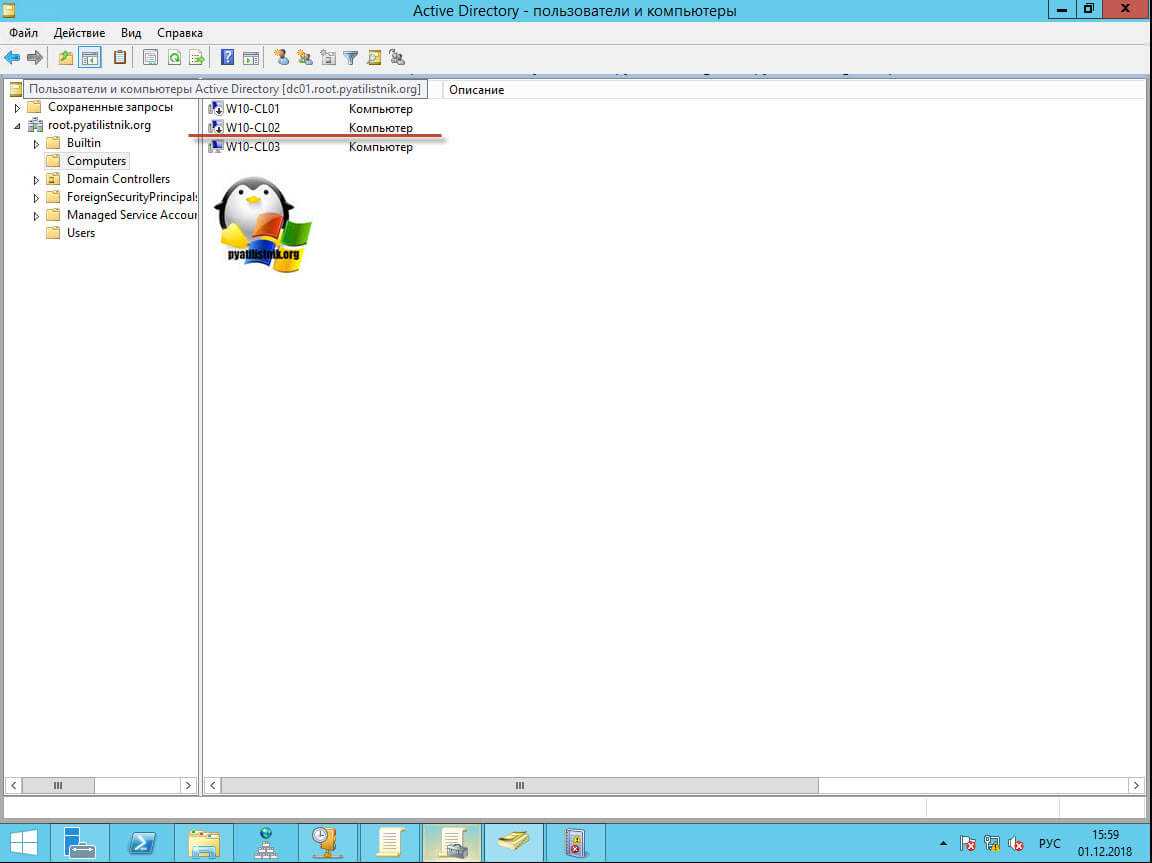

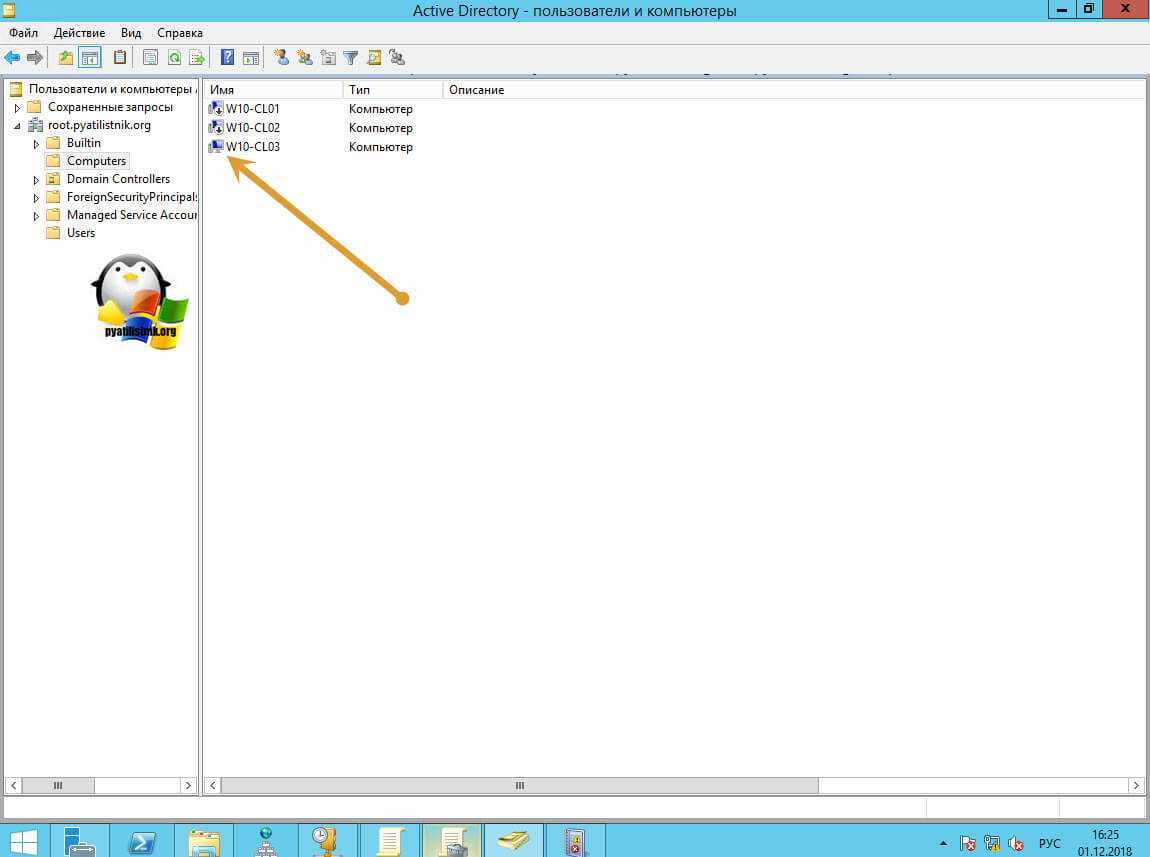

В оснастке ADUC данный компьютер так же был отключен.

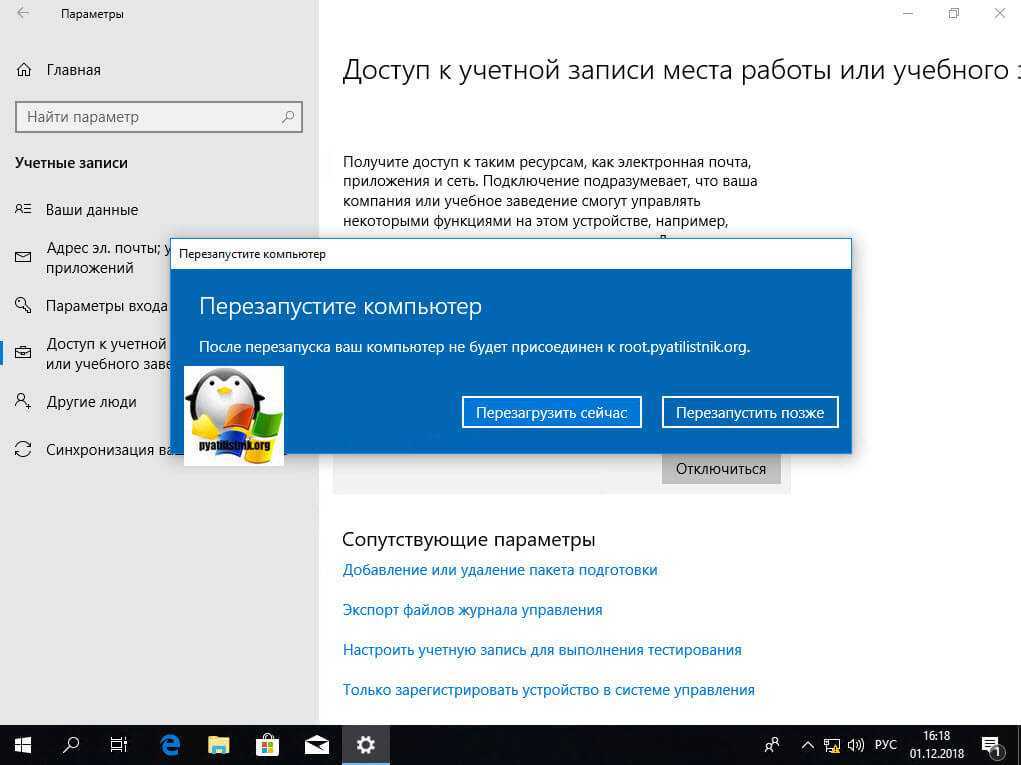

Метод вывода для Windows 10 версий 1607 и выше

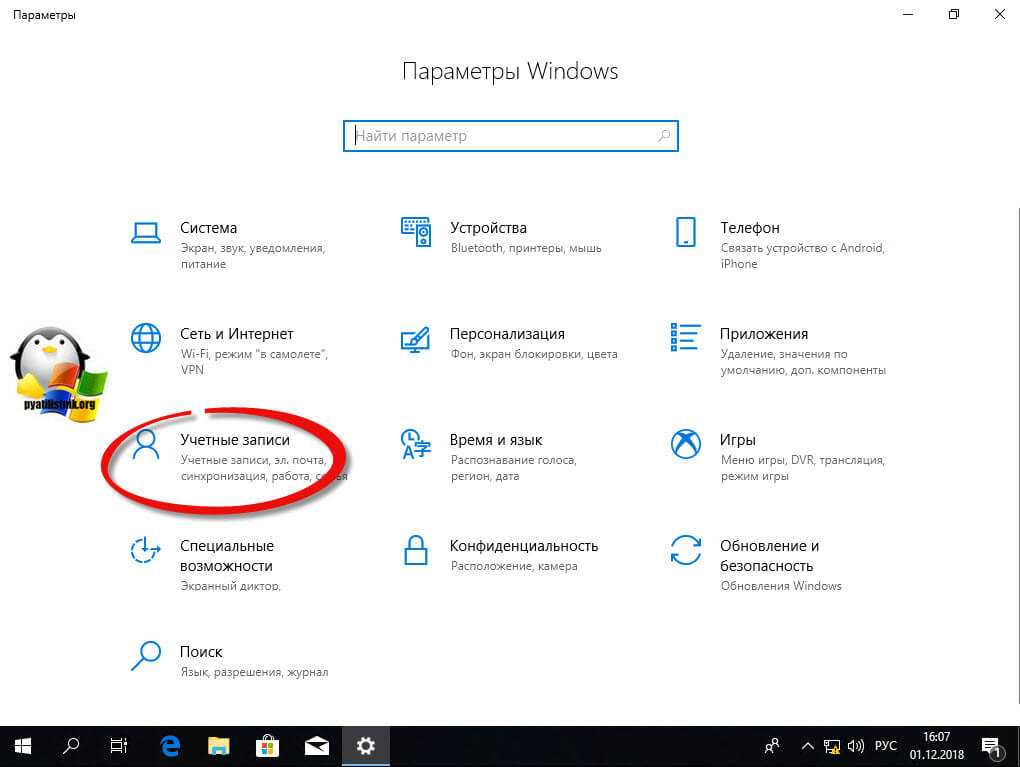

Данный метод будет рассмотрен для версии Windows 10 1803, так как я писал, что концепция изменилась, функционал перенесли в другое место. Вы все так же открываете «Параметры Windows 10», но уже переходите в пункт «Учетные записи»

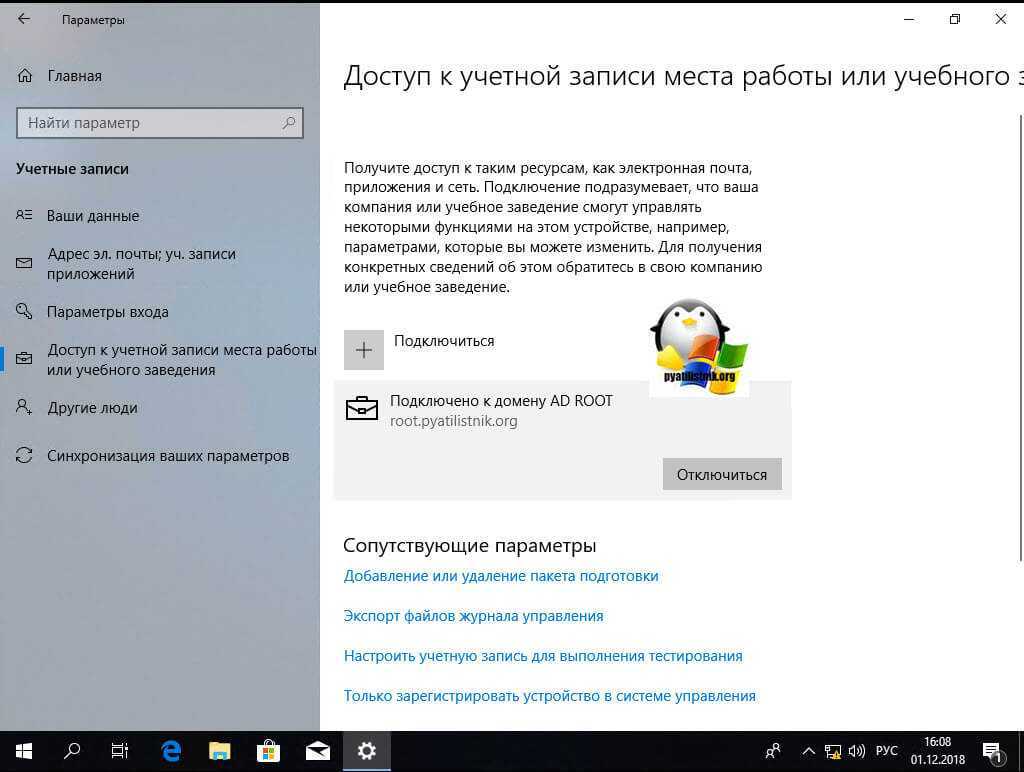

Далее находите пункт «Доступ к учетной записи места работы или учебного заведения» и нажимаете отключиться.

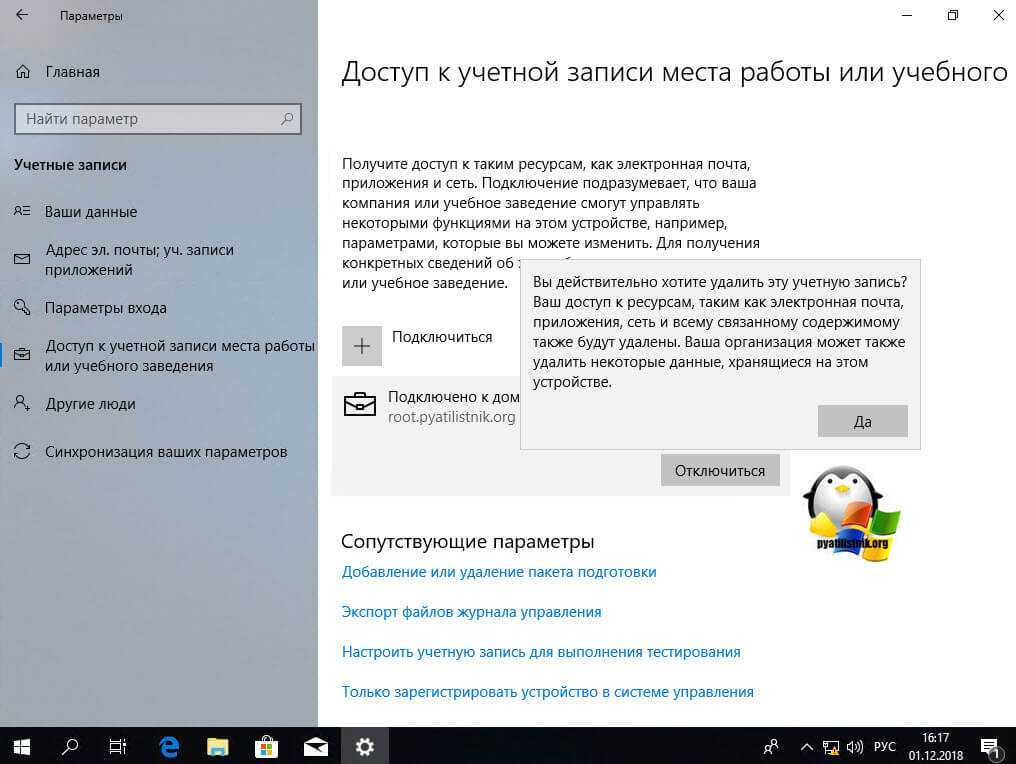

У вас выскочит окно с уведомлением:

Вы действительно хотите удалить эту четную запись? Ваш доступ к ресурсам, таким как электронная почта, приложения, сеть и всему связанному содержимому также будет удалены. Ваша организация может также удалить некоторые данные, хранящиеся на этом устройстве.

После подтверждения, у вас появится еще одно окно, в котором вас еще раз уведомят и захотят удостовериться в ваших действиях.

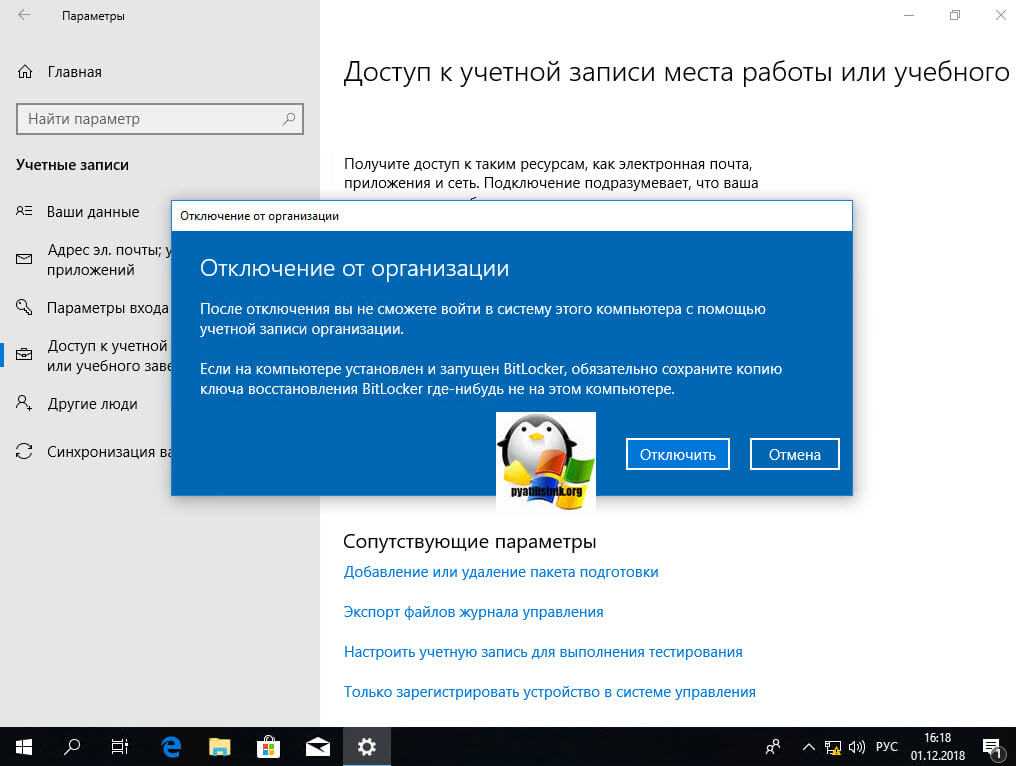

После отключения вы не сможете войти в систему этого компьютера с помощью учетной записи организации. Если установлен и запущен Bitlocker, обязательно сохраните копию ключа восстановления Bitlocker где-нибудь не на этом компьютере

Нажимаем кнопку «Отключить»

Перезагружаем систему.

Открыв оснастку ADUC, я обратил внимание, что учетная запись компьютера, которого я вывел из домена, не отключилась, что очень странно, поэтому сделайте это в ручную

Расшифровка

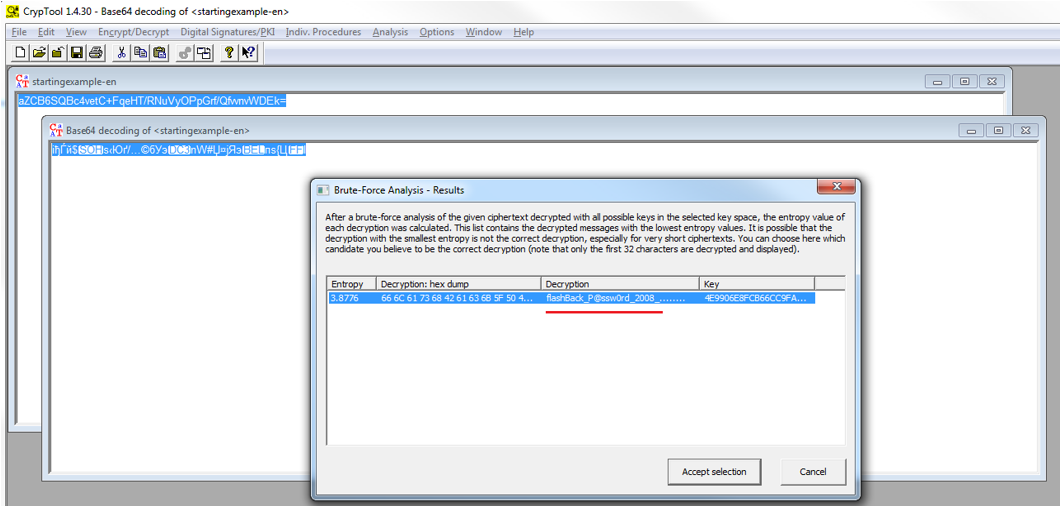

В расшифровке данных тебе с радостью поможет любая утилита, умеющая работать с шифрованием по алгоритму AES, например CrypTool.

Мы получили значение зашифрованного пароля из файла групповой политики, выглядит оно примерно следующим образом:

Как ты успел заметить, строка выглядит как значение в Base64, и это действительно так. Длина значения данной строки 43 символа — если это Base64, то нам необходимо довести длину строки до размера, кратного четырем, иначе она будет не совсем корректна. В итоге я получил вот такое значение:

Декодируем эту Base64-строку, получаем бинарные данные, которые сможем расшифровать, используя полученный от Microsoft 256-битный ключ AES.

Расшифрованное значение cpassword

Расшифрованное значение cpassword

Воспользовавшись утилитой CrypTool, я без труда получил исходное значение зашифрованной строки: .

Преимущества управления жизненным циклом изделия

Существует прямая связь между целостностью информации и эффективностью организации или ее способностью реагировать на проблему. Около половины ресурсов на разработку и коммерциализацию продуктов тратятся впустую, а колоссальные 90% компаний медленно выходят на рынок и превышают бюджет.

PLM позволяет вашей организации управлять информацией так, чтобы она была четкой, краткой и достоверной. Благодаря точным данным и лучшему сотрудничеству компании могут быстрее выводить продукт на рынок, быстрее выходить на полномасштабное производство, захватывать большую долю рынка, точно оценивать продукты, чтобы продолжать углублять проникновение на рынок и находить идеи для новых продуктов и функций.

Типы групп Active Directory

В AD существует два типа групп:

- Группа безопасности – этот тип группы используется для предоставления доступа к ресурсам. Например, вы хотите предоставить определенной группе доступ к файлам в сетевой папке. Для этого нужно создать группу безопасности.

- Группа распространения – данный тип групп используется для создания групп почтовых рассылок (как правило используется при установке Microsoft Exchange Server). Письмо, отправленное на такую группу, дойдет всем пользователям группы. Это тип группы нельзя использовать для предоставления доступа к ресурсам домена.

Совет. Несмотря на то, группе безопасности можно также можно присвоить почтовые атрибуты и выполнять на нее почтовые рассылки, делать это не рекомендуется.

Для каждого типа группы существует три области действия:

- Локальная в домене — используется для управления разрешениями доступа к ресурсам (файлам, папкам и другим типам ресурсам) только того домена, где она была создана. Локальную группу нельзя использовать в других доменах (однако в локальную группу могут входить пользователи другого домена). Локальная группа может входить в другую локальную группу, но не может входить в глобальную.

- Глобальная группа – данная группа может использоваться для предоставления доступа к ресурсам другого домена. В эту группу можно добавить только учетные записи из того же домена, в котором создана группа. Глобальная группа может входить в другие глобальные и локальные группы.

- Универсальная группа — рекомендуется использовать в лесах из множества доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах. В том случае, если в вашей сети имеется много филиалов, связанных медленными WAN каналами, желательно использовать универсальные группы только для редко изменяющихся групп. Т.к. изменение универсальной группы вызывает необходимость репликации глобального каталога во всем предприятии.

Отдельно выделяют локальные группы. Эти группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

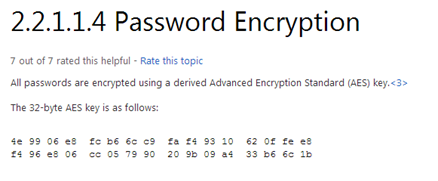

Все просто

Microsoft, видимо не захотев заморачиваться, предпочли использовать один и тот же ключ. То есть он зашит в каждой ОС, и он не уникален! Уффф, ты наверняка представил, что мы сейчас откроем IDA Pro и будем следить за процессом gpupdate и всеми его дочерними процессами до момента создания пользователя? Я тоже так думал до того момента, пока не залез в документацию MSDN касательно групповых политик и не наткнулся там на подраздел Password Encryption.

«Приватный» ключ для декрипта cpassword

«Приватный» ключ для декрипта cpassword

Представь мое удивление, когда я обнаружил в публично доступной документации 256-битный ключ в открытом виде. Вероятно, разработчики верят в наши силы и способности, ребята позаботились об экономии твоего времени и нервов, за что им огромное спасибо. Дело за малым — давай разберемся, как можно получить исходное значение cpassword.

Создание локального пользователя через GP

Создание локального пользователя через GP

Подготовка окружения

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет

Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно

Примечание: некоторые рассуждения, а также множество ссылок на полезный материал, вы можете найти в моей статье Пара слов про именование доменов Active Directory. Рекомендую ознакомиться с ней, а также со списком использованных источников.

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Примечание: отключение синхронизации с хостом виртуализации — самый простой и быстрый вариант. Тем не менее, это не best practic. Согласно рекомендациям Microsoft, нужно отключать синхронизацию с хостом лишь частично . Для понимания принципа работы читайте официальную документацию , которая в последние годы радикально подскочила вверх по уровню изложения материала.

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS :

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

Как выполнить вход в Домен Windows

Вход на компьютере присоединённому к домену

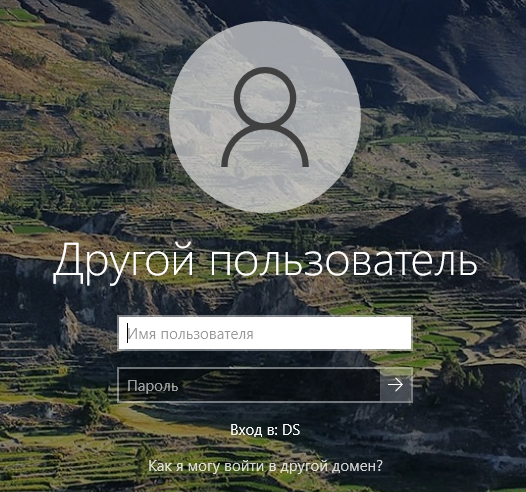

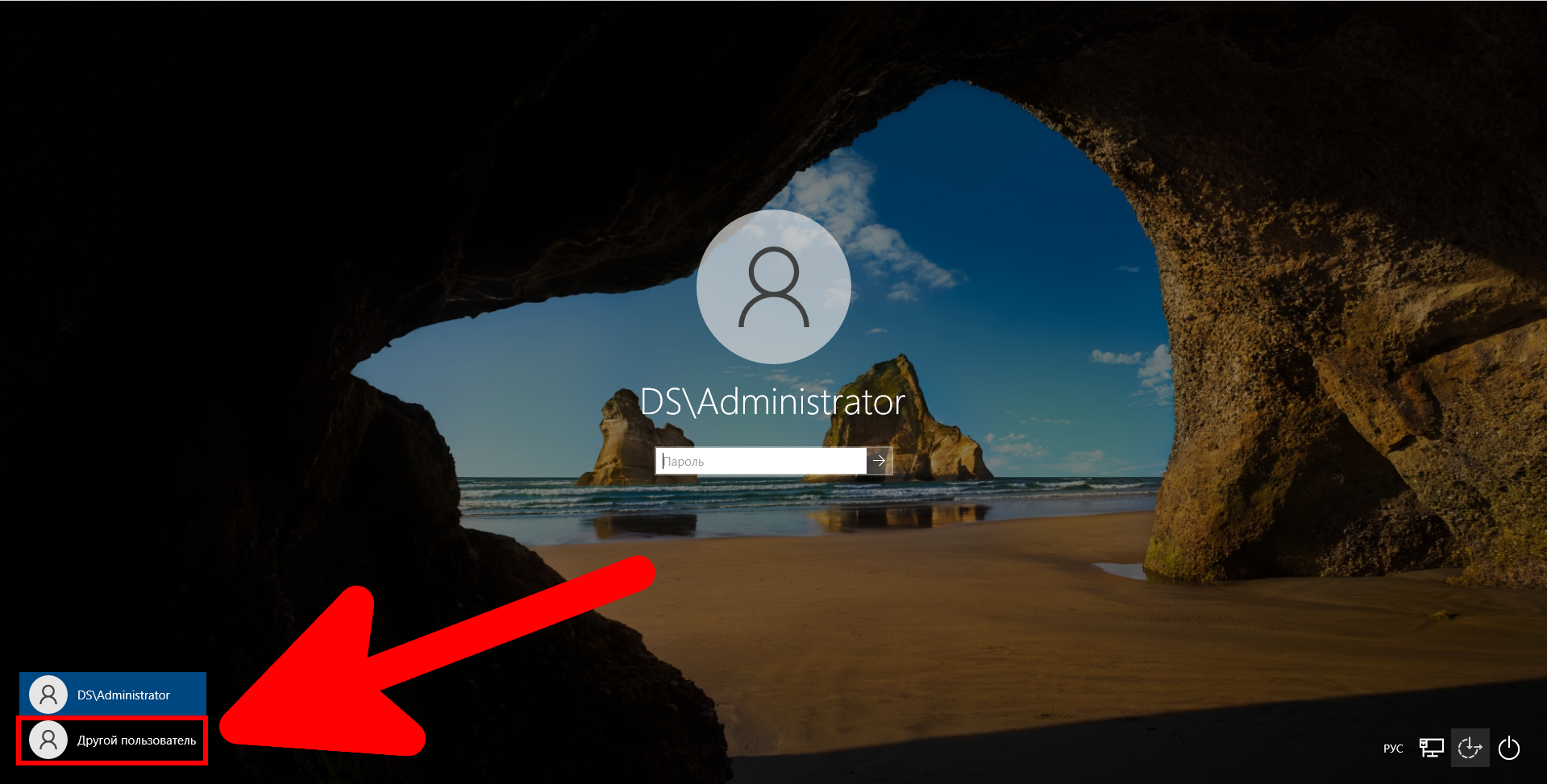

При загрузке компьютера нас встречает заставка.

Зажмите левую кнопку мыши и проведите вверх.

По умолчанию предлагается войти под локальным пользователем (если у вашего локального пользователя нет пароля, то для входа просто нажмите Enter).

Чтобы войти в домен, нажмите «Другой пользователь».

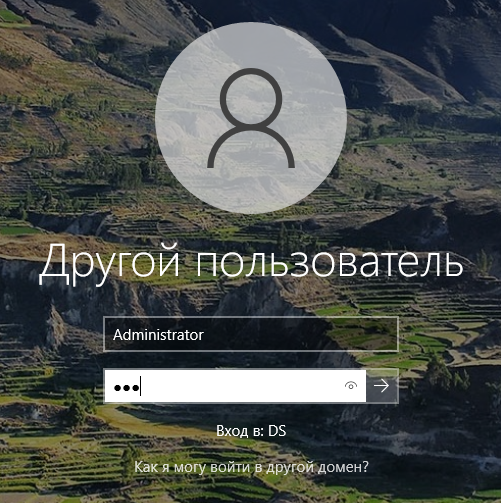

Введите имя пользователя домена и пароль.

Как создавать пользователей в домене Windows, будет показано в следующей части. Тем не менее, уже сейчас вы можете выполнить вход на рабочую станцию с учётной записью администратора домена. То есть вводим имя пользователя (Administrator) и пароль администратора сервера (да, хотя мы выполняем вход на рабочей станции, а не на сервере).

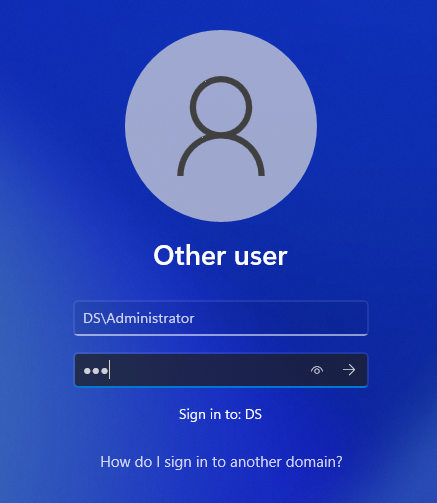

Обратите внимание, что если на локальном компьютере присутствует пользователь с таким же именем, как и в домене, то для входа необходимо имя указать следующим образом: «ДОМЕН\ПОЛЬЗОВАТЕЛЬ». В противном случае, вход будет выполнен как локальный пользователь.

Примечание: если перестало работать привычное вам сочетание клавиш для смены раскладки клавиатуры, то используйте Win+Пробел, это универсальное сочетание смены клавиатуры, которое всегда работает.

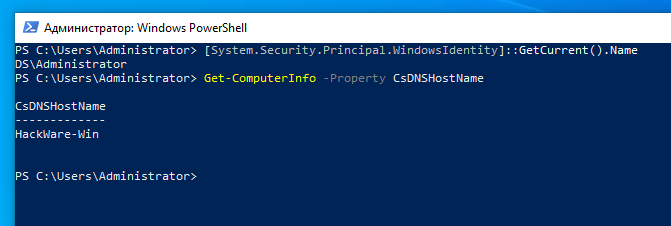

Проверим имя пользователя и имя компьютера:

Get-ComputerInfo -Property CsUserName Get-ComputerInfo -Property CsDNSHostName

Текущим пользователем является DS\Administrator, а имя компьютера HackWare-Win (то есть это рабочая станция, а не сервер).

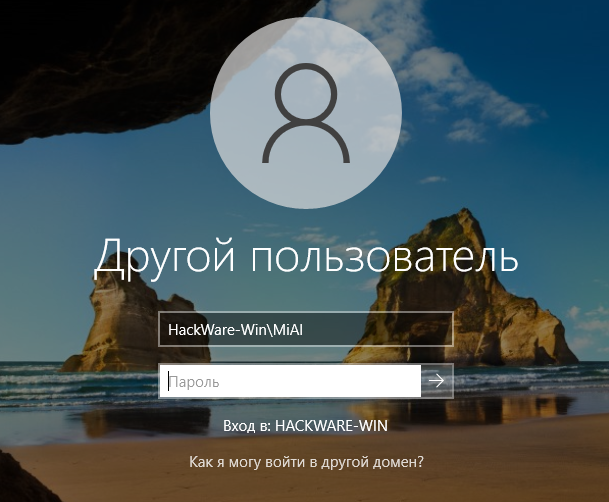

Как войти под учётной записью локального пользователя

Рассмотрим, как войти под учётной записью локального пользователя на компьютере, который подключён к Домену Windows.

При включении компьютера нажмите «Другой пользователь».

Чтобы войти только на этот компьютер (а не в домен), имя пользователя нужно вводить следующим образом:

ИМЯ_КОМПЬЮТЕРА\ПОЛЬЗОВАТЕЛЬ

Например:

HackWare-Win\MiAl

Чтобы войти на ПК локально, вы также можете использовать «.\» + «имя пользователя», так не нужно точно знать наименование ПК.