Доступ к редактору групповой политики

Доступ к редактору групповой политики проще, чем вы думаете, особенно в Windows 10. Как и в большинстве утилит в Windows, есть несколько способов получить к нему доступ.

Вот один надежный метод:

- Откройте меню «Пуск».

- Искать групповая политика,

- Запустите Изменить групповую политику запись, которая подходит.

Для другого способа нажмите Win + R открыть диалоговое окно «Выполнить». Там введите gpedit.msc запустить редактор групповой политики.

Хотя мы упоминали, что групповая политика обычно недоступна в домашних выпусках Windows, есть обходной путь, который вы можете попробовать. Он включает в себя некоторые базовые настройки системы и установку стороннего редактора групповой политики.

Если вы заинтересованы, ознакомьтесь с нашим пошаговым руководством по установке редактора групповой политики в Windows Home.

,

Применение обновлений групповой политики

Для некоторых параметров групповой политики вам необходимо перезагрузить компьютер, чтобы они вступили в силу. В противном случае, как только вы закончите вносить изменения, запустите командную строку с повышенными правами и выполните следующую команду:

Это заставляет любые обновления, внесенные вами в групповую политику, вступать в силу немедленно.

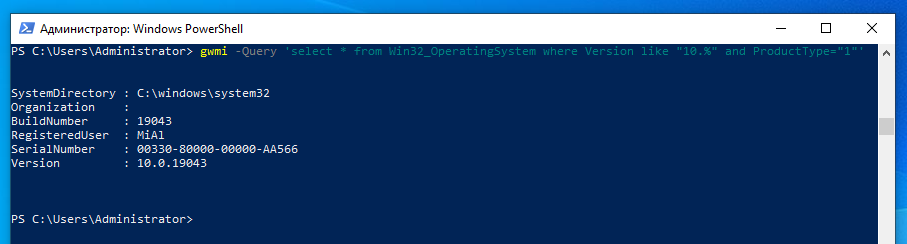

Фильтрация GPO WMI

В объекте групповой политики можно использовать специальные фильтры WMI. Таким образом, вы можете применить политику к своим компьютерам на основе некоторого запроса WMI. Например, вы можете создать фильтр WMI GPO для применения политики только к компьютерам с определённой версией Windows, к компьютерам в определённой IP-подсети, только к ноутбукам и так далее.

При использовании фильтрации WMI групповой политики убедитесь, что ваш запрос WMI верен. Он должен выбирать только те системы, которые вам нужны, и ни один целевой компьютер не исключается. Вы можете протестировать свой WMI-фильтр на компьютерах с помощью PowerShell:

gwmi -Query 'select * from Win32_OperatingSystem where Version like "10.%" and ProductType="1"'

Если запрос возвращает какие-либо данные, то к этому компьютеру будет применён фильтр WMI.

Что изменилось при администрировании параметров

Со временем появились новые способы управления параметрами политики безопасности, включая новые функции операционной системы и добавление новых параметров. В следующей таблице перечислены различные средства, с помощью которых можно администрировать параметры политики безопасности.

| Инструмент или компонент | Описание и использование |

|---|---|

| Secpol.msc Оснастка MMC предназначена для управления только параметрами политики безопасности. | |

| Secedit.exe Настраивает и анализирует безопасность системы путем сравнения текущей конфигурации с указанными шаблонами безопасности. | |

| Скачивание средства Акселератор решений, который помогает планировать, развертывать, эксплуатировать базовые показатели безопасности и управлять ими для клиентских и серверных операционных систем Windows, а также Майкрософт приложений. | |

| Scw.exe SCW — это средство на основе ролей, доступное только на серверах. Его можно использовать для создания политики, которая позволяет службам, правилам брандмауэра и параметрам, необходимым для выполнения определенных ролей выбранным сервером. | |

| Этот набор инструментов позволяет создавать, применять и изменять безопасность для локального устройства, подразделения или домена. | |

| Gpmc.msc и Gpedit.msc Консоль управления групповая политика использует редактор объектов групповая политика для предоставления локальных параметров безопасности, которые затем можно включить в объекты групповая политика для распространения по всему домену. Редактор локальной групповая политика выполняет аналогичные функции на локальном устройстве. | |

| Политики ограниченного использования программ См. статью Администрирование политик ограниченного использования программного обеспечения. | Gpedit.msc Политики ограниченного использования программного обеспечения (SRP) — это функция на основе групповая политика, которая определяет программы, выполняемые на компьютерах в домене, и управляет возможностью запуска этих программ. |

| Администрирование AppLocker См. администрирование AppLocker | Gpedit.msc Предотвращает влияние вредоносных программ (вредоносных программ) и неподдерживаемых приложений на компьютеры в вашей среде, а также запрещает пользователям в вашей организации устанавливать и использовать несанкционированные приложения. |

Настройка параметра для контроллера домена

В следующей процедуре описывается настройка параметра политики безопасности только для контроллера домена (из контроллера домена).

-

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите Политика GroupPolicyObject , щелкните Конфигурация компьютера, выберите Параметры Windows, а затем — Параметры безопасности.

-

Выполните одно из следующих действий.

- Дважды щелкните Политики учетной записи, чтобы изменить Пароль политики, Политику блокировки учетных записей или Политику Kerberos.

- Нажмите Локальные политики, чтобы изменить параметры Политика аудита, Назначение прав пользователя или Параметры безопасности.

-

В области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Примечание.

Если эта политика безопасности еще не определена, выберите флажок Определить параметры политики.

-

Измените параметр политики безопасности и нажмите ОК.

Важно

- Всегда проверяйте только что созданную политику в тестовом подразделении перед ее применением к сети.

- Когда вы измените параметр безопасности с помощью объекта групповой политики и нажмете ОК, этот параметр вступит в силу при следующем обновлении параметров.

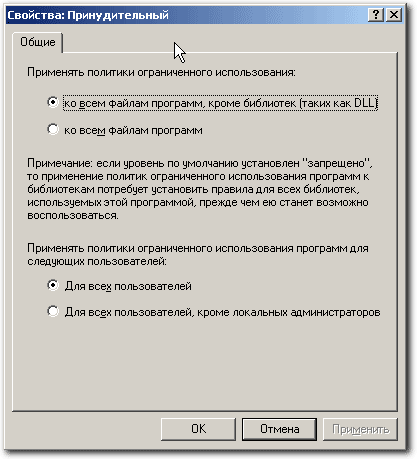

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

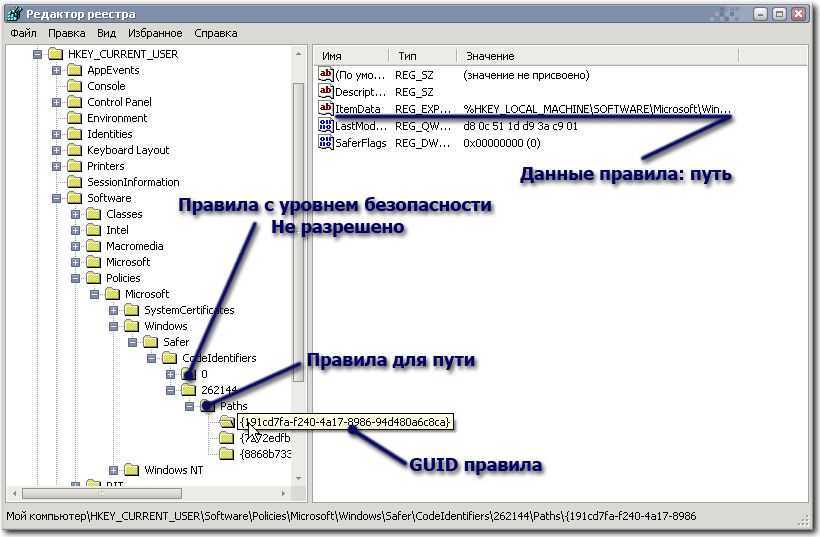

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Архитектура расширения параметров безопасности

Расширение параметров безопасности редактора локальных групповая политика является частью средств Configuration Manager безопасности, как показано на следующей схеме.

Архитектура параметров безопасности

Средства настройки и анализа параметров безопасности включают подсистему конфигурации безопасности, которая предоставляет локальный компьютер (не член домена) и групповая политика конфигурацию и анализ политик параметров безопасности. Подсистема конфигурации безопасности также поддерживает создание файлов политики безопасности. Основными функциями подсистемы конфигурации безопасности являются scecli.dll и scesrv.dll.

В следующем списке описаны эти основные функции подсистемы конфигурации безопасности и другие функции, связанные с параметрами безопасности.

-

scesrv.dll

Этот .dll файл размещается в services.exe и выполняется в контексте локальной системы. scesrv.dll предоставляет основные функции Configuration Manager безопасности, такие как импорт, настройка, анализ и распространение политик.

Scesrv.dll выполняет настройку и анализ различных системных параметров, связанных с безопасностью, путем вызова соответствующих системных API, включая LSA, SAM и реестр.

Scesrv.dll предоставляет ТАКИЕ API, как импорт, экспорт, настройка и анализ. Он проверяет, выполняется ли запрос через LRPC (Windows XP), и завершается ошибкой вызова, если это не так.

Обмен данными между частями расширения «Параметры безопасности» осуществляется с помощью следующих методов:

- Вызовы объектной модели компонентов (COM)

- Локальный удаленный вызов процедур (LRPC)

- Протокол LDAP

- Интерфейсы служб Active Directory (ADSI)

- Блок сообщений сервера (SMB)

- API Win32

- Вызовы инструментария управления Windows (WMI)

На контроллерах домена scesrv.dll получает уведомления об изменениях, внесенных в SAM и LSA, которые необходимо синхронизировать между контроллерами домена. Scesrv.dll включает эти изменения в объект групповой политики контроллера домена по умолчанию с помощью интерфейсов API изменения шаблонов внутри процесса scecli.dll.

Scesrv.dll также выполняет операции конфигурации и анализа. -

Scecli.dll

Этот Scecli.dll является клиентским интерфейсом или оболочкой для scesrv.dll. scecli.dll загружается в Wsecedit.dll для поддержки оснастки MMC. Он используется программой установки для настройки безопасности системы по умолчанию для файлов, разделов реестра и служб, установленных INF-файлами API установки.

В командной строке пользовательских интерфейсов конфигурации безопасности и анализа secedit.exe используется scecli.dll.

Scecli.dll реализует расширение на стороне клиента для групповая политика.

Scesrv.dll использует scecli.dll для скачивания применимых файлов групповая политика из SYSVOL, чтобы применить групповая политика параметры безопасности к локальному устройству.

Scecli.dll регистрирует применение политики безопасности в WMI (RSoP).

Scesrv.dll фильтр политики использует scecli.dll для обновления объекта групповой политики контроллера домена по умолчанию при внесении изменений в SAM и LSA.

-

Wsecedit.dll

Расширение параметров безопасности оснастки редактора объектов групповая политика. Это средство используется для настройки параметров безопасности в объекте групповая политика для сайта, домена или подразделения. Параметры безопасности также можно использовать для импорта шаблонов безопасности в объект групповой политики.

-

Secedit.sdb

Эта secedit.sdb — это постоянная системная база данных, используемая для распространения политик, включая таблицу постоянных параметров для отката.

-

Пользовательские базы данных

Пользовательская база данных — это любая база данных, кроме системной базы данных, созданной администраторами в целях настройки или анализа безопасности.

-

. Шаблоны Inf

Эти шаблоны представляют собой текстовые файлы, содержащие декларативные параметры безопасности. Они загружаются в базу данных перед настройкой или анализом. групповая политика политики безопасности хранятся в INF-файлах в папке SYSVOL контроллеров домена, где они скачиваются (с помощью копирования файлов) и объединяются в системную базу данных во время распространения политики.

Политики ограниченного использования программ

Одной из самых важных в контексте статьи будет группа объектов GPO «Политики

ограниченного использования программ» (Software Restriction Policies, SRP).

Здесь настраиваются ограничения запуска приложений на компьютерах, начиная с

WinXP и выше. Принцип настроек совпадает с настройками правил файрвола:

администратор указывает список приложений, которые разрешено запускать на

системах организации, а для остальных ставит запрет. Или поступает наоборот:

разрешает все, а затем по мере необходимости блокирует, что не нужно. Здесь

каждый админ выбирает, как ему удобнее. Рекомендуется создать отдельный объект

GPO для SRP, чтобы всегда была возможность откатить изменения при необходимости

или возникновении проблем с запуском нужных приложений.

По умолчанию SRP отключены. Чтобы их активировать, следует перейти во вкладку

«Политики ограниченного использования программ» (в «Конфигурация компьютера» и

«Конфигурация пользователя» есть свои пункты) и выбрать в контекстном меню

«Создать политику ограниченного использования программ» (New Software

Restriction Policies). По умолчанию установлен уровень безопасности

«Неограниченный» (Unrestricted), то есть доступ программ к ресурсам определяется

NTFS правами пользователя. Разрешен запуск любых приложений, кроме указанных как

запрещенные. Чтобы изменить уровень, нужно перейти в подпапку «Уровни

безопасности», где находятся пункты активации еще двух политик – «Запрещено» (Disallowed),

при которой возникает отказ в запуске любых приложений, кроме явно разрешенных

админом. Политика «Обычный пользователь» (Basic User), появившаяся в GPO,

начиная с Vista, позволяет задать программы, которые будут обращаться к ресурсам

с правами обычного пользователя, вне зависимости от того, кто их запустил.

В организации с повышенными требованиями информационной безопасности лучше

самому определить список разрешенных программ, поэтому дважды щелкаем по

«Запрещено» и в появившемся окне нажимаем кнопку «Установить по умолчанию» (Set

as Default). Информация в появившемся окне сообщит, что выбранный уровень —

более строгий, и некоторые программы могут не работать после его активации.

Подтверждаем изменения. Теперь переходим в подпапку «Дополнительные правила».

После активации SRP создаются две политики, перекрывающие правила по умолчанию и

описывающие исключения для каталогов %SystemRoot% и %ProgramFilesDir%. Причем по

умолчанию политики для них установлены в «Неограниченный». То есть после

активации политики «Запрещено» системные программы будут запускаться в любом

случае. В контекстном меню для тонкой настройки политик предлагается 4 пункта. С

их помощью можно указать: правило для пути (путь к каталогу, файлу или ветке

реестра), зоны сети (интернет, доверенная сеть и так далее), хеш (указываем

отдельный файл, по которому генерируется хеш, позволяющий определить его

однозначно, вне зависимости от пути) и сертификат издателя (например, Microsoft,

Adobe и т.п.). При этом отдельная политика имеет свой уровень безопасности, и

легко можно запретить выполнение всех файлов из каталога, разрешив запуск только

отдельных. Правила для хеша имеют приоритет перед остальными и наиболее

универсальны. Правда, с учетом того, что хеш некоторых системных приложений

(того же Блокнота) будет отличаться в разных версиях ОС, к процессу

генерирования хеша лучше подойти внимательно.

Если щелкнуть по ярлыку «Политики ограниченного использования программ»,

получим доступ еще к трем настройкам. Выбор политики «Применение» (Enforcement)

откроет диалоговое окно, в котором указываем, применять ли SRP для всех файлов

или исключить DLL (по умолчанию). Учитывая количество DLL’ок в системе,

активация контроля всех файлов потребует дополнительных ресурсов, поэтому

кастомный вариант выбираем, только когда это действительно необходимо. По

умолчанию политики актуальны для всех пользователей без исключения, но в

настройках предлагается снять контроль за деятельностью локальных админов. В

третьем поле активируется поддержка правил сертификатов. Такие политики также

замедляют работу системы и по умолчанию отключены.

С помощью политики «Назначенные типы файлов» определяются типы файлов,

которые считаются исполняемыми. В списке уже есть все популярные расширения, но

если используется что-то свое, добавляем его/их в перечень. И, наконец, в

«Доверенные издатели» задаем тех, кто может (пользователь и/или админ) добавить

подписанное доверенным сертификатом приложение, а также определять подлинность

сертификата. Для максимальной безопасности разреши добавлять приложения только

админам доменного уровня.

Алгоритм устранения проблем с GPO

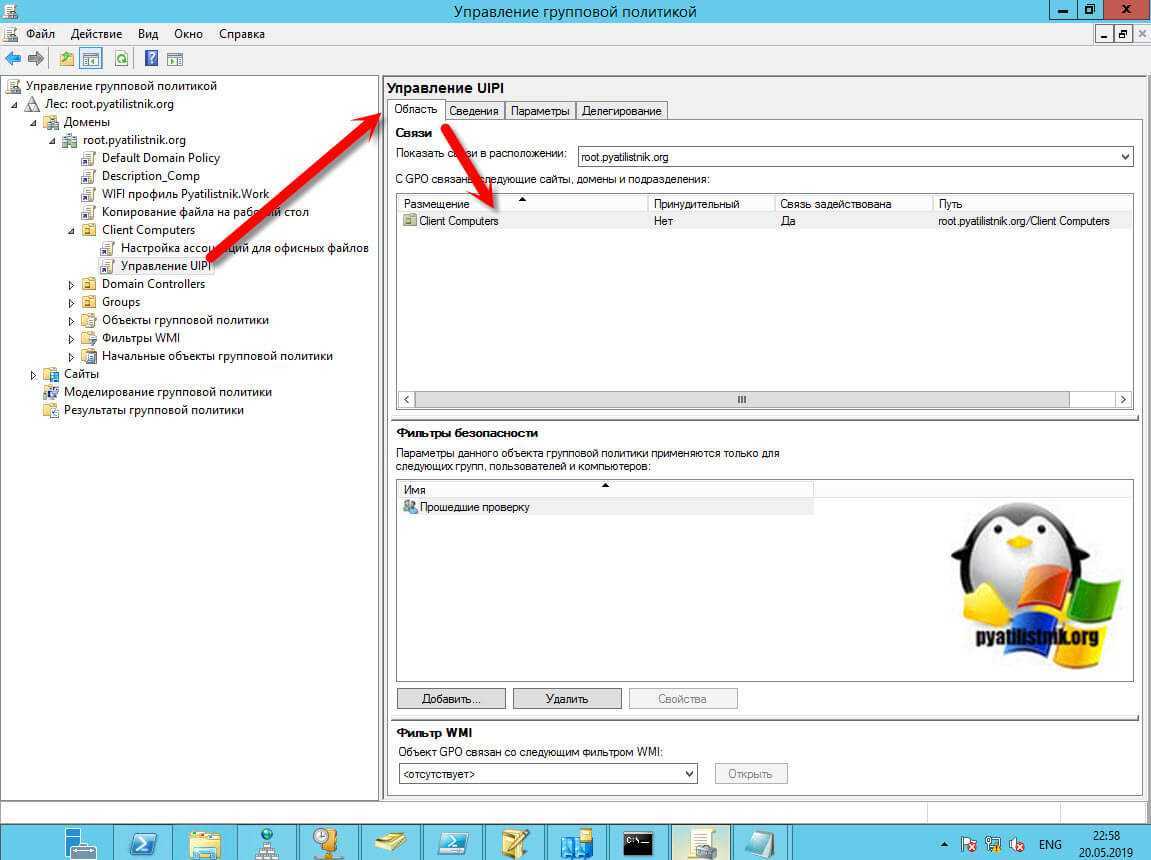

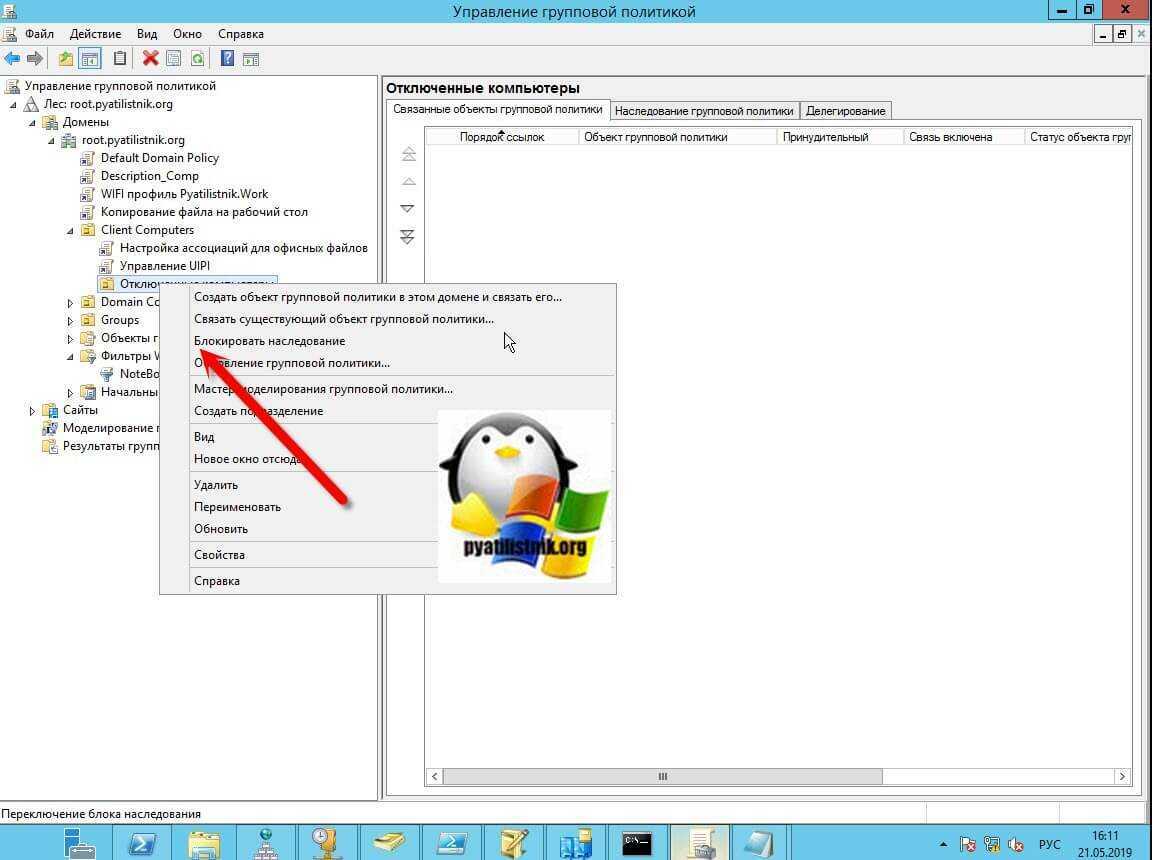

Предположим, что у меня есть групповая политика, которая применяется на организационное подразделение «Client Computers». Политика называется «Управление UIPI». По какой-то причине пользователь жалуется, что она у него не применилась.

Из информации, об области действия групповой политики, первое на что нужно обратить свое внимание, это находится ли объект пользователя или компьютера по нужному пути. Сделать, это просто в оснастке «Управление групповой политикой» найдите вашу политику и посмотрите к каким OU она применяется, это видно на вкладке «Область (Scope)», ее еще называют областью действия политики

В моем случае, это путь root.pyatilistnik.org/Client Computers.

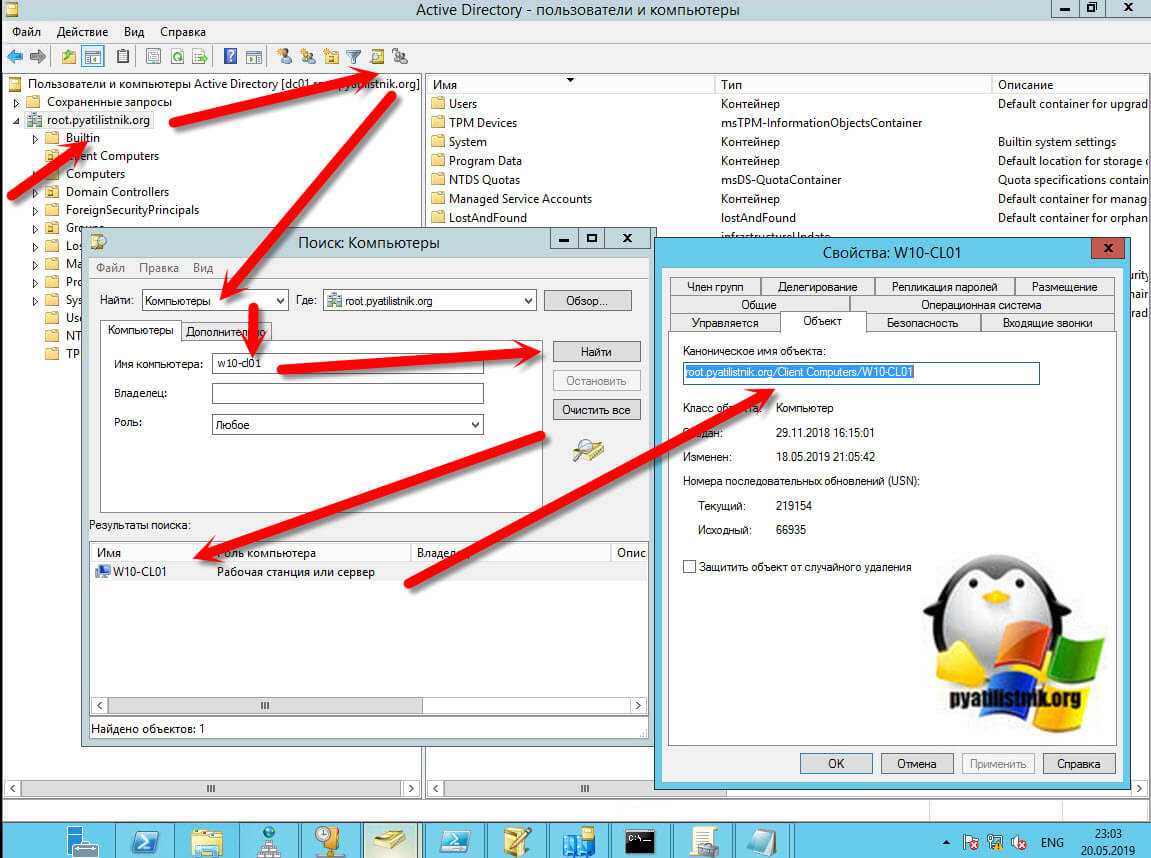

Так как Active Directory, это иерархическая структура, то одна OU можете быть часть дерева из других и сама включать в себя большое количество организационных подразделений. Поэтому если у вас есть вложенность, то просто зайдя в нужную OU вы можете сразу не найти нужный объект. В таком случае воспользуйтесь поиском по Active Directory. Например у меня есть рабочая станция с которой идут жалобы на применение объекта GPO. В поиске выбираем в поле «Найти» компьютеры и в имени указываем w10-cl01, после чего нажимаем «Найти». В результатах поиска вы получите выдачу. Щелкаем по нужному объекту и переходим в нем на вкладку «Объект», где смотрим «Каноническое имя объекта», по сути это его путь расположения в Active Directory. Сравниваем его с тем, что получили из области применения групповой политики и делаем вывод, попадает объект под действие или нет.

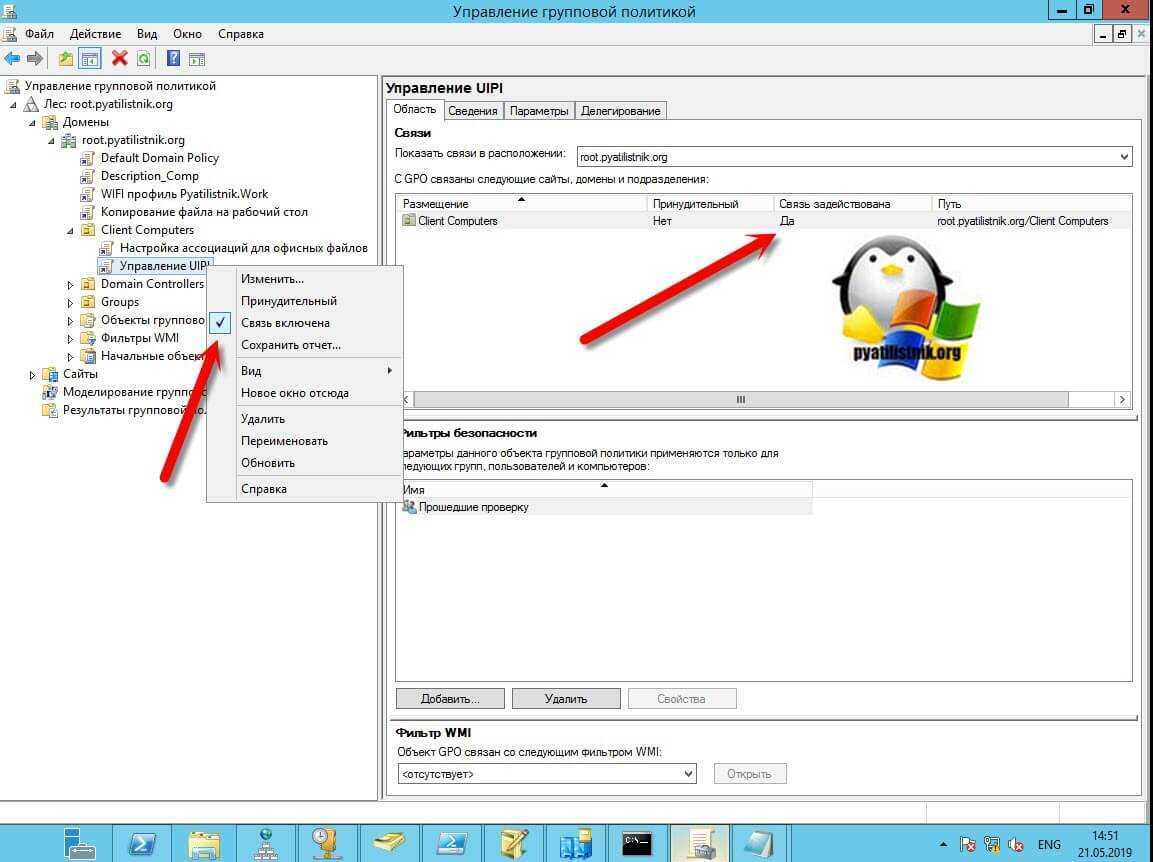

Далее убедитесь, что у вас элементарно включена связь объекта групповой политики с нужным организационным подразделением. Для этого в оснастке управления GPO, щелкните правым кликом по нужной политике и в контекстном меню проверьте, что установлена галка «Связь включена», ее так же можно проверить на вкладке «Область» в столбце «Связь задействована», должно стоять значение «да».

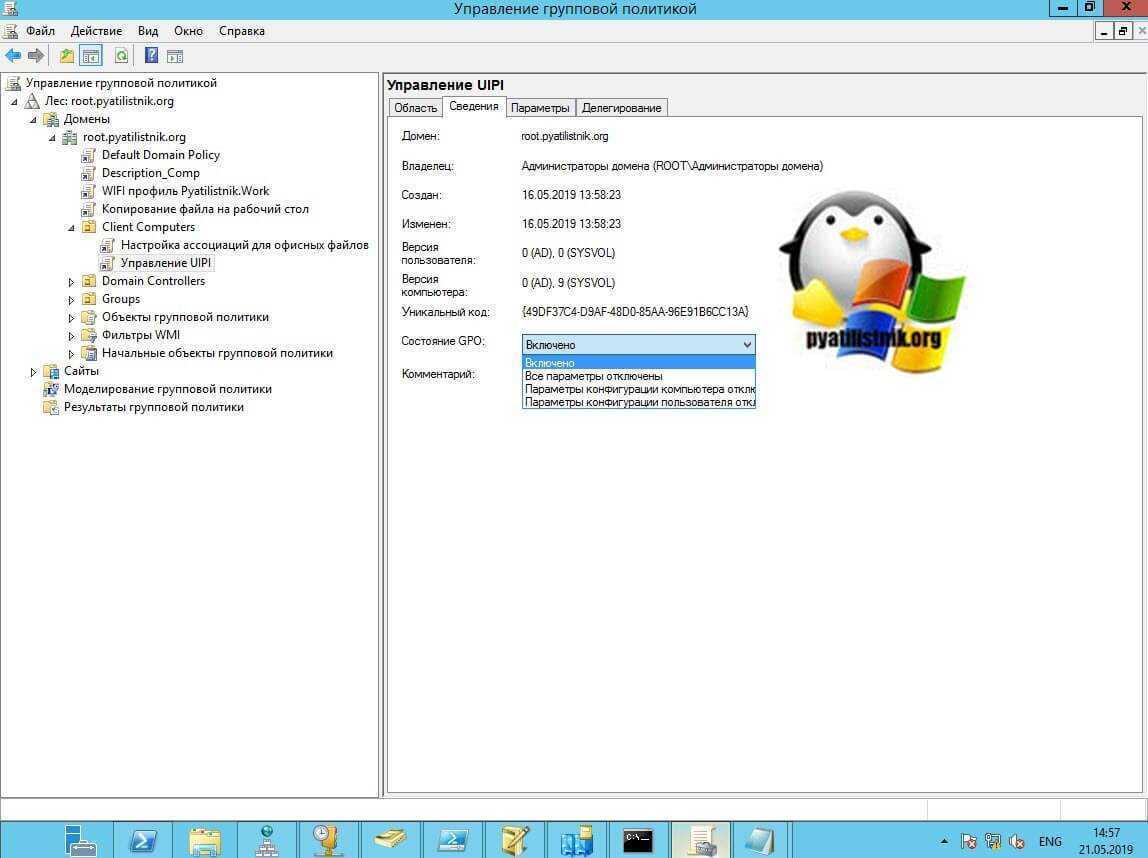

Следующим моментом необходимо проверить, что политика не отключена на определенный объект. Для этого перейдите на вкладку «Сведения» на нужной GPO. Нас интересует строка «Состояние GPO». По умолчанию там стоит значение «Включено», означающее, что политика будет пытаться примениться заданные в ней настройки к обоим типам объектов (Пользователю и компьютеру). Но может быть выставлено значение:

- Параметры конфигурации компьютера отключены (Computer configuration settings disabled)

- Параметры конфигурации пользователя отключены (User configuration settings disabled)

- Все параметры отключены (All setting disabled) — запретит применение политики для любого объекта

Сделано, это для ускорения применения политики к объекты. Согласитесь, что если у вас в GPO настроены изменения только для пользователя, то нет смысла проверять политику для компьютера. Поэтому системные администраторы могут отключать это, но могут и ошибиться, выключив не тот объект

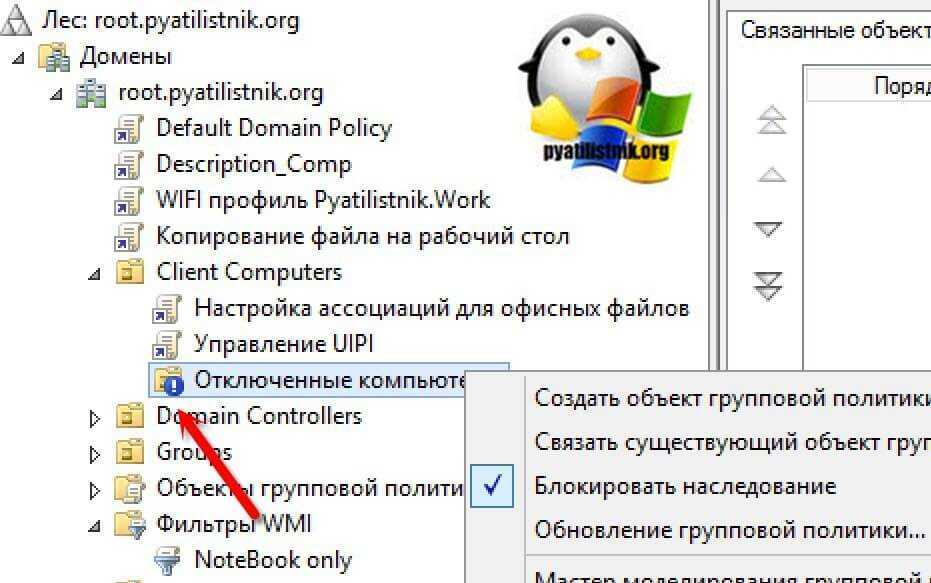

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Он кстати будет иметь характерный значок с восклицательным знаком. Данный механизм создан специально, чтобы изолировать данную OU от ненужных политик GPO.

Сценарии использования политики ограничения программного обеспечения

Бизнес-пользователи совместно работают с помощью электронной почты, обмена мгновенными сообщениями и одноранговых приложений. По мере увеличения этих возможностей совместной работы, особенно при использовании Интернета в бизнес-вычислениях, это делает угрозы из вредоносного кода, таких как черви, вирусы и вредоносные угрозы пользователей или злоумышленников.

Пользователи могут получать враждебный код во многих формах, начиная от собственных Windows исполняемых файлов (.exe файлов) до макросов в документах (таких как .doc файлы), в скрипты (например, VBS-файлы). Злоумышленники или злоумышленники часто используют методы социальной инженерии, чтобы пользователи выполняли код, содержащий вирусы и черви. (Социальная инженерия является термином для обмана людей в раскрытии пароля или какой-либо формы информации безопасности.) Если такой код активирован, он может создавать атаки типа «отказ в обслуживании» в сети, отправлять конфиденциальные или частные данные в Интернет, подвергнуть риску безопасность компьютера или повредить содержимое жесткого диска.

ИТ-организации и пользователи должны иметь возможность определить, какое программное обеспечение безопасно запускать и что нет. С большим количеством и формами, которые может принимать враждебный код, это становится сложной задачей.

Чтобы защитить сетевые компьютеры от враждебного кода и неизвестного или неподдерживаемого программного обеспечения, организации могут реализовать политики ограничения программного обеспечения в рамках общей стратегии безопасности.

Администраторы могут использовать политики ограниченного использования программ для решения следующих задач:

-

определить доверенный код;

-

разработать гибкую групповую политику для регулирования работы сценариев, исполняемых файлов и элементов ActiveX.

Политики ограниченного использования программ применяются операционной системой и приложениями (например, для создания сценариев), которые им соответствуют.

В частности, администраторы могут использовать политики ограниченного использования программ в следующих целях:

-

Укажите, какое программное обеспечение (исполняемые файлы) может выполняться на клиентских компьютерах

-

запретить пользователям выполнять определенные программы на компьютерах с общим доступом;

-

Укажите, кто может добавлять доверенных издателей на клиентские компьютеры

-

Задайте область применения политик ограниченного использования программного обеспечения (укажите, влияют ли политики на всех пользователей или подмножество пользователей на клиентских компьютерах).

-

запретить работу исполняемых файлов на локальном компьютере, сайте, в подразделении или домене. Это уместно в тех случаях, когда политики ограниченного использования программ не применяются для решения потенциальных проблем со злоумышленниками.

Использование программы командной строки secedit

Программа командной строки secedit работает с шаблонами безопасности и предоставляет шесть основных функций:

- Параметр Configure помогает устранить несоответствия в безопасности между устройствами, применяя правильный шаблон безопасности к неправильному серверу.

- Параметр Analyze сравнивает конфигурацию безопасности сервера с выбранным шаблоном.

- Параметр Import позволяет создать базу данных на основе существующего шаблона. Это клонирование также выполняется с помощью средства конфигурации и анализа безопасности.

- Параметр Export позволяет экспортировать параметры из базы данных в шаблон параметров безопасности.

- Параметр Validate позволяет проверить синтаксис каждой или любых строк текста, созданных или добавленных в шаблон безопасности. Эта проверка гарантирует, что если шаблон не сможет применить синтаксис, проблема в шаблоне не будет.

- Параметр Generate Rollback сохраняет текущие параметры безопасности сервера в шаблон безопасности, чтобы его можно было использовать для восстановления большинства параметров безопасности сервера до известного состояния. Исключением является то, что при применении шаблон отката не изменяет записи списка управления доступом в файлах или записях реестра, которые были изменены последним примененным шаблоном.

Добавление пакета локализации

Если программа использует пакеты локализации, необходимо добавить в развертывание пакет локализации.

Добавление пакета локализации

- В диалоговом окне «Редактор объектов групповой политики» в разделе «Параметры программного обеспечения» щелкните правой кнопкой мыши на элементе «Установка программного обеспечения» для того же объекта и выберите «Создать» «Пакет».

- В диалоговом окне «Открыть» перейдите к папке установочного образа, заданной в процессе развертывания. Перейдите в папку Img\<тип процессора>\<язык>\<наименование продукта>\<наименование продукта>lp.msi. Нажмите «Открыть».

В следующих примерах предполагается, что заданы <региональные параметры> ru-ru (Россия, русский язык).

Примеры Для развертываний x86: \\server123\Deployment\Img\x86\ru-ru\<наименование продукта> Для развертываний x64: \\server123\Deployment\Img\x64\ru-ru\<наименование продукта> - В диалоговом окне «Развертывание программ» выберите «Особый» и нажмите «ОК».

- В диалоговом окне «Свойства <имя приложения>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне «Открыть» выберите файл пакета преобразования <наименование продукта>-<имя развертывания>.mst в папке Img\<тип процессора>\acad. Нажмите «Открыть».

- В диалоговом окне «Свойства <имя приложения>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне открытия файлов перейдите в папку <папка развертывания>\Tools и выберите файл пакета преобразования gpo.mst.

- Нажмите «ОК» для завершения формирования пакета.

Добавить специализированный комплект

- В диалоговом окне «Редактор объектов групповой политики» в разделе «Параметры программного обеспечения» щелкните правой кнопкой мыши на элементе «Установка программного обеспечения» для того же объекта и выберите «Создать» «Пакет».

- В диалоговом окне «Открыть» перейдите к папке установочного образа, заданной в процессе развертывания. Перейдите в папку Img\<тип процессора>\<язык>\<наименование продукта >ps.msi. Нажмите «Открыть».

В следующих примерах предполагается, что вместо <региональные параметры> подставляется значение ru-ru (Россия, русский язык).

Примеры Для развертываний x86: \\server123\Deployment\Img\x86\ru-ru\<наименование продукта> Для развертываний x64: \\server123\Deployment\Img\x64\ru-ru\<наименование продукта> - В диалоговом окне «Развертывание программ» выберите «Особый» и нажмите «ОК».

- В диалоговом окне «Свойства <имя продукта>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне «Открыть» выберите файл пакета преобразования acad-<имя развертывания>.mst в папке Img\<тип процессора>\<наименование продукта>. Нажмите «Открыть».

- В диалоговом окне «Свойства <имя продукта>» на вкладке «Модификации» нажмите кнопку «Добавить».

- В диалоговом окне открытия файлов перейдите в папку «<папка развертывания>\Tools» и выберите файл комплекта преобразования gpo.mst.

- Нажмите «ОК» для завершения формирования пакета.

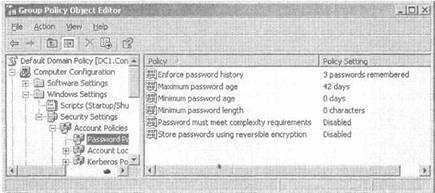

Конфигурирование политики безопасности на уровне домена

Account Policies (Политики учетных записей), расположенные в контейнере Computer Conf iguration\ Windows Settings\Security Settings, содержат параметры настройки защиты, которые могут быть сконфигурированы только на уровне домена. Account Policies включает три группы политик: Password Policy (Политика паролей), Account Lockout Policy (Политика блокировки учетных записей) и Kerberos Policy (Политика Kerberos) (см. рис. 13-5). Эти политики, за исключением Kerberos Policy, применяются ко всем пользователям в домене, независимо от того, с какой рабочей станции пользователи вошли в сеть. Политика Kerberos Policy применяется только на тех компьютерах домена, на которых вы-

полняются системы Windows 2000, Windows XP Professional или Windows Server 2003.

Рис. 13-5. Отображение политик безопасности уровня домена Политика паролей

Опции конфигурации политики паролей содержат параметры настройки для истории пароля, его длины и сложности. В таблице 13-3 описывается каждая установка.

Табл. 13-3. Политики паролей

|

Параметры установки конфигурации |

Описание |

Значение по умолчанию |

|

Enforce Password History (Предписанная история пароля) |

Определяет количество новых уникальных паролей, которые должны быть введены, прежде чем пользователь сможет повторно использовать старый пароль. Возможные значения: от 0 до 24 |

24 пароля запоминается для контроллеров домена и компьютеров-членов домена; 0 для автономных серверов. |

|

Maximum Password Age (Максимальное время использования пароля) |

Определяет количество дней, в течение которых может использоваться пароль, прежде чем пользователь должен будет его изменить. Чтобы сконфигурировать пароль для бесконечно долгого использования, установите число дней на 0. Возможные значения: от 0 до 999 |

42 дня. |

|

Minimum Password Age (Минимальное время использования пароля) |

Определяет количество дней, в течение которых пароль должен использоваться, прежде чем пользователь сможет его изменить. Чтобы позволить немедленное изменение пароля, установите это значение на 0. Возможные значения: от 0 до 998 |

1 день для контроллеров домена и компьютеров-членов домена; 0 -для автономных серверов. |

|

Minimum Password Length (Минимальная длина пароля) |

Определяет наименьшее количество символов, требуемых для пароля. Если никакого пароля не требуется, установите значение на 0. Возможные значения: от 0 до 14 |

7 символов для контроллеров домена и компьютеров-членов домена; 0 — для автономных серверов. |

|

Passwords Must Meet Complexity Requirements (Пароли должны удовлетворять требованиям определенной сложности) |

Увеличение сложности пароля за счет предписания : условия, что пароль не должен содержать какую-либо часть имени пользователя — этой учетной записи, должен содержать по крайней мере 6 символов, содержать символы, принадлежащие трем из четырех перечисленных ниже категорий: английские прописные буквы, английские буквы нижнего регистра, цифры от 0 до 10, специальные символы (типа !, $,#) |

Включено для контроллеров домена и компьютеров-членов домена. Выключено для автономных серверов. |

|

Store Password Using Reversible Encryption (Хранить пароль, используя обратимое кодирование) |

Использование этой установки означает то же самое, что и сохранение паролей в открытом тексте. Эта политика обеспечивает поддержку для приложений, которые требуют доступа к паролю для аутентификации. |

Заблокировано. |

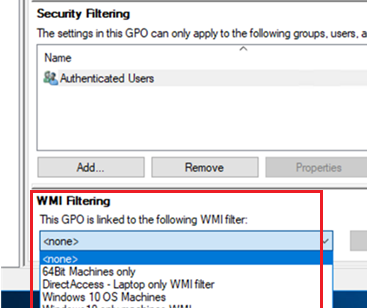

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).