Традиционные решения для защиты от утечки информации

Несмотря на то что традиционные решения для защиты от утечки информации могут предотвратить начальный доступ к данным, они часто не обеспечивают постоянную защиту. В следующей таблице приведены некоторые традиционные решения и их ограничения.

Традиционные решения

| Решение | Описание | Ограничения |

|---|---|---|

|

Протокол TLS |

Протокол TLS является стандартным интернет-протоколом, используемым для обеспечения безопасной передачи данных через сеть путем их шифрования. В среде обмена сообщениями протокол TLS используется для защиты взаимодействий сервер-сервер и клиент-сервер. По умолчанию сервер Exchange 2010 использует TLS для всех внутренних передач сообщений. По умолчанию для сеансов с внешними узлами также включен гибкий протокол TLS. Сервер Exchange в первую очередь попытается использовать для сеанса шифрование TLS, но если установить подключение TLS к серверу назначения не удастся, то сервер Exchange будет использовать протокол SMTP. Также можно настроить безопасность домена, чтобы применять протокол Mutual TLS для сеансов с внешними организациями. |

Протокол TLS обеспечивает защиту сеанса SMTP только между двумя узлами SMTP. Другими словами, TLS защищает данные при передаче, но не обеспечивает защиту на уровне сообщений или данных в местах хранения. Сообщения в почтовых ящиках отправителей и получателей остаются незащищенными, если они не шифруются другим методом. Защита TLS сообщения, отправляемого за пределы организации, используется только для первого прыжка. Затем сообщение принимает удаленный узел SMTP за пределами организации, который может ретранслировать его на другой узел SMTP через незашифрованный сеанс. Поскольку протокол TLS представляет собой технологию защиты данных на транспортном уровне, он не может контролировать действия получателя с сообщением. |

|

Шифрование электронной почты |

Для шифрования сообщений пользователи могут использовать различные технологии, например S/MIME. |

Пользователи самостоятельно решают, необходимо ли шифровать сообщение. Шифрование также накладывает дополнительную стоимость развертывания инфраструктуры открытых ключей (PKI) с сопутствующими затратами на управление сертификатами для пользователей и защиту закрытых ключей. Действия получателя с информацией после расшифровки сообщения не контролируются. Расшифрованные данные можно скопировать, напечатать или переслать. По умолчанию сохраненные вложения не защищены. Организация не имеет доступа к сообщениям, зашифрованным с помощью таких технологий, как S/MIME. Поскольку организация не может проверять содержимое сообщения, она не может применять политики обмена сообщениями, проверять сообщения на наличие вирусов и вредоносного содержимого или предпринимать другие действия, для которых требуется доступ к содержимому. |

И наконец, традиционные решения часто не имеют принудительных средств, которые применяют единые политики обмена сообщениями для предотвращения утечки информации. Например, пользователь отправляет сообщение, содержащее конфиденциальные данные, и помечает его как Служебное, конфиденциально и Не пересылать. После доставки сообщения получателю ни отправитель, ни организация больше не могут управлять содержащейся в нем информацией. Получатель может умышленно или непреднамеренно переслать сообщение (с помощью таких функций, как правила автоматической пересылки) на внешние учетные записи электронной почты, подвергая организацию существенному риску утечки информации.

Понятие утечки информации

Air Art Technology — воздушное искусство

Возможность предоставить потребителю инструмент и право самому принимать решения — идеальный вариант. Пусть потребитель получит абстрактную RM, которая позволит формулировать идеи и осуществлять их достижение. CRM/SRM — что это такое как не ограничение?

Безусловно, автоматизация информационных процессов жизненно важна для каждой компании, но это не основание перестраивать компанию под ту или иную систему.

Компания — это уникальная система отношений, и это единственно правильный фундамент, над которым может строиться любая идея. А чем больше в идее свободы, тем она продуктивнее.

Чему можно научиться у малого бизнеса

Лесли Хасслер считает, что крупным компаниям есть чему научиться у малого бизнеса: более гибкому управлению предприятием, открытости инновациям, изобретательности, скорости принятия решений. Пока менеджеры холдинга будут много месяцев согласовывать внедрение новой технологии, небольшая компания успеет несколько раз ее протестировать и улучшить.

По словам генерального директора The Corporate Agent Анжелики Рьюерс, малые предприятия могут служить примером и современной корпоративной культуры. Они создают ровно такие условия труда, которые ценят молодые активные сотрудники: с бизнес-тренингами, мастер-классами, мотивирующими мероприятиями и многим другим. Это смотрится особенно выгодно на фоне больших корпораций, которые строго придерживаются консервативной рабочей этики.

Изменяет ли Шифрование сообщений Microsoft Purview и BYOK с Azure Information Protection подход Майкрософт к сторонним запросам данных, таким как повестка?

Нет. Шифрование сообщений Microsoft Purview и возможность предоставления собственных ключей шифрования( BYOK) и управления ими из Azure Information Protection не предназначены для реагирования на запросы правоохранительных органов. OME с BYOK для Azure Information Protection разработан для организаций, ориентированных на соответствие требованиям. Майкрософт серьезно относится к сторонним запросам на данные клиентов. Как поставщик облачных служб, мы всегда выступаем за конфиденциальность ваших данных. В случае получения повестки мы всегда пытаемся перенаправить стороннюю сторону непосредственно к вам для получения информации. (Читайте блог Брэда Смита: Защита данных клиентов от государственного слежки). Мы периодически публикуем подробные сведения о запросе, который мы получаем. Дополнительные сведения о запросах сторонних данных см. в статье Реагирование на запросы государственных и правоохранительных органов на доступ к данным клиентов в центре управления безопасностью Майкрософт. Кроме того, см. раздел «Раскрытие данных клиента» в условиях использования веб-служб (OST).

Функции инфраструктуры

Azure RMS предоставляет следующие возможности для поддержки ИТ-отделов и инфраструктурных организаций:

Примечание

Организации всегда могут прекратить использование службы Azure Rights Management без потери доступа к содержимому, которое ранее было защищено с помощью Azure Rights Management.

Дополнительные сведения см. в статье » Списание и деактивация Службы управления правами Azure».

Создание простых и гибких политик

Настраиваемые шаблоны защиты позволяют администраторам быстро и легко применять политики, а пользователям — применять нужный уровень защиты для каждого документа, чтобы доступ к нему имели только пользователи из вашей организации.

Например, чтобы предоставить общий доступ к корпоративному стратегическому документу для всех сотрудников, примените для всех внутренних сотрудников политику «только для чтения». Применительно к более конфиденциальному документу, например финансовому отчету, предоставьте доступ только руководителям.

Настройте политики маркировки на портале соответствия Требованиям Microsoft Purview. Дополнительные сведения см. в .

Простая активация

Для новых подписок активация проводится автоматически. В существующих подписках для включения службы Rights Management достаточно нескольких щелчков мышью на портале управления или двух команд PowerShell.

Аудит и мониторинг служб

Проводите аудит и контролируйте использование защищенных файлов даже после того, как они покидают пределы организации.

Например, если сотрудник компании Contoso, Ltd участвует в совместном проекте с тремя сотрудниками компании Fabrikam, Inc, он может отправить им документ, на который установлена защита и который разрешено только читать.

Функция аудита системы RMS Azure может предоставлять следующую информацию:

-

открывали ли партнеры из компании Fabrikam этот документ и в какое время;

-

совершали ли другие пользователи, которых вы не указали, неудачные попытки открыть документ. Это может произойти, если сообщение было переслано или сохранено в общем расположении.

Администраторы AIP могут отслеживать использование документов и отзывать доступ к файлам Office. При необходимости пользователи могут отзывать доступ к своим защищенным документам.

Возможность масштабирования в пределах организации

Azure Rights Management функционирует как облачная служба, которой присуща эластичность Azure (возможности вертикального увеличения и уменьшения масштаба), поэтому вам не нужно подготавливать или развертывать дополнительные локальные серверы.

ИТ-контроль над данными

Организации могут использовать возможности ИТ-управления, в том числе следующие:

| Компонент | Описание |

|---|---|

| Управление ключом клиента | Используйте решения для управления ключом клиента, такие как создание собственных ключей (BYOK) и двойное шифрование ключей (DKE). Дополнительные сведения см. в следующих статьях:- Планирование и реализация ключа клиента AIP — DKE в документации по Microsoft 365. |

| Аудит и ведение журнала использования | Используйте функции аудита и ведения журнала использования для анализа бизнес-информации, отслеживания нарушений и проведения расследования при утечке информации. |

| Делегирование доступа | Делегированный доступ с использованием функции суперпользователя гарантирует, что ИТ-отдел всегда может получить доступ к защищенному содержимому, даже если документ был защищен сотрудником, который уже не работает в вашей организации. Для сравнения решения однорангового шифрования рискуют потерять доступ к корпоративным данным. |

| Синхронизация Active Directory | Синхронизация для поддержки стандартных удостоверений локальных учетных записей Active Directory, с помощью решения для управления гибридными удостоверениями, такого как Azure AD Connect. |

| Единый вход | Поддержка единого входа в облако без репликации паролей с помощью AD FS. |

| Переход с AD RMS | Если вы развернули службы Active Directory Rights Management (AD RMS), вы можете перейти на использование Azure Rights Management без потери доступа к данным, которые ранее были защищены с помощью AD RMS. |

Что позволяет сделать AD RMS?

Служба управления правами ActiveDirectory (AD RMS; ее роль появилась в

Windows Server 2008, ранее Rights Management Services были доступны как

отдельный компонент) – одно из самых доступных IRM-решений, так как идет в

составе довольно популярной в компаниях ОС и замечательно интегрируется с

остальными компонентами. То есть для внедрения ADRMS не требуются дополнительные

финансовые вливания и работа с напильником для интеграции в существующую

инфраструктуру. Например, при работе с Share Point нет необходимости вручную

назначать разрешения на каждый документ, так как разрешения применяются на

уровне библиотеки. Кроме того, Windows Server 2008 R2 включает в себя File

Classification Infrastructure, что позволяет автоматизировать классификацию

файлов на основании местоположения, владельца или создателя файла, содержимого,

размера и других параметров.

AD RMS позволяет задавать следующие разрешения на работу с файлами: Full

Control, View, Edit, Save, Extract, Export, Print, Allow Macros, Forward, Reply,

Reply All, View Rights. AD RMS по умолчанию может работать со следующими типами

документов:

- Документы Word, Excel, PowerPoint и InfoPath, начиная с 2003 версии

офиса. В версиях офиса, кроме Microsoft Office Ultimate 2007,

OfficeEnterprise 2007, Office Professional Plus 2007 и Office 2003

Profession, можно только читать, но нельзя создавать документы, защищенные с

помощью AD RMS. - Файлы Microsoft XML Paper Specification (XPS).

Кроме этого партнеры MS регулярно добавляют поддержку новых типов документов:

- Создание и работа с защищенными pdf-файлами с помощью Foxit PDF Security

Suite, GigaTrust Enterprise, решений от компаний Liquid Machines и Secure

Islands. Продукты Foxit ориентированы только на работу с pdf-файлами и

неплохо интегрируются с Microsoft Office Share Point Server. Преимущество же

решения GigaTrust в том, что оно блокирует несколько сотен приложений по

захвату экрана и предоставлению файлов в общий доступ. - Вышеперечисленные компании предлагаю решения и для защиты CAD-файлов и

некоторых других форматов. - Для поддержки любых типов фалов можно использовать ADRMS Software

Development Kit (SDK), который позволяет программно шифровать и

расшифровывать документы, ассоциировать права с содержимым файлов и

взаимодействовать со службами ADRMS.

В процессе работы с ADRMS генерируется большое количество сертификатов и

лицензий, которые, по сути, тоже являются сертификатами.

На рисунке перечислены основные сертификаты и их содержимое.

Далее изображен процесс создания и работы с защищенным документом, который

состоит из следующих шагов:

- Автор единожды, при первой попытке создать защищенный документ,

получает RAC и CLC от кластера AD RMS. - С помощью приложения, поддерживающего работу с AD RMS, автор создает

файл и задает набор разрешений на использование файла. Приложение шифрует

файл симметричным ключом, который, в свою очередь, шифруется открытым ключом

AD RMS сервера. Зашифрованный ключ помещается в «publishing license»,

которая привязывается к файлу. Лицензию может выдать только AD RMS кластер,

к которому принадлежит автор. Если кластер автору недоступен, то копия

симметричного ключа шифруется с помощью CLC. - Файл любым способом доставляется от автора получателю. На компьютере

получателя должен быть RAC. Если его нет, то он издается AD RMS кластером. - Для работы с файлом клиентское приложение отправляет запрос на «use

license» кластеру AD RMS, издавшему «publishing license». В запросе

отправляется сертификат учетной записи получателя и «publishing license»,

которая содержит ключ шифрования защищенного файла. - Сервер проверяет, что получатель авторизован для работы с документом.

Затем расшифровывает ключ шифрования файла своим закрытым ключом,

перешифровывает его с использованием открытого ключа получателя и отправляет

пользователю «use license», в которую могут быть включены дополнительные

ограничения (например, версия ОС или срок действия). - На стороне клиента происходит проверка сертификатов, списков отзыва,

цепочек доверия сертификатов, и если все проверки проходят успешно, то

пользователь получает доступ к файлу.

IRM в гибридных развертываниях

Exchange использует серверы AD RMS в лесу Active Directory, в котором установлен сервер Exchange Server. Для локальных серверов Exchange Server используется локальный сервер AD RMS. Для организации Exchange Online используются серверы AD RMS, обслуживаемые в Центрах обработки данных Microsoft 365 и Office 365. Конфигурация служб AD RMS, которую использует каждая организация Exchange, не зависит от любого другого развертывания AD RMS.

Конфигурация AD RMS и, следовательно, конфигурация IRM не реплицируются автоматически между локальной организацией Exchange и Exchange Online организацией. Все шаблоны AD RMS, определенные вами, не копируются автоматически в Exchange Online организацию. Если вы хотите, чтобы те же шаблоны AD RMS были доступны в Exchange Online организации, необходимо вручную экспортировать шаблоны из локальной организации и применить их в microsoft 365 или Office 365 организации. См далее в этом разделе.

Взаимодействие с пользователем

Конфигурация службы IRM, применяемая к пользователю, зависит от используемого клиента и расположения почтового ящика пользователя. В следующей таблице показан сервер AD RMS, с которым будет работать пользователь.

Активный сервер службы управления правами Active Directory

| Client | Локальный почтовый ящик | Почтовый ящик Exchange Online |

|---|---|---|

| Клиенты Outlook для настольных компьютеров | Локальная служба AD RMS | Локальная служба AD RMS |

| Outlook в Интернете | Локальная служба AD RMS | AD RMS для Exchange Online |

| Устройство ActiveSync | Локальная служба AD RMS | AD RMS для Exchange Online |

Не исключено, что, в зависимости от конфигурации службы управления правами Active Directory в локальной организации и организации Exchange Online, для пользователя, который использует Outlook 2007 и Outlook в Интернете могут отображаться другие шаблоны службы управления правами Active Directory. По этой причине, мы настоятельно рекомендуем применять те же шаблоны как для локальной сети организации и Exchange.

Не должно быть никакой разницы в IRM для Outlook пользователи, независимо от того, регулируется ли их ящик находится в локальной или Exchange в сети организации.

Когда установлена надстройка управления правами для Internet Explorer, пользователи Outlook в Интернете, почтовый ящик которых размещен на локальном сервере Exchange, могут только открывать электронные сообщения, защищенные при помощи IRM. Они не могут ответить или создать защищенные таким образом сообщения.

Пользователь Outlook в Интернете, почтовый ящик которого находится в Exchange Online, смогут открывать защищенные сообщения электронной почты без каких-либо дополнительных программ и могут ответить и создать новые защищенные правами сообщения.

Функциональные возможности сервера

На локальных серверах Exchange используется агент предварительного лицензирования службы управления правами Active Directory для расшифровки сообщений с защищенными правами на доступ; таким образом, пользователям не требуется предоставлять учетные данные при открытии этих сообщений. Локальный сервер Exchange связывается с локальным сервером AD RMS для проверки политик и прав пользователя и для запроса авторизации на расшифровку сообщения.

В организации Exchange Online предоставляются несколько дополнительных функций, связанных с IRM, которые используют AD RMS в Exchange Online. Эти функции, такие как расшифровка отчетов журнала, делают содержимое сообщений с защищенными правами на доступ открытым для служб Exchange для дополнительной обработки. Например, расшифрованное содержимое занесенного в журнал сообщения можно сохранить, наряду с первоначальным сообщением с защищенными правами на доступ, для более облегченного обнаружения. Кроме того, шаблоны IRM могут быть автоматически применены к сообщениям с помощью правил защиты Outlook или правил транспорта для соответствия сообщений политике организации по защите данных.

Какие подписки нужно использовать Шифрование сообщений Microsoft Purview?

Чтобы использовать Шифрование сообщений Microsoft Purview, вам потребуется один из следующих планов:

-

Шифрование сообщений Microsoft Purview предлагается в рамках Office 365 корпоративный E3 и E5, Microsoft 365 корпоративный E3 и E5, Microsoft 365 бизнес премиум Office 365 A1, A3 и A5, а также Office 365 для государственных организаций G3 и G5. Дополнительные лицензии не требуются для получения новых возможностей защиты на платформе Azure Information Protection.

-

Вы также можете добавить azure Information Protection план 1 в следующие планы для получения Шифрование сообщений Microsoft Purview: Exchange Online план 1, Exchange Online план 2, Office 365 F3, Microsoft 365 бизнес базовый, Microsoft 365 бизнес стандарт или Office 365 корпоративный E1.

-

Каждый пользователь, пользующийся преимуществами Шифрование сообщений Microsoft Purview, должен быть лицензирован для использования этой функции.

-

Полный список см. в описании служб Exchange Online для Шифрование сообщений Microsoft Purview.

IRM в Exchange 2013

В Exchange 2013 функции IRM можно использовать для применения постоянной защиты сообщений и вложений. IRM использует службы Active Directory Rights Management Services (AD RMS), технологию защиты информации в Windows Server 2008 и более поздних версиях. С помощью функций IRM в Exchange 2013 ваша организация и пользователи могут контролировать права получателей электронной почты. IRM также позволяет разрешать или ограничивать действия получателей, такие как пересылка сообщения другим получателям, печать сообщения или вложения, извлечение сообщения или содержимого вложения путем копирования и вставки. Защита IRM может применяться пользователями в Microsoft Outlook или Microsoft Office Outlook Web App, либо она может основываться на политиках обмена сообщениями вашей организации и применяться с помощью правил защиты транспорта или правил защиты Outlook. В отличие от других решений по шифрованию электронной почты, IRM также позволяет вашей организации расшифровать защищенное содержимое для обеспечения соответствия политике.

AD RMS использует сертификаты и лицензии на основе XrML для сертификации компьютеров и пользователей, а также для защиты содержимого. Если такое содержимое, как документ или сообщение, защищено с помощью AD RMS, прикрепляется лицензия XrML, содержащая права, которые имеют авторизованные пользователи к содержимому. Чтобы получить доступ к содержимому, защищенному IRM, приложения с поддержкой AD RMS должны получить лицензию на использование для авторизованного пользователя из кластера AD RMS.

Примечание.

В Exchange 2013 агент предварительной лицензии присоединяет лицензию на использование к сообщениям, защищенным с помощью кластера AD RMS в вашей организации. Дополнительные сведения см. в разделе Prelicensing далее в этом разделе.

Приложения, используемые для создания содержимого, должны быть с поддержкой RMS, чтобы применять постоянную защиту к содержимому с помощью AD RMS. Приложения Microsoft Office, такие как Word, Excel, PowerPoint и Outlook, поддерживают RMS и могут использоваться для создания и использования защищенного содержимого.

IRM помогает выполнять следующие действия.

- предотвратить пересылку, изменение, печать, отправку по факсу, сохранение и копирование уполномоченными получателями содержимого, защищенного службой IRM;

- обеспечить для вложений в поддерживаемых форматах такой же уровень защиты, что и для сообщения;

- поддерживать функцию управления сроком действия сообщений и вложений с защитой IRM, которая не позволяет просматривать их по истечении указанного периода;

- Запретить копирование содержимого, защищенного IRM, с помощью средства ножницы в Microsoft Windows.

Однако IRM не может предотвратить копирование сведений с помощью следующих методов:

- Сторонние программы для захвата экрана

- Использование устройств обработки изображений, таких как камеры, для фотографирования содержимого, защищенного IRM, отображаемого на экране

- Пользователи, запоминающие или вручную расшифровывая информацию

Дополнительные сведения о AD RMS см. в статье Службы Active Directory Rights Management Services.

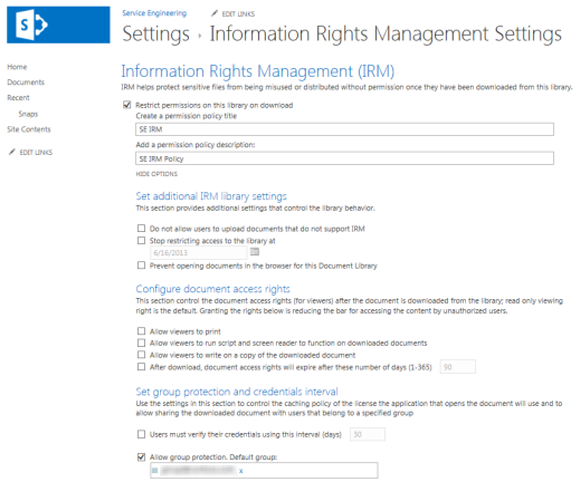

Применение IRM к списку или библиотеке

-

Перейдите к списку или библиотеке, для которых необходимо настроить IRM.

-

На ленте откройте вкладку «Библиотека «, а затем выберите » Параметры библиотеки». (Если вы работаете в списке, перейдите на вкладку «Список» и выберите пункт «Параметры списка»).

-

В разделе «Разрешения и управление» выберите «Управление правами на доступ к данным». Если ссылка на службу управления правами на доступ к данным не отображается, IRM может не быть включена для вашего сайта. Обратитесь к администратору сервера, чтобы узнать, можно ли включить IRM для своего сайта. Ссылка «Управление правами на доступ к данным» не отображается для библиотек рисунков.

-

На странице «Параметры управления правами на доступ к данным» установите флажок «Ограничить разрешение на доступ к документам в этой библиотеке», чтобы применить ограниченное разрешение к документам, скачиваемых пользователями из этого списка или библиотеки.

-

В поле заголовка «Создание политики разрешений » введите описательное имя политики. Используйте имя, которое помогает идентифицировать эту политику из других политик. Например, используйте company Confidential для применения ограниченных разрешений к списку или библиотеке, содержащую конфиденциальные документы компании.

-

В поле » Добавление политики разрешений» введите описание, которое будет отображаться для пользователей, использующих этот список или библиотеку, в котором объясняется, как они должны обрабатывать документы в этом списке или библиотеке. Например, вы можете ввести «Обсуждение содержимого этого документа» только с другими сотрудниками, если вы хотите ограничить доступ к данным в этих документах внутренним сотрудникам.

-

Чтобы применить дополнительные ограничения к документам в этом списке или библиотеке, выберите «Показать параметры» и выполните одно из следующих действий:

| Выполните следующие действия: | Выполните указанные ниже действия. |

|---|---|

| Разрешить пользователям печатать документы из этого списка или библиотеки | Установите флажок «Разрешить зрителям печатать «. |

| Разрешить пользователям с разрешением «Просмотреть элементы» выполнять внедренный код или макросы в документе. | Установите флажок «Разрешить зрителям запускать сценарий и средство чтения с экрана для работы с загруженным документом». При выборе этого параметра пользователи могут выполнить код для извлечения содержимого документа. |

| Выберите этот параметр, если вы хотите ограничить доступ к содержимому указанным периодом времени. Если вы выберете этот параметр, срок действия лицензий на выдачу пользователям для доступа к содержимому истечет через указанное число дней, и пользователям потребуется вернуться на сервер, чтобы проверить свои учетные данные и скачать новую копию. | Установите флажок «После скачивания», срок действия прав доступа к документу истечет через указанное число дней (1–365 ), а затем укажите количество дней, в течение которых документ будет отображаться. |

| Запретить пользователям отправлять документы, которые не поддерживают IRM, в этот список или библиотеку. При выборе этого параметра пользователи не смогут отправлять файлы следующих типов: типы файлов, для которых не установлены соответствующие системы защиты IRM на всех интерфейсных веб-серверах. Типы файлов, которые Не удается расшифровать в SharePoint Server 2010. Типы файлов, защищенные IRM в другой программе. | Установите флажок «Не разрешать пользователям отправлять документы, не поддерживающие IRM «. |

| Удалите ограниченные разрешения из этого списка или библиотеки на определенную дату. | Установите флажок «Остановить ограничение доступа к библиотеке», а затем выберите дату. |

| Укажите интервал, в течение которого учетные данные Azure RMS кэшируются для программы, которая имеет лицензию на открытие документа. | Установите флажок «Пользователи должны проверить свои учетные данные с помощью этого флажка интервала (дней)», а затем введите интервал для кэширования учетных данных в течение нескольких дней. |

| Разрешите защиту группы, чтобы пользователи могли предоставлять общий доступ членам одной и той же группы. | Выберите «Разрешить защиту группы» и введите имя группы для общего доступа. |

- После выбора нужных параметров нажмите кнопку «ОК».

Понятие утечки информации

Утечка потенциально конфиденциальной информации может быть дорогостоящим для организации и иметь широкое влияние на организацию и ее бизнес, сотрудников, клиентов и партнеров. Местные и отраслевые правила все чаще регулируют хранение, передачу и защиту определенных типов информации. Чтобы избежать нарушения применимых правил, организации должны защитить себя от преднамеренной, случайной или случайной утечки информации.

Ниже приведены некоторые последствия утечки информации.

-

Финансовый ущерб. В зависимости от размера, отрасли и местных правил утечка информации может привести к финансовым последствиям из-за потери бизнеса или из-за штрафов и штрафов, налагаемых судами или контролирующими органами. Государственные компании также могут рисковать потерять рыночную капитализацию из-за негативного освещения в средствах массовой информации.

-

Ущерб имиджу и авторитету: утечка информации может нанести ущерб имиджу организации и доверию к клиентам. Кроме того, в зависимости от характера общения утечка сообщений электронной почты может стать источником смущения для отправителя и организации.

-

Потеря конкурентного преимущества: одной из самых серьезных угроз от утечки информации является потеря конкурентного преимущества в бизнесе. Раскрытие стратегических планов или раскрытие информации о слиянии и приобретении может привести к потере доходов или рыночной капитализации. Другие угрозы включают потерю исследовательской информации, аналитических данных и другой интеллектуальной собственности.