Отношения доверия для леса

Отношения доверия в лесу помогают управлять сегментированными инфраструктурами AD DS и поддерживают доступ к ресурсам и другим объектам в нескольких лесах. Доверие леса полезно для поставщиков услуг, организаций в процессе слияния или поглощения, совместных деловых экстрасетей и компаний, которым необходимо решение для автономного управления.

С помощью отношений доверия лесов можно связать два леса, чтобы сформировать одностороннее или двустороннее транзитивное отношение доверия. Доверие лесов позволяет администраторам подключать два леса AD DS с одним отношением доверия для обеспечения эффективной проверки подлинности и авторизации в этих лесах.

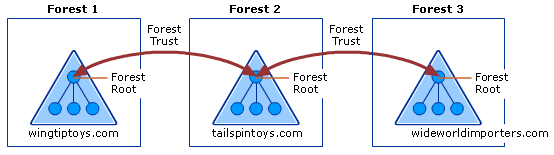

Доверие лесов можно создать только между корневым доменом леса в одном лесу и корневым доменом леса в другом лесу. Отношения доверия лесов могут быть созданы только между двумя лесами и не могут быть неявно расширены на третий лес. Такими образом, если между лесом 1 и лесом 2 создано одно отношение доверия лесов, а между лесом 2 и лесом 3 — другое, лес 1 не имеет неявного отношения доверия с лесом 3.

На следующей схеме показаны два отдельных отношения доверия лесов между тремя лесами AD DS в одной организации.

В этом примере конфигурации предоставляется следующий доступ:

- пользователи в лесу 2 могут получать доступ к ресурсам в любом домене леса 1 и леса 3;

- пользователи в лесу 3 могут получать доступ к ресурсам в любом домене леса 2;

- пользователи в лесу 1 могут получать доступ к ресурсам в любом домене леса 2.

Эта конфигурация не позволяет пользователям леса 1 получить доступ к ресурсам в лесу 3 и наоборот. Чтобы разрешить пользователям в лесу 1 и лесу 3 общий доступ к ресурсам, необходимо создать двустороннее транзитивное отношение доверия между этими двумя лесами.

Если между двумя лесами создается одностороннее доверие лесов, члены доверенного леса могут использовать ресурсы, расположенные в доверяющем лесу. Однако доверие действует только в одном направлении.

Например, при создании одностороннего отношения доверия между лесом 1 (доверенный лес) и лесом 2 (доверяющий лес) справедливо следующее:

- члены леса 1 могут получить доступ к ресурсам, расположенным в лесу 2;

- члены леса 2 не могут получить доступ к ресурсам, расположенным в лесу 1, используя то же отношение доверия.

Важно!

Лес ресурсов доменных служб Azure AD поддерживает односторонние отношения доверия лесов с локальной службой Active Directory.

Требования к доверию лесов

Чтобы можно было создать доверие лесов, необходимо убедиться в наличии правильной инфраструктуры службы доменных имен (DNS). Отношения доверия лесов можно создавать только при наличии одной из следующих конфигураций DNS:

Единственный корневой DNS-сервер — это корневой DNS-сервер для обоих пространств имен DNS леса

Корневая зона содержит делегирования для каждого пространства имен DNS, а корневые указания всех DNS-серверов включают корневой DNS-сервер.

Если общий корневой DNS-сервер и корневые DNS-серверы для каждого из пространств имен DNS леса отсутствуют, используйте серверы условной пересылки для каждого из пространств имен DNS, чтобы маршрутизировать запросы имен к другому пространству имен.

Важно!

Любой лес доменных служб Azure AD с отношением доверия должен использовать эту конфигурацию DNS. Размещение пространства имен DNS, отличного от пространства имен DNS леса, не является компонентом доменных служб Azure AD

Серверы условной пересылки — это правильная конфигурация.

Если общий корневой DNS-сервер и корневые DNS-серверы для каждого из пространств имен DNS леса отсутствуют, используют дополнительные зоны DNS, настроенные в каждом из пространств имен DNS, для маршрутизации запросов имен к другому пространству имен.

Чтобы создать отношение доверия лесов, необходимо быть членом группы «Администраторы домена» (в корневом домене леса) или группы «Администраторы предприятия» в Active Directory. Каждому отношению доверия назначается пароль, который должен быть известен администраторам в обоих лесах. Участники группы «Администраторы предприятия» в обоих лесах могут создавать отношения доверия в обоих лесах одновременно. В этом случае для обоих лесов автоматически создается и записывается криптографически случайный пароль.

Лес управляемого домена поддерживает до пяти односторонних исходящих отношений доверия с локальными лесами. Исходящее отношение доверия лесов для доменных служб Azure AD создается на портале Azure. Вы не создаете вручную отношение доверия с самим управляемым доменом. Входящее отношение доверия лесов должно быть настроено пользователем с привилегиями, которые ранее были указаны в локальной службе Active Directory.

Настройка DNS

Для построения доверия необходимо, чтобы контроллеры домена видели друг друга. Все запросы на поиск узлов в AD выполняются через службы доменных имен. Таким образом, в нашем примере, мы должны сконфигурировать условную пересылку на DNS обоих доменов

Также важно, чтобы между контроллерами была сетевая доступность — по сети они должны видеть друг друга

На DNS домена primary.local

Открываем Диспетчер серверов — кликаем по Средства — DNS:

В открывшемся окне выбираем нужный сервер, если их несколько — раскрываем его — кликаем правой кнопкой мыши по Серверы условной пересылки — Создать сервер условной пересылки:

В «DNS-домен» пишем второй домен (в нашем случае, secondary.local), затем задаем его IP-адрес, ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицировать ее следующим образом — выбираем Все DNS-серверы в этом домене:

Открываем командную строку и вводим команду:

nslookup secondary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: secondary.local

Address: 192.168.0.16

На DNS домена secondary.local

Действия, которые делаем на втором сервере DNS, во многом, аналогичны.

Открываем Диспетчер серверов — Средства — DNS:

Раскрываем сервер — Серверы условной пересылки — Создать сервер условной пересылки:

На данном шаге небольшие изменения. В «DNS-домен» пишем первый домен (primary.local), затем задаем его IP-адрес (192.168.0.15), ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицивовать ее следующим образом — выбираем Все DNS-серверы в этом домене:

В командной строке второго сервера проверяем настройку:

nslookup primary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: primary.local

Address: 192.168.0.15

Миграция между лесами Exchange, часть 3 Добавление доверительных отношений домена

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>style=»clear:both;»>

Основные моменты этой статьи:

1. Исходный домен добавляет доверительные отношения целевого домена.

2. Добавьте доверительные отношения исходного домена к целевому домену.

1. Исходный домен добавляет доверительные отношения целевого домена.

Исходный домен действующий

Домены Active Directory и доверительные отношения — щелкните Свойства

Нажмите Новое доверие

Следующий шаг

Введите доменное имя целевого домена

Как показано ниже, следующий шаг

Как показано ниже, следующий шаг

Как показано ниже, следующий шаг

Введите логин и пароль

Как показано ниже, следующий шаг

Как показано ниже, следующий шаг

Как показано ниже, следующий шаг

Как показано на рисунке ниже, на следующем шаге также можно выбрать рисунок ниже: Да, подтвердить исходящее доверие

Как показано на рисунке ниже, на следующем шаге также можно выбрать рисунок ниже: Да, подтвердить входящее доверие

Как показано ниже, следующий шаг

Вы можете видеть, что исходный домен доверяет целевому домену

Целевой домен доверяет исходному домену

По очереди выполните следующие трастовые операции

Перепечатано по адресу: https://blog.51cto.com/zhaodongwei/1946957

Интеллектуальная рекомендация

App App App Applet RSA шифрование использует jsencrypt Перспективы: хочу использовать открытый ключ RSA, чтобы перейти на задний план, чтобы обеспечить безопасность данных, хотя приложение может быть …

1. Установите cuda9.0 и cudnn7.0 Установить cuda9.0 очень просто, непосредственно загрузите cuda_9.0.176_windows.exe и cudnn-9.0-windows7-x64-v7.zip, здесь загрузка cudnn должна быть зарегистрирована….

12. Когда заранее неизвестно, сколько пользовательских вводов должно использоваться, обычно используется контур, однако, в дополнение к установке переменной управления контуром, условие цикла также мо…

Общее время: 1000 мс Ограничение памяти: 65536 КБ Описание В последнее время все больше и больше людей привлекаются к работе на фондовом рынке, и Ай Фу также немного продвинулся. Помня, что «фон…

Оригинальная ссылка:https://leetcode.com/problems/merge-two-sorted-lists/ Название Введение Merge two sorted linked lists and return it as a new list. The new list should be made by splicing together …

Вам также может понравиться

1. Описание заголовка: введите несколько наборов соответствующих строк, одна из которых является английской, а другая — иностранной. Начните с ввода словаря, затем запросите словарь в соответствии с и…

Жена позвонила своему мужу-программисту: купи десять булочек после работы и купи одну, если увидит одну, продающую арбуз. Той ночью ее муж принес булочку в дом. Жена сердито сказала: почему вы покупае…

основы numpy 1. Массив 1) Используйте объекты класса np.ndarray для представления n-мерных массивов Фактические данные: элементы в массиве Метаданные: описывают элементы в массиве отделяет фактические…

Ошибка «Эта категория является ключевым стандартом, а кодирование не является критическим значением» — распространенная проблема в разработке для iOS, которая приводит к сбою приложения пр…

Спецификация языковой компиляции GO Объединение пустого среза должен использовать следующий формат Вывод печати Аббревиатура должна быть последовательной, например, URL -адрес капитализации или нижний…

Доверительные отношения области

Последний тип доверительных отношений — это доверительные отношения области (Realm Trusts). Они устанавливаются между доменом или лесом Windows Server 2003 и касаются Windows-реализации области Kerberos v51. Защита Kerberos основана на открытом стандарте, имеются другие системы сетевой защиты, основанные на протоколе Kerberos. Доверительные отношения области можно создать между любыми Kerberos-областями, которые поддерживают стандарт Kerberos v5. Доверительные отношения области могут быть односторонними или двухсторонними, их можно также сконфигурировать как транзитивные и не транзитивные.

1протокол Kerberos

Если у Вас возникли проблемы, вопросы или пожелания к статье – милости просим в тему поддержки этой статьи.

Настройка и проверка перенаправления DNS

Добавление зоны перенаправления осуществляется командой:

| ipa dnsforwardzone-add windomain.ad —forwarder=<IP-адрес_контроллера_AD> —forward-policy=only |

Проверки успешного выполнения команды:

Проверка #1, сервер должен быть доступен:

| ping -c 3 winserver.windomain.ad |

Проверка #2, служба должна быть доступна:

| dig SRV _ldap._tcp.ipadomain.ipa |

Проверка #3, служба должна быть доступна:

| dig SRV _ldap._tcp.windomain.ad |

Проверка #4, работоспособность службы samba

|

Использование ключа -k налагает обязательное условие:команда должна выполняться из сессии (от имени) пользователя, на которого был полчен билет Kerberos. При этом, как указано выше, обращения к samba от имени непривилегированных пользователей не работают.Например, если из сессии локального пользователя localadmin получить билет kinit admin@ipadomain.ipa, а потом попробовать выполнить команду smbclient с опцией -k, результатом будет ошибка доступа, так как localadmin не имеет билета Kerberos.Если команда выполняется от имени пользователя admin@ipadomain.ipa (доменного администратора) — опять будет ошибка, так как пользовватель admin не является суперпользователем. При этом на других (клиентских) компьютерах привилегии суперпользователя для выполнения обращений к samba не требуются. |

Последовательность действия для проверки:

- Получить принципал admin (администратора домена) для суперпользователя;

- Войти в сессию пользователя admin, что позволит использовать принципал admin;

- Выполнить команду с правами суперпользователя, чтобы получить доступ к конфигурации samba.

Последовательность команд для сессии локального администратора (команды должны выполнятся в единой сессии):

|

sudo login adminkinit |

Последовательность команд для сессии доменного администратора (admin):

|

sudo kinitsudo smbclient -k -L ipaserver.ipadomain.ipa |

Далее аналогично (из login-сессии локального администратора или из сессии администратора домена с использованием sudo) должна выполняться команда установления доверительных отношений.

Определяемся с типом доверительных отношений¶

Доверительные отношению могут быть разных типов. Перед тем, как их настроить, нужно понять, какие нам требуются.

Одностороннее или двустороннее

Определяют направление доверия одного домена к другому.

В односторонних отношениях, только один домен доверяет другому. В результате, на компьютерах одного из доменов можно будет авторизоваться с использованием пользователей другого. При создании такого доверия нужно указать также направление (входящее или исходящее) — оно определяет чьи пользователи смогут проходить аутентификацию на чьем домене.

В двусторонних отношениях домены доверяют друг другу. Таким образом, аутентификация выполняется на всех компьютерах под пользователями любого из доменов.

Внешнее или доверие леса

Внешнее или нетранзитивное отношение устанавливается между двумя доменами напрямую вне леса.

Доверие леса или транзитивное отношение связывает леса и все их домены.

Настройка DNS

Для построения доверия необходимо, чтобы контроллеры домена видели друг друга. Все запросы на поиск узлов в AD выполняются через службы доменных имен. Таким образом, в нашем примере, мы должны сконфигурировать условную пересылку на DNS обоих доменов

Также важно, чтобы между контроллерами была сетевая доступность — по сети они должны видеть друг друга

kazan.wsr и wsb.wse

- Открываем Диспетчер серверов — кликаем по Средства — DNS:

- В открывшемся окне выбираем нужный сервер, если их несколько — раскрываем его — кликаем правой кнопкой мыши по Серверы условной пересылки — Создать сервер условной пересылки:

- В «DNS-домен» пишем второй домен (в нашем случае, secondary.local), затем задаем его IP-адрес, ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицировать ее следующим образом — выбираем Все DNS-серверы в этом домене:

- Для проверки следует использовать команду nslookup в адрес только что добавленного домена. Если будет возвращен ответ с именем и адресом удаленного сервера, то все сделано правильно.

Настройка доверительных отношений

- В домене kazan.wsr открываем Диспетчер серверов — кликаем по Средства — Active Directory — домены и доверие:

- В открывшемся окне кликаем правой кнопкой по нашему домену — Свойства:

- Переходим на вкладку Отношения доверия — кликаем по Создать отношение доверия…:

- Нажимаем Далее — вводим имя для второго домена (spb.wse) и кликаем Далее:

- Выбираем Доверие леса (если нам не нужно внешнее доверие) — Далее:

- В окне «Направление отношения доверия» выбираем Двустороннее:

- В следующем окне выбираем, на каком из доменов мы применяем настройку — если у нас есть права администратора для обоих доменов, то выбираем Для данного и указанного доменов:

- Далее нужно выбрать «Уровень проверки подлинности исходящего доверия» — если оба домена принадлежат нашей организации, предпочтительнее выбрать Проверка подлинности в лесу, чтобы предоставить доступ ко всем ресурсам:

- Доверие установлено

https://www.dmosk.ru/miniinstruktions.php?mini=trust-ad

Последнее обновление: 2021-04-26

Поддержка технологии для отношений доверия

Отношения доверия используют различные службы и функции, такие как DNS, для поиска контроллеров домена в партнерских лесах. Отношения доверия также используют протоколы проверки подлинности NTLM и Kerberos и механизмы управления доступом и авторизации на основе Windows, чтобы обеспечить безопасную инфраструктуру связи между доменами и лесами в AD DS. Следующие службы и компоненты помогают поддерживать успешные отношения доверия.

DNS

AD DS требуется DNS для расположения и именования контроллера домена. Для успешной работы AD DS предоставляется следующая поддержка DNS:

- Служба разрешения имен, которая позволяет сетевым узлам и службам находить контроллеры домена.

- Структура именования, которая позволяет организации отражать организационную структуру в именах доменов службы каталогов.

Обычно развертывается пространство имен домена DNS, отражающее пространство имен домена AD DS. Если перед развертыванием AD DS существует пространство имен DNS, это пространство имен DNS обычно секционируется для AD DS, а также создается поддомен DNS и делегирование для корня леса AD DS. Затем добавляются дополнительные доменные имена DNS для каждого дочернего домена AD DS.

DNS также используется для поддержки расположения контроллеров домена AD DS. Зоны DNS заполняются записями ресурсов DNS, которые позволяют узлам и службам сети обнаруживать контроллеры домена AD DS.

Приложения и сетевой вход в систему

Приложения и служба сетевого входа в систему являются компонентами модели распределенного канала безопасности Windows. Приложения, интегрированные с Windows Server и AD DS, используют протоколы проверки подлинности для взаимодействия со службой сетевого входа в систему, чтобы можно было установить защищенный путь для проверки подлинности.

Протоколы проверки подлинности

Контроллеры домена AD DS проверяют подлинность пользователей и приложений с помощью одного из следующих протоколов:

-

Протокол проверки подлинности Kerberos версии 5

- Протокол проверки подлинности Kerberos версии 5 по умолчанию используется локальными компьютерами под управлением Windows и поддерживает сторонние операционные системы. Этот протокол указан в RFC 1510 и полностью интегрирован с AD DS, SMB, HTTP и RPC, а также клиентскими и серверными приложениями, использующими эти протоколы.

- Если используется протокол Kerberos, серверу не нужно обращаться к контроллеру домена. Вместо этого клиент получает билет для сервера, запрашивая его у контроллера домена в домене учетной записи сервера. Затем сервер проверяет билет без консультации с другими центрами.

- Если какой-либо из компьютеров, участвующий в транзакции, не поддерживает протокол Kerberos версии 5, используется протокол NTLM.

-

Протокол проверки подлинности NTLM

- Протокол NTLM — это классический сетевой протокол проверки подлинности, используемый в старых операционных системах. В целях совместимости он используется доменами AD DS для обработки сетевых запросов проверки подлинности, поступающих из приложений, предназначенных для более ранних клиентов и серверов под управлением Windows, а также сторонних операционных систем.

- Если между клиентом и сервером используется протокол NTLM, сервер должен обратиться к службе проверки подлинности домена на контроллере домена, чтобы проверить учетные данные клиента. Сервер выполняет проверку подлинности клиента, пересылая учетные данные клиента контроллеру домена в домене учетной записи клиента.

- Когда между двумя доменами или лесами AD DS существуют отношения доверия, можно направить запросы на проверку подлинности, созданные с помощью этих протоколов, для предоставления доступа к ресурсам в обоих лесах.

Выбор количества требуемых лесов

После того как вы выполнили все указанные выше требования, вам нужно определить необходимое количество лесов для инфраструктуры организации. Чтобы определить, сколько лесов необходимо развернуть, выясните, какие требования к автономии и изоляции выдвигает каждая группа организации, а затем все эти требования реализуйте в схемах моделей леса. Не стоит забывать, что разбить один лес на два очень сложно. При разработке лесов для каталога сетевой операционной системы (NOS) будет достаточно использовать только один лес. В большинстве случаев, развертывание доменных служб Active Directory выполняется в одном лесе, так как для многих компаний преимущества общего глобального каталога, встроенные доверительные отношения и общий раздел конфигурации играют более важную роль, нежели полное разделение всех административных ролей. Для того чтобы определить, сколько лесов будет использовать ваша организации, рассмотрите следующие ситуации:

- Определите необходимость изоляции или автономии лесов. Необходимость изоляции ограничивает выбор схем, в связи с чем, необходимо будет развернуть еще как минимум один лес для вашей организации;

- Для определения количества лесов, необходимо найти баланс между расходами и преимуществами. Модель с одним лесом является наиболее экономной, требующей наименьших административных затрат. При предпочтении автономной работе с административными службами, экономнее остановиться на услугах надежной ИТ-группы, что позволит управлять данными без затрат на управление самой службой;

- Две разные и автономные ИТ-организации не должны владеть одним и тем же лесом, так как цели их ИТ-групп могут существенно расходиться, что повлечет за собой перебои в рабочем процессе для каждой организации. Поэтому некоторые компании развертывают отдельные леса доменных служб в демилитаризованных зонах. Для повышения безопасности внутренней сети многие организации развертывают серверы с прямым доступом в Интернет именно в DMZ. При этом допустимо использовать управление пользователями и компьютерами в Active Directory, поддерживая изоляцию внутреннего леса;

- В целях безопасности доступ к определенной сетевой информации, целесообразно предоставлять отдельным организационным единицам, при этом используя полное разделение сетевых данных, где информация об одном лесе не отображается в другом. Нецелесообразно передавать администрирование служб внешним партнерам, особенно если это касается многонациональной организации, находящейся в разных странах или регионах. Ввиду того, что действия одних партнеров могут повлиять на услуги, предоставленные другими, партнеры должны соблюдать соглашение об уровне обслуживания, поскольку эти группы нельзя изолировать друг от друга, так как внутри леса все домены используют транзитивные доверительные связи;

- При использовании уникальной схемы развертывания приложений, с несовместимыми изменениями в схеме у разных подразделений в организации, предпочтительно создавать отдельные леса;

- Отдельные леса развертываются также в том случае, если организационная единица не работает с централизованным администрированием или не принимает централизованные административные процедуры.

Сетевые порты, используемые отношениями доверия

Так как отношения доверия должны развертываться с пересечением границ сетей, они могут распространяться на один или несколько брандмауэров. В этом случае можно либо туннелировать доверенный трафик через брандмауэр, либо открыть определенные порты в брандмауэре, чтобы разрешить его передачу.

Важно!

Доменные службы Active Directory не поддерживают ограничение трафика удаленного вызова процедур Active Directory определенными портами.

Ознакомьтесь с разделом Windows Server 2008 и более поздних версий статьи службы поддержки Майкрософт Настройка брандмауэра для доменов и отношений доверия Active Directory, чтобы узнать о портах, необходимых для доверия лесов.

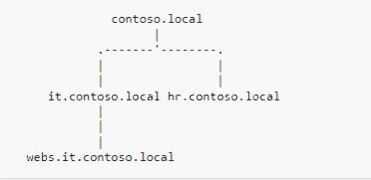

Лес

Использование DNS-имени очень полезно, так как оно позволяет создавать поддомены для управления. Например, у компании может быть корневой домен с именем , а затем поддомены для разных (обычно крупных) отделов, например или .

Active Directory предлагает множество способов организации инфраструктуры, поэтому то, как организация использует поддомены, варьируется от одного к другому. Некоторые создают поддомены для отделов, а другие используют их для разных офисов.

contoso.local лес

contoso.local лес

Представленное дерево доменов известно как «Лес». Имя леса совпадает с именем корневого домена дерева.

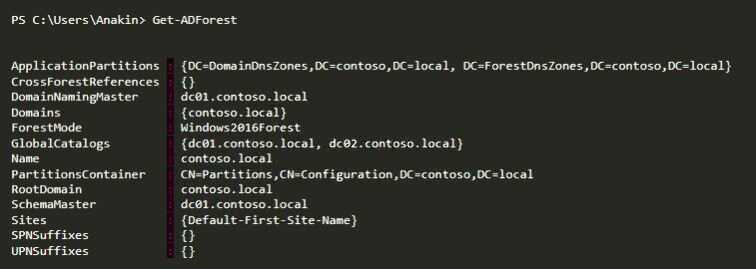

Информация о лесе с помощью Get-ADForest

Информация о лесе с помощью Get-ADForest

В лесу у каждого домена есть своя база данных и свои собственные контроллеры домена. Однако пользователи домена в лесу также могут получить доступ к другим доменам леса. Это означает, что даже если домен может быть автономным (без необходимости взаимодействия с другими доменами), он не изолирован с точки зрения безопасности, поскольку пользователь из одного домена по умолчанию может получить доступ к ресурсам других доменов в том же лесу. Однако пользователи леса по умолчанию не могут получить доступ к ресурсам из других лесов, поэтому лес является логической структурой, которая может обеспечить изоляцию с точки зрению безопасности.

Как уже говорилось, у каждого домена есть свои собственные контроллеры домена, поэтому, если отдел разрастется, могут понадобиться выделенные контроллеры домена, которые обрабатывают запросы всех компьютеров в этом отделе. Вы можете добиться этого, создав новый поддомен, и пользователи по-прежнему смогут получать доступ к компьютерам в других поддоменах того же леса.

Функциональные режимы

Как и компьютеры Windows, домены/леса также могут иметь свою собственную «версию», которая называется функциональным режимом. В зависимости от режима домена/леса могут использоваться новые характеристики.

Названия режимов основаны на минимальной операционной системе , необходимой для работы с ними. Существуют следующие функциональные режимы :

- Windows2000

- Windows2000MixedDomains

- Windows2003

- Windows2008

- Windows2008R2

- Windows2012

- Windows2012R2

- Windows2016

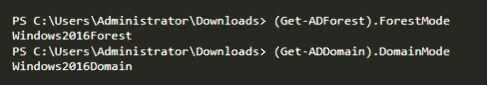

Получить режим леса/домена

Получить режим леса/домена

Если, например, вы найдете домен/лес с режимом , вы можете понять, что все контроллеры домена являются как минимум . Вы должны знать режим, чтобы использовать некоторые характеристики домена, например, группе требуется режим .