Routing

Существует множество команд, которые можно использовать для проверки и настройки маршрутизации. Вот некоторые из них:

Syntax:

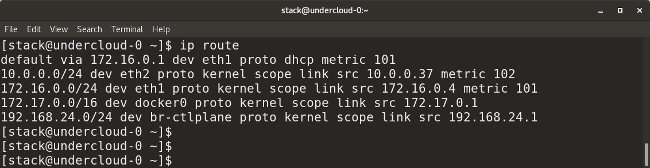

ip route показывает все текущие маршруты, настроенные для соответствующих интерфейсов.

ip-route

route add default gw <gateway-ip> добавляет шлюз по умолчанию в таблицу маршрутизации

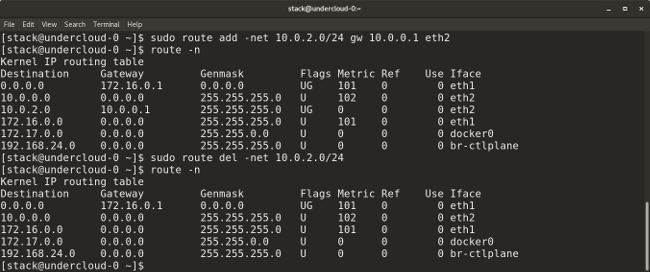

route add -net <network ip/cidr> gw <gateway ip> <interface> добавляет новый сетевой маршрут в таблицу маршрутизации. Существует множество других параметров маршрутизации, таких как добавление маршрута по умолчанию, шлюза по умолчанию и т.д.

route del -net <network ip/cidr> удаляет определенную запись маршрута из таблицы маршрутизации.

route-add-del

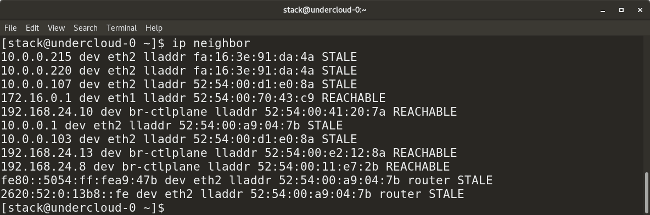

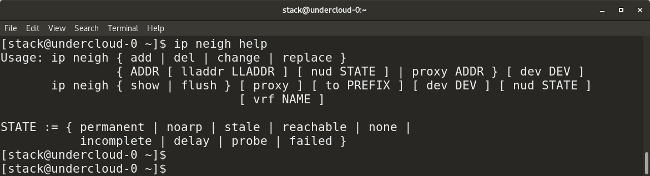

ip neighbor показывает текущую таблицу соседей и может использоваться для добавления, изменения или удаления новых соседей.

ip-neighbor

ip-neigh-help

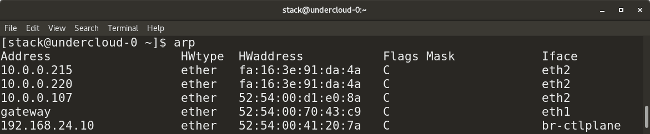

arp (Address Resolution Protocol) похож на ip neighbor. arp сопоставляет IP-адрес системы с соответствующим MAC-адресом (контроль доступа)

arp

Войдите в Ethernet коммутатор через консольный порт

Консольный порт используется для подключения компьютера непосредственно к гигабитному Ethernet коммутатору и управления коммутатором, поскольку для коммутатора нет устройства отображения. В большинстве случаев это самый первый шаг для настройки Ethernet коммутатора. Вот подробные шаги входа в Ethernet коммутатор через консольный порт.

1. Подключите консольный порт коммутатора к последовательному порту компьютера с помощью комбинации конвертера кабеля RJ45 — RS232 (поставляется поставщиком) и конвертера кабеля RS232 — USB (подготовлен самостоятельно).

2. Включите компьютер. Установите программное обеспечение эмуляции терминала на компьютере. Вы можете использовать встроенный гипертерминал Windows 2000 на компьютере. Если нет встроенного программного обеспечения эмуляции терминала, подготовьте программное обеспечение эмуляции терминала, такое как SecureCRT и Putty с открытым исходным кодом.

3. Включите коммутатор, затем откройте установленное программное обеспечение для входа (здесь в качестве примера используется программа Putty), выберите режим последовательного входа, и порт определяется диспетчером устройств. Скорость передачи в бодах: 115200, стоп-биты: 1.

Напоминание: разные Ethernet коммутаторы могут иметь разную скорость передачи в бодах. Например, скорость передачи данных коммутаторов FS TAP составляет 9600 и 115200.

4. Нажмите кнопку »Открыть» и введите имя пользователя и пароль по умолчанию (admin / admin) на всплывающем интерфейсе, чтобы войти в коммутатор. Затем можно провести настройку.

Пользователи также могут получить доступ к базовой конфигурации коммутатора через порт управления, однако, с общими полномочиями. Как только ситуация становится ненормальной или требует повышенных разрешений, консольный порт, который обладает привилегиями суперпользователя, может помочь выполнить операцию.

Ubuntu использование com-port minicom

Как определился наш ком порт

на двух хостах линукс с ком портом, посмотрим командой

Далее по тексту будем считать что на первом ПК ком порт – ttyS0, на втором ttyS1

пользователь NameUser, от которого будем

Проверим в дабавилсь ли пользовател в группу:

Получаем отсылаем символы используя ком порт в консоле

Откроем терминал на хосте Linux и для ожидания получения символов на com-port наберем команду

Отправим с другого хоста Linux символы из консоли

Должны увидеть в консоле первого хоста на ком портом ttyS0 символы, который были отправлены с второго хоста через ком порт ttyS1

Первоначальная Настройка конфигурацияпакета minicom

наберем (конфигурировать необходимо от root иначе не сохраниться настройка конфигурации)

где ключи: l – Отображения ANSI – графики 8 – Восьмибитный режим ввода для русского языка с on – Включаем цветное отображение s – Запускаем утилиту настройки minicom

Произведите настройкуКаталоги и файлы – Каталог для приема – Каталог для отправкиНастройка последовательного порта – Последовательный порт (к примеру /dev/ttyS0)- Скорость/четность/битыСохраните конфигурацию – Сохранить настройка как dfl При нажатии Выход из Minicom, вы перейдете обратно в консоль

minicom Устройство /dev/ttyS заблокировано

После использования minicom остаётся старый lock-file, который не даёт нормально работатьminicom -> Device /dev/ttyS0 is lockedУстройство /dev/ttyS0 заблокированоДля восстановления работоспособности достаточно удалить lock-файл в каталоге /var/tmp или /var/lockРасположение Lock файлов задаетсяminicom -l -8 -c on -s -> Настройка последовательного порта -> B – Размещение Lock файла

Dummy interfaces

В отличие от Cisco IOS и систем семейства BSD, в Linux может быть только один loopback interface, который всегда называется

lo и несет на себе тот самый адрес 127.0.0.1/8. Если надо просто несколько адресов для разных демонов, можно присвоить их на тот же интерфейс

lo.

Но что делать, если требуется несколько независимых локальных интерфейсов?

Некоторые советуют решать эту проблему использованием не по назначению интерфейсов других типов, вроде мостов. Не слушайте их. Правильное решение — использовать интерфейсы типа dummy, которые аналогичны loopback во всем, кроме названия. Исторически так сложилось, что loopback — это уникальный интерфейс

lo, и для совместимости сделали отдельный тип.

|

1 |

$ip link add name dum0 type dummy $ip link set dum0 up $ip address add192.0.2.10/32dev dum0 |

А зачем мне несколько интерфейсов loopback?

На рабочих станциях и серверах обычно такой необходимости нет, но порой удобно иметь независимые интерфейсы для тестирования сетевых приложений. Например, когда нужно посмотреть, как приложение поведет себя, если интерфейс уйдет в down, но создавать ради этого виртуальную машину или отключать реальную сетевую карту не хочется.

Часто эта возможность применяется на маршрутизаторах. У каждого маршрутизатора обычно несколько адресов, в связи с чем возникает проблема выбора основного адреса для управления и для сессий протоколов вроде BGP, которые не используют multicast.

Какой выбрать? Любой интерфейс маршрутизатора потенциально может уйти в down, но сессии BGP и SSH должны работать. Поскольку loopback или dummy самопроизвольно не уйдет в down никогда, можно присвоить ему отдельный адрес и анонсировать его остальной сети через протокол OSPF (Open Shortest Path First), который использует multicast и не зависит от конкретных адресов интерфейсов. В этом случае адрес на loopback останется доступным, если у маршрутизатора есть хотя бы один живой канал в остальную сеть.

Управление маршрутизацией с помощью iproute2

Из статьи Основные понятия сетей мы знаем, что если текущему узлу необходимо куда-либо отправить IP пакет, то сетевая подсистема ядра использует таблицу маршрутизации. Если пакет отправляется в ту же подсеть, которой принадлежит хост, то с помощью ARP определяется физический адрес хоста назначения и пакет отправляется напрямую хосту назначения. Если адрес назначения принадлежит не «локальной сети», то пакет отправляется на шлюз (читай — направляется по маршруту), который указан в таблице маршрутизации для сети, которой принадлежит хост назначения. При этом, выбирается та сеть, в которой адрес сети наиболее заполнен (читай — меньше хостов в подсети). Если для хоста назначения не найден маршрут, то пакет отправляется на «шлюз по умолчанию». Все шлюзы должны находиться в той же подсети, что и исходный хост.

Допустим, в локальной сети есть некоторый хост с адресом 192.168.1.100/24, а так же есть хост 192.168.1.1, который является шлюзом в глобальную сеть, а так же есть хост с адресом 192.168.1.2, который является связующим маршрутизатором с сетью 192.168.24.0/24 (то есть имеет еще один интерфейс в сеть 192.168.24.0/24 и на нем включен форвардинг). Для того, чтобы хост с адресом 192.168.1.100/24 имел доступ в сеть Интернет и к локальной сети 192.168.24.0/24, необходимо внести в таблицу маршрутизации соответствующие записи, например с помощью команды ip route add:

# ip route add default via 192.168.1.1 # ip route add 192.168.24.0/24 via 192.168.1.2 # ip route show 192.168.1.0/24 dev eth1 proto kernel scope link src 192.168.1.100 192.168.24.0/24 via 192.168.1.2 dev eth1 default via 192.168.1.1 dev eth

Первая команда добавляет маршрут по умолчанию (default) через узел 192.168.1.1 (параметр via ). Вторая команда устанавливает маршрут на сеть 192.168.24.0/24 через узел 192.168.1.2.

Для вывода на экран содержимого таблицы маршрутизации используется команда ip route show. В данном случае в таблице маршрутизации три записи: первая о том, что сеть 192.168.1.0/24 доступна непосредственно на интерфейсе eth1 (запись добавляется автоматически), и две записи, добавленные пользователем: альтернативный маршрут и маршрут по умолчанию.

Добавление постоянного статического маршрута при инициализации сети

О настройке сети через конфигурационные файлы я рассказывал в статье Настройка сети в Linux, диагностика и мониторинг, в сегодняшней статье я немного дополню эту информацию. С помощью файла /etc/network/interfaces есть возможность задать постоянные маршрута при поднятии интерфейса и удаление маршрута при выключении интерфейса. Это делается с помощью параметра up и down соответственно. Нижеприведенная конфигурация позволяет задать маршрут до сети 192.168.100.0/24 через шлюз 192.168.1.1:

iface eth1 inet static

address 192.168.1.100

netmask 255.255.255.0

up ip route add 192.168.100.0/24 via 192.168.1.1

down ip route del 192.168.100.0/24

gateway 192.168.1.3

Выводы

На этом, данную заметку заканчиваю. Подведу краткие итоги. Для управления физическими интерфейсами применяется команда ip link из пакета iproute. Для настройки свойств физического подключения (скорость, технология, тип дуплекса используется команда ethtool. Для того, чтобы хост мог взаимодействовать с другими узлами подсети в рамках локального сегмента (широковещательного домена) на нем должен быть установлен IP-адрес и определена маска подсети. Для управления IP-адресами в Linux можно использовать команду ip addr. В локальной сети данный узел для определения физических адресов(MAC) по IP — адресам других узлов использует протокол ARP и локальный ARP -кэш (таблица). Управление ARP -таблицей осуществляется командой ip neigh. Для взаимодействия с удаленными подсетями на данном узле необходимо определить шлюз по умолчанию или/и альтернативные шлюзы. Все шлюзы должны находиться в той же подсети, что и исходный узел. Управление таблицей маршрутизации на узле может осуществляться командой ip route. У параметров команд пакета iproute2 есть сокращенный синтаксис, например, ip link show eth0 можно записать как ip l sh eth0.

Что почитать

man ip

man interfaces

Описание Ncat

Программа Ncat является написанным с нуля популярной (но давно не поддерживаемой) программы Netcat, nc. Кроме Ncat имеются и другие варианты Netcat, которые переписаны из оригинального кода или написаны с нуля. Поэтому аналогичные программы с аналогичными функциями могут называться по-разному, также они могут отличаться друг от друга возможностями и набором опций, но главная функция у них одинаковая.

Данный справочный материал описывает Ncat — вариант Netcat от авторов Nmap. Программа Ncat является популярной и в некоторых дистрибутивах предустановлена по умолчанию вместо Netcat.

Ncat — это многофункциональная сетевая утилита, которая считывает и записывает данные в сети из командной строки. Ncat была написана для Nmap Project в качестве сильно улучшенной реинкарнации почтенной программы Netcat. Она использует TCP и UDP для коммуникации и создана быть надёжным движком для мгновенно подключения по сети к другим приложениям и пользователям. Ncat не только работает с IPv4 и IPv6, но и обеспечивает пользователя потенциально безграничным числом вариантов использования.

Среди большого количество числа функций Ncat, там имеется возможность выстраивать цепи из Ncat, перенаправляя TCP и UDP порты на другие сайты, поддержка SSL, поддержка соединений через прокси через SOCKS4 или HTTP прокси (метод CONNECT) (также с опциональной возможностью аутентификации). Некоторые общие принципы применимы к большинству приложений и, таким образом, дают вам возможность мгновенно добавлять сетевую поддержку к программному обеспечению, которое обычно никогда не поддерживает его.

Ncat интегрирована с Nmap и доступна в стандартных пакетах при загрузке Nmap (включая исходный код, а также исполнимые файлы для Linux, Windows, и Mac) — всё это доступно на странице загрузки Nmap. Также имеется .

Домашняя страница: https://nmap.org/ncat/

Авторы: Chris Gibson,

Лицензия: GPLv2

Настройка принтера с помощью CUPS

Можно добавить новый принтер или изменить существующий из интерфейса CUPS. Изменение принтера включает в себя те же самые страницы, что и добавление нового, за исключением того, что при добавлении принтера вы устанавливаете новый, а при изменении принтера вы подтверждаете или изменяете существующие.

Сначала щелкните вкладку «Administration», а затем кнопку «Add Printer».

Если вы изменяете только существующий принтер, вместо этого щелкните «Manage Printers», а затем выберите принтер, который хотите изменить. Выберите «Modify Printer» в раскрывающемся меню «Administration ».

Независимо от того, вносите ли вы изменения или добавляете, вы должны ввести авторизироватся как администратор, прежде чем CUPS позволит вам продолжить настройки. Вы можете войти в систему как root, если это доступно вам, или как обычный пользователя, если у вас есть привилегии sudo.

Затем вам будет представлен список интерфейсов и протоколов, которые вы можете использовать для принтера. Если ваш принтер подключен непосредственно к вашему компьютеру и включен, он указан как локальный принтер. Если принтер подключен к коммутатору или маршрутизатору в вашей сети, вы можете использовать протокол Интернет-печати (ipp) для доступа к нему (возможно, вам придется посмотреть на свой маршрутизатор, чтобы определить IP-адрес принтера, или подробности читайте в документации к вашему принтеру). Если это принтер Hewlett-Packard, вы также можете использовать HPLIP для доступа к нему.

Используйте любой протокол, подходящий для вашей настройки. Если вы не знаете, что использовать, вы можете попробовать один, попытаться распечатать тестовую страницу, а затем попробовать другой в случае неудачи.

На следующем экране запрашиваются подробности о принтере. Это в основном для справки. Введите имя принтера (обычно я использую номер модели, но крупные организации иногда называют свои принтеры в честь таких вещей, как вымышленные звездолеты или столицы), описание и местоположение.

Также вы можете предоставить общий доступ к принтеру другим компьютерам в вашей сети.

Если общий доступ в настоящее время не включен, установите флажок, чтобы включить общий доступ.

Edge core как сохранить конфигурацию

Не так давно я написал скрипт бекапа конфигурации свитчей Edge-Core. Я его приводил в статье Скрипт бекапа свитчей EdgeCore. В этом скрипте есть один недостаток, в случае недоступности одного из свитчей, на работе с ним скрипт вылетит. И все остальные свитчи не будут забекаплены. Но поскольку я писал скрипт на Ruby, воспользуемся его средствами для обработки этой ситуации. Перехватим ошибку. Доработанный скрипт выглядит так:

#!/usr/local/bin/ruby require ‘/root/bin/telnet’ require ‘date’ today=Date.today.to_s file = File.new(«/root/bin/switches.txt», «r») while (line = file.gets) (name, ip, tftp, logins, pass)=line.split name=»#-#.txt» begin tn = Net::Telnet::new(«Host»=>ip, «Timeout»=>80, «Prompt»=> /Vty/ ) rescue Exception => e puts «Switch # unreach» next end tn.login(logins, pass) tn.cmd(«copy running-config tftp\n#\n#\n») end file.close

Этот скрипт забекапит все свитчи, и не вылетит в случае недоступности одного из них.

By evil, 05.07.2010 @ 12:14

а не подскажите как исправить такую ошибку?

ES3510-0#C:/Ruby191/bin/telnet.rb:560:in `waitfor’: timed out while waiting for more data (Timeout::Error) from C:/Ruby191/bin/telnet.rb:695:in `cmd’ from C:/Ruby191/bin/telnet.rb:740:in `login’ from C:/Ruby191/bin/sw0.rb:10:in `’

Скрипт не достучался к свитчу, точнее не дождался ответа.

By evil, 05.07.2010 @ 12:34

он заходит на свич, т.е. логин ок, а дальше ниче не делает, а потом обрывается по тайм-ауту

Дополнительная информация

В этом контексте могут оказаться полезными материалы:

А вдруг и это будет интересно:

Dmitry, …а вот я часто вижу, как многие пытаются удалить Internet Explorer. Думают, раз не пользуются браузером Internet Explorer и он никак не влияет на на Windows. Ведь Internet Explorer по сути является ядром системы и изжить его из неё не удастся, и если даже и удастся, то произойдёт обвал системы. Зачем они это делают? Я правильно мыслю?

А никакие блокировщики рекламы и скриптов или VPN/прокси не стоят? Они так могут влиять на работу интерактивных элементов.

Точно, как я подумал про всё, что можно, а забыл про AdGuard, но дело всё равно оказалось не в нём, даже если его отключить проблема не исчезает. Ну, всё равно спасибо.

Есть какая-то надежда из этого выбраться? Но Эдж работает прекрасно, как бы и обещали.

Здравствуйте. По идее можно просто закрыть PowerShell, «крестиком», неужели не срабатывает?

edge-core es3510ma reset password

Подскажите пожалуйста как сбросить пароль и настройки. вариант Ctrl+u и потом mercury не катит.. Уже не знаю что и делать

valdik13 11

хех, кто сталкивался с проблемой на 3528М:

попался мне в руки сей девайс с Image Loader 1.0.5.0

стандартный меркури уже не подходит ( как быть? куда бежать? как распаролить.

lehag 0

Підкину ідею, в мене вийшло було на 3528 скинути пароль через snmp. Але треба щоб там був не шифрований snmp і не видалений файл стандартної конфіруганції.

А какой пароль? Или как сменить на Loader версии 1.0.6.2?

Настройка параметров сетевых интерфейсов

Давайте разберем некоторые аспекты данных команд. Начнем с аналога команды ifconfig — команда ip с параметром link управляет свойствами сетевого интерфейса:

# ip link show 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP qlen 1000 link/ether 00:1d:72:01:ab:93 brd ff:ff:ff:ff:ff:ff 3: irda0: <NOARP> mtu 2048 qdisc noop state DOWN qlen 8 link/irda 00:00:00:00 brd ff:ff:ff:ff 4: vboxnet0: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN qlen 1000 link/ether 0a:00:27:00:00:00 brd ff:ff:ff:ff:ff:ff 5: ppp0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1400 qdisc pfifo_fast state UNKNOWN qlen 3 link/ppp

Вывод данной команды содержит пронумерованный список интерфейсов, присутствующих в системе. Информация об интерфейсе содержит две строки: в первой указывается имя интерфейса (lo, eth0 и др.), установленные флаги состояния (в фигурных скобках < и >), MTU (Maximum Transmission Unit, максимально допустимый размер фрейма в байтах), тип и размер очереди фреймов; во второй строке — тип соединения, MAC-адрес, широковещательный адрес и т. п.

Некоторые флаги состояния:

- UP — устройство подключено и готово принимать и отправлять фреймы;

- LOOPBACK — интерфейс является локальным и не может взаимодействовать с другими узлами в сети;

- BROADCAST — устройство способно отправлять широковещательные фреймы;

- POINTTOPOINT — соединение типа «точка-точка»

- PROMISC — устройство находится в режиме «прослушивания» и принимает все фреймы.

- NOARP — отключена поддержка разрешения имен сетевого уровня.

- ALLMULTI — устройство принимает все групповые пакеты.

- NO-CARRIER — нет связи (не подключен кабель).

- DOWN — устройство отключено.

Можно также вывести информацию о выбранном интерфейсе, задав его имя в параметре dev:

# ip link show dev eth0

или просто:

# ip link show eth0

Команда ip link также позволяет изменять свойства сетевого интерфейса. Для этого используется параметр set:

iproute:~# ip link show dev eth2

3: eth2: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN qlen 1000

link/ether 08:00:27:c9:00:f0 brd ff:ff:ff:ff:ff:ff

iproute:~# # установка значения MTU

iproute:~# ip link set mtu 1400 eth2

iproute:~# # установка MAC адреса

iproute:~# ip link set address 00:11:11:12:FE:09 eth2

iproute:~# # "поднятие" интерфейса

iproute:~# ip link set up eth2

iproute:~# ip link show dev eth2

3: eth2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1400 qdisc pfifo_fast state UP qlen 1000

link/ether 00:11:11:12:fe:09 brd ff:ff:ff:ff:ff:ff

iproute:~# # отключение интерфейса

iproute:~# ip link set down eth2

iproute:~# ip link show dev eth2

3: eth2: <BROADCAST,MULTICAST> mtu 1400 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:11:11:12:fe:09 brd ff:ff:ff:ff:ff:ff

Указанные тут команды являются аналогами «классических» команд из пакета net-tools:

# ifconfig eth2 mtu 1400 # ifconfig eth2 hw ether 00:11:12:13:14:15 # ifconfig eth2 up # ifconfig eth2 down

Подключение к Cisco из Linux и FreeBSD

Настройка различных коммутаторов, маршрутизаторов и другого оборудования обычно производится через последовательный COM порт (RS232). Вначале нужно найти и соединить подходящим консольным кабелем компьютер и коммутатор (через COM-порт или USB переходник) компьютер. В этой статье посмотрим как производить настройку в ОС Linux.

Настройка через minicom

В первую очередь нужно найти в документации к оборудованию настройки консольного com порта. Для подключения под linux необходимо поставить программу minicom. Поставим из пакета под Debian (ubuntu):

aptitude install minicom

Чтобы minicom увидел Сisco его необходимо правильно настроить запускаем с ключом:

sudo minicom -s

Заходим в настройку последовательного порта (Serial port setup) и меняем значения Скорость/Четность/Биты (Bps/Par/Bits) на 9600 8N1.

Меняем последовательный порт (Serial Device) на порт, к которому подключено оборудование и настраиваем параметры управления потоком(Flow Control). В данном примере это /dev/ttyS0 — адрес порта COM1. При подключении через разъем mini-usb порт может быть таким /dev/ttyACM0.

Справку по командам можно получить нажав Ctrl+A затем Z.

В итоге получаем стандартные настройки для Cisco и HP procurve:

A - Serial Device : /dev/ttyS0 B - Lockfile Location : /var/lock C - Callin Program : D - Callout Program : E - Bps/Par/Bits : 9600 8N1 F - Hardware Flow Control : Yes G - Software Flow Control : No

Сохраняем конфигурацию, как настройки по-умолчанию в главном меню minicom (Save setup as dfl), либо как конфигурацию с конкретным названием ( Save setup as..).

Для выхода из minicom необходимо нажать Ctrl+A затем Q.

Далее запускаем minicom с настройками по-умолчанию.

minicom

Либо с сохранными настройками.

minicom <имя_конфигурации>

А это пример настроек для свитчей 3com(hp) 4210 и 4500

A - Serial Device : /dev/ttyUSB0 B - Lockfile Location : /var/lock C - Callin Program : D - Callout Program : E - Bps/Par/Bits : 19200 8N1 F - Hardware Flow Control : No G - Software Flow Control : Yes

Устройство /dev/ttyUSB0 обычно используется при подключении через переходник usb->com. Скорость 19200 иногда 115200 используется на свитчах 3COM (теперь уже HP) причем любую другую скорость они не понимают. Так что перед подключением нужно внимательно читать в документации какие скорости и контроль потока нужно выставлять. Однако иногда параметры подключения пишут прямо на устройстве рядом с консольным портом.

Настройки через утилиту cu

Можно подключиться к консоли командой

chown uucp /dev/ttyUSB0 cu -s 115200 -l /dev/ttyUSB0

Если не задать права chown на файл устройства то можно получить сообщение:

/dev/ttyUSB1: Device busy

Главное достоинство утилитки cu что она одинаково хорошо работает под linux и под freebsd только названия устройств отличаются.

На freebsd получится так:

chown uucp /dev/сuaa0 cu -s 115200 -l /dev/сuaa0

Единственное нужно правильно выбрать файл устройства куда подключено устройство.

Options

picocom accepts the following command-line options

- —baud | -b

- Defines the baud-rate to set the serial-port (terminal) to.

- —flow | -f

- Defines the flow-control mode to set the serial-port to. Must be one of:

-

—

‘x’ for xon/xoff (software) mode

—

‘h’ for hardware flow control (RTS/CTS)

—

‘n’ for no flow control

- (Default: ‘n’)

- —parity | -p

- Defines the parity mode to set the serial-port to. Must be one of:

-

—

‘o’ for odd parity mode.

—

‘e’ for even parity mode.

—

‘n’ for no parity, mode.

- (Default: ‘n’)

- —databits | -d

- Defines the number of data bits in every character. Must be one of: 5, 6, 7, 8

(Default:

- —esacpe | -e

-

Defines the character that will make picocom enter command-mode (see description above). If ‘x’ is given, then C-x will make picocom enter command mode.

(Default: ‘a’)

- —noinit | -i

- If given, picocom will not initialize, reset, or otherwise meddle with the serial port at start-up. It will just open it. This is useful, for

example, for connecting picocom to already-connected modems, or already configured ports without terminating the connection, or altering the settings.

If required serial port parameters can then be adjusted at run-time by commands. - —noreset | -r

- If given, picocom will not *reset* the serial port when exiting. It will just close the filedes and do nothing more. This is useful, for example, for

leaving modems connected when exiting picocom picocom using the «Quit» command (instead of «Exit»), which never resets the serial port. If «—noreset»

is given then «Quit» and «Exit» behave essentially the same. - —nolock | -l

- If given, picocom will *not* attempt to lock the serial port before opening it. Normally picocom attempts to get a UUCP-style lock-file (e.g.

«/var/lock/LCK..ttyS0») before opening the port. Failing to do so, results in the program exiting after emitting an error-message. It is possible that your

picocom binary is compiled without this option. - —send-cmd | -s

- Specifies the external program (and any arguments to it) that will be used for transmitting files.

Default: «sz -vv»

- —receive-cmd | -v

- Specifies the external program (and any arguments to it) that will be used for receiving files.

(Default: «rz -vv»)

- —help | -h

- Print a short help message describing the command-line options.

Справка по Ncat

Использование:

ncat

Опции:

Опции, принимающие время, подразумевают секунды. Добавьте 'ms' для миллисекунд,

's' для секунд, 'm' для минут или 'h' для часов (например, 500ms).

-4 Использовать только IPv4

-6 Использовать только IPv6

-U, --unixsock Использовать только доменные сокеты Unix

-C, --crlf Использовать CRLF для последовательности EOL (конец строки)

-c, --sh-exec <команда> Выполнить данную команду через /bin/sh

-e, --exec <команда> Выполнить заданную команду

--lua-exec <имя_файла> Выполнить данный скрипт Lua

-g hop1 Свободные исходные точки перехода (максимум 8)

-G <n> Свободный исходный указатель маршрута (4, 8, 12, ...)

-m, --max-conns <n> Максимум <n> одновременных подключений

-h, --help Показать справку

-d, --delay <время> Ожидание между чтением/записью

-o, --output <имя_файла> Сохранить данные сессии в файл

-x, --hex-dump <имя_файла> Сохранить данные сессии в шестнадцатеричном виде в файл

-i, --idle-timeout <время> Таймаут бездействия чтения/записи

-p, --source-port порт Указать порт источники для использования

-s, --source addr Указать адрес источника для использования (не оказывает влияния -l)

-l, --listen Прослушивать порт ожидая входящие соединения

-k, --keep-open Принимат несколько соединений в режиме прослушивания

-n, --nodns Не преобразовывать имена хостов через DNS

-t, --telnet Отвечать на переговоры Telnet

-u, --udp Использовать UDP вместо дефолтного TCP

--sctp Использовать SCTP вместо дефолтного TCP

-v, --verbose Установить уровень вербальности (можно указать несколько раз)

-w, --wait <время> Таймаут соединения

-z Режим нулевого ввода/вывода, сообщать только о статусе соединения

--append-output Добавлять, а не закрывать указанные выходные файлы

--send-only Только отправлять данные, игнорировать получение; выйти на EOF

--recv-only Только получать данные, никогда ничего не отправлять

--allow Разрешить подключаться к Ncat только заданному хосту

--allowfile Файл со списком хостов, разрешённым для подключения к Ncat

--deny Запретить указанным хостам подключаться к Ncat

--denyfile Файл со списком хостов, кому запрещено подключаться к Ncat

--broker Включить режим посредничества подключений Ncat

--chat Запустить простой чат-сервер Ncat

--proxy <адрес> Указать адрес хоста, через который выполнять проксирование

--proxy-type <тип> Указать тип прокси ("http" или "socks4" или "socks5")

--proxy-auth <auth> Аутентификация с прокси сервером HTTP или SOCKS

--ssl Подключиться или прослушивать с SSL

--ssl-cert Указать файл SSL сертификата (PEM) для прослушивания

--ssl-key Указать приватный ключ SSL (PEM) для прослушивания

--ssl-verify Верифицировать надёжность и доменное имя сертификата

--ssl-trustfile Файл PEM содержащий доверенные SSL сертификаты

--ssl-ciphers Список шифров, содержащий SSL шифры для использования

--ssl-alpn Список ALPN протоколов для использования.

--version Показать версию Ncat и выйти

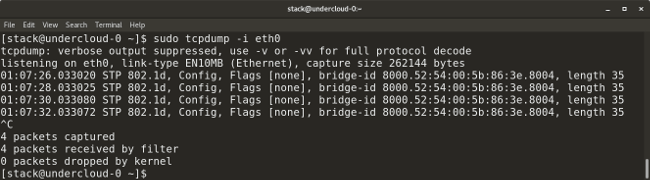

Tcpdump и Wireshark

Linux предоставляет множество инструментов для перехвата пакетов, таких как tcpdump, wireshark, tshark и др. Они используются для перехвата сетевого трафика в передаваемых/принимаемых пакетах и, следовательно, могут быть очень полезны для системного администратора для отладки любых потерь пакетов или связанных с ними проблем. Для любителей командной строки tcpdump, для пользователей графического интерфейса wireshark. Tcpdump — встроенная утилита Linux для захвата сетевого трафика. Ее можно использовать для захвата и вывода трафика с фильтрацией по портам, протоколам, и по другим признакам и n&l&

Syntax:

tcpdump -i <interface-name> показывает пакеты в реальном времени с указанного интерфейса. Пакеты можно сохранить в файл, добавив к команде флаг -w и имя выходного файла, например: tcpdump -w <output-file.> -i <interface-name>.

tcpdump-i

tcpdump -i <interface> src <source-ip> перехватывает пакеты с определенного IP-адреса.

tcpdump -i <interface> dst <destination-ip> перехватывает пакеты с заданного IP-адреса.

tcpdump -i <interface> port <port-number> перехватывает трафик с определенного порта, например 53, 80, 8080 и т.д.

tcpdump -i <interface> <protocol> перехватывает трафик с определенного протокола, например TCP, UDP и т.д.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

- цисковский же продукт Packet Tracer, который по идее свободно не распространяется. Это эмулятор и имеет лишь некоторые функции Cisco IOS. Вообще говоря, он сильно ограничен и многие вещи в нём реализованы лишь отчасти. Никаких тонких настроек. С другой стороны к настоящему моменту версия 5.3.2 поддерживает создание GRE-туннелей, протоколов динамической маршрутизации (и в их числе даже BGP!). Притом он очень прост в освоении и имеет в своём арсенале сервера (FTP, TFTP, DHCP, DNS, HTTP, NTP, RADIUS, SMTP, POP3), рабочие станции и свичи. Сейчас уже есть под Linux, хотя в былые времени он прекрасно запускался и из-под Wine.

- распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer’a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

![Ubiquiti edgeos [айти бубен]](http://robotrackkursk.ru/wp-content/uploads/7/f/d/7fde6aa3ef743e0f19011e488448467e.jpeg)

![Ubiquiti edgeos [айти бубен]](http://robotrackkursk.ru/wp-content/uploads/8/4/7/847be2fe89a277c821a6734bbd9ee424.jpeg)