Что такое SNMP и как он работает?

Прежде чем мы углубимся в суть SNMP, мы должны рассмотреть еще несколько важных терминов. Следующие пункты являются неотъемлемой частью полного понимания SNMP:

- Идентификатор объекта (OID): воспринимайте OID как настраиваемый MAC-адрес, созданный MSP для мониторинга нестандартных устройств с помощью опросчика OID.

- Опрос SNMP: во время регулярно запланированного опроса станция управления сетью извлекает данные для обновления статуса.

- База управляющей информации (MIB) . Информация, созданная посредством опроса SNMP, называется MIB. Он содержит критически важные показатели производительности для опрашиваемых устройств, включая те нестандартные устройства, которым были назначены OID.

- Ловушки SNMP. Ловушки SNMP — это автоматические оповещения, инициируемые определенными событиями, такими как сбой диска или перегрев устройства, которые отправляются на станцию управления SNMP.

Теперь, когда вы знакомы с этими терминами, давайте более подробно изучим SNMP.

Проще говоря, вы можете думать о SNMP как о способе обмена информацией между различными устройствами в сети. Он выступает в качестве посредника или переводчика, позволяя множеству устройств взаимодействовать, даже если они имеют разное оборудование и работают с разным программным обеспечением.

SNMP также является средством, с помощью которого инструменты сетевого управления идентифицируют устройства, контролируют производительность сети, отслеживают изменения в сети или определяют состояние сетевых устройств в режиме реального времени. Естественно, для этого нет родного способа. Без такого протокола, как SNMP, было бы немыслимо управлять и контролировать такое количество различных устройств на расстоянии.

Выбор точек контроля трафика

Для работы системам мониторинга и выявления угроз ИБ понадобится трафик, собранный из разных точек локальной сети. В предыдущих разделах данной статьи были детально описаны места мониторинга трафика, при этом были указаны актуальные угрозы. Не стоит устанавливать точки мониторинга по всей сети, вполне возможно, трафик, полученные с данных точек будет дублироваться или не будет содержать необходимых данных для анализа. Для выбора точек мониторинга необходимо определить:

-

степень критичности обрабатываемой в сети информации

-

угрозы ИБ и наиболее уязвимые места

-

оптимальный способ получения трафика для мониторинга

Определяем степень критичности обрабатываемой в сети информации

Для начала надо определить степень важности информации и произвести ее классификацию (определить критичность), ведь утрата информации, связанной с экономической деятельностью, приведет к более тяжелым последствиям, чем утрата обычного отчета сотрудника. Критичность информации определяется тем негативным влиянием, которое может последовать вследствие различных действий с ней, например, утрата конфиденциальности, целостности или доступности может привести к ограничению или полной остановки работы компании, повреждению активов или финансовым потерям

Не стоит забывать, что к критической информации мы относим не только информацию, связанную с деятельность предприятия, но с работой самой сети – это передаваемые логины/пароли, всевозможные транзакции и прочие операции, требующие как присутствия человека, так и выполняющиеся автоматически (например, контроль технологических процессов).

Далее необходимо определить, какая информация обрабатывается и хранится в соответствующих сегментах сети. Например, в сегменте бухгалтерии происходит обработка данных, связанных с хозяйственной деятельностью предприятий, а хранение этих данных будет осуществляться в серверном сегменте. Получается, информация переходит из одного сегмента в другой через уровень агрегации/ядра. Для мониторинга данной активности не следует устанавливать точки мониторинга по всему маршруту прохождения трафика, их достаточно установить в сегменте бухгалтерии и серверном сегменте.

Рисунок 2

Определяем угрозы ИБ и наиболее уязвимые места в сети

Выше были приведены примеры актуальных угроз для различных сегментов сети. Угрозы ИБ могут быть как внутренними, так и внешними. Необходимо понимать, с какими из них могут справиться средства защиты межсетевого экрана, а какие можно будет определить с помощью мониторинга трафика локальной сети. В зависимости от построения сети, критичности обрабатываемой и хранимой информации угрозы могут изменяться. Перед выбором расположения точки мониторинга необходимо определить виды возможных угроз и наиболее уязвимые для атак места. Среди таких уязвимых мест можно выделить периметр, ДМЗ и сегменты с обработкой и хранением критической информации.

Определяем оптимальный способ получения трафика для мониторинга

Существует несколько способов получения трафика: с помощью специальных программных агентов, Test Access Point (TAP), технологии SPAN. Программные агенты возможно установить на оборудование с открытым доступом к операционной системе (оконечное оборудование), после этого запрашиваемый трафик/уведомление будет подаваться на указанный адрес. TAP представляет собой оборудование, устанавливаемое на линию связи и создающее копию всего проходящего по линии трафика. Технология SPAN представляет собой функцию зеркалирования трафика на активном сетевом оборудовании.

После определения места съема трафика необходимо выбрать подходящий метод получения трафика с сети:

-

TAP, когда системам мониторинга требуется получение исходного трафика

-

SPAN активного сетевого оборудования, когда нет возможности использования TAP

-

Программные агенты, когда для мониторинга сети достаточно выборочной информации

Как правильно выбрать инструменты мониторинга и управления сетью

Как мы уже говорили ранее, уровень передовых методов мониторинга и управления сетью, необходимый в современной сложной ИТ-среде, был бы невозможен без помощи автоматизации и передового программного обеспечения и инструментов для мониторинга сети. Эта важная система нового типа должна быть способна решать многочисленные сетевые проблемы, оценивать производительность в режиме реального времени и выполнять функции удаленного управления. С такой возросшей потребностью в решениях такого типа на рынок вышли многие претенденты, заставив ИТ-менеджеров и поставщиков управляемых услуг задаться вопросом, какой инструмент мониторинга и управления сетью является лучшим?

Помните, что эффективная система управления сетью будет включать в себя подробный инструмент мониторинга сети и даст вам возможность автоматизировать основные задачи по устранению неполадок. Вы также должны учитывать преимущества наличия таких функций, как эти:

- Возможность визуализации всей ИТ-инфраструктуры для упреждающего обслуживания и прогнозирования будущих потребностей в ИТ для отдельных клиентов.

- Активный мониторинг производительности сети, серверов и приложений для предотвращения простоев и снижения риска кибератак.

- Автоматическая настройка устройства с использованием предопределенных шаблонов.

- Расширенные функции отчетности с настройкой для каждого клиента, а также возможность планировать автоматические отчеты, которые мгновенно отправляются конечному пользователю.

SNMP — важная часть ИТ-головоломки, поэтому неудивительно, что доступно несколько вариантов мониторинга SNMP. При этом может быть трудно решить, что лучше всего подходит для вашего бизнеса по управляемым услугам. Различные инструменты предлагают разные функции, и то, что вам нужно, зависит от того, как и с кем вы собираетесь его использовать.

Есть некоторые общие функции, которые вы должны искать в любом инструменте мониторинга SNMP:

- Простые оповещения: вы должны иметь возможность настраивать настраиваемые оповещения SNMP Trap, чтобы всегда иметь представление о сетях и устройствах ваших клиентов. Чем больше вы сможете адаптировать эти оповещения к конкретным потребностям ваших клиентов, тем лучше.

- Обнаружение устройств: опрос SNMP позволяет сканировать сетевую среду и идентифицировать все устройства — то, что вы не можете сделать вручную и ожидать такого же уровня точности и детализации. Сканеры SNMP могут сканировать сеть, чтобы идентифицировать новые устройства, которые появляются. Вы должны быть в курсе всего нового, что добавляется в сеть.

- Мониторинг сбоев. Мониторинг сбоев позволяет системным администраторам быстро обнаруживать и устранять любые проблемы, которые могут поставить сеть под угрозу. С помощью подходящего инструмента мониторинга SNMP вы можете просматривать текущее состояние узла и быстро определять, насколько критична ошибка.

Угрозы ИБ

Компания Positive Technologies провела исследование угроз ИБ в корпоративных сетях, в ходе которого был составлен рейтинг угроз:

-

Нарушение регламентов ИБ найден у 100% компаний

-

Подозрительная сетевая активность найдена у 90% компаний

-

Активность вредоносного ПО найдена у 68% компаний

-

Попытки эксплуатации уязвимости в ПО найдены у 31% компаний

-

Попытки подбора пароля найдены у 26% компаний

-

Попытки эксплуатации веб-уязвимостей найдены у 3% компаний

Среди нарушений регламентов ИБ можно выделить: использование ПО для удаленного доступа, использование незащищенных протоколов передачи данных, использование BitTorrent, загрузку с последующей установкой потенциально опасного стороннего ПО, установку подмененного ПО (со скрытым функционалом), применение протоколов LLMNR, NetBios. К подозрительной сетевой активности можно отнести: сокрытие трафика, множественную неуспешную аутентификацию, сканирование внутренней сети, попытки подключения к внешним сетям, попытки удаленного запуска приложения, копирование и передача данных в больших объёмах. Вредоносным ПО называются специальные программы — майнеры, шифровальщики, рекламное ПО, трояны, загрузчик, шпионское ПО. Благодаря уязвимости ПО злоумышленник может использовать функционал программы в своих целях. В локальной сети распространены попытки подбора пароля при помощи методов перебора, при этом логин известен полностью или частично. Веб-уязвимости могут быть использованы для доступа к веб-серверу и выполнения вредоносного кода.

ВЕРСИИ: ОБЫЧНАЯ И PRO

| Функции \ Программы |

10-Страйк: Мониторинг Сети |

10-Strike LANState Pro |

|

|---|---|---|---|

|

Обычная |

Pro |

||

| Сценарий использования |

Мониторинг в фоновом режиме 24/7 |

Построение топологии сети, управление хостами/ПК |

|

| Место установки |

На сервере |

На одном или нескольких серверах |

На ПК сисадмина |

| Графическая схема сети | — | + | + |

| Сканирование топологии сети | — | — | + |

| Фоновая работа в режиме службы | + | + | — |

| Мониторинг распределенных сетей | — | + | — |

| Проверки хостов за роутером без форвардинга портов через NAT | — | + | — |

| Хранение результатов и настроек в единой SQL-СУБД | — | + | — |

| Возможность использования удаленных агентов на ПК | — | + | — |

| Мониторинг температуры ЦП и скорости вентиляторов (в агенте) | — | + | — |

| Мониторинг параметров SMART на жестких дисках и SSD NVMe (в агенте) | — | + | — |

| Встроенный веб-сервер для просмотра результатов | — | + | + |

| Управление через веб-интерфейс | — | + | — |

| Пользователи, роли, разграничение доступа | — | + | — |

В версии Pro также есть графическая карта, веб-интерфейс, удаленные агенты с дополнительными проверками и возможность распределенного мониторинга удаленных сетей.

Мы добавили в таблицу другую нашу программу «10-Strike LANState Pro» для сравнения. В ней реализован тот же самый набор проверок и оповещений, есть графическая карта с расположенными на ней хостами (удобно видеть сразу что работает/не работает), по которой можно управлять хостами и просматривать информацию по ним. Однако эта программа не работает в режиме службы (без входа в систему).

Позже мы также добавили отображение результатов проверок на карте и в Pro-версию программы «10-Страйк: Мониторинг Сети».

СКАЧАТЬ ПРОГРАММУ

SpeedFan

Изначально данная утилита позиционировалась как средство для управления скоростью вращения кулеров. Теперь же SpeedFan переросла в мощный инструмент для общей диагностики системы. Так, при помощи данной программы вы сможете быстро считать данные с любого температурного датчика, настроить частоту работы системной шины, проверить состояние поверхности жесткого диска и многое другое. Кроме того, утилита предоставляет возможность сравнить полученные результаты с эталонными показателями.

Обратите внимание на то, что ко всем изменениям, внесенным при помощи программы, стоит подходить очень ответственно. К примеру, если вы понизите скорость вращения того или иного кулера, вы автоматически столкнетесь с повышением общей температуры системы

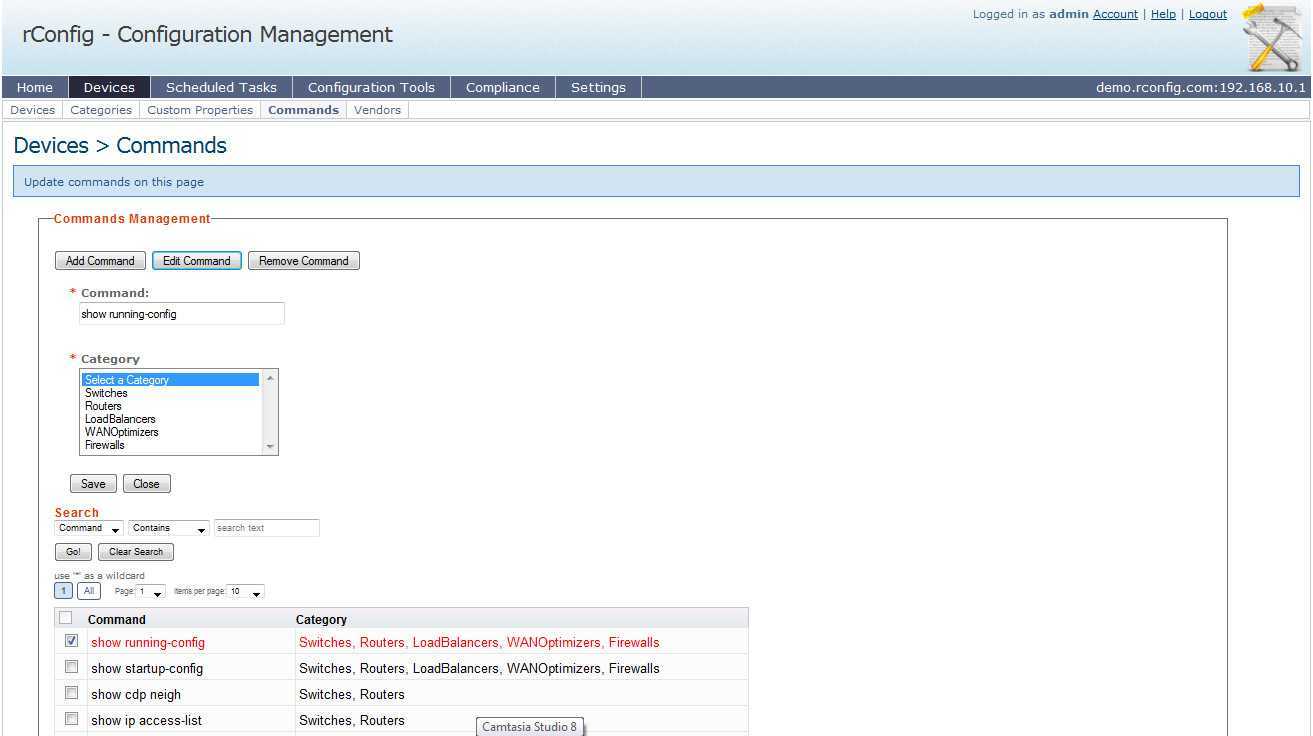

rConfig

Распространяется по лицензии GNU GPL. Проект предлагает демоверсию, перед ее использованием потребуется регистрация. Правда, она реализована на старой версии 2, в которой отсутствует ряд возможностей. Поэтому, чтобы получить полное представление, потребуется самостоятельно установить rConfig.

Написан на PHP, для хранения информации задействуется MySQL, файлы хранятся на FTP-сервере. Требования к оборудованию невелики. По сути, для развертывания требуется обычный LAMP-сервер с отдельными специфическими модулями PHP, о наличии которых придется побеспокоиться. Документации проект особо не предлагает, только небольшую инструкцию по установке в CentOS 6.x. В архиве с исходными текстами есть заготовки именно под этот дистрибутив. Вероятно, его можно считать рекомендуемым разработчиками. Хотя инструкция чуть устарела даже для 6.x, то есть просто скопировать команды в окно терминала в расчете, что все возьмет и заработает, не выйдет. При развертывании в CentOS 7 выплывает еще несколько «мелочей». Для других дистрибутивов придется уже разбираться с различиями по названию пакетов и устройству дерева файловой системы. Но после установки дальнейшие настройки вполне понятны, хотя интерфейс и не локализован.

rConfig — управление командами, выполняемыми на устройствах

rConfig — управление командами, выполняемыми на устройствах

Другие статьи в выпуске:

Кто ведет наблюдение

Мониторинг сетевого оборудования, часто в рамках ИТ аутсорсинга, наряду со штатными системными администраторами проводят специализирующиеся в данном виде деятельности организации. При обслуживании клиентской компании должно быть осуществлено внедрение системы мониторинга сетевого оборудования. Поручать столь сложную и ответственную задачу следует профильным фирмам, обладающим достаточным опытом построения систем мониторинга разного масштаба, начиная от наблюдения за оборудованием небольших предприятий, которым необходимо быть уверенными в работоспособности внутренних сервисов, и заканчивая построением комплексных систем для контроля над корпоративной инфраструктурой.

От бесперебойной работы серверов и сопутствующего оборудования зачастую зависит и непрерывная работа всего предприятия в целом. Поэтому обслуживание ИТ инфраструктуры можно поручать только хорошо зарекомендовавшим себя в данной сфере компаниям. Применение специализированного программного обеспечения поможет организовать управление и контроль ИТ инфраструктуры на нужном для ее надежного функционирования уровне.

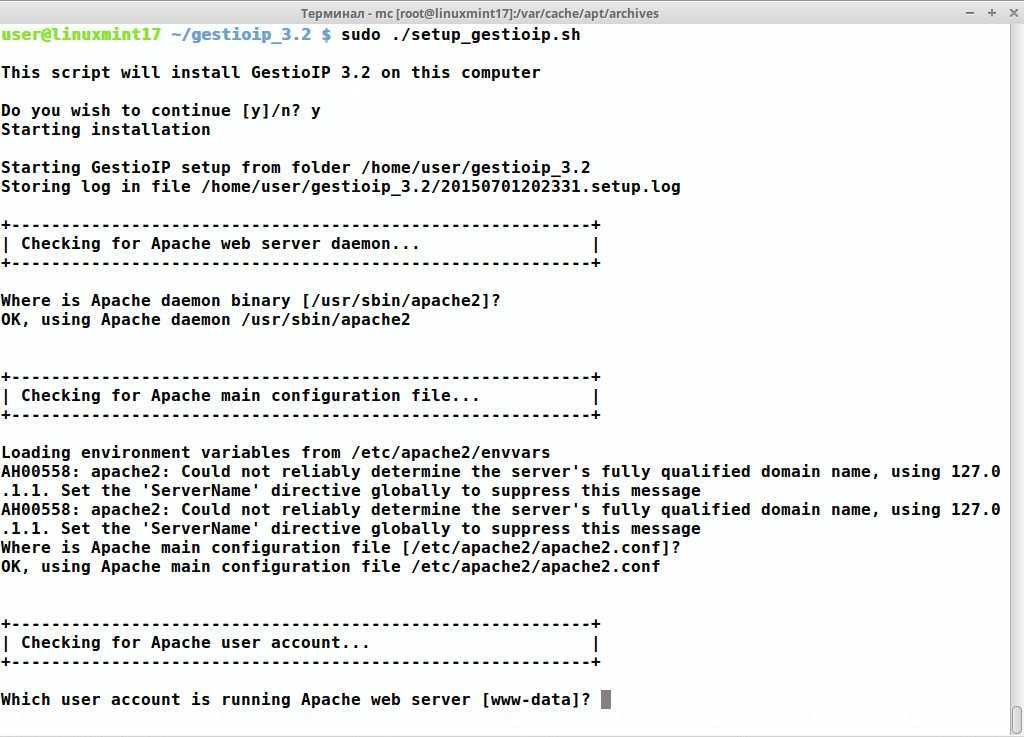

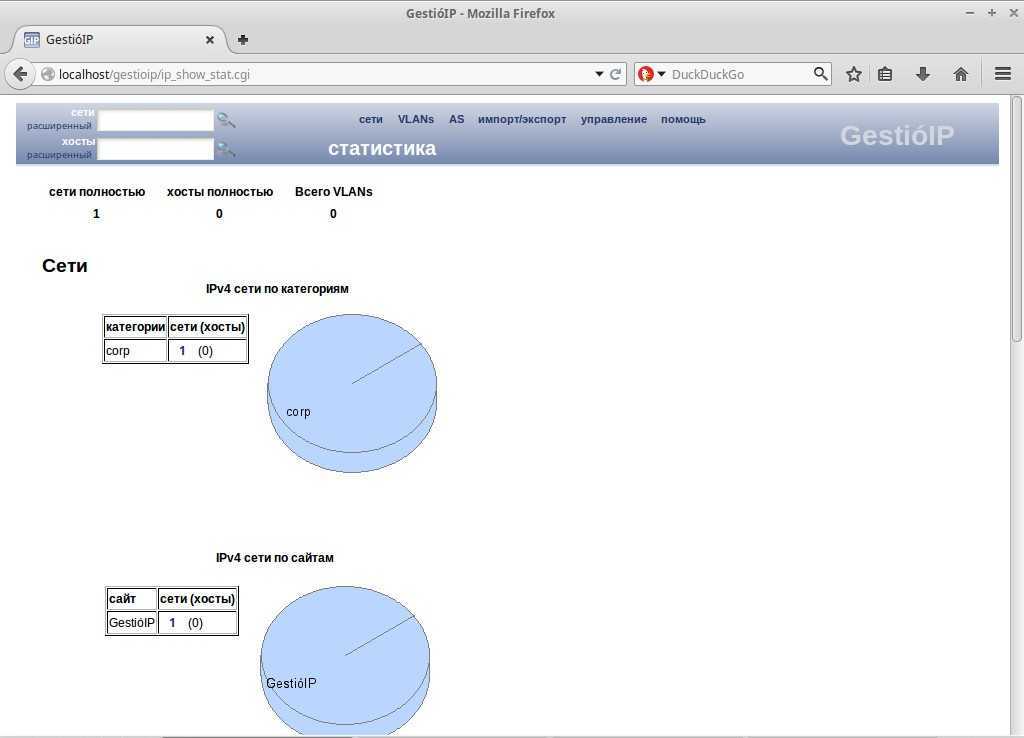

GestioIP

GestioIP сами разработчики относят к классу IPAM (IPv4/IPv6 Address Management). Это веб-приложение для управления IP-адресацией сетей, автоматического обнаружения сетевых устройств, позволяющее администратору быстро получить нужные данные и произвести настройки. Для обнаружения узлов, сбора информации о них и мониторинга состояния используется SNMP, DNS и ICMP (Ping). База данных устройств может быть заполнена автоматически путем сканирования сети, при помощи импорта из XLS-файлов или вручную. Таблицы маршрутизации могут быть как статическими, локальными, так и обновляться при помощи протоколов динамической маршрутизации OSPF, RIP, IS-IS и EIGRP. Фильтры и функции поиска позволяют легко найти информацию об IP-адресах или хостах, провести аудит. Есть три варианта просмотра сетей: по IP, по типу и по статусу. Корневые (root) сети являются контейнерами, позволяющими удобно сгруппировать подсети, но не содержат конечных станций. Включает систему управления линиями dial-up и VLAN. Доступные инструменты позволяют легко произвести разделение, слияние, расширение, уменьшение сетей с сохранением записи хостов, найти сети с перекрывающейся адресацией, бронировать IP (для DHCP, например). Есть в поставке IP-калькулятор. Можно сгенерировать готовые установки DNS-зон для серверов BIND или djbdns. Инструмент IPv6 Migrator позволяет генерировать IPv6. Есть функция экспорта в CVS, ведется статистика.

Поддерживается интеграция с open source системой инвентаризации OCS Inventory NG. Возможна аутентификация на основе Apache mod_auth (поддерживается внутренняя база пользователей) и интеграция с Active Directory и LDAP.

По сути своей это веб-приложение, написанное на Perl, все задачи выполняются при помощи CGI-скриптов, запускаемых вручную из GUI или через cron. Интерфейс несложный, параметров для настройки немного, выводимые данные настраиваются. Хотя, чтобы разобраться с некоторыми особенностями, придется заглянуть в документацию. Большой плюс — интерфейс изначально поддерживает русский.

Распространяется GestioIP по лицензии GNU GPL. Также разработчики предлагают коммерческий модуль, позволяющий автоматически делать бэкап и восстановление установок сетевых устройств, управлять их конфигурациями, выполнять команды и сохранять вывод. Поддерживается одновременный запуск команд на нескольких маршрутизаторах. Полученные настройки хранятся централизованно, поддерживается история, есть функция сравнения конфигураций и результатов запущенных заданий. Например, можно очень просто сохранить ARP-кеш за некоторый период, затем сравнить и увидеть, есть ли изменения. В качестве шаблонов заданий и опроса устройств используются XML-файлы. Это упрощает самостоятельное создание нужных установок.

Для развертывания потребуется Apache с модулем mod-perl и MySQL. Подходит любая *nix и Win, но рекомендуется Linux. Проект предлагает архив с исходными текстами и четыре внятных руководства по установке и настройке (на английском). Установка упрощается тем, что разработчики подготовили скрипт (./setup_gestioip.sh), который проверяет все необходимое и автоматически доустанавливает нужные Perl-модули. В Ubuntu следует подключить universe, причем проверяется запись в /etc/apt/source.list, если universe прописан в одном из файлов в /etc/apt/source.list.d, скрипт запись не найдет. Дальнейшие донастройки производятся в мастере.

Установка GestioIP упрощается подготовленным скриптом

Установка GestioIP упрощается подготовленным скриптом Наглядная статистика GestioIP

Наглядная статистика GestioIP

Какие решения для мониторинга есть на рынке

Решения для мониторинга сети можно разделить условно на три класса. Первый — это различные open source-программы, которые можно скачать и использовать бесплатно. Но, как и многие бесплатные продукты, они поставляются не в «коробочном» виде и требуют тонкой настройки под конкретные задачи, что, в свою очередь, требует наличия в штате квалифицированных специалистов. При этом специалисту не стоит забывать, что вся ответственность за работу решения в данном случае лежит на нем, а компании — что специалист может сменить место работы и разобраться в его настройках будет очень непросто.

«Использование open source-программ вполне оправдано при решении базовых задач мониторинга, к примеру — состояния конкретного порта коммутатора, мониторинга не бизнес критичных сервисов, или в том случае, когда нужен какой-то кастомизированный подход», — объясняет Иван Орлов, эксперт по мониторингу сетевой инфраструктуры ИТ-компании КРОК.

Второй класс решений — это инструменты мониторинга, включенные в состав продуктов других производителей. К примеру, компании-поставщики средств виртуализации, а также оборудования сетевой инфраструктуры, предлагают уже готовые системы мониторинга под их решения.

«Это профессиональный продукт, за разработку и поддержку которого отвечает производитель, опираясь на лучшие мировые практики. Нет явной необходимости что-то дописывать или изобретать — включил и работает. Но нужно понимать, что функциональность такого решения может быть ограничена работой только с определенным набором оборудования или систем», — говорит Иван Орлов.

Третий класс — это специализированные NPMD-решения (network performance monitoring and diagnostic) enterprise уровня. Их производители сфокусированы и специализируются на разработке продуктов для глубокого анализа производительности сетевой инфраструктуры и предлагают наиболее функциональные решения на рынке.

«NPMD уровня enterprise — это не просто анализ состояния сети с точки зрения ее скорости или задержек, это инструмент мониторинга качества работы бизнес-приложений с точки зрения сетевого взаимодействия ее участников. Сети будущего — это сети, ориентированные на приложения. А мониторинг сети, ориентированный на приложения, — это уже настоящее», — объясняет Иван Орлов.

Обзор Veliam – мониторинг IT инфраструктуры

Принцип работы платформы прост, Вы устанавливаете серверную часть на любом компьютере (под управлением операционной системы Windows) в целевой сети своего предприятия, которая будет осуществлять сбор всей необходимой информации.

Также Вы устанавливаете клиентскую часть приложения на любом компьютере с выходом в интернет, этот компьютер может быть как в сети, так и вне сети Вашего предприятия (хоть на домашнем компьютере). С помощью этой клиентской части и осуществляется мониторинг ИТ инфраструктуры.

При этом обращаю внимание, что никаких агентов на целевые компьютеры, которые подлежат мониторингу, устанавливать не нужно! Достаточно установить серверную часть на один компьютер в сети и все

Основные возможности Veliam

-

Сбор системной информации – Veliam позволяет осуществлять сбор системных данных, таких как:

- Версия операционной системы;

- Список локальных пользователей;

- Доступные сетевые папки;

- Установленное программное обеспечение;

- Установленные роли сервера;

- Установленные службы;

- История входов пользователей;

- Информация по аппаратной части (сведения о процессоре, оперативной памяти, жестких дисках, сетевых адаптерах);

- Кроме этого, система осуществляет сбор информации по нагрузке на CPU, на оперативную память и объем логических дисков, все эти сведения доступны в динамике.

- Удаленный доступ к серверам – Veliam позволяет удаленно подключаться к серверам по RDP, SSH и Winbox для управления устройствами Mikrotik. При этом используется безопасное шифрование, которое самостоятельно установит система, таким образом, нет необходимости настраивать VPN или делать какие-либо пробросы в сеть;

- Отправка уведомлений – при наступлении определенных событий (недоступность сервера, высокая нагрузка на CPU или RAM, заканчивается место на диске) система будет автоматически отправлять Вам соответствующие уведомления на электронную почту или в Telegram, что, как Вы понимаете, очень удобно;

- Проверка доступности серверов – в Veliam есть функционал, с помощью которого можно осуществлять доступность серверов, включая обычные сайты, расположенные на хостингах в интернете.

Преимущества Veliam

У Veliam есть несколько особенностей и преимуществ, которые делают данную систему интересной и выделяют ее даже на фоне дорогостоящих конкурентов, например:

- Бесплатное, полнофункциональное использование в сети до 50 компьютеров;

- Не используется VPN, только безопасное шифрование;

- Нет никаких агентов, которые необходимо устанавливать на каждый компьютер в сети;

- Уведомления в Telegram;

- Простой удаленный доступ;

- Удобный интерфейс;

- Простая установка и настройка.

Что такое управление сетью?

Системы управления сетью делают шаг от наблюдения за сетью к фактическому управлению многими ее аспектами. Такие системы могут управлять сетевыми устройствами, такими как коммутаторы, маршрутизаторы, точки доступа и беспроводные контроллеры, централизованно или удаленно.

Удаленный доступ делает управление сетью очень простым, поскольку устройства, клиенты и приложения в сети отправляют данные на центральный сервер с обновлениями состояния или предупреждениями. Сетевые администраторы или MSP могут отслеживать сетевые операции, получая доступ к этому серверу, что дает им большой контроль без необходимости идти в помещение.

Сбор данных является важной частью этого процесса. Сетевые устройства и сетевые конечные точки — от коммутаторов и маршрутизаторов до компьютеров, смартфонов, камер и принтеров — обычно отправляют данные в систему одним из двух способов:

- SNMP: простой протокол управления сетью десятилетиями был стандартным протоколом управления сетью. SNMP используется большинством производителей сетевых устройств и конечных точек. Система управления сетью использует SNMP для эхо-тестирования элементов в сети, заставляя их отправлять в систему обновление статуса.

- Телеметрия: программный агент, который позволяет автоматически передавать данные в режиме реального времени. Телеметрия заменяет SNMP во многих ИТ-средах, поскольку она более детализирована и более масштабируема.

Позаботьтесь о мониторинге заранее

Рекомендуется изначально планировать реализацию инфраструктуры мониторинга в качестве составной части будущей сети и при ее построении инсталлировать оборудование для подключения устройств мониторинга вместе с другим сетевым оборудованием.

При организации системы сетевого мониторинга необходимо предусмотреть возможности контроля трафика критически важных сетевых каналов на уровнях доступа, распределения и ядра сети, а также в ЦОДе, где находятся серверы предприятия.

Поскольку в ЦОДе и в ядре сети сосредоточено множество высокоскоростных линий, там рекомендуется устанавливать многопортовые агрегирующие ответвители и брокеры сетевых пакетов. Использование этого оборудования позволит уменьшить число устройств мониторинга сети, поскольку при наличии возможности агрегировать и коммутировать трафик из ключевых точек сети отпадает необходимость устанавливать по устройству мониторинга в каждой из них.

В настоящее время в магистралях ЦОДов и корпоративных сетей все более широкое распространение получают высокоскоростные сетевые технологии, обеспечивающие скорость передачи данных до 100 Гбит/с. Использование данных технологий позволяет значительно уменьшить число линий в ядре сети и снизить стоимость ее обслуживания, но при этом повышаются требования к надежности каждой высокоскоростной линии, поскольку ее отказ повлияет на работу большего числа пользователей и приложений. Очевидно, что в процессе эксплуатации ЦОДа или корпоративной сети магистральную линию нельзя разъединить даже на несколько секунд, чтобы вставить в нее волоконно-оптический ответвитель для подачи трафика этой линии на устройство мониторинга. Поэтому ответвители лучше устанавливать на магистральные линии изначально (еще на этапе развертывания кабельной системы). Это позволит в дальнейшем при возникновении каких-либо проблем быстро подключать нужные мониторинговые или диагностические устройства к интересующим линиям без их разъединения.

Контроль облачных сред

В условиях бурного роста популярности облачных вычислений ИТ-специалисты должны гарантировать безопасность данных и приложений, оптимизировать производительность облачных решений и как можно быстрее устранять проблемы в их работе. Для выполнения перечисленных задач необходим контроль облачного трафика. Такой контроль обеспечивает платформа Ixia CloudLens, предназначенная для мониторинга работы частных, публичных и гибридных облаков. В процессе мониторинга работы публичного облака платформа CloudLens функционирует в этом облаке и предоставляет услугу мониторинга с возможностями фильтрации трафика. CloudLens имеет уникальную одноранговую архитектуру (peer-to-peer), сохраняющую все достоинства облачных вычислений, включая гибкость и масштабируемость по требованию. В одноранговой архитектуре предусмотрены прямые соединения между облачными объектами (cloud instances), генерирующими контролируемый трафик, и виртуальными устройствами мониторинга. В конкурирующих решениях используется центральный узел, агрегирующий и фильтрующий трафик. Такая система мониторинга хуже масштабируется, дороже стоит, является менее гибкой.

Одноранговая архитектура CloudLens

Частью платформы CloudLens является решение CloudLens Privаtе, ориентированное на мониторинг частных облаков. Это решение ответвляет трафик из виртуализированных сетей, обрабатывает данный трафик и подает подлежащие контролю пакеты на виртуальные или физические устройства мониторинга.

ПРЕИМУЩЕСТВА

Распределенный мониторинг устройств в удалённых сетях.

Мониторинг активного сетевого оборудования, управляемых коммутаторов, UPS, служб, серверов, систем видеонаблюдения, видеокамер, IP-камер, цифровых видео-регистраторов, каналов связи.

Отображение результатов на карте.

Анализ исторических данных и трендов на графиках.

Оповещения об авариях и отклонениях значений параметров.

Мониторинг S.M.A.R.T. параметров жёстких дисков и SSD NVMe.

Поддержка SNMP trap и разнообразных датчиков.

Простота установки и настройки. Не нужно пробрасывать порты через NAT для проверки хостов в удаленной сети!

Программа сделана в России (русскоязычная поддержка, программа и документация на русском языке, ПО в реестре российского ПО Минцифры).

Наше ПО успешно конкурирует с импортными системами мониторинга инфраструктуры и может использоваться в процессе импортозамещения.

!! Если вы ищете российский аналог ПО для замены Paessler PRTG Network Monitor, Zabbix, Nagios, WhatsUp Gold, Solarwinds, обратите внимание на нашу программу

Работаем на рынке ПО с 1998 года (24 года). Разработка решений для мониторинга ведется уже 19 лет с 2003 года!

Десятки видов проверок (пинг ICMP, SNMP, Traps, WMI, HTTP, SQL базы данных, SSH, TCP, ARP, Event Log, процессы, службы, скрипты, место на дисках, S.M.A.R.T., загрузка процессора, температура, принтеры, уровень тонера, коммутаторы, ИБП, камеры систем видеонаблюдения, видеорегистраторы (DVR или NVR), трафик сети, NetFlow, …).

- Дополнительная информация:

- История версий

- Узнать цены

- Скриншоты

- Документация

- FAQ (частые вопросы и ответы)

Что такое мониторинг сети?

Системы мониторинга сети дают представление об устройствах и соединениях, позволяя ИТ-специалистам обнаруживать сбои и сообщать о них, планировать устранение проблем и поддерживать стандарты соответствия и безопасности. Такие системы имеют несколько важных компонентов, в том числе:

- Мониторинг сетевых устройств: когда сетевые устройства выходят из строя, возникают простои, снижение производительности или даже риски безопасности. Аппаратные проблемы и ошибки могут привести к остановке всей инфраструктуры, в то время как высокая загрузка ЦП или сети может замедлить работу до болезненного состояния. Система мониторинга сети позволяет быстро выявлять и устранять эти проблемы. Многие решения для мониторинга сети также обеспечивают дополнительную ценность, автоматически добавляя новые устройства, сопоставляя топологию сети и выявляя вредоносную активность или возможные нарушения.

- Системы оповещения: когда система мониторинга сети выявляет проблемы, оповещения автоматически отправляются ИТ-персоналу для оценки. После того, как проблема подтверждена как реальная ошибка или угроза, технические специалисты могут приступить к ее устранению.

- Отчетность: большинство программ для мониторинга сети могут создавать отчеты о результатах с течением времени.

ВОЗМОЖНОСТИ ПРОГРАММЫ

Контроль работы устройств, хостов, служб по сети

Настройте мониторинг сетевой IT-инфраструктуры: мониторинг коммутаторов,

ИБП,

серверов, систем видеонаблюдения,

принтеров,

SMART жестких и SSD NVMe дисков, оборудования и

служб (баз данных,

файловых и веб-серверов) в локальной сети или через Интернет. Дополнительно вы можете использовать

собственные скрипты в качестве проверок мониторинга.

Осуществляйте мониторинг различных переменных в управляемых коммутаторах по протоколу

SNMP, например,

температуры процессора, а в компьютерах и серверах — через

WMI.

Автоматические проверки в фоновом режиме

Программа реализована в виде

службы и может быть установлена на сервере или рабочей станции Windows для мониторинга устройств в сети и выдачи оповещений в круглосуточном режиме 24/7

без необходимости входа под какой-либо учетной записью.

Периодичность и расписание выполнения проверок можно настроить.

Начните отслеживать работу важных устройств и служб в сети вашего предприятия!

Сигнализация при авариях и ошибках

Статистика проверок и графики параметров

Вы можете наблюдать

расход трафика или

изменения параметров в

реальном времени на графиках и панелях с

индикаторами, а также накапливать статистику по результатам проверок для последующей аналитики и отчетности.

Выявляйте тренды ухудшения отслеживаемых параметров.

Предотвращайте потери данных и прочие неприятности заранее!

Pro-версия программы позволяет реализовать схему централизованного мониторинга и распределенного выполнения проверок в удаленных сетях с единой базой данных и множеством удаленных серверов и агентов, осуществляющих мониторинг.

Имеется веб-интерфейс с возможностью полного управления системой.

Результаты проверок можно вывести на экран с графической схемой, иконками и датчиками устройств.

СКАЧАТЬ ПРОГРАММУ