Nmap

Nmap — первый инструмент, с которым вы столкнетесь, когда начнете работать тестировщиком уязвимостей. Это отличная программа для сканирования, предоставляющая подробную информацию о целевом устройстве: открытых портах, сервисах и операционной системе.

Nmap популярен по многим причинам. Это простой и гибкий инструмент с минималистичным интерфейсом, включающим в себя командную строку. В него можно добавить несколько расширений, чтобы выбирать различные типы сканирования. Доступны как ping-сканирование, так и более глубокий анализ, который дает детальную информацию о портах и сервисах.

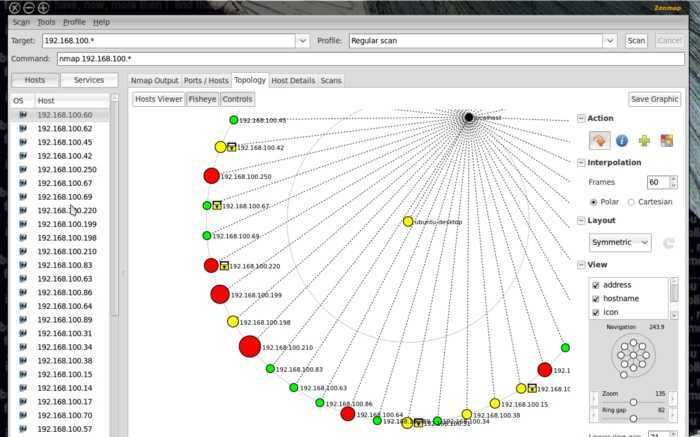

Nmap также предлагает GUI-инструмент Zenmap с расширенными возможностями. С ним можно строить визуальные сетевые карты и проводить сканирование с помощью выпадающих списков. Zenmap отлично подходит для новичков, которые только начинают работу с командами Nmap.

Инструменты анализа трафика сети

- Shallow Packet Inspection (далее SPI) – технология работает на канальном и сетевом уровне модели OSI (The Open Systems Interconnection model) и проверяет только заголовок пакета;

- Medium Packet Inspection (далее MPI) – технология анализирует сессии и сеансы связи, которые были инициализированы приложениями;

- Lightweight Payload Inspection (далее LPI) – технология анализирует первые байты заголовков пакетов, а также сессии и сеансы связи;

- Deep Packet Inspection (далее DPI) – данная технология анализирует принадлежность потока пакетов к конкретному приложению, зачастую используется для управления и эффективного распределения загрузки сети. В статье я сосредоточусь именно на решении этого типа.

Событие информационной безопасности (information security event)Инцидент информационной безопасности (information security incident)

Уязвимости веб-приложений

Раскрытие служебных данных

Раскрытие данных — это ошибка системы, позволяющая злоумышленнику получить информацию относительно логики работы атакуемой системы, её настроек, внутренней архитектуры, имеющихся пользователей, текущего состояния — всего того, что само по себе не является целью злоумышленника, однако может привести к взлому в совокупности с другой уязвимостью.

Возможные данные:

- структура файловой системы

- пользователи

- исходный код

- внутренняя архитектура

- настройки

Причины раскрытия данных:

- ошибки приложения

- ошибки конфигурации

- системы контроля версий

- html-код

- «мусорные» файлы

Локальное включение файлов (LFI)

Локальное включение данных довольно часто используется веб-системами , представляет собой передачу через параметры имен локально существующих файлов и их отображение пользователю.

Например, так:

Код такого рода часто используется для навигации по страницам сайта.

Зная структуру каталогов веб-сервера можно «попросить» его отобразить содержимое других файлов, например, содержащих пароли (/etc/password), примерно так:

Если кроме загрузки файла и отображения его содержимого происходит еще и их интерпретация, можно заставить сервер рекурсивно включать файл и посмотреть что из этого получится

Если разработчик добавляет расширение к файлу, т.е. при вызове

в коде будет добавлено расширение и отображено содержимое файла contacts.txt, то можно использовать null-byte — символ, обозначающий конец строки, чтобы обрезать расширение.

Инъекция команд

Инъекция команд — это уязвимость, позволяющая выполнить непредусмотренную разработчиком (или даже любую системную) команду на сервере. Может быть выполнена, если в системе делается вызов какой-либо команды на базе параметров, пришедших от пользователя.

Пример:

Точка с запятой в данном случае будет разделителем и выполнится команда вида:

В результате мы увидим не только результат команды ping, но и текущий каталог в системе.

Используя вертикальную черту, можно передавать stdout одной команды на stdin следующей команды, организуя «цепочку».

SQL инъекция

Представляет собой атаку, цель которой — модификация sql-запроса, выполняющегося на сервере базы данных. При успешном выполнении злоумышленник сможет выполнить на сервере команды.

Примером может быть запрос такого типа:

Основные подходы:

- сворачивание условия WHERE к истиностному результату при любых значениях параметров (‘ OR 1=1).

- присоединение к запросу результатов другого запроса (‘ UNION select …)

- закомментирование части запроса (‘ —)

Nmap

Nmapсупер-комбайном

Плюсы:

- Быстро работает с небольшим диапазоном хостов;

- Гибкость настроек — можно комбинировать опции таким образом, чтобы получить максимально информативные данные за приемлемое время;

- Параллельное сканирование — список целевых хостов разделяется на группы, а потом каждая группа поочередно сканируется, внутри группы используется параллельное сканирование. Также разделение на группы является небольшим недостатком (см.ниже);

- Предопределенные наборы скриптов для разных задач — можно не тратить много времени на подбор конкретных скриптов, а указать группы скриптов;

- Вывод результатов — 5 различных форматов, включая XML, который может быть импортирован в другие инструменты.

Минусы:

Сканирование группы хостов — информация о каком-либо хосте недоступна, пока не закончится сканирование всей группы. Это решается установкой в опциях максимального размера группы и максимального временного интервала, в течение которого будет ожидаться ответ на запрос, перед тем, как прекратить попытки или совершить еще одну;

При сканировании Nmap отправляет SYN-пакеты на целевой порт и ожидает любого ответного пакета или наступления таймаута, в случае когда ответа нет. Это негативно сказывается на производительности сканера в целом, в сравнении с асинхронными сканерами (например, Zmap или masscan);

При сканировании больших сетей с использованием флагов для ускорения сканирования (—min-rate, —min-parallelism) может давать false-negative результаты, пропуская открытые порты на хосте

Также использовать данные опции следует с осторожностью, учитывая что большой packet-rate может привести к непреднамеренному DoS

Data Center

Нужен или нет фаервол?

цена

- если вы решили не использовать фаерволы внутри дата-центра, то вам нужно продумать как максимально ограничить доступы по периметру. Например, вы можете открыть только необходимые порты из Интернета (для клиентского трафика) и административные доступы в дата-центр только с джамп хостов. На джамп хостах производить всю необходимую проверку (аутентификацию/авторизацию, антивирус, логирование, …)

- вы можете использовать логическое разбиение сети дата-центра на сегменты, наподобие схемы, описанной в PSEFABRIC пример p002. При этом маршрутизация должна быть настроена таким образом, чтобы трафик, чувствительный к задержкам или высокоинтенсивный трафик ходил «внутри» одного сегмента (в случае p002, VRF-а) и не шел бы через фаервол. Трафик же между разными сегментами будет по-прежнему идти через фаервол. Также можно использовать route leaking между VRF-ами, чтобы избежать перенаправление трафика через фаервол

- также можно использовать фаервол в transparent mode и только для тех VLAN-ов где эти факторы (задержка/производительность) не существенны. Но нужно внимательно изучить ограничения, связанные с использованием этой моды, для каждого вендора

- вы можете подумать о применении service chain архитектуры. Это позволит направлять через фаервол только необходимый трафик. Теоретически выглядит красиво, но я никогда не видел этого решения в продакшене. Мы тестировали service chain для Cisco ACI/Juniper SRX/F5 LTM около 3-х лет назад, но на тот момент это решение показалось нам «сырым»

Уровень защиты

тут

- stateful firewalling (по умолчанию)

- application firewalling

- threat prevention (antivirus, anti-spyware, and vulnerability)

- URL filtering

- data filtering (content filtering)

- file blocking (file types blocking)

- dos protection

- чем больше вышеперечисленных функций фаервола вы используете, тем естественно это будет дороже (лицензии, дополнительные модули)

- использование некоторых алгоритмов может существенно снизить пропускную способность фаервола, а также увеличить задержки, см. например тут

- как и любое сложное решение, использование сложных методов защиты может снизить надежность вашего решения, например, при использовании application firewalling я сталкивался с блокировкой некоторых вполне стандартно работающих приложений (dns, smb)

Сегментирование

- какие security зоны вам нужны

- какой уровень защиты вы хотите применить к каждой из этих зон

- будет ли разрешен по умолчанию intra-zone трафик

- если нет, то какие политики фильтрации трафика будут применяться внутри каждой из зон

- какие политики фильтрации трафика будут применяться для каждой пары зон (source/destination)

Люкс Aircrack-ng

Сети Wi-Fi являются одним из самых слабых мест компаний, и поэтому это один из аспектов, о которых мы должны позаботиться больше всего. В этот момент, Aircrack-нг Без сомнения, это лучший инструмент для проверки безопасности любой сети Wi-Fi в поисках любой возможной уязвимости, которая может позволить любому неавторизованному пользователю получить пароль для нашей сети.

Aircrack-ng на самом деле не единственный инструмент, а состоит из нескольких инструментов, специально предназначенных для различных задач:

Airmon-ng: он отвечает за перевод сетевых карт Wi-Fi в режим мониторинга, чтобы обеспечить сбор всей информации Airodump-ng.

Airodump-ng: он способен собирать данные и экспортировать всю информацию, чтобы впоследствии иметь дело со сторонними инструментами и даже с другими инструментами в комплекте Aircrack-ng.

Aireplay-ng: Этот инструмент используется для выполнения атак воспроизведения, де-аутентификации клиентов, создания поддельных точек доступа и других типов внедрения пакетов

Важной деталью является то, что карта Wi-Fi, которую мы используем, должна быть совместима с внедрением пакетов, поскольку многие из них не являются.

Aircrack-ng: эта программа отвечает за взлом ключей WEP, WPA и WPA2 в сетях Wi-Fi, получая всю информацию, полученную другими программами из пакета.. Если вам нужно протестировать беспроводные сети Wi-Fi, этот пакет станет для вас одним из основных

Если вас интересует пентестирование беспроводных сетей, вы можете посмотреть этот мастер-класс на YouTube

Если вам нужно протестировать беспроводные сети Wi-Fi, этот пакет станет для вас одним из основных. Если вас интересует пентестирование беспроводных сетей, вы можете посмотреть этот мастер-класс на YouTube

Как видите, это длится более 3 часов и объясняет большое количество атак, которые можно проводить, и даже как создавать наши собственные инструменты.

Виды сканирования

Сканирование на уязвимости — это один из начальных этапов задачи тестирования на проникновение (пентест). Сканирование на уязвимости, как пентест или любое тестирование делится на несколько видов. Рассмотрим каждый через призму сканера на уязвимости:

WhiteBox. Сканер запускается внутри исследуемой сети, что позволяет более полно и комплексно изучать уязвимости, отпадает необходимость «угадывания» типа сервиса или ОС. Плюс метода в полном и комплексном подходе к исследованию, а минус в том, что это менее приближено к ситуации реальной атаки злоумышленника.

BlackBox. «Чёрный ящик». Сканер запускается извне исследуемой сети, что приводит к необходимости работы через общедоступные интерфейсы. Приложению необходимо провести анализ открытых портов, «угадать» службы и сервисы, и провести выявление уязвимостей на основании полученной информации. Такой вариант максимально приближен к реальной ситуации: в качестве первоначальных данных у сканера есть только IP или доменное имя для проверки. Из минусов можно упомянуть, что уязвимости приложений, используемых в DMZ, так и останутся не найденными.

Разумеется, можно долго спорить о плюсах и минусах разных видов сканирования, но вряд ли кто-то будет оспаривать необходимость проведения тестирования. А практика показывает, что совмещение обоих методов позволяет получить наилучшие результаты. Мне кажется, разумнее сначала провести BlackBox сканирование, а затем WhiteBox. Кстати, сейчас мы работаем над созданием сервиса для клиентов, который позволит с помощью BlackBox-сканирования проверять инфраструктуру, расположенную в ЦОД Cloud4Y. Сервис убережёт от неприятных случайностей, когда из-за человеческого фактора не были закрыты порты или оставлены другие потенциально опасные «дыры».

3 лучших сканера уязвимостей

Как и многие инструменты для сетевого администрирования, сканеры уязвимостей высокого класса достаточно дорогие. Но существуют и хорошие бесплатные варианты, которые ограничены по размеру сети, с которой они работают. Но иногда достаточно и бесплатной версии, чтобы оценить функционал сканера и решить приобрести программу для долгосрочной перспективы.

SolarWinds

Для уязвимостей, связанных с ошибками конфигурации, SolarWinds позволяет автоматически запускать сценарии исправления при обнаружении нарушения и автоматически развертывать стандартизированные обновления конфигурации на сотнях устройств. Также программа следит за несанкционированными изменениями и обеспечивает мониторинг изменений конфигурации и оповещения.

Из дополнительных функций — подготовка отчётов.

Также есть бесплатная версия на 30 дней.

ManageEngine: Vulnerability Manager Plus

Бесплатная версия подходит для малых и средних предприятий и будет защищать до 25 устройств, но полный список функций доступен только в платной версии.

Если говорить о бесплатной версии, то утилита сможет не только обнаруживать аномальное поведение, но и обеспечить сканирование уязвимостей по расписанию. Ещё вы получите план действий по снижению угроз, который встроен в бесплатную версию Vulnerability Manager Plus.

Также сканирование проверяет версии программного обеспечения и позволяет автоматизировать установку исправлений. Вы можете выбрать, какие патчи развертывать, что позволит вам пропускать версии в тех случаях, когда важные обновления могут быть потеряны из-за автоматических обновлений программного обеспечения.

OpenVAS

OpenVAS — комплексная система сканирования уязвимостей и управления уязвимостями с открытым исходным кодом. Это значит, что программа абсолютно бесплатна, а её компоненты — свободное программное обеспечение, большинство из которых лицензируется в соответствии с GNU GPL.

Активный мониторинг утилиты означает, что OpenVAS выполняет какие-то действия с узлом сети: сканирует открытые порты, посылает специальным образом сформированные пакеты для имитации атаки или даже авторизуется на узле, получает доступ к консоли управления, и выполняет на нем команды. Затем OpenVAS анализирует собранные данные и делает выводы о наличии каких-либо проблем с безопасностью.

Кстати, OpenVAS доступен в виде пакетов не только в нескольких дистрибутивах Linux, но и на Windows.

⌘⌘⌘

Сканирование уязвимостей — это один из аспектов защиты вашей сети

Но учтите, что сканер уязвимостей не сможет полностью защитить вас или заменить квалифицированный персонал — важно всегда быть крайне осмотрительным и следить за безопасностью сети

И, конечно же, читайте статьи с советами по безопасности от наших экспертов и прокачивайте свои скиллы.

Принцип работы сканера

Существует два метода работы сканера: сканирование и зондирование.

Зондирование — самый эффективный, но медленный метод активного анализа. Его суть в том, что сканер сам запускает имитации атак и мониторит сеть. В процессе зондирования администратор может подтвердить свои догадки относительно «дыр» и принять меры по их закрытию.

Один из подметодов — имитация атак (exploit check) — зондирование, которое эксплуатирует дефекты в программном обеспечении. То есть сканер подаёт некий импульс, который может остаётся незаметным до определённого момента.

Сканирование — максимально быстрый способ, который проводит анализ, но на поверхностном уровне. Это означает, что он смотрит на явные, «очевидные» уязвимости. Отличие этого механизма от предыдущего в том, что сканер уязвимостей не подтверждает наличие уязвимости, а лишь предупреждает о ней администратора.

Также отметим, что работа сканера основана на косвенных признаках уязвимости. К примеру, если сканер начнёт анализировать API, то он определит параметры и сравнит их с значениями, которые задавал администратор. Если же найдётся расхождения, то сканер покажет уведомление о потенциальной уязвимости.

Arachni

официальном сайте

- SQL injection — Error based detection

- Blind SQL injection using differential analysis

- Blind SQL injection using timing attacks

- NoSQL injection — Error based vulnerability detection

- Blind NoSQL injection using differential analysis

- Allowed HTTP methods

- Backup files

- Backup directories

- Common administration interfaces

- Common directories

- Common files

Php.testsparker.com

- Cross-Site Scripting (XSS) in script context

- Blind SQL Injection (differential analysis)

- Code injection

- Code injection (timing attack)

- Operating system command injection (timing attack)

- Operating system command injection

premium.bgabank.com «маст хэв» в арсенале любого уважающего себя спеца

Обеспечение сетевой безопасности совместно с брокерами сетевых пакетов. Часть первая. Пассивные средства безопасности +5

- 10.02.21 13:10

•

DSol

•

#541832

•

Хабрахабр

•

•

3000

Сетевое оборудование, Информационная безопасность, Сетевые технологии, IT-инфраструктура, Блог компании НПП «Цифровые решения»

Рекомендация: подборка платных и бесплатных курсов 3D-моделирования — https://katalog-kursov.ru/

С ростом облачных вычислений и виртуализации современные компьютерные сети становятся всё более уязвимыми и постоянно развиваются, принося с собой новые риски и неопределённости. Давно прошли времена хакерства для удовольствия, хакеры финансово мотивированы и более изощрены, чем когда-либо. Некоторые из них создали хакерские группы, такие как LulzSec и Anonymous, чтобы обмениваться опытом и действовать сообща. Профессионалы информационной безопасности изо всех сил стараются не отставать, пытаясь использовать пассивные (для обнаружения) и активные (для блокировки) инструменты сетевой безопасности. Несмотря на то, что вендоры своевременно разрабатывают и предоставляют инструменты сетевой безопасности для защиты от новейших киберугроз, внедрение этих инструментов является постоянной проблемой по разным причинам. В этой серии публикаций мы опишем наиболее основные средства сетевой безопасности, которые борются с киберугрозами, рассмотрим типичные проблемы при развёртывании и пути их решения с помощью брокеров сетевых пакетов.

Retina Network Security Scanner

Сайт: www.eeye.com

Распространение: Shareware

Платформа: Win

Главное разочарование этого легендарного сканера постигло меня сразу после

запуска. Установщик последней версии, выругавшись, сказал, что запустить

Retina на Windows 7 или Windows Server 2008 R2 на текущий момент нельзя. Не

очень-то вежливо, пришлось открывать виртуальную машину, но я-то знал: оно того

стоит. Retina — один из лучших сканеров, который определяет и анализирует

хосты локальной сети. Физические и виртуальные серверы, рабочие станции и

ноутбуки, маршрутизаторы и аппаратные брандмауэры — Retina представит

полный список подключенных к сети устройств, выведет информацию о беспроводных

сетях. Каждый из них она всячески будет пытать в поиске хоть какого-то намека на

уязвимость, и делает это очень шустро. На сканирование локальной сети класса С

уходит примерно 15 минут. Продукт Retina определяет уязвимости ОС,

приложений, потенциально опасные настройки и параметры. В результате можно

получить обзорный план сети с отображением потенциально уязвимых мест. База с

уязвимостями, по заверениям разработчиков, обновляется ежечасно, а информация об

уязвимости попадает в базу не позднее 48 часов после появления о ней первого

багтрака. Впрочем, сам факт, что это продукт фабрики eEye, уже является своего

рода гарантией качества.

Ncat (ранее Netcat)

Netcat — универсальный инструмент для управления сетями. Это простой, но мощный сервис, который может просматривать и записывать данные о сетевых соединениях по протоколам TCP и UDP. Netcat работает как интерфейс для сканирования и прослушивания портов.

Через Netcat также можно пересылать файлы или получать доступ к компьютеру жертвы. Поэтому его часто применяют, чтобы установить соединение после взлома. Вы можете расширить функционал Netcat, добавив сценарии для более крупных или дублирующихся задач.

Несмотря на популярность Netcat, сообщество не очень активно поддерживало этот инструмент. Разработчики создали обновленную версию инструмента, назвав его Ncat и добавив поддержку SSL, IPv6, SOCKS и HTTP прокси.

Возможности современных сканеров

Основными требованиями к программе-сканеру, обеспечивающей проверку системы и её отдельных узлов на уязвимости, являются:

- Кроссплатформенность или поддержка нескольких операционных систем. При наличии такой особенности можно выполнять проверку сети, состоящей из компьютеров с разными платформами. Например, с несколькими версиями Windows или даже с системами типа UNIX.

- Возможность сканировать одновременно несколько портов – такая функция заметно уменьшает время на проверку.

- Сканирование всех видов ПО, которые обычно подвержены атакам со стороны хакеров. К такому программному обеспечению относят продукцию компании Adobe и Microsoft (например, пакет офисных приложений MS Office).

- Проверку сети в целом и отдельных её элементов без необходимости запускать сканирование для каждого узла системы.

Большинство современных сканирующих программ имеют интуитивно понятное меню и достаточно легко настраиваются в соответствии с выполняемыми задачами.

Так, практически каждый такой сканер позволяет составить список проверяемых узлов и программ, указать приложения, для которых будут автоматически устанавливаться обновления при обнаружении уязвимостей, и задать периодичность сканирования и создания отчётов.

После получения отчётов сканер позволяет администратору запускать исправление угроз.

Вопросы и ответы:

Что такое кибербезопасность?

Кибербезопасность — это защита оборудования, программного обеспечения и данных от злоумышленников. Она защищает от кибератак, таких как доступ, изменение или уничтожение конфиденциальной информации.

Какие лучшие программы для кибербезопасности?

Ниже приведены некоторые из лучших программ для обеспечения кибербезопасности:

- TotalAV Кибербезопасность

- SolarWinds Security Event Manager

- Acunetix

- Datadog

- Log360

- LifeLock

- Deleteme

- Киберзащита

- Bitdefender

Что такое программное обеспечение для обеспечения кибербезопасности?

Программное обеспечение кибербезопасности — это компьютерная программа, которая помогает повысить общую информационную безопасность компьютера, системы или сети. Оно помогает защитить компьютерные системы от вторжения, несанкционированного использования ресурсов, хакерских атак и т.д. Программное обеспечение кибербезопасности оперативно оповещает пользователя при обнаружении любых угроз в компьютерной системе или сети.

Каковы преимущества кибербезопасности?

Преимущества кибербезопасности заключаются в следующем:

- Она защищает бизнес от ransomware, вредоносных программ, социальной инженерии и фишинга.

- Этот инструмент сетевой безопасности защищает конечных пользователей.

- Он обеспечивает хорошую защиту как данных, так и сетей.

- Увеличение времени восстановления после нарушения.

- Кибербезопасность предотвращает неавторизованных пользователей.

Как работает кибербезопасность?

Система кибербезопасности имеет несколько уровней защиты, которые распространяются на устройства, компьютеры, программы, сети. Она помогает защитить пароль, обезопасить сеть, цифровые и физические данные от злоумышленников.

Почему кибербезопасность важна для бизнеса?

Кибербезопасность важна, поскольку она защищает от кражи персонально идентифицируемую информацию, конфиденциальные данные, личную информацию и многое другое. Она может защитить от ущерба, который пытаются нанести недоброжелатели и преступники.

Что такое IDS и IPS?

IDS (системы обнаружения вторжений) и IPS (системы предотвращения вторжений) следят за вашей сетью, обнаруживают возможные инциденты, записывают о них в журнал и сообщают администраторам безопасности. Существует два типа IDS: 1) активные IDS 2) пассивные IDS.

- Активная IDS: Активная IDS — это система, которая настроена на автоматическое блокирование проводимой атаки без вмешательства оператора.

- Пассивная IDS: Пассивная IDS — это система, которая может быть настроена на мониторинг и анализ трафика сети и предупреждает операторов о потенциальных атаках.

Просмотров: 882

Проксификатор

Теперь нам нужно отфильтровать нежелательный контент и, самое главное, скрыть наше местоположение и любую информацию, которая может идентифицировать нас. Прокси-серверы служат этой цели.

Проксификатор является одним из наиболее полных решений для Windows и MacOS. Перенаправляйте соединения из любого типа веб-приложения через прокси-сервер. Будь то браузер, электронная почта, базы данных, игры и многое другое. С другой стороны, он контролирует доступ к сетевым ресурсам и маршрутизирует все соединения через простую точку входа. Все это имеет целью улучшить качество интернет-соединения, если оно нам понадобится. Это через более быстрые и безопасные маршруты потому что зашифрованные каналы используются. Это одна из самых легких и скоростных альтернатив.

Вы можете скачать приложение, которое имеет бесплатную 31-дневную пробную версию, а затем вы должны оплатить подписку в соответствии с условиями провайдера.

Вы ищете бесплатные альтернативы? В этой статье мы опубликовали полный список бесплатных VPN , которые выполняют ту же функцию, что и эти прокси, но маршрутизируют весь сетевой трафик. Однако имейте в виду, что многие из них имеют ограничения по объему трафика в МБ / ГБ, которые вы можете генерировать, или ограничения по скорости. Если у вас есть конкретное использование для этой цели, у вас не будет серьезных проблем с его использованием.

Mobile and Client–server Security testing

Тестирование безопасности мобильных и клиент-серверных приложений стоит немного особняком, поскольку отличается подходом и инструментами от тестирования безопасности веб-приложений. В 2016 году OWASP (Open Web Application Security Project) составили финальную версию категорий уязвимостей для проверки подобных приложений. Список выглядит следующим образом:

- Обход архитектурных ограничений — злоупотребления особенностями платформы, которые позволяют обходить встроенные в ОС (как Android так и iOS) системы безопасности.

- Небезопасное хранение данных — небезопасное хранение данных на непроверенных серверах и непреднамеренные утечки данных.

- Небезопасная передача данных — неверные версии SSL, cleartext (передача конфиденциальных данных в открытом виде), недостаточное подтверждение достоверности источников связи.

- Небезопасная аутентификация — включает отсутствие требований проверки идентификации пользователя, отсутствие проверки контроля сеанса, недостатки управления сессиями, то есть уязвимости, основывающиеся на аутентификации конечного пользователя.

- Слабая криптостойкость — если приложение использует при передаче данных криптостойкие алгоритмы, то оно должно быть проверено на ненадлежащее использования криптографических элементов.

- Небезопасная авторизация — недостатки авторизации (проверка формы, валидация на стороне клиента, принудительный просмотр и т.д.) Как пример ошибки можно показать предоставление анонимного доступа к некоторым ресурсам или службам, при отсутствии проверки подлинности и запрета несанкционированного доступа.

- Client Code Quality (Контроль содержимого клиентских приложений) — к этому пункту относятся ошибки типа переполнение буфера, format string уязвимости, а также другие ошибки на уровне кода, где решением является необходимость переписать код, который работает на мобильном устройстве.

- Модификация данных — уязвимости, основывающиеся на возможности сторонним зловредным приложениям изменять код, системные методы API, данные и ресурсы защищаемого приложения, благодаря тому что код остается резидентным в памяти устройства.

- Анализ исходного кода — анализ бинарных файлов для определения исходного кода, библиотек, алгоритмов, что может потенциально дать возможность для поиска уязвимостей приложения, извлечения критичной информации, такой например как ключи шифрования.

- Скрытая функциональность — сюда можно отнести бэкдоры или другие механизмы, функциональность которых не предназначена для общего использования. Или невнимательно оставленный пароль в качестве комментария в гибридном приложении.

Для проверки на уязвимости мобильных и клиент-серверных приложений зачастую используются сторонние программы, такие как Apktool (программа для распаковки apk-файлов, которая используется для локализации программного обеспечения, анализа структуры приложения), Drozer (фреймворк, который содержит инструменты, позволяющие искать уязвимости мобильных устройств и программ.) и т.д.

Тпрокси

Тпрокси — это простой инструмент командной строки с открытым исходным кодом для проксирования TCP-соединений по сети. Tproxy написан на языке программирования Go и представляет собой инструмент командной строки Go, упакованный в виде бинарного файла Go, поэтому он доступен на всех современных платформах Linux и macOS.

На изображении ниже показана командная строка для мониторинга соединений Mysql:

Его основной вариант использования — проксирование HTTP-соединений и проверка содержимого HTTP-запроса и ответов. Его также можно использовать для проксирования других протоколов, таких как SOCKS или TCP. Его можно использовать для проксирования TCP-соединений между двумя хостами или для анализа трафика в реальном соединении. Он полезен для отладки и тестирования приложений, использующих TCP в качестве транспортного протокола, а также для создания прокси-сервисов TCP.

Он был написан с целью предоставления простого в использовании интерфейса для утилиты командной строки tcpdump, позволяющей пользователям проксировать TCP-соединения и выполнять другие расширенные сетевые анализы без необходимости понимать базовый протокол TCP.

Ниже в командной строке отображаются соединения gRPC:

Он действует как TCP-прокси, позволяя вам подключаться к удаленным службам и приложениям, как если бы вы находились на локальном компьютере. Он позволяет создавать пользовательские службы TCP на удаленных хостах, аналогично обратному прокси-серверу TCP, который обеспечивает различные улучшения безопасности, устранения неполадок и производительности при работе с приложениями, использующими TCP.

Ниже приведены еще несколько вариантов использования Tproxy.

- Это полезно для отладки и оптимизации TCP-соединений.

- Это также полезно для понимания того, как работают другие прокси-программы, такие как Burp Suite и ZAP.

- Его можно использовать для проксирования TCP-соединений между двумя хостами или между хостом и удаленной службой TCP, такой как база данных или веб-служба.

- Мониторинг соединений MySQL и соединений gRPC, а также проверка надежности соединения с точки зрения скорости повторной передачи и RTT.

Большинство пользователей обнаружат, что Tproxy упрощает их рабочий процесс и позволяет им выполнять сложный сетевой анализ и анализировать веб-приложения без необходимости изменять приложение или саму сеть. Инструмент можно скачать с Гитхаб.